2022年には、世界中の50億人近い人々がインターネットを利用しており(また、これまでにない数の「ボット」が利用されています)、この利用に関する集計データを分析することで、いくつかの非常に興味深い傾向を明らかにすることができます。この目的のために、過去1年間を通じて観察荒れ田中もすべきインターネットの傾向を探るために利用できる対話型のチャート、グラフ、マップを掲載した「Cloudflare Radar 2022 Year In Review」をご紹介できることに、私たちは興奮しています。Year In ReviewのWebサイトはは、9月にRadar 2.0が発売され、2歳の誕生日を迎えたCloudflare Radarの一部です。

私たちは、 交通、 採用そしてセキュリティという3つの異なるトピック領域を中心に観察された傾向を整理しました。これらの各領域でカバーされる内容については、以下のそれぞれのセクションで詳しく説明します。2021 Year In Reviewを踏まえ、今年はいくつかの追加の指標を組み込み、基礎となる方法論も改善しました(そのため、チャートは前年比の変化に関する洞察を開発するために直接比較することはできません)。

週単位で表示されるWebサイトは、2022年1月2日から11月26日まで(1年の最初の週から11月の最後の週まで)の期間をカバーしています。2023年初頭の年末まで、基礎となるデータセットを更新していく予定です。 200近い地点のトレンドがWebサイトで公開されていますが、データ不足のため、小規模または人口の少ない地点は除外されています。

詳細を見ていく前に、主要な統計データを前もって見ておきたい人、自分でデータを調べたい人は、ぜひこちらのWebサイトを訪れてください。もっと長く、しかし精選された観察結果を知りたい方は、以下を読み進めてください。いずれにせよ、この記事とウェブサイトのさまざまなセクションで紹介されている傾向が、あなたのビジネスや組織にどのような影響を与えるか、また、これらの洞察が、ユーザーエクスペリエンスの改善やセキュリティ体制の強化にどのように役立つかを考えてみることをお勧めします。

トラフィックの

最近のテクノロジー関連のニュースを見れば誰もが、インターネットの数十年にわたる驚異的な成長のトレンドがようやく衰え始めたと考えるかもしれません。こんな時代だからこそ、データが重要なのです。 当社のデータによると、世界のインターネットトラフィックは今年23%の伸びを示し、これまでと同様に堅調に推移しています。

経時的なトラフィックのトレンドを判断するため、まず、2022年の第2暦週(1月9日~15日)の1日平均トラフィック量(ボットトラフィックを除く)として算出したベースラインを設定しました。第2暦週は、冬休みと正月が終わり、人々が「通常」の生活(学校、仕事など)に戻る時間を確保するために選びました。グラフのトレンドライン上に表示されている変化率は、ベースラインに対する相対値として計算されており、7日間のトレール平均を表しています。これは、ロケーションの絶対トラフィック量を表しません。7日間の平均は、1日単位で見たときの急激な変化を滑らかにするために行っています。

To determine the traffic trends over time, we first established a baseline, calculated as the average daily traffic volume (excluding bot traffic) over the second full calendar week (January 9-15) of 2022. We chose the second calendar week to allow time for people to get back into their “normal” routines (school, work, etc.) after the winter holidays and New Year’s Day. The percent change shown on the trend lines in our charts are calculated relative to the baseline value, and represents a seven-day trailing average — it does not represent absolute traffic volume for a location. The seven-day averaging is done to smooth the sharp changes seen with a daily granularity.トラフィックの増加を計算することに加えて、当社の1.1.1.1 公開DNSリゾルバと幅広いグローバル顧客ベースにより、オンライン活動に対する独自の視点を持つことが可能になります。これには、最も人気のあるインターネットコンテンツの種類や、一般的および特定のカテゴリで最も人気のあるインターネットサービス、ボットの影響などに関する洞察が含まれます。もちろん、接続ができなければ意味がないので、2022年に観測された主なインターネットの混乱についても掘り下げています。

トラフィックのトレンド

最初の落ち込みの後、世界のインターネットトラフィックは、2022年の北京オリンピックと同時に名目上の成長が見られましたが、オリンピック終了後の数週間で再び減少しました。その後、数カ月にわたってわずかに増加した後、7月に入るとトラフィックは再び基準値を下回りました。しかし、インターネットトラフィックは、7月に底を打った後、年後半にかけてかなり安定した成長率を示しました。11月末には、全世界のトラフィックグラフと、いくつかの地域のトラフィックグラフに、上向きの変曲点が見られます。トラフィック分析によると、この増加は、年末年始のショッピングトラフィック(Eコマースサイトへのトラフィック)とFIFAワールドカップ・カタール2022の準備期間と初期に集中したことが原因であることが判明しました。

Cloudflareのウクライナ支援に関する最新情報を紹介したImpactウィーク中に公開されたブログ投稿では、この紛争を攻撃の観点から見たものです。インターネットトラフィックレンズを通してウクライナを見ることは、国内のインターネット接続に対する戦争の被害と破壊の影響に関する独自の洞察を提供します。名目上のトラフィック量の増加で年をスタートした後、2月24日にロシアの侵攻が始まると、その傾向はすぐに逆転し、インフラストラクチャが損傷し、大衆が安全と避難所を見つけることに集中したため、トラフィック量は急速に減少しました。トラフィックは、その最初の急激な減少の後、再び増加し始めましたが、5月と6月の減少は、Cloudflareによって観察された重大な障害と相関しているようです。8月に上昇傾向が見られた後、9月、10月、そして11月には、ロシアの攻撃に起因する全国の広範囲にわたる停電と同時に、いくつかの追加的な混乱が見られました。

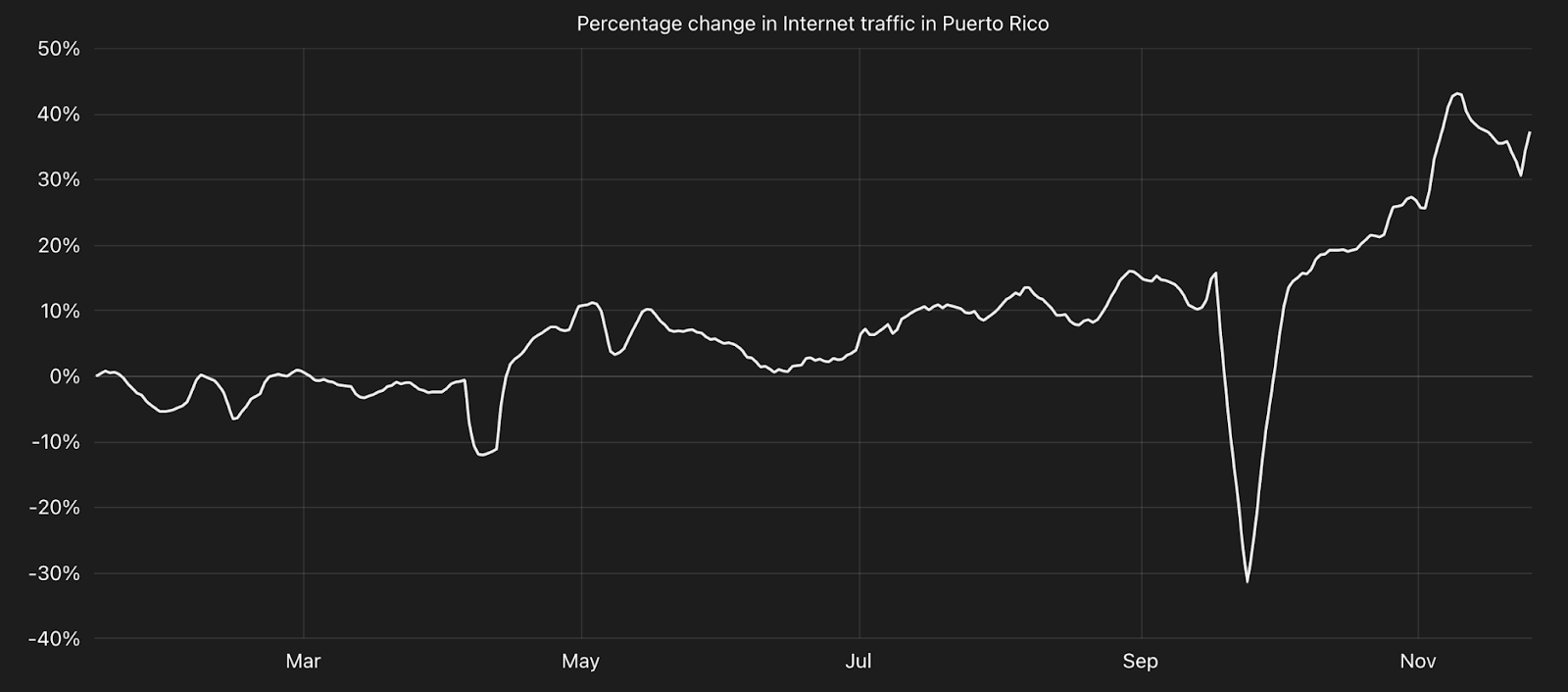

信頼性の高い電力は、データセンターのコアネットワークインフラストラクチャだけでなく、携帯電話基地局やWi-Fiルーターなどのラストマイルインフラストラクチャ、およびインターネットへのアクセスに使用されるラップトップ、携帯電話、その他のデバイスの両方にとって、信頼性の高いインターネット接続に不可欠です。プエルトリコの住民は数年間、信頼性の低い電力網との闘いに苦慮しており、その結果、頻繁に停電が発生し、復旧時間の遅れを招いています。2022年、同島は2日間の停電に見舞われ、他の点では強いトラフィック量の増加に明らかに影響を及ぼしました。4月には、発電所での火災により3日間にわたる停電が発生し、その間のインターネット接続が途絶しました。9月には、ハリケーン「フィオナ」の被害により、広範囲にわたる停電が発生し、その結果、インターネットトラフィックが急速に減少し、停電は電力復旧作業とインフラストラクチャの修理が完了するまで1週間以上続きました。

Top categories

トップカテゴリ

Cloudflareのグローバルな顧客基盤は、テクノロジー、電子商取引、エンターテインメントなど、さまざまな業界カテゴリに及んでいます。お客様のWebサイトやアプリケーションへのトラフィックを分析すると、年間を通じてどのカテゴリのコンテンツが最も人気があったかがわかり、ユーザーのロケーション別に分けることができます。各顧客ゾーンに関連するドメインには、1つ以上の関連カテゴリがあります。これらは、Cloudflare Radarで確認することができます。各ロケーションのカテゴリセット全体のトラフィック分布を計算するために、ボットトラフィックをフィルタリングして、1週間の間に見られた所定のカテゴリに関連するドメインのリクエスト数を、その週に見られたカテゴリにマッピングされたリクエストの総数で割りました。ドメインが複数のカテゴリに関連付けられている場合、関連するリクエストは各カテゴリの集計数に含まれました。このチャートは、選択したカテゴリ間のリクエストの分布が、1年の間にどのように変化するかを示しています。

世界的には、「テクノロジー」カテゴリのサイトが最も人気があり、年間を通じてトラフィックの約3分の1を占めています。次に人気があったのは「ビジネス&経済」で、トラフィックの約15%を占めています。「ショッピング&オークション」も、コンシューマーがホリデーショッピングを始めた11月にトラフィックが増加しました。

他のアジア諸国とは対照的に、韓国では、「インターネットコミュニケーション」は年間を通じて常に2番目に多いカテゴリでした。その他の国でも、「インターネットコミュニケーション」は上位5位以内に入ることもありましたが、通常は上位10位以内でした。「インターネットコミュニケーション」に僅差で続いたのは、「エンターテインメント」と「ビジネス&経済」でした。前者は年間を通じて何度もトラフィックが増加し、他のカテゴリではトラフィックのシェアが長期的にほぼ一定であったのとは対照的です。

トルコのトラフィック分布は、世界の他の多くの地域とは異なる珍しいものでした。年初は「テクノロジー」が最も人気がありましたが、年後半にはその人気は衰え、「ショッピング&オークション」、「社会&ライフスタイル」に次ぐ人気となりました。後者2つは9月から徐々に増加し、11月に大きく伸びを示しました。「ビジネス&経済」および「エンターテインメント」は、他の多くの地域とは対照的に、比較的人気が低いことがわかりました。

アルメニアのトラフィック分布も、他の多くの地域で見られたものと逆を示しました。「エンターテインメント」は、11月の最終週を除いて、ほぼ1年を通じて最も人気のあるカテゴリでした。「テクノロジー」は、年間を通じて何度か「ギャンブル」に抜かれたものの、概ね2番目に人気のあるカテゴリでした。しかし、「ギャンブル」の人気は11月に大きく落ち込み、「ショッピング&オークション」、「ビジネス&経済」のカテゴリに抜かれました。

最も人気のあるインターネットサービス

人気のあるインターネットサービスであることは、そのサービスのブランドが非常に認知されることであり、今回の総合ランキングでGoogleが1位だったことは驚くことではないでしょう。

Last year TikTok was at the top of our ranking. However, the results between the two years aren’t comparable. As part of our launch of Radar 2.0, we introduced improvements to our domain ranking algorithms, and this year’s rankings are based on those new algorithms. In addition, this year we have grouped domains that all belong to a single Internet service. For example, Google operates google.com, google.pt, and mail.google.com among others, so we aggregated the popularity of each domain under a single “Google” Internet service for simplicity. However, while Meta operates both Facebook and Instagram, consumers typically perceive those brands as distinct, so we decided to group domains associated with those services separately.トップ10 - 一般、2022年後半のランキング

1. Google2. Facebook3. Apple, TikTok(同率3位)5. YouTube6. Microsoft7. Amazon Web Services8. Instagram9. Amazon10. iCloud, Netflix, Twitter, Yahoo (同率10位)

昨年はTikTokがランキングのトップでした。しかし、2年後の結果は比較できるものではありません。 Radar 2.0の発表に伴い、 ドメインランキングアルゴリズムの改良を行いました。今年のランキングはこれらの新しいアルゴリズムに基づいています。また、今年は、すべてが単一のインターネットサービスに属しているドメインをグループ化しています。例えば、Googleはgoogle.com、google.pt、mail.google.comなどを運営しているため、各ドメインの人気度を「Google」という一つのインターネットサービスに集約し、わかりやすくしています。一方、MetaはFacebookとInstagramの両方を運営していますが、一般的にコンシューマーはこれらのブランドを別個のものとして認識しているため、これらのサービスに関連するドメインは別々にグループ化することにしました。

トップ10からマクロ的に見ていくと、1.1.1.1公開DNSリゾルバからの匿名化DNSクエリーデータは、世界中の数百万のユーザーからのトラフィックを反映しており、カテゴリ別のランキングも提供できるようになっています。これらのランキングは、「Year in Review」Webサイトの「最も人気のあるインターネットサービス」セクションでご覧いただけますが、ここではその中でも特にお気に入りのものをいくつかご紹介します。

暗号通貨は常に、論争と同じくらい期待されているようです。そのため、どの暗号通貨サービスが最も人気があるのか、気にせずにはいられませんでした。しかし、トップ10に飛び込む前に、候補から外れた1つをダブルクリックしてみましょう。それはFTXです。世界第3位の暗号通貨取引所として知られていますが、人気ランキングでは、今年のほとんどを9位前後で推移しています。このデータは、11月に破産を申請するまでのものです。その時点で、急落があり、これは、FTXがその利用者の暗号通貨の引き出しを行う能力を無効にしたことに対する報告と一致するようにも見えます。トップ10に戻ると、他の2つの主要な暗号通貨取引所であるBinanceとCoinbaseはそれぞれ1位と3位で、私たちのランキングではFTXによる悪影響は受けていないように見えます。

宇宙は有史以来、最もホットな場所となっていますが、私たちはまもなくメタバースに入るという説もあります。もしそれが本当なら、問題は「どのメタバースなのか」ということになります。昨年、FacebookはMetaに名前を変え、この分野に何十億ドルも注ぎ込んだので、1年後のメタバースの展望に対する彼らの取り組みの影響に興味を持ちました。MetaのOculusはメタバースへの最初の参入を提供し、私たちのデータは、その人気が今年の下半期に10位から5位に上昇し、目に見える改善を見せたが、Robloxが明らかにメタバースアリーナでチャンピオンであることを示しています。時価総額が約18倍と大きいMetaが運営するOculusをこの小さな挑戦者が上回っているのは興味深いことです。2023年末に、OculusがRobloxを打ち負かすのか、それとも小規模なプレイヤーが王座を維持するのかをチェックするのが楽しみです。

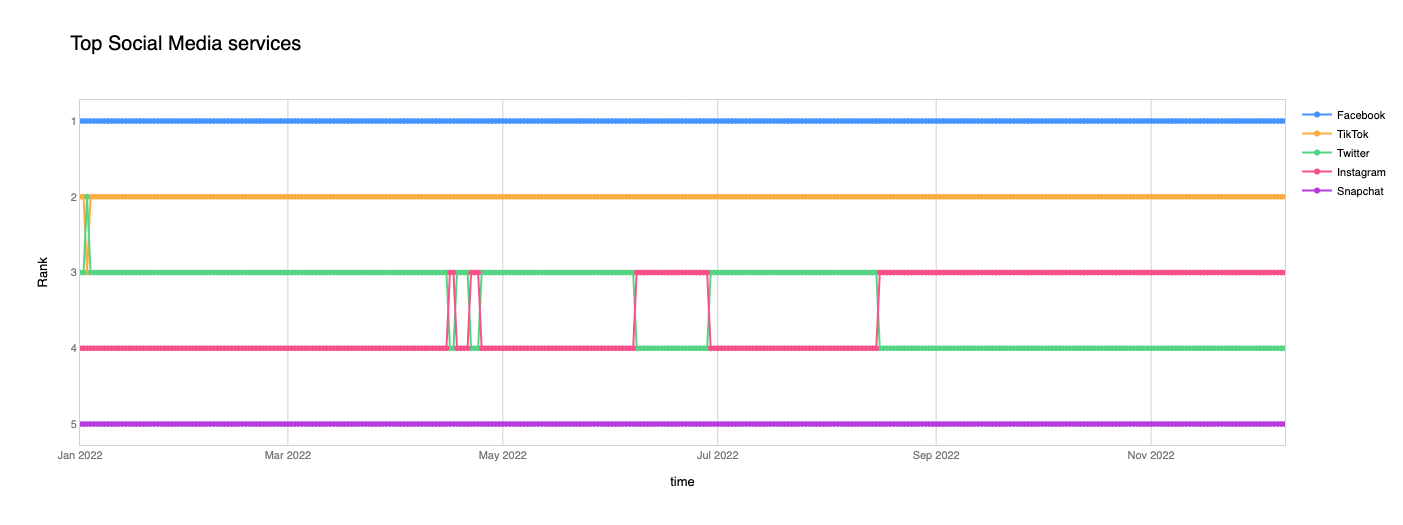

Bot traffic

しかし、FacebookのMetaへの移行は、ソーシャルメディアとしての人気に影響を及ぼしていないようです。ソーシャルメディア上位ランキングでは、Facebookが年間を通じて上位を占めました。また、TikTokとSnapchatもトップ5の座を堅持しています。InstagramとTwitterは年央に何度か順位が変わりましたが、8月に写真・動画共有アプリがTwitterを3位から引き離しました。また、LinkedIn、Discord、Redditが6位、7位、8位の間で頻繁に順位を入れ替えるなど、トップ10の下半分ではより活発な変動が見られました。

これらは現在最も人気のあるサイトですが、過去20年以上にわたって、ソーシャルメディア・プラットフォームの状況は非常にダイナミックで、定期的に新しいプレーヤーが出現しています。足場を固めて成功したものもあれば、インターネット史の脚光を浴びることになったものもあります。実際には2016年から存在していますが、Mastodonはこの分野における最新のディスラプター候補として浮上しました。主要なソーシャルメディアプラットフォームがクローズドソースの集中型プラットフォームを運用している状況において、Mastodonは誰でも独自のソーシャルネットワーキングプラットフォームを立ち上げることができ、分散型アーキテクチャを中心に構築され、他のプラットフォームと簡単に連携することができる無料のオープンソースソフトウェアを提供しています。

Mastodonの上位400インスタンスが使用するドメイン名を集計すると、このコホートでは、サービス全体で最も人気のある200位前後で年を越しました。総合ランキングは年間を通じて着実に向上し、11月には約60位まで順位を上げて変曲点を迎えました。この傾向は、Mastodonへの関心と利用が急増したことに起因しているようです。この点については、以下の「導入」のセクションで詳しく説明します。

ボットトラフィック

Internet outages

ボットトラフィックは、Webサイトまたはアプリへの人間以外のトラフィックを表します。サイトやアプリケーションの可用性を監視するボットや、検索のためにコンテンツのインデックスを作成する検索エンジンボットなど、一部のボットは有用であり、Cloudflareは検証済みボットのリストを保持しています。ただし、他の未検証のボットアクティビティの可視性は、ユーザーアカウントへの侵入やWebスキャンなどの悪意のあるアクティビティの実行に使用される可能性があるため、悪用される脆弱性が公開されているのと同じくらい重要です。ボットトラフィックの割合を計算するために、私たちは各リクエストに割り当てられたボットスコアによって行われたものを識別し、これらのボットからの毎日のリクエストの総数を毎日のリクエストの総数で割りました。これらの計算は、グローバルおよびロケーションごとに行われました。トレンドグラフに表示される線は、7日間の追跡平均を表します。トップ10チャートでは、ロケーションごとの月次平均ボットパーセンテージを算出し、パーセンテージでロケーションをランク付けしました。チャートは、月ごとのランキングと、それらのランキングが年間を通じてどのように変化するかを示しています。

全世界的に、1年間のトラフィックに占めるボットの割合は、概ね30~35%でした。1月に35%前後で推移したボットトラフィックの割合は、2月末にかけて約14分の1に減少しましたが、その後、その減少分を取り戻し、10月にかけては30%をわずかに上回る水準で推移しています。11月初旬には、ボットトラフィックがほぼ一定に保たれたまま、人間のトラフィックが増加したため、若干の減少傾向が見られました。名目上の急増/ドロップはいくつかあるものの、世界的なトレンドは年間を通じてかなり低いボラティリティを示しました。

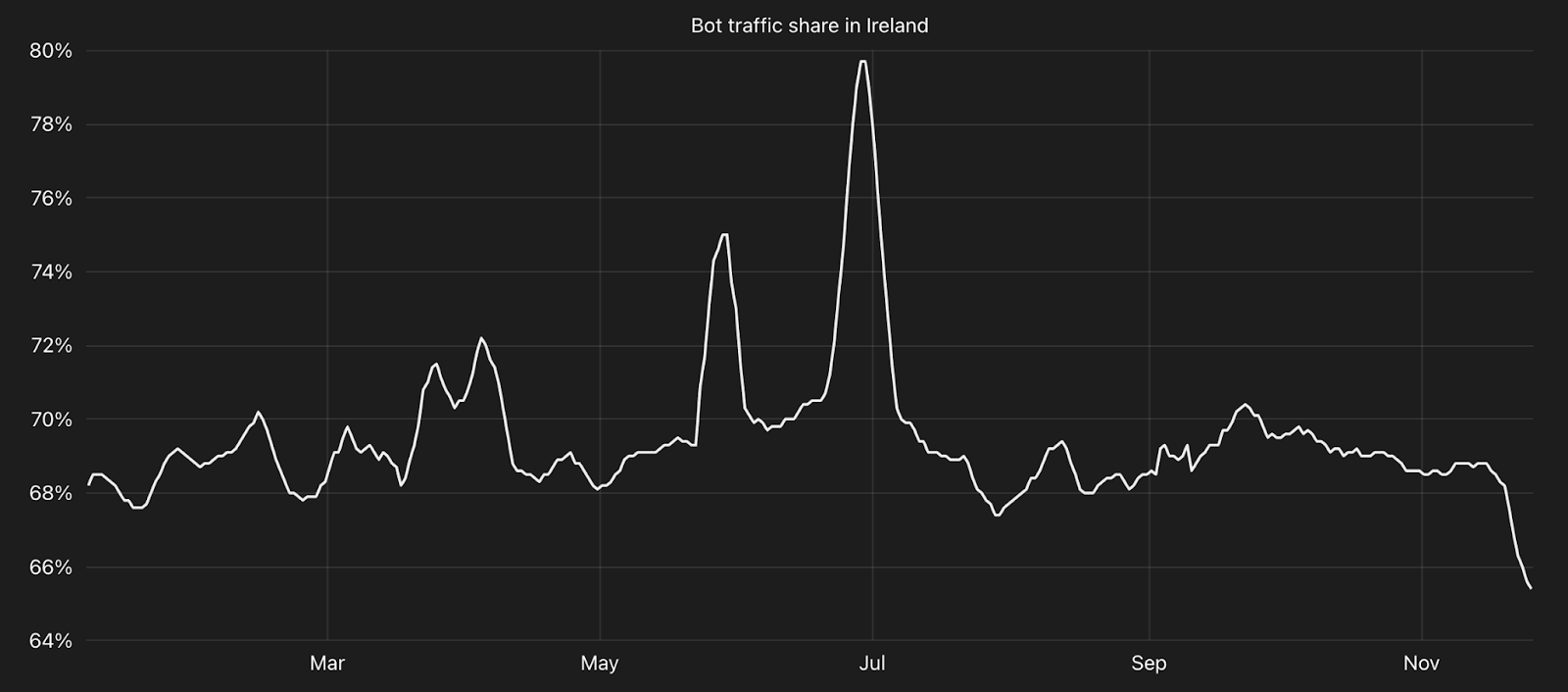

全世界のトラフィックの約3分の1がボットによるものでしたが、ボットによるトラフィックの割合が全世界の2倍であった地域が2つあったことが目立ちました。アイルランドのトラフィックの70%弱がボットによるものと分類されました。同様に、シンガポールでは、ボットトラフィックは年間を通じて一貫して60~70%の範囲にありました。それぞれに複数のクラウドプラットフォームプロバイダーのローカル「リージョン」の存在により、これらの地域からのトラフィックの大半のシェアを占めています。このような攻撃は、簡単に自動化でき、無料または安価であるため、攻撃者は、6月に発生した「Mantis」のような大規模な攻撃を行うために、頻繁にこれらの雲でエフェメラルインスタンスをスピンアップさせます(内部トラフィック分析によると、これら2つの地域のトラフィックの大部分はクラウドプロバイダーネットワークからのものであり、これらのネットワークから見られるトラフィックの大部分はボットトラフィックとして分類されることを示しています)。

ボットトラフィックの割合が最も多い地域のトップ10リストでは、1年を通してかなりの動きがありました。4つの地域が1年のうち何度か上位を占めましたが、トルクメニスタンが最も長い期間、上位を占めました。全体では、17の地域が2022年のある時点でトップ10に入り、ヨーロッパとアジアに集中しました。

インターネット障害

2022 Year In Reviewに含まれる指標は、最終的には世界中のネットワークや地域からCloudflareへのインターネットトラフィックによってもたらされたものですが、残念ながらトラフィックが途絶することもあります。これらの障害は、自然災害や異常気象、光ファイバーケーブルの切断、停電など、さまざまな原因が考えられます。しかし、権威主義的な政府がネットワーク、地域、国レベルでインターネット接続の停止を命じた場合にも、このような事態が起きる可能性があります。

2022年には、これらすべてのタイプのインターネット障害などの例を見てきました。それらのカバレッジを四半期ごとの概要ブログ投稿に集約しました。Cloudflareでは9月Radar 2.0を発売し、Cloudflare Radar Outage Center上に掲載を開始しました。これらの障害は、ほとんどの場合、特定のネットワーク、地域、または国からのCloudflareトラフィックの低下として現れます。2022年のレビューのWebサイトは、これらの混乱が年間を通じて発生した場所を示しています。2022年に観察されたいくつかの注目すべき停止について、以下に説明しています。

今年の最も重要なインターネット障害の1つは、カナダ最大のインターネットサービスプロバイダーのひとつであるAS812(Rogers)で発生しました。7月8日の午前中に、トラフィック量がほぼ完全に失われ、トラフィック量が通常のレベルに戻るまでに約24時間かかりました。Cloudflareのブログでは、プロバイダーが接続を復元しようとしたときに、Rogersの停止をリアルタイムで取り上げました。APNICからのデータによると、500万人ものユーザーが直接影響を受けたと推定されていますが、報道によると、停止は、電話システム、小売POSシステム、現金自動預け払い機、およびオンラインバンキングサービスにも影響を及ぼしたことが明らかになっています。Rogers CEOからの報告によると、停止はの原因は、「コアネットワークのメンテナンス更新後のネットワークシステム障害により、一部のルーターが誤動作した」ことに起因していました。

9月下旬には、アミニ・マハサ氏の死去を受けて、イラン全土で抗議とデモが発生しました。アミニ氏はイランのクルディスタン州出身の22歳の女性で、9月13日、イランのテヘランで「風紀警察」によって逮捕されました。この警察は、女性に厳格なドレスコードを強制する部隊です。彼女は、9月16日、警察に拘留されている間に亡くなりました。イラン政府は外部との通信を制限する手段としてインターネットのシャットダウンを頻繁に使用しており、これらの抗議やデモに対処する形で、全国のインターネット接続は複数の混乱の波を経験しました。

主要なモバイルネットワークプロバイダーの3つ—AS44244(Irancell)、AS57218(RighTel)、およびAS197207(MCCI)—が、9月21日に毎日のインターネット「夜間制限」の実装を開始しました。通常、現地時間の午後4時から深夜(午後12時半~午後8時半(UTC))の間に行われますが、開始時間は数日で変化しました。これらの定期的なシャットダウンは10月初旬まで続き、月の半ばまでさらにいくつかのアドホックな中断が発生し、インターネット接続の局所的なシャットダウンも発生しました。MCCIの加入者数に基づくと、7,500万人以上のユーザーがこれらのシャットダウンの影響を受けました。

また、ネットワークエンジニアの間では、バックホウがインターネットの天敵だという古いジョークがあるほど、ケーブル切断はインターネット停止の原因として頻繁に起こります。地上の光ファイバーケーブルにとってバックホウは脅威かもしれませんが、自然災害は海底ケーブルに大打撃を与える可能性があります。

Starlink adoption

代表的な例は、今年に入り、フンガトンガ–フンガハアパイ火山の噴火により、トンガとフィジーを結ぶ海底ケーブルが被害を受け、その結果、トンガでは38日間のインターネット停止が発生しました。1月14日の噴火後、トンガからのインターネットトラフィック(限られた衛星サービス経由)はごくわずかでした。2月22日、Digicelは、最初の海底ケーブルの修理が完了した後、本島はオンラインに戻りましたが、離島を結ぶ国内ケーブルの修理にはさらに6〜9か月かかると推定されたことを発表しました。最初のケーブル修理が完了すると、トンガからのトラフィックが急速に増加しました。

ウクライナでの戦争は10か月が経過し、現在も続いている間、全国の複数のネットワークが停止しています。3月には、マリウポリや戦闘が行われている他の都市で障害が観察されました。5月下旬には、AS47598(Khersontelecom)がウクライナのアップストリームではなく、ロシアのネットワークプロバイダーAS201776(MIranda)を介したトラフィックのルーティングを開始し始めたのと同時に、ヘルソンで長時間のインターネットの混乱が始まりました。そして10月、広範囲にわたる停電により、ハリコフ、リヴィウ、キーウ、ポルトバ州、ジトーミルのインターネット接続が中断されました。これらの停止などについては、四半期ごとのインターネット障害の概要に関するブログ投稿や、ウクライナ固有のブログ投稿でさらに詳しく取り上げられました。

導入

Cloudflareは、何十億もの人々がアクセスする何百万ものウェブサイトやアプリケーションを扱うとともに、業界をリードするDNSリゾルバサービスを提供しているため、主要な技術やプラットフォームの採用について独自の視点を持っています。今年はSpaceX Starlinkのニュースが頻繁に流れており、衛星インターネットサービスプロバイダーからのトラフィックが15倍に増加していることが明らかとなりましたソーシャルネットワーキングプラットフォームのMastodonも今年話題になり、こちらも大きく関心を伸ばしています。

Mastodon interest

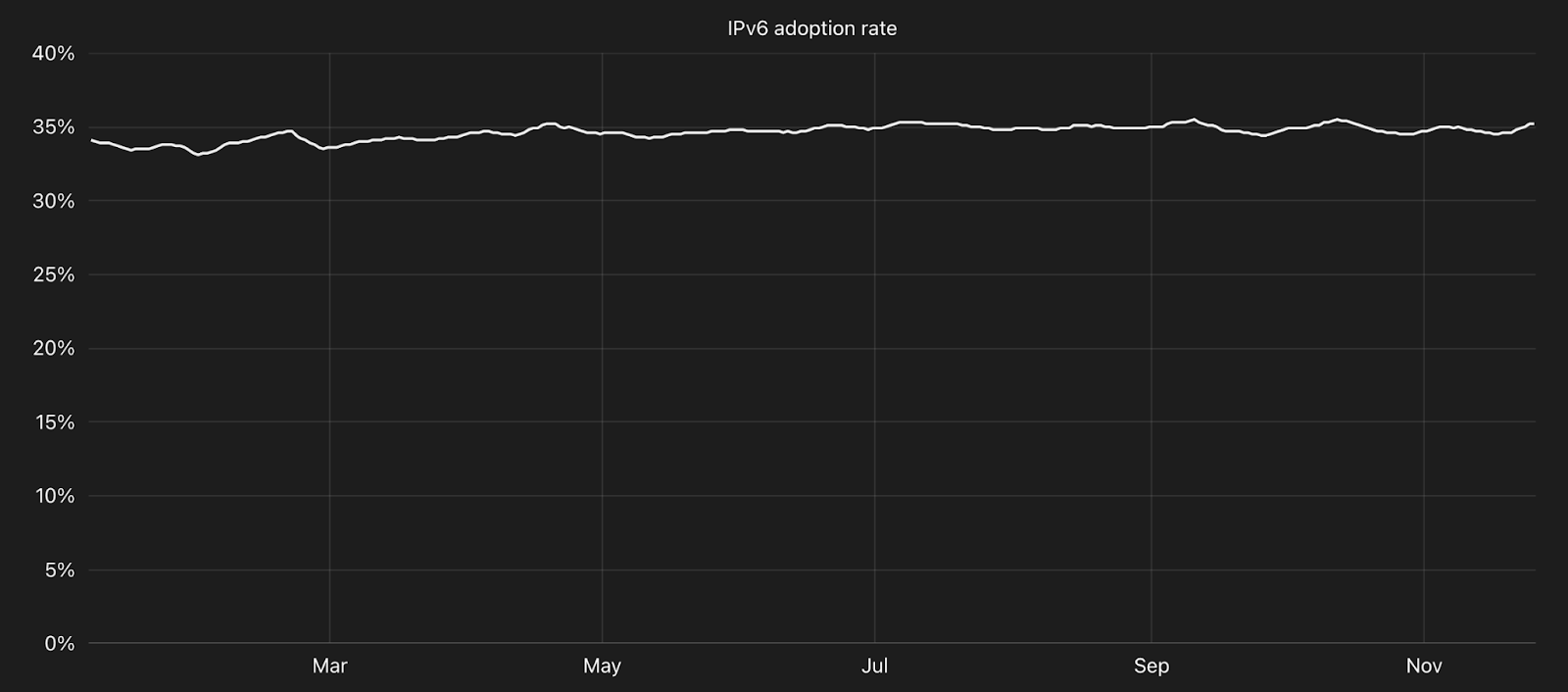

過去10年間の接続機器の増加によりIPv4アドレスが枯渇したため、IPv6の重要性はますます高まっていますが、全世界の普及率は年間を通じて35%程度にとどまっています。また、インターネット接続人口が増え続ける中、その多くがモバイル端末を主なアクセス手段としています。そのために、Cloudflareでは、年間を通したモバイル端末の利用動向調査も行っています。

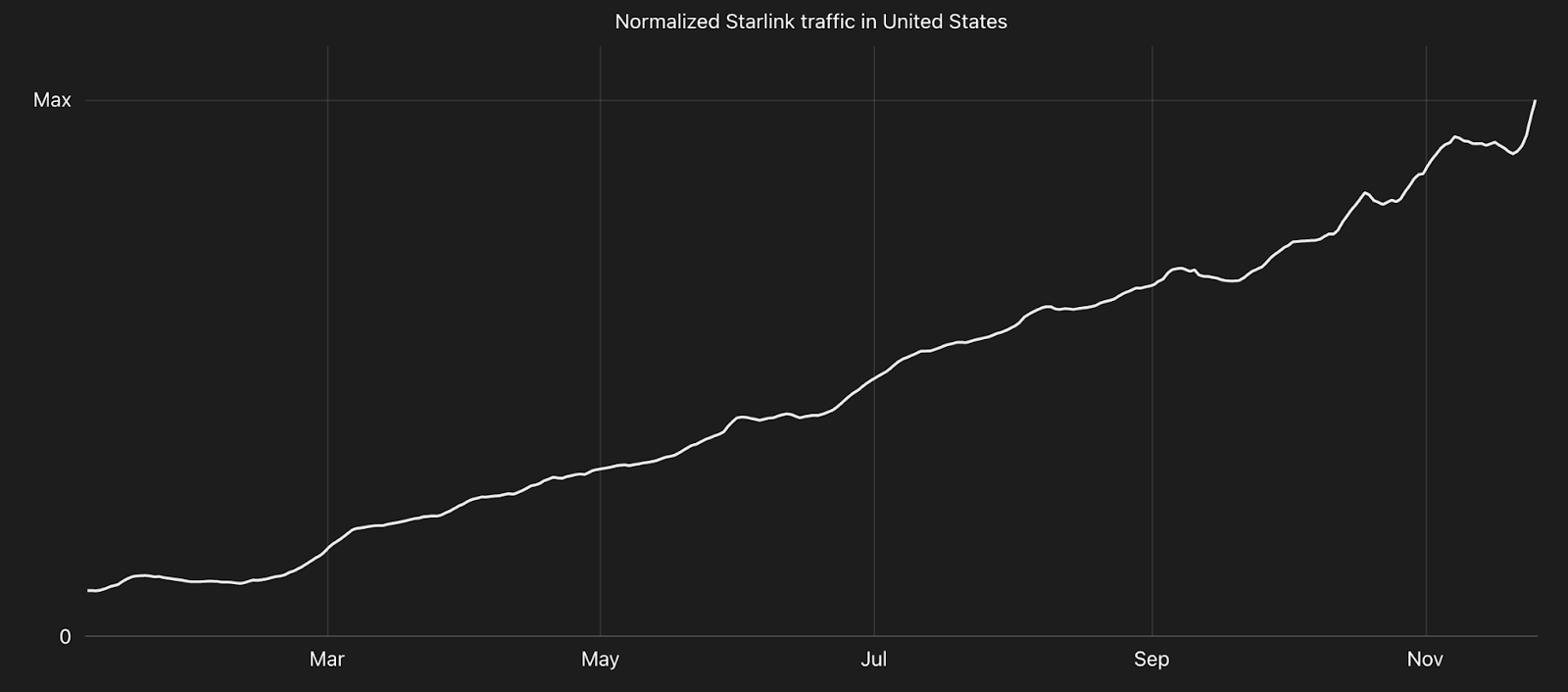

Starlinkの採用

静止軌道(GEO)における衛星を介したインターネット接続は、何年も前から存在していますが、サービスは歴史的に高遅延と速度の低さによって妨げられてきました。しかし、2019年にSpaceX Starlinkの低軌道(LEO)衛星インターネットサービスが開始され、その後の衛星コンステレーションの拡張により、従来の有線または無線ブロードバンドでは以前はサービスが提供されなかった、またはサービスが不十分だった多くの場所で高性能インターネット接続が利用可能になりました。Starlinkのサービスの利用状況と可用性の増加を追跡するために、2022年を通じて同サービスの自律システム(AS14593)に関連するCloudflareの総トラフィック量を分析しました。Starlinkはまだ世界中で利用できませんが、多くの場所でトラフィック量が増加しました。チャートのトレンドラインに表示されるリクエスト量は、7日間の追跡平均を表します。

ウクライナでの戦争による被害は、2月下旬に侵略が始まって以来、従来の有線および無線インターネット接続を混乱させてきました。Starlinkは、同社が国内でサービスを開始した翌月、ニューヨーク(ウォールストリートジャーナル)に見出しを発表し、そのために必要な衛星インターネット端末の普及が進みました。数日のうちに、CloudflareはStarlinkのトラフィックを見始め、ボリュームは年間を通じて一貫して増加しました。

このサービスへの潜在的な関心は、Starlinkが利用可能になったと発表した後、トラフィックが急速に増加した多くの地域でも明らかでした。その一例がルーマニアであり、Starlinkが5月に発表したサービスフットプリントの拡大に含まれており、発表後にトラフィックが急増しました。

Starlinkがサービスを開始して以来、サービスを提供している米国では、11月末までにトラフィック量が10倍以上に増加しました。この年に発表されたサービスの強化は、移動中の車両、ボート、そして飛行機からインターネット接続の能力を得て、将来的には、トラフィック量がさらに増加する可能性があります。

Mastodonへの関心

2022年にMastodonへの関心がどのように進化したかをより理解するために、上位 400 のMastodonインスタンスに関連するドメイン名の1.1.1.1リクエスト量の集計データを分析し、場所ごとのリクエスト量の集計を調べました。チャートのトレンドラインに表示されているリクエストボリュームは、7日間のトレーリング平均を表しています。

To calculate IPv6 adoption for each location, we identified the set of customer zones that had IPv6 enabled (were “dual stacked”) during 2022, and then divided the daily request count for the zones over IPv6 by the daily sum of IPv4 and IPv6 requests for the zones, filtering out bot traffic in both cases. The line shown in the trends graph represents a seven-day trailing average. For the top 10 chart, we calculated the average IPv6 adoption level on a monthly basis per location, and then ranked the locations by percentage. The chart illustrates the ranking by month, and how those rankings change across the year.

Mastodonへの関心は、この数ヶ月で明らかに加速しましたが、その関心は世界中に偏在しており、多くの場所でトラフィックがほとんど見られませんでした。なお、Year In ReviewのWebサイト内には、これらの地域のグラフは含まれていません。しかし、Mastodonは2016年から登場しているため、この6年間でアーリーアダプターの基盤を築き、2022年にスポットライトを浴びることになりました。

これらのアーリーアダプターは、グローバルに確認できます。分析したMastodonインスタンスのドメイン名のリゾルバトラフィックは、今年の最初の9カ月間を通して安定したボリュームを示し、増加のタイミングは、イーロン・マスクが440億ドルでTwitterを買収することで合意したという発表に合わせて4月末に確認することができました。買収がまもなく完了することが明らかになった10月には、グラフの傾きが明らかに変化し、買収完了後の11月にはさらに成長しました。この増加は、既存のMastodonアカウントが再び活発になったことと、新規ユーザーの流入が組み合わさった結果である可能性が高いことが考えられます。

米国のトラフィックパターンは、全世界のパターンとほぼ同じで、10月下旬から既存のユーザーからのトラフィックが大きく伸びていることがわかります。

Mastodonの中核となるソフトウェアは、ドイツ在住のプログラマーによって開発され、関連組織はドイツの非営利団体となっていますが、自国での大きな優位性はないように見受けられました。ドイツのクエリー量は、1年の大半を通じて比較的少なく、10月末に急激に増加し始めましたが、これは他の多くの国々で観察された動きと同様です。

IPv6の採用

IPv6は ほぼ四半世紀の間存在していますが、その間、採用は比較的遅かったことがわかっています。ただし、使用可能なIPv4アドレス空間の枯渇とコネクテッドおよびモバイルデバイスの増加に伴い、2011年に遡った当社の創立1周年以来、IPv6上でコンテンツの配信を可能にし、その時点からさまざまな方法でサポートの提供を増やしてきました。Cloudflareネットワークへのトラフィックを分析することで、インターネット全体でのIPv6の採用に関する洞察が得られます。

グローバルベースでは、IPv6の導入率は年間を通じて35%前後で推移しており、グラフのトレンドラインに明らかな名目上の成長が見られます。デュアルスタックコンテンツのリクエストの3件に1件がIPv6であることは喜ばしいことですが、この採用率は明らかに改善の余地があることを示しています。

Analysis of the information included with each content request enables us to classify the type of device (mobile or desktop) used to make the request. To calculate the percentage of mobile device usage by location, we divided the number of requests made by mobile devices over the course of a week by the total number of requests seen that week, filtering out bot traffic in both cases. For the top 10 chart, we ranked the locations by the calculated percentage. The chart illustrates the ranking by month, and how those rankings change across the year.各地域のIPv6普及率を計算するために、2022年中にIPv6を有効にした(「デュアルスタック」した)顧客ゾーンのセットを特定し、IPv6上のゾーンの毎日のリクエスト数をゾーンのIPv4とIPv6リクエストの毎日の合計で割り、両方のケースでボットトラフィックをフィルターにかけました。トレンドグラフに表示されている線は、7日間の末尾平均を表しています。上位10位のグラフでは、拠点ごとの月単位の平均的なIPv6導入レベルを計算し、その割合で順位をつけています。このグラフは、月別の順位と、その順位が年間を通じてどのように変化するかを示しています。

その機会をとらえたのが、インドで、年間を通じて最も高いIPv6導入率を記録しています。7月までは70%以上の導入率を記録していましたが、夏の終わり頃からやや下がり始め、その後数ヶ月の間に数ポイントの減少が見られました。

この分野におけるインドのリーダーシップの背後にある重要な推進力の1つは、インド最大のモバイルネットワーク事業者であるJioであり、FTTHブロードバンド接続のプロバイダーでもあります。彼らは積極的にIPv6の取り組みを2015年後半から始め、そして現在、Jioのコアネットワークインフラストラクチャの多くはIPv6のみとなり、一方、顧客向けのモバイル接続とファイバー接続はデュアルスタックです。

また、今年IPの採用率が2倍以上になった世界中の60を超える場所も正しい方向に向かっています。最大の増加の1つは、ヨーロッパの国であるジョージアで見られました。ジョージアでは、2月と3月の急速な成長を遂げたジョージア通信大手のMagticomが好調だったため、3,500%以上の伸びを示して10%台の採用で1年を締めくくりました。

Mitigation sources

このセットの他の多くの地域でも、短期間に大きな増加が見られ、おそらく現地のネットワークプロバイダーがIPv6への加入者サポートを可能にしたことが原因だと思われます。全調査地域の4分の1以上で大幅な改善が見られたことは喜ばしいことですが、50以上の拠点で導入率が10%未満であり、半数以上の拠点では導入率が2倍以上になった後も1%を大きく下回っていることに留意する必要があります。世界中のインターネットサービスプロバイダは、加入者向けにIPv6サポートの追加や改善を続けていますが、その多くは普及率が低いか、全く普及していないため、将来的に改善する大きなチャンスとなっています。

上記のように、インドは2022年まで最高レベルのIPv6採用を行っていました。トップ10リストの残りを見ると、サウジアラビアとマレーシアは年間に数回、採用率が2番目と3番目に高い場所として、それぞれ60%弱と約55%で取引されました。米国は、第1四半期にはトップ10リストの下位にランクインしましたが、今年の残りの期間は順位を下げました。ベルギーは最も一貫性があり、3月から11月まで4位の座を維持し、約55%のIPv6採用率を示しました。全体として、合計14の場所が年間のある時点でトップ10にランクインしました。

モバイル端末の利用状況

年々、モバイル端末の性能は向上し、多くの場所でインターネットへの主要な入り口として利用されるようになってきています。実際、世界のいくつかの地域では、いわゆる「デスクトップ」デバイス(ラップトップのフォームファクターを含む)は、インターネットアクセスのための「例外」であり、基準ではないことが明らかになっています。

各コンテンツリクエストに含まれる情報を分析することで、リクエストに使用されたデバイスのタイプ(モバイルまたはデスクトップ)を分類することができます。ロケーションごとのモバイル端末の使用率を計算するには、1週間のモバイル端末によるリクエスト数を、その週の総リクエスト数で割ります(いずれの場合もボットトラフィックを除外します)。上位10位までのチャートでは、算出されたパーセンテージでロケーションをランク付けしています。このチャートは、月別のランキングと、そのランキングが1年を通じてどのように変化したかを示しています。

トップ10チャートを見ると、イランとスーダンが1年の大半を占め、1月にイエメン、11月にモーリタニアが上位を独占していることがわかります。上位2位以下では、年間を通じてトップ10以内に大きな変動があることが明らかになっています。しかし、その変動幅は比較的小さく、週によって上位と下位の差は5~10%程度でした。上位にランクインした拠点では、モバイル端末からのトラフィックが概ね80~85%であり、下位にランクインした拠点では、モバイル端末からのトラフィックが75~80%となっています。

WAF rules

この分析は、イランにおけるモバイル接続の重要性を強調し、上述のように9月と10月にモバイルネットワークプロバイダーがインターネット遮断の標的となった理由を説明しています(9月以降、イランがトップ10から姿を消したのも、この遮断が原因です)。

セキュリティ

インターネットのセキュリティを向上させることは、より良いインターネットを構築するためのCloudflareの重要な取り組みです。私たちは、お客様のWebサイト、アプリケーション、ネットワークインフラストラクチャを悪意のあるトラフィックや攻撃から保護することで、その実現を目指しています。悪意ある行為者は通常、さまざまなテクニックやアプローチを用いて攻撃を仕掛けてくるため、当社のセキュリティソリューションポートフォリオには、こうした攻撃に対処する方法を柔軟に提供する製品が多数あります。以下では、当社がお客様に代わって行った攻撃の軽減から得られた知見について、当社がどのように攻撃を軽減しているか、どのようなウェブサイトやアプリケーションが攻撃の標的になっているか、これらの攻撃はどこから来ているのかなどをご紹介します。さらに、2022年初めにArea 1を買収したことに伴い、Cloudflareは悪質なメールがどこから発信されているかについての洞察を公表しています。このデータを分析すると、攻撃者は多種多様な手法を頻繁に使い分けるため、「万能」なセキュリティソリューションが存在しないことが明らかになります。そのため、CISOやCIOにとって、幅広く、かつ柔軟なセキュリティソリューションポートフォリオを準備しておくことは非常に重要です。

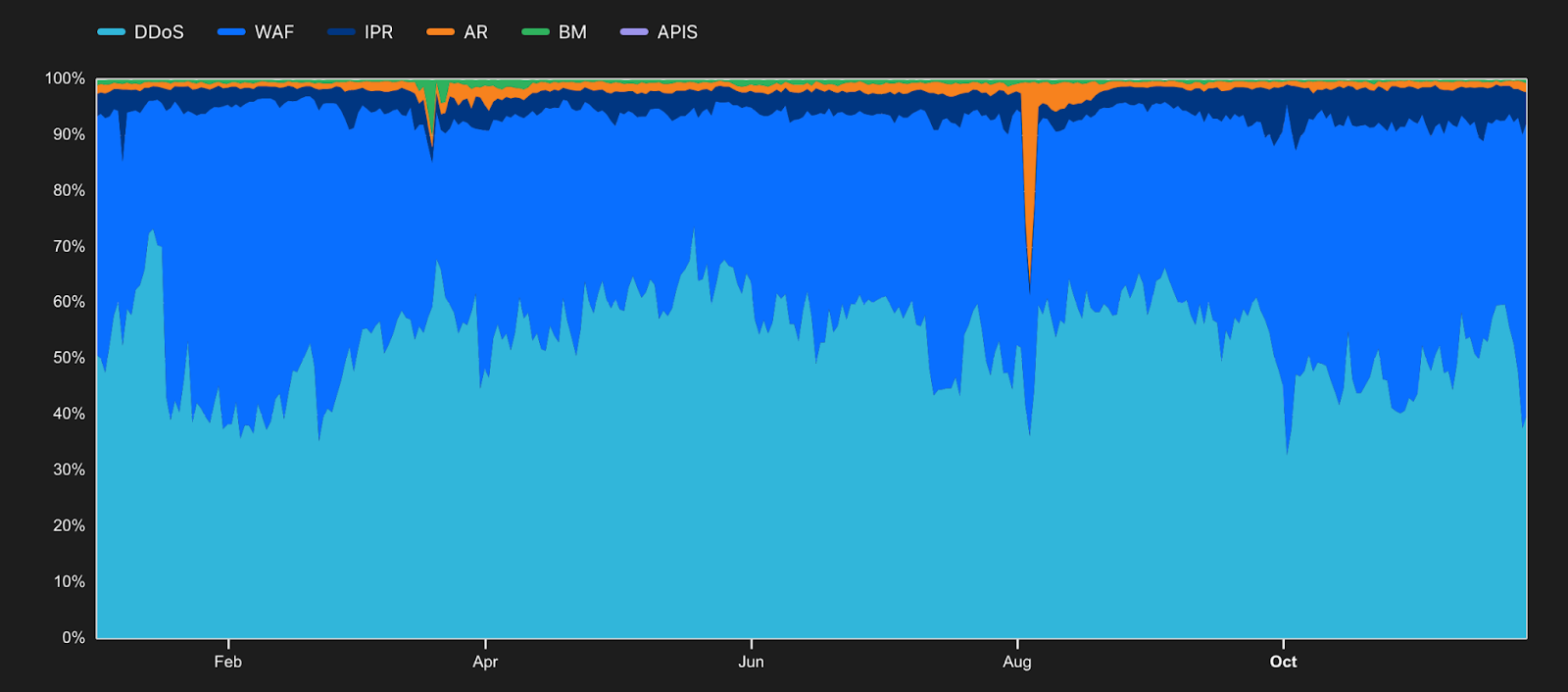

軽減ソース

攻撃者が採用するアプローチと、対象となるコンテンツの種類によっては、ある攻撃軽減手法が別の手法よりも望ましい場合があります。Cloudflareは、これらの手法を「軽減ソース」と呼んでおり、Webアプリケーションファイアウォール(WAF)およびDDoSの軽減(DDoS)など一般的なツールや手法が含まれていますが、これらに限らず、あまり知られていないIP Reputation(IPR)、Accessルール(AR)、ボット管理(BM)、およびAPIシールド(APIS)なども含まれています。ロケーションごとに適用される軽減ソースの分布を調べると、それらの場所から発生した攻撃の種類をよりよく理解するのに役立ちます。各軽減ソースに関連付けられている軽減トラフィックの割合をロケーション別に計算するために、各ソースの毎日の軽減リクエストの合計数を、その日に確認された軽減されたリクエストの合計数で割りました。多くの攻撃がボットから発生していることを考えると、ボットトラフィックはこれらの計算に含まれます。1つのリクエストは複数の手法によって軽減できますが、ここでは、リクエストを軽減した最後の手法を見ていきます。

多くの地域で、IP Reputation、ボット管理、アクセスルールが、年間を通じて少量のトラフィックを軽減しており、その量は国によって異なります。しかし、他の地域では、IP ReputationとAccessルールによって軽減されたトラフィックの量が多くなっています。これは、それらの場所では、トラフィックが完全にブロックされていることが多いことを示していると考えられます。多くの国で、1月中にDDoS軽減トラフィックが80~90%の範囲に急速に大きく増加し、その後10~20%の範囲に急速に減少しています。DDoS軽減とWAFの割合の推移は非常に急激で、比較的安定した割合が継続的に続くことはまれでした。

Target categories

全体として、DDoS軽減とWAFは、攻撃に対処するために最も頻繁に使用される2つの手法でした。グローバルベースの前者のシェアは1月中旬に最も高く、80%近くに増加しましたが、後者のピークは2月で、軽減されたトラフィックのほぼ60%を占めました。米国、アラブ首長国連邦、そしてマレーシアでは、Accessルールの使用量の急増が、8月にはっきりと見られました。

米国からの軽減されたトラフィックの20%をAccessルールが占めていましたが、年間を通してみると、その使用量はかなり少なくなっています。DDoS軽減は、米国からの攻撃のトラフィックを軽減するために使用される主要な技術で、第1四半期にはその80%以上を占めていましたが、8月にかけて着実に減少しています。同様に、WAFは、年初には軽減されたトラフィックのわずか20%にすぎませんでしたが、その量は着実に増加し、8月には3倍になりました。興味深いことに、Accessルールの使用量が急増した後、WAFの使用量が同様に急減しています。これは、米国を発生源とする攻撃に対してWebアプリケーションファイアウォールが適用するマネージドルールを強化するために、よりターゲットを絞ったルールが実装されたことを示唆していると考えられます。

ドイツからの攻撃のトラフィックを軽減するために、AccessルールとIP Reputationがより頻繁に適用され、2月、3月、6月にはボット管理の使用も増加しました。しかし、2月と7月を除いて、DDoS軽減が軽減されたトラフィックの大部分を占め、全体として60~80%の範囲で推移しました。WAFの軽減は、明らかに2月に最も顕著であり、軽減されたトラフィックの70~80%を占め、7月には約60%でした。

日本からの攻撃を軽減する上で、ボット管理の顕著なスパイクをいくつか確認することは興味深いことです。3月には、軽減されたトラフィックの40%以上を占め、6月には、その半分の割合で急増しました。Accessルールもグラフ内で一貫して存在感を示しており、8月までは軽減されたトラフィックの約 5%を占めていましたが、その後の数カ月はわずかに減少しています。日本の攻撃トラフィックへの対応では、WAFおよびDDoS軽減が、軽減されたトラフィックの最大の発生源として頻繁にその地位を争っていますが、明確なパターンや明らかな周期は見られません。2月にはWAF、3月にはDDoS軽減と、年間を通じて両者とも軽減されたトラフィックの90%に達することがありました。DDoS軽減が「優勢」であった期間は、より持続的で数週間続く傾向がありましたが、WAFの短時間のスパイクによって中断されました。

WAFルール

Phishing email sources

前述のとおり、CloudflareのWAFはアプリケーション層への攻撃を軽減するために頻繁に使用されます。軽減されたリクエストの特性に応じてWAFが適用できる個別管理ルールは何百もありますが、これらのルールは十数種類に分類できます。WAFのルールの地域ごとの分布を調べると、その地域からやってくる攻撃が使っているテクニックをより理解することができます(例えば、攻撃者はフォームフィールドにSQLコードを注入しようとしているのか、公開されているCVEを悪用しようとしているのか?)。WAFによって軽減されたトラフィックの分布を計算するために、特定のタイプのWAFルールによって軽減されたリクエスト数を、その週のWAFによって軽減されたリクエストの合計数で割りました。1つのリクエストは複数のルールによって軽減されることがありますが、ここでは、リクエストを軽減した一連のルールのうち最後のルールを考慮します。このチャートは、選択したルールタイプ間で軽減されたリクエストの分布が、1 の間にどのように変化したかを示しています。ボットトラフィックはこの計算に含まれます。

世界的なレベルでは、今年の最初の数か月間に、マネージドWAFルールによってブロックされたHTTPリクエストの約半分に、不正な形式のメソッド名、ヘッダーのヌルバイト文字、非標準ポート、POSTリクエストのコンテンツ長ゼロなどのHTTP異常が含まれていました。その間、ディレクトリトラバーサルとSQLインジェクション(SQLi)ルールはどちらも、軽減されたリクエストの10%強を占めていました。攻撃者は5月からアプローチをさらに変え始め、クロスサイトスクリプティング(XSS)とファイルインクルードはどちらも軽減策の10%以上に増加しましたが、HTTPの異常は30%未満に低下しました。ソフトウェア固有のルールの使用は、攻撃者がベンダー固有の脆弱性を悪用する取り組みを強化したため、7月に10%を超えました。認証の不備とコマンドインジェクションルールセットはまた、過去数か月の間に活動がいくらか増加したことを示しており、攻撃者がログイン/認証システムの脆弱性を見つけたり、アクセスしようとして脆弱なシステムでコマンドを実行したりする努力を増やしたことを示唆しています。

HTTP Anomalyは、軽減がグローバルレベルで集約される場合に最も頻繁に適用されるルールですが、以下のように、一時的にでも上位を占めた箇所も多数あります。

オーストラリアを発生源とする攻撃は、多くのルールセットを使用したWAFで軽減され、最も適用されたルールセットは上半期に頻繁に変更されています。グローバルとは対照的に、HTTP Anomalyは2月の1週間だけ、30%強の割合でトップルールセットとなりました。それ以外では、ソフトウェア固有、ディレクトリトラバーサル、ファイルインクルード、SQLiの各ルールが最も多く、25~35%の割合で攻撃が軽減されました。しかし、このパターンは7月から変化し、ディレクトリトラバーサル攻撃が最も多くなり、その後もその傾向が続きました。SQLi攻撃は、6月にピークに達した後、急激に減少し、10%未満にとどまりました。

カナダを発生源とする攻撃を軽減したWAFも、グローバルとは異なるパターンを示しています。HTTP Anomalyルールセットが年初に軽減されたリクエストの約3分の2を占めていましたが、1月末にはその半分となり、その後も大きな変動がありました。オーストラリアのトラフィックに対するSQLi軽減は、これとは逆のパターンで、年初は軽減の10%未満でしたが、年間を通じて何度も60%以上を占めるようになり、急速に増加を見せました。興味深いことに、カナダからのSQLi攻撃は、数週間の波があり、その間に最も適用されたルールセットとなり、その後、短期間で減少しています。

スイスを発生源とする攻撃では、HTTP Anomalyルールセットは、年間を通じて上位5位以内に入るものの、最も頻繁に起動されたわけではありませんでした。代わりに、ディレクトリトラバーサルとXSSのルールが最も頻繁に使用され、軽減の40%を占めています。ディレクトリトラバーサルは、常に上位を占めていますが、XSS攻撃は、8月に最も多く発生しています。SQLi攻撃は、4月、7月、8月にピークを迎え、11月末に再びピークを迎えました。ソフトウェア固有のルールセットも9月に急増し、軽減されたリクエストの20%を占めました。

ターゲットカテゴリ

上記では、一連のカテゴリにおけるトラフィック分布から、ユーザーが最も興味を持っているコンテンツの種類を知ることができることを説明しました。軽減という切り口で同様の分析を行うことで、攻撃者から最も頻繁に狙われているWebサイトやアプリケーションの種類を把握することができるのです。各地域の一連のカテゴリに対する軽減されたトラフィックの分布を計算するために、1週間の間に見られた特定のカテゴリに関連するドメインの軽減されたリクエストの数を、その週にそのカテゴリにマップされたリクエストの総数で割りました。このチャートは、各カテゴリにおける軽減されたリクエストの分布が、年間を通じてどのように変化するかを示しています(そのため、パーセンテージの合計は100%になりません)。ボットトラフィックはこの計算に含まれます。攻撃として軽減されたトラフィックの割合は、業種や発信地によって大きな差がありました。すべてのカテゴリのトラフィックのうち名目上の割合が軽減された場所もあれば、2022年の複数の時期に複数のカテゴリで軽減されたトラフィックが急増した場所もありました。

グローバルのレベルで集計すると、トラフィック全体に占める攻撃を最も多く受けた産業カテゴリには、年間を通じて大きなばらつきがありました。1月と2月は、テクノロジー関連のサイトが20~30%と最も高い割合で攻撃を受けました。その後、さまざまなカテゴリが上位を行ったり来たりしましたが、数週間以上にわたって上位を維持したものはありませんでした。4月中旬に最も急増した攻撃は、旅行関連サイトを標的としたもので、このカテゴリのトラフィックの半分以上が軽減されたものでした。11月最終週には、2022年ワールドカップが開催され、ギャンブルとエンターテイメント関連のサイトでは、トラフィックが軽減される割合が最も多くなりました。

イギリスからの攻撃については、年間を通じて一貫してテクノロジー関連のサイトが約20%のトラフィックを軽減していました。テクノロジー関連のサイトが最も被害を受けなかった期間には、他の半数以上のカテゴリが上位を占めました。旅行関連のサイトでは、4月に60%近く、10月に50%近くのトラフィックが軽減され、2回の大きな攻撃の集中を経験しています。その他、政府・政治、不動産、宗教、教育などのカテゴリでは、年間を通じて様々な時期にトラフィックが軽減される割合が最も多くなっています。エンターテインメント系サイトに対する英国発の攻撃は11月下旬に大きく増加し、月末にはトラフィックの40%が軽減されました。

米国1月と2月の間に軽減された攻撃では、テクノロジー関連サイトの割合が最も多く、30~40%を占めています。その後、攻撃者は、他の業種をターゲットとするようになりました。4月中旬には、旅行関連サイトでは、60%以上のリクエストが攻撃と判定されました。しかし、5月以降は、ギャンブル関連サイトが最も頻繁にトラフィックが軽減され、通常は20~40%のトラフィックが、10月下旬から11月上旬にかけて、70%にまで急増しました。

一方、日本からのトラフィックは、2022年を通して攻撃として軽減された割合が大幅に減少しています。ほとんどのカテゴリの軽減割合は10%未満でしたが、時折、短時間のスパイクが観測されました。3月下旬には、政府・政治カテゴリのサイトへのトラフィックが一時的に急増し、軽減割合が80%近くまで上昇しました。また、旅行関連のサイトでは、他の場所で見られた挙動と同様に、攻撃として軽減されたリクエストの70%近くまで急騰しています。6月下旬には、宗教関連のサイトが60%を超える軽減率を示し、その数カ月後には、ギャンブル関連サイトが40%強に達するなど、軽減率の高いトラフィックが急激に増加しました。その後、ギャンブル関連サイトを標的としたこれらの攻撃は数カ月間後退し、10月から再び積極的に増加し始めました。

フィッシングメールのソース

フィッシングメールは、最終的にユーザーをだまして、重要なWebサイトやアプリケーションのログイン情報を攻撃者に提供させることを目的としています。コンシューマーレベルでは、電子商取引サイトや銀行アプリケーション、企業レベルでは、コードリポジトリや従業員情報システムなどがこれにあたります。Cloudflare Area 1 Email Securityで保護されているお客様は、これらのフィッシングメールが送信されている場所を特定することができます。IPアドレスのジオロケーションは、送信元を特定するために使用され、集計された電子メール数は、Area 1によって処理されたメールにのみ適用されます。上位10位までのグラフは、1週間分のフィッシングメールの数を場所ごとに集計し、フィッシングメールの量によって場所をランク付けしています。このグラフは、週ごとの順位と、その順位が年間を通じてどのように変化しているかを示しています。

トップ10リストを見てみると、2022年にArea 1が観測したフィッシングメールの送信元は米国がトップであったことがわかります。米国は、11月に一度だけドイツにその座を譲りましたが、ほぼ1年間トップの座を守り続けました。上位10位のうち、1年の間に少なくとも1ヶ月はランキングの上位を占めたのは合計23カ所で、時間の経過とともに大きく変動しています。これらの地域は、アメリカ、ヨーロッパ、アジアと地理的に分散しており、世界のどの地域も他の地域よりも脅威が大きいというわけではないことが浮き彫りになっています。もちろん、これらの地域から発信されるすべての電子メールを信用しない、または拒否することは特に現実的な対応ではありませんが、さらなる監視を行うことで、組織とインターネットをより安全に保つことができるのです。

まとめ

特に、このブログ記事では、Webサイトの可視化に含まれる約200カ所の拠点のうち、ごく一部の拠点におけるトレンドしか見ていないため、「1年間の振り返り」を簡潔にまとめようとすると、難しいものがあります。とはいえ、次のような簡単な見解を残しておきます。

攻撃のトラフィックはあらゆるところからやってきて、常にターゲットを変えながら、多種多様なテクニックを使ってきます。セキュリティソリューションプロバイダーが、お客様のサイト、アプリケーション、インフラストラクチャの安全を守るための包括的なサービス・ポートフォリオを提供していることを確認してください。

世界中のインターネットサービスプロバイダーは、IPv6への対応を強化する必要があります。IPv6はもはや「新しい」技術ではなく、利用可能なIPv4アドレス空間はますます不足し、ますます高価になっていくでしょう。今後は、IPv6への対応をデフォルトにする必要があります。

インターネットの遮断は、政府が国内での通信を制限するためだけでなく、世界との通信を制限するためにもますます利用されるようになってきています。国連が2022年5月の報告書で述べたように、「包括的な遮断は本質的に人権にとって受け入れがたい結果をもたらすので、決して受け入れてはならない」でしょう。

冒頭で述べたように、Cloudflare Radar 2022 Year In ReviewのWebサイト全文をご覧いただき、関心のある地域や業界に関連するトレンドを探り、それらが自分の組織にどのように影響するかを検討して、2023年に適切に備えられるようお勧めします。

ご質問は、Cloudflare Radarチーム(radar@cloudflare.com)またはTwitter @CloudflareRadarで受け付けております。

謝辞

Cloudflare Radar 2022 Year In Reviewを作成するには、まさに関係者総出で多くの人の協力が不可欠でした。このプロジェクトを可能にするために尽力してくれた同僚の貢献に感謝しないわけにはいきません。Sabina Zejnilovic、Carlos Azevedo、Jorge Pacheco(データサイエンス)、Ricardo Baeta、Syeef Karim(デザイン)、Nuno Pereira、Tiago Dias、Junior Dias de Oliveira(フロントエンド開発)、João Tomé(最も注目されるインターネットサービス)、Davide Marquês、Paula Tavares、Celso Martinho(プロジェクト/エンジニアリングマネジメント)に感謝申し上げます。