2022 年,全世界有近五十億人(還有數不清的「傀儡程式」)使用網際網路,針對有關這一使用情況的彙總資料進行分析,我們可以發現一些非常有趣的趨勢。為此,我們滿懷激動之情地發佈了 Cloudflare Radar 2022 年度回顧,您可以使用其中的互動式圖表、圖形和分佈圖,來探索過去這一年所觀察到的顯著的網際網路趨勢。「年度回顧」網站是 Cloudflare Radar 的一部分,Cloudflare Radar 於今年 9 月迎來了第二個生日,並發佈了 Radar 2.0。

我們將觀察到的趨勢整理為三個不同的主題領域:流量、採用和安全。上述每一個領域所涵蓋的內容將在下面各自的章節中進行詳細說明。今年,我們在 2021 年度回顧的基礎上加入了其他幾個指標,並對基礎方法進行了改進。(因此,這些圖表不能直接進行比較,來深入瞭解每年的變化。)

以每週細微性顯示的網站視覺化涵蓋從 2022 年 1 月 2 日到 11 月 26 日這段時間(今年第一個整週開始到 11 月最後一個整週結束)。我們計劃於 2023 年初更新今年年底之前的基礎資料集。網站上提供了將近 200 個位置的趨勢,但因資料不足,一些面積較小或人口較少的位置並未包括在內。

在開始之前,我們敦促那些喜歡預先查看標題統計資料和親自探索資料的人們前去瀏覽網站。如果希望看到篇幅較長但經過精心策劃的一組觀察結果,請繼續閱讀下文。無論如何,我們鼓勵您考量一下,本文以及網站各個部分中所呈現的趨勢對您的企業或組織產生了怎樣的影響,並想一想,這些深入解析如何提供可採取措施的相關資訊,以供您改善使用者體驗或增強安全狀態。

流量

如果您關注了最近的科技頭條新聞,可能會想當然地認為,網際網路長達數十年的驚人增長趨勢終於開始衰退了。在這樣的時代,資料才是關鍵。我們的資料表明,今年的全球網際網路流量增長了 23%,勢頭一如既往地強勁。

為了確定一段時間內的流量趨勢,我們先建立了一個基準,計算方式為 2022 年第二個完整行事曆週(1 月 9 日-15 日)的平均每日流量(不包括傀儡程式流量)。我們選擇第二個行事曆週是為了留出時間,以供人們在冬季假期和新年之後回歸「正常」生活(學校、工作等)。圖表中趨勢線上所顯示的百分比變化是相對於基準值計算的,代表七天的追蹤平均值,它不代表位置的絕對流量。執行七天平均是為了平滑處理每日細微性的急劇變化。

To determine the traffic trends over time, we first established a baseline, calculated as the average daily traffic volume (excluding bot traffic) over the second full calendar week (January 9-15) of 2022. We chose the second calendar week to allow time for people to get back into their “normal” routines (school, work, etc.) after the winter holidays and New Year’s Day. The percent change shown on the trend lines in our charts are calculated relative to the baseline value, and represents a seven-day trailing average — it does not represent absolute traffic volume for a location. The seven-day averaging is done to smooth the sharp changes seen with a daily granularity.除了計算流量增長,我們的 1.1.1.1 公用 DNS 解析程式和廣泛的全球客戶群也讓我們對線上活動有了獨特的看法。這包括對總體和特定類別中最熱門網際網路內容類型和最熱門網際網路服務的深入解析,以及傀儡程式的影響。當然,如果連線無法使用,以上這些也都無關緊要了,因此,我們也會對 2022 年觀察到的重大網際網路中斷進行深入解析。

流量趨勢

全世界網際網路流量在經歷最初的下滑之後,於 2022 年北京冬奧會期間出現微弱的增長,但在冬奧會閉幕之後的幾週內再次下滑。流量經歷了幾個月的微弱增長,在進入七月之後,再次降到基準以下。然而,網際網路流量在此次觸底之後,於今年下半年保持著相當穩定的增長率。在全球流量圖以及很多位置的流量圖中,可以看到趨勢線在 11 月底開始向上彎折。流量分析顯示,這種增長是由於 FIFA 2022 年卡塔爾世界杯賽前和開賽初期的早期假日購物流量聚合(到了電子商務網站)。

在 Impact Week 期間發佈的部落格文章 Cloudflare 對烏克蘭提供援助的最新情況從攻擊角度對這場衝突進行了審視。從網際網路流量角度審視烏克蘭,能夠對戰爭損害和破壞國內網際網路連線能力的影響提供獨特的深入解析。流量曾在年初出現微弱的增長,然而 2 月 24 日俄羅斯入侵開始後,該趨勢迅速發生反轉,由於基礎建設損壞,平民都在尋找安全場所和避難所,流量便隨之快速下降。儘管流量在最初急劇下降之後開始回升,但 5 月和 6 月的下降似乎與 Cloudflare 觀察到的重要服務中斷有關。8 月恢復增長之後,9 月、10 月和 11 月又出現幾次中斷,與此同時,俄羅斯襲擊造成了國內大範圍的停電。

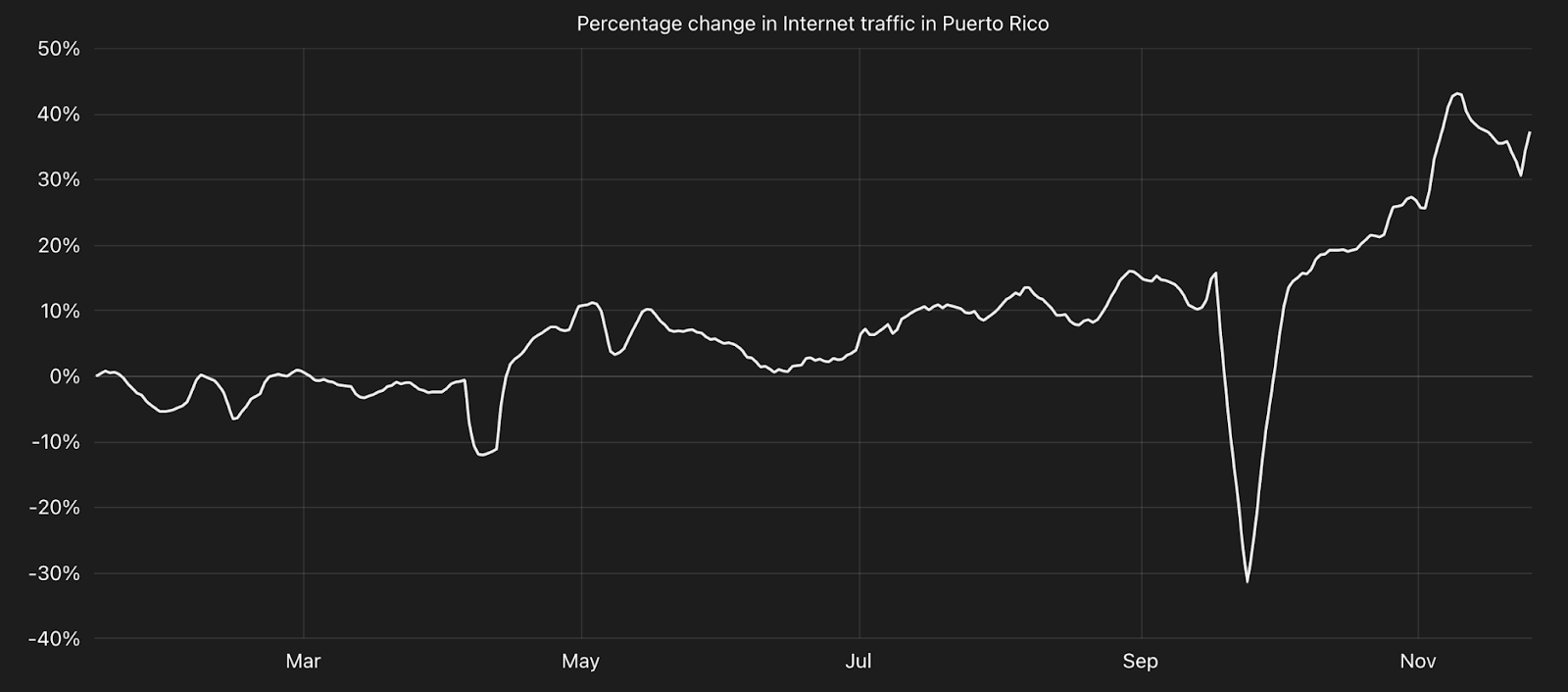

可靠的電力對於打造可靠的網際網路連線至關重要,而這二者對資料中心的核心網路基礎架構,以及最後一哩基礎架構(如基地台和 Wi-Fi 路由器)以及膝上型電腦、行動電話和其他用來存取網際網路的裝置而言,都是至關重要的。幾年來,波多黎各的居民一直在努力應對不可靠的電網,導致頻繁停電且恢復時間緩慢。2022 年,該島遭受了兩起持續多天的停電事件,顯然影響了本應強勁的流量增長。4 月,一間發電廠的火災造成了一起持續三天的停電事件,並導致該期間的網際網路連線發生中斷。9 月,颶風菲奧娜的破壞造成了大範圍的停電,並導致網際網路流量迅速下降,中斷持續了一週多,直至電力恢復工作和基礎架構維修完成。

Top categories

熱門類別

Cloudflare 的全球客戶群跨越各種產業類別,包括科技、電子商務和娛樂等。針對我們客戶的網站和應用程式的流量進行分析,可顯示全年最熱門的內容類別,並可依使用者位置進行分類。與每個客戶區域關聯的網域有一個或多個關聯的類別 — 這些類別可在 Cloudflare Radar 上檢視。為了計算每個位置的流量在一組類別中的分佈,我們用一週內與給定類別關聯的網域的要求數除以該週對應於某個類別的要求總數,來篩除傀儡程式流量。如果一個網域與多個類別關聯,則會將關聯的要求納入每個類別的彙總計數中。該圖表顯示要求在所選類別中分佈的全年變化情況。

在全球範圍內,科技類別的網站是最熱門的,約佔全年流量的三分之一。第二熱門的類別是商業與經濟,造成的流量約佔 15%。11 月,隨著消費者開始假日購物,購物與拍賣的流量也有所增長。

與其他亞洲國家/地區形成鮮明對比的是韓國,該國的網際網路通訊一直是今年第二熱門的類別。而在其他國家/地區,網際網路通訊偶爾會躋身前五名,但通常在前十名以內。緊隨網際網路通訊之後的是娛樂以及商業與經濟。前者的流量在全年有幾段時間呈增長趨勢,而其他類別的流量份額隨著時間的推移基本保持穩定。

土耳其的流量分佈與全世界其他大多數位置背道而馳,實屬罕見。儘管科技在年初是最熱門的類別,但其熱門程度在下半年有所下降,最終落於購物與拍賣以及社會與生活方式之後。後兩者從 9 月開始逐漸增長,並在 11 月份呈現更大幅度的增長。與其他許多地區相比,商業與經濟以及娛樂網站在這裡不是那麼熱門。

亞美尼亞的流量分佈也與其他大多數位置背道而馳。除了 11 月份的最後一週,娛樂幾乎在全年都是最熱門的類別。科技通常是第二熱門類別,儘管在一年中,它被博彩超過了好幾次。然而,博彩的熱門程度在 11 月出現了大幅下降,被購物與拍賣以及商業與經濟類別所超越。

最熱門的網際網路服務

作為一項熱門網際網路服務,其奢侈之處在於該服務的品牌變得非常容易辨識,因此,Google 在總排名中位居第一也就不足為奇了。

Last year TikTok was at the top of our ranking. However, the results between the two years aren’t comparable. As part of our launch of Radar 2.0, we introduced improvements to our domain ranking algorithms, and this year’s rankings are based on those new algorithms. In addition, this year we have grouped domains that all belong to a single Internet service. For example, Google operates google.com, google.pt, and mail.google.com among others, so we aggregated the popularity of each domain under a single “Google” Internet service for simplicity. However, while Meta operates both Facebook and Instagram, consumers typically perceive those brands as distinct, so we decided to group domains associated with those services separately.前十名 — 2022 年末總排名1. Google2. Facebook3. Apple, TikTok (平手)5. YouTube6. Microsoft7. Amazon Web Services8. Instagram9. Amazon10. iCloud, Netflix, Twitter, Yahoo (平手)

去年,TikTok 名列前茅。然而,這兩年的結果無法比較。在我們發佈的 Radar 2.0中,我們對網域排名演算法進行了改善,而今年的排名基於新的演算法。此外,今年我們還對屬於單一網際網路服務的網域進行了分組。例如,Google 營運著 google.com、google.pt 和 mail.google.com 等網站,為簡單起見,我們將每一個網域的熱門程度彙總在單一的「Google」網際網路服務下。然而,雖然 Meta 同時營運著 Facebook 和 Instagram,消費者通常將它們視為不同的品牌,因此,我們決定分別對與那些服務關聯的網域進行分組。

從總排名前十榜單縮小,來自我們 1.1.1.1 公用 DNS 解析程式的匿名 DNS 查詢資料反映了全世界數百萬個使用者的流量,讓我們也能提供類別特定的排名。雖然您可以在「年度回顧」網站的「最熱門的網際網路服務」部分檢視所有排名,但我們決定在下面重點介紹幾個熱門觀察結果。

加密貨幣似乎總是毀譽參半。我們不禁想知道,哪些加密貨幣服務是最熱門的。但在介紹前十名之前,我們來看一間退出競爭的公司:FTX。作為世界第三大加密貨幣交易所,我們的熱門程度排名顯示,該公司在今年大部分時間都徘徊在第 9 名左右。也就是,在 11 月份申請破產之前一直如此。11 月,該公司的流量急劇下降,這似乎也與 FTX 禁止其使用者提取加密貨幣的報道相吻合。回到前十名,其他兩大加密貨幣交易所 Binance 和 Coinbase(排名分別為第一和第三),在排名中似乎一直未受到 FTX 的不利影響。

自創世伊始以來,宇宙一直是最熱鬧的所在,但有人認為,我們都會很快進入元宇宙。如果這是真的,則問題就會變成「誰的元宇宙?」。去年,Facebook 更名為 Meta,並向該領域投入了數十億美元,時隔一年以後,我們很想知道他們的工作對元宇宙的情勢產生了怎樣的影響。隨著 Meta 的 Oculus 首次進軍元宇宙,我們的資料顯示,雖然其熱門程度確實有所提升,今年下半年從第 10 名升至第 5 名,但顯然 Roblox 才是元宇宙領域的冠軍。有趣的是,這個規模較小的挑戰者卻比 Meta 所營運的 Oculus 更具優勢,要知道,這兩家公司的市場資本額可是相差了大約 18 倍呢。我們很期待在 2023 年底進行回顧,看看 Oculus 的排名上升是否會壓倒 Roblox,或者較小的參與者是否仍會保持冠軍地位。

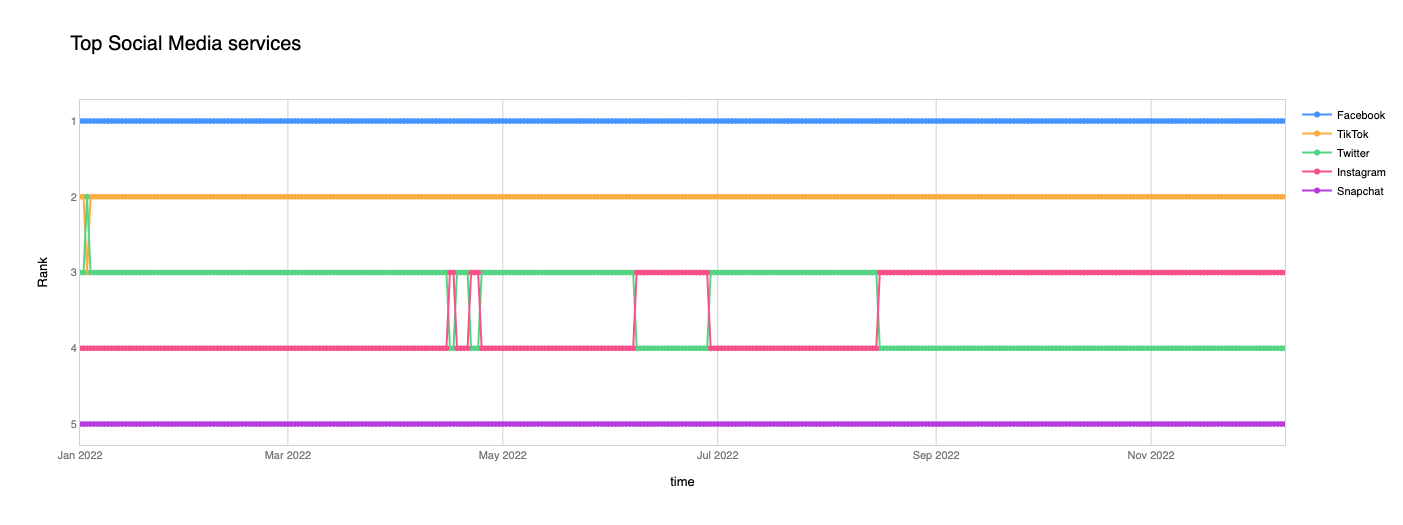

不過,Facebook 轉變為 Meta 似乎並未影響其作為社交媒體平台的熱門程度。門社交媒體平台排名中,Facebook 全年都位居榜首。TikTok 和 Snapchat 也穩居前五名。Instagram 和 Twitter 的排名曾在年中交換過幾次,但相片和影片分享應用程式最終在 8 月擠掉了第三名 Twitter 並取而代之。前十榜單的後半部分呈現出更活躍的波動,LinkedIn、Discord 和 Reddit 在第六、第七和第八名之間頻繁轉換。

Bot traffic

儘管這些網站是目前最熱門的,但在過去 20 多年的時間裡,社交媒體平台的情勢風雲變幻,新的參與者不斷湧現。一些網站站穩了腳跟並大獲成功,而另一些網站則變成網際網路歷史上無關痛癢的小插曲。儘管 Mastodon 自 2016 年以來就一直存在,但卻成為該領域最新的潛在顛覆者。在熱門社交媒體平台營運封閉原始程式碼的集中式平台的環境中,Mastodon 提供免費的開放原始碼軟體,以允許任何人基於分散式架構建立自己的社交網路平台,並可與其他平台輕鬆聯合。

此群組彙總了 400 個熱門 Mastodon 執行個體所使用的網域名稱,今年年初在最熱門的服務總排名中排在第 200 名左右。它在總排名中的名次全年都在穩步提升,並於 11 月達到拐點,上升了大約 60 名。這一趨勢似乎是對 Mastodon 的興趣和用量激增所致,我們將在下文的「採用」部分對此進行詳細說明。

傀儡程式流量

傀儡程式流量是指網站或應用程式的任何非人類流量。有一些傀儡程式非常有用,例如監控網站和應用程式可用性的傀儡程式,或將內容編入索引以供搜尋的搜尋引擎傀儡程式,而 Cloudflare 維護著一份已知用於執行此類服務的已驗證傀儡程式清單。然而,能夠洞察其他非驗證傀儡程式活動,即使不是更重要,也是同樣重要,因為它們可用於執行惡意活動,例如,入侵使用者帳戶或掃描 Web 來尋找已暴露的弱點,以進行惡意探索。若要計算傀儡程式流量百分比,我們使用分配給每個要求的傀儡程式分數,來識別傀儡程式發出的要求,然後用這些傀儡程式發出的每日要求總數除以每日要求總數。這些計算在全球範圍內依據每個位置進行。趨勢圖中所顯示的折線代表七天的追蹤平均值。針對前十圖表,我們計算了每個位置每月的平均傀儡程式百分比,然後依百分比對這些位置進行排名。該圖表顯示依月份的排名,以及這些排名的全年變化情況。

Internet outages

在全球範圍內,傀儡程式通常佔全年流量的 30-35%。從 1 月開始,傀儡程式流量百分比約為 35%,到 2 月底下降了近四分之一,但隨後收回了部分損失,一直到 10 月都保持在 30% 以上。11 月初呈略微下降的趨勢,這是因為人類流量增加而傀儡程式流量保持相對穩定。儘管出現過幾次微弱的上升/下降,但總體來說,全球趨勢在全年呈現相當低的波動性。

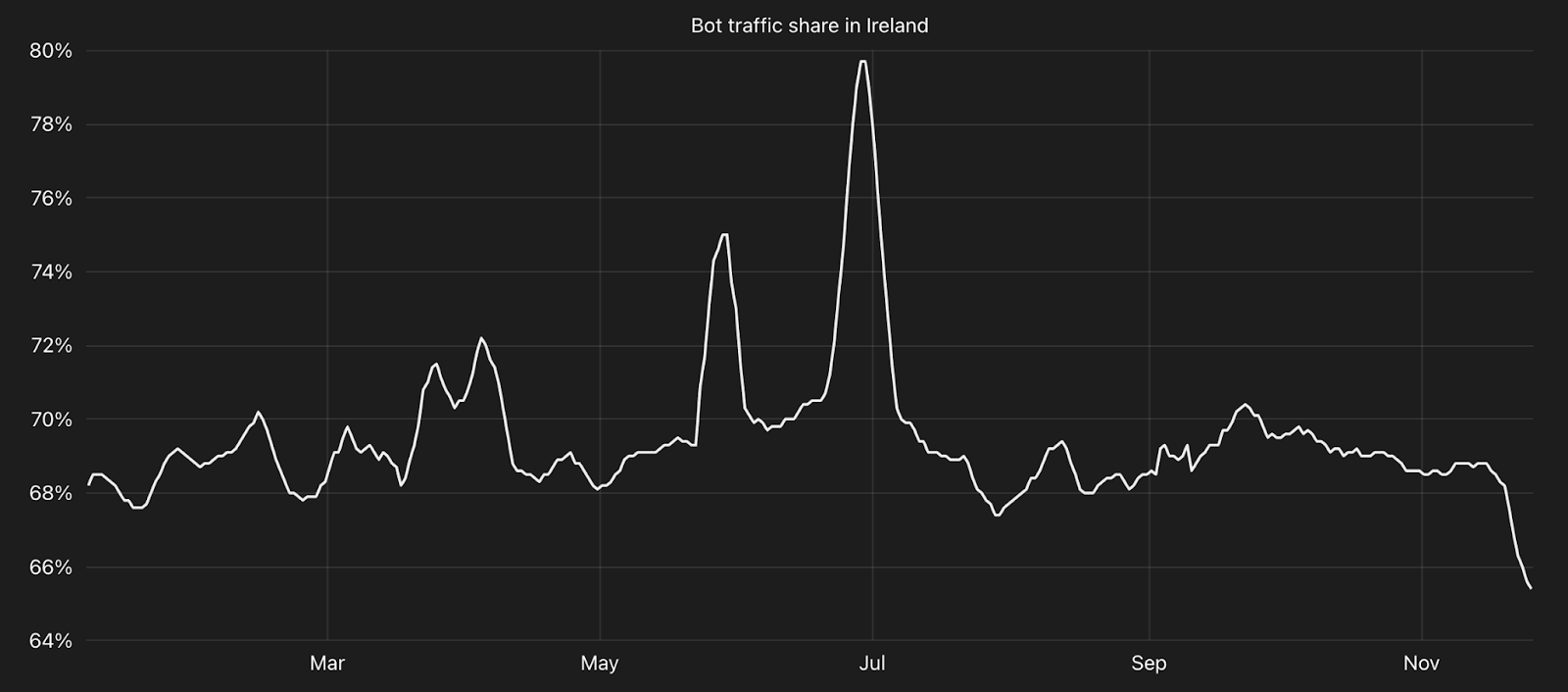

雖然全球約三分之一的流量來自傀儡程式,但有兩個位置的傀儡程式流量百分比卻因達到全球水準的兩倍之多而倍顯突出。除了兩次短暫的年中激增以外,來自愛爾蘭的流量中只有不到 70% 被歸類為傀儡程式驅動。同樣,在新加坡,全年傀儡程式流量一直介於 60-70% 之間。傀儡程式佔據了這些位置的大部分流量,這是因為多雲端平台提供者在每個位置都提供了本地「區域」。因為這樣做不僅能夠輕鬆實現自動化,而且無需付費/非常便宜,所以攻擊者會頻繁地在這些雲端啟動暫時性執行個體,以便發起高容量攻擊,例如,我們在 6 月看到的「Mantis」攻擊。(內部流量分析表明,這兩個地理位置的流量主要來自雲端提供者網路,並且來自這些網路的絕大部分流量都歸類為傀儡程式流量。)

傀儡程式流量百分比最高的前十位置榜單在全年都呈現相當大的變化,有四個不同的位置在不同的時間點登上榜首,其中土庫曼佔據榜首時間最長。總體而言,2022 年有 17 個位置曾躋身前十榜單,而這些位置主要集中於歐洲和亞洲。

網際網路服務中斷

儘管《2022 年度回顧》中所包括的各項指標最終是由來自全世界的網路和位置的 Cloudflare 網際網路流量驅動的,但不幸的是,有時流量會出現中斷。造成這些中斷的原因可能有很多,包括自然災害、極端天氣、光纖電纜割斷或停電。然而,當專制政府下令在網路、地區或國家層面關閉網際網路連線時,也可能會發生中斷。

2022 年期間,我們看到了上述所有類型的網際網路中斷的範例,甚至更多的範例,並在每季概觀部落格文章中對這些中斷事件進行了彙總報道。9 月發佈 Radar 2.0 後,我們還開始在 Cloudflare Radar 服務中斷中心為其建立目錄。這些中斷最常顯示為來自給定網路、地區或國家的 Cloudflare 流量下降。《2022 年度回顧》網站會顯示全年發生這些中斷的位置。下文將重點介紹 2022 年觀察到的一些顯著的服務中斷。

本年度最嚴重的一次網際網路中斷發生在 AS812 (Rogers),這是加拿大最大的網際網路服務提供者之一。在 7 月 8 日早晨,我們觀察到流量幾乎完全丟失,將近 24 小時後流量才回歸正常水平。在提供者嘗試恢復連線期間,Cloudflare 的一篇部落格文章對 Rogers 服務中斷進行了即時報道。根據 APNIC 的資料估計,受到直接影響的使用者多達五百萬,而新聞報道指出,此次服務中斷還影響了電話系統、零售銷售點系統、自動櫃員機和線上銀行服務。根據 Rogers CEO 發佈的通知,此次服務中斷歸因於「核心網路維護更新所造成的網路系統故障,這種更新會導致部分路由器發生故障」。

9 月下旬,由於馬薩·阿米尼 (Mahsa Amini) 的死亡,伊朗各地爆發了抗議和示威活動。阿米尼是一名來自伊朗庫爾德斯坦省的 22 歲女性,於 9 月 13 日在德黑蘭被伊朗「道德警察」逮捕,該部門對女性執行嚴格的著裝規定。她於 9 月 16 日在警方拘留期間死亡。伊朗政府對使用網際網路關停作為限制與外界通訊的手段並不陌生,因此,為應對這些抗議和示威,全國的網際網路連線經歷了多波中斷。

三大行動網路提供者 — AS44244 (Irancell)、AS57218 (RighTel) 和 AS197207 (MCCI) — 於 9 月 21 日開始施行每日網際網路「宵禁」,通常於當地時間 16:00 至午夜(12:30-20:30 UTC)進行,不過有幾天的開始時間是不同的。這些定期關停持續到 10 月初,中旬發生了幾次臨時中斷,除此以外,還施行過幾次更小範圍內的網際網路連線關停。僅根據 MCCI 的訂閱者數字,就有超過 7500 萬個使用者受到這些關停的影響。

電纜切斷也是網際網路服務中斷的常見原因,在網路工程師中間流傳著一個古老的笑話,說鋤耕機是網際網路的天敵。雖然鋤耕機可能會對地面的光纖電纜構成威脅,但自然災害可能會對海底電纜造成嚴重的破壞。

今年年初,東加發生了一起典型的離線事件。Hunga Tonga–Hunga Ha'apai 火山噴發破壞了連接東加和斐濟的海底電纜,導致了一起持續 38 天之久的網際網路服務中斷事件。1 月 14 日火山噴發後,東加只有極少的網際網路流量(透過有限的衛星服務)。2 月 22 日,Digicel 宣佈,在最初的海底電纜維修完成後,主島恢復連線,但據估計,維修連接離島的國內電纜可能還需要 6 到 9 個月的時間。我們看到,在最初的電纜維修完成後,來自東加的流量迅速增長。

Starlink adoption

現在,烏克蘭的戰爭已經持續了十個月,而在整個戰爭過程中,全國的多個網路都出現過服務中斷。3 月,我們觀察到馬里烏波爾和其他發生戰鬥的城市出現了服務中斷。5 月下旬,赫爾鬆開始出現大規模的網際網路中斷,與此同時,AS47598 (Khersontelecom) 開始透過俄羅斯網路提供者 AS201776 (MIranda) 而非烏克蘭的上游提供者來路由流量。10 月,卡爾可夫、利維夫、基輔、波爾塔瓦和日托米爾的大範圍停電中斷了網際網路連線。這些服務中斷和其他中斷在每季網際網路中斷概觀部落格文章以及其他幾篇烏克蘭特定的部落格文章中進行了詳細的報道。

採用

Cloudflare 透過與數十億人存取的數百萬個網站和應用程式合作,以及提供業界領先的 DNS 解析程式服務,對關鍵技術和平台的採用具有一種獨特的視角。今年,SpaceX Starlink 頻繁出現在新聞中,我們觀察到,來自衛星網際網路服務提供者的流量增長了 15 倍。社交網路平台 Mastodon 也出現在今年的新聞中,並且對該平台的興趣也有顯著增長。

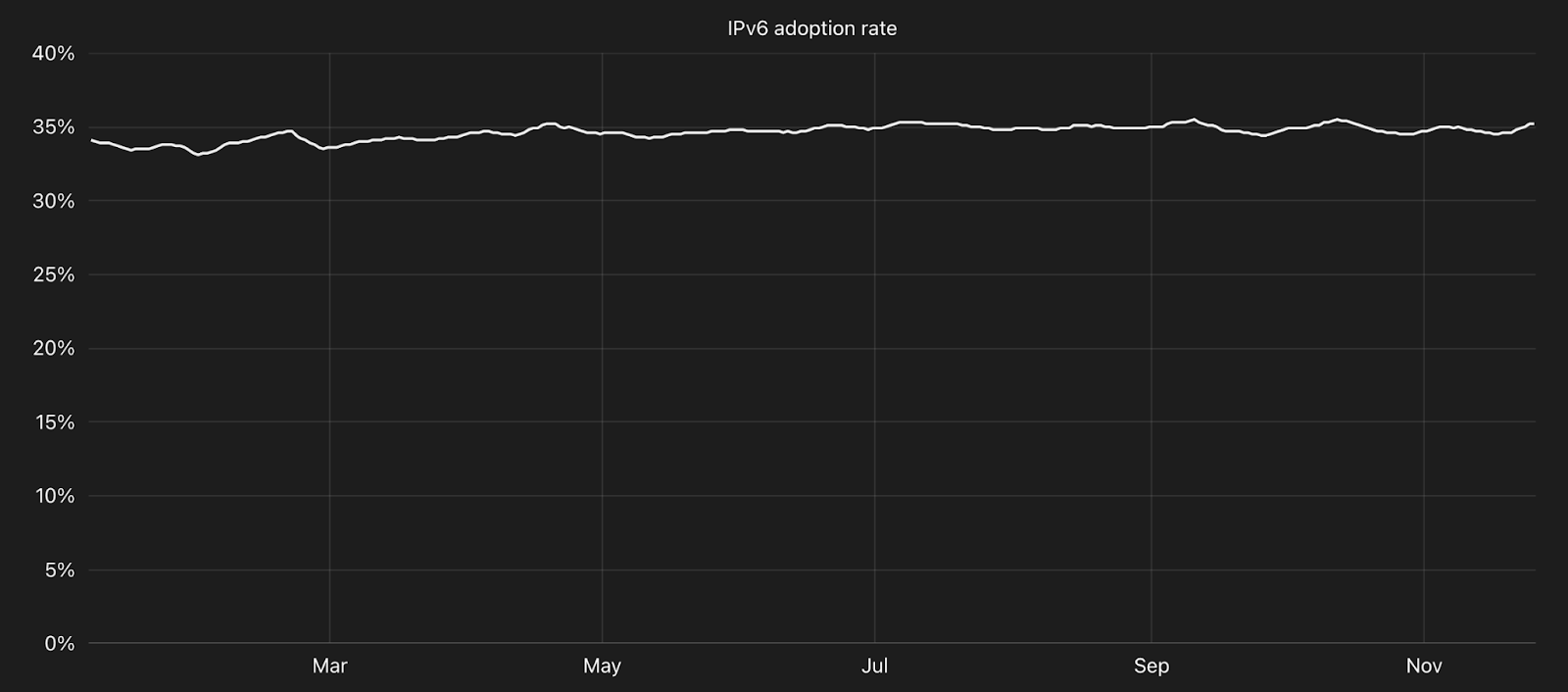

IPv6 越來越重要,因為過去十年連線裝置數量的增長耗盡了可用的 IPv4 位址空間,但全年的全球採用率仍保持在 35% 左右。而且隨著網際網路連線人口不斷增加,很多人都使用行動裝置做為主要的存取手段。為此,我們也探索了全年的行動裝置使用趨勢。

Mastodon interest

Starlink 採用

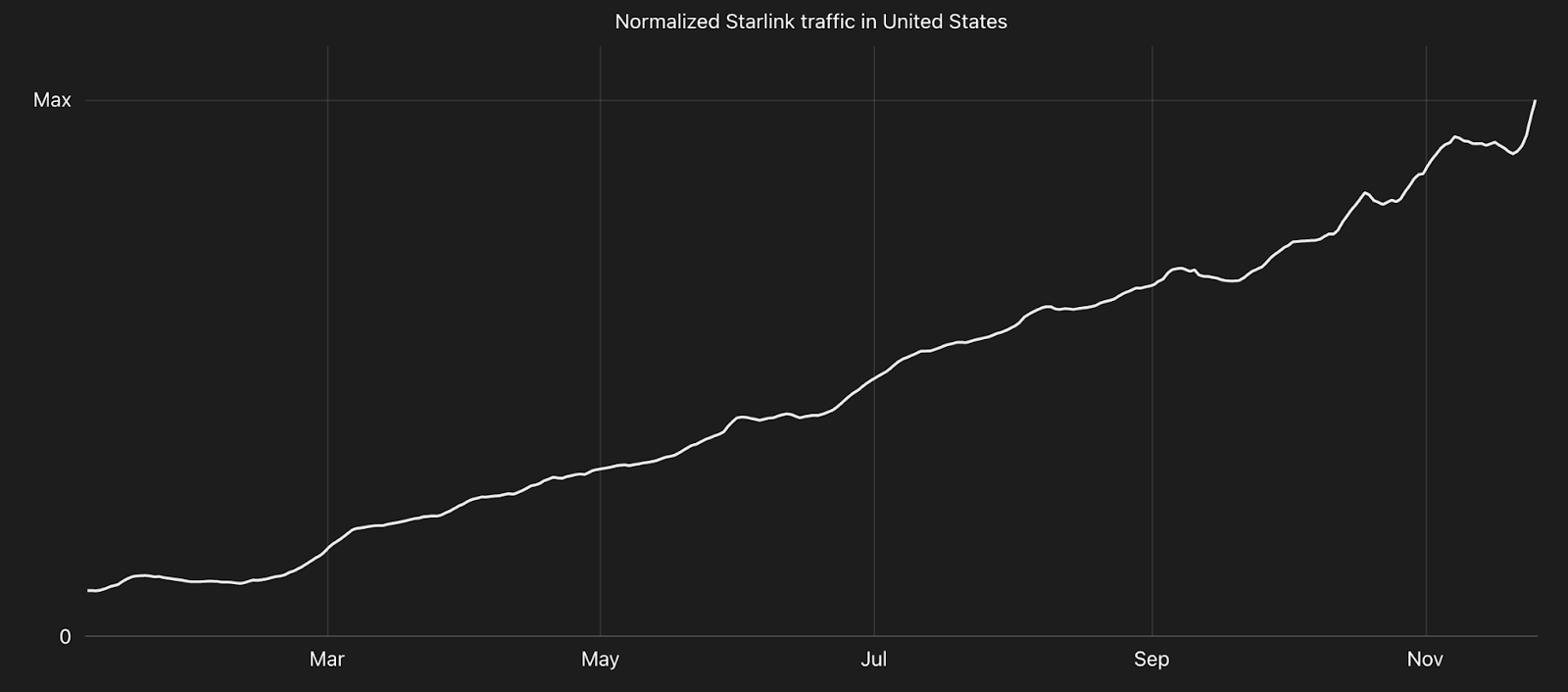

透過同步軌道 (GEO) 衛星的網際網路連線已存在多年,但在過去,高延遲和較慢的速度阻礙了服務的發展。然而,SpaceX Starlink 於 2019 年發佈了 Low_Earth_orbit近地軌道 (LEO) 衛星網際網路服務,隨後又擴展了衛星星座,讓以前未提供傳統有線或無線寬頻服務或服務不足的很多位置都能夠獲得高效能網際網路連線。為了追蹤 Starlink 服務用量和可用性的增長,我們分析了 2022 年與該服務的自治系統 (AS14593) 關聯的 Cloudflare 彙總流量。儘管 Starlink 尚未在全球範圍內提供,我們確實看到許多位置的流量出現增長。圖表中趨勢線上顯示的要求量代表七天的追蹤平均值。

自 2 月下旬入侵開始以來,烏克蘭戰爭造成的破壞中斷了傳統的有線和無線網際網路連線。Starlink 在當月成為頭條新聞,這是因為公司在國內啟用了服務,必要的衛星網際網路終端變得更加普及。短短幾天的時間,Cloudflare 就開始看到 Starlink 流量,並且流量全年都在持續不斷地增長。

Starlink 宣佈提供服務後,很多位置的流量快速增長,對服務的潛在興趣也顯而易見。羅馬尼亞就是一個這樣的範例,該國包括在 Starlink 5 月發佈的有關已擴展服務覆蓋範圍的公告內,在公告發佈後,該國的流量開始迅速增長。

在 Starlink 自發佈以來一直提供服務的美國,到 11 月底,流量增長了超過 10 倍。今年宣佈推出的服務增強功能(例如,能夠從移動的車輛、船隻和飛機上獲得網際網路連線)很可能會在未來推動更多的流量增長。

Mastodon 興趣

我們在上文提到,Mastodon 的熱門程度在 2022 年最後幾個月達到了拐點。為了更好地瞭解 2022 年對 Mastodon 的興趣是如何演變的,我們分析了與 400 個熱門 Mastodon 執行個體關聯的網域名稱的 1.1.1.1 要求量資料彙總,並依位置查看彙總要求量。圖表中趨勢線上顯示的要求量代表七天的追蹤平均值。

儘管在今年的最後幾個月裡,對 Mastodon 的興趣明顯增加,但這種興趣在全世界不是均勻分佈的,因為我們看到很多位置幾乎沒有流量。這些位置的圖形並不包括在《年度回顧》網站內。然而,因為 Mastodon 自 2016 年就已存在,它在 2022 年成為萬眾矚目的焦點之前,已經在過去六年裡建立了早期採用者的基礎。

To calculate IPv6 adoption for each location, we identified the set of customer zones that had IPv6 enabled (were “dual stacked”) during 2022, and then divided the daily request count for the zones over IPv6 by the daily sum of IPv4 and IPv6 requests for the zones, filtering out bot traffic in both cases. The line shown in the trends graph represents a seven-day trailing average. For the top 10 chart, we calculated the average IPv6 adoption level on a monthly basis per location, and then ranked the locations by percentage. The chart illustrates the ranking by month, and how those rankings change across the year.

這些早期採用者分佈於全球各地,我們看到,已分析的 Mastodon 執行個體網域名稱的解析程式流量在今年前九個月保持穩定,而在 4 月下旬出現增長,與此同時,一則公告稱,Elon Musk 達成了一項以 440 億美元收購 Twitter 的交易。圖形的斜率在 10 月發生了明顯變化,因為越來越明顯的是,收購會很快結束,交易完成後,11 月會呈現進一步增長。這種增長很可能是因為休眠的現有 Mastodon 帳戶組合再次啟用,並有新的使用者湧入。

我們觀察到,美國的流量模式似乎與全球模式相當類似,現有使用者的流量也從 10 月下旬開始也出現大幅增長。

儘管核心 Mastodon 軟體由居住在德國的程式設計師開發,並且關聯的組織是一家德國的非營利組織,但它似乎並沒有任何顯著的主場優勢。今年大部分時間,德國的查詢量相對較低,10 月底才開始迅速增長,與其他很多國家/地區的情形類似。

IPv6 採用

儘管 IPv6 已經存在了將近四分之一個世紀,但在這段時間裡,採用率一直相對較低。不過,隨著可用 IPv4 位址空間的耗盡以及連線行動裝置數量的增加,IPv6 將在未來的網際網路中發揮至關重要的作用。Cloudflare 自第一個生日(早在 2011 年)以來就支援客戶透過 IPv6 傳遞內容,並從那時起,透過多種方式改進了這種支援。透過對 Cloudflare 網路的流量進行分析,我們對網際網路上 IPv6 的採用情況有了深入的瞭解。

在全球範圍內,IPv6 採用率全年徘徊在 35% 左右,從圖形中所示的趨勢線可以明顯看出微弱的增長。雖然雙堆疊內容中有三分之一的要求都是透過 IPv6 發出,這令人倍感鼓舞,但這一採用率表明還有很大的改進機會。

為了計算每個位置的 IPv6 採用率,我們確定了一組 2022 年啟用 IPv6(即「雙堆疊」)的客戶區域,然後用這些區域的每日 IPv6 要求計數除以這些區域的每日 IPv4 和 IPv6 要求總和,來篩除兩種情況中的傀儡程式流量。趨勢圖中顯示的折線代表七天的追蹤平均值。針對前十圖表,我們計算了每個位置每月的平均 IPv6 採用率,然後依百分比對這些位置進行排名。該圖表顯示依月份的排名,以及這些排名的全年變化情況。

Analysis of the information included with each content request enables us to classify the type of device (mobile or desktop) used to make the request. To calculate the percentage of mobile device usage by location, we divided the number of requests made by mobile devices over the course of a week by the total number of requests seen that week, filtering out bot traffic in both cases. For the top 10 chart, we ranked the locations by the calculated percentage. The chart illustrates the ranking by month, and how those rankings change across the year.抓住該機會的一個位置是印度,該國的 IPv6 採用率全年最高。到 7 月份採用率超過 70% 之後,在夏末開始略有下降,並在接下來的幾個月裡下降了幾個百分點。

印度之所以能夠在該領域取得領先,是因為一個關鍵的驅動因素,即 Jio 對 IPv6 的支援,Jio 既是印度最大的行動網路電信業者,也是光纖到家寬頻連線提供者。他們於 2015 年底積極地開啟了 IPv6 之旅,現在,Jio 的大部分核心網路基礎架構為僅限 IPv6,而面向客戶的行動和光纖連線則採用雙堆疊方式。

全世界有 60 多個位置也在朝著正確的方向發展,今年他們的 IP 採用率翻了一倍以上。最大的一處增長發生在歐洲國家格魯吉亞,其增幅超過 3,500%,今年結束時採用率達到了 10%,這都要歸功於業界領先的格魯吉亞電信提供者 Magticom 在 2 月和 3 月的快速增長。

在這一組區域中,有很多其他位置也在短時間內出現了巨大的增長,可能是因為當地網路提供者為訂閱者啟用了對 IPv6 的支援。毋庸置疑,在接受問卷調查的位置總數中,有超過四分之一的位置呈現顯著增長是個積極的跡象,但必須指出的是,有 50 多個位置的採用率不足 10%,其中一半以上仍低於 1%,即使在採用率翻倍之後亦是如此。全世界的網際網路服務提供者不斷地為其訂閱者新增或改進 IPv6 支援,但很多地方的採用率還是很低,甚至根本不存在,這說明未來還有極大的改進機會。

Mitigation sources

如上文所述,截至 2022 年,印度的 IPv6 採用率最高。在前十榜單的其餘位置中,我們看到沙烏地阿拉伯和馬來西亞在這一年中多次交換名次,以不到 60% 和 55% 左右的採用率位列第二和第三。美國在第一季度的前十榜單中趨於墊底,但在其餘幾個季度排名更低。比利時的排名最為穩定,在 3 月到 11 月期間,以大約 55% 的 IPv6 採用率位列第四。總體而言,共有 14 個位置曾在這一年中躋身前十榜單。

行動裝置使用

行動裝置的功能一年比一年強大,在很多地方越來越成為網際網路的主要入口。實際上,在世界的某些地方,使用所謂的「桌上型」裝置(包括膝上型外形規格)進行網際網路存取只是例外,而不是普遍情況。

透過分析每個內容要求隨附的資訊,我們可對用於發出要求的裝置類型進行分類(行動或桌上型)。為了計算依位置的行動裝置使用百分比,我們用一週內行動裝置所發出的要求數除以該週的要求總數,來篩除兩種情況中的傀儡程式流量。針對前十圖表,我們依計算出的百分比對這些位置進行排名。該圖表顯示依月份的排名,以及這些排名的全年變化情況。

在查看前十圖表時,我們注意到,伊朗和蘇丹在全年的大部分時間佔據了前兩位,但首尾兩個月(1 月和 11 月)被葉門和茅利塔尼亞搶佔。然而,在前兩名下面,前十榜單的其餘位置全年波動極為明顯。但這一變化實際上集中在相對較小的百分比範圍內,每週排名靠前和靠後的位置,只有 5 到 10 個百分點的差距。排名靠前的位置通常有 80-85% 的流量來自行動裝置,而排名靠後的位置有 75-80% 的流量來自行動裝置。

正如我們在上面所討論的,此分析進一步證實了行動連線能力在伊朗的重要性,並強調了為什麼行動網路提供者在 9 月和 10 月成為網際網路關停的目標。(這些關停隨後說明了為什麼伊朗會在 9 月之後從前十榜單中消失。)

WAF rules

安全性

在 Cloudflare 為協助打造更安全的網際網路環境而努力的過程中,改善網際網路安全性發揮著極為關鍵的作用。為此,我們所採取的一種方式就是保護客戶網站、應用程式和網路基礎架構免受惡意流量和攻擊。由於惡意人士通常使用各種各樣的技術和方法來發起攻擊,我們的安全解決方案產品組合提供了大量產品,來協助客戶靈活地處理這些攻擊。下面,我們將探討透過代表客戶執行攻擊緩解措施而獲得的深入解析,包括如何緩解攻擊、哪些類型的網站和應用程式成為攻擊的目標,以及這些攻擊的來源。此外,透過 2022 年初收購的 Area 1,我們還將深入解析惡意電子郵件的來源。對此資料的分析表明,確實沒有「通用的」安全解決方案,因為攻擊者使用各種各樣的技術,並頻繁地轉換。因此,準備廣泛而靈活的安全解決方案組合對資安長和安全長來說是至關重要的。

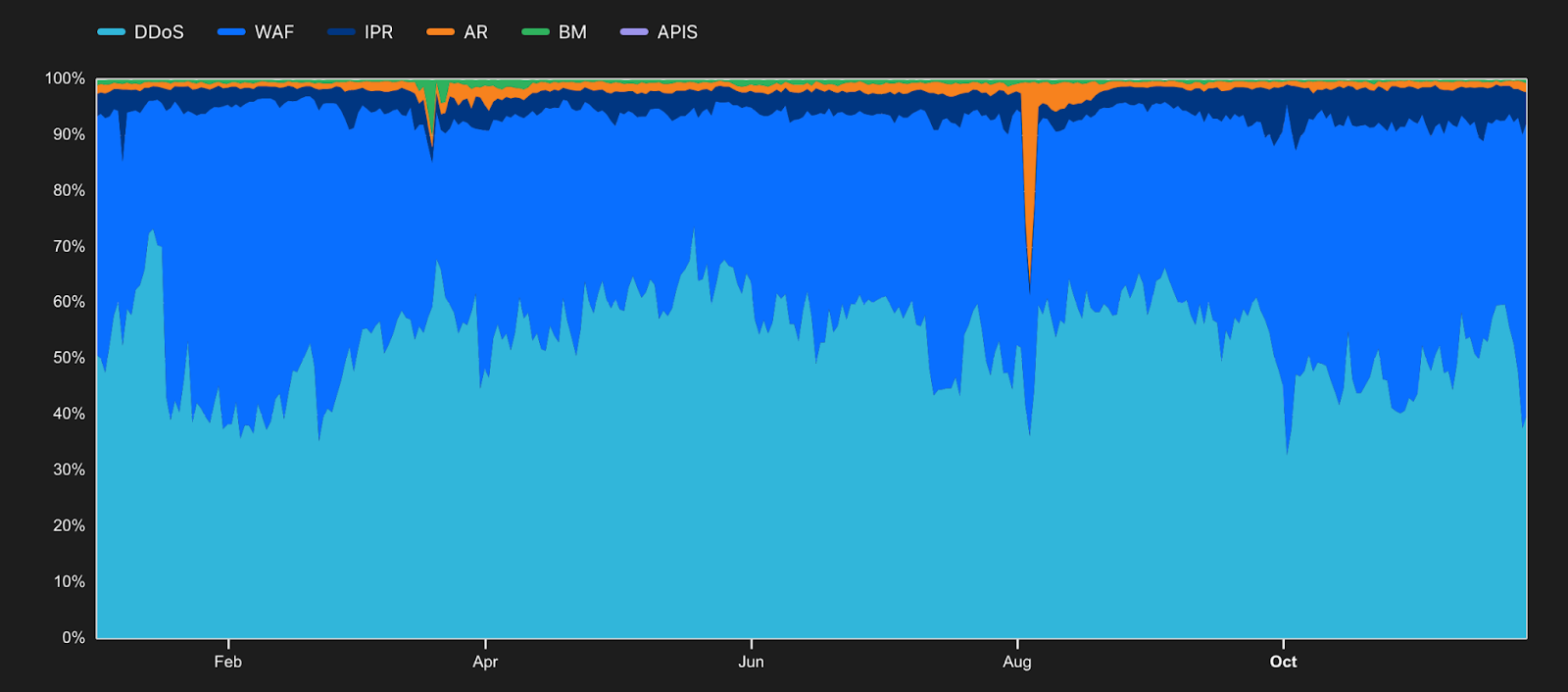

緩解來源

視乎攻擊者採取的方法以及成為攻擊目標的內容的類型,一種攻擊緩解技術可能會優於另一種。Cloudflare 將這些技術稱為「緩解來源」,其中包括應用程式防火牆 (WAF) 和 DDoS 緩解 (DDoS) 等熱門工具和技術,但也包括 IP 聲譽 (IPR)、存取規則 (AR)、傀儡程式管理 (BM) 和 API Shield (APIS) 等鮮為人知的工具和技術。仔細研究依位置套用的緩解來源的分佈情況,可以協助我們更好地瞭解源於這些位置的攻擊類型。為了計算依位置的與每個緩解來源關聯的緩解流量百分比,我們用每個來源的每日緩解要求總數除以當天緩解要求的總數。鑑於許多攻擊都源於傀儡程式,這些計算中也包括了傀儡程式流量。單一要求可以透過多種技術來緩解,在這裡,我們考量的是最後一種緩解要求的技術。

在很多位置,IP 聲譽、傀儡程式管理和存取規則在全年所緩解的流量較少,具體數量因國家/地區而異。然而,在其他位置,IP 聲譽和存取規則所緩解的流量更大,可能表明這些地方有更多的流量被完全封鎖了。1 月,很多國家/地區的 DDoS 緩解流量大幅增長,迅速達到 80-90%,隨後又迅速下降到 10-20% 之間。同樣,DDoS 緩解和 WAF 百分比變化通常也很劇烈,只是偶爾有幾段時間保持相對穩定的百分比。

總體而言,DDoS 緩解和 WAF 是處理攻擊最常用的兩種技術。在全球範圍內,前者的份額於 1 月中旬達到最高,增長到近 80%,而後者在 2 月達到尖峰,佔緩解流量的 60% 左右。8 月,存取規則的用量明顯激增,與在美國、阿拉伯聯合大公國和馬來西亞觀察到的類似激增密切相關。

Target categories

儘管存取規則在 8 月份佔美國緩解流量的 20%,但在全年的剩餘時間裡,它的用量大大降低。DDoS 緩解是用於緩解美國攻擊流量的主要技術,在第一季度緩解了超過 80% 的此類流量,但直到 8 月份,該數據一直穩步下滑。作為一種免費方式,WAF 驅動的緩解流量在年初僅佔 ~20%,但該數量保持穩定地增長,到 8 月份已增長了三倍。有趣的是,在 WAF 快速增長然後同樣快速下降後,存取規則用量出現增長,這可能表明施行了更具有針對性的規則來擴充 Web 應用程式防火牆針對源於美國的攻擊所套用的受管規則。

存取規則和 IP 聲譽更常用於緩解來自德國的攻擊流量,而傀儡程式管理用量在 2 月、3 月和 6 月也出現增長。但除了 2 月和 7 月的幾段時間以外,DDoS 緩解驅動了大部分的緩解流量,通常介於 60-80% 之間。2 月,WAF 緩解用量顯然最多,佔緩解流量的 70-80%,7 月份佔比約為 60%。

有趣的是,在緩解來自日本的攻擊時,傀儡程式管理呈現兩個顯著的峰值。3 月,它所緩解的流量短暫地達到了 40% 以上,而 6 月的另一個峰值為該數字的一半。存取規則的用量也在圖形中保持穩定,到 8 月份約佔緩解流量的 5%,但在後幾個月中略有下降。在處理日本攻擊流量時,WAF 和 DDoS 緩解經常輪流成為最大的緩解流量來源,但沒有明確的模式或明顯的週期。二者緩解的流量在全年都達到過 90% — 2 月份是 WAF,3 月份是 DDoS 緩解。DDoS 緩解「佔主導」的時間往往更加持久,可持續數週,但有時會被短暫的 WAF 峰值打斷。

WAF 規則

如上所述,Cloudflare 的 WAF 經常用於緩解應用程式層攻擊。WAF 可根據緩解要求的特性套用數百個個別受管規則,但這些規則可以分為十幾種類型。仔細研究依位置的 WAF 規則的分佈情況可協助我們更好地瞭解源於該位置的攻擊所使用的技術。(例如,攻擊者是否嘗試將 SQL 程式碼插入表單欄位或惡意探索一個已發佈的 CVE?)為了計算每個位置的 WAF 緩解流量在一組規則類型中的分佈,我們用一週內特定類型 WAF 規則所緩解的要求數除以該週 WAF 緩解要求總數。單一要求可以透過多個規則來緩解,在這裡,我們考量的是序列中最後一個緩解要求的規則。該圖表顯示緩解要求在所選取規則類型中分佈的全年變化情況。這些計算中包括傀儡程式流量。

Phishing email sources

在全世界範圍內,在今年的前幾個月,在我們的受管 WAF 規則所封鎖的 HTTP 要求中,有大約一半包含 HTTP 異常,例如,格式錯誤的方法名稱、標頭中有空值位元組字元、非標準連接埠,或是含有 POST 要求且長度為零的內容。在此期間,目錄周遊和 SQL 資料隱碼攻擊 (SQLi) 規則也僅佔緩解要求的 10% 多一點。從 5 月份開始,攻擊者開始進一步改變方法, 跨網站指令碼 (XSS) 和檔案包含緩解都增長到 10% 以上,而 HTTP 異常下降到 30% 以下。7 月,軟體定義規則的使用增長了 10% 以上,因為攻擊者明顯加強了惡意探索廠商特定弱點的力度。在過去幾個月中,驗證受損和命令插入規則集的活動也有所增長,表明攻擊者加大了力度,來尋找登入/驗證系統中的弱點或在易受攻擊的系統上執行命令以嘗試獲得存取權限。

儘管在全球範圍內彙總緩解措施時,HTTP 異常是最常套用的規則,但是在很多位置,就算有,也只是短暫地居於榜首,如下文所述。

WAF 使用大量規則集緩解了源於澳洲的攻擊,並且最常套用的規則集在上半年頻繁變更。與全球概況相比,HTTP 異常僅在 2 月的一週內成為熱門規則集,當時僅佔緩解措施的 30% 多一點。除此之外,最常用於緩解攻擊的是軟體特定、目錄周遊、檔案包含和 SQLi 規則,通常佔緩解措施的 25-35%。但這種模式從 7 月開始發生了變化,因為目錄周遊攻擊成為最常見的攻擊,並在今年的其餘時間一直保持這種狀態。在 6 月達到尖峰後,SQLi 攻擊變得不那麼常見,在緩解措施中的佔比迅速下降,一直保持在 10% 以下。

WAF 對源於加拿大的攻擊的緩解也顯示出與全球不同的模式。雖然 HTTP 異常規則集在今年年初佔緩解要求的大約三分之二,到 1 月底時已經下降了一半,並在今年其餘時間呈現相當大的波動。而針對澳洲流量的 SQLi 緩解則呈現相反的模式,年初時不到緩解措施的 10%,但增長迅速,並在一年內多次達到緩解流量的 60% 或以上。有趣的是,來自加拿大的 SQLi 攻擊似乎是一波一波出現的,每波攻擊都會持續數週的時間,從而成為最常套用的規則集,然後又短暫地下降。

針對源於瑞士的攻擊,HTTP 異常從未成為最常叫用的規則集,儘管它在全年都保持在前五名。目錄周遊和 XSS 規則反而是最常使用的緩解措施,佔比高達 40%。目錄周遊大多時間都穩定地居於榜首,但 8 月份使用最為普遍的是 XSS 攻擊。SQLi 攻擊在 4 月、7 月/8 月達到高峰,然後在 11 月底再次達到高峰。軟體特定規則集在 9 月也出現突破式增長,達到了緩解要求的 20%。

目標類別

在上文,我們討論了如何透過一組類別中的流量分佈,來對使用者最感興趣的內容類型進行深入解析。透過從緩解角度執行類似的分析,我們可深入瞭解最常成為攻擊者目標的網站和應用程式的類型。為了計算每個位置的緩解流量在一組類別中的分佈,我們用一週內與給定類別關聯網域的緩解要求數除以該週對應於該類別的要求總數。該圖表顯示緩解要求在每個類別中分佈的全年變化情況。(因此,百分比總和不會達到 100%)。這些計算中包括傀儡程式流量。因攻擊而緩解的流量百分比在不同的產業和發起位置中存在很大的差異。在一些地方,所有類別緩解的流量百分比都很小,而在其他地方,多個類別在 2022 年多次出現緩解流量高峰。

在進行全球彙總時,一年內吸引最多攻擊作為總流量一部分的產業類別存在著顯著的差異。1 月和 2 月,科技網站所佔的緩解要求百分比最高,介於 20-30% 之間。在此之後,各種各樣的類別輪流登上榜首,但無一能夠持續超過幾週。4 月中旬,針對旅遊網站的攻擊達到最高峰,那時緩解的類別流量超過了一半。11 月最後一週恰逢 2022 年世界杯開幕,博彩和娛樂網站佔據了最大的緩解流量百分比。

針對來自英國的攻擊,科技網站緩解的流量佔比全年始終約為 20%。在這段時間裡,該類別緩解的流量並非最多,有 6 個其他類別位居榜首。旅遊網站經歷了兩次嚴重的攻擊爆發,4 月佔緩解流量的近 60%,10 月則將近 50%。其他類別(包括政府與政治、房地產、宗教和教育)在全年的不同時段佔據最大的緩解流量份額。11 月下旬,源於英國的針對娛樂網站的攻擊大幅攀升,到該月月底達到緩解流量的 40%。

與全球範圍的趨勢類似,1 月和 2 月在源於美國的緩解攻擊中,科技網站所佔百分比最高,介於 30-40% 之間。在此之後,攻擊者將目標重點轉移到其他產業類別。4 月中旬,在因攻擊緩解的要求中,旅遊網站佔比超過 60%。然而,從 5 月開始,博彩網站最常在緩解流量中佔有最高百分比,通常介於 20-40% 之間,但於 10 月下旬/11 月初達到了 70% 的峰值。

相比之下,2022 年,日本在接受問卷調查的類別中因攻擊而緩解的流量百分比大幅減少。大部分類別的緩解份額低於 10%,儘管出現過很多短暫的高峰。3 月下旬,政府與政治類別網站的流量緩解份額短暫地躍升至將近 80%,而旅遊網站中因攻擊而緩解的要求百分比則飚升至近 70%,與其他位置的情形類似。6 月下旬,宗教網站的緩解份額超過了 60%,而幾個月後,博彩網站的緩解流量迅速上升,達到了 40% 以上。針對博彩網站的這些攻擊在隨後的幾個月內呈下降趨勢,然後在 10 月份開始再次猛增。

網路釣魚電子郵件來源

網路釣魚電子郵件的最終目的是誘騙使用者向攻擊者提供重要網站和應用程式的登入憑證。在消費者層面,這可能包括電子商務網站或銀行應用程式,而對企業來說,這可能包括程式碼存放庫或員工資訊系統。對於受 Cloudflare Area 1 Email Security 保護的客戶來說,我們可以識別傳送這些網路釣魚電子郵件的位置。IP 位址地理位置定位可用來識別來源位置,而彙總電子郵件計數則適用於僅由 Area 1 處理的電子郵件。針對前十圖表,我們彙總了每個位置每週的網路釣魚電子郵件數量,然後依網路釣魚電子郵件數量對這些位置進行排名。該圖表顯示依週的排名,以及這些排名的全年變化情況。

回顧前十榜單,我們發現,美國是 2022 年 Area 1 所觀察到的網路釣魚電子郵件的最大來源。它在將近一整年的時間裡都高居榜首,僅在 11 月拱手讓給了德國一次。前十榜單的其餘名次隨著時間的推移呈現顯著的波動,全年共有 23 個位置曾躋身該榜單至少一個月。這些位置在地理位置上均勻地分佈於美洲、歐洲和亞洲,表明世界上沒有一個地區比其他地區佔有顯著的威脅優勢。顯然,中斷或拒絕源於這些位置的所有電子郵件並不是一個特別實際的應對辦法,但套用額外的審查卻可協助您提升組織以及網際網路的安全性。

結論

要想簡明扼要地概括我們的「年度回顧」觀察真是太有挑戰性了,特別是因為我們在本部落格文章中看到的趨勢只是網站視覺化所包括的將近 200 個位置中的一小部分。儘管如此,我們還是要與您分享以下幾點簡短的想法:

攻擊流量來自世界各地,攻擊目標不斷變化,攻擊技術五花八門。請確保您的網路安全解決方案提供者能夠提供一套全方位的服務產品組合,來協助確保您的網站、應用程式和基礎結構安全無虞。

全世界的網際網路服務提供者需要改善對 IPv6 的支援 — IPv6 不再是一種「新」技術,並且可用的 IPv4 位址空間變得越來越稀缺,也越來越昂貴。支援 IPv6 勢必成為未來的預設選項。

政府越來越多地利用網際網路關停來限制一個國家/地區內的通訊,以及限制與世界上其餘國家/地區的通訊。正如聯合國於 2022 年 5 月發佈的一份報告中稱,「全面關停尤其會對人權造成難以接受的後果,絕不應該強制施行」。

正如我們在簡介中所說,我們鼓勵您造訪完整的 Cloudflare Radar 2022 年度回顧網站,探索與感興趣的位置和產業相關的趨勢,並想一想這些趨勢對您的組織產生了怎樣的影響,從而做好適當的準備來迎接 2023 年。

如有任何問題,請透過以下方式連絡 Cloudflare Radar 團隊:radar@cloudflare.com 或在 Twitter 上關注 @CloudflareRadar。

特別感謝

《Cloudflare Radar 2022 年度回顧》確實是由全體成員合力編寫而成,我們的同事為本專案的完成做出了重要貢獻,而如果我們對此不予認可,將是我們的失職。特此感謝以下諸位:Sabina Zejnilovic、Carlos Azevedo、Jorge Pacheco(資料科學);Ricardo Baeta、Syeef Karim(設計);Nuno Pereira、Tiago Dias、Junior Dias de Oliveira(前端開發);João Tomé(最熱門的網際網路服務);以及 Davide Marquês、Paula Tavares、Celso Martinho(專案/工程管理)。