Une traduction d'un article écrit par Matthew Prince

La mission de Cloudflare, c'est de construire un Internet meilleur. Avec le lancement de 1.1.1.1, le service DNS le plus rapide d’Internet qui respecte la vie privée des utilisateurs, nous sommes heureux de faire un pas de plus dans cette direction. Dans cet article, nous vous expliquons brièvement de quoi il s’agit et vous précisons toutes les raisons qui nous ont poussés à nous lancer dans ce projet. (Si les détails techniques de la conception du service vous intéressent, consultez l’article connexe d’Ólafur Guðmundsson.)

Le DNS en quelques mots

DNS, c'est le répertoire d'Internet. Quand vous cliquez sur un lien, lancez une application ou envoyez un e-mail, votre machine commence généralement par rechercher l’adresse d’un domaine. Un réseau DNS est composé de deux parties : le serveur de référence (côté contenu) et le résolveur (côté consommateur).

Tous les domaines nécessitent un fournisseur DNS faisant autorité. Depuis notre lancement en septembre 2010, Cloudflare utilise un service DNS de référence extrêmement rapide et largement utilisé. 1.1.1.1 ne change rien (directement) au service DNS de référence de Cloudflare.

De l’autre côté des systèmes DNS, on retrouve les résolveurs. Chaque appareil qui se connecte à Internet a besoin d’un résolveur. Ceux-ci sont définis par défaut par le réseau auquel vous vous connectez. Dans la plupart des cas, lorsque les utilisateurs d'Internet se connectent à un FAI, à un point d’accès Wi-Fi dans un café ou à un réseau mobile, c’est l’opérateur réseau qui décide quel résolveur utiliser.

DNS et vie privée

Malheureusement, ces services DNS sont souvent lents et peu respectueux de la vie privée. Beaucoup d’utilisateurs Internet ne se rendent pas compte que lorsqu’ils visitent un site, même chiffré (indiqué par le petit cadenas vert dans le navigateur), le résolveur DNS identifie tous les sites visités. Cela signifie que, par défaut, votre FAI, tous les réseaux Wi-Fi auxquels vous vous connectez et votre opérateur mobile détiennent une liste de tous les sites que vous avez visités en utilisant leurs services.

Les opérateurs réseau convoitent ces historiques de navigation depuis longtemps dans l’espoir de les monétiser. Aux États-Unis, c’est devenu envisageable il y a un an, lorsque le Sénat a voté pour la levée des restrictions empêchant les FAI de vendre les données de navigation de leurs utilisateurs. Les FAI comme Comcast, Time Warner et AT&T viennent donc s’ajouter à la liste des entreprises comme Google et Facebook, dont la collecte de nos données est inquiétante. Et ce problème ne concerne pas que les États-Unis, loin de là : les FAI du monde entier sont à l’affut de cette opportunité invasive.

DNS et censure

La question de la confidentialité ne se limite toutefois pas au ciblage publicitaire. Dans le cadre du Projet Galileo, Cloudflare protège gratuitement des organisations politiques ou artistiques importantes du monde entier contre les cyberattaques. Nous protégeons par exemple des organisations LGBTQ visées au Moyen-Orient, des journalistes dénonçant la corruption en Afrique, des défenseurs des droits de l’homme en Asie et des blogueurs couvrant la crise de Crimée sur le terrain. Nous sommes fiers de ce projet et de notre efficacité face aux cyberattaques lancées contre ses participants.

Mais nous constatons avec regret que bien souvent, le DNS est utilisé comme outil de censure contre les nombreux groupes que nous protégeons. Nous sommes compétents contre les cyberattaques, mais si le DNS d’un consommateur est bloqué, nous ne pouvons rien faire.

En mars 2014, par exemple, le gouvernement truc a bloqué Twitter après la fuite d’enregistrements mettant en cause des hauts fonctionnaires dans un scandale de corruption. Internet est censuré : les résolveurs DNS des FAI bloquent les requêtes vers twitter.com. En conséquence, des citoyens ont littéralement tagué 8.8.8.8 (l’adresse IP du résolveur DNS de Google) dans les rues pour aider leurs concitoyens à contourner cette censure. Si le résolveur DNS de Google est très bien en soi, la diversité des services reste importante et avons pensé que nous pourrions faire encore mieux.

Construire un résolveur DNS

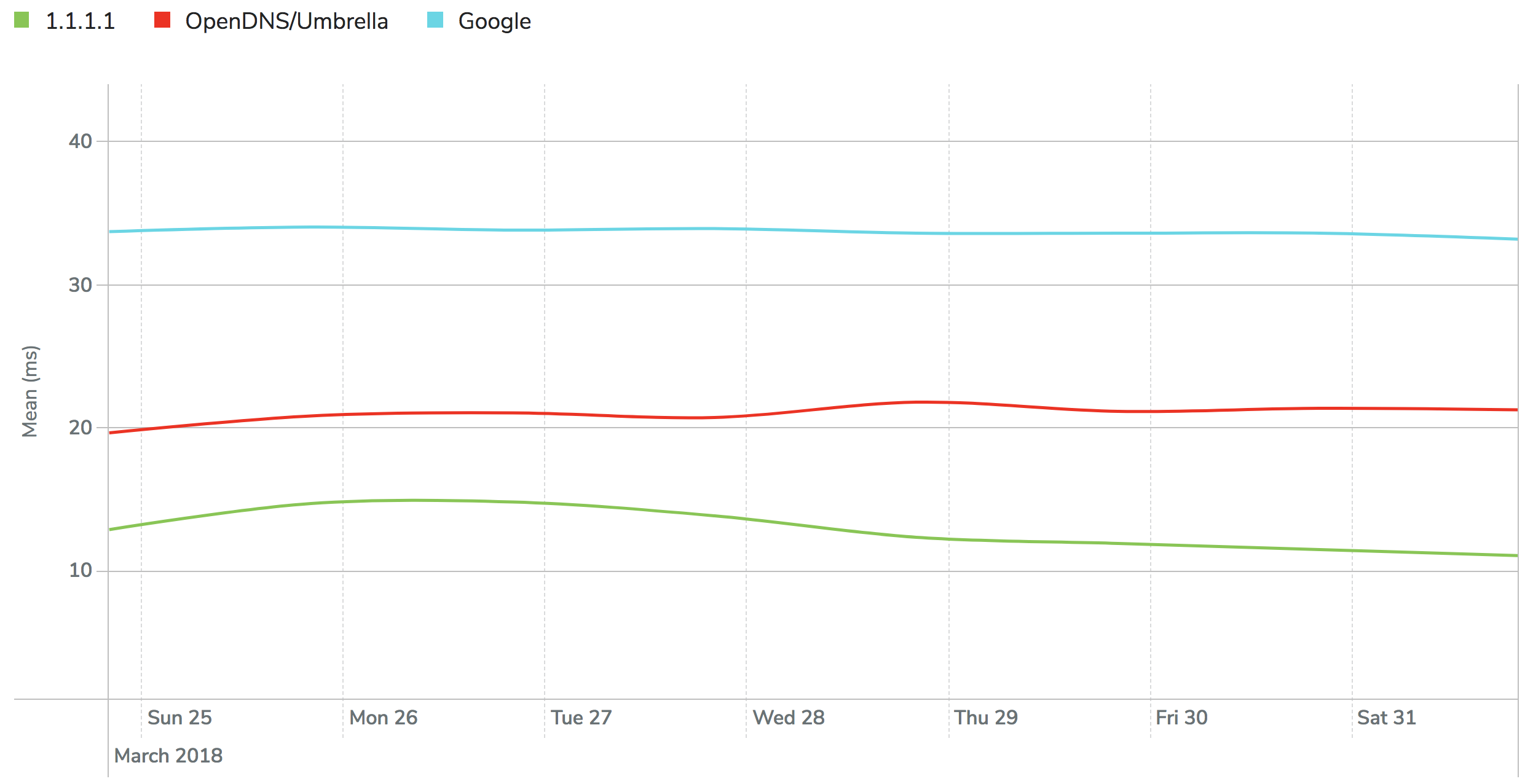

Aux yeux de l’équipe Cloudflare, l’insécurité de l’infrastructure DNS est apparue comme un bug au cœur d’Internet. C’est pourquoi nous avons décidé d’agir. Étant donné que notre réseau est l’un des plus vastes et des plus interconnectés du monde (et que nous possédons une grande expérience avec le DNS), nous occupions une place idéale pour lancer un résolveur DNS. Pendant les tests, nous avons découvert qu’un résolveur fonctionnant sur notre réseau global atteignait des performances supérieures à tous les autres services de résolution DNS disponibles (y compris 8.8.8.8 de Google). Les débuts étaient prometteurs.

Nous avons demandé aux développeurs de navigateurs ce qu’ils attendaient d’un résolveur DNS. Le mot « confidentialité » est ressorti à plusieurs reprises. Mais il n’était pas juste question de l’utilisation des données de navigation pour cibler la publicité ; ils voulaient que les logs d’activité soient supprimés en moins d’une semaine. Rien de plus simple. D’ailleurs, nous pouvions aller beaucoup plus loin. Nous nous sommes engagés à ne pas enregistrer une seule adresse IP de requête sur disque et d’effacer l’ensemble des journaux toutes les 24 heures.

Cloudflare n’a jamais fonctionné sur la base de la traque des utilisateurs ou de la publicité. Pour nous, les données personnelles sont plus une source d’ennuis que de profits. Certes, la journalisation est nécessaire pour éviter les abus et résoudre les problèmes techniques, mais nous n’imaginons pas de scénario où ces informations nécessitent d'être conservées plus de 24 heures. Pour joindre l’acte à la parole, nous avons fait appel à KPMG, une entreprise d’audit respectée, pour vérifier nos procédés annuellement et publier un rapport public confirmant notre bonne foi.

Découvrez 1.1.1.1

Il ne restait plus qu’à trouver un jeu d’adresses IP aisément mémorisables. Une des raisons principales de l’existence du DNS est le fait que les adresses IP ne sont pas mémorisables. Google.com est plus facile à retenir que 172.217.10.46. Mais par principe, les résolveurs DNS ne peuvent pas utiliser de domaine accrocheur puisqu’ils servent à déterminer l’adresse IP d’un domaine. L’éternel problème de la poule et de l’œuf. Et si nous voulons que notre service soit utile en temps de crise, comme lors de la tentative de coup d’État en Turquie, il doit être facile à retenir et à taguer sur les murs.

Nous avons contacté l’équipe d’APNIC. APNIC est un registre Internet régional (RIR) gérant l’allocation d’adresses IP pour la région Asie-Pacifique. Quatre autres RIR allouent les adresses IP dans le reste du monde : ARIN (Amérique du Nord), RIPE (Europe/Moyen-Orient), AFRINIC (Afrique) et LACNIC (Amérique du Sud).

Le groupe de recherche d’APNIC a retenu les adresses IP 1.1.1.1 et 1.0.0.1. Cependant, si elles étaient valides, ces adresses avaient été tellement utilisées dans des systèmes divers qu’elles étaient constamment inondées par un flux de trafic parasite. APNIC voulait étudier ce trafic parasite, mais à chaque tentative d’annonce des adresses IP, tous les réseaux conventionnels étaient submergés par le flux.

Nous avons exposé à l’équipe d’APNIC notre projet de créer un système DNS ultra-rapide et respectueux de la vie privée. Ces personnes ont trouvé l’objectif louable. Nous avons donc proposé d’utiliser le réseau Cloudflare pour traiter le trafic parasite et l’étudier en échange de la possibilité d’offrir un résolveur DNS avec une adresse IP facile à retenir. 1.1.1.1 était né.

Le 1er avril, c’est une blague ?

Dernier détail à régler : quand lancer ce nouveau service ? C’est le premier produit de consommation jamais lancé par Cloudflare, nous voulions donc toucher un large public. D’un autre côté, nous sommes d’irrécupérables geeks. 1.1.1.1 a quatre 1, le premier jour du quatrième mois (1er avril) était donc la date rêvée.

Peu importe si c’était un dimanche, le jour de Pâques et en plein Pessa’h. Peu importe si c’était le 1er avril, un jour où les entreprises de technologie déclarent souvent des services improbables tandis que les médias et le reste du monde non technologique roulent des yeux collectivement.

Nous nous sommes rassurés en nous disant que Gmail, un autre service bien réel, avait également été lancé un 1er avril, en 2004. À l’approche du lancement, l’équipe de communication a toutefois souligné à plusieurs reprises que cette date était un jeudi (donc pas le jour de Pâques). La semaine précédant le jour J, à chaque conférence de presse, on m’a fait jurer que ce n’était pas une blague. Ce n’est pas une blague, c'est promis. Vous en voulez la preuve ? Rendez-vous sur le site de 1.1.1.1, suivez les instructions d’installation et voyez vous-mêmes. Et c’est vraiment génial.

Pourquoi avoir conçu ce service ?

Parce que nous voulons créer un Internet meilleur. Nos collaborateurs se rendent à leur travail à Cloudflare tous les jours avec cet objectif en tête : rendre Internet plus sûr, plus fiable et plus efficace. Ça sonne un peu cliché, mais c’est tout simplement la vérité.

En 2014, quand nous avons décidé d’offrir le chiffrement gratuit à tous nos clients, on nous a pris pour des fous. En plus des coûts techniques et financiers, le SSL était alors la principale différence entre nos services gratuits et payants. C’était un défi de taille, mais nous étions convaincus que c’était la meilleure chose à faire pour Internet, et nous avons donc relevé ce défi. Et en un jour, nous avons doublé la taille du Web chiffré. Je suis fier de constater que trois ans et demi plus tard, le reste du secteur commence à suivre notre exemple. Internet aurait dû être chiffré dès le départ. C’est un problème que nous nous efforçons de résoudre actuellement.

L’année dernière, nous avons donné accès à la protection DDoS illimitée à toutes nos offres, provoquant une nouvelle fois l’étonnement général. Mais c’était la bonne décision. Tout le monde devrait pouvoir se défendre contre les pirates et les cyber-oppresseurs. Nous sommes certains que la protection DDoS finira par être gratuite sur toutes les plates-formes. C’est donc sans surprise que nous avons fait le premier pas vers l’inéluctable.

Nous sommes parvenus à engager une telle équipe de choc notamment parce que nous relevons ces défis importants quand c’est ce qui nous semble juste. Passez dans nos bureaux, vous verrez un autocollant 1.1.1.1 sur tous les ordinateurs portables de l’équipe parce que nous sommes fiers de nos créations. C’était un véritable plaisir de créer ce service. (PS : ça vous intéresse ? On recrute.)

Vers une meilleure infrastructure DNS

Ce n’est pas tout. Le protocole DNS en lui-même a 35 ans et commence à être daté. Il n’a pas été fondé sur les principes de confidentialité et de sécurité. Presque tous les concepteurs de navigateurs, systèmes d’exploitation, applis ou routeurs avec qui nous avons discuté déplorent que, même dans le cas d’un service orienté sur le respect de la vie privée comme 1.1.1.1, le DNS reste intrinsèquement non chiffré et expose vos données à toute personne surveillant votre connexion. Votre FAI peut plus difficilement vous surveiller si vous n’utilisez pas son résolveur DNS, mais ce n’est pas suffisant.

Il nous faut un nouveau protocole moderne. Il existe plusieurs approches. DNS-over-TLS en fait partie. Elle consiste à ajouter le chiffrement TLS au protocole DNS existant. DNS-over-HTTPS est une autre solution. Elle est sécurisée et inclut également des améliorations modernes comme la prise en charge d’autres couches de transport (QUIC, etc.) et de nouvelles technologies comme HTTP/2 Server Push. DNS-over-TLS et DNS-over-HTTPS sont des normes ouvertes. Au lancement de 1.1.1.1, nous nous sommes assurés qu’elles étaient toutes les deux prises en charge.

Le protocole DNS-over-HTTPS nous semble particulièrement prometteur : il est rapide, chiffré et facile à analyser. Actuellement, Google est le seul grand fournisseur à le prendre en charge. Pour des raisons évidentes, les autres navigateurs (autres que Chrome) et systèmes d’exploitation (autres que Android) rechignent à construire un service qui envoie des données à un concurrent. Nous espérons qu’en proposant un service DNS-over-HTTPS indépendant, nous verrons davantage de navigateurs, systèmes d’exploitation, routeurs et applications expérimenter avec ce protocole.

Nous ne cherchons pas le monopole. La diversité des fournisseurs DNS est une très bonne chose. Si un écosystème solide de réseaux prenant en charge DNS-over-HTTPS se développe à l’avenir, nous serons fiers de constater qu’une nouvelle étape aura été franchie dans notre mission de construction d’un Internet meilleur.

Boucler la boucle

Si DNSPerf classe désormais 1.1.1.1 au premier rang des résolveurs DNS les plus rapides pour les utilisateurs qui ne sont pas clients de Cloudflare (environ 14 ms de moyenne mondialement), les clients Cloudflare bénéficient d’avantages supplémentaires en utilisant notre DNS de référence. Comme le résolveur et le récurseur sont désormais sur le même réseau et utilisent le même matériel, nous pouvons répondre aux demandes des clients Cloudflare extrêmement rapidement. Les mises à jour immédiates sont également possibles, puisque nous n'avons pas à attendre l’expiration des TTL.

En d’autres mots, à chaque nouvel utilisateur de 1.1.1.1 le service DNS de référence de Cloudflare s’améliore un peu plus. Et inversement, chaque nouvel utilisateur du service DNS de Cloudflare rend 1.1.1.1 un peu plus performant. Si vous faites partie de nos clients, encouragez vos utilisateurs à essayer 1.1.1.1, et vous profiterez de performances améliorées par chaque nouvel adhérent.

Rendez-vous sur https://1.1.1.1/ depuis n’importe quel appareil pour essayer le service DNS le plus rapide d’Internet qui respecte votre vie privée.