La misión de Cloudflare es ayudar a construir un mejor Internet. Estamos entusiasmados por dar un paso más hacia esta misión con el lanzamiento de 1.1.1.1, el servicio DNS para el consumidor más rápido y privado de Internet. Esta publicación te explicará qué es y por qué hemos decidido hacerlo. (Si están interesado en los detalles técnicos sobre cómo hemos construido el servicio, consulten Ólafur Guðmundsson's publicación que acompaña.)

Introducción rápida sobre DNS

DNS es el directorio de Internet. Cada vez que hacen clic en un enlace, envían un email, abres una aplicación móvil, a menudo una de las primeras cosas que sucede es que su dispositivo necesita buscar la dirección de un dominio. Hay dos lados del DNS: autoritativo (el lado del contenido) y recursivo (el lado del consumidor).

Todos los dominios deben tener un proveedor de DNS autoritativo. Cloudflare, desde nuestro lanzamiento en septiembre de 2010, ha ejecutado un servicio DNS autoritativo extremadamente rápido y ampliamente utilizado. 1.1.1.1 no cambia (directamente) nada sobre el servicio de DNS autoritativo de Cloudflare.

Al otro lado del sistema DNS están los recursivos. Cada dispositivo que se conecta a Internet necesita un recursivo DNS. De forma predeterminada, estos recursivos se configuran automáticamente por la red a la que se está conectando. Entonces, para la mayoría de usuarios de Internet, cuando se conectan a un ISP (Proveedor de Servicio de Internet), al punto de acceso WiFi de un café, o a una red móvil, el operador de red dictará qué DNS recursivo utilizar.

Problema de privacidad de DNS

El problema es que estos servicios de DNS a menudo son lentos y no respetan la privacidad. Lo que muchos usuarios de Internet no se dan cuenta es que incluso si visitan un sitio web cifrado (tiene un pequeño candado verde en la barra del navegador), no impide que su DNS recursivo conozca la identidad de todos los sitios que visitan. Esto significa, de forma predeterminada ISP, todas las redes WiFi a las que se han conectado y su proveedor de red móvil tienen una lista de cada uno de los sitios que han visitado mientras los usan.

Los operadores de red se han estado frontando las manos desde hace tiempo sobre la idea de almacenar los datos de navegación de los usuarios y encontrar una forma de sacarle provecho. En Estados Unidos, esto se facilitó hace un año cuando el Senado votó para eliminar las reglas que limitaba a los ISP la venta de los datos de navegación de sus usuarios. Con toda la preocupación sobre los datos que empresas como Facebook y Google recopilan sobre los usuarios, nos preocupa añadir ISP como Comcast, Time Warner y AT&T a la lista. Y, no se equivoquen, esto no es un problema que solo afecta a los EE. UU.: los ISP de todo el mundo ven la misma oportunidad para invadir la privacidad.

Problema de censura de DNS

Pero las inquietudes sobre la privacidad van mucho más allá de la orientación publicitaria. Cloudflare opera Proyecto Galileo para proteger sin coste alguno a organizaciones política o artísticamente importantes de todo el mundo contra ciberataques. A través del proyecto, protegemos grupos como organizaciones LGBTQ dirigidas al Medio Oriente, periodistas que cubren la corrupción política en África, trabajadores de derechos humanos en Asia y blogueros que cubren el conflicto en Crimea. Estamos muy orgullosos del proyecto y somos muy buenos en detener ataques cibernéticos lanzados contra sus participantes.

Pero ha sido deprimente para nosotros, ver con demasiada frecuencia, cómo el DNS se puede utilizar como herramienta de censura contra muchos de los grupos que protegemos. Si bien somos buenos en defender ciberataques, si el DNS de un consumidor es bloqueado, no hay nada que podamos hacer para ayudarle.

En marzo de 2014, por ejemplo, el gobierno de Turquía bloqueó Twitter después de las grabaciones que muestran un escándalo de corrupción gubernamental filtrado en línea. Internet fue censurado por los DNS recursivos de ISP del país que bloquea las solicitudes DNS para twitter.com. La gente literalmente pintó un 8.8.8.8, la IP del servicio DNS recursivo de Google, en las paredes para ayudar a que los turcos volvieran a conectarse. El DNS recursivo de Google es excelente, pero la diversidad es buena y pensamos que podemos hacerlo aún mejor.

Creación de un servicio DNS de consumidor

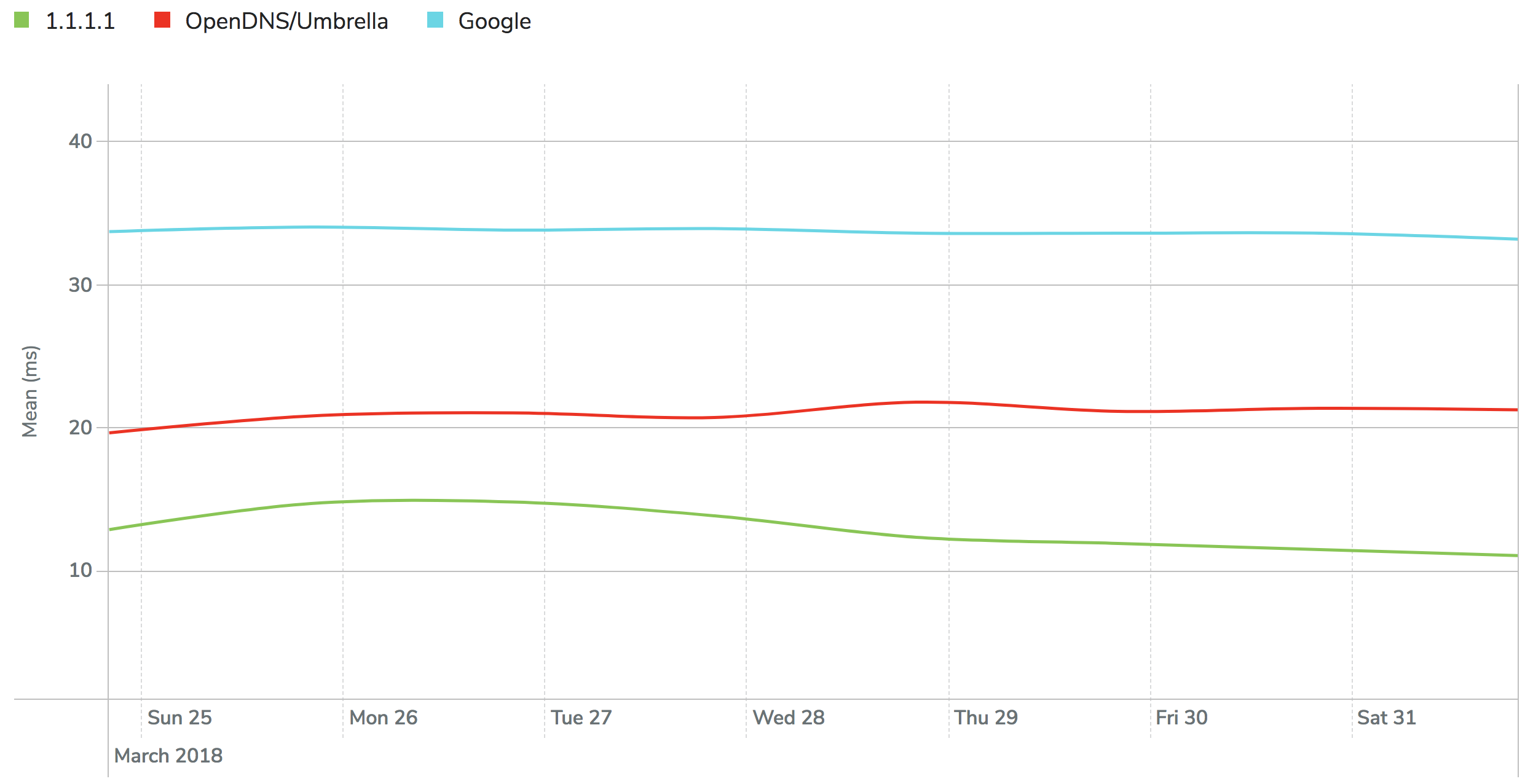

La inseguridad de la infraestructura DNS impresionó al equipo de Cloudflare como un error en el núcleo de Internet, por lo que decidimos hacer algo al respecto. Dado que operamos una de las redes más grandes e interconectadas y tenemos mucha experiencia con DNS, estábamos bien posicionados para lanzar un servicio DNS para el consumidor. Empezamos las pruebas y encontramos que un recursivo que se ejecutaba en nuestra red global, superaba a cualquiera de los demás servicios DNS del consumidor disponibles (incluido el 8.8.8.8 de Google). Esto fue alentador.

Comenzamos a hablar con los fabricantes de navegadores sobre lo que querrían de un DNS recursivo. Una palabra que siguió apareciendo: privacidad. Más allá del simple compromiso de no utilizar los datos de navegación para ayudar a orientar los anuncios, querían asegurarse de borrar todos los registros de las transacciones de una semana. Esta petición era fácil. De hecho, sabíamos que podíamos ir mucho más allá. Nos comprometimos a no escribir nunca las direcciones IP de consulta en el disco y a borrar todos los registros en 24 horas.

El negocio de Cloudflare nunca se ha desarrollado en torno al seguimiento de usuarios o la venta de publicidad. No vemos los datos personales como un activo; los vemos como un activo tóxico. Si bien necesitamos algunos registros para evitar problemas de abusos y depuración, no podríamos imaginar ninguna situación en la que necesitásemos esa información durante más de 24 horas. Y queríamos respaldar nuestras promesas con dinero, por lo que nos comprometimos a retener KPMG, la respetada firma auditora, para que audite nuestras prácticas anualmente y podamos publicar un informe público que confirme que estamos haciendo lo que dijimos que haríamos.

Escriba 1.1.1.1

Lo único que que nos faltaba era un par de direcciones IP que se pudieran recordar fácilmente. Una de las principales razones del sistema DNS era que las IP no eran muy memorables, 172.217.10.46 no es tan memorable como Google.com. Pero los DNS recursivos intrínsecamente no pueden utilizar un dominio pegadizo porque son los que deben consultarse para determinar la dirección IP de un dominio. Es el problema del huevo y la gallina. Y, si queríamos que el servicio fuera de ayuda en momentos de crisis, como el intento de golpe de estado turco, necesitábamos algo fácil de recordar y de pintar en las paredes.

Nos comunicamos con el equipo en APNIC. APNIC es un registro de Internet regional (RIR) responsable de la distribución de IP en la región del pacífico asiático. Es uno de los cinco RIR que gestiona la asignación de IP a nivel mundial, los otros cuatro son: ARIN (América del Norte), RIPE (Europa/Medio Oriente), AFRINIC (África) y LACNIC (América del Sur)

El grupo de investigación de APNIC tenía las direcciones 1.1.1.1 y 1.0.0.1. Si bien las direcciones eran válidas, mucha gente las había introducido en varios sistemas aleatorios que estaban continuamente inundados por avalanchas de tráfico basura. APNIC quería estudiar este tráfico basura pero cada vez que trataba de anunciar las IP, la inundación abrumaría cualquier red convencional.

Hablamos con el equipo APNIC acerca de cómo queríamos crear un sistema DNS extremadamente rápido enfocado a la privacidad. Pensaron que era un objetivo loable. Ofrecimos la red de Cloudflare para recibir y estudiar el tráfico basura a cambio de ofrecer un DNS recursivo en las direcciones IP fáciles de recordar. Y, con ello, nació 1.1.1.1.

En serio, ¿1 de abril?

La única pregunta que quedaba era cuándo se iba a lanzar el servicio. Este es el primer producto de consumo que Cloudflare ha lanzado, así que queríamos llegar a un público más amplio. Al mismo tiempo, somos un poco geeks de corazón, 1.1.1.1 tiene cuatro 1. Así que parecía claro que el 4/1 (4 de abril) era la fecha de lanzamiento.

<img src=»/content/images/2018/04/1.1.1.1-fancycolor-2.gif» alt=»1.1.1.1» style=»max-width: 45%;padding-top: 3em;padding-bottom: 3em;»>

No importaba que fuera domingo, no importaba que fuera Pascua, no importaba que fuera el Día de los Inocentes, un día en que las empresas tecnológicas suelen sacar a la luz servicios ficticios que creen que son buenos y bonitos mientras que los medios y el resto del mundo no tecnológico ponen sus ojos en blanco.

Nos justificamos a nosotros mismos pensando que Gmail, otro gran servicio de consumo no ficticio, también se lanzó el 1 de abril de 2004. Por supuesto, como el equipo de relaciones públicas de Cloudflare había señalado reiteradamente en el período previo al lanzamiento, Gmail fue lanzado un jueves y no era Pascua. Casi todos los informes de prensa que hice esa semana me hicieron jurar que no se trataba de una broma. Y no lo era. La mejor manera de probarlo era ir a 1.1.1.1, seguir las instrucciones para configurarlo y verlo por uno mismo. Es real, y es increíble.

¿Por qué lo construimos?

La respuesta a por qué construimos el servicio se remonta a nuestra misión: ayudar a construir un mejor Internet. La gente viene a trabajar a Cloudflare todos los días para hacer que Internet sea mejor, más seguro, más fiable y más eficiente. Suena cursi, pero es verdad.

Cuando, en 2014, decidimos habilitar el cifrado de forma gratuita para todos nuestros clientes, mucha gente pensó que estábamos locos. Además de los gastos técnicos y financieros, SSL era, en ese momento, la principal diferencia entre nuestro servicio gratuito y de pago. Y, sin embargo, fue un desafío técnico difícil y claramente lo correcto para Internet, así que lo hicimos. Y, un día, doblamos el tamaño de la web cifrada. Estoy orgulloso del hecho de que, tres años y medio después, el resto de la industria está empezando a hacer lo mismo. La web debería estar cifrada desde el principio. Es un error que no lo estuviera, y estamos haciendo lo posible para solucionarlo.

Cuando el año pasado hicimos la mitigación DDoS gratuita y no medida en todos nuestros planes mucha gente se volvió a rascar la cabeza. Pero era lo correcto. No debería tener una gran cuenta bancaria para enfrentarse a los piratas informáticos y a los acosadores en línea. Con el tiempo, estamos convencidos de que la mitigación DDoS será un producto básico incluido en todas las plataformas, por lo que, por supuesto, deberíamos liderar el camino para llegar a ese final.

Parte de la razón por la que hemos podido contratar a un equipo tan excelente es que asumimos grandes desafíos como este cuando es lo correcto. Caminamos por la oficina y al ver nuestros ordenadores adornados con las calcomanias 1.1.1.1 nos sentimos orgullosos de lo que estamos haciendo. Esto hizo que construirlo fuera pan comido. (PD: ¿Suena divertido?) Tenemos vacantes).

Hacia una mejor infraestructura DNS

Pero hay más. DNS en sí es un protocolo de 35 años de antigüedad y ya empieza a mostrar su edad. Nunca fue diseñado teniendo en cuenta su privacidad o seguridad. En nuestras conversaciones con los fabricantes de navegadores, sistemas operativos, aplicaciones y enrutadores, casi todos lamentaban que, incluso con un servicio de privacidad como 1.1.1.1, el DNS no estaba cifrado inherentemente, por lo que se filtran datos a cualquier persona que controle su conexión de red. Si bien es más difícil de controlar para alguien como su ISP que si ejecutan el DNS recursivo ellos mismos, no es seguro.

Lo que se necesita es un protocolo nuevo y moderno. Hay un par de enfoques diferentes: uno es DNS sobre TLS, que toma el protocolo DNS existente y añade el cifrado de una capa de transporte; el otro es DNS sobre HTTPS, que incluye seguridad pero también todas las mejoras modernas como admitir otras capas de transporte (ej. QUIC) y nuevas tecnologías como el servidor HTTP/2 Server Push. Ambos son estándares abiertos y, en el lanzamiento, nos hemos asegurado de que [1.1.1.1] admita ambos.

Creemos que DNS sobre HTTPS es especialmente prometedor: rápido, fácil de analizar y cifrado. Hasta la fecha, Google era el único proveedor a escala que lo admitía. Sin embargo, por razones obvias, los navegadores que no son Chrome y los sistemas operativos que no son de Android han sido reacios a crear un servicio que envíe datos a un competidor. Esperamos que con un servicio de DNS sobre HTTPS independiente disponible, veamos más experimentos de navegadores, sistemas operativos, enrutadores y aplicaciones para respaldar el protocolo.

No tenemos necesidad de ser el único servidor de ese tipo. Más diversidad en proveedores DNS es bueno. Si, con el tiempo, se desarrolla un ecosistema robusto de redes que ofrecen DNS sobre HTTPS, será una mas de las cosas para sentirnos orgullosos en nuestra misión para ayudar a construir un mejor Internet.

La unión de todos los elementos

Mientras que DNSPerf clasifica 1.1.1.1 como el DNS recursivo más rápido al consultar con clientes que no son de Cloudflare (con un promedio de 14 ms en todo el mundo), hay un beneficio adicional si es cliente de Cloudflare y utiliza nuestro DNS autoritativo. Como el recursivo y el autoritativo están en la misma red, ejecutándose en el mismo hardware, podemos responder a las consultas de los clientes de Cloudflare con una rapidez increíble. También podemos admitir actualizaciones inmediatas, sin tener que esperar a que caduquen los TTL (tiempo de vida).

En otras palabras, cada nuevo usuario de 1.1.1.1 hace que el servicio de DNS autoritativo de Cloudflare sea un poco mejor. Por lo tanto, si ya son clientes de Cloudflare, animen a sus usuarios a probar 1.1.1.1 y verán los beneficios de rendimientos de todos quienes lo prueban. Visiten https://1.1.1.1/ desde cualquier dispositivo para comenzar con el servicio DNS más rápido y orientado en la privacidad de Internet.