Wir freuen uns, zahlreiche neue Integrationen für CrowdStrike bekannt geben zu können. Damit wird die Stärke des weitreichenden Netzwerks und der Zero Trust-Produkte von Cloudflare mit den CrowdStrike-Lösungen zur Bedrohungserkennung und -abwehr für Endgeräte sowie zur Vorfallreaktion verknüpft.

Wir bei Cloudflare glauben daran, dass sich unsere Lösungen leicht in den bestehenden Technologie-Stack unserer Kunden integrieren lassen. Durch unsere Partnerschaften und Integrationen machen wir es unseren Kunden leichter, die Lösungen von Cloudflare gemeinsam mit denen von Partnern zu nutzen. So können Unternehmen ihr Sicherheitsniveau weiter stärken und mehr Wert schaffen. Unsere Partnerschaft mit CrowdStrike ist ein treffendes Beispiel für solche Bemühungen.

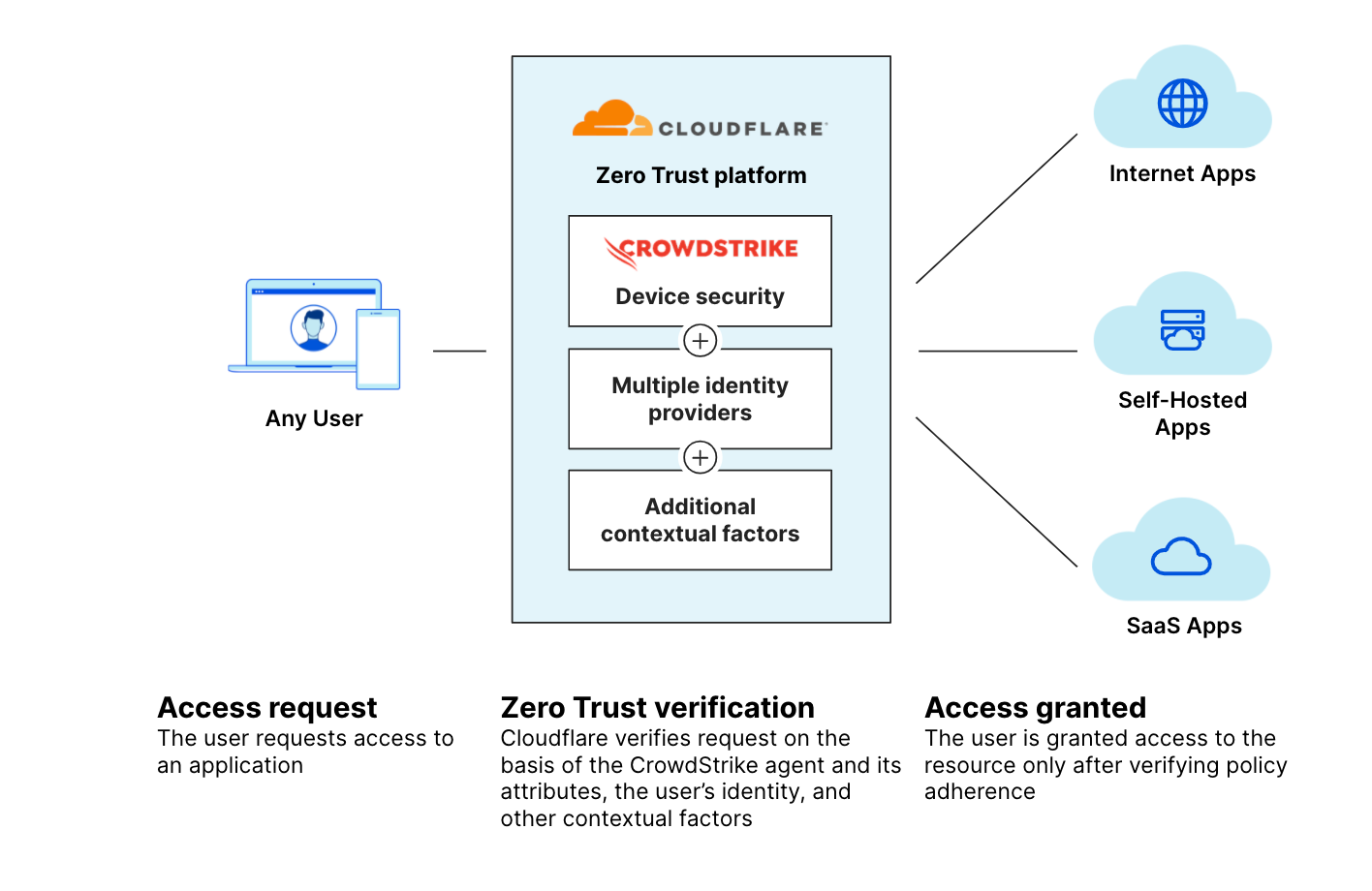

Gemeinsam arbeiten Cloudflare und CrowdStrike daran, die Einführung von Zero Trust für IT- und Sicherheitsteams einfacher zu machen. Mit dieser erweiterten Partnerschaft können gemeinsame Kunden Bedrohungen durch mehrere Integrationen schneller identifizieren, untersuchen und beheben:

Erstens, durch die Integration der Zero Trust-Services von Cloudflare mit CrowdStrike Falcon Zero Trust Assessment (ZTA), das kontinuierliche Bewertungen des Gerätestatus in Echtzeit bietet, können unsere Kunden den Gerätestatus der Benutzer überprüfen, bevor sie ihnen Zugang zu internen oder externen Anwendungen gewähren.

Zweitens sind wir im Dezember 2021 der CrowdXDR Alliance beigetreten. Wir arbeiten mit CrowdStrike zusammen, um Sicherheitstelemetrie und andere Erkenntnisse zu teilen, damit unsere Kunden Bedrohungen leichter erkennen und abwehren können. Das globale Netzwerk von Cloudflare erstreckt sich über mehr als 250 Städte in über 100 Ländern und blockiert jeden Tag durchschnittlich 76 Milliarden Cyber-Bedrohungen. Dies verschafft den Kunden unvergleichliche Einblicke und hilft den Sicherheitsteams, ihr Unternehmen besser zu schützen. Durch den Beitritt zur CrowdXDR-Allianz werden wir in der Lage sein, Sicherheitssignale aus dem globalen Netzwerk von Cloudflare mit dem führenden Endpunktschutz von CrowdStrike zu nutzen. Damit können wir gemeinsamen Kunden helfen, Cyberangriffe überall in ihrem Netzwerk zu stoppen.

Drittens, CrowdStrike ist einer der Partner von Cloudflare für Incident Response (Vorfallsreaktion) und bietet schnelle und effektive Unterstützung. Das Incident-Response-Team von CrowdStrike ist tagtäglich mit aktiven Angriffen konfrontiert und hilft den Kunden, den Angriff abzuwehren und ihre Website und Netzwerk wieder online zu bringen. Unsere Partnerschaft mit CrowdStrike ermöglicht eine schnelle Behebung von Angriffsszenarien, um Unternehmen vor Angreifern zu schützen.

„Wie lange ein Unternehmen braucht, um eine Bedrohung zu erkennen, ihr auf den Grund zu gehen und sie zu neutralisieren, hat einen großen Einfluss darauf, wie es sich am Ende schlägt. Unsere Partnerschaft mit Cloudflare ermöglicht es Unternehmen, schnell zu handeln und die Auswirkungen einer Attacke einzugrenzen. Auf diese Weise können sie sich schnell davon erholen und so rasch wie möglich wieder zum normalen Tagesgeschäft übergehen.“- Thomas Etheridge, Senior Vice President, CrowdStrike Services

Die Endpunktsicherheit von CrowdStrike trifft auf die Zero Trust-Services von Cloudflare

Bevor wir uns näher mit der Integration befassen, lassen Sie uns zunächst die Zero Trust-Services von Cloudflare in Erinnerung rufen.

Cloudflare Access und Gateway

Cloudflare Access bestimmt, ob einem Benutzer der Zugriff auf eine Anwendung erlaubt werden soll oder nicht. Dazu nutzt es unser globales Netzwerk, um jede Anfrage oder Verbindung auf Identität, Gerätestatus, Standort, Multifaktor-Methode und viele weitere Attribute zu prüfen. Access protokolliert außerdem jede Anfrage und jede Verbindung und verschafft so den Administratoren eine hohe Transparenz. Das Ergebnis ist, dass Kunden ihre alten VPNs abschaffen können.

Cloudflare Gateway schützt die Nutzer, während sie sich mit dem Rest des Internets verbinden. Anstatt den Datenverkehr zu einem zentralen Standort zu leiten, verbinden sich die Nutzer mit einem nahegelegenen Cloudflare-Rechenzentrum, wo wir eine oder mehrere Sicherheits-, Filter- und Protokollierungsebenen anwenden, bevor wir den Datenverkehr zu seinem endgültigen Ziel beschleunigen.

Zero Trust-Integration mit CrowdStrike

Die Kunden von Cloudflare können jetzt Access- und Gateway-Richtlinien erstellen, die auf dem Vorhandensein eines CrowdStrike-Agenten am Endpunkt basieren. In Verbindung mit unserem Zero Trust-Client sind wir in der Lage, die erweiterten Telemetriedaten zu nutzen, die CrowdStrike rund um das Gerät eines Benutzers bereitstellt.

Zero Trust Assessment (ZTA) von CrowdStrike liefert kontinuierliche Bewertungen der Sicherheitslage in Echtzeit für alle Endpunkte in einem Unternehmen, unabhängig von Standort, Netzwerk oder Benutzer. Die ZTA-Scores ermöglichen die Durchsetzung von bedingten Richtlinien auf der Grundlage von Gerätezustands- und Konformitätsprüfungen, um Risiken zu minimieren. Diese Richtlinien werden bei jeder Verbindungsanfrage ausgewertet, so dass sich die Zugangskontrolle an die sich verändernden Bedingungen des Geräts anpassen kann.

Mit dieser Integration können Unternehmen auf ihren bestehenden Cloudflare Access- und Gateway-Richtlinien aufbauen und sicherstellen, dass ein Mindest-ZTA-Score oder eine Mindestversion erfüllt ist, bevor einem Benutzer der Zugang gewährt wird. Da diese Richtlinien über unsere gesamte Zero Trust-Plattform hinweg funktionieren, können Unternehmen sie nutzen, um leistungsstarke Regeln für die Browser-Isolierung, die Mandantenkontrolle (Tenant Control), den Virenschutz oder jeden anderen Teil ihrer Cloudflare-Bereitstellung zu erstellen.

„Die Plattform CrowdStrike Falcon bietet Schutz durch Zugriffsverifizierung. Kunden können damit ihre Angriffsfläche reduzieren und die Umstellung auf ein Zero Trust-Modell vereinfachen, selbst steuern und beschleunigen. Durch die Ausweitung unserer Partnerschaft mit Cloudflare erleichtern wir gemeinsamen Kunden die Steigerung des Zero Trust-Sicherheitsniveaus ihrer gesamten Endpunkte und Firmennetzwerke.“- Michael Sentonas, Chief Technology Officer, CrowdStrike

So funktioniert die Integration

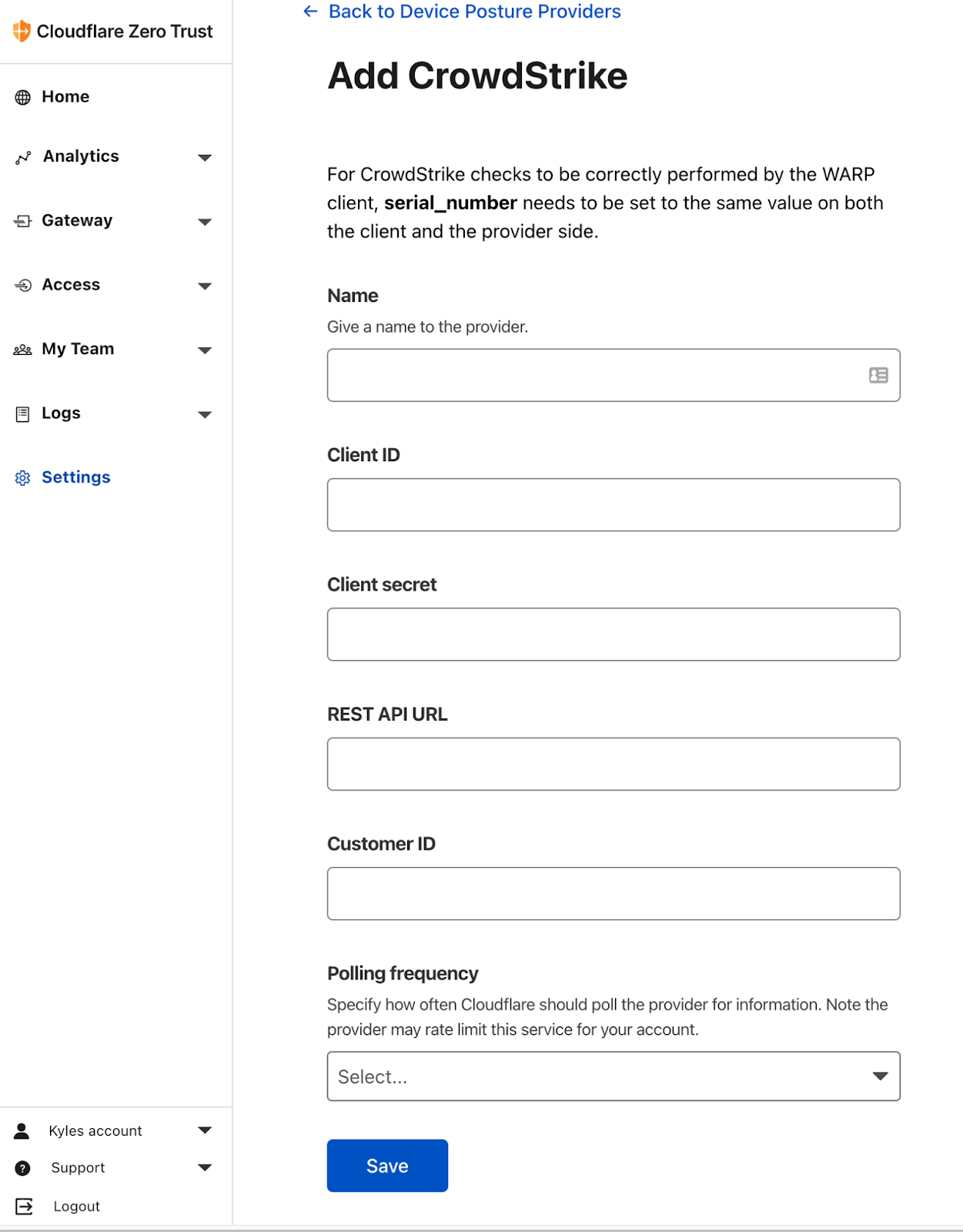

Kunden, die unsere Zero Trust-Suite nutzen, können CrowdStrike als Anbieter des Gerätestatus (Device Posture Provider) im Cloudflare Zero Trust-Dashboard unter Settings→ Devices→ Device Posture Providers hinzufügen. Die vom CrowdStrike Dashboard benötigten Informationen sind: ClientID, Client Secret, REST API URL und Customer ID.

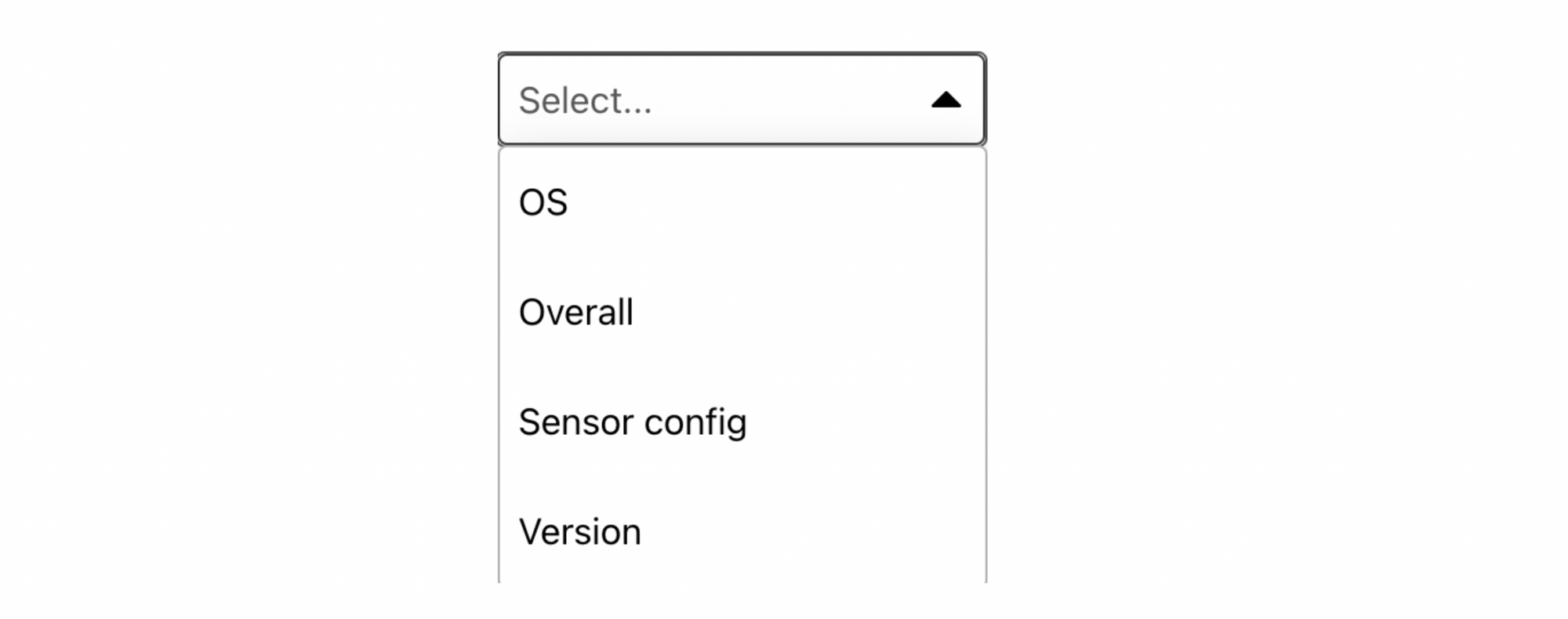

Nach der Erstellung des CrowdStrike Posture Providers können Kunden spezifische Geräteüberprüfungen erstellen, bei denen die Geräte der Benutzer einen bestimmten Schwellenwert von ZTA-Scores erfüllen müssen.

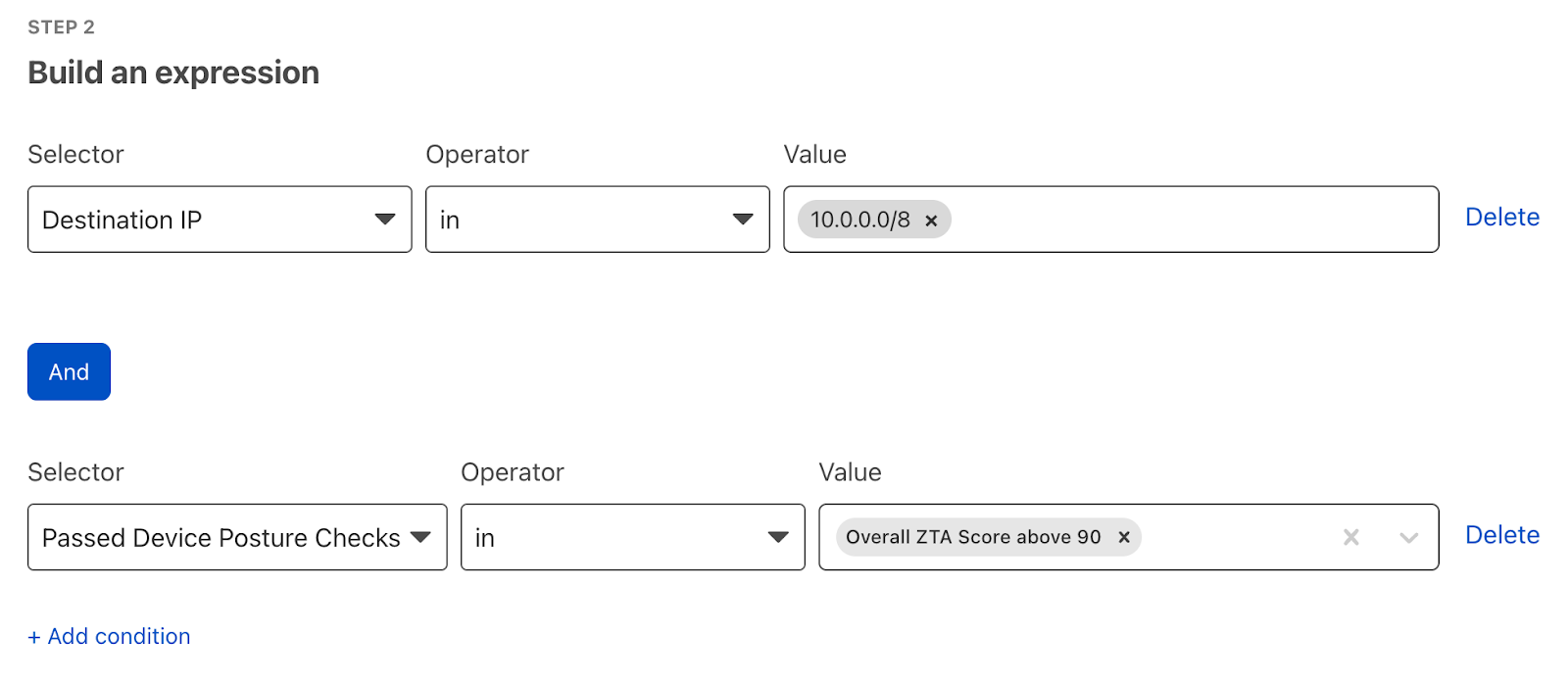

Diese Regeln können jetzt verwendet werden, um bedingte Access- und Gateway-Richtlinien zu erstellen, die den Zugriff auf Anwendungen, Netzwerke oder Sites erlauben oder verweigern. Administratoren können wählen, ob sie Benutzer oder Benutzergruppen mit bösartigen oder unsicheren Geräten blockieren oder isolieren möchten.

Wie geht es weiter?

In den kommenden Monaten werden wir unsere Integrationen mit CrowdStrike weiter ausbauen. Dabei werden wir unseren Kunden die Möglichkeit geben, ihre Cloudflare-Protokolle mit den Telemetriedaten von Falcon zu korrelieren, um raffinierte Bedrohungen rechtzeitig erkennen und abwehren zu können.

Wenn Sie heute Cloudflare Zero Trust-Produkte verwenden und an dieser Integration mit CrowdStrike interessiert sind, besuchen Sie bitte unsere Dokumentation, um zu erfahren, wie Sie sie aktivieren können. Wenn Sie mehr erfahren möchten oder weitere Fragen haben, füllen Sie bitte das Formular aus oder setzen Sie sich mit Ihrem Cloudflare CSM oder AE in Verbindung. Wir helfen Ihnen gerne weiter.