网络安全和基础设施安全局(CISA)刚刚最近发布了一份报告,重点介绍了 2022 年最常被利用的漏洞。作为反向代理,Cloudflare 处于一个独特的位置,可以观察到 CISA 提到的常见漏洞和暴露 (CVE) 在互联网上如何被利用。

我们想分享一下心得体会。

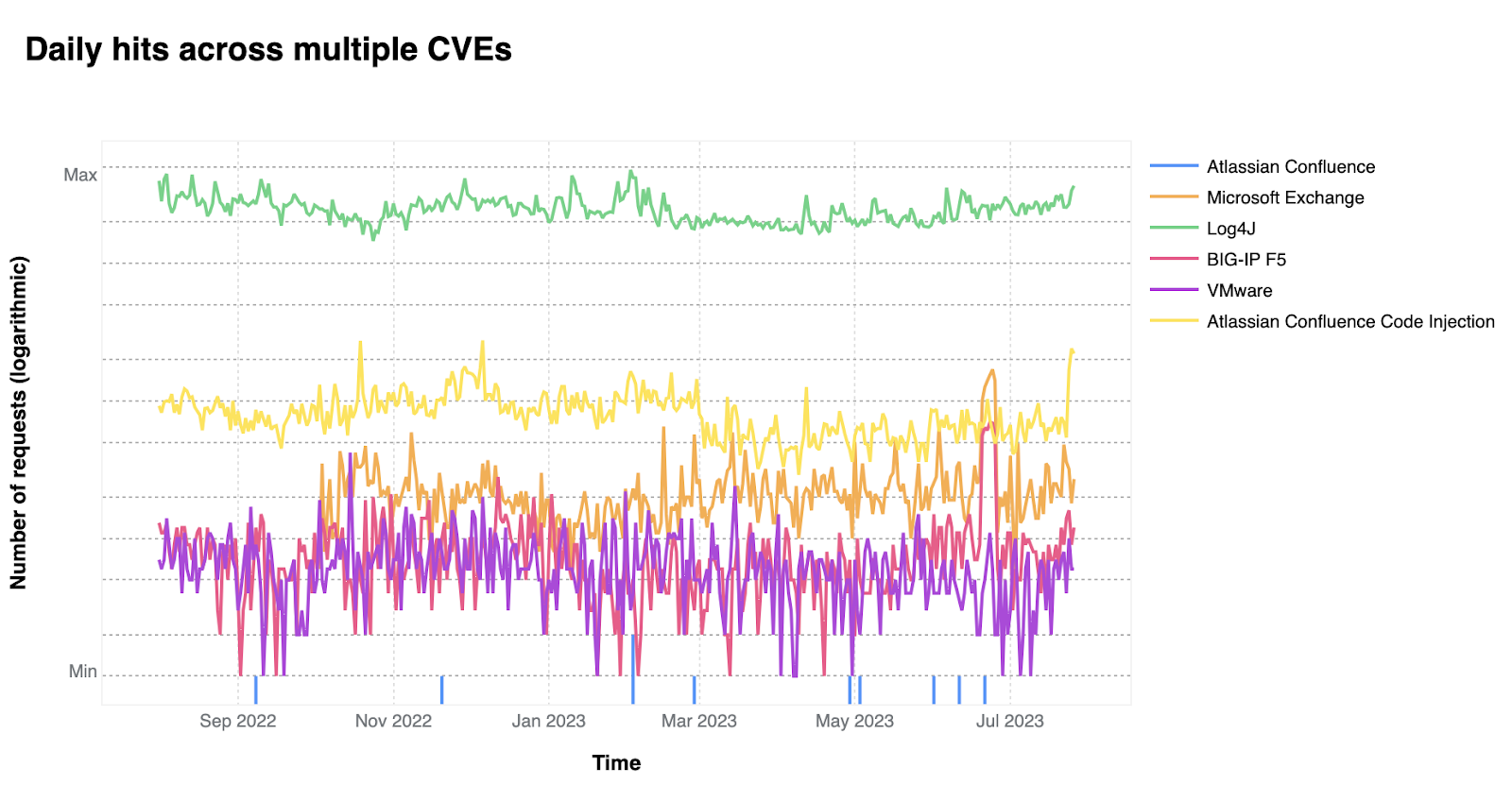

根据我们的分析,网络上出现的绝大多数攻击流量都与 CISA 在报告中提到的两个 CVE 有关:Log4J 和 Atlassian Confluence 代码注入。虽然 CISA/CSA 在同一份报告中讨论了更多的漏洞,但我们的数据清楚地表明,前两名与名单中的其他漏洞在利用量上存在很大差异。

2022 年的主要 CVE

回顾针对 CISA 报告中特定 CVE 创建的 WAF 托管规则检测到的请求量,我们将漏洞按流行程度进行了排序:

排名第一的是 Log4J (CVE-2021-44228)。这并不奇怪,因为这可能是几十年来我们见过的影响最大的漏洞之一,会导致完全远程入侵。第二大漏洞是 Atlassian Confluence 代码注入 (CVE-2022-26134)。

排在第三位的是针对 Microsoft Exchange 服务器的三个 CVE 组合(CVE-2021-34473、CVE-2021-31207 和 CVE-2021-34523)。第四个是 BIG-IP F5漏洞 (CVE-2022-1388),紧随其后的是两个 VMware 漏洞的组合(CVE-2022-22954 和 CVE-2022-22960)。最后是另一个 Atlassian Confluence 零日漏洞(CVE-2021-26084)。

在比较这五组漏洞的攻击量时,我们发现有一个漏洞非常突出。Log4J 漏洞被利用的次数比第二名(Atlassian Confluence 代码注入)多出一个数量级以上;其余所有 CVE 被利用的次数甚至更少。虽然 CISA/CSA 报告将所有这些漏洞归为一组,但我们认为实际上有两组:一组是主要的 CVE(Log4J),另一组是类似的零日漏洞。两组的攻击量相近。

下图以对数尺度清楚地显示了流行度的差异。

CVE-2021-44228:Log4J

排名第一的是臭名昭著的 CVE-2021-44228,也就是众所周知的 Log4j 漏洞。该漏洞在 2021 年对网络世界造成了严重干扰,后来一直被广泛利用。

Cloudflare 在漏洞被公布后数小时内发布了新的托管规则。我们还在随后几天发布了更新的检测结果(博客)。总的来说,我们分三个阶段发布了规则:

我们部署的规则可检测到四类漏洞利用方式:

- Log4j 标头:HTTP 标头中的攻击模式

- Log4j 正文:HTTP 正文中的攻击模式

- Log4j URI:URI 中的攻击模式

- Log4j 正文混淆:混淆攻击模式

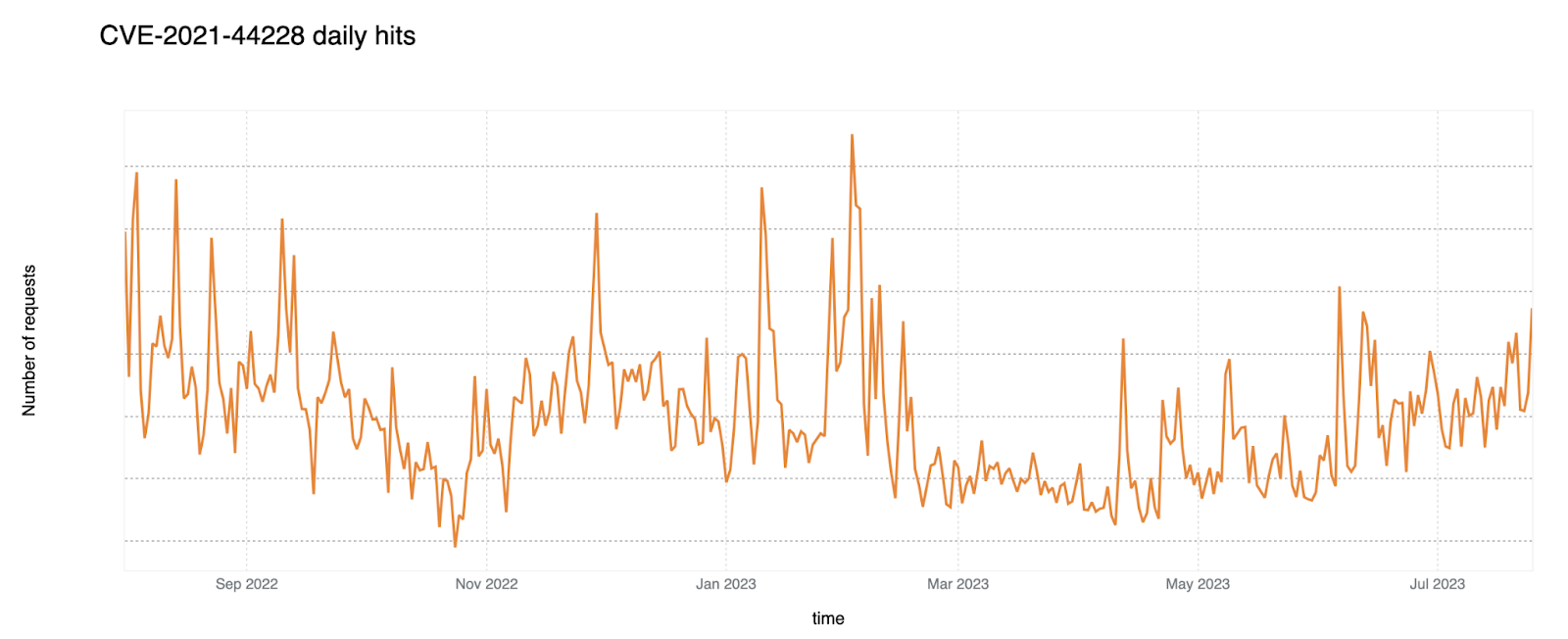

我们发现,HTTP 标头中的 Log4J 攻击比 HTTP 正文中的更常见。下图显示有攻击者一直在尝试利用该漏洞,直到 2023 年 7 月(本文撰写时)仍有明显的峰值和增长。

由于改漏洞影响较大,为了引领构建更安全、更好互联网的潮流,Cloudflare 于 2023 年 3 月 15 日宣布,所有订阅计划(包括 Free)都能获得针对影响较大的漏洞的 WAF 托管规则。这些免费规则可解决影响较大的漏洞,例如 Log4J 漏洞、Shellshock 漏洞以及各种广泛传播的 WordPress 漏洞。所有企业或个人网站,无论规模或预算如何,都可以使用 Cloudflare 的 WAF 保护自己数字资产。

请点击此处查看 Apache Software Foundation 发布的 Log4J 完整安全公告。

CVE-2022-26134:Atlassian Confluence 代码注入

Atlassian Confluence 代码注入漏洞是 2022 年被利用次数第二多的 CVE。这个漏洞会对整个系统造成威胁,让许多企业面对攻击者时都束手无策。这表明,以知识为基础的系统在组织内部的信息管理中已变得极为重要。攻击者已经认识到这些系统的重要性,正将目标对准这些系统。为此,Cloudflare WAF 团队发布了两个紧急版本来保护客户:

在这两次紧急发布中,我们向所有 WAF 用户提供了两条规则:

- Atlassian Confluence — 代码注入 — CVE:CVE-2022-26134

- Atlassian Confluence — 代码注入 — 扩展 — CVE:CVE-2022-26134

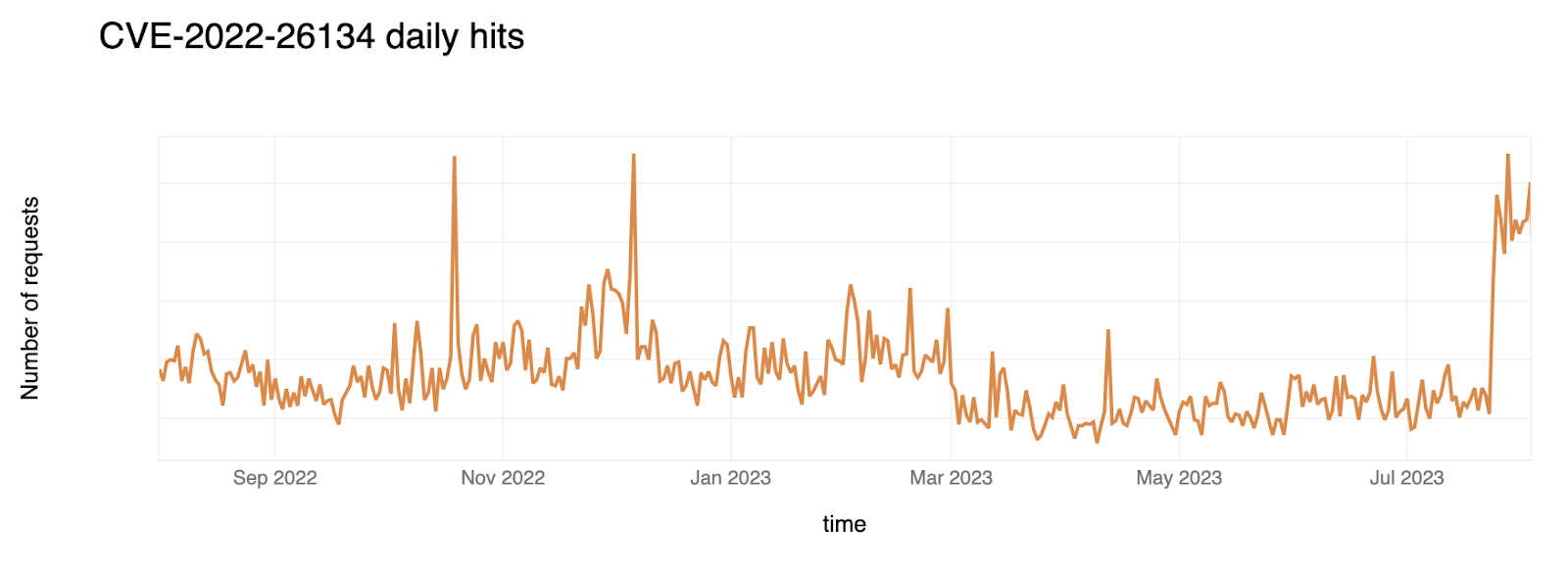

下图显示了每天收到的命中次数,在经历一个明显的峰值之后,随着系统打上补丁和安全保护措施的到位而逐渐下降。

Log4J 和 Confluence 代码注入都表现出一定的季节性,在 2022 年 9 月/11 月至 2023 年 3 月期间发动的攻击次数较多。这可能反映了攻击者管理的活动仍在试图利用这一漏洞(可以看到在 2023 年 7 月底有一个活动正在进行中)。

CVE-2021-34473、CVE-2021-31207 和 CVE-2021-34523:Microsoft Exchange SSRF 和 RCE 漏洞

三个以前未知的漏洞相互串联,实现了远程代码执行 (RCE) 零日攻击。鉴于 Microsoft Exchange 服务器被广泛采用,这些漏洞对所有行业、地区和部门的数据安全和企业运营都构成了严重威胁。

Cloudflare WAF 在 紧急版本(2022 年 3 月 3 日)中发布了针对此漏洞的规则,其中包含规则:Microsoft Exchange SSRF 和 RCE 漏洞 — CVE:CVE-2022-41040、CVE:CVE-2022-41082。

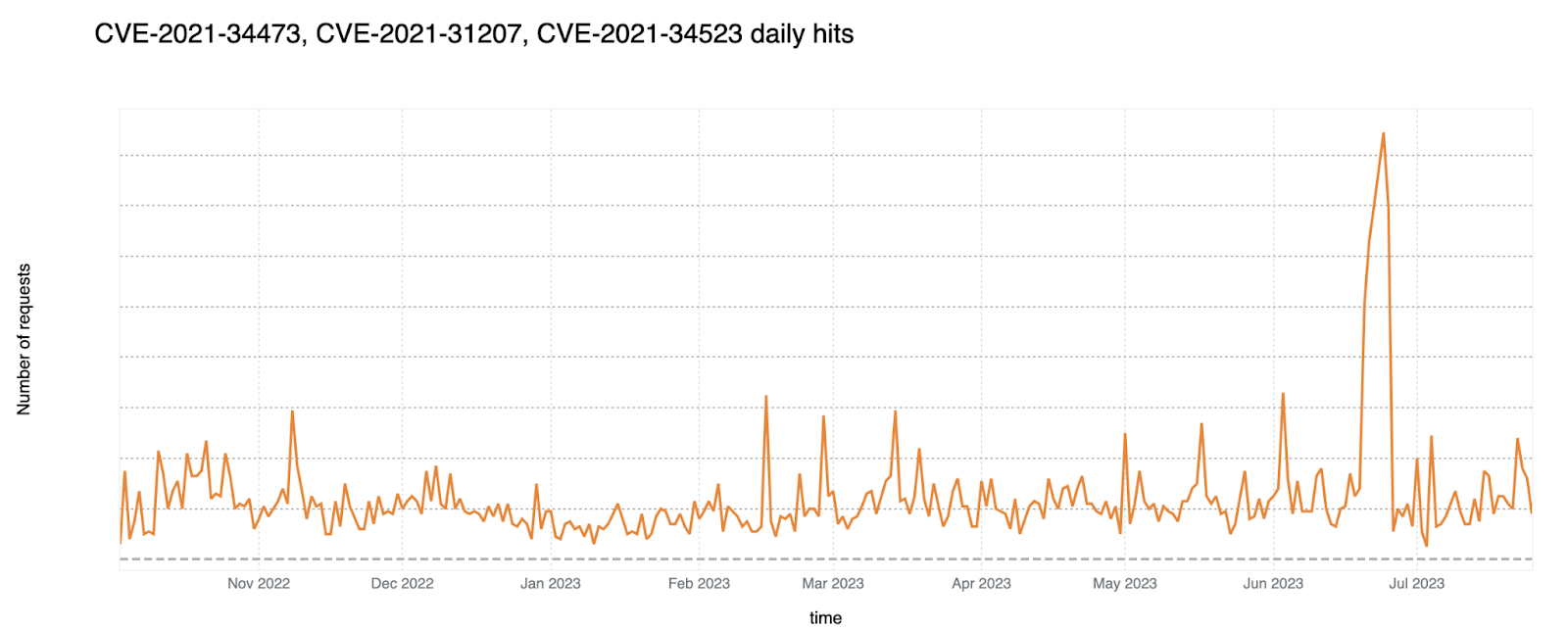

从下图中可以看出这些攻击在过去一年中的变化趋势。

安全公告(仅供参考):CVE-2021-34473、CVE-2021-31207 和 CVE-2021-34523。

CVE-2022-1388:BIG-IP F5 中的 RCE

如果未经身份验证的威胁行为者能够与 BIG-IP 系统(一组应用程序安全和性能解决方案的 F5 产品名称)进行网络连接,就有可能利用这个特殊的安全漏洞。攻击者可以通过管理界面或自行分配的 IP 地址执行不受限制的系统命令。

Cloudflare 发布了一个紧急版本来检测此问题(紧急版本:2022 年 5 月 5日 ),其中包含规则:命令注入 — BIG-IP 中的 RCE — CVE:CVE-2022-1388。

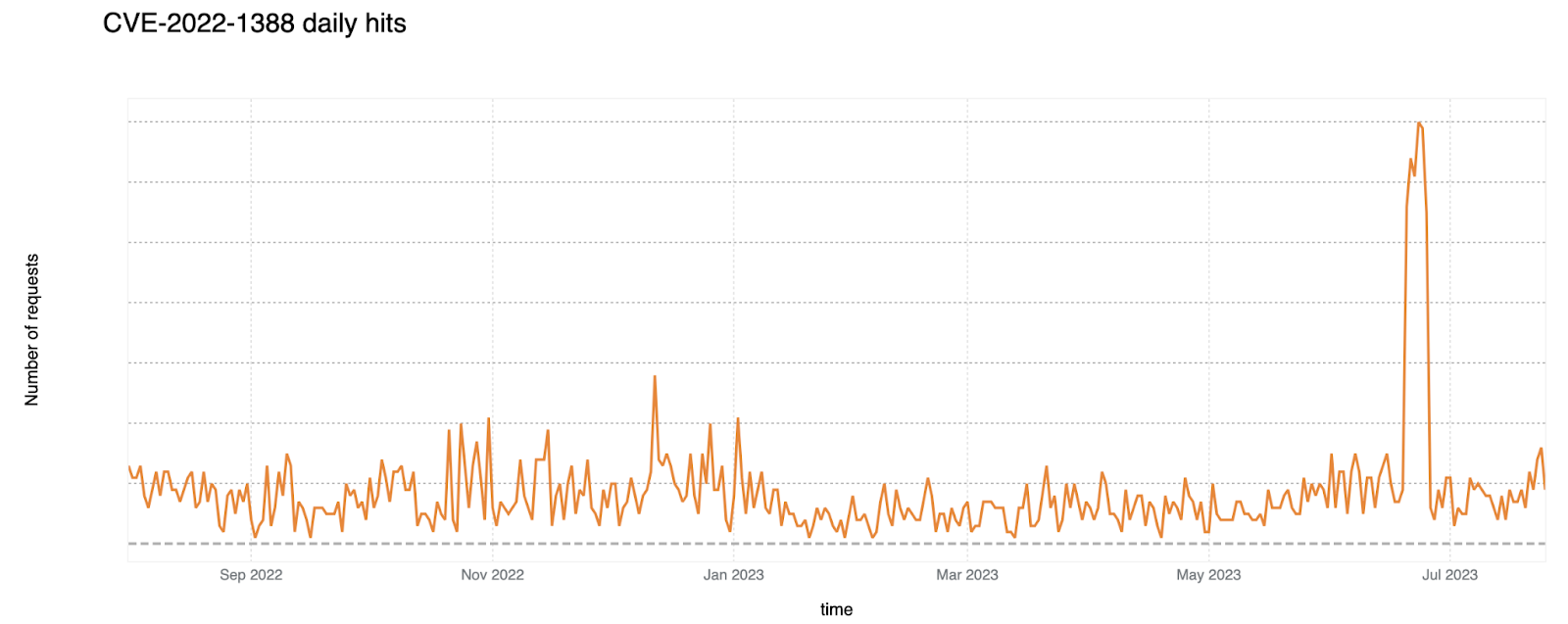

除了在 2023 年 6 月下旬出现的一个高峰外,利用模式相对持续,没有特定活动的迹象。

CVE-2022-22954:VMware Workspace ONE Access 和 Identity Manager 服务器端模板注入远程代码执行漏洞

利用此漏洞,攻击者可远程触发服务器端模板注入,从而导致远程代码执行。成功利用此漏洞后,未经身份验证的攻击者可通过网络访问 Web 界面,以 VMware 用户身份执行任意 shell 命令。后来,这个问题与 CVE-2022-22960 结合在一起(CVE-2022-22960 是一个本地权限升级漏洞 (LPE) 问题)。通过结合使用这两个漏洞,攻击者可远程利用 Root 权限执行命令。

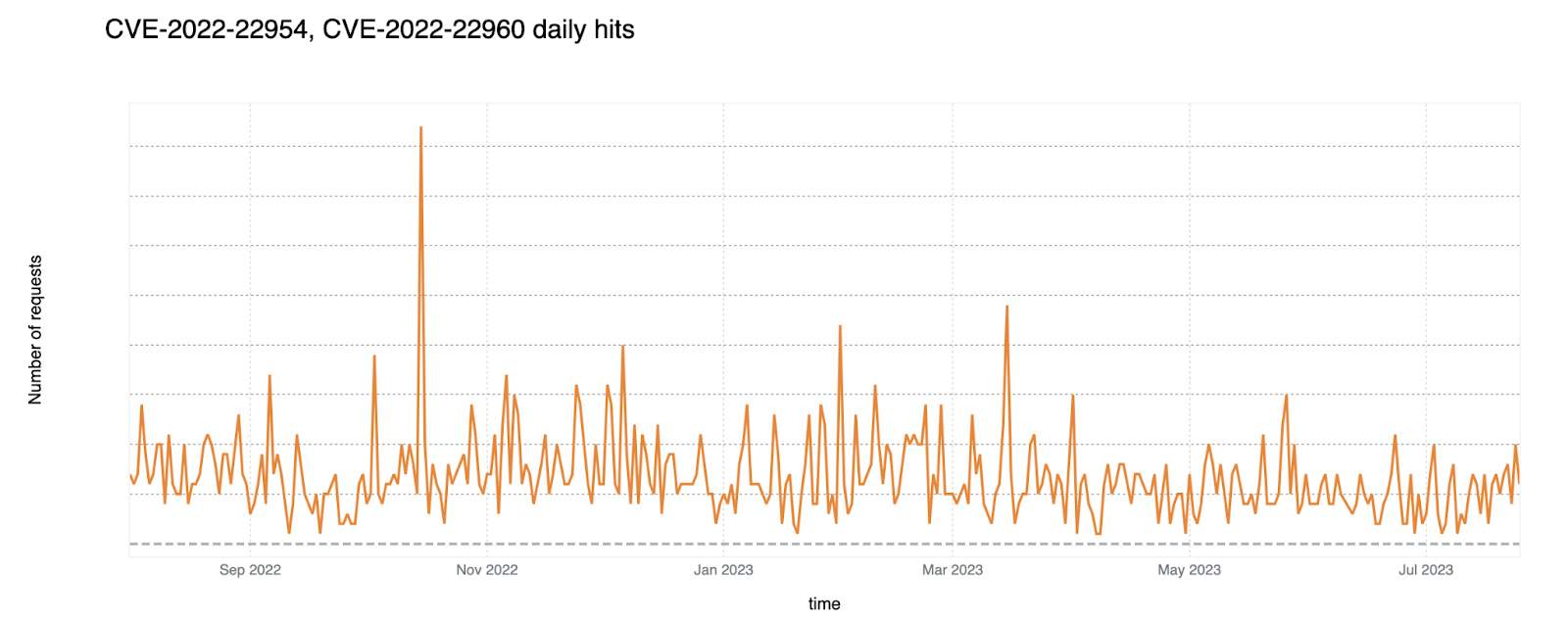

Cloudflare WAF 针对此漏洞发布了一条规则:版本:2022 年 5 月 5日 。漏洞利用随时间变化的趋势图如下所示。

CVE-2021-26084: Confluence 服务器 Webwork OGNL 注入

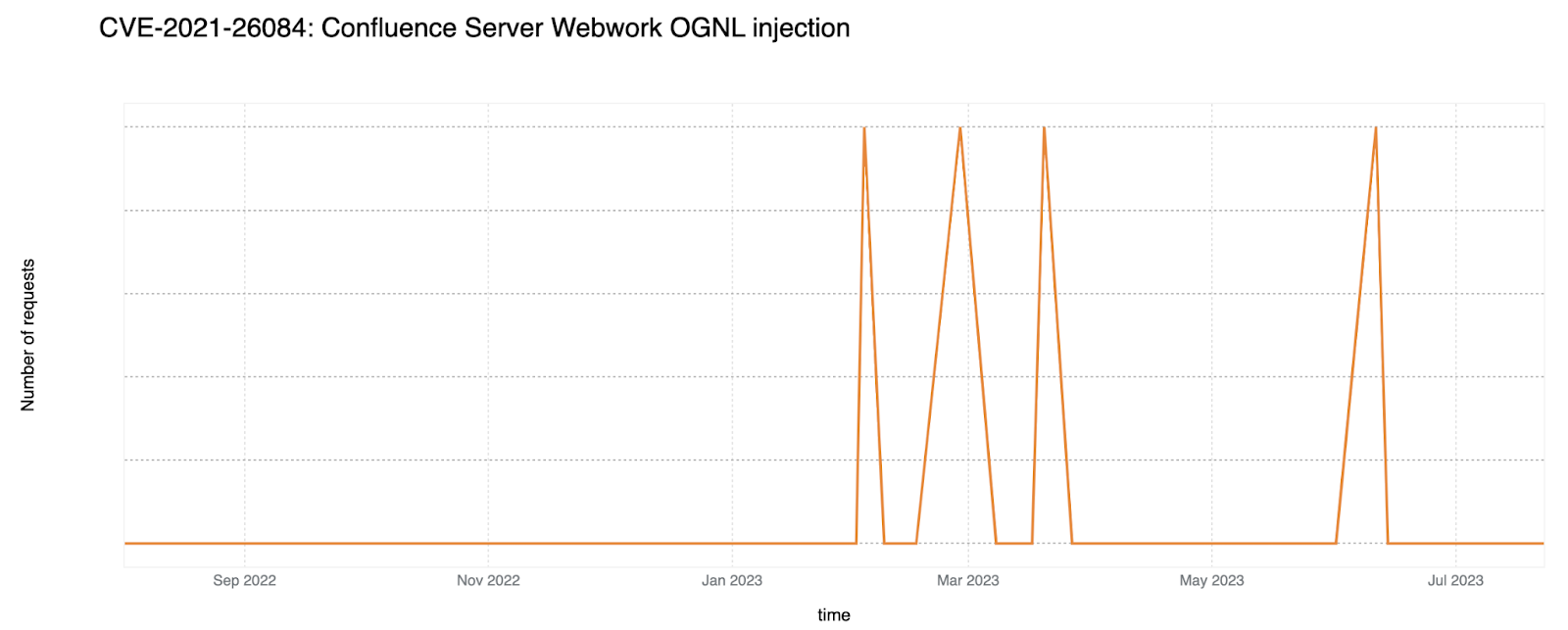

OGNL 注入漏洞被发现可能让未经身份验证的攻击者对 Confluence 服务器或数据中心实例执行任意代码。Cloudflare WAF 于 2022 年 9 月 9 日针对此漏洞发布了紧急版本。与本文中讨论的其他 CVE 相比,我们在过去一年中没有观测到大量利用此漏洞的情况。

关于加强保护的建议

我们建议所有服务器管理员在有修复程序时及时更新软件。Cloudflare 客户(包括我们 Free 计划的客户)可以利用每周在托管规则集中更新的新规则来解决 CVE 和零日威胁问题。针对高风险 CVE,我们甚至会发布紧急版本。除此之外,Enterprise 计划的客户还可以访问 WAF Attack Score,这是一种人工智能驱动的检测功能,可在基于签名的传统规则基础之上,识别未知威胁和绕过尝试。借助基于规则和人工智能检测的综合优势,Cloudflare 可针对已知和新兴威胁提供强大的防御。

结论

Cloudflare 的数据能够增强 CISA 的漏洞报告;值得注意的是,我们发现前两个漏洞被利用的次数比列表中的其他漏洞多出几个数量级。组织应根据所提供的列表重点开展软件漏洞修补工作。当然,重要的是要注意所有软件都应打好补丁,良好的 WAF 实施可提升安全性,并为底层系统“争取时间”,从而针对现有和未来的漏洞提供防护。