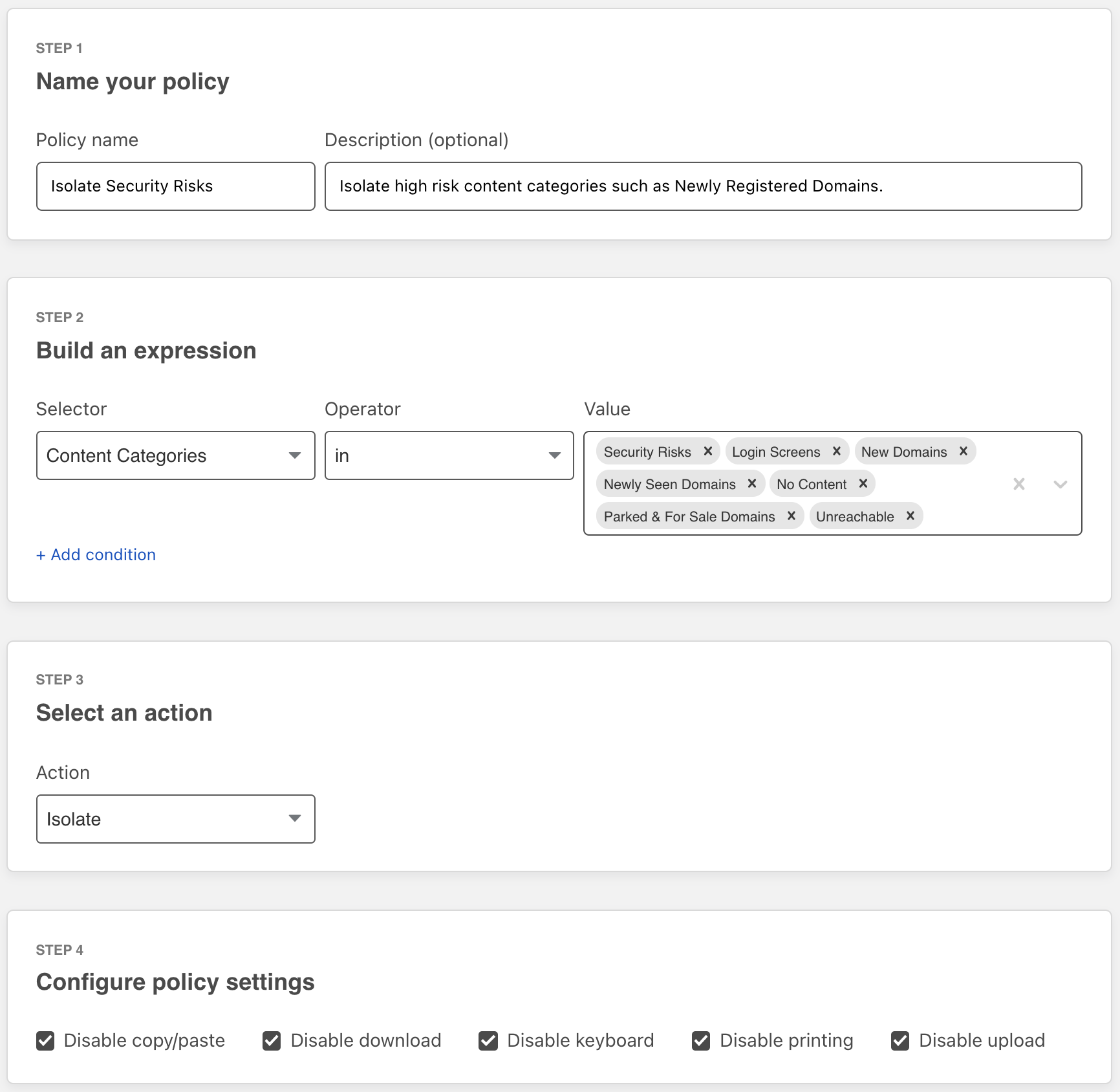

ทีมของคุณสามารถใช้บริการ Browser Isolation ของ Cloudflare เพื่อป้องกันการโจมตีแบบฟิชชิ่งและการขโมยข้อมูลสำคัญในเว็บเบราว์เซอร์ ผู้ใช้สามารถเรียกดูสิ่งต่างๆ ในอินเทอร์เน็ตได้มากขึ้นโดยไม่มีความเสี่ยง ผู้ดูแลระบบสามารุกำหนดนโยบาย Zero Trust เพื่อป้องกันการป้อนข้อมูลจากคีย์บอร์ดและการส่งไฟล์ในช่วงการใช้งานที่มีความเสี่ยงสูง

ก่อนหน้านี้ในปีเดียวกันนี้ Cloudflare Browser Isolation ได้นำเสนอ การควบคุมการป้องกันข้อมูล ที่มีข้อได้เปรียบจากความสามารถของเบราว์เซอร์ระยะไกลที่จัดการกับการป้อนข้อมูลและการแสดงผลทั้งหมดระหว่างผู้ใช้และเว็บไซต์ต่างๆ เราตื่นเต้นที่จะขยายการทำงานในด้านนี้และให้การควบคุมที่มากขึ้น เช่น ห้ามไม่ให้มีการป้อนข้อมูลจากคีย์บอร์ดและการอัปโหลดไฟล์เพื่อป้องกันการโจมตีแบบฟิชชิ่งและการขโมยข้อมูลสำคัญในเว็บไซต์ที่ไม่รู้จักและมีความเสี่ยงสูง

ท้าทายการป้องกันภัยคุกคามที่ไม่รู้จัก

ผู้ดูแลระบบปกป้องทีมของพวกเขาจากภัยคุกคามบนอินเทอร์เน็ตโดยการปรับใช้ Secure Web Gateway (SWG) เพื่อคัดกรองการรับส่งข้อมูลทางอินเทอร์เน็ตตามข้อมูลข่าวสารภัยคุกคาม วิธีนี้ได้ผลดีในการลดความเสี่ยงภัยคุกคามที่รู้จัก แต่ในความเป็นจริง ไม่ใช่ทุกเว็บไซต์ที่จะสามารถแบ่งแยกหมวดหมู่ได้ชัดเจนว่าเป็นอันตรายหรือไม่เป็นอันตราย

ตัวอย่างเช่น ความแตกต่างของพาร์คโดเมนที่มีการพิมพ์ผิดกับคุณสมบัติเว็บที่ก่อตั้งขึ้นอาจจดทะเบียนว่าเป็นผลิตภัณฑ์ที่ไม่เกี่ยวข้องหรือกลายเป็นการโจมตีแบบฟิชชิ่งก็ได้ ปัญหาที่ไม่ได้เกิดขึ้นจริงอาจจัดการได้ด้วยการป้องกันความเสี่ยง แต่ก็แลกมาด้วยประสิทธิภาพการทำงานของพนักงาน การหาความสมดุลระหว่างความจำเป็นนี้คือศิลปะขั้นสูง และหากใช้งานอย่างเข้มงวดเกินไปก็อาจทำให้เกิดความไม่พอใจของผู้ใช้และภาระในการสนับสนุนที่เพิ่มขึ้นในการตรวจสอบรายละเอียดของข้อยกเว้นการรับส่งข้อมูลที่ถูกบล็อก

Secure Web Gateway แบบดั้งเดิมเป็นเครื่องมือที่ตรงไปตรงมาที่ให้ตัวเลือกที่จำกัดให้กับทีมรักษาความปลอดภัยเพื่อปกป้องทีมของพวกเขาจากภัยคุกคามบนอินเทอร์เน็ต เพียงการอนุญาตหรือบล็อกเว็บไซต์นั้นไม่เพียงพอ และทีมรักษาควมปลอดภัยสมัยใหม่ต้องการเครื่องมือที่ซับซ้อนกว่านั้นเพื่อที่จะปกป้องทีมของพวกเขาได้โดยไม่สูญเสียประสิทธิภาพการทำงาน

การคัดกรองอัจฉริยะด้วย Cloudflare Gateway

Cloudflare Gateway ให้บริการ secure web gateway แก่ลูกค้าไม่ว่าผู้ใช้จะใช้งานจากที่ใด ผู้ดูแลระบบสามารถสร้างกฎที่รวบการบล็อกความเสี่ยงด้านความปลอดภัย สแกนไวรัส หรือจำกัดการใช้งานตามลักษณะกลุ่ม SSO หรือตัวเลือกอื่นๆ การรับส่งข้อมูลของผู้ใช้จะส่งออกจากอุปกรณ์ไปยังศูนย์ข้อมูล Cloudflare ใกล้ๆ ทำให้มีความปลอดภัยและการบันทึกโดยไม่ทำให้การใช้งานช้าลง

ต่างจากเครื่องมือที่ตรงไปตรงมาในอดีต Cloudflare Gateway ใช้นโยบายความปลอดภัยตามความสำคัญของข้อมูลที่เครือข่าย Cloudflare ดำเนินการ ตัวอย่างเช่น Cloudflare พบการร้องขอ DNS กว่าล้านล้านรายการในทุกๆ วัน เราใช้ข้อมูลนั้นในการสร้างโมเดลที่ครอบคลุมว่า การร้องขอ DNS "ที่ดี" ต้องเป็นอย่างไร — และการร้องขอ DNS ใดผิดปกติและอาจเป็น tunnel DNS ในการขโมยข้อมูลได้ ตัวอย่างเช่น เราใช้เครือข่ายเพื่อสร้างการคัดกรองอัจฉริยะและลดปัญหาที่ไม่ได้เกิดขึ้นจริง คุณสามารถดูการค้นคว้านี้ได้ด้วย Cloudflare Radar

แต่เราก็รู้ว่าลูกค้าบางรายต้องการที่จะอนุญาตให้ผู้ใช้นำทางไปที่จุดหมายในพื้นที่ที่ “เป็นกลาง” ได้ โดเมนที่ลงทะเบียนใหม่หรือค้นพบใหม่โดยตัวแก้ไข DNS สามารถเป็นที่ตั้งของการบริการใหม่ที่ยอดเยี่ยมสำหรับทีมของคุณได้ หรืออาจจะเป็นการโจมตีแบบไม่ทันตั้งตัวเพื่อขโมยข้อมูลสำคัญได้ Cloudflare กำลังดำเนินการเพื่อแบ่งแยกประเภทให้เร็วที่สุด แต่ในช่วงเริ่มต้น ผู้ใช้ต้องอาจร้องขอข้อยกเว้นหากทีมของคุณบล็อกประเภทเหล่านี้ทั้งหมด

เรียกดูเว็บที่มีรู้จักอย่างปลอดภัย

Cloudflare Browser Isolation เปลี่ยนโค้ดความเสี่ยงในการใช้งานเว็บไซต์ที่ไม่น่าไว้ใจหรืออันตราย จากผู้ใช้งานปลายทางไปเป็นเบราว์เซอร์ระยะไกลที่โฮสต์ในศูนย์ข้อมูลที่มีเวลาแฝงต่ำ แทนที่จะบล็อกเว็บไซต์ที่ไม่รู้จัก และอาจส่งผลประทบต่อประสิทธิภาพการทำงานของพนักงาน Cloudflare Browser Isolation อนุญาตให้ผู้ดูแลระบบควบคุม วิธี ที่ผู้ใช้สามารถใช้งานเว็บไซต์ที่มีความเสี่ยง

เครือข่ายอัจฉิรยะของ Cloudflare ติตดามคุณสมบัติอินเทอร์เน็ตที่มีความเสี่ยงสูง เช่น Typosquatting และ New Domains เว็บไซต์ในประเภทนี้อาจเป็นเว็บไซต์ที่ดีหรืออาจรอที่จะกลายเป็นการโจมตีแบบฟิชชิ่งก็ได้ ผู้ดูแลระบบป้องกันความเสี่ยงสามารถปกป้องทีมของพวกเขาได้โดยไม่สร้างปัญหาที่ไม่ได้เกิดขึ้นจริงด้วยการแบ่งแยกเว็บไซต์เหล่านี้และให้ใช้เว็บไซต์ในโหมดสำหรับอ่านเท่านั้น โดยไม่อนุญาตให้อัปโหลด ดาวน์โหลดไฟล์ และป้อนข้อมูลจากคีย์บอร์ด

ผู้ใช้จะสามารถเรียกดูเว็บไซต์ที่ไม่รู้จักได้โดยไม่ต้องเสี่ยงว่าจะทำข้อมูลสำคัญรั่วไหล รับส่งไฟล์ และถูกโจมตีด้วยฟิชชิ่ง หากผู้ใช้มีเหตุผลที่เหมาะสมที่จะใช้งานเว็บไซต์ที่ไม่รู้จัก พวกเขาต้องติดต่อผู้ดูแลระบบเพื่อยกระดับการอนุญาตในการเรียกดูเว็บไซต์นั้น

ดูเอกสารผู้พัฒนาของเราเพื่อเรียนรู้เพิ่มเติมเกี่ยวกับนโยบายเบราว์เซอร์ระยะไกล

เริ่มต้นใช้งาน

Cloudflare Browser Isolation ผสมผสานเข้ากับ Secure Web Gateway และการบริการการเข้าถึงเครือข่าย Zero Trust ของ Cloudflare และแตกต่างจาก remote browser isolation แบบดั้งเดิมที่ทีม IT ไม่ต้องรวบรวมโซลูชันที่แตกต่างกันหรือบังคับให้ผู้ใช้เปลี่ยนเว็บเบราว์เซอร์ที่ตนต้องการ

ภัยคุกคาม Zero Trust และการปกป้องข้อมูลของ Browser Isolation เป็นการเพิ่มส่วนขยายตามธรรมชาติสำหรับบริษัทที่ไว้วางใจ secure web gateway ให้ปกป้องธุรกิจของพวกเขา ซึ่งเราได้รวมไว้กับ Enterprise Plan สำหรับ Cloudflare for Teams โดยไม่คิดค่าใช้จ่ายใดๆ เพิ่มเติม1 เริ่มใช้งานได้ที่เว็บเพจ Zero Trust ของเรา

1. สำหรับผู้ที่เข้าร่วม 2,000 คนแรก จนถึง 31 ธันวาคม 2021