คำว่า “บ็อต” บนอินเทอร์เน็ตเป็นอะไรที่ค่อนข้างโหลดได้พอสมควร ประสบการณ์ 'บ็อต' แรกสุดของฉันคือ บน IRC ที่บ็อตมีประโยชน์มาก โดยช่วยทำให้ช่องโปรดของคุณไม่ถูกผู้ใช้ที่ประสงค์ร้ายเข้าสวมรอยและเปิดให้ Game of Trivia ที่สนุกสนานเข้ามามีบทบาท ซึ่งเมื่อประมาณห้าปีที่แล้ว “บ็อต” มักจะนำมาอ้างถึงการแชทด้วยข้อความร่วมกับ AI และแพลตฟอร์ม/แอปการส่งข้อความว่าคือวิธีใหม่ในการโต้ตอบกับลูกค้า ทุกวันนี้ ความหมายแฝงส่วนใหญ่เกี่ยวกับบ็อตบนอินเทอร์เน็ต โดยเฉพาะอย่างยิ่งในพื้นที่ความปลอดภัยออกมาในทางลบ และเรามีผู้จำหน่ายหลายรายที่เสนอวิธีใหม่ในการตรวจจับและปิดกั้นบ็อต

บ็อตในรูปแบบที่ง่ายที่สุดคือซอฟต์แวร์อัตโนมัติที่นำมาใช้แทนการโต้ตอบของมนุษย์ ในตัวอย่างข้างต้น วิธีนี้ทำให้เราสามารถปรับขนาดกระบวนการให้เร็วขึ้นหรือครอบคลุมมากกว่าการดำเนินการโดยเจ้าหน้าที่เพียงครั้งเดียว บ็อตของเครื่องมือค้นหา มีอยู่เพราะเป็นไปไม่ได้ (หรืออย่างน้อยที่สุดก็ทำไม่ได้) ที่จะรวบรวมข้อมูลอินเทอร์เน็ตทีละชุด ประโยชน์ของสเกลนำมาใช้ทั้งด้านดีและด้านไม่ดีด้วยการโจมตีทรัพย์สินทางอินเทอร์เน็ต มีการใช้บ็อตอย่างกว้างขวางเพื่อโจมตี API ที่กำหนดค่าไม่ถูกต้อง ลบไซต์ หรือดูรายการข้อมูลประจำตัวที่ถูกนำไปเร่ขาย และดูว่าข้อมูลใดใช้กับอุปกรณ์ปลายทางการเข้าสู่ระบบ ก่อนจะขโมยข้อมูล

การแพร่ระบาดใหญ่ทั่วโลกทำให้เกิดการขาดแคลนไมโครชิปทั่วโลก โดยในปี 2020 ทั้ง Microsoft, Nvidia และ Sony ได้เปิดตัวอุปกรณ์เล่นเกมหรือการ์ดวิดีโอที่เป็นที่ต้องการมาก แต่มีสินค้าไม่เพียงพอ และสถานการณ์นี้คงอยู่ต่ออีกหลายเดือนหลังจากนั้น สภาพการณ์แบบนี้เกิดขึ้นกับกิจกรรมทุกแบบของบ็อต ตั้งแต่มือสมัครเล่นที่พยายามเข้าถึงหนึ่งในรายการเหล่านี้เพื่อใช้งานเอง ไปจนถึงนักสะสมที่พยายามกว้านซื้อในราคาขายปลีกเพื่อนำไปขายต่อในตลาดเปิดที่มีราคาสูงกว่ามาก บ็อตจะย้ายสินค้าคงคลัง แล้วจึงเขียนสคริปต์ผ่านกระบวนการเพิ่มในรถเข็น/ซื้อได้เร็วกว่าผู้ใช้ที่ถูกต้องตามกฎหมายซึ่งอยู่เบื้องหลังเบราว์เซอร์ ลักษณะนี้นำไปสู่ความคับข้องใจ นี่คือผลที่เกิดขึ้นน้อยที่สุด แต่ก็อาจทำให้เกิด Layer 7 DDoS บนแอปพลิเคชันที่รวมปัญหา สิ่งที่เกิดขึ้นคือ Nvidia ถูกบีบให้ยกเลิกการขายด้วยตนเองและย้อนกลับไปให้กับบ็อตในระหว่างการเปิดตัว แม้ว่าการเล่นเกมจะทำให้เสียสมาธิ แต่สถานการณ์แบบเดียวกันนี้ก็ส่งผลเสียต่อการกระจายวัคซีน

การใช้ Bot Management บน cloudflare.com

Cloudflare Bot Management รุ่นปัจจุบันเปิดตัวในปี 2019 ซึ่งก็คือรุ่นที่มีการทดสอบผลิตภัณฑ์เป็นการภายในเพื่อดูว่าเราจะสามารถใช้ข้อมูลเครือข่ายของเราและการเรียนรู้ของระบบ (ML) เพื่อคาดการณ์ถึงความเป็นไปได้หรือไม่ได้ที่คำขอที่ให้ไว้จะแก้ปัญหาความท้าทาย ซึ่งในท้ายที่สุดแล้ว การทดสอบได้นำไปสู่ Bot Score แรกของเราและผลิตภัณฑ์ Bot Management ที่สมบูรณ์ ซึ่งได้ผ่านการปรับปรุงและการทำซ้ำหลายครั้ง และเป็นผลิตภัณฑ์ที่ประสบความสำเร็จอย่างมากในชุดเครื่องมือความปลอดภัยของลูกค้า ปัจจุบันเราได้ปรับปรุงผลิตภัณฑ์ตัวนี้เพิ่มเติมด้วย Super Bot Fight Mode สำหรับแผน Pro และ Business ของเรา

ในระหว่างขั้นตอนการพัฒนาภายในเบื้องต้น เราพบปัญหาหนึ่งในไซต์ที่ติดต่อกับลูกค้าของเราเอง ด้วยเหตุผลที่ยังไม่ชัดเจนนัก (แต่มีแนวโน้มว่าจะเป็นอันตราย) ผู้โจมตีจะกรอกข้อมูลขยะลงในแบบฟอร์มบนหน้า Landing Page ต่าง ๆ ของ Cloudflare ที่ซึ่งผู้ใช้ที่ลงทะเบียนไว้อย่างถูกต้องจะป้อนข้อมูลของตนเพื่อลงทะเบียนเข้าร่วมกิจกรรมหรือโปรโมชัน หรือเพื่อให้ทีมขายของเราติดต่อกลับ ในเบื้องต้น คือสร้างความรำคาญใจเพราะทีมต้องเข้ามาไล่เรียงข้อมูลและลบข้อมูลที่ไม่เกี่ยวข้องออกไป เราต้องย้อนกลับไปและระบุว่าข้อมูลใดที่ส่งมาอย่างถูกต้อง เมื่อปัญหาเพิ่มขึ้น ปัญหาก็จะทวีความสำคัญ จนส่งผลกระทบต่อผู้ให้บริการงานสนับสนุนของเรา (ซึ่งแบบฟอร์มมีความสัมพันธ์กัน) และเข้าสู่ CRM ของเราในที่สุด ตอนนี้ความรู้สึกจะเปลี่ยนจากความรำคาญสู่รูปแบบของ DDoS แอปพลิเคชัน ซึ่งต้องพิจารณาอย่างละเอียดถี่ถ้วนเมื่อจะหยุดเพื่อหลีกเลี่ยงข้อผิดพลาด เช่น การปิดกั้นการส่งข้อมูลที่ถูกต้อง

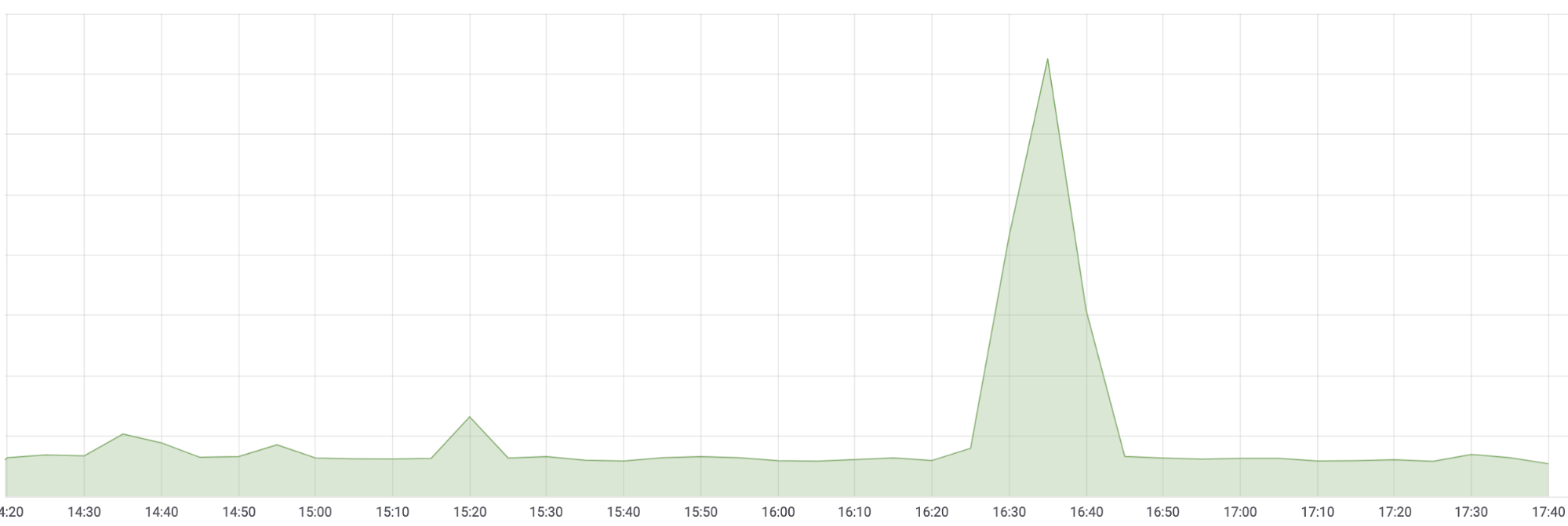

ปัญหามาถึงทีมวิศวกรของเรา และเห็นได้ชัดว่านี่เป็นที่ที่ดีในการเปิดตัวลูกค้ารายแรกและลองใช้ผลิตภัณฑ์ของเรา ในตอนแรก ผู้โจมตีไม่ได้พยายามปกปิดมากนัก พวกเขาใช้สคริปต์ที่พร้อมใช้งานทันที และบ่อยครั้งก็ไม่สนใจที่จะเปลี่ยนสัญญาณที่ชัดเจน เช่น ส่วนหัวของ User Agent หรือกระจายการโจมตีไปยัง IP หรือ ASN จำนวนมาก ขณะที่เราเพิ่มการวิเคราะห์พฤติกรรมลงในระบบและปรับโมเดล ML ผู้โจมตีก็ปรับยุทธวิธีของตน เมื่อเวลาผ่านไป เราจำเป็นต้องใช้เครื่องมือเต็มรูปแบบเมื่อผู้โจมตียังคงปรับตัว ตัวอย่างของการโจมตีล่าสุดมีดังต่อไปนี้ โดยในระหว่างการโจมตี การรับส่งข้อมูลอัตโนมัติเพิ่มขึ้นเป็น 7 เท่าจากปกติเป็นเวลาประมาณ 30 นาที การปรับขนาดน่าจะเป็นปัญหาสำหรับผู้ให้บริการดาวน์สตรีมของเรา ซึ่งในที่สุดเราก็ส่งการเรียก API เมื่อส่งแบบฟอร์ม ซึ่งในระหว่างการโจมตีครั้งนี้ ผลิตภัณฑ์ใหม่ของเราในชื่อ Anomaly Detection (ซึ่งเป็นพื้นฐานการตรวจจับการละเมิด API ของเรา) ได้ดำเนินการส่วนใหญ่ในการยกของหนัก ซึ่งคิดเป็น 42% ของการตรวจจับ

เรายังต้องจัดการกับบ็อตบนแดชบอร์ดของเราใน API ที่ผู้ใช้เผชิญอยู่จำนวนมาก รูปแบบการละเมิดทั่วไปที่เราพบเห็นในช่วงหลายปีที่ผ่านมาคือผู้ใช้ที่ประสงค์ร้ายลงชื่อสมัครใช้โดเมนจำนวนมาก มักมาจาก TLD ฟรี และปรากฏให้เห็นในหลายบัญชี ผู้ใช้ใช้โดเมนเหล่านี้และมีส่วนร่วมในรูปแบบของสแปม Search Engine Optimization (SEO) เชื่อกันว่าวิธีหนึ่งที่คุณเพิ่มอันดับการค้นหาคือการมีไซต์จำนวนมากที่เชื่อมโยงไปยังโดเมนของคุณ นักส่งสแปม SEO ลงทะเบียนโดเมนจำนวนมาก และจัดทำบันทึกชื่อโฮสต์นับพันบันทึกไว้ภายใน จากนั้นจึงเรียกเก็บเงินจากเจ้าของเว็บไซต์ที่ไร้จรรยาบรรณเพื่อเชื่อมต่อข้ามจากแต่ละโดเมนเหล่านี้

นอกเหนือจากเรื่องหลอกลวงของ SEO แล้ว สิ่งนี้ยังนำแสดงให้เห็นว่าระบบของเรามีปัญหาทางเทคนิคสองประการ ประการแรก: หากสร้างโดเมนและระเบียนเหล่านี้พร้อม ๆ กันมากพอ สิ่งที่เกิดขึ้นคือ DNS Pump ระบบของเราออกแบบมาเพื่อผลักดันระเบียน DNS ของลูกค้าไปยังตำแหน่งที่ตั้งกว่า 200 ตำแหน่งในเวลาไม่กี่วินาทีเพื่อทำให้ช้าลง เราภาคภูมิใจที่ทำให้การเผยแพร่ DNS เป็นเรื่องราวมหัศจรรย์ และลูกค้าของเราก็เคยชินและต้องอาศัยความเร็วในระดับนี้ ประการที่สอง มีค่าใช้จ่ายในทางปฏิบัติเมื่อจัดเก็บบันทึกเหล่านี้ในเซิร์ฟเวอร์ Edge แต่ละเครื่องของเราโดยไม่มีจุดประสงค์อื่นใดนอกจากเพื่อหลอกให้เครื่องมือค้นหาคิดว่าเว็บไซต์เป็นที่นิยม

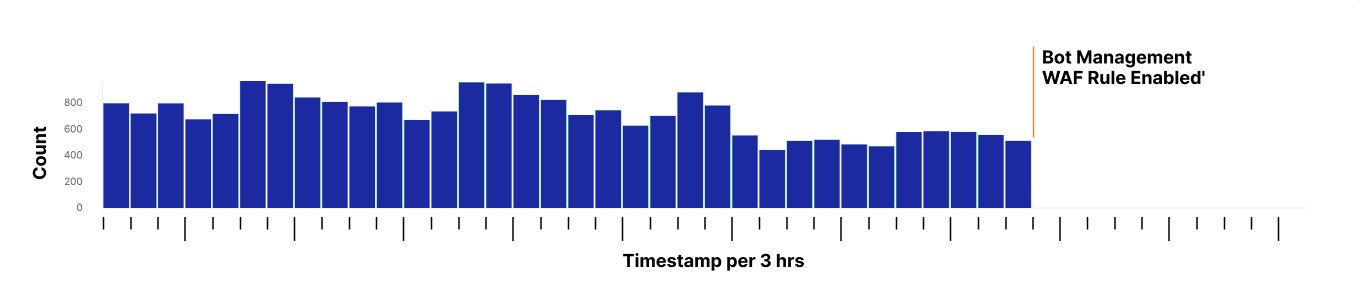

การละเมิดประเภทนี้ใช้ได้เฉพาะในระดับสเกลเท่านั้น นักส่งสแปม SEO จะต้องสามารถลงทะเบียนโดเมนจำนวนมากได้อย่างมีประสิทธิภาพและเป็นไปโดยอัตโนมัติเพื่อขายบริการของตน ดังนั้นเราจึงส่ง Bot Management ไปจัดการกับปัญหา เดิมทีเราทำให้ปัญหาช้าลงผ่านคุณสมบัติหนึ่งที่ชื่อ Rate Limiting หรือการจำกัดอัตราและป้องกัน IP ที่กำหนดไม่ให้ลงทะเบียนบัญชีจำนวนมากในช่วงเวลาสั้น ๆ แต่ผู้โจมตียังคงมีอยู่ เราท้าทายการสมัครบัญชีใหม่ที่ปรากฏขึ้นโดยอัตโนมัติผ่านผลิตภัณฑ์ Bot Management ของเรา และปัญหาก็หมดไปในทันที

อีกส่วนหนึ่งของแดชบอร์ดของ Cloudflare ที่เกี่ยวข้องกับบ็อต คือระบบการเรียกเก็บเงินของเรา ผู้โจมตีจะใช้ระบบประมวลผลบัตรชำระเงินของเราเพื่อทดสอบความถูกต้องของหมายเลขบัตรเครดิตที่ถูกขโมย ซึ่งช่วยให้พวกเขาใช้หรือขายบัตรเพื่อใช้ในการทำธุรกรรมอื่นที่มีราคาแพงกว่าในไซต์อื่นได้ ถือเป็นอีกครั้งที่ความเร็วและสเกลเป็นกุญแจสำคัญที่นี่ ผู้โจมตีไม่ต้องการทดสอบหมายเลขบัตรหนึ่งหรือสองหมายเลข แต่ต้องการทดสอบบัตรเครดิตหลายสิบหรือหลายร้อยใบและทำให้กระบวนการเป็นไปโดยอัตโนมัติ ทีมวิศวกรรมการเรียกเก็บเงินของเราใช้ Bot Management เพื่อกระตุ้นความท้าทายหรือปิดกั้นเมื่อผู้ใช้เพิ่มหรือเปลี่ยนวิธีการชำระเงินเพื่อหยุดการโจมตีนี้ ทีมเรียกเก็บเงินยังส่งคะแนนบ็อตไปยังระบบตรวจจับการฉ้อโกงของผู้ให้บริการชำระเงินบุคคลที่สามของเราด้วย (ผ่าน Cloudflare Workers) ซึ่งรวมคะแนนไว้ในการวิเคราะห์เพื่อการตรวจสอบธุรกรรมด้วยตนเอง

การสร้างรากฐานของข้อมูลทั่วโลก

ผลิตภัณฑ์ Bot Management ของเราประสบความสำเร็จ ซึ่งดูได้จากจำนวนของลูกค้าและปริมาณการรับส่งข้อมูลบนเครือข่ายของเรา เราอยู่ในตำแหน่งที่ไม่ซ้ำใครด้วยทรัพย์สินอินเทอร์เน็ตประมาณ 25 ล้านรายการ ที่ได้รับการคุ้มครองโดย Cloudflare เพื่อทำหน้าที่รวบรวมสัญญาณเหล่านี้และตีความออกมาเป็นข่าวกรองที่นำไปดำเนินการได้ การเปิดตัว Super Bot Fight Mode ในวันนี้ได้ขยายความสามารถนี้สู่ลูกค้าระดับ Pro และ Business แต่จะเพิ่มประสิทธิภาพในหมู่ผู้ใช้ Bot Management ทุกคนอีกด้วย ในขณะที่โซน Pro และ Business เริ่มท้าทายและปิดกั้นบ็อตโดยอิงจากสัญญาณของบ็อตโดยตรง ข้อมูลนี้จะฝึกโมเดลของเราได้โดยตรงมากขึ้นเมื่อเทียบกับข้อมูลที่อนุมานขึ้นที่เรานำมาใช้ท้าทายและปิดกั้นในเรื่องที่ไม่เกี่ยวกับบ็อต ความหลากหลายของสัญญาณและสเกลของข้อมูลบนแพลตฟอร์มทั่วโลกทำให้เรามั่นใจในความสามารถของเรา ไม่ใช่แค่ปิดกั้นบ็อตในวันนี้ แต่ในอนาคตด้วย

เรารู้สึกตื่นเต้นที่จะได้รับข้อมูลการตอบรับการเข้าใช้ก่อนใครจากลูกค้า Enterprise เกี่ยวกับการตรวจจับ API และโมเดลการละเมิดของเรา ทั้งนี้ API นำเสนอความท้าทายที่แตกต่างจากความท้าทายที่ได้จากคุณสมบัติที่เผชิญหน้าเว็บไซต์ แต่ประสบการณ์ของเราในการสร้างแพลตฟอร์ม Anomaly Detection สำหรับ Bot Management ทำให้เราสามารถใช้เทคนิคที่เกี่ยวข้องเพื่อระบุตำแหน่งข้อมูล API และตรวจจับความผิดปกติภายในการรับส่งข้อมูลอัตโนมัติ การรวมเทคนิคใหม่เหล่านี้เข้ากับพอร์ตโฟลิโอการรักษาความปลอดภัยที่มีอยู่ของเรานั้นแสดงให้เห็นว่าเรามีความมุ่งมั่นที่จะจัดหาเครื่องมือที่ดีที่สุดให้กับลูกค้าบนแพลตฟอร์มเดียว ไม่ว่าพวกเขาจะมีการรับส่งข้อมูลใดในโดเมนก็ตาม การผสมผสานเครื่องมือทั้งหมดของเราช่วยให้ตอบสนองได้อย่างยืดหยุ่นเช่นกัน ลูกค้าสามารถปิดกั้นการโจมตี DDoS และบ็อตบางตัว ท้าทายบ็อตที่มีแนวโน้ม และใช้การจำกัดอัตราเพื่อกำหนดเป้าหมายของการรับส่งข้อมูล API ที่น่าสงสัย