หลังจากให้บริการลูกค้าในเบื้องต้นให้สามารถควบคุมการตั้งค่าการป้องกัน DDoS ของ HTTP-layer ไปเมื่อต้นปีนี้ เรารู้สึกตื่นเต้นที่จะขยายการควบคุมที่ลูกค้าของเรามีไปยังเลเยอร์ของแพ็กเก็ต เมื่อใช้การควบคุมใหม่เหล่านี้ ลูกค้า Cloudflare Enterprise ที่ใช้บริการ Magic Transit และ Spectrum จะสามารถปรับและปรับแต่งการตั้งค่าการป้องกัน L3/4 DDoS ได้โดยตรงจากแดชบอร์ด Cloudflare หรือผ่าน Cloudflare API

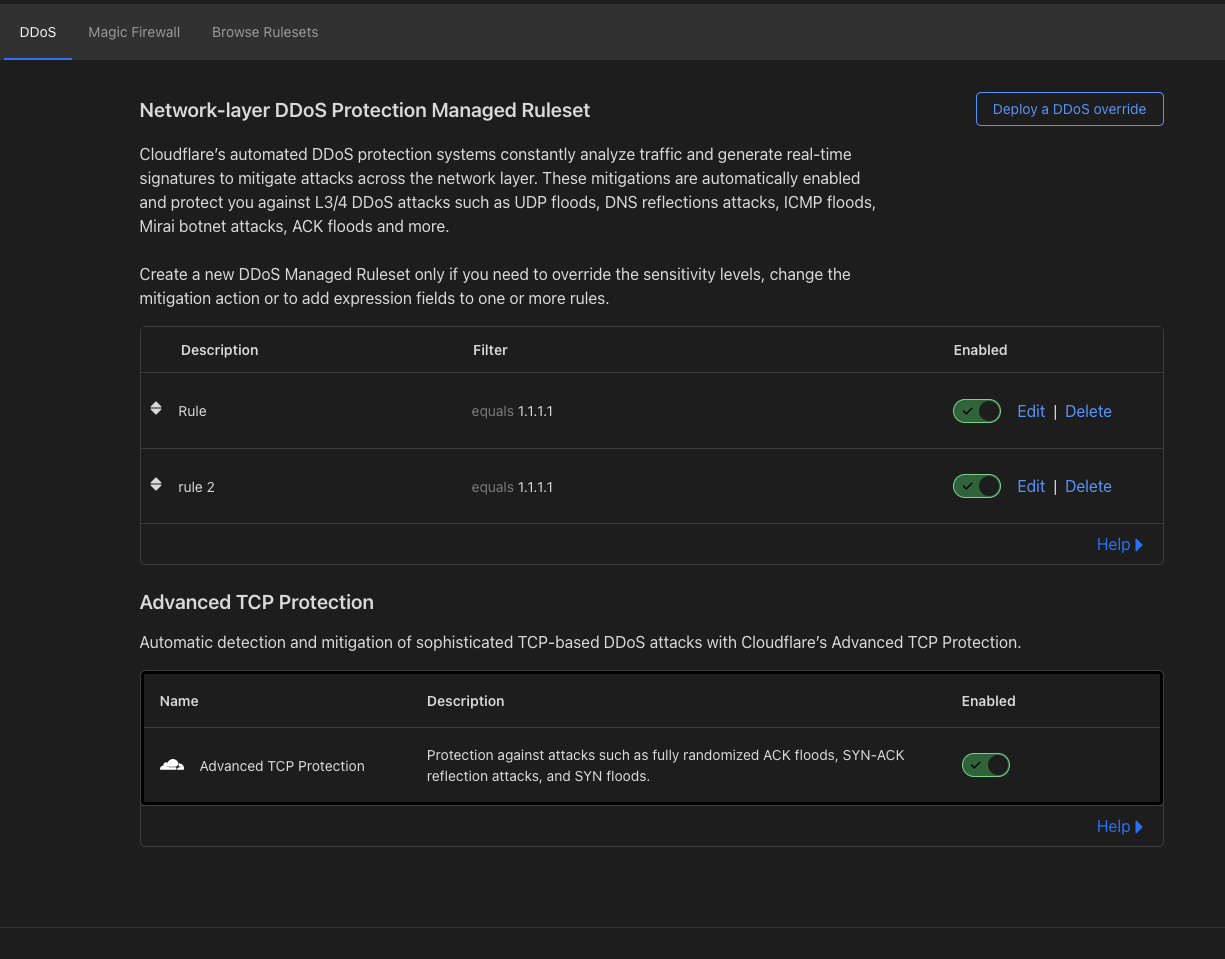

ฟังก์ชันใหม่นี้ช่วยให้ลูกค้าสามารถควบคุมชุดกฎ DDoS หลักสองชุด:

- ชุดกฎการป้องกัน DDoS ระดับเครือข่าย — ชุดกฎนี้รวมกฎเพื่อตรวจจับและลดการโจมตี DDoS บนเลเยอร์ 3/4 ของโมเดล OSI เช่น UDP floods, การโจมตีสะท้อน SYN-ACK, SYN Floods และ DNS floods ชุดกฎนี้พร้อมใช้งานสำหรับลูกค้า Spectrum และ Magic Transit ในแผน Enterprise

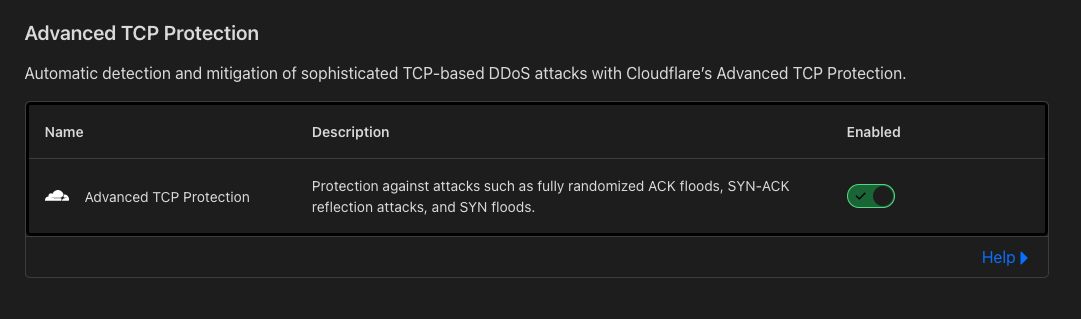

- ชุดกฎการป้องกัน TCP ขั้นสูง — ชุดกฎนี้รวมถึงกฎเพื่อตรวจจับและลดการโจมตี TCP นอกสถานะที่ซับซ้อน เช่น ACK Floods ที่ปลอมแปลง, SYN Floods แบบสุ่ม และการโจมตี SYN-ACK Reflection แบบกระจาย ชุดกฎนี้พร้อมใช้งานสำหรับลูกค้า Magic Transit เท่านั้น

หากต้องการข้อมูลเพิ่มเติม โปรดดูเอกสารสำหรับนักพัฒนา DDoS Managed Ruleset เราได้รวบรวมคำแนะนำบางส่วนที่น่าจะเป็นประโยชน์สำหรับคุณ:

- การเตรียมความพร้อมและการเริ่มต้นใช้งานการป้องกัน Cloudflare DDoS

- การจัดการเชิงลบที่เป็นเท็จ

- การจัดการเชิงบวกที่เป็นเท็จ

- แนวทางปฏิบัติที่ดีที่สุดเมื่อใช้ VPN, VoIP และบริการของบุคคลที่สามอื่ น ๆ

- วิธีจำลองการโจมตี DDoS

การป้องกัน DDoS ของ Cloudflare

การโจมตีแบบ Distributed Denial of Service (DDoS) เป็นประเภทของการโจมตีทางอินเทอร์เน็ตที่มีจุดมุ่งหมายเพื่อขัดขวางบริการอินเทอร์เน็ตของเหยื่อ มีการโจมตี DDoS หลายประเภท และสามารถสร้างขึ้นได้โดยผู้โจมตีที่เลเยอร์ต่าง ๆ ของอินเทอร์เน็ต ตัวอย่างหนึ่งคือ HTTP flood จุดมุ่งหมายเพื่อขัดขวางเซิร์ฟเวอร์แอปพลิเคชัน HTTP เช่น เซิร์ฟเวอร์ที่ขับเคลื่อนแอปมือถือและเว็บไซต์ อีกตัวอย่างหนึ่งคือ UDP flood แม้ว่าการโจมตีประเภทนี้สามารถใช้เพื่อขัดขวางเซิร์ฟเวอร์ HTTP ได้ แต่ก็นำมาใช้เพื่อพยายามขัดขวางแอปพลิเคชันที่ไม่ใช่ HTTP ได้ด้วย ซึ่งรวมถึงแอปพลิเคชันที่ใช้ TCP และ UDP รวมถึงบริการเครือข่ายเช่น บริการ VoIP, เซิร์ฟเวอร์เกมพนัน เงินคริปโต และอีกมากมาย

เพื่อปกป้ององค์กรจากการโจมตี DDoS เราได้สร้างและดำเนินการระบบที่กำหนดโดยซอฟต์แวร์ที่ทำงานโดยอัตโนมัติ ซอฟต์แวร์จะทำหน้าที่ตรวจจับและบรรเทาการโจมตี DDoS ทั่วทั้งเครือข่ายของเราโดยอัตโนมัติ คุณสามารถอ่านเพิ่มเติมเกี่ยวกับระบบป้องกัน DDoS แบบอัตโนมัติของเราและวิธีการทำงานได้ในบล็อกโพสต์ด้านเทคนิคเชิงลึก

การป้องกัน DDoS ที่ไม่มีการวัดปริมาณข้อมูลและไม่จำกัดการใช้งาน

ระดับการป้องกันที่เรานำเสนอคือไม่มีการวัดปริมาณข้อมูลและไม่จำกัดการใช้งาน ซึ่งการป้องกันระดับนี้ไม่ถูกจำกัดด้วยขนาดของการโจมตี จำนวนครั้งของการโจมตี หรือระยะเวลาของการโจมตี นี่เป็นสิ่งสำคัญโดยเฉพาะอย่างยิ่งในทุกวันนี้ เพราะอย่างที่เราได้เห็นเมื่อเร็ว ๆ นี้ว่า การโจมตีเริ่มมีขนาดใหญ่ขึ้นและบ่อยขึ้น กล่าวคือ ในไตรมาสที่ 3 การโจมตีระดับเครือข่ายเพิ่มขึ้น 44% เมื่อเทียบกับไตรมาสก่อนหน้า นอกจากนี้ เมื่อเร็ว ๆ นี้ ระบบของเราได้ตรวจพบและลดการโจมตี DDoS โดยอัตโนมัติซึ่งมีระดับสูงสุดที่ต่ำกว่า 2 Tbps เท่านั้น ซึ่งถือว่าใหญ่ที่สุดที่เราเคยเห็นมาจนถึงปัจจุบัน

อ่านเพิ่มเติมเกี่ยวกับแนวโน้มล่าสุดของ DDoS

ชุดกฎที่มีการจัดการ

คุณสามารถนึกถึงระบบการป้องกัน DDoS แบบอัตโนมัติของเราในรูปของกลุ่ม (ชุดกฎ) ของกฎอัจฉริยะ มีชุดของกฎที่ประกอบด้วยกฎการป้องกัน HTTP DDoS, กฎการป้องกัน DDoS เลเยอร์เครือข่าย และกฎการป้องกัน TCP ขั้นสูง ในบล็อกโพสต์นี้ เราจะกล่าวถึงชุดกฎสองข้อหลัง ส่วนชุดกฎแรกนั้น เราได้พูดถึงในบล็อกโพสต์วิธีปรับแต่งการตั้งค่าการป้องกัน HTTP DDoS ของคุณแล้ว

แต่ละกฎที่อยู่ในชุดกฎการป้องกัน DDoS ระดับเครือข่ายจะมีชุดลายนิ้วมือตามเงื่อนไขที่ไม่ซ้ำกัน การมาสก์ฟิลด์แบบไดนามิก ขีดจำกัดการเปิดใช้งาน และการดำเนินการบรรเทา กฎเหล่านี้ได้รับการจัดการ (โดย Cloudflare) ซึ่งหมายความว่าผู้เชี่ยวชาญ DDoS ของเราดูแลจัดการกฎแต่ละข้อโดยเฉพาะ ก่อนที่จะปรับใช้กฎใหม่ สิ่งที่เราจะทำเป็นอันดับแรกคือการทดสอบอย่างเข้มงวดและปรับให้เหมาะสมเพื่อความถูกต้องและประสิทธิภาพในการบรรเทาผลกระทบทั่วทั้งเครือข่ายในทั่วโลก

ในชุดกฎการป้องกัน TCP ขั้นสูง เราใช้เอนจิ้นการจำแนกสถานะ TCP ใหม่เพื่อระบุสถานะของโฟลว์ TCP โดยเอนจิ้นที่ขับเคลื่อนชุดกฎนี้คือ flowtrackd คุณสามารถอ่านเพิ่มเติมเกี่ยวกับเรื่องนี้ได้ในบล็อกโพสต์ประกาศของเรา คุณสมบติเฉพาะอย่างหนึ่งของระบบนี้คือ สามารถทำงานได้โดยใช้โฟลว์แพ็กเก็ตทางเข้า (ขาเข้า) เท่านั้น ระบบมองเห็นเฉพาะการรับส่งข้อมูลทางเข้า และสามารถลบทิ้ง ท้าทาย หรืออนุญาตแพ็กเก็ตตามความชอบธรรมของแพ็กเก็ต ตัวอย่างเช่น แพ็กเก็ต ACK จำนวนมากที่ไม่สอดคล้องกับการเชื่อมต่อ TCP แบบเปิดจะถูกลบทิ้ง

วิธีตรวจจับและบรรเทาการโจมตี

การสุ่มตัวอย่าง

ในขั้นต้น การรับส่งข้อมูลจะถูกส่งทางอินเทอร์เน็ตผ่าน BGP Anycast ไปยังศูนย์ข้อมูล Edge Cloudflare ที่ใกล้ที่สุด เมื่อการรับส่งข้อมูลมาถึงศูนย์ข้อมูลของเรา ระบบ DDoS จะสุ่มตัวอย่างแบบอะซิงโครนัส เพื่อให้สามารถวิเคราะห์การรับส่งข้อมูลนอกเส้นทางได้โดยไม่ทำให้เพิ่มเวลาหน่วง ชุดกฎการป้องกัน TCP ขั้นสูงจำเป็นต้องดูโฟลว์แพ็กเก็ตทั้งหมด และกำหนดให้อยู่ในบรรทัดสำหรับลูกค้า Magic Transit เท่านั้น ชุดกฎการป้องกันนี้ไม่ทำให้เพิ่มเวลาหน่วงใด ๆ

การวิเคราะห์และการบรรเทาผลกระทบ

การวิเคราะห์ชุดกฎการป้องกัน TCP ขั้นสูงนั้นตรงไปตรงมาและมีประสิทธิภาพดี ระบบมีโฟลว์ TCP และติดตามสถานะของโฟลว์เหล่านั้นได้ ด้วยวิธีนี้ แพ็กเก็ตที่ไม่สอดคล้องกับการเชื่อมต่อที่ถูกต้องและสถานะของแพ็กเก็ตจะถูกลบทิ้งหรือถูกท้าทาย การบรรเทาผลกระทบเปิดใช้ได้เหนือขีดจำกัดบางอย่างที่ลูกค้าเป็นผู้กำหนด

การวิเคราะห์ชุดกฎการป้องกัน DDoS เลเยอร์เครือข่าย ดำเนินการโดยใช้อัลกอริธึมการสตรีมข้อมูล ตัวอย่างแพ็กเก็ตจะถูกเปรียบเทียบกับลายนิ้วมือตามเงื่อนไขและลายเซ็นแบบเรียลไทม์หลายรายการถูกสร้างขึ้นตามการมาสก์แบบไดนามิก ทุกครั้งที่แพ็กเก็ตอื่นตรงกับลายเซ็นใดลายเซ็นหนึ่ง ตัวนับจะเพิ่มขึ้น เมื่อถึงเกณฑ์การเปิดใช้งานสำหรับลายเซ็นที่กำหนด กฎการบรรเทาผลกระทบจะถูกคอมไพล์และพุชแบบอินไลน์ กฎการบรรเทาผลกระทบประกอบด้วยลายเซ็นแบบเรียลไทม์และการดำเนินการบรรเทาผลกระทบ เช่น การดรอปทิ้ง

ตัวอย่าง

จากตัวอย่างง่าย ๆ ลายนิ้วมือหนึ่งลายนิ้วมืออาจมีช่องข้อมูลต่อไปนี้: IP ต้นทาง, พอร์ตต้นทาง, IP ปลายทาง และหมายเลขลำดับ TCP การโจมตีด้วยการฟลัดแพ็กเก็ตที่มีหมายเลขลำดับคงที่จะตรงกับแบบแผน และตัวนับจะเพิ่มขึ้นสำหรับทุกแพ็กเก็ตที่ตรงกันจนกว่าจะเกินเกณฑ์การเปิดใช้งาน จากนั้นจะมีการดำเนินการบรรเทาผลกระทบ

อย่างไรก็ตาม ในกรณีของการโจมตีที่ปลอมแปลง โดยที่ที่อยู่ IP และพอร์ตต้นทางถูกสุ่มเลือก เราจะใช้ลายเซ็นหลายรายการสำหรับการรวมกันของ IP ต้นทางและพอร์ต สมมติว่ามีการโจมตีแบบสุ่ม/กระจายอย่างเพียงพอ การเปิดใช้งานจะไม่ตรงตามเกณฑ์และการบรรเทาผลกระทบจะไม่เกิดขึ้น ด้วยเหตุนี้ เราจึงใช้การมาสก์แบบไดนามิก กล่าวคือ ละเว้นช่องข้อมูลที่อาจไม่ใช่ตัวบ่งชี้ที่ชัดเจนของลายเซ็น ด้วยการมาส์ก (ละเว้น) IP ต้นทางและพอร์ต เราจะสามารถจับคู่แพ็กเก็ตการโจมตีทั้งหมดตามหมายเลขลำดับ TCP ที่ไม่ซ้ำกันโดยไม่คำนึงถึงว่าการสุ่ม/กระจายการโจมตีออกมาในลักษณะใด

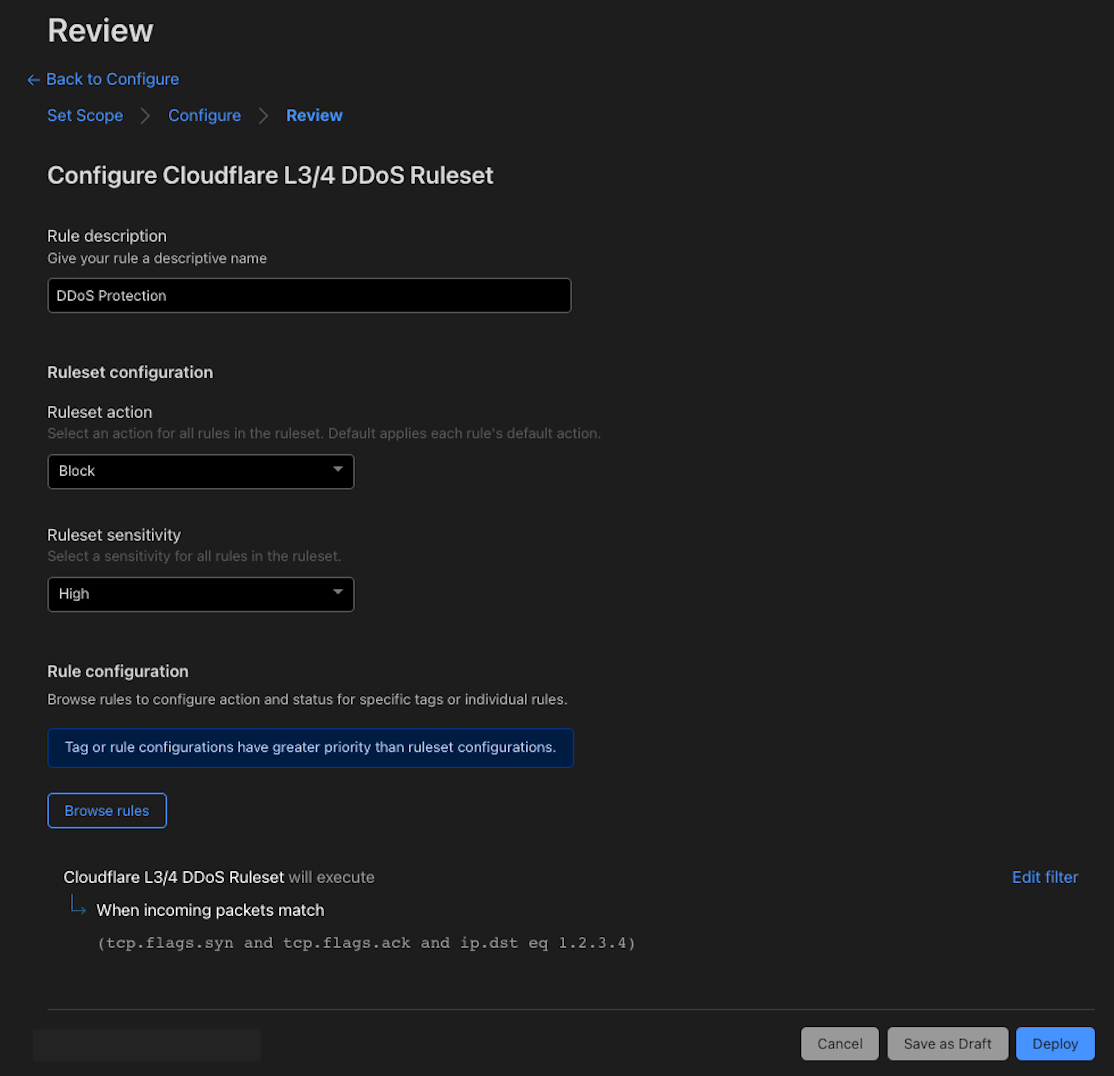

การกำหนดค่าการตั้งค่าการป้องกัน DDoS

ปัจจุบัน เราได้เผยแพร่ข้อมูลที่เป็นประโยชน์เกี่ยวกับกฎระเบียบการป้องกัน DDoS เลเยอร์เครือข่ายที่เราได้กำหนดว่าเป็นข้อมูลที่เสี่ยงกับการปรับแต่งมากที่สุด เราจะเผยแพร่กฎเพิ่มเติมตามกระบวนการปกติ ซึ่งจะไม่ส่งผลกระทบต่อการรับส่งข้อมูลใดๆ ของคุณ

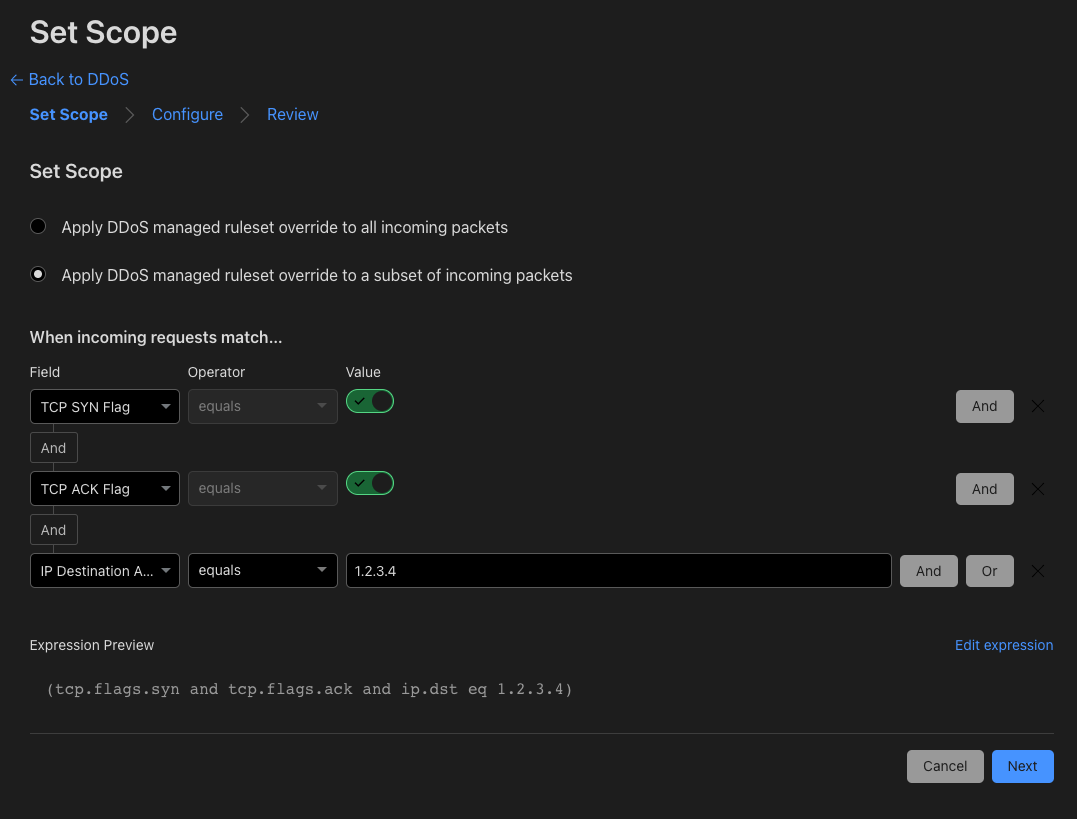

สำหรับชุดกฎการป้องกันเลเยอร์เครือข่าย สำหรับแต่ละกฎที่พร้อมใช้งาน คุณสามารถแทนที่ระดับความละเอียดอ่อน (ขีดจํากัดการเปิดใช้งาน) ปรับแต่งการดำเนินการลดความเสี่ยง และใช้ตัวกรองนิพจน์ เพื่อแยก/รวมการรับส่งข้อมูลจากระบบการป้องกัน DDoS โดยอิงจากช่องแพ็กเก็ตที่หลากหลาย คุณสามารถสร้างการเขียนทับจำนวนมากเพื่อปรับแต่งการป้องกันสำหรับเครือข่ายและแอปพลิเคชันที่หลากหลายของคุณได้

ก่อนหน้านี้ คุณต้องดำเนินการผ่านช่องทางสนับสนุนของเราเพื่อปรับแต่งกฎต่างๆ ในบางกรณี การดำเนินการนี้อาจใช้เวลาในการแก้ไขมากกว่าที่คาดการณ์ไว้ ด้วยการประกาศวันนี้ คุณสามารถปรับแต่งและปรับการตั้งค่าของระบบ Autonomous Edge ให้เหมาะสมได้ด้วยตัวคุณเอง เพื่อปรับปรุงความแม่นยำของการป้องกันสำหรับความต้องการของเครือข่ายที่เฉพาะเจาะจงได้อย่างรวดเร็ว

สำหรับชุดกฎการป้องกัน TCP ขั้นสูง ขณะนี้เราได้เปิดใช้เฉพาะความสามารถในการเปิดใช้งานหรือปิดใช้งานแบบรวมทั้งหมดในแดชบอร์ด หากต้องการเปิดใช้งานหรือปิดใช้งานชุดกฎต่อคำนำหน้า IP คุณต้องใช้ API ในขณะนี้ เมื่อเริ่มเตรียมพร้อมใช้งาน Cloudflare ทีม Cloudflare ต้องสร้างนโยบายให้คุณก่อนเป็นอันดับแรก หลังจากเตรียมพร้อมใช้งานแล้ว หากคุณต้องการเปลี่ยนขีดจํากัดด้านความละเอียดอ่อน ให้ใช้โหมดการตรวจสอบ หรือเพิ่มนิพจน์ตัวกรองโดยคุณต้องติดต่อฝ่ายสนับสนุนของ Cloudflare แต่ในการเปิดตัวที่กำลังจะถึงนี้ การดำเนินการนี้จะพร้อมใช้งานผ่านแดชบอร์ดและ API โดยไม่ต้องให้ทีมสนับสนุนของเราคอยช่วยเหลือ

การปรับแต่งที่มีอยู่ก่อนหน้านี้

หากก่อนหน้านี้คุณได้ติดต่อฝ่ายสนับสนุนของ Cloudflare เพื่อใช้การปรับแต่ง ระบบจะรักษาการปรับแต่งของคุณไว้ และคุณสามารถเยี่ยมชมแดชบอร์ดเพื่อดูการตั้งค่าของชุดกฎการป้องกัน DDoS เลเยอร์เครือข่ายและทำการเปลี่ยนแปลงการตั้งค่าได้ หากจำเป็น หากคุณต้องการเปลี่ยนแปลงการปรับแต่งการป้องกัน TCP ขั้นสูงของคุณ โปรดติดต่อฝ่ายสนับสนุนของ Cloudflare

หากจนถึงตอนนี้คุณยังไม่ต้องการปรับแต่งการป้องกันนี้ คุณไม่ต้องดำเนินการสิ่งใด อย่างไรก็ตาม หากคุณต้องการดูและปรับแต่งการตั้งค่าการป้องกัน DDoS ของคุณ ให้ทำตามคำแนะนำของแดชบอร์ดนี้ หรือตรวจสอบเอกสาร API เพื่อกำหนดค่าโปรแกรมการตั้งค่าการป้องกัน DDoS

ช่วยสร้างสภาพแวดล้อมอินเทอร์เน็ตที่ดียิ่งขึ้น

ที่ Cloudflare เราดำเนินการทุกสิ่งโดยคำนึงถึงพันธกิจของเราในการช่วยสร้างสภาพแวดล้อมอินเทอร์เน็ตที่ดียิ่งขึ้น วิสัยทัศน์ของทีม DDoS ต่อยอดมาจากพันธกิจนี้ โดยเป้าหมายของเราคือการทำให้ผลกระทบจากการโจมตี DDoS เป็นเพียงอดีต ขั้นตอนแรกของเราคือการสร้างระบบ Autonomous เพื่อตรวจจับและลดความเสี่ยงการโจมตีที่ทำงานได้อย่างอิสระ และเราก็ทำสำเร็จแล้ว ขั้นตอนที่สองคือการเผยแพร่แผนการควบคุมระบบเหล่านี้ให้ลูกค้าของเรารับทราบ (ประกาศแล้ววันนี้) ซึ่งก็สำเร็จแล้วเช่นกัน ขั้นตอนถัดไปคือการทำให้การกำหนดค่าเป็นไปโดยอัตโนมัติอย่างเต็มรูปแบบด้วยคุณลักษณะการขับเคลื่อนอัตโนมัติ — การฝึกระบบให้เรียนรู้รูปแบบการรับส่งข้อมูลเฉพาะของคุณเพื่อเพิ่มประสิทธิภาพการตั้งค่าการป้องกัน DDoS ของคุณโดยอัตโนมัติ ทั้งนี้คุณสามารถคาดหวังการพัฒนา ระบบอัตโนมัติ และขีดความสามารถใหม่ๆ ในการรักษาพร็อพเพอร์ตี้อินเทอร์เน็ตของคุณให้ปลอดภัย พร้อมใช้งาน และมีประสิทธิภาพได้อีกมากมาย

หากยังไม่เคยใช้ Cloudflare เริ่มเลยตอนนี้