การขโมยข้อมูลหรือการสูญหายของข้อมูลอาจเป็นการทดสอบที่ใช้เวลานานและมีราคาแพง ซึ่งทำให้เกิดการสูญเสียทางการเงิน การเชื่อมโยงแบรนด์เชิงลบ และบทลงโทษจากกฎหมายที่เน้นความเป็นส่วนตัว ยกตัวอย่าง เหตุการณ์ที่สมาร์ทกริดที่มีความละเอียดอ่อนและวัดข้อมูลความรู้ด้านการวิจัยและพัฒนาจากระบบควบคุมอุตสาหกรรมของยูทิลิตี้ไฟฟ้าในอเมริกาเหนือถูกกรองผ่านการโจมตีที่สงสัยว่ามีต้นตอมาจากภายในเครือข่าย การเข้าถึงข้อมูลจากบริษัทสาธารณูปโภคโดยไม่ได้รับอนุญาตอาจส่งผลให้สมาร์ทกริดหรือไฟฟ้าดับได้

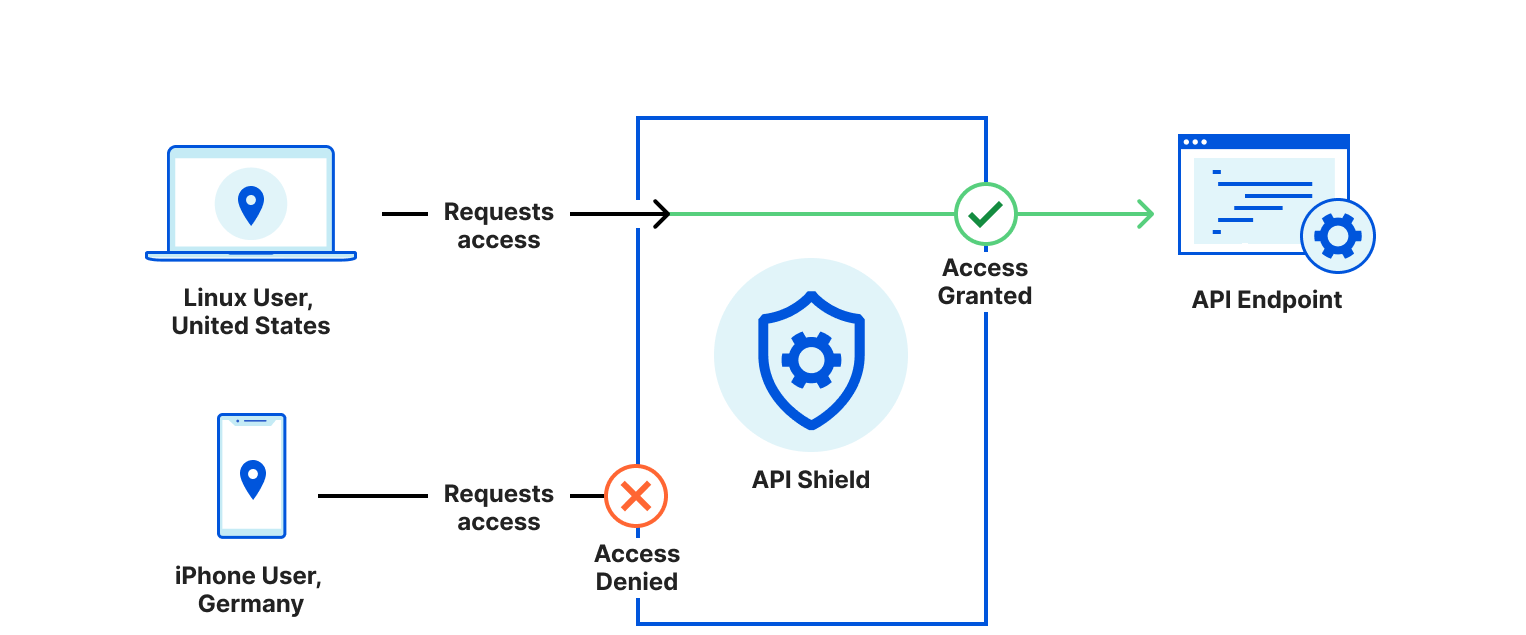

ในอีกตัวอย่างหนึ่ง นักวิจัยด้านความปลอดภัยพบ API endpoints ที่เปิดเผยและไม่รู้จัก (ไม่มีเอกสาร) สำหรับเกตเวย์สำรองของเทสลาที่สามารถใช้เพื่อส่งออกข้อมูลหรือทำการเปลี่ยนแปลงโดยไม่ได้รับอนุญาต สิ่งนี้จะมีผลกระทบทางกายภาพอย่างแท้จริงหากผู้โจมตีใช้ API endpoint ที่ไม่ผ่านการตรวจสอบสิทธิ์เพื่อสร้างความเสียหายให้กับแบตเตอรี่หรือกริดไฟฟ้าที่เชื่อมต่อ

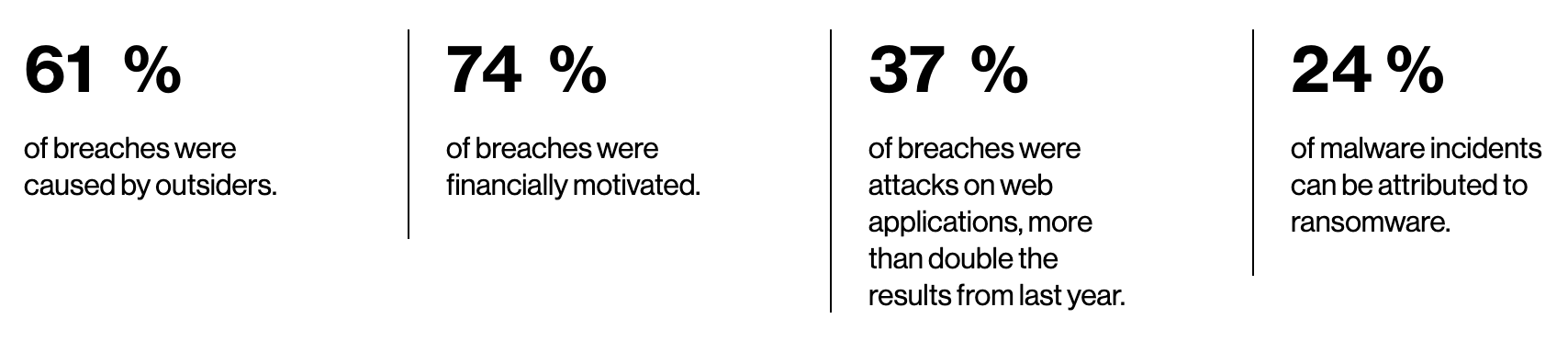

ตัวอย่างทั้งสองนี้เน้นย้ำถึงความสำคัญของการพิจารณาภัยคุกคามภายในและภายนอกเมื่อคิดถึงวิธีป้องกันเครือข่ายจากการขโมยข้อมูล ภัยคุกคามจากข้อมูลภายในไม่จำเป็นว่าผู้ใช้จะจงใจสร้างความเสียหาย: ตามรายงานภัยคุกคามจากภายในปี 2019 ของ Fortinet จากองค์กรที่สำรวจ 71% มีความกังวลเกี่ยวกับผู้ใช้ที่ประมาททำให้เกิดการละเมิดโดยไม่ได้ตั้งใจ และ 65% กังวลเกี่ยวกับผู้ใช้ที่เพิกเฉยต่อนโยบายแต่ไม่มุ่งร้าย ผู้โจมตีที่ดำเนินการสำเร็จแฮ็ค Twitter ในปี 2020เพื่อเข้าถึงบัญชีที่โดดเด่นที่เริ่มต้นด้วยการโจมตีทางวิศวกรรมสังคมต่อพนักงาน จากนั้นผู้โจมตีได้เปลี่ยนไปใช้เครื่องมือการดูแลระบบภายในเพื่อเปลี่ยนการตั้งค่าบัญชีลูกค้า รวมถึงการโพสต์ในนามของพวกเขาหรือแก้ไขอีเมลและ 2FA

บนพื้นผิวอาจดูเหมือนเป็นเพียงการหลอกลวง Bitcoin แต่ผู้โจมตีก็เช่นกันดาวน์โหลดและดึงข้อมูลออกจากบัญชีเจ็ดบัญชีหากบัญชีของผู้ใช้ภายในถูกบุกรุกได้สำเร็จผ่านการพยายาม vishing(วิชชิ่ง)(รูปแบบหนึ่งของการโจมตีทางวิศวกรรมสังคมที่ใช้ฟิชชิ่งด้วยเสียง) การเพิ่มฮาร์ดคีย์หรือการใช้สิทธิ์บัญชีแบบละเอียดกับเครื่องมือการดูแลระบบอาจขัดขวางการเข้าถึงของผู้โจมตี ต่อมาในสัปดาห์ความปลอดภัย เราจะอธิบายการแฮ็ก Twitter จากมุมของการโจมตีเพื่อเข้าครอบครองบัญชีและวิธีที่จะสามารถบรรเทาได้

การขโมยข้อมูลไม่จำเป็นต้องใช้เทคนิคที่ซับซ้อนหรือเครื่องมือที่คลุมเครือ ผู้ใช้ที่ถูกฟิชชิ่งร่วมกับนโยบายที่อนุญาตเกินบนปลายทาง แทนที่จะใช้บัญชี สามารถให้ผู้โจมตีเข้าถึงที่จำเป็นสำหรับการกรองข้อมูล การบล็อกโดเมนที่เป็นอันตรายในโซลูชันการป้องกันอีเมลของคุณเป็นขั้นตอนที่ทีมรักษาความปลอดภัยจำนวนมากพึ่งพาเพื่อตอบสนองต่อการโจมตีทางวิศวกรรมสังคม แต่จะเกิดอะไรขึ้นถ้าทรัพยากรที่เป็นอันตรายถูกแบ่งปันจากด้านข้างและไม่ใช่จากแหล่งภายนอกไปยังแหล่งภายใน โดเมนที่เป็นอันตรายสามารถแชร์ระหว่างพนักงานในการแชทหรือผ่านรูปแบบการสื่อสารอื่นที่ไม่ใช่อีเมล สิ่งนี้ทำให้เกิดช่องว่างที่ทำให้ทีมรักษาความปลอดภัยเสียเปรียบในการปกป้องผู้ใช้และข้อมูลภายใน

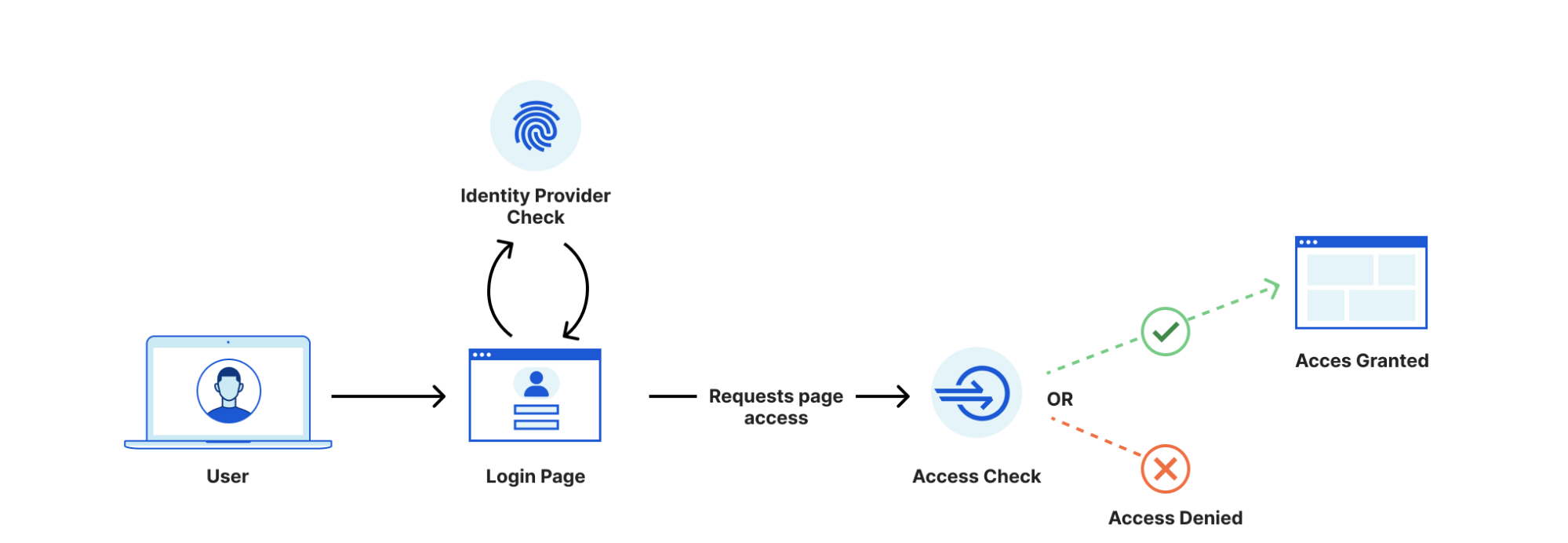

เราให้ความสำคัญกับแนวทางการป้องกันและติดตามแบบหลายชั้นเสมอมา สำหรับเครื่องมือภายในของเรา เรามีการควบคุมการเข้าถึงตามบทบาทและตามความเสี่ยง เราวางแอปพลิเคชันของเราไว้ด้านหลัง Access เพื่อเพิ่มชั้นการอนุญาตที่ด้านบนของการรับรองความถูกต้อง การเพิ่มแอปพลิเคชัน SaaS เบื้องหลัง Access ช่วยให้เราเชื่อมต่อผู้ใช้กับสิ่งที่พวกเขาต้องการได้อย่างปลอดภัย ไม่ว่าจะเป็นในสถานที่หรือในระบบคลาวด์ ด้วยพนักงานจากระยะไกล Access ช่วยให้เรากำหนดค่านโยบายตามสถานที่ ประเภทอุปกรณ์ ตำแหน่งอุปกรณ์ และวิธีการ MFA เมื่อเราก้าวไปสู่สภาพแวดล้อมที่ไม่ใช้ VPN Access จะทำหน้าที่เป็นอุโมงค์ที่ปลอดภัย ทีมตรวจจับและตอบสนองของเราจะตรวจสอบทั้งบันทึกการเข้าถึงและบันทึกแอปพลิเคชัน SaaS เพื่อหาความผิดปกติ ในไม่ช้า เราจะเพิ่มการบันทึกการเข้าใช้ภายในแอปพลิเคชัน SaaS ซึ่งจะทำให้บันทึกสมบูรณ์ยิ่งขึ้นและปรับบริบทให้เหมาะสม

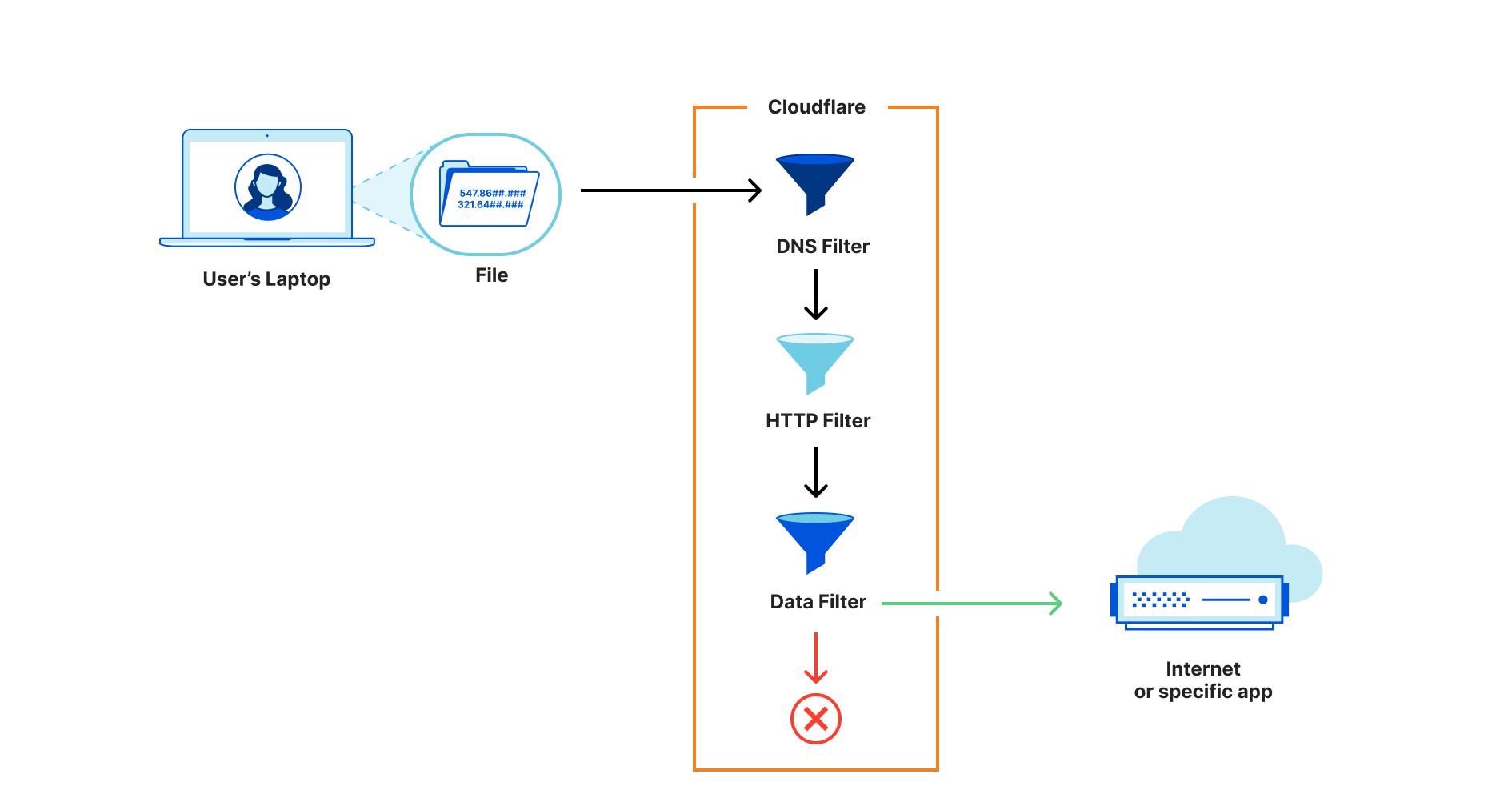

การปกป้องปลายทางโดยใช้ Cloudflare ยังรวมถึงไคลเอ็นต์ที่ใช้ในการบังคับใช้นโยบายด้วย กฎไฟร์วอลล์ของเกตเวย์สามารถใช้กับ Access เพื่อใช้แนวทางแบบองค์รวมมากขึ้นที่เลเยอร์ L4 (เครือข่าย) และ L7 (HTTP) เราใช้ตำแหน่งเกตเวย์เพื่อจำกัดการสืบค้น DNS ให้กับโดเมนที่เป็นอันตราย

เนื่องจากพนักงานทำงานจากระยะไกล บริษัทต่างๆ จะไม่สามารถบังคับใช้นโยบายเครือข่ายที่จุดออกของสำนักงานของบริษัทได้ ด้วยการใช้ไคลเอนต์เดสก์ท็อป WARP ของเราร่วมกับเกตเวย์บนจุดปลายผู้ใช้ของเรา ทีมรักษาความปลอดภัยสามารถมองเห็นบันทึก DNS พร้อมความสามารถในการบังคับใช้นโยบายที่ครั้งหนึ่งเคยสามารถใช้ได้ในสำนักงานของบริษัทในขณะที่รักษาความเป็นส่วนตัว เกตเวย์ทำหน้าที่เป็นตัวแก้ไข DNS บนอุปกรณ์ขององค์กร ซึ่งไม่เพียงแต่ช่วยให้ทีมตอบสนองต่อเหตุการณ์และระบุสาเหตุได้อย่างมีประสิทธิภาพมากขึ้น แต่ยังช่วยป้องกันด้วยการระบุเครื่องที่ถูกบุกรุกซึ่งเยี่ยมชมโดเมนที่เป็นอันตราย WARP ช่วยให้มั่นใจได้ว่าการรับส่งข้อมูล DNS ได้รับการเข้ารหัส ดังนั้นจึงเป็นการปกป้องความเป็นส่วนตัวของผู้ใช้

เครื่องมือแยกเบราว์เซอร์ของเราให้การป้องกันในชั้นที่ใกล้กับผู้ใช้มากที่สุดและเป็นที่ที่พวกเขาอาจใช้เวลาส่วนใหญ่ในการเข้าถึงแอปพลิเคชันบนคลาวด์ มันมีประโยชน์ทั้งการป้องกันและการตอบสนอง มันสามารถใช้เพื่อลบการเข้าถึงบางแอป SaaS ป้องกันไม่ให้ผู้ใช้คัดลอก/วาง จำกัดการพิมพ์ และบล็อกการดาวน์โหลดไฟล์ กล่าวอีกนัยหนึ่ง ข้อมูลที่โฮสต์ในบริการคลาวด์สามารถป้องกันได้ในหลายจุดที่สำคัญ ซึ่งจะทำให้ยากต่อการกรองข้อมูล ผ่านนโยบาย การแยกเบราว์เซอร์สามารถกำหนดค่าสำหรับแต่ละโดเมน ผู้ใช้ และหรือหมวดหมู่กว้างๆ ของเว็บไซต์ การแยกเบราว์เซอร์ยังช่วยให้ผู้ตอบสนองสามารถระบุจุดปลายที่อาจถูกบุกรุกโดยการจับโดเมนที่เป็นอันตรายที่รู้จักหรือดาวน์โหลดไฟล์บางไฟล์ผ่านเบราว์เซอร์ได้อย่างรวดเร็ว

นี่คือจุดเริ่มต้นของโมเดล Zero Trust หากคุณไม่เคยได้ยินเรื่องนี้มาก่อน นี่เป็นการแนะนำข้อเสนอที่ดี Cloudflare Access เป็นส่วนสำคัญของชุดเครื่องมือของ Cloudflare One ที่ช่วยให้องค์กรต่างๆ ใช้โมเดล Zero Trust บนเครือข่ายของพวกเขา เราใช้ Cloudflare Access เพื่อจัดการแนวทางนโยบายที่เป็นหนึ่งเดียวกันสำหรับทรัพยากรภายใน ในฐานะวิศวกรความปลอดภัยในทีมตรวจจับและตอบสนองที่ตอบสนองต่อเหตุการณ์ที่เราต้องทำการเปลี่ยนแปลงการเข้าถึงทั่วทั้งบริษัท Cloudflare Access และ Cloudflare Access สำหรับแอปพลิเคชัน SaaS ทำให้เราอยู่ในฐานะที่จะผลักดันนโยบายอย่างมีประสิทธิภาพและมุ่งเน้นไปที่รายการที่มีลำดับความสำคัญสูงกว่า โดยไม่ต้องกังวลเกี่ยวกับการเปลี่ยนแปลงระดับแอปพลิเคชัน การจัดการการเข้าถึงที่จุดศูนย์กลางสำหรับแอปพลิเคชันที่มิฉะนั้นจะต้องได้รับการจัดการทีละรายการจะช่วยปรับปรุงเวลาในการตอบสนองของเราได้อย่างมาก

การย้ายไปยังเลเยอร์ API นั้น API Shield ของ Cloudflare ทำหน้าที่เป็นจุดหลักในการจัดการการควบคุมความปลอดภัยของ API ลองนึกถึงอุปกรณ์ IoT ที่เปิดเผยผ่าน API จำนวนมาก เช่น เกตเวย์ของเทสลา API Shield ให้แนวทางแบบหลายชั้นเพื่อจำกัดการเปิดเผยข้อมูลโดยไม่ได้ตั้งใจ ตัวอย่างเช่น สคีมาสามารถตรวจสอบได้เพื่อลดโอกาสที่ระบบดาวน์สตรีมจะถูกบุกรุกโดยอินพุตที่ไม่คาดคิด คำขอไปยังปลายทางสามารถจำกัดได้เฉพาะไคลเอ็นต์ที่มีใบรับรอง SSL/TLS ของไคลเอ็นต์ที่ถูกต้อง และสัญญาณรบกวนที่มาจากแหล่งที่มา เช่น พร็อกซี Open SOCKS สามารถกรองออกได้ พร้อมกับคำขอที่มาจากอุปกรณ์หรือภูมิภาคที่ API ไม่ควรสื่อสารด้วย การประกาศในวันนี้รวมถึงความสามารถในการสร้างความสับสนของข้อมูล และในปลายสัปดาห์นี้ เราจะประกาศวิธีการค้นพบ API "เงา" ที่ทีมรักษาความปลอดภัยของคุณอาจไม่ทราบ และตรวจพบกิจกรรมการโทรที่ผิดปกติ

ในฐานะวิศวกรการตรวจจับและการตอบสนอง มีหลายเหตุการณ์ที่ปัญหาด้านความปลอดภัยต้องการให้เราเข้าใจว่าการเข้าถึงระบบเหล่านี้ทำงานอย่างไรในทันที ระบบที่แตกต่างกันได้รับการจัดการที่แตกต่างกัน และบทบาทไม่ได้ถูกกำหนดอย่างเหมือนกันเสมอไป สิ่งนี้ทำให้การตอบกลับในขณะนั้นทำได้ยากมากและบ่อยครั้งกว่านั้น ทำให้เราต้องสนทนากับเจ้าของระบบเพื่อทำความเข้าใจการเข้าถึงให้ดียิ่งขึ้น การใช้การป้องกันแบบหลายชั้นที่ Cloudflare One, Browser Isolation และ API Shield มีให้ ทีมรักษาความปลอดภัยอยู่ในตำแหน่งที่พวกเขาสามารถมุ่งเน้นไปที่การป้องกันแทนที่จะตอบสนอง