Руководители и специалисты, ответственные за безопасность электронной почты, ежедневно существуют в следующих реалиях. Электронная почта, скорее всего, доставляется через облако и имеет встроенную защиту, которая неплохо справляется со спамом и распространенным вредоносным ПО. Потрачено, вероятно, немало времени и средств, выделен персонал для обслуживания безопасного шлюза электронной почты (SEG), чтобы обеспечить защиту от фишинга, вредоносного ПО и других угроз, связанных с электронной почтой. Несмотря на это, электронная почта по-прежнему остается основным источником интернет-угроз: исследование Deloitte показало, что 91 % всех кибератак начинается с фишинга.

SEG и сервисы защиты от фишинга существуют уже давно, почему же до сих пор такое количество фишинговых сообщений попадает в почтовые ящики? Если воспользоваться бритвой Оккама, причина в том, что SEG разрабатывались не для современных почтовых сред и не способны надежно блокировать современные фишинговые атаки.

Если же вам нужны более веские доводы, чем бритва Оккама, читайте дальше.

Почему мир отказывается от SEG

Наиболее заметное изменение на рынке электронной почты, делающее ненужным традиционные SEG — переход к облачно-ориентированным почтовым сервисам. По сведениям Gartner®, к 2025 году более 85 % организаций возьмут на вооружение стратегию «облако в первую очередь». Организации, ожидающие от своих средств безопасности облачной масштабируемости, отказоустойчивости и гибкости, не могут рассчитывать на традиционные устройства, такие как SEG.

Говоря конкретнее об электронной почте, Gartner® отмечает, что «передовые средства безопасности электронной почты все чаще представляют собой интегрированные облачные решения для защиты почты, а не шлюз». К 2023 году по меньшей мере 40 % организаций будут использовать вместо SEG встроенные средства защиты облачных почтовых сервисов. Сегодня электронная почта приходит отовсюду и рассылается повсюду, SEG перед сервером Exchange является анахронизмом, а поместить SEG перед облачными почтовыми ящиками — едва ли выполнимая задача в мобильном мире, где приоритет за удаленной работой. Защита электронной почты сегодня должна следовать за пользователем, находиться рядом с почтовым ящиком и присутствовать буквально повсюду.

SEG не только отстают от времени с точки зрения архитектуры, они также не справляются с обнаружением сложных атаках, использующих фишинг и социальную инженерию. Это связано с тем, что SEG изначально разрабатывались с целью предотвращения спама, для которого характерны большие объемы и для обнаружения и устранения которого требуются большие выборки. Но сегодняшние фишинговые атаки больше похожи на снайперские выстрелы, а не на пальбу по площадям. Они имеют небольшой объем, узконаправлены и эксплуатируют наше интуитивное доверие к почтовым сообщениям с целью кражи денег и данных. Для обнаружения современных фишинговых атак требуются сложные и ресурсоемкие средства анализа электронной почты и алгоритмы обнаружения угроз, которые SEG не способны обеспечить в больших масштабах.

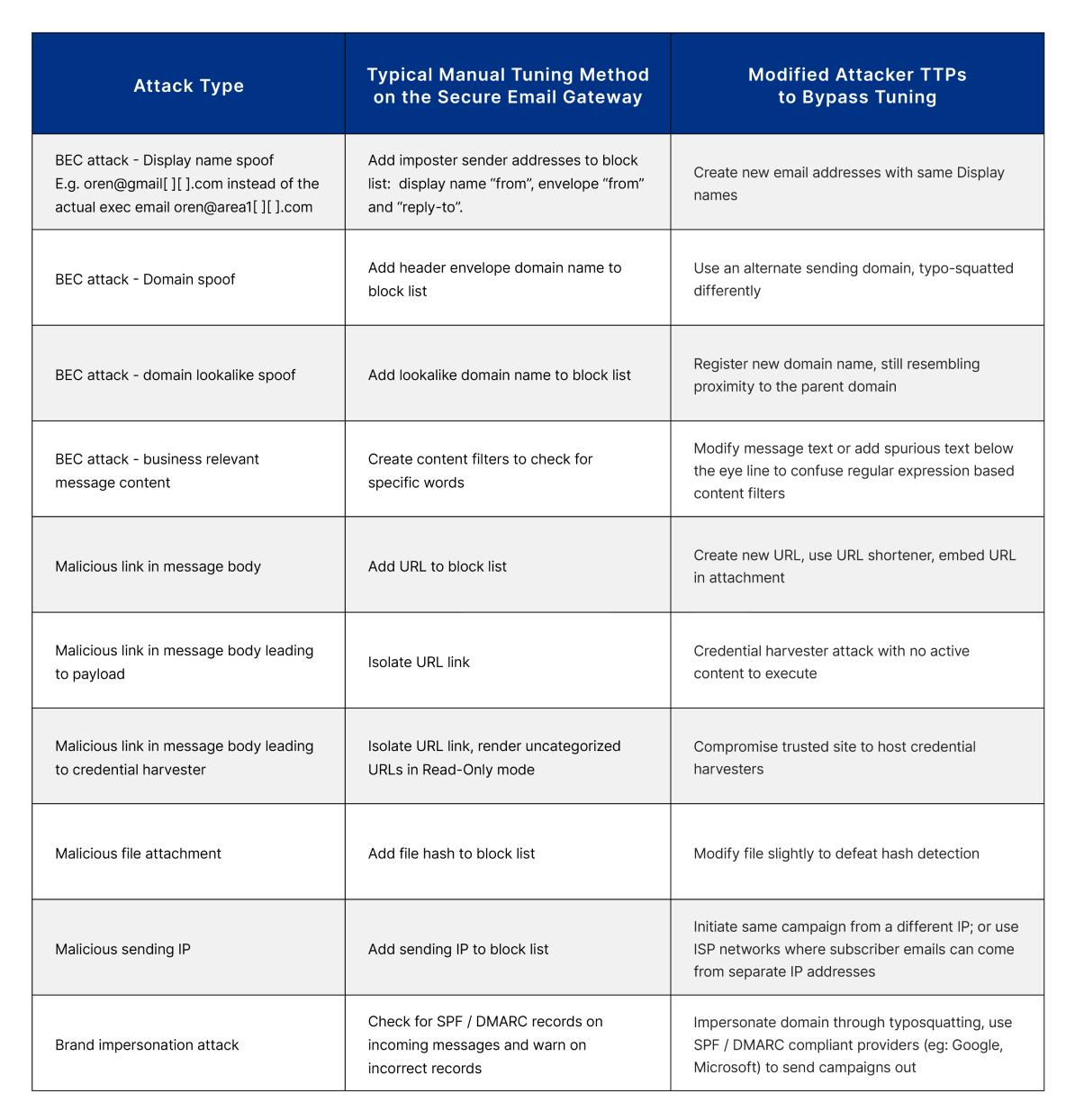

Устаревшая методология обнаружения, используемая в SEG, ярче всего проявляется в том, что администраторам приходится создавать и настраивать огромное количество политик почтовых угроз. В отличие от большинства других кибератак, фишинг и компрометация корпоративной электронной почты (Business Email Compromise, BEC) содержат слишком много «нечетких» сигналов и не могут быть обнаружены с помощью одних только детерминистических выражений «если... то». Кроме того, злоумышленники не стоят на месте: пока вы создаете политики почтовых угроз, они быстро адаптируются и меняют методы, чтобы обойти только что созданные вами правила. Полагаться для предотвращения фишинга на настройки SEG — все равно, что играть в игру, где преимущество заведомо на стороне злоумышленника.

Чтобы предотвратить фишинг, нужно двигаться вперед

Традиционные средства защиты электронной почты полагаются на знание характеристик прошлых атак (данные о репутации, сигнатуры угроз) для обнаружения следующей кибератаки, и потому не могут обеспечить надежную защиту от современных, постоянно меняющихся фишинговых атак.

Необходима технология превентивной безопасности, которая не только обладает информацией о вредоносном коде, веб-сайтах и методах, использовавшихся в целях фишинга в прошлом, но и способна упредить следующие действия злоумышленников. Какие сайты и учетные записи они компрометируют или создают для использования в завтрашних атаках? Что и каким образом они готовятся использовать в ходе этих атак? Где они «прощупывают почву» перед атакой?

Cloudflare Area 1 превентивно сканирует Интернет для выявления инфраструктуры злоумышленников и фишинговых кампаний, находящихся в стадии разработки. Поисковые роботы Area 1, ориентированные на обнаружение угроз, динамически анализируют подозрительные веб-страницы и вредоносный код, а также постоянно обновляют модели обнаружения по мере развития тактики злоумышленников. Все это делается для того, чтобы предотвращать фишинговые атаки еще за несколько дней до того, как они доберутся до почтового ящика.

В сочетании с 1+ трлн DNS-запросов, наблюдаемых Cloudflare Gateway, данный корпус аналитических данных об угрозах позволяет клиентам предотвращать попытки фишинга на самой ранней стадии цикла атаки. Кроме того, использование глубокой контекстной аналитики для понимания тональности, тона, смысловой направленности и вариативности сообщений позволяет Area 1 отличать нормальную деловую переписку от изощренных фальсификаций.

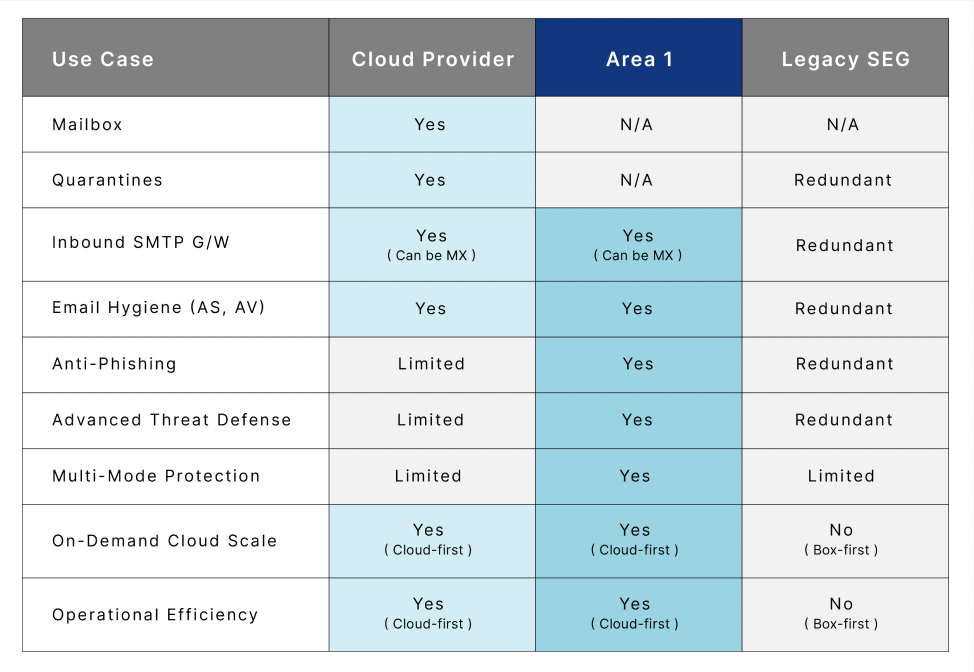

Мы являемся убежденными сторонниками многоуровневой системы безопасности, однако уровни не должны быть избыточными. SEG дублирует множество функций, которые теперь предоставляются клиентам облачными почтовыми сервисами. Area 1 предназначена для усиления, а не дублирования, встроенной защиты электронной почты и для блокирования фишинговых атак, которым удается преодолеть начальные уровни защиты.

План замены SEG

Лучше всего начать работу по замене SEG с принятия решения, будет ли это полная замена или поэтапная замена, которая начнется с подключения в качестве дополнительного компонента. Многие клиенты Cloudflare Area 1 уже осуществили замену своих SEG (подробнее об этом ниже), однако в некоторых случаях клиенты предпочитают вначале подключить Cloudflare Area 1 в качестве дополнительного звена в цепочке после SEG, чтобы оценить эффективность обоих сервисов, а затем принять окончательное решение. Мы обеспечиваем простоту процесса в любом случае!

Начиная проект, важно привлечь к нему все заинтересованные стороны. Как минимум, необходимо привлечь ИТ-администратора, чтобы не допустить сбоев доставки электронной почты и снижения производительности, а также администратора информационной безопасности для контроля эффективности обнаружения угроз. В число заинтересованных сторон может входить реселлер, если вы используете его в процессе закупок, а также специалист по защите данных и соблюдению нормативных требований, контролирующий процедуру обработки данных.

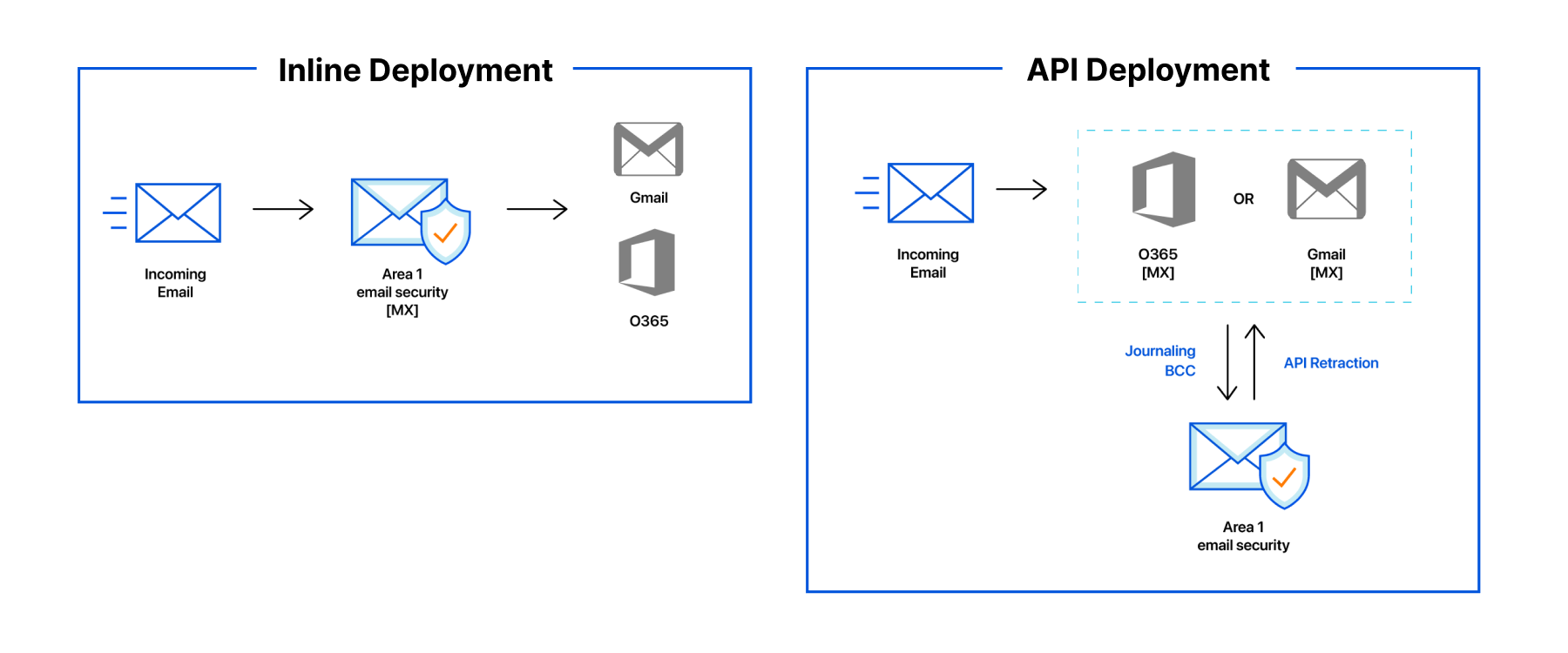

Далее вам следует определиться с архитектурой подключения Cloudflare Area 1. Cloudflare Area 1 может подключаться с помощью записи MX через API, возможно также одновременное использование нескольких режимов подключения. Мы рекомендуем подключить Cloudflare Area 1 с помощью записи MX, это обеспечит наиболее эффективную защиту от внешних угроз и позволит сервису вписаться в вашу среду в соответствии с вашей бизнес-логикой и конкретными потребностями.

Последний этап подготовки — составление схемы потоков электронной почты. Если у вас несколько доменов, определите, куда направляются электронные письма с каждого из ваших доменов. Проверьте различные уровни маршрутизации, например: не используются ли агенты передачи почты (MTA) для перенаправления входящих сообщений? Хорошее понимание логических и физических уровней SMTP в организации обеспечит надлежащую маршрутизацию сообщений. Обсудите, какой почтовый трафик должен сканироваться с помощью Cloudflare Area 1 (север-юг, восток-запад, оба) и как это согласуется с существующими политиками электронной почты.

Реализация плана перехода

Шаг 1. Внедрение защиты электронной почты

Основные шаги, которые необходимо выполнить при подключении Cloudflare Area 1 с помощью записи MX (требуемое время: ~30 минут):

- Настройте ваш почтовый сервис для приема почты из Cloudflare Area 1.

- Убедитесь, что для исходящих IP-адресов Cloudflare Area 1 не установлено ограничение числа запросов или блокировка, поскольку это может повлиять на доставку сообщений.

- Если ваш сервер электронной почты размещен в локальной инфраструктуре, обновите правила межсетевого экрана, чтобы разрешить доставку почты на него из Cloudflare Area 1.

- Настройте правила реагирования (например, помещать в карантин, добавлять префикс к теме или тексту сообщения и т. д.).

- Протестируйте почтовый поток, отправляя сообщения через Cloudflare Area 1, чтобы убедиться в правильности доставки. (Наши специалисты могут оказать вам помощь на данном этапе).

- Обновите записи MX, чтобы они указывали на Cloudflare Area 1.

Ниже приведена последовательность шагов при подключении Cloudflare Area 1 в качестве дополнительного звена в цепочке после другого средства защиты электронной почты (требуемое время: ~ 30 минут):

- Выполните правильную настройку обратного просмотра в Cloudflare Area 1, чтобы Cloudflare Area 1 могла обнаруживать исходный IP-адрес отправителя.

- Если ваш сервер электронной почты размещен в локальной инфраструктуре, обновите правила межсетевого экрана, чтобы разрешить доставку почты на него из Cloudflare Area 1.

- Настройте правила реагирования (например, помещать в карантин, добавлять префикс к теме или тексту сообщения и т. д.).

- Протестируйте почтовый поток, отправляя сообщения через Cloudflare Area 1, чтобы убедиться в правильности доставки. (Наши специалисты могут оказать вам помощь на данном этапе).

- Обновите маршруты доставки на SEG, чтобы вся почта направлялась в Cloudflare Area 1, а не на почтовые серверы.

Шаг 2. Интеграция DNS

Следующий шаг, который обычно выполняется после настройки электронной почты, — интеграция Cloudflare Area 1 в сервис DNS. Если вы являетесь клиентом Cloudflare Gateway, у нас для вас хорошая новость: Cloudflare Area 1 теперь использует Cloudflare Gateway в качестве рекурсивного DNS, что позволяет предотвратить доступ конечных пользователей к фишинговым и вредоносным сайтам по ссылкам в письмах или при просмотре веб-страниц.

Шаг 3. Интеграция с сервисами мониторинга и реагирования на проблемы безопасности

Подробная настраиваемая отчетность Cloudflare Area 1 дает возможность оперативного мониторинга угроз. Интеграции с SIEM через отказоустойчивые API позволяет легко соотнести обнаруженные Cloudflare Area 1 угрозы с событиями в сети, на конечных точках и в других инструментах безопасности, что упрощает управление инцидентами.

Cloudflare Area 1 имеет встроенные средства реагирования и изъятия сообщений, позволяющие клиентам противодействовать угрозам непосредственно на информационной панели Cloudflare Area 1. Помимо этого, многие организации осуществляют интеграцию со средствами оркестрации, что дает возможность настройки пользовательских схем реагирования. Многие клиенты используют наши перехватчики API, обеспечивающие интеграцию с сервисами SOAR, для управления процессами реагирования на угрозы в своей организации.

Показатели для измерения успеха

Как убедиться, что замена SEG прошла успешно и дала желаемый эффект? Мы рекомендуем измерять показатели, касающиеся эффективности обнаружения и простоты эксплуатации.

Что касается обнаружения, самый очевидный показатель — количество и характер блокируемых фишинговых атак до и после внедрения. Наблюдаете ли вы новые типы блокируемых фишинговых атак, которых вы не отмечали ранее? Есть ли у вас возможность мониторинга кампаний, затрагивающих сразу несколько почтовых ящиков? Еще один связанный с обнаружением показатель, о котором следует помнить, — количество ложных срабатываний.

С эксплуатационной точки зрения крайне важно, чтобы не снижалась производительность электронной почты. Хорошим косвенным индикатором может служить количество заявок в службу поддержки, связанных с доставкой электронной почты. Доступность и время бесперебойной работы сервиса защиты электронной почты — еще один ключевой показатель, на который следует обратить внимание.

Наконец — и это, возможно, самое важное — посчитайте, сколько времени ваша служба безопасности тратит на защиту электронной почты. Будем надеяться, гораздо меньше, чем раньше! Как известно, SEG представляет собой весьма трудозатратное решение с точки зрения текущего технического обслуживания. Если Cloudflare Area 1 позволит высвободить время ваших специалистов для работы над другими неотложными проблемами безопасности, это не менее значимо, чем предотвращение фишинга.

Вы в хорошей компании

Мы предлагаем вашему вниманию план замены SEG, поскольку многие наши клиенты уже провели такую замену и довольны результатами.

Так, например, глобальная страховая компания из списка Fortune 50, обслуживающая 90 миллионов клиентов в более чем 60 странах, обнаружила, что ее SEG недостаточно эффективен для предотвращения фишинговых атак. В частности, приходилось тратить немало усилий на поиск "просочившихся" фишинговых писем, которым удалось пройти через SEG и попасть в папку «Входящие». Им требовался сервис защиты электронной почты, который смог бы перехватывать такие фишинговые атаки, поддерживая при этом гибридную архитектуру, включающую как облачные, так и локальные почтовые ящики.

После развертывания Cloudflare Area 1 в качестве дополнительного звена в цепочке доставки после Microsoft 365 и SEG наш клиент за первый месяц смог заблокировать более 14 000 фишинговых угроз, при этом ни одно из этих фишинговых сообщений не достигло почтового ящика пользователя. Благодаря одномоментной интеграции с существующей инфраструктурой электронной почты не возникло практически никаких проблем с обслуживанием и эксплуатацией. Кроме того, автоматическое изъятие сообщений и средства защиты после доставки, обеспечиваемые Cloudflare Area 1, позволили страховой компании с легкостью находить и нейтрализовывать пропущенные фишинговые письма.

Если вы хотите связаться с кем-либо из наших клиентов, которые уже воспользовались Cloudflare Area 1 в качестве дополнения или замены SEG, обратитесь к вашему менеджеру по работе с клиентами, чтобы узнать подробнее. Если вы хотите увидеть Cloudflare Area 1 в действии, здесь вы можете отправить запрос на оценку риска фишинга.

Замену SEG имеет смысл включить в ваш общий план внедрения Zero Trust. Чтобы получить полную информацию о Cloudflare One Week и новых возможностях, посетите наш итоговый вебинар.

1Пресс-релиз Gartner, «По мнению Gartner, облако станет центральным элементом новых цифровых ресурсов», 11 ноября 2021 г.

2Gartner, «Справочник по рынку средств защиты электронной почты», 7 октября 2021 г., Марк Харрис, Питер Фёстбрук, Равиша Чуг, Марио де Бур

GARTNER является зарегистрированным товарным знаком и знаком обслуживания Gartner, Inc. и/или аффилированных с ней компаний в США и других странах и используется здесь с разрешения владельца. Все права сохраняются.