В первом квартале 2020 года наш образ жизни изменился за считанные недели. Мы стали полагаться на онлайн-сервисы больше, чем когда-либо. Сотрудники, которые могут работать из дома, учащиеся всех возрастов и классов проходят уроки в Интернете, и мы изменили определение того, что значит оставаться на связи. Чем больше общественность зависит от того, чтобы оставаться на связи, тем больше потенциальная награда для злоумышленников, которые могут вызвать хаос и нарушить наш образ жизни. Поэтому неудивительно, что в первом квартале 2020 года (с 1 января 2020 года по 31 марта 2020 года) мы сообщили об увеличении количества атак - особенно после того, как различные правительственные органы распорядились находиться на самоизоляции во второй половине марта.

Во втором квартале 2020 года (с 1 апреля 2020 года по 30 июня 2020 года) эта тенденция увеличения количества DDoS-атак продолжилась и даже ускорилась:

- Количество DDoS-атак L3/4, наблюдаемых в нашей сети во втором квартале, удвоилось по сравнению с первыми тремя месяцами года.

- Масштаб крупнейших DDoS-атак L3 / 4 значительно увеличился. Фактически, мы наблюдали одни из самых крупных атак, когда-либо зарегистрированных в нашей сети.

- Мы наблюдали большее количество развернутых векторов атак, и атаки были более географически распределены.

Количество глобальных DDoS-атак L3/4 во втором квартале увеличилось вдвое

Gatebot - это основная система защиты Cloudflare от DDoS-атак. Он автоматически обнаруживает и нейтрализует глобально распределенные DDoS-атаки. Глобальная DDoS-атака - это атака, которую мы наблюдаем более чем в одном из наших периферийных центров обработки данных. Эти атаки обычно создаются изощренными злоумышленниками, использующими бот-сети в диапазоне от десятков тысяч до миллионов ботов.

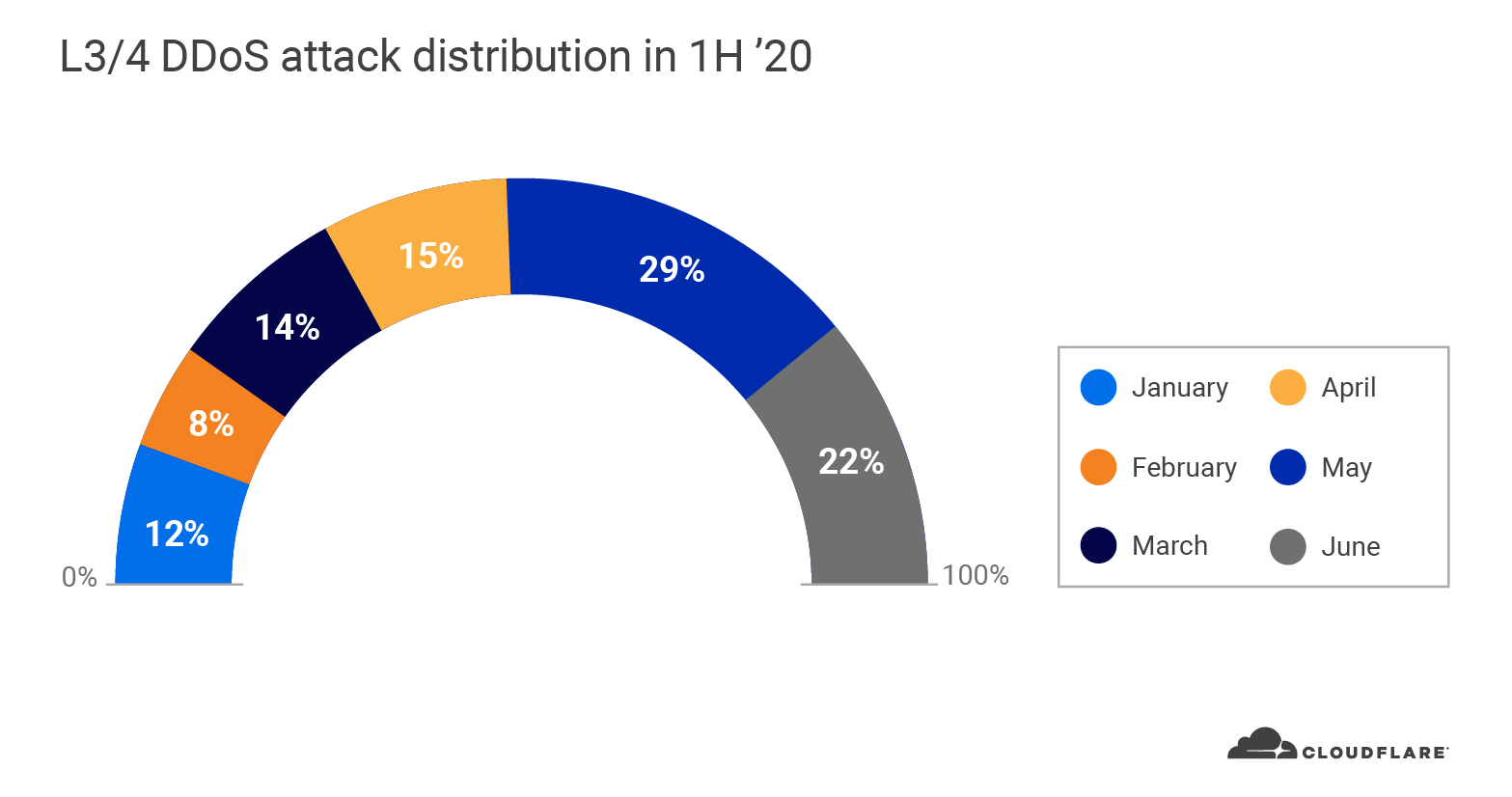

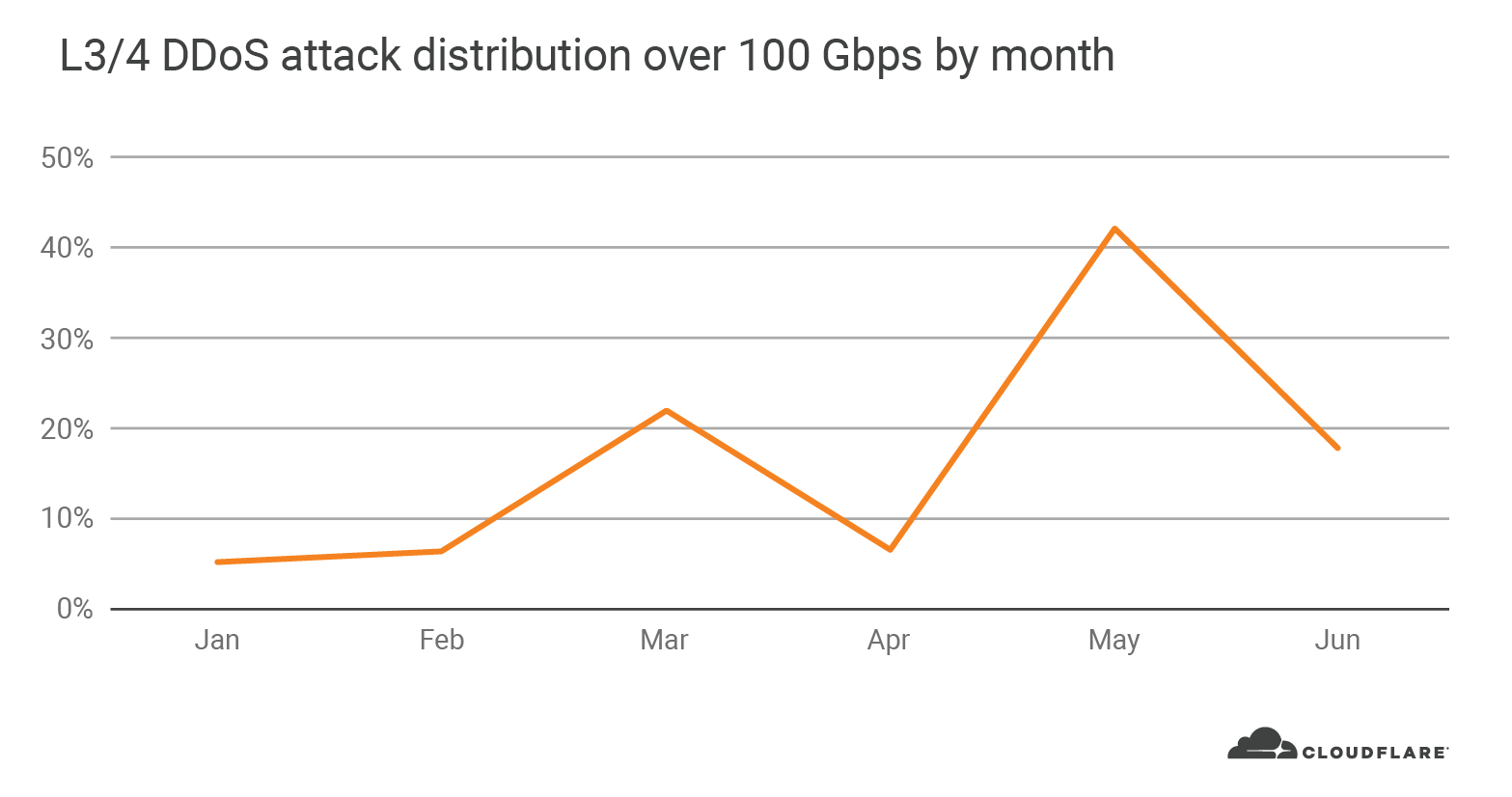

Изощренные злоумышленники обеспечивали Gatebot работой во втором квартале. Общее количество глобальных DDoS-атак L3/4, которые Gatebot обнаружил и отразил во втором квартале, удвоилось по сравнению с предыдущим кварталом. В нашем отчете о DDoS-атаках за первый квартал мы сообщили о всплеске количества и масштабов атак. Мы по-прежнему наблюдаем ускорение этой тенденции во втором квартале; более 66% всех глобальных DDoS-атак в 2020 году произошло во втором квартале (почти 100% рост). Май был самым загруженным месяцем в первой половине 2020 года, за ним следовали июнь и апрель. Почти треть всех DDoS-атак L3/4 произошла в мае.

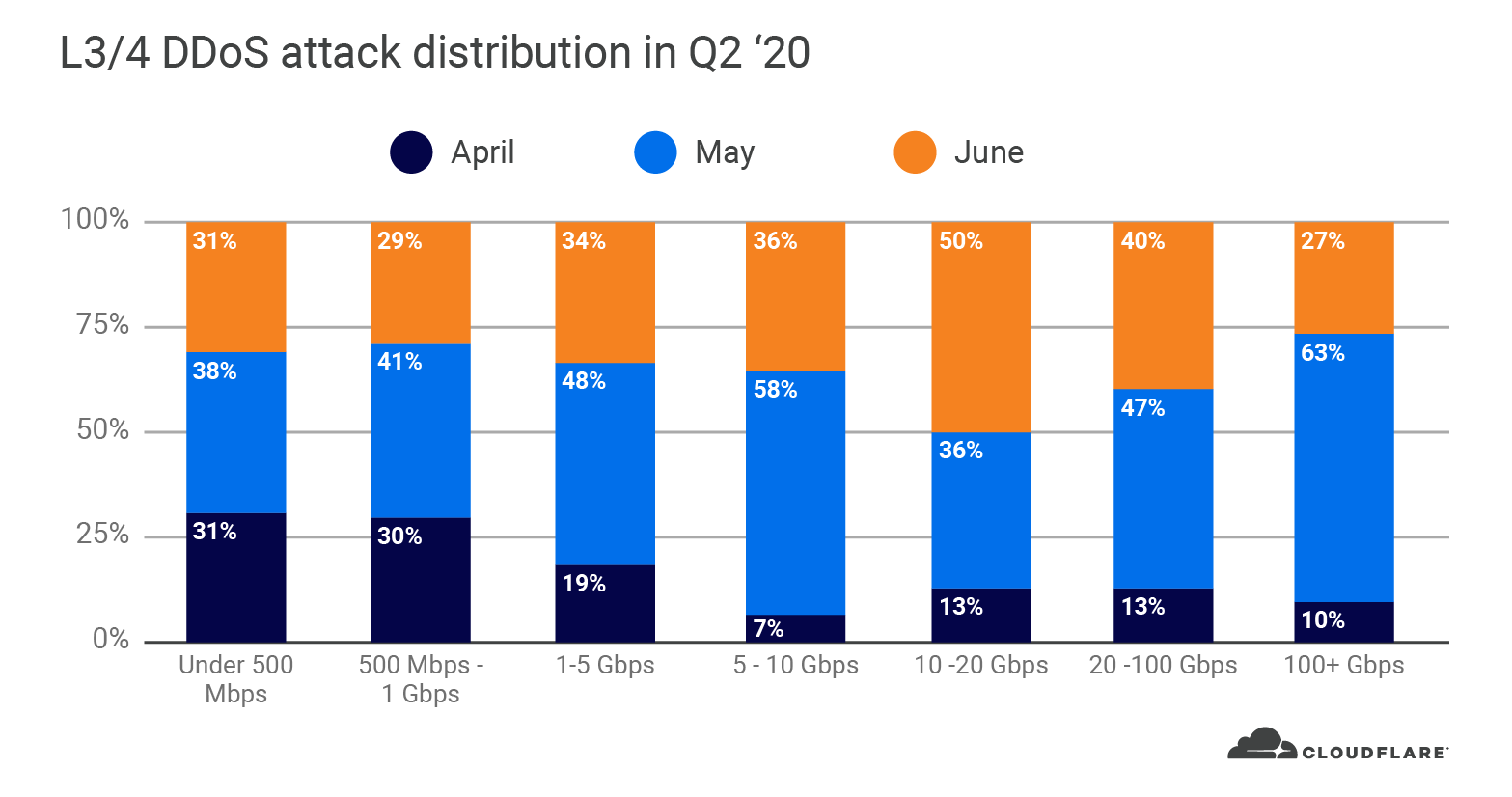

63% DDoS-атак L3/4 во втором квартале, пик которых превысил 100 Гбит/с, произошло в мае. Поскольку в мае глобальная пандемия продолжала нарастать во всем мире, злоумышленники особенно стремились уничтожить веб-сайты и другие ресурсы Интернета.

Маленькие атаки продолжают преобладать по количеству, поскольку большие атаки становятся больше в размере

Сила DDoS-атаки эквивалентна ее размеру - фактическому количеству пакетов или битов, наводняющих ссылку, чтобы обойти цель. «Крупная» DDoS-атака - это атака, которая достигает пика при высокой скорости интернет-трафика. Скорость может быть измерена в пакетах или битах.

Атаки с высокой скоростью передачи данных пытаются перегрузить интернет-соединение, а атаки с высокой скоростью передачи пакетов пытаются перегрузить маршрутизаторы или другие встроенные аппаратные устройства.

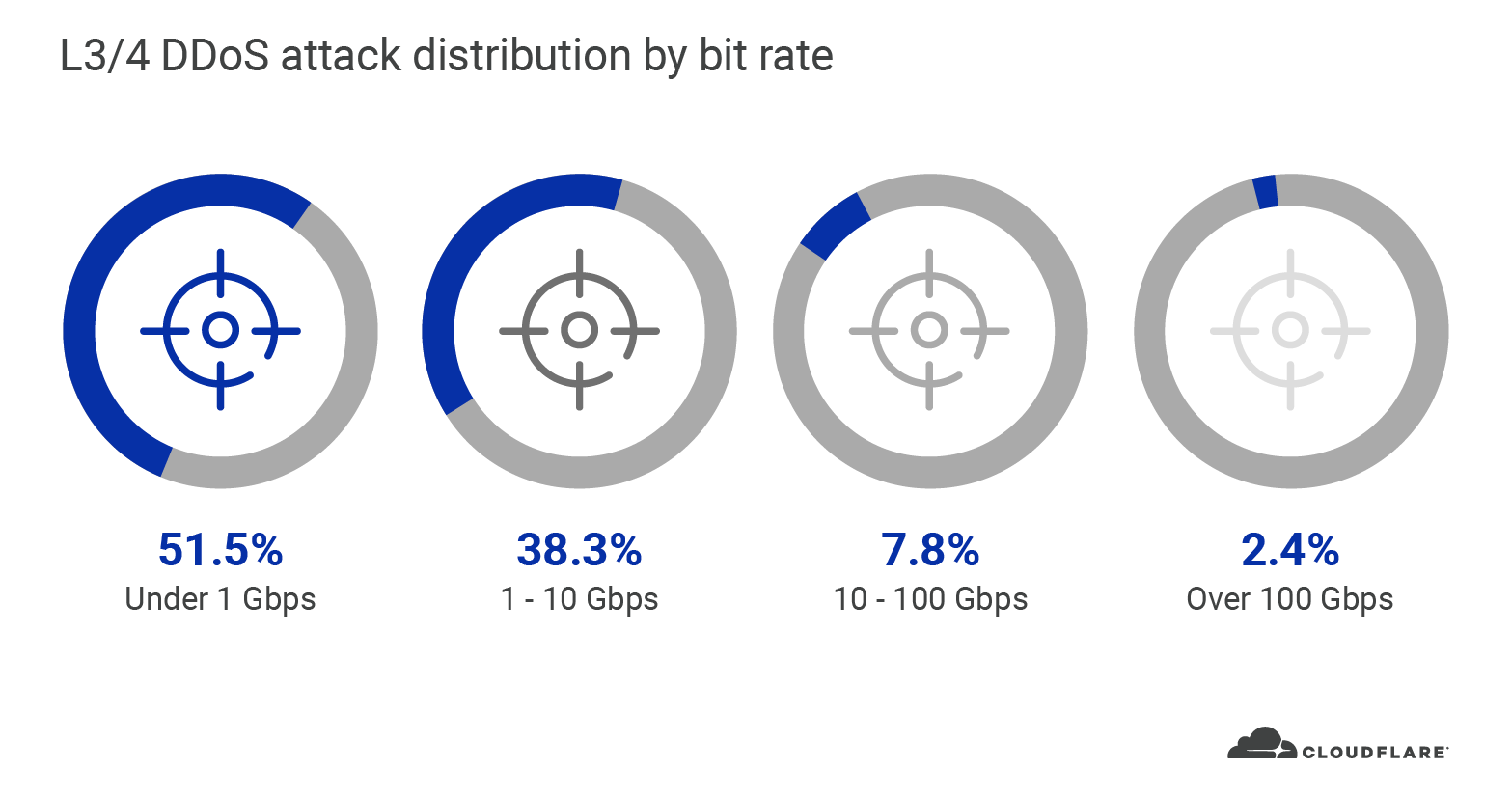

Как и в первом квартале, большинство DDoS-атак уровня L3/4, которые мы наблюдали во втором квартале, также были относительно «небольшими» по сравнению с масштабом сети Cloudflare.

Примерно у 90% всех DDoS-атак L3/4 пик был ниже 10 Гбит / с. Небольшие атаки с максимальной скоростью ниже 10 Гбит / с могут легко вызвать отключение большинства веб-сайтов и интернет- ресурсов по всему миру, если они не защищены облачной службой предотвращения DDoS-атак.

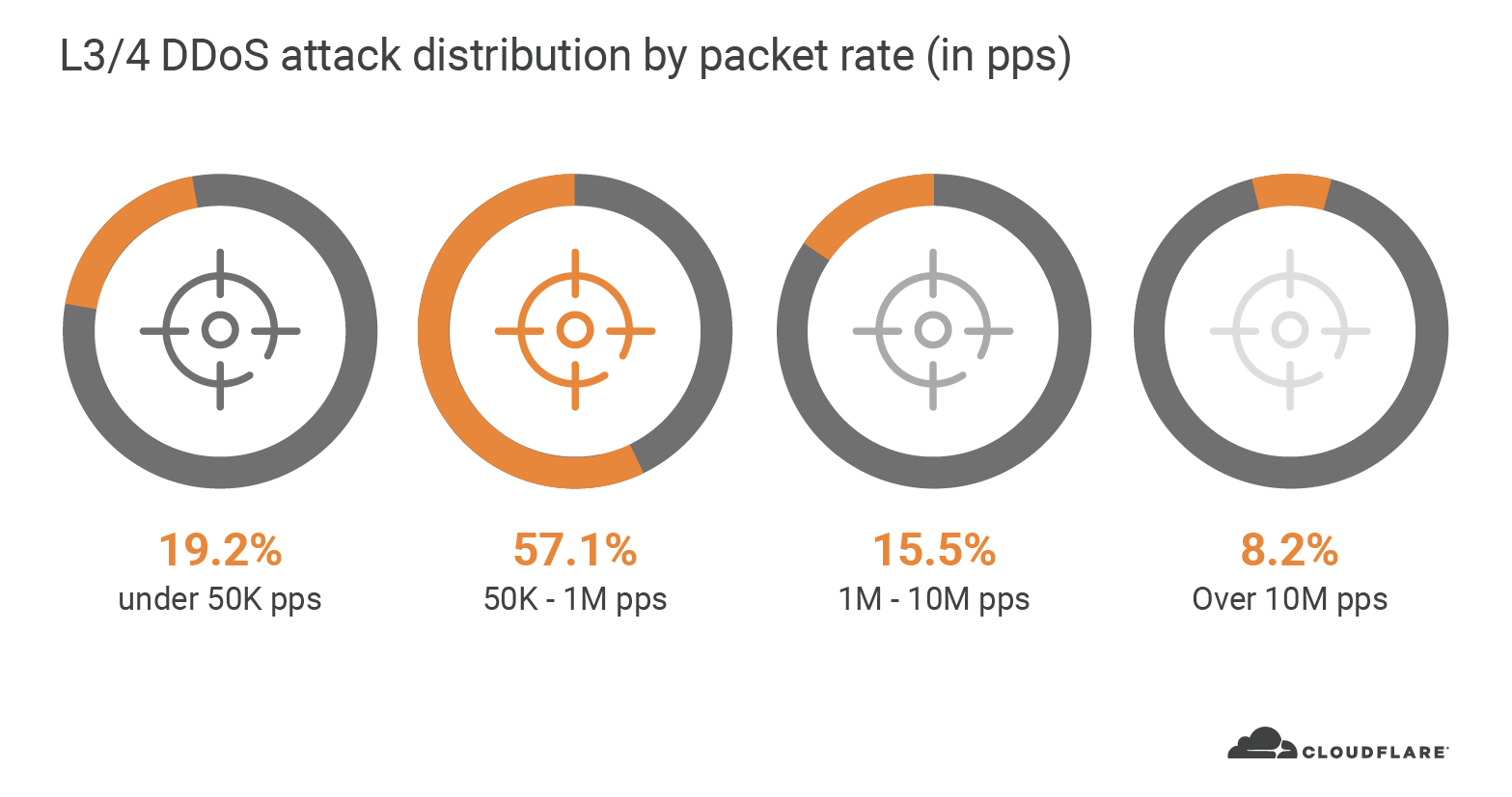

Точно так же, с точки зрения скорости передачи пакетов, 76% всех DDoS-атак L3/4 во втором квартале достигли пика до 1 миллиона пакетов в секунду (pps). Как правило, интерфейс Ethernet со скоростью 1 Гбит / с может передавать от 80 до 1,5 млн пакетов в секунду. Если предположить, что интерфейс также обслуживает легитимный трафик и что у большинства организаций интерфейс намного меньше 1 Гбит / с, вы можете увидеть, как даже эти DDoS-атаки с «небольшой» скоростью пакетов могут легко разрушить свойства Интернета.

Что касается продолжительности, 83% всех атак длились от 30 до 60 минут. Мы наблюдали аналогичную тенденцию в первом квартале, когда 79% атак приходились на тот же диапазон длительности. Это может показаться недолгим, но представьте это как кибер-битву от 30 до 60 минут между вашей командой безопасности и злоумышленниками. Теперь это не кажется таким коротким. Кроме того, если DDoS-атака вызывает сбой или ухудшение качества обслуживания, время восстановления для перезагрузки ваших устройств и перезапуска ваших сервисов может быть намного больше; каждую минуту вы теряете доход и репутацию.

Во втором квартале мы наблюдали самые крупные DDoS-атаки на нашу сеть за всю историю

В этом квартале мы стали свидетелями увеличения количества крупномасштабных; как с точки зрения скорости передачи пакетов, так и скорости передачи данных. Фактически, 88% всех DDoS-атак в 2020 году с пиком выше 100 Гбит/с были запущены после того, как в марте вступила в силу самоизоляция.

И снова май был не только самым загруженным месяцем с наибольшим количеством атак, но и с наибольшим количеством крупных атак со скоростью более 100 Гбит/с.

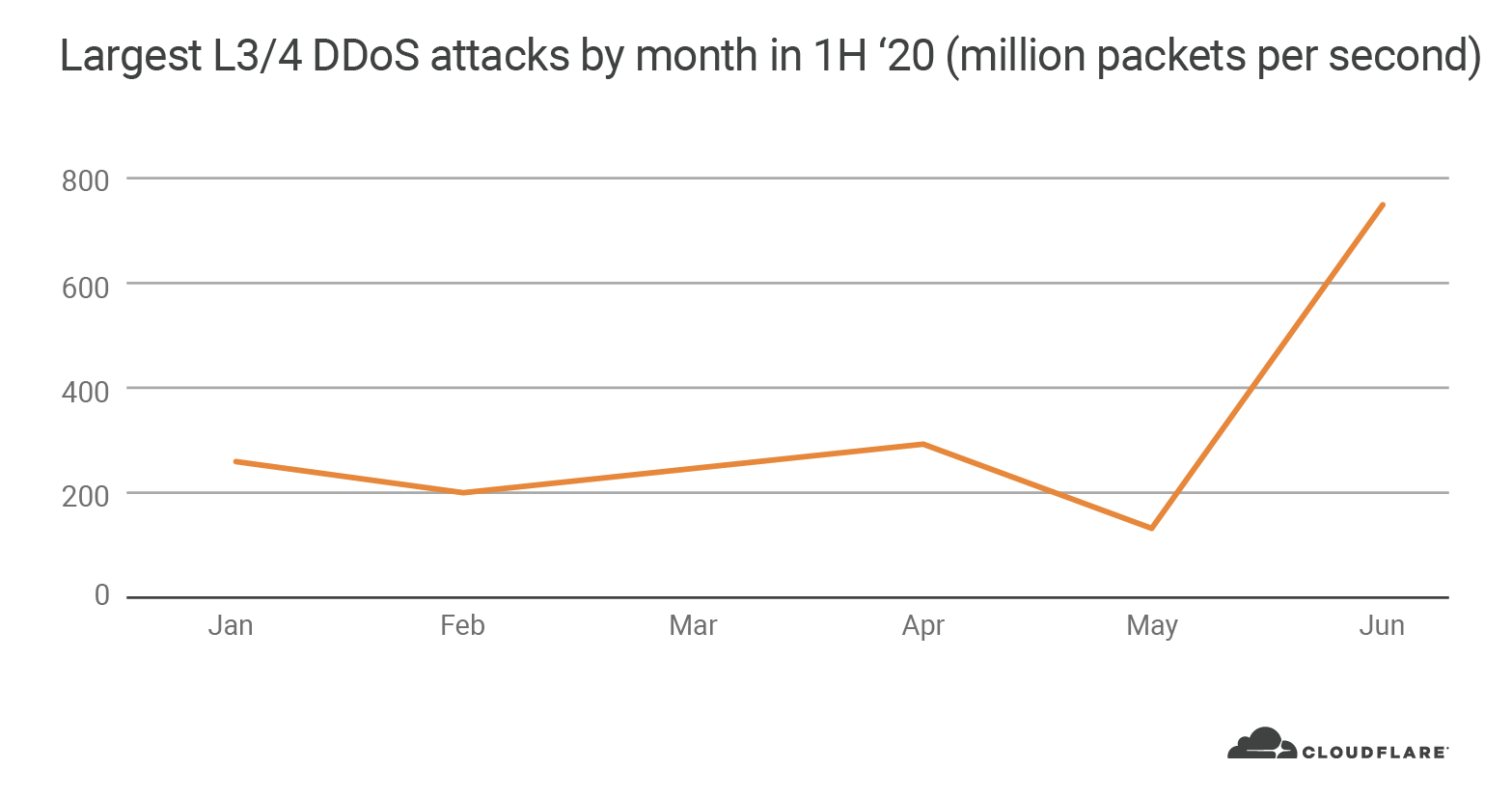

С точки зрения пакетов, июнь стал лидером с самой масштабной атакой на 754 миллиона пакетов в секунду. Помимо этой атаки, максимальная скорость пакетов оставалась в основном постоянной на протяжении всего квартала и составляла около 200 миллионов пакетов в секунду.

Атака со скоростью 754 миллиона пакетов в секунду была автоматически обнаружена и нейтрализована Cloudflare. Атака была частью организованной четырехдневной кампании, которая длилась с 18 по 21 июня. В рамках кампании трафик атак с более чем 316 000 IP-адресов был нацелен на один IP-адрес Cloudflare.

Системы защиты Cloudflare от DDoS-атак автоматически обнаружили и предотвратили атаку, и из-за размера и глобального покрытия нашей сети это не повлияло на производительность. Глобальная взаимосвязанная сеть имеет решающее значение при отражении крупных атак, чтобы иметь возможность поглощать трафик атаки и смягчать его вблизи источника, при этом продолжая обслуживать законный клиентский трафик, не вызывая задержек или прерываний обслуживания.

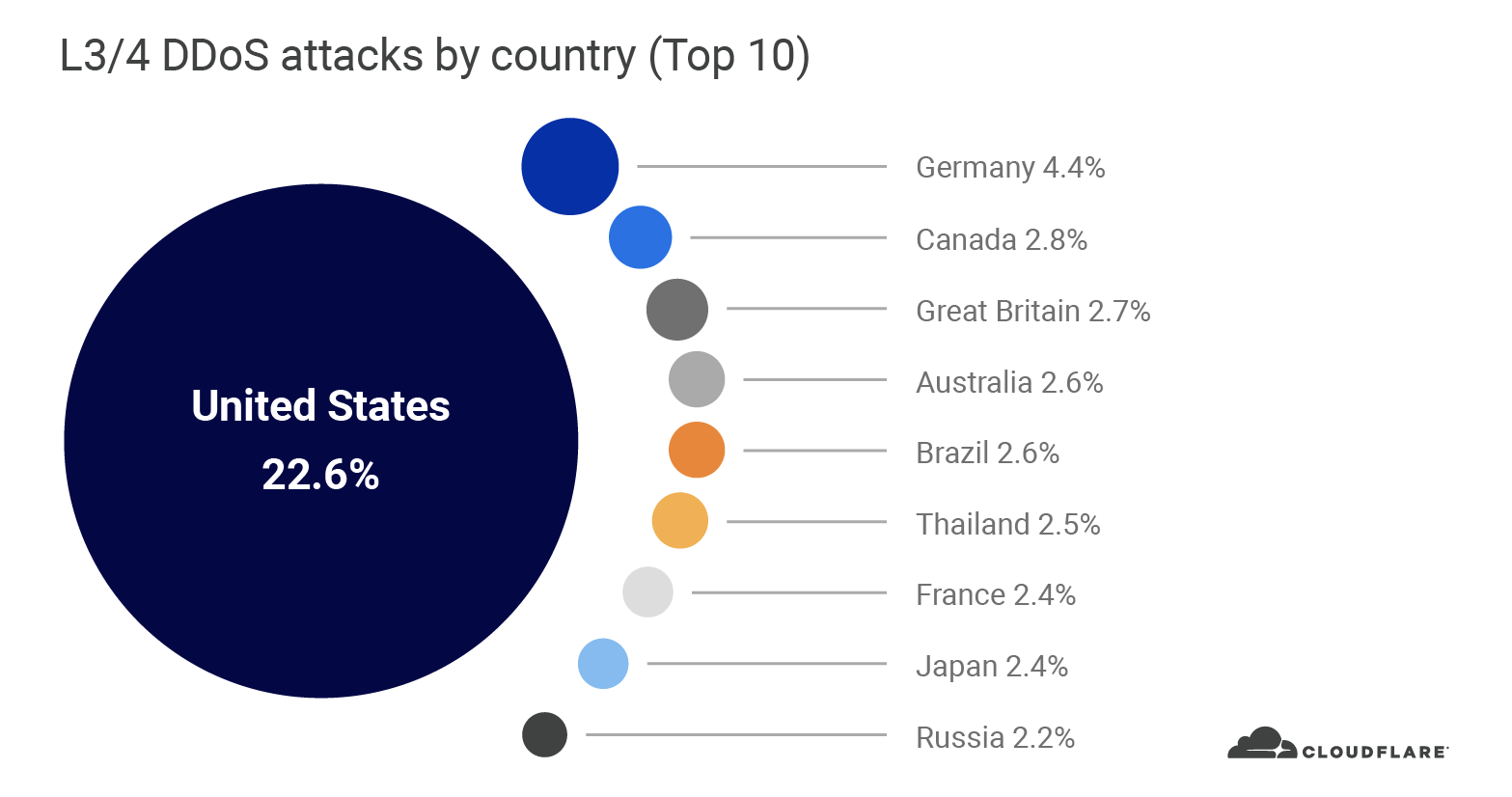

США подвергаются наибольшему количеству атак

Когда мы смотрим на распределение DDoS-атак L3/4 по странам, наши центры обработки данных

в США получили наибольшее количество атак (22,6%), за ними следуют Германия (4,4%), Канада (2,7%) и Великобритания ( 2,6%).

Когда мы смотрим на общее количество байтов атак, смягчаемых каждым центром обработки данных Cloudflare, США по-прежнему лидируют (34,9%), за ними следуют Гонконг (6,6%), Россия (6,5%), Германия (4,5%) и Колумбия (3,7%). ). Причина этого изменения связана с общим объемом полосы пропускания, генерируемой при каждой атаке. Например, хотя Гонконг не попал в первую десятку из-за относительно небольшого количества атак, наблюдавшихся в Гонконге (1,8%), атаки были очень объемными и генерировали такой большой трафик атак, что подтолкнул Гонконг к 2 месту.

При анализе DDoS-атак L3/4 мы группируем трафик по местоположениям периферийных центров обработки данных Cloudflare, а не по местоположению исходного IP-адреса. Причина в том, что когда злоумышленники запускают атаки L3/4, они могут «подделать» (изменить) исходный IP-адрес, чтобы скрыть источник атаки. Если бы искали страну на основе поддельного исходящего IP-адреса, мы бы получили поддельную страну. Cloudflare может решить проблему подделки IP-адресов, отображая данные об атаке по местоположению центра обработки данных Cloudflare, в котором наблюдалась атака. Мы можем добиться географической точности в нашем отчете, потому что у нас есть центры обработки данных в более чем 200 городах по всему миру.

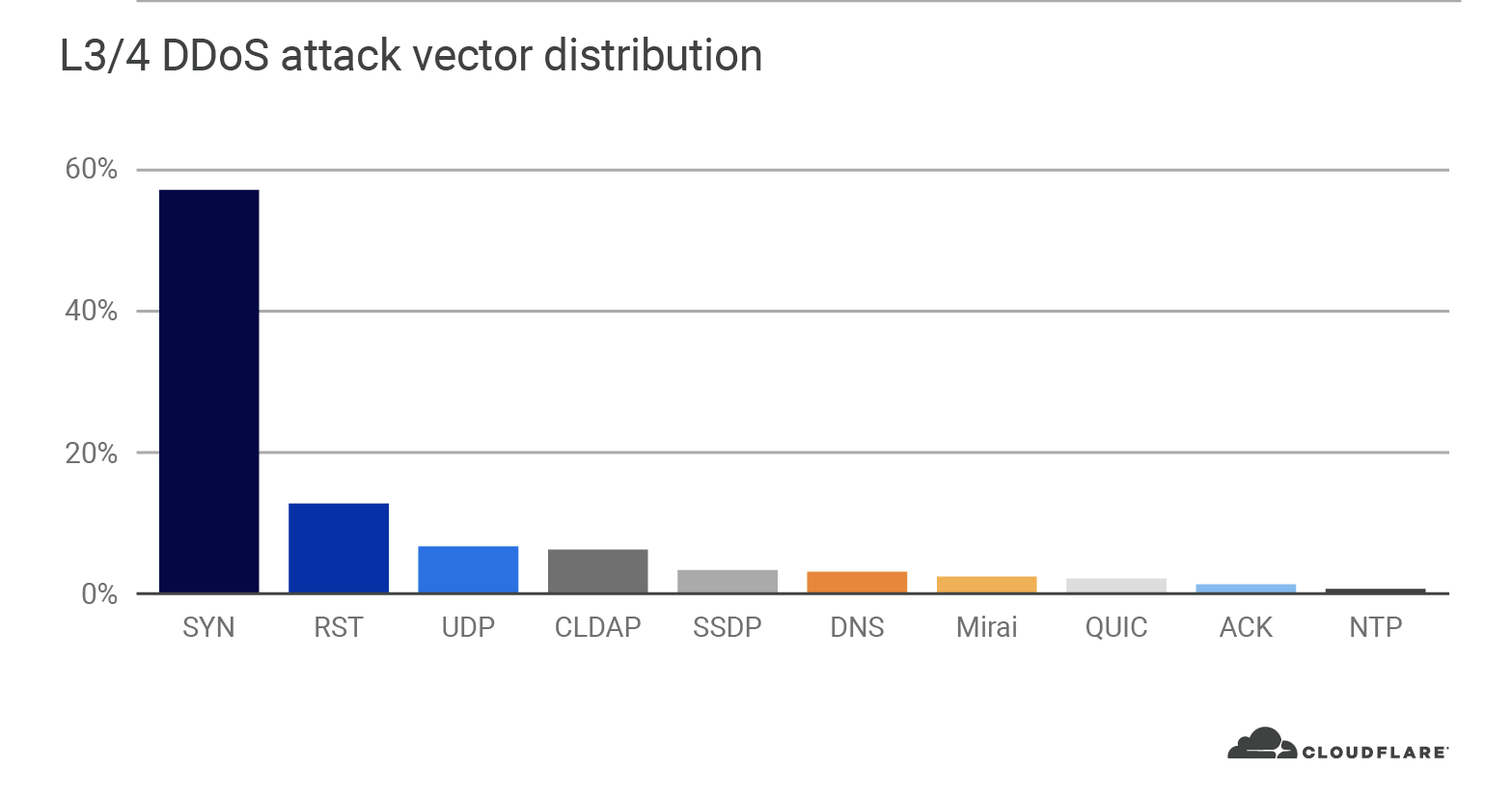

57% всех DDoS-атак L3/4 во втором квартале были атаками SYN-флуд

Вектор атаки - это термин, используемый для описания метода атаки. Во втором квартале мы зафиксировали увеличение количества векторов, используемых злоумышленниками в DDoS-атаках L3/4. Во втором квартале было использовано 39 различных типов векторов атак по сравнению с 34 в первом квартале. SYN-флуды составили большинство с долей более 57%, за ними следовали атаки RST (13%), UDP(7%), CLDAP(6%) и SSDP (3%).

Атаки SYN-флуд направлены на использование процесса установления связи TCP-соединения. Повторно отправляя пакеты первоначального запроса на соединение с флагом синхронизации (SYN), злоумышленник пытается перегрузить таблицу соединений маршрутизатора, которая отслеживает состояние соединений TCP. Маршрутизатор отвечает пакетом, который содержит флаг синхронизированного подтверждения (SYN-ACK), выделяет определенный объем памяти для каждого данного соединения и тщетно ждет, пока клиент ответит окончательным подтверждением

(ACK). Когда слишком много SYN, которые занимают память маршрутизатора, он не может выделить дополнительную память для настоящих клиентов, что приводит к отказу в обслуживании.

Независимо от вектора атаки, Cloudflare автоматически обнаруживает и смягчает DDoS-атаки с отслеживанием состояния или без отслеживания состояния, используя наш трехуровневый подход к защите, включающий наши собственные системы защиты от DDoS-атак:

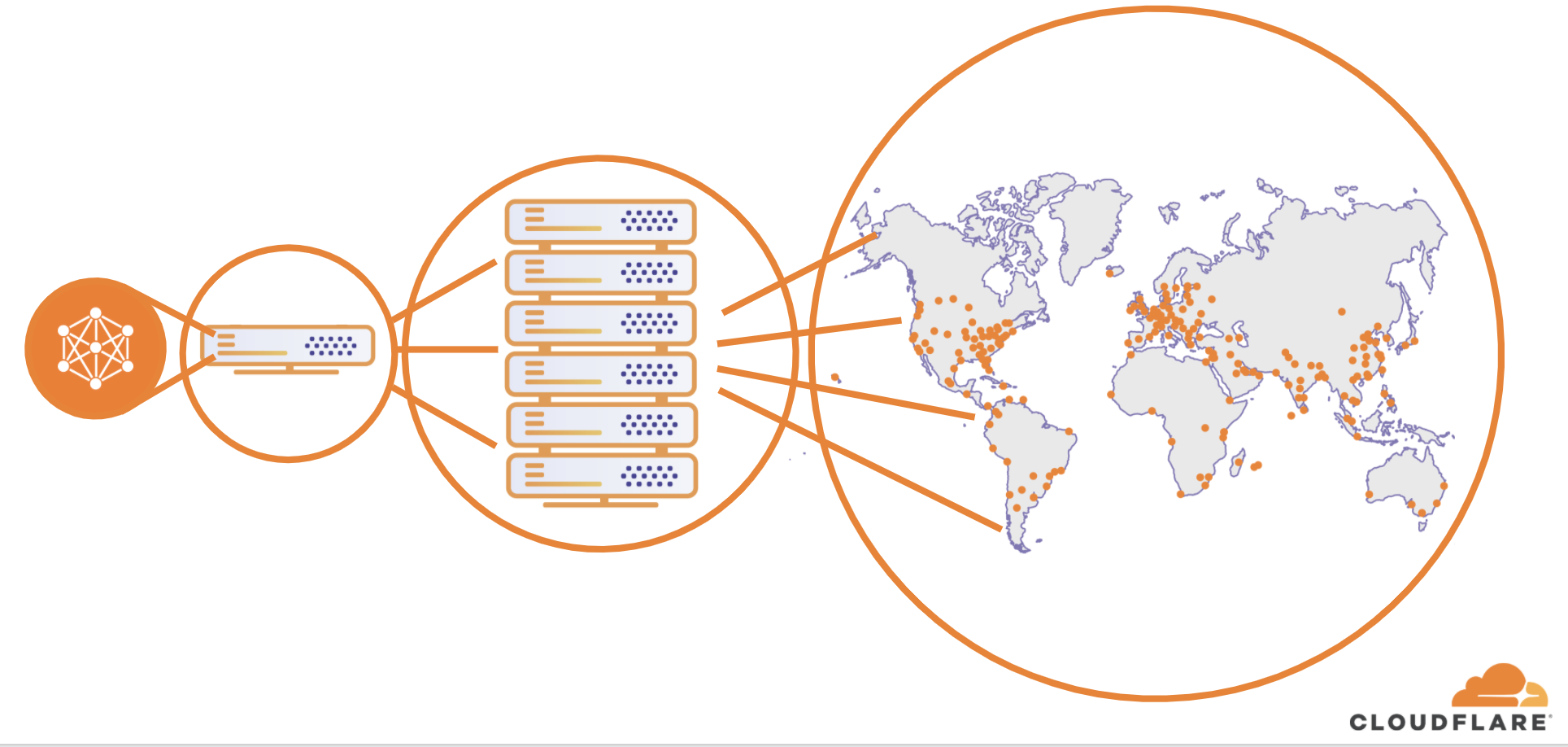

- Gatebot - централизованные системы защиты от DDoS-атак Cloudflare для обнаружения и предотвращения глобально распределенных объемных DDoS-атак. Gatebot работает в основном центре обработки данных нашей сети. Система получает образцы из каждого из наших периферийных центров обработки данных, анализирует их и автоматически отправляет инструкции по устранению последствий при обнаружении атак. Gatebot также синхронизируется с каждым

из веб-серверов наших клиентов, чтобы определять его работоспособность и соответственно запускать индивидуальную защиту. - dosd (отказ демона в обслуживании) - децентрализованные системы защиты от DDoS-атак Cloudflare. dosd автономно работает на каждом сервере в каждом центре обработки данных Cloudflare по всему миру, анализирует трафик и при необходимости применяет локальные правила устранения.

Помимо возможности обнаруживать и устранять атаки на сверхвысокой скорости, dosd значительно повышает устойчивость нашей сети, делегируя функции обнаружения и устранения на периферию. - flowtrackd (демон отслеживания потока) - машина отслеживания состояния TCP Cloudflare для

обнаружения и устранения наиболее рандомных и сложных DDoS-атак на основе TCP в топологиях однонаправленной маршрутизации. flowtrackd может определять состояние TCP-соединения,

а затем отбрасывать, проверять или ограничивать скорость пакетов, которые не принадлежат легитимному соединению.

В дополнение к нашим автоматизированным системам защиты от DDoS-атак, Cloudflare также генерирует аналитические данные об угрозах в реальном времени, которые автоматически предотвращают атаки. Кроме того, Cloudflare предоставляет своим клиентам защитный экран, ограничение скорости и дополнительные инструменты для дальнейшей настройки и оптимизации их защиты.

Предотвращение DDoS-атак Cloudflare

Поскольку использование Интернета для предприятий и частных лиц продолжает развиваться, следует ожидать, что тактика DDoS также будет адаптироваться. Cloudflare защищает веб-сайты, приложения и целые сети от DDoS-атак любого размера, вида и уровня сложности.

Наши клиенты и отраслевые аналитики рекомендуют наше комплексное решение по трем основным причинам:

- Масштаб сети: Сеть Cloudflare 37 Тбит/с может легко блокировать атаки любого размера, вида и уровня сложности. Сеть Cloudflare имеет более высокую способность противодействовать DDoS- атакам, чем у следующих четырех конкурентов вместе взятых.

- Время предотвращения: Cloudflare предотвращает большинство атак на сетевом уровне менее чем за 10 секунд в глобальном масштабе и предотвращает мгновенно (0 секунд), если предварительно настроены статические правила. Благодаря нашему глобальному присутствию Cloudflare предотвращает атаки вблизи источника с минимальной задержкой. В некоторых случаях трафик даже быстрее, чем через общедоступный Интернет.

- Анализ угроз: Защита от DDoS-атак Cloudflare основана на данных об угрозах, собранных с более чем 27 миллионов интернет-ресурсов. Кроме того, анализ угроз встроен в брандмауэры и инструменты для клиентов, чтобы расширить возможности наших клиентов.

Cloudflare обладает уникальными возможностями для защиты от DDoS-атак с беспрецедентным масштабом, скоростью и интеллектом, благодаря архитектуре нашей сети. Сеть Cloudflare похожа на фрактал: каждая служба работает на каждом сервере в каждом центре обработки данных Cloudflare, который охватывает более 200 городов по всему миру. Это позволяет Cloudflare обнаруживать и предотвращать атаки вблизи источника, независимо от размера, источника или вида атаки.

Чтобы узнать больше о решении Cloudflare в отношении DDoS, свяжитесь с нами или начните работу.

Вы также можете присоединиться к предстоящему вебинару в режиме реального времени, на котором мы будем обсуждать эти тенденции и стратегии, которые предприятия могут реализовать для борьбы с DDoS-атаками и поддержания своих сетей быстрыми и в сети. Вы можете зарегистрироваться здесь.