Se você é um líder de segurança, rede ou TI, provavelmente já ouviu os termos Zero Trust, Serviço de acesso seguro de borda (SASE) e Serviço de segurança de borda (SSE) usados para descrever uma nova abordagem para a arquitetura de rede corporativa. Essas estruturas estão moldando uma onda de tecnologia que mudará fundamentalmente a forma como as redes corporativas são construídas e operadas, mas os termos são frequentemente usados de forma intercambiável e inconsistente. Pode ser fácil se perder em um mar de chavões e perder o controle dos objetivos por trás deles: uma experiência mais segura, rápida e confiável para seus usuários finais, aplicativos e redes. Hoje, vamos detalhar cada um desses conceitos: Zero Trust, SASE e SSE e vamos delinear os componentes essenciais necessários para atingir essas metas. Uma versão permanente deste conteúdo está disponível em nosso Centro de aprendizado aqui.

O que é Zero Trust?

A segurança Zero Trust é um modelo de segurança de TI que requer verificação de identidade rigorosa para todas as pessoas e dispositivos que tentam acessar recursos em uma rede privada, independentemente de estarem dentro ou fora do perímetro da rede. Isso contrasta com o modelo tradicional de segurança baseado em perímetro, em que os usuários podem acessar recursos assim que recebem acesso à rede, também conhecido como arquitetura de "castelo e fosso".

Simplificando: a segurança de rede de TI tradicional confia em qualquer um e em qualquer coisa dentro da rede. Uma arquitetura Zero Trust não confia em ninguém e em nada. Você pode aprender mais sobre a segurança Zero Trust aqui.

O que é Serviço de acesso seguro de borda (SASE)

A Gartner introduziu o SASE como a estrutura para implementar uma arquitetura Zero Trust em qualquer organização. O SASE combina recursos de rede definidos por software com várias funções de segurança de rede, todas fornecidas a partir de uma única plataforma em nuvem. Dessa forma, o SASE permite que os funcionários se autentiquem e se conectem com segurança a recursos internos de qualquer lugar e oferece às organizações melhor controle sobre o tráfego e os dados que entram e saem de sua rede interna.

O componente acesso seguro do SASE inclui a definição de políticas de segurança Zero Trust nos dispositivos e aplicativos do usuário, bem como no tráfego de filiais, data centers e nuvem. O componente serviço de borda permite que todo o tráfego, independentemente de sua localização, passe pelos controles de acesso seguro, sem exigir o transporte de volta para um “hub” central onde esses controles são aplicados. Você pode aprender mais sobre o SASE aqui.

O que é serviço de segurança de borda (SSE)?

O SSE, também cunhado pela Gartner, é um subconjunto da funcionalidade SASE especificamente focado em recursos de imposição de segurança. É um trampolim comum para uma implantação SASE completa, que estende os controles de segurança SSE para a rede de longa distância (WAN) corporativa e inclui recursos de rede definidos por software, como modelagem de tráfego e qualidade de serviço. Você pode aprender mais sobre o SSE aqui.

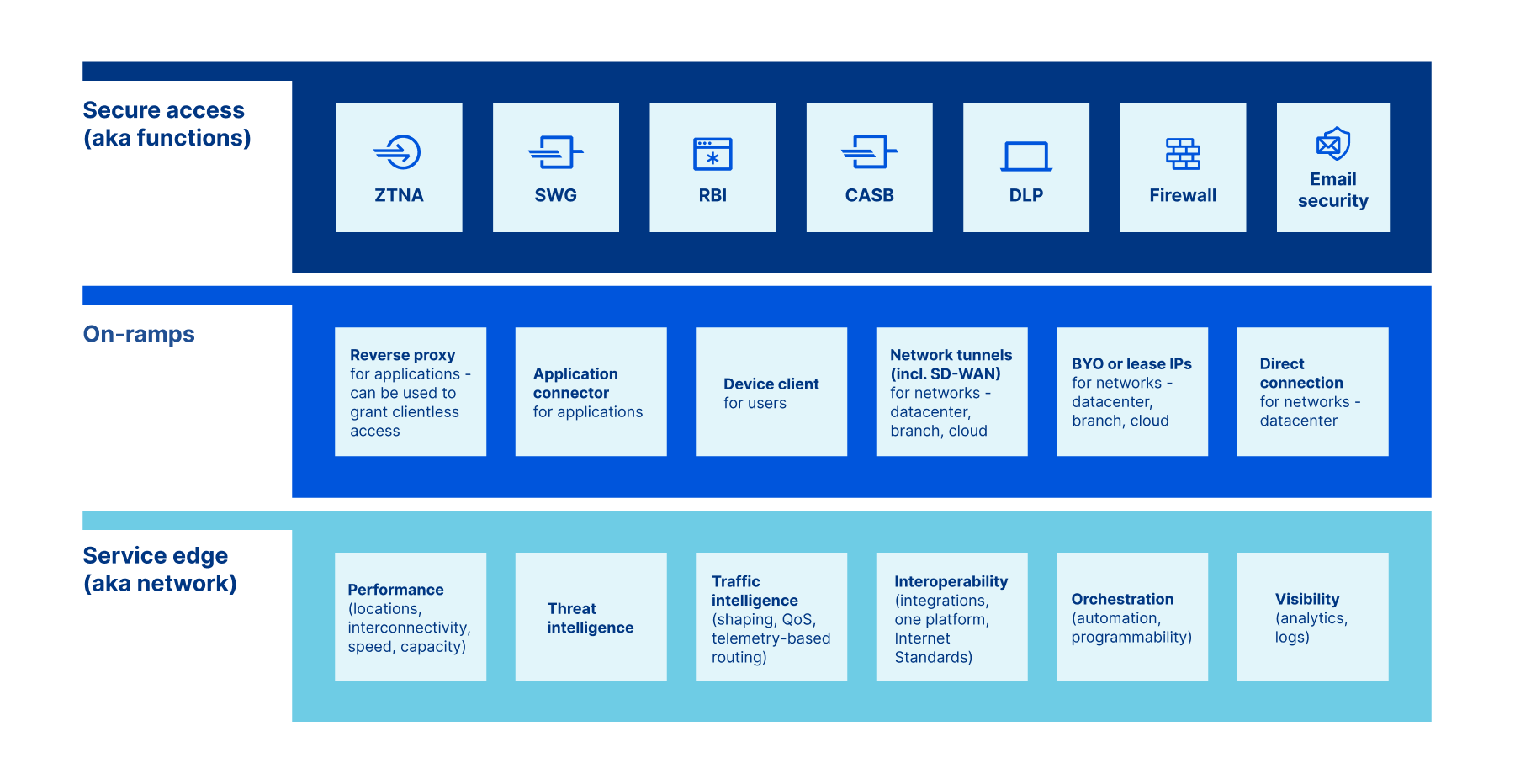

O que compõe o SASE?

As definições mais comumente disponíveis de SASE listam várias funções de segurança, como Acesso à rede Zero Trust (ZTNA) e Agente de segurança de acesso à nuvem (CASB), com foco no que uma plataforma SASE precisa fazer. As funções de segurança são uma parte essencial da história, mas essas definições são incompletas: elas não descrevem como as funções são alcançadas, o que é igualmente importante.

A definição completa de SASE se baseia nessa lista de funções de segurança para incluir três aspectos distintos: acesso seguro, vias de acesso e borda de serviços.

Cloudflare One: uma plataforma SASE abrangente

O Cloudflare One é uma plataforma SASE completa que combina um conjunto holístico de funções de acesso seguro com vias de acesso flexíveis para conectar qualquer fonte e destino de tráfego, tudo fornecido na rede global da Cloudflare que atua como uma borda de serviço extremamente rápida e confiável. Para organizações que desejam começar com o SSE como um trampolim para o SASE, o Cloudflare One também oferece cobertura. É totalmente combinável, de modo que os componentes podem ser implantados individualmente para atender a casos de uso imediatos e criar uma arquitetura SASE completa no seu próprio ritmo.

Vamos detalhar cada um dos componentes de uma arquitetura SASE e explicar como o Cloudflare One os oferece.

Acesso seguro: funções de segurança

As funções de acesso seguro operam em seu tráfego para manter seus usuários, aplicativos, rede e dados seguros. Em um modelo de entrada/processo/saída (IPO), você pode pensar em acesso seguro como os processos que monitoram e agem em seu tráfego.

Acesso à Rede Zero Trust (ZTNA)

O acesso à rede Zero Trust é a tecnologia que possibilita a implementação de um modelo de segurança Zero Trust exigindo verificação rigorosa para cada usuário e cada dispositivo antes de autorizá-los a acessar recursos internos. Em comparação com as tradicionais redes privadas virtuais (VPNs), que concedem acesso a toda uma rede local de uma só vez, o ZTNA concede acesso apenas ao aplicativo específico solicitado e nega o acesso a aplicativos e dados por padrão.

O ZTNA pode trabalhar junto com outras funções de segurança de aplicativos, como firewall de aplicativos web, proteção contra DDoS e gerenciamento de bots, para fornecer proteção completa para aplicativos na internet pública. Mais sobre ZTNA aqui.

O Cloudflare One inclui uma solução ZTNA, o Cloudflare Access, que opera em modos cliente ou sem cliente para conceder acesso a aplicativos auto-hospedados e SaaS.

O Cloudflare One inclui uma solução ZTNA, o Cloudflare Access, que opera em modos cliente ou sem cliente para conceder acesso a aplicativos auto-hospedados e SaaS.

Gateway seguro da web (SWG)

Um gateway seguro da web opera entre uma rede corporativa e a internet para impor políticas de segurança e proteger os dados da empresa. Quer o tráfego seja originário de um dispositivo de usuário, filial ou aplicativo, os SWGs fornecem camadas de proteção, incluindo filtragem de URL, detecção e bloqueio de malware e controle de aplicativos. À medida que uma porcentagem cada vez maior do tráfego da rede corporativa muda de redes privadas para a internet, a implantação do SWG tornou-se essencial para manter os dispositivos, redes e dados da empresa protegidos contra várias ameaças à segurança.

Os SWGs podem trabalhar em conjunto com outras ferramentas, incluindo firewall de aplicativos web e firewall de rede, para proteger os fluxos de tráfego de entrada e saída em uma rede corporativa. Eles também podem se integrar com o Isolamento do navegador remoto (RBI) para impedir que malware e outros ataques afetem dispositivos e redes corporativas, sem bloquear completamente o acesso do usuário aos recursos da internet. Mais sobre SWG aqui.

O Cloudflare One inclui uma solução SWG, o Cloudflare Gateway, que fornece filtragem de DNS, HTTP e de rede para tráfego de dispositivos de usuários e locais de rede.

O Cloudflare One inclui uma solução SWG, o Cloudflare Gateway, que fornece filtragem de DNS, HTTP e de rede para tráfego de dispositivos de usuários e locais de rede.

Isolamento do navegador remoto (RBI)

O isolamento do navegador é uma tecnologia que mantém a atividade de navegação segura, separando o processo de carregamento de páginas web dos dispositivos do usuário que exibem as páginas web. Dessa forma, o código de uma página web potencialmente malicioso não é executado no dispositivo do usuário, evitando que infecções por malware e outros ataques cibernéticos afetem os dispositivos do usuário e as redes internas.

O RBI funciona em conjunto com outras funções de acesso seguro, por exemplo, as equipes de segurança podem configurar as políticas do gateway seguro da web para isolar automaticamente o tráfego para sites conhecidos ou potencialmente suspeitos. Mais sobre Isolamento de navegador aqui.

O Cloudflare One inclui o Browser Isolation. Em contraste com as abordagens de navegador remoto legadas, que enviam uma versão lenta e desajeitada da página web para o usuário, o Isolamento do navegador da Cloudflare desenha uma réplica exata da página no dispositivo do usuário e, em seguida, entrega essa réplica tão rapidamente que parece um navegador normal.

O Cloudflare One inclui o Browser Isolation. Em contraste com as abordagens de navegador remoto legadas, que enviam uma versão lenta e desajeitada da página web para o usuário, o Isolamento do navegador da Cloudflare desenha uma réplica exata da página no dispositivo do usuário e, em seguida, entrega essa réplica tão rapidamente que parece um navegador normal.

Agente de segurança de acesso à nuvem(CASB)

Um agente de segurança de acesso à nuvem verifica, detecta e monitora continuamente problemas de segurança em aplicativos SaaS. As organizações usam o CASB para:

- Segurança de dados – por exemplo, garantir que um arquivo ou pasta não seja compartilhado publicamente no Dropbox por engano

- Atividade do usuário – por exemplo, alertar sobre alterações de permissões de usuários suspeitos no Workday às 2h da manhã

- Erros de configuração - por exemplo, impedir que as gravações do Zoom se tornem acessíveis ao público

- Conformidade - por exemplo, rastrear e relatar quem modificou as permissões da filial do Bitbucket

- TI invisível - por exemplo, detectar usuários que se inscreveram para um aplicativo não aprovado com seu e-mail de trabalho

Os CASBs orientados por API aproveitam as integrações de API com vários aplicativos SaaS e levam apenas alguns minutos para se conectar. O CASB também pode ser usado em conjunto com o RBI para detectar e evitar comportamentos indesejados em aplicativos SaaS aprovados e não sancionados, como desabilitar a capacidade de baixar arquivos ou copiar texto de documentos. Mais sobre CASB aqui.

O Cloudflare One inclui um CASB orientado por API que oferece visibilidade e controle abrangentes sobre aplicativos SaaS, para que você possa evitar facilmente vazamentos de dados e violações de conformidade.

O Cloudflare One inclui um CASB orientado por API que oferece visibilidade e controle abrangentes sobre aplicativos SaaS, para que você possa evitar facilmente vazamentos de dados e violações de conformidade.

Prevenção de perda de dados (DLP)

As ferramentas de prevenção de perda de dados detectam e impedem a exfiltração de dados (movimentação de dados sem autorização da empresa) ou a destruição de dados. Muitas soluções DLP analisam o tráfego de rede e os dispositivos de "endpoint" internos para identificar o vazamento ou perda de informações confidenciais, como números de cartão de crédito e informações de identificação pessoal (PII). O DLP usa várias técnicas para detectar dados confidenciais, incluindo impressão digital de dados, correspondência de palavras-chave, correspondência de padrões e correspondência de arquivos. Mais sobre DLP aqui.

Os recursos de DLP para o Cloudflare One estarão disponíveis em breve. Eles incluem a capacidade de verificar dados em relação a padrões comuns, como PII, rotular e indexar dados específicos que você precisa proteger e combinar regras DLP com outras políticas Zero Trust.

Os recursos de DLP para o Cloudflare One estarão disponíveis em breve. Eles incluem a capacidade de verificar dados em relação a padrões comuns, como PII, rotular e indexar dados específicos que você precisa proteger e combinar regras DLP com outras políticas Zero Trust.

Firewall como serviço

O firewall como serviço, também conhecido como firewall em nuvem, filtra o tráfego possivelmente malicioso sem exigir a presença de um hardware físico na rede do cliente. Mais informações sobre firewall como serviço aqui.

O Cloudflare One inclui o Magic Firewall, um firewall como serviço que permite filtrar qualquer tráfego de IP de um único plano de controle e (NOVO) aplicar políticas de IDS em todo o seu tráfego.

O Cloudflare One inclui o Magic Firewall, um firewall como serviço que permite filtrar qualquer tráfego de IP de um único plano de controle e (NOVO) aplicar políticas de IDS em todo o seu tráfego.

Segurança de e-mails

A segurança de e-mail é o processo de evitar ataques cibernéticos baseados em e-mail e comunicações indesejadas. Isso inclui proteger caixas de entrada contra invasões, defender domínios contra falsificação, parar ataques de phishing, evitar fraudes, bloquear a distribuição de malware, filtrar spam e usar criptografia para proteger o conteúdo de e-mails de pessoas não autorizadas.

As ferramentas de segurança de e-mail podem ser usadas em conjunto com outras funções de acesso seguro, incluindo DLP e RBI, por exemplo, links potencialmente suspeitos em e-mails podem ser abertos em um navegador isolado sem bloquear falsos positivos. Mais sobre segurança de e-mail aqui.

O Cloudflare One inclui a segurança de e-mail do Area 1 que rastreia a internet para impedir phishing, comprometimento de e-mail corporativo (BEC) e ataques à cadeia de suprimentos de e-mail nos estágios iniciais do ciclo de ataque. O Area 1 aprimora a segurança integrada de provedores de e-mail em nuvem com integrações profundas em ambientes e fluxos de trabalho da Microsoft e do Google.

O Cloudflare One inclui a segurança de e-mail do Area 1 que rastreia a internet para impedir phishing, comprometimento de e-mail corporativo (BEC) e ataques à cadeia de suprimentos de e-mail nos estágios iniciais do ciclo de ataque. O Area 1 aprimora a segurança integrada de provedores de e-mail em nuvem com integrações profundas em ambientes e fluxos de trabalho da Microsoft e do Google.

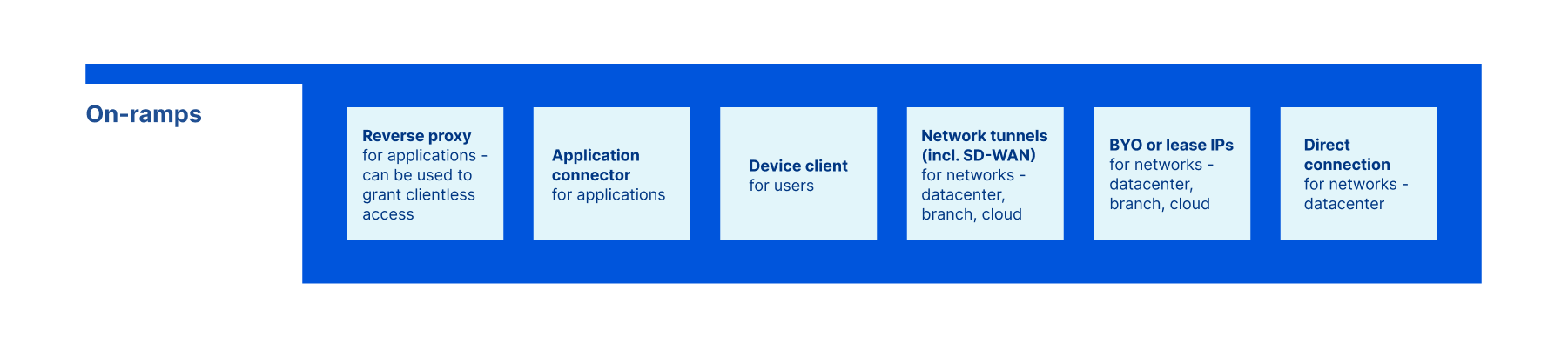

Vias de acesso: conecte-se

Para aplicar funções de acesso seguro ao seu tráfego, você precisa de mecanismos para obter esse tráfego de sua origem (seja um dispositivo de usuário remoto, filial, data center ou nuvem) até a borda de serviço (veja abaixo) onde essas funções operam. As vias de acesso são esses mecanismos, as entradas e saídas no modelo IPO, ou em outras palavras, as maneiras como seu tráfego vai do ponto A ao ponto B após a aplicação dos filtros.

Proxy reverso (para aplicativos)

Um proxy reverso fica na frente dos servidores web e encaminha as solicitações do cliente (por exemplo, navegador web) para esses servidores web. Os proxies reversos são normalmente implementados para ajudar a aumentar a segurança, o desempenho e a confiabilidade. Quando usado em conjunto com provedores de segurança de identidade e endpoint, um proxy reverso pode ser empregado para conceder acesso à rede para aplicativos baseados na web.

O Cloudflare One inclui um dos proxies reversos mais usados do mundo, que processa mais de 1,39 bilhão de solicitações de DNS todos os dias.

Conector de aplicativos (para aplicativos)

Para aplicativos privados ou não baseados na web, as equipes de TI podem instalar um daemon leve em sua infraestrutura e criar uma conexão somente de saída para a borda de serviço. Esses conectores de aplicativos permitem conectividade com servidores web HTTP, servidores SSH, áreas de trabalho remotas e outros aplicativos/protocolos sem abrir os aplicativos para possíveis ataques.

O Cloudflare One inclui o Cloudflare Tunnel. Os usuários podem instalar um daemon leve que cria um túnel criptografado entre seu servidor web de origem e o data center mais próximo da Cloudflare sem abrir nenhuma porta de entrada pública.

Cliente de dispositivo (para usuários)

Para obter tráfego de dispositivos, incluindo notebooks e telefones, para a borda de serviço para filtragem e acesso à rede privada, os usuários podem instalar um cliente. Esse cliente, ou “agente de roaming”, atua como um proxy de encaminhamento para direcionar parte ou todo o tráfego do dispositivo para a borda de serviço.

O Cloudflare One inclui o cliente de dispositivo WARP, usado por milhões de usuários em todo o mundo e disponível para iOS, Android, ChromeOS, Mac, Linux e Windows.

Traga o seu próprio ou alugue IPs (para filiais, data centers e nuvens)

Dependendo dos recursos de borda de rede/serviço de um provedor SASE, as organizações podem optar por trazer seus próprios IPs ou alugar IPs para habilitar toda a conectividade de rede por meio de anúncio BGP.

O Cloudflare One inclui opções de BYOIP e IP alugado, ambas envolvendo intervalos de publicidade em toda a nossa rede Anycast.

Túneis de rede (para filiais, data centers e nuvens)

A maioria dos dispositivos de hardware ou hardware virtual que ficam em perímetros de rede física são capazes de oferecer suporte a um ou vários tipos de mecanismos de tunelamento padrão do setor, como GRE e IPsec. Esses túneis podem ser estabelecidos na borda de serviço a partir de filiais, data centers e nuvens públicas para permitir a conectividade no nível da rede.

O Cloudflare One inclui opções de túnel Anycast GRE e IPsec, que são configuradas como túneis ponto a ponto tradicionais, mas concedem conectividade automática a toda a rede Anycast da Cloudflare para facilitar o gerenciamento e a redundância. Essas opções também permitem fácil conectividade de dispositivos SD-WAN existentes, o que pode permitir uma configuração de túnel simples de gerenciar ou totalmente automatizada.

Conexão direta (para filiais e data centers)

Uma opção final de via de acesso para redes com necessidades de alta confiabilidade e capacidade é conectar-se diretamente à borda de serviço, seja com uma conexão física cruzada/de última milha ou uma interconexão virtual por meio de um provedor de malha virtual.

O Cloudflare One inclui o Cloudflare Network Interconnect (CNI), que permite que você se conecte à rede da Cloudflare por meio de uma conexão física direta ou conexão virtual por meio de um parceiro. O Cloudflare for Offices traz a CNI diretamente para seu local físico para uma conectividade ainda mais simples.

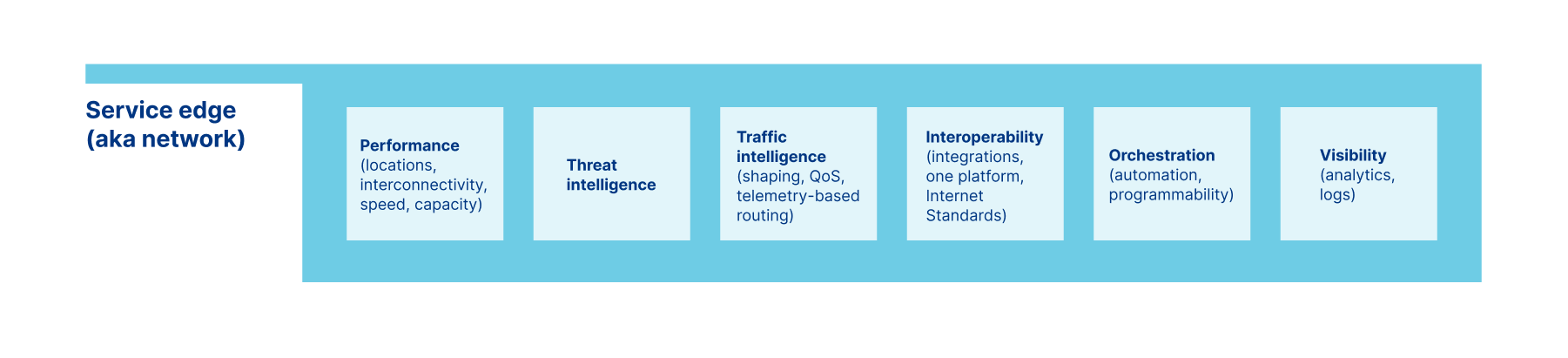

Borda de serviço: a rede que alimenta tudo

As funções de acesso seguro precisam de um lugar para operar. No modelo tradicional de arquitetura de perímetro, esse local era um rack de caixas de hardware em um escritório corporativo ou data center; com o SASE, é uma rede distribuída localizada o mais próximo possível dos usuários e aplicativos onde quer que estejam no mundo. Mas nem todas as bordas de serviço são criadas iguais: para uma plataforma SASE oferecer uma boa experiência para seus usuários, aplicativos e redes, a rede subjacente precisa ser rápida, inteligente, interoperável, programável e transparente. Vamos detalhar cada um desses recursos da plataforma.

Desempenho: localizações, interconectividade, rapidez, capacidade

Historicamente, as equipes de TI tiveram que tomar decisões difíceis entre segurança e desempenho. Elas podem incluir se e qual tráfego deve ser transportado de volta para um local central para filtragem de segurança e quais funções de segurança habilitar para equilibrar a taxa de transferência com a sobrecarga de processamento. Com o SASE, essas compensações não são mais necessárias, desde que a borda de serviço seja:

- Dispersa geograficamente: é importante ter locais de borda de serviço o mais próximo possível de onde estão seus usuários e aplicativos, o que significa cada vez mais, possivelmente, qualquer lugar do mundo.

- Interconectada: sua borda de serviço precisa estar interconectada com outras redes, incluindo os principais provedores de trânsito, nuvem e SaaS, para fornecer conectividade confiável e rápida aos destinos para os quais você está roteando o tráfego.

- Rápida: à medida que as expectativas para a experiência do usuário continuam a aumentar, sua borda de serviço precisa acompanhar. O desempenho percebido do aplicativo é influenciado por muitos fatores, desde a disponibilidade de conectividade rápida de última milha com a internet até o impacto da filtragem de segurança e das etapas de criptografia/descriptografia, portanto, os provedores de SASE precisam adotar uma abordagem holística para medir e melhorar o desempenho da rede.

- De alta capacidade: com um modelo de arquitetura SASE, você nunca precisará pensar em planejamento de capacidade para suas funções de segurança - “qual tamanho de caixa comprar” é uma questão do passado. Isso significa que sua borda de serviço precisa ter capacidade suficiente em cada local onde o tráfego de rede pode chegar e a capacidade de equilibrar a carga do tráfego de maneira inteligente para usar essa capacidade com eficiência em toda a borda de serviço.

O Cloudflare One é criado na rede global da Cloudflare, que abrange mais de 270 cidades em mais de 100 países, mais de 10.500 redes interconectadas e mais de 140 Tbps de capacidade.

Inteligência de tráfego: modelagem, QoS, roteamento baseado em telemetria

Além dos atributos de desempenho inerentes de uma borda de rede/serviço, também é importante poder influenciar o tráfego com base nas características de sua rede individual. Técnicas como modelagem de tráfego, qualidade de serviço (QoS) e roteamento baseado em telemetria podem melhorar ainda mais o desempenho do tráfego na borda de serviço de segurança, priorizando a largura de banda para aplicativos críticos e roteamento em torno de congestionamento, latência e outros problemas ao longo de caminhos intermediários.

O Cloudflare One inclui o Argo Smart Routing, que otimiza o tráfego das camadas 3 a 7 para rotear de forma inteligente o congestionamento, a perda de pacotes e outros problemas na internet. Recursos adicionais de modelagem de tráfego e QoS estão no roteiro do Cloudflare One.

Inteligência contra ameaças

Para potencializar as funções de acesso seguro, sua borda de serviço precisa de um feed de inteligência continuamente atualizado que inclua tipos de ataque novos e conhecidos em todas as camadas da pilha OSI. A capacidade de integrar feeds de ameaças de terceiros é um bom começo, mas a inteligência contra ameaças nativa do tráfego que flui pela borda de serviço é ainda mais poderosa.

O Cloudflare One inclui inteligência contra ameaças coletada dos mais de 20 milhões de ativos da internet na rede da Cloudflare, que é continuamente realimentada em nossas políticas de acesso seguro para manter os clientes protegidos contra ameaças emergentes.

Interoperabilidade: integrações, padrões e capacidade de composição

Sua plataforma SASE substitui muitos dos componentes de sua arquitetura de rede legada, mas você pode optar por manter algumas de suas ferramentas existentes e introduzir novas no futuro. Sua borda de serviço precisa ser compatível com seus provedores de conectividade, hardware e ferramentas existentes para permitir uma migração suave para o SASE.

Ao mesmo tempo, a borda de serviço também deve ajudá-lo a ficar à frente de novas tecnologias e padrões de segurança como TLS 1.3 e HTTP3. Também deve ser totalmente combinável, com todos os serviços trabalhando juntos para gerar melhores resultados do que uma pilha de soluções pontuais sozinha.

O Cloudflare One se integra a plataformas como provedor de identidade e soluções de proteção de endpoints, dispositivos SD-WAN, provedores de interconexão e ferramentas de gerenciamento de eventos e incidentes de segurança (SIEMs). As ferramentas de segurança e TI existentes podem ser usadas junto com o Cloudflare One com trabalho mínimo de integração.

A Cloudflare também é líder no avanço dos padrões de internet e rede. Quaisquer novos padrões e protocolos da web provavelmente foram influenciados por nossa equipe de pesquisa.

O Cloudflare One também é totalmente combinável, permitindo que você comece com um caso de uso e adicione funcionalidades adicionais para criar um efeito “1+1=3” para sua rede.

Orquestração: automação e programabilidade

A implantação e o gerenciamento de sua configuração SASE podem se tornar complexos se houver necessidade de escalar para mais usuários, aplicativos e locais. Sua borda de serviço deve oferecer automação e programabilidade completas, incluindo a capacidade de gerenciar sua infraestrutura como código com ferramentas como o Terraform.

O Cloudflare One inclui API completa e compatibilidade com Terraform para implantar e gerenciar facilmente a configuração.

Visibilidade: análise de dados e logs

Sua equipe deve ter visibilidade total de todo o roteamento de tráfego pela borda de serviço. No modelo clássico de segurança de perímetro, as equipes de TI e segurança podiam obter visibilidade configurando toques de rede nos poucos locais onde o tráfego entrava e saía da rede corporativa. Como os aplicativos deixaram o data center e os usuários deixaram o escritório, tornou-se muito mais desafiador obter acesso a esses dados. Com uma arquitetura SASE, onde todo o seu tráfego é roteado por meio de uma borda de serviço com um único plano de controle, você pode obter essa visibilidade de volta, tanto por meio de formatos familiares, como dados de fluxo e capturas de pacotes, quanto de logs e análises avançados.

Todos os componentes de acesso seguro do Cloudflare One geram análises e logs avançados que podem ser avaliados diretamente no painel do Cloudflare One ou enviados por push para ferramentas SIEM para análises avançadas.

Comece sua jornada SASE com o Cloudflare One

Na próxima semana, vamos anunciar novos recursos que aumentam ainda mais a capacidade da plataforma Cloudflare One, facilitando para sua equipe entender a visão do SASE. Você pode acompanhar nossa página inicial da Semana da Inovação aqui ou entrar em contato conosco para começar hoje mesmo.