Em 2022, com quase cinco bilhões de pessoas em todo o mundo (além de um número incontável de “bots”) usando a internet, a análise dos dados agregados sobre esse uso pode revelar algumas tendências muito interessantes. Para esse fim, temos o prazer de apresentar o Cloudflare Radar 2022 Year In Review, que exibe tabelas, gráficos e mapas interativos que você pode usar para explorar tendências notáveis da internet observadas ao longo do ano passado. O site Year In Review faz parte do Cloudflare Radar, que comemorou seu segundo aniversário em setembro com o lançamento do Radar 2.0.

Organizamos as tendências que observamos em três áreas temáticas diferentes: Tráfego, Adoção e Segurança. O conteúdo abordado em cada uma dessas áreas é descrito com mais detalhes em suas respectivas seções abaixo. Com base no Year in Review de 2021, incorporamos várias métricas adicionais este ano e também aprimoramos a metodologia subjacente. (Como tal, os gráficos não são diretamente comparáveis para desenvolver insights sobre as mudanças anuais.)

As visualizações do site mostradas em granularidade semanal abrangem o período de 2 de janeiro a 26 de novembro de 2022 (o início da primeira semana completa do ano até o final da última semana completa de novembro). Planejamos atualizar os conjuntos de dados subjacentes até o final do ano no início de 2023. As tendências de quase 200 locais estão disponíveis no site, com alguns locais menores ou menos populosos excluídos devido a dados insuficientes.

Antes de começarmos, se você preferir verificar as estatísticas e explorar os dados dos títulos antes, visite o site. Se quiser um conjunto de reflexões mais longo e com curadoria, continue lendo este post. Independentemente disso, encorajamos você a considerar como as tendências apresentadas neste post e nas várias seções do site afetam sua empresa ou organização e a pensar em como esses insights podem informar ações que você pode adotar para melhorar a experiência do usuário ou aprimorar sua postura de segurança.

Tráfego

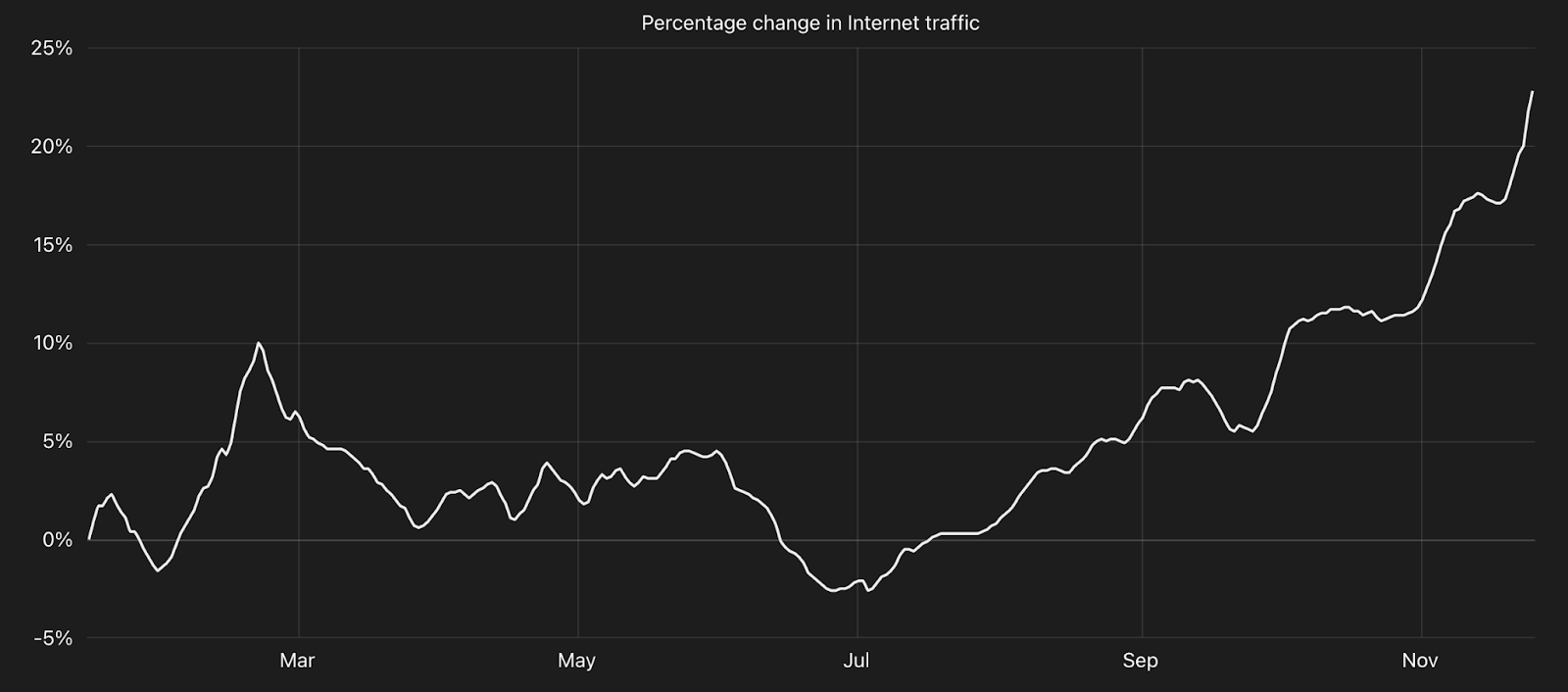

Qualquer pessoa que acompanhe as manchetes recentes sobre tecnologia pode presumir que a tendência de crescimento incrível da internet, que dura décadas, finalmente começou a diminuir. Em tempos como estes, os dados são fundamentais. Nossos dados indicam que o tráfego global da internet, que cresceu 23% este ano, está robusto como sempre.

Para determinar as tendências de tráfego ao longo do tempo, primeiro estabelecemos uma linha de base, calculada como o volume médio de tráfego diário (excluindo tráfego de bots) durante a segunda semana completa (de 9 a 15 de janeiro) de 2022. Escolhemos a segunda semana pois as pessoas tiveram tempo de retornar às suas rotinas “normais” (escola, trabalho, etc.) depois das festas de final de ano. A variação percentual mostrada nas linhas de tendência em nossos gráficos é calculada em relação ao valor da linha de base e representa uma média de sete dias, não representa o volume de tráfego absoluto para um local. A média de sete dias é feita para suavizar as mudanças bruscas vistas com uma granularidade diária.Além de calcular o crescimento do tráfego, nosso resolvedor de DNS público 1.1.1.1 e nossa ampla base global de clientes nos permite ter uma visão única da atividade on-line. Isso inclui informações sobre os tipos mais populares de conteúdo da internet e os serviços mais populares da internet em geral e em categorias específicas, bem como o impacto dos bots. Claro, nada disso importa se a conectividade não estiver disponível, então também detalhamos as principais interrupções da internet observadas em 2022.

Tendências de tráfego

Após uma queda inicial, o tráfego mundial da internet teve um crescimento nominal coincidindo com os Jogos Olímpicos de Inverno de 2022 em Pequim, mas caiu novamente nas semanas após seu encerramento. Depois de alguns meses de leve crescimento, o tráfego caiu novamente abaixo da linha de base em julho. No entanto, depois de atingir esse ponto mais baixo, o tráfego da internet experimentou uma taxa de crescimento bastante consistente ao longo do ano. Uma inflexão ascendente no final de novembro é visível no gráfico do tráfego mundial, bem como nos gráficos do tráfego de várias localidades. A análise do tráfego mostrou que esse aumento resultou da convergência do tráfego de compras antecipadas de fim de ano (para sites de comércio eletrônico) com a preparação e os primeiros dias da Copa do Mundo da FIFA 2022 no Catar.

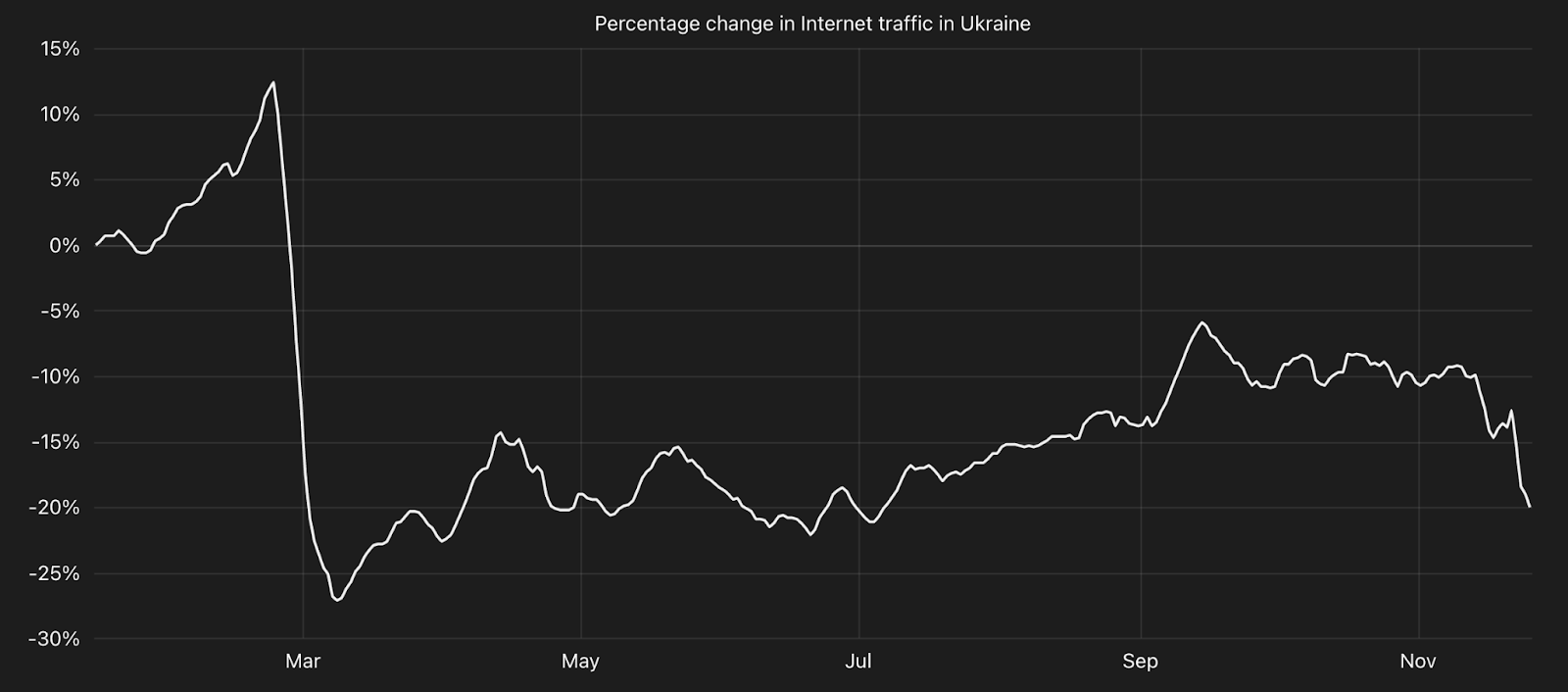

O post do blog An Update on Cloudflare’s assistance to Ukraine publicado durante a Impact Week analisou o conflito de uma perspectiva de ataques. Observar a Ucrânia através das lentes do tráfego da internet fornece informações únicas sobre os impactos dos danos e da destruição da guerra na conectividade da internet dentro do país. Depois de começar o ano com algum crescimento nominal do tráfego, essa tendência foi rapidamente revertida quando a invasão russa começou em 24 de fevereiro, com o tráfego caindo rapidamente à medida que a infraestrutura era danificada e a população se concentrava em encontrar segurança e abrigo. Embora o tráfego tenha começado a crescer novamente após o declínio acentuado inicial, as quedas em maio e junho parecem estar correlacionadas com as interrupções significativas observadas pela Cloudflare. Depois de retornar o crescimento em agosto, várias interrupções adicionais foram perceptíveis em setembro, outubro e novembro, coincidindo com as quedas de energia generalizadas em todo o país resultantes de ataques russos.

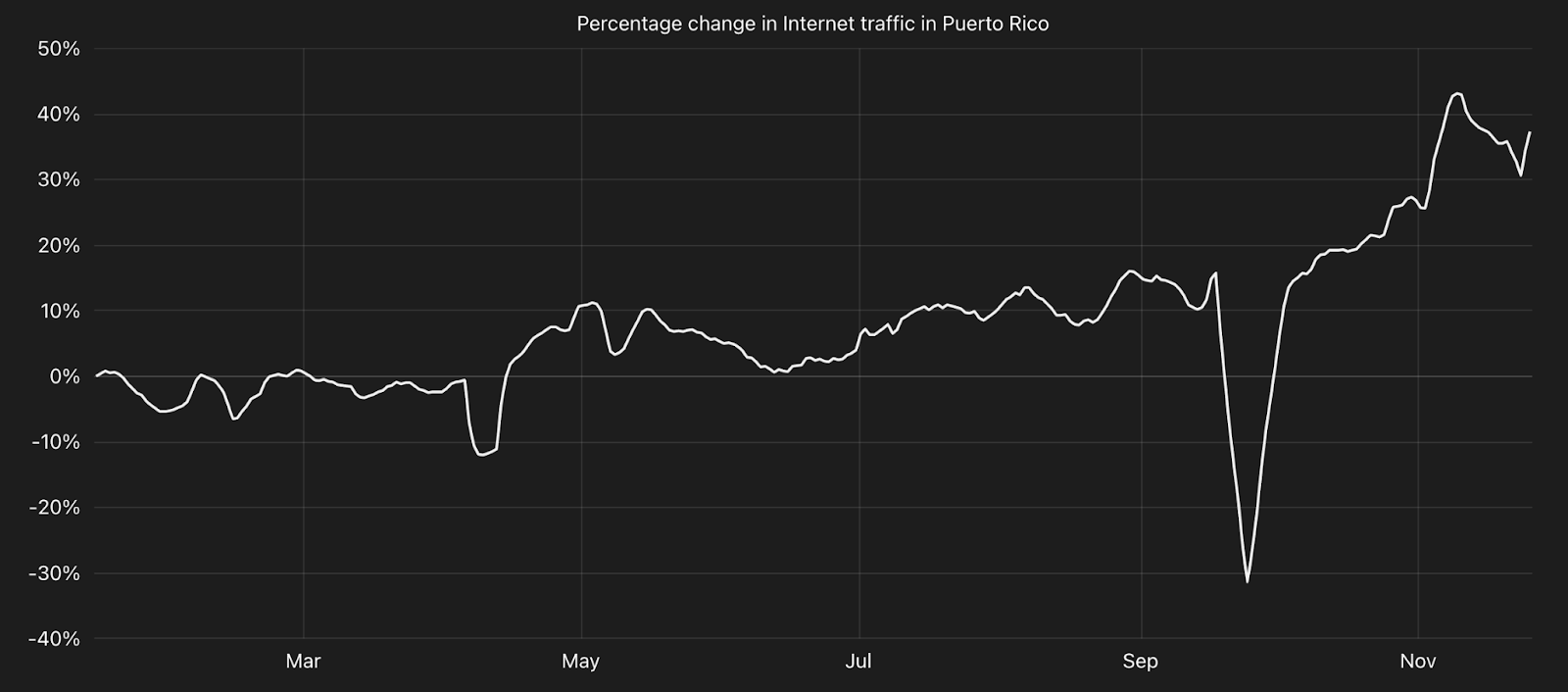

Energia elétrica confiável é fundamental para a conectividade de confiança com a internet, tanto para a infraestrutura de rede principal em data centers quanto para a infraestrutura de última milha, como torres de celular e roteadores Wi-Fi, além de notebooks, telefones celulares e outros dispositivos usados para acessar a internet. Por vários anos, os residentes de Porto Rico fizeram um grande esforço para lidar com uma rede elétrica não confiável, que resultava em frequentes quedas de energia e tempos de restauração lentos. Em 2022, a ilha sofreu duas quedas de energia de vários dias que claramente afetaram o forte crescimento do tráfego. Em abril, um incêndio em uma usina elétrica causou uma interrupção que durou três dias, interrompendo a conectividade com a internet durante esse período. Em setembro, quedas de energia generalizadas resultantes dos danos do furacão Fiona resultaram em uma queda rápida no tráfego da internet, com a interrupção durando mais de uma semana até que o trabalho de restauração de energia e o reparo da infraestrutura fossem concluídos.

Principais categorias

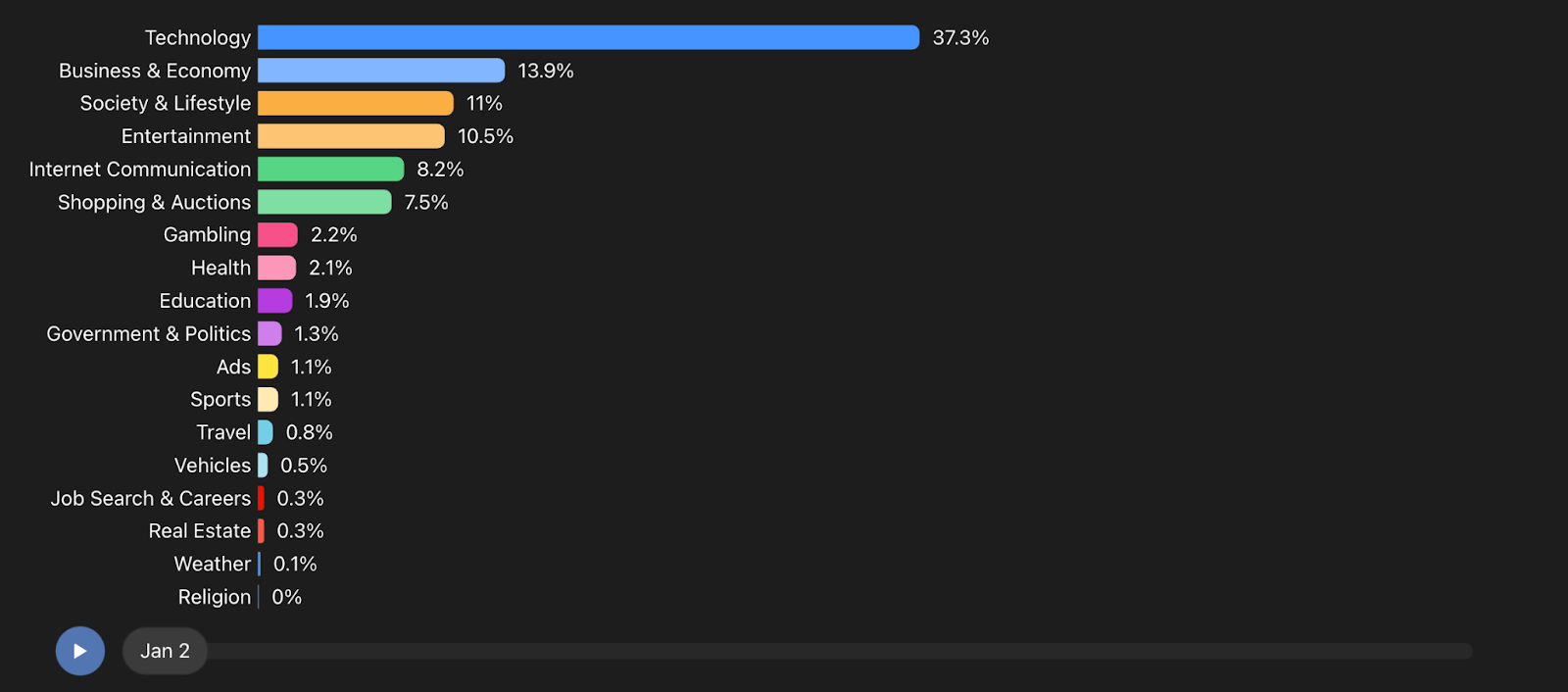

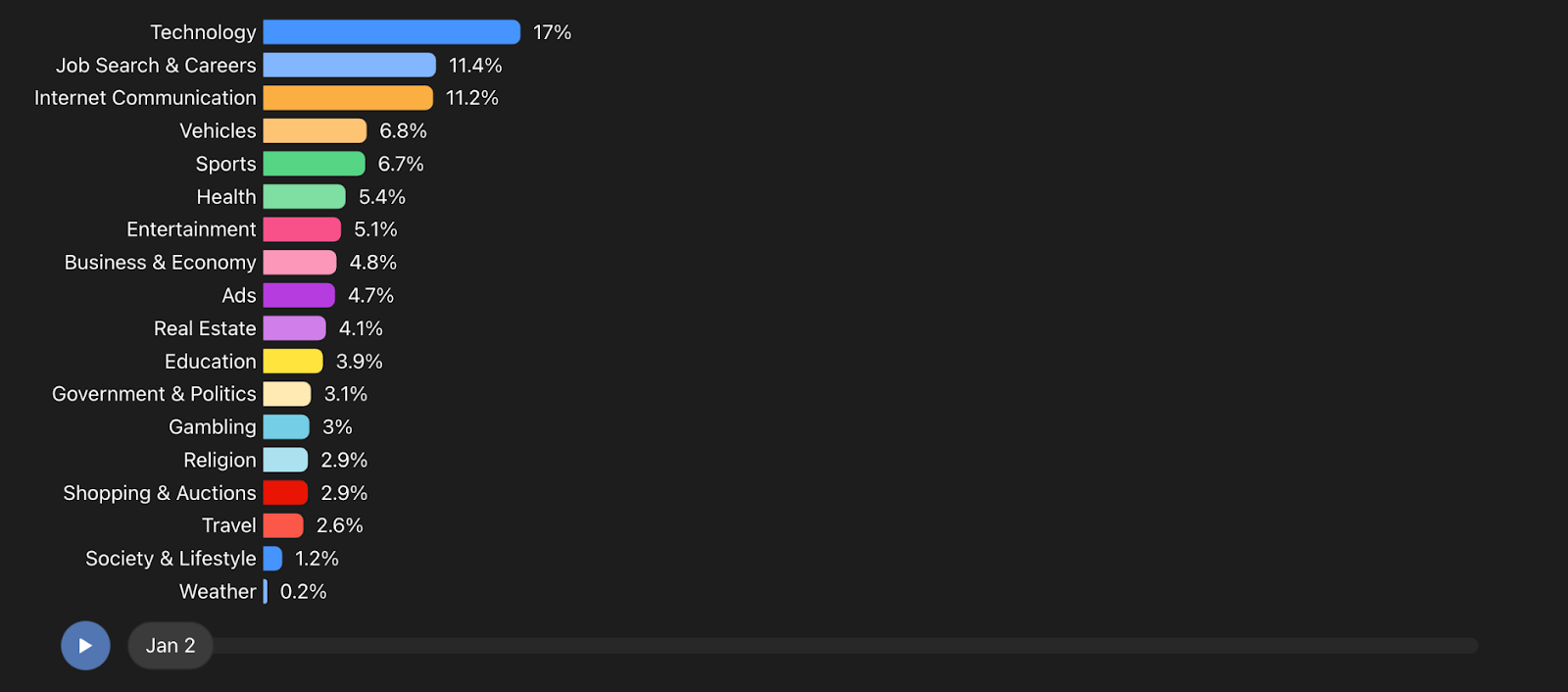

A base global de clientes da Cloudflare abrange uma variedade de categorias do setor, incluindo tecnologia, comércio eletrônico e entretenimento, entre outras. A análise do tráfego para sites e aplicativos de nossos clientes revela quais categorias de conteúdo foram mais populares ao longo do ano e podem ser categorizadas pela localização do usuário. Os domínios associados a cada zona de cliente têm uma ou mais categorias associadas, elas podem ser visualizadas no Cloudflare Radar. Para calcular a distribuição do tráfego no conjunto de categorias para cada local, dividimos o número de solicitações de domínios associadas a uma determinada categoria, vistas ao longo de uma semana, pelo número total de solicitações mapeadas para uma categoria vistas naquela semana, filtrando o tráfego de bots. Se um domínio estiver associado a várias categorias, a solicitação associada foi incluída na contagem agregada de cada categoria. O gráfico mostra como a distribuição das solicitações nas categorias selecionadas muda ao longo do ano.

Globalmente, os sites da categoria Tecnologia foram os mais populares, respondendo por aproximadamente um terço do tráfego ao longo do ano. A próxima categoria mais popular foi Negócios e Economia, que gerou aproximadamente 15% do tráfego. Compras e Leilões também tiveram um aumento no tráfego em novembro, quando os consumidores começaram suas compras de fim de ano.

Em nítido contraste com outros países asiáticos, na Coreia do Sul, Comunicação pela internet foi consistentemente a segunda categoria mais popular durante o ano. Em outros lugares, Comunicação pela internet esteve ocasionalmente entre os cinco primeiros, mas geralmente entre os 10 primeiros. Comunicação pela internet foi seguida de perto por Entretenimento e Negócios e Economia. A primeira teve vários períodos de aumento de tráfego ao longo do ano, em contraste com outras categorias, que tiveram uma participação no tráfego bastante consistente ao longo do tempo.

A distribuição do tráfego na Turquia representou um raro desvio da maioria dos outros locais ao redor do mundo. Embora Tecnologia tenha começado o ano como a categoria mais popular, sua popularidade diminuiu durante a segunda metade do ano, terminando abaixo de Compras e Leilões e Sociedade e Estilo de Vida. Esses dois últimos tiveram crescimento gradual a partir de setembro e registraram aumentos maiores em novembro. Os sites de Negócios e Economia e Entretenimento foram comparativamente menos populares aqui, em contraste com muitos outros locais.

A distribuição do tráfego na Armênia também foi contrária à observada na maioria dos outros locais. Entretenimento foi a categoria mais popular durante quase todo o ano, exceto na última semana de novembro. Tecnologia foi em geral a segunda categoria mais popular, embora tenha sido superada por Apostas várias vezes ao longo do ano. No entanto, a popularidade de Apostas caiu significativamente em novembro, sendo superada pelas categorias Compras e Leilões e Negócios e Economia.

Serviços de internet mais populares

A grande vantagem de ser um serviço de internet popular é que a marca do serviço se torna amplamente reconhecida, por isso não é surpresa que o Google seja o primeiro em nossa classificação geral.

Top 10 — Classificação geral, final de 2022

1. Google

2. Facebook

3. Apple, TikTok (empatados)

5. YouTube

6. Microsoft

7. Amazon Web Services

8. Instagram

9. Amazon

10. iCloud, Netflix, Twitter, Yahoo (empatados)

No ano passado, o TikTok estava no topo da nossa classificação. No entanto, os resultados entre os dois anos não são comparáveis. Como parte do lançamento do Radar 2.0, introduzimos melhorias em nossos algoritmos de classificação de domínio, e as classificações deste ano são baseadas nesses novos algoritmos. Além disso, este ano agrupamos todos os domínios que pertencem a um único serviço de internet. Por exemplo, o Google opera google.com, google.pt e mail.google.com, entre outros, então agregamos a popularidade de cada domínio em um único serviço de internet “Google” para simplificar. No entanto, embora a Meta opere o Facebook e o Instagram, os consumidores geralmente percebem essas marcas como distintas, então decidimos agrupar os domínios associados a esses serviços separadamente.Saindo do foco dos dez principais gerais, os dados de consulta de DNS anônimos de nosso resolvedor de DNS público 1.1.1.1 refletem o tráfego de milhões de usuários em todo o mundo, permitindo-nos também oferecer classificações específicas por categoria. Apesar de você poder visualizar todas na seção “Serviços de Internet mais populares” do nosso site Year in Review, decidimos destacar algumas de nossas observações favoritas abaixo.

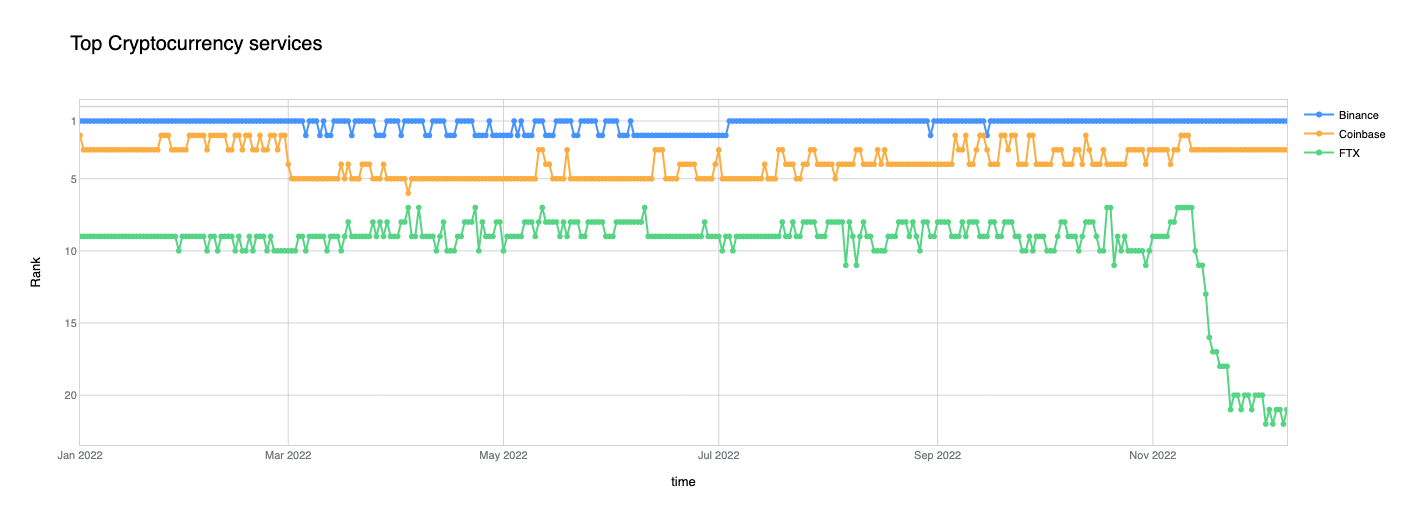

As criptomoedas sempre parecem ser muito promissoras embora haja muita controvérsia. Não podíamos deixar de ficar curiosos sobre quais serviços de criptomoeda foram os mais populares. Mas antes de pular para as dez principais, vamos clicar duas vezes em uma que saiu da corrida: a FTX. Conhecida como a terceira maior exchange de criptomoedas do mundo, nossa classificação de popularidade mostra que ela ficou em torno do 9º lugar durante a maior parte do ano. Isto é, até que faliu em novembro. Nesse ponto, há uma queda vertiginosa, que também parece coincidir com relatos de que a FTX desativou a capacidade de seus usuários de fazer saques em criptomoedas. Voltando às dez principais, as duas outras principais exchanges de criptomoedas, Binance e Coinbase, ficaram em 1º e 3º lugar, respectivamente e não parecem ter sido afetadas negativamente pela FTX em nossas classificações.

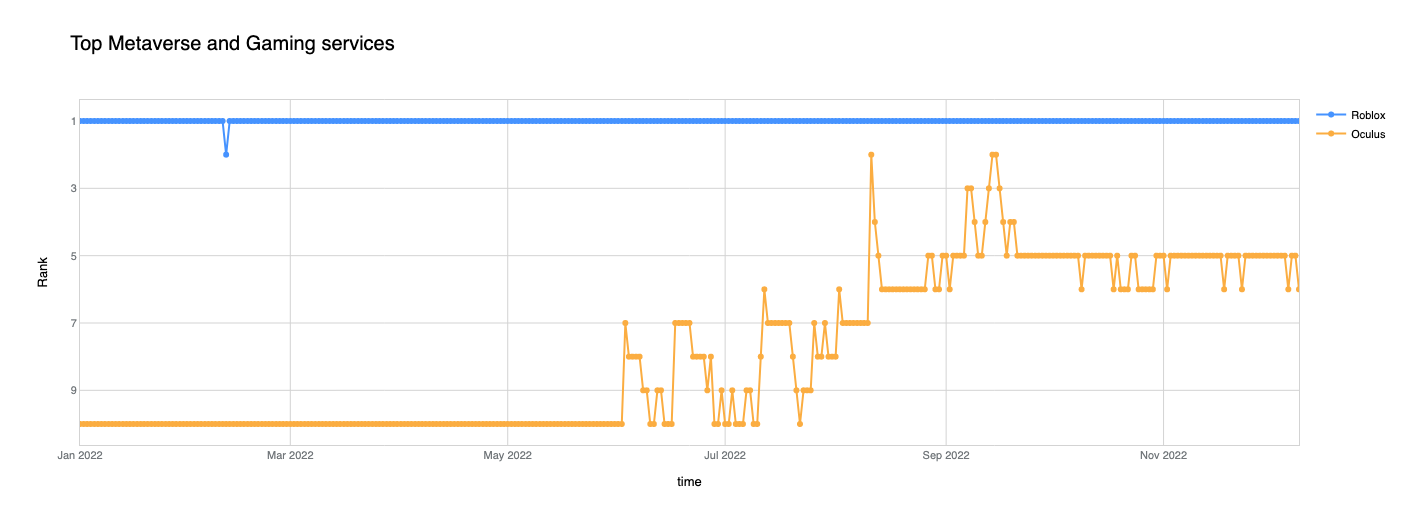

O universo tem sido o lugar mais animado desde o início dos tempos, mas alguns sugerem que logo estaremos no metaverso. Se isso for verdade, então a pergunta é “De quem é o metaverso?”. No ano passado, o Facebook mudou seu nome para Meta ao despejar bilhões de dólares no espaço, então ficamos curiosos sobre o impacto de seus esforços no cenário do metaverso um ano depois. Com o Oculus da Meta oferecendo sua incursão inicial ao metaverso, nossos dados indicam que, embora sua popularidade tenha sofrido melhorias tangíveis, subindo do 10º para o 5º lugar na segunda metade do ano, o Roblox é claramente o campeão da arena do metaverso. É fascinante ver esse desafiante menor dominando o Oculus, que é operado pela Meta, uma empresa aproximadamente 18 vezes maior em capitalização de mercado. Estamos ansiosos para voltar no final de 2023 e ver se a ascensão do Oculus na classificação supera o Roblox ou se o player menor mantém a coroa.

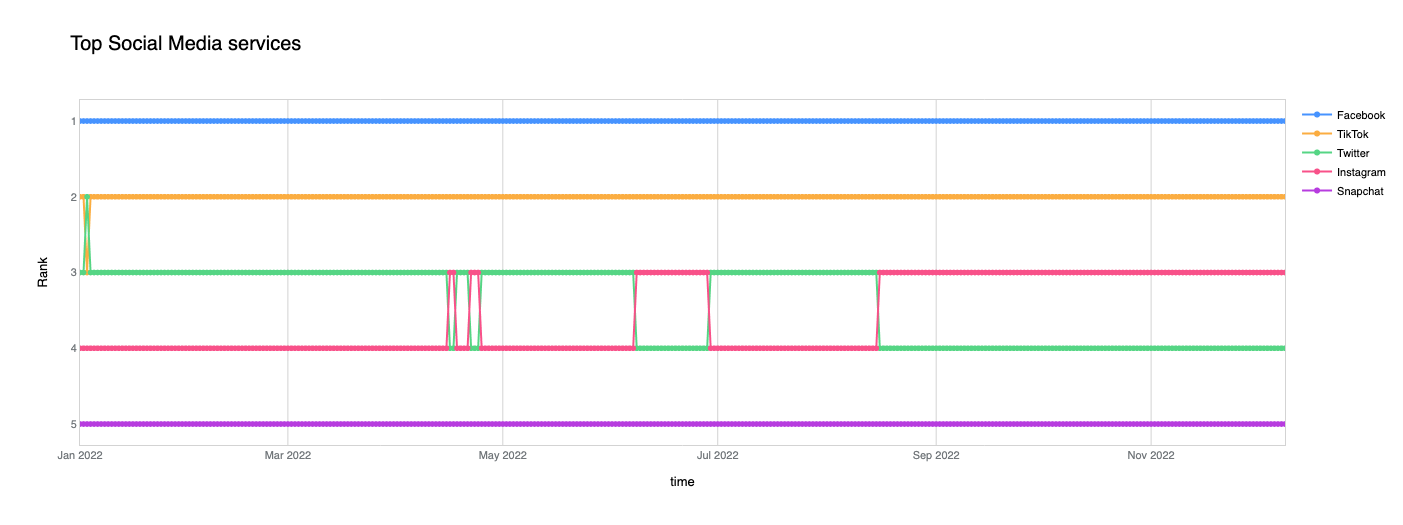

A transição do Facebook para Meta, no entanto, não parece ter afetado sua popularidade como plataforma de mídia social. Em nossa classificação das principais plataformas de mídia social, o Facebook ocupou a primeira posição ao longo do ano. O TikTok e o Snapchat também se mantiveram firmes entre os cinco primeiros. O Instagram e o Twitter trocaram de lugar várias vezes no meio do ano, mas o aplicativo de compartilhamento de fotos e vídeos acabou derrubando o Twitter do terceiro lugar em agosto. Uma volatilidade mais ativa foi observada na metade inferior dos dez principais, já que LinkedIn, Discord e Reddit frequentemente alternaram entre a sexta, sétima e oitava posições na classificação.

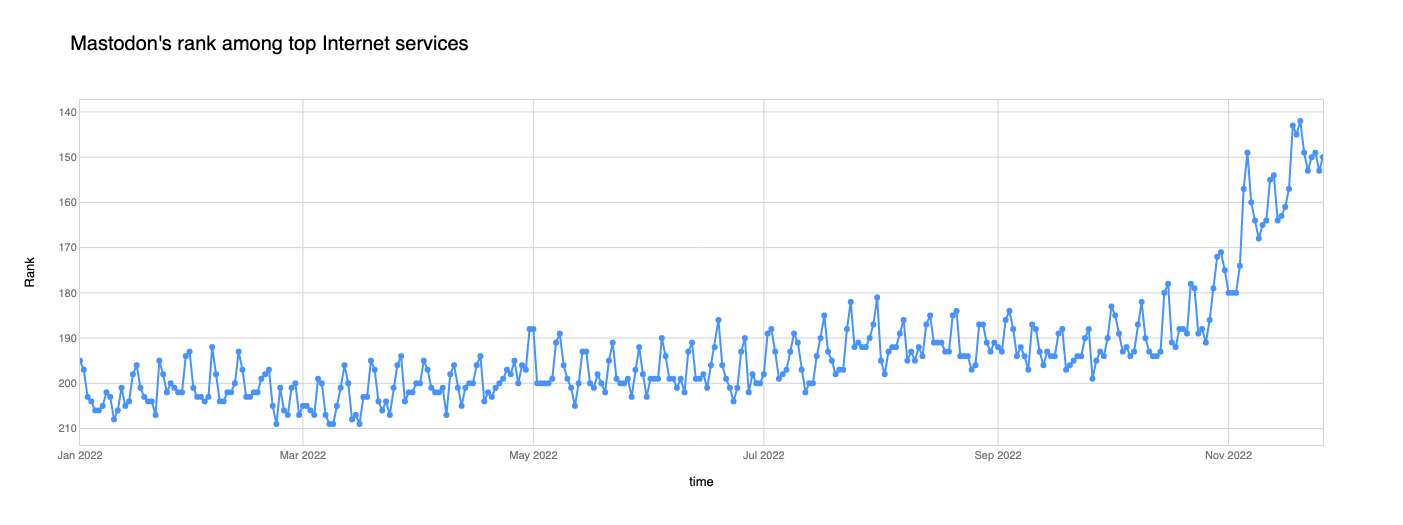

Embora esses sejam os sites mais populares hoje, nos últimos 20 anos, o cenário das plataformas de mídia social tem sido bastante dinâmico, com novos players surgindo regularmente. Alguns ganharam posição e se tornaram bem-sucedidos, enquanto outros se tornaram uma nota de rodapé da história da internet. Embora já exista desde 2016, o Mastodon emergiu como o mais recente disruptor em potencial no espaço. Em um cenário onde as principais plataformas de mídia social operam plataformas centralizadas e de código fechado, o Mastodon oferece software de código aberto gratuito para permitir que qualquer pessoa inicie sua própria plataforma de rede social, construída em torno de uma arquitetura descentralizada e facilmente federada com outras.

Agregando os nomes de domínio usados pelas 400 principais instâncias do Mastodon, essa coorte começou o ano flutuando em torno da classificação nº 200 dos serviços mais populares em geral. Sua posição na classificação geral melhorou continuamente ao longo do ano, atingindo um ponto de inflexão em novembro, subindo cerca de 60 posições. Essa tendência parece ser impulsionada por um aumento no interesse e no uso do Mastodon, que detalhamos na seção Adoção, abaixo.

Tráfego de bots

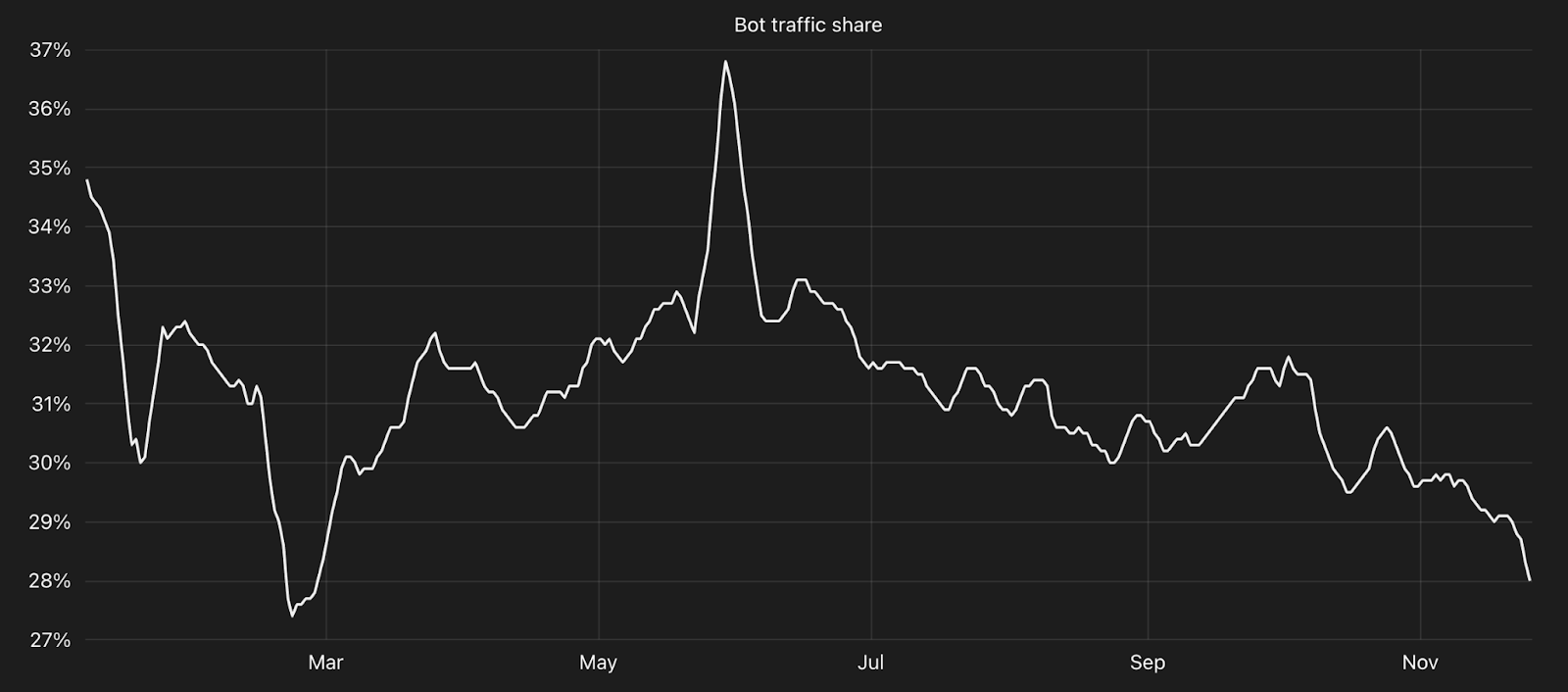

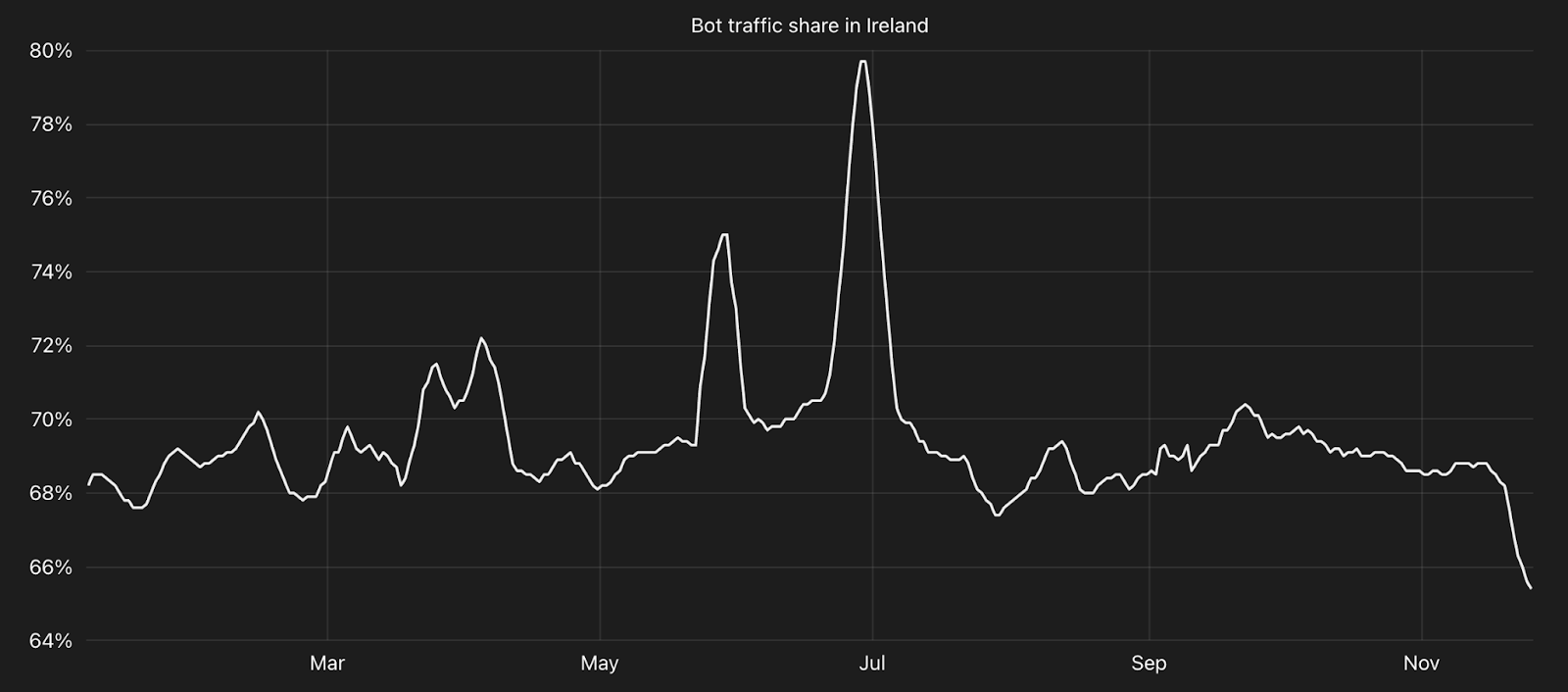

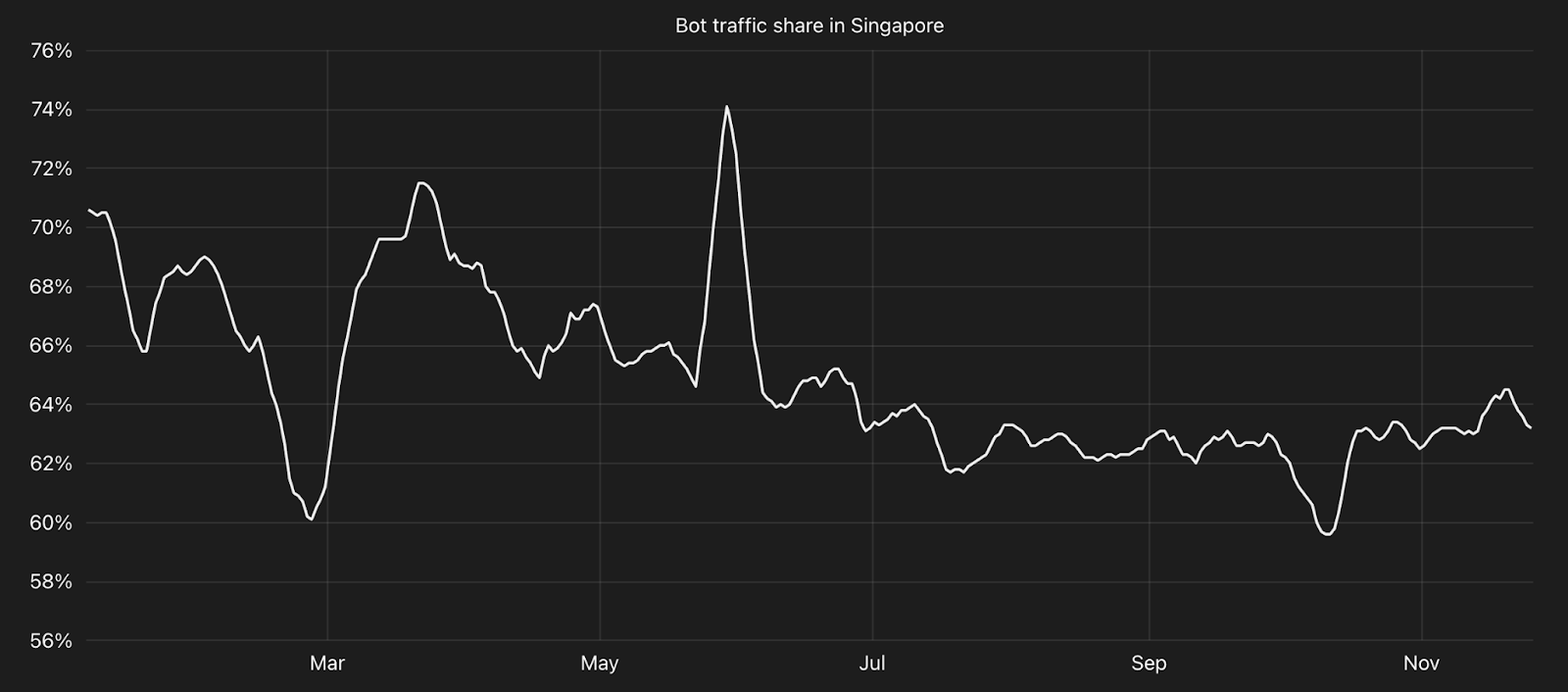

Tráfego de bots descreve qualquer tráfego não humano para um site ou aplicativo. Alguns bots são úteis, como aqueles que monitoram a disponibilidade de sites e aplicativos ou bots de mecanismos de pesquisa que indexam conteúdo para pesquisa. A Cloudflare mantém uma lista de bots verificados conhecidos por realizar esses serviços. No entanto, a visibilidade de outras atividades de bots não verificados é tão, se não mais, importante já que eles podem ser usados para realizar atividades maliciosas, como invadir contas de usuários ou escanear a web em busca de vulnerabilidades expostas a serem exploradas. Para calcular as porcentagens de tráfego de bots, usamos a pontuação de bots atribuída a cada solicitação para identificar aquelas feitas pelos bots e, em seguida, dividimos o número total de solicitações diárias desses bots pelo número total de solicitações diárias. Esses cálculos foram feitos globalmente e por local. A linha mostrada no gráfico de tendências representa uma média de sete dias. Para o gráfico dos dez principais, calculamos a porcentagem média de bots mensalmente por local e, em seguida, classificamos os locais por porcentagem. O gráfico ilustra a classificação por mês e como essas classificações mudam ao longo do ano.

Globalmente, os bots geralmente representam entre 30 e 35% do tráfego ao longo do ano. A partir de janeiro, de cerca de 35%, a porcentagem de tráfego de bots caiu quase um quarto até o final de fevereiro, mas recuperou parte dessa perda, ficando um pouco acima de 30% em outubro. Uma ligeira tendência de queda é evidente no início de novembro, devido ao aumento do tráfego humano, enquanto o tráfego de bots permaneceu bastante consistente. Apesar de alguns picos/quedas nominais, a tendência global exibiu uma volatilidade bastante baixa em geral ao longo do ano.

Enquanto cerca de um terço do tráfego global foi de bots, dois locais se destacaram com porcentagens de tráfego de bots que foram o dobro do nível global. Exceto por dois breves picos no meio do ano, um pouco menos de 70% do tráfego da Irlanda foi classificado como acionado por bots. Da mesma forma, em Cingapura, o tráfego de bots variou consistentemente entre 60 e 70% ao longo do ano. Os bots respondem pela maior parte do tráfego desses locais devido à presença de “regiões” locais de vários provedores de plataforma de nuvem em cada. Como isso é facilmente automatizado e gratuito/barato, os invasores frequentemente criam instâncias efêmeras nessas nuvens para lançar ataques de alto volume, como vimos com o ataque “Mantis”em junho. (A análise de tráfego interno indica que uma parte significativa do tráfego para essas duas regiões é de redes de provedores de nuvem e que a grande maioria do tráfego que vemos dessas redes é classificada como tráfego de bots.)

A lista dos dez principais de locais com a maior porcentagem de tráfego de bots teve uma boa movimentação ao longo do ano, com quatro locais diferentes ocupando o primeiro lugar em algum momento do ano, embora o Turcomenistão tenha passado mais tempo no topo da lista . No geral, 17 locais ocuparam um lugar entre os dez principais em algum momento de 2022, com maiores concentrações na Europa e na Ásia.

Interrupções da internet

Embora as métricas incluídas no 2022 Year In Review tenham sido impulsionadas pelo tráfego da internet para a Cloudflare a partir de redes e locais em todo o mundo, infelizmente, há momentos em que o tráfego é interrompido. Essas interrupções podem ter várias causas possíveis, incluindo desastres naturais e condições climáticas extremas, cortes de cabos de fibra ótica ou queda de energia. No entanto, elas também podem acontecer quando governos autoritários ordenam que a conectividade com a internet seja encerrada em nível de rede, regional ou nacional.

Vimos exemplos de todos esses tipos de interrupções na internet e muito mais, durante 2022, e agregamos a cobertura deles nos posts trimestrais de visão geral do blog. Com o lançamento do Radar 2.0em setembro, também começamos a catalogá-las no Cloudflare Radar Outage Center. Essas interrupções geralmente são visíveis como quedas no tráfego da Cloudflare de uma determinada rede, região ou país. O site do 2022 Year In Review ilustra onde essas interrupções ocorreram ao longo do ano. Algumas interrupções notáveis observadas durante 2022 estão destacadas abaixo.

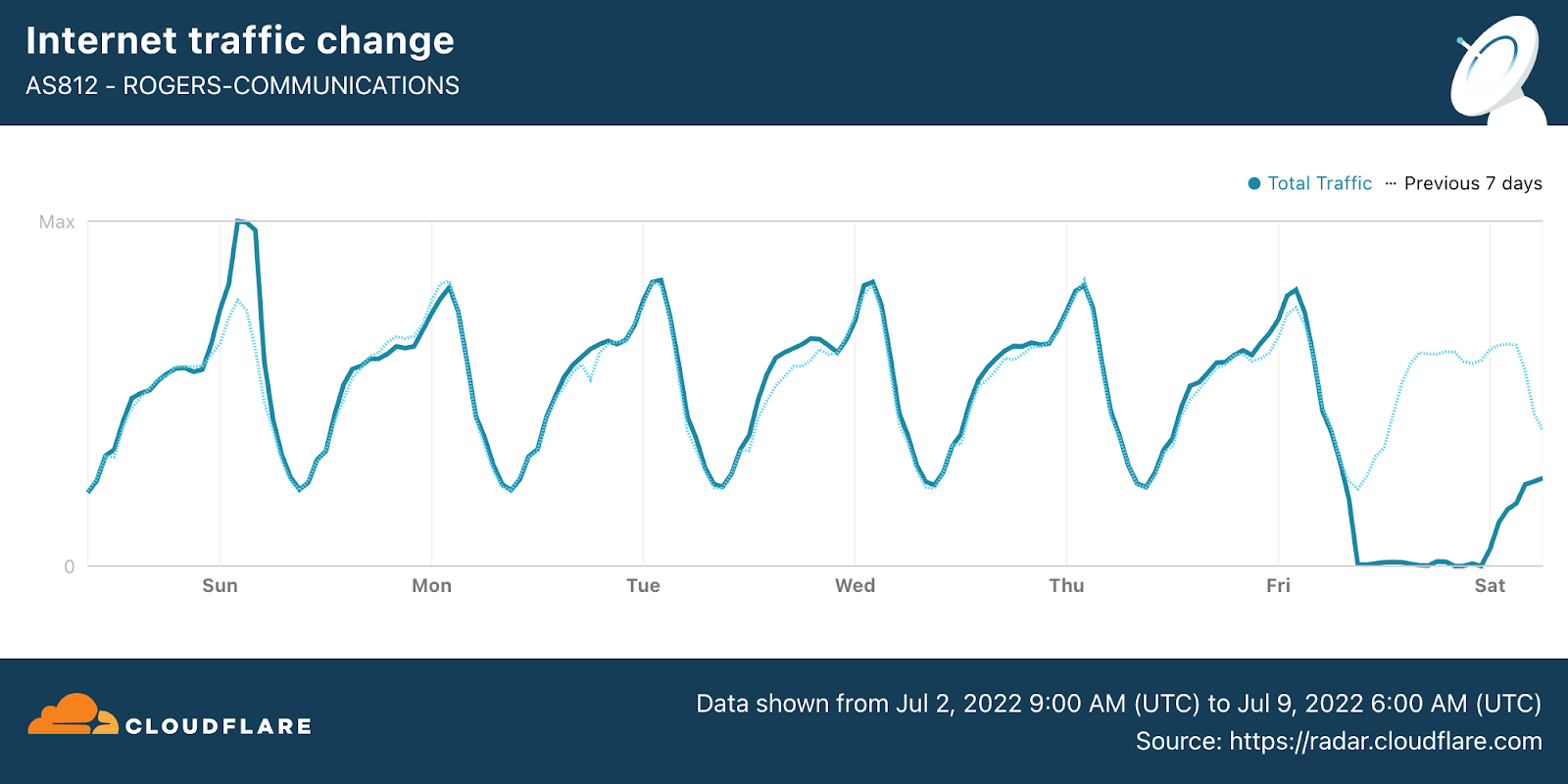

Uma das interrupções de internet mais significativas do ano ocorreu no AS812 (Rogers), um dos maiores provedores de serviços de internet do Canadá. Durante a manhã de 8 de julho, foi observada uma perda quase total de tráfego e levou quase 24 horas para que o volume de tráfego voltasse aos níveis normais. Um post no blog da Cloudflare cobriu a interrupção da Rogers em tempo real enquanto o provedor tentava restaurar a conectividade. Dados da APNIC estimam que até cinco milhões de usuários foram afetados diretamente, enquanto a cobertura da imprensa observou que a interrupção também afetou os sistemas telefônicos, sistemas de ponto de venda de varejo, caixas eletrônicos e serviços bancários on-line. De acordo com uma nota publicada pelo CEO da Rogers, a interrupção foi atribuída a “uma falha no sistema de rede após uma atualização de manutenção em nossa rede principal, que causou o mau funcionamento de alguns de nossos roteadores”.

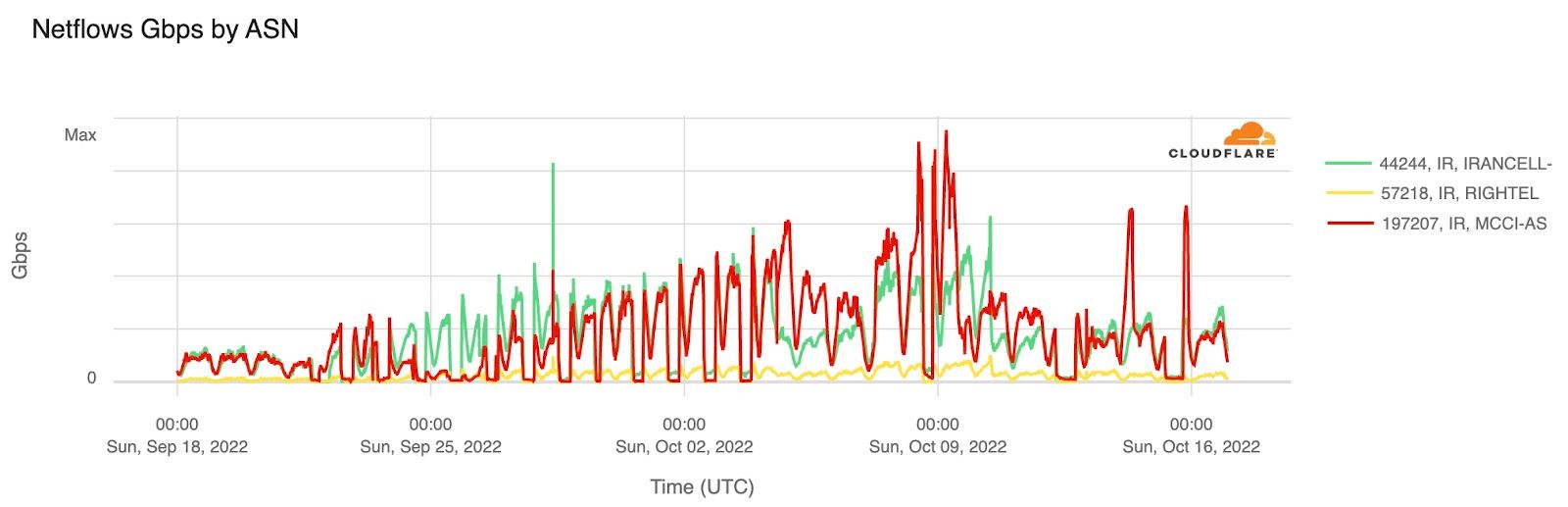

No final de setembro, protestos e manifestações eclodiram em todo o Irãem resposta à morte de Mahsa Amini. Amini era uma mulher de 22 anos da província do Curdistão no Irã e foi presa em 13 de setembro em Teerã pela “polícia da moralidade” do Irã, uma unidade que impõe códigos de vestimenta rígidos para mulheres. Ela morreu em 16 de setembro enquanto estava sob custódia da polícia. O governo do Irã costuma usar de interrupções da internet como um meio de limitar a comunicação com o mundo exterior e, em resposta a esses protestos e manifestações, a conectividade da internet em todo o país passou por várias ondas de interrupções.

Três dos principais provedores de redes móveis, AS44244(Irancell), AS57218 (RighTel) e AS197207(MCCI), começaram a implementar "toques de recolher" diários na internet em 21 de setembro, geralmente ocorrendo entre 16h e meia-noite, horário local (12h30 e 20h30 UTC), embora os horários de início mudassem em vários dias. Essas paralisações regulares duraram até o início de outubro, com várias outras interrupções ad hoc ocorrendo até o meio do mês, bem como outras interrupções mais localizadas da conectividade com a internet. Mais de 75 milhões de usuários foram afetados por essas interrupções, com base apenas nos números de assinantes da MCCI.

Os cortes de cabos também são uma causa frequente de interrupções na internet, uma antiga piada dos engenheiros de rede diz que as retroescavadeiras são o inimigo natural da internet. Embora as retroescavadeiras possam ser uma ameaça ao cabo de fibra ótica terrestre, os desastres naturais podem causar estragos nos cabos submarinos.

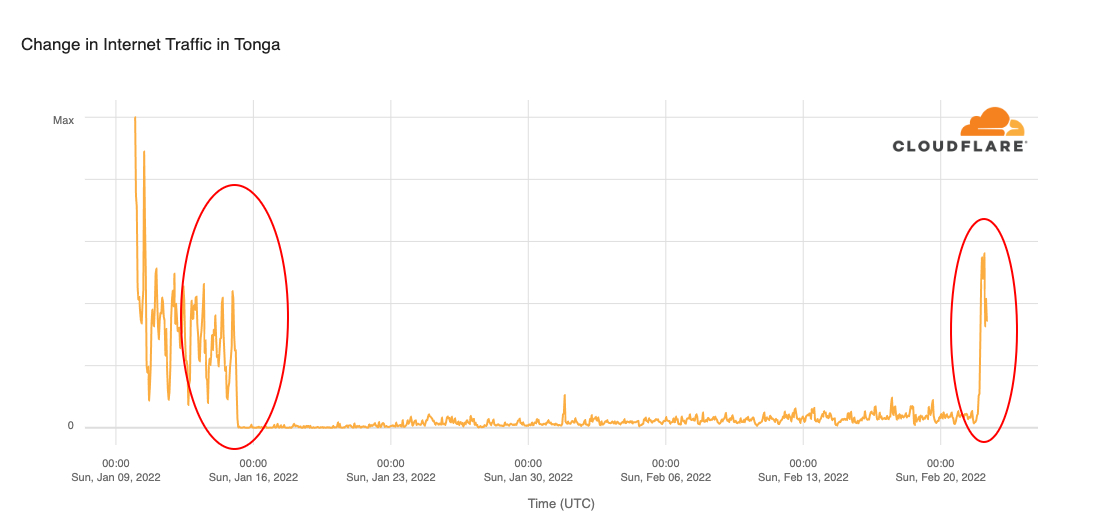

Um excelente exemplo tirou Tonga do ar no início deste ano, quando a erupção vulcânica Hunga Tonga–Hunga Ha'apaidanificou o cabo submarino que liga Tonga a Fiji, resultando em uma interrupção de 38 dias na internet. Após a erupção de 14 de janeiro, apenas um tráfego mínimo de internet (através de serviços de satélite limitados) foi observado em Tonga. Em 22 de fevereiro, a Digicel anunciou que a ilha principal estava novamente on-line após a conclusão dos reparos iniciais do cabo submarino, mas foi estimado que os reparos no cabo doméstico, conectando as ilhas periféricas, poderiam levar mais seis a nove meses. Vimos um rápido crescimento no tráfego de Tonga assim que os reparos iniciais dos cabos foram concluídos.

A guerra na Ucrânia já completou dez meses e, ao longo do tempo, várias redes em todo o país sofreram interrupções. Em março, observamos interrupções em Mariupol e outras cidades onde ocorriam combates. No final de maio, uma interrupção prolongada da internet começou em Kherson, que coincidiu com o AS47598 (Khersontelecom) começando a rotear o tráfego por meio do provedor de rede russo AS201776 (Miranda), em vez de um upstream ucraniano. E em outubro, quedas de energia generalizadas interromperam a conectividade com a internet em Kharkiv, Lviv, Kyiv, Poltova Oblast e Zhytomyr. Essas e outras interrupções foram abordadas com mais detalhes nos posts trimestrais de visão geral do blog sobre interrupções da internet, bem como em vários outros posts do blog específicos sobre a Ucrânia.

Adoção

Trabalhar com milhões de sites e aplicativos acessados por bilhões de pessoas, bem como fornecer um serviço de resolução de DNS líder do setor, dá à Cloudflare uma perspectiva única sobre a adoção das principais tecnologias e plataformas. A SpaceX Starlink esteve frequentemente nas notícias este ano e observamos um aumento de 15 vezes no tráfego do provedor de internet via satélite. A plataforma de rede social Mastodon também foi notícia este ano e também teve um crescimento significativo no interesse.

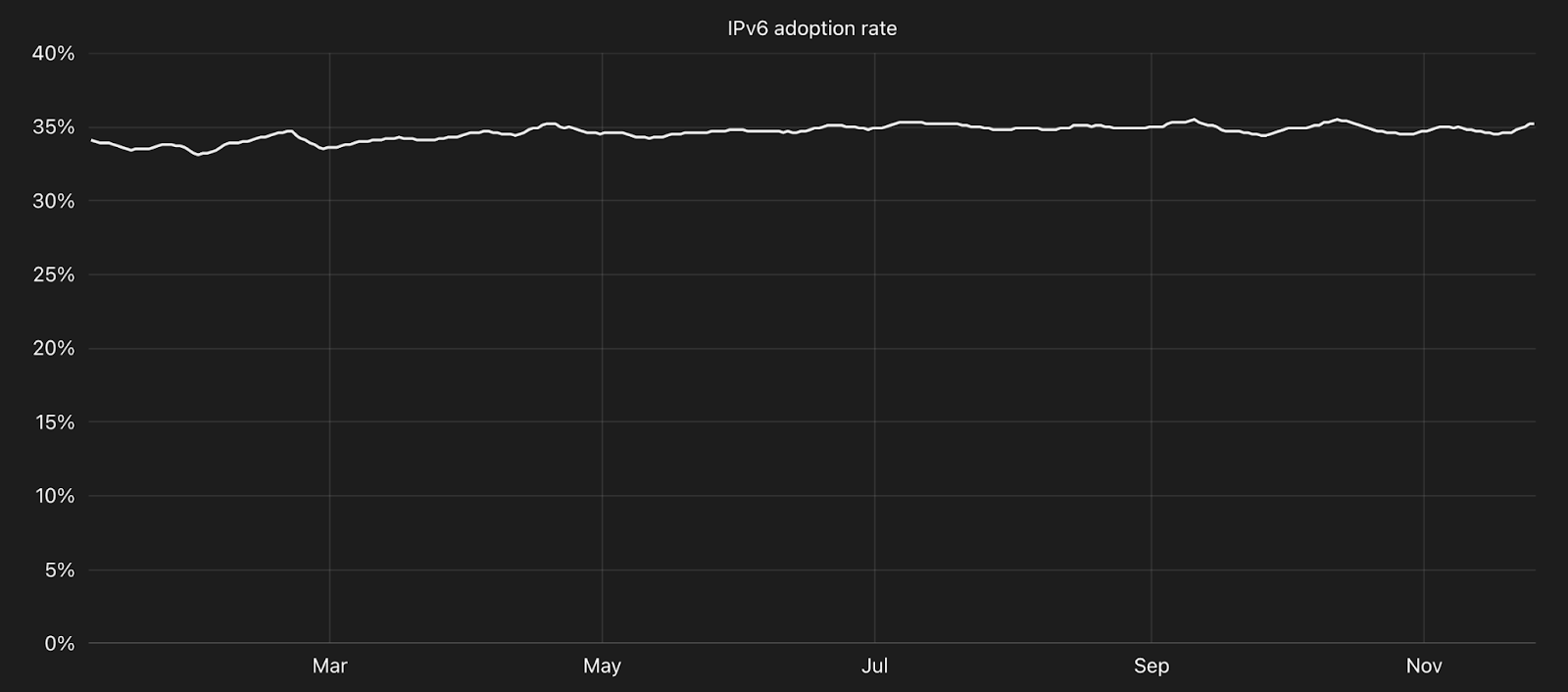

O IPv6 continua sendo cada vez mais importante, pois o crescimento de dispositivos conectados na última década esgotou o espaço de endereços IPv4 disponível, mas a adoção global permaneceu em torno de 35% ao longo do ano. E como a população conectada à internet continua a crescer, muitas dessas pessoas estão usando dispositivos móveis como seu principal meio de acesso. Para isso, também exploramos as tendências de uso de dispositivos móveis ao longo do ano.

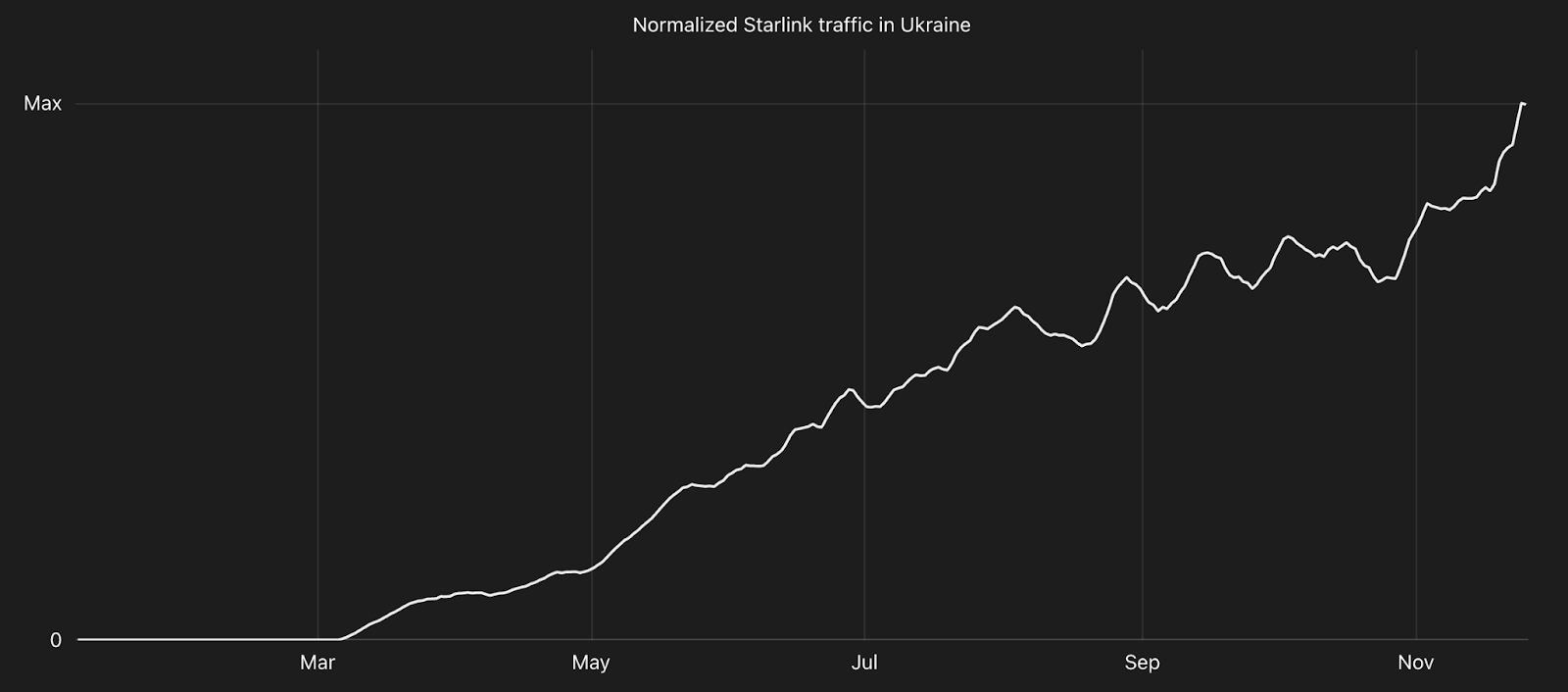

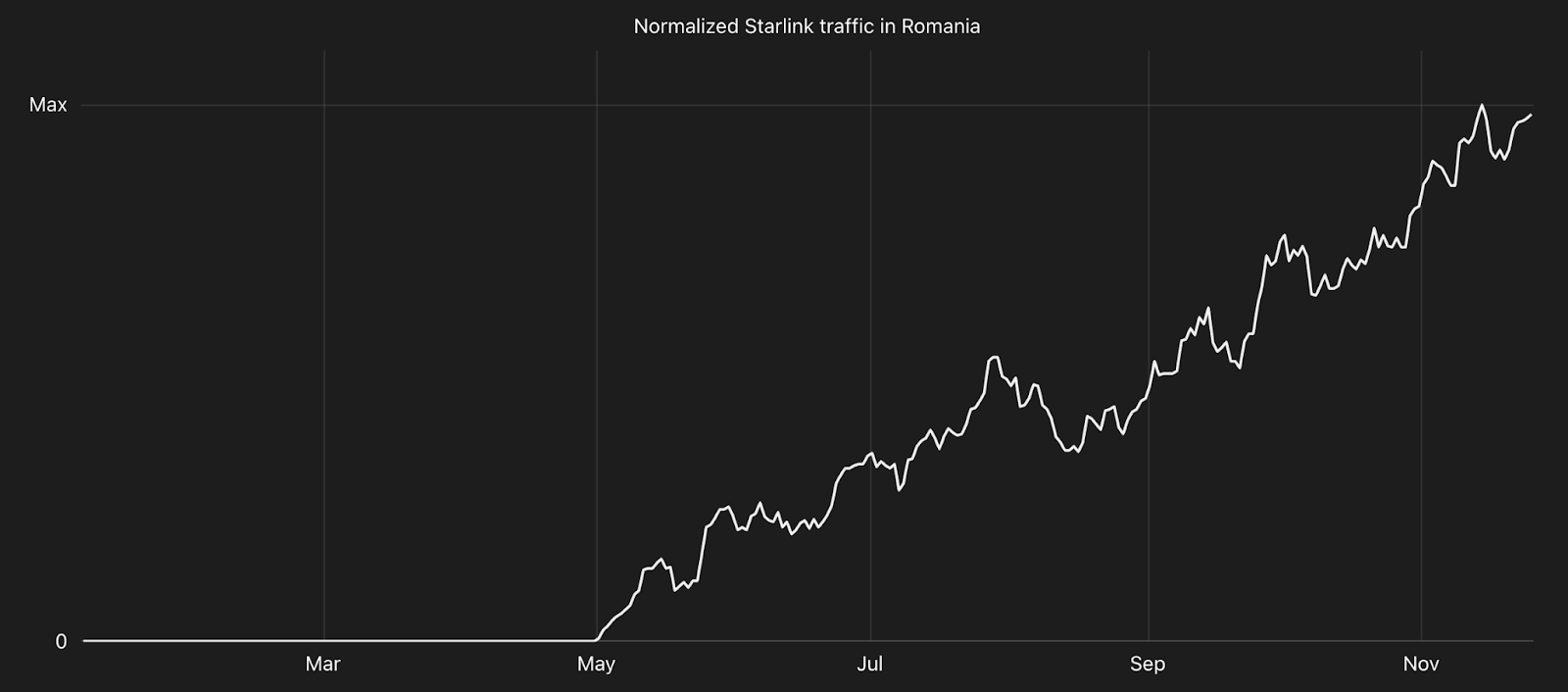

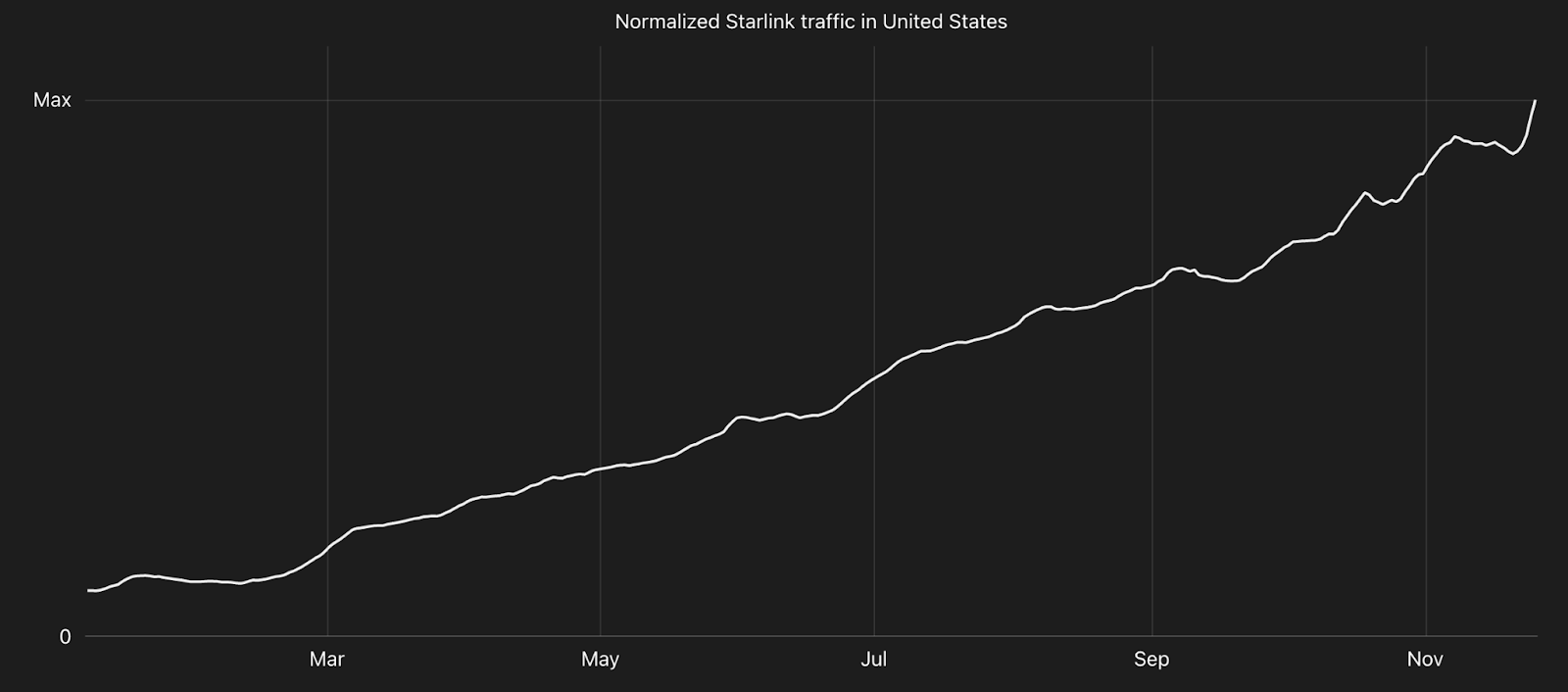

Adoção da Starlink

A conectividade com a internet por meio de satélites em órbita geoestacionária (GEO) existe há vários anos, mas os serviços têm sido historicamente prejudicados por alta latência e velocidades mais lentas. No entanto, o lançamento do serviço de internet por satélite Low Earth Orbit (LEO) da SpaceX Starlinkem 2019 e a subsequente expansão da constelação de satélites disponibilizou conexões de internet de alto desempenho em muitos locais que anteriormente não eram atendidos ou eram mal atendidos pela banda larga tradicional com ou sem fio. Para acompanhar o crescimento no uso e na disponibilidade do serviço da Starlink, analisamos os volumes de tráfego agregados da Cloudflare associados ao sistema autônomo do serviço (AS14593) ao longo de 2022. Embora a Starlink ainda não esteja disponível globalmente, vimos um crescimento do tráfego em vários locais. O volume de solicitações mostrado na linha de tendência do gráfico representa uma média de sete dias.

Os danos da guerra na Ucrânia interromperam a conectividade tradicional com e sem fio da internet desde que a invasão começou no final de fevereiro. A Starlink ganhou as manchetes naquele mês depois que ativou o serviço no país e os terminais de internet via satélite necessários se tornaram mais amplamente disponíveis. Em poucos dias, a Cloudflare começou a observar o tráfego da Starlink, com o volume crescendo consistentemente ao longo do ano.

O interesse latente no serviço também ficou evidente em vários locais onde o tráfego cresceu rapidamente depois que a Starlink anunciou a disponibilidade. Um exemplo é a Romênia, que foi incluída no comunicado da Starlink em maio de uma presença de serviço expandida e que viu um rápido crescimento do tráfego após o comunicado.

E nos Estados Unidos, onde a Starlink fornece o serviço desde o lançamento, o tráfego cresceu mais de dez vezes até o final de novembro. Os aprimoramentos do serviço, anunciados durante o ano, como a capacidade de obter conectividade com a internet a partir de veículos, barcos e aviões em movimento, provavelmente vai impulsionar o crescimento do tráfego adicional no futuro.

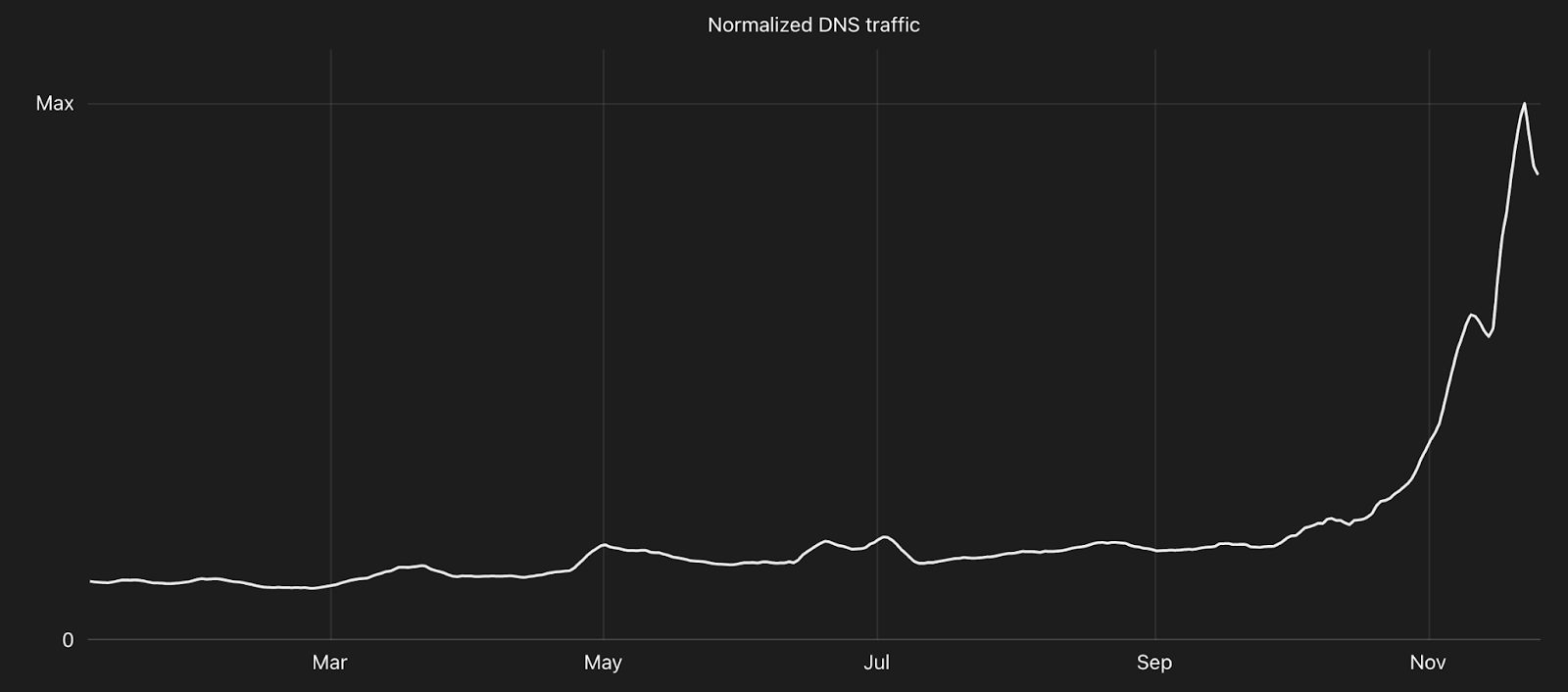

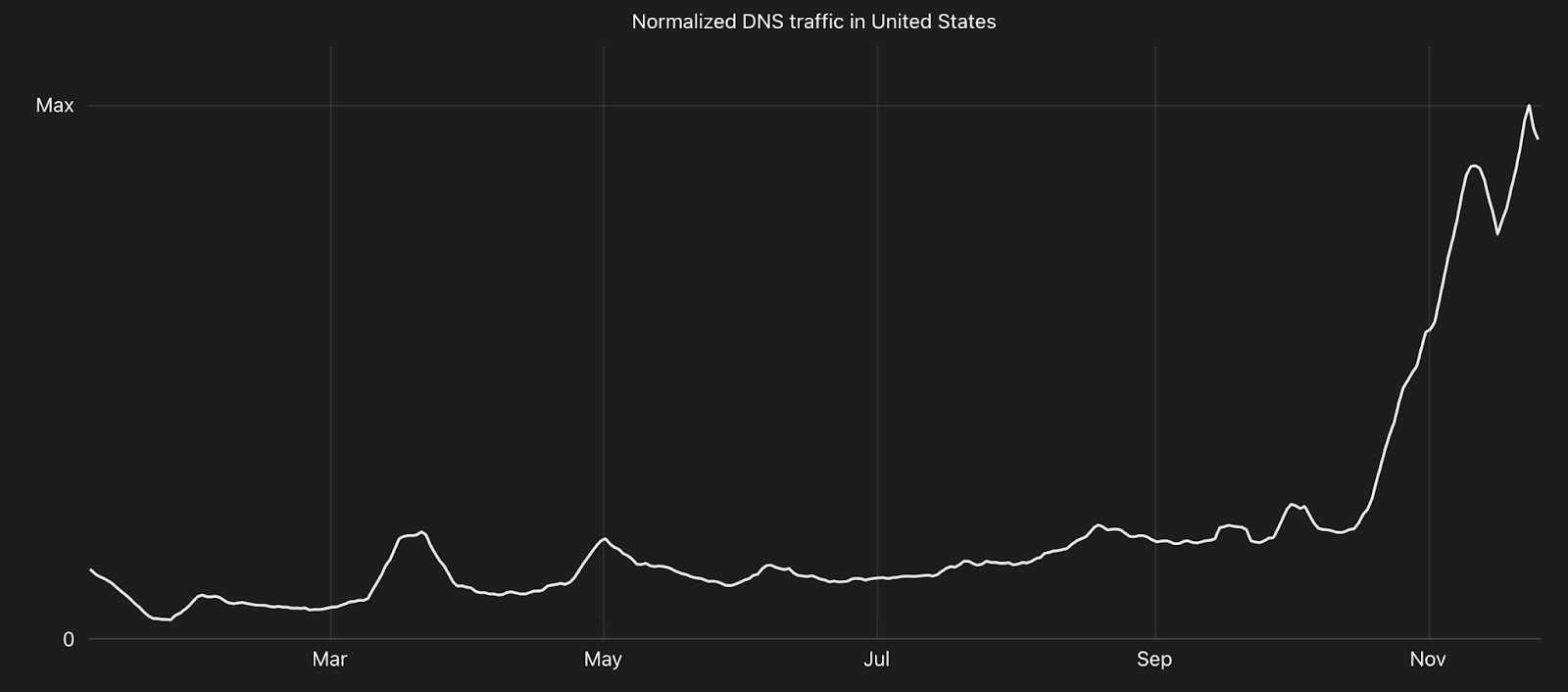

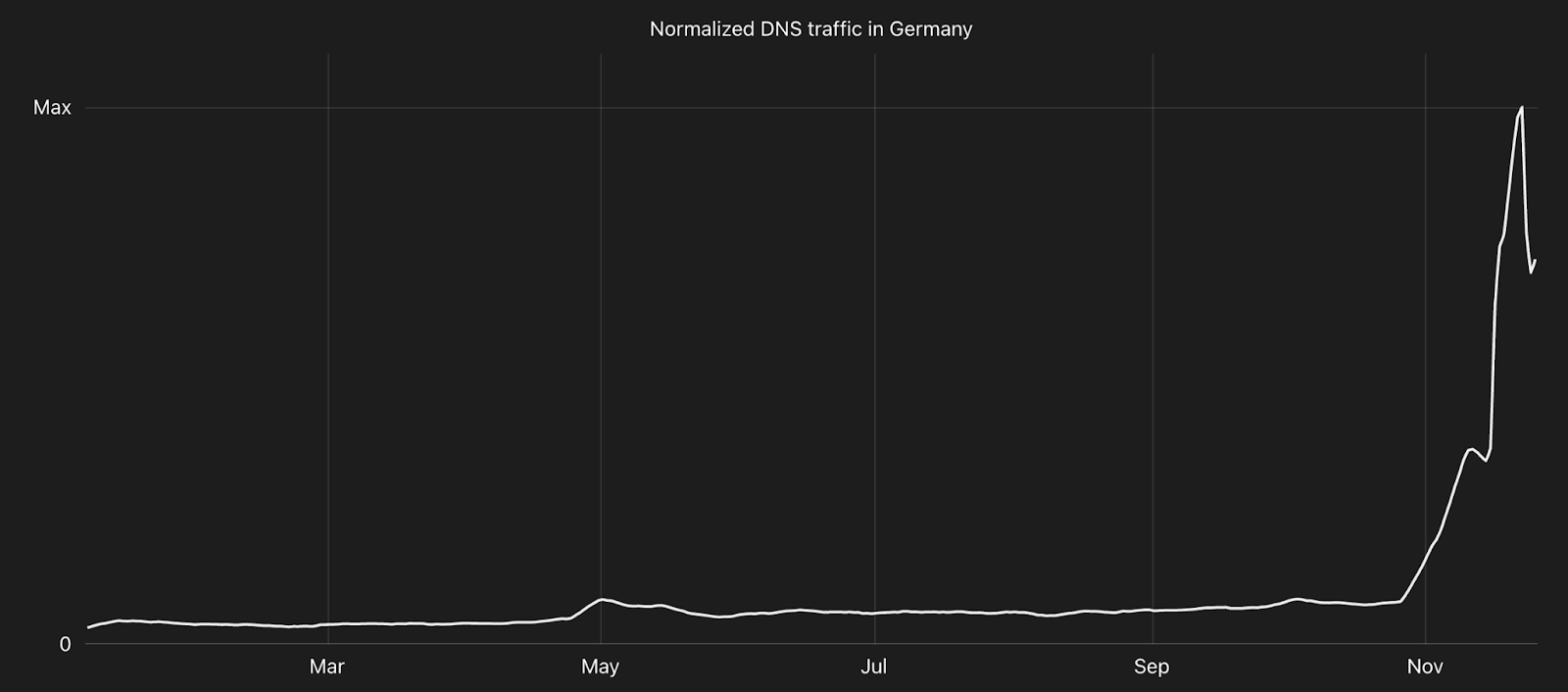

Interesse na Mastodon

Mostramos acima que a Mastodon atingiu um ponto de inflexão em sua popularidade durante os últimos meses de 2022. Para entender melhor como o interesse na Mastodon evoluiu durante 2022, analisamos dados agregados de volume de solicitações do 1.1.1.1 para os nomes de domínio associados às 400 principais instâncias da Mastodon, analisando o volume agregado de solicitações por local. O volume de solicitações mostrado na linha de tendência do gráfico representa uma média de sete dias.

Embora o interesse pela Mastodon tenha claramente aumentado nos últimos meses do ano, esse interesse foi distribuído de forma desigual pelo mundo, pois vimos pouco ou nenhum tráfego em muitos locais. Os gráficos desses locais não estão incluídos no site do Year In Review. No entanto, como a Mastodon existe desde 2016, ela criou uma base de usuários iniciais nos últimos seis anos antes de ser o centro das atenções em 2022.

Esses usuários iniciais são visíveis em nível global, pois vemos um volume constante de tráfego de resolução para os nomes de domínio das instâncias da Mastodon analisados durante os primeiros nove meses do ano, com o aumento visível no final de abril, alinhado com o comunicado de que Elon Musk chegou a um acordo para adquirir o Twitter por US$ 44 bilhões. A inclinação do gráfico mudou claramente em outubro, pois ficou cada vez mais claro que a aquisição seria concluída em breve, com crescimento adicional em novembro após a conclusão do negócio. Esse crescimento provavelmente se deve a uma combinação de contas da Mastodon existentes, mas inativas, que se tornaram ativas novamente e a um influxo de novos usuários.

O padrão de tráfego observado nos Estados Unidos parece bastante semelhante ao padrão global, com o tráfego de um conjunto existente de usuários tendo um enorme crescimento a partir do final de outubro também.

Embora o software principal da Mastodon tenha sido desenvolvido por um programadorque mora na Alemanha e a organização associada seja incorporada como uma organização alemã sem fins lucrativos, ele não pareceu ter nenhuma vantagem significativa em seu lugar de origem. O volume de consultas para a Alemanha foi relativamente baixo durante a maior parte do ano e só começou a aumentar rapidamente no final de outubro, comportamento semelhante ao observado em vários outros países.

Adoção do IPv6

Embora o IPv6 já exista há quase um quarto de século, a adoção foi relativamente lenta ao longo desse tempo. No entanto, com o esgotamento do espaço de endereços de IPv4 disponível e o crescimento de dispositivos conectados e móveis, o IPv6 desempenha um papel essencial no futuro da internet. A Cloudflare permite que os clientes entreguem conteúdo em IPv6 desde nosso primeiro aniversário, em 2011, e evoluímos a compatibilidade de várias maneiras desde então. A análise do tráfego para a rede da Cloudflare nos fornece informações sobre a adoção do IPv6 na internet.

Em termos globais, a adoção do IPv6 oscilou em torno da marca de 35% ao longo do ano, com crescimento nominal evidente na linha de tendência mostrada no gráfico. Embora seja encorajador ver uma em cada três solicitações de conteúdo de pilha dupla sendo feitas no IPv6, essa taxa de adoção demonstra uma clara oportunidade de melhoria.

Para calcular a adoção do IPv6 para cada local, identificamos o conjunto de zonas de clientes que tinham o IPv6 habilitado (eram de “pilha dupla”) durante 2022 e, em seguida, dividimos a contagem diária de solicitações para as zonas de IPv6 pela soma diária de solicitações de IPv4 e IPv6 para as zonas, filtrando o tráfego de bots em ambos os casos. A linha mostrada no gráfico de tendências representa uma média de sete dias. Para o gráfico dos dez principais, calculamos o nível médio de adoção do IPv6 mensalmente por local e, em seguida, classificamos os locais por porcentagem. O gráfico ilustra a classificação por mês e como essas classificações mudam ao longo do ano.

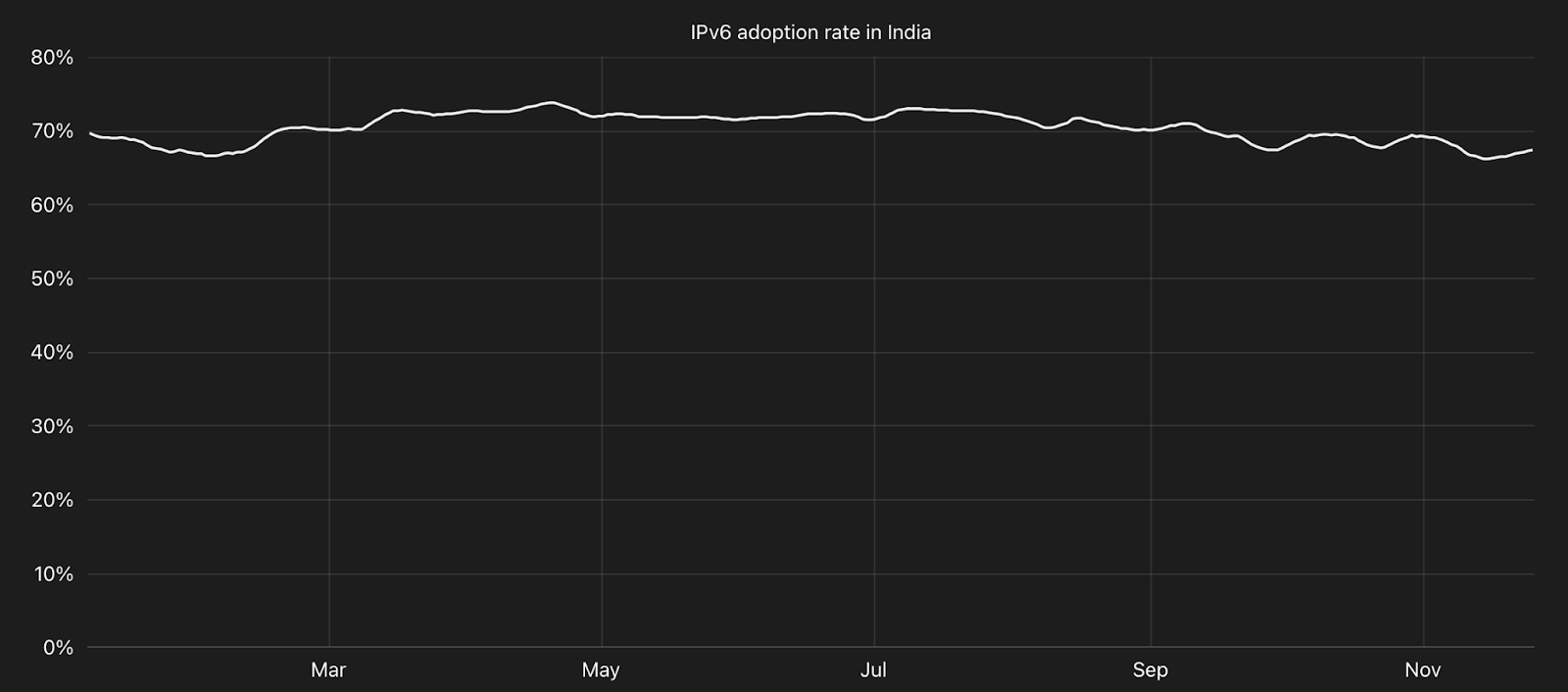

Um local que aproveitou essa oportunidade foi a Índia, que registrou a maior taxa de adoção do IPv6 ao longo do ano. Depois de observar mais de 70% de adoção até julho, começou a cair ligeiramente no final do segundo semestre, perdendo alguns pontos percentuais nos meses subsequentes.

Um dos principais impulsionadores da liderança na Índia nessa área é a compatibilidade com o IPv6 da Jio, a maior operadora de rede móvel da Índia, além de ser um provedor de conectividade de banda larga fiber-to-the-home. Eles começaram agressivamente sua jornada para o IPv6 no final de 2015, e agora grande parte da infraestrutura de rede principal da Jio é apenas IPv6, enquanto as conexões móveis e de fibra voltadas para o cliente são de pilha dupla.

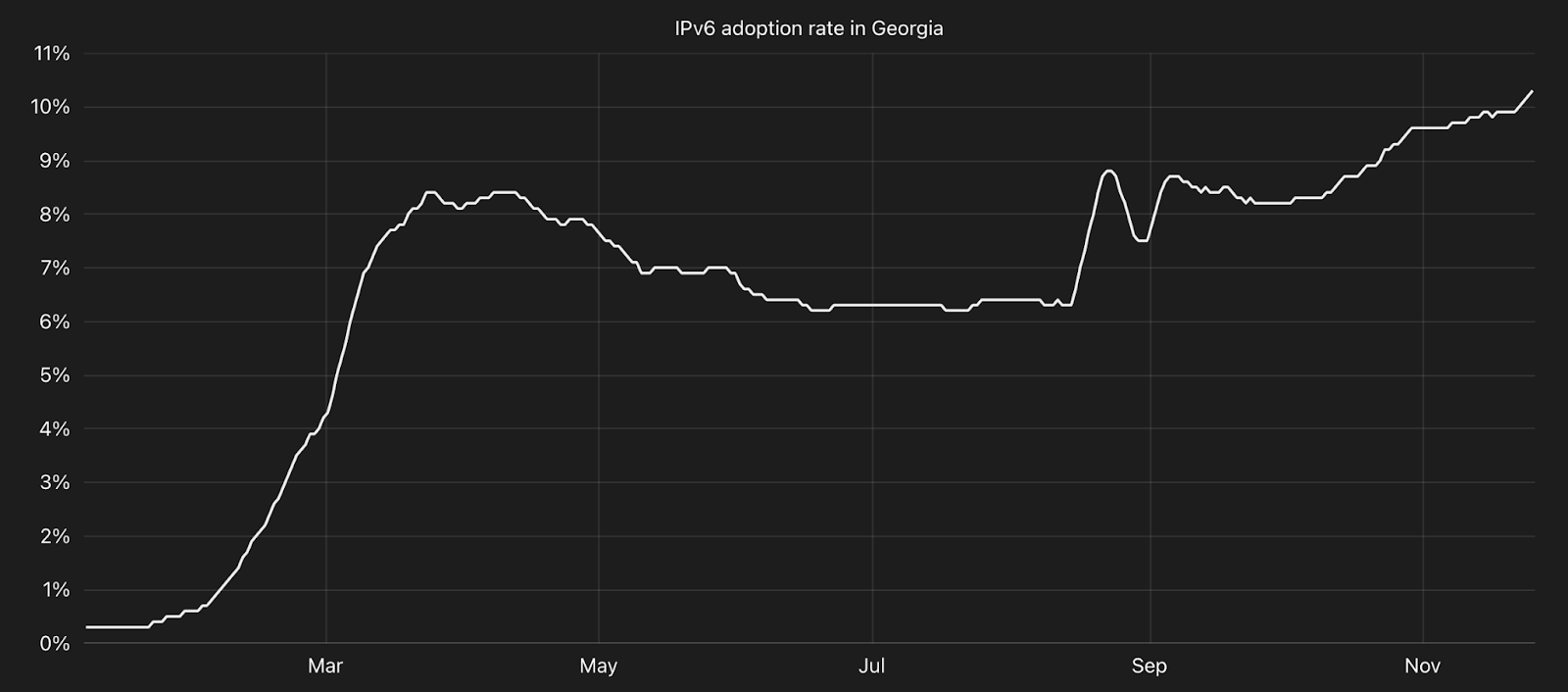

Também seguindo na direção certa estão os mais de 60 locais em todo o mundo que viram as taxas de adoção do IPv6 mais que dobrarem este ano. Um dos maiores aumentos foi observado no país europeu da Geórgia, que cresceu mais de 3.500% para fechar o ano com 10% de adoção, graças ao rápido crescimento em fevereiro e março na Magticom, uma importante provedora de telecomunicações da Geórgia.

Muitos dos outros locais neste conjunto também experimentaram grandes ganhos em um curto período de tempo, provavelmente devido a um provedor de rede local que permite a compatibilidade de assinantes com o IPv6. Embora ganhos significativos observados em mais de um quarto do total dos locais pesquisados sejam certamente um sinal positivo, deve-se notar que mais de 50 estão abaixo de 10% de adoção, com mais da metade deles permanecendo bem abaixo de 1%, mesmo depois de observar a adoção mais que duplicar. Os provedores de serviços de internet em todo o mundo continuam a adicionar ou melhorar a compatibilidade com o IPv6 para seus assinantes, mas muitos têm taxas de adoção baixas ou inexistentes, apresentando uma oportunidade significativa para melhorar no futuro.

Conforme observado acima, a Índia teve o maior nível de adoção de IPv6 até 2022. Olhando para o restante da lista dos dez principais, a Arábia Saudita e a Malásia trocaram de lugar várias vezes durante o ano como os locais com a segunda e a terceira maiores taxas de adoção, em pouco menos de 60% e cerca de 55%, respectivamente. Os Estados Unidos apareceram no final da lista dos dez principais durante o primeiro trimestre, mas classificaram-se abaixo no restante do ano. A Bélgica provou ser a mais consistente, ocupando o quarto lugar de março a novembro, com cerca de 55% de adoção do IPv6. No geral, um total de 14 locais apareceram entre os dez principais em algum momento do ano.

Uso de dispositivos móveis

A cada ano, os dispositivos móveis se tornam cada vez mais poderosos e são cada vez mais usados como a principal via de acesso à internet em muitos lugares. Na verdade, em algumas partes do mundo, os chamados dispositivos “desktop” (que incluem fatores de forma de notebook) são a exceção para o acesso à internet, não a regra.

A análise das informações incluídas em cada solicitação de conteúdo permite classificar o tipo de dispositivo (móvel ou desktop) usado para fazer a solicitação. Para calcular a porcentagem de uso de dispositivos móveis por local, dividimos o número de solicitações feitas por dispositivos móveis ao longo de uma semana pelo número total de solicitações atendidas naquela semana, filtrando o tráfego de bots em ambos os casos. Para o gráfico dos dez principais, classificamos os locais pela porcentagem calculada. O gráfico ilustra a classificação por mês e como essas classificações mudam ao longo do ano.Ao analisar o gráfico dos dez principais, notamos que o Irã e o Sudão ocuparam os dois primeiros lugares na maior parte do ano, seguidos pelo Iêmen em janeiro e pela Mauritânia em novembro. Abaixo dos dois primeiros lugares, no entanto, uma volatilidade significativa é clara ao longo do ano no restante dos dez principais. No entanto, esse movimento foi realmente concentrado em uma faixa percentual relativamente pequena, com apenas cinco a dez pontos percentuais separando os primeiros e últimos classificados locais, dependendo da semana. Os locais mais bem classificados geralmente recebem de 80 a 85% do tráfego de dispositivos móveis, enquanto os locais com classificação inferior recebem de 75 a 80% do tráfego de dispositivos móveis.

Esta análise reforça a importância da conectividade móvel no Irã e ressalta por que os provedores de rede móvel foram alvo de interrupções da internet em setembro e outubro, conforme discutido acima. (E as interrupções subsequentes explicam por que o Irã desaparece da lista dos dez principais depois de setembro.)

Segurança

Melhorar a segurança da internet é uma parte fundamental do esforço da Cloudflare para ajudar a construir uma internet melhor. Uma maneira de fazer isso é proteger sites, aplicativos e infraestrutura de rede de clientes contra tráfego e ataques maliciosos. Como os agentes maliciosos usam regularmente uma variedade de técnicas e abordagens ao lançar seus ataques, temos vários produtos em nosso portfólio de soluções de segurança que fornecem aos clientes flexibilidade sobre como eles lidam com esses ataques. Abaixo, exploramos os insights derivados da mitigação de ataques que fazemos em nome dos clientes, incluindo como estamos mitigando os ataques, que tipos de ataques de sites e aplicativos são direcionados e de onde esses ataques parecem estar vindo. Além disso, com a aquisição do Area 1 no início de 2022, apresentamos informações sobre a origem de e-mails maliciosos. A análise desses dados destaca que não existe uma solução de segurança de “tamanho único”, pois os invasores usam uma ampla variedade de técnicas, alternando frequentemente entre elas. Como tal, ter um portfólio amplo, mas flexível, de soluções de segurança pronto é fundamental para CISOs e CIOs.

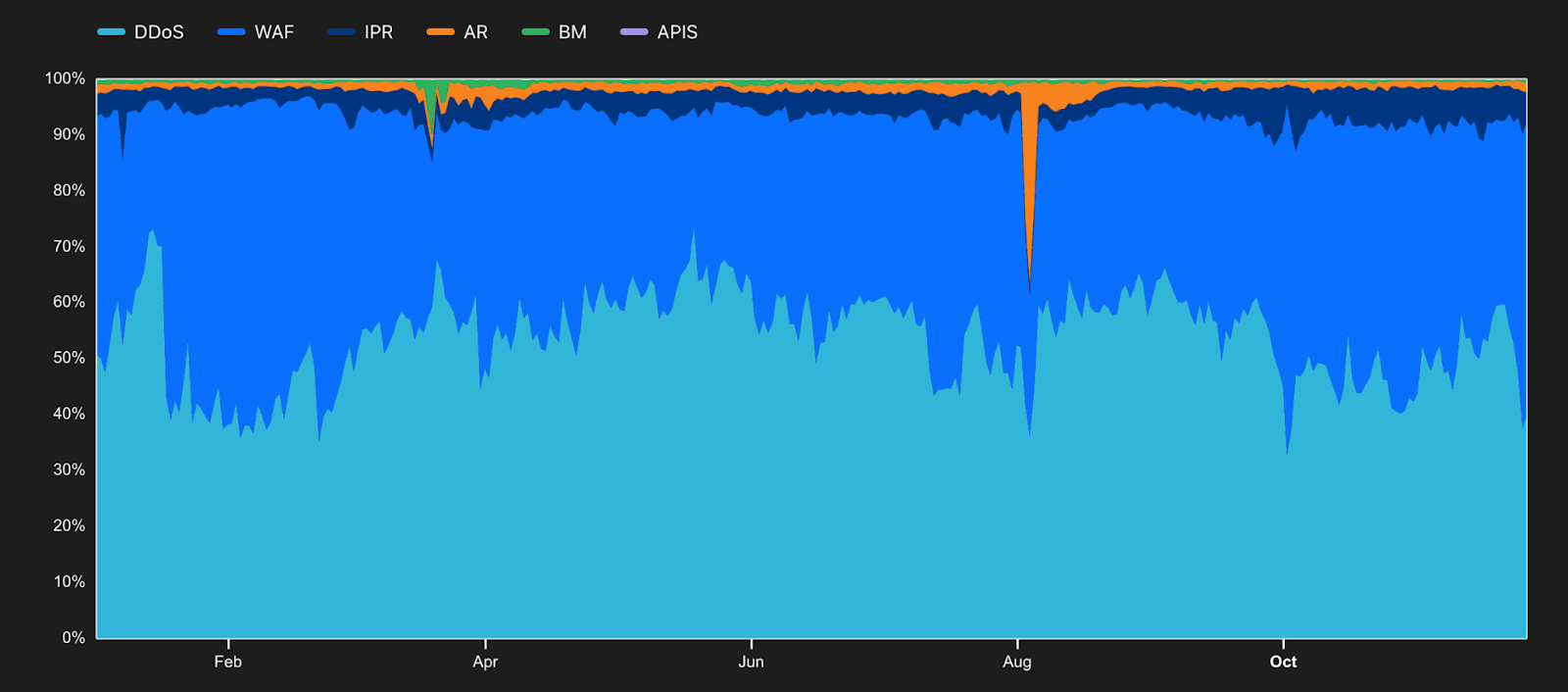

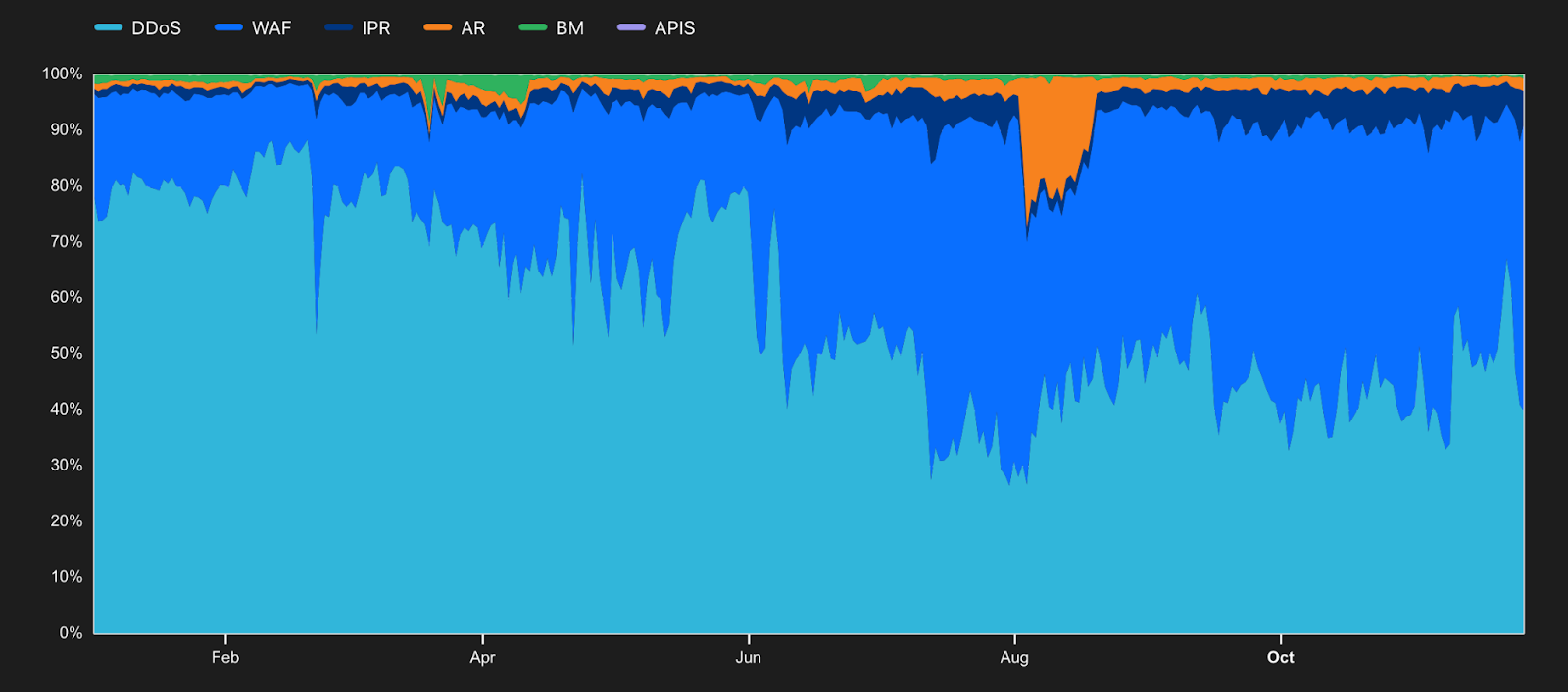

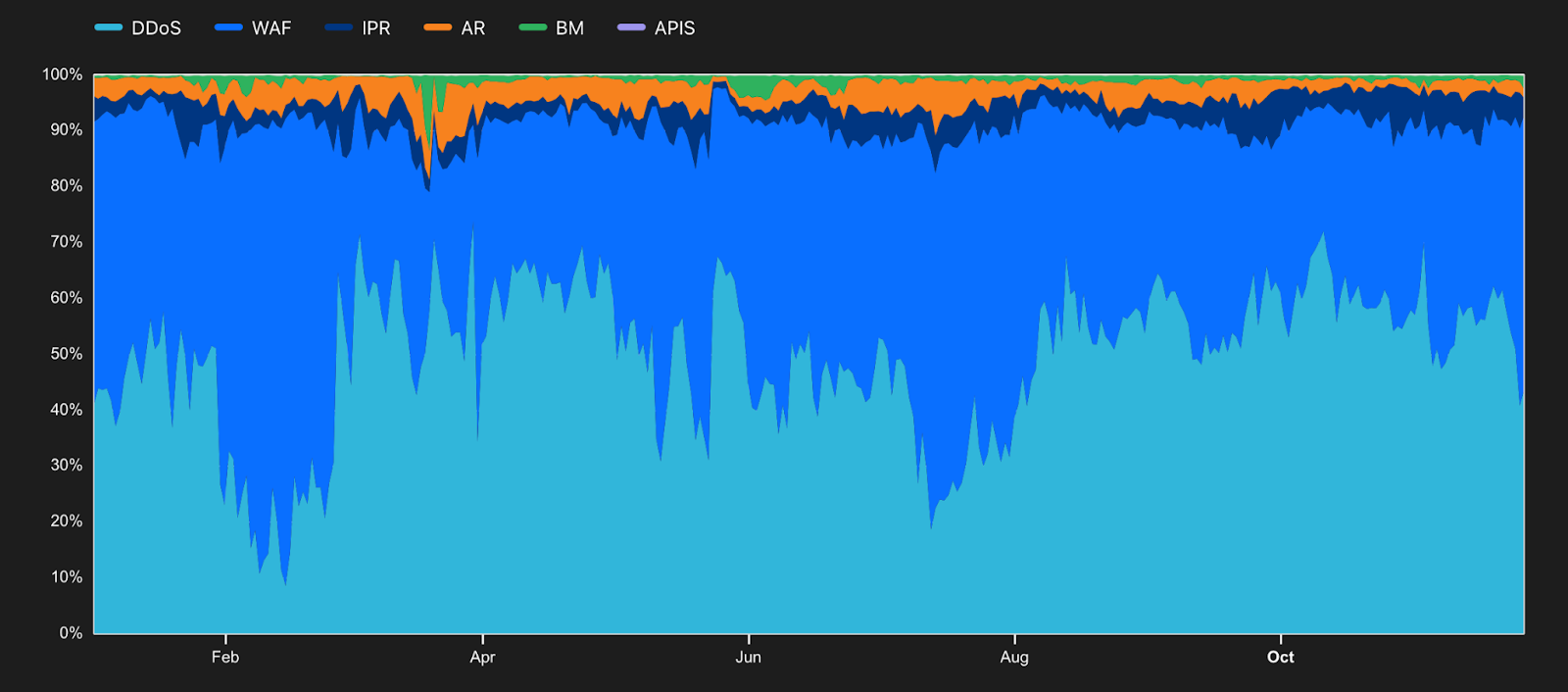

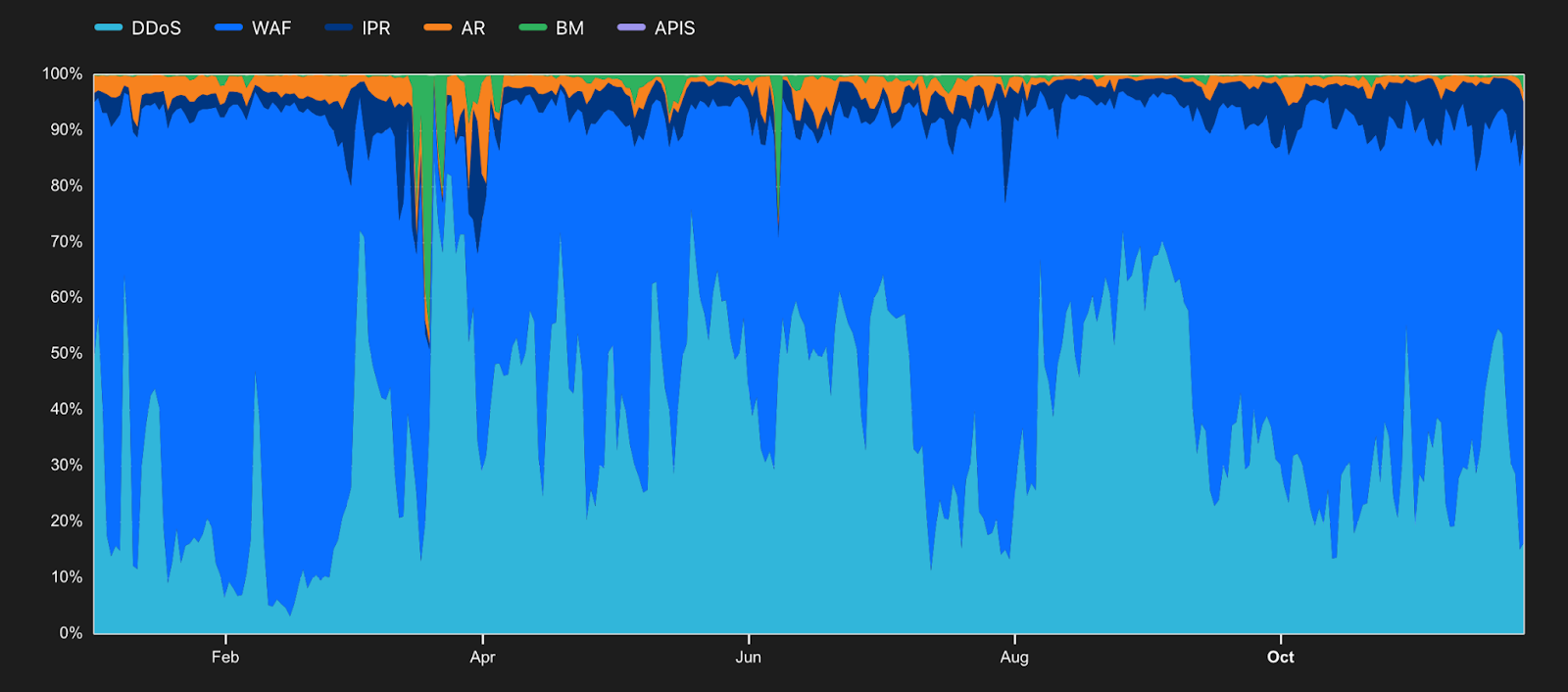

Fontes de mitigação

Dependendo da abordagem adotada por um invasor e do tipo de conteúdo visado, uma técnica de mitigação de ataque pode ser preferível a outra. A Cloudflare se refere a essas técnicas como “fontes de mitigação” e elas incluem ferramentas e técnicas populares, como firewall de aplicativos web (WAF) e mitigação de DDoS (DDoS), mas também menos conhecidas, como reputação de IP (IPR), regras do Access (AR), gerenciamento de bots (BM) e API Shield (APIS). Examinar a distribuição das fontes de mitigação aplicadas por local pode nos ajudar a entender melhor os tipos de ataques originados nesses locais. Para calcular a porcentagem de tráfego mitigado associado a cada fonte de mitigação por local, dividimos o número total de solicitações mitigadas diárias por cada fonte pelo número total de solicitações mitigadas vistas naquele dia. O tráfego de bots está incluído nesses cálculos, visto que muitos ataques são originados de bots. Uma única solicitação pode ser mitigada por várias técnicas, e aqui consideramos a última técnica que mitigou a solicitação.

Em muitos locais, a reputação de IP, o gerenciamento de bots e as regras do Access foram responsáveis por pequenas quantidades de tráfego mitigado ao longo do ano, com os volumes variando de acordo com o país. No entanto, em outros locais, a reputação de IP e as regras do Access foram responsáveis por quantidades maiores de tráfego mitigado, possivelmente indicando que esses locais tiveram mais tráfego bloqueado. Vários países observaram um aumento rápido e significativo no tráfego mitigado de DDoS durante janeiro para a faixa de 80 a 90%, seguido por uma queda rápida para a faixa de 10 a 20%. Nesse sentido, as mudanças percentuais de mitigação de DDoS e WAF eram frequentemente muito irregulares, com períodos sustentados ocasionais únicos de porcentagens relativamente consistentes.

No geral, a mitigação de DDoS e WAF foram as duas técnicas usadas com mais frequência para lidar com ataques. A participação do primeiro em termos globais foi maior em meados de janeiro, crescendo para quase 80%, enquanto o pico do último ocorreu em fevereiro, quando representou quase 60% do tráfego mitigado. Um aumento no uso de regras do Access é claramente visível em agosto, relacionado a picos semelhantes observados nos Estados Unidos, Emirados Árabes Unidos e Malásia.

Embora as regras do Access tenham representado até 20% do tráfego mitigado dos Estados Unidos em agosto, houve um uso muito menor durante o resto do ano. A mitigação de DDoS foi a principal técnica usada para mitigar o tráfego de ataques vindo dos Estados Unidos, responsável por mais de 80% desse tráfego durante o primeiro trimestre, embora tenha diminuído continuamente até agosto. De forma complementar, o WAF gerou apenas cerca de 20% do tráfego mitigado no início do ano, mas esse volume cresceu constantemente e triplicou até agosto. Curiosamente, o crescimento no uso de regras do Access seguiu um crescimento rápido e, em seguida, um declínio igualmente rápido no WAF, possivelmente sugerindo que regras mais direcionadas foram implementadas para aumentar as regras gerenciadas aplicadas pelo firewall de aplicativos web contra ataques originados nos EUA.

As regras do Access e a reputação de IP foram aplicadas com mais frequência para mitigar o tráfego de ataques vindo da Alemanha, com o gerenciamento de bots também observando um aumento no uso em fevereiro, março e junho. No entanto, exceto nos períodos de fevereiro e julho, a mitigação de DDoS conduziu a maior parte do tráfego mitigado, geralmente variando entre 60 e 80%. A mitigação do WAF foi claramente mais significativa durante fevereiro, com 70 a 80% do tráfego mitigado, e julho, em torno de 60%.

Ao mitigar os ataques vindos do Japão, é interessante ver alguns picos notáveis no gerenciamento de bots. Em março, ele foi brevemente responsável por mais de 40% do tráfego mitigado, com outro pico de metade desse percentual em junho. As regras do Access também mantiveram presença consistente no gráfico, com cerca de 5% do tráfego mitigado até agosto, mas um pouco menos nos meses seguintes. Ao lidar com o tráfego de ataques no Japão, o WAF e a mitigação de DDoS frequentemente trocaram posições como a maior fonte de tráfego mitigado, embora não houvesse um padrão claro ou ciclo aparente. Ambos atingiram até 90% do tráfego mitigado em alguns momentos do ano, o WAF em fevereiro e a mitigação de DDoS em março. Os períodos de “dominância” da mitigação de DDoS tendiam a ser mais sustentados, durando várias semanas, mas eram pontuados por breves picos do WAF.

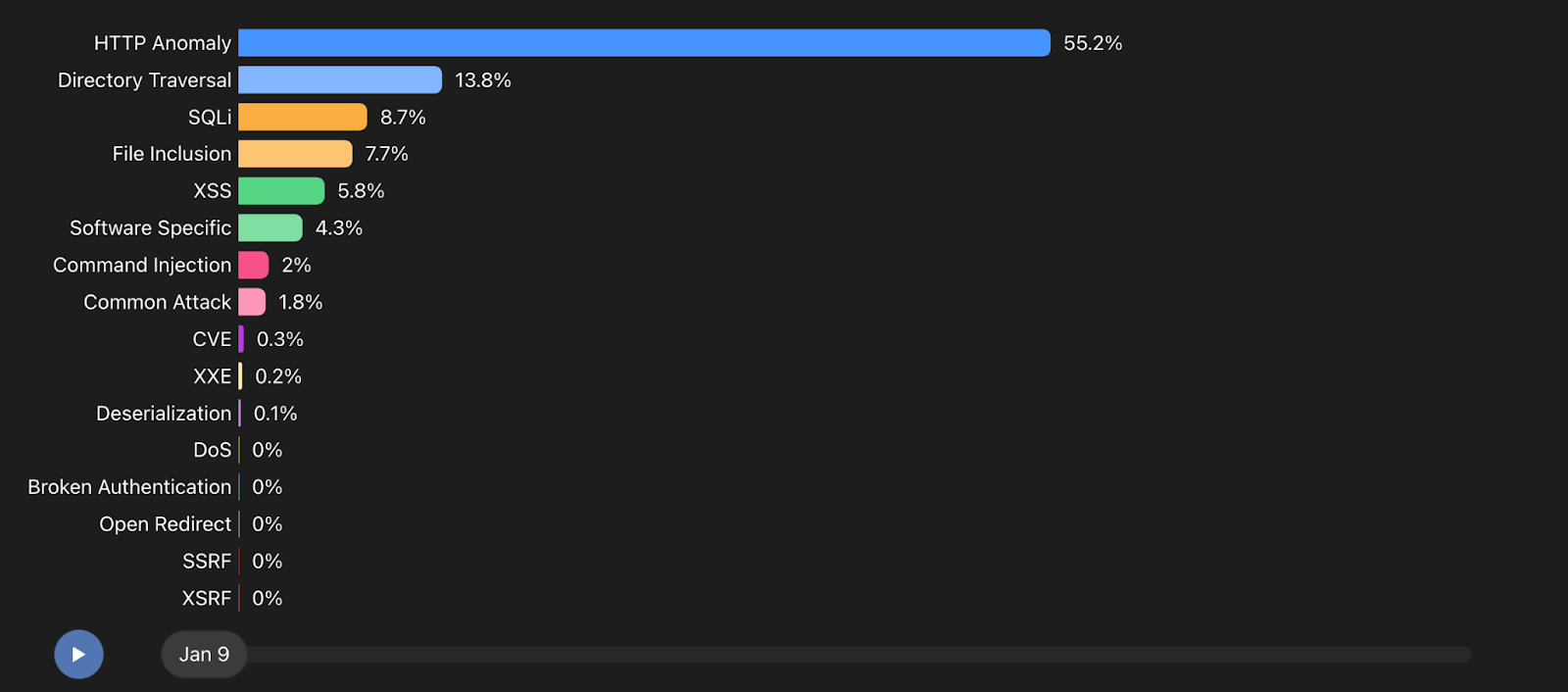

Regras do WAF

Conforme observado acima, o WAF da Cloudflare é frequentemente usado para mitigar ataques à camada de aplicação. Existem centenas de regras gerenciadas individualmente que podem ser aplicadas pelo WAF dependendo das características da solicitação mitigada, mas essas regras podem ser agrupadas em mais de uma dúzia de tipos. Examinar a distribuição das regras do WAF por local pode nos ajudar a entender melhor as técnicas que os ataques provenientes desse local estão usando. (Por exemplo, os invasores estão tentando injetar código SQL em um campo de formulário ou explorar um CVE publicado?) Para calcular a distribuição do tráfego mitigado pelo WAF no conjunto de tipos de regras para cada local, dividimos o número de solicitações mitigadas por um tipo específico de regra WAF visto ao longo de uma semana pelo número total de solicitações mitigadas pelo WAF vistas naquela semana. Uma única solicitação pode ser mitigada por várias regras e aqui consideramos a última regra na sequência que mitigou a solicitação. O gráfico mostra como a distribuição de solicitações mitigadas nos tipos de regra selecionados muda ao longo do ano. O tráfego de bots está incluído nesses cálculos.

Em nível mundial, durante os primeiros meses do ano, aproximadamente metade das solicitações HTTP bloqueadas por nossas regras de WAF gerenciadas continham anomalias HTTP, como nomes de métodos malformados, caracteres de byte nulo em cabeçalhos, portas não padrão ou comprimento de conteúdo de zero com uma solicitação POST. Durante esse período, as regras de Directory Traversal e injeção de SQL (SQLi) representaram pouco mais de 10% das solicitações mitigadas. Os invasores começaram a variar ainda mais sua abordagem a partir de maio, já que o Cross Site Scripting (XSS) e o File Inclusion cresceram para mais de 10% das mitigações, enquanto as anomalias de HTTP caíram para menos de 30%. O uso de regras Software Specific cresceu acima de 10% em julho, pois os invasores aparentemente aumentaram seus esforços para explorar vulnerabilidades específicas do fornecedor. Os conjuntos de regras de falha de autenticação e injeção de comando também tiveram algum crescimento na atividade durante os últimos meses, sugerindo que os invasores aumentaram seus esforços para encontrar vulnerabilidades em sistemas de login/autenticação ou para executar comandos em sistemas vulneráveis na tentativa de obter acesso.

Embora a HTTP Anomaly tenha sido a regra aplicada com mais frequência quando as mitigações são agregadas em nível global, houve vários locais onde ela ocupou o primeiro lugar apenas brevemente, se é que ocupou, conforme discutido abaixo.

Os ataques originários da Austrália foram mitigados pelo WAF usando vários conjuntos de regras, com o conjunto de regras mais aplicado mudando com frequência durante o primeiro semestre do ano. Em contraste com a visão geral global, a HTTP Anomaly foi o principal conjunto de regras em apenas uma semana em fevereiro, quando foi responsável por pouco mais de 30% das mitigações. Caso contrário, os ataques foram mitigados com mais frequência com regras Software Specific, Directory Traversal, File Inclusion e SQLi, geralmente representando entre 25 e 35% das mitigações. Porém, esse padrão mudou a partir de julho, quando os ataques de Directory Traversal se tornaram os mais comuns, permanecendo assim até o final do ano. Depois de atingir o pico em junho, os ataques SQLi tornaram-se significativamente menos comuns, caindo rapidamente e ficando abaixo de 10% das mitigações.

As mitigações pelo WAF de ataques originados no Canadá também demonstraram um padrão diferente do global. Embora o conjunto de regras HTTP Anomaly tenha começado o ano respondendo por aproximadamente dois terços das solicitações mitigadas, era metade disso no final de janeiro e apresentou volatilidade significativa ao longo do ano. As mitigações de SQLi do tráfego australiano observaram efetivamente um padrão oposto, começando o ano abaixo de 10% das mitigações, mas crescendo rapidamente, respondendo por 60% ou mais do tráfego mitigado várias vezes ao longo do ano. Curiosamente, os ataques SQLi do Canadá pareciam vir em ondas de várias semanas, tornando-se o conjunto de regras mais aplicado durante essas ondas e, em seguida, recuando por um breve período.

Para ataques originados na Suíça, o conjunto de regras HTTP Anomaly nunca foi o invocado com mais frequência, embora tenha permanecido entre os cinco primeiros ao longo do ano. Em vez disso, as regras Directory Traversal e XSS foram usadas com mais frequência, respondendo por até 40% das mitigações. O Directory Traversal ocupou o primeiro lugar de forma mais consistente, embora os ataques XSS tenham sido os mais prevalentes em agosto. Os ataques SQLi tiveram picos em abril, julho/agosto e novamente no final de novembro. O conjunto de regras Software Specific também apresentou crescimento em setembro para até 20% das solicitações mitigadas.

Categorias visadas

Discutimos acima como a distribuição do tráfego em um conjunto de categorias fornece informações sobre os tipos de conteúdo nos quais os usuários estão mais interessados. Ao realizar análises semelhantes sob uma lente de mitigação, podemos obter informações sobre os tipos de sites e aplicativos que estão sendo alvo de invasores com mais frequência. Para calcular a distribuição do tráfego mitigado no conjunto de categorias para cada local, dividimos o número de solicitações mitigadas de domínios associados a uma determinada categoria vistas ao longo de uma semana pelo número total de solicitações mapeadas para essa categoria durante essa semana. O gráfico mostra como a distribuição de solicitações mitigadas em cada categoria muda ao longo do ano. (Assim sendo, as porcentagens não somam 100%). O tráfego de bots está incluído nesses cálculos. A porcentagem de tráfego que foi mitigado como um ataque variou amplamente entre os setores e locais de origem. Em alguns lugares, uma porcentagem nominal de tráfego em todas as categorias foi mitigada, enquanto em outros, várias categorias experimentaram picos no tráfego mitigado em vários momentos durante 2022.

Quando agregadas em nível global, houve uma variação significativa ao longo do ano nas categorias da indústria que atraíram a maioria dos ataques como uma fração de seu tráfego geral. Durante janeiro e fevereiro, os sites de Tecnologia tiveram a maior porcentagem de solicitações mitigadas, variando entre 20 e 30%. Depois disso, uma variedade de categorias entrou e saiu do primeiro lugar, e nenhuma o manteve por mais de algumas semanas. O maior pico de ataques foi direcionado a sites de Viagens em meados de abril, quando mais da metade do tráfego da categoria foi mitigado. Coincidindo com o início da Copa do Mundo de 2022, na última semana de novembro, os sites de Apostas e Entretenimento tiveram as maiores porcentagens de tráfego mitigado.

Para ataques provenientes do Reino Unido, os sites de Tecnologia registraram consistentemente cerca de 20% do tráfego mitigado ao longo do ano. Nos momentos em que não era a categoria mais mitigada, meia dúzia de outras encabeçavam a lista. Os sites de Viagens sofreram dois surtos significativos de ataques, com quase 60% do tráfego mitigado em abril e quase 50% em outubro. Outras categorias, incluindo Governo e Política, Imóveis, Religião e Educação tiveram as maiores parcelas de tráfego mitigado em vários momentos ao longo do ano. Os ataques originados no Reino Unido a sites de Entretenimento aumentaram significativamente no final de novembro, com 40% do tráfego mitigado no final do mês.

Semelhante às tendências observadas em nível global, os sites de Tecnologia representaram a maior porcentagem de ataques mitigados dos Estados Unidos em janeiro e fevereiro, registrando entre 30 e 40%. Depois disso, os invasores mudaram seu foco para outras categorias do setor. Em meados de abril, os sites de Viagens tiveram mais de 60% das solicitações mitigadas como ataques. No entanto, a partir de maio, os sites de Apostas tiveram com mais frequência a maior porcentagem de tráfego sendo mitigado, geralmente variando entre 20 e 40%, mas chegando a 70% no final de outubro/início de novembro.

Por outro lado, porcentagens significativamente menores de tráfego nas categorias pesquisadas do Japão foram mitigadas como ataques ao longo de 2022. A maioria das categorias teve parcelas de mitigação de menos de 10%, embora tenha havido uma série de breves picos observados às vezes. No final de março, o tráfego para sites na categoria Governo e Política saltou brevemente para quase 80% de mitigação, enquanto os sites de Viagens dispararam para quase 70% das solicitações mitigadas como ataques, semelhante ao comportamento observado em outros locais. No final de junho, os sites de Religião tiveram uma participação de mitigação de mais de 60% e, alguns meses depois, os sites de Apostas tiveram um rápido aumento no tráfego mitigado, atingindo pouco mais de 40%. Esses ataques direcionados a sites de Apostas diminuíram por alguns meses antes de começar a aumentar de forma agressiva novamente em outubro.

Origens de e-mails de phishing

Os e-mails de phishing têm como objetivo induzir os usuários a fornecer aos invasores credenciais de login para sites e aplicativos importantes. No nível do consumidor, isso pode incluir um site de comércio eletrônico ou aplicativo bancário, enquanto para as empresas, isso pode incluir repositórios de código ou sistemas de informações de funcionários. Podemos identificar o local de onde esses e-mails de phishing são enviados para clientes protegidos pelo Cloudflare Area 1 Email Security. A geolocalização do endereço de IP é usada para identificar o local de origem e as contagens agregadas de e-mail se aplicam apenas aos e-mails processados pelo Area 1. Para o gráfico dos dez principais, agregamos o número de e-mails de phishing vistos semanalmente por local e, em seguida, classificamos os locais por volume de e-mails de phishing. O gráfico ilustra a classificação por semana e como essas classificações mudam ao longo do ano.

Analisando a lista dos top dez principais, descobrimos que os Estados Unidos foram a principal origem de e-mails de phishing observados pelo Area 1 durante 2022. Eles mantiveram o primeiro lugar por quase todo o ano, cedendo-o apenas uma vez para a Alemanha em novembro. O restante dos dez principais teve uma quantidade significativa de volatilidade ao longo do tempo, com um total de 23 locais mantendo uma posição na classificação por pelo menos um mês durante o ano. Esses locais foram bem distribuídos geograficamente nas Américas, Europa e Ásia, destacando que nenhuma região do mundo é uma ameaça maior do que outras. Obviamente, desconfiar ou rejeitar todos os e-mails provenientes desses locais não é uma resposta particularmente prática, mas aplicar um exame mais minucioso pode ajudar a manter sua organização e a internet mais seguras.

Conclusão

Tentar resumir de forma concisa nossas observações da “análise anual” é um desafio, especialmente porque analisamos apenas as tendências neste post do blog em uma pequena fração dos quase 200 locais incluídos nas visualizações do site. Dito isto, vamos deixar algumas considerações breves:

- O tráfego de ataques vem de todos os lugares, com alvos em constante mudança, usando técnicas muito variadas. Certifique-se de que seu provedor de soluções de segurança ofereça um portfólio abrangente de serviços para ajudar a manter seus sites, aplicativos e infraestrutura seguros.

- Os provedores de serviços de internet em todo o mundo precisam melhorar a compatibilidade com o IPv6, ele não é mais uma tecnologia “nova”, e o espaço de endereços de IPv4 disponível se tornará cada vez mais escasso e caro. A compatibilidade com o IPv6 precisa se tornar o padrão daqui para frente.

- As interrupções da internet estão sendo cada vez mais usadas pelos governos para limitar as comunicações dentro de um país, bem como limitar as comunicações com o resto do mundo. Como as Nações Unidas declararam em um relatório de maio de 2022, “Interrupções gerais, em particular, impõem consequências inaceitáveis para os direitos humanos e nunca devem ser impostas”.

Como dissemos na introdução, encorajamos você a visitar o site Cloudflare Radar 2022 Year In Review completo e explorar as tendências relevantes para locais e setores de interesse e considerar como elas afetam sua organização para que você esteja adequadamente preparado para 2023.

Se você tiver alguma dúvida, entre em contato com a equipe do Cloudflare Radar em [email protected] ou no Twitter em @CloudflareRadar.

Agradecimentos

Foi necessário um esforço conjunto grande para produzir o Cloudflare Radar 2022 Year In Review, e queremos expressar nossa enorme gratidão as contribuições de colegas que foram fundamentais para tornar este projeto possível. Nossos agradecimentos a: Sabina Zejnilovic, Carlos Azevedo, Jorge Pacheco (Ciência de dados); Ricardo Baeta, Syeef Karim (Design); Nuno Pereira, Tiago Dias, Junior Dias de Oliveira (Desenvolvimento de front-end); João Tomé (Serviços mais populares da internet); e Davide Marques, Paula Tavares, Celso Martinho (Gestão de projetos/engenharia).