Ao comemorarmos o oitavo aniversário do Projeto Galileo, queremos fornecer uma visão do tipo de ataques cibernéticos experimentados pelas organizações protegidas pelo projeto. Em um ano cheio de novos desafios para tantos, esperamos que a análise dos ataques contra esses grupos vulneráveis forneça aos pesquisadores, à sociedade civil e às organizações visadas informações sobre como proteger melhor aqueles que trabalham nesses espaços.

Para este blog, queremos nos concentrar nos ataques que vimos contra organizações na Ucrânia, incluindo um crescimento significativo na atividade de ataques DDoS após o início do conflito. No painel Radar relacionado, nos aprofundamos nas tendências de ataque contra os participantes do Projeto Galileo em várias áreas, incluindo direitos humanos, jornalismo e organizações sem fins lucrativos lideradas pela comunidade.

Para ler o relatório completo, visite o Painel Radar do oitavo aniversário do Projeto Galileo.

Entenda os dados

- Neste painel, analisamos dados de 1º de julho de 2021 a 5 de maio de 2022 de 1.900 organizações de todo o mundo protegidas pelo projeto.

- Nos ataques DDoS, classificamos os dados como tráfego que determinamos fazer parte de um ataque DDoS na Camada 7 (camada de aplicativos). Esses ataques geralmente são inundações de solicitações maliciosas projetadas para sobrecarregar um site com a intenção de deixá-lo fora do ar. Bloqueamos as solicitações associadas ao ataque, garantindo que solicitações legítimas cheguem ao site e que ele permaneça on-line.

- O tráfego mitigado pelo firewall de aplicativos web, é aquele considerado malicioso e que foi bloqueado pelo firewall da Cloudflare. Fornecemos serviços de nível empresarial gratuitos no Projeto Galileo e nosso WAF é uma das ferramentas valiosas usadas para mitigar as tentativas de explorar vulnerabilidades destinadas a obter acesso não autorizado a aplicativos on-line de uma organização.

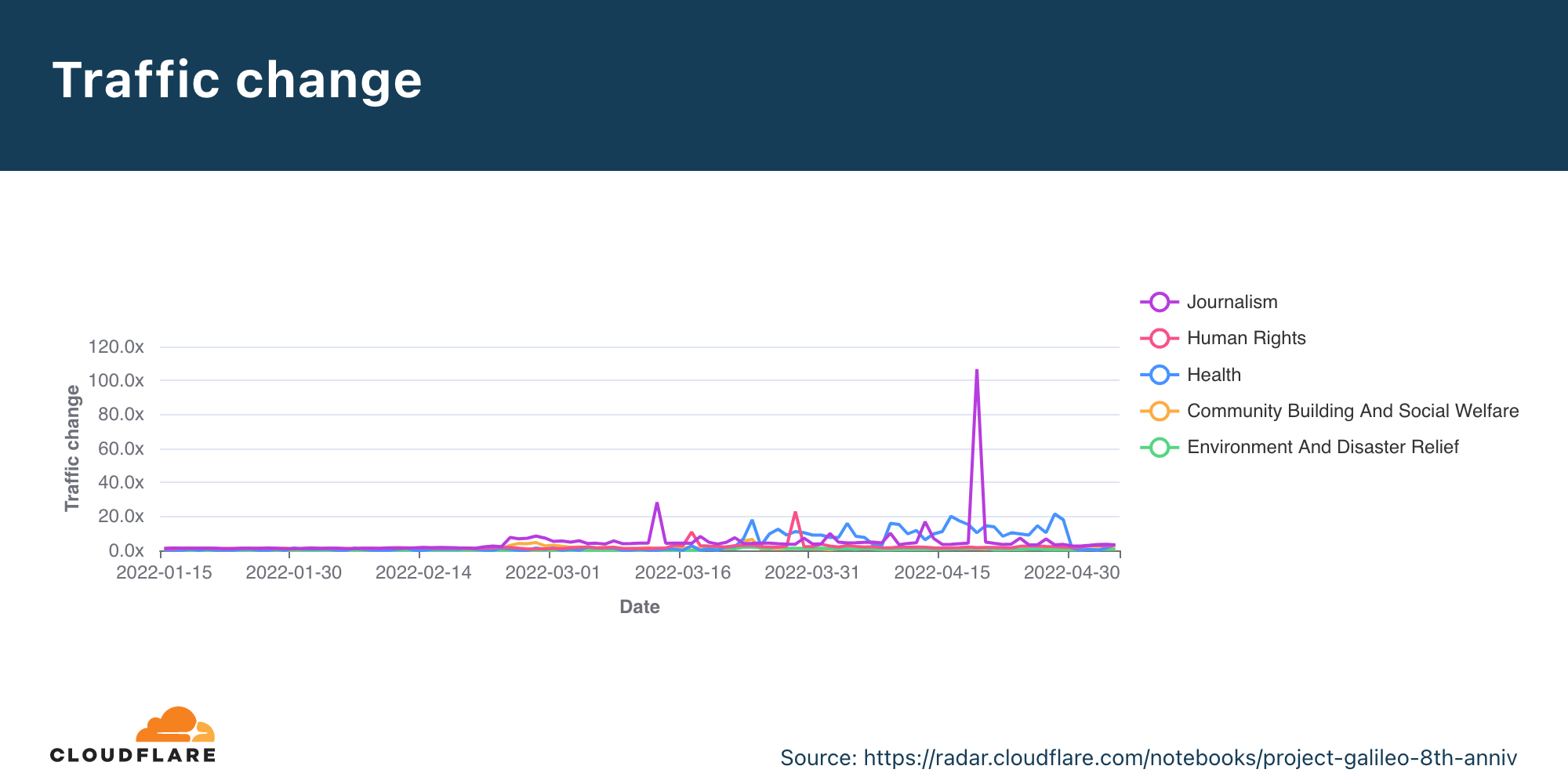

- Nos gráficos que representam alterações no tráfego ou nos domínios no Projeto Galileo, usamos a média de tráfego diário (número de solicitações) das duas primeiras semanas de julho de 2021 como referência.

Destaques do ano passado

- A atividade de ataques cibernéticos ainda está em alta, com quase 18 bilhões de ataques entre julho de 2021 e maio de 2022. É uma média de quase 57,9 milhões de ataques cibernéticos por dia ao longo dos últimos nove meses, um aumento de aproximadamente 10% em relação ao ano passado.

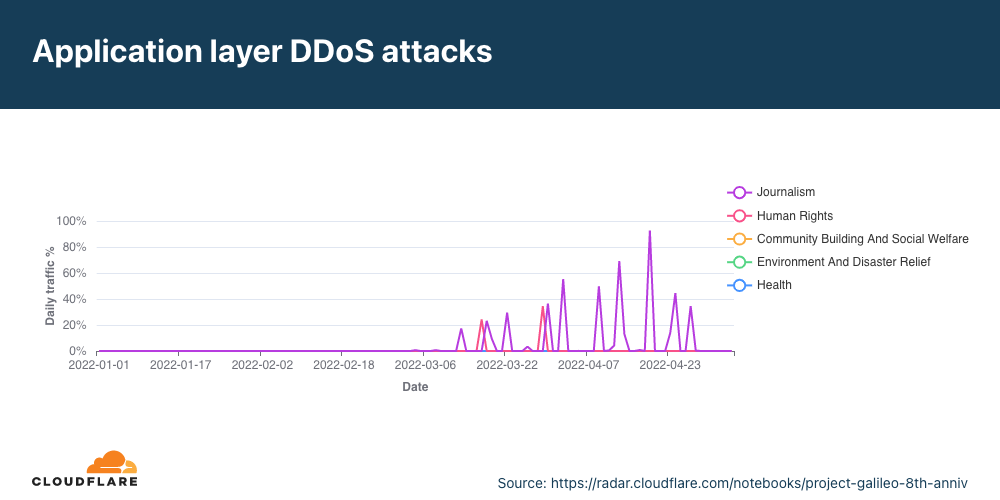

- O tráfego mitigado de DDoS visando organizações da Ucrânia atingiu 90% do tráfego durante um ataque significativo em abril.

- Após o início da guerra na Ucrânia, as inscrições para o projeto aumentaram 177% em março de 2022.

- Houve um crescimento de cerca de 150% no tráfego para organizações de jornalismo e mídia na Europa e nas Américas no ano passado.

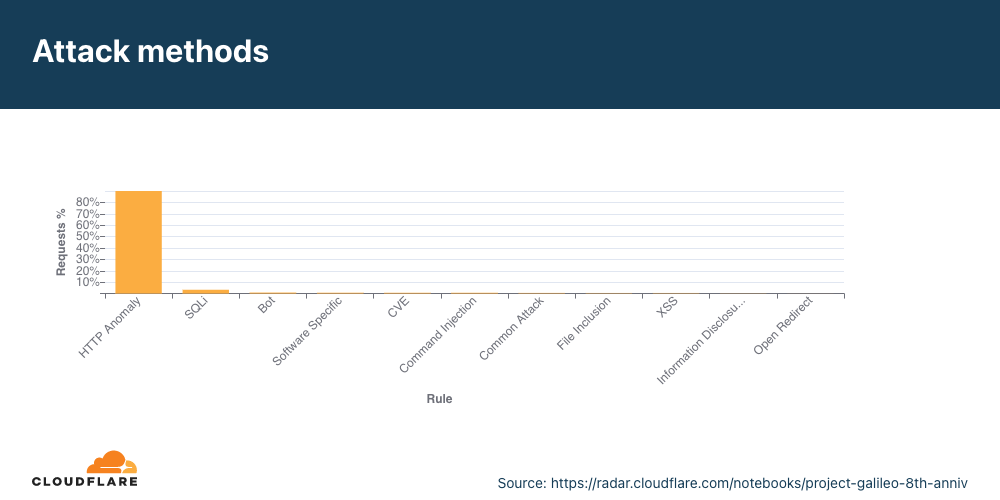

- Vimos uma série de ataques cibernéticos não sofisticados contra organizações que trabalham em direitos humanos e jornalismo. Até 40% das solicitações mitigadas por WAF foram classificadas como Anomalias em HTTP, o maior número entre todos os tipos de regra de WAF, um tipo de ataque que pode ser prejudicial para organizações desprotegidas, mas é bloqueado automaticamente pela Cloudflare.

- De julho de 2021 a maio de 2022, organizações baseadas na Europa receberam de metade a dois terços do tráfego de solicitações dentre todas as regiões protegidas pelo projeto.

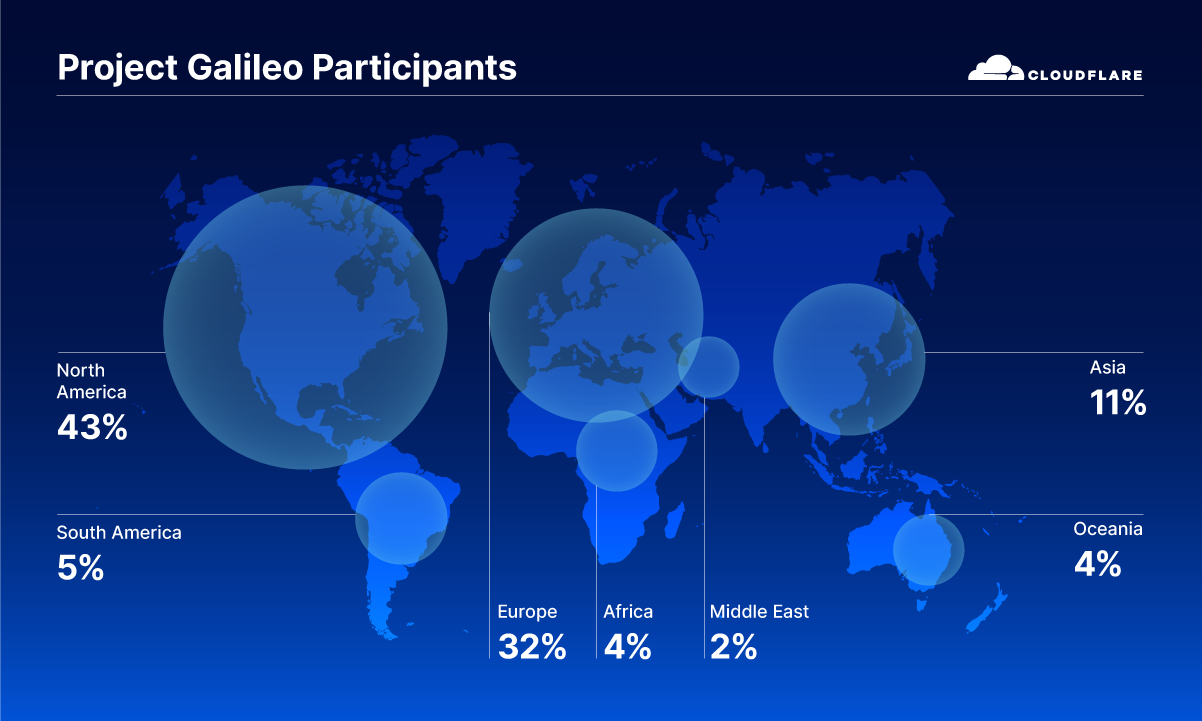

Cobertura global do Projeto Galileo

Proteção para organizações da Ucrânia

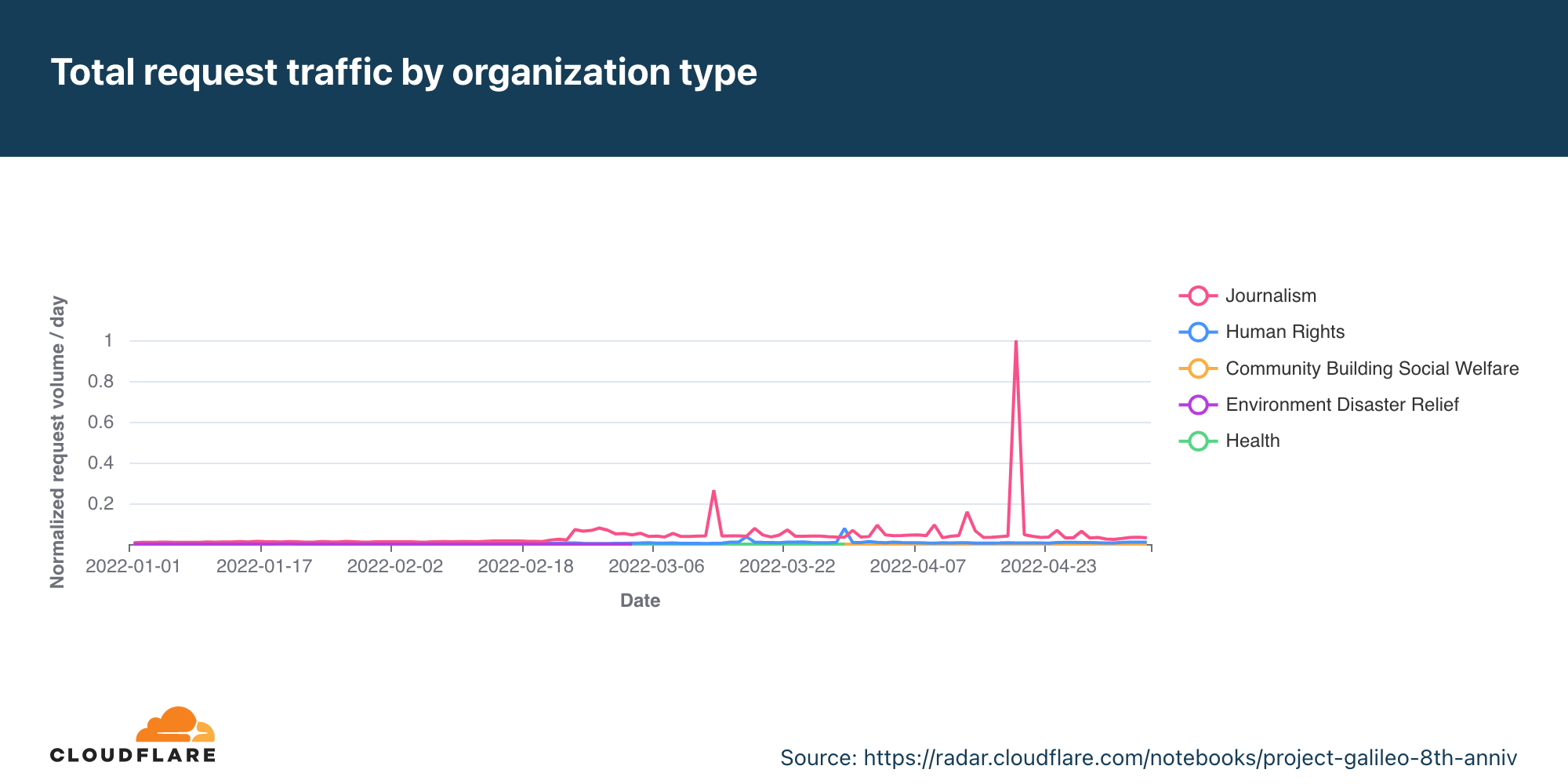

Com o início da guerra na Ucrânia, houve um aumento nas inscrições para o Projeto Galileo, de organizações que buscavam nossa assistência. Muitas nos procuraram durante ataques DDoS, mas também vimos sites receberem grandes fluxos de tráfego de pessoas na Ucrânia, que tentavam acessar informações sobre a invasão russa. Embora o tráfego para organizações na Ucrânia tenha permanecido em grande parte estável antes do início da guerra, desde então, os aumentos de tráfego foram impulsionados principalmente por organizações que trabalham com jornalismo e mídia.

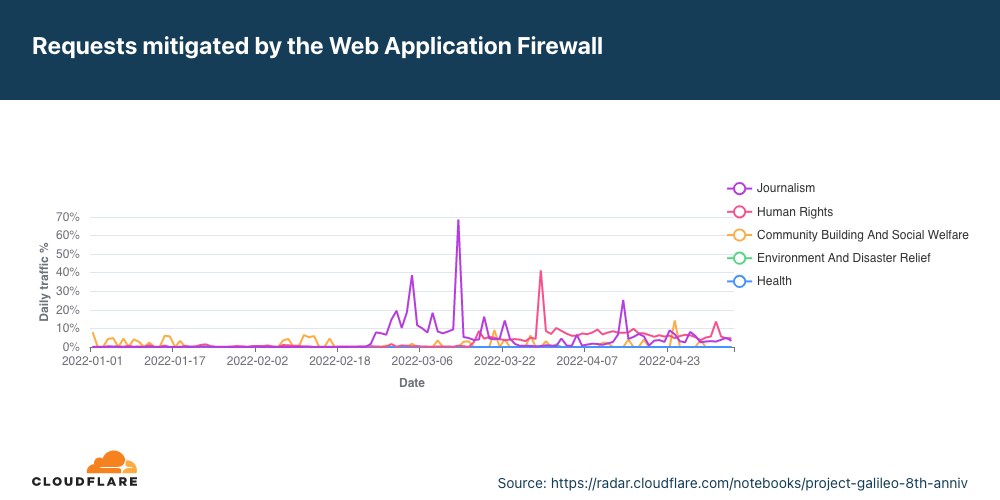

Antes da guerra, organizações que trabalham no desenvolvimento das comunidades/bem-estar social, como aquelas que dão assistência direta aos refugiados ou oferecem plataformas de doação para apoiar pessoas na Ucrânia, foram responsáveis pelo pequeno tráfego mitigado pelo firewall de aplicativos web (WAF). No entanto, após o início da guerra, organizações jornalísticas viram o tráfego mitigado por WAF crescer, com picos frequentes, incluindo um em 13 de março que representou 69% do tráfego. Durante esse período de alta nas solicitações mitigadas pelo WAF, que começou no fim de fevereiro, a maioria dos ataques foram classificados como SQLi. O tráfego mitigado por WAF para organizações de direitos humanos aumentou em meados de março, crescendo entre 5% e 10%.

O tráfego mitigado de DDoS para organizações na Ucrânia ficou concentrado no período entre meados de março e maio, com rápido crescimento no percentual de tráfego que ele representa. Os primeiros picos ficaram na faixa de 20%, mas aumentaram rapidamente antes de baixar, incluindo um ataque em 19 de abril que representou mais de 90% do tráfego naquele dia.

Desde o início da guerra, o crescimento no tráfego para organizações protegidas variou entre categorias. Já o tráfego para organizações de saúde aumentou de 20 a 30 vezes em relação à referência entre o fim de março e o fim de abril. E fora os picos de ataque, o tráfego para organizações jornalísticas, que em geral ficou de 3 a 4 vezes acima da referência. Nas outras categorias, o crescimento ficou abaixo de 3 vezes.

No tráfego mitigado pelo firewall de aplicativos web (WAF), a regra aplicada com mais frequência foi a Anomalia em HTTP, associada a 92% das solicitações. Solicitações de conteúdo da web (solicitações HTTP) têm uma estrutura esperada, um conjunto de cabeçalhos e valores relacionados. Alguns invasores enviam solicitações malformadas, incluindo anomalias como cabeçalhos ausentes, métodos de solicitação incompatíveis, uso de portas não padrão ou codificação de caracteres inválida. Essas solicitações são classificadas como "anomalias em HTTP", são frequentemente associadas a ataques pouco sofisticados e automaticamente bloqueadas pelo WAF da Cloudflare.

Mesmo durante a guerra, continuamos a integrar e oferecer proteção a organizações na Ucrânia e a países vizinhos para garantir o acesso a informações. Qualquer organização ucraniana que esteja enfrentando um ataque pode se cadastrar para receber proteção no Projeto Galileo acessando www.cloudflare.com/pt-br/galileo. Faremos o máximo para agilizar a análise e a aprovação.

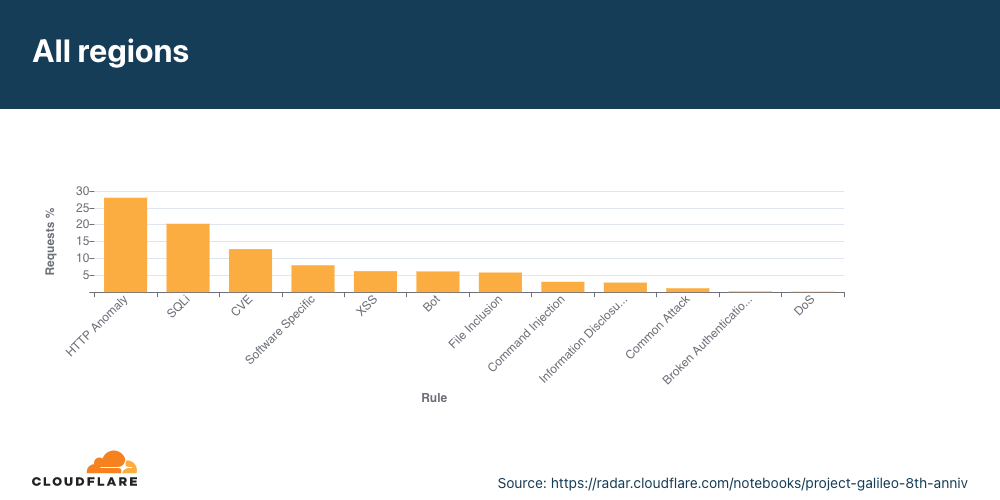

Métodos de ataque por região

Nas regiões das Américas, Ásia-Pacífico, Europa e África/Oriente Médio, a maior fração (28%) de solicitações mitigadas foi classificada como "Anomalia em HTTP", com 20% indicadas como tentativas de injeção de SQL e quase 13% como tentativas de explorar CVEs específicas. CVEs são vulnerabilidades de segurança divulgadas publicamente. A Cloudflare monitora novas vulnerabilidades e determina rapidamente quais precisam de conjuntos de regras adicionais para proteger os usuários. De acordo com a vulnerabilidade, o ataque pode ser sofisticado, mas depende da gravidade, da identificação e da resposta dos profissionais de segurança.

No relatório anterior, identificamos tendências de ataque semelhantes com injeção de SQLi e anomalias em HTTP, classificadas como anomalias de user agent, que formaram grande parte das solicitações mitigadas.

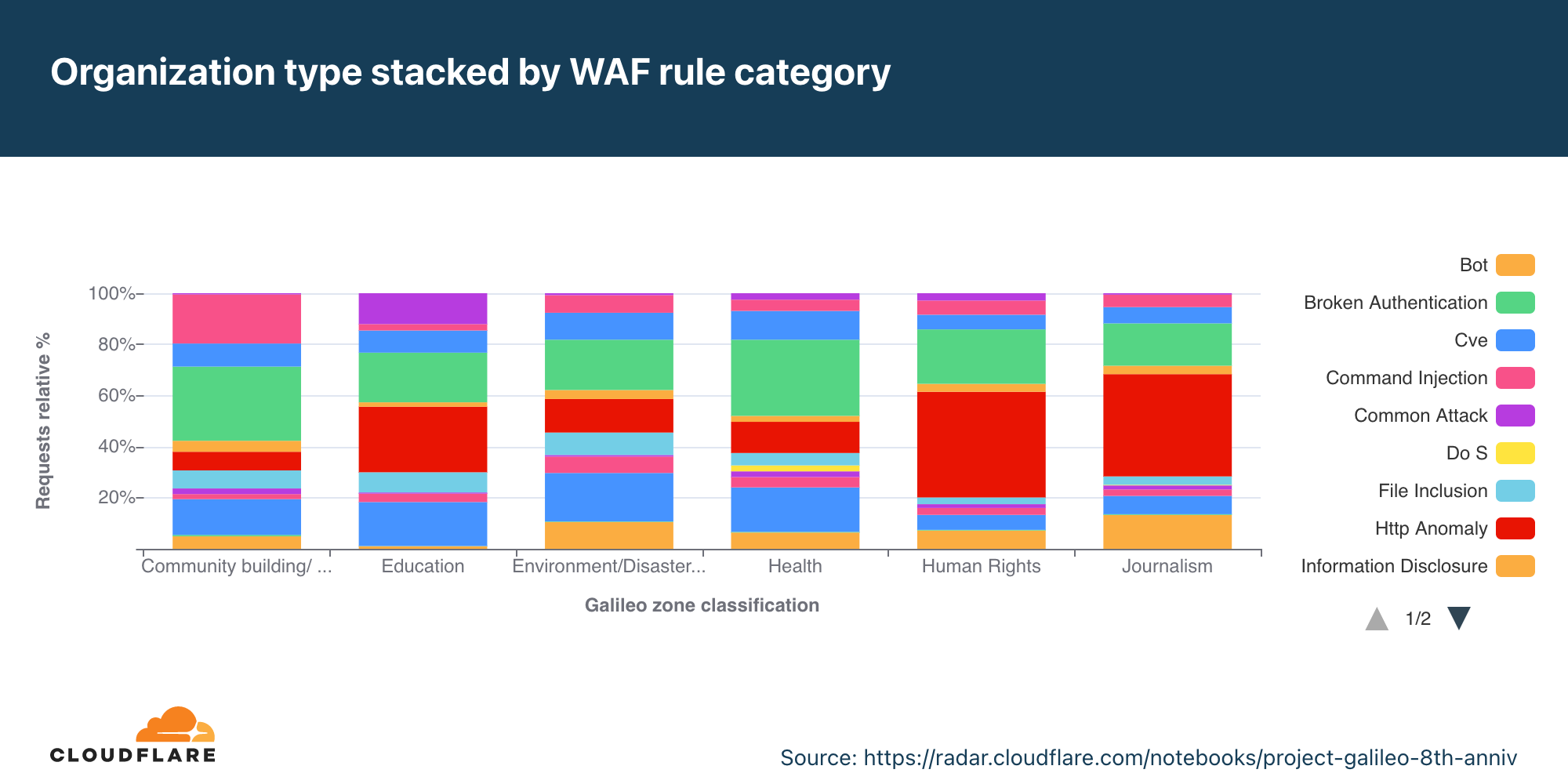

Métodos de ataque por tipo de organização

No Projeto Galileo, protegemos diversas organizações. Para esse painel, categorizamos essas instituições em seis grupos: desenvolvimento da comunidade/bem-estar social, educação, meio ambiente/assistência em catástrofes, direitos humanos e jornalismo. Para ajudar a entender melhor as ameaças contra esses grupos, dividimos os tipos de ataques mitigados pelo firewall de aplicativos web. A maioria do tráfego mitigado é de anomalias em HTTP e SQLi (injeção de SQL).

SQLi é uma técnica de ataque criada para modificar ou recuperar dados de bancos de dados SQL. Ao inserir instruções SQL especializadas em um campo de formulário, um invasor pode executar comandos que permitem a recuperação e a modificação de dados do banco de dados, a destruição de dados sensíveis ou outros comportamentos manipuladores.

Saiba mais no Painel de Radar do 8º Aniversário. Veja o relatório completo sobre tendências de ataque que observamos contra uma ampla variedade de organizações protegidas pelo Projeto Galileo.