Antes das regras Zero Trust orientadas por identidade, alguns aplicativos SaaS na internet pública dependiam do endereço de IP de um usuário conectado como um modelo de segurança. Os usuários se conectavam a partir de locais de escritórios conhecidos, com intervalos de endereços de IP fixos e o aplicativo SaaS verificava seus endereços, além de suas credenciais de login.

Muitos sistemas ainda oferecem esse método de segundo fator. Os clientes do Cloudflare One podem usar um IP de saída dedicado para essa finalidade como parte de sua jornada para um modelo Zero Trust. Ao contrário de outras soluções, os clientes que usam essa opção não precisam implantar nenhuma infraestrutura própria. No entanto, nem todo o tráfego precisa usar esses IPs de saída dedicados.

Hoje, anunciamos políticas que dão aos administradores controle sobre quando a Cloudflare usa seus IPs de saída dedicados. Especificamente, os administradores podem usar um construtor de regras no painel da Cloudflare para determinar qual IP de saída é usado e quando, com base em atributos como identidade, aplicativo, endereço de IP e geolocalização. Esse recurso está disponível para qualquer cliente com contrato Enterprise que adiciona IPs de saída dedicados à sua assinatura Zero Trust.

Por que criamos isso?

No ambiente de trabalho híbrido de hoje, as organizações buscam segurança e experiências de TI mais consistentes para gerenciar o tráfego de saída de seus funcionários de escritórios, data centers e usuários em roaming. Para oferecer uma experiência mais simplificada, muitas organizações estão adotando serviços de proxy modernos fornecidos em nuvem, como gateways seguros da web (SWGs) e minimizando sua combinação complexa de dispositivos locais.

Uma conveniência tradicional dessas ferramentas legadas é a capacidade de criar políticas de lista de permissões com base em IPs de origem estáticos. Quando os usuários estavam basicamente em um só lugar, a verificação do tráfego com base no local de saída era fácil e confiável. Muitas organizações querem ou são obrigadas a manter esse método de validação de tráfego, mesmo quando seus usuários não estão mais em um só lugar.

Até agora, a Cloudflare apoiou essas organizações fornecendo IPs de saída dedicados como um complemento para nossos serviços Zero Trust de proxy. Ao contrário dos IPs de saída padrão, esses IPs de saída dedicados não são compartilhados com nenhuma outra conta de gateway e são usados apenas para o tráfego de saída com proxy para a conta designada.

Conforme discutido em um post anterior no blog, os clientes já estão usando os IPs de saída dedicados da Cloudflare para minimizar o uso de VPN, usando-os para identificar o tráfego proxy de seus usuários ou para adicioná-los a listas de permissão em provedores terceirizados. Essas organizações se beneficiam da simplicidade de ainda usar IPs fixos e conhecidos, e seu tráfego evita os gargalos e o backhaul de dispositivos tradicionais no local.

Quando usar as políticas de saída

O criador de políticas Gateway Egress capacita os administradores com flexibilidade e especificidade aprimoradas para o tráfego de saída com base na identidade do usuário, postura do dispositivo, endereço de IP de origem/destino e muito mais.

O tráfego que sai de geolocalizações específicas para fornecer experiências geoespecíficas (por exemplo, formato de idioma, diferenças de páginas regionais) para grupos de usuários selecionados é um caso de uso comum. Por exemplo, a Cloudflare está trabalhando atualmente com o departamento de marketing de um conglomerado de mídia global. Seus designers e especialistas em web baseados na Índia geralmente precisam verificar o layout de anúncios e sites que são executados em diferentes países.

No entanto, esses sites restringem ou alteram o acesso com base na geolocalização do endereço de IP de origem do usuário. Isso exigia que a equipe usasse um serviço de VPN adicional apenas para essa finalidade. Com as políticas de saída, os administradores podem criar uma regra que corresponda ao endereço de IP do domínio ou geolocalização do IP do país de destino e os funcionários de marketing para o tráfego de saída de um IP de saída dedicado geolocalizado para o país onde precisam verificar o domínio. Isso permite que sua equipe de segurança fique tranquila, pois não precisa mais manter essa abertura em sua defesa de perímetro, outro serviço de VPN apenas para o marketing, e pode aplicar todos os seus outros recursos de filtragem a esse tráfego.

Outro exemplo de caso de uso é permitir o acesso a aplicativos ou serviços mantidos por terceiros. Embora os administradores de segurança possam controlar como suas equipes acessam seus recursos e até mesmo aplicar filtragem ao tráfego, eles geralmente não podem alterar os controles de segurança aplicados por terceiros. Por exemplo, quando trabalhamos com um grande processador de crédito, eles usaram um serviço terceirizado para verificar o risco das transações roteadas por meio de sua rede Zero Trust. Este terceiro exigiu que eles permitissem seus IPs de origem.

Para atingir essa meta, esse cliente poderia usar apenas IPs de saída dedicados e finalizado, mas isso significa que todo o tráfego agora está sendo roteado pelo data center com seus IPs de saída dedicados. Portanto, se um usuário quiser navegar em qualquer outro site, receberá uma experiência inferior, pois seu tráfego pode não estar seguindo o caminho mais eficiente para o upstream. Mas agora, com as políticas de saída, esse cliente pode aplicar apenas esse IP de saída dedicado a esse tráfego do provedor terceirizado e permitir que todos os outros tráfegos de usuários saiam por meio dos IPs de saída do gateway padrão.

Como criar políticas de saída

Para demonstrar como é fácil para um administrador configurar uma política, vamos percorrer o último cenário. Minha organização usa um serviço de terceiros e, além de um login com nome de usuário/senha, eles exigem que usemos um IP de origem estático ou um intervalo de rede para acessar seu domínio.

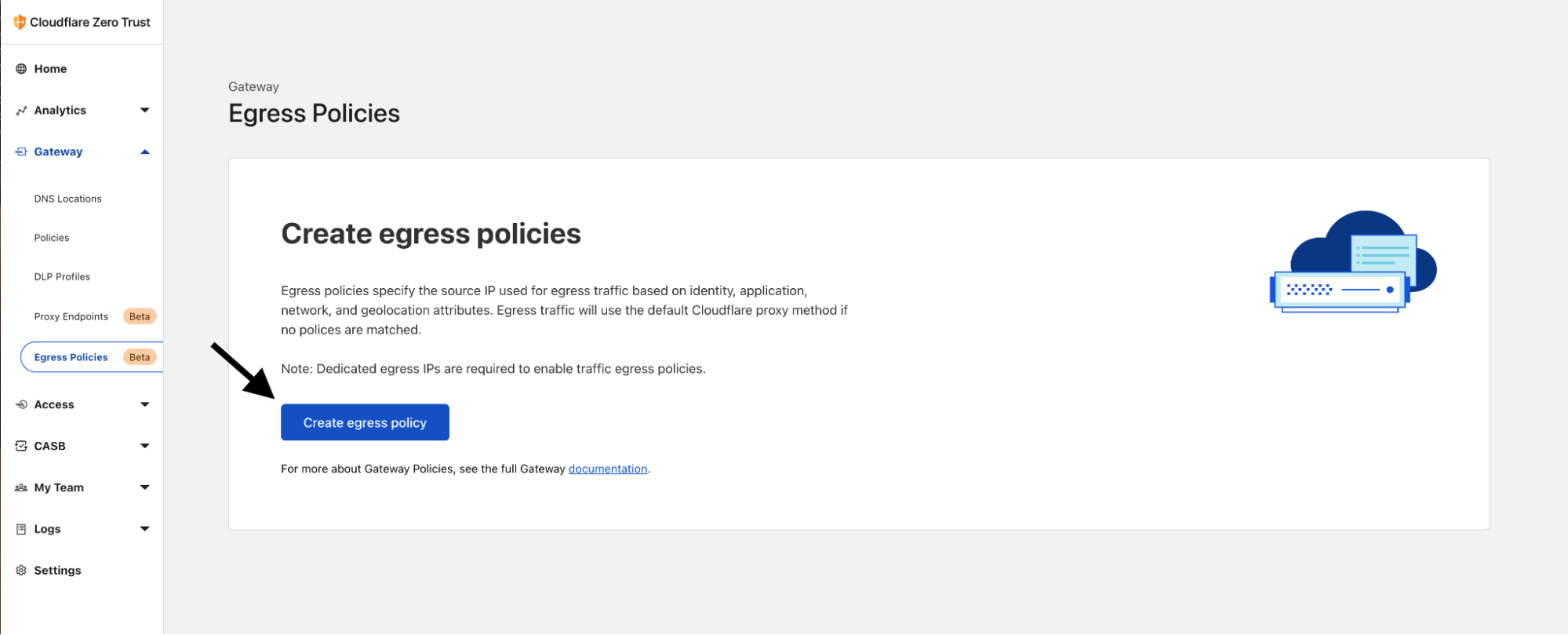

Para configurar isso, só preciso navegar para Egress Policies em Gateway no painel do Zero Trust. Então clico em "Create egress policy":

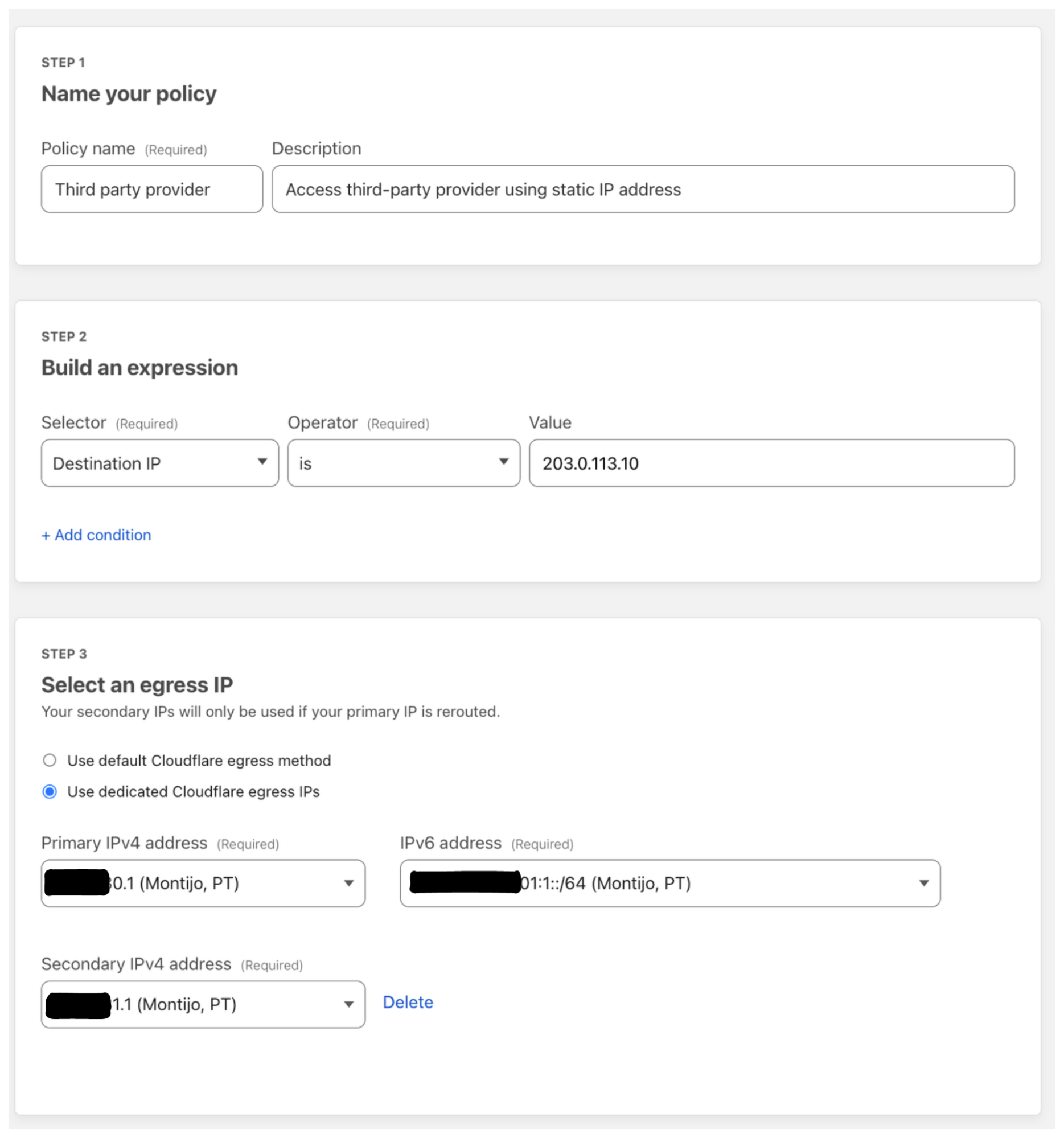

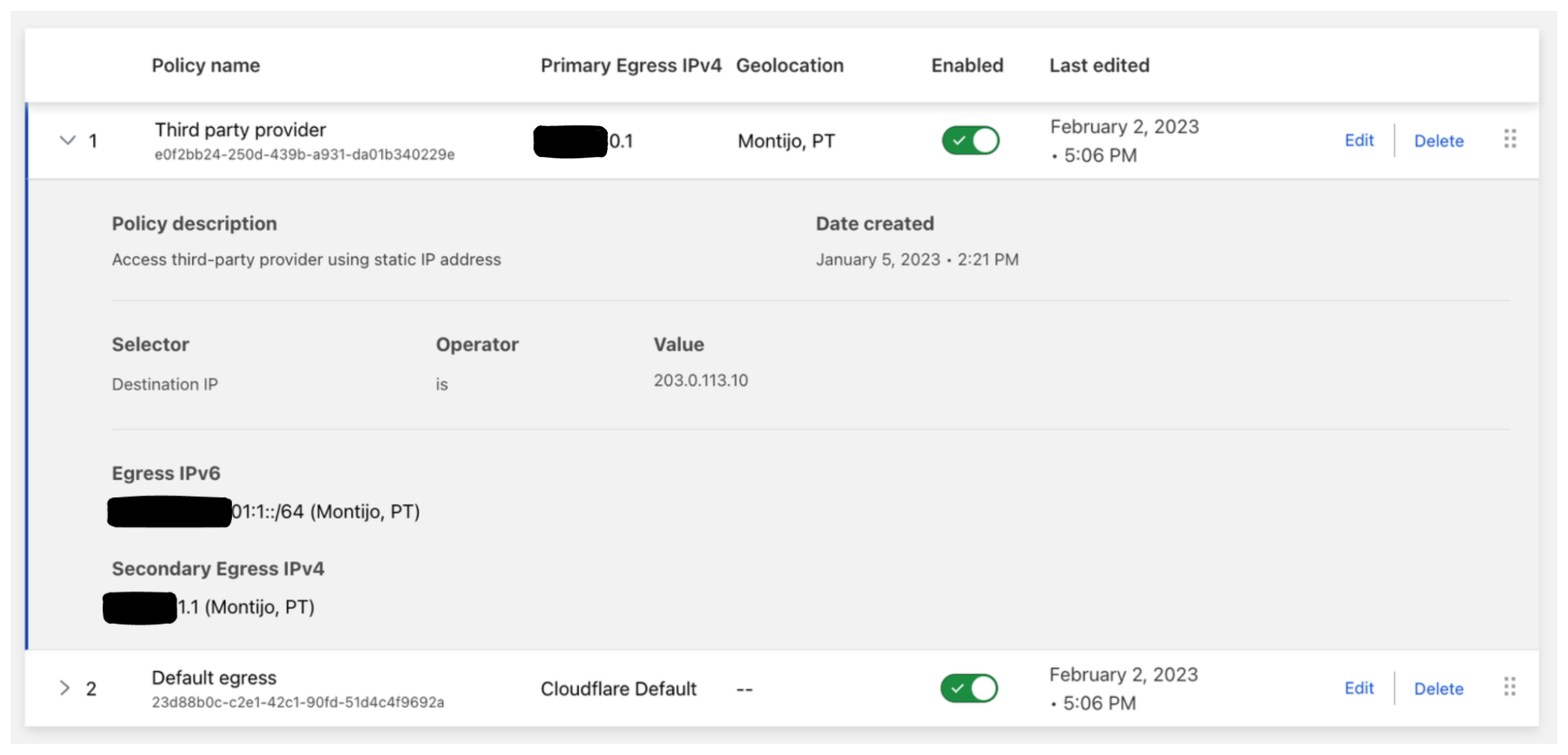

Para minha organização, a maioria dos usuários que acessam este serviço de terceiros está localizada em Portugal, então usarei meus IPs de saída dedicados atribuídos a Montijo, Portugal. Os usuários acessarão example.com hospedado em 203.0.113.10, então vou usar o seletor de IP de destino para associar todo o tráfego a este site; configuração da política abaixo:

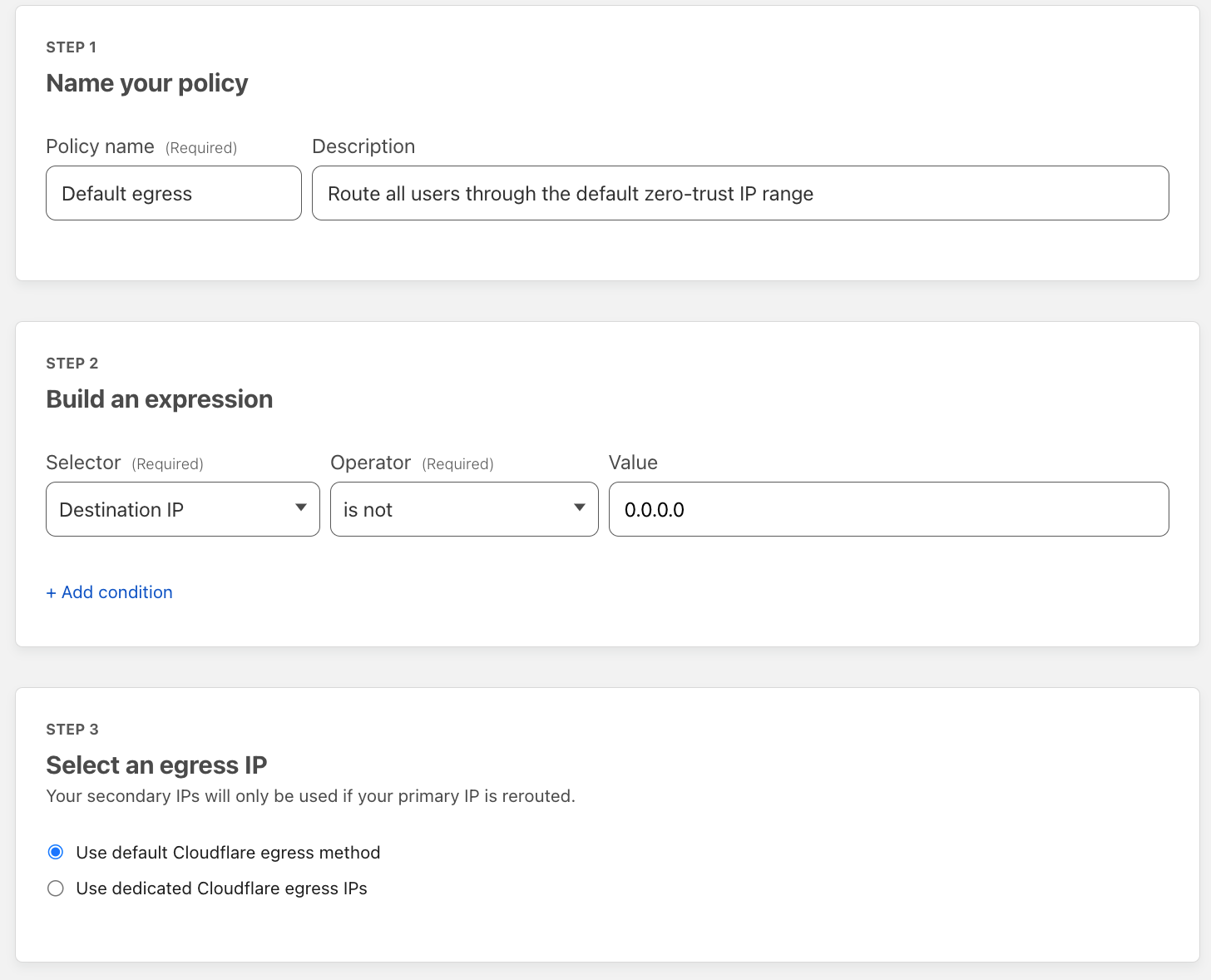

Depois que minha política for criada, vou adicionar mais uma abrangente para minha organização para garantir que não sejam usados IPs de saída dedicados para destinos não associados a este serviço de terceiros. É fundamental adicioná-la porque garante que meus usuários recebam a experiência de rede de melhor desempenho, mantendo sua privacidade ao sair por meio de nosso pool de IPs corporativos compartilhados; configuração da política abaixo:

Observando a lista de políticas de saída, podemos ver que ambas as políticas estão habilitadas e agora, quando meus usuários tentarem acessar example.com, eles usarão o IPv4 dedicado primário ou secundário ou o intervalo IPv6 como o IP de saída. E para todo o restante do tráfego, serão usados os IPs de saída padrão da Cloudflare.

Próximas etapas

Reconhecemos que, à medida que as organizações migram de dispositivos no local, elas desejam simplicidade e controle contínuos ao fazer proxy de mais tráfego por meio de sua pilha de segurança em nuvem. Com as políticas de saída do Gateway, os administradores agora poderão controlar os fluxos de tráfego para suas forças de trabalho cada vez mais distribuídas.

Se você estiver interessado em criar políticas em torno dos IPs de saída dedicados da Cloudflare, você pode adicioná-los a um plano Enterprise Zero Trust da Cloudflare ou entrar em contato com seu gerente de conta.