Hoje, estou animado para falar sobre nosso sistema de proteção contra DDoS (Negação de Serviço Distribuída) autônomo. Esse sistema foi implantado globalmente em todos os nossos mais de 200 data centers e protege ativamente todos os nossos clientes contra ataques DDoS nas camadas 3 a 7 (no modelo OSI) sem exigir nenhuma intervenção humana. Como parte de nosso compromisso de proteção contra DDoS não medida, não cobraremos mais de um cliente apenas porque ele foi atingido por um ataque DDoS.

Proteção autônoma na borda

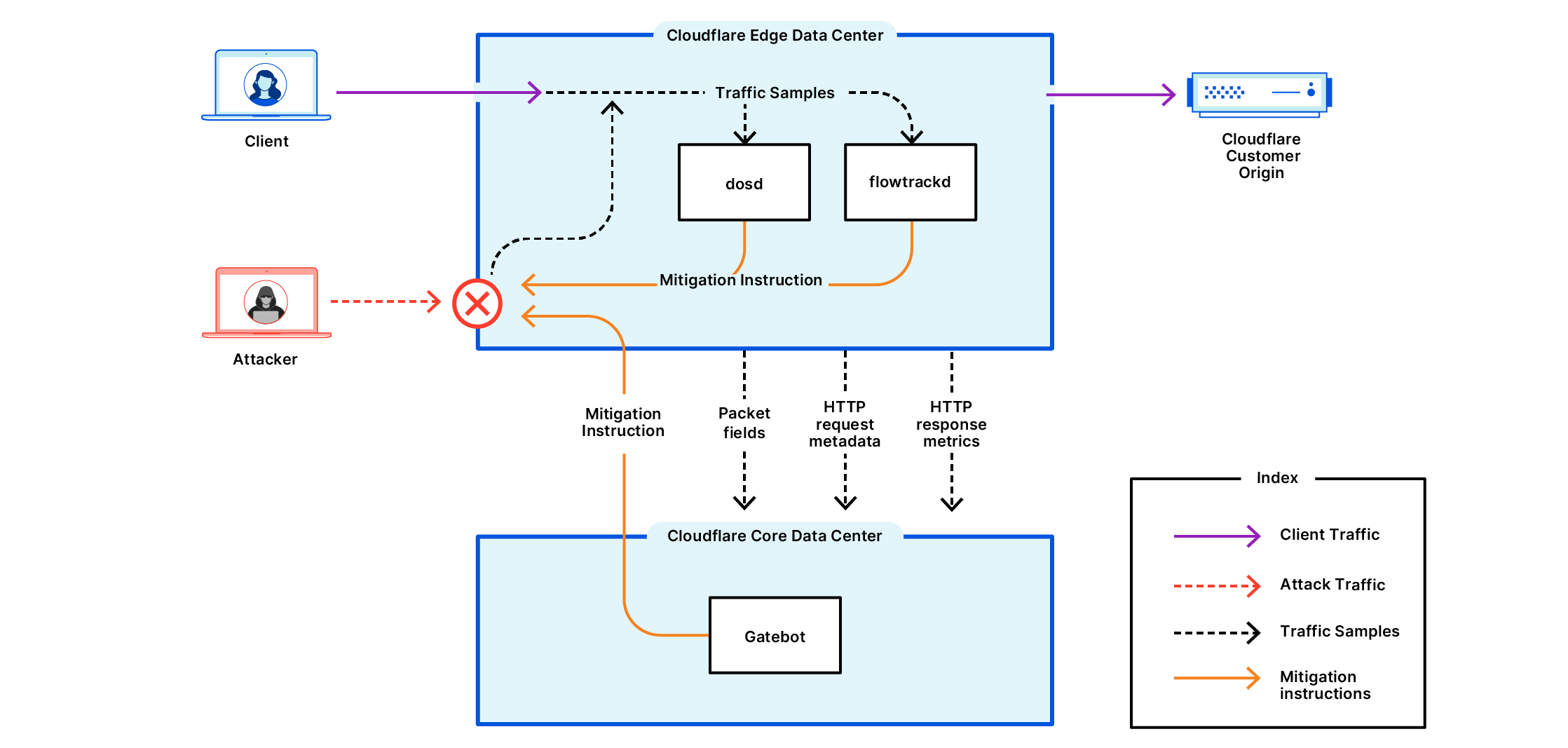

Para proteger nossos clientes com rapidez e precisão contra ataques DDoS, criamos um sistema autônomo de detecção e mitigação na borda que pode tomar decisões por conta própria sem buscar um consenso centralizado. Ele é totalmente definido por software e é executado em nossa borda em servidores de commodities. Ele é alimentado por nosso daemon de negação de serviço (DoSD), que foi lançado originalmente em meados de 2019 para proteção contra ataques DDoS nas camadas 3 e 4. Desde então, temos investido no aumento e aprimoramento de seus recursos para ficar à frente dos invasores e interromper a economia dos ataques. O conjunto mais recente de melhorias expandiu nosso componente de mitigação na borda para proteger contra ataques na camada 7, além das camadas 3 e 4.

Esse sistema é executado em todos os servidores em todos os nossos data centers de borda. Ele analisa constantemente pacotes e solicitações HTTP, buscando por ataques DDoS. Após a detecção, ele envia imediatamente uma regra de mitigação com uma assinatura gerada em tempo real para o local ideal na pilha do Linux, onde a mitigação mais econômica pode ser aplicada.

Nossos novos recursos de detecção na borda complementam nosso mecanismo global existente de detecção de ameaças, o Gatebot, que reside no núcleo de nossa Rede. Detectar ataques no núcleo da Rede com o Gatebot é ótimo para ataques volumétricos maiores e distribuídos que exigem coordenação em toda a borda da Cloudflare, mas ataques menores e localizados exigem uma abordagem diferente. A detecção de ataques HTTP e na camada de rede na borda significa que podemos amostrar em uma taxa mais alta, detectar ataques pequenos e grandes e gerar imediatamente uma regra de mitigação. Nos últimos meses, 98,6% de todos os ataques DDoS nas camadas 3 e 4 foram detectados pelo DoSD. Da mesma forma, desde a implantação da versão expandida do DoSD, ele já mitigou 81% de todos os ataques na camada 7.

Em postagens anteriores neste blog, já abordamos o Gatebot e o flowtrackd. Portanto, nos concentraremos nos recursos expandidos do DoSD.

Aproveitando a rede Linux para descartar pacotes e solicitações na velocidade do fio

Dez anos atrás, a rede Linux era lenta. Hoje, estamos descartamos pacotes na velocidade do fio graças ao Linux — especificamente, com iptables e o eXpress Data Path (XDP).

A vida de um pacote

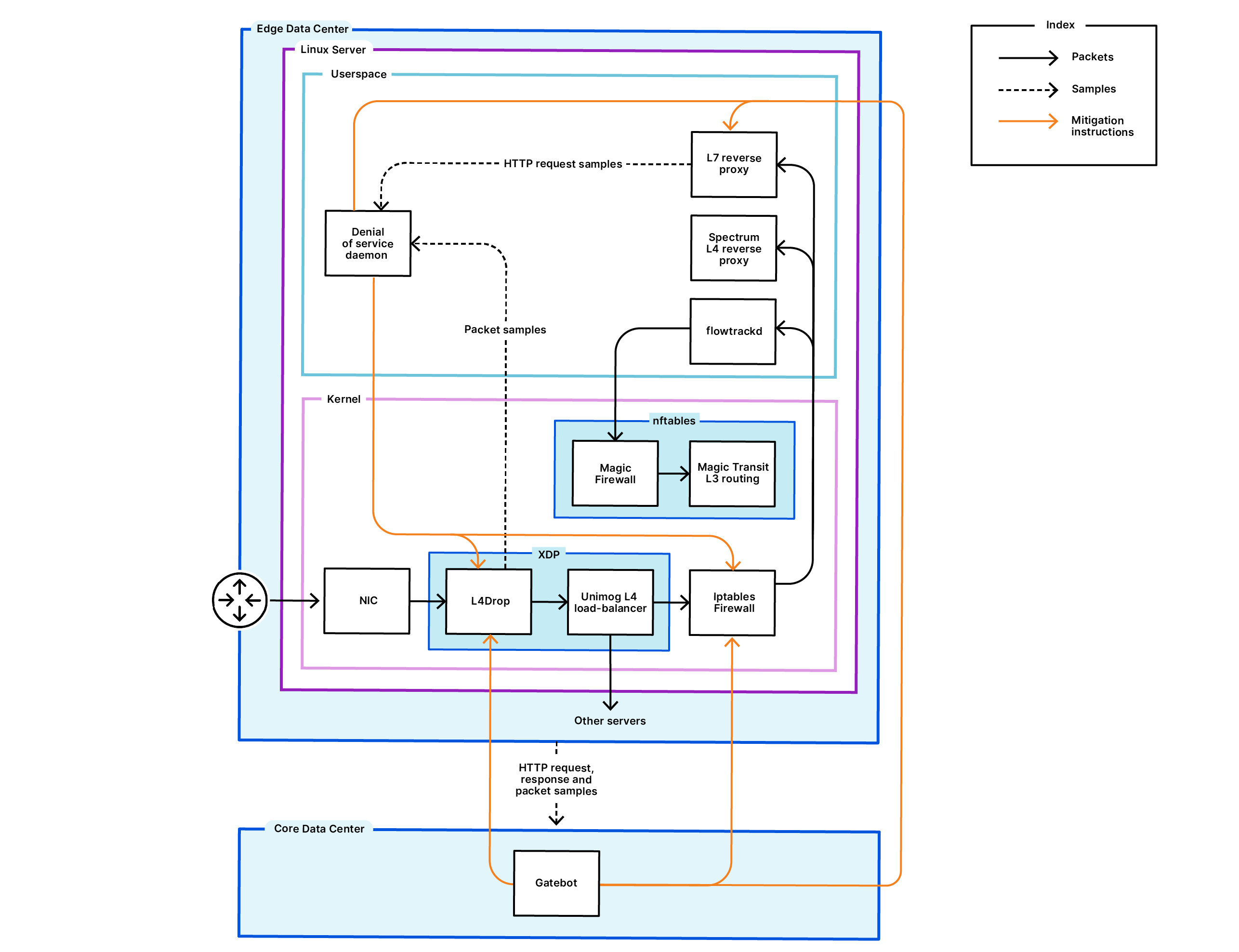

Um pacote destinado a um cliente protegido pela Cloudflare chega ao data center da Cloudflare mais próximo por meio do BGP Anycast. Uma vez que ele chega, é passado do roteador para um servidor usando o algoritmo de grupos de roteamento de múltiplos caminhos de custo igual (ECMP) por meio de switches de rede. Quando chega a um servidor, o pacote é enviado para um grupo de programas eXpress Data Path (XDP). O primeiro grupo de programas XDP, L4Drop, aplica regras de mitigação de ataques detectados anteriormente e transmite amostras de pacotes para o DoSD para análise posterior.

Se um pacote não for descartado como malicioso, ele será passado para o Unimog, nosso balanceador de carga da camada 4 proprietário. Usando métricas de desempenho e integridade do servidor, o Unimog decide se deve manter o pacote no mesmo servidor ou passá-lo para outro servidor no data center mais capaz de lidar com ele. Após o Unimog, ele é passado pelo firewall do iptables e então, se for direcionado a um aplicativo da camada 7, por exemplo, um serviço protegido pelo Cloudflare WAF, para nosso proxy reverso HTTP. O proxy reverso é executado no espaço do usuário e as solicitações HTTP passam por nosso firewall de aplicativos web, regras de firewall de aplicativo e configurações adicionais do cliente. Se o pacote for destinado a um aplicativo TCP/UDP (Spectrum) ou a um destino IP roteado em vez de passar por proxy (Magic Transit), ele passará por esses sistemas em vez de nosso proxy HTTP.

Além do L4Drop, nosso proxy HTTP também transmite amostras e metadados de solicitações HTTP para o DoSD. Essa amostragem na borda ocorre a uma taxa 10 vezes maior do que a amostragem no núcleo, pois os sinais agora podem ser analisados (e executados) localmente, em vez de enviados para um data center principal. Da mesma forma, os pacotes são amostrados pelo DoSD a uma taxa 81 vezes mais rápida que o Gatebot.

Juntos, o DoSD, o Gatebot e o flowtrackd analisam as amostras que recebem e aplicam as regras de mitigação quando os ataques DDoS são detectados. Eles enviam regras de mitigação para o proxy da web para mitigar ataques HTTP. As solicitações de ataque são tratadas com um bloqueio, limite de taxa ou ação de desafio, dependendo da decisão do sistema. No entanto, se o ataque for altamente volumétrico, a regra de mitigação é empurrada para baixo na pilha no firewall iptables e os ataques na camada 7 são descartados na camada 4 usando IP Jails, para uma mitigação mais econômica. Da mesma forma, os ataques nas camadas 3 e 4 são mitigados no firewall iptables usando programas estendidos Berkeley Packet Filter (eBPF) dentro do L4Drop. Aproveitar esses componentes nos permite mitigar automaticamente os ataques DDoS em escala.

Interrompendo a economia dos ataques

Nosso sistema autônomo expandido, descrito acima, juntamente com nossos componentes de mitigação de ameaças existentes, foi desenvolvido para proteger nossos clientes contra ataques DDoS que se tornaram muito fáceis e baratos de lançar. Esses ataques são usados por agentes maliciosos que visam derrubar um site, aplicativo móvel, jogo ou qualquer propriedade conectada à internet. Essas proteções expandidas foram uma etapa necessária, pois durante o ano passado o número de ataques aumentou, conforme documentamos em nossos relatórios de tendências de DDoS. Além disso, os ataques estão ficando maiores e mais sofisticados, como o ataque que imitou batidas acústicas. Os ataques pequenos, que podem derrubar uma pequena propriedade da web, também são importantes; queremos bloquear os grandes e os pequenos.

Em muitos casos, os invasores podem lançar ataques DDoS gratuitamente usando ferramentas disponíveis publicamente ou por uma pequena taxa contratando uma botnet de DDoS como serviço, como a Moobot na dark web. De acordo com o Índice de Preços da Dark Web para 2020, o preço de um ataque DDoS começa em US$ 10 para um ataque de uma hora a uma taxa de 10 a 50 mil solicitações por segundo. Os ataques são muito mais baratos de lançar do que os danos que causam. Ao causar uma interrupção ou até mesmo degradar o serviço, os invasores podem causar danos substanciais à vítima. Por exemplo, derrubar um site de comércio eletrônico significa que os usuários não podem fazer login e fazer compras. Mesmo o aumento da latência pode fazer com que os usuários abandonem seus carrinhos de compras e passem para a concorrência. Um minuto de inatividade pode facilmente se traduzir na perda de dezenas de milhares de dólares.

A frequência, sofisticação e tamanho dos ataques DDoS exigem uma nova abordagem — que seja rápida, correta e precisa. E é por isso que desenvolvemos as proteções expandidas descritas neste post.

Ajudando a construir uma internet melhor

A missão da Cloudflare é ajudar a construir uma internet melhor — segura, rápida e confiável para todos. A visão da equipe de DDoS é derivada dessa missão: nosso objetivo é tornar o impacto dos ataques DDoS uma coisa do passado. Nos anos 90 e 2000, e-mails de spam se tornaram um problema sério. Hoje, os serviços de e-mail os filtram para nós, e nosso objetivo é fazer o mesmo com os ataques DDoS.

Para obter mais informações sobre a proteção contra DDoS da Cloudflare, entre em contato conosco ou faça uma avaliação prática do plano gratuito da Cloudflare aqui.

A propósito, se você estiver interessado em trabalhar na equipe de engenharia de proteção contra DDoS, estamos contratando em nossos escritórios de Londres e Austin. Submeta a sua candidatura aqui:

Austin: https://boards.greenhouse.io/cloudflare/jobs/2291040?gh_jid=2291040

London: https://boards.greenhouse.io/cloudflare/jobs/2291038?gh_jid=2291038