Boas-vindas ao primeiro relatório sobre ameaças DDoS de 2023. Os ataques DDoS, ou ataques de negação de serviço distribuída, são um tipo de ataque cibernético que visa sobrecarregar os serviços da internet, como sites, com mais tráfego do que eles podem suportar, a fim de interrompê-los e torná-los indisponíveis para usuários legítimos. Neste relatório, abordamos os insights e tendências mais recentes sobre o cenário de ataque DDoS, conforme observado em nossa rede global.

Começando 2023 com tudo

Os agentes de ameaças começaram 2023 com tudo. O início do ano foi caracterizado por uma série de campanhas hacktivistas contra alvos ocidentais, incluindo bancos, aeroportos, saúde e universidades, principalmente pelos grupos pró-russos organizados pelo Telegram, Killnet e, mais recentemente, pelo AnonymousSudan.

Embora os ataques cibernéticos liderados pelo Killnet e pelo AnonymousSudan tenham chamado atenção, não testemunhamos nenhum ataque novo ou extremamente grande deles.

Ataques hipervolumétricos

Vimos, no entanto, um aumento de ataques DDoS hipervolumétricos lançados por outros agentes de ameaças, com o maior pico acima de 71 milhões de solicitações por segundo (rps), superando o recorde mundial anterior do Google de 46 milhões de rps em 55%.

Voltando ao Killnet e ao AnonymousSudan, embora nenhum ataque digno de nota tenha sido relatado, não devemos subestimar os riscos potenciais. Os ativos da internet desprotegidos ainda podem ser, e foram, derrubados por campanhas cibernéticas lideradas pelo Killnet ou pelo AnonymousSudan. As organizações devem tomar medidas defensivas proativas para reduzir os riscos.

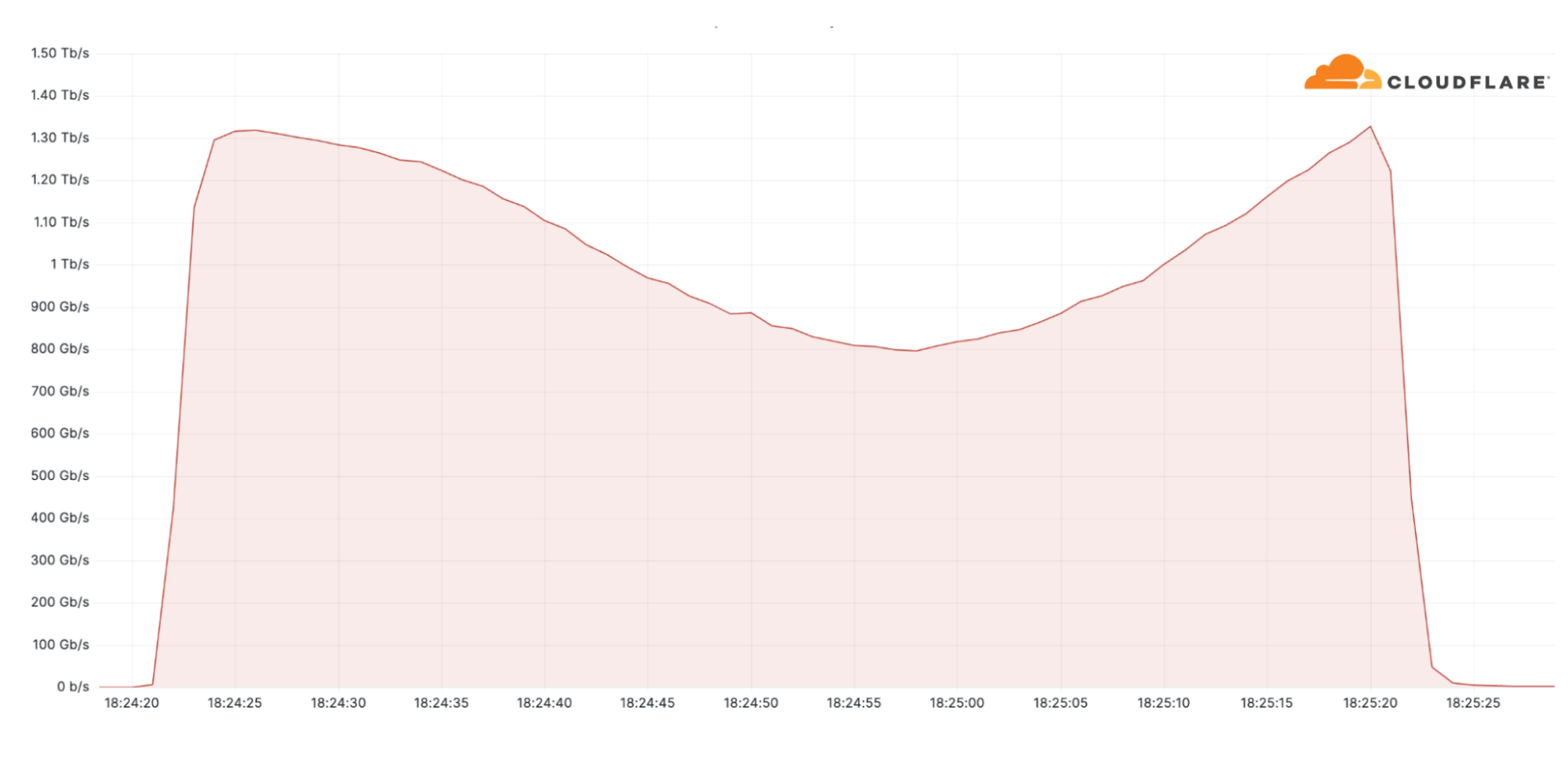

Os negócios continuam para a South American Telco, alvo de ataques robustos na ordem de terabits graças à Cloudflare

Outro grande ataque que vimos no primeiro trimestre foi um ataque DDoS de 1,3 Tbps (terabits por segundo) direcionado a um provedor de telecomunicações da América do Sul. O ataque durou apenas um minuto. Foi um ataque multivetorial envolvendo tráfego de ataque DNS e UDP. O ataque fez parte de uma campanha mais ampla que incluiu vários ataques robustos na ordem de terabits originados a partir de uma botnet variante da Mirai com 20.000 dispositivos intensamente infectados. A maior parte do tráfego de ataques se originou dos EUA, Brasil, Japão, Hong Kong e Índia. Os sistemas da Cloudflare detectaram e mitigaram esses ataques automaticamente, sem qualquer impacto nas redes do cliente.

Botnets de alto desempenho

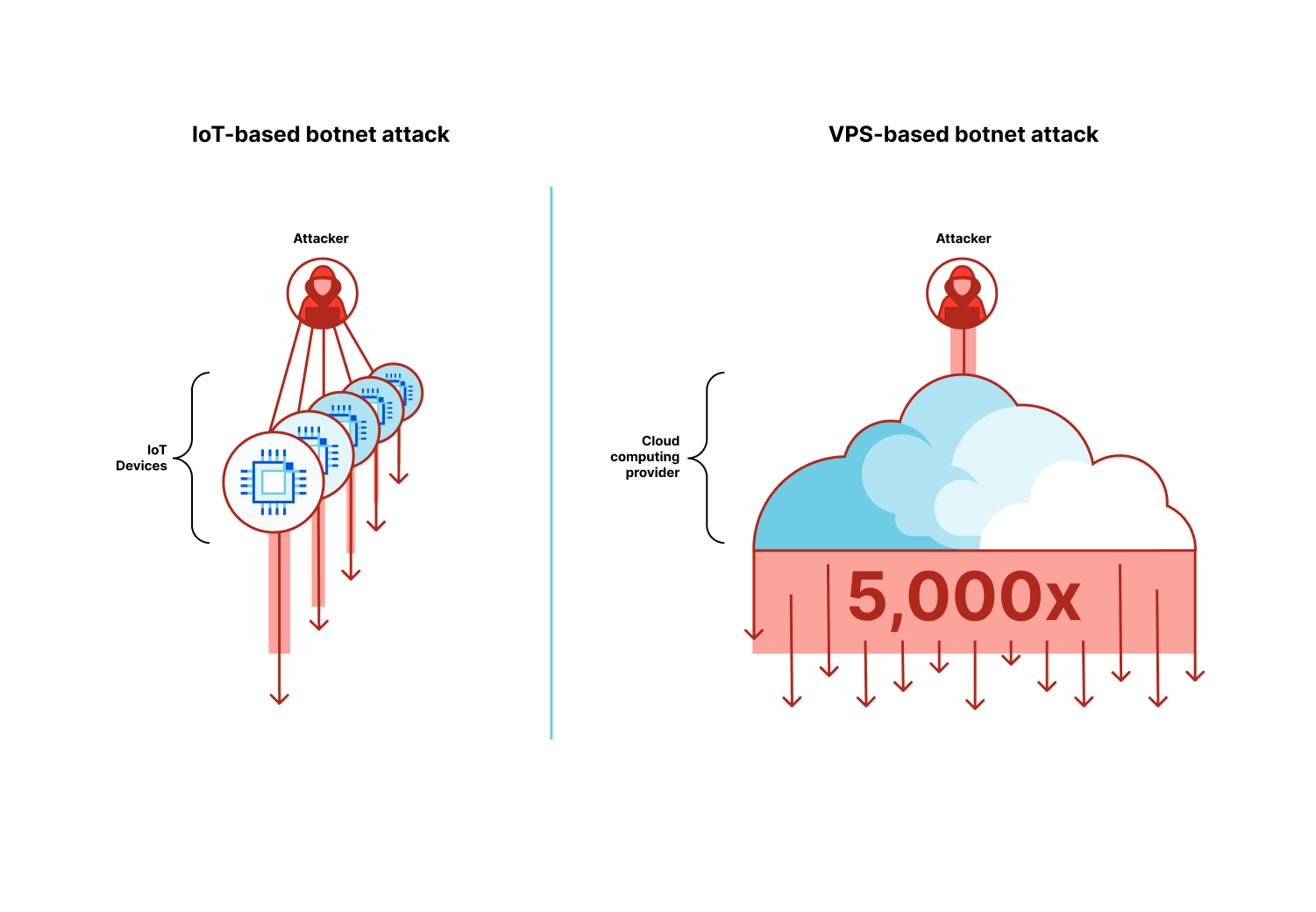

Ataques hipervolumétricos se valem de uma nova geração de botnets que são compostas de Servidores Privados Virtuais (VPS) em vez de dispositivos de Internet das Coisas (IoT).

Historicamente, grandes botnets dependiam de dispositivos de IoT exploráveis, como câmeras de segurança inteligentes, para orquestrar seus ataques. Apesar da taxa de transferência limitada de cada dispositivo de IoT, juntos, geralmente somando centenas de milhares ou milhões, eles geravam tráfego suficiente para interromper seus alvos.

A nova geração de botnets usa uma fração da quantidade de dispositivos, mas cada dispositivo é substancialmente mais forte. Os provedores de computação em nuvem oferecem servidores privados virtuais para permitir que startups e empresas criem aplicativos de alto desempenho. A desvantagem é que isso também permite que os invasores criem botnets de alto desempenho que podem ser até 5.000 vezes mais fortes. Os invasores obtêm acesso a servidores privados virtuais, comprometendo servidores não corrigidos e invadindo consoles de gerenciamento usando credenciais de API vazadas.

A Cloudflare tem trabalhado com os principais provedores de computação em nuvem para acabar com essas botnets baseadas em VPS. Partes substanciais dessas botnets foram desativadas graças à rápida resposta e diligência dos provedores de computação em nuvem. Desde então, ainda não vimos ataques hipervolumétricos adicionais, uma prova da colaboração produtiva.

Temos uma excelente colaboração com a comunidade de segurança cibernética para derrubar botnets assim que detectarmos esses ataques em grande escala, mas queremos tornar esse processo ainda mais simples e automatizado.

Convidamos os provedores de computação em nuvem, provedores de hospedagem e provedores de serviços gerais a se inscreverem no feed gratuito de ameaças de botnets da Cloudflare para obter visibilidade sobre ataques iniciados em suas redes, e nos ajudar a desmantelar botnets.

Principais destaques deste trimestre

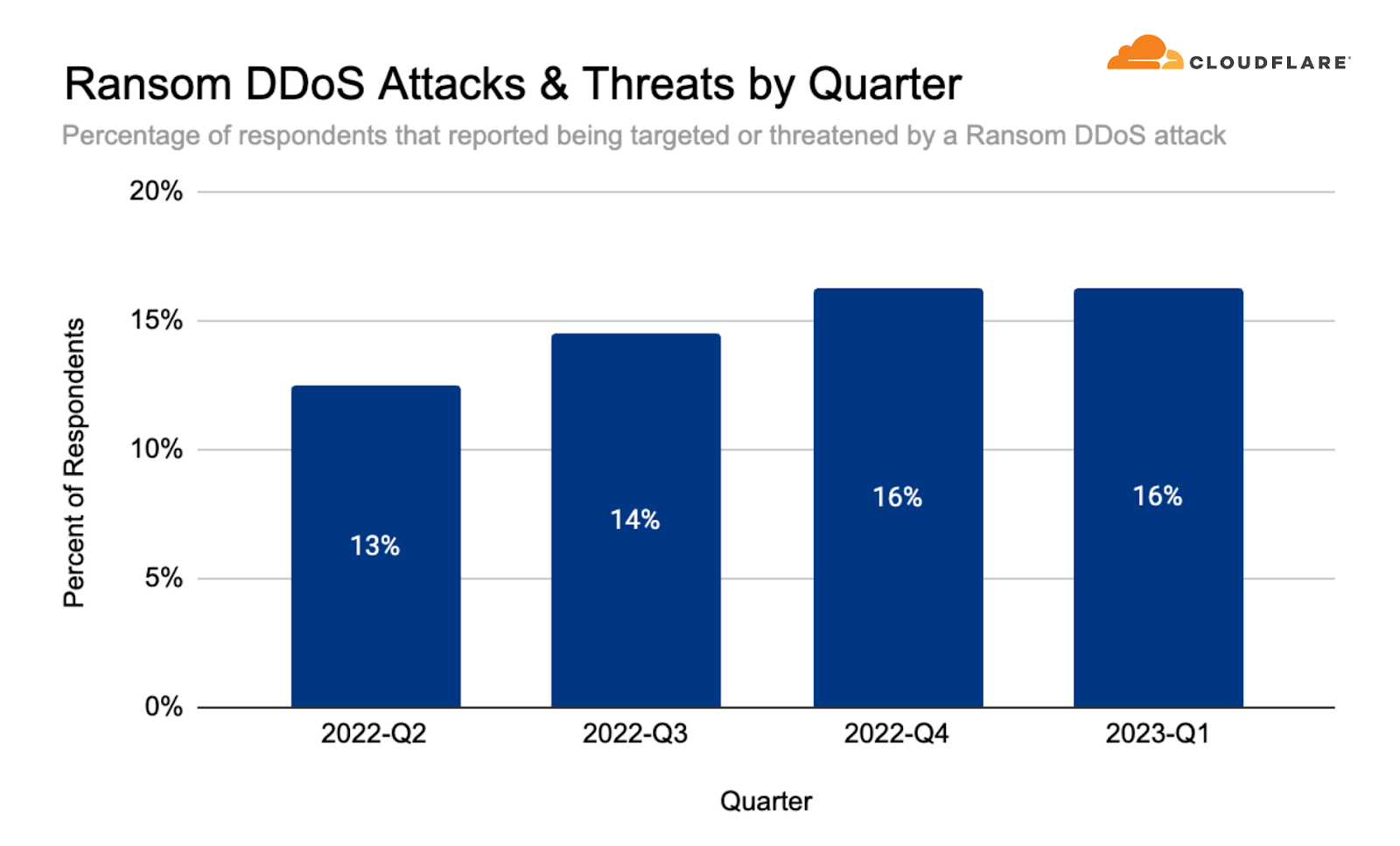

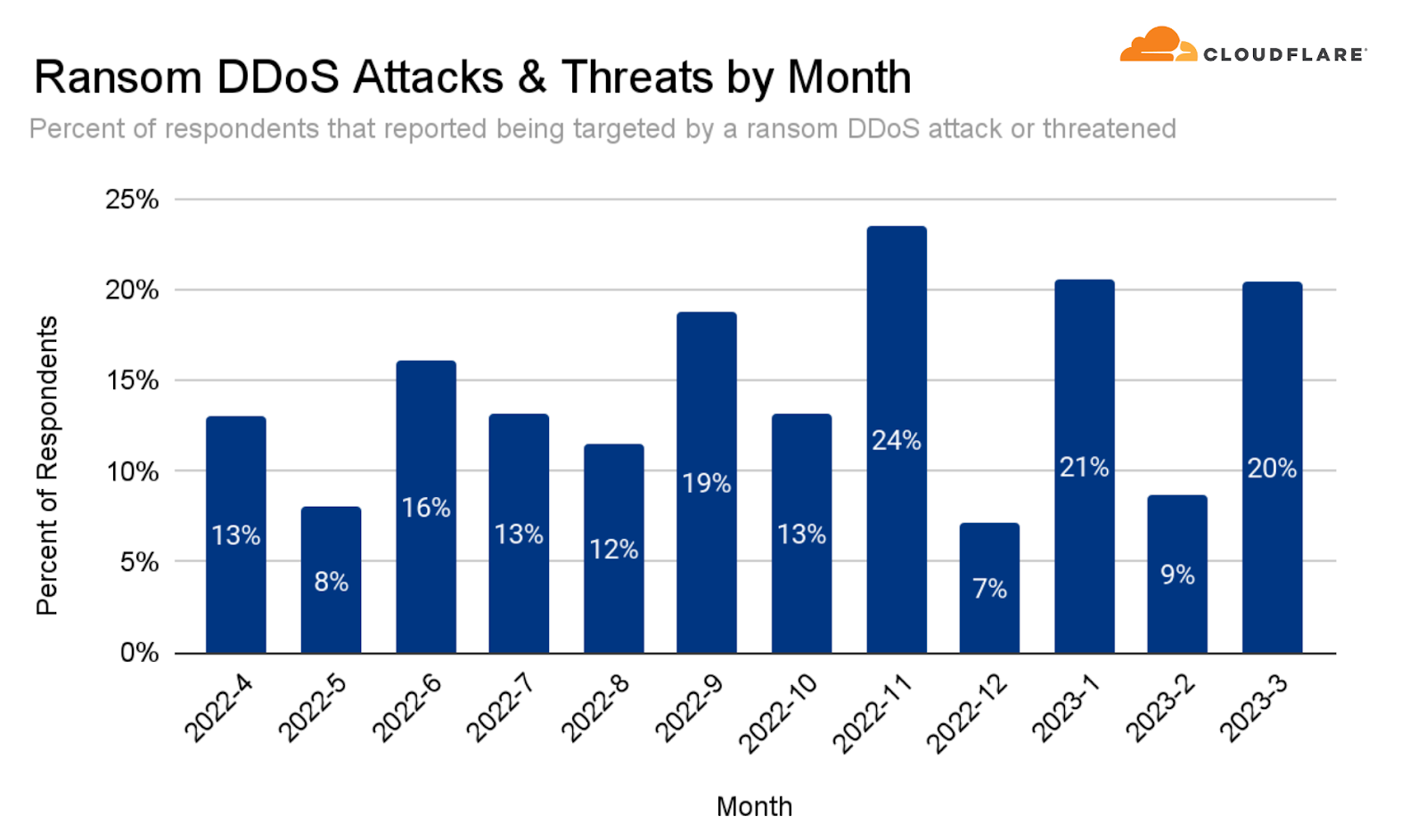

- No primeiro trimestre, 16% dos clientes pesquisados relataram um ataque DDoS com pedido de resgate. Permanece estável em comparação com o trimestre anterior, mas representa um aumento de 60% em relação ao ano anterior.

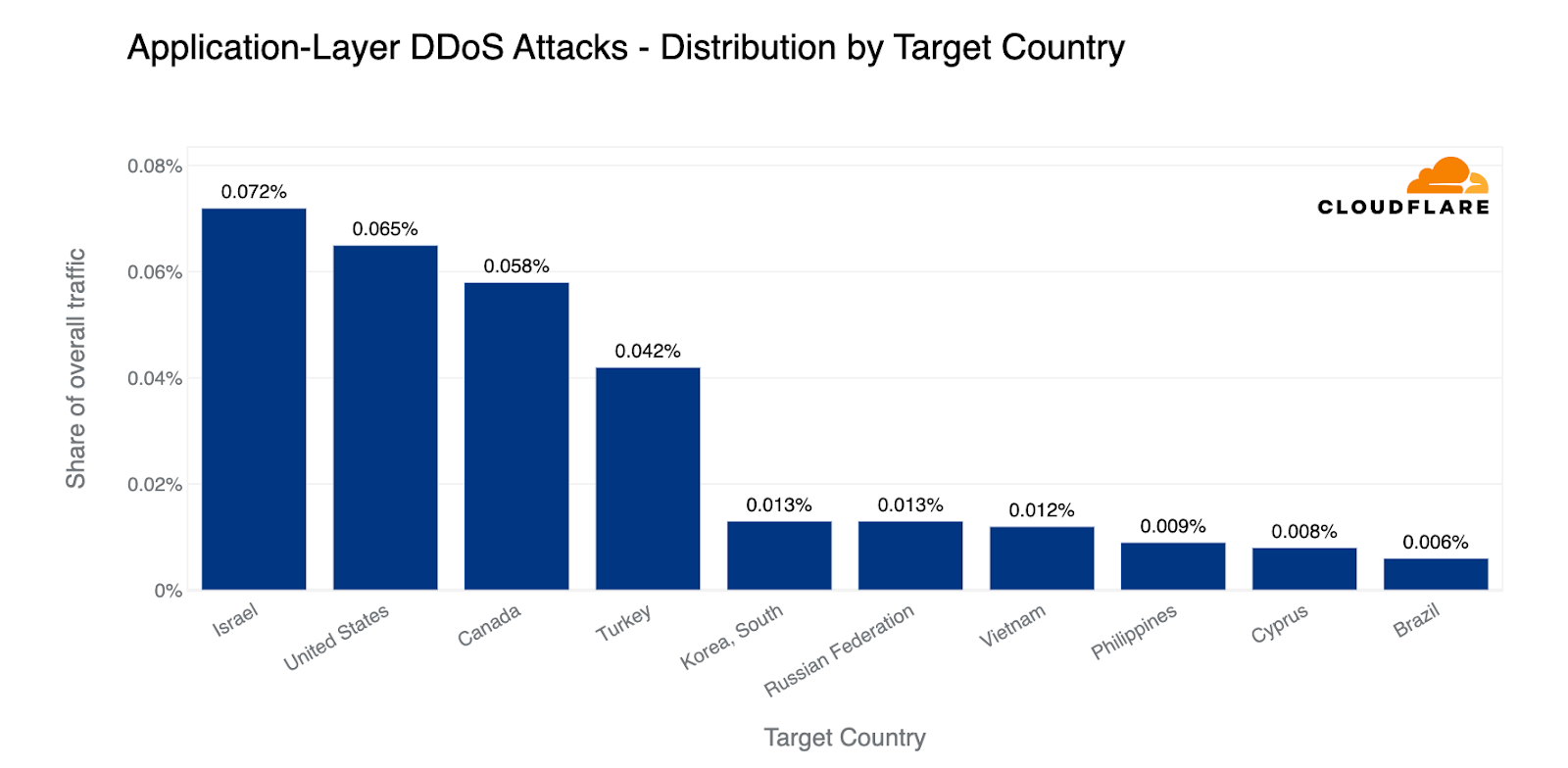

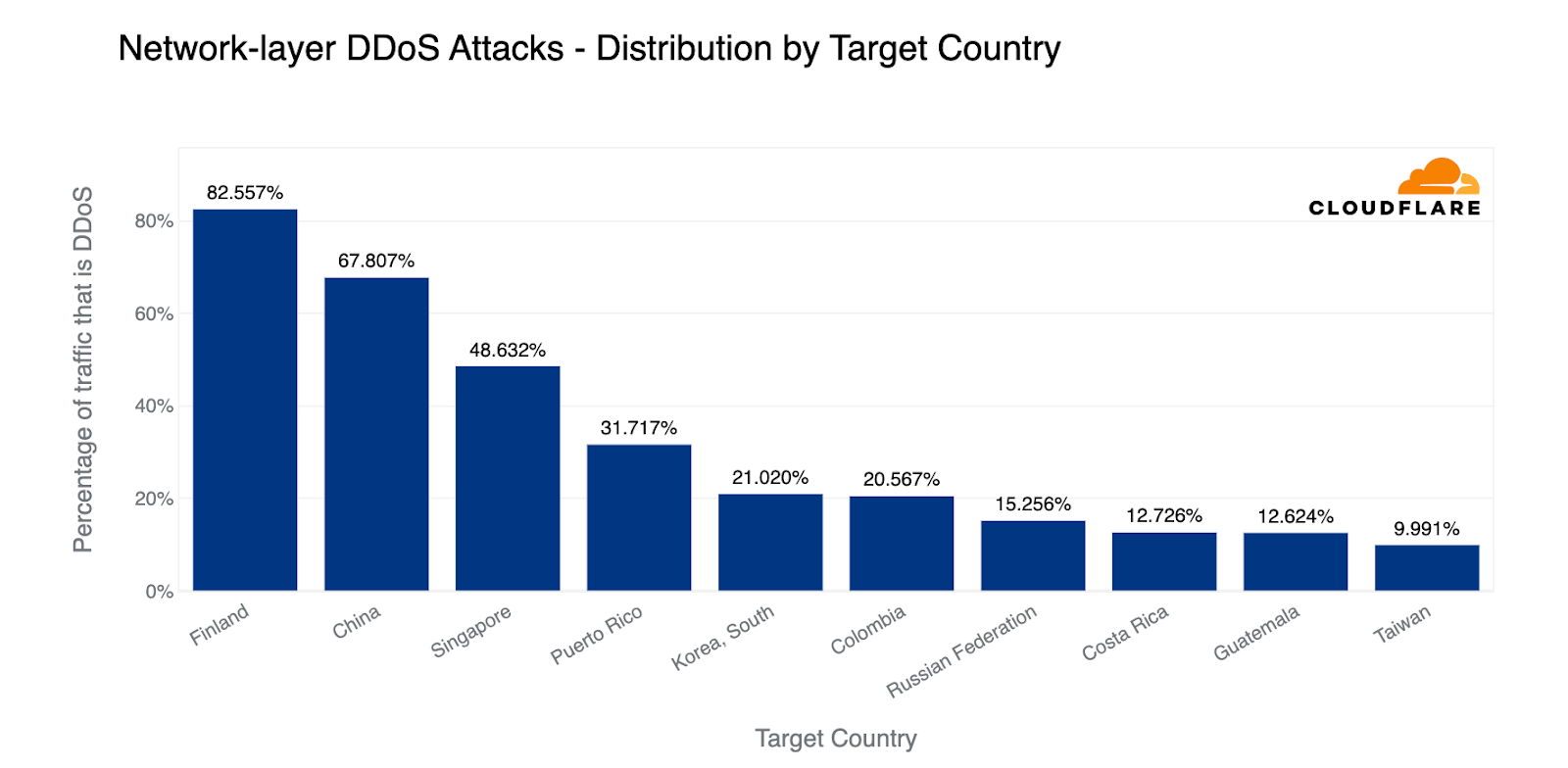

- Organizações sem fins lucrativos e mídias de transmissão foram dois dos setores mais visados. A Finlândia foi a maior origem de ataques DDoS por HTTP em termos de porcentagem de tráfego de ataque e o principal alvo de ataques DDoS na camada de rede. Israel foi o país mais atacado em todo o mundo por ataques DDoS por HTTP.

- Ataques DDoS volumétricos em grande escala, ataques acima de 100 Gbps, aumentaram 6% no trimestre. Os ataques baseados em DNS tornaram-se o vetor mais popular. Da mesma forma, observamos picos de ataques DDoS baseados em SPSS, ataques de amplificação de DNS e ataques DDoS baseados em GRE.

Veja o relatório interativo no Cloudflare Radar.

Ataque DDoS com pedido de resgate

Geralmente, os ataques DDoS são realizados para extorquir pagamentos de resgate. Continuamos a pesquisar os clientes da Cloudflare e rastrear a proporção de eventos DDoS em que o alvo recebeu uma nota de resgate. Esse número aumentou constantemente durante 2022 e atualmente está em 16%, o mesmo que no quarto trimestre de 2022.

Ao contrário dos ataques de ransomware, onde geralmente a vítima é induzida a baixar um arquivo ou clicar em um link de e-mail que criptografa e bloqueia seus arquivos de computador até pagar uma taxa de resgate, os ataques DDoS com pedido de resgate podem ser muito mais fáceis de serem executados pelos invasores. Os ataques DDoS com pedido de resgate não exigem que a vítima abra um e-mail ou clique em um link, nem uma invasão de rede ou uma posição de apoio nos ativos corporativos.

Em um ataque DDoS com pedido de resgate, o invasor não precisa acessar o computador da vítima, mas apenas bombardeá-lo com uma quantidade suficientemente grande de tráfego para derrubar seus sites, servidores de DNS e qualquer outro tipo de propriedade conectada à internet para torná-lo indisponível ou com baixo desempenho para os usuários. O invasor exige o pagamento do resgate, geralmente na forma de Bitcoin, para interromper e/ou evitar novos ataques.

Os meses de janeiro e março de 2023 foram os segundos mais altos em termos de atividade de DDoS com pedido de resgate, conforme relatado por nossos usuários. O mês mais alto até agora continua sendo novembro de 2022, o mês da Black Friday, Dia de Ação de Graças e Dia dos Solteiros na China, um mês lucrativo para os agentes de ameaças.

Quem e o que está sendo atacado?

Principais países visados

Talvez relacionado à reforma judicial e protestos de oposição, ou às tensões em andamento na Cisjordânia, no primeiro trimestre, Israel salta para o primeiro lugar como o país alvo do maior tráfego de ataques DDoS por HTTP, acima até mesmo dos Estados Unidos da América. Este é um número surpreendente. Pouco menos de um por cento de todo o tráfego HTTP que a Cloudflare processou no primeiro trimestre do ano, fazia parte de ataques DDoS por HTTP direcionados a sites israelenses. Logo atrás de Israel estão os EUA, Canadá e Turquia.

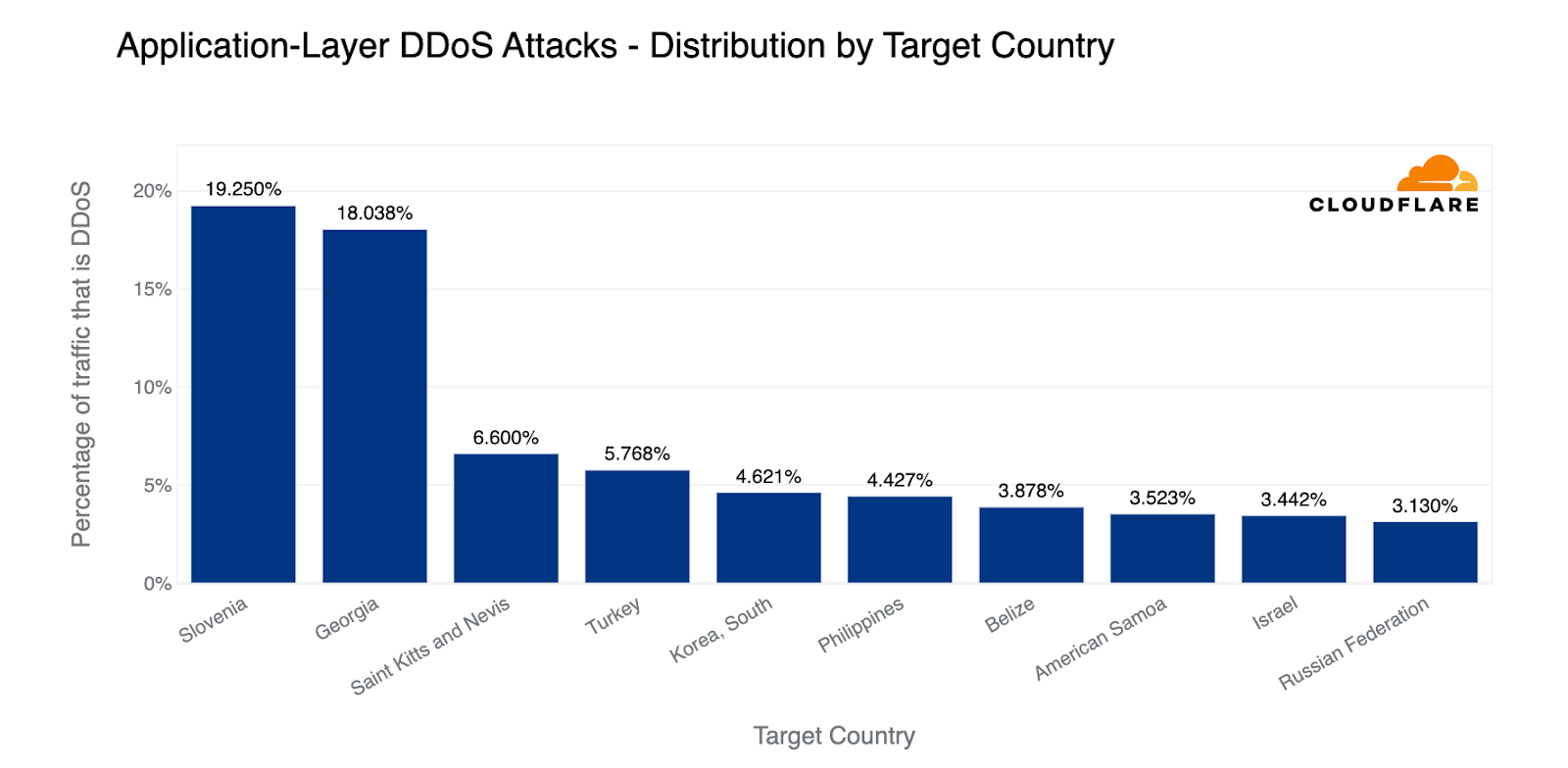

Em termos de porcentagem de tráfego de ataque em comparação com todo o tráfego para um determinado país, a Eslovênia e a Geórgia ficaram no topo. Aproximadamente 20% de todo o tráfego para sites eslovenos e georgianos foram ataques DDoS por HTTP. Os próximos na fila foram a pequena nação caribenha de duas ilhas, Saint Kitts e Nevis, e a Turquia. Enquanto Israel estava no topo no gráfico anterior, aqui sua colocação passou para o nono país mais atacado, acima da Rússia. Ainda alto em relação aos trimestres anteriores.

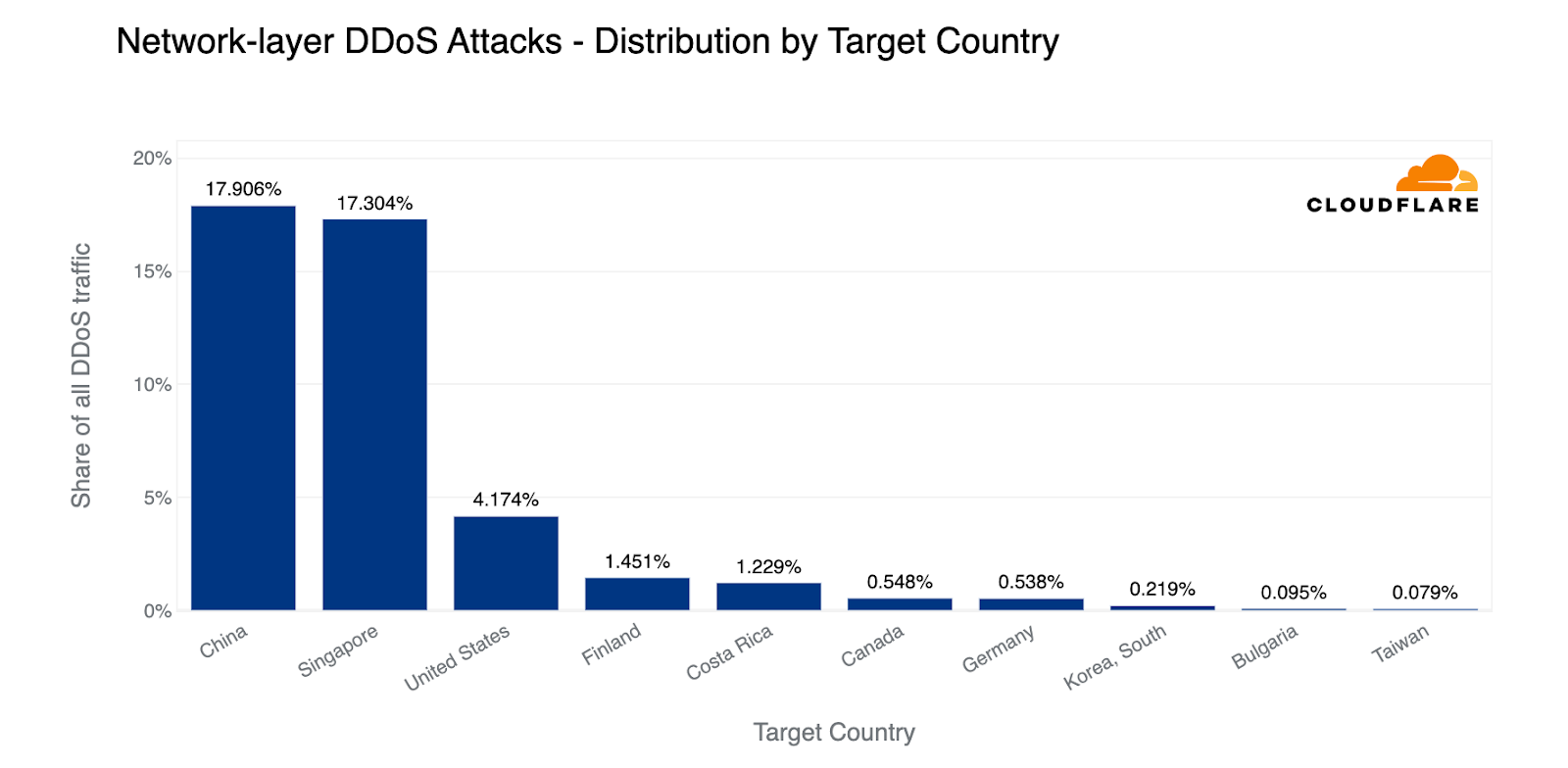

Observando a quantidade total de tráfego de ataques DDoS na camada de rede, a China ficou em primeiro lugar. Quase 18% de todo o tráfego de ataques DDoS na camada de rede veio da China. Bem próximo, em segundo lugar, ficou Cingapura, com uma participação de 17%. Os EUA ficaram em terceiro lugar, seguidos pela Finlândia.

Quando normalizamos os ataques a um país por todo o tráfego para esse país, a Finlândia pula para o primeiro lugar, talvez devido à sua recém-aprovada adesão à OTAN. Quase 83% de todo o tráfego para a Finlândia foi tráfego de ataque na camada de rede. A China seguiu de perto com 68% e Cingapura novamente com 49%.

Principais setores visados

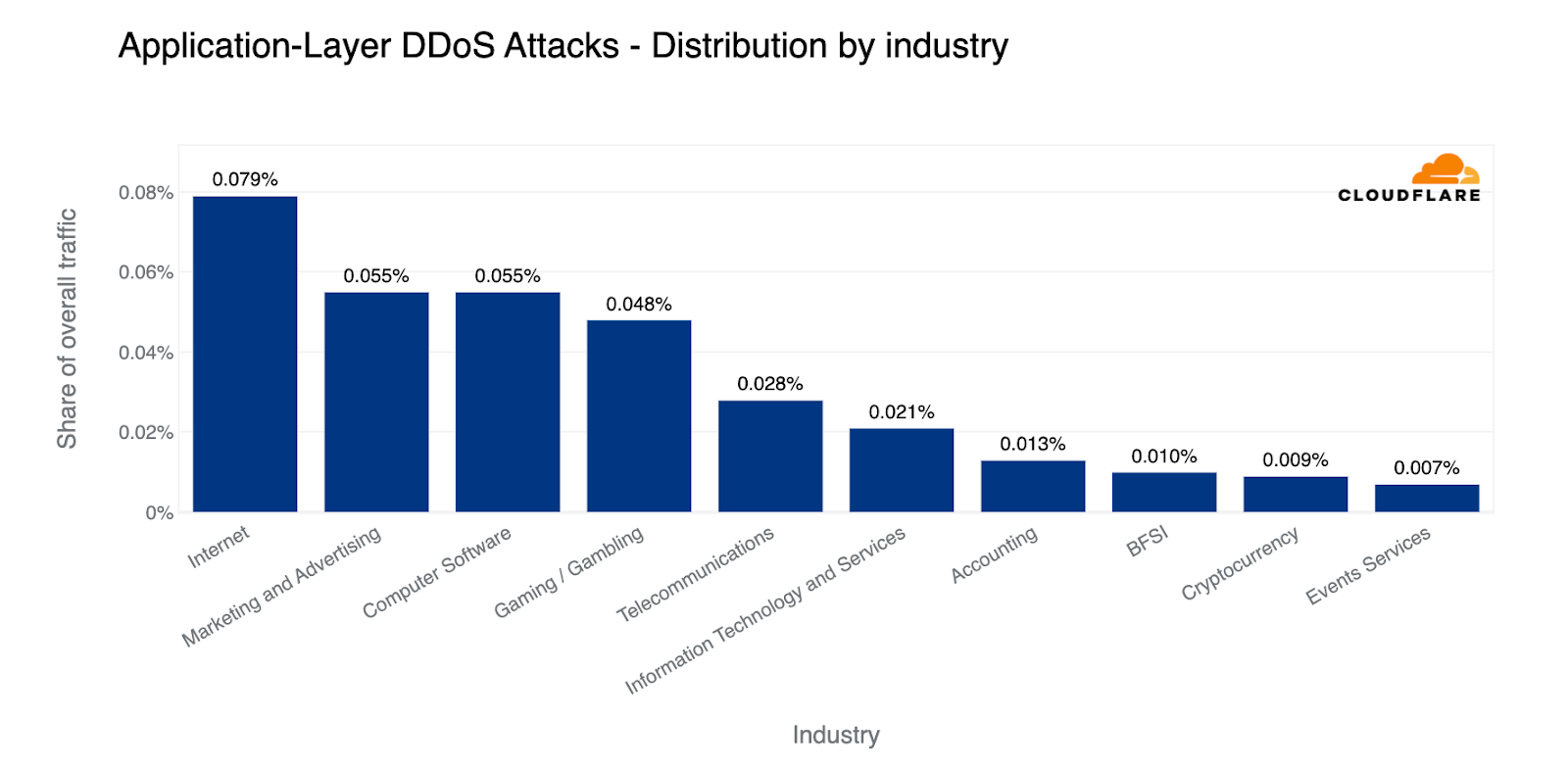

Em termos de largura de banda geral, mundialmente, as empresas de internet viram a maior quantidade de tráfego de ataques DDoS por HTTP. Depois, foi o setor de Marketing e Publicidade, setor de Software para Computadores, Jogos/Apostas e Telecomunicações.

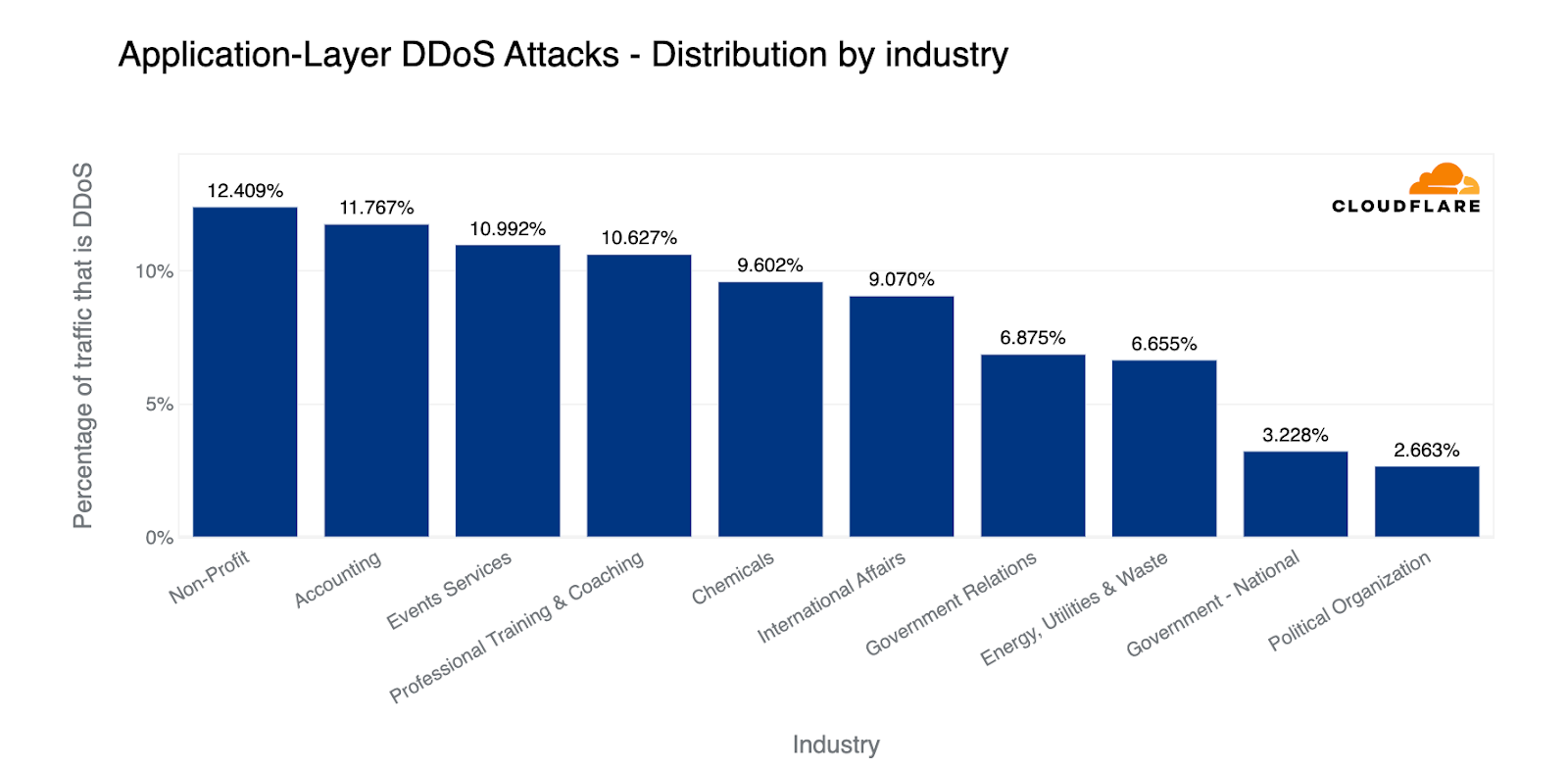

Por porcentagem de tráfego de ataque em relação ao tráfego total para um setor, as organizações sem fins lucrativos foram as mais visadas no primeiro trimestre do ano, seguidas pelas empresas de contabilidade. Apesar do aumento dos ataques à saúde, ela não chegou aos dez primeiros. Também estavam no topo os setores de Produtos químicos, Governo, e Serviços públicos de energia e resíduos. Analisando os EUA, quase 2% de todo o tráfego para os sites federais dos EUA foram parte de ataques DDoS.

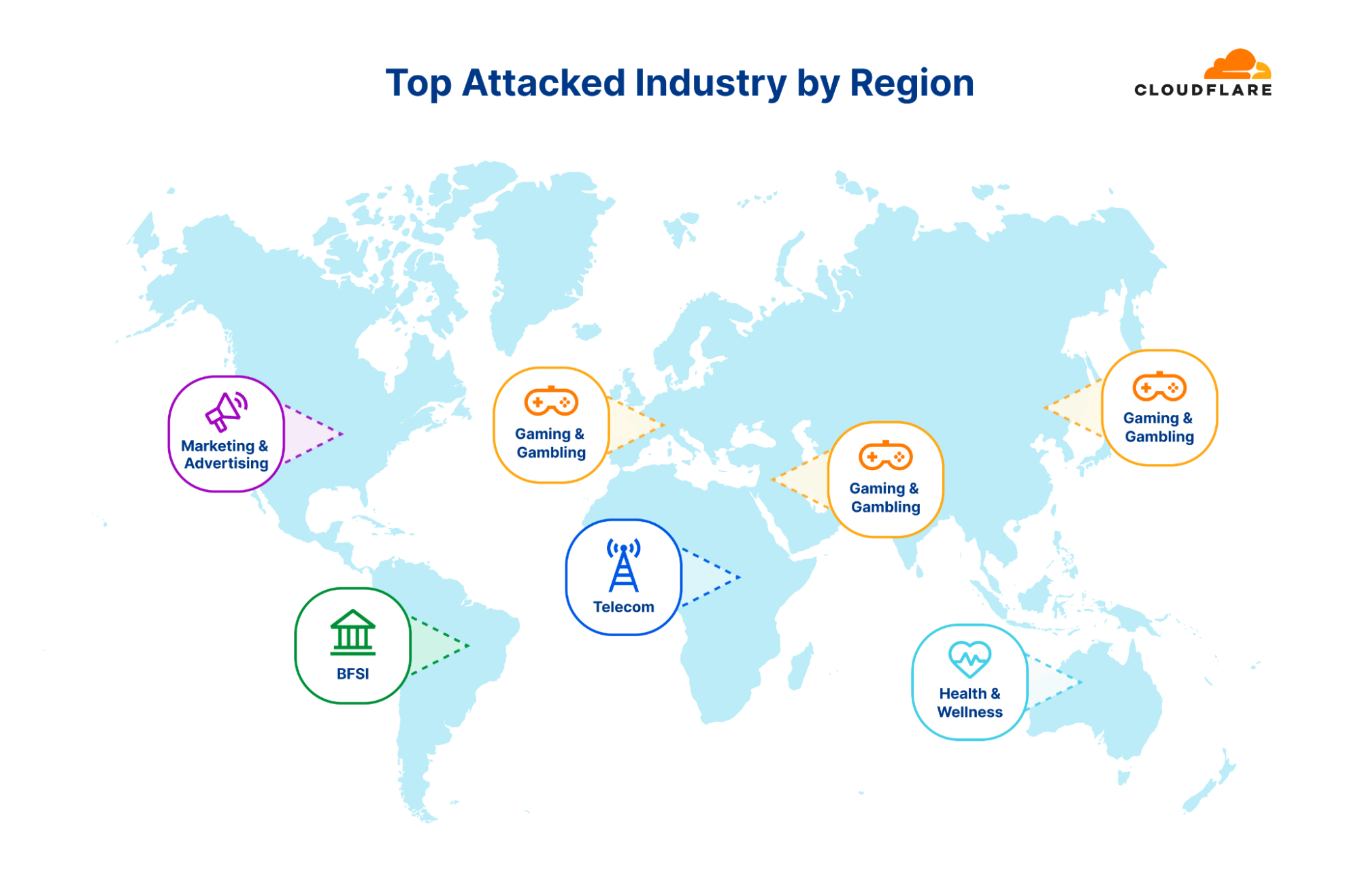

Em escala regional, a indústria de Jogos e Apostas foi a mais visada na Ásia, Europa e Oriente Médio. Na América do Sul e Central, o setor de Bancos, Serviços Financeiros e Seguros (BFSI) foi o mais visado. Na América do Norte, foi o setor de Marketing e Publicidade seguido pelo de Telecomunicações, que também foi o mais atacado na África. Por último, mas não menos importante, na Oceania, o setor de saúde, bem-estar e fitness foi o mais visado pelos ataques DDoS por HTTP.

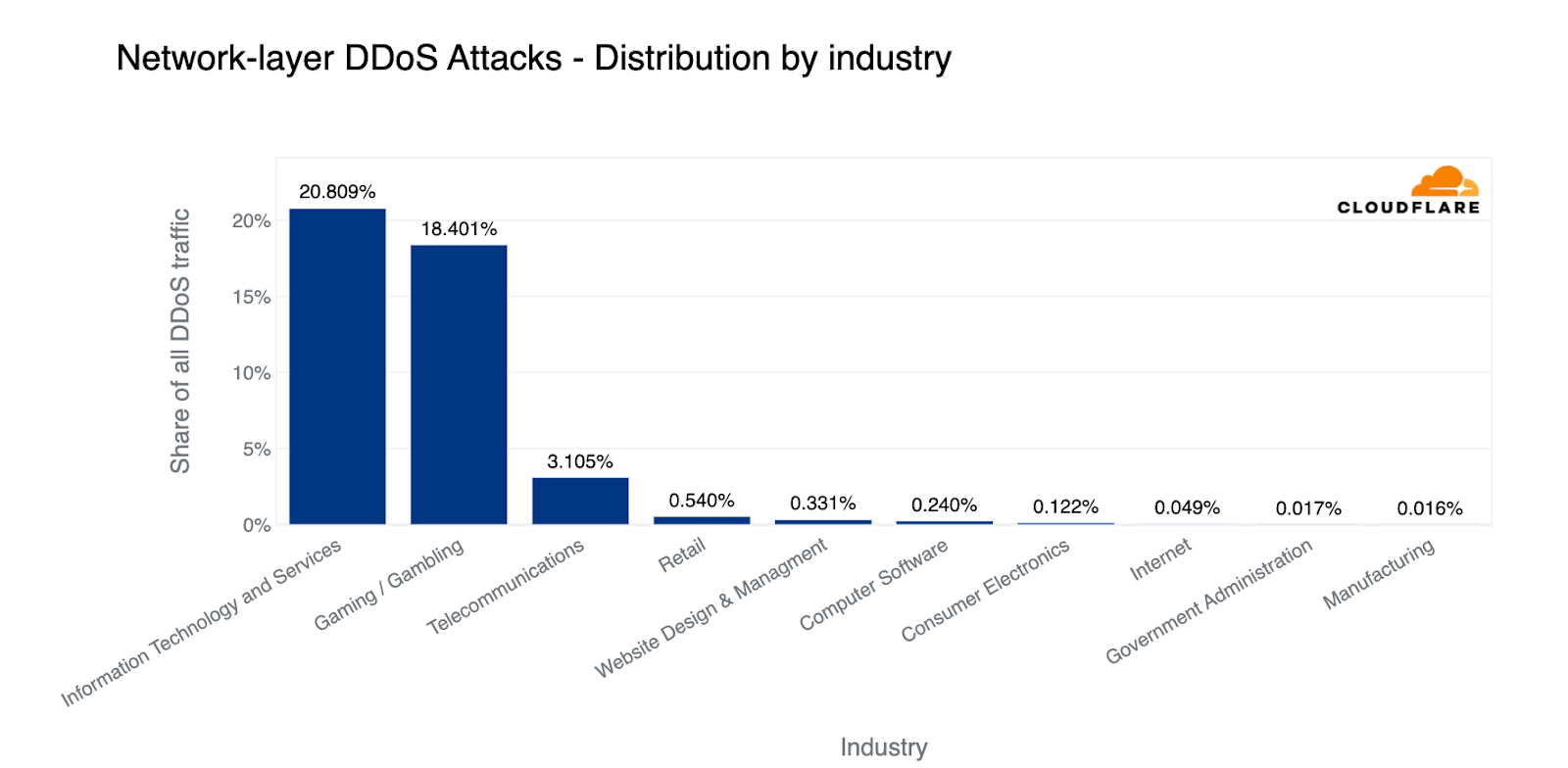

Indo mais fundo na pilha OSI, com base no volume total de tráfego de ataque nas camadas 3 e 4, os setores mais visados foram Tecnologia da Informação e Serviços, Jogos/Apostas e Telecomunicações.

Ao comparar o tráfego de ataque com o tráfego total por setor, vemos uma imagem diferente. Quase todo segundo byte transmitido para empresas de mídias de transmissão era tráfego de ataque DDoS nas camadas 3 e 4.

De onde vêm os ataques

Principais países de origem

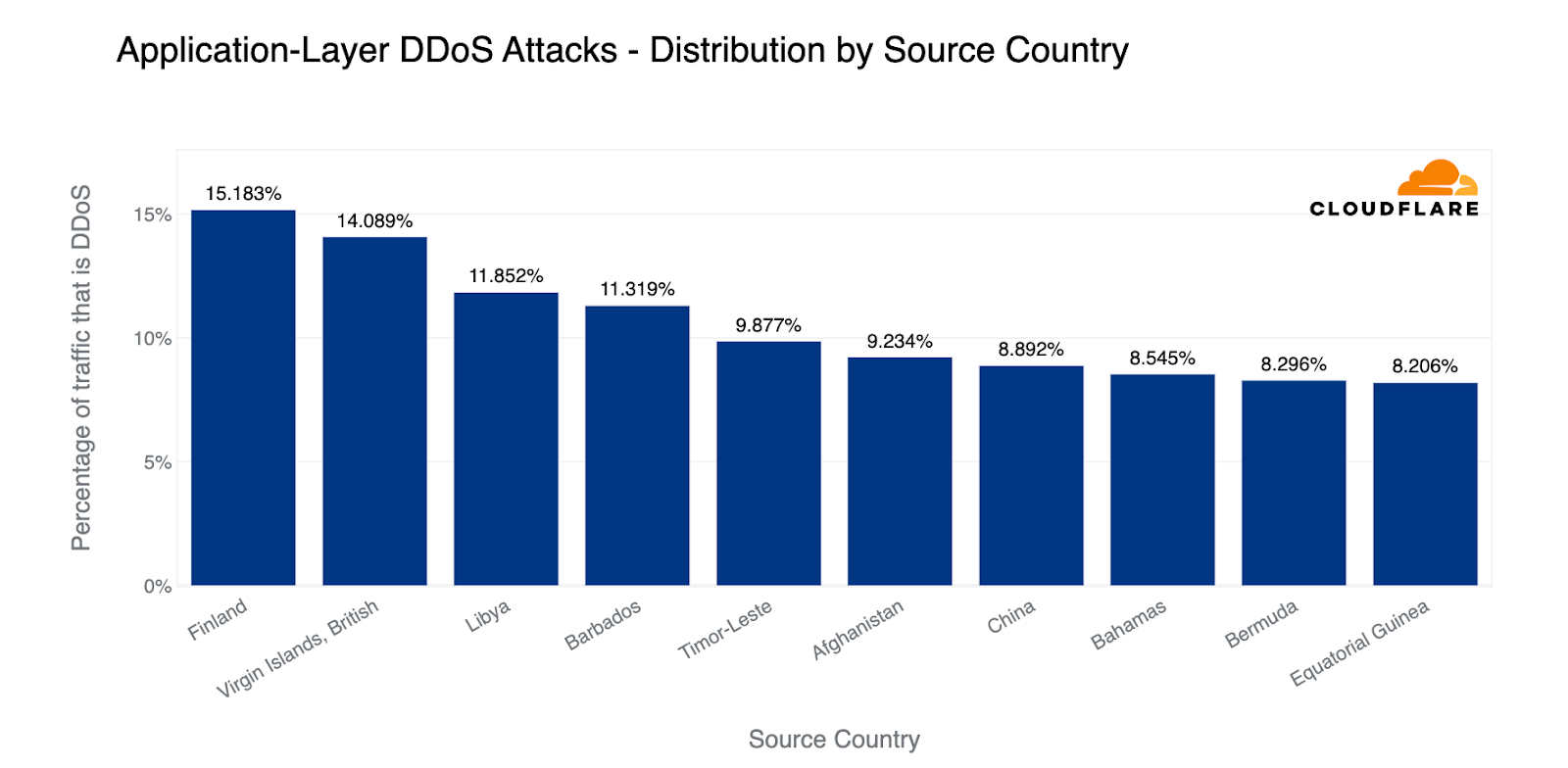

No primeiro trimestre de 2023, a Finlândia foi a maior fonte de ataques DDoS por HTTP em termos de porcentagem de tráfego de ataque sobre o tráfego total por país. As Ilhas Virgens Britânicas ficaram em segundo lugar, logo depois da Finlândia, seguidas pela Líbia e Barbados.

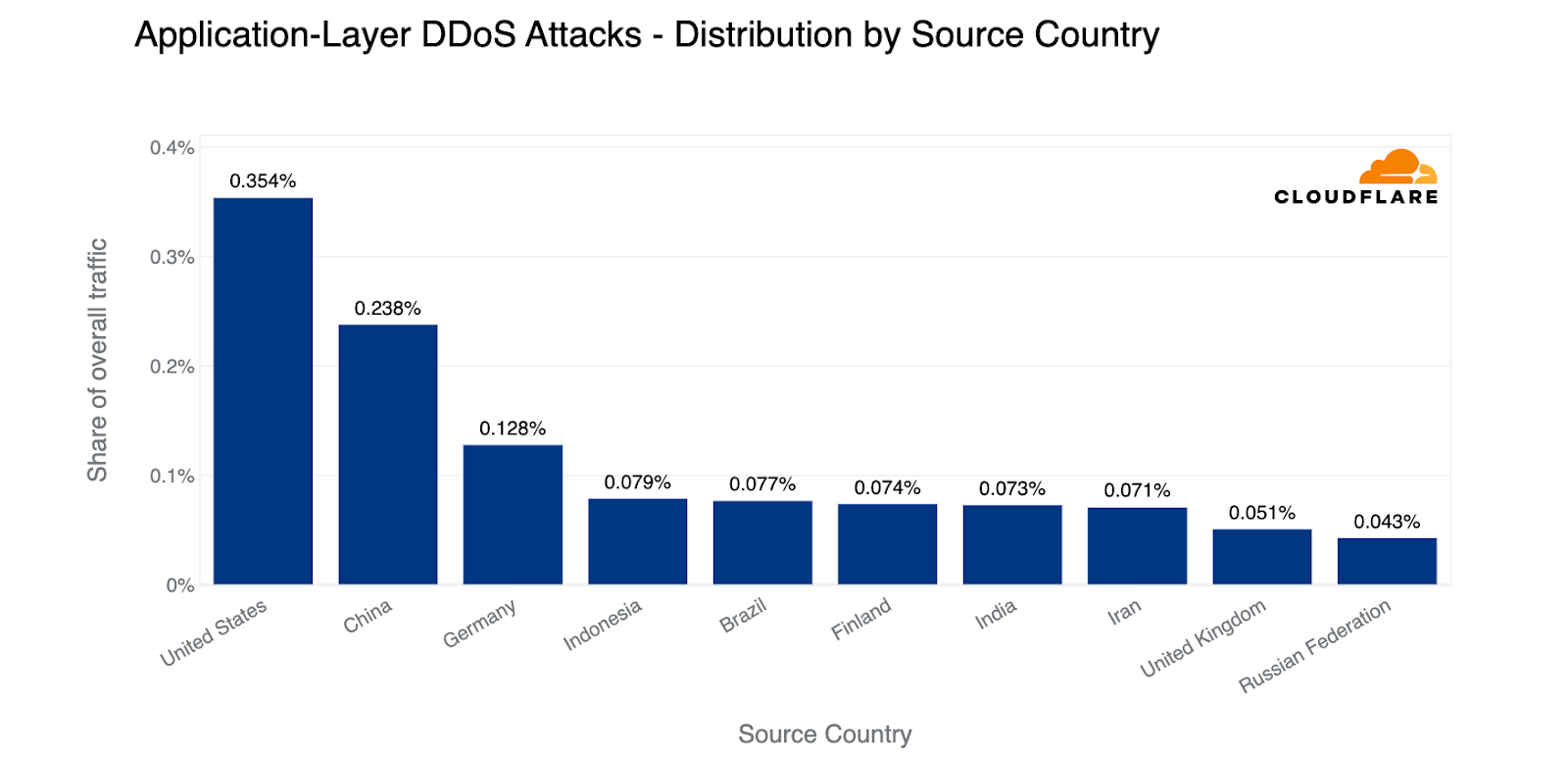

Em termos de volumes absolutos, a maior parte do tráfego de ataques DDoS por HTTP veio de endereços de IP dos EUA. A China ficou em segundo lugar, seguida pela Alemanha, Indonésia, Brasil e Finlândia.

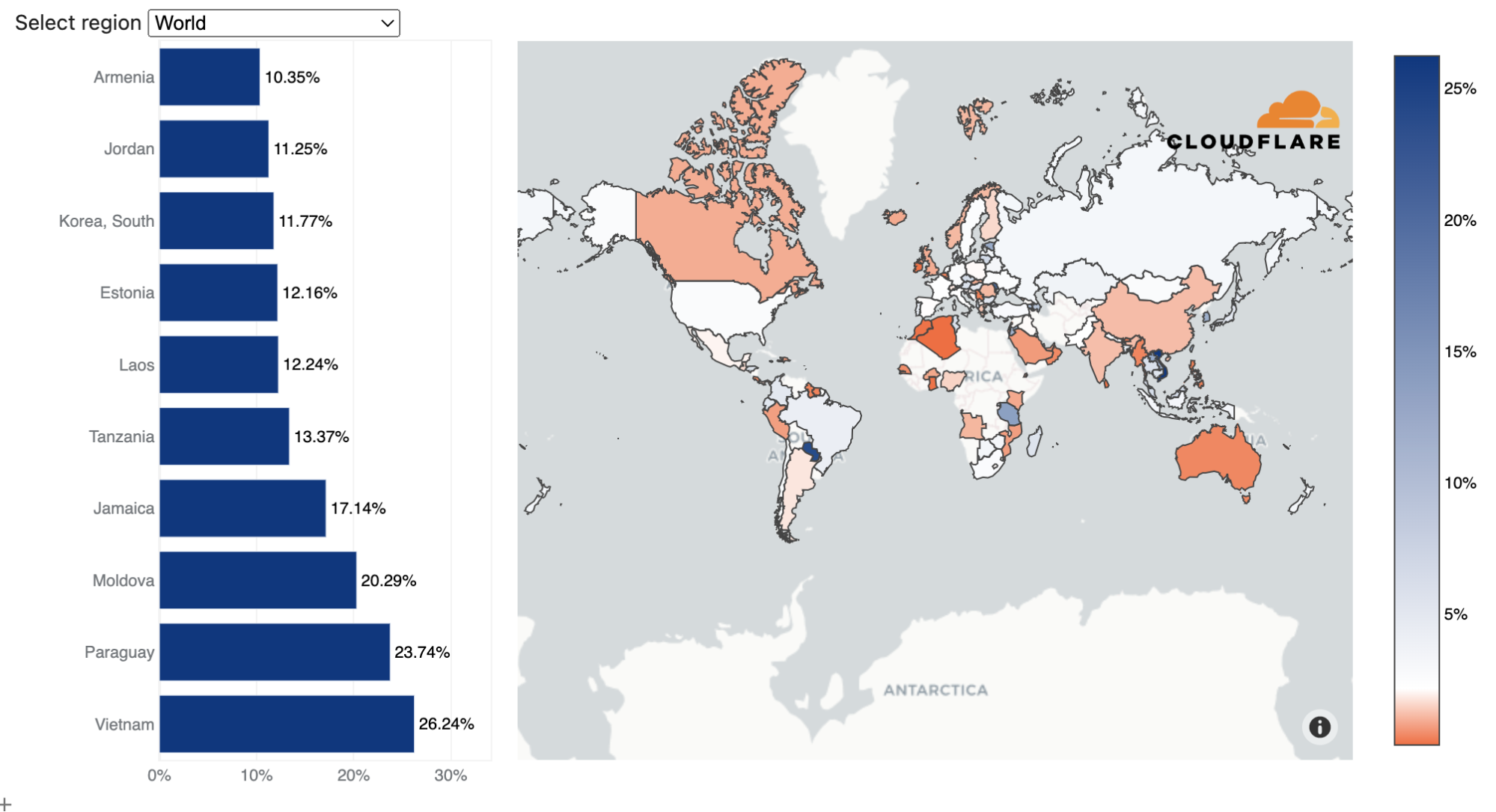

No lado das camadas 3 e 4, o Vietnã foi a maior origem de tráfego de ataques DDoS nas camadas 3 e 4. Quase um terço de todo o tráfego nas camadas 3 e 4 que ingerimos em nossos data centers do Vietnã foi tráfego de ataques. Depois do Vietnã ficaram Paraguai, Moldávia e Jamaica.

Que tipos de ataques e tamanhos observamos

Tamanho e duração dos ataques

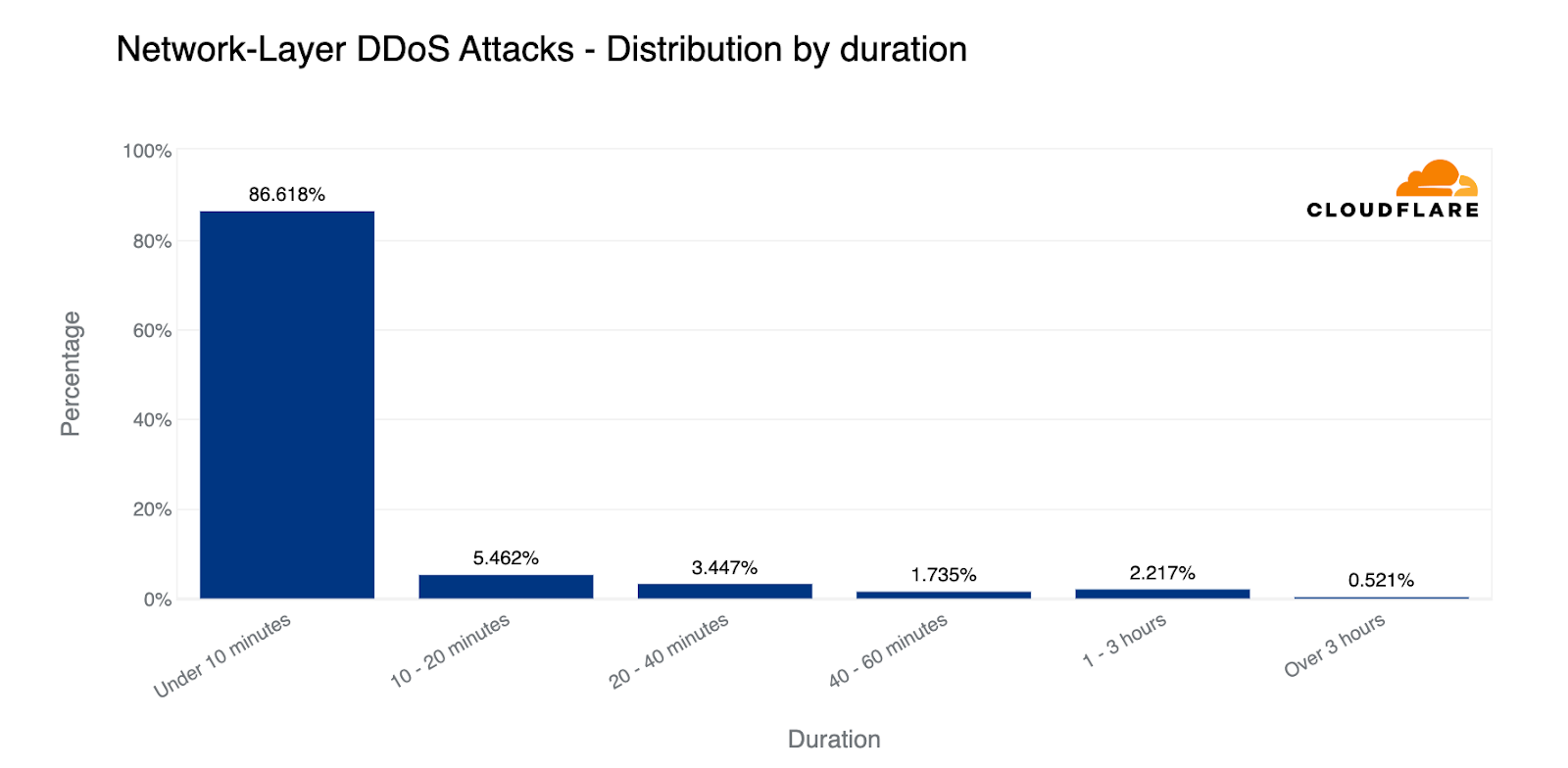

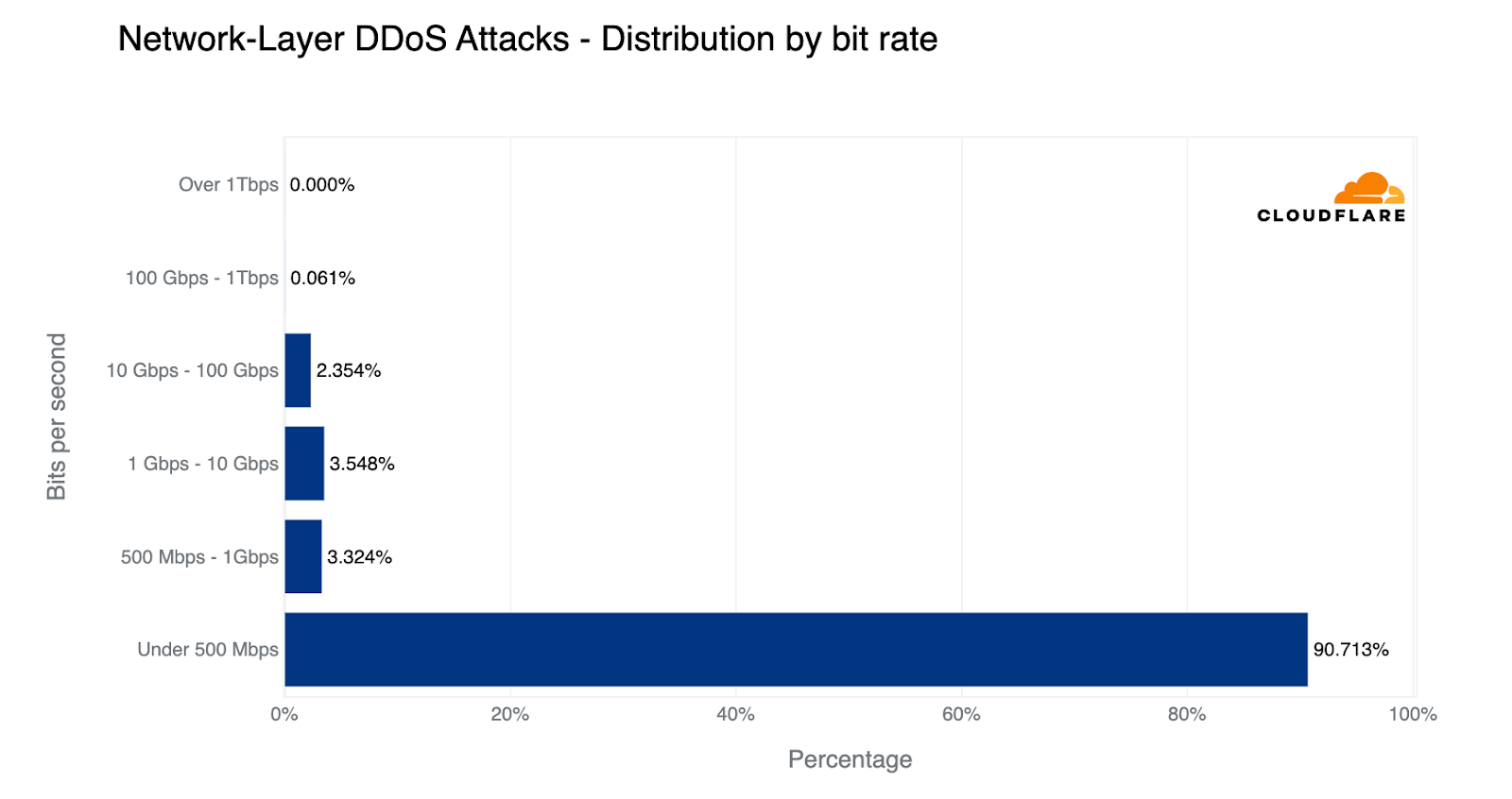

Ao examinar os tipos de ataques que são lançados contra nossos clientes e nossa própria rede e aplicativos, podemos ver que a maioria dos ataques são curtos e pequenos; 86% dos ataques DDoS na camada de rede terminam em 10 minutos e 91% dos ataques nunca excedem 500 Mbps.

Apenas um em cada cinquenta ataques excede 10 Gbps e apenas um em cada mil ataques excede 100 Gbps.

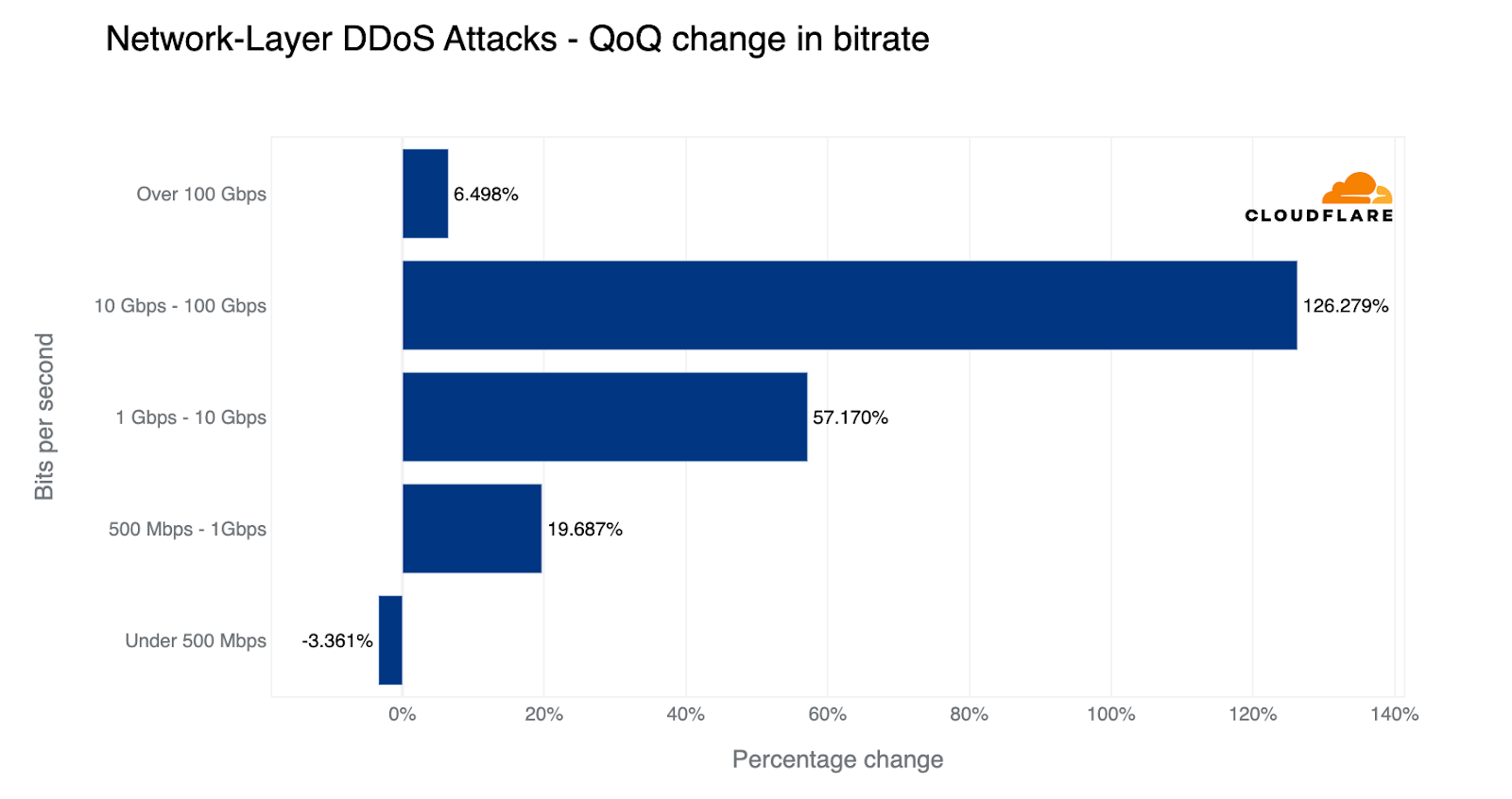

Dito isto, ataques maiores estão aumentando lentamente em quantidade e frequência. No último trimestre, os ataques superiores a 100 Gbps tiveram um aumento de 67% no trimestre em sua quantidade. Neste trimestre, o crescimento desacelerou um pouco para 6%, mas ainda está crescendo. De fato, houve um aumento em todos os ataques volumétricos, excluindo o "pequeno" bucket onde a maioria deles se encaixa, conforme visualizado no gráfico abaixo. O maior crescimento ocorreu na faixa entre 10 e100 Gbps; um aumento trimestral de 89% .

Vetores de ataque

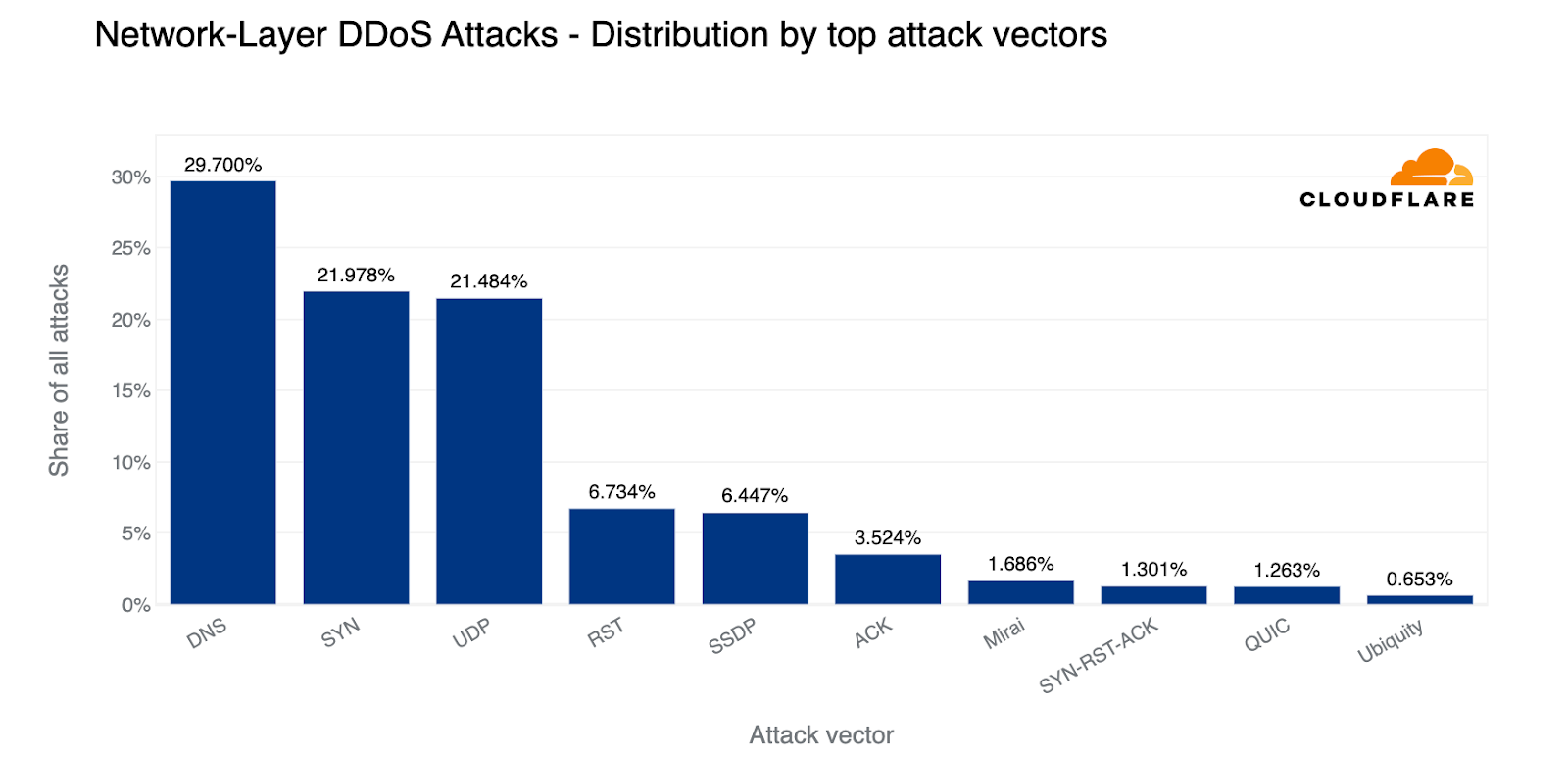

Neste trimestre, observamos uma mudança tectônica. Com uma participação de 22%, as inundações SYN chegaram ao segundo lugar, tornando os ataques DDoS baseados em DNS o vetor de ataque mais popular (30%). Quase um terço de todos os ataques DDoS nas camadas 3 e 4 foram baseados em DNS; as inundações de DNS ou ataques de amplificação/reflexão de DNS. Não muito atrás, os ataques baseados em UDP ficaram em terceiro lugar com 21% de participação.

Ameaças emergentes

A cada trimestre, vemos o ressurgimento de vetores de ataque obsoletos e às vezes até antigos. O que isso nos diz é que mesmo vulnerabilidades de décadas ainda estão sendo exploradas para lançar ataques. Os agentes de ameaças estão reciclando e reutilizando métodos antigos, talvez esperando que as organizações tenham descartado as proteções contra tais métodos.

No primeiro trimestre de 2023, houve um aumento maciço de ataques DDoS baseados em SPSS, ataques de amplificação de DNS e ataques DDoS baseados em GRE.

Ataques DDoS baseados em SPSS aumentaram 1.565% no trimestre

O Statistical Product and Service Solutions (SPSS) é um conjunto de softwares desenvolvido pela IBM para casos de uso como gerenciamento de dados, inteligência de negócios e investigação criminal. O servidor Sentinel RMS License Manager é usado para gerenciar o licenciamento de produtos de software como o sistema IBM SPSS. Em 2021, duas vulnerabilidades (CVE-2021-22713 e CVE-2021-38153) foram identificadas no servidor Sentinel RMS License Manager, que podem ser usadas para iniciar ataques DDoS de reflexão. Os invasores podem enviar grandes quantidades de solicitações de licença especialmente criadas para o servidor, fazendo com que ele gere uma resposta muito maior do que a solicitação original. Essa resposta é enviada de volta ao endereço de IP da vítima, amplificando efetivamente o tamanho do ataque e sobrecarregando a rede da vítima com tráfego. Esse tipo de ataque é conhecido como ataque DDoS de reflexão e pode causar interrupções significativas na disponibilidade de produtos de software que dependem do Sentinel RMS License Manager, como o IBM SPSS Statistics. A aplicação das correções disponíveis no gerenciador de licenças é essencial para evitar que essas vulnerabilidades sejam exploradas e para proteger contra ataques DDoS de reflexão.

Ataques DDoS de amplificação de DNS aumentaram 958% trimestralmente

Os ataques de amplificação de DNS são um tipo de ataque DDoS que envolve a exploração de vulnerabilidades na infraestrutura do Domain Name System (DNS) para gerar grandes quantidades de tráfego direcionado à rede da vítima. Os invasores enviam solicitações de DNS para abrir resolvedores de DNS que foram configurados incorretamente para permitir consultas recursivas de qualquer fonte e usam essas solicitações para gerar respostas muito maiores do que a consulta original. Os invasores então falsificam o endereço de IP da vítima, fazendo com que as grandes respostas sejam direcionadas à rede da vítima, sobrecarregando-a com tráfego e causando uma negação de serviço. O desafio de mitigar ataques de amplificação de DNS é que o tráfego de ataque pode ser difícil de distinguir do tráfego legítimo, dificultando o bloqueio no nível da rede. Para mitigar os ataques de amplificação de DNS, as organizações podem tomar medidas como configurar adequadamente os resolvedores de DNS, implementar técnicas de limitação de taxa e usar ferramentas de filtragem de tráfego para bloquear o tráfego de fontes de ataque conhecidas.

Ataques DDoS baseados em GRE aumentaram 835% trimestralmente

Os ataques DDoS baseados em GRE envolvem o uso do protocolo Encapsulamento Genérico de Roteamento (GRE) para inundar a rede da vítima com grandes quantidades de tráfego. Os invasores criam vários túneis GRE entre hosts comprometidos para enviar tráfego para a rede da vítima. Esses ataques são difíceis de detectar e filtrar, pois o tráfego aparece como tráfego legítimo na rede da vítima. Os invasores também podem usar a falsificação do endereço de IP de origem para fazer parecer que o tráfego vem de fontes legítimas, dificultando o bloqueio no nível da rede. Os ataques DDoS baseados em GRE representam vários riscos para as organizações visadas, incluindo tempo de inatividade, interrupção das operações comerciais e possível roubo de dados ou infiltração de rede. Mitigar esses ataques requer o uso de ferramentas avançadas de filtragem de tráfego que podem detectar e bloquear o tráfego de ataque com base em suas características, bem como técnicas como limitação de taxa e filtragem de endereço de IP de origem para bloquear o tráfego de fontes de ataque conhecidas.

O cenário das ameaças DDoS

Nos últimos meses, houve um aumento em ataques DDoS maiores e mais longos em vários setores, com ataques volumétricos sendo particularmente proeminentes. Empresas sem fins lucrativos e de mídia de transmissão foram algumas das principais indústrias visadas. Os ataques DDoS de DNS também se tornaram cada vez mais prevalentes.

Como os ataques DDoS são normalmente executados por bots, a detecção e mitigação automatizadas são essenciais para uma defesa eficaz. Os sistemas automatizados da Cloudflare fornecem proteção constante contra ataques DDoS para nossos clientes, permitindo que eles se concentrem em outros aspectos de seus negócios. Acreditamos que a proteção contra DDoS deve ser facilmente acessível a organizações de todos os tamanhos e oferecemos proteção gratuita e ilimitada desde 2017.

Na Cloudflare, nossa missão é ajudar a construir uma internet melhor, uma internet mais segura e rápida para todos.

Convidamos você a participar do nosso webinar sobre tendências de DDoS para saber mais sobre ameaças emergentes e estratégias de defesa eficazes.

Uma observação sobre as metodologias

Como calculamos os insights de ataque DDoS com pedido de resgate

Os sistemas da Cloudflare analisam constantemente o tráfego e ao detectar ataques DDoS, automaticamente aplicam a mitigação. Cada cliente que sofre um ataque DDoS recebe uma pesquisa automatizada a fim de nos ajudar a entender melhor a natureza do ataque e o êxito da mitigação. A Cloudflare faz a pesquisa com clientes atacados há mais de dois anos. Uma das perguntas da pesquisa é se os entrevistados receberam uma ameaça ou uma nota de resgate. Nos últimos dois anos, coletamos, em média, 164 respostas por trimestre. As respostas desta pesquisa são usadas para calcular a porcentagem de ataques DDoS com pedido de resgate.

Como calculamos insights geográficos e por setor

País de origem

Na camada de aplicação, usamos os endereços de IP de ataque para entender o país de origem dos ataques. Isso ocorre porque nessa camada, os endereços de IP não podem ser falsificados (ou seja, alterados). No entanto, na camada de rede, os endereços de IP de origem podem ser falsificados. Portanto, em vez de confiar em endereços de IP para entender a origem, usamos a localização de nossos data centers onde os pacotes de ataque foram ingeridos. Conseguimos obter precisão geográfica devido à nossa ampla cobertura global em mais de 285 locais em todo o mundo.

País visado

Para ataques DDoS na camada de aplicação e na camada de rede, agrupamos ataques e tráfego por país de cobrança de nossos clientes. Isso nos permite entender quais países estão sujeitos a mais ataques.

Setor visado

Para ataques DDoS na camada de aplicação e na camada de rede, agrupamos ataques e tráfego por setor de nossos clientes de acordo com nosso sistema de gerenciamento de relacionamento com o cliente. Isso nos permite entender quais setores estão sujeitos a mais ataques.

Volume total versus porcentagem

Para informações de origem e destino, analisamos o volume total do tráfego de ataque em comparação com todo o tráfego como um ponto de dados. Além disso, também analisamos a porcentagem de tráfego de ataque de ou para um país específico, para um país específico ou para um setor específico. Isso nos dá uma “taxa de atividade de ataques” para um determinado país/setor que é normalizada por seus níveis totais de tráfego. Isso nos ajuda a remover tendências de um país ou setor que normalmente recebe muito tráfego e, portanto, também muito tráfego de ataque.

Como calculamos as características dos ataques

Para calcular o tamanho, a duração, os vetores dos ataques e as ameaças emergentes, agrupamos os ataques e, em seguida, fornecemos a parcela de cada bucket do valor total de cada dimensão.

Isenção de responsabilidade e esclarecimentos gerais

Quando descrevemos os "principais países" como origem ou alvo de ataques, isso não significa necessariamente que esse país foi atacado como um país, mas sim que as organizações que usam esse país como país de cobrança foram alvo de ataques. Da mesma forma, ataques originários de um país não significam que esse país lançou os ataques, mas sim que o ataque foi lançado a partir de endereços de IP que foram mapeados para esse país. Atores de ameaças operam botnets mundiais com nós em todo o mundo e, em muitos casos, também usam redes privadas virtuais e proxies para ofuscar sua verdadeira localização. Portanto, o país de origem pode indicar a presença de nós de saída ou nós de botnets nesse país.