“절대 신뢰하지 말고, 항상 확인하라.”

요즘 우리가 대화를 나누는 거의 모든 사람이 Zero Trust라는 기본 원칙을 이해하고 이에 동의합니다. 그렇다면 실행으로 이어지지 못하는 이유는 무엇일까요? 가장 큰 불만은 어디에서부터 시작해야 할지 모르겠다는 것입니다. 보안 도구와 네트워크 인프라가 오래전부터 사용되어온 경우가 많고, 일상적 업무에 사용하는 애플리케이션과 관련된 모호한 구현 과정이 두렵게 느껴질 수도 있습니다.

보편적인 정답은 없지만 우리의 여러 고객사에서는 기존 VPN에서 주요 애플리케이션을 Cloudflare Access와 같은 클라우드 네이티브 Zero Trust 네트워크 액세스(ZTNA) 솔루션으로 옮겨서 비즈니스에 접근 가능하고 의미 있는 업그레이드를 제공하는 것부터 시작하면 좋다는 데 동의합니다.

사실, GartnerⓇ에서는 "2021년 말에 VPN 서비스 대신 ZTNA에서 주로 서비스되는 새로운 원격 액세스 배포가 10% 미만이었던 반면, 2025년에는 70% 이상이 될 것”으로 예측했습니다.1 IT 및 보안 임원은 ZTNA를 우선으로 설정함으로써 랜섬웨어 등의 공격으로부터 비즈니스를 더 잘 보호할 수 있을 뿐만 아니라 직원의 일상 워크플로도 개선할 수 있습니다. 보안과 사용자 경험을 상충 관계로 보는 것은 시대에 뒤떨어진 관점입니다. 조직에서 ZTNA 솔루션을 도입할 경우 이 두 가지 측면을 실질적으로 개선할 수 있습니다.

여기에서 Cloudflare Access를 무료로 시작할 수 있으며, 이 가이드에서는 그 이유와 방법을 설명할 것입니다.

아무도 VPN을 선호하지 않는 이유

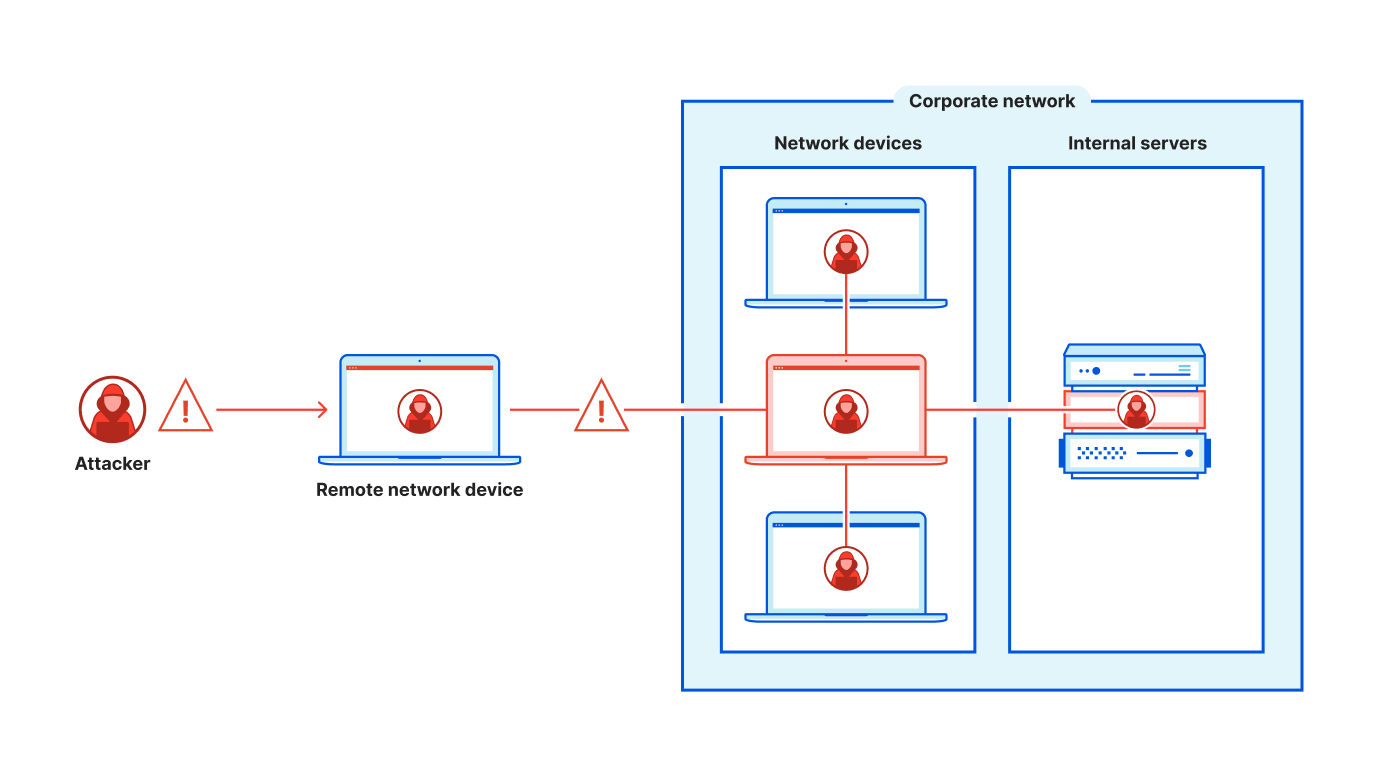

VPN에서 부여되는 네트워크 수준 액세스와 기본적인 신뢰는 네트워크 내부망 이동을 허용할 수 있으므로 회피할 수 있는 보안 구멍이 생깁니다. 공격자는 자격 증명을 훔친 후 덜 민감한 진입점을 통해 네트워크에 침입한 다음, 악용할 수 있고 비즈니스에 더욱 중요한 정보를 찾으러 이동합니다. 이렇게 공격이 늘어나는 와중에 위협은 너무 현실적이고 공격을 완화할 경로를 무시하기에는 너무 가까이 있습니다.

한편, VPN의 성능은 90년대에서 멈춘 듯합니다… 그렇다고 해서 즐겁고 향수를 불러일으킬 만한 상태는 아니죠. 직원은 오늘날의 원격 액세스 규모에 대응하도록 설계되지 않았으며 느리고 안정적이지 못한 연결로 인해 문제를 겪습니다. "대규모 개편"의 시대에, 지금과 같은 채용 환경에서 기존의 기술에 기반하여 평균을 밑도는 경험을 팀에 제공하게 되면 좋은 ROI를 얻을 수 없습니다. IT/보안 실무자는 다른 업무 기회도 많은데, 오래된 기술 스택에서 생성된 수동적이고 피할 수 있는 작업을 굳이 경험하고 싶지 않을 수도 있습니다. 보안과 사용성 측면에서 보면 VPN을 대체하는 방향으로 나아가는 것이 이익입니다.

최소 권한 액세스를 기본으로 설정

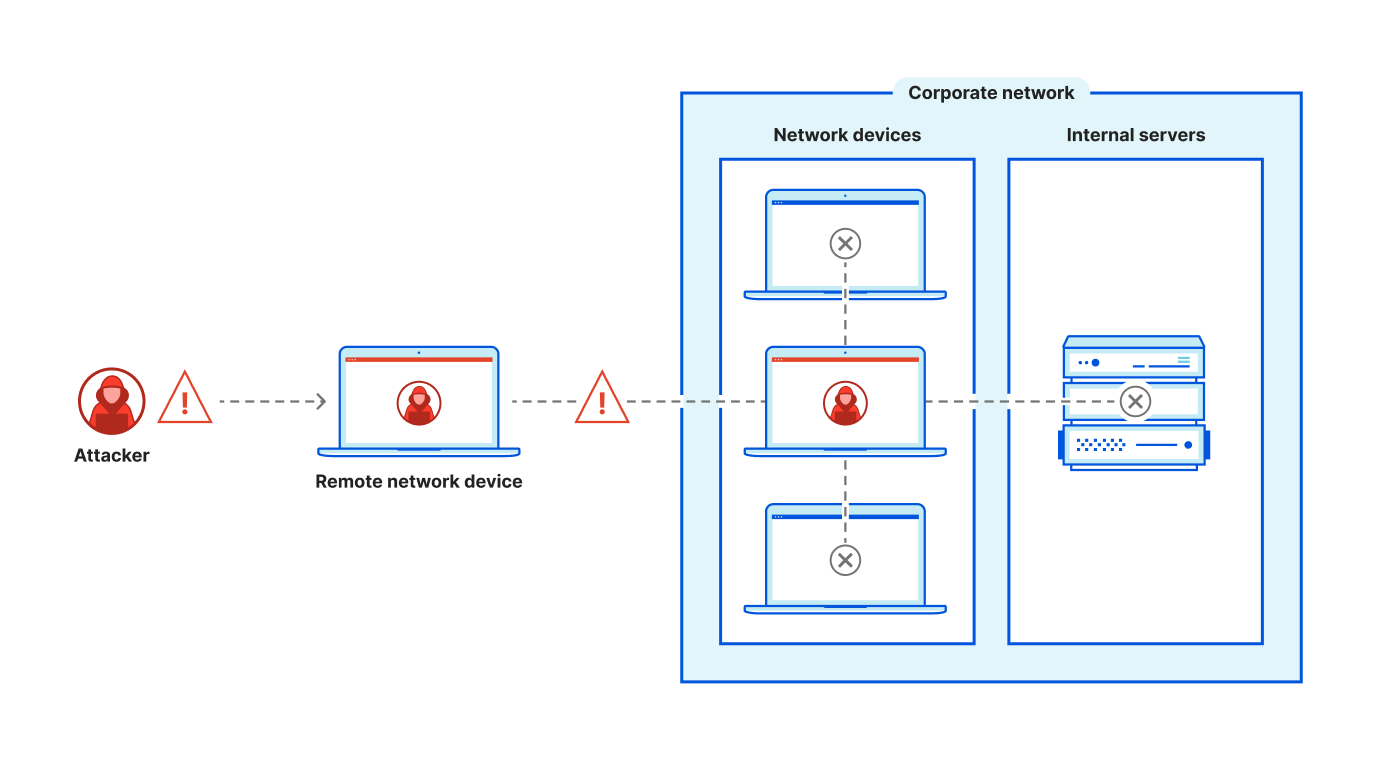

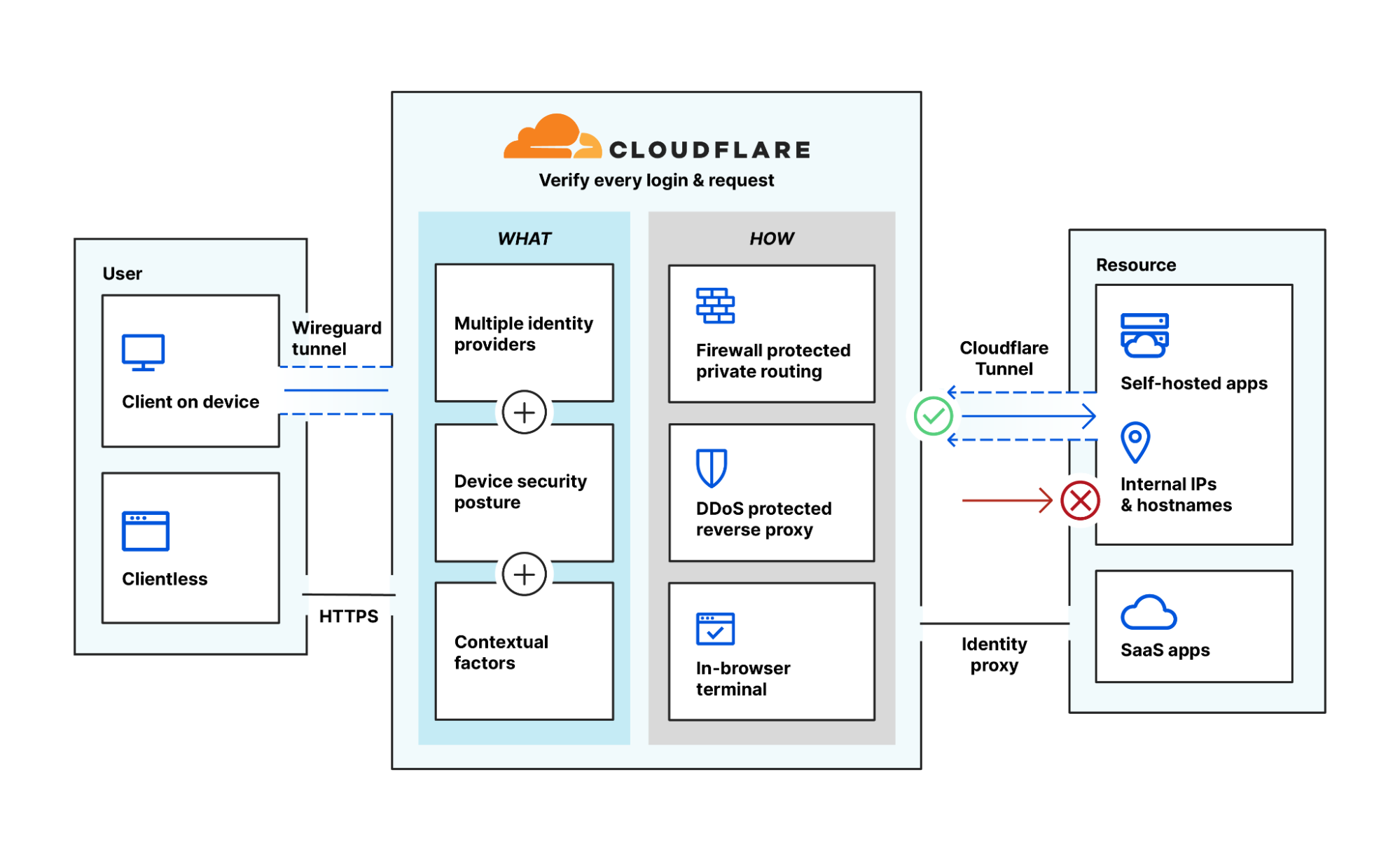

사용자를 인증하고 회사 네트워크에 있는 모든 것에 액세스 권한을 제공하는 대신, ZTNA 구현, 즉 "소프트웨어 정의 경계"는 리소스별로 액세스 권한을 승인하여 내부망 이동 가능성을 효과적으로 제거합니다. 액세스 시도가 있을 때마다 ID, 장치 상태, 지리적 위치, 기타 컨텍스트 정보를 기반으로 Zero Trust 규칙에 대해 평가하게 됩니다. 사용자는 컨텍스트가 변화하는 동안 지속적으로 재평가하고, 모든 유형의 애플리케이션에서 가시성을 향상하여 모든 이벤트를 로깅합니다.

Udaan의 공동 창립자 Amod Malviya는 이렇게 말했습니다. “VPN은 짜증스러우며, 직원과 직원을 지원하는 IT 담당자가 엄청난 시간을 낭비하도록 만들었습니다. 게다가 기존 VPN은 사람들에게 잘못된 보안 인식을 심어줄 수 있습니다. 하지만 Cloudflare Access를 사용하고 나서 사용자, 액세스 기준으로 작동하며 훨씬 신뢰할 수 있고 직관적인 보안 솔루션을 갖추게 되었습니다. 저는 이를 Authentication 2.0, 아니 3.0이라고 생각합니다."

더 나은 보안과 사용자 경험이 언제나 공존했던 것은 아니지만, ZTNA의 기본 아키텍처는 기존 VPN에 비해 그 두 가지를 실제로 개선합니다. 사용자가 Office 365에 액세스하든, 맞춤형 온프레미스 HR 앱에 액세스하든, 모든 로그인 경험이 동일하게 취급됩니다. Zero Trust 규칙을 백그라운드에서 검사하면 갑자기 모든 앱이 최종 사용자에게는 SaaS 앱처럼 느껴집니다. OneTrust의 사용자들은 ZTNA를 구현하고 나서 "직원이 필요한 도구에 연결할 수 있어서 팀원들은 Cloudflare가 백엔드를 지원하고 있다는 사실도 몰랐고, 자연스럽게 작동했다”고 말합니다.

ZTNA 프로젝트 계획 세우기

VPN은 조직 인프라에 단단히 자리 잡고 있어서 이를 완전히 대체하려면 사용자와 서비스하는 애플리케이션 수에 따라 상당한 시간이 걸릴 수 있습니다. 그러나 점진적으로 대체하는 것은 여전히 상당한 비즈니스 측면의 가치가 있습니다. 원하는 속도로 VPN으로부터 마이그레이션하면서 ZTNA와 VPN이 한동안 공존하도록 할 수 있지만, 일단 시작하는 것이 중요합니다.

VPN을 사용하는 애플리케이션 중에서 ZTNA를 시범 적용하기에 가장 가치가 있을 만한 것 한두 개를 생각해 봅니다. 예를 들어, 불만이 있는 것으로 알려져 있거나 관련하여 IT 지원 티켓이 많은 애플리케이션이 좋습니다. 그렇지 않을 경우, 사용량이 많거나, 특히 중요성이 크거나 위험이 높은 사용자가 액세스하는 내부 앱을 고려해 보세요. 하드웨어 업그레이드가 예정되어 있거나 VPN에 라이선스 갱신이 예정되어 있는 경우라면, 기본 인프라 기반의 앱도 최신화를 시범 적용하기에도 적절할 수 있습니다.

프로젝트를 계획하기 시작할 때는 적절한 이해관계자를 참여시키는 것이 중요합니다. ZTNA 시범 프로젝트의 경우, 적어도 핵심 팀에는 ID 관리자 및/또는 직원이 사용하는 내부 앱을 관리하는 관리자와 (VPN과 관련이 있으므로) 조직의 트래픽 플로를 이해하는 네트워크 관리자가 참여해야 합니다. 이런 관점은 프로젝트 롤아웃의 의미를 전체적으로 고려하는 데 도움이 됩니다. 특히, 범위가 동적으로 느껴진다면 이는 더욱 중요합니다.

파일럿 앱의 전환 계획 실행

1단계: 내부 앱을 Cloudflare 네트워크에 연결

Zero Trust 대시보드는 몇 가지 간단한 단계를 통해 앱 커넥터를 연결하는데, 이때 가상 머신은 필요하지 않습니다. 몇 분 이내에 애플리케이션 트래픽의 터널을 생성하고 공개 호스트 이름이나 사설 네트워크 경로를 기반으로 라우팅합니다. 대시보드에서는 초기 라우팅 구성을 돕기 위해 복사해서 명령줄에 붙여넣을 수 있는 일련의 명령줄을 제공합니다. 여기에서부터 Cloudflare가 구성을 자동으로 관리합니다.

파일럿 웹 앱은 가장 쉽게 시작할 수 있는 대상이기는 하지만, 동일한 워크플로를 통해 SSH, VNC, RDP 또는 내부 IP와 호스트 이름으로 확장할 수도 있습니다. 터널을 가동하면 사용자가 리소스에 안전하게 액세스하는 수단이 생성되고 기본적으로 네트워크 내의 내부망 이동 가능성이 근본적으로 제거됩니다. 애플리케이션은 공개 인터넷에서 보이지 않으므로 공격 표면이 상당히 줄어듭니다.

2단계: ID 및 엔드포인트 보호 통합

Cloudflare Access는 기존 보안 도구에 대한 집계 계층 역할을 합니다. Okta, Microsoft Azure AD, Ping Identity, OneLogin 등 십여 개의 ID 공급자(IdP)를 지원하므로 여러 개의 IdP를 동시에 연결하거나 하나의 IdP에서 별도의 테넌트를 연결할 수 있습니다. 이는 인수합병 중이거나 규정 준수 업데이트(예: 별도의 FedRAMP 테넌트 통합)를 거치는 중인 기업에 특히 유용할 수 있습니다.

ZTNA 구현에서 이런 연결을 사용하면 두 도구 모두 각자의 강점을 발휘할 수 있습니다. IdP는 사용자를 저장하고 ID 인증 확인을 수행하는 반면 Cloudflare Access는 궁극적으로 광범위한 리소스에 대한 액세스 권한을 결정하는 광범위한 Zero Trust 규칙을 제어합니다.

마찬가지로, 관리자는 Crowdstrike, SentinelOne, Tanium, VMware Carbon Black 등 공통적인 엔드포인트 보호 공급자를 통합하여 장치 상태를 Zero Trust 규칙 세트에 포함합니다. 액세스 결정에 장치 상태 위험 점수를 포함하여 더욱 세분화할 수 있습니다.

일회용 핀과 같은 단순한 인증을 사용하거나 파트너나 계약업체 등의 외부 사용자로 소셜 ID 공급자를 이용할 계획이라면 이 단계까지 쉽게 도달할 방법을 찾을 수도 있습니다. ZTNA 롤아웃이 완성되어가는 동안, 기본 설정을 바꾸지 않고 언제든 추가적인 IdP나 엔드포인트 보호 공급자를 통합할 수 있습니다. 각각의 통합은 재량에 따라 사용할 수 있는 컨텍스트 신호의 소스 리스트에 추가될 뿐입니다.

3단계: Zero Trust 규칙 구성

각 앱의 보증 수준에 따라, Zero Trust 정책을 설정하여 컨텍스트 신호를 통해 인증된 사용자에게 적절히 제한된 액세스 권한을 부여할 수 있습니다. 예를 들어, 위험이 낮은 앱은 “@company.com”으로 끝나는 이메일 주소와 성공적인 SMS 또는 이메일 다단계 인증(MFA) 프롬프트만 필요할 수 있습니다. 위험이 높은 앱은 하드 토큰 MFA에 더해, 외부 API를 사용한 장치 상태 검사나 다른 사용자 정의 유효성 검사가 필요할 수 있습니다.

특히, MFA는 기본적으로 기존 SSO 도구를 사용하는 기존 온프레미스 앱으로는 구현하기 어려울 수 있습니다. Cloudflare Access를 역방향 프록시로 사용하면 위치와 관계없이 모든 리소스에 MFA를 롤아웃하는 집계 계층을 제공하는 데 도움이 됩니다.

4단계: 클라이언트 없이 즉시 테스트

앱을 Cloudflare에 연결하고 원하는 수준의 인증 규칙을 구성하고 나면, 대부분의 최종 사용자는 장치 클라이언트를 사용하지 않고 웹, SSH, VNC 액세스를 테스트할 수 있습니다. 다운로드나 모바일 장치 관리(MDM) 롤아웃 없이도 주요 앱에 ZTNA를 빠른 속도로 도입할 수 있고 타사 액세스를 지원하는 데 특히 유용합니다.

장치 클라이언트는 여전히 SMB를 보호하거나, 시크 클라이언트(thick client) 애플리케이션을 지원하거나, 장치 상태를 확인하거나, 프라이빗 라우팅을 지원하는 등의 다른 사용 사례에도 활용할 수 있습니다. Cloudflare Access는 임의의 L4-7 TCP 또는 UDP 트래픽을 처리할 수 있고, 서비스형 WAN으로의 브리지를 통해 ICMP와 같은 VPN 사용 사례나 VoIP 등의 서버-클라이언트 사이에 시작되는 프로토콜 트래픽을 줄일 수 있습니다.

파일럿 앱이 이 단계까지 오면 ZTNA가 구현된 것입니다! 우선순위가 높은 앱은 액세스 보안을 손쉽게 최신화할 수 있도록 VPN으로부터 한 번에 하나씩 마이그레이션할 수 있습니다. 하지만 VPN을 강화하는 것과 완전히 대체하는 것은 매우 다른 작업입니다.

완전한 VPN 대체로의 전환

회사에서 VPN 마이그레이션에 가장 좋은 리소스 후보 몇 개를 확실히 알고 있더라도, 전체 범위가 너무 크게 느껴질 수 있습니다. 수천 개의 내부 IP와 도메인을 고려해야 하기 때문입니다. Cloudflare Access 내의 로컬 도메인 폴백 항목을 구성하여 선택된 내부 호스트 이름에 대한 내부 DNS 리졸버를 가리키도록 할 수 있습니다. 이는 인트라넷에서 더욱 효율적으로 리소스 액세스 권한을 배포하는 데 도움이 될 수 있습니다.

또한, 관리자가 기존 VPN 사용량의 전체 범위를 세세하게 파악하기 어려울 수도 있습니다. 잠재적인 가시성 문제 외에도, 애플리케이션과 사용자의 전체 범위는 대기업에서 특히 동적으로 변화할 수 있습니다. Cloudflare Access 내의 가상 네트워크 발견 보고서를 사용하여 장기적인 네트워크 트래픽 상태를 수동적으로 점검할 수 있습니다. 더욱 강력한 보호가 필요한 앱이 검색된 경우, 필요에 따라 Access 워크플로가 Zero Trust 규칙을 강화하는 데 도움이 됩니다.

이 두 가지 기능은 모두 VPN 사용을 완전히 중단하는 데서 오는 불안을 해소하는 데 도움이 됩니다. Cloudflare 네트워크 위에 프라이빗 네트워크를 구축하기 시작하면 조직에서 Zero Trust 보안에 더욱 가까워질 수 있습니다.

고객이 체험하는 비즈니스 효과

VPN에서 ZTNA로 애플리케이션을 마이그레이션하면 단기적으로도 비즈니스에 측정 가능한 이점이 제공될 수 있습니다. 많은 고객이 이야기에 따르면 IT 팀의 효율이 향상되었고, 새로운 직원을 더욱 빠르게 온보딩할 수 있으며, 액세스 관련 지원 티켓에 사용하는 시간이 줄었다고 합니다. 예를 들어 Cloudflare Access를 구현한 후 eTeacher Group에서는 직원 온보딩 시간이 60% 감소되어 모든 팀이 더욱 빠르게 움직일 수 있게 되었습니다.

VPN과 공존하면서 서서히 최신화 절차를 밟을 계획이라고 하더도 ZTNA로 전환한 특정 앱에 대한 IT 티켓을 추적하여 영향을 수치화할 수 있습니다. 전반적으로 티켓 수가 줄었는가? 해결 시간이 감소되었는가? 장기적으로는 인사 부서와 협력하여 직원 참여 설문조사를 통해 정성적 피드백을 얻을 수도 있습니다. 직원이 현재의 도구 세트가 유용하다고 느끼는가? 직원이 생산성이 개선되었거나, 불만이 해소되었다고 느끼는가?

물론, 보안 상태를 개선하는 것도 많은 비용을 치르게 되는 데이터 유출 및 그 후유증, 브랜드 평판 훼손의 위험을 완화하는 데 도움이 됩니다. 작은 개선을 이루면서 각각의 경우에 대하여 비용 편익에 대한 협소한 인과 관계를 정확히 찾아내는 것은 여기에서 계산할 변수가 너무 많으므로 과학보다는 기술에 더 가깝게 느껴질 수 있습니다. 그럼에도 불구하고 VPN에 대한 의존을 낮추는 것은 공격 표면을 낮추는 방향으로 큰 진전을 이루는 것이고, 완전한 Zero Trust로의 여정이 얼마나 길어지든 간에 거시적 투자 대비 수익에는 도움이 됩니다.

VPN 교체 시작

Cloudflare에서 제품 간소화에 집념을 보인 덕분에 많은 고객이 이미 VPN 사용을 중단하였고, 우리도 이런 고객이 빨리 늘어나기를 바라고 있습니다.

여기에서 Cloudflare Access를 무료로 시작하고 VPN을 보강할 수 있습니다. 귀하가 우선시하는 ZTNA 테스트 사례에서 위에서 설명한 단계를 따르고, 장기적으로는 직접 Zero Trust 로드맵을 만들고 그 다음으로 무엇을 보호해야 할지 파악할 수 있습니다.

Cloudflare One Week에 대한 요약과 새로운 소식은 요약 웨비나에서 시청하세요.

___

1Nat Smith, Mark Wah, Christian Canales. (2022년, 4월 8일). Emerging Technologies: Adoption Growth Insights for Zero Trust Network Access. GARTNER는 미국 및 해외에서 Gartner, Inc. 및/또는 제휴사의 등록상표이자 서비스 마크이며 허가를 받아 이 글에서 사용했습니다. 모든 권리는 저작권자에게 있습니다.