2022년 6월 24일 자 글의 업데이트: 26M rps DDoS 공격을 가한 봇넷에는 Mantis Shrimp(갯가재)와 같이 작지만 아주 강력하므로 'Mantis'라는 이름을 붙였습니다. Mantis는 특히 지난주에 VoIP 및 암호화폐 인터넷 자산을 대상으로 9M rps에 달하는 HTTP DDoS 공격을 가하며 활발한 모습을 보였습니다.

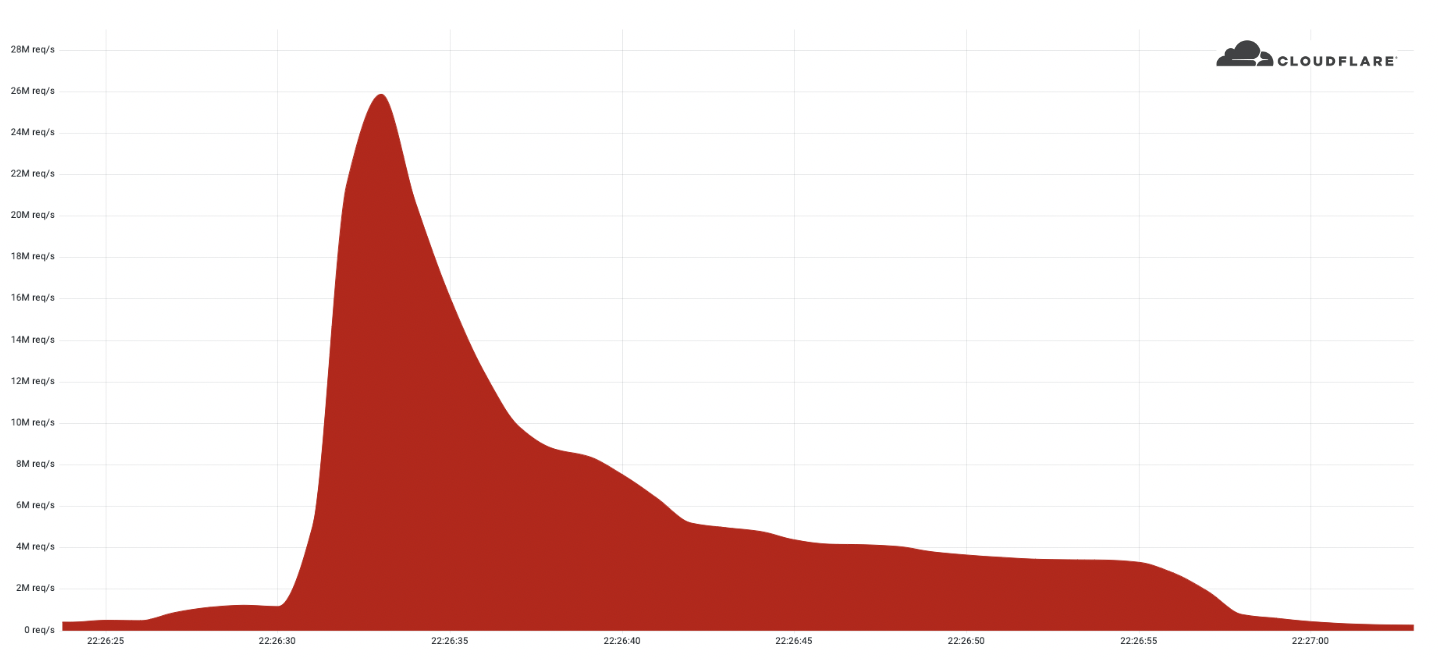

지난주에 Cloudflare는 역대 최대 규모의 HTTPS DDoS 공격인 26M rps DDoS 공격을 자동으로 감지하고 완화했습니다.

이 공격은 Cloudflare의 Free 요금제를 이용하는 고객 웹 사이트를 겨냥했습니다. 앞선 15M rps 공격과 비슷하게 이 공격도 대부분 가정 인터넷 서비스 공급자가 아닌 클라우드 서비스 공급자에서 비롯되었습니다. 이는 공격을 생성하기 위해 훨씬 더 취약한 사물 인터넷(IoT) 장치가 아닌 하이재킹한 가상 머신과 강력한 서버를 이용했음을 나타냅니다.

역대 최대 공격

작년에 우리는 계속해서 이전 기록을 경신하는 공격이 이어지는 것을 목격했습니다. 2021년 8월에 우리는 17.2M rps HTTP DDoS 공격을 공개했으며 보다 최근 4월에는 15M rps HTTPS DDoS 공격을 공개했습니다. 이들 공격은 모두 Cloudflare의 HTTP DDoS 관리 규칙 집합으로 자동으로 감지되고 완화되었습니다. 이규칙 집합은 Cloudflare의 자율적 에지 DDoS 방어 시스템으로 구동됩니다.

26M rps DDoS 공격은 작지만 강력한 5,067개 장치의 봇넷에서 비롯되었습니다. 각 노드는 평균적으로 정점에서 약 5,200 rps를 생성했습니다. 이 봇넷의 크기를 비교하기 위해 우리는 훨씬 더 크지만 덜 강력한 또 다른 730,000여 개의 장치 봇넷을 추적했습니다. 후자인 더 큰 봇넷은 초당 100만 개 이상의 요청(즉 장치당 평균적으로 초당 약 1.3개의 요청)은 생성할 수 없었습니다. 단순하게 말하자면 이 봇넷은 가상 머신과 서버를 사용했기 때문에 평균적으로 4,000배 더 강력했습니다.

또한 이 공격은 HTTPS에서 진행되었다는 점에서 주목할 만합니다. HTTPS DDoS 공격은 필요한 컴퓨팅 리소스 측면에서 보안 TLS 암호화된 연결을 설정하는 데 비용이 더 많이 들기 때문에 비용 부담이 더 큽니다. 따라서 공격을 실행할 때 공격자가 더 많은 비용을 부담해야 하며, 피해자가 이를 완화할 때도 비용이 더 듭니다. 과거에 (암호화되지 않은) HTTP에서 진행된 아주 큰 규모의 공격을 본 적이 있습니다. 그렇지만 이 공격은 그 규모에 필요한 리소스의 양으로 인해 두드러집니다.

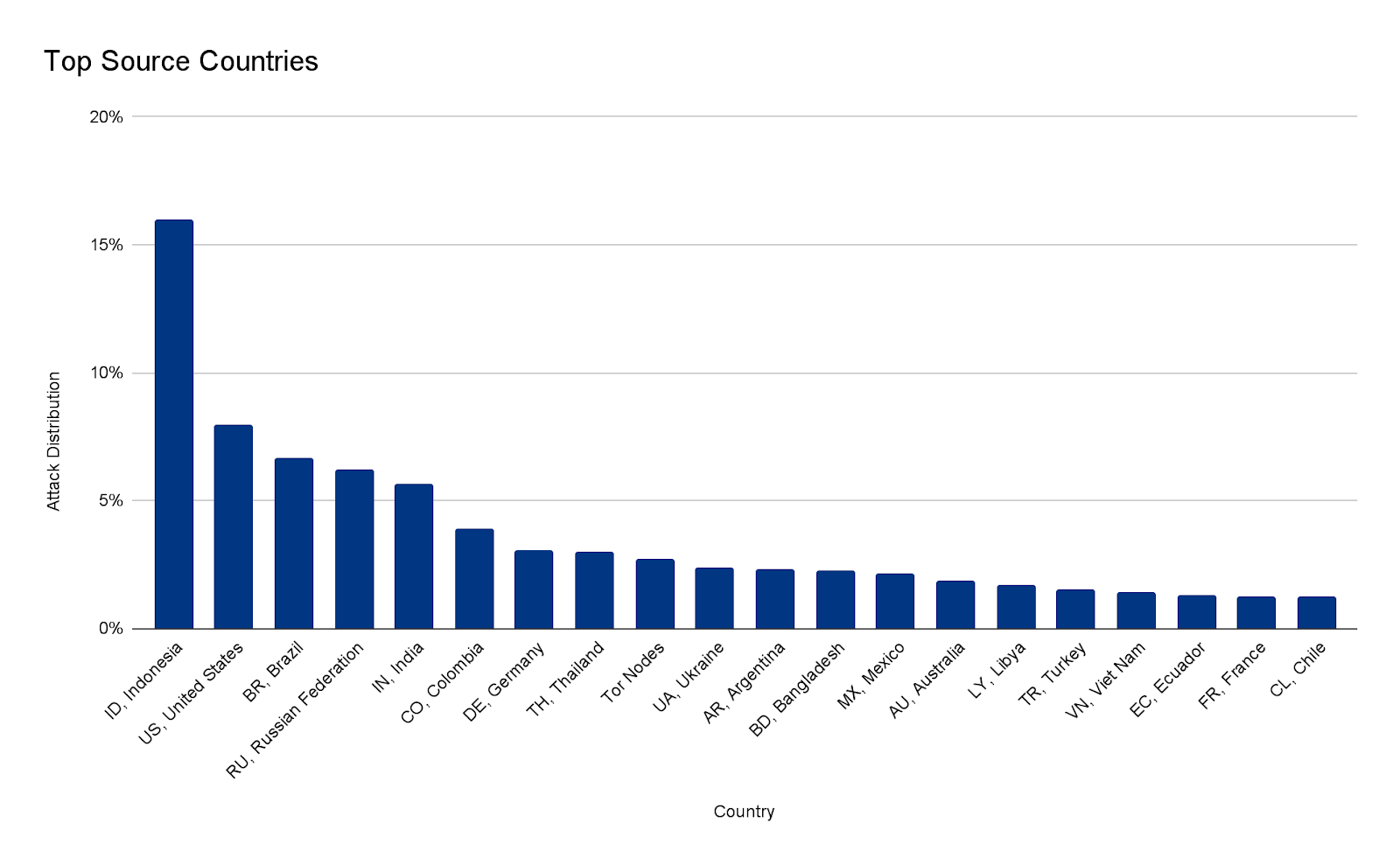

이 봇넷은 30초 이내에 121개국에 있는 1,500여 개의 네트워크로부터 2억 1,200만 개가 넘는 HTTPS 요청을 생성했습니다. 공격 대상 상위 국가는 인도네시아, 미국, 브라질, 러시아였습니다. 공격의 약 3%가 Tor 노드를 통하여 이루어졌습니다.

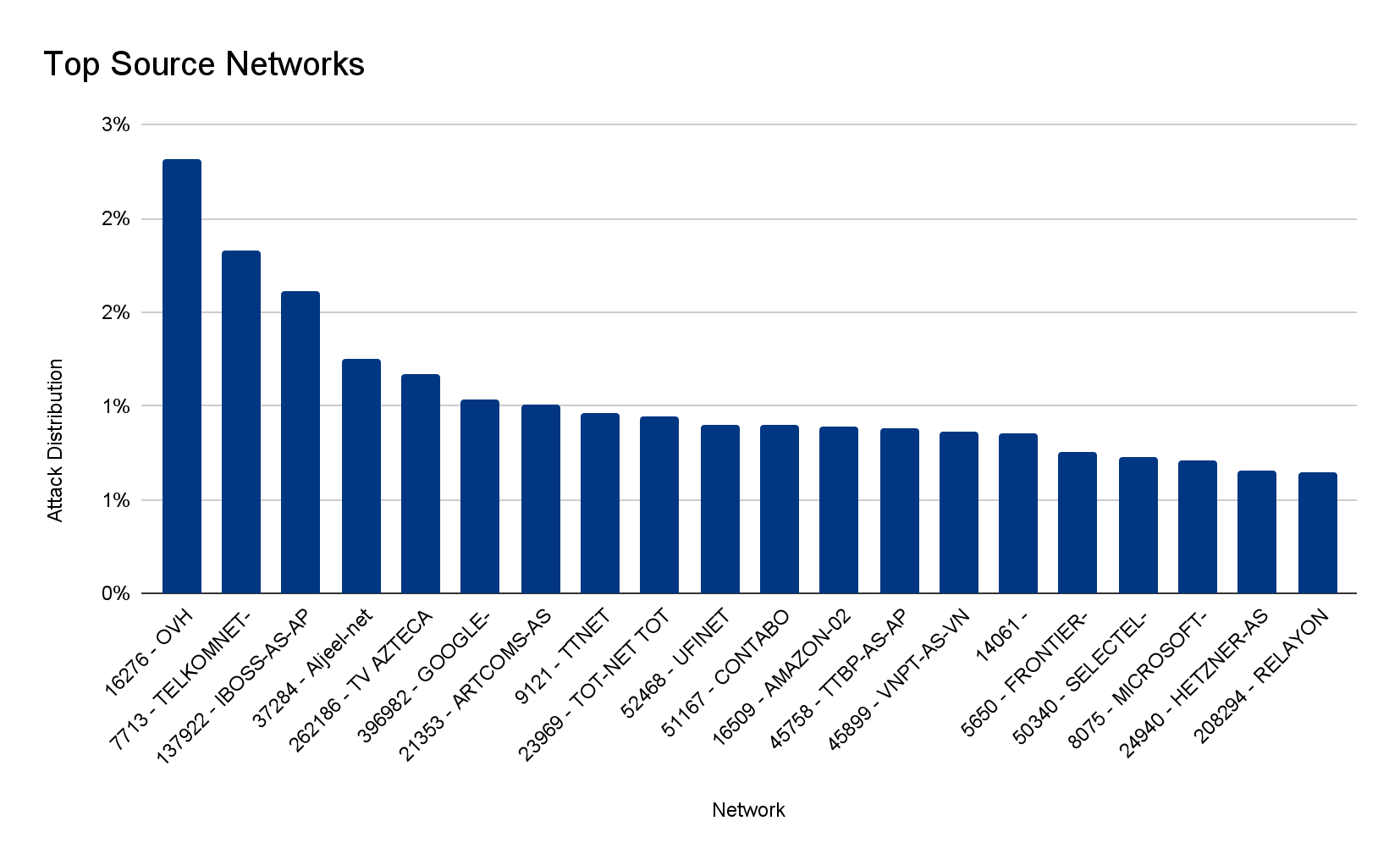

상위 소스 네트워크는 프랑스의 OVH[자율 시스템 번호(ASN) 16276], 인도네시아의 Telkomnet(ASN 7713), 미국의 iboss(ASN 137922), 리비아의 Ajeel(ASN 37284)이었습니다.

DDoS 위협 환경

DDoS 방어를 고려할 때는 공격 환경을 파악하는 것이 중요합니다. Cloudflare의 최신 DDoS 동향 보고서에 따르면 대부분의 공격은 소규모(예: 사이버 반달리즘)입니다. 그러나 소규모 공격이라도 보호되지 않는 인터넷 자산에는 큰 피해를 줄 수 있습니다. 반면에, 대규모 공격은 그 규모가 커지고 빈도가 늘어나고 있지만, 공격 기간이 짧고 속도가 빠릅니다. 공격자는 감지를 피하고자 한 번의 빠른 결정타로 피해를 주려고 시도하거나 피해를 주기 위해 자신의 봇넷 위력을 집중시킵니다.

DDoS 공격은 사람이 시작할 수도 있지만, 컴퓨터에 의해 생성됩니다. 사람이 공격에 대응할 수 있는 시점에는 공격이 끝났을 수도 있습니다. 공격이 빨랐더라도 네트워크 및 응용 프로그램 실패 이벤트가 공격이 끝난 훨씬 뒤에도 계속되어 여러분의 수익과 평판에 피해를 줄 수 있습니다. 그러므로 여러분의 인터넷 자산을 사람이 공격을 감지하고 완화하는 것에 의존하지 않는, 자동화된 상시 방어 서비스로 보호하는 것을 권장합니다.

더 나은 인터넷 구축 지원

Cloudflare에서는 더 나은 인터넷을 구축하는 데 도움이 되고자 하는 우리의 사명에 따라 모든 일을 추진합니다. DDoS 팀의 비전은 DDoS 공격의 영향을 지나간 일로 만들려는 사명으로부터 탄생했습니다. 우리가 제공하는 보호 수준은 무제한입니다. 공격 규모, 공격 횟수, 공격 기간에 한정되지 않습니다. 이는 오늘날 특히 중요합니다. 이미 목격했듯이 공격의 규모가 더 커지며 빈도가 늘어나고 있기 때문입니다 .

아직 Cloudflare를 사용하지 않으시나요? 지금 우리의 Free 및 Pro 요금제에 가입해서 귀사의 웹 사이트를 보호하거나 당사에 문의해서 네트워크 전체에 대한 포괄적인 DDoS 방어를 제공하는 Magic Transit을 이용해 보세요.