Cloudflareは、 様々なセキュリティ脅威をブロックしていますが、中でも興味深いのは、当社が保護する数百万件のインターネットプロパティの「ロングテール」を標的とする攻撃です。これらの攻撃から得られたデータは、当社の機械学習モデルを訓練し、当社のネットワークおよびアプリケーション・セキュリティ製品の有効性を向上させますが、これまでは直接照会することはできませんでした。しかし今週、この状況を変えます。

すべてのお客様に、Cloudflare Security Center内の新しい脅威調査ポータル「 Investigate 」へのアクセス権がまもなく付与されます(2021年12月に初開始)。さらに、セキュリティワークフローを合理化し、フィードバックのループを強化するために、このインテリジェンスで当社の分析プラットフォーム全体の脅威を注釈する予定です。

ここで調べたいのは、どのようなデータなのでしょうか。例えば、あるIPアドレスのログを見て、DNS経由でそのIPアドレスを指しているホスト名を知りたい場合や、見慣れない自律システム(AS)からの攻撃群を確認したい場合などです。あるいは、あるドメイン名を調査して、脅威の観点からどのように分類されたかを確認したい場合などです。これらの項目をオムニサーチボックスに入力するだけで、私たちが知っていることをすべてお伝えします。

今週中にはIPとホストネームの参照が可能になり、その後、Cloudflareアカウントと通信しているネットワークを把握するためのASの詳細が提供される予定です。来月には、一般公開に向けて、データ型やプロパティを追加していく予定です。パートナーとの統合により、既存のライセンスキーを使用して、単一の統一インターフェースですべての脅威データを確認できるようになります。例えば、あるIPがWAFやAPI Shieldのルールを何回トリガーしたか、あるいはマルウェアを提供することが知られているドメインを従業員が何回解決しようとしたかなどを見ることができます。

ダッシュボードでのアノテーション:コンテキストに沿った実用的なインテリジェンス

アドホックベースで脅威データを調べるのもいいですが、ロによってそのようなデータが直接アノテーション(注釈)されれば、より効果的でしょう。今週から、 Investigate で提供されているインテリジェンスを、お客様のワークフローに関連するダッシュボードで展開します。まずは、Cloudflareの背後にあるWebサイトのWebアプリケーションファイアウォール分析から始めます。

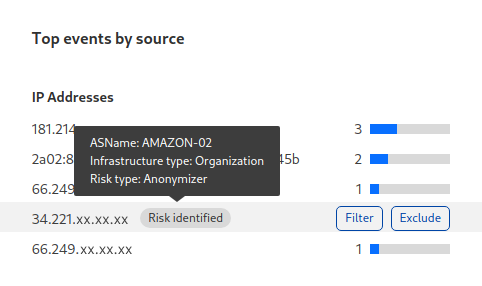

Webアプリケーションファイアウォールルールによってブロックされた大量のリクエストに対するセキュリティアラートを調査していると仮定しましょう。一般的に悪用されるソフトウェアの脆弱性についてWebサイトを調査しているIPアドレスが、このアラートの原因であると識別されるかもしれません。問題のIPがクラウドIPであったり、またはアノニマイザーとしてフラグが立っている場合、コンテキストインテリジェンスはその情報を分析ページで直接表示します。

このような文脈から、パターンを見出すことができます。攻撃はアノニマイザーやTorネットワークからやってくるのか、またはクラウドの仮想マシンからの攻撃なのか、どちらにしてもIPはあくまでIPです。しかし、アノニマイザーから来るクレデンシャル・スタッフィング攻撃を見ることは、「ボット管理の設定は最新か」というプロアクティブな対応を可能にするパターンなのです。

Cloudflareのネットワーク・バンテージ・ポイントと、それがどのように弊社のデータに反映されているか

Cloudflareの各製品群の運用規模は驚異的です。ピーク時には、Cloudflareは1秒間に4400万件のHTTPリクエストを処理し、 100カ国以上にある 250都市 からのリクエストを処理しています。クラウドフレアのネットワークは、1日あたり1 .2兆以上のDNSクエリに応答し , 121 Tbpsのネットワーク容量を持ち、すべての製品においてトラフィックに対応し、サービス拒否攻撃を軽減します。しかし、この巨大なスケールに加えて、Cloudflareのアーキテクチャは、生のデータを精製し、当社のすべての製品からのインテリジェンスを組み合わせることで、セキュリティ状況の全体像を描き出すことを可能にします。

各製品が生成する生データから精製された信号を、他の製品や機能からの信号と組み合わせることで、ネットワークや脅威データの能力を強化することができます。セキュリティ製品は、一般的なパラダイムとして、その製品のユーザー間でプラスのフライホイール効果を発揮するように作られています。例えば、ある顧客が新しいマルウェアを発見した場合、エンドポイントプロテクション・ベンダーは、そのマルウェアを検知・ブロックするアップデートを他のすべての顧客に提供することができます。ボットネットがある顧客を攻撃した場合、そのボットネットのシグネチャを見つけ、他の顧客を保護するために使用することができる情報を提供します。あるデバイスがDDoS(分散サービス妨害攻撃)攻撃に参加した場合、その情報は、ネットワークが将来のDDoS攻撃をより迅速に検出し、軽減できるようにするために使用することができます。Cloudflareの提供する製品の幅広さは、ユーザーへのフライホイール効果の恩恵がユーザー間だけでなく、 製品間でも蓄積されることからも良くわかります 。

いくつかの例を見てみましょう。

DNS解決と証明書の透明性

まず、クラウドフレアは世界最大級の再帰型DNSリゾルバ「1.1.1.1」を運用しています。このリゾルバはプライバシー保護の観点から運用されており、Cloudflareでは誰が、どのIPからクエリーを実行したかはわかりませんし、匿名のユーザーからのクエリーを関連づけることもできません。しかし、リゾルバが処理するリクエストを通じて、Cloudflareは新しく登録されたドメインや新しく表示されたドメインを確認することができます。さらに、Cloudflareは市場で最も高度なSSL/TLS暗号化製品の1つを持っており、その一環として、証明書の透明性ログの維持を支援するメンバー組織でもあります。これは、webブラウザから信頼されているルート認証局が発行したすべてのTLS証明書の公開ログです。この2つの製品により、Cloudflareはインターネット上にどのようなドメインが存在し、いつアクティブになったかを把握することができるのです。この情報は、Gateway製品の新着ドメインや新しく見たドメインのカテゴリを作成するだけでなく、これらのドメインを機械学習モデルに送り込み、疑わしいドメインや潜在的に悪意のあるドメインをライフサイクルの早い段階でラベル付けしています。

電子メールセキュリティ

他の例として、Area 1の買収により、Cloudflareは相互に補強し合う新しい機能を製品に取り入れることになります。Area 1の1.1.1.1リゾルバからドメインに対して生成できるすべてのシグナルは、悪意のあるメールの特定に利用できるようになります。また、悪意のあるメールの特定に関するArea 1の長年にわたる専門知識は、クラウドフレアのゲートウェイ製品およびファミリーのDNSリゾルバにフィードバックできるようになるでしょう。従来は、このようなデータ統合はITチームやセキュリティチームが行っていました。その代わり、データは組織の攻撃対象地域のポイント間をシームレスに流れることができ、分析と分類の品質を相互に強化することができるようになります。リクエストロギング、ブロック、リモートブラウザ隔離など、Cloudflare Zero Trustツールキット全体が、他のセキュリティリスクに対して既に導入されているポリシーと同じように、電子メールで配信される悪意あるリンクの処理に利用できるようになります。

ここ数年、Cloudflareは機械学習の利用を多くの製品に統合してきましたが、本日、当社のネットワーク・セキュリティを支えるデータとシグナルを、お客様の手にも届ける新しいツールを発表しました。セキュリティインシデントへの対応、脅威の探索、または組織の保護のためのセキュリティポリシーの積極的な設定など、人間であるお客様もCloudflareネットワークの一部になることができるようになったのです。Cloudflareネットワークにおけるユニークな位置づけは、お客様のインサイトをネットワークにフィードバックし、お客様の組織が使用するすべてのCloudflare製品を保護するだけでなく、すべてのCloudflareのお客様間の相互インサイトと防御に参加することができることを意味します。

これからのこと

Cloudflareは、Webサイトの防御、Cloudflare Zero TrustによるデバイスやSaaSアプリケーションの保護、Magic Transitによる拠点やオフィス、メール通信など、お客様の組織の攻撃対象領域をすべてカバーすることが可能です。セキュリティセンターは、お客様が今日のサイバーセキュリティリスクを理解し、Cloudflareを使用して組織を守るために必要なすべての情報を提供します。

"ニュースでよく聞くワイパー型マルウェアとは何か?"、"どのように会社を保護すればいいのだろうか?"といったお客様の質問に耳を傾け、お答えいたします。生の情報だけでなく、お客様やお客様のインターネットの使い方に関連した情報を提供します。弊社にはセキュリティセンターに関する大規模な計画があります。ファイルスキャンポータルでは、Page Shieldが見たJavaScriptファイル、Gatewayがスキャンした実行ファイル、ファイルをアップロードしてスキャンする機能などの情報を提供する予定です。IPアドレスやドメインなどのセキュリティ侵害インジケーターは、既知の場合、関連する脅威者の情報にリンクされ、お客様が直面し、問題となっている技術や戦術についての詳細な情報や、それらから防御するためにCloudflare製品をどのように使用できるかといった情報が提供されます。CVE検索を使用することで、ソフトウェアの脆弱性に関する情報を、このブログで読み慣れた、専門用語や技術用語を読み解くためのわかりやすいCloudflareの視点と一緒に見つけることができます。本日のリリースにより、新たなジャーニーが始まりました。