Setelah awalnya memberikan kontrol kepada pelanggan kami atas pengaturan perlindungan DDoS layer HTTP awal tahun ini, kami sekarang bersemangat untuk memperluas kontrol yang dimiliki pelanggan kami ke layer paket. Dengan menggunakan kontrol baru ini, pelanggan Cloudflare Enterprise yang menggunakan layanan Magic Transit dan Spectrum sekarang dapat menyesuaikan dan mengubah pengaturan perlindungan DDoS L3/4 mereka langsung dari dasbor Cloudflare atau melalui Cloudflare API.

Fungsionalitas baru ini memberikan kontrol kepada pelanggan atas dua kumpulan aturan DDoS utama:

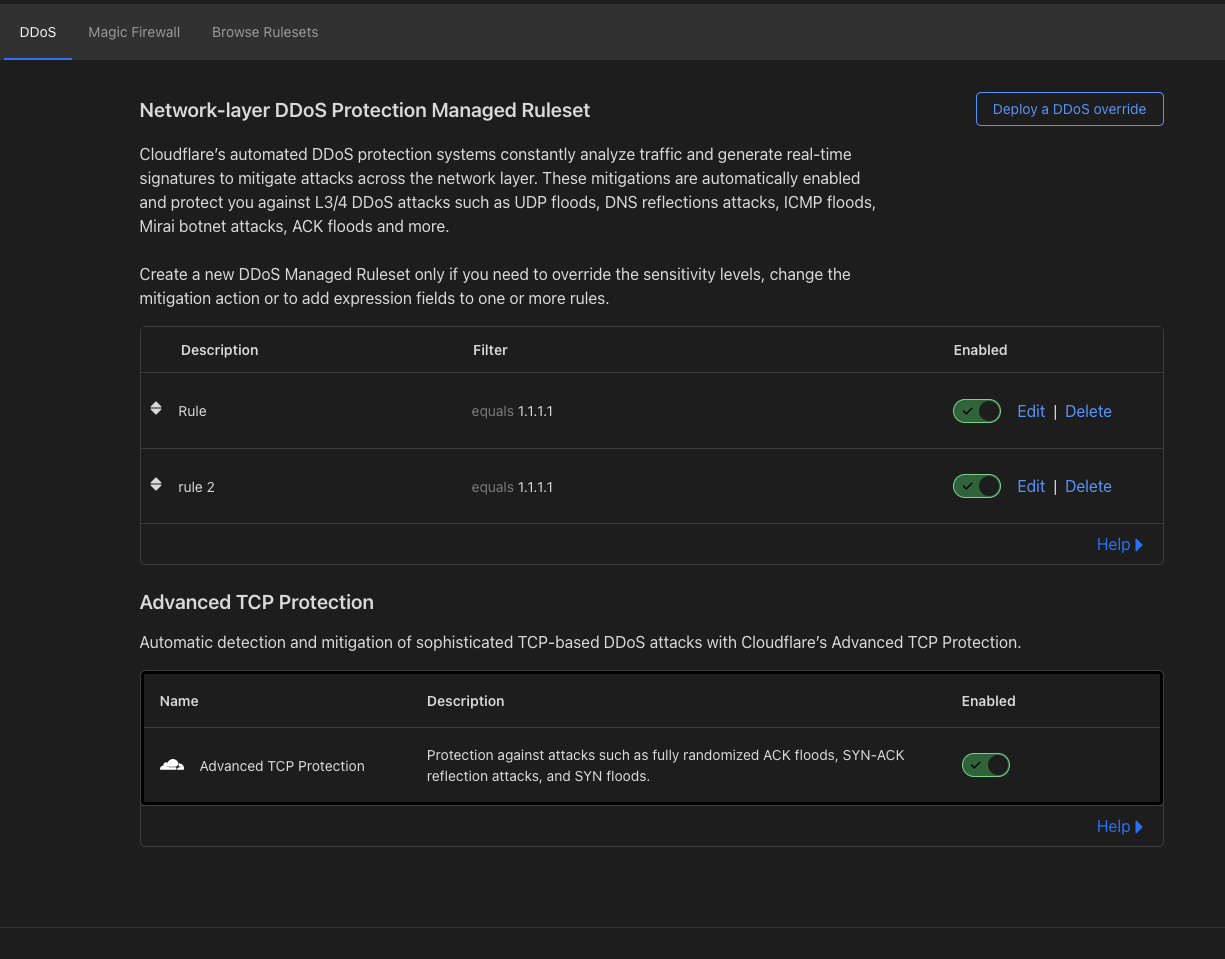

- Kumpulan aturan Perlindungan DDoS Layer Jaringan — Aturan ini mencakup aturan untuk mendeteksi dan memitigasi serangan DDoS pada layer 3/4 dari model OSI seperti UDP Flood, serangan refleksi SYN-ACK, SYN Flood, dan DNS Flood. Aturan ini tersedia untuk pelanggan Spectrum dan Magic Transit pada paket Perusahaan.

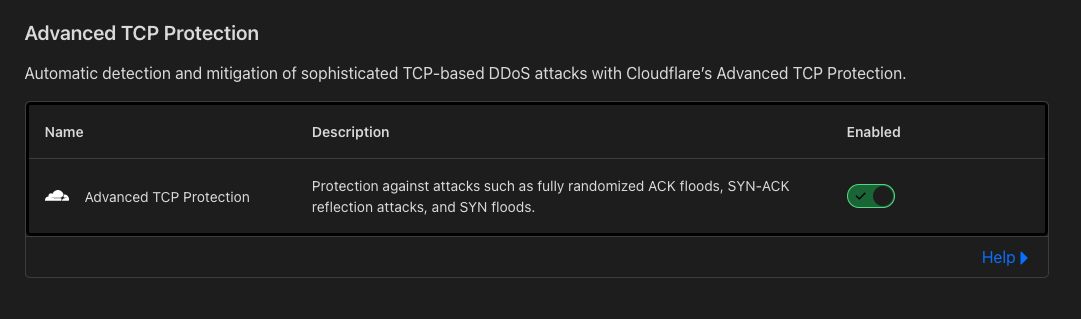

- Aturan Perlindungan TCP Tingkat Lanjut — Aturan ini mencakup aturan untuk mendeteksi dan memitigasi serangan TCP luar negara yang canggih seperti ACK Flood palsu, SYN Flood Acak, dan serangan Refleksi SYN-ACK terdistribusi. Aturan ini hanya tersedia untuk pelanggan Magic Transit.

Untuk mempelajari lebih lanjut, tinjau dokumentasi pengembang untuk Kumpulan Aturan Terkelola DDoS kami. Kami telah mengumpulkan beberapa panduan yang kami harap dapat membantu Anda:

- Orientasi & mulai dengan perlindungan DDoS Cloudflare

- Menangani hasil negatif palsu

- Menangani hasil positif palsu

- Praktik terbaik saat menggunakan VPN, VoIP, dan layanan pihak ketiga lainnya

- Cara menyimulasikan serangan DDoS

Perlindungan DDos Cloudflare

A Serangan Penolakan Layanan Terdistribusi (DDoS) adalah jenis serangan siber yang bertujuan untuk mengganggu layanan Internet korban. Ada banyak jenis serangan DDoS, dan mereka dapat dihasilkan oleh penyerang di berbagai lapisan Internet. Salah satu contohnya adalah HTTP flood. Serangan ini bertujuan untuk mengganggu server aplikasi HTTP seperti memberi daya pada aplikasi seluler dan situs web. Contoh lain adalah UDP flood. Meskipun jenis serangan ini dapat digunakan untuk mengganggu server HTTP, serangan ini juga dapat digunakan dalam upaya untuk mengganggu aplikasi non-HTTP. Ini termasuk aplikasi berbasis TCP dan UDP, layanan jaringan seperti layanan VoIP, server gaming, mata uang kripto, dan banyak lagi.

Untuk mempertahankan organisasi dari serangan DDoS, kami membangun dan mengoperasikan sistem yang ditentukan oleh perangkat lunak dan berjalan secara otonom. Mereka secara otomatis mendeteksi dan memitigasi serangan DDoS di seluruh jaringan kami. Anda dapat membaca lebih lanjut tentang sistem perlindungan DDoS otonom kami dan cara kerjanya di postingan blog teknis mendalam kami.

Perlindungan DDoS tak terukur dan tak terbatas

Tingkat perlindungan yang kami tawarkan tidak terukur dan tidak terbatas — Tidak dibatasi oleh ukuran serangan, jumlah serangan, atau durasi serangan. Belakangan, hal ini sangat penting karena seperti yang baru-baru ini kita lihat, serangan semakin besar dan semakin sering. Akibatnya, di Q3, serangan layer jaringan meningkat 44% dibandingkan dengan kuartal sebelumnya. Selain itu, baru-baru ini, sistem kami secara otomatis mendeteksi dan mengurangi serangan DDoS yang mencapai puncaknya tepat di bawah 2 Tbps — yang terbesar yang pernah kami lihat hingga saat ini.

Baca lebih lanjut tentang tren DDoS terbaru.

Aturan Terkelola

Anda dapat menganggap sistem perlindungan DDoS otonom kami sebagai sekelompok (set aturan) aturan pintar. Ada set aturan dari aturan Perlindungan DDoS HTTP, aturan Perlindungan DDoS Layer Jaringan, dan aturan Perlindungan TCP Tingkat Lanjut. Dalam postingan blog ini, kami akan membahas dua aturan terakhir. Kami telah membahas yang pertama di postingan blog Cara menyesuaikan pengaturan perlindungan DDoS HTTP Anda.

Dalam set aturan Perlindungan DDoS Layer Jaringan, setiap aturan memiliki serangkaian sidik jari bersyarat yang unik, penyembunyian bidang dinamis, ambang batas aktivasi, dan tindakan mitigasi. Aturan-aturan ini dikelola (oleh Cloudflare), yang berarti bahwa spesifikasi setiap aturan diawasi secara internal oleh para ahli DDoS kami. Sebelum menerapkan aturan baru, kami mengujinya terlebih dahulu dan dioptimalkan secara ketat untuk akurasi dan efisiensi mitigasi di seluruh jaringan global kami.

Dalam aturan Perlindungan TCP Tingkat Lanjut, kami menggunakan mesin klasifikasi status TCP baru guna mengidentifikasi status aliran TCP. Mesin yang menjalankan aturan ini adalah flowtrackd — Anda dapat membaca lebih lanjut tentang hal ini di postingan blog pengumuman kami. Salah satu fitur unik dari sistem ini adalah dapat beroperasi hanya dengan menggunakan aliran paket ingress (internal). Sistem hanya melihat traffic ingress dan mampu membatalkan, melawan, atau mengizinkan paket berdasarkan legitimasinya. Misalnya, flood paket ACK yang tidak sesuai dengan koneksi TCP terbuka akan dihapus.

Bagaimana serangan dideteksi dan dimitigasi

Contoh

Awalnya, traffic diarahkan dari Internet melalui BGP Anycast ke pusat data edge Cloudflare terdekat. Setelah traffic mencapai pusat data kami, sistem DDoS kami mengambil sampelnya secara asinkron yang memungkinkan analisis traffic di luar jalur tanpa memperkenalkan penalti latensi. Aturan Perlindungan TCP Tingkat Lanjut perlu melihat seluruh aliran paket sehingga hanya tersedia sebaris untuk pelanggan Magic Transit. Perlakuan tersebut juga tidak memperkenalkan penalti latensi apa pun.

Analisis & mitigasi

Analisis untuk set aturan Perlindungan TCP Lanjutan sangat mudah dan efisien. Sistem memenuhi syarat aliran TCP dan melacak statusnya. Dengan cara ini, paket yang tidak sesuai dengan koneksi yang sah dan statusnya dibatalkan atau dilawan. Mitigasi diaktifkan hanya di atas ambang batas tertentu yang dapat ditentukan pelanggan.

Analisis untuk set aturan Perlindungan DDoS Layer Jaringan dilakukan menggunakan algoritme streaming data. Sampel paket dibandingkan dengan sidik jari bersyarat dan beberapa tanda tangan waktu riil yang dibuat berdasarkan penyembunyian dinamis. Setiap kali paket lain cocok dengan salah satu tanda tangan, penghitung meningkat. Ketika ambang aktivasi tercapai untuk tanda tangan yang diberikan, aturan mitigasi dikompilasi dan didorong agar sebaris. Aturan mitigasi mencakup tanda tangan waktu riil dan tindakan mitigasi, misalnya, dibatalkan.

Contohnya

Sebagai contoh sederhana, satu sidik jari dapat mencakup bidang berikut: IP sumber, porta sumber, IP tujuan, dan nomor urut TCP. Serangan flood paket dengan nomor urut tetap akan cocok dengan sidik jari dan penghitung akan meningkat untuk setiap paket yang cocok sampai ambang batas aktivasi terlampaui. Kemudian tindakan mitigasi akan diterapkan.

Namun, dalam kasus serangan palsu di mana alamat IP sumber dan porta diacak, kami mendapati banyak tanda tangan untuk setiap kombinasi IP sumber dan porta. Dengan asumsi serangan yang cukup acak/terdistribusi, ambang batas aktivasi tidak akan terpenuhi dan mitigasi tidak akan terjadi. Untuk alasan ini, kami menggunakan penyembunyian dinamis, yaitu mengabaikan bidang yang mungkin bukan merupakan indikator kuat dari tanda tangan. Dengan menyembunyikan (mengabaikan) IP dan porta sumber, kami akan dapat mencocokkan semua paket serangan berdasarkan nomor urut unik TCP terlepas dari seberapa acak/terdistribusi serangan tersebut.

Mengonfigurasi Pengaturan Perlindungan DDoS

Untuk saat ini, kami hanya memaparkan beberapa aturan perlindungan DDoS layer Jaringan yang telah kami identifikasi sebagai yang paling rentan terhadap penyesuaian. Kami akan mengekspos lebih banyak aturan secara berkala. Hal ini seharusnya tidak memengaruhi traffic Anda.

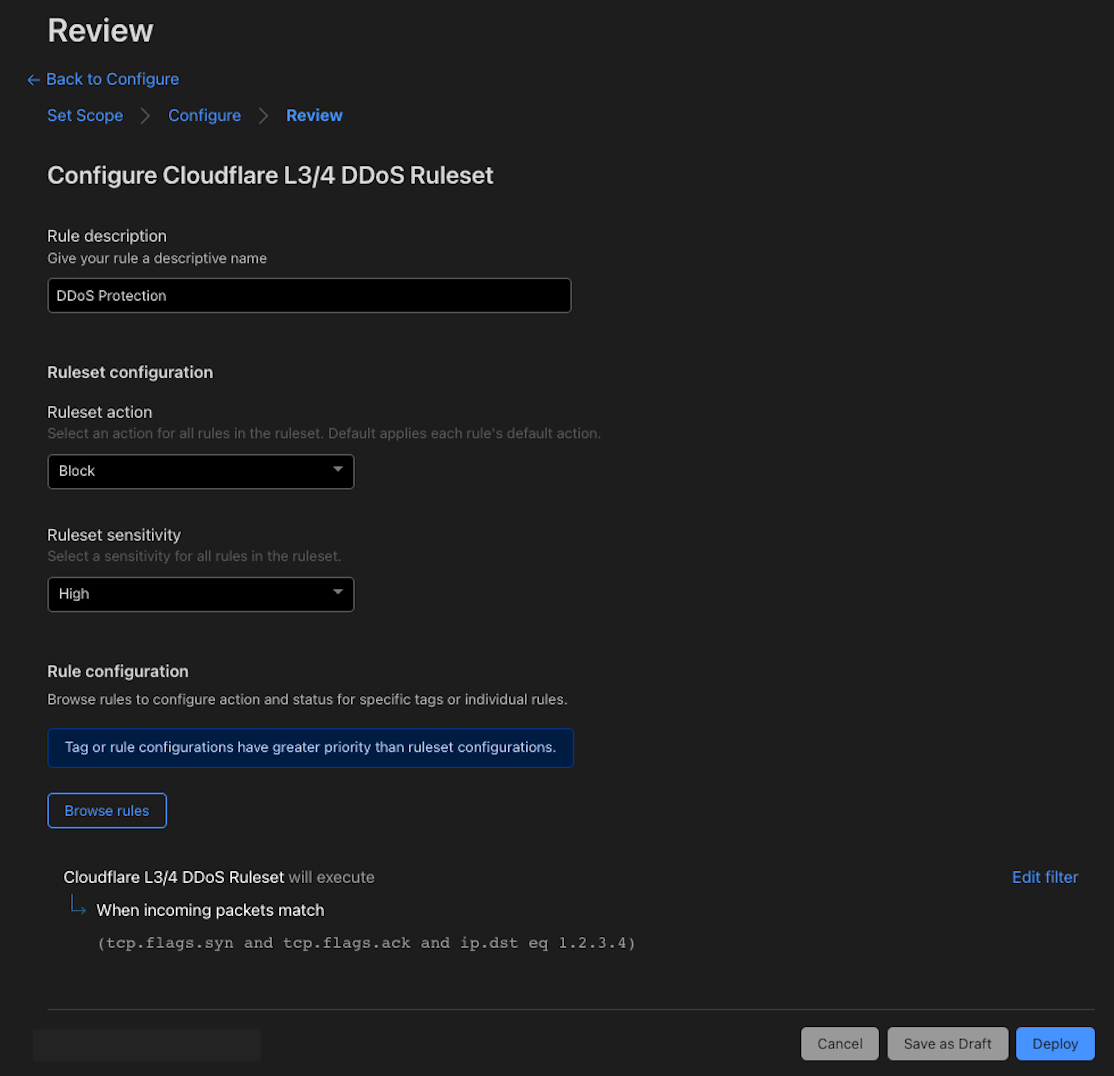

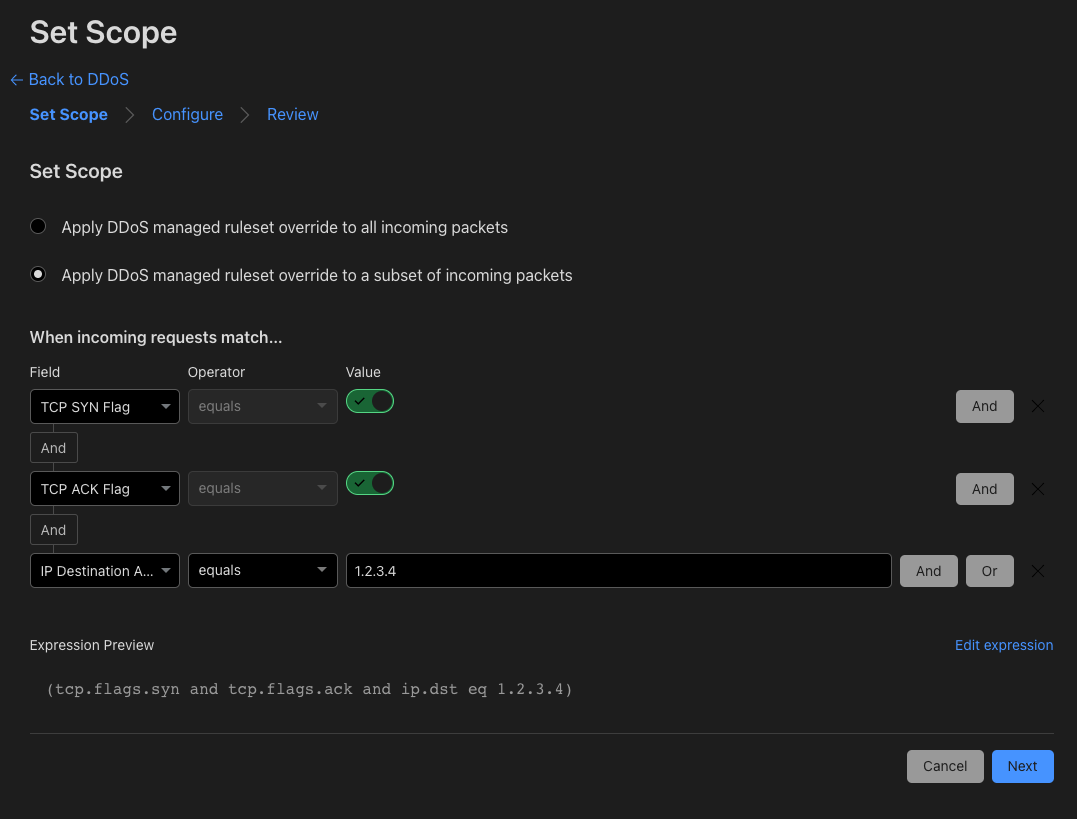

Untuk set aturan Perlindungan DDoS Layer Jaringan, untuk setiap aturan yang tersedia, Anda dapat mengganti tingkat sensitivitas (ambang batas aktivasi), menyesuaikan tindakan mitigasi, dan menerapkan filter ekspresi untuk mengecualikan/menyertakan traffic dari sistem perlindungan DDoS berdasarkan berbagai paket bidang. Anda dapat membuat beberapa penggantian untuk menyesuaikan perlindungan bagi jaringan dan berbagai aplikasi Anda.

Di masa lalu, untuk menyesuaikan aturan Anda harus melalui saluran dukungan kami. Dalam beberapa kasus, hal ini mungkin membutuhkan waktu lebih lama untuk diselesaikan daripada yang diinginkan. Dengan pengumuman hari ini, Anda dapat menyesuaikan dan menyempurnakan sendiri pengaturan sistem edge otonom kami untuk meningkatkan akurasi perlindungan dengan cepat untuk kebutuhan jaringan spesifik Anda.

Untukset aturan Perlindungan TCP Lanjutan, kami hanya memaparkan kemampuan untuk mengaktifkan atau menonaktifkannya secara keseluruhan di dasbor. Untuk mengaktifkan atau menonaktifkan set aturan per awalan IP, Anda harus menggunakan API. Sekarang, saat pertama kali masuk ke Cloudflare, tim Cloudflare harus membuat kebijakan untuk Anda terlebih dahulu. Setelah orientasi, jika Anda perlu mengubah ambang batas sensitivitas, menggunakan mode Monitor, atau menambahkan ekspresi filter, Anda harus menghubungi Dukungan Cloudflare. Dalam rilisan mendatang, ini akan tersedia melalui dasbor dan API tanpa memerlukan bantuan dari tim Dukungan kami.

Penyesuaian yang sudah ada sebelumnya

Jika sebelumnya Anda menghubungi Dukungan Cloudflare untuk menerapkan penyesuaian, penyesuaian Anda telah dipertahankan, dan Anda dapat mengunjungi dasbor untuk melihat pengaturan dari set aturan Perlindungan DDoS Layer Jaringan dan mengubahnya jika perlu. Jika Anda memerlukan perubahan apa pun pada penyesuaian Perlindungan TCP Lanjutan, hubungi Dukungan Cloudflare.

Jika sejauh ini Anda tidak perlu menyesuaikan perlindungan, Anda tidak perlu melakukan tindakan apa pun. Namun, jika Anda ingin melihat dan menyesuaikan pengaturan perlindungan DDoS, ikuti panduan dasbor ini atau tinjau dokumentasi API untuk mengonfigurasi pengaturan perlindungan DDoS secara terprogram.

Membantu Membangun Internet yang Lebih Baik

Di Cloudflare, semua yang kami lakukan dipandu berdasarkan misi kami untuk membantu membangun Internet yang lebih baik. Visi tim DDoS berasal dari misi ini: tujuan kami adalah membuat dampak serangan DDoS menjadi perkara masa lalu. Langkah pertama kami adalah membangun sistem otonom yang mendeteksi dan memitigasi serangan secara mandiri. Selesai. Langkah kedua adalah mengekspos bidang kontrol atas sistem ini kepada pelanggan kami (diumumkan hari ini). Selesai. Langkah selanjutnya adalah mengotomatisasi konfigurasi sepenuhnya dengan fitur auto-pilot — melatih sistem untuk mempelajari pola traffic spesifik Anda guna mengoptimalkan pengaturan perlindungan DDoS secara otomatis. Anda dapat mengharapkan lebih banyak peningkatan, otomatisasi, dan kemampuan baru untuk menjaga properti Internet Anda tetap aman, tersedia, dan berkinerja.

Belum menggunakan Cloudflare? Mulai sekarang.