Chez Cloudflare, nous croyons que chaque candidat, quelle que soit son affiliation politique, devrait être en mesure de mener sa campagne sans devoir se préoccuper des risques de cyberattaques. Les auteurs d'attaques malveillants, tels que les acteurs de menaces émanant d'un État-nation, qui recherchent une récompense monétaire ou qui ont simplement du temps à perdre, sont souvent en désaccord avec notre mission et aspirent à perturber le processus démocratique.

La protection des boîtes de réception est essentielle pour stopper les attaques

Ces dernières années, ces acteurs malveillants ont utilisé les e-mails comme le principal vecteur de diffusion de menaces dans le but de perturber les campagnes électorales. Une brève recherche en ligne révèle à quel point des acteurs malveillants tentent encore activement de compromettre les boîtes de réception de responsables électoraux.1 Plus de 90 % des dommages infligés à une organisation sont imputables à une attaque de phishing ; la protection des boîtes de réception est donc une priorité absolue. Des e-mails de phishing bien rédigés ou un clic infortuné peuvent permettre à un acteur malveillant de consulter des informations sensibles, de diffuser de fausses informations aux électeurs ou de dérober des dons de campagne.

Lors des élections de mi-mandat de 2022 aux États-Unis, Cloudflare a protégé les boîtes de réception de plus de 100 campagnes, responsables électoraux et organisations publiques contribuant au déroulement des élections. Ces campagnes concernaient aussi bien les élections locales de nouveaux fonctionnaires que les titulaires du gouvernement national. Au cours des trois mois qui ont précédé les récentes élections, Cloudflare a traité plus de 20 millions d'e-mails et intercepté quelque 150 000 attaques par phishing avant qu'elles n'atteignent les boîtes de réception des responsables de campagnes.

Les campagnes politiques sont la cible d'attaques continues

Certaines campagnes ont été plus fortement ciblées que d'autres. À titre d'exemple, dans le cadre de la campagne d'un candidat à la réélection au Sénat américain, les membres de son personnel ont reçu plus de 35 e-mails malveillants par jour en moyenne. Les acteurs malveillants ne se contentaient pas d'essayer de collecter des informations d'identification, mais essayaient également de se faire passer pour des fonctionnaires. En l'espace de trois mois, nous avons vu plus de 10 000 e-mails utilisant les noms des candidats aux élections sans leur permission.

Voici les indicateurs que nous avons observés lors de la campagne d'un sénateur, qui était fréquemment la cible de tentatives de phishing par des acteurs malveillants.

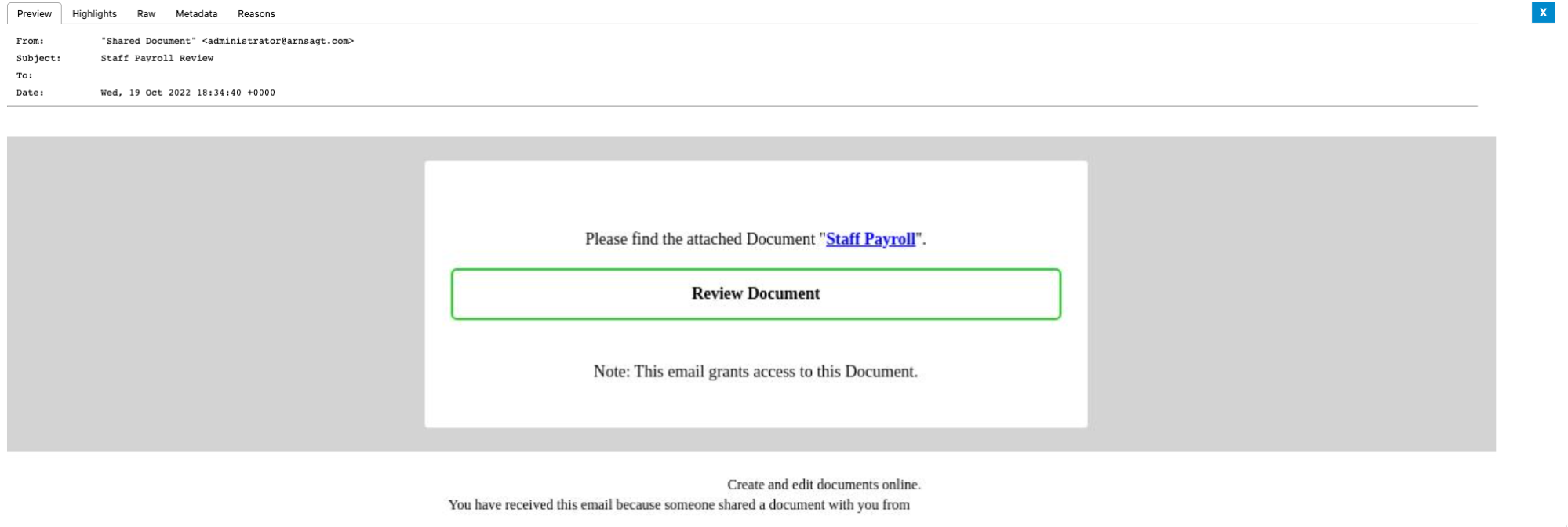

Les membres du personnel d'un candidat à la Chambre des représentants des États-Unis ont reçu un e-mail avec l'intitulé « Examen des salaires des collaborateurs », qui les invitait à cliquer sur un lien vers un document.

Il était difficile de distinguer cet e-mail d'un message interne légitime. Il contenait des mentions de bas de page valides, et sa charte graphique était cohérente avec celle de la campagne. Cependant, les modèles de Area 1 ont identifié plusieurs anomalies dans les métadonnées de l'e-mail et l'ont marqué comme malveillant.

Nos modèles ont révélé que le domaine depuis lequel ces e-mails étaient envoyés était suspect en raison de ses similitudes avec le compte de messagerie de campagne légitime du représentant. C'est ce que nous appelons la « proximité de domaines ». L'analyse du lien trouvé dans l'e-mail a également révélé que le domaine avait été enregistré récemment, élevant encore les suspicions quant à la validité de l'e-mail.

En tenant compte de tous les points de données, Area 1 a veillé à que cet e-mail n'atteigne jamais la boîte de réception d'un membre du personnel de la campagne, et a ainsi évité la perte de données et d'argent.

La diffusion de pièces jointes malveillantes est une autre forme d'attaque fréquemment observée pendant les campagnes. Ces pièces jointes peuvent contenir des rançongiciels ou des logiciels de transfert de données. L'objectif est de grever la campagne de l'homme politique ou d'exfiltrer des informations sensibles.

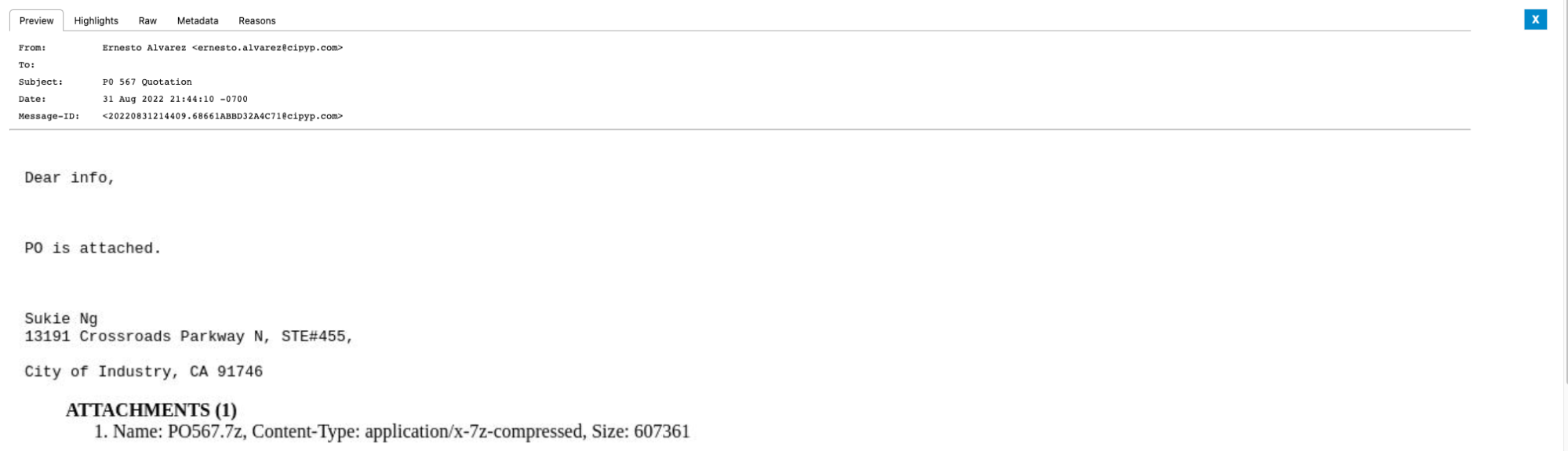

Les acteurs malveillants brouillent les pistes en modifiant l'extension du fichier joint ou en indiquant, dans le corps de l'e-mail, que la pièce jointe est un contenu inoffensif. Nous en avons observé une démonstration pendant une autre campagne, lorsqu'un collaborateur a reçu un e-mail ciblé l'invitant à télécharger un bon de commande.

Une personne qui traite des centaines de bons de commande par jour n'a pas le temps d'examiner minutieusement chaque e-mail et, au lieu de cela, se concentre plutôt sur le versement des fonds, afin de ne pas interrompre les activités en cours. Les modèles de Area 1 ont permis au collaborateur de gagner du temps, et ont déterminé que l'e-mail était malveillant.

Nos modèles ont d'abord remarqué que la pièce jointe était un fichier 7-Zip intitulé « PO567.7z ». La plupart des bons de commande sont envoyés au format PDF ; il était donc préoccupant que celui-ci soit envoyé sous forme de fichier compressé 7z. Un autre point de données que les modèles ont évalué comme anormal était la tonalité insatisfaisante du message. L'e-mail comportait non seulement une erreur grammaticale flagrante (c'est-à-dire « Cher Info »), mais la tonalité du message était également insatisfaisante, puisqu'il manquait dans celui-ci des informations courantes, qui figurent dans les e-mails contenant des bons de commande légitimes.

Tous ces signaux, associés au fait que ce message était la première communication que recevait le destinataire de cet expéditeur, ont incité Area 1 à intercepter l'e-mail avant qu'il n'atteigne une boîte de réception.

Ces exemples témoignent de la confiance que les campagnes accordent à Cloudflare. Notre capacité à analyser des millions d'e-mails et à empêcher les messages dangereux d'atteindre les boîtes de réception, tout en permettant aux messages légitimes d'atteindre leurs destinataires sans heurt, explique pourquoi tant de campagnes ont opté pour le produit Cloudflare Area 1 pour sécuriser leurs messageries et, par extension, nos institutions démocratiques.

La solution Area 1 de Cloudflare

Tout cela est possible grâce aux algorithmes préventifs de découverte de campagnes et d'apprentissage automatique de Area 1, qui analysent différents signaux concernant les menaces, des pièces jointes des e-mails au domaine de l'expéditeur, ainsi que la tonalité du message, afin d'évaluer si un e-mail est malveillant ou non.

Nous avons également veillé à ce que Area 1 soit facile à déployer, afin d'assurer que les campagnes soient protégées immédiatement, sans devoir passer du temps à configurer des équipements, des agents ou des appareils. Cloudflare est également consciente que les équipes des campagnes électorales ont des difficultés à appliquer des contrôles adéquats d'hygiène et d'authentification des e-mails, stipulés par les normes industrielles (telles que SPF/DKIM/DMARC).

Ces contrôles peuvent être complexes, leur mise en œuvre peut demander du temps et le déroulement rapide des nouvelles campagnes rend plus difficile la mise en place de contrôles d'authentification des e-mails conformes aux bonnes pratiques du secteur. Il est donc d'autant plus vital de s'assurer de déployer de solides contrôles techniques des communications entrantes, afin de lutter contre les attaques par phishing et les menaces transmises par e-mail , et ainsi, de permettre aux campagnes de se concentrer sur l'essentiel : la diffusion de leur message à leurs électeurs, de la manière la plus efficace et la plus sûre possible.

Nous savons que les personnes qui aspirent à devenir fonctionnaires sont prises pour cibles par les acteurs malveillants qui cherchent à perturber le processus démocratique.

Chez Cloudflare, nous croyons en la création d'un Internet meilleur, et cela exige de nous assurer de préserver la sécurité des boîtes de réception. Si vous souhaitez en savoir plus sur le fonctionnement de Area 1 et sur les autres moyens que nous utilisons pour protéger les comptes de messagerie, veuillez consulter la page produit de Area 1 ici.