Au terme du premier trimestre 2020, nous avons entrepris de comprendre si et comment les tendances en matière d’attaques DDoS avaient évolué pendant cette période historique au cours de laquelle le monde entier s’est mis à l’abri. Depuis lors, le trafic a augmenté de plus de 50 % dans de nombreux pays, mais est-ce également le cas des attaques DDoS ?

On observe souvent une augmentation du trafic pendant les périodes de vacances. Les gens passent plus de temps en ligne pendant ces périodes, que ce soit pour faire des achats, commander de la nourriture, jouer à des jeux ou s’adonner à une multitude d’autres activités. Cette augmentation se traduit par un revenu par minute plus élevé pour les entreprises qui fournissent ces différents services en ligne.

Pendant ces périodes de pointe, les temps d’arrêt ou la dégradation du service peuvent entraîner une désaffection des utilisateurs et une perte de recettes importantes en très peu de temps. L’ITIC estime que le coût moyen d’une panne est de 5 600 dollars par minute, ce qui représente plus de 300 000 dollars par heure. Il n’est donc pas surprenant que les pirates profitent des vacances pour lancer un plus grand nombre d’attaques DDoS.

La pandémie qui sévit actuellement a une relation de cause à effet similaire. Les gens sont obligés de rester chez eux. Ils dépendent de plus en plus des services en ligne pour accomplir leurs tâches quotidiennes, ce qui a entraîné une augmentation du trafic Internet et des attaques DDoS.

Une multiplication des attaques de moindre envergure et de courte durée

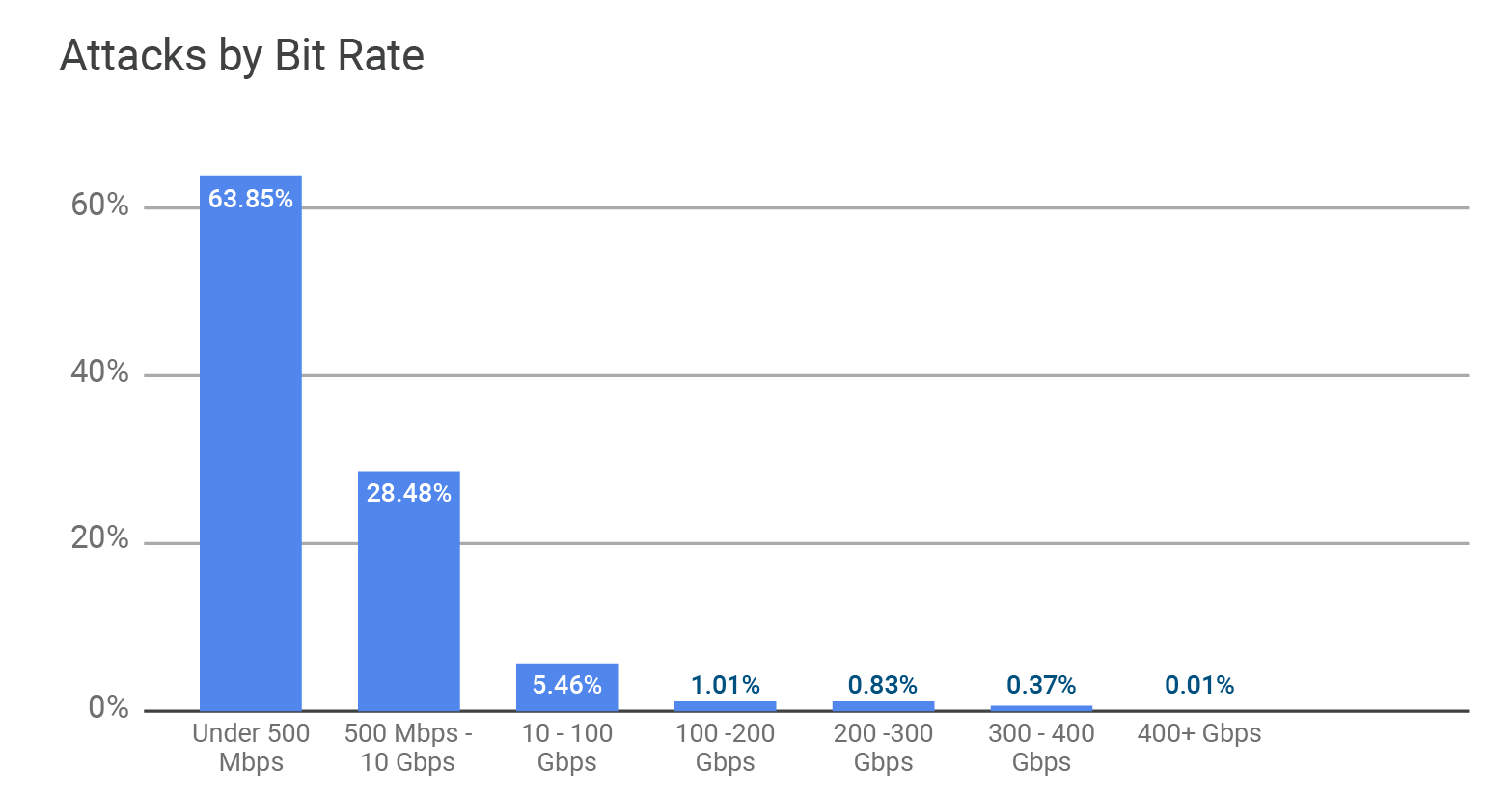

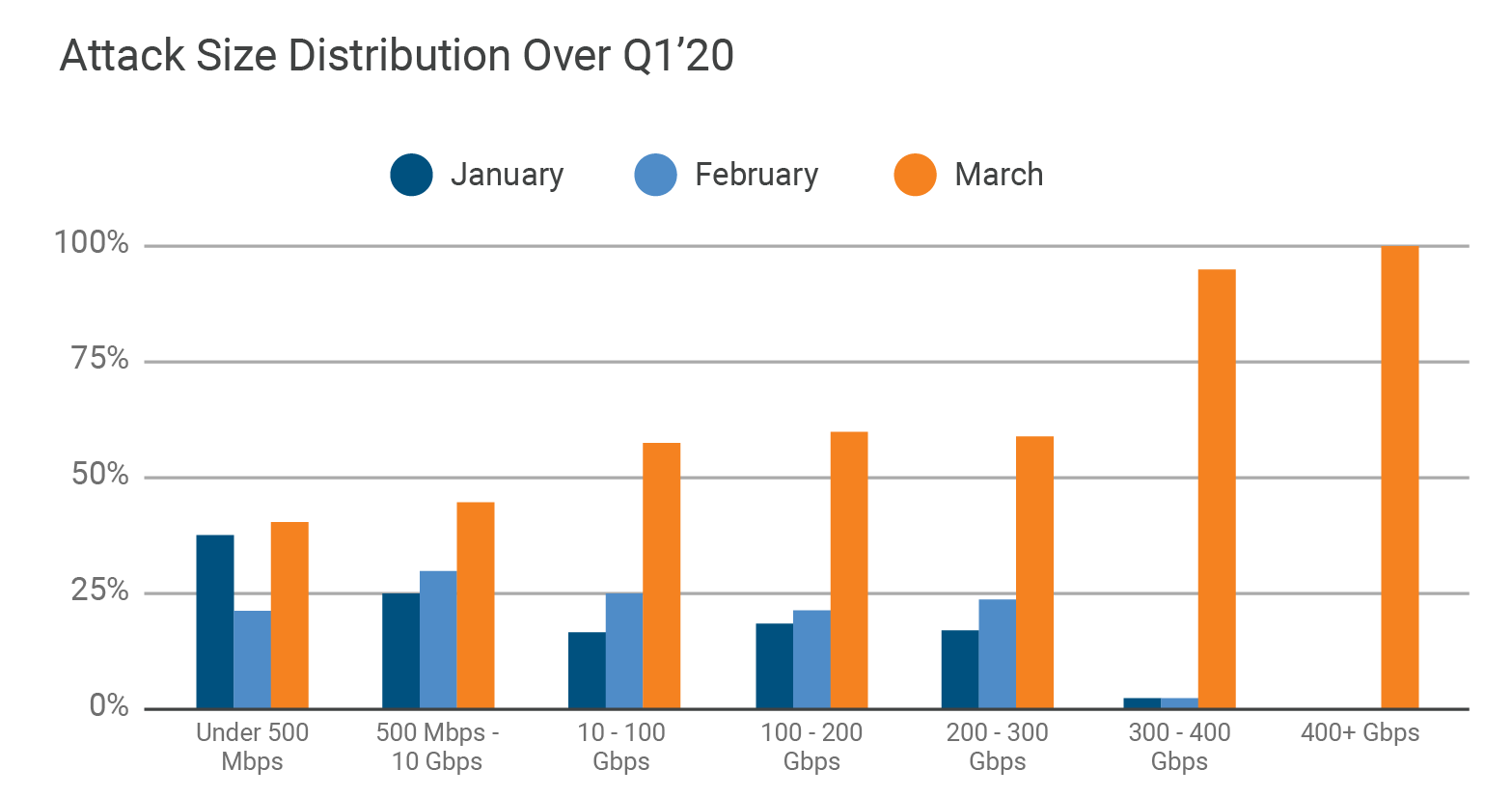

La plupart des attaques que nous avons observées au premier trimestre 2020 étaient relativement peu importantes, si l’on en juge par leur débit binaire. Comme le montre le schéma ci-dessous, au premier trimestre 2020, 92 % des attaques étaient inférieures à 10 Gbps, contre 84 % au quatrième trimestre 2019.

Pour aller plus loin, on peut constater un changement intéressant dans la répartition des attaques inférieures à 10 Gbps au premier trimestre, par rapport au trimestre précédent. Au quatrième trimestre, 47 % des attaques DDoS au niveau de la couche réseau atteignaient moins de 500 Mbps, alors qu’au premier trimestre elles ont atteint 64 %.

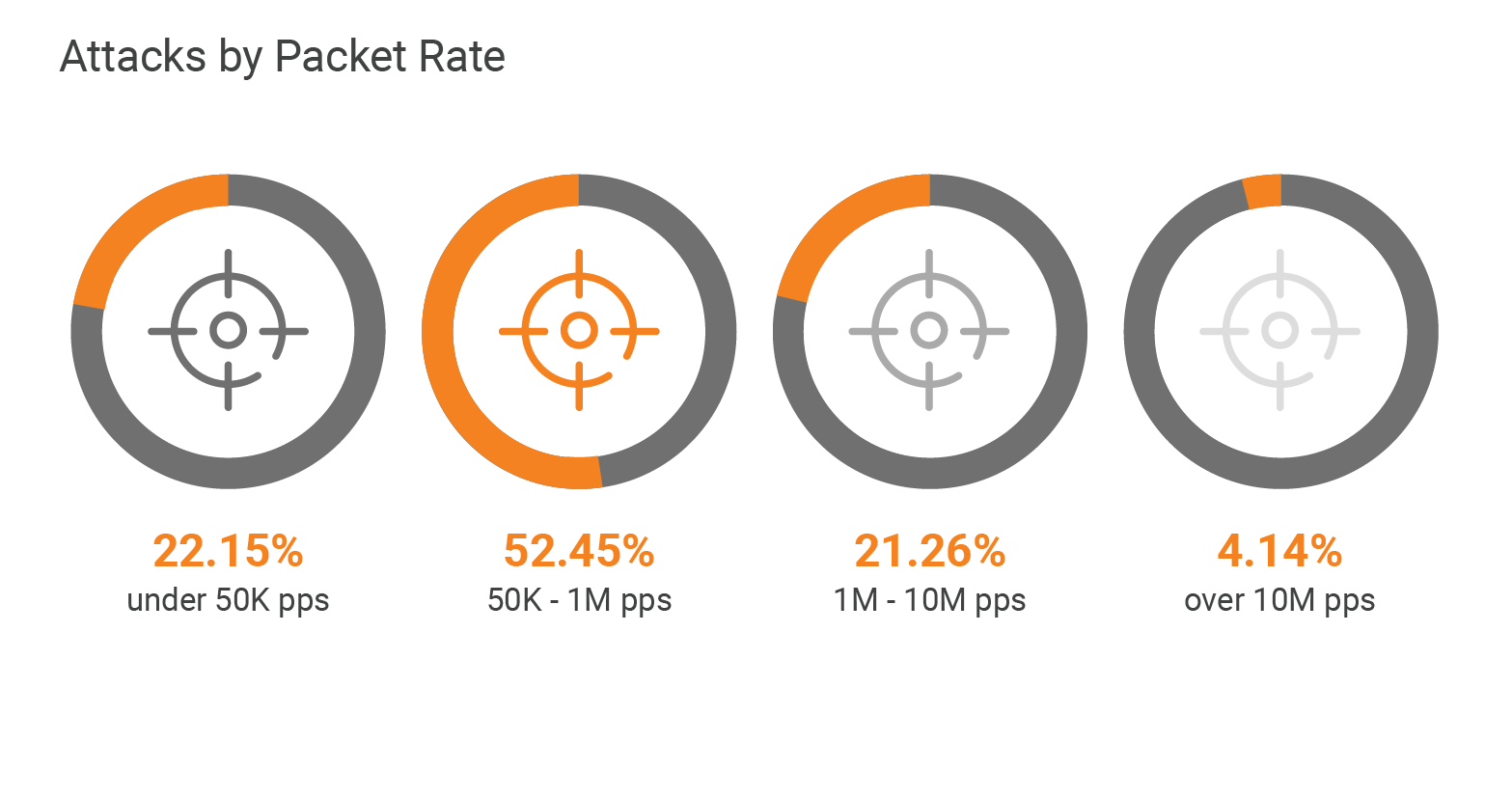

Du point de vue du débit de paquets, la majorité des attaques ont culminé à 1 million de paquets par seconde (pps). Ce taux, ainsi que leur débit binaire, indique que les pirates ne concentrent plus leurs efforts et leurs ressources pour générer des inondations à haut débit (en termes de bits ou paquets par seconde).

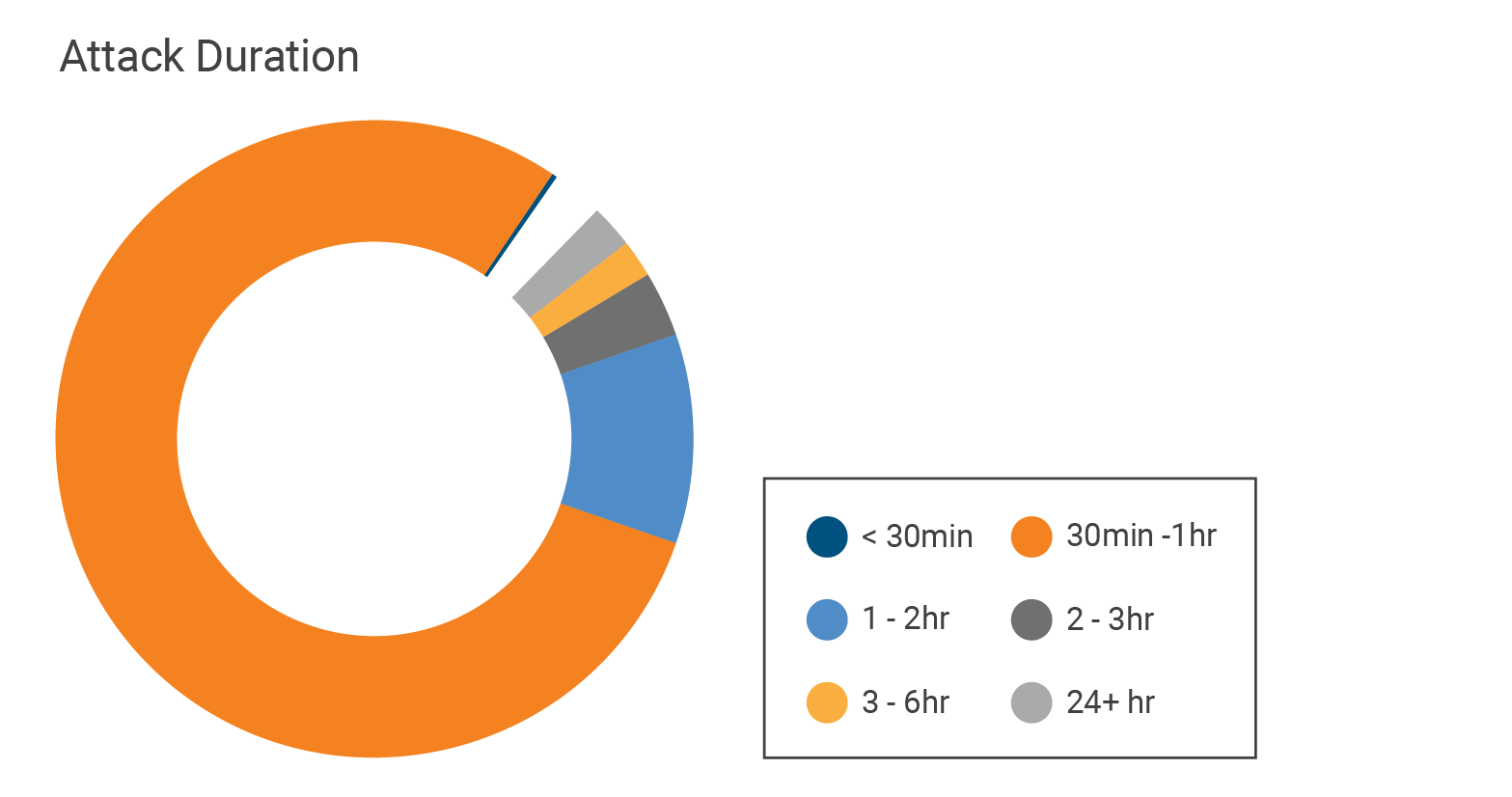

Cependant, ce ne sont pas seulement les débits de paquets et de bits qui diminuent, mais aussi la durée des attaques. Le schéma ci-dessous montre que 79 % des attaques DDoS au premier trimestre ont duré entre 30 et 60 minutes, contre 60 % au quatrième trimestre, ce qui représente une augmentation de 19 %.

Ces trois tendances pourraient s’expliquer par les éléments suivants :

- Le lancement d’attaques DDoS est peu coûteux et ne nécessite pas de connaissances techniques particulières. Les outils DDoS-as-a-service offrent aux pirates avec peu ou pas d’expertise technique la possibilité de lancer des attaques DDoS rapidement, facilement, à moindre coût et avec une bande passante limitée. Selon Kaspersky, les services permettant de lancer des attaque DDoS ne coûtent pas plus de 5 dollars pour une attaque de 300 secondes (5 minutes). De plus, les attaquants amateurs peuvent aussi facilement utiliser des outils gratuits pour générer des flots de paquets. Comme nous le verrons dans la section suivante, près de 4 % de toutes les attaques DDoS au premier trimestre ont été générées en utilisant des variantes du code Mirai disponible publiquement.

- Si une attaque de moins de 10 Gbps peut sembler peu importante, elle peut tout de même suffire à porter atteinte à des propriétés Internet insuffisamment protégées. Les attaques de moindre envergure et plus rapides peuvent s’avérer très rentables pour les pirates qui cherchent à soutirer de l’argent aux entreprises en les menaçant de perturber la disponibilité de leurs propriétés Internet.

Les attaques de grande envergure persistent, mais elles sont plus rares

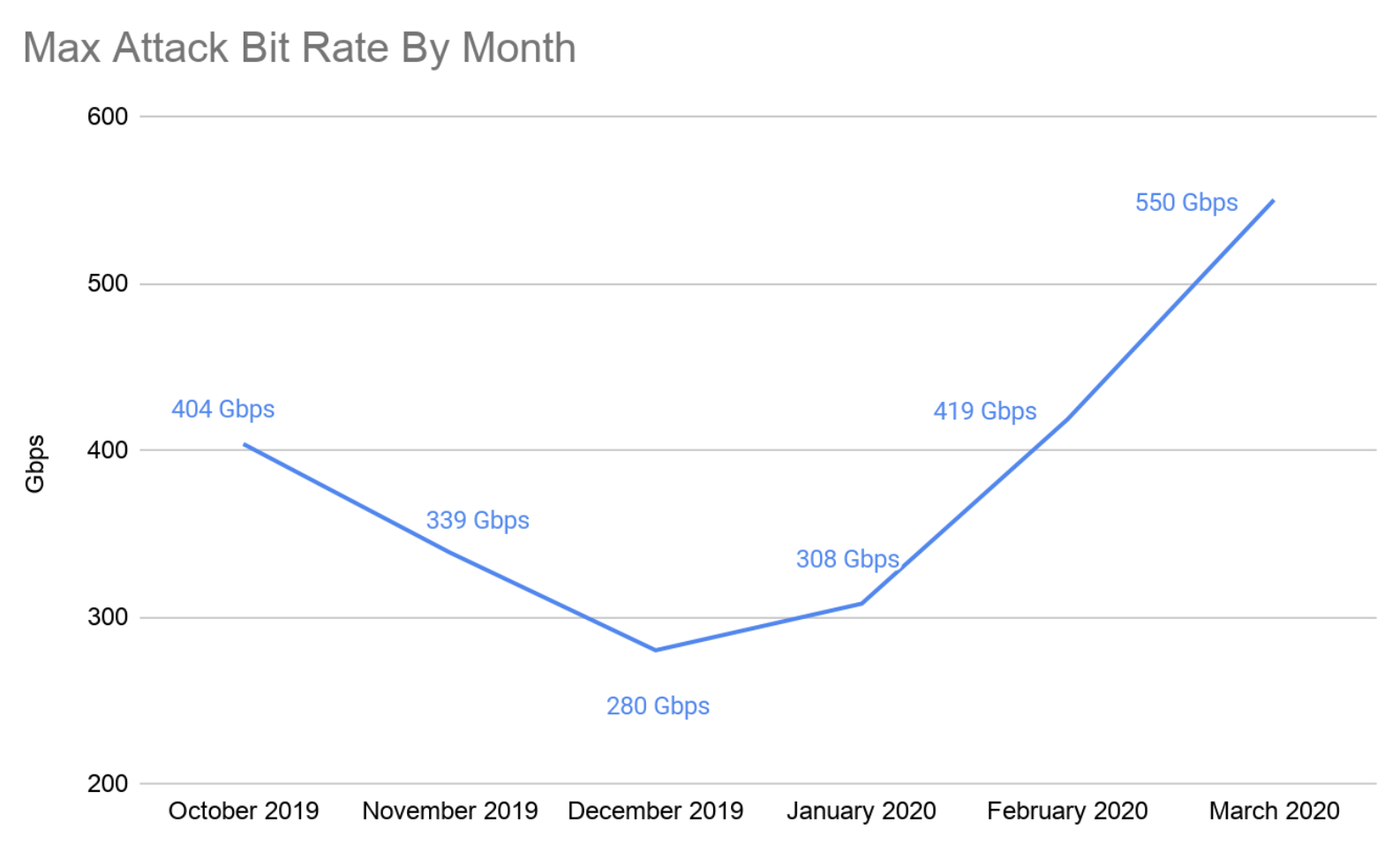

Si la majorité des attaques étaient inférieures à 10 Gbps, les attaques de plus grande envergure sont encore fréquentes. Le graphique ci-dessous montre les attaques DDoS de la couche réseau les plus importantes que Cloudflare a observées et atténuées au quatrième trimestre 2019 et au premier trimestre 2020. L’attaque la plus importante du trimestre a été enregistrée en mars, atteignant un pic tout juste supérieur à 550 Gbps.

Des pirates qui persistent malgré l’échec

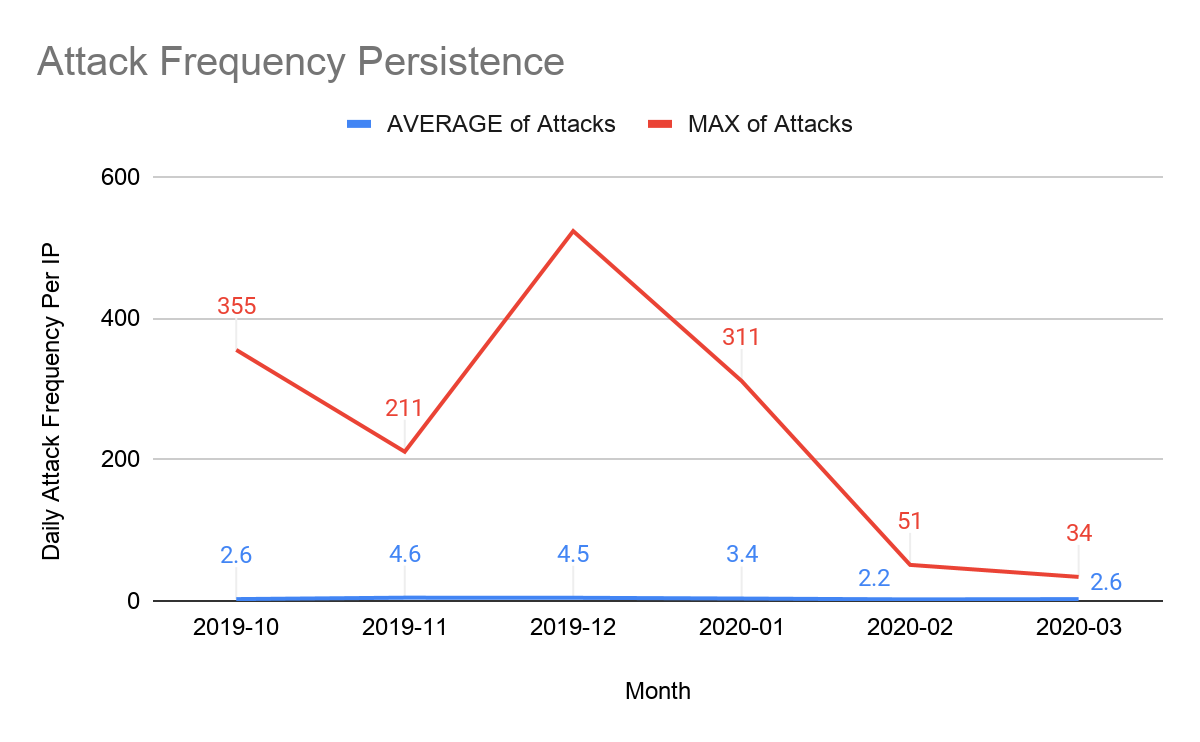

Les pirates persistants sont ceux qui n’abandonnent pas quand leurs attaques échouent : ils essaient et essaient encore. Ils envoient plusieurs attaques sur leur cible, en utilisant souvent plusieurs vecteurs d’attaque. Pendant la période des fêtes de fin d’année 2019, les pirates ont persisté, lançant jusqu’à 523 attaques DDoS en une journée contre une seule adresse IP de Cloudflare. Chaque adresse IP Cloudflare attaquée a été visée par pas moins de 4,6 attaques DDoS par jour en moyenne.

Au cours du premier trimestre, alors que le monde entier entrait en phase de confinement à cause de la COVID-19, nous avons constaté une augmentation significative du nombre d’attaques par rapport à la moyenne mensuelle. La dernière fois que nous avons constaté une telle augmentation, c’était pendant la période des fêtes de fin d’année du quatrième trimestre 2019. Cependant, il est intéressant de souligner que les auteurs d’attaques semblent moins obstinés aujourd’hui que pendant les fêtes. Au premier trimestre 2020, le taux de persistance moyen a chuté jusqu’à 2,2 attaques par adresse IP Cloudflare par jour, avec un maximum de 311 attaques pour une seule adresse IP, soit 40 % de moins que pendant la période des fêtes précédente.

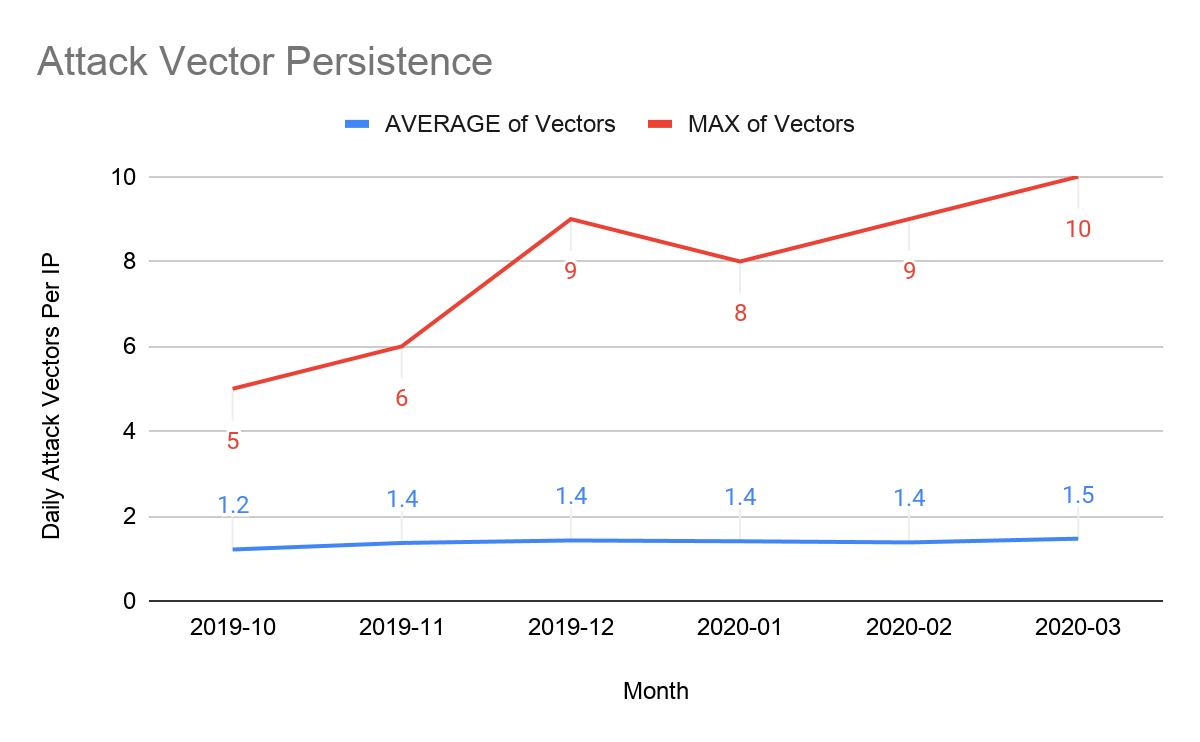

Au cours des deux derniers trimestres, le nombre moyen de vecteurs d’attaque utilisés dans le cadre d’attaques DDoS par adresse IP et par jour est resté stable à environ 1,4, pour un maximum de 10 attaques.

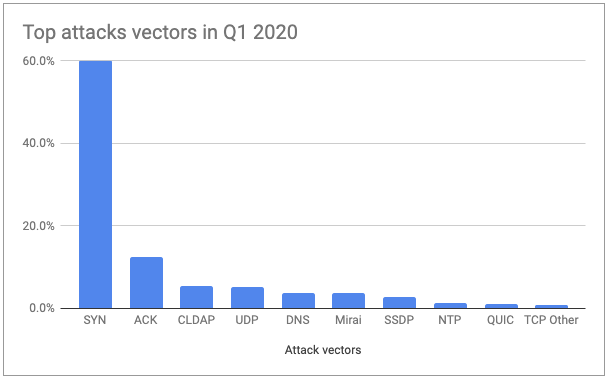

Au cours du dernier trimestre, nous avons observé plus de 34 types de vecteurs d’attaque différents au niveau des couches 3 et 4. Les attaques SYN constituaient la majorité des attaques (60,1 %) au premier trimestre, suivies des attaques ACK (12,4 %) et, en troisième position, des attaques CLDAP (5,3 %). Ensemble, les attaques DDoS SYN et ACK (TCP) représentent 72 % de tous les vecteurs d’attaque des couches 3 et 4 au premier trimestre.

Principaux vecteurs d’attaque

Malheureusement, les crises représentent souvent des opportunités pour les malfaiteurs

Le nombre d’attaques DDoS en mars 2020 a augmenté par rapport à janvier et février. Les pirates ont profité de la période de crise pour lancer davantage d’attaques DDoS, comme illustré ci-dessous.

En outre, alors que plusieurs pays ont commencé à mettre en place des mesures de confinement et d’abri sur place, les pirates ont lancé un grand nombre d’attaques de grande envergure au cours de la seconde moitié du mois de mars. Nous avons observé 55 % d’attaques supplémentaires au cours de la deuxième moitié du mois (du 16 au 31 mars) par rapport à la première moitié (du 1er au 15 mars). De plus, 94 % des attaques atteignant un pic de 300 à 400 Gbps ont été lancées au mois de mars.

Arrêter les attaques DDoS, quelle que soit leur ampleur, au plus près de la source

Les attaques DDoS évoluant sans cesse, il est indispensable de disposer d’une solution de protection complète et adaptable. Compte tenu de l’état des lieux des attaques présenté ci-dessus, voici comment Cloudflare garde une longueur d’avance sur ces évolutions pour protéger ses clients.

- Alors que les attaques diminuent en fréquence et en durée, il n’est plus possible d’appliquer les accords de niveau de service (SLA) avec un délai d’atténuation pouvant atteindre 15 minutes proposés par les fournisseurs existants. Cloudflare atténue les attaques DDoS de la couche réseau en moins de 10 secondes dans la plupart des cas, ce qui est essentiel dans ce contexte d’attaques toujours plus courtes. Apprenez-en plus sur les récentes améliorations apportées à nos systèmes de détection et d’atténuation des attaques DDoS qui nous permettent de détecter et atténuer automatiquement et rapidement les attaques DDoS à grande échelle.

- Un nombre croissant d’attaques DDoS sont localisées, ce qui signifie que les anciens dispositifs de lutte contre les attaques DDoS fondés sur des centres de nettoyage ne sont plus viables, car leur champ opérationnel est limité et ils constituent un facteur limitant, le trafic DDoS devant être acheminé dans les deux sens. L’architecture distribuée unique de Cloudflare permet à chacun de ses datacenters, implantés dans 200 villes du monde entier, de proposer des solutions complètes d’atténuation des attaques DDoS.

- Les attaques volumétriques à grande échelle existent toujours et sont employées par des attaquants ingénieux lorsque l’occasion se présente. On peut s’attendre à voir des attaques dépassant 1 Tbps à l’avenir, c’est pourquoi la capacité à atténuer les attaques DDoS de grande envergure est un élément clé des solutions actuelles de lutte contre les attaques DDoS. Cloudflare possède l’un des réseaux les plus interconnectés du monde, avec une capacité de plus de 35 Tbps, ce qui lui permet d’atténuer les attaques DDoS de n’importe quelle ampleur. Ce réseau de très grande capacité, associé à une architecture distribuée à l’échelle mondiale, permet à Cloudflare d’atténuer les attaques, petites et grandes, au plus près de la source.

Pour en savoir plus sur la solution de lutte contre les attaques DDoS de Cloudflare, contactez-nous ou abonnez-vous.