Bienvenue dans le premier rapport sur les menaces DDoS de 2023. Les attaques DDoS, ou attaques par déni de service distribué, constituent un type de cyberattaque cherchant à submerger les services Internet, comme les sites web, sous un trafic supérieur à ce qu'ils peuvent traiter, afin de perturber leur fonctionnement et de les rendre indisponibles pour les utilisateurs légitimes. Dans ce rapport, nous détaillons les dernières tendances et statistiques relatives au panorama des attaques DDoS, telles que nous les avons observées sur notre réseau mondial.

Commencer l'année 2023 en fanfare

Les acteurs malveillants ont commencé l'année 2023 en fanfare. Le début de l'année a été caractérisé par une série de campagnes lancées par des hacktivistes à l'encontre de cibles occidentales, comme des établissements bancaires, des aéroports, des entreprises du secteur de la santé et des universités, principalement par Killnet (un groupe prorusse, organisé via Telegram) ou plus récemment par AnonymousSudan.

Les cyberattaques lancées par Killnet et AnonymousSudan ont attiré la plus grande partie de l'attention, mais nous n'avons constaté aucune attaque particulièrement novatrice ou excessivement démesurée de leur part.

Attaques hyper-volumétriques

Nous avons toutefois observé une augmentation des attaques DDoS hyper-volumétriques lancées par d'autres acteurs malveillants. La plus volumineuse présentait un pic supérieur à 71 millions de requêtes par seconde (r/s), soit un chiffre dépassant de 55 % l'ancien record du monde de 46 millions de r/s enregistré par Google.

Pour revenir à Killnet et AnonymousSudan, si aucune attaque remarquable n'a été signalée, nous ne devrions néanmoins pas sous-estimer les risques potentiels. Les propriétés Internet sans protection peuvent toujours être mises hors ligne (et l'ont d'ailleurs été) par les cybercampagnes menées par Killnet ou AnonymousSudan. Les entreprises doivent prendre des mesures de défenses proactives pour réduire les risques.

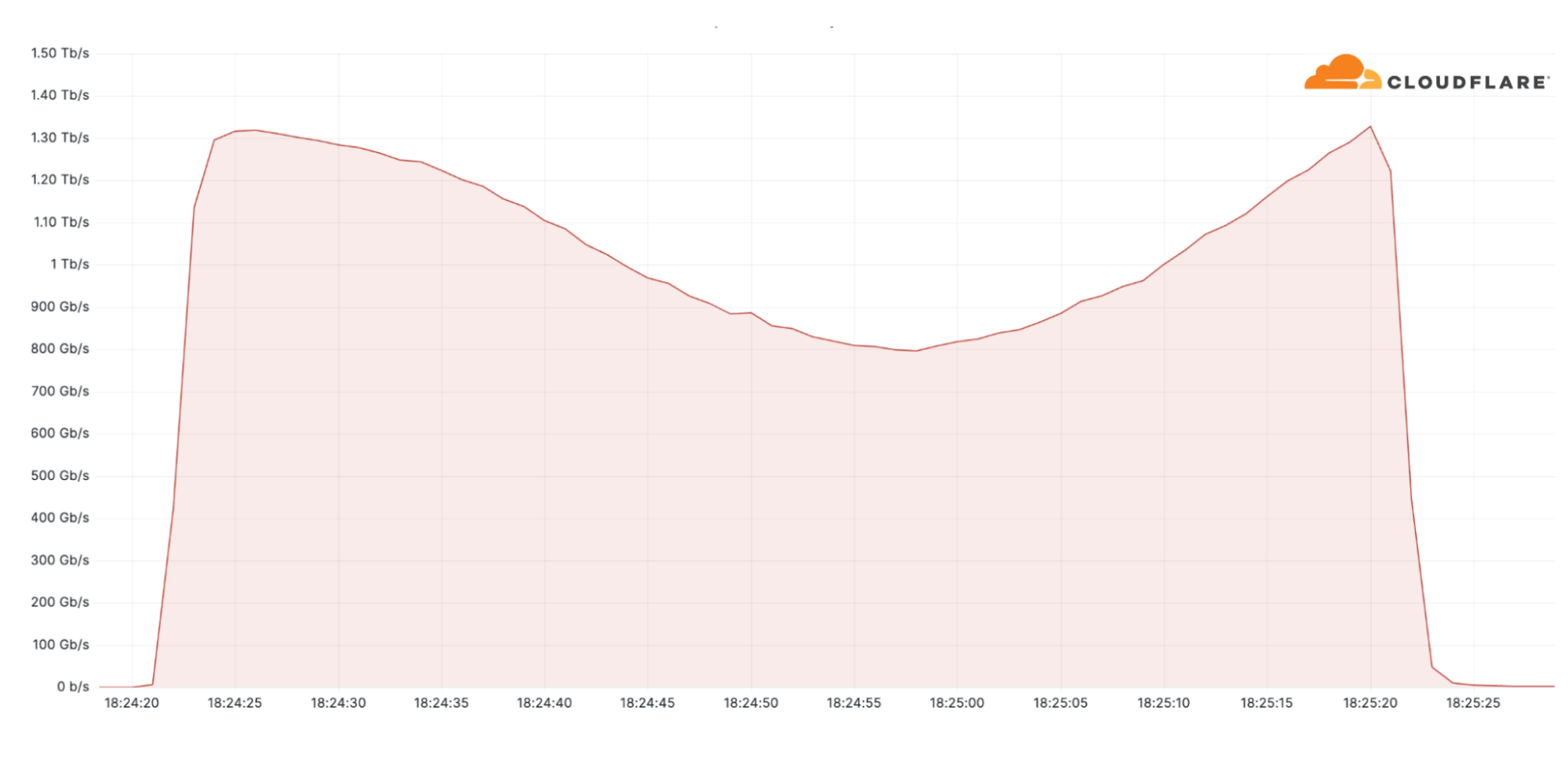

Grâce à Cloudflare, aucun impact sur l'activité pour l'entreprise sud-américaine Telco, visée par des attaques atteignant le térabit

Une des autres attaques volumineuses que nous avons observée au premier trimestre a été l'attaque DDoS de 1,3 Tb/s (térabits par seconde) qui s'en est prise à un fournisseur de télécommunications sud-américain. L'attaque n'a duré qu'une minute. Multivectorielle, cette dernière impliquait ainsi du trafic hostile DNS et UDP. Elle faisait partie d'une campagne plus vaste regroupant plusieurs attaques dépassant le térabit et provenant d'une variante du botnet Mirai, forte de 20 000 entités. La plus grande partie du trafic hostile provenait des États-Unis, du Brésil, du Japon, de Hong Kong et d'Inde. Les systèmes Cloudflare l'ont automatiquement détectée et atténuée, sans aucune incidence sur les réseaux du client.

Des botnets très performants

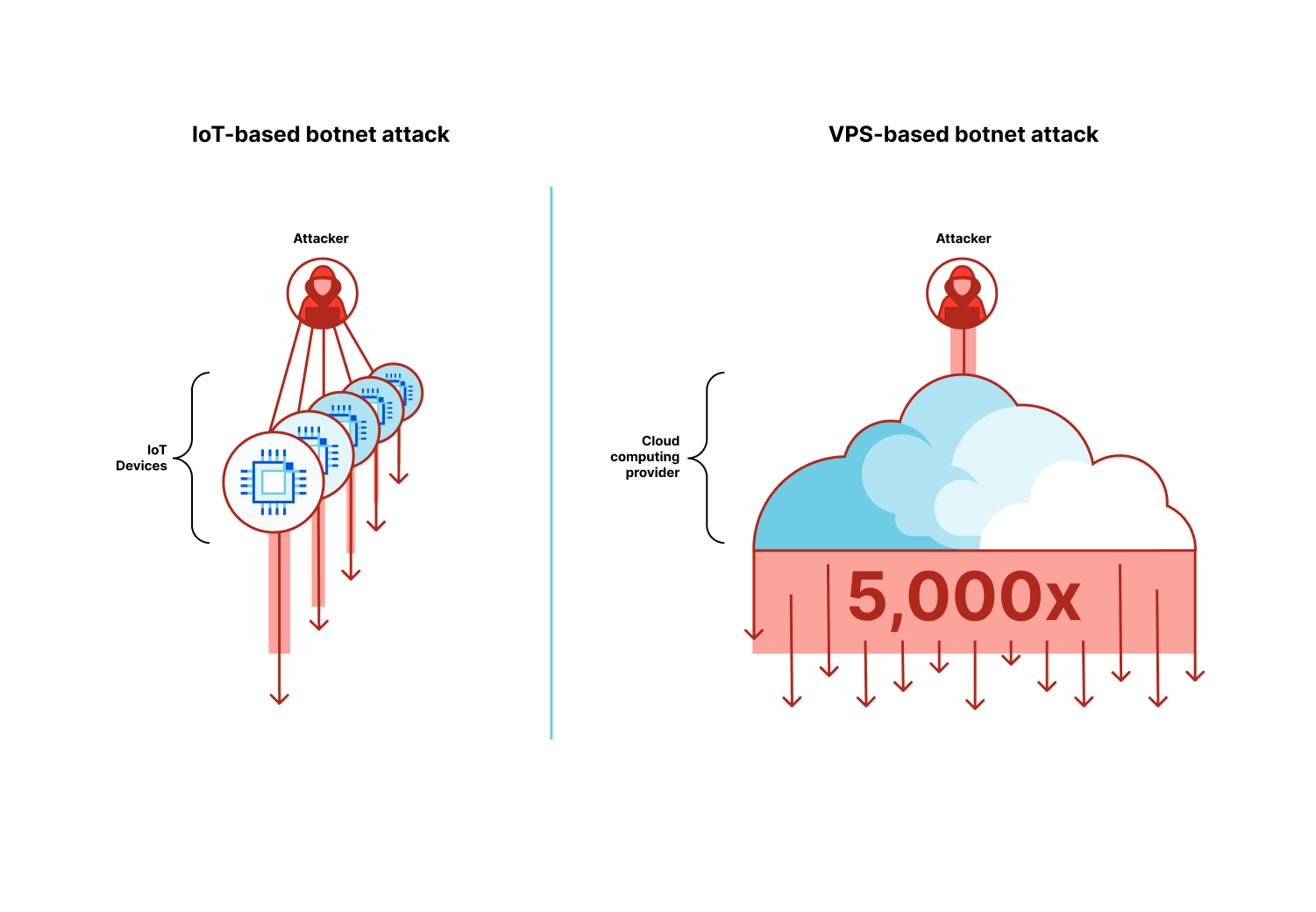

Les attaques hyper-volumétriques tirent parti d'une nouvelle génération de botnets composés de serveurs privés virtuels (Virtual Private Servers, VPS) plutôt que d'appareils liés à l'Internet des objets (IdO).

Historiquement, les botnets étendus s'appuyaient sur des appareils IdO exploitables, comme les caméras de sécurité intelligentes, pour orchestrer leurs attaques. Malgré le débit limité de chacun de ces appareils, ils se révélaient capables de générer une quantité suffisante de trafic pour perturber leurs cibles une fois utilisés ensemble (c'est-à-dire, au sein d'un groupe généralement composé de centaines de milliers ou de millions d'appareils).

La nouvelle génération de botnets utilise une fraction de ce nombre d'appareils, mais chacun d'eux s'avère considérablement plus puissant. Les fournisseurs d'informatique cloud proposent des serveurs privés virtuels aux start-ups et aux entreprises afin de leur permettre de développer des applications performantes. L'inconvénient de cette approche réside dans le fait qu'elle permet également aux acteurs malveillants de mettre sur pied des botnets très performants, capables de se montrer jusqu'à 5 000 fois plus puissants. Les auteurs d'attaques accèdent aux serveurs privés virtuels en compromettant des serveurs non mis à jour et en piratant les consoles de gestion à l'aide d'identifiants d'API dérobés lors d'une fuite.

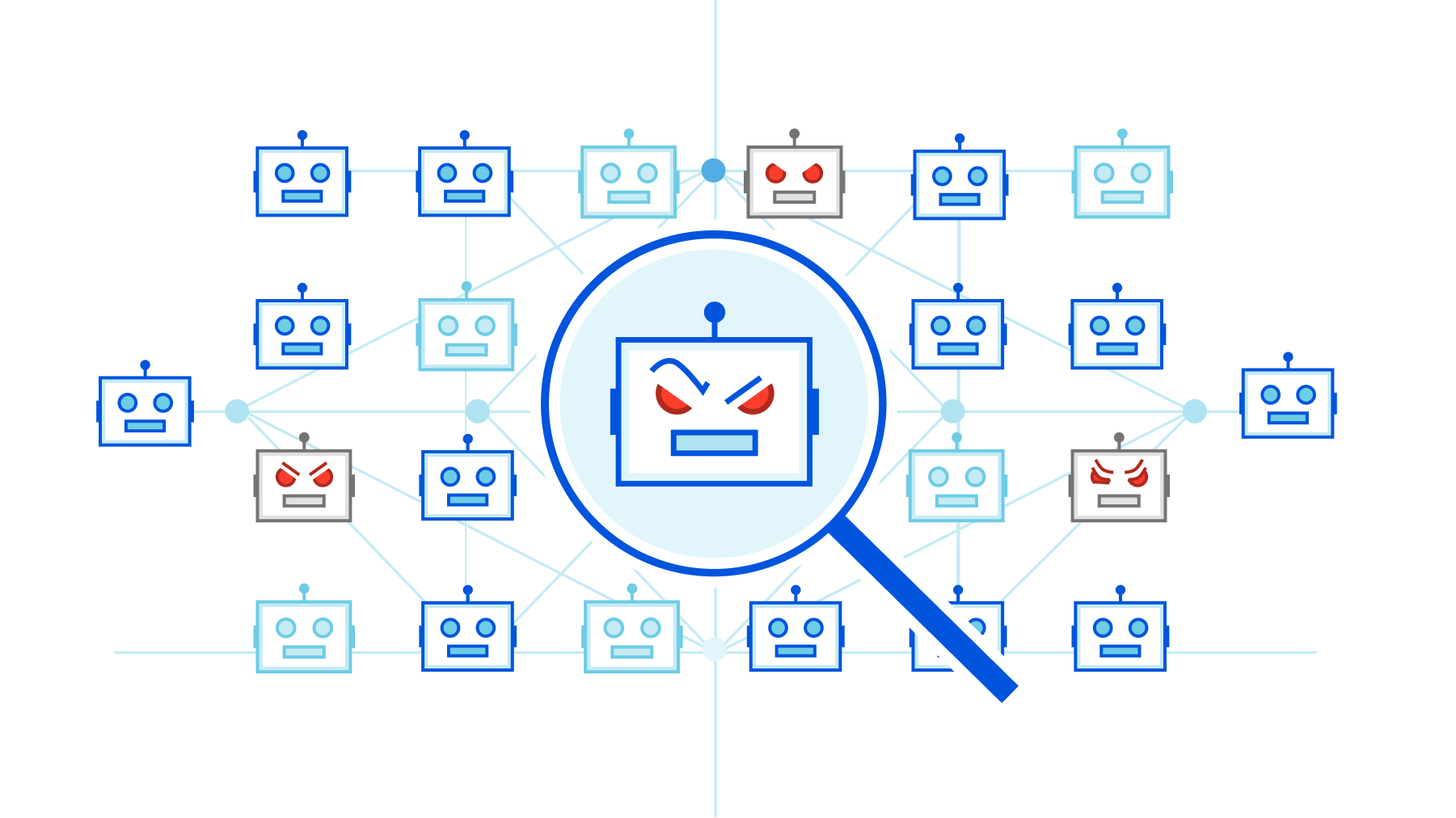

Cloudflare travaille depuis un certain temps, en collaboration avec les principaux fournisseurs d'informatique cloud, au développement de mesures contre ces botnets basés sur les VPS. Des parties considérables de ces botnets ont été désactivées grâce à la diligence et à la réaction rapide des fournisseurs d'informatique cloud. Véritable témoignage de la réussite de cette collaboration, nous n'avons observé aucune nouvelle attaque hyper-volumétrique depuis ces efforts communs.

Nous bénéficions également d'une excellente collaboration avec la communauté de la cybersécurité qui nous permet de démanteler ces botnets une fois que nous détectons des attaques de cette ampleur, mais nous souhaitons rendre le processus encore plus simple et automatisé.

Nous invitons les fournisseurs d'informatique cloud, les fournisseurs d'hébergement et les fournisseurs de services généraux à s'inscrire au flux d'informations gratuit sur les menaces liées aux botnets de Cloudflare (Botnet Threat Feed) afin de bénéficier d'une visibilité sur les attaques lancées depuis leurs réseaux et de nous aider à anéantir les botnets.

Principaux points clés de ce trimestre

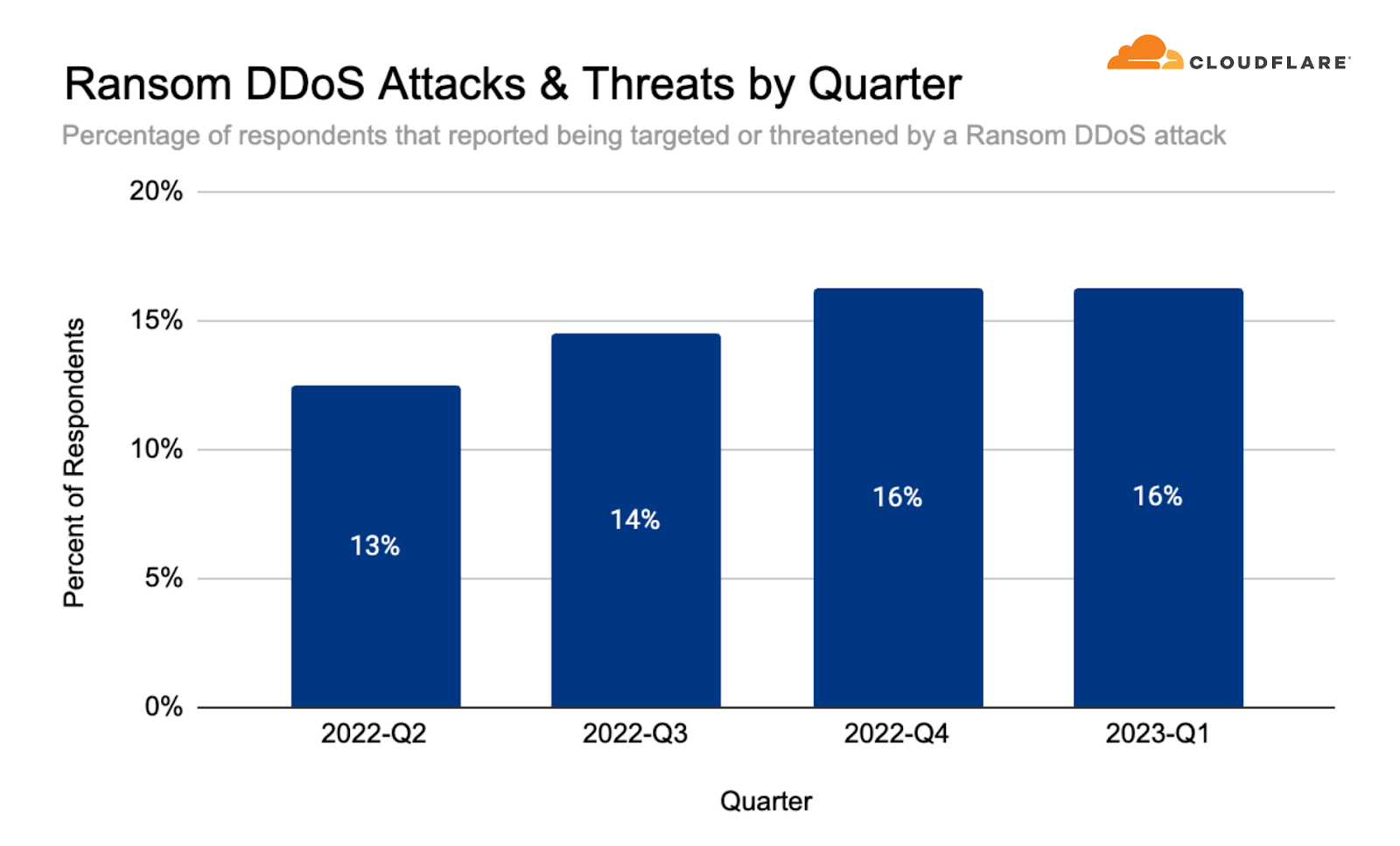

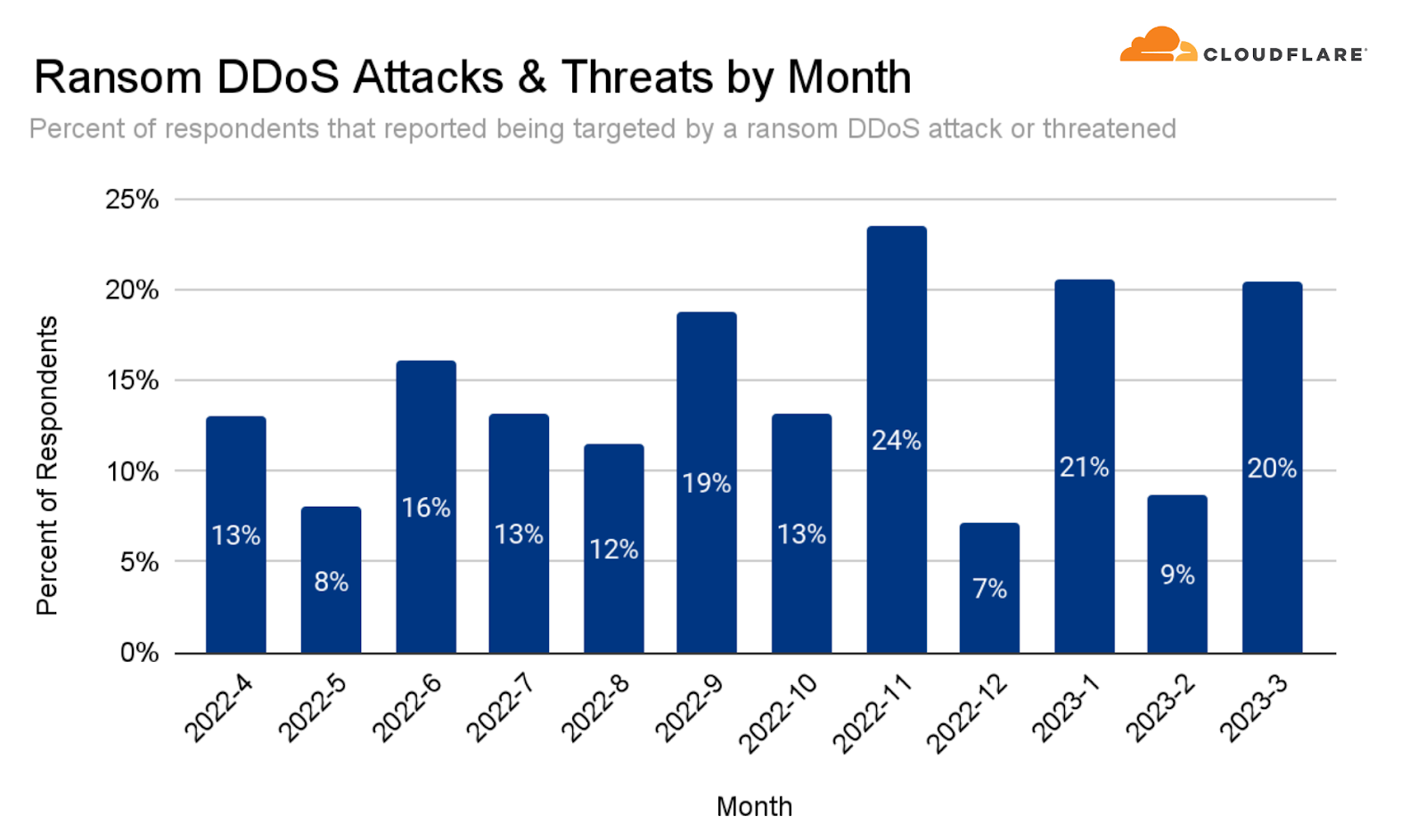

- Lors du premier trimestre, 16 % des clients étudiés ont signalé une attaque DDoS avec demande de rançon. Un chiffre qui demeure stable par rapport au trimestre précédent, mais représente néanmoins une augmentation de 60 % par rapport à l'année précédente.

- Le secteur des organismes à but non lucratif et celui des médias audiovisuels ont tous deux figurés parmi les plus visés. La Finlande a été la principale source d'attaques DDoS HTTP en termes de pourcentage de trafic hostile et la cible principale des attaques DDoS sur la couche réseau. Israël a été le pays le plus visé par les attaques DDoS HTTP à travers le monde.

- Les attaques DDoS volumétriques de grande ampleur (supérieures à 100 Gb/s) ont augmenté de 6 % par rapport au trimestre précédent. Les attaques basées sur le DNS sont devenues le vecteur le plus populaire. De manière similaire, nous avons observé de brusques hausses des attaques DDoS basées sur SPSS, des attaques par amplification DNS et des attaques DDoS basées sur GRE.

Consultez la version interactive du rapport sur Cloudflare Radar.

Attaques DDoS avec demande de rançon

Les attaques DDoS sont souvent lancées dans le but d'extorquer le versement d'une rançon à leurs victimes. Nous poursuivons nos efforts visant à étudier les clients Cloudflare et à suivre le ratio des événements DDoS lorsque la cible a reçu une demande de rançon. Ce chiffre a augmenté de manière constante tout au long de l'année 2022 et plafonne actuellement à 16 %, soit le même niveau qu'au quatrième trimestre 2022.

Contrairement aux attaques par rançongiciel, dans lesquelles la victime est incitée à télécharger un fichier ou à cliquer sur un lien contenu dans un e-mail (une action entraînant alors le chiffrement et le verrouillage les fichiers de son ordinateur jusqu'au versement d'une rançon), les attaques DDoS avec demande de rançon peuvent être beaucoup plus faciles à exécuter pour les acteurs malveillants. Elles ne reposent ainsi aucunement sur le fait de piéger la victime afin de l'amener à ouvrir un e-mail ou à cliquer sur un lien. De même, leur mise en œuvre ne nécessite pas non plus d'intrusion sur un réseau ou d'établissement d'une présence au sein des ressources de l'entreprise visée.

Lors d'une attaque DDoS avec demande de rançon, l'acteur malveillant n'a pas besoin d'accéder à l'ordinateur de la victime, mais seulement de la bombarder d'un volume de trafic suffisamment important pour entraîner la mise hors ligne de ses sites web, de ses serveurs DNS et de ses autres propriétés connectées à Internet. Ces services deviennent alors indisponibles ou, s'ils restent en ligne, présentent des performances particulièrement médiocres pour les utilisateurs. L'acteur malveillant exige ensuite le versement d'une rançon, généralement sous forme de bitcoins, pour mettre un terme à l'attaque et/ou éviter d'autres attaques.

Les mois de janvier 2023 et mars 2023 sont arrivés tous les deux à la deuxième place en termes d'activité des attaques DDoS avec demande de rançon, telle que signalée par nos utilisateurs. Le mois arrivant à la première place dans ce domaine demeure novembre 2022, un mois particulièrement lucratif pour les acteurs malveillants, car il s'agit du mois de Black Friday, de Thanksgiving et de la Journée des célibataires en Chine.

Quelles sont les cibles des attaques ?

Principaux pays visés

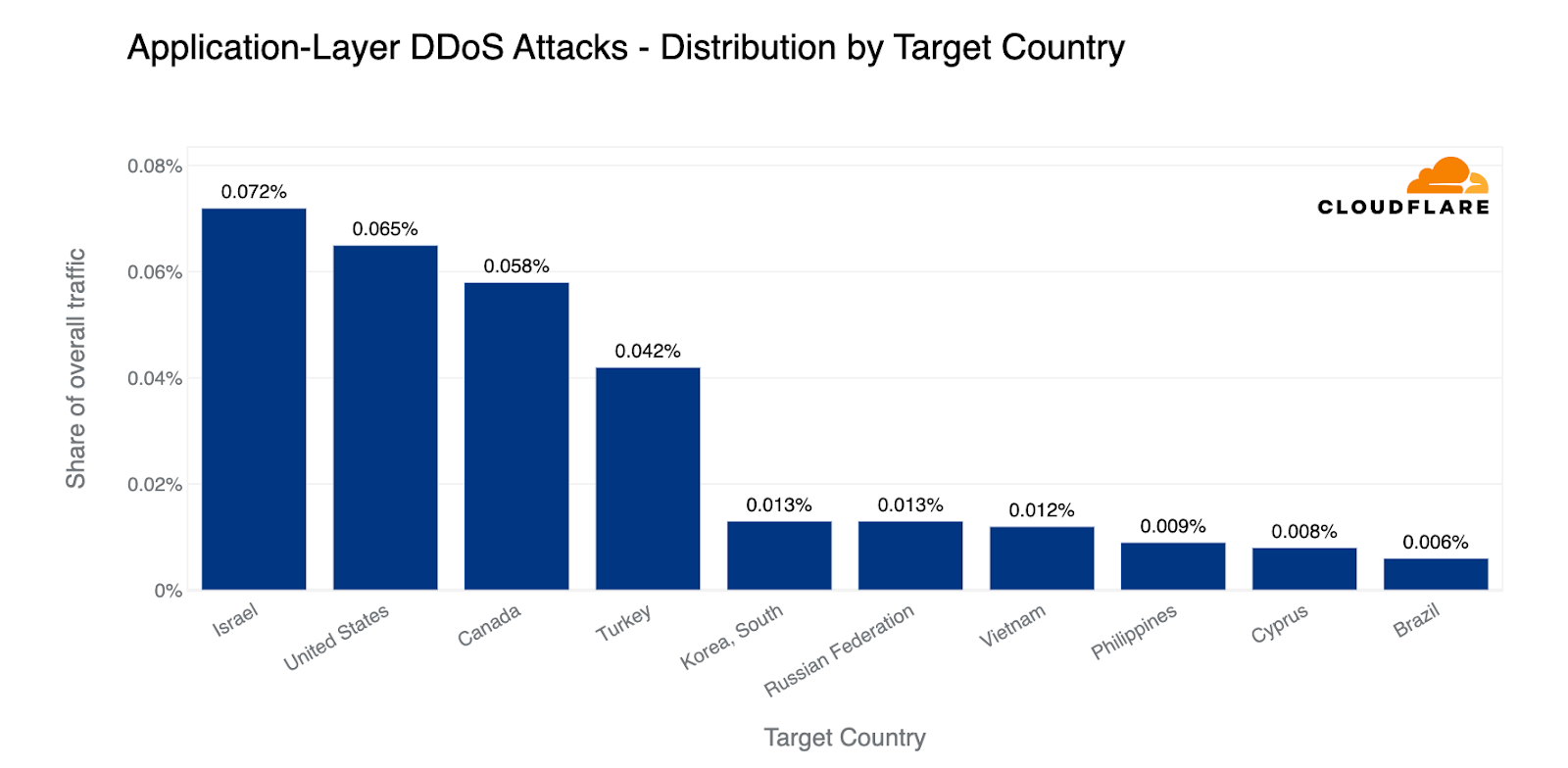

Peut-être en raison de la réforme judiciaire et des manifestations d'opposants à cette dernière, ou des tensions persistantes en Cisjordanie, Israël a bondi à la première place des pays visés par le plus important trafic hostile lié aux attaques DDoS HTTP lors du premier trimestre, en se plaçant même au-dessus des États-Unis. Il s'agit là d'un chiffre pour le moins étonnant. La part du trafic lié aux attaques DDoS HTTP visant les sites web israéliens s'établit ainsi à tout juste un peu moins d'un pour cent de l'ensemble du trafic HTTP traité par Cloudflare lors du premier trimestre de l'année. Les États-Unis, le Canada et la Turquie suivent de très près.

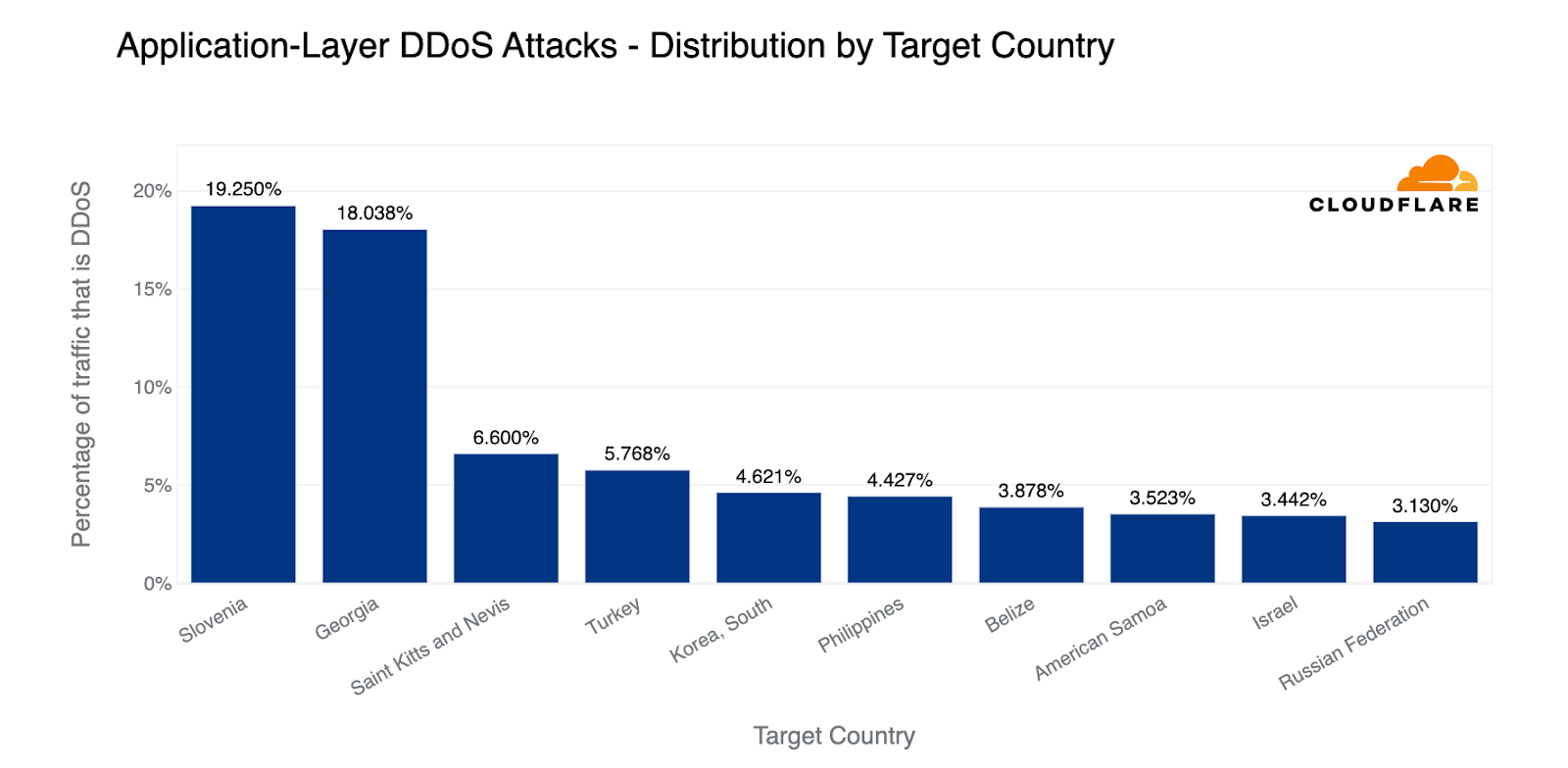

La Slovénie et la Géorgie arrivent à la première place en termes de pourcentage du trafic hostile par rapport à l'ensemble du trafic circulant vers un pays donné. Près de 20 % de l'ensemble du trafic circulant vers les sites web slovéniens et géorgiens se composait de trafic lié à des attaques DDoS HTTP. La petite nation bi-insulaire caribéenne de Saint-Christophe-et-Niévès vient ensuite, suivie de la Turquie. Si Israël se situait en tête sur le graphique précédent, le pays s'établit ici à la neuvième place des pays les plus attaqués, juste au-dessus de la Russie. Ce chiffre n'en demeure pas moins élevé par rapport aux trimestres précédents.

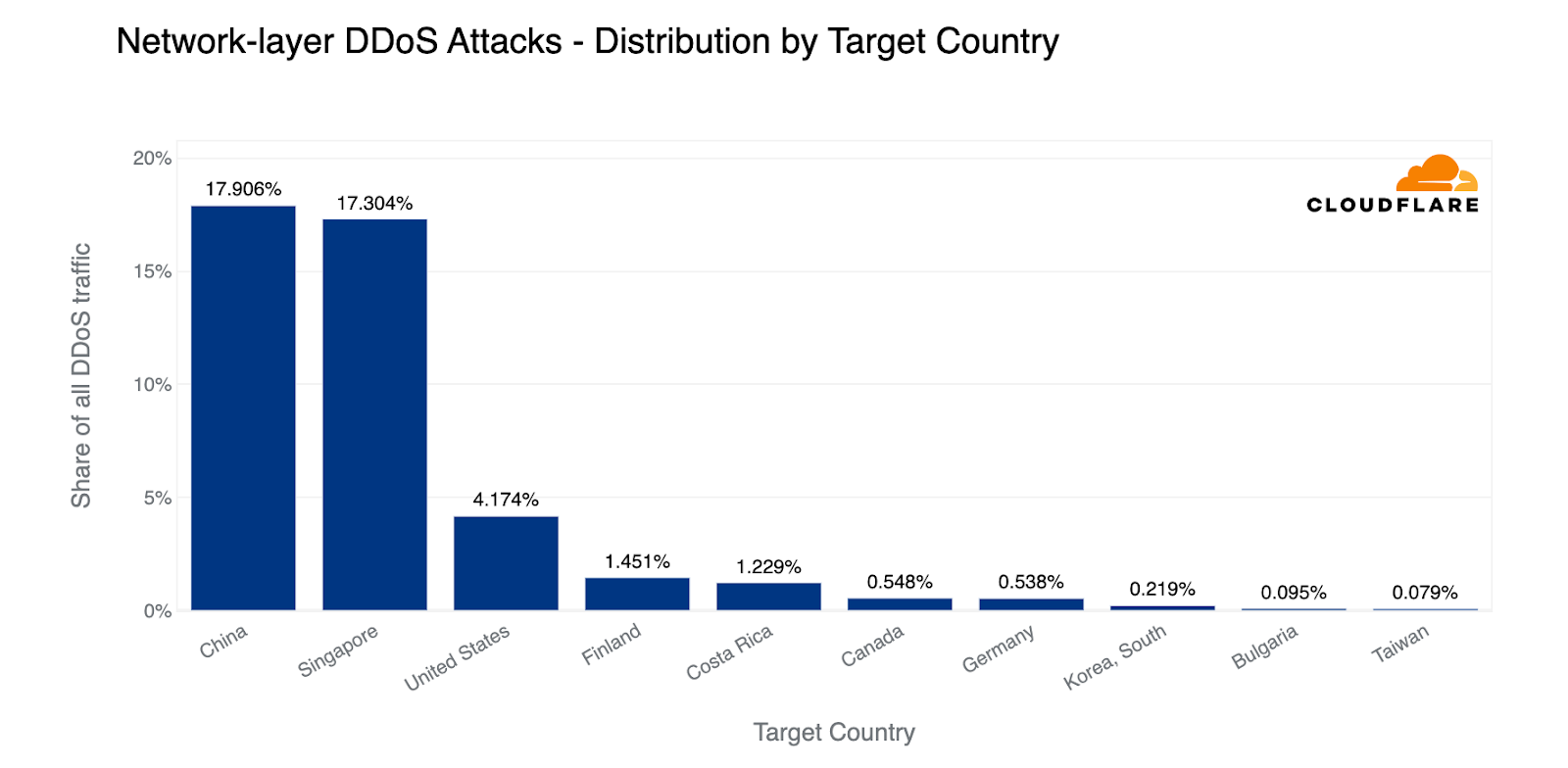

Si l'on considère la quantité totale de trafic hostile lié aux attaques DDoS sur la couche réseau, c'est la Chine qui arrive à la première place. Près de 18 % de l'ensemble de ce trafic provenait de Chine. Singapour arrive très vite à la seconde place, avec une part de 17 %. Les États-Unis viennent ensuite, suivis de la Finlande.

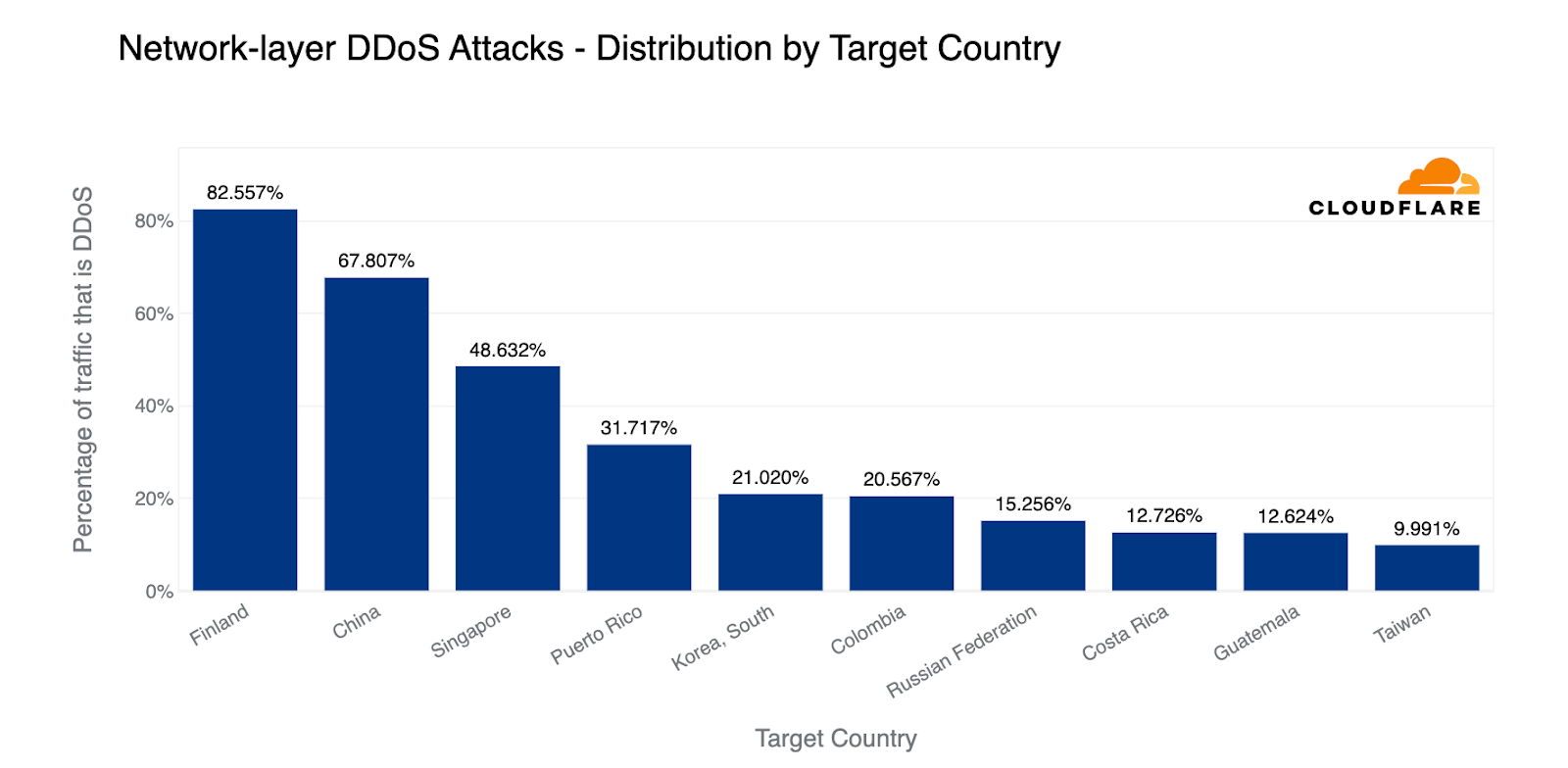

Si nous normalisons les attaques vers un pays par rapport à l'ensemble du trafic destiné à ce pays, la Finlande bondit à la première place, potentiellement en raisin de son adhésion à l'OTAN récemment approuvée. Près de 83 % de l'ensemble du trafic à destination de la Finlande se composait de trafic lié à des attaques sur la couche réseau. La Chine lui emboîtait le pas avec une part de 68 %, suivie à nouveau par Singapour, avec 49 %.

Les secteurs les plus visés

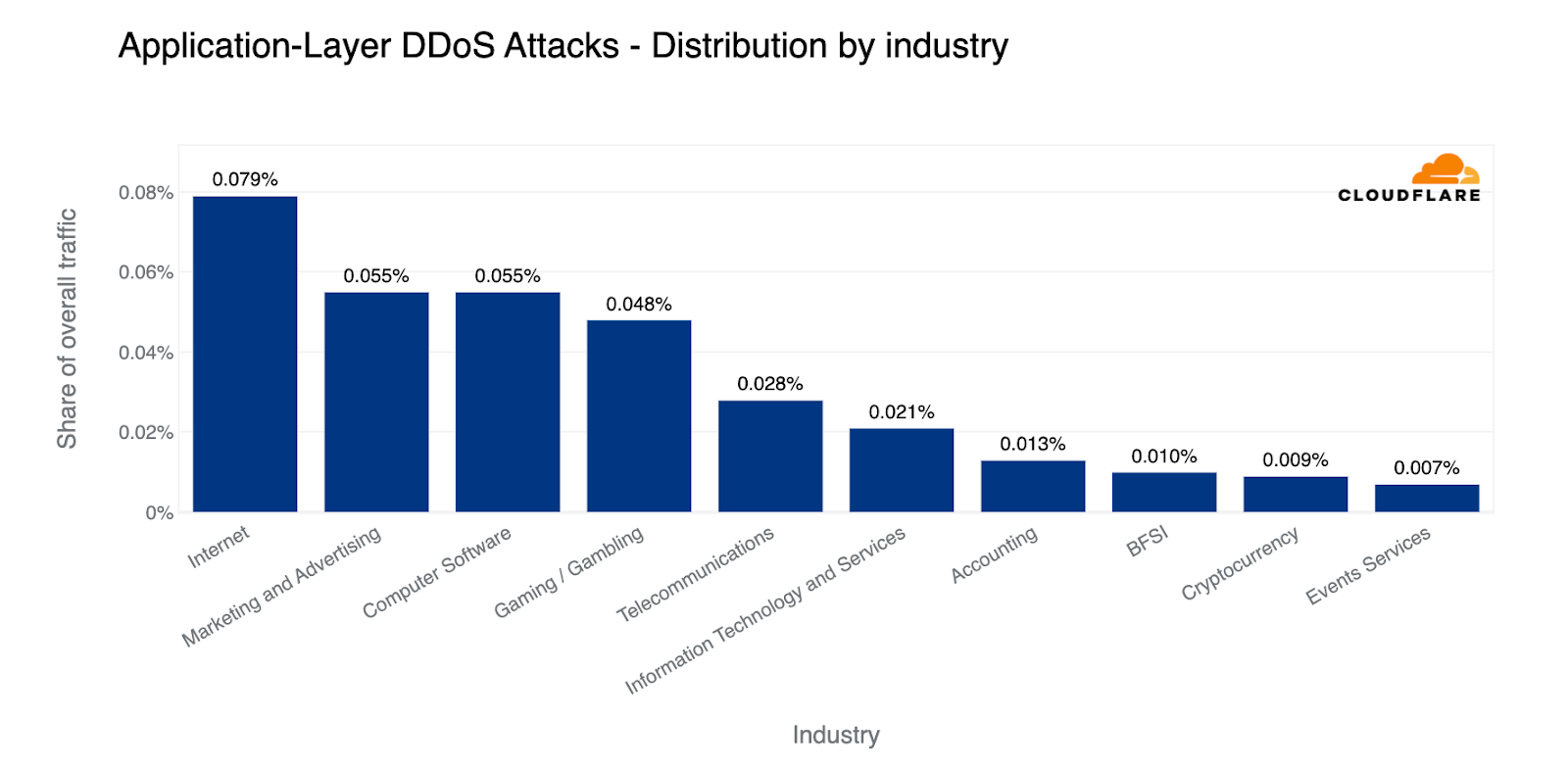

En termes de bande passante générale, à l'échelle mondiale, ce sont les entreprises du secteur d'Internet qui ont reçu la plus grande quantité de trafic hostile en lien avec des attaques DDoS HTTP. Les secteurs suivants étaient celui du marketing et de la publicité, le secteur de l'informatique, le secteur du logiciel, le secteur des jeux/jeux de hasard et celui des télécommunications.

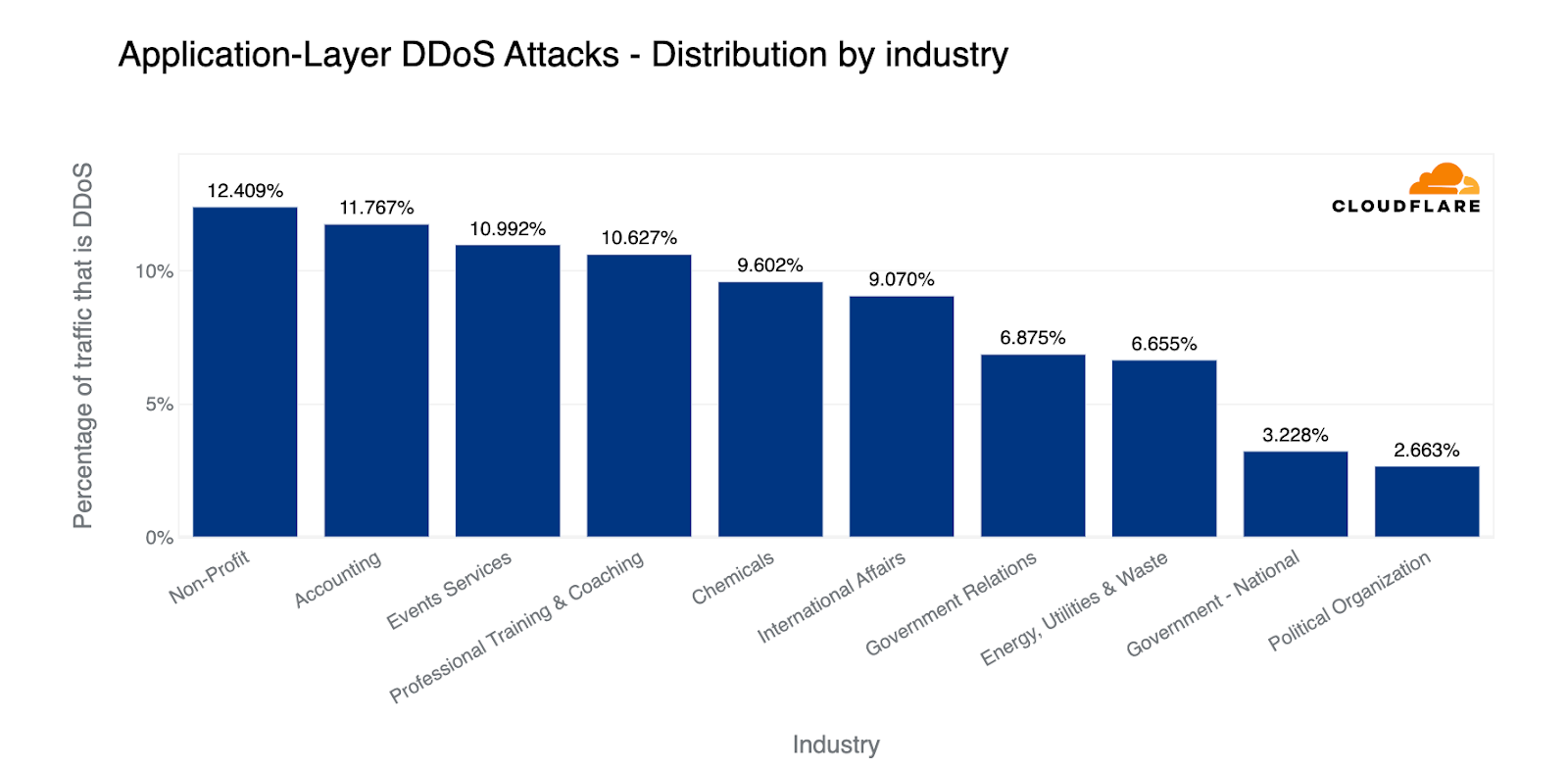

En pourcentage de trafic hostile par rapport au trafic total destiné à un secteur, les organismes à but non lucratif ont été les plus visés au cours du premier trimestre de l'année, suivis par les cabinets comptables. Malgré la légère hausse des attaques sur le secteur de la santé, ce dernier n'est pas entré dans la liste des dix secteurs les plus visés. Le secteur des produits chimiques y figurait toutefois, de même que celui du gouvernement, des services de distribution d'énergie et des déchets. En prenant l'exemple des États-Unis, près de 2 % de l'ensemble du trafic destiné aux sites web du gouvernement fédéral faisaient partie d'attaques DDoS.

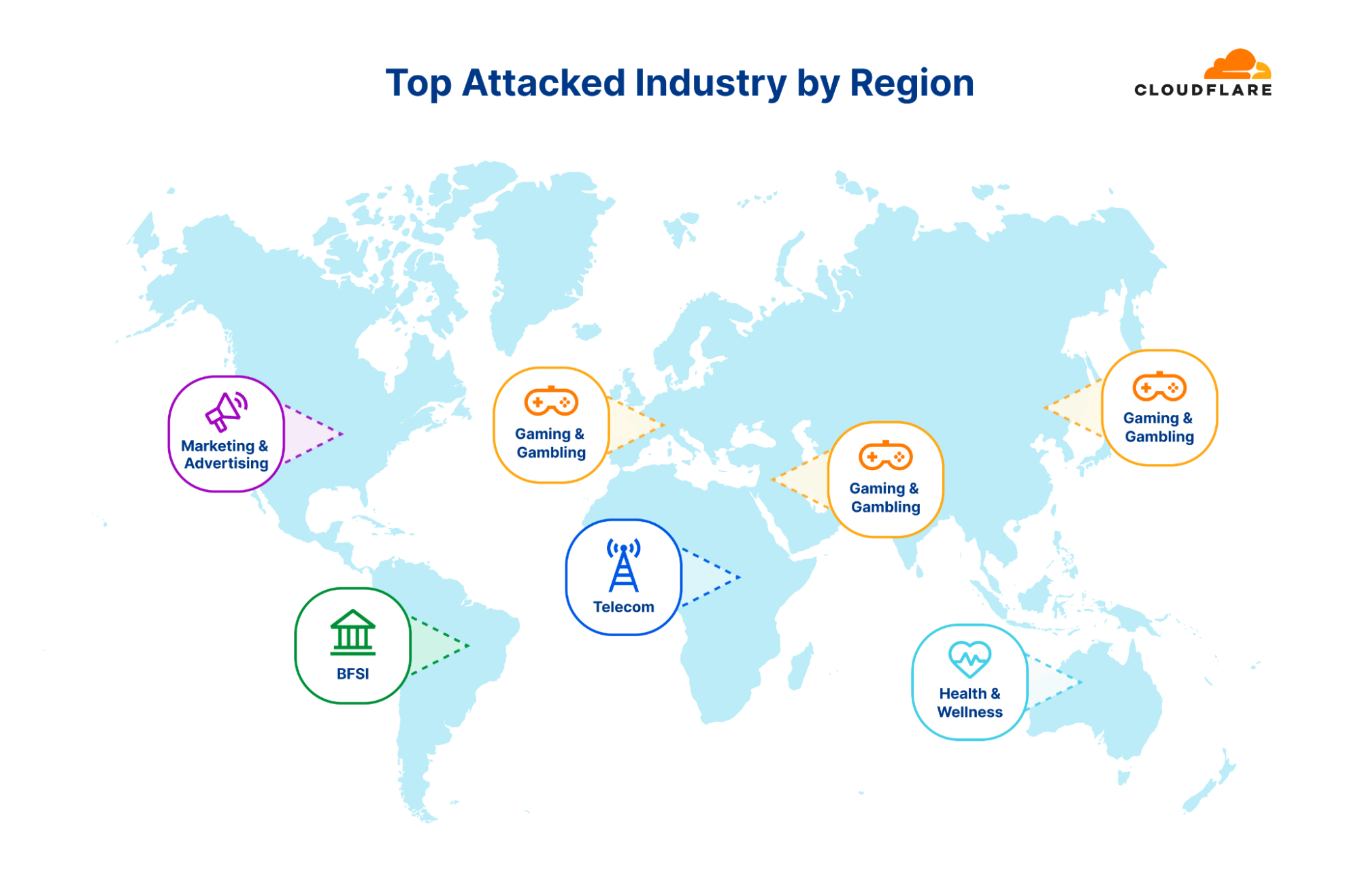

À l'échelle régionale, le secteur des jeux/jeux de hasard a été le plus visé en Asie, en Europe et au Moyen-Orient. En Amérique du Sud et en Amérique centrale, il s'agit du secteur de la banque, des assurances et des services financiers (BFSI, Banking, Financial Services and Insurance). En Amérique du Nord, le secteur le plus touché a été celui du marketing et de la publicité, suivi par le secteur des télécommunications (qui constituait également le secteur le plus visé en Afrique). Enfin, en Océanie, c'est le secteur de la santé, du bien-être et de la condition physique qui a été le plus visé par les attaques DDoS HTTP.

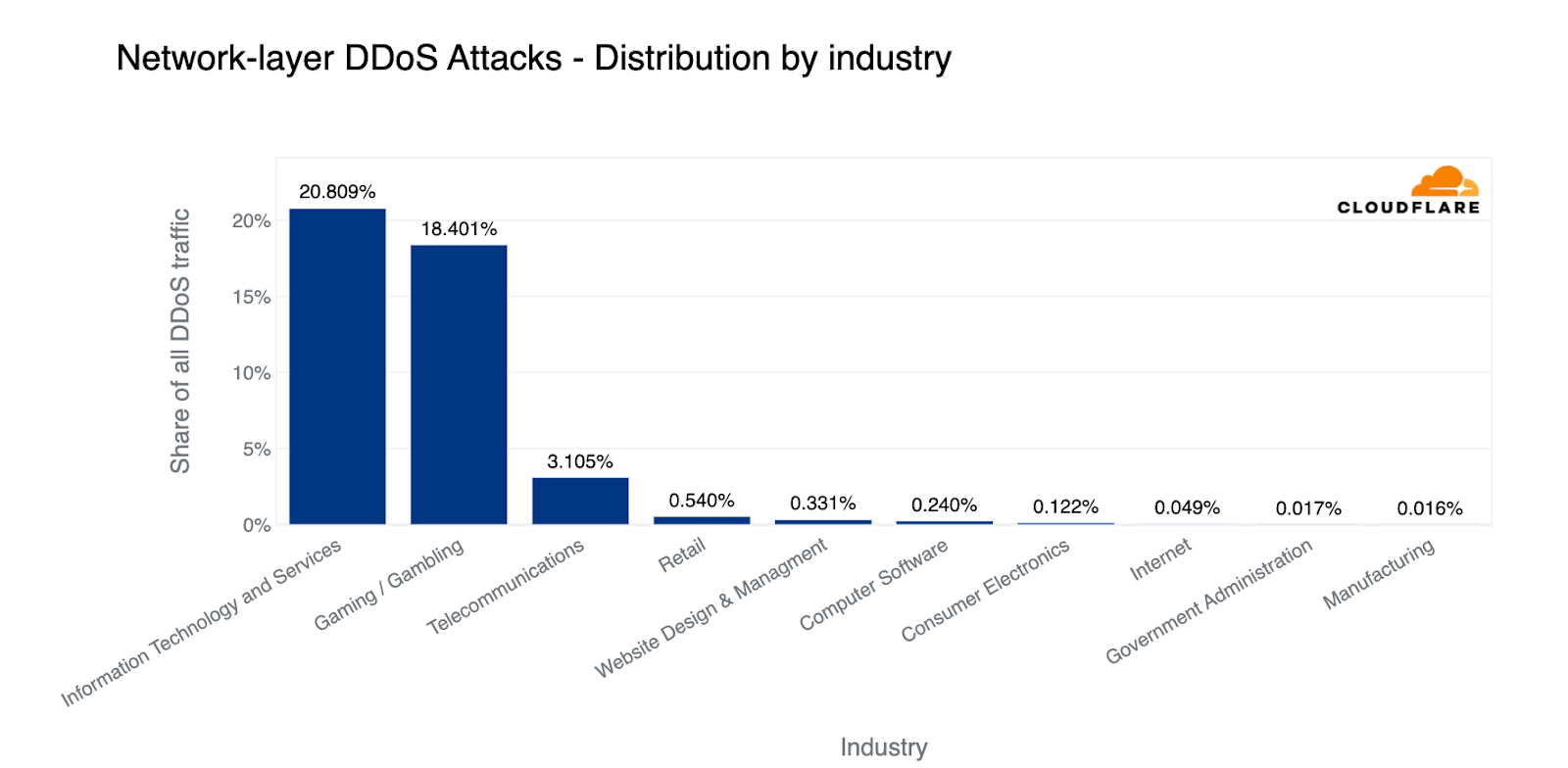

Plus bas dans la pile OSI, en se basant sur le volume total volume des attaques sur les couches 3/4, les secteurs les plus visés étaient celui des technologies et services d'information, celui des jeux/jeux de hasard et celui des télécommunications.

Si l'on compare le pourcentage du trafic hostile par rapport au trafic total par secteur, une image très différente apparaît. Près d'un octet sur deux transmis aux médias audiovisuels faisait partie de trafic hostile lié à des attaques DDoS sur les couches 3/4.

La provenance des attaques

Principaux pays d'origine

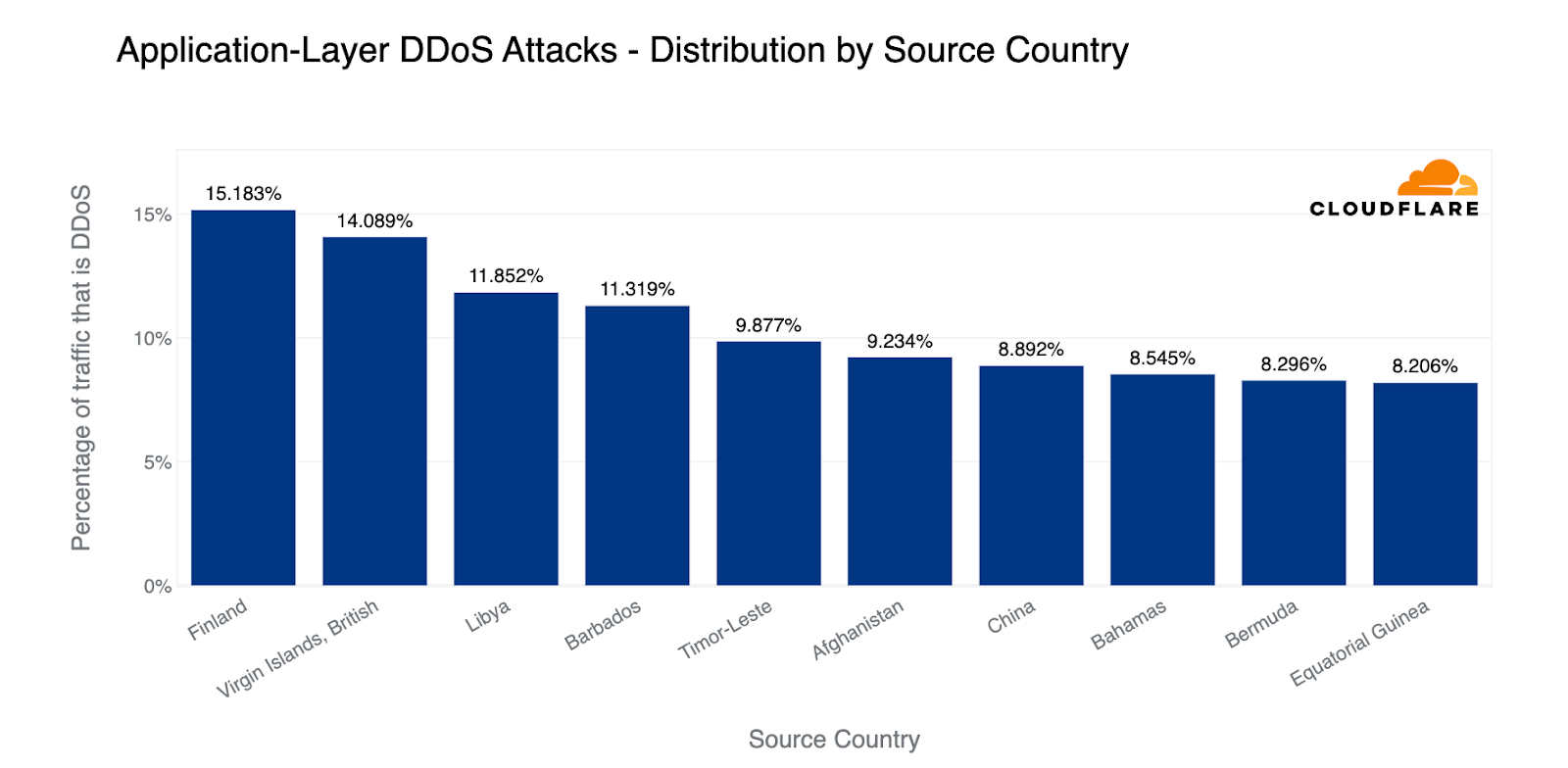

Lors du premier trimestre 2023, la Finlande a été la principale source d'attaques DDoS HTTP en termes de pourcentage de trafic hostile par rapport à l'ensemble du trafic de chaque pays. Les Îles vierges britanniques arrivaient en deuxième place, suivies par la Libye et la Barbade.

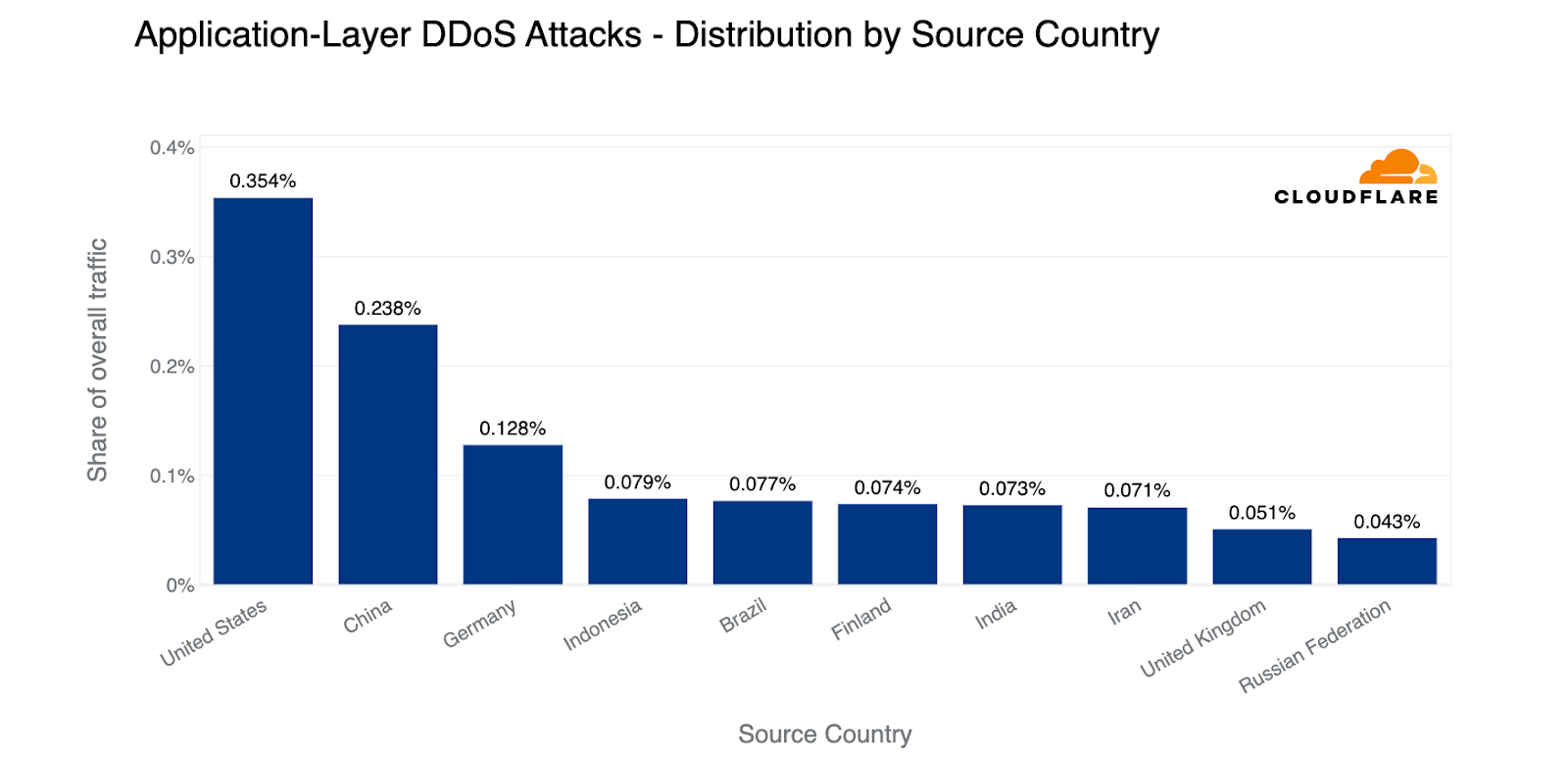

En termes de volumes absolus, la plus grande quantité de trafic hostile lié à des attaques DDoS provenait d'adresses IP situées aux États-Unis. La Chine arrivait en second, suivie par l'Allemagne, l'Indonésie, le Brésil et la Finlande.

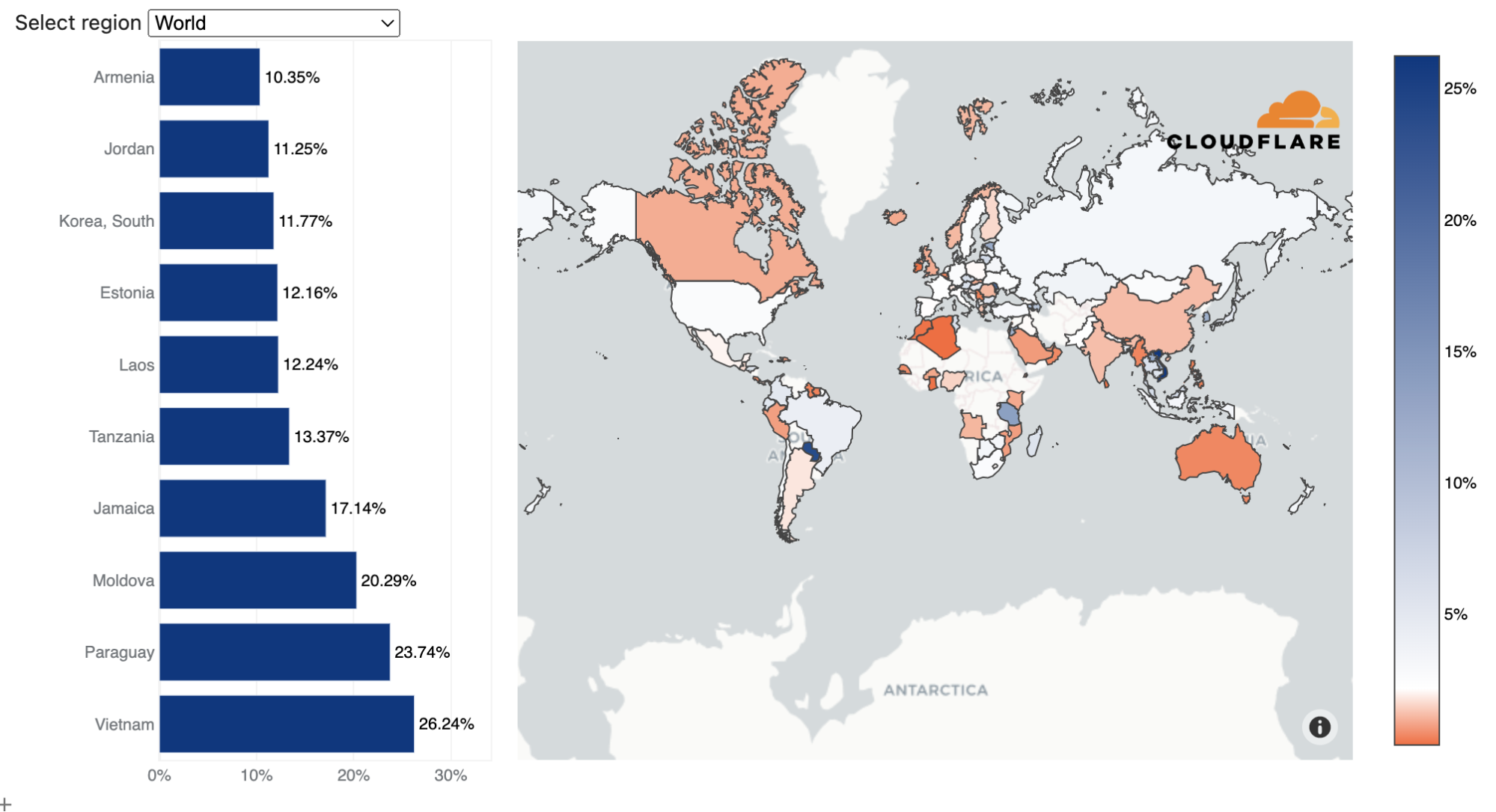

Du point de vue des couches 3/4, c'est le Vietnam qui s'est révélé à l'origine de la plus grande quantité de trafic hostile lié à des attaques DDoS. Près d'un tiers de l'ensemble du trafic de couche 3/4 ingéré dans nos datacenters vietnamiens était lié à une attaque. Après le Vietnam suivaient le Paraguay, la Moldavie et la Jamaïque.

Les types et l'ampleur des attaques que nous observons

Tailles et durées des attaques

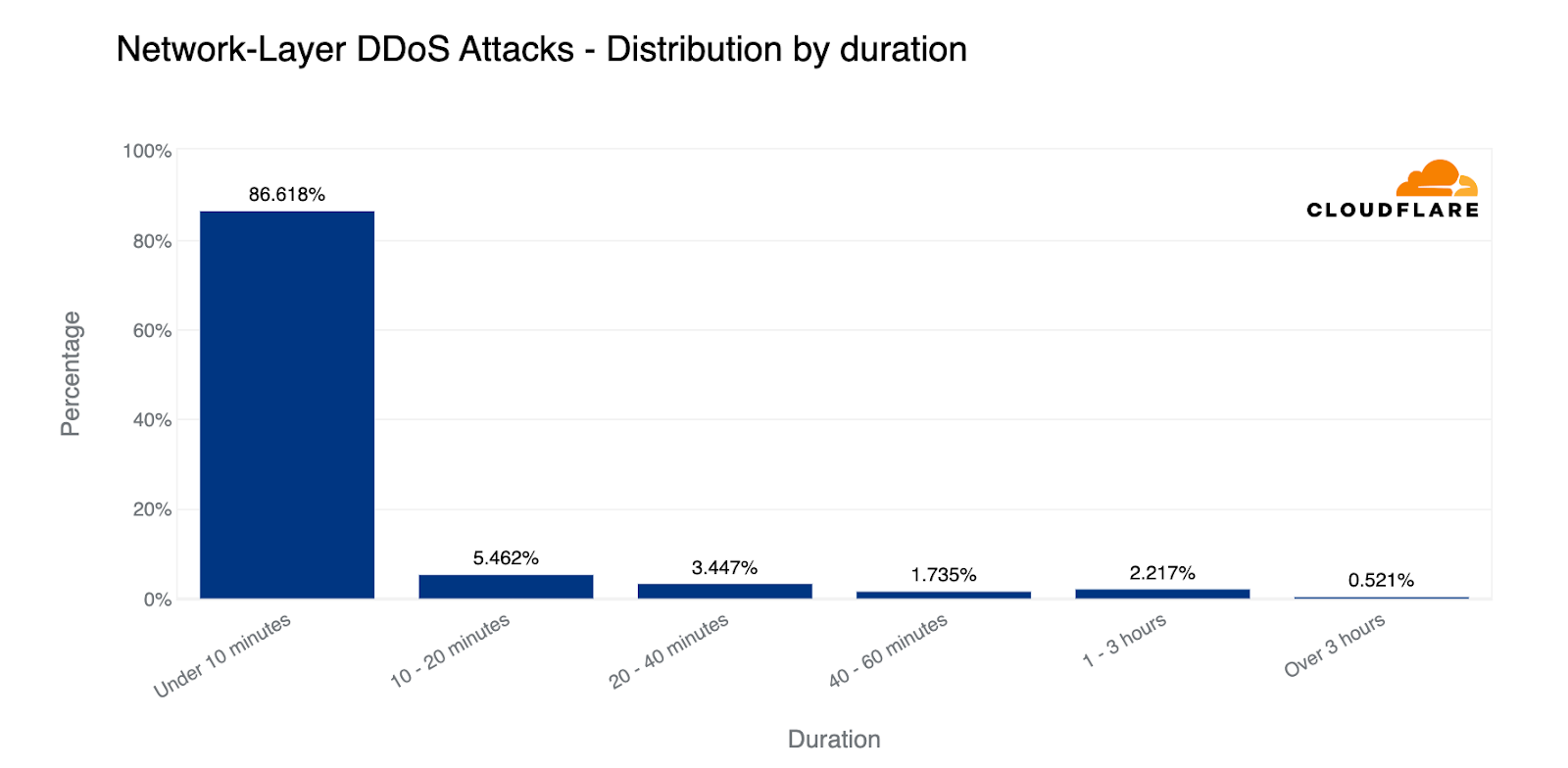

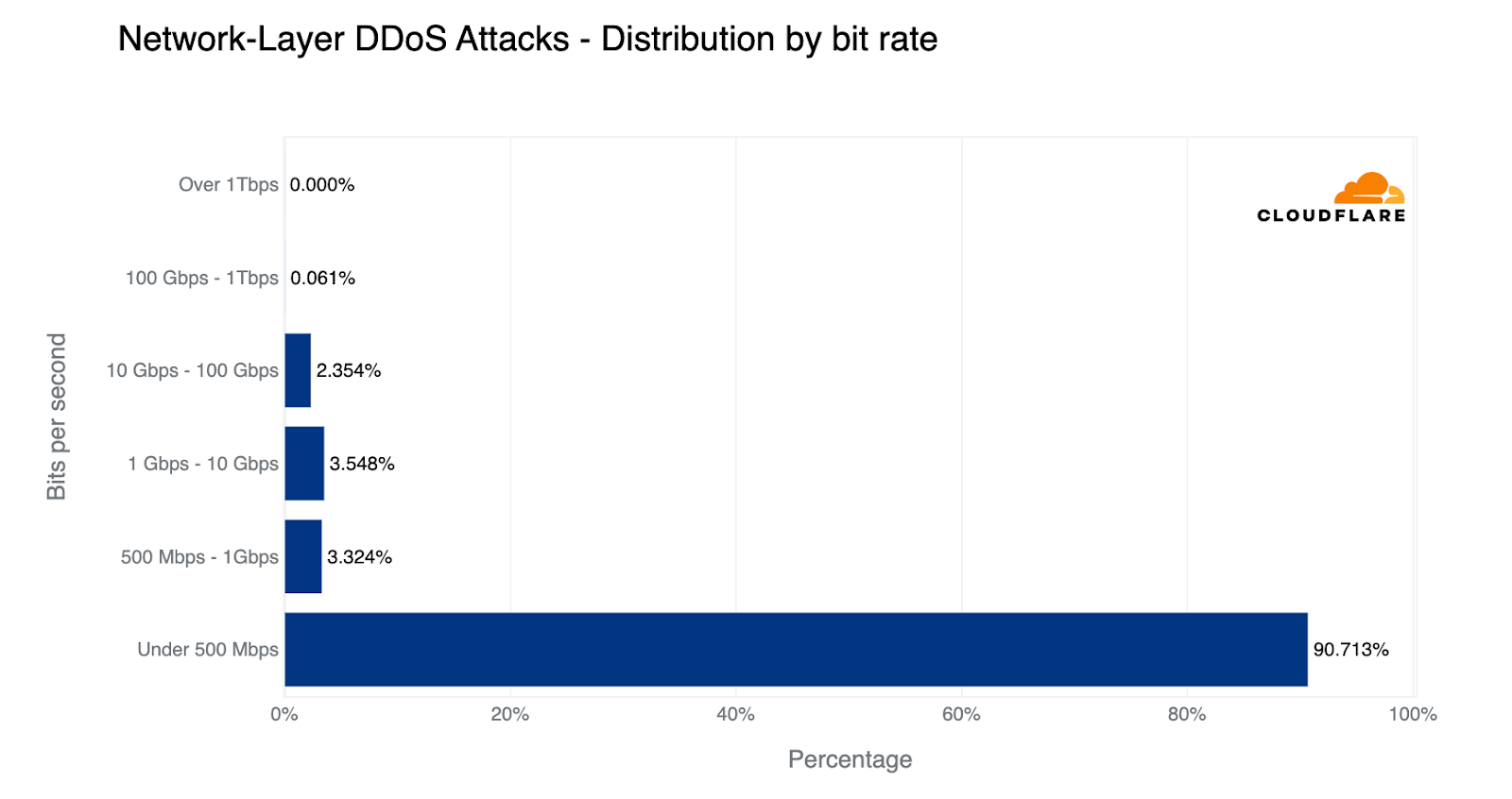

En examinant le type des attaques lancées à l'encontre de nos clients, mais aussi de notre propre réseau et de nos propres applications, nous pouvons remarquer que la majorité des attaques sont de petite taille et de courte durée. 86 % des attaques DDoS visant la couche réseau se terminent en moins de 10 minutes et 91 % des attaques ne dépassent jamais les 500 Mb/s.

Une attaque sur cinquante seulement atteint les 10 Gb/s et seule une sur mille dépasse les 100 Gb/s.

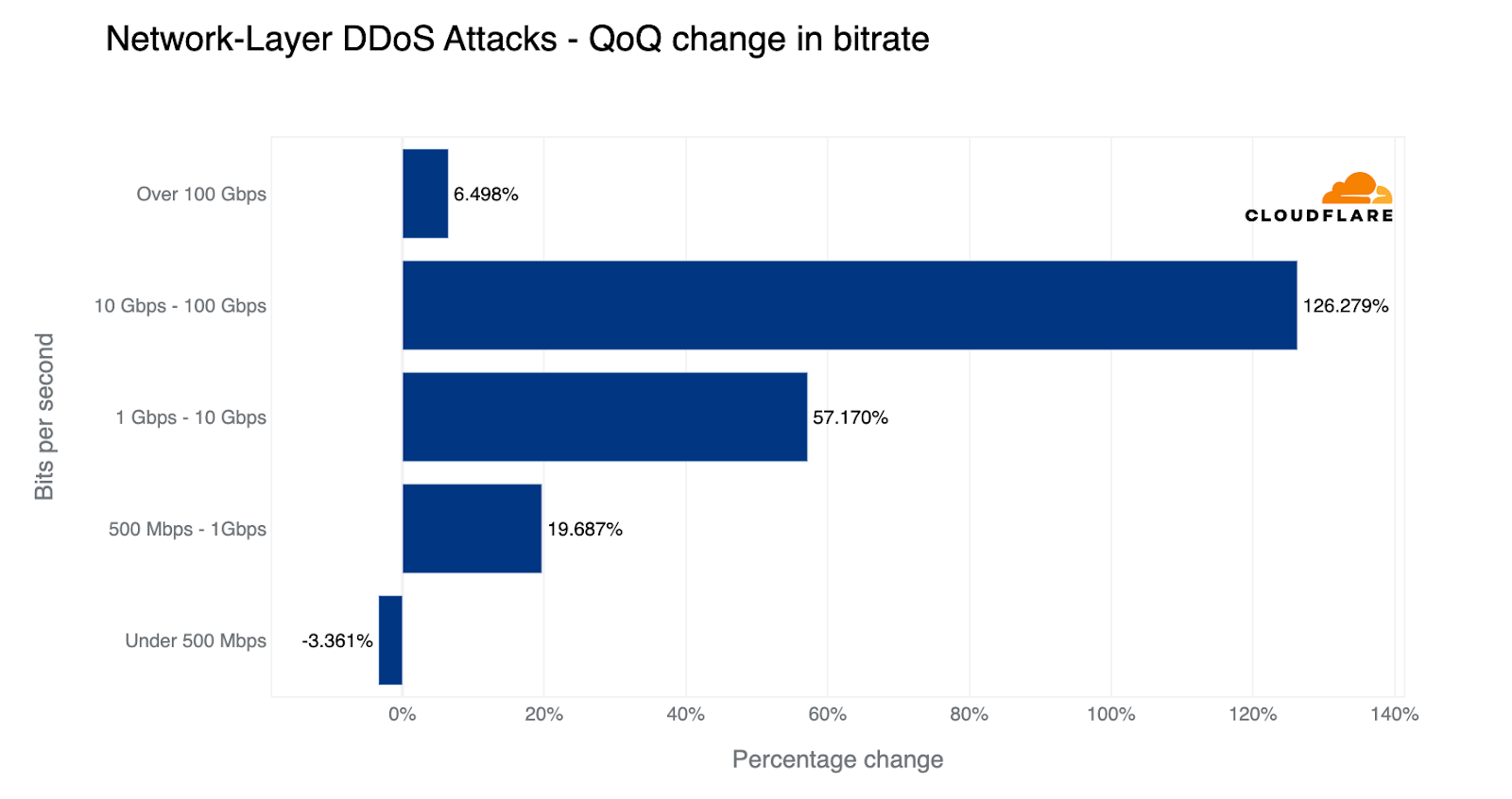

Ceci dit, les attaques de plus grande ampleur augmentent progressivement en termes de quantité et de fréquence. Le trimestre dernier, les attaques supérieures à 100 Gb/s ont ainsi connu une augmentation de 67 % par rapport au trimestre précédent en termes de quantité. Cette croissance a ralenti (6 %) ce trimestre, mais se poursuit toujours. Au final, nous avons constaté un accroissement de l'ensemble des attaques volumétriques, à l'exception de la catégorie des « petites » attaques, qui regroupe la majorité des attaques, comme illustré sur le graphique ci-dessous. La plus forte croissance se situait sur la plage 10-100 Gb/s, avec une augmentation de 89 % par rapport au trimestre précédent.

Vecteurs d'attaque

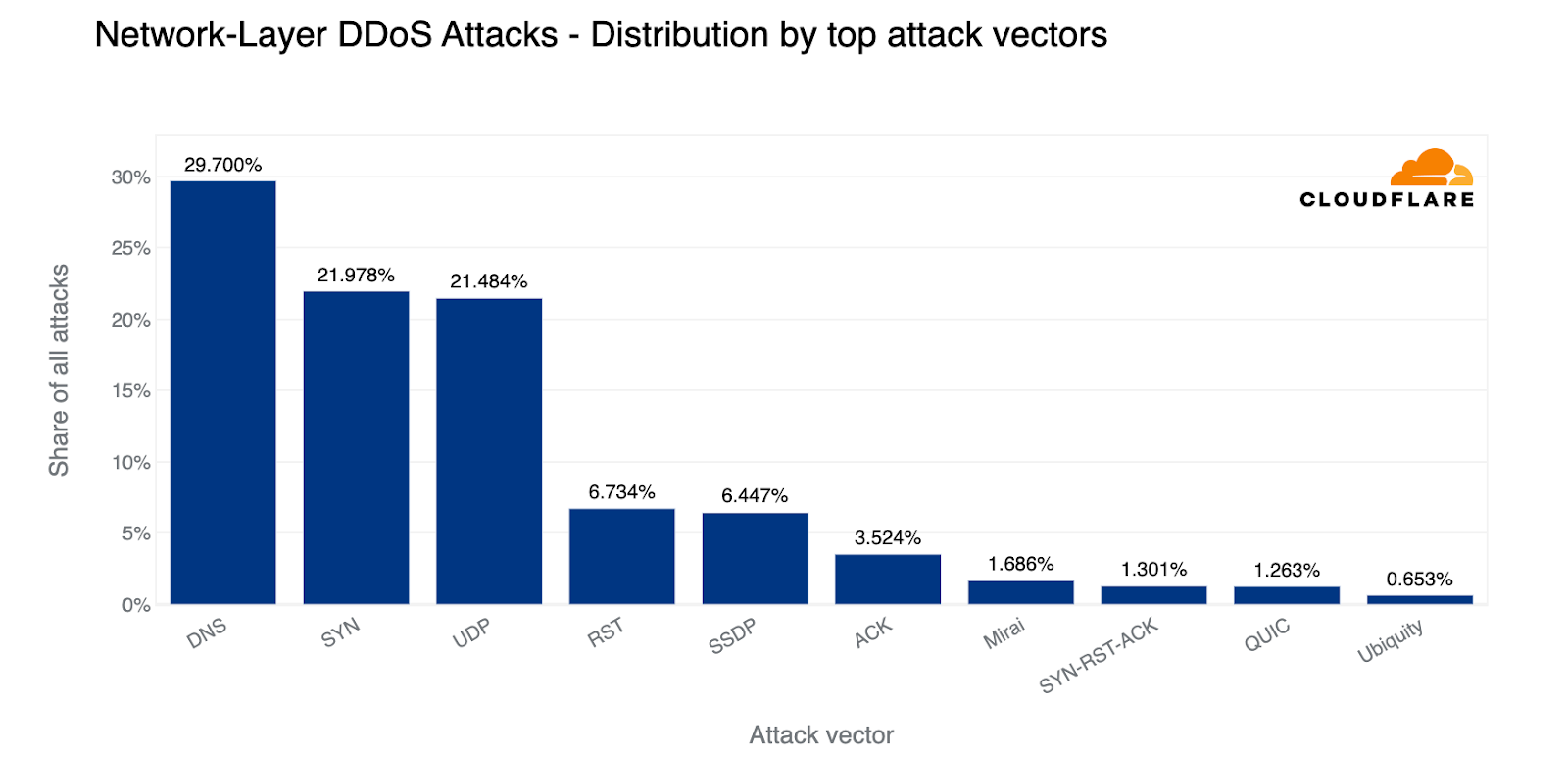

Nous avons observé un glissement tectonique ce trimestre. Avec une part de 22 %, les attaques SYN flood sont passées à en deuxième position, laissant ainsi la place aux attaques DDoS basées sur le DNS, qui deviennent le vecteur d'attaque le plus populaire (30 %). Près d'un tiers de l'ensemble des attaques DDoS sur les couches 3/4 reposaient sur le DNS, soit sous forme d'attaques DNS flood soit d'attaques par amplification/réflexion DNS. Les attaques basées sur UDP-based suivaient non loin, en troisième place, avec une part de 21 %.

Menaces émergentes

Nous constatons chaque trimestre la réapparition d'anciens vecteurs d'attaque, parfois antiques. Cette observation nous indique que toutes les vulnérabilités continuent d'être exploitées pour lancer des attaques, même celles qui remontent à plus d'une décennie. Les acteurs malveillants recyclent et réutilisent les vieilles méthodes, en espérant peut-être que les entreprises aient abandonné leurs protections contre ces vulnérabilités plus anciennes.

Lors du premier trimestre 2023, nous avons remarqué une hausse massive des attaques DDoS basées sur SPSS, des attaques par amplification DNS et des attaques DDoS basées sur GRE.

Le nombre d'attaques DDoS basées sur SPSS a augmenté de 1 565 % par rapport au trimestre précédent

La plateforme logicielle SPSS (Statistical Product and Service Solutions, solutions pour produits et services statistiques) a été développée par IBM pour certains scénarios d'utilisation, comme la gestion des données, la veille économique et les enquêtes criminelles. Le serveur Sentinel RMS License Manager est utilisé pour gérer les licences de produits logiciels, tels que le système SPSS d'IBM. Déjà en 2021, deux vulnérabilités (CVE-2021-22713 et CVE-2021-38153) avaient été identifiées au sein du serveur Sentinel RMS License Manager. Ces dernières pouvaient servir à lancer des attaques DDoS par réflexion. Les acteurs malveillants peuvent ainsi envoyer au serveur de grandes quantités de demandes de licences spécialement conçues pour générer une réponse de bien plus grande taille que la demande initiale. Cette réponse est ensuite renvoyée à l'adresse IP de la victime selon un processus qui amplifie effectivement la taille de l'attaque et finit par submerger le réseau de la victime sous le trafic. Connu sous le nom d'attaque DDoS par réflexion, ce type d'attaque peut entraîner une perturbation considérable de la disponibilité des produits logiciels qui s'appuient sur le serveur Sentinel RMS License Manager, comme la suite SPSS d'IBM. Le déploiement des correctifs disponibles sur le gestionnaire de licences est essentiel pour empêcher l'exploitation de ces vulnérabilités et se protéger contre les attaques DDoS par réflexion.

Le nombre d'attaques DDoS par amplification DNS a augmenté de 958 % par rapport au trimestre précédent

Les attaques par amplification DNS sont un type d'attaque DDoS impliquant l'exploitation des vulnérabilités au sein de l'infrastructure du système de noms de domaine (Domain Name System, DNS) pour générer de grandes quantités de trafic destiné au réseau d'une victime. Les acteurs malveillants envoient des requêtes DNS à des résolveurs DNS ouverts mal configurés et acceptant donc les requêtes récursives de n'importe quelle source. Ils utilisent ensuite ces requêtes pour générer des réponses de bien plus grande taille que la requête initiale. Les pirates usurpent alors l'adresse IP de la victime afin que ces réponses de grande taille soient acheminées au réseau de la victime. Ce dernier se trouve alors submergé sous le trafic et un événement de déni de service s'ensuit. Le défi lié à l'atténuation des attaques par amplification DNS réside dans le fait que le trafic hostile peut être difficile à distinguer du trafic légitime et donc à bloquer au niveau du réseau. Pour atténuer les attaques par amplification DNS, les entreprises peuvent prendre diverses mesures, comme la configuration appropriée des résolveurs DNS, la mise en œuvre de techniques de limitation de débit et l'utilisation d'outils de filtrage du trafic afin de bloquer le trafic provenant de sources connues pour envoyer du trafic hostile.

Le nombre d'attaques DDoS basées sur GRE a augmenté de 835 % par rapport au trimestre précédent

Les attaques DDoS basées sur GRE impliquent l'utilisation du protocole Generic Routing Encapsulation (GRE) pour submerger le réseau d'une victime sous d'énormes quantités de trafic. Les acteurs malveillants créent plusieurs tunnels GRE entre des hôtes compromis afin d'envoyer du trafic vers le réseau victime. Ces attaques se révèlent difficiles à détecter et à filtrer, car le trafic se présente comme du trafic légitime sur le réseau de la victime. Les pirates peuvent également utiliser l'usurpation de l'adresse IP source pour donner l'illusion que le trafic provient de sources légitimes et ainsi compliquer son blocage au niveau du réseau. Les attaques DDoS basées sur GRE posent plusieurs risques aux entreprises visées, comme l'interruption de service, la perturbation de l'activité économique et la potentialité de vols de données ou d'infiltration du réseau. L'atténuation de ces attaques nécessite l'utilisation d'outils de filtrage du trafic avancés, capables de détecter et de bloquer le trafic hostile en fonction de ses caractéristiques, ainsi que de diverses techniques, comme la limitation de débit et le filtrage de l'adresse IP source afin de bloquer le trafic provenant de sources connues pour envoyer du trafic hostile.

Le panorama des menaces DDoS

Ces mois derniers, nous avons constaté une augmentation des attaques DDoS plus longues et de plus grande ampleur sur divers secteurs, les attaques volumétriques occupant d'ailleurs une place particulièrement dominante parmi ces dernières. Le secteur des organismes à but non lucratif et celui des médias audiovisuels ont tous deux figurés parmi les plus visés. Les attaques DDoS DNS ont également gagné en importance.

Comme les attaques DDoS sont généralement lancées par des bots, les fonctionnalités de détection et d'atténuation automatisées se révèlent essentielles à une défense efficace. Les systèmes automatisés de Cloudflare assurent une protection constante contre les attaques DDoS pour nos clients, afin de leur permettre de se concentrer sur d'autres aspects de leur activité. Nous pensons que la protection contre les attaques DDoS devrait être accessible aux entreprises de toutes les tailles. Nous la proposons donc gratuitement et de manière illimitée depuis 2017.

Cloudflare s'est donné pour mission de contribuer à bâtir un Internet meilleur, c'est-à-dire un Internet plus sécurisé et plus rapide, pour tous.

Nous vous invitons donc à assister à notre webinaire consacré aux tendances des attaques DDoS si vous souhaitez en apprendre davantage sur les menaces émergentes et les stratégies de défense efficaces.

Remarques méthodologiques

Notre méthode de calcul des statistiques relatives aux attaques DDoS avec demande de rançon

Les systèmes de Cloudflare analysent constamment le trafic et déploient automatiquement des mesures d'atténuation lorsque des attaques DDoS sont détectées. Chaque client ayant été la cible d'une attaque est invité à répondre à une enquête automatisée, qui nous aide à mieux comprendre la nature de l'attaque et l'efficacité des mesures d'atténuation. Cloudflare interroge ainsi ses clients victimes d'attaques depuis plus de deux ans désormais. Nous leur demandons notamment s'ils ont reçu une menace ou une demande de rançon. Au cours des deux années passées, nous avons recueilli en moyenne 164 réponses par trimestre. Les réponses à cette étude servent à calculer le pourcentage d'attaques DDoS avec demande de rançon.

Notre méthode de calcul des statistiques relatives à la position géographique et au secteur

Pays source

Au niveau de la couche applicative, nous nous servons des adresses IP des acteurs malveillants pour découvrir le pays d'origine des attaques. En effet, cette couche rend impossible l'usurpation (c'est-à-dire la modification) d'adresses IP. En revanche, les adresses IP sources peuvent être usurpées au niveau de la couche réseau. Aussi, plutôt que de nous fier aux adresses IP pour comprendre la source, nous utilisons l'emplacement des datacenters dans lesquels les paquets des attaques ont été ingérés. Notre réseau mondial couvrant plus de 285 sites à travers le monde nous permet ainsi d'obtenir des résultats assortis d'une certaine précision géographique.

Pays cible

Nous regroupons les attaques et le trafic en fonction du pays de facturation de nos clients, à la fois pour les attaques DDoS sur la couche applicative et celles qui visent la couche réseau. Cette opération nous permet ainsi de comprendre quels pays subissent le plus d'attaques.

Secteur cible

À la fois pour les attaques DDoS sur la couche applicative et celles qui visent la couche réseau, nous regroupons les attaques et le trafic en fonction du secteur de nos clients, tel qu'indiqué dans notre système de gestion des relations client. Cette opération nous permet ainsi de comprendre quels secteurs subissent le plus d'attaques.

Volume total et pourcentage

Nous comparons le volume de trafic hostile total à l'ensemble du trafic au niveau d'un point de données, et ce pour les deux statistiques (source et cible). En outre, nous examinons également le pourcentage de trafic hostile destiné à ou émis depuis un pays spécifique (ou un secteur spécifique). Ce chiffre nous donne un « taux d'activité hostile » pour un pays/secteur donné, normalisé ensuite selon son niveau de trafic total. Cette approche nous permet d'éliminer les biais concernant un pays ou un secteur qui reçoit naturellement un trafic plus important et donc une plus grande quantité de trafic hostile.

Notre méthode de calcul des caractéristiques d'une attaque

Pour calculer la taille, la durée, les vecteurs d'attaque et les menaces émergentes, nous répartissons les attaques par catégories avant de définir la part de chaque catégorie sur le total de chaque dimension.

Avertissement d'ordre général et clarification

La catégorisation des « principaux pays » comme étant la source ou la cible d'attaques ne signifie pas nécessairement que ce pays a été attaqué en tant que tel, mais que les entreprises qui déclarent ce pays comme leur pays de facturation ont été visées par des attaques. De manière similaire, les « attaques provenant d'un pays » n'impliquent pas que ce pays est lui-même à l'origine de ces attaques, mais plutôt que ces dernières ont été lancées depuis des adresses IP reliées à ce pays. Les acteurs malveillants utilisent des botnets mondiaux, dotés de nœuds situés partout dans le monde et, dans de nombreux cas, font également appel à des réseaux privés virtuels (VPN), ainsi qu'à des proxys, pour dissimuler leur véritable emplacement. L'indicateur de pays source indique donc surtout la présence de nœuds de sortie ou de nœuds de botnets au sein de ce pays.