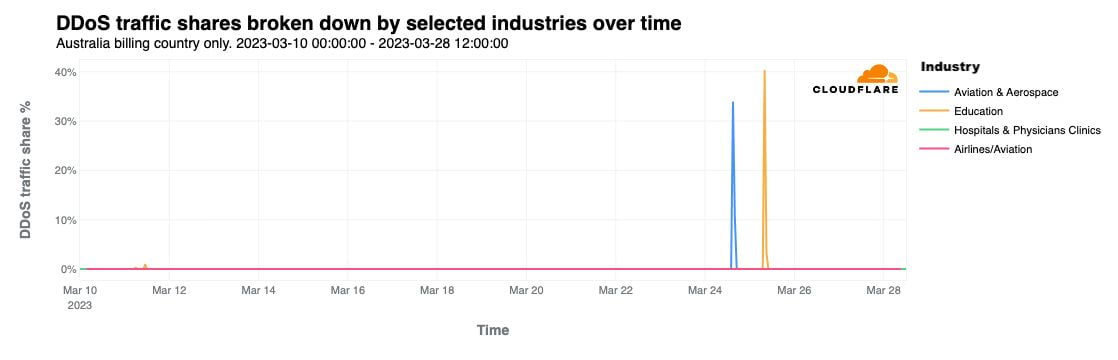

Au cours des dernières 24 heures, Cloudflare a observé des attaques HTTP DDoS ciblant les sites web d'universités en Australie. Les universités ont été les premières cibles d'un groupe d'institutions publiquement identifiées par le groupe de pirates informatiques pro-russe Killnet et le groupe affilié AnonymousSudan, dans un récent message publié sur Telegram. Les acteurs de la menace ont appelé à lancer des attaques supplémentaires contre les sites web de 8 universités, 10 aéroports et 8 hôpitaux en Australie à partir du mardi 28 mars.

Killnet est un groupe peu structuré d'individus qui collaborent via Telegram. Leurs canaux Telegram offrent aux sympathisants pro-russes un espace dans lequel ils peuvent proposer leur expertise en participant au lancement de cyberattaques contre des intérêts occidentaux.

Ce n'est pas la première fois que Cloudflare publie des signalements concernant l'activité de Killnet. Le 2 février 2023, nous avons noté, dans un article de blog, qu'un groupe d'hacktivistes pro-russes prétendant faire partie de Killnet ciblait plusieurs organismes de santé aux États-Unis. En octobre 2022, Killnet a appelé à attaquer les sites web d'aéroports américains et, le mois suivant, a lancé une attaque contre le département du Trésor des États-Unis.

À l'instar des précédentes attaques lancées par ce groupe, ces récentes attaques ne semblent pas émaner d'un seul réseau de zombies ; par ailleurs, les méthodes et les sources des attaques semblent varier, ce qui laisse supposer l'implication d'une multitude d'acteurs individuels, plus ou moins compétents, dans cette menace.

Les attaques DDoS (« Distributed Denial of Service ») font souvent la une de l'actualité en raison de leur capacité à perturber des services essentiels. Cloudflare a récemment annoncé avoir bloqué l'attaque la plus vaste observée à ce jour, qui a culminé à 71 millions de requêtes par seconde (r/s), soit une augmentation de 54 % par rapport à la précédente attaque record de juin 2022.

Les attaques DDoS sont conçues pour submerger les réseaux avec d'immenses volumes de trafic malveillant et, lorsqu'elles sont correctement exécutées, elles peuvent perturber le service, voire provoquer une défaillance d'un réseau. L'ampleur, la sophistication et la fréquence des attaques ont augmenté au cours des derniers mois.

Que sont Killnet et AnonymousSudan ?

Killnet n'est pas un groupe de pirates informatiques traditionnel : il n'offre pas de système d'adhésion, ne dispose pas d'outils ou d'infrastructures et n'opère pas dans un but lucratif. Killnet est plutôt un espace dans lequel les sympathisants « hacktivistes » pro-russes peuvent proposer leur expertise en participant au lancement de cyberattaques contre des intérêts occidentaux. Cette collaboration se déroule de manière totalement ouverte, via Telegram, où tous les utilisateurs sont invités à participer.

Killnet a été formé peu après la fondation (et probablement en réponse à celle-ci) de l'organisation IT Army of Ukraine, dont il imite les tactiques. La plupart du temps, les administrateurs du canal Telegram Killnet lancent un appel aux volontaires, les invitant à attaquer une cible désignée. Les participants partagent une multitude de techniques et d'outils différents permettant de lancer des attaques réussies, et les utilisateurs inexpérimentés sont souvent formés au lancement de cyberattaques par les utilisateurs plus expérimentés.

AnonymousSudan est un autre groupe non traditionnel de pirates informatiques, semblable à Killnet ; il est ostensiblement composé de « hacktivistes » soudanais. Les deux groupes ont récemment commencé à collaborer au lancement d'attaques contre différents intérêts occidentaux.

Les acteurs malveillants, y compris ceux de ces groupes, se montrent de plus en plus audacieux au regard de la taille et de l'ampleur des organisations qu'ils ciblent. Pour les entreprises, notamment celles qui disposent de ressources informatiques limitées, cela signifie que les menaces sur les réseaux vulnérables s'intensifient.

Les organisations de toute taille doivent se préparer à l'éventualité d'une attaque DDoS d'ampleur considérable contre leurs réseaux. Idéalement, les processus de détection et d'atténuation des attaques doivent être automatisés autant que possible, car le fait de compter uniquement sur l'intervention humaine pour atténuer les attaques en temps réel offre l'initiative aux acteurs malveillants.

Comment protéger mon organisation contre les attaques DDoS ?

Les clients de Cloudflare sont protégés contre les attaques DDoS ; nos systèmes ont automatiquement assuré la détection et l'atténuation de l'attaque. Notre équipe continue de surveiller la situation et déploiera des contre-mesures, si nécessaire.

À titre de précaution supplémentaire, il est conseillé aux clients des secteurs de l'éducation, des voyages et de la santé de suivre les recommandations ci-dessous.

- Assurez-vous que toutes les autres règles gérées spécifiques aux attaques DDoS sont configurées avec les paramètres par défaut (sensibilité élevée et actions d'atténuation).

- Les clients souscripteurs de l'offre Entreprise avec la protection avancée contre les attaques DDoS doivent envisager l'activation du service de protection adaptative contre les attaques DDoS.

- Déployez des règles de pare-feu et des règles de limitation de débit afin d'appliquer un modèle alliant des approches positive et négative de la sécurité. Limitez le trafic autorisé sur votre site web en fonction de votre utilisation connue.

- Activez le service Bot Fight Mode ou le service équivalent (SBFM, Enterprise Bot Management) auquel vous avez accès.

- Assurez-vous que votre serveur d'origine n'est pas exposé à l'Internet public (autorisez uniquement l'accès aux adresses IP de Cloudflare).

- Activez la fonction de mise en cache autant que possible, afin de réduire la pression sur vos serveurs d'origine, et lorsque vous utilisez Workers, évitez de surcharger votre serveur d'origine avec un volume inutilement élevé de sous-requêtes.

- Activez le service d'alertes sur les attaques DDoS.

À l'heure où il est devenu facile, pour les acteurs malveillants, de lancer des attaques DDoS, nous tenons à nous assurer qu'il est encore plus facile (et gratuit) pour les personnes chargées de la défense d'organisations de toute taille de se protéger contre les attaques DDoS de tous types. Depuis 2017, nous proposons gratuitement, à l'ensemble de nos clients, une protection contre les attaques DDoS totalement illimitée et sans surcoût lié à l'utilisation. Cloudflare s’est donnée pour mission de contribuer à bâtir un Internet meilleur. Un Internet meilleur est un Internet plus sûr, plus rapide et plus fiable pour tous, même face aux attaques DDoS.

Si vous souhaitez en apprendre davantage sur les tendances essentielles en matière d'attaques DDoS, téléchargez le rapport Cloudflare sur les menaces DDoS pour consulter des informations actualisées chaque trimestre.