Los líderes y profesionales responsables de la seguridad del correo electrónico se enfrentan a unas cuantas certezas cada día. Probablemente es cierto que su correo electrónico se proporciona en la nube y con cierta protección integrada que cumple su función de detener el correo no deseado y el malware. Probablemente es cierto que han dedicado mucho tiempo, dinero y personal a su puerta de enlace del correo electrónico segura (SEG) para detener el phishing, el malware y otras amenazas que puede conllevar el correo electrónico. A pesar de ello, también es cierto que el correo electrónico sigue siendo la fuente más habitual de amenazas de Internet. La investigación de Deloitte concluyó que el 91 % de todos los ciberataques se inician con phishing.

Si los servicios contra el phishing y de SEG se han utilizado tanto tiempo, ¿por qué las estafas de phishing siguen logrando su objetivo? De acuerdo con el principio de economía de Occam, se debe a que la SEG no se ha diseñado para proteger los entornos de correo electrónico actuales, ni es efectiva para detener de forma fiable los ataques de phishing actuales.

No obstante, si necesitas una explicación más fundamentada que la que proporciona el principio de Occam, sigue leyendo.

Por qué la SEG se ha quedado atrás

El cambio más destacado en el mercado del correo electrónico es también lo que hace que una SEG tradicional sea redundante: el cambio a los servicios de correo electrónico nativos de nube. Según Gartner®, se espera que, en 2025, más del 85 % de las organizaciones hayan adoptado una estrategia que priorice la nube. Las organizaciones que esperan que sus controles de seguridad les proporcionen escala, resiliencia y flexibilidad nativas de nube no lo obtendrán de los dispositivos heredados, como las SEG.

En lo que respecta específicamente al correo electrónico, Gartner® indica que "cada vez más, las funciones de seguridad avanzada del correo electrónico se están implementando como soluciones integradas de seguridad de correo electrónico de nube, en lugar de como una puerta de enlace" y, en 2023, al menos el 40 % de las organizaciones utilizarán funciones de protección integradas de los proveedores de correo electrónico de nube en lugar de una SEG. Hoy, el origen y el destino del correo electrónico puede estar en cualquier parte. Colocar una SEG delante de tu servidor Exchange es anacrónico, y poner una SEG delante de las bandejas de entrada de la nube en un entorno móvil y remoto es impracticable. Hoy, la seguridad del correo electrónico debe seguir al usuario, estar cerca de su bandeja de entrada y ser "omnipresente".

Una SEG no solo está desfasada en cuanto a su arquitectura, tampoco logra detectar el phishing avanzado ni los ataques de ingeniería social. Esto se debe a que se diseñó originalmente para detener el correo no deseado, un problema de gran volumen que requiere muestreos de ataques grandes para detenerlo y anularlo. Sin embargo, los ataques de phishing actuales son específicos, no dispersos. Su volumen es pequeño, son muy selectivos, y aprovechan nuestra confianza implícita en las comunicaciones por correo electrónico para robar dinero y datos. La detección de los modernos ataques de phishing requiere un análisis avanzado del correo electrónico que utiliza muchos recursos informáticos, así como algoritmos de detección de amenazas que una SEG no puede realizar a escala.

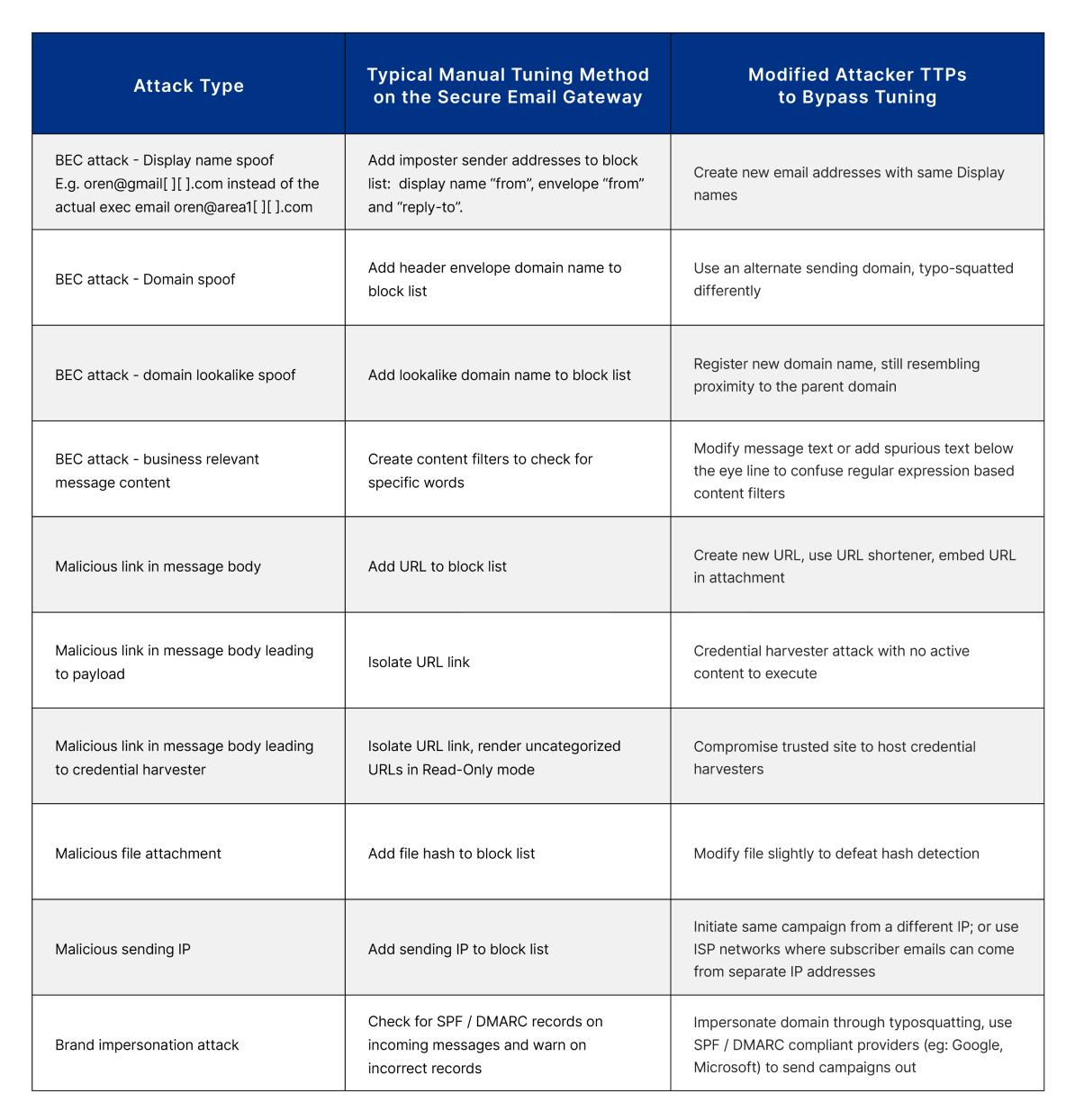

Cuando los administradores se encuentran ante una montaña de políticas de amenazas de correo electrónico que es necesario crear y ajustar es cuando resulta más evidente que la filosofía de detección de amenazas de una SEG es obsoleta. A diferencia de la mayoría de otros ciberataques, los ataques de phishing de correo electrónico y los ataques al correo electrónico corporativo (BEC) presentan demasiadas señales "confusas" y no es posible detectarlos exclusivamente mediante instrucciones deterministas if-then. Además, los atacantes no se quedan de brazos cruzados mientras creas tus políticas de amenazas de correo electrónico. Adaptan y modifican rápidamente sus técnicas para saltarse las reglas que acabas de crear. Confiar en los ajustes de la SEG para detener el phishing es como jugar a Whack-A-Mole habiendo amañado el juego a favor del atacante.

Para detener el phishing, anticípate

Para detectar el próximo ataque, las defensas tradicionales de seguridad del correo electrónico se basan en el conocimiento de las características de los ataques activos del pasado, como por ejemplo los datos de reputación y las firmas de amenazas. Por lo tanto, no pueden defenderte de forma fiable contra los modernos ataques en continua evolución.

Lo que necesitamos es una tecnología de seguridad orientada al futuro que no solo conozca las cargas útiles, los sitios web y las técnicas de phishing activo del pasado, sino que también reconozca los próximos movimientos de los ciberdelincuentes. ¿Qué sitios y cuentas están poniendo en riesgo o han decidido utilizar en los ataques futuros? ¿Qué cargas útiles y técnicas piensan utilizar en estos ataques? ¿Qué ubicaciones están tanteando y sondeando antes de un ataque?

Cloudflare Area 1 explora proactivamente Internet en busca de la infraestructura de atacantes y las campañas de phishing que se están gestando. Los rastreadores web de Area 1 centrados en las amenazas analizan dinámicamente las cargas útiles y páginas web sospechosas, y actualizan continuamente los modelos de detección a medida que las tácticas de los atacantes evolucionan. Todo ello para detener los ataques de phishing días antes de que lleguen a la bandeja de entrada.

Cuando esto se combina con más de un billón de solicitudes DNS que Cloudflare Gateway observa a diario, este corpus de información sobre amenazas permite a los clientes detener las amenazas de phishing en la fase más temprana del ciclo de ataque. Además, el uso de análisis contextuales detallados para comprender las variaciones de opinión, del tono, la expresión y el hilo permite a Area 1 comprender y distinguir entre mensajes válidos del proceso comercial y campañas de suplantación sofisticadas.

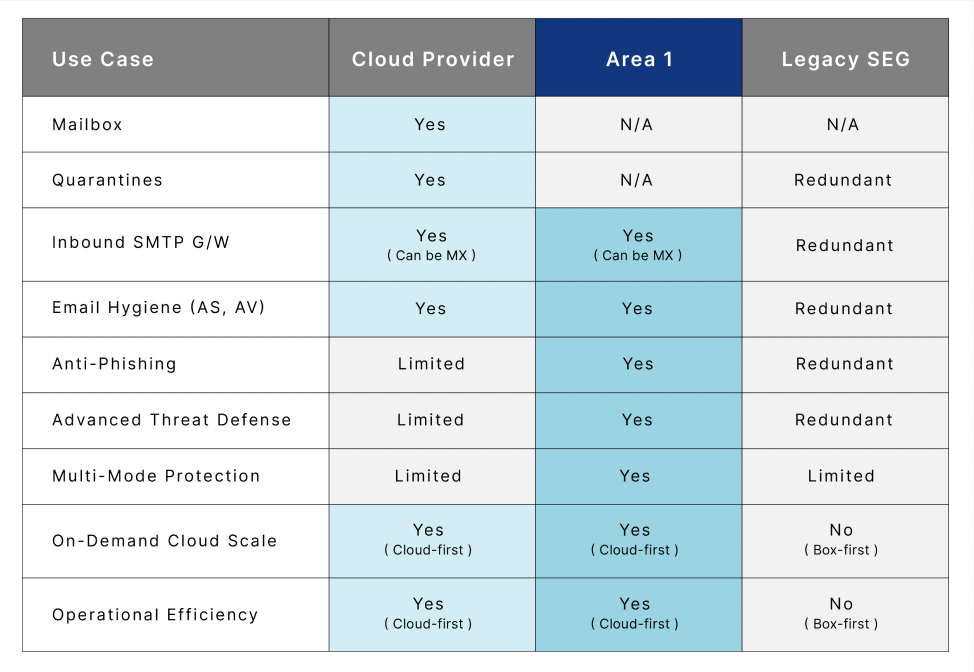

Aunque creemos firmemente en la estratificación de la seguridad, las capas no deberían ser redundantes. Una SEG duplica muchas de las funciones que ahora los clientes obtienen en el paquete de su solución de correo electrónico de nube. Area 1 se ha desarrollado para mejorar, no para duplicar, la seguridad nativa del correo electrónico, y para detener los ataques de phishing que logran superar las capas de defensa iniciales.

Planifica tu proyecto de sustitución de la SEG

La mejor forma de iniciar tu proyecto de sustitución de la SEG es decidir si se trata de una sustitución directa o de una sustitución eventual que se inicia con una mejora. Aunque muchos clientes de Cloudflare Area 1 han sustituido su SEG (más información a continuación), también nos hemos encontrado casos donde los clientes prefieren ejecutar inicialmente Cloudflare Area 1 en sentido descendente de su SEG, evaluar la eficacia de ambos servicios y, a continuación, tomar una determinación más definitiva. De una u otra forma, hacemos que el proceso sea sencillo.

Cuando inicies el proyecto, es importante que participen las partes interesadas adecuadas. Como mínimo, debe participar un administrador de TI para garantizar la entrega del correo electrónico y que la productividad no se vea afectada, así como un administrador de seguridad para supervisar la eficacia de la detección. Otras partes interesadas podrían incluir tu socio de canal, en el caso de que este sea tu proceso de adquisiciones preferido, así como alguien del equipo de privacidad y conformidad para verificar una adecuada gestión de los datos.

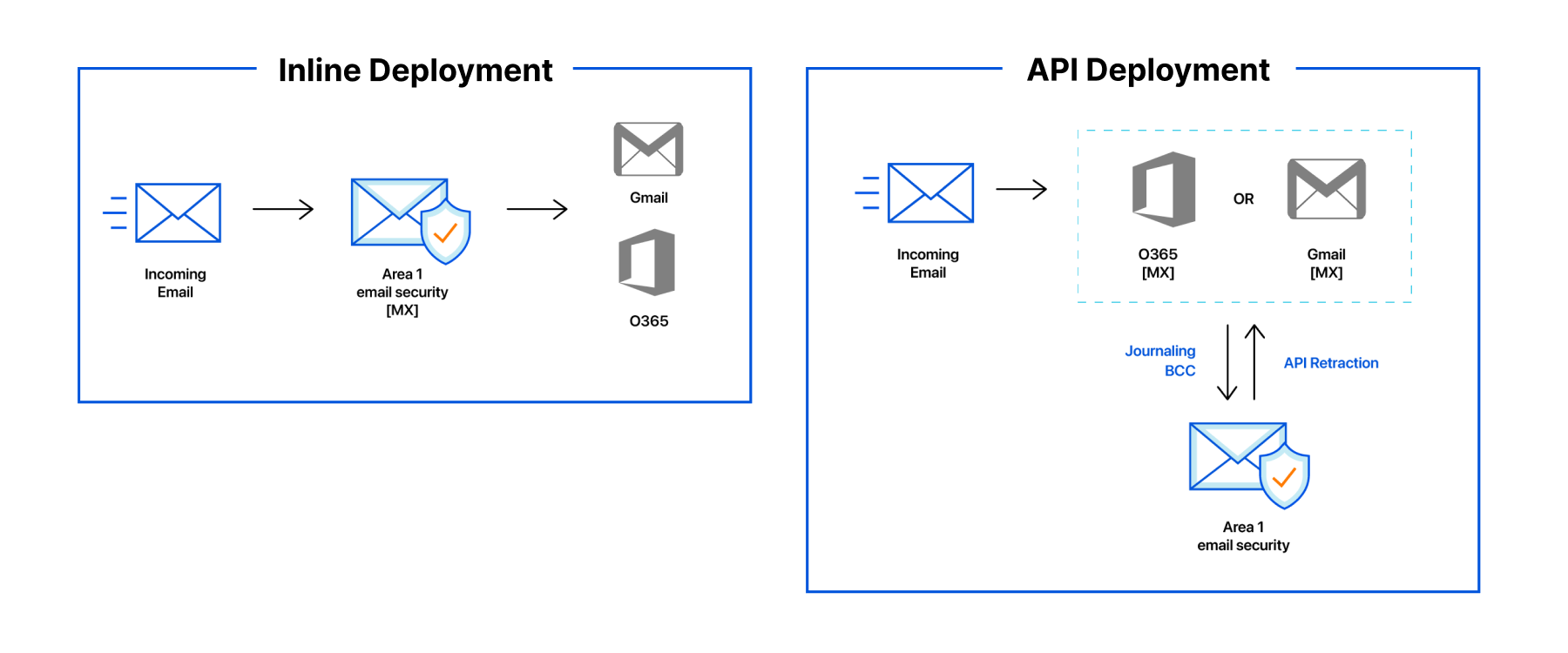

A continuación, debes tomar una decisión acerca de la arquitectura de implementación de Cloudflare Area 1 que prefieres. Cloudflare Area 1 se puede implementar como un registro MX, sobre las API, e incluso ejecutar también en una implementación multimodo. Recomendamos implementar Cloudflare Area 1 como el registro MX para la protección más efectiva contra las amenazas externas, pero el servicio se adapta a tu entorno en función de tu lógica empresarial y tus necesidades específicas.

La preparación final implica trazar tu flujo de correo electrónico. Si tienes varios dominios, identifica a dónde se enrutan los correos electrónicos de cada uno de tus dominios. Comprueba tus distintas capas de enrutamiento (p. ej. ¿hay agentes de transferencia de correo (MTA) que retransmitan los mensajes entrantes?). Comprender bien las capas SMTP lógicas y físicas de la organización garantizará el enrutamiento correcto de los mensajes. Comenta qué tráfico de correo electrónico debe explorar Cloudflare Area 1 (norte/sur, este/oeste, ambos) y dónde encaja con tus políticas de correo electrónico existentes.

Ejecuta el plan de transición

Paso 1: implementa la protección del correo electrónico

Estos son los pasos generales que debes seguir si Cloudflare Area 1 está configurado como un registro MX (tiempo estimado: aprox. 30 minutos):

- Configura el servicio en sentido descendente para aceptar el correo de Cloudflare Area 1.

- Asegúrate de que las IP de salida de Cloudflare Area 1 no tengan limitación de velocidad ni estén bloqueadas, ya que esto afectaría a la entrega de mensajes.

- Si el servidor de correo electrónico es local, actualiza las reglas de firewall para permitir que Cloudflare Area 1 realice la entrega a estos sistemas.

- Configura las reglas de corrección (p. ej. poner en cuarentena, añadir asunto o prefijo del cuerpo del mensaje, etc.).

- Prueba el flujo de mensajes inyectando mensajes en Cloudflare Area 1 para confirmar que la entrega se realiza correctamente (nuestro equipo puede ayudarte con este paso).

- Actualiza los registros MX para que apunten a Cloudflare Area 1.

A continuación, encontrarás los pasos que debes seguir si Cloudflare Area 1 se implementa en sentido descendente desde una solución de seguridad del correo electrónico existente (tiempo estimado: aprox. 30 minutos):

- Configura los saltos de retroceso adecuados en Cloudflare Area 1, para que pueda detectar la dirección IP del remitente original.

- Si el servidor de correo electrónico es local, actualiza las reglas de firewall para permitir que Cloudflare Area 1 realice la entrega al servidor de correo electrónico.

- Configura las reglas de corrección (p. ej. poner en cuarentena, añadir asunto o prefijo del cuerpo del mensaje, etc.).

- Prueba el flujo de mensajes inyectando mensajes en Cloudflare Area 1 para confirmar que la entrega se realiza correctamente (nuestro equipo puede ayudarte con este paso).

- Actualiza las rutas de entrega de tu SEG para que entregue todo el correo a Cloudflare Area 1, en lugar de hacerlo a los servidores de correo electrónico.

Paso 2: integra DNS

Una de las tareas más comunes posteriores al correo electrónico que realizan los clientes es integrar Cloudflare Area 1 con su servicio DNS. Si eres cliente de Cloudflare Gateway, tenemos buenas noticias. Ahora Cloudflare Area 1 utiliza Cloudflare Gateway como su DNS recursivo para proteger a los usuarios finales de forma que no puedan acceder a sitios de phishing y maliciosos al hacer clic en enlaces de correo electrónico o al navegar por la web.

Paso 3: realiza la integración con los servicios de supervisión y corrección de la seguridad en sentido descendente

Los informes detallados y personalizables de Cloudflare Area 1 proporcionan a simple vista visibilidad de las amenazas. Con la integración de los SIEM mediante nuestras sólidas API, puedes correlacionar fácilmente las detecciones de Cloudflare Area 1 con los sucesos de la red, los puntos finales y otras herramientas de seguridad para una gestión de incidentes simplificada.

Aunque Cloudflare Area 1 proporciona funciones integradas de corrección y retracción de mensajes para que los clientes puedan responder a las amenazas directamente desde el panel de control de Cloudflare Area 1, muchas organizaciones deciden integrar también herramientas de orquestación para tener tácticas de respuesta personalizadas. Muchos clientes aprovechan nuestros enlaces de API para integrar servicios SOAR para gestionar los procesos de respuesta en su organización.

Métricas para medir el éxito

¿Cómo sabrás que tu proyecto de sustitución de la SEG ha tenido éxito y el impacto deseado? Recomendamos medir las métricas correspondientes a la eficacia de la detección y la simplicidad operativa.

En cuanto a la detección, la métrica que obviamente debemos medir es el número y el tipo de ataques de phishing bloqueados antes y después del proyecto. ¿Se han bloqueado nuevos tipos de ataques de phishing que no veías antes? ¿Tienes visibilidad de campañas que llegan a varios buzones? Otra métrica basada en la detección que debemos tener en cuenta es el número de falsos positivos.

En cuanto al aspecto operativo, es imprescindible que la productividad del correo electrónico no resulte afectada. Un buen indicador es medir el número de incidencias informáticas relacionadas con la entrega de correo electrónico. La disponibilidad y el tiempo activo del servicio de seguridad del correo electrónico es otro elemento clave que debemos vigilar.

Para terminar, y quizás lo más importante, debes medir cuánto tiempo dedica tu equipo de seguridad a la seguridad del correo electrónico. Con suerte, mucho menos que antes. Sabemos que una SEG es una implementación de servicio cuyo mantenimiento continuo es complicado. Si con Cloudflare Area 1 tu equipo tiene más tiempo para dedicarse a otros problemas urgentes de seguridad, esto es tan importante como detener el propio phishing.

Estás en muy buena compañía

El motivo por el que articulamos aquí un plan de sustitución de la SEG es porque muchos de nuestros clientes ya lo han hecho, y estamos contentos con los resultados.

Por ejemplo, una empresa aseguradora global de la lista Fortune 50 que da servicio a 90 millones de clientes en más de 60 países llegó a la conclusión de que su SEG era insuficiente para detener los ataques de phishing. En concreto, el proceso de búsqueda del phishing no detectado una vez que había superado la SEG y había llegado a la bandeja de entrada era engorroso. Necesitaban un servicio de seguridad del correo electrónico que pudiera detectar estos ataques de phishing y admitir una arquitectura híbrida con buzones locales y en la nube.

Tras la implementación de Cloudflare Area 1 en sentido descendente de sus capas de Microsoft 365 y SEG, nuestro cliente estuvo protegido contra más de 14 000 amenazas de phishing durante el primer mes. Ninguno de estos mensajes de phishing llegó a la bandeja de entrada de ningún usuario. Una integración de un solo paso con la infraestructura de correo electrónico existente significaba que los problemas operativos y de mantenimiento eran prácticamente inexistentes. La retracción de mensajes automatizada y la protección posterior a la entrega de Cloudflare Area 1 también permitieron a la empresa aseguradora buscar y corregir fácilmente el phishing que no se hubiera detectado.

Si te interesa hablar con alguno de nuestros clientes que han mejorado o sustituido su SEG con Cloudflare Area 1, ponte en contacto con tu equipo de cuenta para saber más. Si quieres ver Cloudflare Area 1 en acción, regístrate aquí para solicitar una evaluación gratuita del riesgo de phishing.

La sustitución de una SEG es un proyecto importante que debes encajar en tu recorrido Zero Trust. Para ver un resumen completo de Cloudflare One Week y las novedades, conéctate a nuestro seminario web.

-

1Comunicado de prensa de Gartner, "Gartner Says Cloud Will Be the Centerpiece of New Digital Experiences", 11 de noviembre de 2021

2Gartner, "Market Guide for Email Security", 7 de octubre de 2021, Mark Harris, Peter Firstbrook, Ravisha Chugh y Mario de Boer

GARTNER is a registered trademark and service mark of Gartner, Inc. and/or its affiliates in the U.S. and internationally and is used herein with permission. All rights reserved.