Hace diez años, cuando se creó Cloudflare, Internet era un lugar al que la gente simplemente visitaba. Todavía se hablaba de "navegar por la web" y el iPhone tenía menos de dos años, pero el 4 de julio de 2009 aparecieron los ataques DDoS a gran escala contra sitios web en los Estados Unidos y Corea del Sur.

Esos ataques pusieron de relieve lo frágil que era Internet y cómo todos empezábamos a depender del acceso a la web como parte de nuestra vida cotidiana.

Luego de diez años, entendemos que la velocidad, la fiabilidad y la seguridad de Internet son fundamentales, ya que nuestra vida privada y laboral dependen de ello.

Creamos Cloudflare con el objetivo de resolver una parte del gran desafío de toda organización de TI: ¿cómo garantizar que los recursos y la infraestructura que se exponen a Internet sean rápidos, confiables y estén a salvo de los posibles ataques? Notamos que el mundo dejaba de confiar en el hardware y el software para resolver estos problemas y, en su lugar, buscaba un servicio escalable que funcionara en todo el mundo.

Para brindar ese servicio, construimos una de las redes más grandes del mundo. Hoy en día, nuestra red abarca más de 200 ciudades en todo el mundo y está a milisegundos de casi todo aquel que se conecta a Internet. Hemos desarrollado la capacidad de hacer frente a los ciberataques a nivel de estado, y un sistema de inteligencia de amenazas impulsado por la inmensa cantidad de tráfico de Internet que vemos.

Hoy estamos ampliando las ofertas de productos de Cloudflare para resolver la otra parte del desafío de toda organización de TI: garantizar que las personas y los equipos de una organización puedan acceder a las herramientas que necesitan para hacer su trabajo y estar a salvo del malware y otras amenazas en línea.

La velocidad, fiabilidad y protección que hemos llevado a la infraestructura pública hoy alcanza a todo lo que tu equipo hace en Internet.

Además de proteger la infraestructura de una organización, las organizaciones de TI se encargan de garantizar que sus empleados puedan acceder a las herramientas que necesitan de forma segura. Tradicionalmente, estos problemas se resolvían con productos de hardware como las VPN y los firewalls. Las VPN permitían a los usuarios autorizados acceder a las herramientas que necesitaban y los firewalls alejaban el malware.

El castillo y el fuerte

El modelo dominante fue la idea de un castillo y un fuerte. La idea era mantener todos tus bienes valiosos dentro del castillo. El firewall creaba un fuerte alrededor del castillo para alejar todo aquello que fuera malicioso. Cuando necesitabas dejar entrar a alguien, una VPN actuaba como el puente levadizo sobre el fuerte.

Hoy en día, este sigue siendo el modelo elegido por la mayoría de las empresas, sin embargo, está quedando algo anticuado. El primer desafío es que si un atacante encuentra algún modo de cruzar sobre el fuerte y entrar en el castillo, podrá causar grandes daños. Lamentablemente, pasa muy poco tiempo sin que leamos una noticia sobre cómo un empleado puso en riesgo información importante de su organización o a un contratista tras haber caído en las redes del phishing, o bien alguien logró escabullirse en las oficinas y conectar un dispositivo no autorizado.

El segundo desafío del modelo se presenta con el auge de la nube y el SaaS. Resulta cada vez más común que las organizaciones no confíen sus recursos a un solo castillo, sino que recurran a diferentes proveedores de nube pública y SaaS.

Servicios como Box, por ejemplo, proporcionan herramientas de almacenamiento y colaboración mejores que las que podrían crear y administrar la mayoría de las organizaciones. Sin embargo, es literalmente imposible enviar una caja de hardware a Box para luego construir tu propio fuerte alrededor de su castillo de SaaS. Box brinda herramientas de seguridad excelentes, pero son diferentes a las que ofrece cualquier otro proveedor de SaaS y nube pública. Las organizaciones de TI solían tener un único panel con un despliegue complejo de hardware para poder ver quiénes caían en sus fuertes y quiénes cruzaban el puente levadizo, pero el SaaS y la nube hacen que esa visibilidad sea cada vez más difícil.

El tercer desafío que enfrenta la estrategia de TI tradicional del castillo y el fuerte es el auge de los dispositivos móviles. Érase una vez, tus empleados se presentaban en tu castillo a realizar su trabajo, pero hoy en día las personas trabajan desde cualquier lugar del mundo. Exigirles a todos que se conecten a un número limitado de VPN centrales es claramente absurdo, si los imaginas como aldeanos que tienen que volver corriendo a toda velocidad y atravesar el puente levadizo cada vez que necesitan realizar un trabajo. No es ninguna novedad que la mayoría de las solicitudes de soporte a las organizaciones de TI están relacionadas a las VPN, y de seguro seguirá siendo así en el caso de las organizaciones que sostienen el enfoque del castillo y el fuerte.

Pero es peor que eso. El auge de lo móvil ha generado una cultura en la que los empleados traen sus dispositivos personales al trabajo. O incluso, si están utilizando un dispositivo de la empresa, trabajan desde la calle o desde sus hogares, alejados de la protección de las paredes del castillo y sin la seguridad que brinda un fuerte.

Si hubieras visto cómo gestionábamos nuestros propios sistemas de TI en Cloudflare hace cuatro años, habrías notado que seguíamos este mismo modelo. Utilizábamos firewalls para alejar todo tipo de amenazas y le exigíamos a los empleados que se conectaran a nuestra VPN para realizar su trabajo. A nivel personal, me resultaba bastante molesto ya que viajo mucho por mi trabajo.

Por lo general, alguien me enviaba un enlace a un artículo wiki interno para solicitar mi opinión. Casi siempre me encontraba trabajando desde mi teléfono móvil en el asiento trasero de un taxi, corriendo de una reunión a la otra. Para poder acceder al enlace, primero debía conectarme a la VPN de San Francisco. Allí comenzaba la frustración.

En mi experiencia, pareciera que si eres cliente de una VPN móvil corporativa tienes que arrojar un dado de cien caras y podrás conectarte a la VPN solo si la cantidad de millas de distancia que te separan de tu despacho es 25 veces menor al número que salió en el dado. Luego de mucha frustración y varias solicitudes de soporte a TI, con un poco de suerte quizás lograba conectarme. Aún así, la conexión era terriblemente lenta y poco confiable.

Cuando inspeccionamos nuestro propio sistema, descubrimos que la frustración que generaba este proceso había hecho que varios equipos crearan alternativas que eran, en realidad, puentes levadizos no autorizados para cruzar nuestro fuerte cuidadosamente construido. Y, a medida que fuimos incorporando herramientas de SaaS como Salesforce y Workday, perdimos mucha visibilidad de cómo se estaban utilizando estas herramientas.

Más o menos al mismo tiempo que nos dimos cuenta de que la estrategia tradicional de la seguridad de TI era insostenible para una organización como Cloudflare, Google publicó su artículo titulado "BeyondCorp: un nuevo enfoque para la seguridad empresarial." La idea principal era que la intranet de una empresa no debía ser más confiable que Internet. Y, en lugar de que el perímetro sea determinado por un solo fuerte, cada aplicación y fuente de datos debería requerir la autenticación de la persona y el dispositivo cada vez que soliciten acceso.

La idea BeyondCorp, ahora conocida como el modelo ZeroTrust para seguridad de TI, fue una gran influencia para nosotros a la hora de diseñar nuestros propios sistemas. Gracias a la red global flexible de Cloudflare, pudimos utilizarla tanto para aplicar nuestras directivas cuando los equipos accedían a las herramientas, como para protegernos del malware mientras hacíamos nuestro trabajo.

Cloudflare for Teams

Nos complace presentarles Cloudflare for Teams™: el conjunto de herramientas que creamos para protegernos y que ahora está disponible para servir a cualquier organización de TI, desde la más pequeña hasta la más grande.

Cloudflare for Teams se creó en base a dos productos complementarios: Access y Gateway. Cloudflare Access™ es la VPN moderna, una manera de garantizar que los miembros de tu equipo tengan acceso rápido a los recursos que necesitan para hacer su trabajo y sin peligro de amenazas. Cloudflare Gateway™ es el nuevo firewall de la próxima generación, una forma de garantizar que los miembros de tu equipo estén protegidos contra el malware y cumplan las directivas de tu organización sin importar desde dónde se conecten.

Sin dudas, tanto Cloudflare Access como Cloudflare Gateway se crearon sobre la red existente de Cloudflare. Esto significa que son productos rápidos, confiables, resistentes a los ataques de DDoS, apropiados para las organizaciones más grandes y capaces de acompañar a tu equipo a dondequiera que vaya. ¿Uno de los ejecutivos de alto rango se va de safari fotográfico para ver jirafas en Kenia, gorilas en Ruanda y lémures en Madagascar? No te preocupes, tenemos centros de datos de Cloudflare en todos esos países (y muchos más) y todos son compatibles con Cloudflare for Teams.

Todos los productos de Cloudflare for Teams se diseñaron con la misma inteligencia contra amenazas que el resto de los productos Cloudflare. La gran diversidad de tráfico que vemos en Internet nos permite identificar nuevas amenazas y malware antes que cualquiera. Hemos complementado nuestros propios datos patentados con fuentes de datos adicionales de los principales proveedores de seguridad, lo que garantiza que Cloudflare for Teams proporciona un amplio conjunto de protecciones contra malware y otras amenazas en línea.

Además, como los productos de Cloudflare for Teams funcionan sobre la misma red que creamos para nuestros productos de protección de infraestructura, podemos entregarlos de manera muy eficiente. Esto también significa que podemos ofrecerlos a nuestros clientes a un precio muy competitivo. Nuestro objetivo es que todos los clientes de Cloudflare for Teams vean de manera rápida y explícita el Retorno del Capital Invertido (RCI). Si estás considerando otras alternativas, ponte en contacto con nosotros antes de tomar la decisión.

Tanto Cloudflare Access como Cloudflare Gateway también se crearon en base a productos que ya hemos lanzado y puesto a prueba. Por ejemplo, Gateway se ha desarrollado a partir de nuestro solucionador de DNS público 1.1.1.1. Hoy en día, más de 40 millones de personas confían en 1.1.1.1 como el solucionador de DNS público más rápido a nivel mundial. Al agregar el análisis de malware, pudimos crear nuestro producto básico de Cloudflare Gateway.

Cloudflare Access y Cloudflare Gateway se basan, también, en nuestros productos WARP y WARP+. La creación del servicio de VPN móvil para clientes fue intencional porque sabíamos que nos encontrábamos ante un desafío. Los millones de usuarios de WARP y WARP+ que han puesto el producto a prueba repetidas veces, aseguran que está listo para la empresa. El hecho de tener 4,5 estrellas en las más de 200 000 clasificaciones, tan solo en iOS, es testimonio claro de cuán confiables se han vuelto los motores subyacentes WARP y WARP+. Si lo comparas con las clasificaciones de cualquier cliente de una VPN móvil corporativa, verás que las diferencias son abismales.

Nos hemos asociado con algunas organizaciones increíbles para generar el ecosistema apropiado para Cloudflare for Teams. Entre ellas, VMWare Carbon Black, Malwarebytes y Tanium con soluciones de seguridad para puntos de conexión. Además, contamos con soluciones analíticas y de gestión de eventos e información de seguridad como Datadog, Sumo Logic y Splunk. Por último, hemos sumado soluciones de gestión de la identidad, incluidas Okta, OneLogin y Ping Identity. Al final de esta publicación, podrás encontrar comentarios de estos asociados y más.

Si te interesa conocer más acerca de los detalles técnicos de Cloudflare for Teams, te recomiendo leer la publicación de Sam Rhea.

Al servicio de todos

Cloudflare siempre ha creído en el poder de servir a todos. Es por eso que hemos ofrecido una versión gratuita de Cloudflare for Infrastructure desde nuestro lanzamiento en el año 2010. Con el lanzamiento de Cloudflare for Teams, esa creencia sigue intacta. Habrá versiones gratuitas de Cloudflare Access y Cloudflare Gateway, para proteger a las personas, las redes domésticas y las pequeñas empresas. Sabemos lo que significa ser una empresa emergente y creemos que todos merecen sentirse seguros cuando están en línea, independientemente de su presupuesto.

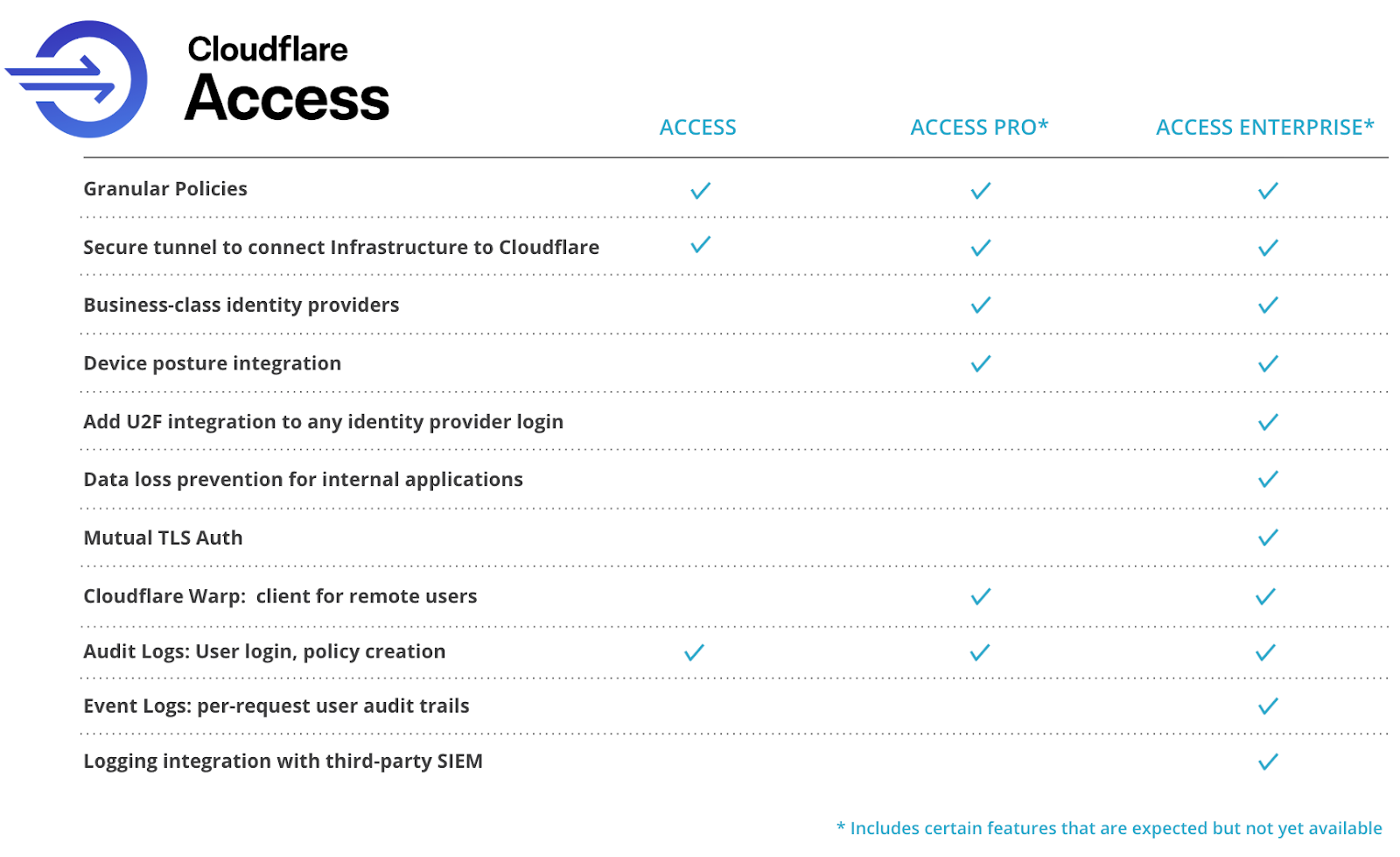

Con Cloudflare Access y Gateway, podemos garantizar buenos productos al mejor precio. Se dividen en Access Basic, Access Pro y Access Enterprise. En la siguiente tabla, podrás ver las características disponibles para cada nivel de acceso, incluidas las características de Access Enterprise que se implementarán en los próximos meses.

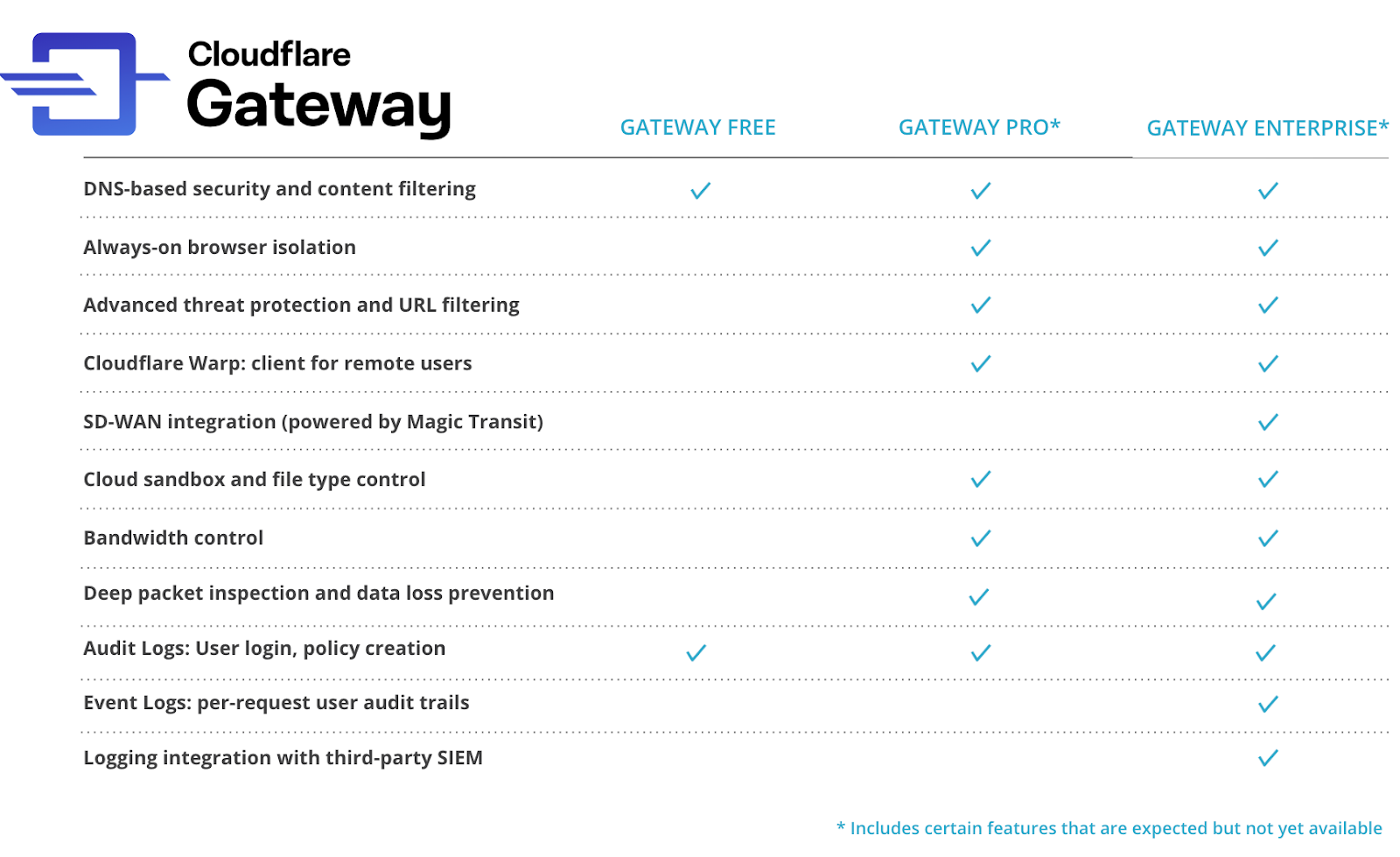

Para Cloudflare Gateway, queremos implementar la misma estrategia de productos buenos al mejor precio. Podemos brindarte Gateway Basic en cuestión de minutos, a través de un simple cambio en la configuración del DNS recursivo de tu red. Una vez realizado, los administradores de la red pueden establecer reglas que indiquen qué dominios se pueden permitir y cuáles se deben filtrar en la red. Cloudflare Gateway se diseñó con la información sobre malware recopilada en nuestra red de sensores globales y un valioso corpus de categorización de dominios, lo que permite a los operadores de redes establecer cualquier tipo de directiva que consideren relevante. Gateway Basic aprovecha la velocidad de 1.1.1.1 con controles granulares sobre la red.

Hoy presentamos Gateway Pro y te invitamos a registrarte para una prueba de la versión beta ya que sus características se irán implementando en los próximos meses. Gateway Pro extiende la protección que se brinda por DNS a un proxy completo. Es posible obtener Gateway Pro a través del cliente WARP, el cual estamos ampliando más allá de los dispositivos móviles iOS y Android para admitir también Windows, MacOS y Linux, o directivas de red que incluyen la configuración de proxy con MDM o el protocolo de túneles GRE desde enrutadores de oficina. Esto permite a un operador de red filtrar por directivas no solo por el dominio, sino también por la dirección de URL específica.

Creación de la mejor puerta de enlace de red de su clase

Aunque Gateway Basic (distribuida a través de DNS) y Gateway Pro (como proxy) tenía sentido, queríamos imaginar cuál sería la mejor puerta de enlace de red de su clase para las empresas que valoraban el nivel más alto de rendimiento y seguridad. Mientras hablábamos con estas organizaciones, escuchamos una preocupación siempre presente: solo navegar por Internet creaba el riesgo de código no autorizado que compromete a los dispositivos. Con cada página que cada usuario visitaba, se descargaba y ejecutaba un código de terceros (JavaScript, etc.) en sus dispositivos.

La solución, según sugerían, era aislar el navegador local del código de terceros y hacer que los sitios web se representen en la red. Esta tecnología se conoce como aislamiento de navegador. Y, en teoría, es una gran idea. Desafortunadamente, en la práctica con la tecnología actual, no funciona bien. La forma más común en que funciona la tecnología de aislamiento de navegador es representar la página en un servidor y, a continuación, insertar un mapa de bits de la página en el explorador. Esto se conoce como inserción de píxeles. El desafío es que puede ser lento, consume mucho ancho de banda e interrumpe muchas aplicaciones web sofisticadas.

Esperábamos resolver algunos de estos problemas moviendo la representación de las páginas a la red de Cloudflare, que estaría más cerca de los usuarios finales. Así que hablamos con muchas de las principales empresas de aislamiento de navegadores sobre una asociación potencial. Lamentablemente, mientras experimentamos con sus tecnologías, incluso con nuestra vasta red, no pudimos superar la sensación lenta de que afecta a las soluciones de aislamiento de navegadores existentes.

Llegada de S2 Systems

Fue entonces cuando nos presentaron a S2 Systems. Recuerdo muy bien cuando usé la demostración de S2 Systems porque mi primera reacción fue: “Esto no puede funcionar correctamente, es demasiado rápido”. El equipo de S2 había adoptado un enfoque diferente para el aislamiento de navegador. En lugar de intentar insertar un mapa de bits de cómo se veía la pantalla, insertaron los vectores para dibujar lo que aparece en la pantalla. El resultado fue una experiencia que, en general, era tan rápida como navegar localmente y sin páginas averiadas.

La mejor analogía, aunque imperfecta, que se me ocurrió para describir la diferencia entre la tecnología de S2 y otras empresas de aislamiento de navegadores es la diferencia entre WindowsXP y MacOS X cuando se lanzaron ambos en 2001. Los gráficos originales de WindowsXP se basaban en imágenes de mapa de bits. Los de MacOS X se basaban en vectores. ¿Recuerdas la magia de ver una aplicación “genie” dentro y fuera del documento de MacOS X? Echa un vistazo en un vídeo del lanzamiento...

En aquel momento, ver una diapositiva de ventana dentro y fuera del "dock" parecía magia en comparación con lo que podía hacerse con las interfaces de usuario de mapa de bits. Puedes escuchar el asombro en la reacción del público. Ese asombro, al que hoy todos estamos acostumbrados en las interfaces de usuario, proviene del poder de las imágenes vectoriales. Y, si te abrumaron los mapas de bits con inserción de píxeles de las tecnologías de aislamiento de navegador existentes, solo espera a ver lo que es posible con la tecnología de S2.

Nos impresionó tanto el equipo y la tecnología que decidimos comprar la empresa. Integraremos la tecnología S2 a Cloudflare Gateway Enterprise. La tecnología de aislamiento de navegador se ejecutará en toda la red global de Cloudflare, lo que acercará en milisegundos a casi todos los usuarios de Internet. Puedes obtener más información sobre este enfoque en la publicación de blog de Darren Remington.

Una vez que se complete la implementación en la segunda mitad de 2020, esperamos poder ofrecer la primera tecnología integral de aislamiento de navegador que no te obliga a sacrificar desempeño. Mientras tanto, si deseas una demostración de la tecnología S2 en acción, déjanos saber.

La promesa de Internet más veloz para todos

La misión de Cloudflare es ayudar a crear un mejor Internet. Con Cloudflare for Teams, hemos ampliado esa red para proteger a las personas y a las organizaciones que usan Internet para trabajar. Nos interesa mucho colaborar para que un Internet más moderno, móvil y basado en la nube sea más seguro y rápido que nunca con los dispositivos de hardware tradicionales.

Pero la misma tecnología que estamos implementando ahora para mejorar la seguridad empresarial es una promesa adicional. Las aplicaciones de Internet más interesantes siguen siendo cada vez más complicadas y, a su vez, requieren más ancho de banda y potencia de procesamiento.

Para quienes tenemos la suerte de poder pagar el último iPhone, seguimos cosechando los beneficios de un conjunto de herramientas basadas en Internet cada vez más poderoso. Pero intenta usar Internet en un teléfono móvil de unas pocas generaciones atrás y verás con cuánta velocidad las últimas aplicaciones de Internet dejan atrás a los dispositivos antiguos. Esto es un problema si queremos poner en línea a los próximos 4 mil millones de usuarios de Internet.

Necesitamos un cambio de paradigma, si la sofisticación de las aplicaciones y la complejidad de las interfaces sigue avanzando al ritmo de la última generación de dispositivos. Para poner lo mejor de Internet a disposición de todos, deberíamos quitar la carga de trabajo de Internet de los dispositivos finales que todos llevamos en el bolsillo y permitir que la red soporte más de esa carga, donde la potencia, el ancho de banda y e CPU lo permitan.

Esa es la promesa a largo plazo de lo que la tecnología de S2 combinada con la red de Cloudflare podría potenciar algún día. Si podemos hacerlo para que un dispositivo menos costoso pueda ejecutar las últimas aplicaciones de Internet, con menos batería, ancho de banda y CPU que nunca antes, lograremos que Internet sea más asequible y accesible para todos.

Comenzamos con Cloudflare for Infrastructure. Hoy anunciamos Cloudflare for Teams. Pero nuestra ambición es nada menos que Cloudflare for Everyone.

Comentarios iniciales de clientes y asociados sobre Cloudflare for Teams

"Cloudflare Access ha permitido a Ziff Media Group entregar sin problemas y de forma segura nuestro conjunto de herramientas internas a empleados de todo el mundo en cualquier dispositivo, sin necesidad de configuraciones de red complicadas", dijo Josh Butts, vicepresidente ejecutivo superior de Productos y Tecnología de Ziff Media Group.

"Las VPN son frustrantes y conducen a innumerables ciclos desperdiciados para los empleados y el personal de TI que brinda soporte", dijo Amod Malviya, cofundador y director de Tecnología de Udaan. "Además, las VPN convencionales pueden engañar a la gente con una sensación falsa de seguridad. Con Cloudflare Access, tenemos una solución mucho más fiable, intuitiva y segura que funciona por usuario y por acceso. Pienso en ello como Autenticación 2.0, incluso 3.0”

"Roman hace que la atención médica sea accesible y conveniente", dijo Ricky Lindenhovius, director de Ingeniería de Roman Health. "Parte de esa misión incluye conectar a los pacientes con los médicos, y Cloudflare ayuda a Roman a conectar de forma segura y conveniente a los médicos con herramientas administradas internamente. Con Cloudflare, Roman puede evaluar cada solicitud realizada a las aplicaciones internas con respecto a permisos e identidad, a la vez que mejora la velocidad y la experiencia del usuario”.

"Nos interesa asociarnos con Cloudflare para proporcionar a nuestros clientes un enfoque innovador de la seguridad empresarial que combine los beneficios de la protección de puntos de conexión y la seguridad de la red", dijo Tom Barsi, vicepresidente de Desarrollo Empresarial de VMware. "VMware Carbon Black es una plataforma líder de protección de puntos de conexión (endpoint protection platform, EPP) y ofrece visibilidad y control de portátiles, servidores, máquinas virtuales e infraestructura en la nube a escala. Al asociarse con Cloudflare, los clientes tendrán la capacidad de utilizar el estado del dispositivo de VMware Carbon Black como señal para aplicar la autenticación granular a la aplicación administrada internamente de un equipo a través de Access, la solución Zero Trust de Cloudflare. Nuestra solución conjunta combina los beneficios de la protección de puntos de conexión y una solución de autenticación de confianza cero para mantener más seguros a los equipos que trabajan en Internet".

“Rackspace es una empresa líder mundial en servicios tecnológicos que acelera el valor de la nube durante cada fase de la transformación digital de nuestros clientes", dijo Lisa McLin, vicepresidente de Alianzas y jefa de canal de Rackspace. "Nuestra asociación con Cloudflare nos permite ofrecer un rendimiento de red de vanguardia a los clientes y les ayuda a aprovechar una arquitectura de red definida por software en su viaje a la nube".

“Los empleados trabajan cada vez más fuera de la sede corporativa tradicional. Los usuarios distribuidos y remotos necesitan conectarse a Internet, pero las soluciones de seguridad actuales a menudo requieren volver a pasar esas conexiones por la sede central, para tener el mismo nivel de seguridad", dijo Michael Kenney, jefe de Estrategia y Desarrollo Empresarial de Ingram Micro Cloud. “Estamos encantados de trabajar con Cloudflare, cuya red global ayuda a equipos de cualquier tamaño a llegar a aplicaciones administradas internamente y a utilizar Internet de forma segura, protegiendo los datos, los dispositivos y a los miembros del equipo que impulsan una empresa”.

"En Okta, tenemos la misión de permitir que cualquier organización use de forma segura cualquier tecnología. Como proveedor líder de identidad para la empresa, Okta ayuda a las organizaciones a eliminar la fricción de administrar su identidad corporativa para cada conexión y de solicitar que sus usuarios se conecten a las aplicaciones. Nos interesa mucho nuestra asociación con Cloudflare y con la autenticación y conexión perfectas a equipos de cualquier tamaño", dijo Chuck Fontana, vicepresidente de Desarrollo Corporativo y Empresarial de Okta.

"Las organizaciones necesitan un lugar unificado para ver, proteger y administrar sus puntos de conexión", dijo Matt Hastings, director superior de Gestión de Productos de Tanium. "Nos complace asociarnos con Cloudflare para ayudar a los equipos a proteger sus datos, dispositivos fuera de la red y aplicaciones. La plataforma de Tanium proporciona a los clientes un enfoque basado en el riesgo para las operaciones y la seguridad con visibilidad y control instantáneos de sus puntos de conexión. Cloudflare ayuda a ampliar esa protección mediante la incorporación de datos de dispositivos para aplicar seguridad a cada conexión hecha con recursos protegidos”.

"OneLogin se complace en asociarse con Cloudflare para avanzar en el control de identidad de los equipos de seguridad en cualquier entorno, ya sea en las instalaciones o en la nube, sin comprometer el rendimiento del usuario", dijo Gary Gwin, director superior Producto de OneLogin. "La plataforma OneLogin de gestión de identidad y acceso conecta de forma segura a las personas y a la tecnología para cada usuario, cada aplicación y cada dispositivo. La integración de OneLogin y Cloudflare for Teams proporciona una solución completa de control de identidad y red para equipos de todos los tamaños”.

"Ping Identity ayuda a las empresas a mejorar la seguridad y la experiencia de los usuarios en sus negocios digitales", dijo Loren Russon, vicepresidente de Gestión de Productos de Ping Identity. “Cloudflare for Teams se integra con Ping Identity para proporcionar una solución integral de control de identidad y red a equipos de cualquier tamaño, y garantiza que solo las personas adecuadas obtengan el acceso correcto a las aplicaciones de forma fluida y segura".

"Nuestros clientes aprovechan cada vez más los datos de observabilidad profunda para abordar los casos de uso tanto operativos como de seguridad, por lo que lanzamos Datadog Security Monitoring", dijo Marc Tremsal, director de Gestión de Productos de Datadog. "Nuestra integración con Cloudflare ya proporciona a los clientes visibilidad de su tráfico web y DNS; nos interesa mucho trabajar juntos a medida que Cloudflare for Teams expande esta visibilidad a los entornos corporativos".

"A medida que más empresas apoyan a los empleados que trabajan en aplicaciones corporativas desde fuera de la oficina, es vital que entiendan cada solicitud que hacen los usuarios. Necesitan información e inteligencia en tiempo real para reaccionar ante los incidentes y auditar conexiones seguras", dijo John Coyle, vicepresidente de Desarrollo Empresarial de Sumo Logic. "Con nuestra asociación con Cloudflare, los clientes ahora pueden registrar cada solicitud realizada en aplicaciones internas y enviarlas automáticamente directamente a Sumo Logic para su retención y análisis".

"A Cloudgenix le interesa mucho asociarse con Cloudflare para brindar una solución de seguridad integral desde la sucursal hasta la nube. A medida que las empresas pasan de las costosas redes MPLS antiguas y adoptan políticas de salida de la sucursal a Internet, la plataforma CloudGenix CloudBlade y Cloudflare for Teams combinados pueden lograr que esta transición sea fluida y segura. Esperamos con interés la hoja de ruta de Cloudflare con este anuncio y oportunidades de asociación a corto plazo", dijo Aaron Edwards, director de Tecnología de Campo de Cloudgenix.

"Frente a los limitados recursos de ciberseguridad, las organizaciones están buscando soluciones altamente automatizadas que funcionen juntas para reducir la probabilidad y el impacto de los riesgos cibernéticos actuales", dijo Akshay Bhargava, director de Producto de Malwarebytes. "Con Malwarebytes y Cloudflare combinados, las organizaciones están implementando más de veinte capas de defensa de seguridad en profundidad. Con solo dos soluciones, los equipos pueden proteger toda su empresa desde el dispositivo, a la red, a sus aplicaciones internas y externas”.

"Los datos confidenciales de las organizaciones son vulnerables en tránsito a través de Internet y cuando se almacenan en su destino en la nube pública, aplicaciones SaaS y puntos de conexión", dijo Pravin Kothari, director ejecutivo de CipherCloud. "A CipherCloud le interesa mucho asociarse con Cloudflare para proteger los datos en todas las etapas, dondequiera que vayan. La red global de Cloudflare protege los datos en tránsito sin ralentizar el rendimiento. CipherCloud CASB+ proporciona una potente plataforma de seguridad en la nube, con protección de datos de extremo a extremo y controles adaptables para entornos en la nube, aplicaciones SaaS y puntos de conexión BYOD. Trabajando juntos, los equipos pueden confiar en la solución integrada de Cloudflare y CipherCloud para mantener los datos siempre protegidos, sin comprometer la experiencia del usuario”.