"Nunca confíes, verifica siempre".

Casi todas las personas con las que hablamos hoy en día entienden y comparten este principio fundamental de la seguridad Zero Trust. Entonces, ¿qué es lo que impide que la gente lo implemente? Básicamente se quejan de no saber por donde empezar. A menudo, las herramientas de seguridad y la infraestructura de red llevan años funcionando, y llevar a cabo implementaciones tediosas relacionadas con aplicaciones en las que los usuarios confían para hacer su trabajo cada día puede parecer un proceso intimidante.

Si bien no hay una respuesta universal, varios de nuestros clientes coinciden en que transferir las aplicaciones clave de su VPN tradicional a una solución de acceso a la red Zero Trust (ZTNA) nativa de nube, como Cloudflare Access, es un buen punto de partida, ya que supone una mejora accesible y significativa para su empresa.

De hecho, GartnerⓇ prevé que "para 2025, al menos el 70 % de las nuevas implementaciones de acceso remoto se realizarán sobre todo a través de tecnología ZTNA en lugar de servicios VPN, un aumento con respecto a menos del 10 % a finales de 2021".1 El hecho de dar prioridad a un proyecto de ZTNA permitirá a los responsables de informática y de seguridad proteger mejor su negocio de ataques como el ransomware, y mejorar al mismo tiempo los flujos de trabajo diarios de sus usuarios. La disyuntiva entre la seguridad y la experiencia del usuario es una visión anticuada del mundo. Las organizaciones pueden mejorar las dos si avanzan hacia una solución ZTNA.

Empieza aquí con Cloudflare Access de forma gratuita. En la siguiente guía te mostramos por qué y cómo.

Por qué a nadie le gusta su VPN

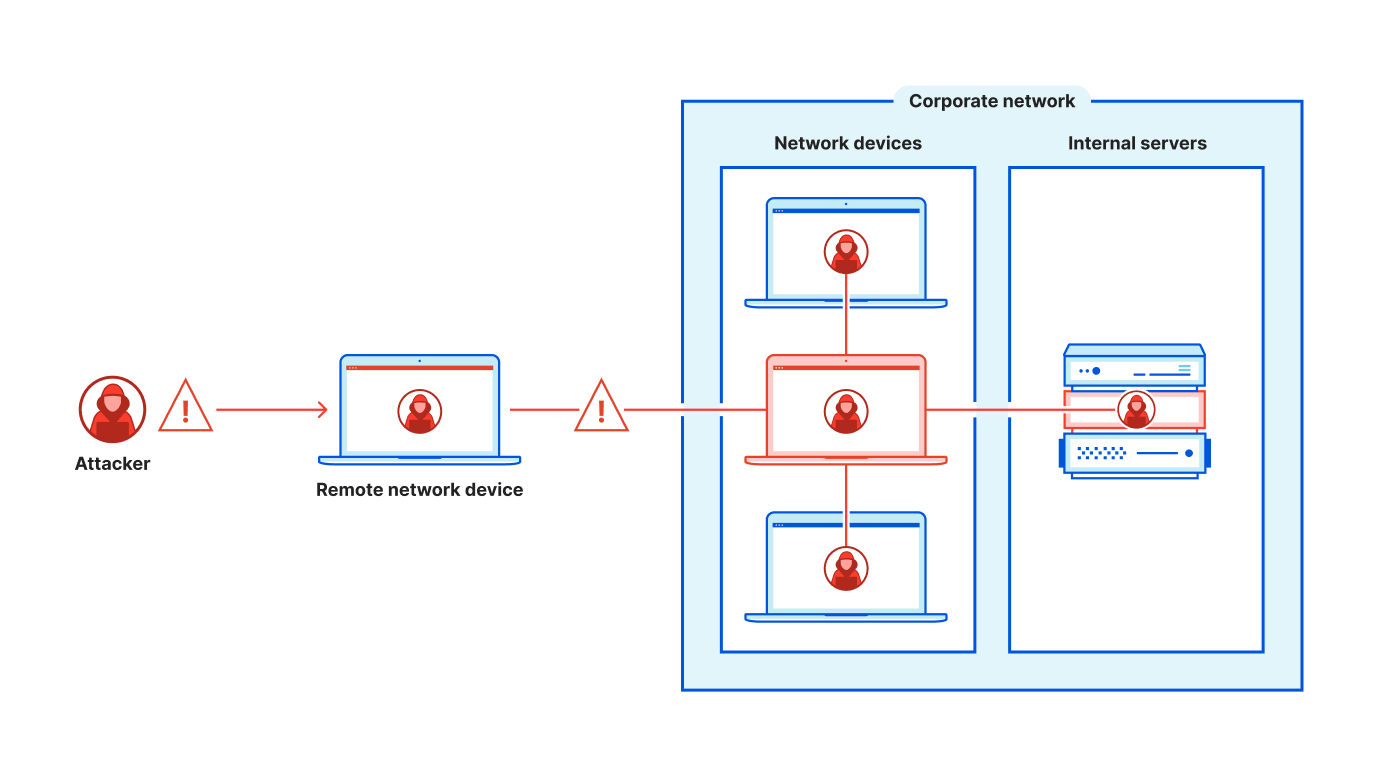

El acceso a nivel de red y la confianza por defecto que otorgan las VPN crean fugas de seguridad evitables, y abren la posibilidad de movimiento lateral dentro de tu red. Los atacantes pueden entrar en tu red a través de un punto de entrada menos sensible después de robar las credenciales, y luego recorrerlo para encontrar y explotar más información crítica para el negocio. En vista del aumento de los ataques, la amenaza es demasiado real, y el camino para mitigarla está muy alcance para ignorarlo.

Sin embargo, es como si el rendimiento de la VPN se hubiese quedado atrapado en los años 90, y no desde un punto de vista divertido y nostálgico. Los usuarios tienen que hacer frente a conexiones lentas y poco fiables que, sencillamente, no se diseñaron para la escala actual del acceso remoto. En la era de la "Gran Reestructuración" y el panorama actual de la contratación, proporcionar experiencias deficientes a los equipos basadas en tecnologías heredadas impacta significativamente en la rentabilidad. Además, en un momento en el que el abanico de oportunidades de trabajo para los profesionales informáticos y de seguridad es tan amplio, es posible que no quieran conformarse llevando a cabo tareas manuales y evitables resultado de una pila tecnológica obsoleta. Tanto desde el punto de vista de la seguridad como de la facilidad de uso, merece la pena avanzar hacia la sustitución de la VPN.

Convierte el acceso con privilegios mínimos en predeterminado

En lugar de autenticar a un usuario y proporcionarle acceso a todos los recursos de tu red corporativa, una implementación ZTNA o "perímetro definido por software" autoriza el acceso por recurso, eliminando así, en la práctica, el potencial de movimiento lateral. Cada intento de acceso se evalúa en función de las reglas Zero Trust, basadas en la identidad, el estado del dispositivo, la geolocalización y otra información contextual. Se reevalúa a los usuarios continuamente conforme cambia el contexto, y todos los eventos se registran para ayudar a mejorar la visibilidad en todo tipo de aplicaciones.

Como señaló el cofundador de Udaan, Amod Malviya, "las redes privadas virtuales son frustrantes y conducen a innumerables ciclos inútiles para los usuarios y los profesionales informáticos que les dan soporte. Además, las VPN convencionales pueden inducir a la gente a una falsa sensación de seguridad. Con Cloudflare Access, tenemos una solución mucho más fiable, intuitiva y segura que funciona por usuario y por acceso. Vendría a ser algo como la autenticación 2.0, incluso 3.0".

La mejora de la seguridad y la experiencia del usuario no siempre han coexistido, pero la arquitectura fundamental de la tecnología ZTNA realmente optimiza ambas en comparación con las VPN heredadas. Tanto si tus usuarios acceden a Office 365 como a tu aplicación de RR. HH. personalizada, cada experiencia de inicio de sesión se trata de la misma manera. Con las reglas Zero Trust que se comprueban en segundo plano, cada aplicación parece de repente una aplicación SaaS para tus usuarios finales. Como afirmaron nuestros amigos de OneTrust cuando implementaron ZTNA, "los usuarios se pueden conectar a las herramientas que necesitan, de manera que los equipos de trabajo ni siquiera saben que Cloudflare está activando el backend. Simplemente funciona".

Plan de proyecto ZTNA

Las VPN están tan arraigadas en la infraestructura de una organización que sustituirlas por completo puede llevar un tiempo considerable, dependiendo del número total de usuarios y de aplicaciones a las que se preste servicio. Sin embargo, sigue existiendo un importante valor empresarial en el progreso gradual. Puedes migrar tu VPN a tu propio ritmo y dejar que la tecnología ZTNA y tu VPN convivan durante algún tiempo, pero es importante al menos empezar.

Piensa qué aplicaciones detrás de tu VPN serían más útiles para un proyecto ZTNA piloto, por ejemplo, las que hayan recibido quejas o numerosas incidencias de soporte informático asociadas a ella. De lo contrario, considera las aplicaciones internas más utilizadas, o las que son visitadas por usuarios especialmente críticos o de alto riesgo. Si prevés actualizaciones de hardware o renovaciones de licencias para tu(s) VPN(s) próximamente, las aplicaciones que están detrás de la infraestructura que las acompaña también podrían ser una buena opción para un proyecto piloto de modernización.

Cuando empieces a planificar tu proyecto, es importante involucrar a las partes interesadas adecuadas. Para tu proyecto piloto de ZTNA, tu equipo principal debería incluir, como mínimo, un administrador de identidades o un administrador que gestione las aplicaciones internas utilizadas por los usuarios, además de un administrador de red que comprenda el flujo de tráfico de tu organización en relación con tu VPN. Estas perspectivas ayudarán a considerar de manera integral las implicaciones de la implementación de tu proyecto, especialmente si el alcance parece dinámico.

Ejecución de un plan de transición para una aplicación piloto

Paso 1: conecta tu aplicación interna a la red de Cloudflare

El panel de control Zero Trust te guía a través de unos sencillos pasos para configurar nuestro conector de aplicaciones, sin necesidad de máquinas virtuales. En cuestión de minutos, puedes crear un túnel para el tráfico de tu aplicación y enrutarlo basándote en nombres de host públicos o en las rutas de tu red privada. El panel de control te proporcionará una cadena de comandos que debes copiar y pegar en tu línea de comandos para facilitar las configuraciones iniciales de enrutamiento. A partir de ahí, Cloudflare gestionará tu configuración automáticamente.

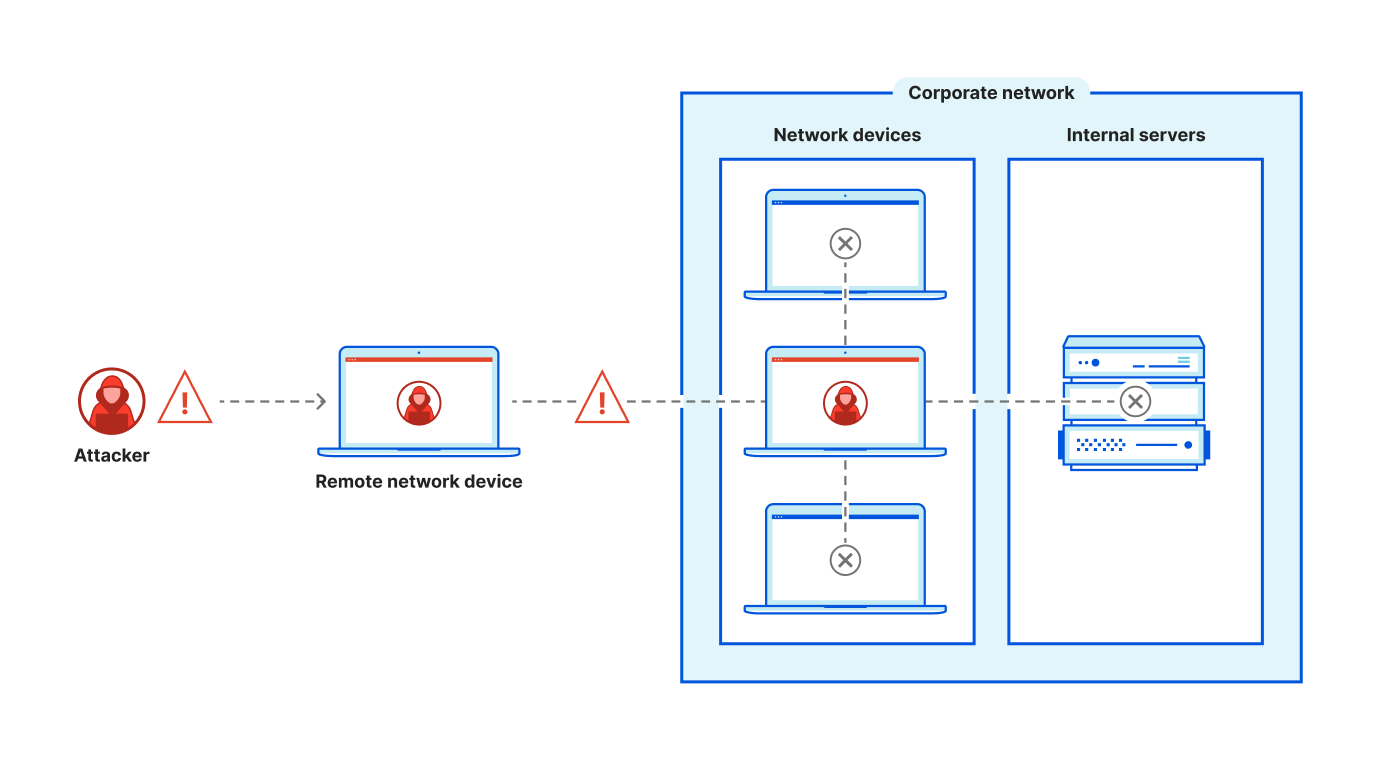

Una aplicación web piloto puede ser el lugar más sencillo para empezar, pero también puedes ampliarlo a SSH, VNC, RDP o direcciones IP y nombres de host internos mediante el mismo flujo de trabajo. Ahora que tu túnel está funcionado tienes el medio a través del cual tus usuarios accederán de forma segura a tus recursos y has eliminado prácticamente el potencial de movimiento lateral dentro de tu red. Tu aplicación no es visible para la red pública de Internet, lo que reduce significativamente tu superficie de ataque.

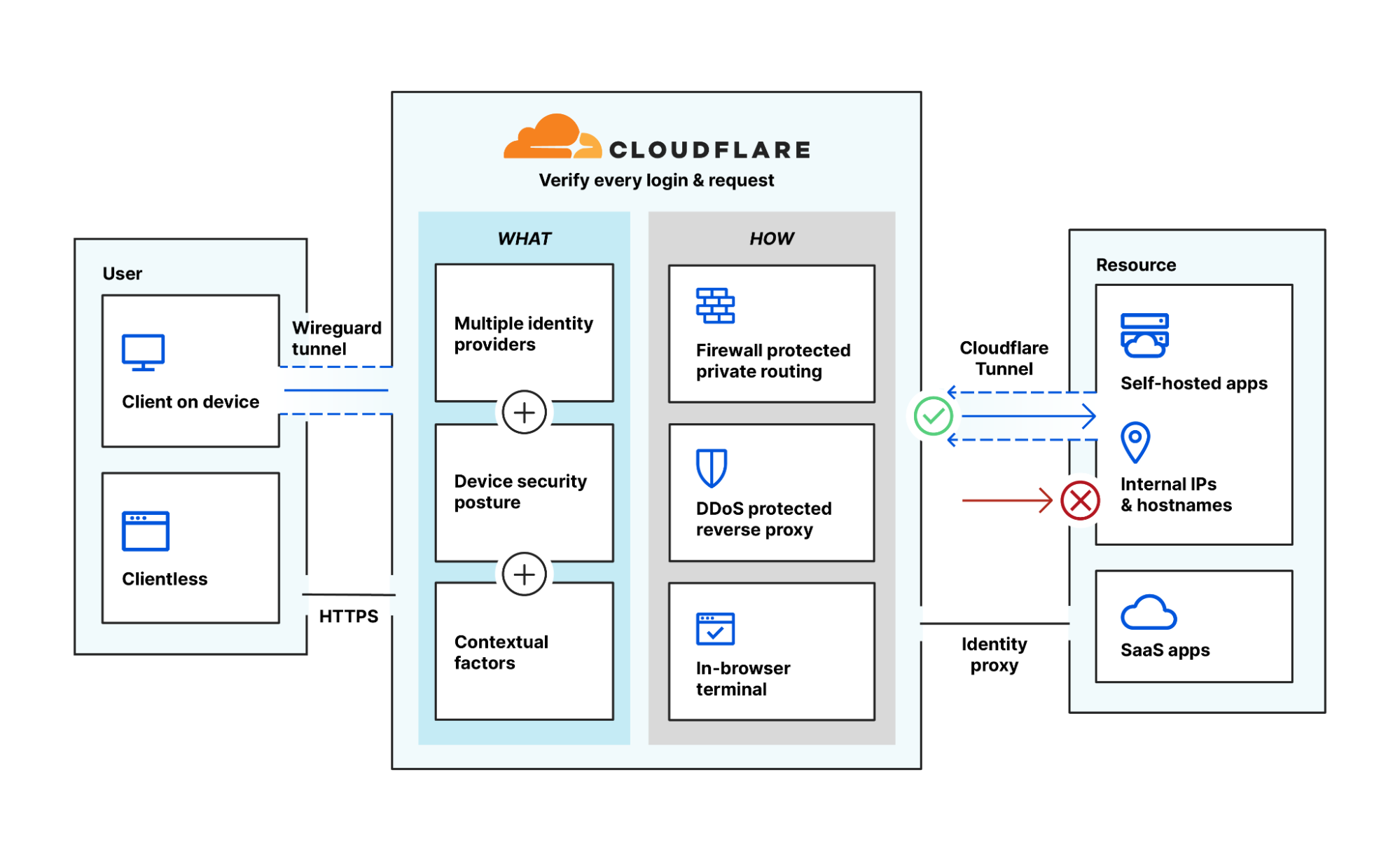

Paso 2: integra la protección de identidades y puntos finales

Cloudflare Access actúa como una capa de agregación para tus herramientas de seguridad existentes. Gracias a la compatibilidad con más de una docena de proveedores de identidades (IdP) como Okta, Microsoft Azure AD, Ping Identity o OneLogin, puedes vincular varios IdP simultáneos o inquilinos separados de un IdP. Esta práctica puede ser especialmente útil para las empresas que están inmersas en un proceso de fusión o adquisición, o que quizás estén llevando a cabo actualizaciones de cumplimiento, por ejemplo, la incorporación de un inquilino FedRAMP independiente.

En una implementación ZTNA, esta vinculación permite a ambas herramientas aprovechar sus puntos fuertes. El IdP aloja los almacenes de usuarios y realiza la comprobación de la autenticación de la identidad, mientras que Cloudflare Access controla las reglas más amplias de Zero Trust que, en última instancia, deciden los permisos de acceso a una amplia gama de recursos.

Del mismo modo, los administradores pueden integrar proveedores comunes de soluciones de protección de puntos finales como Crowdstrike, SentinelOne, Tanium o VMware Carbon Black para incorporar la postura de los dispositivos a los conjuntos de reglas Zero Trust. Las decisiones de acceso pueden incorporar puntuaciones de riesgo del estado del dispositivo para una mayor precisión.

Puede que encuentres atajos para este paso si planeas utilizar una autenticación más sencilla, como pines de un solo uso o proveedores de identidad social con usuarios externos como socios o proveedores. A medida que vayas madurando tu implementación ZTNA, puedes incorporar otros IdP o proveedores de soluciones de protección de puntos finales en cualquier momento sin alterar tu configuración principal. Cada integración se suma a tu lista de fuentes de señales contextuales a tu disposición.

Paso 3: configura reglas Zero Trust

En función de tus niveles de seguridad para cada aplicación, puedes personalizar tus políticas Zero Trust para restringir adecuadamente el acceso a los usuarios autorizados mediante señales contextuales. Por ejemplo, una aplicación de riesgo bajo puede requerir simplemente direcciones de correo electrónico que terminen en "@empresa.com" y una solicitud de autenticación multifactor (MFA) por SMS o correo electrónico. Las aplicaciones de mayor riesgo podrían requerir específicamente una MFA con token de hardware, además de una comprobación del estado del dispositivo u otra comprobación de validación personalizada mediante API externas.

La MFA, en particular, puede ser difícil de implementar con aplicaciones heredadas locales de forma nativa utilizando herramientas tradicionales de inicio de sesión único. El uso de Cloudflare Access como proxy inverso ayuda a proporcionar una capa de agregación para simplificar la implementación de MFA a todos tus recursos, independientemente de dónde se alojen.

Paso 4: prueba el acceso sin cliente de inmediato

Después de conectar una aplicación a Cloudflare y configurar el nivel deseado de reglas de autorización, los usuarios finales pueden probar, en la mayoría de los casos, el acceso web, SSH o VNC sin utilizar un cliente de dispositivo. Al no requerir descargas ni implementaciones de gestión de dispositivos móviles (MDM), esto puede ayudar a acelerar la implementación ZTNA para aplicaciones clave y ser especialmente útil para permitir el acceso de terceros.

Ten en cuenta que se puede seguir utilizando un cliente de dispositivo para resolver otros casos de uso, como la protección de aplicaciones SMB o de cliente pesado, la verificación de la postura del dispositivo o la habilitación del enrutamiento privado. Cloudflare Access puede gestionar cualquier tráfico TCP o UDP arbitrario de capa 4-7, y a través de los puentes a la WAN como servicio puede descargar casos de uso de VPN como ICMP o tráfico de protocolo iniciado por el servidor al cliente como VoIP.

En esta fase, ¡tu ZTNA ya está en pleno funcionamiento para tu aplicación piloto! Puedes transferir de una en una las aplicaciones más prioritarias de tu VPN a cualquier ritmo que te resulte cómodo para ayudar a modernizar tu seguridad de acceso. Aun así, mejorar y sustituir completamente una VPN son dos cosas muy diferentes.

Continúa con la sustitución total de la VPN

Aunque tu empresa pueda tener claros algunos de los principales recursos candidatos para la eliminación de la VPN, el alcance total puede ser abrumador teniendo en cuenta el volumen de direcciones IP y dominios internos. Puedes configurar entradas alternativas de dominio local en Cloudflare Access para que apunten a tu resolvedor de DNS interno para determinados nombres de host internos. Esto te permite difundir de forma más eficiente el acceso a los recursos disponibles en tu Intranet.

También puede ser difícil para los administradores comprender de forma precisa el alcance total del uso actual de la VPN. Dejando a un lado los posibles problemas de visibilidad, el alcance total de las aplicaciones y los usuarios puede estar en un flujo dinámico, especialmente en las grandes organizaciones. Puedes utilizar el informe de Private Network Discovery de Cloudflare Access para investigar de forma pasiva el estado del tráfico en tu red con el tiempo. Para las aplicaciones identificadas que requieren más protección, los flujos de trabajo de Access te ayudan a reforzar las reglas Zero Trust según sea necesario.

Ambas capacidades aliviarán la preocupación en torno a la eliminación total de una VPN. Empezar a desarrollar tu red privada en la red de Cloudflare acerca a tu organización a un modelo de seguridad Zero Trust.

Impacto sobre el negocio de nuestros clientes

Transferir las aplicaciones desde tu VPN y avanzar hacia una tecnología ZTNA puede tener beneficios cuantificables para tu negocio incluso a corto plazo. Muchos de nuestros clientes hablan de mejoras en la eficiencia de su equipo informático, de una aceleración de los procesos de incorporación de nuevos empleados y del ahorro de tiempo dedicado a las incidencias de soporte relacionados con el acceso. Por ejemplo, después de implementar Cloudflare Access, eTeacher Group redujo un 60 % el tiempo dedicado al proceso de incorporación de sus empleados, una mejora que ha permitido a todos los equipos a comenzar a trabajar más rápido.

Incluso si planeas convivir con tu VPN junto a una cadencia de modernización más lenta, puedes hacer un seguimiento de las incidencias informáticas para aplicaciones específicas que hayas migrado a ZTNA para ayudar a cuantificar el impacto. ¿Se ha reducido el número total de incidencias? ¿Ha disminuido el tiempo de resolución? Más adelante, también puedes colaborar con RR.HH. para obtener información cualitativa a través de encuestas de participación de los usuarios. ¿Se sienten motivados los usuarios con su actual conjunto de herramientas? ¿Sienten que su productividad ha mejorado o que se ha dado respuesta a sus quejas?

Por supuesto, las mejoras en la postura de seguridad también ayudan a mitigar el riesgo de fugas de datos caras y sus persistentes efectos perjudiciales para la reputación de la marca. Identificar la relación causa-efecto de los beneficios de coste de cada pequeña mejora puede parecer más arte que ciencia en este caso dadas las variables que hay que tener en cuenta. Aun así, reducir la dependencia de tu VPN es un gran paso hacia la reducción de tu superficie de ataque y contribuye a tu macro rentabilidad, por mucho que dure tu recorrido completo hacia Zero Trust.

Activa el reloj para sustituir tu VPN

Nuestra obsesión por la simplicidad del producto ha ayudado a muchos de nuestros clientes a eliminar sus VPN, y estamos deseando continuar trabajando.

Empieza aquí con Cloudflare Access de forma gratuita para comenzar a mejorar tu VPN. Sigue los pasos descritos anteriormente con tus casos de prueba ZTNA prioritarios. Para tener una idea de los plazos puedes crear también tu propia hoja de ruta Zero Trust para saber qué proyecto debería ser el siguiente.

Si deseas un resumen completo de Cloudflare One Week y las novedades, accede a nuestro seminario web.

___

1Nat Smith, Mark Wah, Christian Canales. (8 de abril de 2022). Emerging Technologies: Adoption Growth Insights for Zero Trust Network Access. GARTNER es una marca comercial registrada y marca de servicio de Gartner, Inc. o sus filiales en los Estados Unidos e internacionalmente, y se usan aquí con permiso. Todos los derechos reservados.