En el panorama en constante evolución de las ciberamenazas, ha aparecido una forma sutil, pero eficaz, de phishing: el quishing, abreviatura de phishing de códigos QR. Han pasado 30 años desde la invención de los códigos QR, pero el quishing sigue planteando riesgos importantes, especialmente después de la era de la COVID, cuando los códigos QR se convirtieron en la norma para comprobar estados, registrarse en eventos e incluso pedir comida.

Desde 2020, la solución Cloud Email Security de Cloudflare (anteriormente conocida como Area 1) ha estado a la vanguardia en la lucha contra los ataques de quishing, gracias a una postura proactiva que los analiza para proteger mejor a nuestros clientes. Veamos los mecanismos que subyacen al phishing de códigos QR, las razones por las que los atacantes eligen esta herramienta, y cómo Cloudflare contribuye a la lucha contra esta amenaza en evolución.

Cómo funciona el quishing

El impacto del phishing y el quishing es bastante similar, ya que ambos pueden poner en riesgo las credenciales de los usuarios, los dispositivos o incluso traducirse en pérdidas económicas. Ambas técnicas también aprovechan los archivos adjuntos maliciosos o los sitios web para proporcionar a los ciberdelincuentes la posibilidad de acceder a lo que normalmente no podrían. En lo que difieren es en que el quishing suele ser muy selectivo y utiliza códigos QR para ocultarse aún más de los motores de detección.

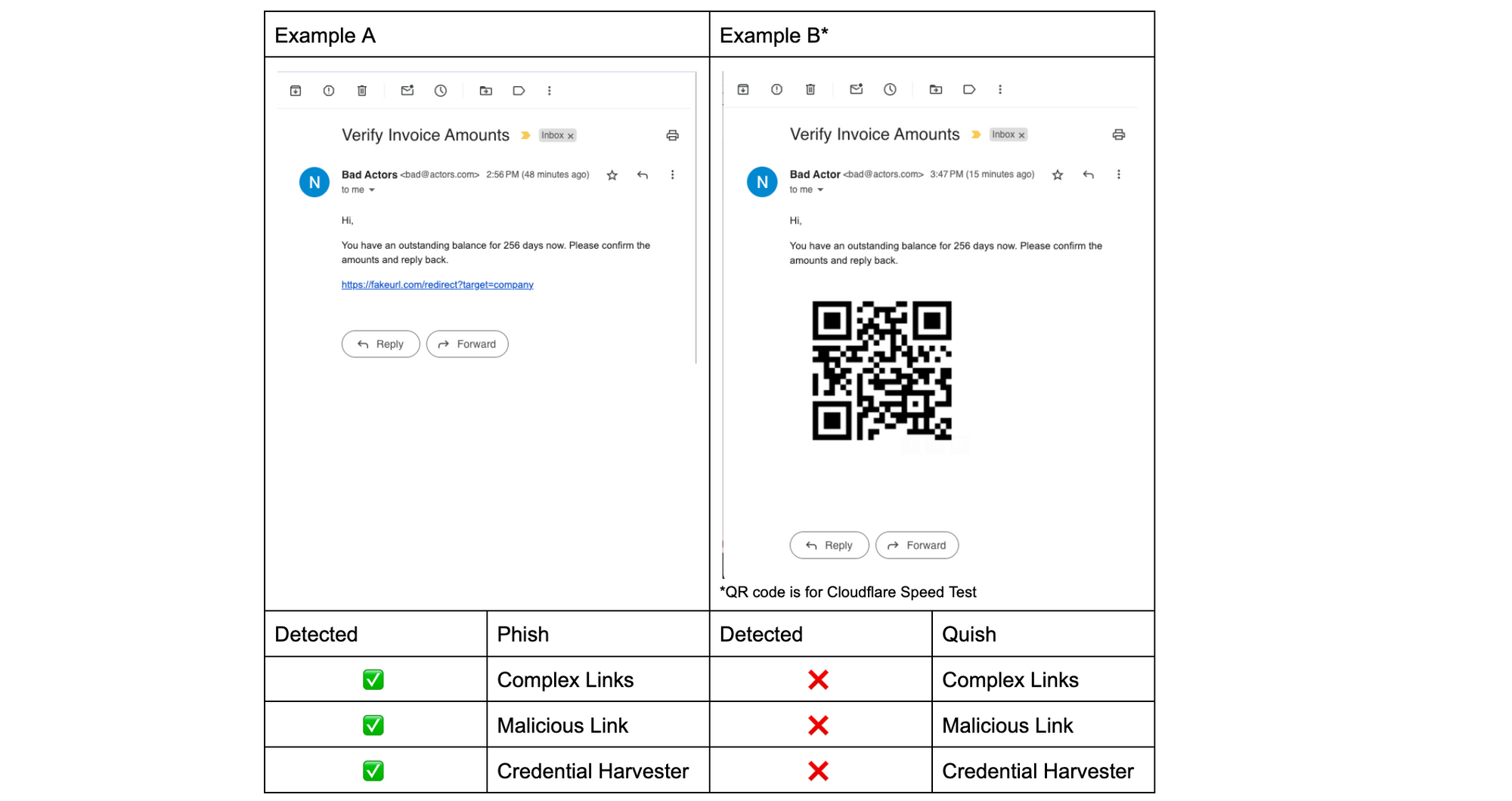

Los motores de detección requieren entradas como una URL o archivos adjuntos dentro de un correo electrónico para detectar el phishing, pero con el uso de códigos QR, el ciberdelincuente logra dificultar la detección de estas entradas. En el ejemplo A, que mostramos a continuación, se rastreó la URL objeto del phishing y, tras dos redireccionamientos, llegó a un sitio web malicioso que intentaba automáticamente ejecutar malware de registro de claves que copiaba los nombres de inicio de sesión y las contraseñas. En el ejemplo A, se activaron los motores de detección, pero el ejemplo B no tiene ningún enlace para rastrear y, por lo tanto, las mismas detecciones que funcionaron en el ejemplo A no fueron de utilidad.

Te puede resultar extraño. Si mi teléfono puede escanear ese código QR, ¿no puede un motor de detección reconocerlo también? En pocas palabras, no, porque los motores de detección de phishing están optimizados para detectar el phishing, pero la identificación y el escaneo de códigos QR requiere un motor completamente diferente, un motor de visión artificial. Esto nos lleva a preguntarnos la razón por la que los códigos QR son una de las herramientas preferidas de los atacantes.

¿Por qué usar códigos QR para el phishing?

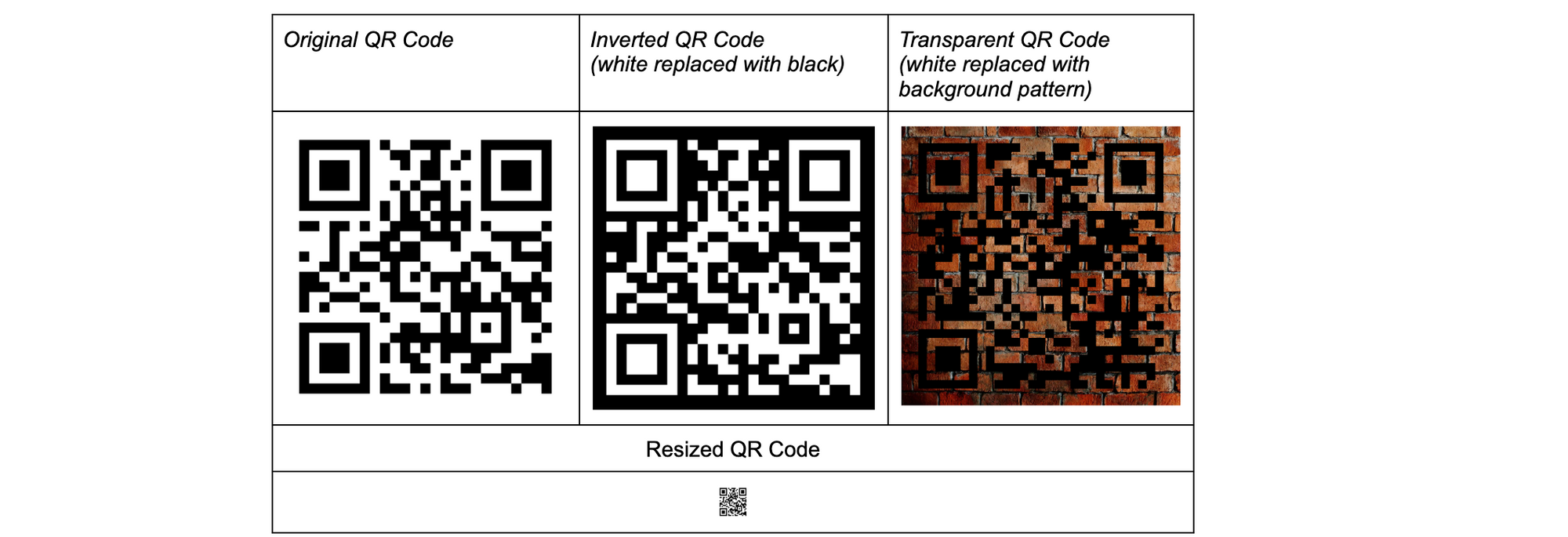

Hay tres razones principales por las que los códigos QR son populares en los ataques de phishing. En primer lugar, los códigos QR cuentan con una gran capacidad de corrección de errores, lo que les permite tolerar el cambio de tamaño, el desplazamientos de píxeles, las variaciones de iluminación, el recorte parcial y otras alteraciones. De hecho, los modelos de visión artificial son capaces de escanear códigos QR, pero identificar qué parte de un correo electrónico, imagen o página web enlazada en un correo electrónico tiene un código QR es bastante difícil para una máquina, y más aún si los códigos QR se han ofuscado para ocultarlos de algunos modelos de visión artificial. Por ejemplo, si los invertimos, si los mezclamos con otros colores o imágenes, o si reducimos significativamente su tamaño, los modelos de visión artificial tendrán problemas incluso para identificar la presencia de códigos QR, por no hablar de escanearlos. Si bien se pueden aplicar filtros y ediciones adicionales a cualquier imagen, no saber qué aplicar o dónde hacerlo hace que la desofuscación de un código QR sea un problema computacional sumamente caro. Este inconveniente no solo dificulta la detección del quishing, sino que es probable que frustre a los usuarios finales, que no recibirán sus correos electrónicos rápidamente porque una imagen o un blob de texto se parece a un código QR, lo que provoca retrasos en la entrega.

Aunque los modelos de visión artificial pueden tener dificultades para desofuscar los códigos QR, hemos descubierto por experiencia que cuando un usuario se encuentra con estos códigos QR ofuscados, con el tiempo y el esfuerzo suficientes, suele ser capaz de escanear el código QR. Intentando todo, desde aumentar el brillo de su pantalla hasta imprimir el correo electrónico y cambiar el tamaño de los propios códigos, pueden conseguir que un código QR que se ha ocultado a las máquinas se escanee con éxito.

¿No nos crees? Haz la prueba con los códigos QR que se han ofuscado para las máquinas. Todos enlazan con https://blog.cloudflare.com/

Si has escaneado alguno de los ejemplos de códigos QR anteriores, acabas de comprobar la siguiente razón por la que los ciberdelincuentes prefieren el quishing. Los dispositivos utilizados para acceder a los códigos QR suelen ser dispositivos personales con una postura de seguridad limitada, lo que los expone a la posible vulneración. Si bien los dispositivos corporativos protegidos suelen tener medidas para advertir, detener o aislar a los usuarios cuando acceden a enlaces maliciosos, estas protecciones no están disponibles de forma nativa en los dispositivos personales. Esta carencia puede ser especialmente preocupante, ya que hemos observado una tendencia en el uso de códigos QR personalizados dirigidos a los directivos de las organizaciones.

Los códigos QR también se pueden superponer sin problemas con otras técnicas de ofuscación, como archivos adjuntos encriptados, réplicas que imitan sitios web conocidos, validaciones para demostrar que eres un usuario humano antes de que se descubra el contenido malicioso, y mucho más. Esta versatilidad los convierte en una opción atractiva para los ciberdelincuentes que buscan formas innovadoras de engañar a los usuarios desprevenidos añadiendo códigos QR a vectores de phishing que antes lograban su propósito, pero que ahora son bloqueados por productos de seguridad.

Estrategia de protección de Cloudflare

Cloudflare ha estado a la vanguardia de la protección contra los ataques de quishing. Empleamos un enfoque multidimensional, y en lugar de centrarnos en reglas de configuración de correo electrónico arcaicas y en capas, hemos entrenado nuestros modelos de aprendizaje automático con conjuntos de datos de detección recopilados a lo largo de casi un década. Además, contamos con una serie de modelos proactivos de visión artificial para ofrecer a todos nuestros clientes una solución llave en mano desde el principio.

Desglosamos la detección del phishing de códigos QR en dos partes: primero, la identificación y el escaneo de códigos QR y, segundo, el análisis de códigos QR decodificados.

La primera parte se resuelve con nuestra propia evaluación heurística de detección de código QR que informa sobre cómo, cuándo y dónde se deben ejecutar nuestros modelos de visión artificial. A continuación, usamos las bibliotecas y las herramientas más recientes para ayudar a identificar, procesar y, lo que es más importante, decodificar los códigos QR. Si bien es relativamente fácil para un usuario humano identificar códigos QR, casi no hay límite en la cantidad de formas en que estos se pueden ofuscar a las máquinas. Los ejemplos anteriores son solo una pequeña muestra de lo que hemos observado en el entorno. Los ciberdelincuentes siempre hallan nuevos métodos para dificultar la tarea de encontrar e identificar códigos QR con rapidez. Por lo tanto, este juego del gato y el ratón contante requiere actualizar periódicamente nuestras herramientas para mejorar las técnicas de ofuscación de tendencias.

En cuanto a la segunda parte, el análisis de los códigos QR decodificados, aplicamos las mismas medidas que en el caso de phishing, y algo más. Tenemos motores que examinan minuciosamente URL complejas hasta llegar a la URL final, de redireccionamiento a redireccionamiento, ya sean automáticos o no. En el proceso, buscamos archivos adjuntos y sitios web maliciosos, y registramos los resultados para correlacionar los datos en detecciones futuras. Si encontramos algún archivo o contenido que esté encriptado o protegido con contraseña, utilizamos otro grupo de motores que intentan desencriptarlos y desprotegerlos, para que podamos identificar si hay contenido malicioso ofuscado. Lo que es más importante, actualizamos continuamente nuestras bases de datos con estos nuevos datos, incluida la ofuscación del código QR, para mejorar las evaluaciones de ataques similares que aprovechan los métodos que hemos documentado.

Sin embargo, incluso con un conjunto bien entrenado de herramientas de detección de phishing, muy a menudo el contenido malicioso se encuentra al final de una larga cadena de redireccionamientos que impiden que el rastreador web automatizado pueda realizar cualquier identificación, mucho menos de contenido malicioso. Entre redireccionamiento y redireccionamiento, puede haber un bloqueo duro que requiera validación humana, como un CAPTCHA, que hace que sea prácticamente imposible que un proceso automatizado pueda rastrear y, por lo tanto, impide la clasificación de contenido. Por otra parte, podría haber un bloqueo condicional con requisitos de identificación de campaña. Por ejemplo, si alguien está fuera de la región del objetivo original o tiene una versión del navegador web y del sistema operativo que no cumple con los requisitos de la campaña, simplemente verá un sitio web inofensivo, mientras que el objetivo estará expuesto al contenido malicioso. A lo largo de los años, hemos desarrollado herramientas para identificar y aprobar estas validaciones, de modo que podamos determinar el posible contenido malicioso.

Sin embargo, incluso con todas las tecnologías que hemos desarrollado a lo largo de los años, hay casos en los que no podemos llegar fácilmente al contenido final. En esos casos, nuestros modelos de aprendizaje automático de reputación de enlaces, que hemos entrenado con el análisis de enlaces y sus metadatos a lo largo de varios años, han demostrado ser muy valiosos y se aplican fácilmente también después de decodificar los códigos QR. La correlación de elementos como los metadatos del dominio, la estructura de la URL, las cadenas de consulta de la URL y nuestros propios conjuntos de datos históricos nos permite hacer inferencias para proteger a nuestros clientes. También adoptamos un enfoque proactivo y aprovechamos nuestros modelos de aprendizaje automático para que nos indiquen dónde buscar códigos QR, incluso si no son inmediatamente obvios. Asimismo, el análisis de los dominios, del sentimiento, del contexto, de las direcciones IP, del uso histórico y de los patrones sociales entre remitentes y destinatarios, nos permite identificar y neutralizar las amenazas potenciales antes de que puedan causar daños.

Ejemplos creativos y casos reales

Con los miles de códigos QR que procesamos a diario, observamos algunas tendencias interesantes. Empresas destacadas, como Microsoft y DocuSign, con frecuencia han sido objeto de ataques de quishing a través de la suplantación. El hecho de que estas empresas utilicen códigos QR en sus flujos de trabajo legítimos hace que sea aún más confuso para los usuarios y aún más probable que sean estafados. Esta práctica viene a subrayar la urgencia de que las organizaciones refuercen sus defensas contra esta amenaza en evolución.

A continuación, mostramos los tres ejemplos de phishing de códigos QR más interesantes que hemos observado y los comparamos con los casos de uso reales de las respectivas empresas. Hemos ocultado los códigos QR utilizados en estos correos electrónicos.

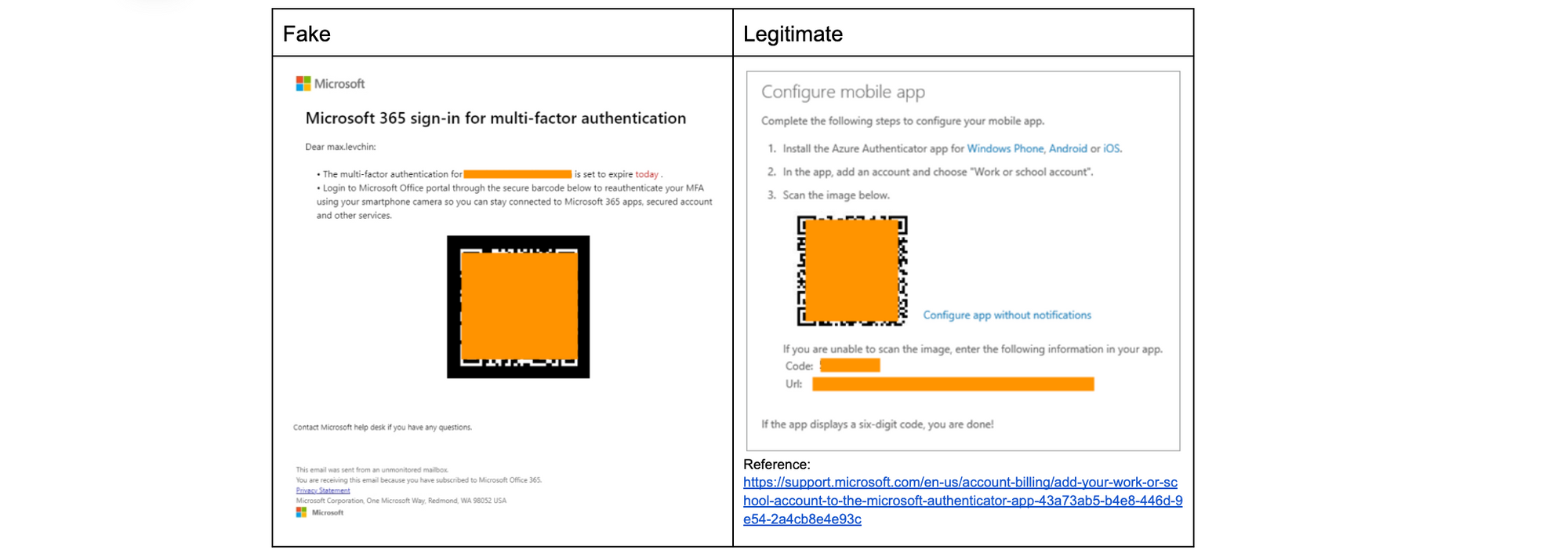

Microsoft Authenticator

Microsoft utiliza códigos QR como una forma más rápida de completar la autenticación multifactor (MFA) frente al envío de códigos de seis dígitos por SMS a los teléfonos de los usuarios, que es un método susceptible de sufrir retrasos. Además, el uso de códigos QR se considera más seguro, ya que la MFA a través de SMS se puede interceptar mediante ataques de intercambio de tarjetas SIM. Los usuarios registrarían sus dispositivos de forma independiente y verían previamente la pantalla de registro de la derecha, por lo que recibir un correo electrónico que informe de que necesitan volver a autenticarse no parece especialmente extraño.

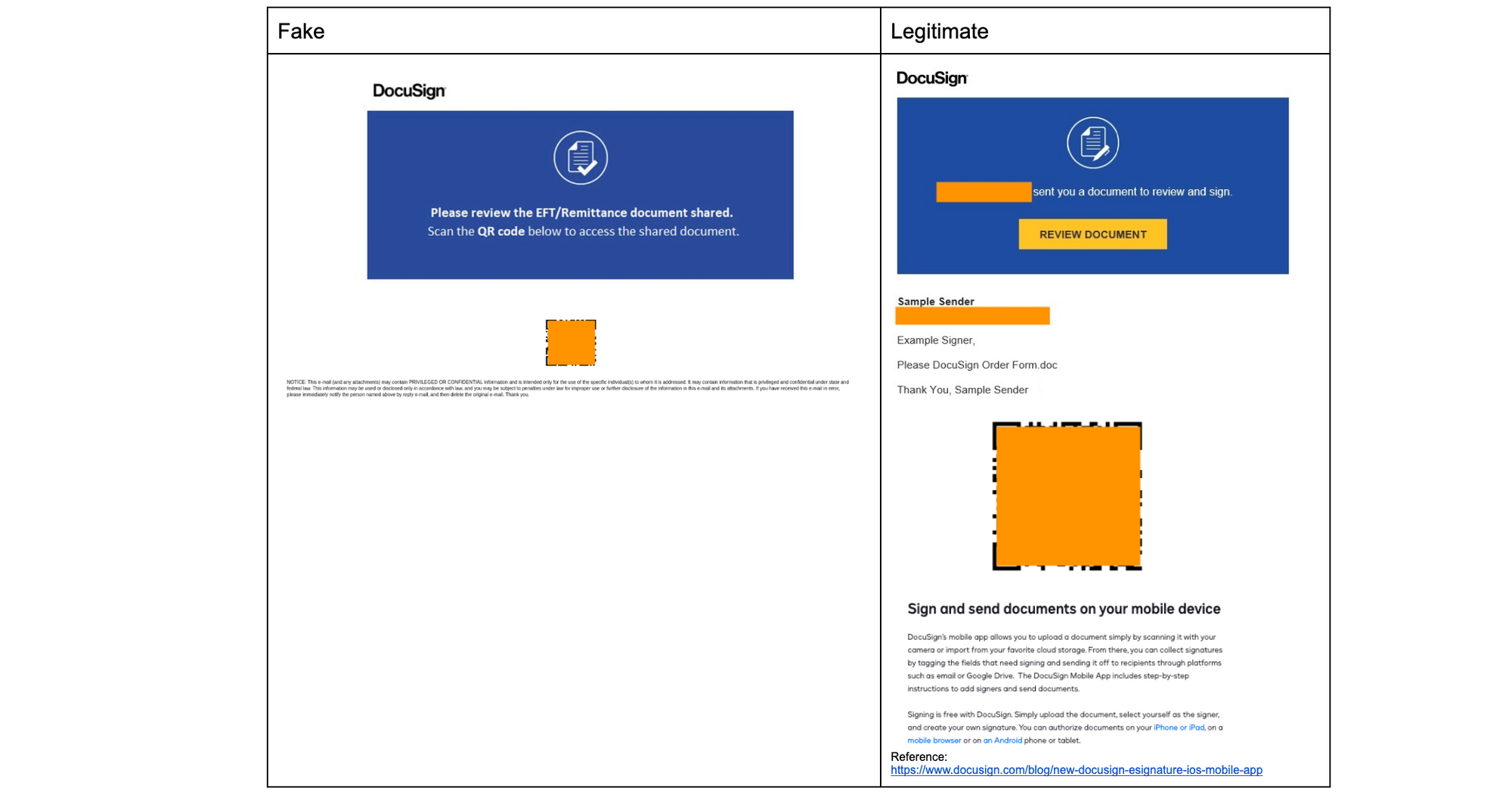

DocuSign

DocuSign utiliza códigos QR para facilitar a los usuarios la descarga de su aplicación móvil para firmar documentos, la verificación de identidad a través de un dispositivo móvil para hacer fotos, y admite la integración de funciones de DocuSign en aplicaciones de terceros que tienen su propia funcionalidad de escaneo de códigos QR. El uso de códigos QR en las aplicaciones nativas y no nativas de DocuSign hace que sea confuso para los usuarios frecuentes de DocuSign y nada peculiar para los usuarios que rara vez utilizan DocuSign. Aunque el código QR para descargar la aplicación DocuSign no se utiliza en las solicitudes de firma, a un usuario frecuente le puede parecer un método rápido para abrir la solicitud en la aplicación que ya ha descargado en su dispositivo móvil.

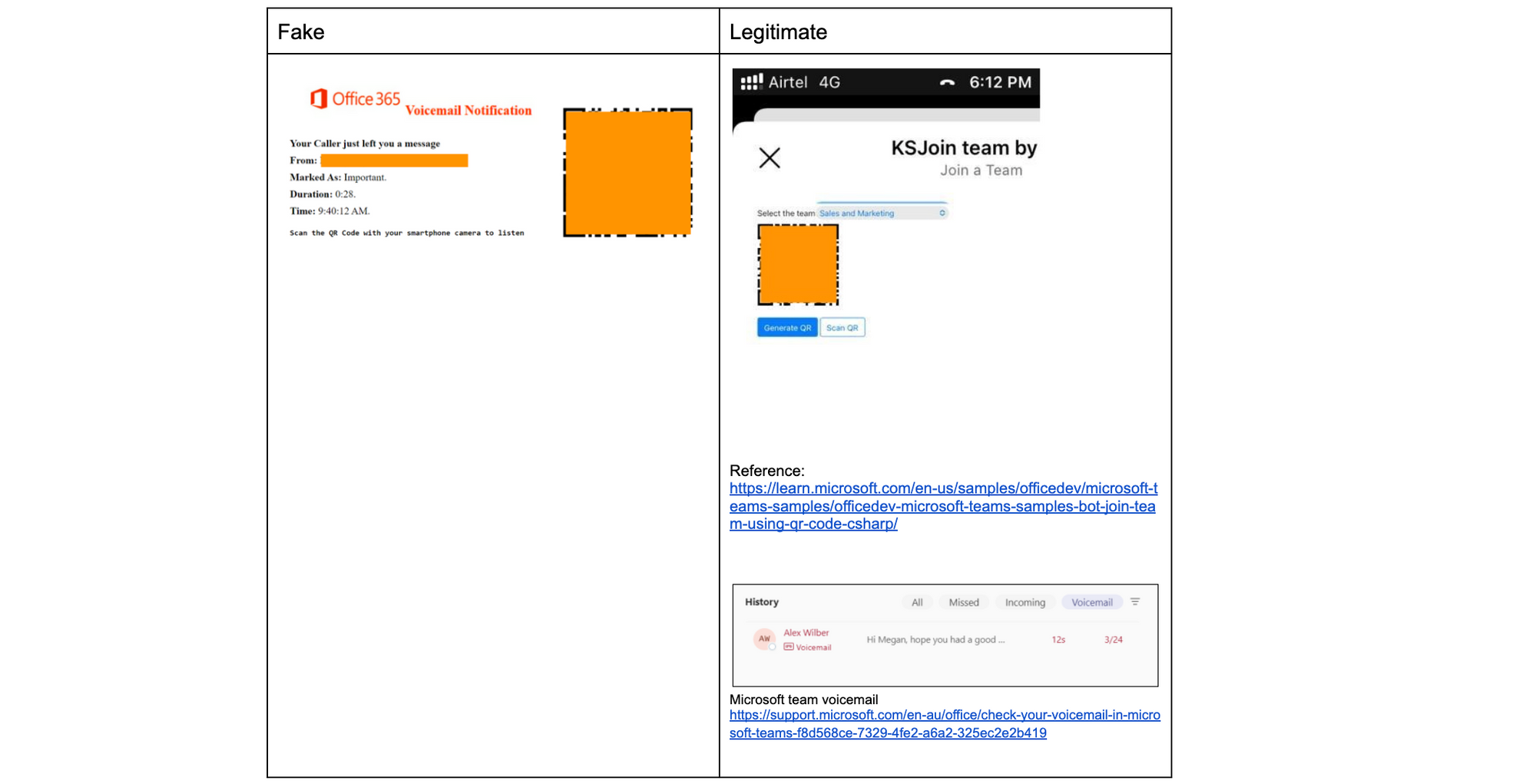

Microsoft Teams

Microsoft utiliza códigos QR en Teams para permitir a los usuarios unirse rápidamente a un equipo a través de un dispositivo móvil, y aunque Teams no utiliza códigos QR para los buzones de voz, sí tiene una función de buzón de correo. El correo electrónico de la izquierda parece un recordatorio para comprobar el buzón de voz en Teams y combina los dos casos de uso reales de la derecha.

Cómo puedes ayudar a evitar el quishing

Conforme nos enfrentamos a la amenaza persistente del quishing, es fundamental que las personas y las organizaciones estén alerta. Aunque ninguna solución puede garantizar una protección del 100 %, la diligencia colectiva puede reducir significativamente el riesgo. Cloudflare fomenta la colaboración en la lucha contra el quishing.

Si ya eres cliente de Cloud Email Security, te recordamos que puedes enviar casos de quish desde nuestro portal para ayudar a detener las amenazas actuales y mejorar las capacidades de los futuros modelos de aprendizaje automático, lo que contribuirá al desarrollo de estrategias de defensa más proactivas. Si no eres cliente, puedes enviar ejemplos originales de quish como archivo adjunto en formato EML a [email protected], y recuerda aprovechar el proceso de envío de tu proveedor de seguridad del correo electrónico para informarles también de estos vectores de quishing.

La batalla contra el quishing continúa, y requiere innovación y colaboración continuas. Para admitir los envíos de phishing de códigos QR, estamos desarrollando nuevos métodos para que los clientes envíen comentarios específicos a nuestros modelos. Además, estamos añadiendo mayor transparencia a nuestras métricas para facilitar el seguimiento de una variedad de vectores, incluido el quishing.