Como parte de la CIO Week, anunciamos una nueva integración entre nuestra solución de filtrado de DNS y nuestra plataforma de inquilinos para socios compatible con los requisitos de políticas padre-hijo para nuestro ecosistema de socios y nuestros clientes directos. Nuestra plataforma de inquilinos, lanzada en 2019, ha permitido a los socios de Cloudflare integrar fácilmente las soluciones de Cloudflare en millones de cuentas de clientes. Cloudflare Gateway, presentado en 2020, ha pasado en apenas unos años de proteger redes personales a proteger a empresas de la lista Fortune 500. Con la integración entre estas dos soluciones, ahora podemos ayudar a los proveedores de servicios administrados (MSP) a respaldar implementaciones multiinquilino de gran tamaño con configuraciones de políticas padre-hijo y anulaciones de políticas a nivel de cuenta que protegen eficazmente a los empleados globales contra las amenazas en línea.

¿Por qué trabajar con proveedores de servicios administrados?

Los proveedores de servicios administrados (MSP) son un componente esencial del kit de herramientas de muchos directores de informática. En la era de la tecnología disruptiva, del trabajo híbrido y de modelos de negocio en evolución, la externalización de las operaciones de TI y de la seguridad puede ser una decisión fundamental que impulse los objetivos estratégicos y garantice el éxito empresarial de organizaciones de cualquier tamaño. Un MSP es una empresa de terceros que administra de forma remota la infraestructura de tecnología de la información (TI) y los sistemas de los usuarios finales de un cliente. Los MSP ofrecen amplios conocimientos técnicos, información sobre amenazas y experiencia permanente en una gran variedad de soluciones de seguridad para la protección contra el ransomware, el malware y otras amenazas en línea. La decisión de asociarse con un MSP puede permitir a los equipos internos centrarse en iniciativas más estratégicas, así como acceder a soluciones de TI y de seguridad de más fácil implementación y con un precio más competitivo. Cloudflare ha estado facilitando a nuestros clientes trabajar con MSP para implementar y administrar una transformación Zero Trust integral.

Un criterio decisivo a la hora de seleccionar un MSP adecuado es la capacidad del proveedor de tener en cuenta qué opciones más benefician al socio en materia de tecnología, seguridad y costes. Un MSP debe, siempre que sea posible, aprovechar las soluciones de seguridad innovadoras y de menor coste para generar el mejor valor para tu organización. Puesto que el trabajo híbrido ha ampliado la superficie de ataque, una tecnología obsoleta puede incurrir rápidamente en mayores costes de implementación y mantenimiento en comparación con soluciones más modernas y diseñadas con un objetivo específico. En una área en desarrollo como Zero Trust, un MSP eficaz debería poder proporcionar compatibilidad con proveedores que se puedan implementar a nivel global y administrar a escala, y que apliquen eficazmente una política corporativa global en todas las unidades de negocio. Cloudflare ha trabajado con muchos MSP, algunos de los cuales destacaremos hoy, que implementan y administran políticas de seguridad Zero Trust de forma rentable y a escala.

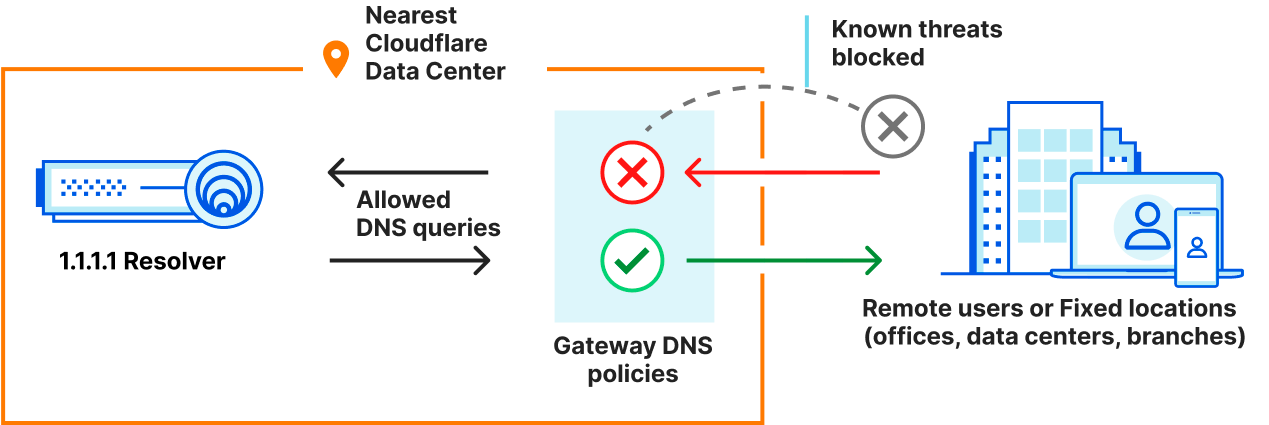

Los MSP que destacamos han empezado a implementar el filtrado de DNS de Cloudflare Gateway para complementar su cartera de soluciones como parte de una estrategia de control de acceso Zero Trust. El filtrado de DNS proporciona una rápida rentabilidad a las organizaciones que desean protección contra el ransomware, el malware, el phishing y otras amenazas de Internet. El filtrado de DNS es el proceso de utilizar el sistema de nombres de dominio para bloquear los sitios web maliciosos y evitar que los usuarios accedan a contenido dañino o inadecuado en Internet. Esto garantiza que los datos de la empresa siguen estando protegidos. También permite que las empresas controlen a qué pueden acceder sus empleados en los dispositivos y las redes administradas por la empresa.

La organización a menudo consulta al proveedor de servicios sobre cómo establecer las políticas de filtrado. En algunos casos, el MSP o el cliente también debe administrar estas políticas de forma independiente a nivel de unidad de negocio o de cuenta. Esto significa que es muy habitual que sea necesaria una relación padre-hijo para equilibrar la implementación de las reglas a nivel corporativo relativas a la personalización en los dispositivos, las ubicaciones de oficina o las unidades de negocio. Esta estructura es esencial para los MSP que implementan políticas de acceso en millones de dispositivos y cuentas.

Mejor juntos: Zero Trust ❤️ Plataforma de inquilinos

Para facilitar a los MSP la administración de millones de cuentas con los controles de acceso adecuados y la administración de políticas, hemos integrado Cloudflare Gateway con nuestra plataforma de inquilinos existente con una nueva función que proporciona configuraciones padre-hijo. Esto permite a los MSP socios crear y administrar cuentas, establecer políticas de seguridad corporativa globales y permitir las anulaciones o la administración según corresponda a nivel de equipo o de unidad de negocio individual.

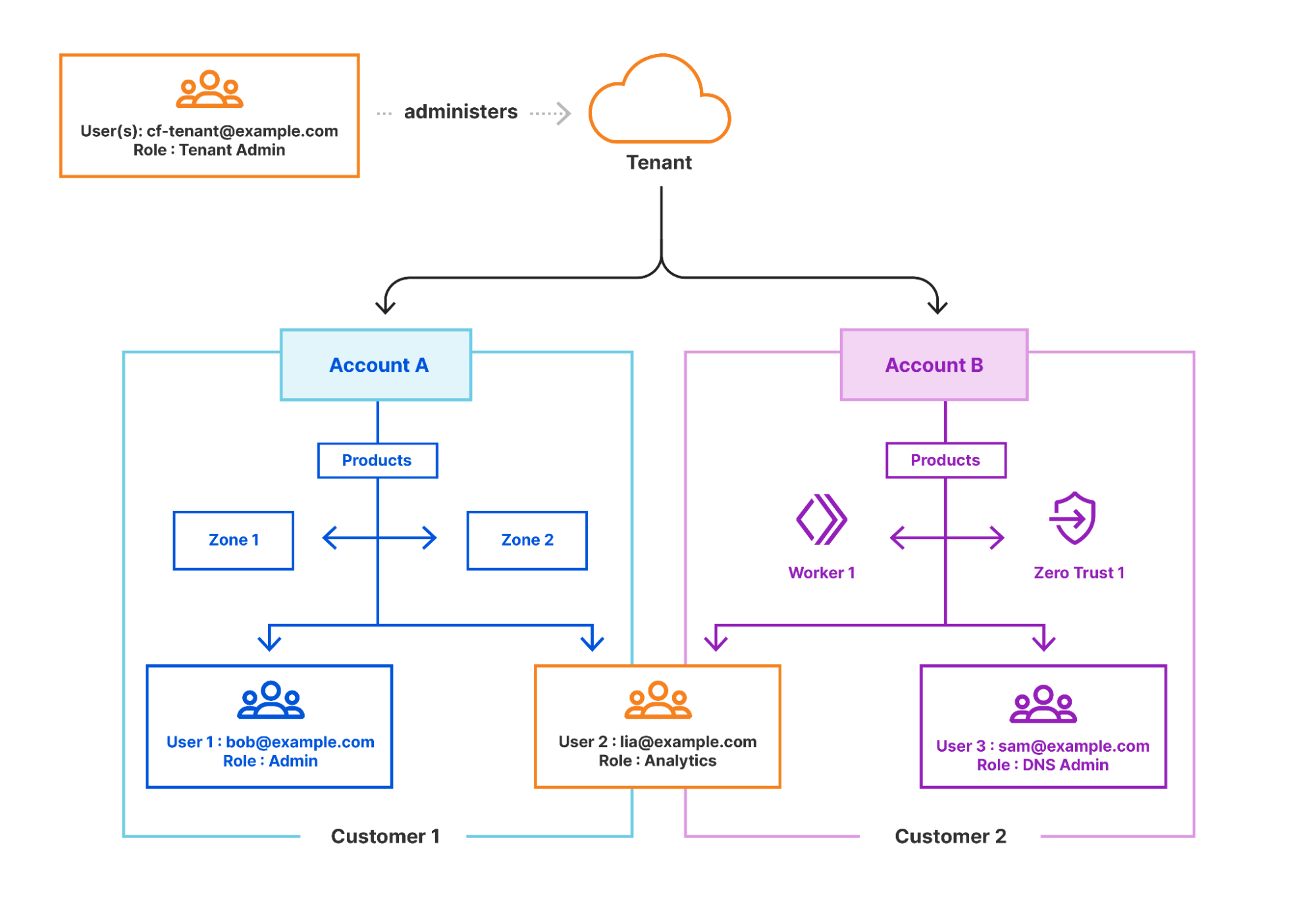

La plataforma de inquilinos proporciona a los MSP la capacidad de crear millones de cuentas de clientes finales a su discreción para respaldar sus configuraciones y su proceso de incorporación específicos. Esto garantiza también la separación adecuada de la propiedad entre los clientes y permite a los clientes finales acceder directamente al panel de control de Cloudflare, si es necesario.

Cada cuenta creada es un contenedor individual de recursos suscritos (políticas Zero Trust, zonas, workers, etc.) para cada uno de los clientes finales de los MSP. Es posible invitar a los administradores de los clientes a cada cuenta, según sea necesario para la administración de autoservicio, mientras que el MSP mantiene el control de todas las funciones activadas para cada cuenta.

Ahora que los MSP pueden configurar y administrar las cuentas a escala, analizaremos cómo la integración con Cloudflare Gateway les permite administrar las políticas de filtrado de DNS a escala para estas cuentas.

Cuentas Zero Trust por niveles

Una vez definidas las cuentas individuales para cada cliente final del MSP, este puede administrar toda la implementación o bien proporcionar un portal de autoservicio respaldado por las API de configuración de Cloudflare. Si proporcionas un portal de soporte, significa también que nunca querrás que tus clientes finales bloqueen el acceso a este dominio. Por lo tanto, el MSP puede añadir una política oculta a todas las cuentas de sus clientes finales cuando se incorporen, lo que sería una llamada API puntual. Sin embargo, los problemas surgen cuando necesitan enviar una actualización a dicha política. Esto ahora significa que deben actualizar la política una vez para cada uno de los clientes finales del MSP. Para algunos MSP, esto puede significar más de 1 millón de llamadas API.

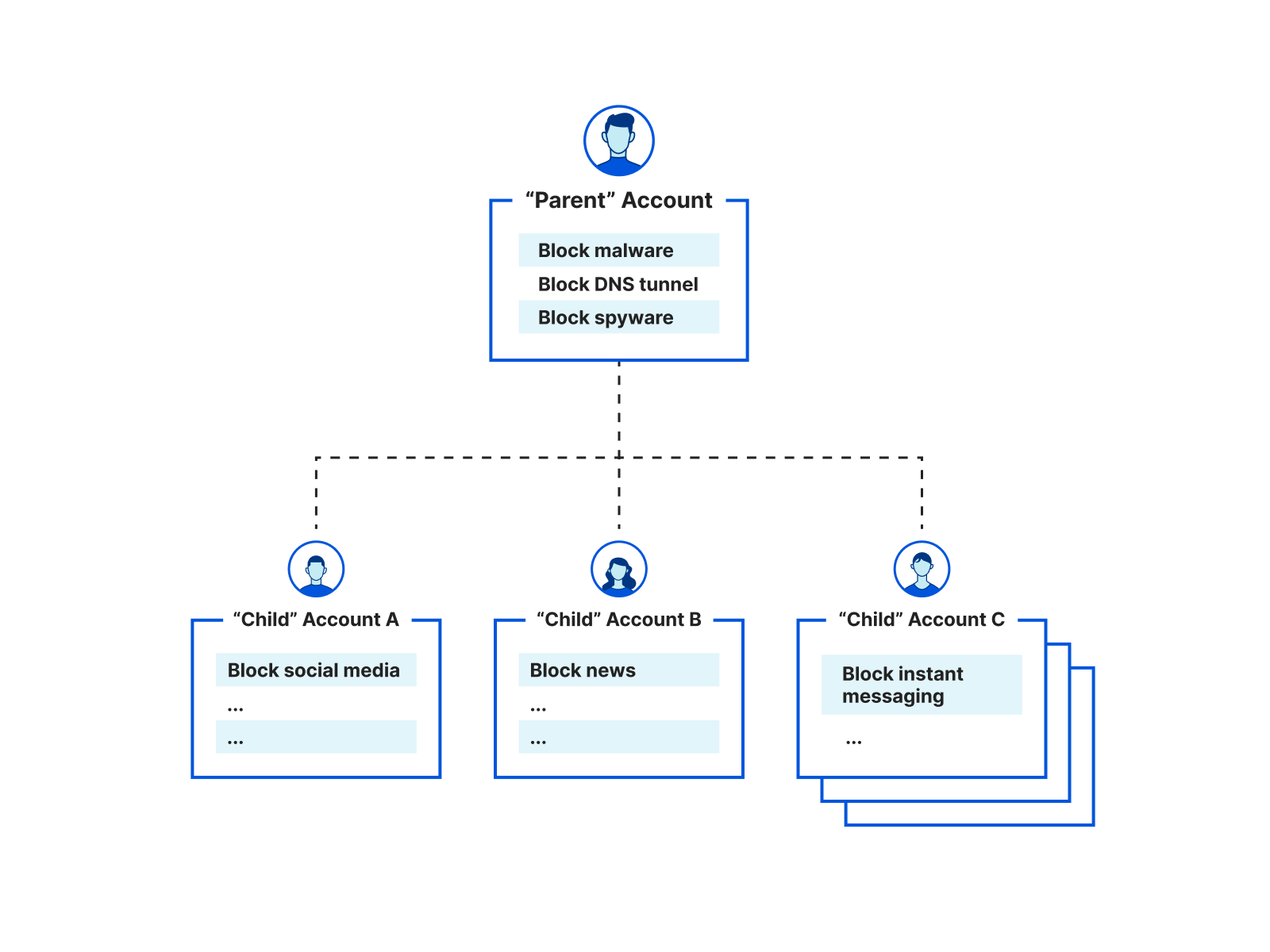

Para ayudar a convertir esto en una única llamada API, hemos introducido el concepto de una cuenta de nivel superior, es decir, una cuenta padre. Esta cuenta padre permite que los MSP establezcan políticas globales que se aplican a todas las consultas DNS antes de las subsiguientes políticas de clientes finales del MSP, es decir, las políticas de cuentas hijo. Esta estructura ayuda a garantizar que los MSP pueden establecer sus propias políticas globales para todas sus cuentas hijo. Al mismo tiempo, cada cuenta hijo puede seguir filtrando sus consultas DNS para cumplir sus necesidades sin afectar a ninguna otra cuenta hijo.

Esto también abarca más que las políticas por sí solas. Cada cuenta hijo puede crear su propia página de bloqueo personalizada, cargar sus propios certificados para visualizar estas páginas de bloqueo y configurar sus propios puntos finales DNS (IPv4, IPv6, DoH y DoT) mediante las ubicaciones de Gateway. Además, debido a que estos son exactamente igual que las cuentas de Gateway que no son del MSP, no hay límites inferiores en lo que se refiere a los límites por defecto sobre el número de políticas, ubicaciones o listas por cuenta padre o hijo.

Integraciones de proveedores de servicios administrados

Para mostrar cómo aplicar esto en la práctica, a continuación presentamos algunos ejemplos reales de cómo los clientes de Cloudflare utilizan esta nueva función de proveedor de servicios administrados para ayudar a proteger sus organizaciones.

Gobierno federal de los EE. UU.

El gobierno federal de los EE. UU. requiere que muchos de los mismos servicios sean compatibles con un servicio DNS de protección para sus más de 100 agencias civiles. A menudo externalizan muchas de sus operaciones de TI y de seguridad a proveedores de servicios como Accenture Federal Services (AFS).

En 2022, la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) de EE. UU. y el Departamento de Seguridad Nacional (DHS) seleccionaron a Cloudflare y AFS para desarrollar una solución conjunta que ayudara al gobierno federal a protegerse contra los ciberataques. La solución consiste en el solucionador de DNS de protección de Cloudflare, que filtrará las consultas DNS de las oficinas y las ubicaciones del gobierno federal y transmitirá los eventos directamente a la plataforma de Accenture para proporcionar una administración y un almacenamiento de registros unificados.

Accenture Federal Services proporciona una interfaz central a cada departamento que les permite ajustar sus políticas de filtrado de DNS. Esta interfaz trabaja con la plataforma de inquilinos de Cloudflare y las API de cliente de Gateway para proporcionar una experiencia de cliente eficaz para los empleados del gobierno que administran sus políticas de seguridad utilizando nuestras nuevas configuraciones padre-hijo. CISA, como la cuenta padre, puede establecer sus propias políticas globales. Al mismo tiempo, las agencias, es decir, las cuentas hijo, pueden omitir políticas globales seleccionadas y establecer sus propias páginas de bloqueo por defecto.

Junto con nuestra estructura padre-hijo, hemos proporcionado algunas mejoras en los ajustes por defecto de la coincidencia y filtrado de de ubicación de DNS. Actualmente, todas las cuentas de Gateway pueden adquirir direcciones IP de solucionador de direcciones IPv4 dedicadas. Estas funcionan muy bien en aquellas situaciones donde un cliente no tiene una dirección IP de origen estática o desea que su propia dirección IPv4 aloje la solución.

En el caso de CISA, querían no solo una dirección IPv4 dedicada sino también asignar esa misma dirección de la cuenta padre a sus cuentas hijo. Esto les permitiría tener sus propias direcciones IPv4 por defecto para todas las agencias, por lo que la incorporación supone una carga menor. A continuación, también quieren tener la capacidad de cierre en caso de error. Es decir, si una consulta DNS no coincidiera con ninguna ubicación (que debe tener una red/dirección IPv4 de origen configurada) se descartaría. Esto permite a CISA garantizar que solo las redes IPv4 configuradas han tenido acceso a sus servicios de protección. Por último, no teníamos que resolver esto con puntos finales DNS IPv6, DoH y DoT, puesto que estos están personalizados con cada una de las ubicaciones DNS creadas.

Malwarebytes

Malwarebytes, un líder global en ciberprotección en tiempo real, se integró recientemente con Cloudflare para proporcionar un módulo de filtrado de DNS en su plataforma Nebula. La plataforma Nebula es una solución de operaciones de seguridad alojada en la nube que administra el control de cualquier incidente de malware o ransomware, desde la alerta a su corrección. Este nuevo módulo permite a los clientes de Malwarebytes filtrar según categorías de contenido y añadir reglas de política para grupos de dispositivos. Las necesidades principales eran la capacidad de una integración fácil con su cliente de dispositivo actual y proporcionar administración de cuentas individuales así como margen para la futura ampliación con servicios Zero Trust adicionales como el aislamiento de navegador de Cloudflare.

Cloudflare ha podido proporcionar una solución integral que se ha integrado fácilmente en la plataforma de Malwarebytes. Esto incluía la utilización de DNS sobre HTTP (DoH) para segmentar los usuarios en ubicaciones únicas y añadir un token único por dispositivo para realizar adecuadamente un seguimiento del ID de dispositivo y aplicar las políticas de DNS correctas. Y, por último, la integración se completó utilizando la API de inquilinos de Cloudflare, que ha permitido la integración eficaz con su flujo de trabajo y su plataforma actuales. Esta combinación de nuestros servicios Zero Trust y la plataforma de inquilinos ha permitido que Malwarebytes saliera al mercado con rapidez para buscar nuevos segmentos en su negocio.

"Actualmente, para las organizaciones supone un desafío administrar el acceso a los sitios maliciosos y mantener la seguridad y la productividad de sus usuarios finales. El módulo de filtrado de DNS de Malwarebytes amplía nuestra plataforma de seguridad basada en la nube a la protección web. Tras evaluar otros proveedores Zero Trust, tuvimos claro que Cloudflare podía ofrecer la solución integral que los equipos de seguridad y de TI necesitan, y al mismo tiempo proporciona un rendimiento ultrarrápido. Ahora, los equipos de TI y de seguridad pueden bloquear categorías completas de sitios, beneficiarse de una amplia base de datos de puntuaciones predefinidas de dominios web conocidos y sospechosos, proteger las principales aplicaciones basadas en la web y administrar restricciones de sitios específicos. Esto elimina las complicaciones de la supervisión del acceso a los sitios". - Mark Strassman, director de productos, Malwarebytes

Importante ISP global

Recientemente hemos estado trabajando con un importante ISP global para admitir el filtrado de DNS que forma parte de una solución de seguridad más amplia ofrecida para familias para más de un millón de cuentas en solo el primer año. El ISP utiliza nuestras API de inquilinos y de Gateway para realizar una integración eficaz con su plataforma actual y su experiencia de usuario con un esfuerzo de ingeniería mínimo. Estamos deseando compartir más detalles sobre esta implementación en los próximos meses.

¿Y ahora qué?

Como destacan las historias anteriores, los MSP desempeñan un papel clave en la protección del heterogéneo ecosistema actual de organizaciones, de cualquier tamaño y nivel de madurez. Empresas de todos los tamaños se encuentran enfrentándose al mismo panorama complejo de amenazas. Afrontan el desafío de mantener una postura de seguridad adecuada y de administrar el riesgo con pocos recursos y herramientas de seguridad limitadas. Los MSP proporcionan los recursos adicionales, la experiencia y las herramientas de seguridad avanzadas que pueden ayudar a reducir el perfil de riesgo de estas empresas. Cloudflare está decidida a facilitar a los MSP la entrega eficaz de soluciones Zero Trust a sus clientes.

Dada la importancia de los MSP para nuestros clientes y el crecimiento continuado de nuestra red de socios, tenemos previsto lanzar considerables funciones en 2023 y, además, respaldar mejor a nuestros MSP socios. En primer lugar, un elemento clave de nuestro plan de desarrollo es desarrollar un panel de control de administración de inquilinos renovado para una mejor administración de las cuentas y de los usuarios. En segundo lugar, queremos ampliar nuestras configuraciones multiinquilino en todo nuestro conjunto de soluciones Zero Trust para facilitar a los MSP la implementación de soluciones de trabajo híbrido seguras a escala.

Por último, para ofrecer una mejor compatibilidad con el acceso jerárquico, tenemos previsto ampliar los roles de usuario y el modelo de acceso disponibles actualmente a los MSP socios para permitir que sus equipos respalden y administren más fácilmente sus distintas cuentas. Cloudflare se ha enorgullecido siempre de su facilidad de uso. Nuestro objetivo es lograr que Cloudflare sea la plataforma Zero Trust preferida para los proveedores de servicios y de seguridad a nivel global.

Durante la CIO week, hemos hablado de cómo nuestros socios están ayudando a modernizar la postura de seguridad de sus clientes para que esté en línea con un entorno que el trabajo híbrido y las infraestructuras de multinube híbrida han transformado. Por último, el poder de Cloudflare Zero Trust se debe a que es una plataforma modular unificada que se beneficia de su combinación de productos, funciones y nuestra red de socios.

- Si quieres saber más sobre cómo convertirte en un MSP socio, puedes leer más aquí: https://www.cloudflare.com/partners/services

- Si quieres saber más sobre cómo mejorar tu seguridad con el filtrado de DNS y Zero Trust, o quieres empezar hoy mismo, regístrate aquí para probar tú mismo la plataforma con 50 usuarios gratuitos.