Depositamos una confianza implícita e inmerecida en nuestras comunicaciones por correo electrónico. La premisa de que una organización no puede tener realmente una postura de seguridad Zero Trust sin incluir el correo electrónico nos impulsó a adquirir Area 1 Security a principios de este año. Hoy, hemos dado el primer paso en este emocionante recorrido para integrar Area 1 de Cloudflare en nuestra plataforma Zero Trust general. Los clientes de Cloudflare Gateway pronto podrán activar el aislamiento remoto del navegador (Remote Browser Isolation, RBI) para los enlaces de correo electrónico, lo que les proporcionará un nivel inigualable de protección frente a los ataques multicanal sofisticados contra el correo electrónico.

La investigación de Area 1 de Cloudflare concluyó que casi el 10 % de todos los ataques maliciosos observados implicaban recolectores de credenciales, lo que pone de manifiesto que la identidad de las víctimas es el objetivo de los actores maliciosos. Mientras que los ataques de phishing habituales son bloqueados por los controles de seguridad existentes, los ataques y las cargas útiles sofisticados no tienen un patrón establecido que se pueda vincular de forma fiable con una regla de bloqueo o cuarentena. Además, debido al aumento de los ataques de phishing multicanal, las soluciones de seguridad para el correo electrónico necesitan la capacidad de detectar campañas combinadas que abarcan el correo electrónico y la entrega en la web, así como campañas diferidas que son benignas en el momento de la entrega, pero que se convierten en un arma en el momento del clic.

Cuando existen suficientes señales "difusas", la solución más eficaz es aislar el destino para garantizar la seguridad de los usuarios finales. Ahora, con la integración del Aislamiento de navegador de Cloudflare en la seguridad del correo electrónico de Area 1 de Cloudflare, estos ataques pueden detectarse y neutralizarse de forma sencilla.

Errar es humano

¿Por qué los usuarios hacen clic en enlaces maliciosos? No es porque no hayan asistido a suficientes sesiones de formación o no sean conscientes de la seguridad. Es porque tienen 50 correos electrónicos sin leer en su bandeja de entrada, reuniones de Zoom a las que asistir y a su hijo de cuatro años cargado en los hombros. Hacen su mejor esfuerzo. Cualquier persona, incluidos los investigadores de seguridad, puede ser víctima de ataques de ingeniería social si el adversario está bien preparado.

Si aceptamos que errar es humano, el desarrollo de flujos de trabajo de seguridad plantea nuevas preguntas y objetivos:

- ¿Cómo podemos reducir, más que eliminar, la probabilidad del error humano?

- ¿Cómo podemos reducir el impacto de los errores humanos cuando se producen, en vez de si se producen?

- ¿Cómo se puede integrar la seguridad en los flujos de trabajo diarios de los usuarios?

Estas son las preguntas que teníamos en mente cuando llegamos a la conclusión de que el correo electrónico debe ser una parte fundamental de cualquier plataforma Zero Trust. Los usuarios cometen errores en el correo electrónico con la misma regularidad que en la red, a veces incluso con mayor regularidad.

¿Bloquear o no bloquear?

Esta es una cuestión que abordan a diario los equipos de TI para equilibrar la mitigación de riesgos con la productividad de los usuarios. El equipo del Centro de operaciones de seguridad quiere que el Departamento de TI bloquee todo contenido desconocido o que plantee riesgos, mientras que la unidad de negocio quiere que el Departamento de TI permita todo lo que no sea explícitamente malo. Si el Departamento de TI decide bloquear los enlaces desconocidos o que planteen riesgos, y eso da lugar a un falso positivo, pierden tiempo añadiendo manualmente las URL a las listas de permiso, y quizá el atacante cambie después esas URL por contenido malicioso de todas formas. Si el Departamento de TI decide permitir sitios desconocidos o que planteen riesgos, en el mejor de los casos pierden tiempo recuperando los dispositivos infectados y restableciendo las credenciales de inicio de sesión, pero lo más habitual es que se ocupen de los daños causados por una fuga de datos o un bloqueo por ransomware. La simplicidad operativa de habilitar el RBI para el correo electrónico (también conocido como aislamiento de enlaces de correo electrónico) ahorra un tiempo considerable al Departamento de TI, Centro de operaciones de seguridad y unidades de negocio.

Cómo funciona

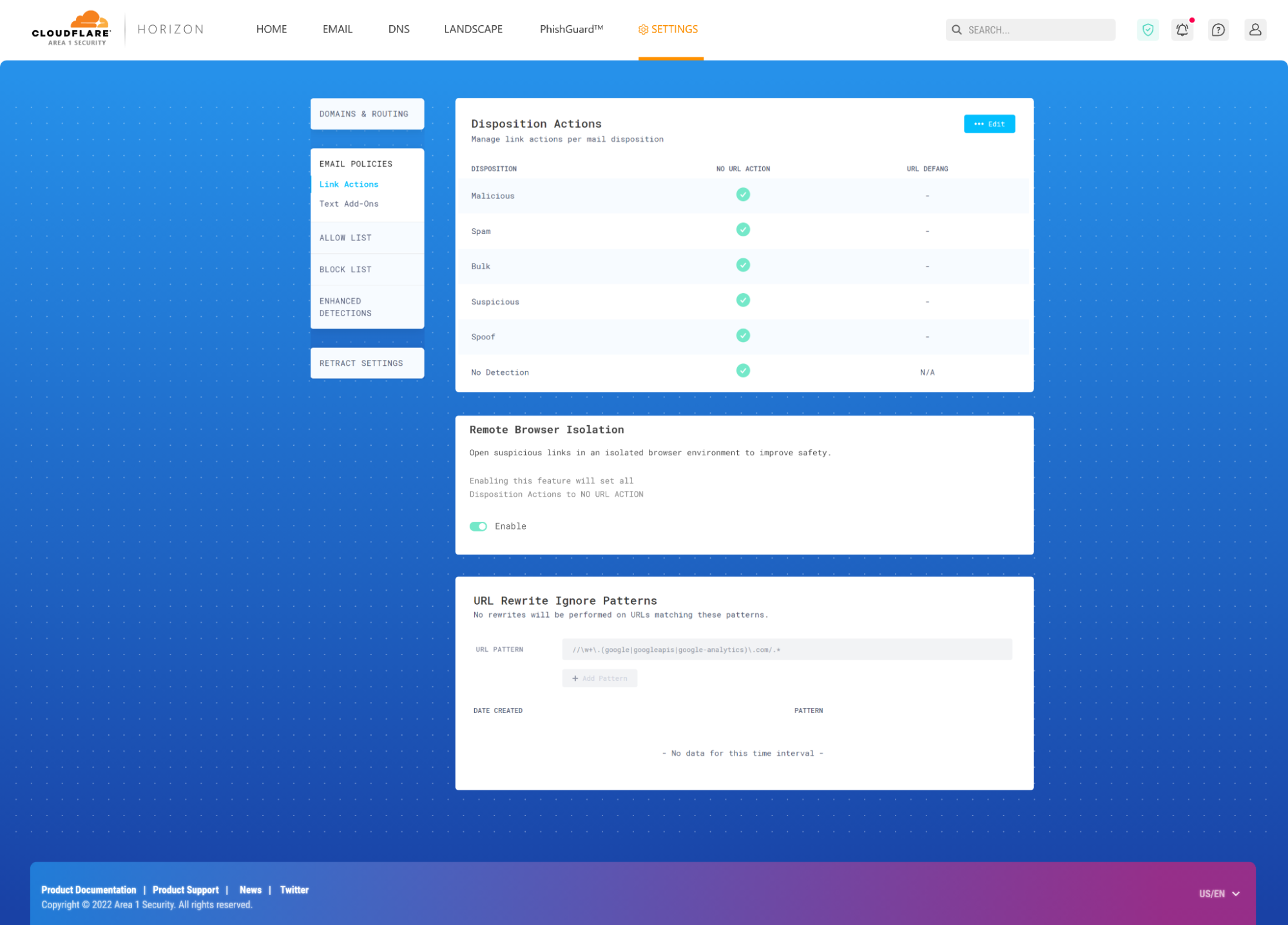

Para los clientes de Area 1 de Cloudflare, los pasos iniciales consisten en habilitar el RBI dentro de su portal:

Al activar el aislamiento de enlaces de correo electrónico, el ciclo efímero de un correo electrónico con enlaces sospechosos es el siguiente:

Paso 1: Area 1 de Cloudflare inspecciona el correo electrónico y determina que algunos enlaces de los mensajes son sospechosos o están al margen.

Paso 2: las URL y los hipervínculos sospechosos del correo electrónico se reescriben con una URL personalizada con prefijo de Area 1 de Cloudflare.

Paso 3: el correo electrónico se envía a las bandejas de entrada previstas.

Paso 4: si un usuario hace clic en el enlace del correo electrónico, Cloudflare lo redirige a un navegador remoto a través de <authdomain>.cloudflareaccess.com/browser/{{url}}.

Paso 5: el navegador remoto carga un sitio web en un servidor de la Red Global de Cloudflare y proporciona comandos de dibujo Zero Trust al punto final del navegador sin cliente del usuario.

Al ejecutar el código del navegador y controlar las interacciones del usuario en un servidor remoto y no en el dispositivo del usuario, se aíslan todos y cada uno de los intentos de malware y phishing, y no infectarán los dispositivos ni pondrán en riesgo a las identidades de los usuarios. Esto mejora la seguridad tanto del usuario como del punto final cuando hay riesgos desconocidos y dispositivos no gestionados, y permite a los usuarios acceder a sitios web sin tener que conectarse a una VPN o tener políticas estrictas de firewall.

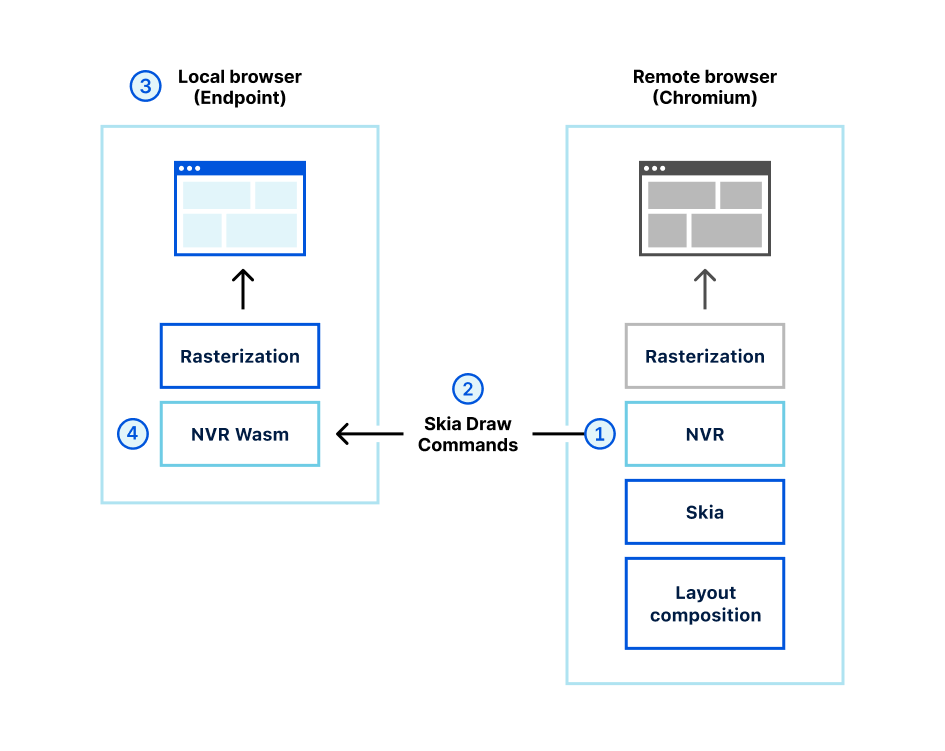

RBI de Cloudflare utiliza una tecnología patentada única llamada Network Vector Rendering (NVR), que usa navegadores sin encabezados basados en Chromium en la nube, intercepta de forma transparente la salida de la capa de dibujo, transmite los comandos de dibujo de forma eficiente y segura a través de la web, y los redibuja en las ventanas de los navegadores HTML5 locales. A diferencia de las tecnologías de aislamiento de navegador heredadas, que se basaban en el empuje de píxeles o la reconstrucción del DOM, NVR está optimizada para ser escalable y segura y para la transparencia del usuario final, al tiempo que garantiza la compatibilidad general con los sitios web.

Ataque de phishing antes del aislamiento de enlaces de correo electrónico

Veamos un ejemplo específico de un ataque de phishing diferido, cómo se escapa de las defensas tradicionales y cómo el aislamiento de enlaces de correo electrónico aborda la amenaza.

Conforme las empresas tratan de adoptar nuevos principios de seguridad y arquitecturas de red como Zero Trust, los adversarios no dejan de idear técnicas para eludir estos controles explotando la aplicación más utilizada y más vulnerable: el correo electrónico. El correo electrónico es un buen candidato para el riesgo debido a su ubicuidad y a la capacidad de un atacante de pasar desapercibido.

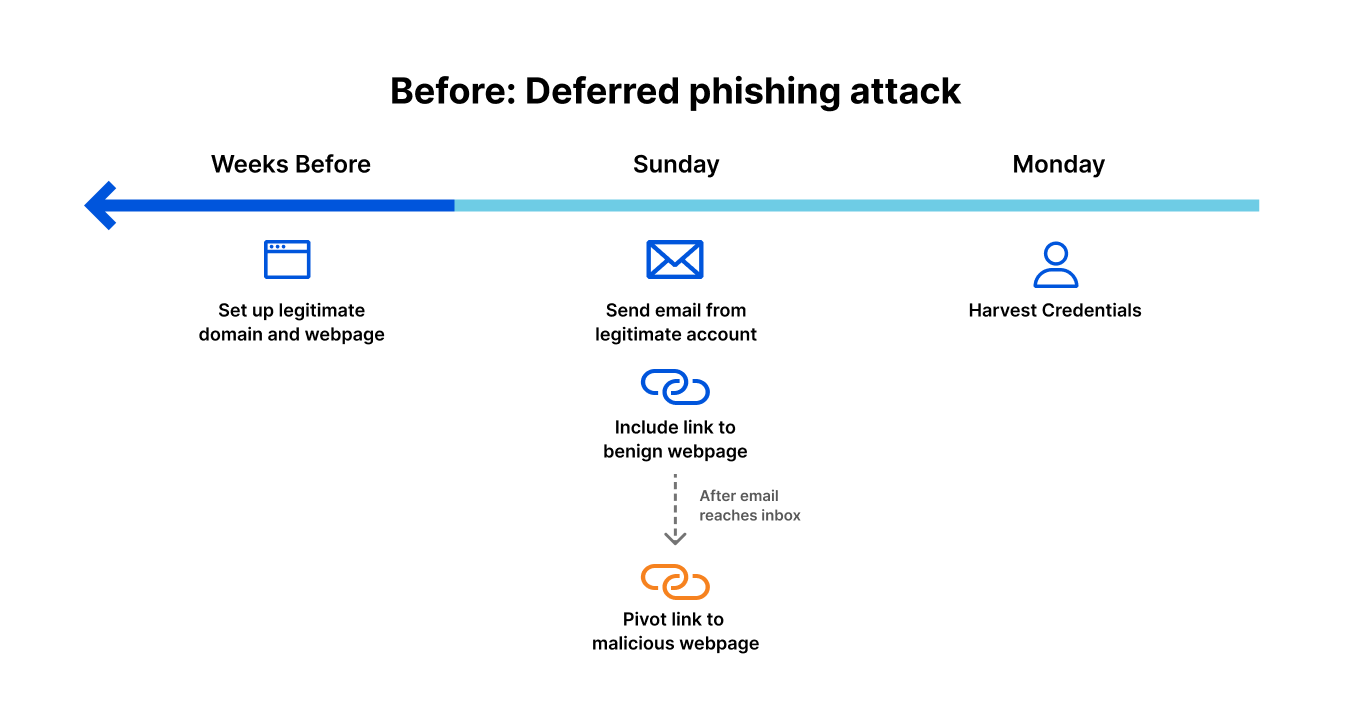

Tomemos un ejemplo de “ataque de phishing diferido” sin el aislamiento de enlaces de correo electrónico.

Preparación del atacante: semanas antes del envío del ataque

El atacante prepara la infraestructura para el intento de phishing que se avecina. Esto puede incluir:

- Registrar un dominio

- Cifrarlo con SSL

- Configurar una autenticación de correo electrónico adecuada (SPF, DKIM, DMARC)

- Crear una página web inofensiva

Hasta ese momento, no existen pruebas del ataque, por lo que no puede ser detectado por las pasarelas de correo electrónico seguro, las soluciones basadas en la autenticación o la información sobre amenazas que se basa únicamente en señales basadas en la reputación y otras técnicas de detección deterministas.

“Envío” del ataque: domingo por la tarde

El atacante envía un correo electrónico que parece auténtico desde el dominio recién creado. Este correo electrónico incluye un enlace a la página web (todavía inofensiva). No hay nada en el correo electrónico que justifique bloquearlo o marcarlo como sospechoso. El correo electrónico llega a las bandejas de entrada previstas.

Envío del ataque: domingo por la noche

Una vez que el atacante está seguro de que todos los mensajes de correo electrónico han llegado a su destino, dirige el enlace a un destino malicioso cambiando la página web controlada por el atacante, quizás creando una página de inicio de sesión falsa para recabar credenciales.

Inicio del ataque: lunes por la mañana

Cuando los usuarios comprueban sus bandejas de entrada para empezar la semana, ven el correo electrónico. Quizá no todos hagan clic en el enlace, pero algunos sí. Tal vez no todos los que hagan clic escriban sus credenciales, pero otros sí. Sin el aislamiento de enlaces de correo electrónico, el ataque tendrá éxito.

Las consecuencias del ataque solo acaban de empezar: una vez que se obtienen las credenciales de inicio de sesión de los usuarios, los atacantes pueden poner en riesgo cuentas legítimas, distribuir malware a la red de la empresa, robar información confidencial y causar muchos más daños posteriores.

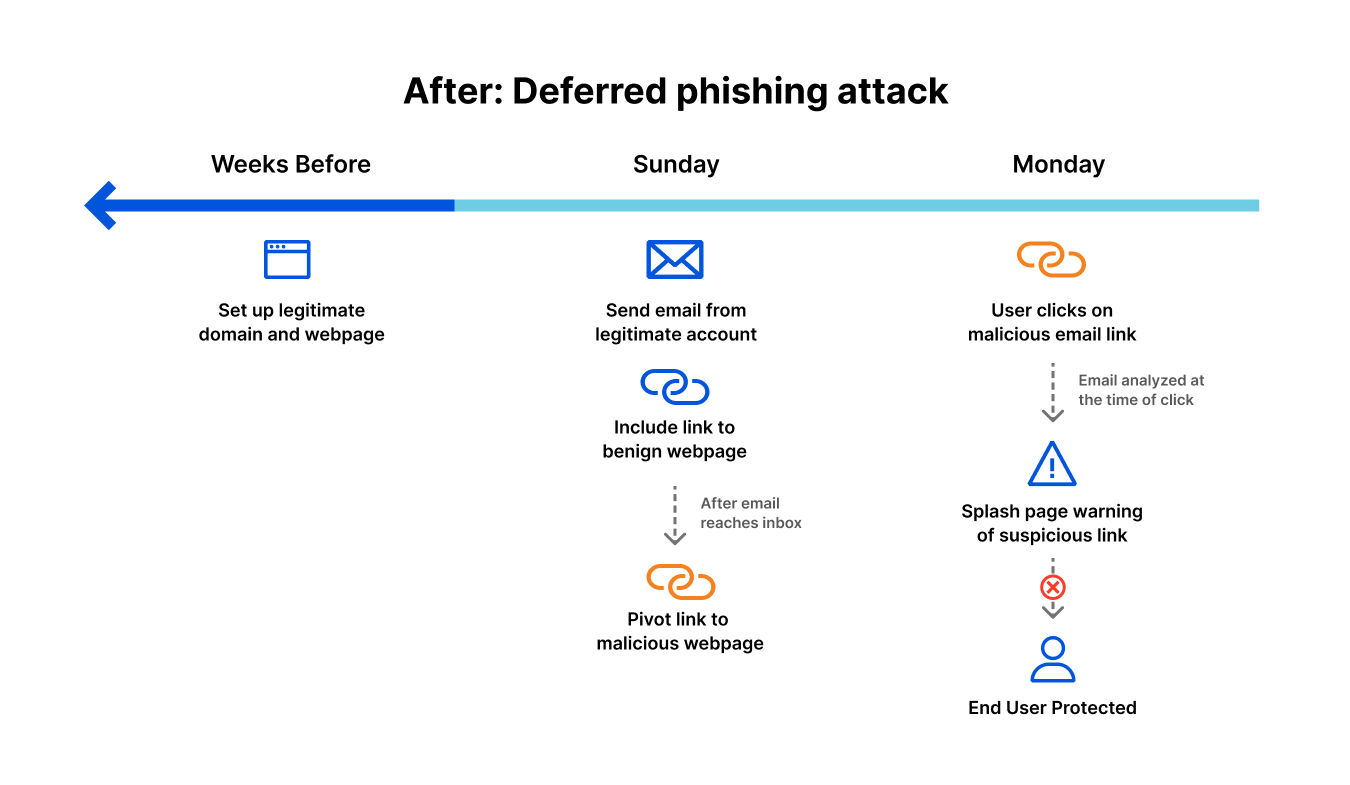

Ataque de phishing tras el aislamiento de enlaces de correo electrónico

La integración entre el Area 1 de Cloudflare y el Aislamiento de navegador de Cloudflare proporciona una capa crítica de protección posterior a la entrega que puede frustrar ataques similares al ejemplo de phishing diferido descrito anteriormente.

Si el atacante se prepara y ejecuta el ataque como se indica en la sección anterior, nuestro aislamiento de enlaces de correo electrónico analizaría el enlace de correo electrónico en el momento de hacer clic y realizaría una evaluación de alto nivel sobre si el usuario debería poder navegar hasta él.

Enlace seguro: se redirigirá a los usuarios al sitio de forma transparente.

Enlace malicioso: se bloquea la navegación de los usuarios.

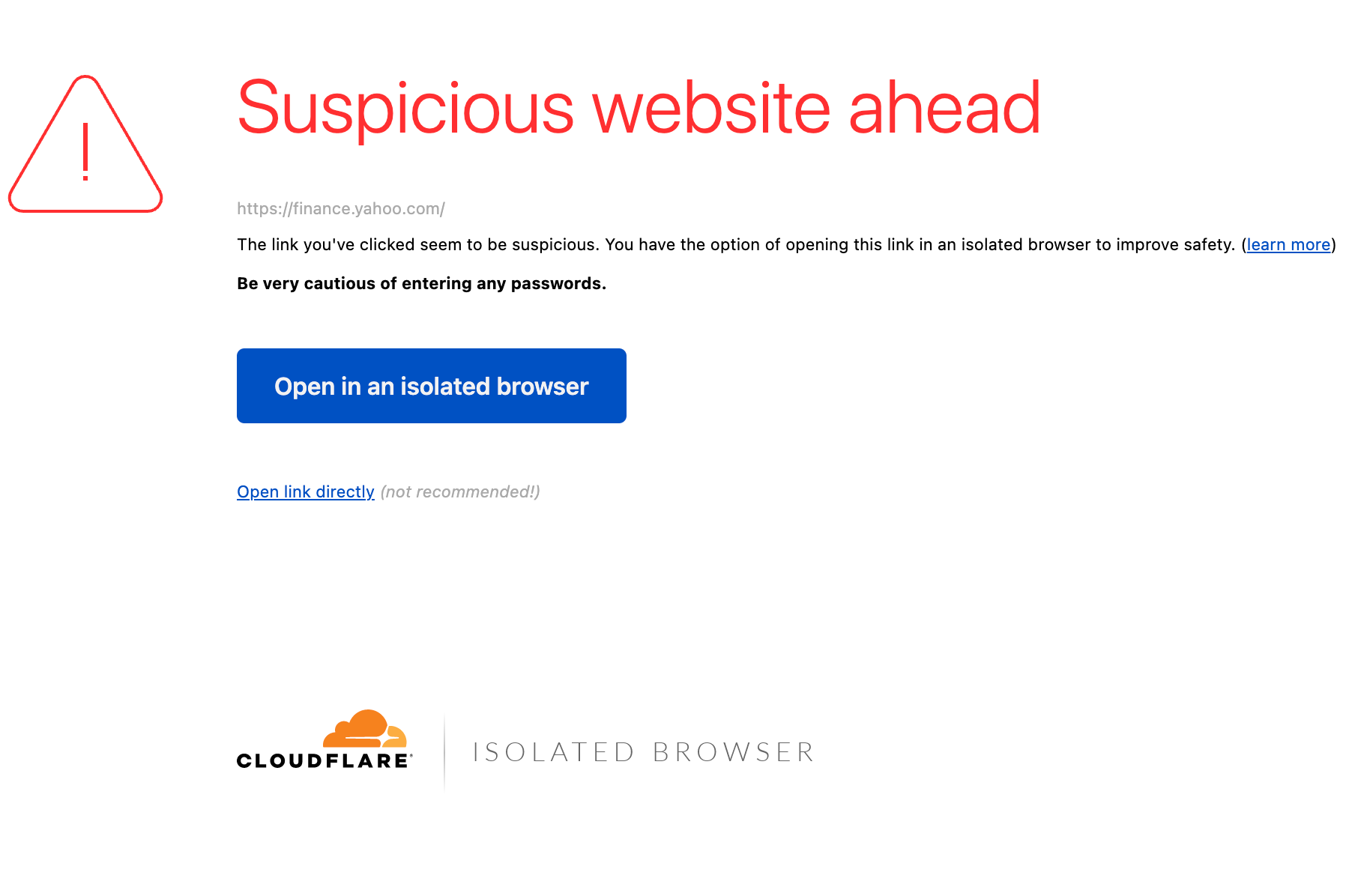

Enlace sospechoso: se disuade a los usuarios de navegar y se les presenta una página de advertencia que les sugiere ver el enlace en un navegador aislado.

Si bien la página de advertencia fue la táctica de mitigación empleada en el ejemplo anterior, el aislamiento de enlaces de correo electrónico también ofrece a los administradores de seguridad otras opciones de mitigación personalizables, como poner la página en modo de solo lectura, restringir la descarga y carga de archivos y deshabilitar la entrada del teclado por completo en sus consolas de Cloudflare Gateway.

El aislamiento de enlaces de correo electrónico también se adapta a los flujos de trabajo existentes de los usuarios sin afectar a la productividad ni restarles tiempo con las incidencias informáticas. Dado que el Aislamiento de navegador de Cloudflare se desarrolla e implementa en la red de Cloudflare, que cuenta con ubicaciones en 270 ciudades en todo el mundo, las sesiones de navegación web se proporcionan lo más cerca posible de los usuarios, minimizando la latencia. Además, el Aislamiento de navegador de Cloudflare envía el resultado final de cada página web al usuario en lugar de limpiar la página o enviar un flujo de píxeles, reduciendo aún más la latencia sin interrumpir las aplicaciones basadas en el navegador, como el SaaS.

Cómo empezar

Los clientes actuales de Area 1 de Cloudflare y Cloudflare Gateway pueden optar a la versión beta del aislamiento de enlaces de correo electrónico. Para obtener más información e indicar tu interés, inscríbete para participar en nuestra próxima beta.

Si deseas ver qué amenazas detecta Area 1 de Cloudflare en tu tráfico de correo electrónico en directo, solicita una evaluación gratuita del riesgo de phishing aquí. Para empezar, solo necesitas cinco minutos y no afecta al flujo de correo.