Este blog analiza la perspectiva de Cloudflare sobre cómo el aislamiento remoto del navegador (RBI) puede ayudar a las organizaciones a transferir casos de uso de las aplicaciones web internas protegidas actualmente por la infraestructura de escritorio virtual (VDI). Tradicionalmente, la VDI ha sido útil para proteger el teletrabajo, sobre todo cuando los usuarios dependían de las aplicaciones de escritorio. Sin embargo, conforme las aplicaciones basadas en la web se han hecho más populares que las de escritorio, cada vez es más difícil ignorar los inconvenientes de la VDI: costes elevados, experiencias de usuario poco receptivas y complejidad. En respuesta a esto, ofrecemos recomendaciones prácticas y un enfoque por fases para dejar de usar la VDI, para que las organizaciones puedan reducir costes y promover la productividad, mejorando así la experiencia de los usuarios y simplificando los gastos administrativos.

Uso del escritorio virtual moderno

Origen de la VDI

La infraestructura de escritorio virtual describe la ejecución de entornos de escritorio en ordenadores virtuales alojados en un centro de datos. Cuando los usuarios acceden a los recursos dentro de la VDI, los transmisiones de vídeo de esos escritorios virtuales se entregan de forma segura a los dispositivos de puntos finales a través de una red. En la actualidad, VDI se aloja sobre todo en centros de datos y la gestionan directamente las propias organizaciones o proveedores de escritorio como servicio (DaaS) de terceros. A pesar de que el uso de las aplicaciones web está aumentando en comparación con las aplicaciones de escritorio, DaaS está adquiriendo relevancia y, según previsiones de Gartner®, el gasto en DaaS se duplicará para el año 2024.

Ambas variantes de VDI prometen ventajas para promover el teletrabajo. En cuanto a la seguridad, la VDI ofrece una forma de centralizar la configuración para muchos usuarios en diversas ubicaciones y de mantener los datos confidenciales lejos de los dispositivos. A los ejecutivos de las empresas les suele atraer la VDI por el potencial ahorro de costes que supone en comparación con la compra y distribución de dispositivos a cada usuario. La teoría es que cuando el procesamiento se traslada a los servidores centralizados, los equipos informáticos pueden ahorrar dinero al enviar menos portátiles gestionados y, en su lugar, fomentar la política de "usa tu propio dispositivo" (BYOD). Cuando se necesita hardware, se pueden comprar dispositivos menos caros e incluso prolongar la vida útil de los dispositivos más antiguos.

Desafíos con la VDI

Costes elevados

La realidad de la VDI suele ser bastante diferente. En particular, acaba siendo mucho más cara de lo que las organizaciones habían previsto, tanto en gastos de capital como operativos. Gartner® prevé que "para 2024, más del 90 % de los proyectos de virtualización de escritorio, que se han implementado sobre todo para ahorrar gastos, no cumplirán sus objetivos".

Se debe a varias razones. La VDI en local conlleva una importante inversión inicial en servidores. Las implementaciones de DaaS requieren que las organizaciones tomen decisiones confusas sobre las máquinas virtuales (p. ej., número, región, niveles de servicio, etc.) y sus especificaciones (p. ej., permanente vs. agrupada, siempre activa vs. a la carta, etc.). En cualquiera de los dos casos, los gastos operativos asociados al mantenimiento y la falta de adecuación de la capacidad pueden conllevar sorpresas y sobrecostes. En ambas variantes, cuanto más se comprometan las organizaciones con la virtualización, más se verán abocadas a elevados y continuos gastos informáticos, sobre todo conforme aumente el teletrabajo.

Experiencias de usuario deficientes

La VDI también ofrece experiencias de usuario mediocres. Las expectativas para conseguir experiencias informáticas que den pocos problemas han aumentado de forma considerable debido a la proliferación del teletrabajo, y los usuarios siguen notando la diferencia entre el acceso directo a las aplicaciones o a través de un escritorio virtual. Los entornos VDI que no están bien dimensionados pueden dar lugar a un rendimiento engorroso, latente y sin respuesta. Las experiencias deficientes pueden tener un impacto negativo en la productividad, la seguridad (ya que los usuarios tienen que buscar soluciones fuera de la VDI) y la retención de personal (ya que los usuarios no están contentos).

Complejidad

En general, la VDI es notoriamente compleja. La configuración inicial es pluridimensional y requiere mucho trabajo como la inversión en servidores y licencias de usuario final, la planificación de los requisitos y la capacidad de las máquinas virtuales, la virtualización de las aplicaciones, la configuración de la conectividad de la red y la implementación de clientes ligeros de VDI. La creación de políticas de seguridad suele ser el último paso, y por esta razón, a veces se pasa por alto, lo que conduce a brechas de seguridad.

Llevar la VDI a plena producción no solo requiere una coordinación multidisciplinaria entre equipos típicos como los de informática, seguridad, y operaciones e infraestructura, sino que también suele requerir profesionales muy especializados, a los que se suele conocer como administradores de escritorios virtuales. Es un perfil difícil de encontrar y contratar, por lo que puede ser arriesgado contar con ello en un mercado laboral de alta rotación, como el actual.

Aun así, con frecuencia, los administradores tienen que crear sus propias políticas de registro, auditoría, inspección y acceso basado en la identidad sobre estos entornos virtualizados. Esto implica una sobrecarga adicional de configuración de servicios independientes, como las puertas de enlace web seguras (SWG).

Algunas organizaciones implementan la VDI principalmente para evitar los costes de envío, los problemas logísticos y los inconvenientes reglamentarios que supone el envío de portátiles administrados a sus usuarios descentralizados. Pero con la VDI, lo que parecía una solución a un problema puede acabar desembocando, y muy rápido, en más gastos y frustración. Probablemente no merezca la pena lidiar con la complejidad de la VDI, sobre todo si los usuarios solo necesitan acceder a unos pocos servicios web internos.

Transferir los casos de uso del escritorio virtual con el aislamiento remoto del navegador

Para evitar estos problemas, las organizaciones están buscando maneras de cambiar los casos de uso de la VDI, especialmente cuando es en local. La mayoría de las aplicaciones de las que dependen los trabajadores hoy en día son accesibles con el navegador, y están alojadas en entornos de nube pública o híbrida, o SaaS, e incluso a veces en centros de datos heredados. Como resultado, servicios modernos como el aislamiento remoto del navegador (RBI) tienen cada vez más sentido como alternativas para empezar a transferir las cargas de trabajo de VDI y trasladar la seguridad a la nube.

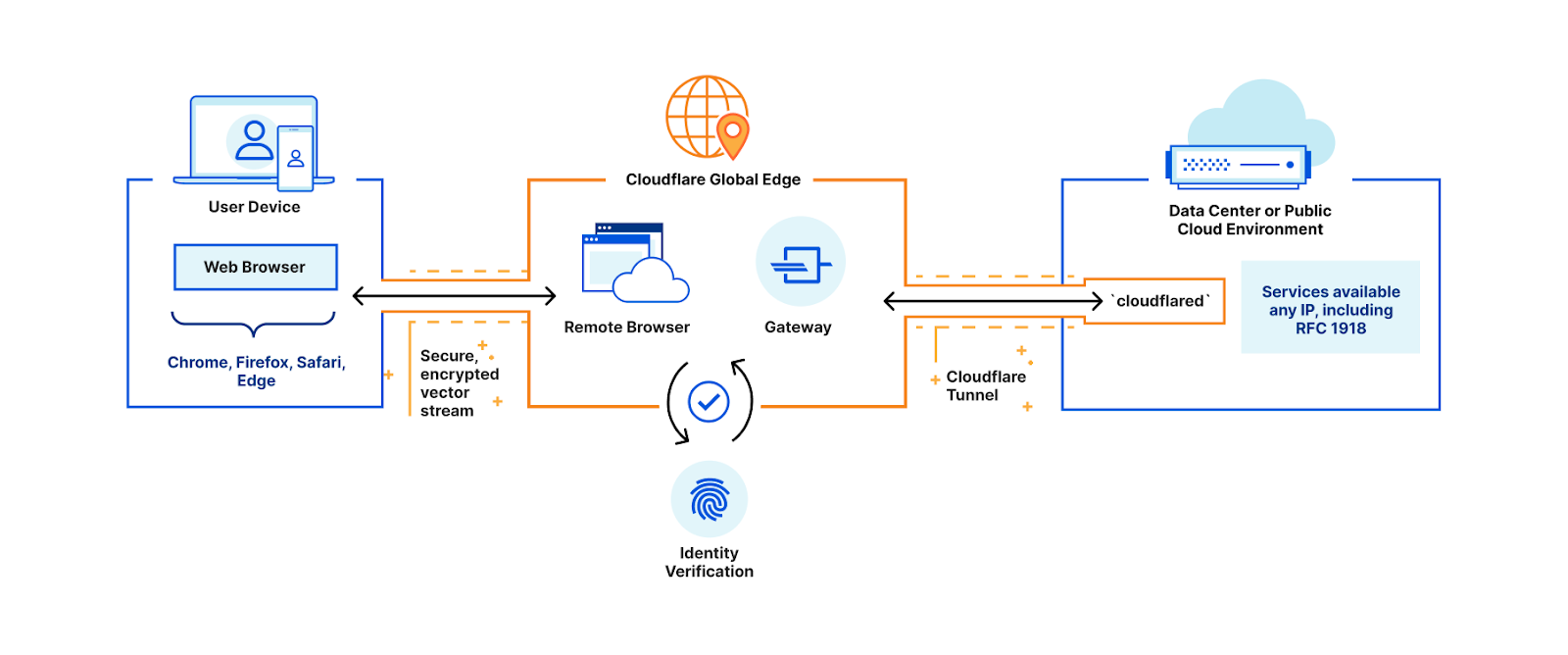

Al igual que la VDI, la función del aislamiento de navegador de Cloudflare minimiza la superficie de ataque al ejecutar todo el código de la aplicación y la web lejos de los puntos finales, en este caso en la red global de Cloudflare. En el proceso, Cloudflare puede proteger los datos en uso en un navegador frente a los usuarios y dispositivos que no sean de confianza, además de aislar esos puntos finales de amenazas como el ransomware, el phishing e incluso los ataques de día cero. En un navegador aislado, los administradores pueden crear políticas para proteger los datos confidenciales en cualquier aplicación basada en la web o SaaS, de la misma forma que se haría con la VDI. Los controles de muestra incluyen restricciones en la carga/descarga de archivos, copiar y pegar, entradas de teclado y funciones de impresión.

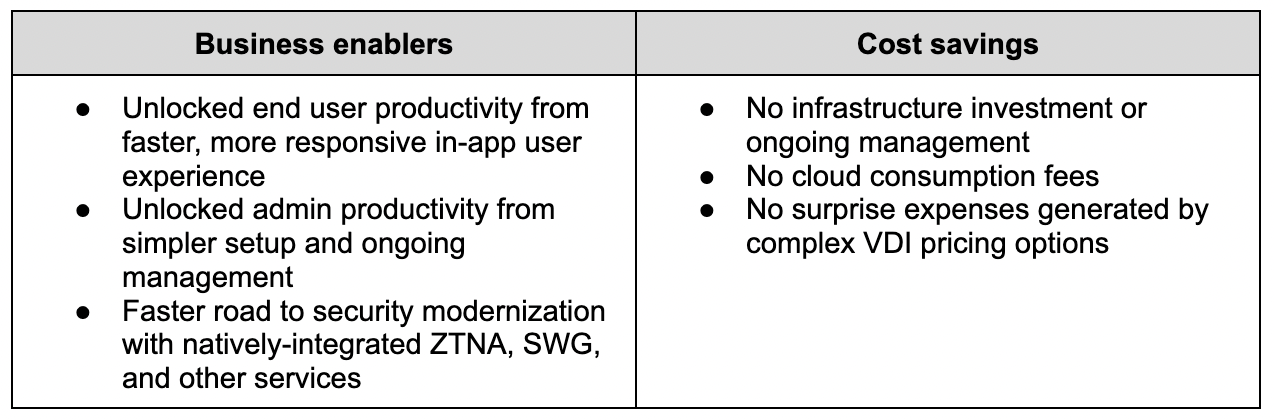

Esta seguridad comparable viene acompañada de más beneficios empresariales viables, empezando por ayudar a los empleados a ser más productivos:

- Los usuarios finales se benefician de una experiencia más rápida y transparente que con la VDI. Nuestro aislamiento de navegador está diseñado para funcionar en nuestras más de 270 ubicaciones, para que las sesiones aisladas se sirven lo más cerca posible de los usuarios finales. A diferencia de lo que ocurre con la VDI, no se produce un redireccionamiento del tráfico de los usuarios a los centros de datos centralizados. Además, el enfoque de procesamiento vectorial de redes (NVR) de Cloudflare garantiza que la experiencia en la aplicación parezca un navegador nativo y local, sin técnicas de inserción de píxeles, que consumen un gran ancho de banda.

- Los administradores se benefician de ello porque pueden omitir toda la planificación inicial, los gastos generales continuos y los problemas de escalado asociados a la VDI. En su lugar, los administradores activan las políticas de aislamiento desde un único panel de control y dejan que Cloudflare se encargue del escalado a usuarios y dispositivos. Además, las integraciones nativas con ZTNA (acceso a la red Zero Trust), SWG, CASB (agente de seguridad de acceso a la nube) y otros servicios de seguridad facilitan que se pueda empezar con la modernización de los casos de uso adyacentes a la VDI.

En cuanto a los costes, los gastos asociados al aislamiento del navegador suelen ser más bajos, más uniformes y más predecibles que con la VDI. De hecho, Gartner® señaló hace poco que el "RBI es más barato que usar la VDI para el aislamiento, si la única aplicación que hay que aislar es el navegador".

A diferencia de la VDI local, no hay que invertir en la capacidad de la máquina virtual, y a diferencia de las suscripciones a DaaS, Cloudflare ofrece precios sencillos, basados en el número de usuarios, sin cuotas adicionales por configuraciones. Las organizaciones también pueden omitir la compra de soluciones puntuales independientes, porque el RBI de Cloudflare viene integrado de forma nativa con otros servicios en la plataforma Cloudflare Zero Trust. Y sobre todo, no cobramos por el consumo en la nube, que suele conllevar sorpresas de la VDI.

Transición al aislamiento de navegador de Cloudflare

Experiencia de cliente: PensionBee

PensionBee, un proveedor de pensiones en línea líder en Reino Unido, reconoció esta oportunidad para transferir los casos de uso de escritorios virtuales y migrar a RBI. En respuesta a la pandemia, PensionBee implementó inicialmente una solución DaaS (Amazon WorkSpaces) para ayudar a los empleados a acceder a los recursos internos de forma remota. En concreto, al director técnico, Jonathan Lister Parsons, lo que más le preocupaba era proteger Salesforce, donde PensionBee guardaba los datos confidenciales de las pensiones de sus clientes.

La solución de DaaS era compatible con controles de acceso similares a los que PensionBee había configurado para los empleados cuando trabajaban presencialmente (p. ej., permitir la lista de IP de los escritorios virtuales). Pero poco después de su puesta en marcha, Lister Parsons empezó a preocuparse por la experiencia del usuario poco receptiva. De hecho, en este reciente seminario web, calculó de forma aproximada que "los usuarios suelen ser un 10 % menos productivos cuando utilizan una solución de DaaS para hacer su trabajo". Esta experiencia negativa sobrecargó los servicios de soporte del personal informático de PensionBee, hasta el punto de que tuvieron que desarrollar una herramienta automatizada para reiniciar el servicio DaaS de un empleado cada vez que este dejaba de funcionar.

"Desde el punto de vista de la funcionalidad, no hay duda de que es mejor que los empleados puedan tener una experiencia de navegación nativa a la que estén acostumbrados que una de escritorio remoto. Es algo evidente", afirmó Lister Parsons. "Pero, normalmente, no ha sido fácil brindar una experiencia de este tipo y mantener al mismo tiempo la seguridad, los costes bajos y la sencillez de la configuración".

Cuando Lister Parsons descubrió la función del aislamiento de navegador de Cloudflare, quedó impresionado con el rendimiento del servicio y la experiencia de usuario ligera. Ya que los empleados de PensionBee accedían a la gran mayoría de sus aplicaciones (incluida Salesforce) a través de un navegador, RBI encajaba perfectamente. Los controles de Cloudflare sobre el copiar/pegar y las descargas de archivos redujeron el riesgo de que los datos de las pensiones de los clientes de Salesforce acabaran en los dispositivos locales.

"Empezamos a utilizar Cloudflare Zero Trust con la función de aislamiento de navegador para garantizar a nuestros clientes la mejor seguridad de sus datos y proteger a los empleados del malware", afirmó. "Funcionaba tan bien que me olvidaba de que estaba activo".

PensionBee es solo una de las muchas organizaciones que están desarrollando una hoja de ruta para esta transición de VDI. En la siguiente sección, ofrecemos las recomendaciones de Cloudflare para planificar y llevar a cabo este camino.

Recomendaciones prácticas

Planificación previa a la implantación

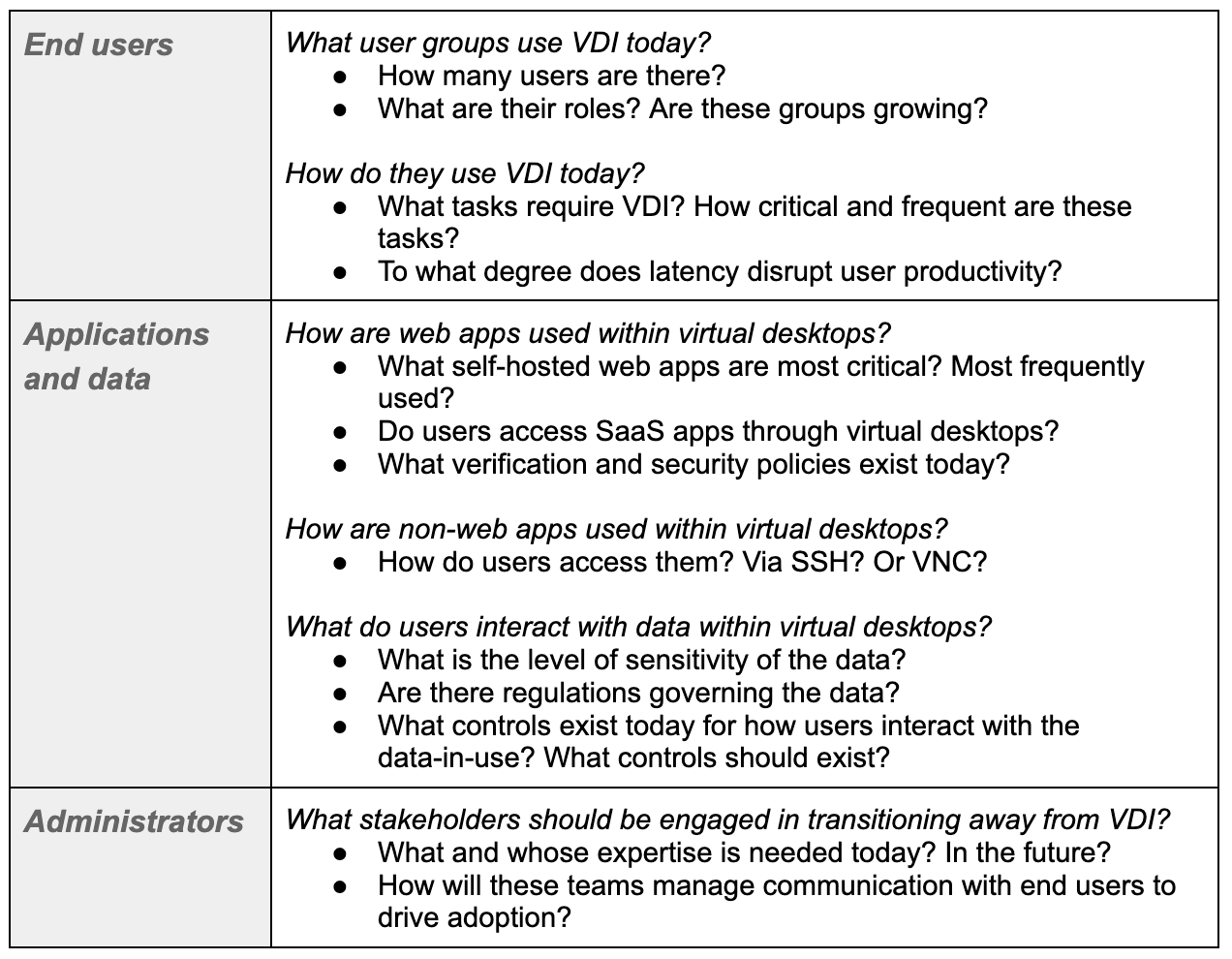

Entender por dónde empezar esta transición requiere cierta previsión. En concreto, los equipos multifuncionales, entre departamentos como informática, seguridad, y operaciones y infraestructura, deben desarrollar una comprensión colectiva de cómo se utiliza la VDI en la actualidad, qué casos de uso se deben transferir en primer lugar y qué impacto tendrá cualquier cambio, tanto en los usuarios finales como en los administradores.

En nuestras propias consultas, empezamos preguntando por las necesidades y expectativas de los usuarios finales porque su implementación constante dictará el éxito de una iniciativa. Partiendo de esa base, solemos ayudar a las organizaciones a trazar y dar prioridad a las aplicaciones y datos que necesitan proteger. Por último, pero no por ello menos importante, elaboramos una estrategia en torno al "cómo": qué administradoresy experiencia serán necesarios no solo para la configuración inicial de los nuevos servicios, sino también para una mejora continua. A continuación, puedes ver algunas preguntas seleccionadas que pedimos a los clientes que tengan en cuenta con respecto a esas dimensiones clave para poder ayudarles a gestionar la transición de la VDI.

Preguntas que tener en cuenta

Migración de VDI a RBI

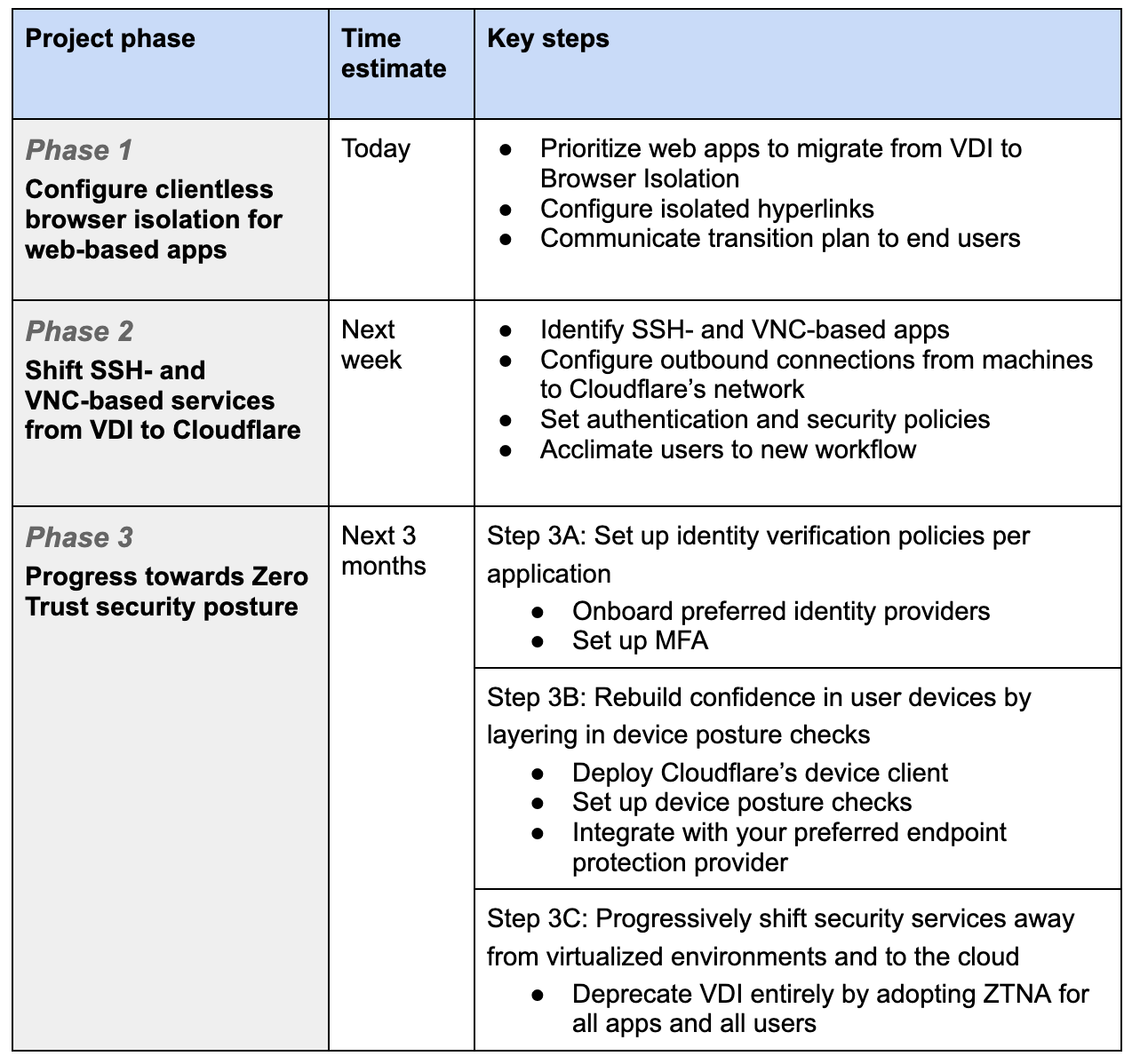

Las organizaciones pueden aprovechar el aislamiento de navegador de Cloudflare y otros servicios Zero Trust para empezar a transferir los casos de uso de la VDI, ahorrar costes y mejorar la productividad a los pocos días de la implementación. Nuestro enfoque recomendado en tres fases se centra en garantizar los servicios más importantes con la menor interrupción de la experiencia del usuario, priorizando al mismo tiempo una rápida rentabilidad.

Fase 1: Configurar el aislamiento web sin cliente para las aplicaciones basadas en la web

Con el uso de nuestro enfoque de aislamiento web sin cliente, los administradores pueden enviar a los usuarios a su aplicación web privada servida en un entorno de navegador aislado con solo un hipervínculo, sin necesidad de software en los puntos finales. Luego, los administradores pueden crear reglas de protección de datos que impidan acciones arriesgadas de los usuarios dentro de estas aplicaciones aisladas basadas en el navegador. Además, debido a que los administradores evitan implementar clientes del punto final, ampliar el acceso a los empleados, proveedores o terceros, incluso en dispositivos no administrados, es tan sencillo como enviar un enlace.

Estos enlaces aislados pueden existir en paralelo con tu VDI actual, lo cual permite una migración gradual a este nuevo enfoque a largo plazo. Comparar las diferentes experiencias una al lado de la otra puede ayudar a las partes interesadas de tu empresa a difundir el enfoque basado en el RBI a lo largo del tiempo. La comunicación multidisciplinaria es fundamental durante esta implementación por fases, por ejemplo, a la hora de priorizar qué aplicaciones web hay que aislar antes y después de la configuración, y articular cómo afectarán esos cambios a los usuarios finales.

Fase 2: Migrar las aplicaciones basadas en SSH y VNC de VDI a Cloudflare

El aislamiento sin cliente es una buena opción para proteger las aplicaciones web. Esta siguiente fase ayuda a proteger las aplicaciones que no están en la web dentro de los entornos VDI, a las que se suele acceder a través de una conexión SSH o VNC. Por ejemplo, los administradores con privilegios suelen utilizar SSH para controlar los escritorios remotos y cumplir con las solicitudes de servicio. Otros empleados menos técnicos pueden necesitar la interfaz gráfica de usuario de VNC para trabajar en aplicaciones antiguas que no son accesibles con un sistema operativo moderno.

Cloudflare permite el acceso a estos entornos SSH y VNC a través de un navegador, sin necesidad de instalar software en los puntos finales. Las configuraciones SSH y VNC son similares, en el sentido de que los administradores crean una conexión segura solo de salida entre una máquina y la red de Cloudflare antes de que un terminal se muestre en un navegador. Al enviar el tráfico a nuestra red, Cloudflare puede autenticar el acceso a las aplicaciones en base a la comprobación de la identidad y otras políticas granulares, y puede proporcionar inspecciones detalladas de cada sesión de usuario. (Puedes leer más sobre la experiencia de usar SSH y VNC en publicaciones anteriores).

Recomendamos garantizar primero que las aplicaciones SSH admitan a los administradores con privilegios, que pueden proporcionar comentarios útiles. A continuación, pasa a admitir al mayor número de usuarios que se basan en VNC. Los administradores establecerán las conexiones y las políticas mediante nuestro servicio ZTNA desde el mismo panel de gestión que se usa para RBI. En conjunto, esta experiencia basada en el navegador debería reducir la latencia y hacer que los usuarios se sientan más cómodos y productivos que en sus escritorios virtualizados.

Fase 3: Avanzar hacia una postura de seguridad Zero Trust

Paso 3A: Crear políticas de verificación de la identidad por aplicación

Con las fases 1 y 2, has estado utilizando Cloudflare para proteger de forma progresiva el acceso a la web y a las aplicaciones que no sean de la aplicación para determinados casos de uso de la VDI. En la fase 3, desarrolla sobre esa base mediante la implementación de ZTNA en todas tus aplicaciones, no solo las que se acceden a través de VDI.

Los administradores usan el mismo creador de políticas de Cloudflare para añadir reglas condicionales de acceso más granulares en consonancia con las mejores prácticas de seguridad de Zero Trust, incluida la comprobación de un proveedor de identidad (IdP). Cloudflare se integra con varios IdP de forma simultánea y puede unificar varias instancias del mismo IdP, lo que permite la flexibilidad para dar soporte a cualquier variedad de usuarios. Después de configurar la verificación del IdP, vemos que los administradores suelen mejorar la seguridad al exigir la autenticación multifactor (MFA). Este tipo de comprobaciones de identidad también se pueden establecer dentro de los entornos VDI, lo cual puede generar confianza en la implementación de Zero Trust antes de dejar de lado por completo la VDI.

Paso 3B: Recuperar la confianza en los dispositivos de los usuarios mediante la incorporación de comprobaciones del estado del dispositivo

Hasta el momento, con los pasos prácticos que hemos recomendado no se necesita ningún software de Cloudflare en los puntos finales, lo cual optimiza la velocidad de implementación en la transferencia de los casos de uso de VDI. Pero a más largo plazo, implementar el cliente de dispositivo de Cloudflare ofrece ventajas de seguridad, visibilidad y productividad, donde tiene sentido.

El cliente de dispositivo de Cloudflare (también conocido como WARP) funciona en los principales sistemas operativos y está optimizado para una implantación flexible. Para los dispositivos administrados, usa cualquier método basado en scripts con el popular software de gestión de dispositivos móviles (MDM), y la autoinscripción es una opción útil para terceros. Con WARP implementado, los administradores pueden mejorar las políticas de acceso a las aplicaciones al comprobar en primer lugar la presencia de programas o archivos específicos, el estado de encriptación del disco, la versión correcta del sistema operativo (SO) y otros atributos adicionales. Además, si tu organización usa proveedores de protección de puntos finales (EPP), como Crowdstrike, SentinelOne, entre otros, verifica el acceso comprobando primero la presencia de dicho software o examinando el estado del dispositivo.

En conjunto, añadir señales del estado del dispositivo aumenta la seguridad y permite una visibilidad más granular tanto para los dispositivos administrados como para los BYOD. Igual que con la verificación de la identidad, los administradores pueden empezar por habilitar la comprobación del estado del dispositivo para los usuarios que todavía utilizan escritorios virtuales. Con el tiempo, a medida que los administradores adquieran más confianza en los dispositivos de los usuarios, deberían empezar a dirigir a los usuarios de los dispositivos administrados directamente a las aplicaciones, en lugar de hacerlo a través de la VDI, que es más lento.

Paso 3C: Migrar progresivamente los servicios de seguridad de entornos virtualizados a Zero Trust

El replanteamiento de los casos de uso del acceso a aplicaciones en las fases anteriores ha reducido la dependencia de la compleja VDI. En este punto, los administradores ya deberían sentirse cómodos con las políticas Zero Trust, de la forma que permite Cloudflare. Nuestra recomendación final en este artículo es continuar con este camino, alejarse de la virtualización y dirigirse hacia el acceso a la red Zero Trust.

En vez de enviar a los usuarios a aplicaciones virtualizadas en escritorios virtualizados, las organizaciones pueden reducir completamente sus gastos generales e implementar ZTNA en la nube para proteger las conexiones una a una entre todos los usuarios y todas las aplicaciones en cualquier entorno en la nube. Cuantas más aplicaciones se protejan con Cloudflare en lugar de con la VDI, mayor será la consistencia de los controles, la visibilidad y la experiencia del usuario final.

La virtualización ha aportado una poderosa tecnología para salvar la brecha entre nuestras inversiones heredadas centradas en hardware y el futuro de la informática centrado en la nube. Sin embargo, en este punto, la dependencia de la virtualización ejerce una presión excesiva sobre tus administradores y se corre el riesgo de disminuir la productividad del usuario final. Conforme las aplicaciones, los usuarios y los datos aceleran su migración a la nube, tiene sentido trasladar también allí los controles de seguridad con servicios nativos de la nube, no virtualizados.

Como pasos a largo plazo, las organizaciones pueden intentar aprovechar otros servicios de Cloudflare integrados de forma nativa, como nuestras funciones de SWG , CASB y la seguridad de correo electrónico. Otros blogs de esta semana describen cómo realizar la transición a estos servicios de Cloudflare desde otras tecnologías heredadas.

Tabla resumen

Prácticas recomendadas y métricas de progreso

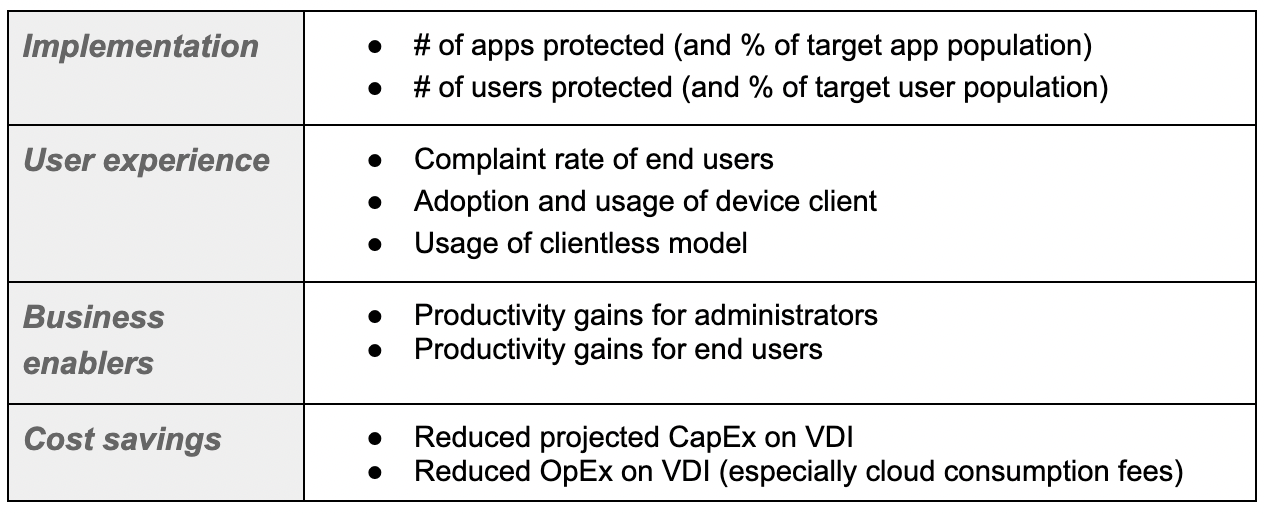

A continuación, te mostramos algunos ejemplos de las prácticas recomendadas para lograr una transición lo más fluida posible, así como ejemplos de métricas para seguir el progreso de tu iniciativa:

- Debes estar atento a las experiencias del usuario final: lo que sustituya a la VDI tiene que funcionar mejor que lo que había antes. Cuando intentamos cambiar los hábitos de los usuarios y motivar su implementación, los administradores deben seguir de cerca lo que les gusta y lo que no les gusta de estos nuevos servicios.

- Prioriza la colaboración multidisciplinar: dejar de usar VDI implicará inevitablemente la coordinación de diversos equipos informáticos, seguridad, infraestructura y administradores de escritorios virtuales. Es fundamental establecer formas compartidas de trabajo y confianza para superar cualquier obstáculo en el camino.

- Implementa de forma gradual y aprende de ello: prueba cada paso con un subconjunto de usuarios y aplicaciones antes de implementarlo de forma más amplia, para averiguar qué es lo que funciona y lo que no. Empieza probando el aislamiento web sin cliente en determinadas aplicaciones para conseguir la aceptación de los usuarios y los directivos.

Métricas de progreso de muestra

Explora tu transición de la VDI

Cloudflare Zero Trust facilita que empieces a reemplazar tu VDI, empezando por aprovechar nuestro aislamiento del navegador sin cliente para proteger las aplicaciones web.

Para más información sobre cómo avanzar hacia Zero Trust y dejar de usar los escritorios virtualizados, solicita hoy mismo una consulta. La sustitución de tu VDI es un proyecto importante que debes encajar en tu recorrido Zero Trust. Para ver un resumen completo de Cloudflare One Week y las novedades, conéctate a nuestro seminario web de repaso.