Te damos la bienvenida a nuestro informe sobre las amenazas DDoS en el cuarto y último trimestre de 2022, que incluye tendencias y perspectivas sobre el panorama de las amenazas DDoS, según lo observado en la red global de Cloudflare.

En el último trimestre del año, mientras miles de millones de personas de todo el mundo celebraban distintas fiestas y acontecimientos como el Día de Acción de Gracias, Navidad, Hanukkah, el Viernes Negro, el Día del Soltero y Año Nuevo, los ataques DDoS siguieron haciendo acto de presencia, e incluso aumentaron en tamaño, frecuencia y sofisticación en su empeño por alterar nuestro modo de vida.

La protección automatizada de Cloudflare contra ataques DDoS se mantuvo firme y nuestras soluciones lograron mitigar millones de ataques solo en el último trimestre. Hemos agrupado, combinado y analizado todos esos ataques, y hemos preparado los resultados finales para ayudarte a comprender mejor el panorama de las amenazas.

Perspectivas globales de los ataques DDoS

En el último trimestre del año, a pesar del descenso observado a lo largo de 2022, la cantidad de ataques de tráfico DDoS HTTP aumentó un 79 % interanual. Si bien la mayoría de estos ataques fueron pequeños, Cloudflare observó regularmente ataques de terabits, ataques DDoS de cientos de millones de paquetes por segundo y ataques DDoS HTTP con picos de decenas de millones de solicitudes por segundo lanzados por botnets sofisticadas.

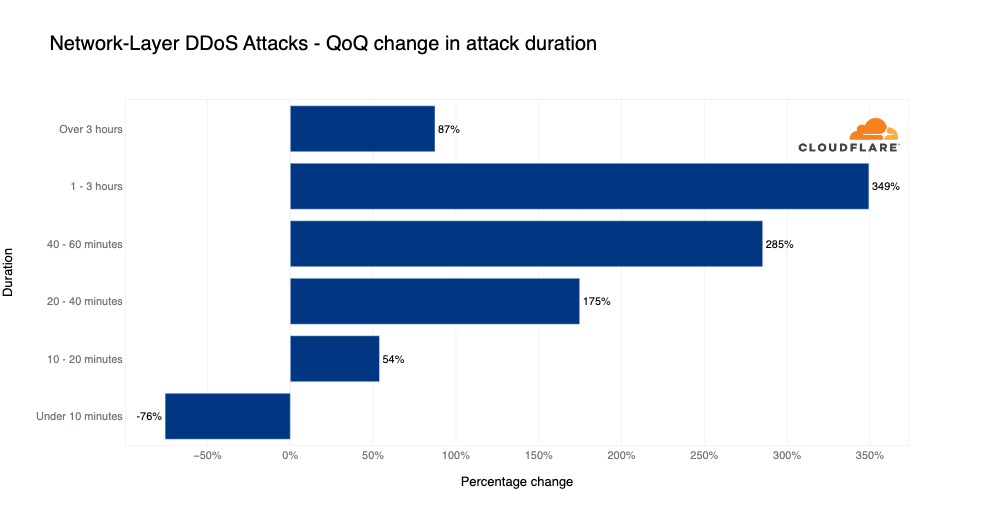

- Los ataques volumétricos se dispararon. El número de ataques que superaron los 100 gigabits por segundo (GB/s) creció un 67 % intertrimestral, y el número de ataques que duraron más de tres horas se alzó un 87 % en la misma comparación.

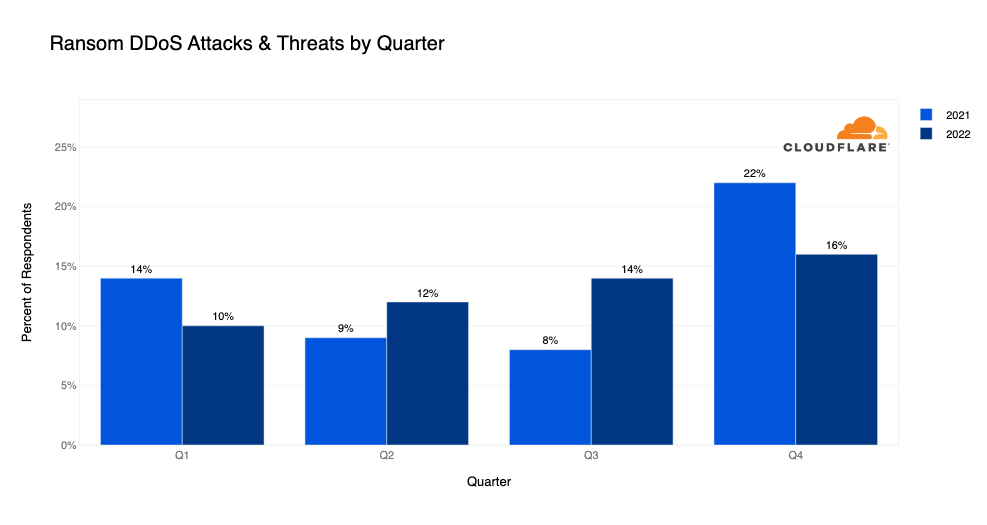

- Los ataques DDoS de rescate aumentaron incesantemente durante el año. En el cuarto trimestre, más del 16 % de los encuestados declararon haber recibido una amenaza o una petición de rescate como parte del ataque DDoS contra sus propiedades en Internet.

Sectores más afectados por los ataques DDoS

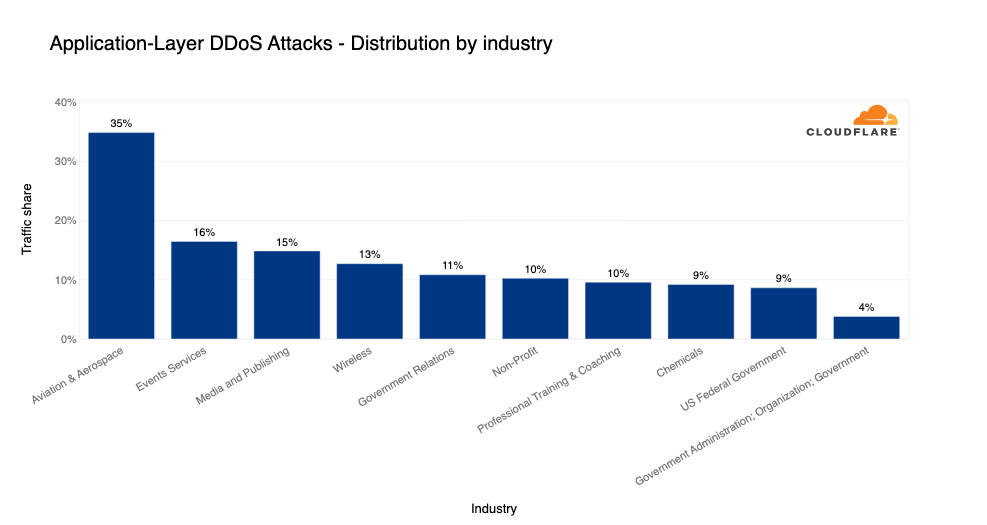

- Los ataques DDoS HTTP supusieron el 35 % de todo el tráfico a las propiedades de Internet de los sectores de Aviación y Aeroespacial.

- Del mismo modo, más de un tercio de todo el tráfico dirigido a los sectores de Videojuegos/Apuestas y Finanzas correspondió a ataques de tráfico DDoS a la capa de red.

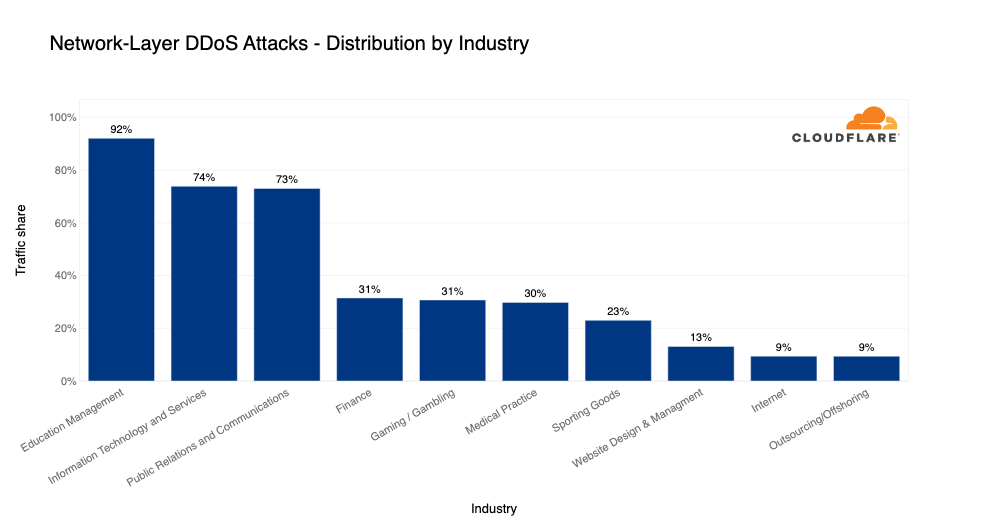

- La friolera del 92 % del tráfico dirigido a empresas de Gestión Educativa formó parte de ataques DDoS a la capa de red. Asimismo, el 73 % del tráfico de los sectores de Tecnologías y Servicios de la Información y de Relaciones Públicas y Comunicaciones también se relacionó con ataques DDoS a la capa de red.

Origen y objetivos de los ataques DDoS

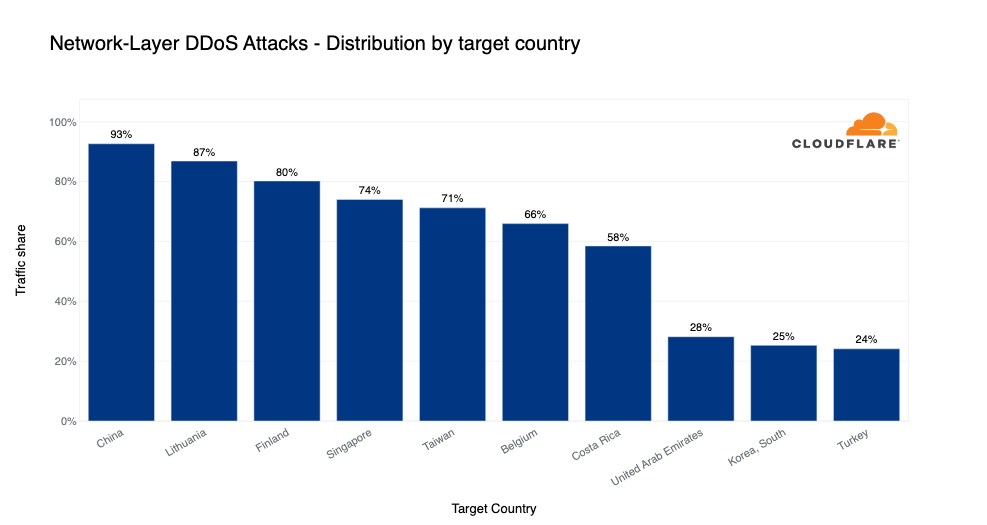

- En el cuarto trimestre, el 93 % del tráfico de capa de red dirigido a propiedades chinas de Internet protegidas por Cloudflare formaba parte de ataques DDoS a la capa de red. Del mismo modo, más del 86 % del tráfico dirigido a clientes de Cloudflare en Lituania y el 80 % del tráfico dirigido a clientes de Cloudflare en Finlandia formaban parte de un ataque de tráfico.

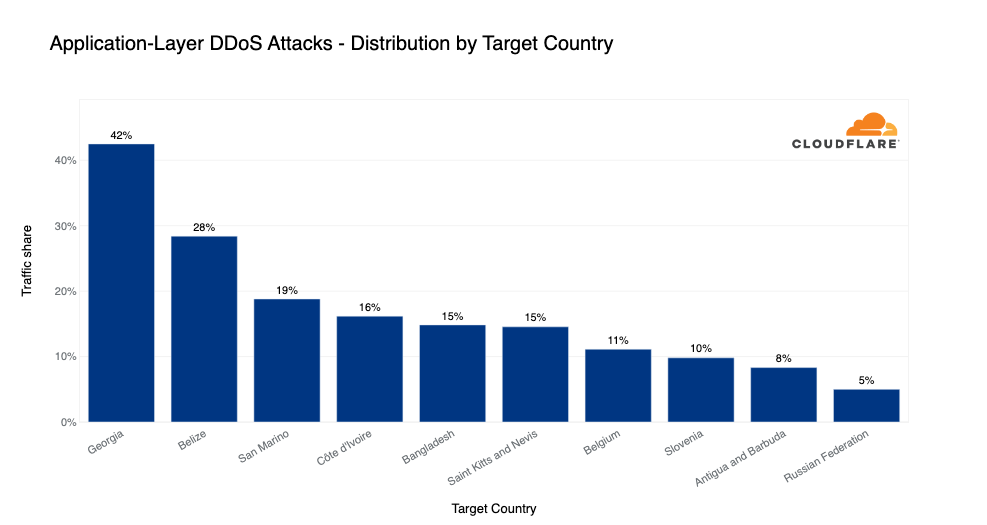

- En la capa de aplicación, más del 42 % de todo el tráfico dirigido a las propiedades de Internet georgianas protegidas por Cloudflare formaba parte de ataques DDoS HTTP. Le siguió Belice, con un 28 %, y San Marino, en tercer lugar, con algo menos del 20 %. Casi el 20 % de todo el tráfico procedente de Libia que observó Cloudflare correspondía a ataques de tráfico DDoS a la capa de aplicación.

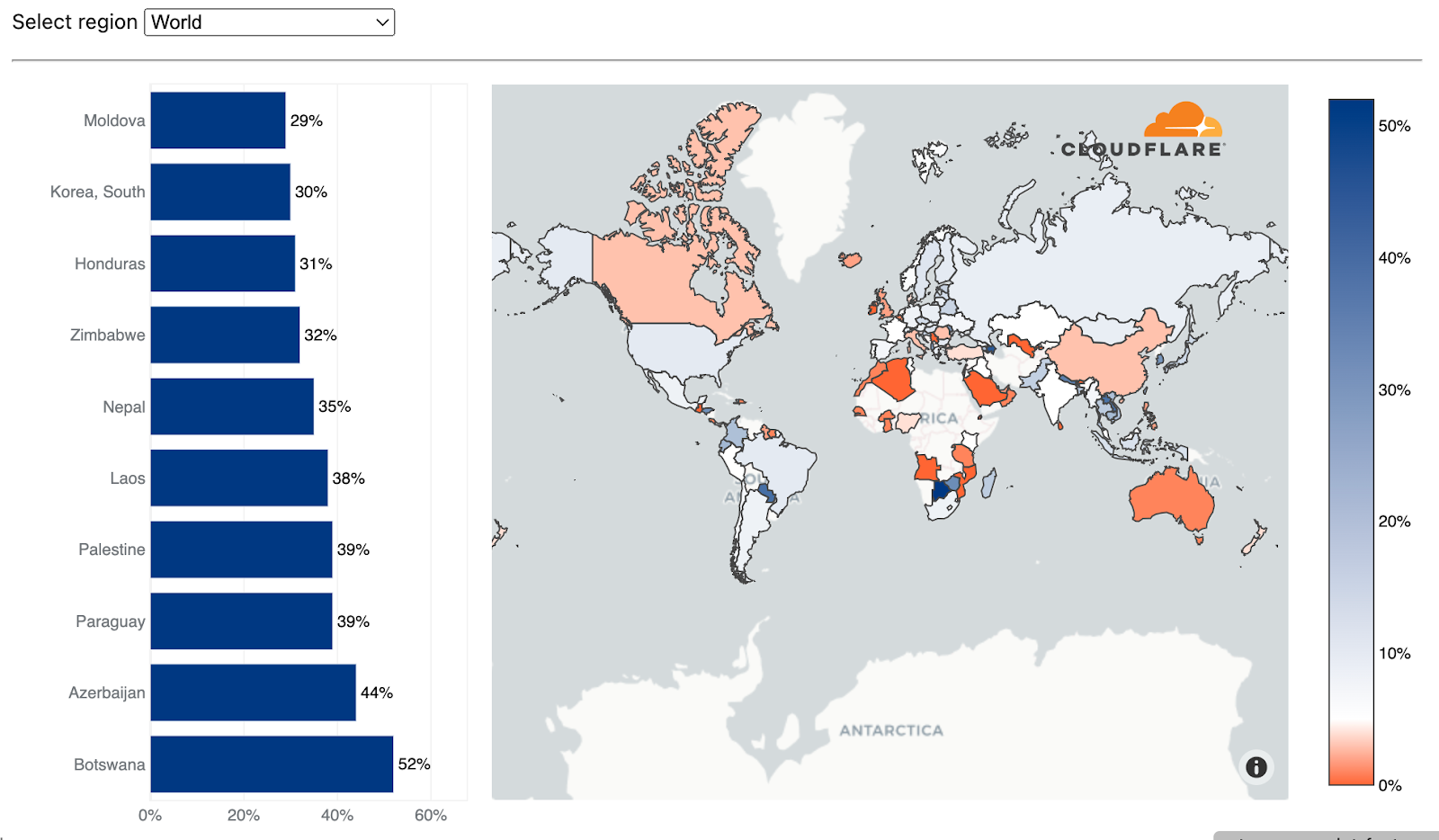

- Más del 52 % de todo el tráfico registrado en los centros de datos de Cloudflare en Botsuana correspondía a ataques de tráfico DDoS a la capa de red. Asimismo, en los centros de datos de Cloudflare en Azerbaiyán, Paraguay y Palestina, los ataques de tráfico DDoS a la capa de red constituyeron aproximadamente el 40 % de todo el tráfico.

Breve nota: este trimestre, hemos realizado un cambio en nuestros algoritmos para mejorar la precisión de nuestros datos, lo que significa que algunos de estos puntos de datos son incomparables con trimestres anteriores. Consulta estos cambios en la siguiente sección. Cambios en las metodologías del informe.

Para ir al informe, haz clic aquí.

Inscríbete en el seminario web sobre las tendencias de los ataques DDoS para saber más sobre las amenazas emergentes y aprender a protegerte.

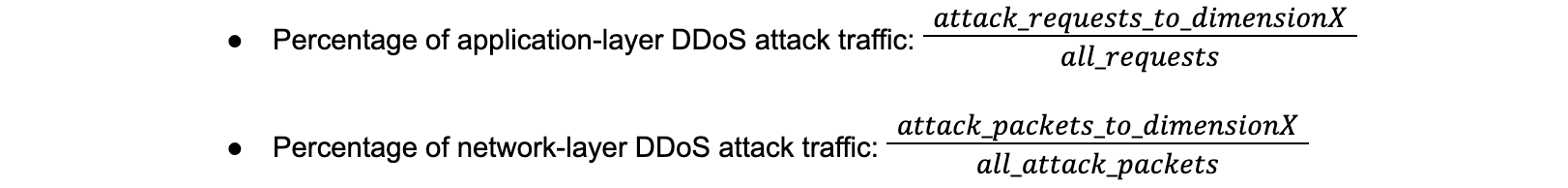

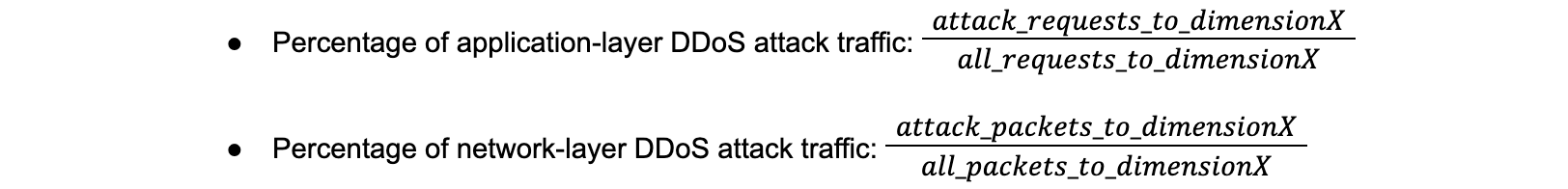

Cambios en la metodología del informe

Desde nuestro primer informe en 2020, siempre hemos utilizado porcentajes para representar los ataques de tráfico, es decir, el porcentaje de ataque de tráfico sobre todo el tráfico, incluido el tráfico legítimo/del usuario. Lo hicimos así para normalizar los datos, evitar sesgos y ser más flexibles a la hora de incorporar nuevos datos de sistemas de mitigación al informe.

En este informe, hemos introducido cambios en los métodos utilizados para calcular algunos de esos porcentajes cuando agrupamos los ataques por determinados aspectos, como el país objetivo, el país de origen o el sector objetivo. En las secciones relativas a la capa de aplicación, antes dividíamos la cantidad de solicitudes HTTP/S de ataque a un aspecto determinado por todas las solicitudes HTTP/S a todos los aspectos. En la sección de la capa de red, concretamente en "sectores objetivo" y"países objetivo", solíamos dividir la cantidad de paquetes IP de ataque a un aspecto determinado por el total de paquetes de ataque a todos los aspectos.

A partir de este informe, dividiremos las solicitudes (o paquetes) de ataque a un aspecto determinado solo por el total de solicitudes (o paquetes) a ese aspecto determinado. Hemos realizado estos cambios para alinear nuestros métodos de cálculo en todo el informe y mejorar la precisión de los datos, de modo que representen mejor el panorama de los ataques.

Por ejemplo, el sector más afectado por los ataques DDoS a la capa de aplicación utilizando el método anterior era el sector de Videojuegos y Apuestas. Las solicitudes de ataque hacia ese sector representaron el 0,084 % de todo el tráfico (de ataque y legítimo) hacia todos los sectores. Utilizando el mismo método anterior, el sector Aeronáutico y Aeroespacial ocupó el décimo segundo lugar. Los ataques de tráfico hacia el sector Aeronáutico y Aeroespacial representaron el 0,0065 % de todo el tráfico (de ataque y legítimo) hacia todos los sectores. Sin embargo, con el nuevo método, el sector Aeronáutico y Aeroespacial es el sector más afectado. Los ataques de tráfico representaron el 35 % de todo el tráfico (de ataque y legítimo) solo contra ese sector. También con el nuevo método, el sector de Videojuegos y Apuestas quedó en el décimo cuarto lugar. El 2,4 % de su tráfico formó parte de ataques de tráfico.

El antiguo método de cálculo utilizado en informes anteriores para calcular el porcentaje de ataque de tráfico de cada aspecto era el siguiente:

El nuevo método de cálculo utilizado a partir de este informe es el siguiente:

Los cambios se aplican a las siguientes métricas:

- Sectores objetivo de los ataques DDoS a la capa de aplicación

- Países objetivo de los ataques DDoS a la capa de aplicación

- Origen de los ataques DDoS a la capa de aplicación

- Sectores objetivo de ataques DDoS a la capa de red

- Países objetivo de ataques DDoS a la capa de red

No se han introducido más cambios en el informe. La métrica Origen de los ataques DDoS a la capa de red ya utiliza este método desde el primer informe. Tampoco se han hecho cambios en las secciones Ataques DDoS de rescate, Velocidad de los ataques DDoS, Duración de los ataques DDoS, Vectores de ataques DDoS y Principales amenazas emergentes. Estas métricas no tienen en cuenta el tráfico legítimo y no fue necesario alinear la metodología.

Con ello en mente, profundicemos y analizaremos estas perspectivas y tendencias. También puedes ver una versión interactiva de este informe en Cloudflare Radar.Ataques DDoS por rescate

A diferencia de los ataques de ransomware, en los que se engaña a la víctima para que descargue un archivo o haga clic en un enlace de correo electrónico que cifra y bloquea los archivos de su ordenador hasta que pague un rescate, los ataques DDoS de rescate pueden resultar mucho más fáciles para los atacantes. Los ataques DDoS de rescate no requieren engañar a la víctima para que abra un correo electrónico o haga clic en un enlace, ni necesitan una intrusión la red o un punto de apoyo para llevarse a cabo.

En un ataque DDoS de rescate, el atacante no tiene que acceder al ordenador de la víctima, solo tiene que inundarlo con tráfico suficiente para afectar negativamente a sus servicios de Internet. El atacante exigirá el pago de un rescate, normalmente en forma de bitcóin, para detener o evitar nuevos ataques.

En el último trimestre de 2022, el 16 % de los clientes de Cloudflare que respondieron a nuestra encuesta declararon haber sido objeto de ataques DDoS HTTP que iban acompañados de una amenaza o una nota de rescate. Este volumen representa un aumento intertrimestral del 14 %, pero un descenso interanual del 16 % en los ataques DDoS de rescate notificados.

Cómo calculamos las tendencias de los ataques DDoS de rescate

Los sistemas de Cloudflare analizan constantemente el tráfico y aplican soluciones de mitigación de forma automática cuando se detectan ataques DDoS. Cada cliente que ha sufrido un ataque DDoS recibe una encuesta automatizada que nos ayuda a comprender mejor la naturaleza del ataque y el éxito de las medidas de mitigación. Durante más de dos años, hemos formulado las preguntas de esta encuesta a los clientes que han sufrido ataques. Una de ellas es si han recibido una amenaza o nota de rescate. En los dos últimos años, hemos recopilado una media de 187 respuestas por trimestre, que utilizamos para calcular el porcentaje de ataques DDoS de rescate.

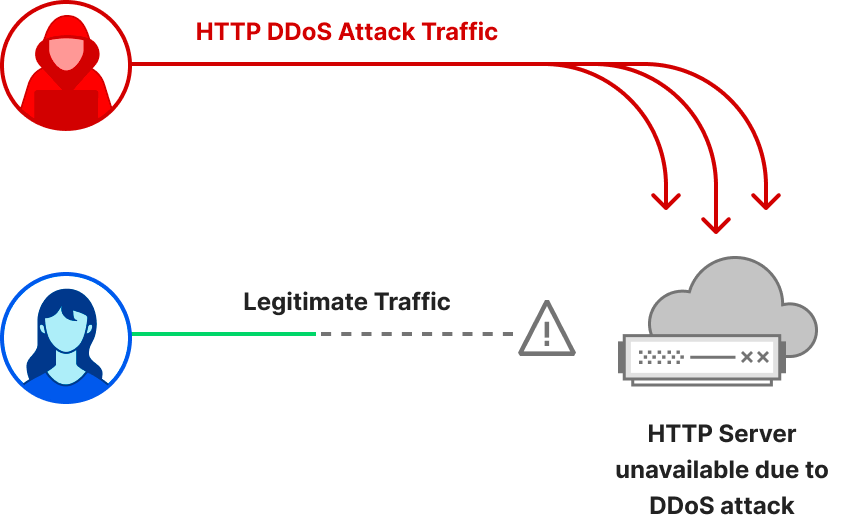

Panorama de los ataques DDoS a la capa de aplicación

Los ataques DDoS a la capa de aplicación, en concreto los ataques DDoS HTTP/S, son ataques que suelen tener como objetivo interrumpir servidores web evitando que puedan procesar las solicitudes legítimas de los usuarios. Si el servidor se satura con más solicitudes de las que puede procesar, descartará las solicitudes legítimas y, en algunos casos, se bloqueará, lo que degradará el rendimiento o interrumpirá los servicios para los usuarios legítimos.

Tendencias de los ataques DDoS a la capa de aplicación

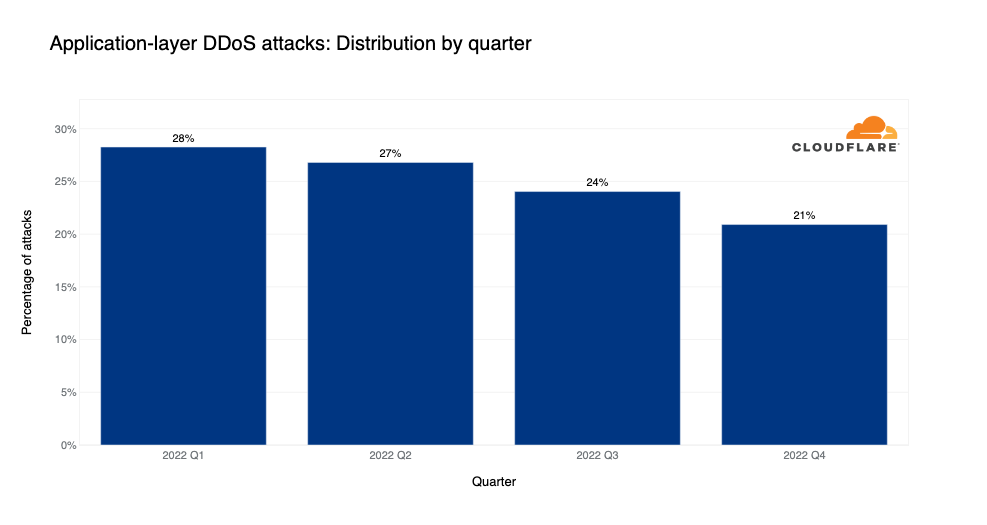

Si observamos el gráfico siguiente, podemos ver una clara tendencia a la baja de los ataques en cada trimestre de este año. Sin embargo, los ataques DDoS HTTP aumentaron un 79 % en comparación con el mismo trimestre del año anterior.

Sectores objetivo de los ataques DDoS a la capa de aplicación

En el trimestre en que mucha gente viaja por vacaciones, el sector Aeronáutico y Aeroespacial fue el más atacado. Aproximadamente el 35 % del tráfico dirigido a este sector formó parte de ataques DDoS HTTP. En segundo lugar, los ataques DDoS HTTP contra el sector Servicios de Eventos supusieron más del 16 % de su tráfico.

Por detrás, estuvieron los sectores de Medios de Comunicación y Publicación, Inalámbrico, Relaciones Gubernamentales y Sin ánimo de lucro. Para deseas más información sobre cómo Cloudflare protege a las organizaciones de derechos humanos y sin ánimo de lucro, lee nuestro último informe Impacto.

El desglose por regiones muestra, después de excluir sectores genéricos como Internet y Software, que en Norteamérica y Oceanía el sector de las Telecomunicaciones fue el más afectado. En Sudamérica y África, el sector de la Hostelería fue el peor parado. En Europa y Asia, los sectores de Videojuegos y Apuestas fueron los principales sectores objetivo, y en Oriente Medio, el más afectado fue el sector de la Educación.

Países objetivo de los ataques DDoS a la capa de aplicación

Agrupar los ataques según la dirección de facturación de nuestros clientes nos ayuda a comprender qué países son víctimas de ataques con más frecuencia. En el cuarto trimestre, más del 42 % de todo el tráfico a aplicaciones HTTP de Georgia protegidas con Cloudflare correspondió a ataques de tráfico DDoS.

El segundo lugar fue para las empresas con sede en Belice, donde prácticamente un tercio de su tráfico formó parte de un ataque DDoS. Le siguió San Marino, donde al menos el 20 % del tráfico correspondió a ataques DDoS.

Origen de los ataques DDoS a la capa de aplicación

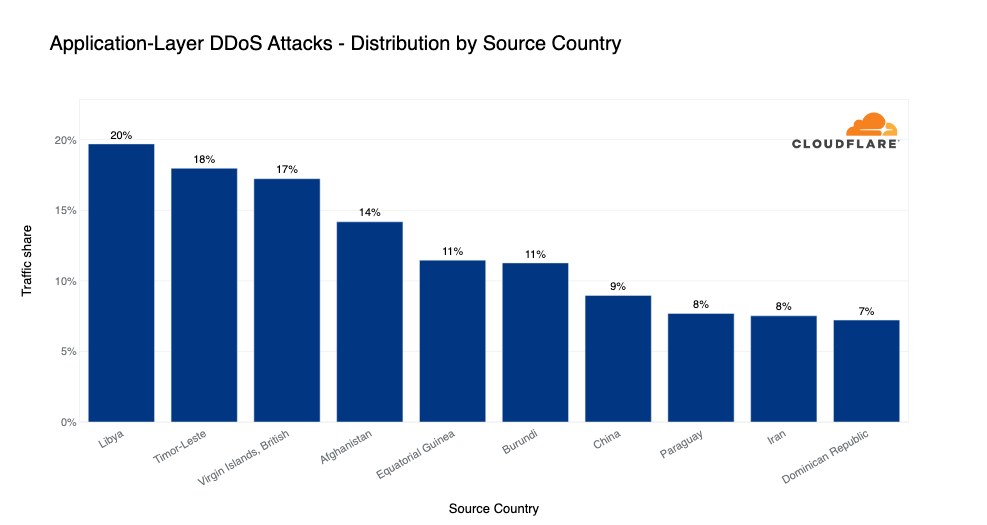

Una breve nota antes de entrar en materia. Descubrir que un país es origen importante de ataques DDoS, no significa necesariamente que sea ese país el que lanza los ataques. La mayoría de las veces, con los ataques DDoS, los atacantes lanzan ataques a distancia en un intento de ocultar su verdadera ubicación. Los principales países de origen son más a menudo indicadores de que hay nodos de botnets operando desde ese país, tal vez servidores secuestrados o dispositivos IoT.

En el cuarto trimestre, casi el 20 % de todo el tráfico HTTP originado en Libia formaba parte de ataques DDoS HTTP. Del mismo modo, el 18 % del tráfico procedente de Timor Oriental, un país insular del sureste asiático situado justo al norte de Australia, correspondió a ataques de tráfico. Los ataques de tráfico DDoS también representaron el 17 % de todo el tráfico originado en las Islas Vírgenes Británicas y el 14 % de todo el tráfico originado en Afganistán.

Ataques DDoS a la capa de red

Si bien los ataques a la capa de aplicación (capa 7 del modelo OSI) se dirigen contra la aplicación que ejecuta el servicio al que los usuarios finales intentan acceder (HTTP/S en nuestro caso), los ataques DDoS a la capa de red pretenden saturar la infraestructura de la red, tales como enrutadores y servidores en línea, y la propia conexión de Internet.

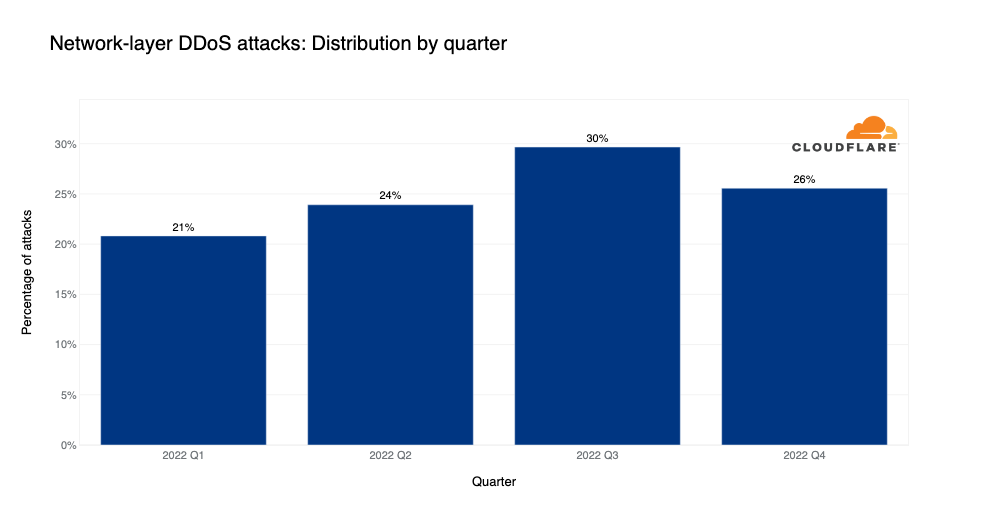

Tendencias de los ataques DDoS a la capa de red

Tras un año en el que se han observados aumentos constantes de los ataques DDoS a la capa de red, en el cuarto y último trimestre del año, la cantidad de ataques disminuyó un 14 % con respecto al trimestre anterior y un 13 % en comparación con el mismo periodo del año anterior.

Ahora profundicemos un poco más en las diversas propiedades de los ataques, como el volumen, la duración, los vectores de ataque y las amenazas emergentes.

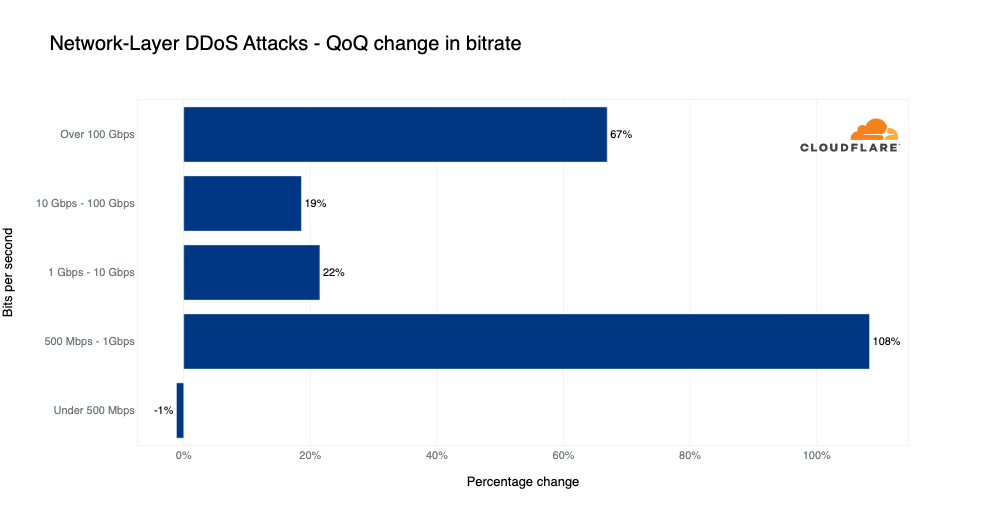

Velocidad de los ataques DDoS

Aunque la gran mayoría de los ataques son relativamente cortos y pequeños, este trimestre hemos observado un repunte en los ataques más largos y grandes. La cantidad de ataques volumétricos DDoS a la capa de red, por encima de 100 GB/s, aumentó un 67 % con respecto al trimestre anterior. Del mismo modo, los ataques de 1-100 GB/s se alzaron aproximadamente un 20 % frente al tercer trimestre, y los ataques de 500 MB/s - 1 GB/s crecieron un 108 % en la misma comparación.

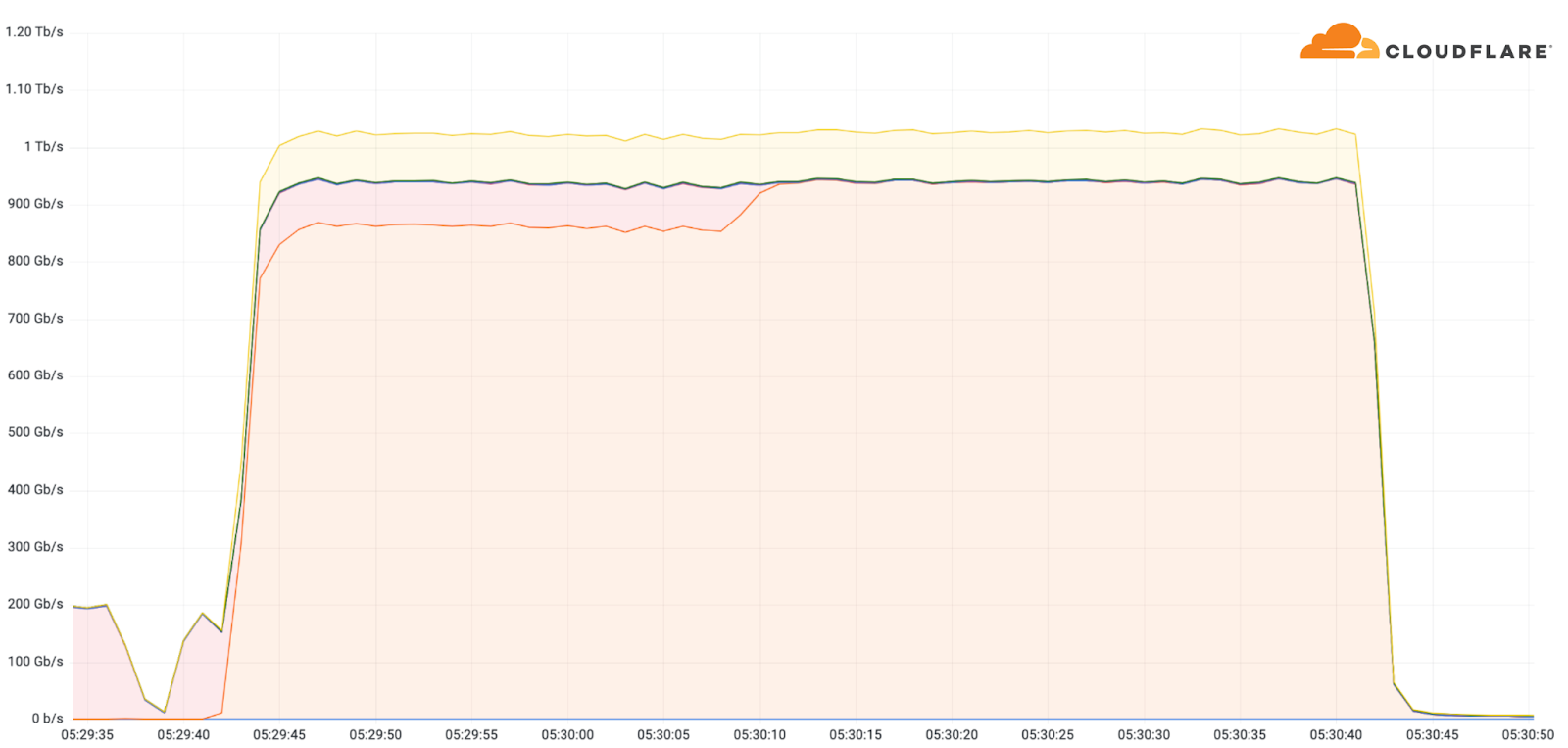

A continuación se muestra un ejemplo de uno de esos ataques de más de 100 GB/s que tuvo lugar la semana después de Acción de Gracias. Se trató de un ataque DDoS de 1 TB/s contra un proveedor de alojamiento con sede en Corea de Sur. Este ataque en concreto fue una inundación ACK, y duró aproximadamente un minuto. Como el proveedor de alojamiento utilizaba Magic Transit, el servicio de protección DDoS de capa 3 de Cloudflare, el ataque se detectó y mitigó de forma automática.

Mientras que los ataques que generan muchos bits suelen tener como objetivo bloquear la conexión a Internet para provocar un evento de denegación de servicio, los ataques que generan gran cantidad de paquetes intentan saturar los dispositivos en línea. Si un ataque envía más paquetes de los que puedes gestionar, los servidores y otros dispositivos en línea podrían no ser capaces de procesar el tráfico legítimo de los usuarios, o incluso podrían bloquearlo por completo.

Duración de los ataques DDoS

En el cuarto trimestre, la cantidad de ataques más cortos, de menos de 10 minutos de duración, disminuyó un 76 % intertrimestral, si bien se observó un aumento en la cantidad de ataques más largos. En particular, los ataques que duraron entre 1-3 horas se dispararon un 349 % en comparación con el tercer trimestre y la cantidad de ataques que duraron más de 3 horas aumentó un 87 % en la misma comparación. La mayoría de los ataques, más del 67 %, duraron entre 10-20 minutos.

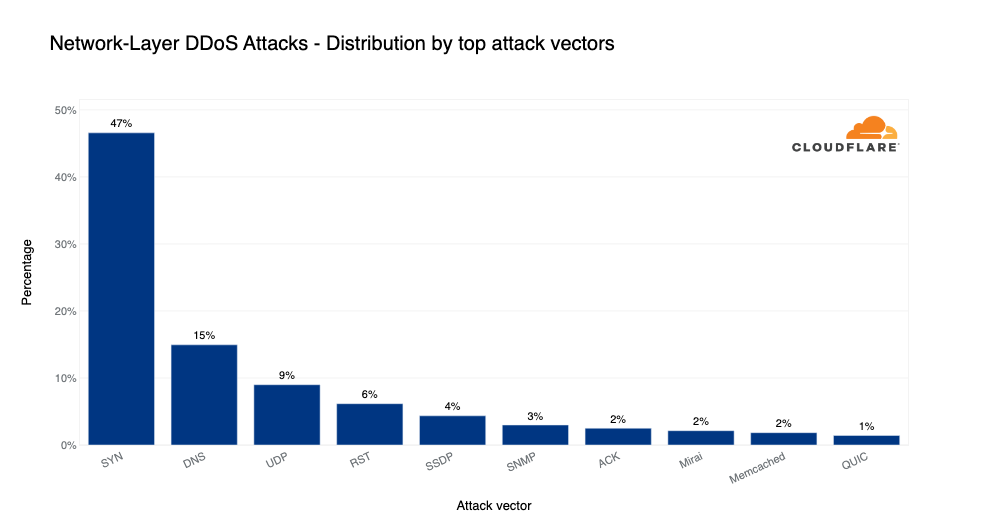

Vectores de los ataques DDoS

Un vector de ataque es un término utilizado para describir el método de ataque. En el cuarto trimestre, las inundaciones SYN siguieron siendo el método elegido por los atacantes, de hecho, casi la mitad de todos los ataques DDoS a la capa de red fueron inundaciones SYN.

Resumiendo, las inundaciones SYN son una avalancha de paquetes SYN (paquetes TCP con la marca Sincronizar activada, es decir, el bit a 1). Se aprovechan del estado del protocolo de enlace triple (TCP), que es la forma de establecer una conexión entre un servidor y un cliente.

El cliente comienza enviando un paquete SYN, el servidor responde con un paquete de Sincronización-Reconocimiento (SYN/ACK) y espera el paquete de Reconocimiento (ACK) del cliente. Para cada conexión, se asigna una determinada cantidad de memoria. En la inundación SYN, las direcciones IP de origen pueden ser suplantadas (alteradas) por el atacante, lo que hace que el servidor responda con los paquetes SYN/ACK a las direcciones IP suplantadas, que lo más probable es que ignoren el paquete. A continuación, el servidor espera ingenuamente a que los paquetes ACK, que nunca llegan, completen el protocolo de enlace. Al cabo de un rato, el servidor agota el tiempo de espera y libera esos recursos. Sin embargo, una cantidad suficiente de paquetes SYN en poco tiempo puede ser suficientes para agotar los recursos del servidor e incapacitarlo para gestionar conexiones de usuario legítimas, o incluso bloquearlo por completo.

Después de las inundaciones SYN, las inundaciones DNS, cuyo descenso fue significativo, y los ataques de amplificación quedaron en segundo lugar, representando aproximadamente el 15 % de todos los ataques DDoS a la capa de red. El tercer lugar estuvo ocupado por las inundaciones y los ataques DDoS basados en UDP, con un porcentaje del 9 %.

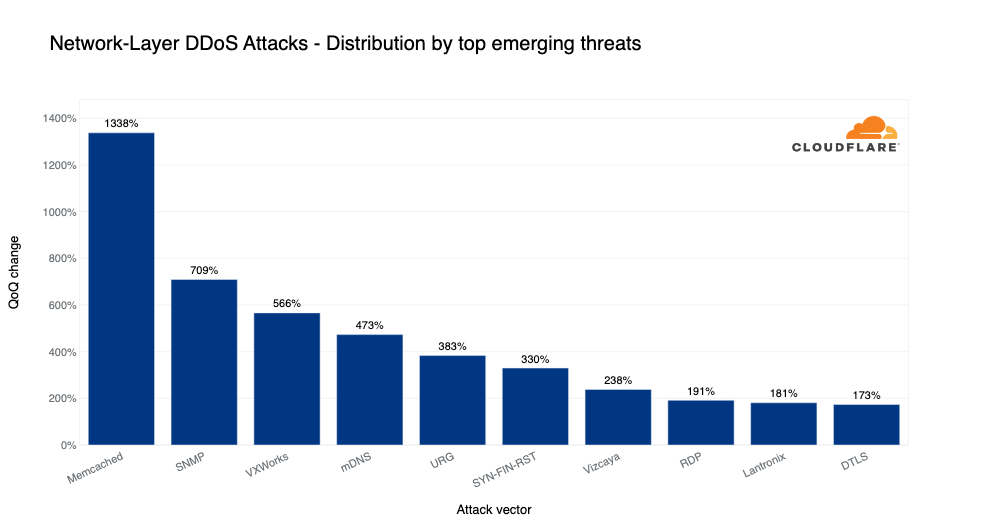

Amenazas DDoS emergentes

En el cuarto trimestre, los ataques DDoS basados en Memcached experimentaron el mayor crecimiento, en concreto, un aumento intertrimestral del 1338 %. Memcached es un sistema de almacenamiento en caché de bases de datos para acelerar los sitios web y las redes. Se puede abusar de los servidores Memcached que admiten UDP para lanzar ataques DDoS de amplificación/reflexión. En este caso, el atacante solicitaría contenido al sistema de almacenamiento en caché y suplantaría la dirección IP de la víctima como IP de origen en los paquetes UDP. Se inundará a la víctima con las respuestas de Memcache, que se pueden amplificar por un factor de hasta 51 200 veces.

En segundo lugar, los ataques DDoS basados en SNMP aumentaron un 709 % en términos intertrimestrales. El protocolo simple de administración de redes (SNMP) es un protocolo basado en UDP que se suele utilizar para descubrir y gestionar dispositivos de red como impresoras, conmutadores, enrutadores y firewalls de una red doméstica o empresarial en el conocido puerto UDP 161. En un ataque de reflexión SNMP, el atacante envía numerosas consultas SNMP suplantando la dirección IP de origen en el paquete como objetivos a dispositivos de la red que, a su vez, responden a la dirección de ese objetivo. Las numerosas respuestas de los dispositivos de la red provocan el ataque DDoS a la red objetivo.

En tercer lugar, los ataques DDoS basados en VxWorks se dispararon un 566 % frente al tercer trimestre. VxWorks es un sistema operativo en tiempo real (RTOS) utilizado a menudo en sistemas integrados, como los dispositivos de Internet de las Cosas (IoT). También se utiliza en dispositivos de red y seguridad, como conmutadores, enrutadores y firewalls. Por defecto, tiene activado un servicio de depuración que no solo permite a cualquiera hacer prácticamente cualquier cosa en esos sistemas, sino que también se puede utilizar para ataques de amplificación DDoS. Esta vulnerabilidad (CVE-2010-2965) fue expuesta ya en 2010 y, como podemos ver, sigue circulando para generar ataques DDoS.

Sectores objetivo de ataques DDoS a la capa de red

En el cuarto trimestre, el sector de Gestión Educativa registró el mayor porcentaje de ataques de tráfico DDoS a la capa de red. El 92 % de todo el tráfico dirigido a este sector correspondió a ataques DDoS a la capa de red.

Le siguieron muy de cerca, los sectores de Tecnologías y Servicios de la Información y Relaciones Públicas y Comunicaciones, en segundo y tercer lugar, que también sufrieron una cantidad significativa de ataques DDoS a la capa de red (aproximadamente un 73 %). Con un alto margen, los sectores de Finanzas, Videojuegos/Apuestas y Medicina ocuparon los siguientes puestos. Aproximadamente un tercio de su tráfico formó parte de ataques de tráfico.

Países objetivo de ataques DDoS a la capa de red

Agrupar los ataques según el país de facturación de nuestros clientes nos permite comprender qué países son el principal blanco de ataques. En el cuarto trimestre, un asombroso 93 % del tráfico a las propiedades de Internet chinas protegidas por Cloudflare formó parte de ataques DDoS a la capa de red.

En segundo lugar, el 87 % del tráfico de las propiedades de Internet lituanas protegidas por Cloudflare se relacionó con ataques DDoS a la capa de red. A continuación se situaron Finlandia, Singapur y Taiwán, con el mayor porcentaje de ataques de tráfico.

Origen de los ataques DDoS a la capa de red

En la capa de aplicación, utilizamos las direcciones IP enemigas para conocer el país de origen de los ataques. Esto se debe a que, en esa capa, las direcciones IP no pueden ser suplantadas (es decir, alteradas). Sin embargo, en la capa de red, las direcciones IP de origen pueden ser suplantadas. Así que, en lugar de basarnos en las direcciones IP para conocer el origen, utilizamos la ubicación de nuestros centros de datos donde se detectaron los paquetes de ataque. Podemos obtener precisión geográfica gracias a nuestra amplia cobertura global en más de 275 ubicaciones de todo el mundo.

En el cuarto trimestre, más del 52 % del tráfico que procesamos en nuestro centro de datos de Botsuana fue ataque de tráfico. No muy lejos detrás de este país se encuentra Azerbaiyán, donde más del 43 % del tráfico se relacionó con ataques de tráfico, seguido de Paraguay, Palestina, Laos y Nepal.

Principales ubicaciones de centros de datos de Cloudflare con el mayor porcentaje de ataque de tráfico DDoS en el cuarto trimestre de 2022

Ten en cuenta que, en ocasiones, los proveedores de servicios de Internet enrutan el tráfico de forma diferente, lo que puede sesgar los resultados. Por ejemplo, el tráfico procedente de China se puede enrutar a través de California por diferentes motivos operativos.

Panorama de las amenazas DDoS

Este trimestre, los ataques más largos y grandes fueron cada vez más frecuentes. La duración de los ataques aumentó de forma generalizada, los ataques volumétricos se dispararon y los ataques DDoS de rescate siguieron ganando posiciones. Durante las vacaciones de 2022, los sectores más afectados por ataques DDoS a la capa de aplicación fueron la Aviación/Aeroespacial y los Servicios de Eventos. Los ataques DDoS a la capa de red se dirigieron a empresas de Videojuegos, Finanzas y Gestión Educativa. También observamos un cambio en las principales amenazas emergentes, con una prevalencia cada vez mayor de los ataques DDoS basados en Memcashed.

Protegerse de los ataques DDoS es fundamental para todas las organizaciones, independientemente de su tamaño. Pueden ser iniciados por personas, pero también los pueden ejecutar bots y, para ganar, para combatir los bots debes usar bots. La detección y la mitigación deben estar tan automatizadas como sea posible, porque confiar exclusivamente en las personas pone a los defensores en desventaja. Los sistemas automatizados de Cloudflare detectan y mitigan de forma automática los ataques DDoS para nuestros clientes, para que ellos no tengan que hacerlo.

Con los años, lanzar ataques DDo cada vez es más sencillo, económico y accesible para los hackers y "hackers de alquiler". Sin embargo, a pesar de la simplificación del proceso para los ciberdelincuentes, queremos asegurarnos de que sea incluso más fácil, y gratuito, para los defensores de las organizaciones de cualquier tamaño protegerse contra los ataques DDoS de todo tipo. Hemos proporcionado protección contra DDoS ilimitada y sin coste relativo al uso de forma gratuita a todos nuestros clientes desde 2017, cuando lanzamos el concepto. La misión de Cloudflare es ayudar a mejorar Internet para que sea más seguro, más rápido y fiable para todos, incluso ante los ataques DDoS. Inscríbete en el seminario web sobre las tendencias de los ataques DDoS para saber más sobre las amenazas emergentes y aprender a protegerte.