Tener una red empresarial segura es realmente difícil: empleados que trabajan en remoto desde cualquier parte del mundo, aplicaciones que se ejecutan desde centros de datos, se alojan en la nube pública y se entregan como servicios, atacantes persistentes y motivados que se aprovechan de cualquier vulnerabilidad, etc.

Las empresas solían construir redes que se asemejaban a castillos con foso. Las murallas y el foso impedían que los atacantes entraran, al tiempo que los datos permanecían en su interior. Los miembros del equipo entraban por un puente levadizo y solían permanecer dentro de las murallas. Confiaban en que la gente que estaba dentro del castillo hiciera lo correcto, e implementaban lo que fuera necesario en la relativa tranquilidad del perímetro seguro de la red.

Internet, SaaS y "la nube" echaron por tierra ese plan. En la actualidad, la mayoría de las cargas de trabajo de una empresa moderna se ejecutan fuera del perímetro, y no dentro. Entonces, ¿por qué las empresas se siguen gastando dinero en construir fosos complicados e ineficaces?

Nos complace compartir hoy Cloudflare One™, nuestra visión para abordar el complejo trabajo de la seguridad y las redes corporativas.

Cloudflare One combina productos de red que permiten que los empleados hagan su trabajo lo mejor posible, sin importar dónde estén, con controles de seguridad consistentes implementados a nivel global.

A partir de hoy, puedes empezar a sustituir el redireccionamiento del tráfico a los dispositivos de seguridad por Cloudflare WARP y Gateway para filtrar el tráfico saliente de Internet. Para las redes de tu oficina, tenemos previsto integrar funciones de firewall de nueva generación a Magic Transit con Magic Firewall, para que puedas deshacerte de tus dispositivos de firewall existentes.

Con varios accesos a Internet a través de Cloudflare, y la eliminación del tráfico redireccionado, queremos que sea sencillo y rentable gestionar ese enrutamiento en comparación con los modelos MPLS y SD-WAN. Cloudflare Magic WAN te proporcionará un plano de control sobre cómo se enruta tu tráfico a través de nuestra red.

Utiliza Cloudflare One hoy para sustituir la otra función de tu VPN: situar a los usuarios en una red privada para controlar el acceso. Cloudflare Access ofrece controles Zero Trust que pueden reemplazar los modelos de seguridad de las redes privadas. A finales de esta semana, anunciaremos cómo puedes ampliar Access a cualquier aplicació, incluidas las aplicaciones SaaS. También presentaremos nuestra tecnología de aislamiento del navegador para garantizar la seguridad de los puntos finales que se conectan a esas aplicaciones ante el malware.

Finalmente, los productos de Cloudflare One se centran en dar a tu equipo los registros y herramientas para poder entender y luego solucionar los problemas. Como parte del lanzamiento de nuestra solución de filtrado Gateway, esta semana incluimos registros que ofrecen visibilidad del tráfico que sale de tu organización. A finales de esta semana compartiremos cómo aprenden esos registros con un nuevo sistema de detección de intrusos que detecta y detiene los intentos de intrusión.

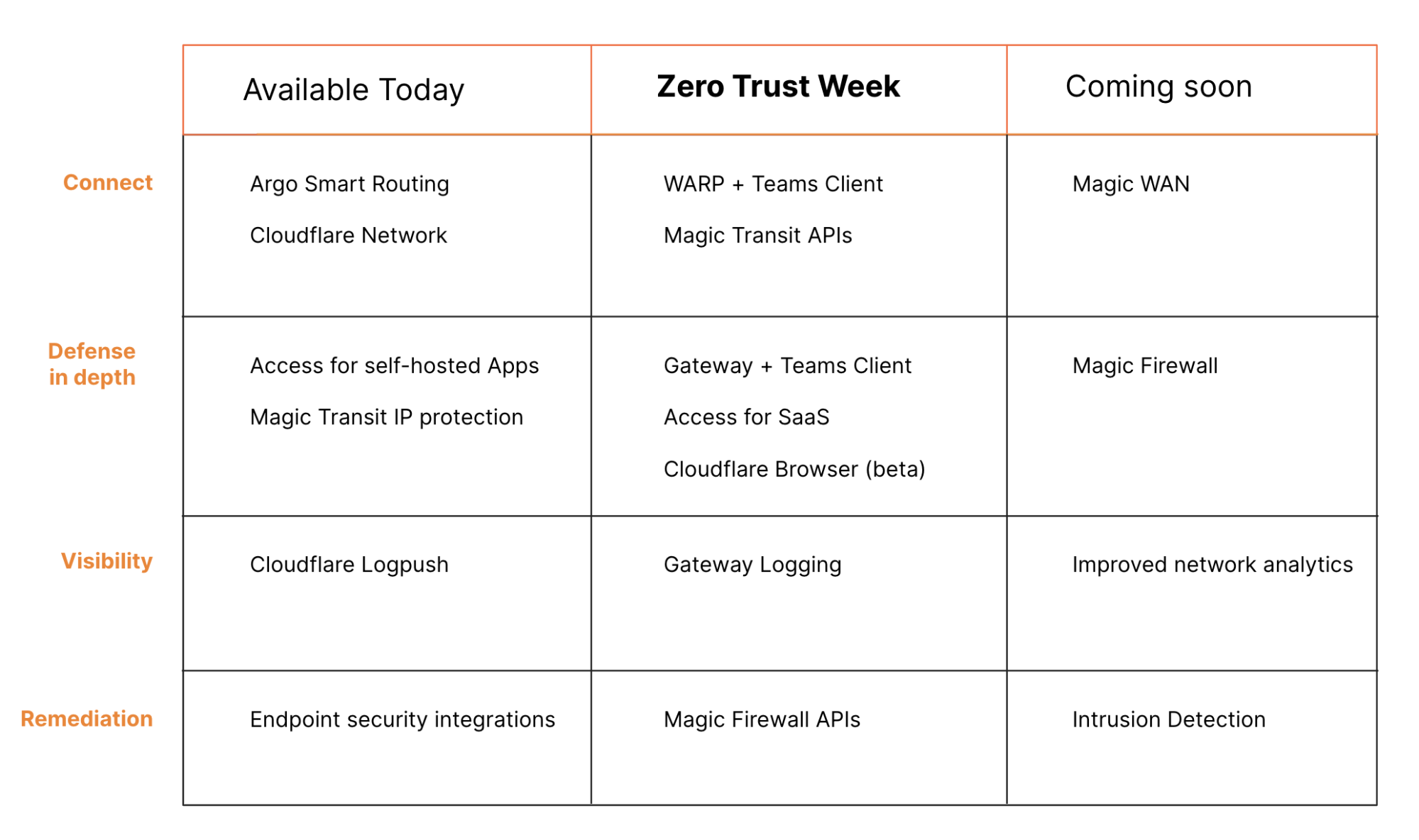

Muchos de esos componentes están disponibles desde hoy, algunas nuevas funciones se lanzarán esta semana, y otras próximamente. A todos nos ilusiona compartir esta visión, por el futuro de la red corporativa.

Problemas en las redes y la seguridad corporativa

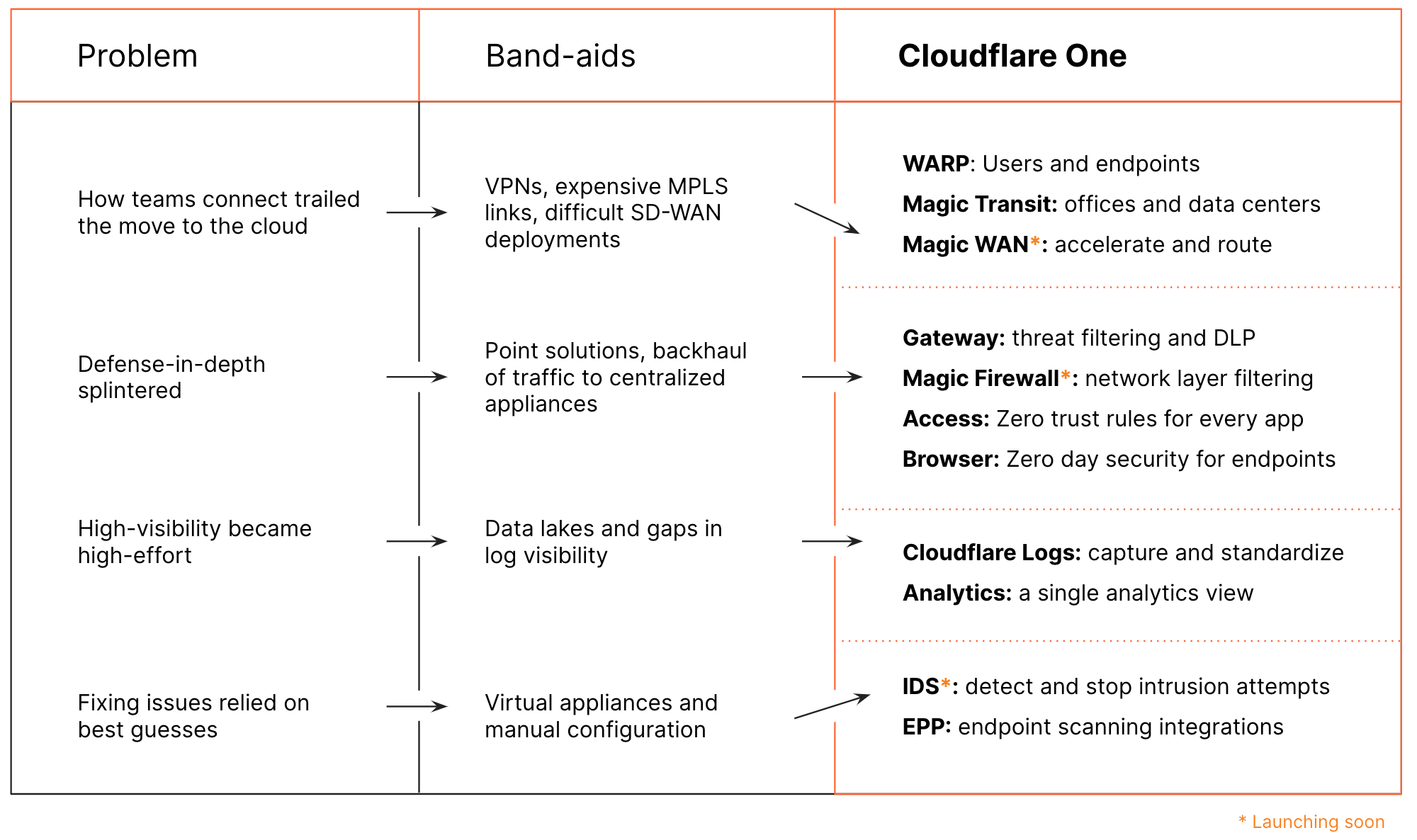

Los requisitos de las redes corporativas han cambiado de forma drástica. Los informáticos ha pasado de tener una función administrativa a ser un activo esencial de las empresas. En paralelo a la importancia creciente de las redes, muchos usuarios ya no trabajan en la oficina, sino desde casa. Las aplicaciones ya no están en el centro de datos. Ahora se ejecutan desde varias nubes, o son los proveedores quienes las entregan por Internet.

Las rutas de red directas se convirtieron en un camino tortuoso.

Los empleados presenciales podían conectarse a través de una red privada a las aplicaciones que se ejecutaban en un centro de datos cercano. Cuando los miembros del equipo salían de la oficina, podían usar una VPN para volver a trabajar en la red desde fuera del perímetro. Las diferentes oficinas saltaban a esa misma red a través de enlaces MPLS caros.

Cuando las aplicaciones salían del centro de datos y los usuarios salían de sus oficinas, las organizaciones respondían con un intento de forzar que todo entrara en el mismo modelo perimetral. Las empresas compraban más licencias de VPN y reemplazaban los enlaces MPLS por complicadas implementaciones de SD-WAN. Las redes se volvieron más complejas, en un intento de imitar un modelo de red más antiguo, cuando en realidad Internet se había convertido en la nueva red corporativa.

Protección integral fragmentada

Los atacantes que intentan poner en riesgo las redes empresariales cuentan con varias herramientas a su disposición, y pueden ejecutar ataques de malware precisos, lanzar ataques masivos contra tu red, o cualquier acción intermedia. Tradicionalmente, la defensa contra cada clase de ataque la proporcionaba una pieza de hardware independiente y especializada que se ejecutaba en un centro de datos.

Los controles de seguridad solían ser relativamente fáciles cuando cada usuario y cada aplicación se encontraban en el mismo lugar. Cuando los empleados dejaron de estar en las oficinas y las cargas de trabajo salieron de los centros de datos, los mismos controles de seguridad tuvieron problemas para seguir el ritmo. Las empresas implementaron una amalgama de soluciones puntuales, intentando reconstruir sus dispositivos de firewall superiores en entornos híbridos y dinámicos.

Conseguir una alta visibilidad requiere un gran esfuerzo

El paso a un modelo fragmentado sacrificó algo más que la protección integral: las empresas perdieron la visibilidad de lo que ocurría en sus redes y aplicaciones. Los clientes nos cuentan que esta captura y normalización de los registros se ha convertido en uno de sus mayores obstáculos. Adquirieron costosas herramientas de ingestión, análisis, almacenamiento y análisis de datos.

Las empresas cuentan ahora con múltiples soluciones puntuales, y uno de los mayores obstáculos es la captura y estandarización de los registros. Las crecientes presiones normativas y de cumplimiento ponen más énfasis en la conservación y el análisis de datos. Las soluciones de seguridad fragmentadas se convierten en una pesadilla para la gestión de datos.

Solución de problemas en base a conjeturas

Sin visibilidad en este nuevo modelo de redes, los equipos de seguridad tenían que adivinar lo que podía salir mal. Las organizaciones que querían adoptar un modelo de "suposición de fugas" se esforzaban por determinar qué tipo de fugas podían producirse, así que intentaban todas las soluciones posibles al problema.

Hemos hablado con empresas que adquieren nuevos servicios de escaneado y filtrado, ofrecidos en dispositivos virtuales, para problemas que no saben si realmente tienen. Estos equipos intentan solucionar todos los posibles eventos de forma manual porque carecen de visibilidad, en lugar de centrarse en eventos específicos y adaptar el modelo de seguridad.

¿Cómo encaja Cloudflare One?

A lo largo de los últimos años, hemos ido integrando funciones en Cloudflare One. Hemos lanzado productos individuales para abordar algunos de estos problemas de uno en uno. Nos ilusiona poder compartir nuestra visión de cómo encajan todos ellos en Cloudflare One.

Planos de datos flexibles

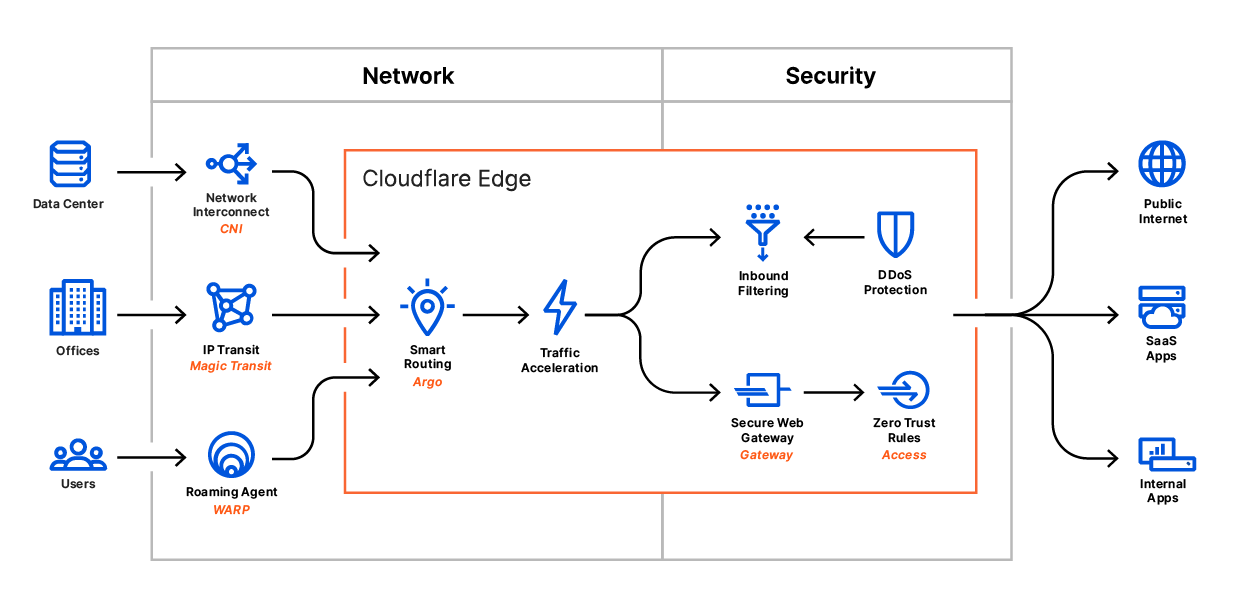

Cloudflare se lanzó como un proxy inverso. Los clientes colocan sus propiedades con conexión a Internet en nuestra red y su público se conecta a esos destinos específicos a través de nuestra red. Cloudflare One representa años de lanzamientos que permiten que nuestra red procese cualquier tipo de tráfico que fluya en dirección "inversa" o "directa".

En 2019, lanzamos Cloudflare WARP: una aplicación móvil que mantenía privado el tráfico de Internet con una conexión encriptada a nuestra red, a la vez que lo hacía más rápido y fiable. Ahora estamos empaquetando esa misma tecnología en una versión empresarial que se lanzará esta semana para conectar a los empleados remotos con Cloudflare Gateway.

Tus centros de datos y oficinas deberían contar con la misma ventaja. Lanzamos Magic Transit el año pasado para proteger tus redes de los ataques a la capa IP. Nuestro objetivo inicial con Magic Transit ha sido ofrecer una mitigación de DDoS de alto nivel a las redes locales. Los ataques DDoS son una molestia persistente para los operadores de redes, y Magic Transit neutraliza eficazmente este problema sin afectar al rendimiento. Esa sólida mitigación de DDoS es la plataforma perfecta sobre la que desarrollar funciones de seguridad de mayor nivel que se apliquen al mismo tráfico que ya fluye por nuestra red.

A principios de este año, ampliamos ese modelo cuando lanzamos Cloudflare Network Interconnect (CNI), que permite que nuestros clientes interconecten sucursales y centros de datos directamente con Cloudflare. Como parte de Cloudflare One, aplicaremos el filtrado saliente a esa misma conexión.

Cloudflare One no solo debe ayudar a tu equipo a migrar a Internet como red corporativa, sino que debe ser más rápido que Internet. Nuestra red es independiente del operador, está extraordinariamente bien conectada e interconectada, y ofrece el mismo conjunto de servicios en todo el mundo. En cada uno de estos accesos, estamos añadiendo un enrutamiento más inteligente basado en nuestra tecnología Argo Smart Routing, que ha demostrado que reduce la latencia un 30 % o más en el mundo real. Seguridad y rendimiento, juntos funcionan mejor.

Un plano de control único y unificado

Cuando los usuarios se conectan a Internet desde otras sucursales y dispositivos, se saltan por completo los dispositivos de firewall que antes había en las oficinas centrales. Para mantener el ritmo, las empresas necesitan una forma de asegurar el tráfico que ya no se encuentra del todo en su propia red. Cloudflare One aplica controles de seguridad estándar a todo el tráfico, independientemente de cómo se inicie la conexión o en qué parte de la pila de la red se aloje.

Cloudflare Access empieza introduciendo la identidad en la red de Cloudflare. Los equipos aplican filtros basados en la identidad y el contexto, tanto a las conexiones entrantes como a las salientes. Todos los inicios de sesión, solicitudes y respuestas se redirigen mediante proxy a través de la red de Cloudflare, independientemente de la ubicación del servidor o usuario. La escala de nuestra red y su distribución pueden filtrar y registrar el tráfico empresarial sin poner en riesgo el rendimiento.

Cloudflare Gateway mantiene protegidas las conexiones con el resto de Internet. Gateway inspecciona el tráfico saliente de dispositivos y redes para detectar las amenazas y los casos de pérdida de datos que se ocultan dentro de las conexiones en la capa de aplicación. Gateway, que se lanzará muy pronto, llevará ese mismo nivel de control a la capa de transporte.

Deberías tener el mismo nivel de control sobre cómo envían tráfico tus redes. Nos ilusiona anunciar Magic Firewall, un firewall de nueva generación para todo el tráfico que sale de tus oficinas y centros de datos. Con Gateway y Magic Firewall, puedes crear una regla una vez y ejecutarla en todas partes, o personalizar las reglas a casos de uso específicos en un único plano de control.

Somos conscientes de que algunos ataques no se pueden filtrar, porque se lanzan antes de que se puedan crear filtros para detenerlos. Cloudflare Browser, nuestra tecnología de aislamiento de navegador ofrece a tu equipo un cristal a prueba de balas contra amenazas que son capaces de evadir los filtros conocidos. A finales de esta semana, invitaremos a los clientes a que se registren para unirse a la versión beta para poder navegar por Internet en el perímetro de Cloudflare sin el riesgo de que el código salte del navegador para infectar un punto final.

Por último, la infraestructura PKI que protege tu red debe ser moderna y más fácil de gestionar. Hemos escuchado a clientes que describen la gestión de los certificados como uno de los principales problemas para pasar a un mejor modelo de seguridad. Cloudflare trabaja con, y no contra, estándares modernos de encriptación como, TLS 1.3. Cloudflare ha facilitado la incorporación de encriptación a tus sitios en Internet con un solo clic. Trasladaremos esa facilidad de gestión a las funciones de red que ejecutas en Cloudflare One.

Un lugar donde obtener tus registros y una ubicación para todos tus análisis de seguridad

La red de Cloudflare responde a una media de 18 millones de solicitudes HTTP por segundo. Hemos creado canales de registro que posibilitan que algunas de las mayores propiedades de Internet del mundo capturen y analicen sus registros a escala. Cloudflare One se basa en esa misma función.

Cloudflare Access y Gateway capturan todas las solicitudes, tanto de entrada como de salida, sin necesidad de cambiar el código del lado del servidor ni de realizar una configuración avanzada del lado del cliente. Tu equipo puede exportar esos registros al proveedor SIEM que elijas con nuestro servicio Cloudflare Logpush, el mismo canal que exporta eventos de solicitudes HTTP a escala para sitios públicos. Magic Transit amplía esa capacidad de registro a redes y oficinas enteras para garantizar que nunca pierdas la visibilidad desde ninguna ubicación.

Vamos a ir más allá del registro de eventos. Disponible desde hoy mismo para tus sitios web, Cloudflare Web Analytics convierte los registros en información. Tenemos previsto seguir ampliando esa visibilidad también sobre el funcionamiento de tu red. Al igual que Cloudflare ha reemplazado los "parches" que llevaban a cabo diferentes funciones de red, y las ha unificado en un perímetro cohesionado y adaptable, pretendemos hacer lo mismo con el ecosistema de análisis de seguridad fragmentado, difícil de usar y caro. Pronto tendremos más información al respecto.

Soluciones más inteligentes y rápidas

Los datos y los análisis deben sacar a la luz eventos que un equipo pueda solucionar. Los sistemas de registro que llevan a correcciones con un solo clic pueden ser herramientas eficaces, pero queremos que esa corrección sea automática.

El Sistema de detección de intrusos (IDS) de Cloudflare, que presentaremos preliminarmente en versión beta cerrada a finales de esta semana, analizará de forma proactiva tu red en busca de eventos anómalos y recomendará acciones o, todavía mejor, tomará medidas por ti para solucionar los problemas. Tenemos planeado integrar ese mismo enfoque de análisis proactivo y soluciones a Cloudflare Access y Cloudflare Gateway.

Ejecuta tu red en nuestra red de escala global

Más de 25 millones de propiedades de Internet confían en la red de Cloudflare para llegar a sus audiencias. Más del 10 % de todos los sitios web se conectan a través de nuestro proxy inverso, incluido el 16 % de las empresas de la lista Fortune 1000. Cloudflare acelera el tráfico de importantes fragmentos de Internet prestando servicios desde centros de datos de todo el mundo.

Ofrecemos Cloudflare One desde esos mismos centros de datos. Y lo que es más importante, todos los centros de datos que operamos ofrecen el mismo conjunto de servicios, ya sea Cloudflare Access, WARP, Magic Transit o nuestro WAF. Por ejemplo, cuando tus empleados se conectan a través de Cloudflare WARP a uno de nuestros centros de datos, hay una posibilidad real de que nunca tengan que salir de nuestra red o de ese centro de datos para llegar al sitio o a los datos que necesitan. Como resultado, toda su experiencia en Internet es extraordinariamente rápida, sin importar en qué parte del mundo se encuentren.

Esperamos que este plus de rendimiento sea todavía más importante a medida que la navegación migre al perímetro de Cloudflare con Cloudflare Browser. Los navegadores aislados que se ejecutan en los centros de datos de Cloudflare pueden solicitar contenidos que están a apenas unos centímetros de distancia. Aún más, conforme más propiedades web utilizan Cloudflare Workers para potenciar sus aplicaciones, los flujos de trabajo completos pueden permanecer dentro de un centro de datos a 100 m/s de sus empleados.

¿Y después?

Aunque muchas de estas funciones están ya disponibles, vamos a lanzar varias funciones nuevas en los próximos días como parte de la Semana Zero Trust de Cloudflare. No te pierdas esta semana los anuncios de cada día, que añaden nuevos servicios al conjunto de funciones de Cloudflare One.