Tu experiencia con el uso de Internet no dejó de mejorar con el tiempo. La navegación se ha vuelto más rápida, segura y confiable. Sin embargo, es probable que tengas que usar un equivalente diferente y peor cuando hagas tu trabajo. Mientras que Internet seguía mejorando, las empresas y sus empleados estaban atascados usando sus propias redes privadas.

En esas redes, los equipos alojaron sus propias aplicaciones, almacenaron sus propios datos y los protegieron construyendo un castillo y un fuerte alrededor de ese mundo privado. Este modelo ocultó recursos administrados internamente detrás de dispositivos VPN y hardware de firewall en las instalaciones. La experiencia fue horrible, tanto para los usuarios como para los administradores por igual. Mientras que el resto de Internet se volvió más eficiente y más confiable, los usuarios comerciales se vieron atrapados en un universo alternativo.

Ese enfoque heredado fue menos seguro y más lento de lo que los equipos querían, pero el perímetro corporativo se mantuvo en relativo funcionamiento durante un tiempo. Sin embargo, eso comenzó a desmoronarse con el auge de las aplicaciones gestionadas en la nube. Las empresas emigraron a versiones SaaS de software que anteriormente vivían en ese castillo y detrás de ese fuerte. Los usuarios necesitaban conectarse al Internet público para hacer su trabajo, y los atacantes hicieron que Internet fuera inseguro de formas sofisticadas e impredecibles, lo que dejó expuestas a las compañías a un nuevo mundo de riesgos interminables.

¿Cómo respondió la seguridad empresarial? Intentando resolver un nuevo problema con una solución heredada y forzando a Internet a un equipo que solo estuviera diseñado para redes privadas y corporativas. En lugar de beneficiarse de la velocidad y la disponibilidad de las aplicaciones SaaS, los usuarios tuvieron que retroceder el tráfico vinculado a Internet a través de los mismos cuadros heredados que hicieron que su red privada fuera miserable.

Teams observó cómo aumentaban sus facturas de ancho de banda. Más tráfico a Internet desde las sucursales forzó más tráfico sobre enlaces costosos y específicos. Los administradores ahora tenían que gestionar una red privada y las conexiones a Internet para sus usuarios, todo con el mismo hardware. Más tráfico requería más hardware y el ciclo se volvió insostenible.

La primera ola de productos de Cloudflare aseguró y mejoró la velocidad de esos sitios al permitir a los clientes, desde usuarios gratuitos hasta algunas de las propiedades más grandes en Internet, reemplazar esa pila de hardware por la red de Cloudflare. Podríamos ofrecer capacidad a una escala que una empresa no podría lograr por sí misma. Implementamos centros de datos en más de 200 ciudades de todo el mundo. Estos nos ayudan a llegar a los usuarios dondequiera que se encuentren.

Creamos una red única para permitir que los sitios escalen la manera en que aseguraron la infraestructura en Internet con su propio crecimiento. Sin embargo, internamente, las empresas y sus empleados estaban atascados usando sus propias redes privadas.

Del mismo modo que ayudamos a las organizaciones a proteger su infraestructura mediante el reemplazo de casilleros, podemos hacer lo mismo para sus equipos y sus datos. Hoy, anunciamos una nueva plataforma que aplica nuestra red, junto con todo lo que hemos aprendido, para hacer que Internet sea más rápido y seguro para los equipos.

Cloudflare for Teams protege las empresas, los dispositivos y los datos al asegurar todas las conexiones sin comprometer el rendimiento del usuario. La velocidad, fiabilidad y protección que llevamos a la infraestructura de protección alcanza a todo lo que tu equipo hace en Internet.

El mundo heredado de la seguridad corporativa

Todas las organizaciones comparten tres problemas que necesitan resolver a nivel de red:

- Proteger el acceso de los miembros del equipo a las aplicaciones administradas internamente

- Proteger a los miembros del equipo de las amenazas en Internet

- Proteger los datos corporativos que viven en ambos entornos

Cada uno de estos desafíos supone un riesgo real para cualquier equipo. Si algún componente se ve comprometido, toda la empresa se vuelve vulnerable.

Aplicaciones administradas internamente

La solución del primer cubo, las aplicaciones administradas internamente, comenzó construyendo un perímetro alrededor de esos recursos internos. Los administradores implementaron aplicaciones en una red privada y los usuarios fuera de la oficina se conectaron a ellos con agentes VPN del cliente a través de dispositivos VPN que vivían en el sitio.

Los usuarios lo odiaban, y todavía lo hacen, porque les dificultaba hacer su trabajo. Un miembro del equipo de ventas que viajó para hacer una visita a un cliente, tuvo que iniciar un cliente VPN en su teléfono, en la parte trasera de un taxi, solo para revisar los detalles sobre la reunión. Un ingeniero que trabajaba de forma remota tenía que sentarse y esperar, ya que cada conexión que hacía a las herramientas de desarrollo se transportaba a través de un dispositivo VPN central.

Los administradores y los equipos de seguridad también tuvieron problemas con este modelo. Una vez que un usuario se conecta a la red privada, normalmente puede llegar a varios recursos sin tener que demostrar que está autorizado a hacerlo. El hecho de que pueda entrar por la puerta principal de un edificio de apartamentos, no significa que puedo entrar a un apartamento individual. Sin embargo, en redes privadas, imponer seguridad adicional dentro de los límites de la red privada requería una microsegmentación complicada, si acaso se hizo del todo.

Amenazas en Internet

El segundo desafío (proteger a los usuarios que se conectan a las herramientas SaaS en Internet público y las aplicaciones en la nube pública) requería que los equipos de seguridad se protegieran contra las amenazas conocidas y los posibles ataques de día cero cuando sus usuarios abandonaran el castillo y el fuerte.

¿Cómo respondieron la mayoría de las empresas? Forzando todo el tráfico que salía de las sucursales o a usuarios remotos a través de la sede y usando el mismo hardware que aseguró su red privada para tratar de construir un perímetro alrededor de Internet, al menos al Internet a la que accedían sus usuarios. Todo el tráfico con conexión a Internet que sale de una sucursal en Asia, por ejemplo, se enviaría de regreso a través de una ubicación central en Europa, incluso si el destino estaba allí mismo cruzando la calle.

Las organizaciones necesitaban que esas conexiones fueran estables y priorizaran ciertas funciones como voz y video, por lo que pagaron a los operadores para que admitieran enlaces de conmutación de etiquetas multiprotocolo (multi-protocol label switching, MPLS) específicos. MPLS proporcionó un rendimiento mejorado al aplicar la conmutación de etiquetas al tráfico que los enrutadores posteriores pueden reenviar sin necesidad de realizar una búsqueda de IP, pero fue increíblemente costoso.

Protección de datos

El tercer desafío: mantener los datos seguros. Se convirtió en un objetivo móvil. Las organizaciones tenían que mantener los datos seguros de manera coherente mientras vivían y se movían entre herramientas privadas en redes corporativas y aplicaciones SaaS como Salesforce u Office 365.

¿La respuesta? Más de lo mismo. Teams dirigió el tráfico a través de enlaces MPLS a un lugar donde se podían inspeccionar los datos, agregó más latencia e introdujo más hardware que debía ser mantenido.

¿Qué ha cambiado?

El equilibrio del tráfico interno frente al externo comenzó a cambiar a medida que las aplicaciones SaaS se convirtieron en el nuevo valor predeterminado para pequeñas empresas y Fortune 500 por igual. Los usuarios ahora hacen la mayor parte de su trabajo en Internet, con herramientas como Office 365 que continúan ganando aceptación. A medida que esas herramientas se vuelven más populares, más datos salen del fuerte y viven en el Internet público.

El comportamiento del usuario también ha cambiado. Los usuarios salían de la oficina y trabajaban desde múltiples dispositivos, tanto administrados como no administrados. Teams se volvió mas distribuido y el perímetro se extendió hasta su límite.

Esto hizo que los enfoques heredados fallaran

Los enfoques heredados de la seguridad corporativa empujaron el modelo de castillo y el fuerte aún más hacia fuera. Sin embargo, ese modelo simplemente no puede escalar con la forma en que los usuarios trabajan hoy en Internet.

Aplicaciones administradas internamente

Las redes privadas dan dolores de cabeza a los usuarios, pero también son una tarea constante y compleja de mantener. Las VPN requieren un equipo costoso que se debe actualizar o expandir y, a medida que más usuarios salen de la oficina, ese equipo debe intentar escalar.

El resultado es una acumulación de peticiones al servicio al cliente de TI a raíz de los problemas que los usuarios tienen con su VPN y, por otro lado, los administradores y los equipos de seguridad intentan poner emparchar el enfoque como pueden.

Amenazas en Internet

En un principio, las organizaciones ahorraron dinero al cambiar a herramientas SaaS, pero terminaron gastando más dinero con el tiempo a medida que aumentaba su tráfico y aumentaban las facturas de ancho de banda.

Además, las amenazas evolucionan. El tráfico enviado de regreso a la sede se aseguró con modelos estáticos de escaneo y se filtró mediante puertas de enlace de hardware. Los usuarios aún eran vulnerables a los nuevos tipos de amenazas que estos casilleros en las instalaciones aún no bloqueaban.

Protección de datos

El costo de mantener los datos seguros en ambos entornos también creció. Los equipos de seguridad intentaron inspeccionar el tráfico vinculado a Internet en busca de amenazas y pérdida de datos al redistribuir el tráfico de la sucursal a través de hardware local, lo que reducía la velocidad y aumentaba las tarifas de ancho de banda.

Aún más peligrosos, los datos ahora vivían permanentemente fuera de ese modelo de castillo y fuerte. Las organizaciones ahora eran vulnerables a los ataques que pasaban por alto su perímetro y apuntaban directamente a las aplicaciones SaaS.

¿Cómo resolverá Cloudflare estos problemas?

Cloudflare for Teams consta de dos productos, Cloudflare Access y Cloudflare Gateway.

Lanzamos Access el año pasado y nos complace incorporarlo a Cloudflare for Teams. Creamos Cloudflare Access para resolver el primer desafío al que se enfrentan los equipos de seguridad corporativos: proteger las aplicaciones administradas internamente.

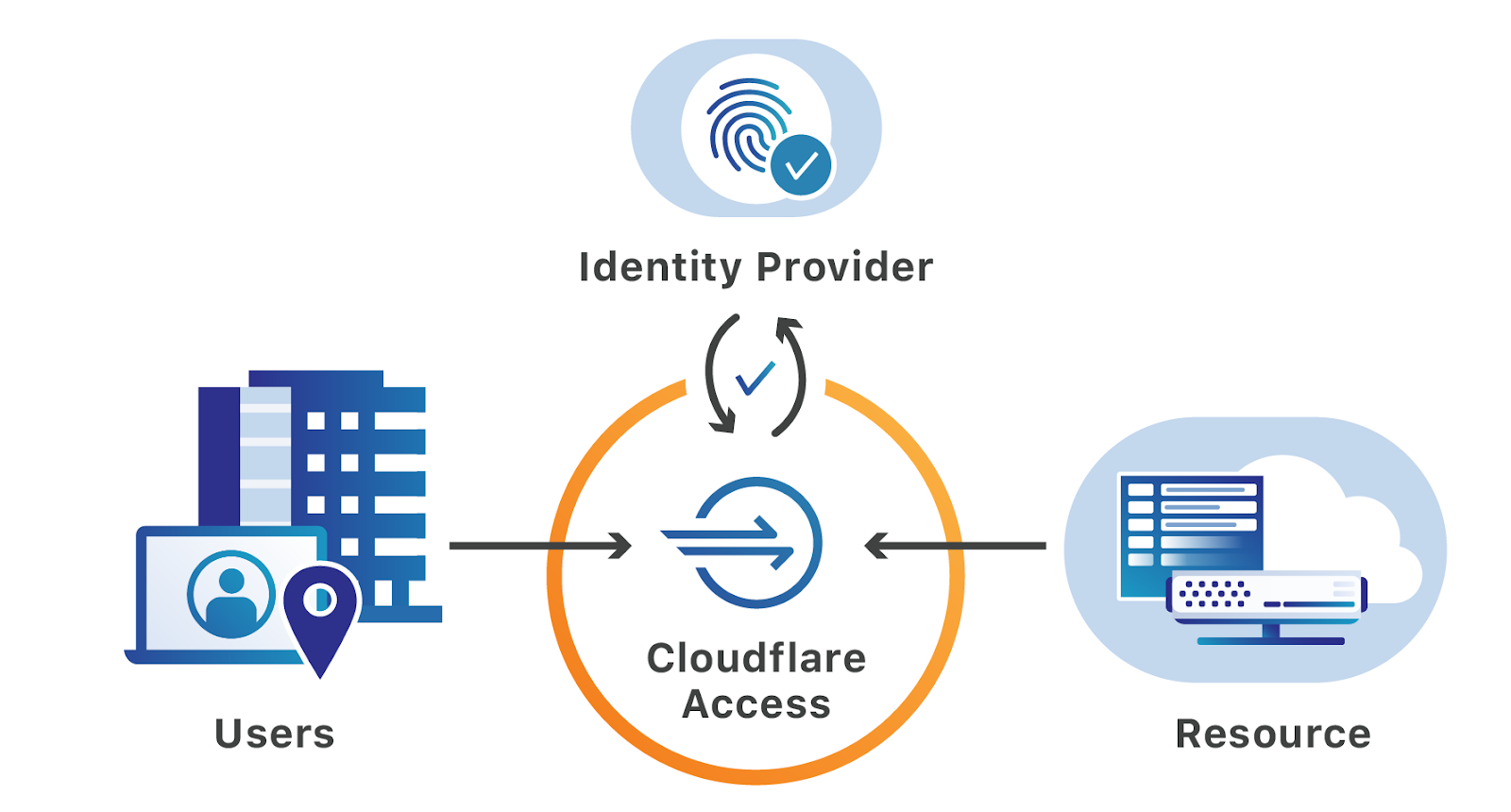

Cloudflare Access reemplaza las VPN corporativas con la red de Cloudflare. En lugar de colocar herramientas internas en una red privada, los equipos las implementan en cualquier entorno, incluidos los modelos híbridos o de múltiples nubes, y las aseguran de manera consistente con la red de Cloudflare.

La implementación de Access no requiere exponer nuevos agujeros en firewalls corporativos. Teams conecta sus recursos a través de una conexión de salida segura, Argo Tunnel, que se ejecuta en su infraestructura para conectar las aplicaciones y máquinas a Cloudflare. Ese Tunnel realiza llamadas solo de salida a la red Cloudflare y las organizaciones pueden reemplazar las complejas reglas de firewall con solo una: deshabilitar todas las conexiones entrantes.

Luego, los administradores crean reglas para decidir quién debe autenticarse y llegar a las herramientas protegidas por Access. Ya sea que esos recursos sean máquinas virtuales que impulsan operaciones comerciales o aplicaciones web internas, como Jira o iManage, cuando un usuario necesita conectarse, primero pasan por Cloudflare.

Cuando los usuarios necesitan conectarse a las herramientas detrás de Access, se les solicita que se autentiquen con el SSO de su equipo y, si son válidos, se conectan instantáneamente a la aplicación sin ralentizarse. De pronto, las aplicaciones administradas internamente se sienten como productos SaaS, y la experiencia de inicio de sesión es buena y familiar.

Detrás de escena, cada solicitud hecha a esas herramientas internas afecta primero a Cloudflare, donde aplicamos políticas basadas en la identidad. Access evalúa y registra cada solicitud de identidad de esas aplicaciones para dar a los administradores más visibilidad y ofrecer más seguridad que una VPN tradicional.

En 200 ciudades de todo el mundo, cada centro de datos de Cloudflare, realiza la verificación de autenticación completa. Los usuarios se conectan más rápido, dondequiera que estén trabajando, en lugar de tener que volver a dirigir el tráfico a una oficina en casa.

El acceso también ahorra tiempo a los administradores. En lugar de configurar directivas de red complejas y propensas a errores, los equipos de TI crean directivas que aplican la autenticación mediante su proveedor de identidades. Los líderes de seguridad pueden controlar quién puede llegar a las aplicaciones internas en una única pantalla y auditar registros completos desde una sola fuente.

En el último año, hemos lanzado características que amplían el modo en que los equipos pueden usar Access para que puedan eliminar completamente su VPN. Hemos ampliado la compatibilidad a RDP y SSH, y lanzado compatibilidad para certificados de corta duración que reemplazan las claves estáticas. Sin embargo, los equipos también usan aplicaciones que no se ejecutan en la infraestructura que controlan, como aplicaciones SaaS como Box y Office 365. Para resolver ese desafío, estamos lanzando un nuevo producto, Cloudflare Gateway.

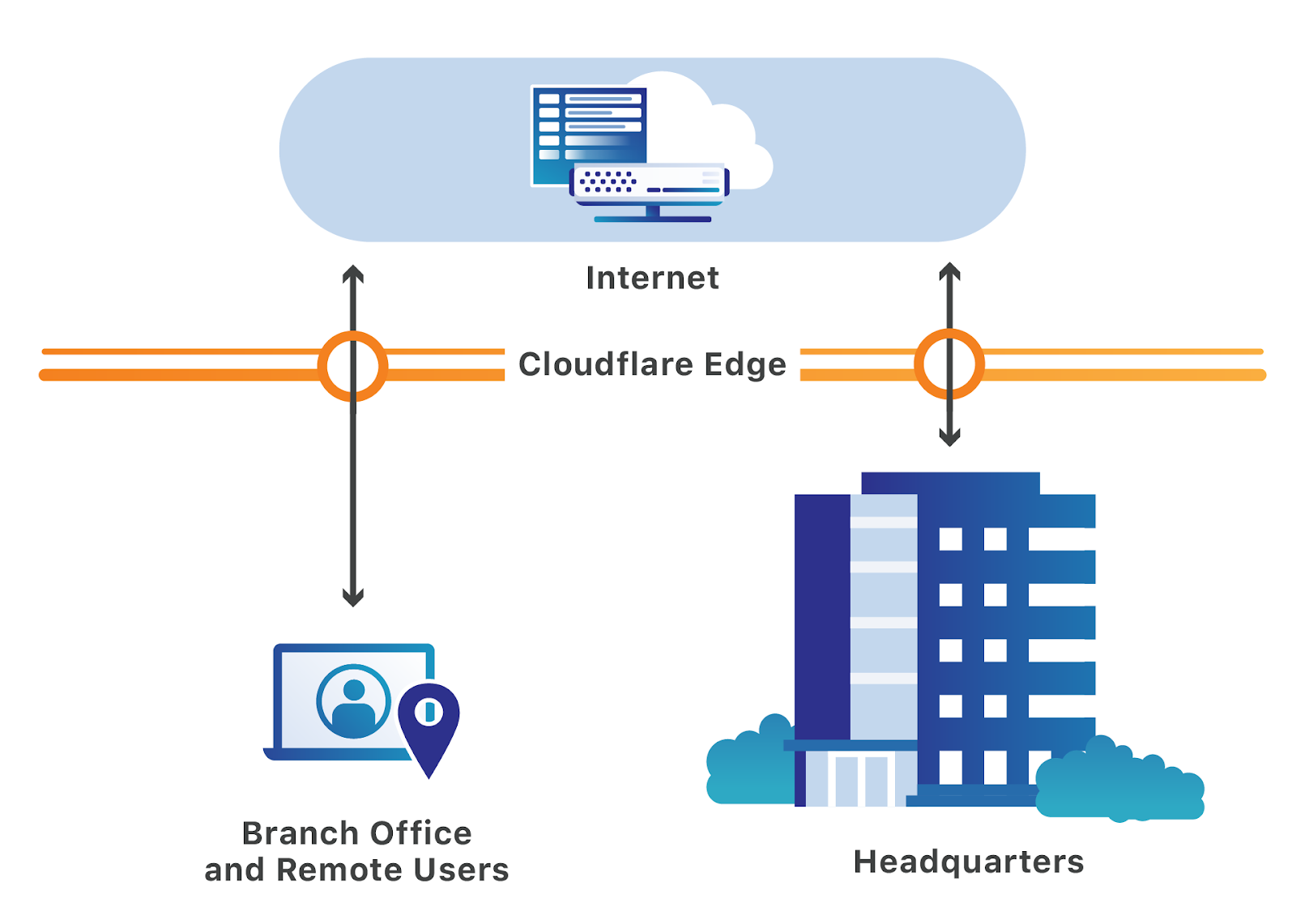

Cloudflare Gateway protege a los equipos haciendo del primer destino un centro de datos de Cloudflare ubicado cerca de ellos, para todo el tráfico saliente. El producto coloca la red global de Cloudflare entre los usuarios y el Internet, en lugar de forzar Internet a través de hardware heredado en el sitio.

La primera característica de Cloudflare Gateway comienza impidiendo que los usuarios se encuentren con estafas de phishing o sitios de malware al combinar la resolución de DNS más rápida del mundo con la inteligencia de amenazas de Cloudflare. El solucionador Gateway se puede implementar en redes de oficina y dispositivos de usuario en cuestión de minutos. Una vez configurado, Gateway bloquea activamente los posibles sitios de malware y phishing, al mismo tiempo que aplica el filtrado de contenido según las políticas que configuran los administradores.

Sin embargo, las amenazas se pueden ocultar bajo nombres de host en buen estado. Para proteger a los usuarios de amenazas más avanzadas, Gateway auditará las URL y, si está habilitado, inspeccionará los paquetes para encontrar posibles ataques antes de que comprometan la red de un dispositivo o una oficina. Esa misma inspección profunda de paquetes se puede aplicar para evitar la exportación accidental o maliciosa de datos.

Las organizaciones pueden agregar la prevención avanzada de amenazas de Gateway en dos modelos:

- conectando redes de oficina al entramado de seguridad de Cloudflare a través de GRE tunnels y

- mediante la distribución de clientes proxy avanzados a dispositivos móviles.

El primer modelo, entregado a través de Cloudflare Magic Transit, brindará a las empresas una forma de migrar a Gateway sin interrumpir su flujo de trabajo actual. En lugar de devolver el tráfico de la oficina al hardware centralizado en las instalaciones, los equipos apuntarán el tráfico a Cloudflare a través de túneles GRE. Una vez que el tráfico saliente llega a Cloudflare, Gateway puede aplicar controles de tipo de archivo, inspección en línea y protección contra pérdida de datos sin afectar el rendimiento de la conexión. Simultáneamente, Magic Transit protege una red IP corporativa de ataques entrantes.

Cuando los usuarios salen de la oficina, la aplicación del cliente Gateway ofrecerá el mismo nivel de seguridad en Internet. Cada conexión desde el dispositivo pasará primero por Cloudflare, donde Gateway puede aplicar políticas de prevención de amenazas. Cloudflare también puede brindar esa seguridad sin comprometer la experiencia del usuario. Para ello, se basa en nuevas tecnologías como el protocolo WireGuard e integra características de Cloudflare Warp, nuestro popular proxy de avance individual.

En ambos entornos, uno de los vectores más comunes para los ataques sigue siendo el navegador. Las amenazas de día cero pueden comprometer los dispositivos al usar el navegador como vehículo para ejecutar el código.

Las soluciones de aislamiento del navegador existentes intentan resolver este desafío en uno de dos enfoques: 1)Más potencia de píxeles y 2) reconstrucción DOM. Ambos enfoques conducen a compensaciones en el rendimiento y la seguridad. Más potencia de píxeles degrada la velocidad al tiempo que aumenta el costo de transmitir sesiones a los usuarios. La reconstrucción de DOM intenta eliminar contenido potencialmente dañino antes de enviarlo al usuario. Esa táctica se basa en vulnerabilidades conocidas y aún está expuesta a las amenazas de día cero que las herramientas de aislamiento estaban destinadas a resolver.

Cloudflare Gateway contará con un aislamiento de navegador siempre activo que no solo protege a los usuarios de las amenazas de día cero, sino que también puede acelerar la navegación por Internet. La solución aplicará un enfoque patentado para enviar comandos vectoriales que un navegador puede representar sin la necesidad de un agente en el dispositivo. La sesión del navegador de un usuario se ejecutará en un centro de datos de Cloudflare, en el que Gateway destruye la instancia al final de cada sesión y mantiene el malware alejado de los dispositivos del usuario sin comprometer el desempeño.

Cuando se implementen, las sesiones remotas del navegador se ejecutarán en uno de los 200 centros de datos de Cloudflare. De esta forma, se conectará a los usuarios a un modelo más rápido y seguro de navegar por Internet sin los compromisos de los enfoques heredados. Si deseas obtener más información sobre este enfoque para el aislamiento del navegador, te recomendamos leer la publicación del blog de Darren Remington sobre este tema.

¿Por qué Cloudflare?

Para hacer que la infraestructura sea más segura y las propiedades web más rápidas, Cloudflare creó una de las redes más grandes y sofisticadas del mundo. Cloudflare for Teams se basa en esa misma plataforma y todas sus ventajas únicas.

Rápido

La seguridad siempre debe estar incluida con el desempeño. Los productos de infraestructura de Cloudflare brindaron una mejor protección al tiempo que mejoraron la velocidad. Eso es posible debido a la red que hemos construido, tanto su distribución como la forma en que los datos que tenemos sobre la red permiten a Cloudflare optimizar las solicitudes y las conexiones.

Cloudflare for Teams trae la misma velocidad a los usuarios finales mediante la misma optimización de red y ruta. Además, Cloudflare ha creado componentes líderes en la industria que se convertirán en características de esta nueva plataforma. Todos estos componentes aprovechan la red y la escala de Cloudflare para mejorar el desempeño del usuario.

Las características de filtrado de DNS de Gateway se basan en el solucionador de DNS público 1.1.1.1 de Cloudflare, el más rápido del mundo según DNSPerf. Para proteger conexiones completas, Cloudflare for Teams implementará la misma tecnología que sustenta Warp, un nuevo tipo de VPN con revisiones mejores que los competidores.

Escalabilidad masiva

Los 30 TBps de capacidad de red de Cloudflare pueden escalar para satisfacer las necesidades de casi cualquier empresa. Los clientes pueden dejar de preocuparse por comprar suficiente hardware para satisfacer las necesidades de su organización, y ahora pueden reemplazarlo con Cloudflare.

Usuarios cercanos, dondequiera que estén, literalmente

La red de Cloudflare opera en 200 ciudades y más de 90 países de todo el mundo, acercando la seguridad y el rendimiento de Cloudflare a los usuarios, donde sea que trabajen.

Esa red incluye presencia en sedes globales, como Londres y Nueva York, pero también en regiones tradicionalmente desatendidas en todo el mundo.

Los centros de datos de Cloudflare operan dentro de los 100 milisegundos del 99 % de la población conectada a Internet en el mundo desarrollado, y dentro de los 100 milisegundos del 94 % de la población conectada a Internet a nivel mundial. Todos tus usuarios finales deberían sentir que tienen el desempeño habitual solo disponible para aquellos en las sedes.

Más fácil para los administradores

Cuando los productos de seguridad son confusos, los equipos cometen errores que se convierten en incidentes. La solución de Cloudflare es sencilla y fácil de implementar. La mayoría de los proveedores de seguridad en este mercado construyeron características primero y nunca consideraron la funcionalidad o la implementación.

Cloudflare Access se puede implementar en menos de una hora; las características de Gateway se construirán sobre ese tablero y flujo de trabajo. Cloudflare for Teams brinda la misma facilidad de uso de nuestras herramientas que protegen la infraestructura a los productos que los nuevos usuarios, dispositivos y datos seguros.

Mejor inteligencia para las amenazas

La red de Cloudflare ya protege más de 20 millones de propiedades de Internet y bloquea 72 mil millones de amenazas cibernéticas cada día. Creamos productos utilizando los datos de amenazas que recopilamos al proteger en promedio 11 millones de solicitudes HTTP por segundo.

¿Qué sigue?

Cloudflare Access ya está disponible. Puedes empezar a reemplazar la VPN de tu equipo con la red de Cloudflare hoy mismo. Ciertas características de Cloudflare Gateway ya están disponibles en versión beta, y otras se añadirán a la beta con el tiempo. Puedes ahora registrarte para recibir notificaciones sobre Gateway.