Actualización del 24 de junio de 2022. Hemos llamado "Mantis" a la botnet que lanzó el ataque DDoS de 26 millones de solicitudes por segundo debido a su parecido con la "gamba mantis" pequeña, pero muy potente. Mantis ha estado especialmente activa en la última semana dirigiendo ataques DDoS HTTP de una magnitud de 9 millones de solicitudes por segundo contra servicios VoIP y propiedades web de criptomonedas.

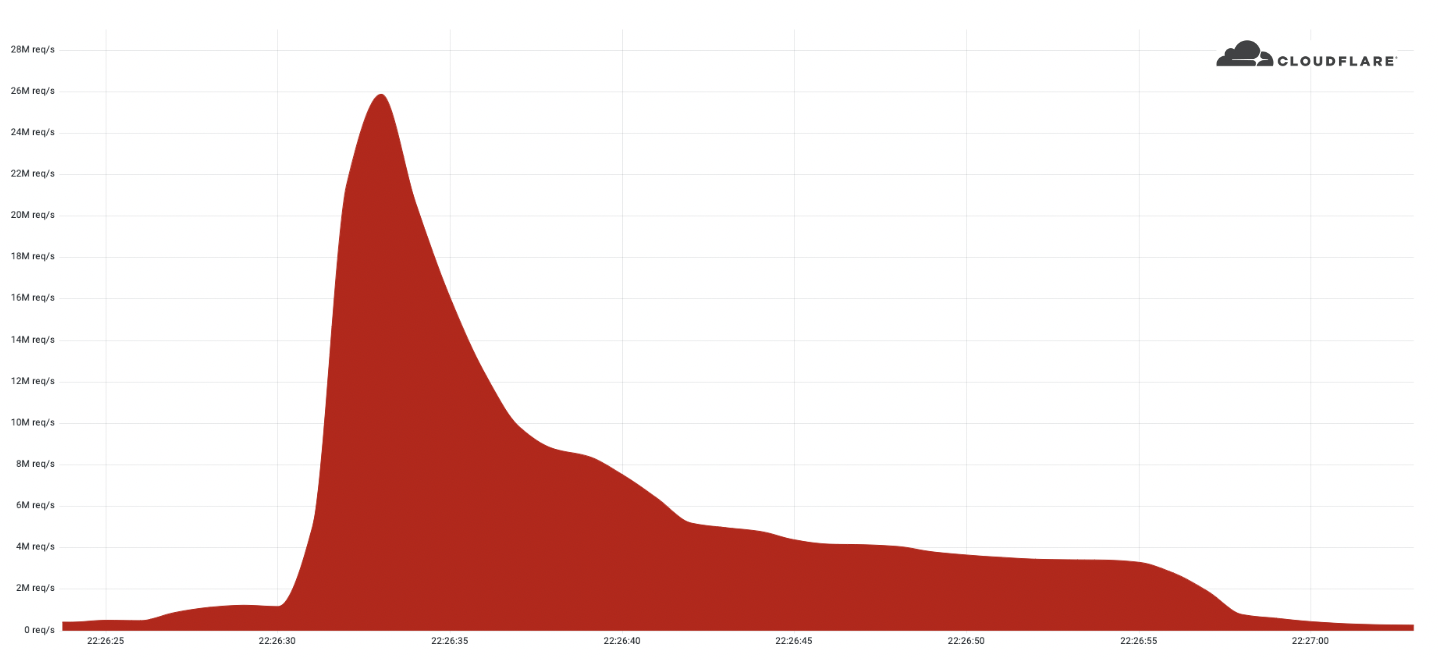

La semana pasada, Cloudflare detectó y mitigó automáticamente un ataque DDoS de 26 millones de solicitudes por segundo, el mayor ataque DDoS HTTPS registrado hasta ahora.

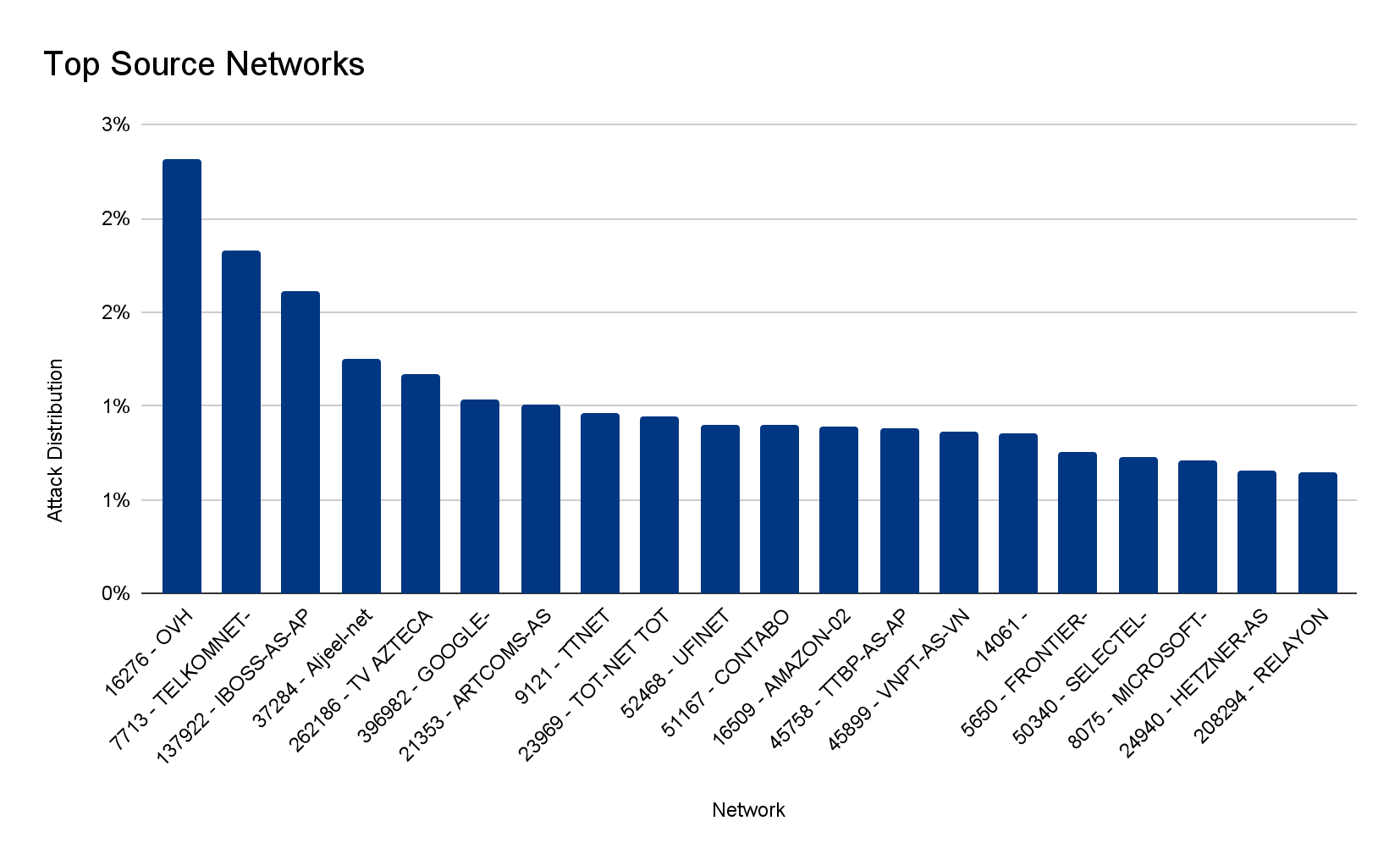

El ataque tuvo como objetivo el sitio web de un cliente que utilizaba el plan gratuito de Cloudflare. Al igual que el anterior ataque de 15 millones de solicitudes por segundo, este también se originó en su mayor parte en proveedores de servicios en la nube en lugar de proveedores de servicios de Internet residenciales, lo que indica el uso de máquinas virtuales pirateadas y potentes servidores para generar el ataque, a diferencia de dispositivos IoT mucho menos eficaces.

Ataques sin precedentes

A lo largo del año pasado, fuimos testigos de una sucesión de ataques sin precedentes. En agosto de 2021, notificamos un ataque DDoS HTTP de 17,2 millones de solicitudes por segundo, y más recientemente, en abril, dimos a conocer otro de 15 millones de solicitudes por segundo. Nuestro conjunto de reglas administradas de DDoS HTTP, proporcionado por nuestro sistema autónomo de protección DDoS perimetral, detectó y mitigo todos ellos de manera automática.

El ataque DDoS de 26 millones de solicitudes por segundo procedió de una pequeña, pero potente, botnet de 5 067 dispositivos. De media, cada nodo generó aproximadamente 5 200 solicitudes por segundo en su punto álgido. Para comparar el tamaño de esta botnet, hemos estado rastreando otra mucho más grande, pero menos potente, con más de 730 000 dispositivos. Esta última, de mayor tamaño, no fue capaz de generar más de un millón de solicitudes por segundo, es decir, aproximadamente 1,3 solicitudes por segundo de media por dispositivo. En pocas palabras, esta botnet era, de media, 4 000 veces más potente debido al uso de máquinas y servidores virtuales.

Además, cabe destacar que este ataque se produjo utilizando HTTPS. Los ataques DDoS HTTPS son más caros en términos de recursos computacionales requeridos debido al mayor coste de establecer una conexión TLS segura y cifrada. Por lo tanto, al atacante le cuesta más lanzar el ataque y a la víctima mitigarlo. Hemos observado ataques muy grandes en el pasado a través de HTTP (sin cifrar), pero este ataque destaca por los recursos que requiere a su escala.

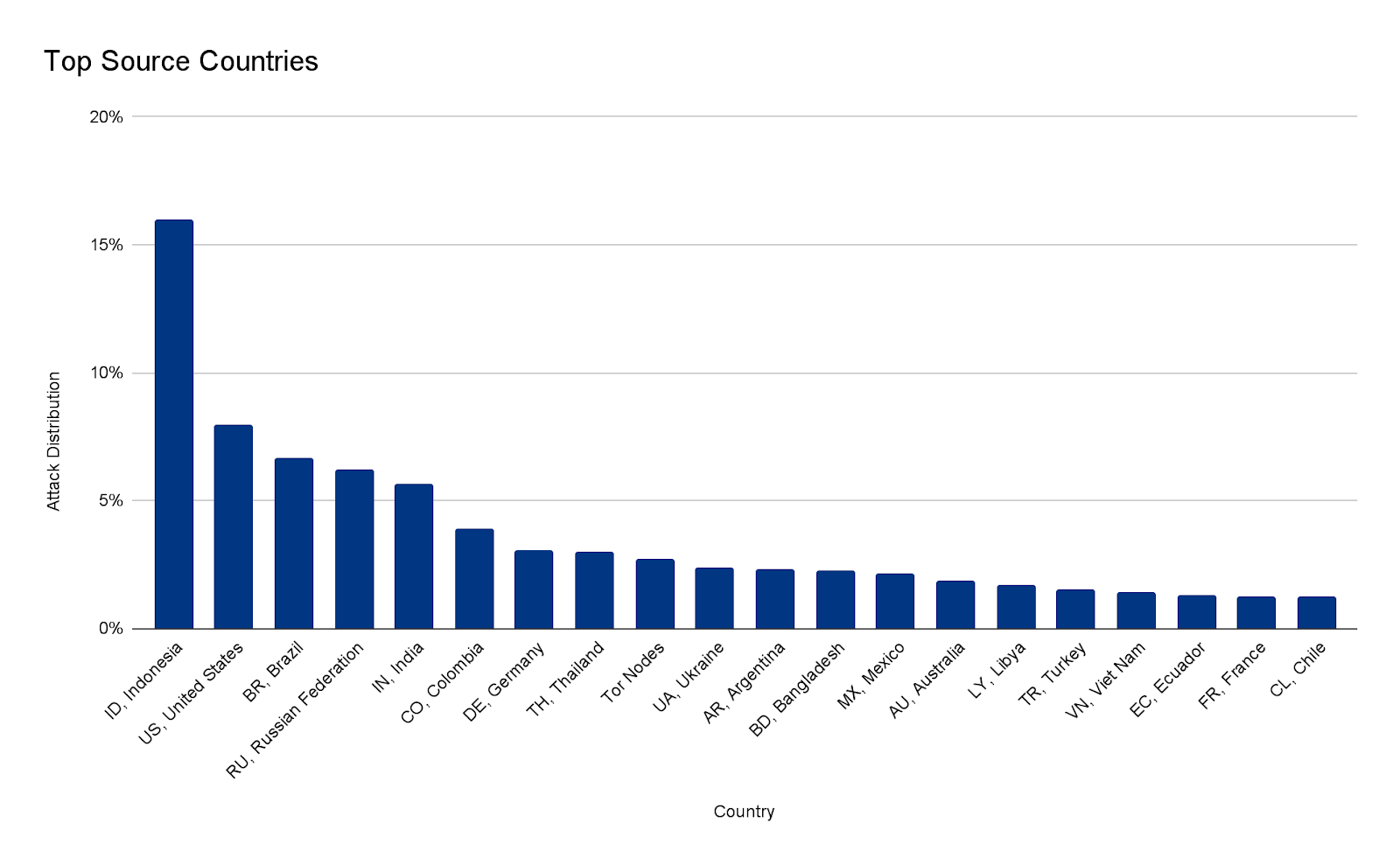

En menos de 30 segundos, esta botnet generó más de 212 millones de solicitudes HTTPS desde más de 1 500 redes en 121 países. Los principales países fueron Indonesia, Estados Unidos, Brasil y Rusia. Alrededor del 3 % del ataque llegó a través de nodos Tor.

Las principales redes de origen fueron la francesa OVH (número de sistema autónomo 16276), la indonesia Telkomnet (ASN 7713), la estadounidense iboss (ASN 137922) y la libia Ajeel (ASN 37284).

Panorama de las amenazas DDoS

Es importante entender el panorama de los ataques cuando se piensa en la protección DDoS. Al observar nuestro reciente informe sobre tendencias de DDoS, podemos ver que la mayoría de los ataques son a pequeña escala, p. ej. vandalismo cibernético. Sin embargo, incluso estos pequeños ataques pueden afectar gravemente a las propiedades de Internet no protegidas. Por otro lado, los grandes ataques están creciendo en tamaño y frecuencia, pero siguen siendo cortos y rápidos. Los atacantes concentran la potencia de su botnet para intentar causar estragos con un solo golpe decisivo y tratar de evitar así su detección.

Los ataques DDoS pueden ser iniciados por usuarios, pero son generados por máquinas. Antes de que los humanos puedan responder al ataque, puede haber terminado. E incluso si el ataque fue rápido, los eventos de fallo de la red y de las aplicaciones pueden prolongarse mucho tiempo después de que el ataque haya terminado, afectando así a tus ganancias y reputación. Por esta razón, se recomienda proteger tus propiedades de Internet con un servicio de protección automatizado siempre activo que no dependa de los humanos para detectar y mitigar los ataques.

Ayudamos a mejorar Internet

En Cloudflare, todo lo que hacemos se rige por nuestra misión de ayudar a mejorar Internet. El enfoque del equipo de DDoS se deriva de esta misión. Nuestro objetivo es hacer que el impacto de los ataques DDoS sea algo del pasado. El nivel de protección que ofrecemos es de uso no medido y no está limitado por el tamaño del ataque, el número de ataques o la duración de los mismos. Esto es especialmente importante hoy en día porque, como hemos visto recientemente, los ataques son cada vez más grandes y frecuentes.

¿Todavía no utilizas Cloudflare? Empieza hoy mismo con nuestros planes gratuito y Pro para proteger tus sitios web, o ponte en contacto con nosotros para beneficiarte de una protección DDoS integral para toda tu red utilizando Magic Transit.