2021年末にCloudflareは、セキュリティセンター、当社のセキュリティ製品群と独自のインターネットインテリジェンスを統合したソリューションとして発表しました。セキュリティチームは、数回のクリックで、組織に対する潜在的なセキュリティリスクや脅威を迅速に特定し、攻撃対象領域をマッピングして、これらのリスクを軽減することができます。セキュリティセンターは当初、アプリケーションセキュリティに重点を置いていましたが、現在、重要なZero Trustインサイトを追加して、その機能をさらに強化しています。

あなたのブランドが愛され、信頼されれば、顧客や見込み客はあなたが送るメールを心待ちにすることでしょう。そのメールには、あなたのブランドが書かれていて、主題はエキサイティングで、何かユニークなものに登録するためのリンクが張られています。その機会を逃すわけがありません。

しかし、そのメールがあなたからのものでなかったらどうでしょう。もし、そのリンクをクリックすると、詐欺や個人情報の盗難に遭うかもしれません。もし、あなたがやったと思われたらどうしますか?実は、セキュリティに敏感な人でも、巧妙に作られたなりすましメールに引っかかることがあるのです。

それは、あなたのビジネスと評判にリスクをもたらすことになります。このようなリスクは、誰も負いたくはないでしょう。ブランドのなりすましは、世界中の組織にとって重大な問題であり、、だからこそ私たちはDMARC Managementを構築しました。現在ベータ版でご利用いただけます。

DMARC Managementを使用すると、誰がお客様の代わりに電子メールを送信しているのかを完全に把握することができます。DMARCポリシーを設定し、未承認のクライアントから送信されたメールを拒否することができます。

貴社が使用しているアンケートプラットフォームが、貴社のドメインからメールを送信している場合、そのように設定されているため、心配する必要はありません。しかし、遠隔地の未知のメールサービスが、あなたのドメインを使ってメールを送信しているとしたら、それは非常に恐ろしいことであり、すぐにでも対処したいでしょう。その方法をご覧ください。

なりすまし防止のメカニズム

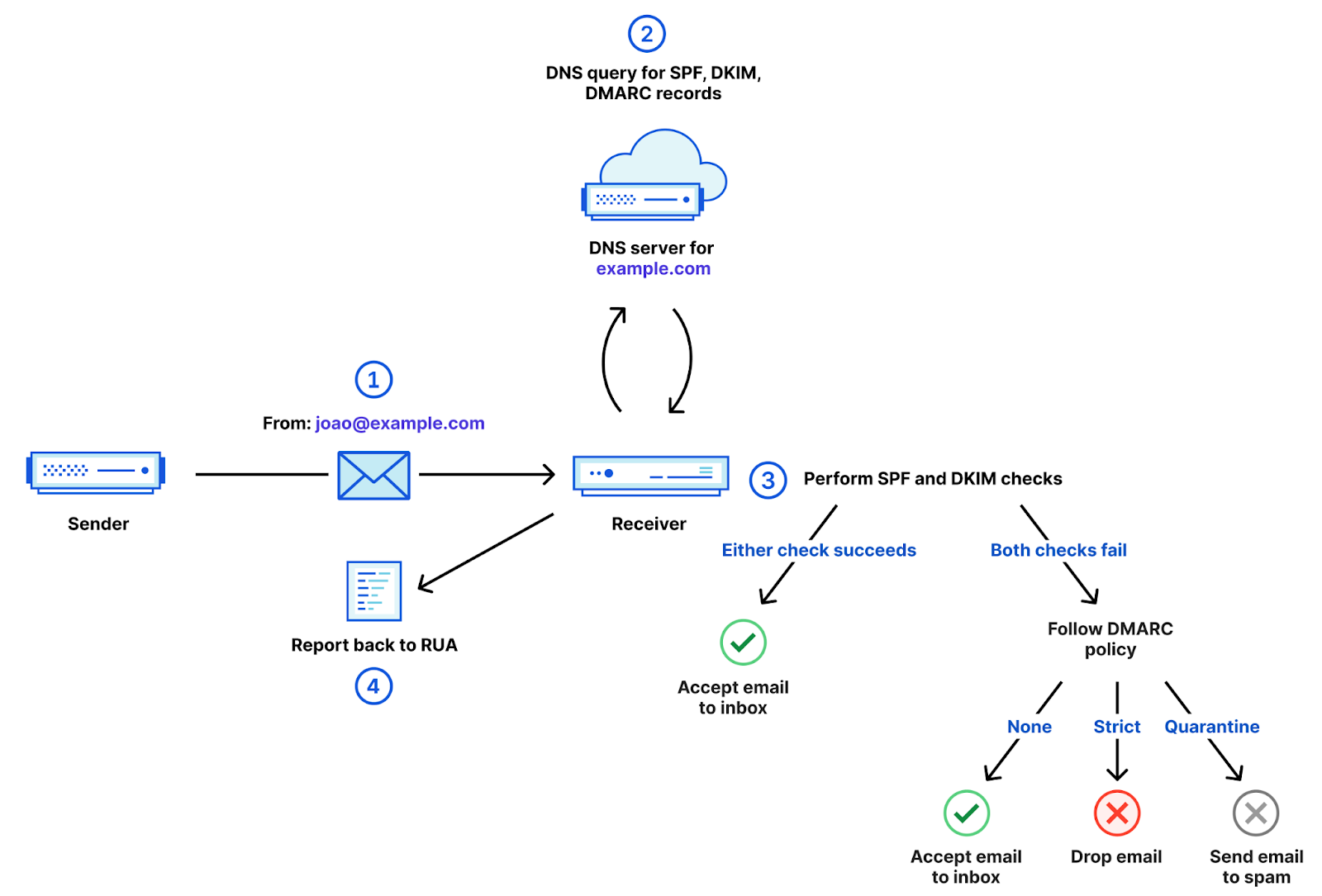

Sender Policy Framework(SPF)、DomainKeys Identified Mail(DKIM)、Domain-based Message Authentication Reporting and Conformance(DMARC)の3つは、一般的なメール認証方法です。これらを組み合わせることで、スパマーやフィッシャーなどの不正な第三者が、自分が所有していないドメインの代わりにメールを送信することを防ぐことができます。

SPFは、ドメインが、その会社がメールを送信するすべてのサーバーをリストアップするための方法です。SPFレコードドメインからのメール送信が許可されているすべてのサーバーのIPアドレスをリストアップします。

DKIMにより、ドメイン所有者は自分のドメインからのメールに自動的に「署名」することができます。具体的には、DKIMは公開鍵暗号を使用します。

- あるDKIMレコードドメインの公開鍵を保存し、ドメインから電子メールを受信するメールサーバーはこのレコードをチェックして公開鍵を取得できます。

- 秘密鍵は送信者によって秘密にされ、送信者はこの鍵でメールのヘッダーに署名します。

- メールを受信したメールサーバーは、公開鍵を適用することで、送信者の秘密鍵が使用されたことを確認することができます。また、メール送信中に改ざんされていないことも保証されます。

DMARCは、SPFとDKIMの結果を評価した後、受信メールサーバーに何をすべきかを指示します。ドメインのDMARCポリシーは様々な方法で設定することができ、SPFやDKIM(またはその両方)に失敗したメールを隔離したり、拒否したり、配信したりするようメールサーバーに指示することができます。

しかし、SPFとDMARCを設定し、維持することは、容易なことではありません。設定が厳しすぎると、正当なメールが削除されたり、スパムとしてマークされたりすることになります。また、設定が緩すぎると、あなたのドメインがメールスプーフィングに悪用される可能性があります。その証拠に、これらの認証メカニズム(SPF/DKIM/DMARC)は10年以上前から存在していますが、いまだにアクティブなDMARCレコードは600万件未満です。

DMARCレポートも役立ちますし、DMARC Managementのようなフルソリューションは、適切な設定の作成と維持の負担を軽減します。

DMARCレポート

すべてのDMARC対応メールボックスプロバイダーは、DMARC集計レポートを任意のメールアドレスに送信することをサポートしています。これらのレポートには、お客様のドメインからメールを送信したサービスと、DMARC、SPF、DKIMを通過したメッセージの割合(%)が記載されています。DMARCポリシーの調整方法を決定するために必要な情報を管理者に提供するため、これらは非常に重要です。例えば、管理者は、正規のメールがSPFやDKIMに失敗しているかどうか、あるいはスパム業者が不正なメールを送ろうとしているかどうかを知ることができるのです。

DMARCレポートは、組織がメッセージを送信するほぼすべてのメールプロバイダから大量に送られてきており、XML形式で配信されるため、人間が監視するメールアドレスには送らないほうがよいでしょう。通常、管理者は、DMARC Managementのようなサービスにレポートを送信するように設定し、より理解しやすい形にまとめられます。注意:これらのレポートには、個人特定可能情報(PII)は含まれません。

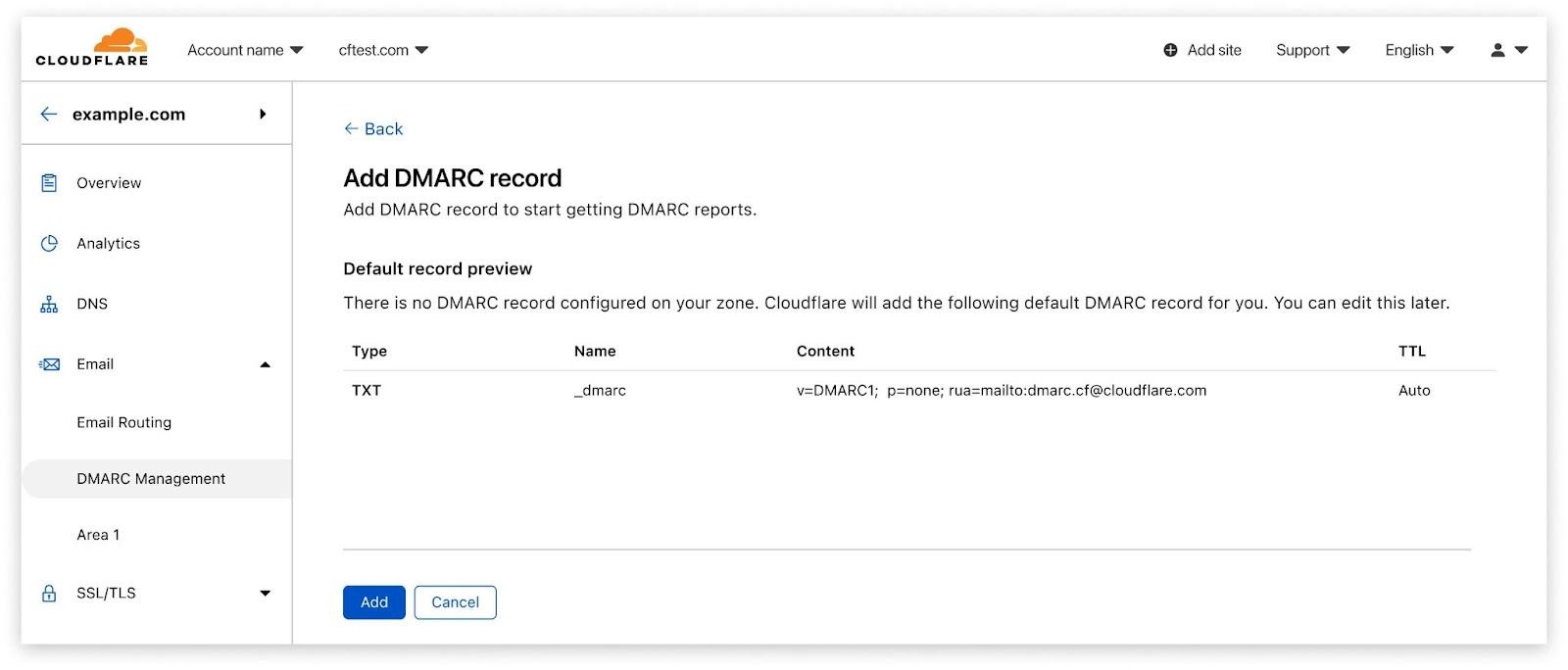

DMARC Managementは、これらのレポートの送信先となるメールアドレスを自動的に作成し、対応するRUAレコードをCloudflare DNSに追加して、メールボックスプロバイダーにレポートの送信先を通知します。これらのメールアドレスは、Cloudflare Email Routingを使って作成されています。

注:現在、DMARC管理にはCloudflare DNSが必須となっています。

この専用メールアドレスに届いたレポートは、Workerによって処理され、関連データを抽出、解析して分析ソリューションに送信されます。そして、ご推察の通り、Email Workersを使用して実装されています。技術的な実装についてはこちらをご覧ください。

行動する

レポートが届くようになったので、データを確認し、アクションを起こすことができます。

注:メールボックスプロバイダーがレポートの送信を開始し、これらの分析が利用できるようになるまでには、最大で24時間かかる場合があります。

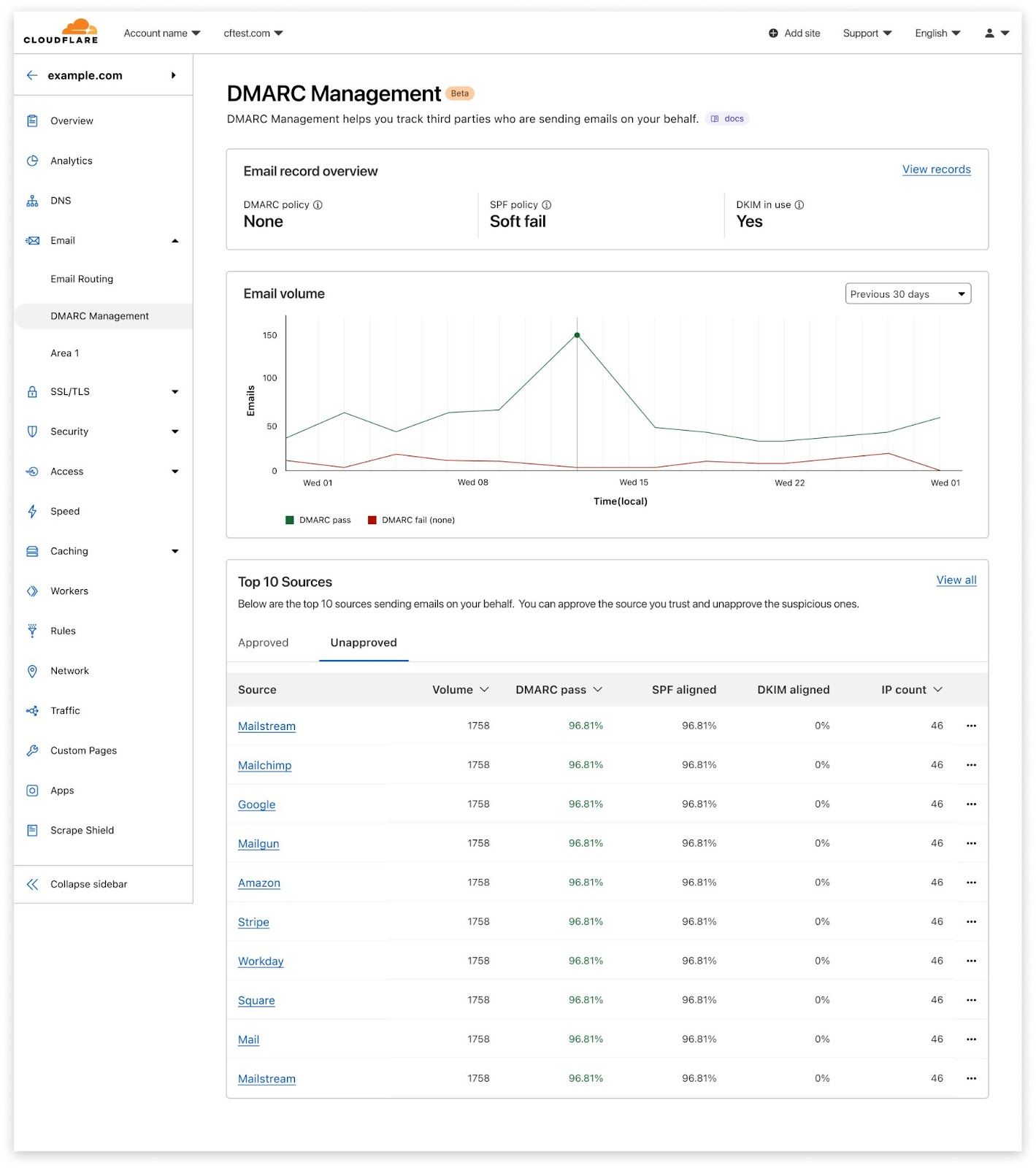

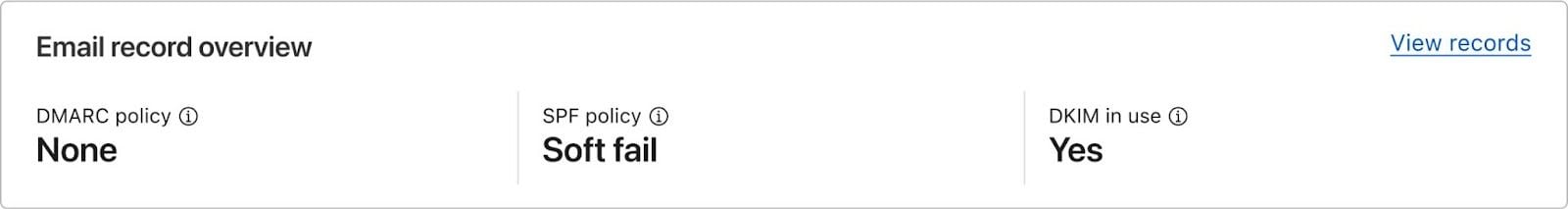

DMARC Managementの上部には、ドメインの送信セキュリティ設定、特にDMARC、DKIM、SPFが一目でわかるように表示されています。DMARC Managementは、まもなくインバウンドメールのセキュリティに関するレポートも開始し、STARTTLS、MTA-STS、DANE、TLSのレポートも含まれます。

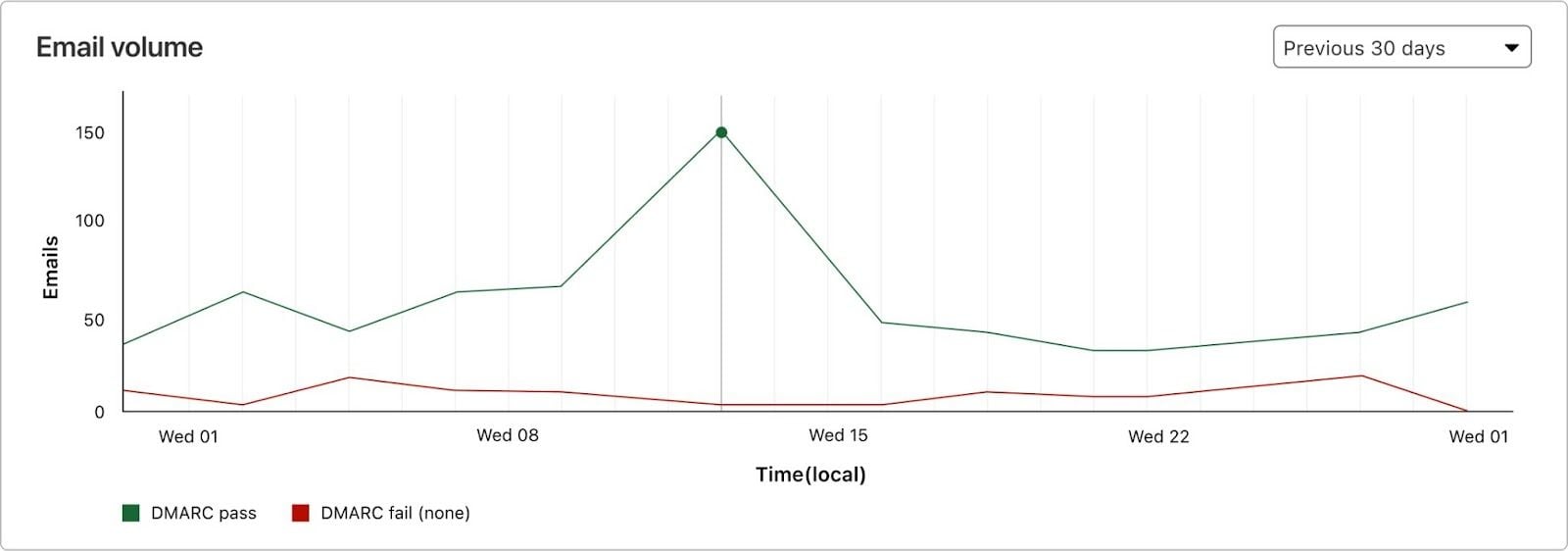

中段は、経時的なメール量を示しており、個々の線はDMARCを通過したものと失敗したものを示しています。

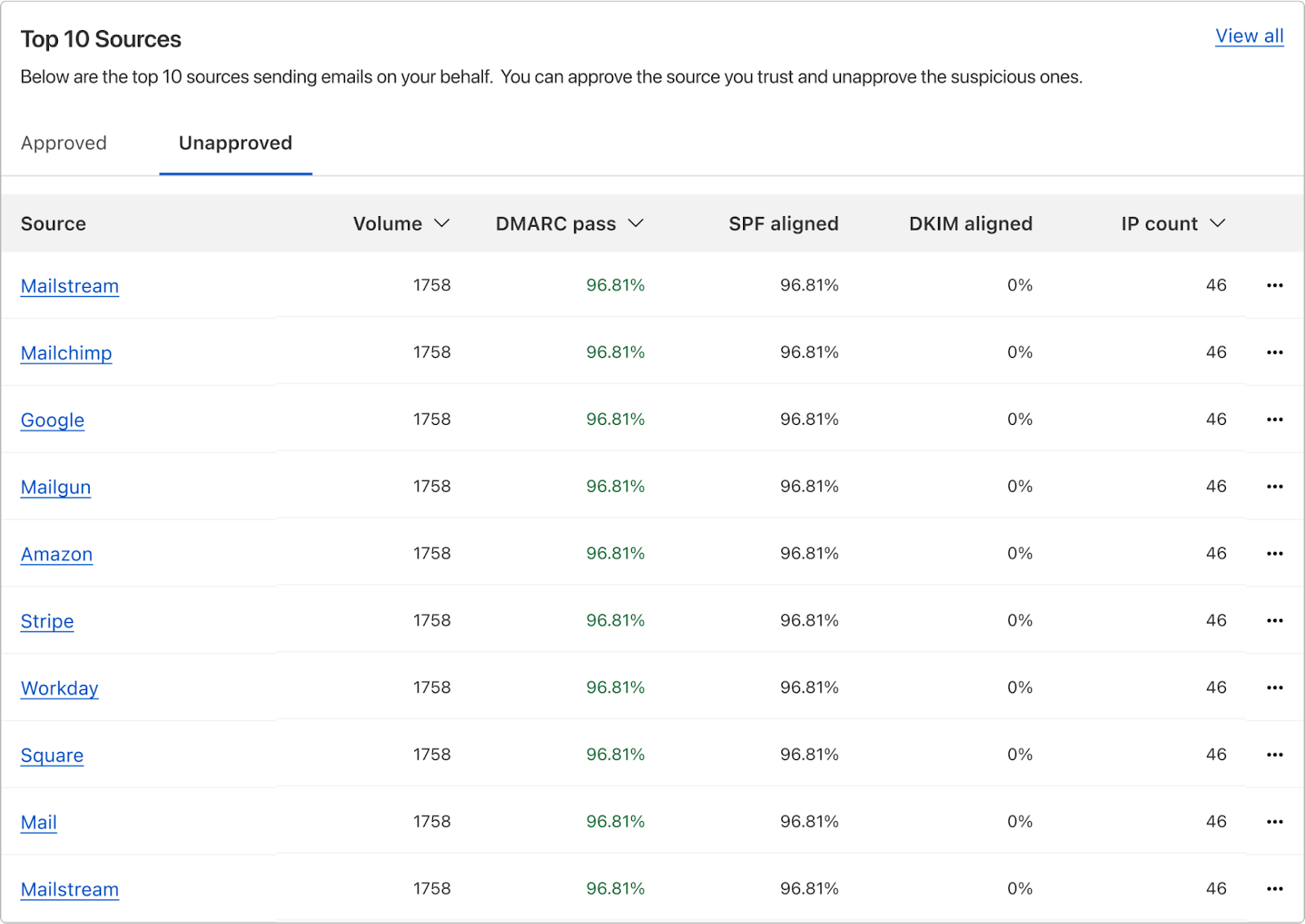

以下では、各ソースから送信されたメールメッセージの数(DMARCレポートによる)、および対応するDMARC、SPF、DKIMの統計情報を含む追加情報をご覧いただけます。「...」をクリックすると、これらのソースを承認(つまりSPFに含める)することができ、DKIMが正しく設定されていない可能性のあるアプリケーションを簡単に発見することができます。

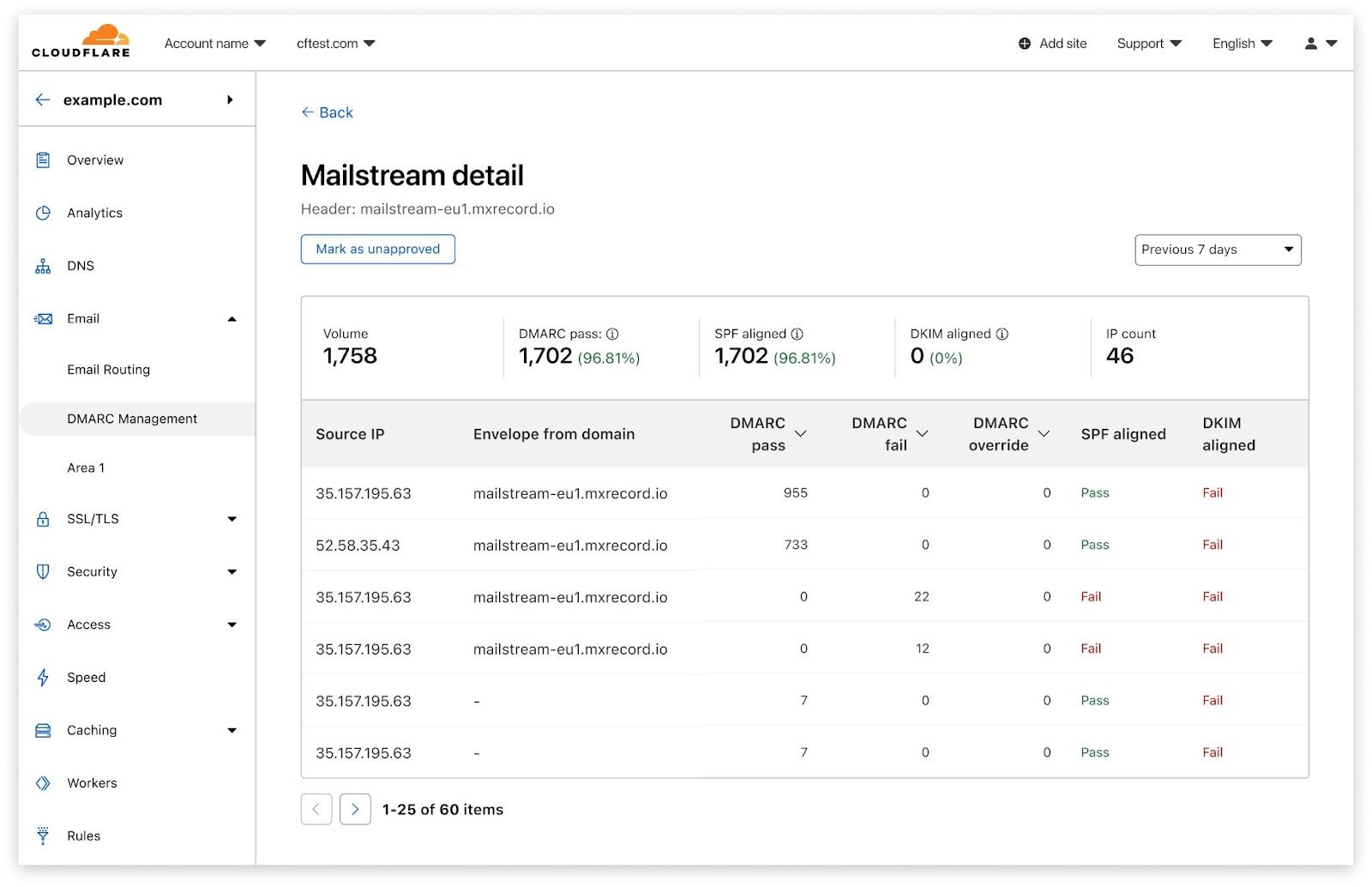

任意のソースをクリックすると、そのソースのIPアドレスごとに同じDMARC、SPF、DKIMの統計情報が表示されます。これは、例えばSPFレコードに含める必要がある追加のIPアドレスがあるかどうかを識別する方法です。

失敗したものは、正規のものであれば承認(技術的にはSPFレコードに含めることを意味します)するか、DMARCポリシーがp=rejectで設定されている場合は承認されないまま、受信サーバーで拒否することで対処を行う必要があります。

DMARCの拒否ポリシーに到達することが目標ですが、すべての正当な送信サービスがSPF(および必要に応じてDKIM)で説明されているという高い信頼性が得られるまでは、このような制限的なポリシーを適用するべきではありません。ドメインからメッセージを送信するサービスの数によっては数週間かかる場合がありますが、DMARC Managementを使用すると、準備ができたらすぐに把握できます。

他に必要なもの

許可されたメール送信者(送信元)を承認し、DMARCで隔離または拒否するように設定すれば、ブランドと組織の安全性は格段に高まると確信できるはずです。それ以降、承認済みソースリストに目を通すのにチームで要する時間は月に数分以内となり、非常に簡便な作業となります。理想的には、自社ドメインからメールを送信する新しいアプリケーションが社内に導入された場合、対応するIPアドレスをSPFレコードに積極的に含めることです。

しかし、含めなかった場合でも、セキュリティセンターの[セキュリティインサイト]タブに、他の重要なセキュリティ問題と一緒に、新しい未承認の送信者の通知が表示され、確認・管理することができます。

![Cloudflare セキュリティセンターの[インサイトの概要]セクションは、新しい未承認の送信者がいる場合に通知を表示します。](https://blog.cloudflare.com/content/images/2023/03/Screenshot-with-unapproved-senders.jpg)

または、DMARC Managementの未承認リストを数週間ごとに確認することも可能です。

正規の送信元が未承認と表示されたら、「...」をクリックし、承認にマークします。

今後の展開について

DMARC Managementは、電子メールのセキュリティを次のレベルに引き上げるものであり、これはほんの始まりに過ぎません。

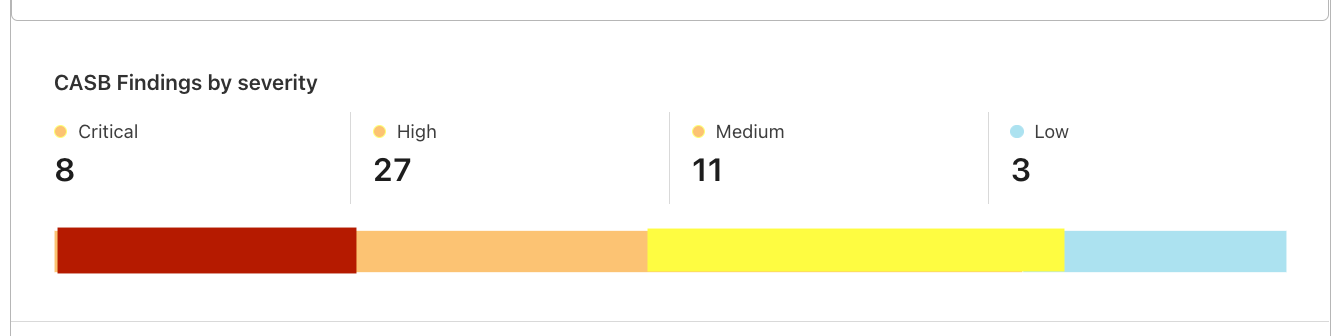

私たちは、お客様にセキュリティに関するより多くのインサイトを提供する機能への投資を実証できることを嬉しく思います。今後、CloudflareのCloud Access Security Broker(CASB)からセキュリティセンターにセキュリティ分析を接続する予定です。

今回の製品統合により、お客様はより広範囲なSaaSのセキュリティ状況を一目で把握することができるようになります。CASBの調査結果(または一般的なSaaSアプリで特定されたセキュリティ問題)の構成を、重大度、SaaS統合の健全性、隠れた問題の数によって明らかにすることで、IT管理者とセキュリティ管理者は、1つのソースからより広範なセキュリティ領域の状況を把握できるようになります。

セキュリティセンターのCASBに関するさらなるニュースにご期待ください。新しい情報が出てくるまでの間でも、これらのDMARC Managementベータ版の待機リストにご登録いただけます。また、まだご利用でないお客様は、Cloudflare Area 1をご確認いただき、フィッシングリスク評価をご依頼いただき、フィッシング、なりすまし、スパムメールがお客様の環境に入ってくることをブロックすることをお勧めします。