Im ersten Quartal 2020 veränderte sich unser Leben innerhalb weniger Wochen. Jetzt sind wir mehr denn je auf Online-Dienste angewiesen. Wer kann, arbeitet von zu Hause aus. Schüler aller Altersgruppen und Klassenstufen werden online unterrichtet. Wir haben Vernetzung neu definiert. Doch je stärker die Öffentlichkeit auf Online-Dienste angewiesen ist, desto mehr lohnt es sich für Angreifer, Chaos zu verursachen und unseren Alltag zu beeinträchtigen. Es ist also keine Überraschung, dass wir im ersten Quartal 2020 (1. Januar bis 31. März 2020) einen Anstieg an Angriffen verzeichneten – vor allem, nachdem in der zweiten Märzhälfte viele Behörden einen Lockdown anordneten.

Dieser Trend zunehmender DDoS-Angriffe setzte sich im zweiten Quartal 2020 (1. April bis 30. Juni 2020) fort und beschleunigte sich sogar:

- Die Zahl der über unser Netzwerk beobachteten L3/4-DDoS-Angriffe hat sich im Vergleich zu den ersten drei Monaten des Jahres verdoppelt.

- Auch das Ausmaß der größten L3/4-DDoS-Angriffe nahm deutlich zu. Wir haben einige der größten Angriffe registriert, die jemals über unser Netzwerk aufgezeichnet wurden.

- Wir beobachteten, dass mehr Angriffsvektoren eingesetzt wurden und die Angriffe geografisch stärker verteilt waren.

Die Zahl der globalen L3/4-DDoS-Angriffe hat sich im zweiten Quartal verdoppelt

Gatebot ist das primäre DDoS-Schutzsystem von Cloudflare. Es erkennt und bekämpft automatisch global verteilte DDoS-Angriffe. Unter einem globalen DDoS-Angriff versteht man einen Angriff, der in mehr als einem unserer Edge-Rechenzentren registriert wird. Diese Attacken werden in der Regel von raffinierten Angreifern ausgeführt – mit Botnetzen, die aus Zehntausenden bis Millionen Bots bestehen.

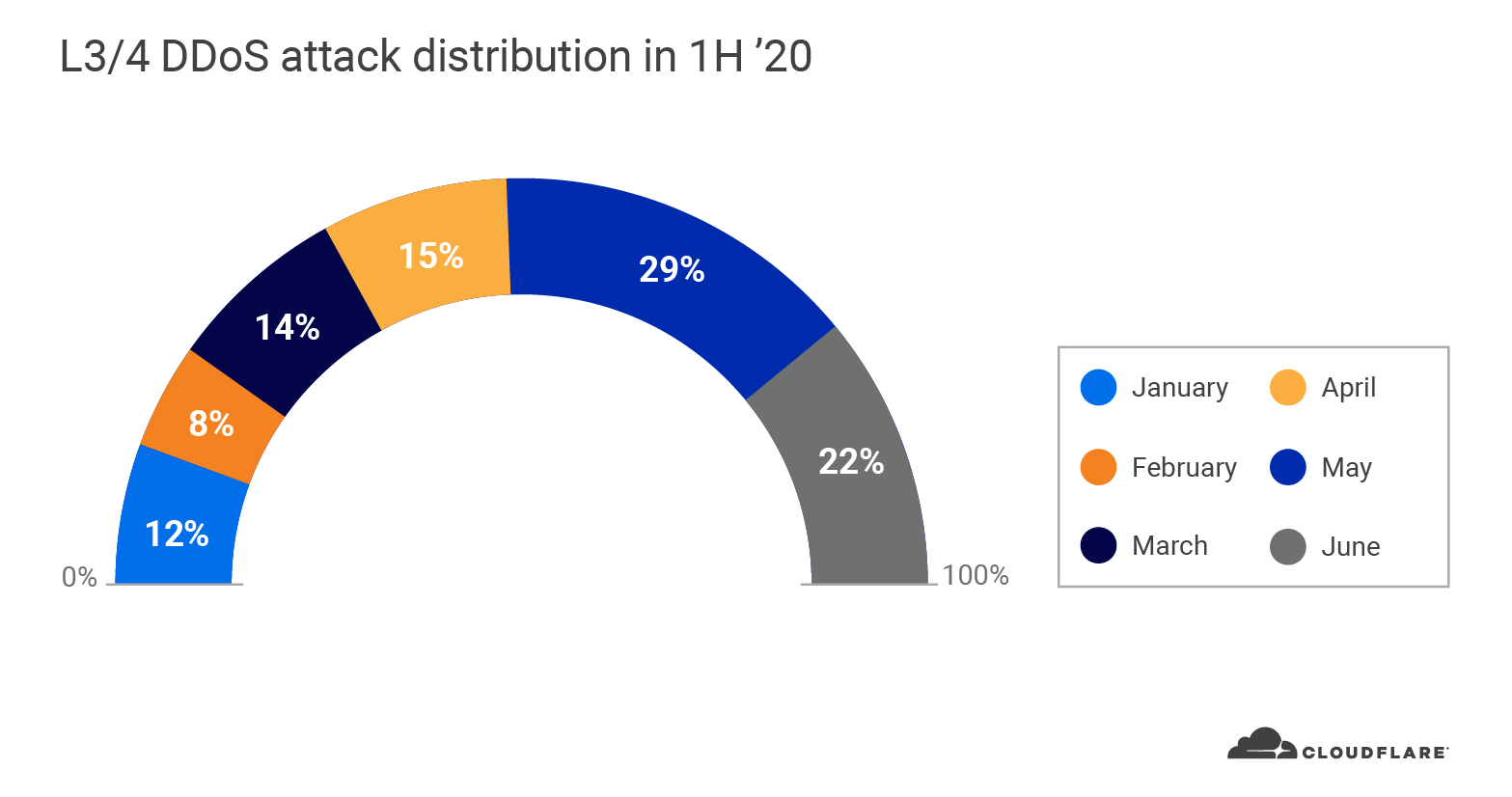

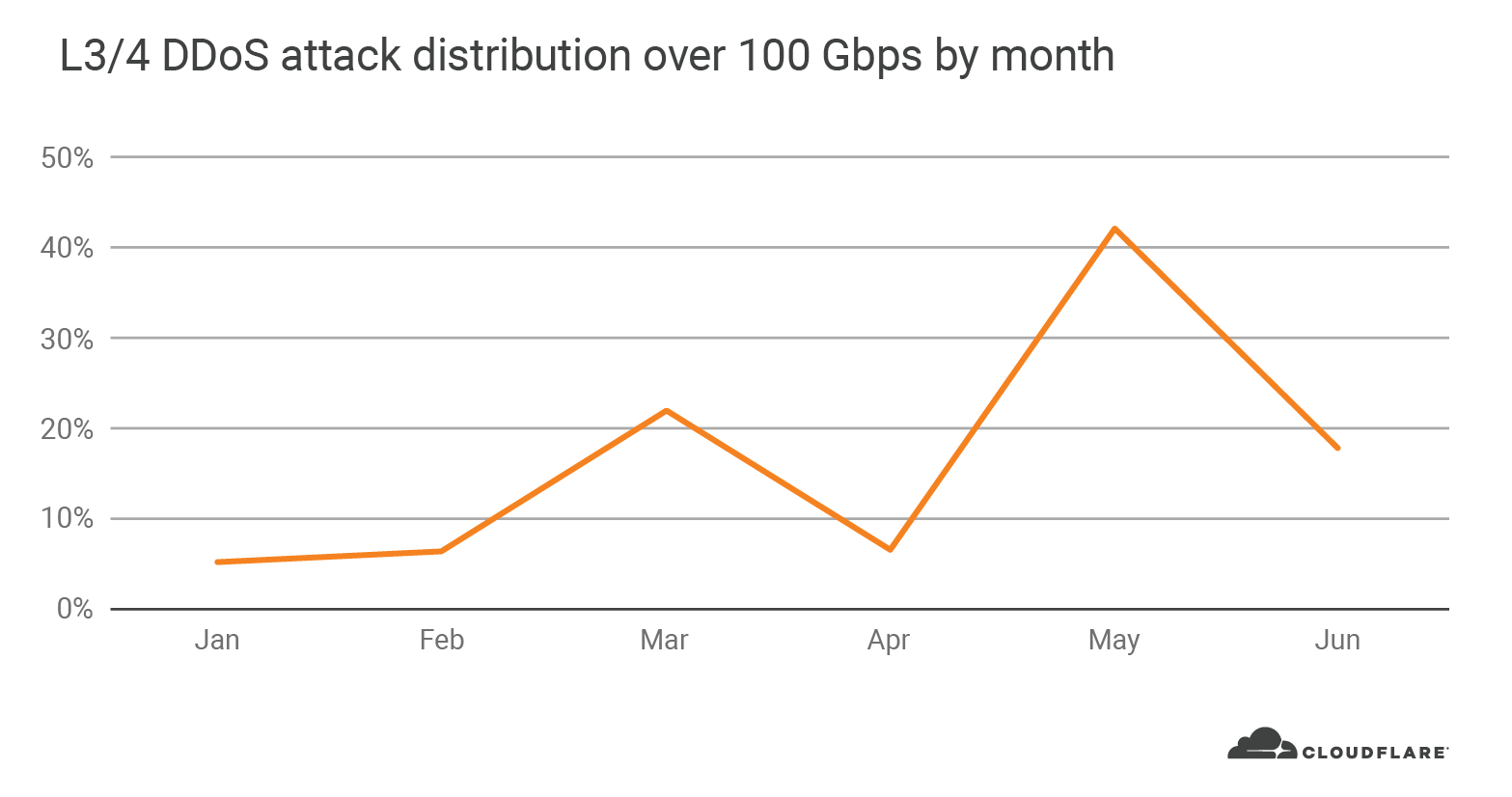

Raffinierte Angreifer hielten Gatebot im zweiten Quartal auf Trab. Die Gesamtzahl der globalen L3/4-DDoS-Angriffe, die Gatebot in diesem Zeitraum entdeckt und bekämpft hat, verdoppelte sich im Quartalsvergleich. In unserem DDoS-Bericht für das erste Quartal meldeten wir einen sprunghaften Anstieg der Zahl und des Umfangs der Angriffe. Dieser Trend hat im zweiten Quartal weiter an Fahrt aufgenommen; über 66 % aller weltweiten DDoS-Angriffe im Jahr 2020 ereigneten sich im zweiten Quartal (ein Anstieg von fast 100 %). Während der ersten Jahreshälfte wurde die höchste Aktivität im Mai registriert, gefolgt von Juni und April. Fast ein Drittel aller L3/4-DDoS-Angriffe fand im Mai statt.

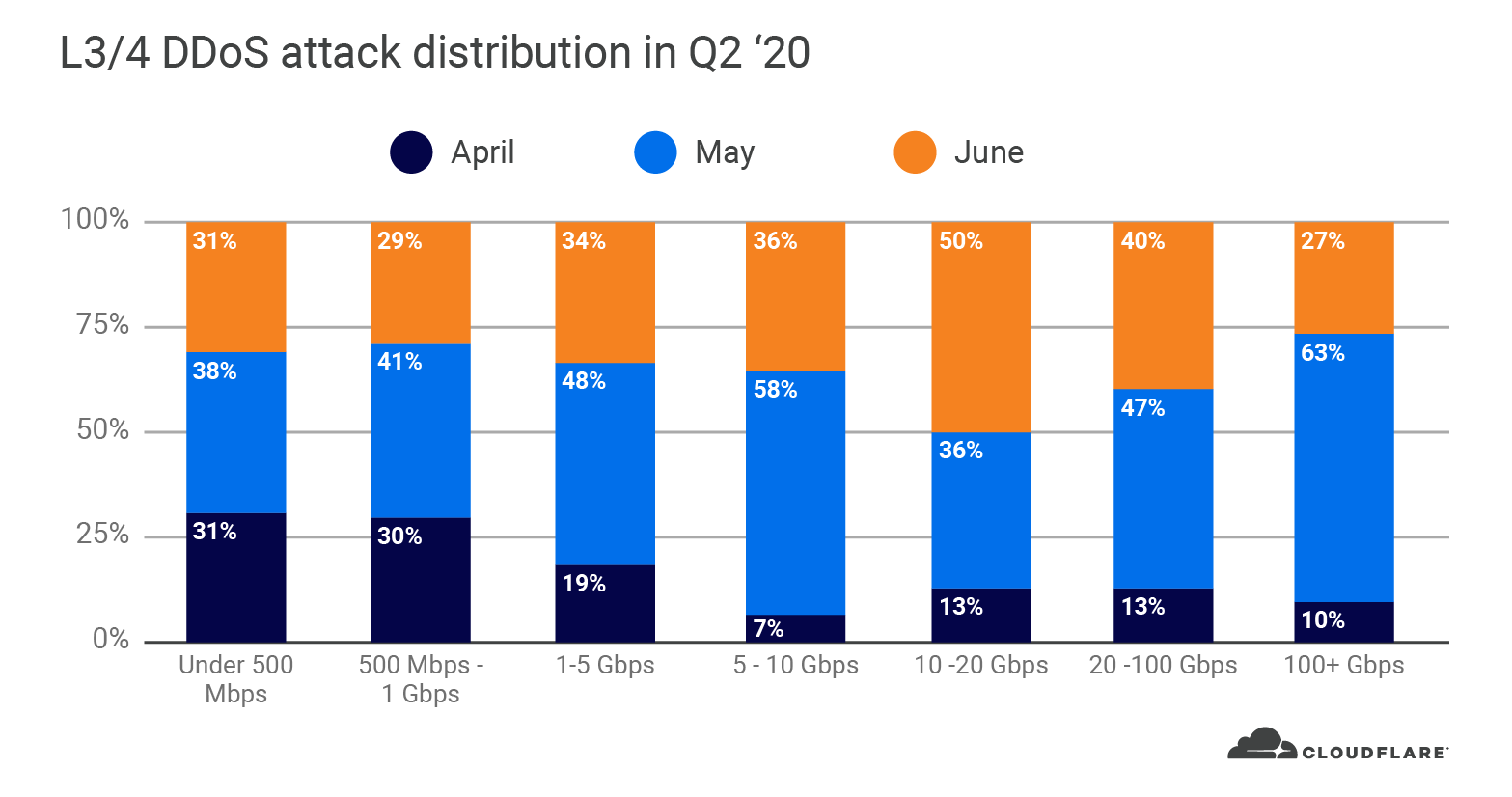

Zudem wurden 63 % aller L3/4-DDoS-Angriffe mit einem Spitzenwert von über 100 Gbit/s im Mai verzeichnet. Als sich die globale Pandemie im Mai weltweit weiter zuspitzte, waren die Angreifer besonders darauf erpicht, Websites und andere Webapplikationen lahmzulegen.

Kleine Angriffe überwiegen weiterhin, der Umfang großer Angriffe nimmt zu

Die Stärke eines DDoS-Angriff bemisst sich an seiner Größe – der tatsächlichen Anzahl von Paketen oder Bits, die die Verbindung fluten, um das Ziel auszuschalten. Ein „großer“ DDoS-Angriff ist ein Angriff, der bei hohem Internet-Traffic seinen Zenit erreicht. Das Datenaufkommen kann dabei in Paketen oder Bits gemessen werden. Angriffe mit hohen Bitraten zielen darauf ab, die Internetverbindung voll auszulasten. Bei Attacken mit hohen Paketmengen geht es um die Überlastung von Routern oder anderen Inline-Hardwaregeräten.

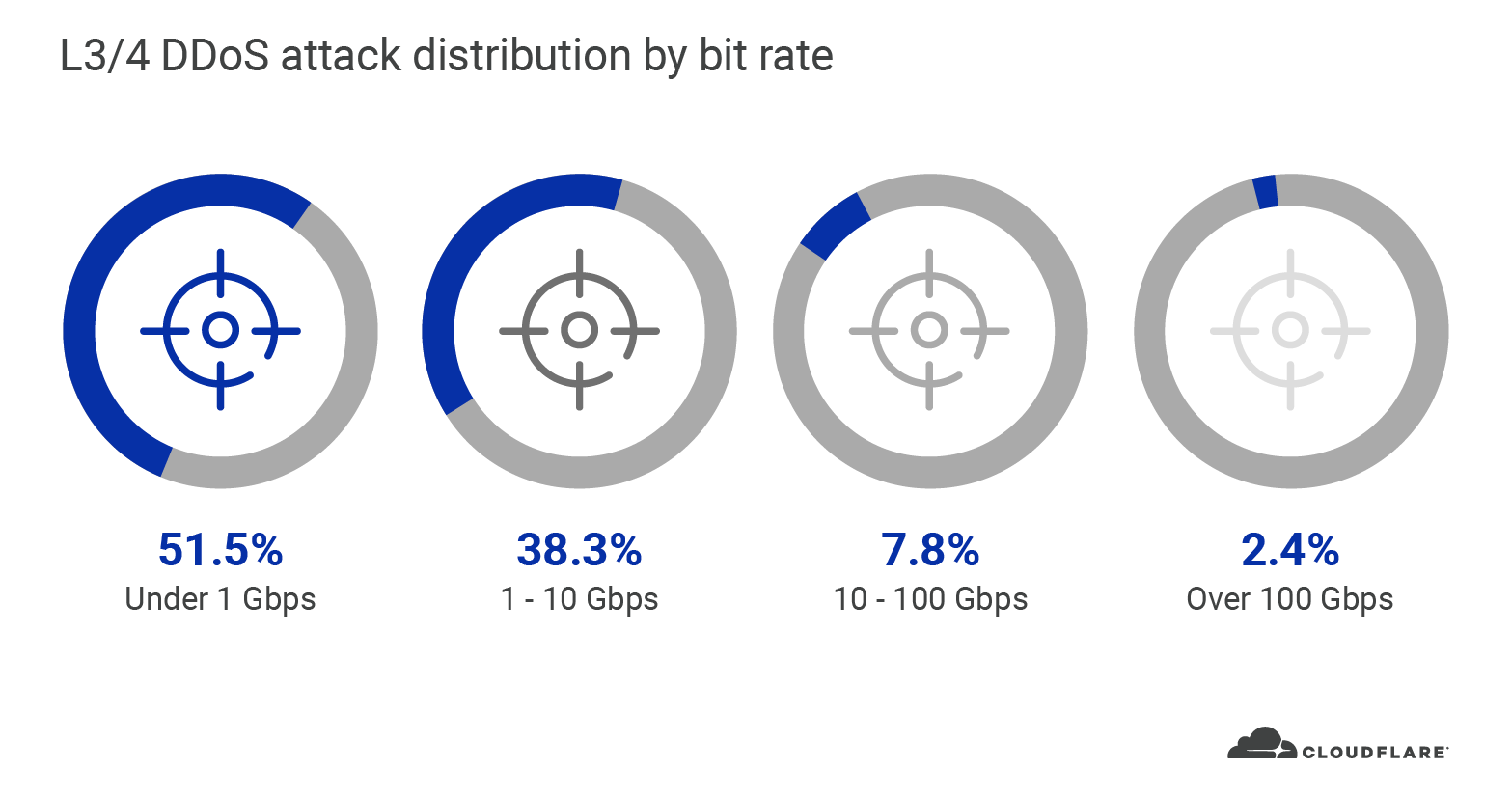

Ähnlich wie im ersten Quartal war auch die Mehrzahl der DDoS-Angriffe im zweiten Jahresviertel im Hinblick auf den Umfang des Cloudflare-Netzwerks relativ „klein“. Im zweiten Quartal erreichten fast 90 % aller von uns beobachteten L3/4-DDoS-Angriffe ihren Höhepunkt schon bei weniger 10 Gbit/s. Doch auch kleine Angriffe, deren Spitzenwerte unterhalb dieser Schwelle liegen, können die meisten Websites und Webapplikationen leicht ausschalten, wenn diese nicht durch einen cloudbasierten DDoS-Abwehrdienst geschützt sind.

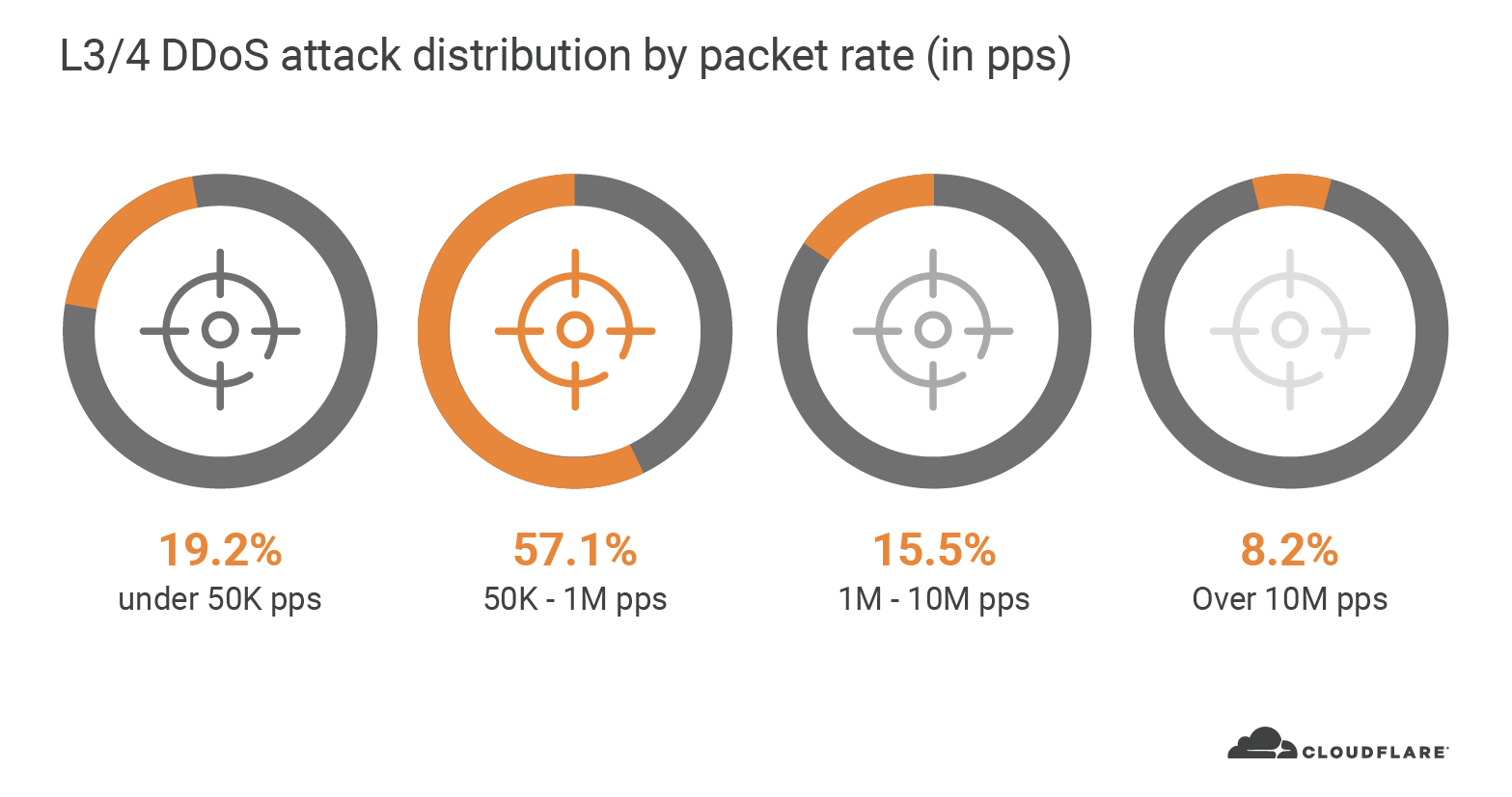

Was die Paketzahl angeht, bewegten sich die Spitzenwerte von 76 % der L3/4-DDoS-Angriffe bei bis zu 1 Mio. Paketen pro Sekunde (pps). Normalerweise kann eine 1-Gbit/s-Ethernet-Schnittstelle zwischen 80.000 und 1,5 Mio. pps übermitteln. Wenn man jedoch davon ausgeht, dass eine Schnittstelle auch für legitimen Traffic verwendet wird und dass die Schnittstellen der meisten Unternehmen weitaus weniger als 1 Gbit/s bewältigen können, wird deutlich, dass selbst „kleine“ DDoS-Angriffe Websites und Webapplikationen leicht lahmlegen können.

Was die Dauer betrifft, so erstreckten sich 83 % aller Angriffe über einen Zeitraum von 30 bis 60 Minuten. Einen ähnlichen Trend hatten wir im ersten Quartal verzeichnet, in dem sich 79 % der Attacken innerhalb dieser Spanne bewegten. Der Zeitraum mag kurz erscheinen, aber stellen Sie sich dies als einen 30- bis 60-minütigen Cyberkampf zwischen Ihrem Sicherheitsteam und den Angreifern vor. Plötzlich scheinen die 30 bis 60 Minuten nicht mehr so kurz. Wenn ein DDoS-Angriff zu einem Ausfall von Diensten führt oder diese beeinträchtigt, kann es zudem noch deutlich länger dauern, Ihre Geräte neu zu starten und Ihre Dienste wieder an den Start zu bringen, und jede Minute kostet Sie Umsatz und schadet Ihrem Ruf.

Im zweiten Quartal verzeichnete unser Netzwerk die bislang größten DDoS-Angriffe

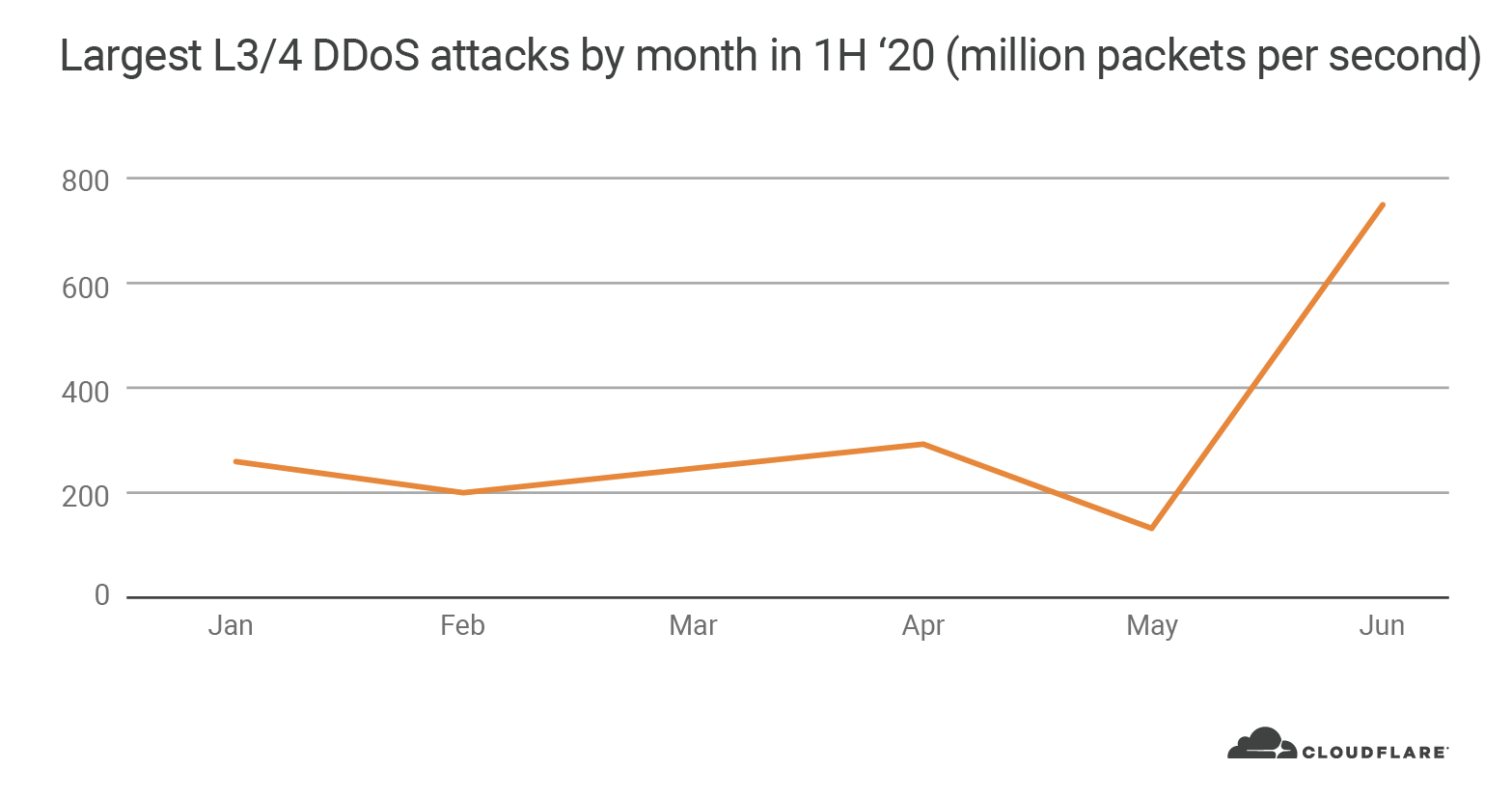

In diesem Quartal registrierten wir eine zunehmende Zahl umfangreicher Angriffe – sowohl in Bezug auf die Paketmenge als auch auf die Bitrate. Tatsächlich wurden im Jahr 2020 88 % aller DDoS-Angriffe, die ihren Höhepunkt bei über 100 Gbit/s erreichten, nach Inkrafttreten von Lockdowns im März gestartet. Auch hier war der Mai nicht nur der Monat mit den meisten Attacken, sondern auch mit der höchsten Zahl von Großangriffen über 100 Gbit/s.

Hinsichtlich der Paketgröße übertraf der Juni allerdings den Mai mit einem gewaltigen Angriff mit 754 Millionen pps. Abgesehen von dieser Offensive blieben die maximalen Paketmengen während des gesamten Quartals mit etwa 200 Millionen pps weitgehend konstant.

Der Angriff mit 754 Millionen pps wurde automatisch erkannt und durch Cloudflare bekämpft. Er war Teil einer gezielten viertägigen Kampagne vom 18. bis zum 21. Juni. Zeitweise nahm dabei der Angriffs-Traffic von über 316.000 IP-Adressen nur eine einzige Cloudflare-IP-Adresse ins Visier.

Die DDoS-Schutzsysteme von Cloudflare haben den Angriff automatisch erkannt und bekämpft – dank der Größe und globalen Reichweite unseres Netzwerks hat sich dieser nicht auf die Performance der Seite ausgewirkt. Ein globales Netzwerk ist bei der Abwehr großer Angriffe von entscheidender Bedeutung, weil es den Angriffs-Traffic absorbieren und nahe des Ursprungs bekämpfen kann. Der legitime Kunden-Traffic kann unterdessen weiter fließen, ohne dass sich die Latenz erhöht oder Dienste unterbrochen werden.

Die USA sind das Hauptangriffsziel

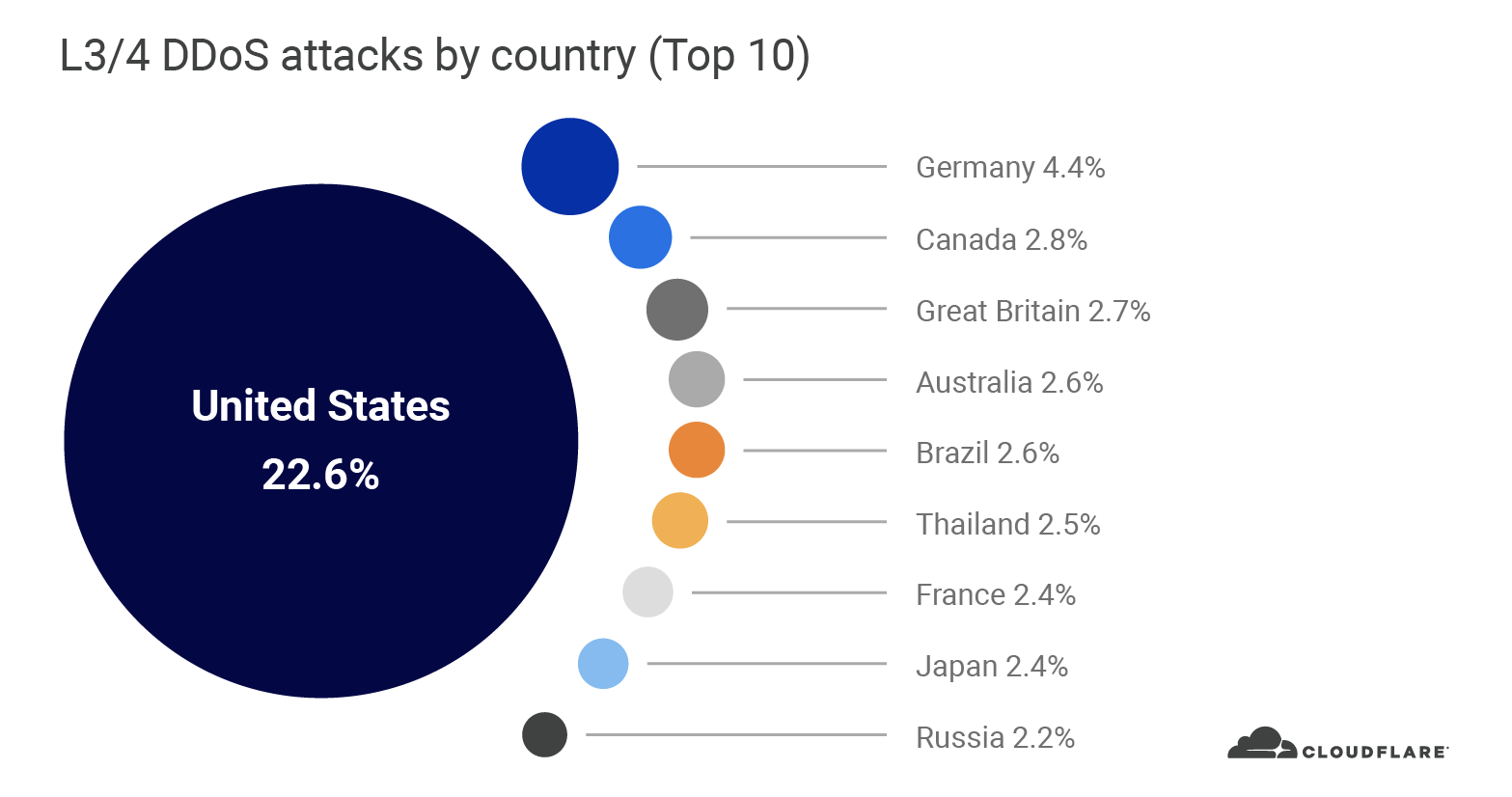

Betrachtet man die Verteilung der L3/4-DDoS-Angriffe nach Ländern, so waren unsere Rechenzentren in den USA den meisten Angriffen ausgesetzt (22,6 %), gefolgt von Deutschland (4,4 %), Kanada (2,7 %) und Großbritannien (2,6 %).

Wenn man sich die Gesamtzahl der Angriffsbytes anschaut, die von jedem Cloudflare-Rechenzentrum bekämpft wurden, liegen die USA wieder an der Spitze (34,9 %), jedoch gefolgt von Hongkong (6,6 %), Russland (6,5 %), Deutschland (4,5 %) und Kolumbien (3,7 %). Der Grund für diese Änderung liegt in der Gesamtmenge an Bandbreite, die bei den einzelnen Angriffen erzeugt wurde. So kam Hongkong zwar aufgrund der relativ geringen Anzahl von Angriffen (1,8 %), nicht unter die Top 10 der meisten Angriffe. Aber die Angriffe waren sehr umfangreich und erzeugten so viel Angriffs-Traffic, dass Hongkong bei der Gesamtzahl der Angriffsbytes auf den zweiten Platz schnellte.

Bei der Analyse von L3/4-DDoS-Angriffen wird der Traffic nach den Standorten der Cloudflare-Edge-Rechenzentren und nicht nach dem Standort der Quell-IP gebündelt. Der Grund dafür: Bei L3/4-Angriffen kann die Quell-IP-Adresse „gefälscht“ (verändert) werden, um die Angriffsquelle zu verschleiern. Würde das Land auf Grundlage einer gefälschten Quell-IP abgeleitet, hätte das eine Verfälschung der Ergebnisse zur Folge. Das Problem der gefälschten IPs wird dadurch gelöst, dass die Angriffsdaten nach dem Standort des Rechenzentrums von Cloudflare angezeigt werden, in dem der Angriff beobachtet wurde. In unserem Bericht liefern wir geografisch genaue Angaben, weil wir Rechenzentren in über 200 Städten auf der ganzen Welt unterhalten.

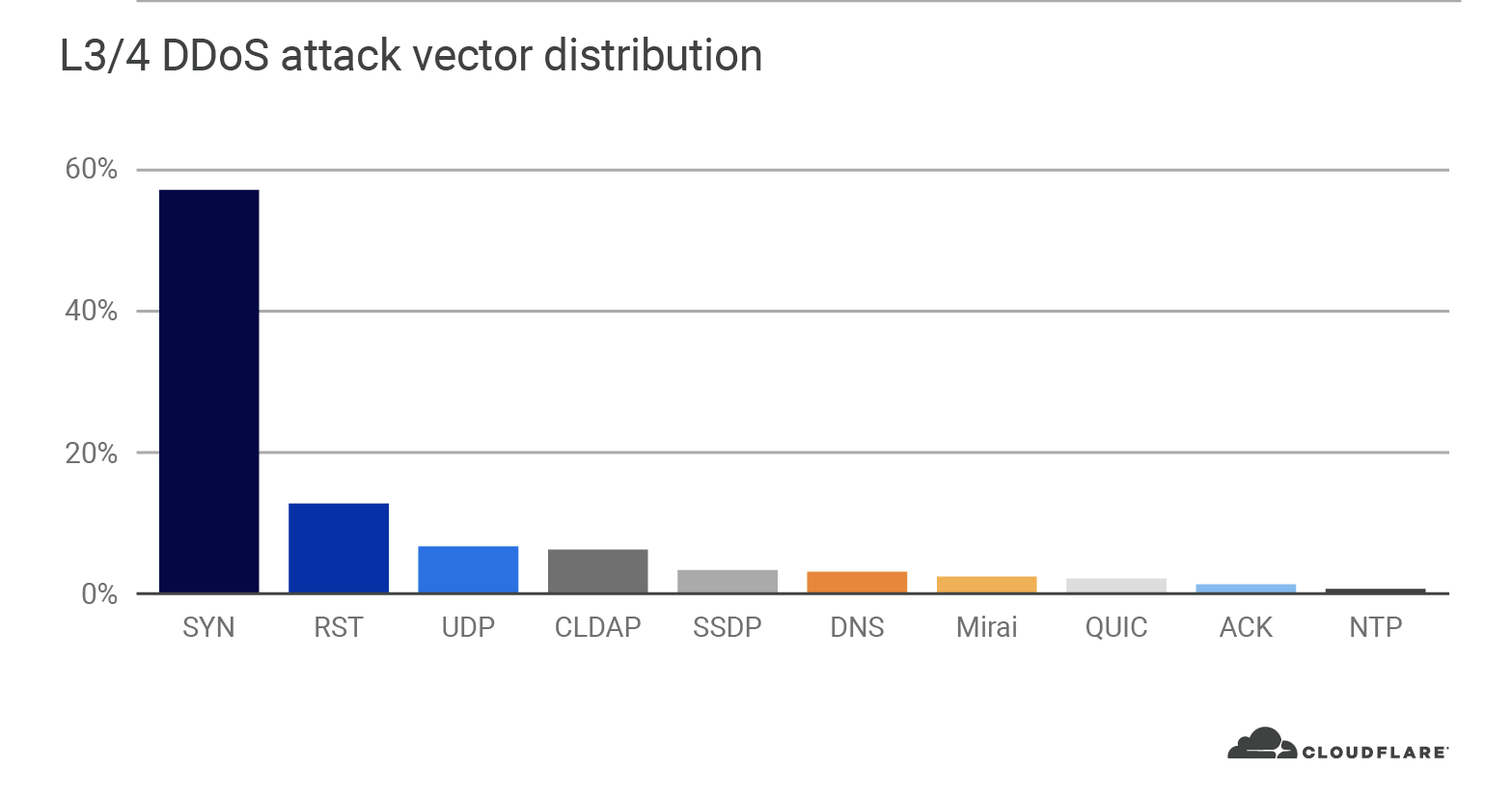

57 % aller L3/4-DDoS-Angriffe im zweiten Quartal waren SYN-Floods

Mit dem Begriff Angriffsvektor beschreibt man die Methode des Angriffs. Im zweiten Quartal beobachteten wir, dass bei L3/4-DDoS-Angriffen eine größere Zahl an Vektoren verwendet wurden. Insgesamt wurden im zweiten Quartal 39 verschiedene Arten von Angriffsvektoren eingesetzt, verglichen mit 34 im ersten Quartal. SYN-Floods bildeten die Mehrheit mit einem Anteil von über 57 %, gefolgt von RST- (13 %), UDP- (7 %), CLDAP- (6 %) und SSDP-Angriffen (3 %).

SYN-Flood-Angriffe versuchen, den Handshake-Prozess einer TCP-Verbindung auszunutzen. Durch wiederholtes Senden von ersten Verbindungsanfragepaketen mit einem Synchronize Flag (SYN) versucht der Angreifer, die Verbindungstabelle des Routers zu überlasten, in der der Status von TCP-Verbindungen verfolgt wird. Der Router antwortet mit einem Paket, das ein Synchronized Acknowledgement Flag (SYN-ACK) enthält, weist jeder gegebenen Verbindung eine bestimmte Menge Speicher zu und wartet irrtümlicherweise darauf, dass der Client mit einer endgültigen Bestätigung (ACK) antwortet. Wenn eine ausreichende Anzahl von SYNs den Speicher des Routers belegt, kann der Router legitimen Clients keine weitere Speicherkapazität mehr zuweisen, was zu einem Denial Of Service führt.

Unabhängig vom Angriffsvektor erkennt und bekämpft Cloudflare zustandsbehaftete oder zustandslose DDoS-Angriffe automatisch mithilfe einer dreigleisigen Abwehrmethode auf Grundlage unserer selbst entwickelten DDoS-Schutzsysteme:

- Gatebot. Die zentralisierten DDoS-Schutzsysteme von Cloudflare zur Erkennung und Bekämpfung global verteilter volumetrischer DDoS-Angriffe. Gatebot läuft im Hauptrechenzentrum unseres Netzwerks. Es erhält Proben von jedem unserer Randrechenzentren, analysiert sie und sendet automatisch Anweisungen zur Schadensbekämpfung, wenn Angriffe erkannt werden. Gatebot ist auch mit den Webservern unserer Kunden synchronisiert, um ihren Zustand zu ermitteln und entsprechend eine maßgeschneiderte Abwehr zu aktivieren.

- dosd (Denial-of-Service-Daemon). Die dezentralisierten DDoS-Schutzsysteme von Cloudflare. dosd läuft autonom auf jedem Server in allen Cloudflare-Rechenzentren weltweit, analysiert den Traffic und wendet bei Bedarf lokale Abwehrregeln an. dosd ist nicht nur in der Lage, Angriffe blitzschnell zu erkennen und zu bekämpfen, sondern verbessert auch die Ausfallsicherheit unseres Netzwerks erheblich. Dazu delegiert das System die Erkennungs- und Abwehrkapazitäten an den Rand des Netzwerks.

- flowtrackd (Flow Tracking Daemon). TCP-Statusverfolgung von Cloudflare zur Erkennung und Bekämpfung der am stärksten randomisierten und raffiniertesten TCP-basierten DDoS-Angriffe in unidirektionalen Routing-Topologien. flowtrackd kann den Zustand einer TCP-Verbindung ermitteln und dann Pakete, die nicht zu einer legitimen Verbindung gehören, verwerfen, auf den Prüfstand stellen oder deren Menge begrenzen.

Zusätzlich zu unseren automatisierten DDoS-Schutzsystemen liefert Cloudflare auch Echtzeit-Bedrohungsinformationen, anhand derer Angriffe automatisch bekämpft werden. Darüber hinaus bieten wir Kunden eine Firewall, Durchsatzratenbegrenzung und zusätzliche Tools, um ihren Schutz weiter anzupassen und zu optimieren.

DDoS-Abwehr von Cloudflare

Da sich die Internetnutzung von Unternehmen und Privatpersonen ständig weiterentwickelt, ist zu erwarten, dass sich auch die DDoS-Taktiken anpassen werden. Cloudflare schützt Websites, Anwendungen und ganze Netzwerke vor DDoS-Angriffen jeder Größe, Art und Komplexität.

Unsere Kunden und Branchenanalysten empfehlen unsere umfassende Lösung aus drei Hauptgründen:

- Netzwerkgröße: Das 37-Tbit/s-Netzwerk von Cloudflare kann Angriffe jeder Größe, Art und Komplexität leicht blockieren. Die DDoS-Abwehrkapazität des Cloudflare-Netzwerks ist höher als die der nächsten vier Wettbewerber zusammen.

- Abwehrzeit: Cloudflare bekämpft die meisten Angriffe auf dem Network Layer global in weniger als 10 Sekunden – und wenn statische Regeln vorkonfiguriert sind, dann sofort (0 Sekunden). Dank unserer globalen Präsenz bekämpfen wir Angriffe in der Nähe ihres Ursprungs mit minimaler Latenz. In einigen Fällen ist der Traffic sogar schneller, als wenn er über das öffentliche Internet geleitet wird.

- Bedrohungserkennung: Die DDoS-Abwehr von Cloudflare speist sich aus Bedrohungsinformationen von über 27 Millionen Websites und Webapplikationen. Darüber hinaus wird die Bedrohungserkennung in kundenseitige Firewalls und Tools integriert, um unsere Kunden zu unterstützen.

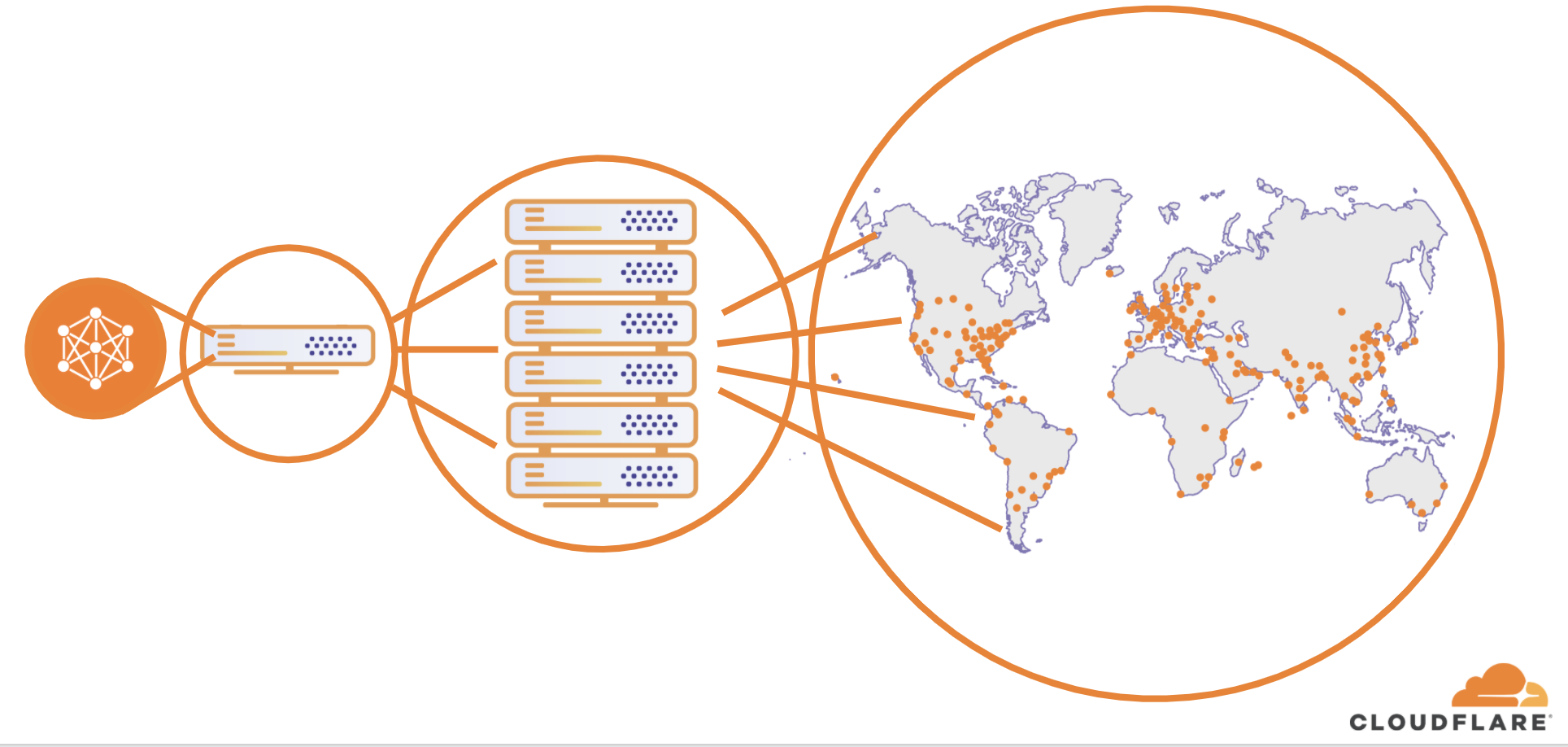

Cloudflare nimmt aufgrund der Architektur des firmeneigenen Netzwerks auf dem Markt eine einzigartige Position ein und bietet Kunden DDoS-Abwehr beispielloser Größe, Geschwindigkeit und Raffinesse. Das Netzwerk von Cloudflare ist wie ein Fraktal: Jeder Dienst läuft auf jedem Server in allen Cloudflare-Rechenzentren. Weil sich diese über mehr als 200 Städte weltweit verteilen, kann Cloudflare Angriffe in der Nähe des Ursprungs erkennen und bekämpfen – unabhängig von der Größe, der Quelle oder der Art des Angriffs.

Wenn Sie weitere Informationen zu der DDoS-Lösung von Cloudflare benötigen, kontaktieren Sie uns. Sie können aber auch gleich loslegen.

Gern begrüßen wir Sie auch bei unserem kommenden Live-Webinar zum Thema. Darin erörtern wir die Trends in diesem Bereich sowie die Strategien, mit denen Unternehmen DDoS-Angriffe bekämpfen und die Verfügbarkeit und Geschwindigkeit ihrer Netzwerke sicherstellen können. Sie können sich hier registrieren.