Im Juli haben wir den Beta-Zugang zu unserem neuesten Zero Trust-Produkt, Data Loss Prevention (DLP), angekündigt. Heute freuen wir uns noch mehr, Ihnen mitteilen zu können, dass DLP für Kunden allgemein verfügbar ist! Jeder Kunde kann nun Einblick in und Kontrolle über sensible Daten erhalten, die sich in, aus und um sein Unternehmensnetzwerk bewegen. Wenn Sie daran interessiert sind, schauen Sie sich das Ende dieses Beitrags an.

Was ist DLP?

Data Loss Prevention hilft Ihnen, eine der größten Herausforderungen zu meistern: die Identifizierung und den Schutz sensibler Daten. Die Migration in die Cloud hat die Nachverfolgung und Kontrolle sensibler Informationen schwieriger denn je gemacht. Mitarbeiter verwenden eine ständig wachsende Liste von Tools, um eine riesige Menge an Daten zu manipulieren. In der Zwischenzeit kämpfen IT- und Sicherheitsmanager damit, herauszufinden, wer Zugang zu sensiblen Daten haben sollte, wie diese Daten gespeichert werden und wohin diese Daten übertragen werden dürfen.

Data Loss Prevention ermöglicht es Ihnen, Ihre Daten auf der Grundlage von Merkmalen wie Schlüsselwörtern oder Mustern zu schützen. Der Traffic wird bei der Übertragung in und aus der Unternehmensinfrastruktur auf Hinweise auf sensible Daten untersucht. Wenn Hinweise gefunden werden, wird der Datenverkehr gemäß den Regeln des Kunden zugelassen oder blockiert.

Die häufigste Anwendung für DLP ist der Schutz von personenbezogenen Daten (PII), aber viele Kunden sind auch am Schutz von geistigem Eigentum, Quellcode, Finanzdaten oder anderen für das Unternehmen wichtigen Informationen interessiert. Die ordnungsgemäße Datennutzung kann beinhalten, wer die Daten verwendet hat, wohin die Daten gesendet wurden und wie die Daten gespeichert werden.

Wie sieht DLP den Traffic in meinem Unternehmen?

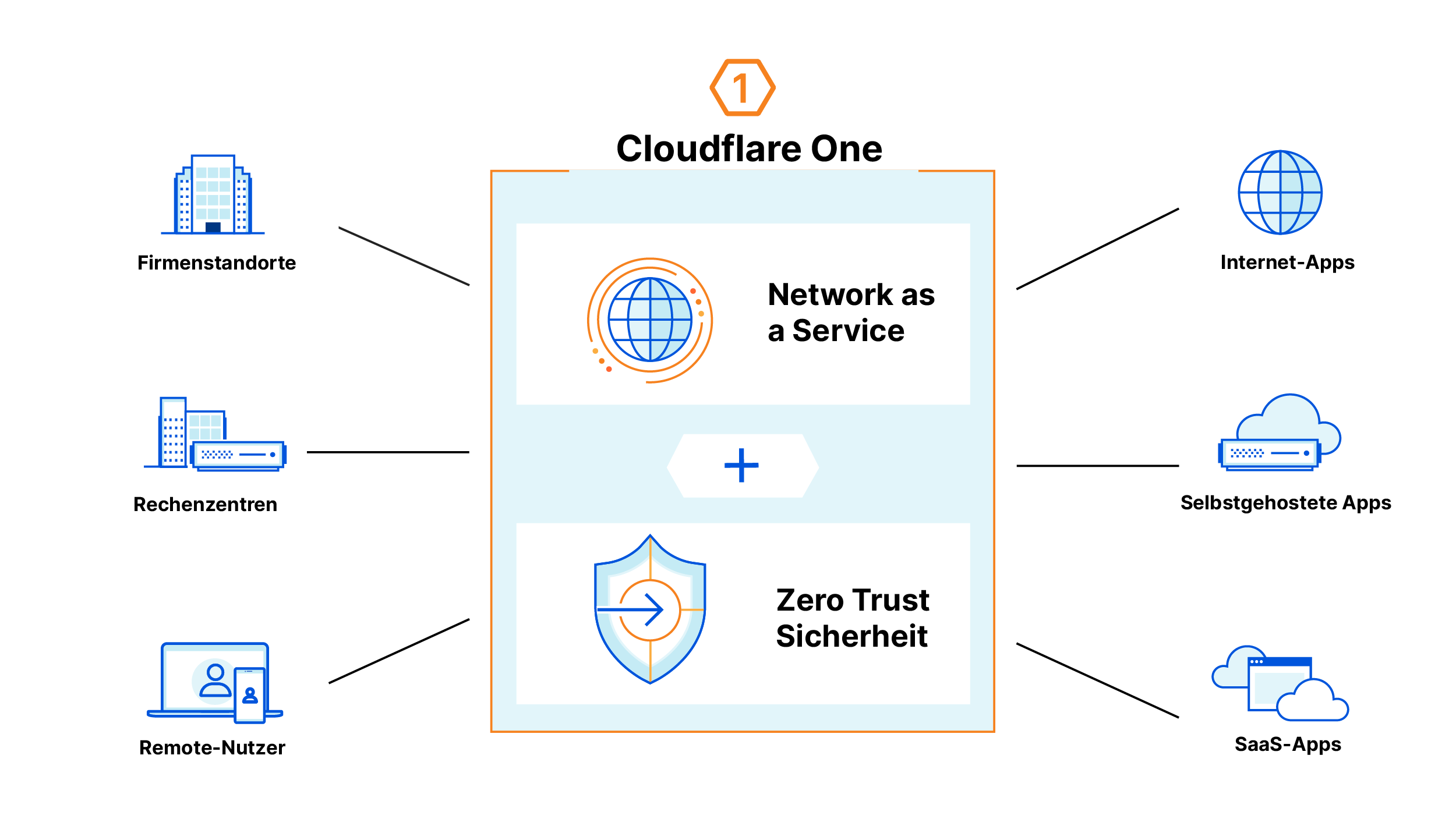

DLP ist Teil von Cloudflare One, unserer Zero Trust Network-as-a-Service-Plattform, die Benutzer mit Unternehmensressourcen verbindet. Cloudflare One leitet den Datenverkehr von Rechenzentren, Büros und Remote-Benutzern über das Cloudflare-Netzwerk. Dies eröffnet eine Vielzahl von Möglichkeiten, den Datenverkehr zu sichern, z. B. die Überprüfung der Identität und des Gerätezustands, die Filterung des Unternehmenstraffics zum Schutz vor Malware und Phishing, die Überprüfung der Konfigurationen von SaaS-Anwendungen und die Verwendung der Browserisolierung, um das Surfen im Internet für Mitarbeiter sicherer zu machen. All dies geschieht mit der Performance unseres globalen Netzwerks und wird mit einer Steuerungsebene verwaltet.

Wie funktioniert's?

DLP nutzt die HTTP-Filterfähigkeiten von Cloudflare One. Während Ihr Datenverkehr durch unser Netzwerk läuft, können Sie Regeln anwenden und den Datenverkehr auf der Grundlage der Informationen in der HTTP-Anfrage weiterleiten. Es gibt eine Vielzahl von Filteroptionen, wie z.B. Domain, URL, Anwendung, HTTP-Methode und viele mehr. Mit diesen Optionen können Sie den Datenverkehr, den Sie mit DLP inspizieren möchten, segmentieren.

Bei der Anwendung von DLP werden die entsprechenden HTTP-Anfragen dekomprimiert, dekodiert und auf Regex-Übereinstimmungen gescannt. Numerische Regex-Übereinstimmungen werden dann, wenn möglich, algorithmisch validiert, z.B. mit Prüfsummenberechnungen oder dem Luhn-Algorithmus. Einige numerische Erkennungen halten sich jedoch nicht an die algorithmische Validierung, wie z. B. US-Social-Security-Nummern.

Wenn sensible Daten durch die Erkennung identifiziert werden, kann die Datenübertragung entsprechend dem Regelwerk des Kunden genehmigt oder blockiert werden.

Wie verwende ich es?

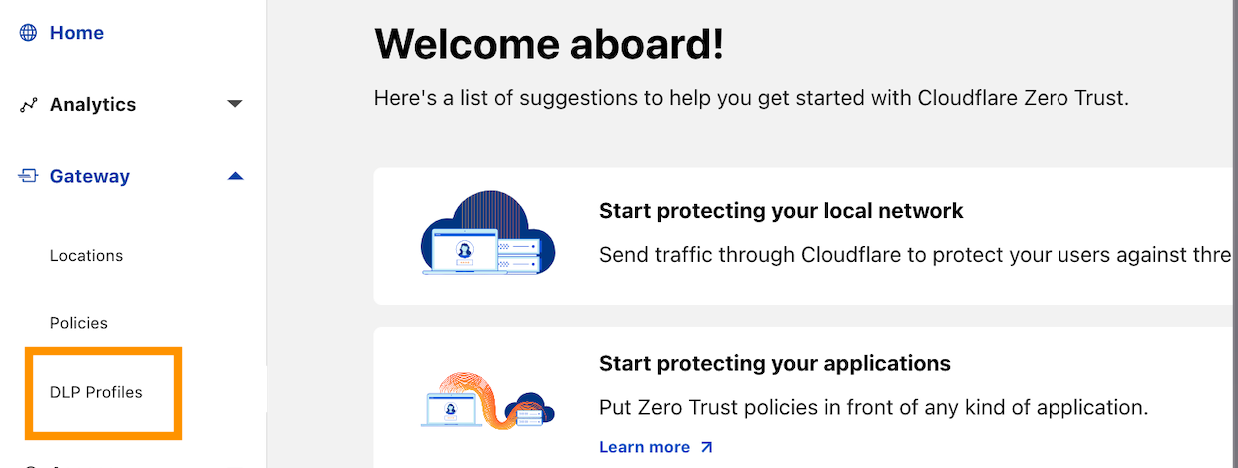

Lassen Sie uns nun tiefer in die Materie eintauchen, um zu sehen, wie das alles tatsächlich umgesetzt wird. Um DLP im Zero Trust-Dashboard zu verwenden, navigieren Sie zur Registerkarte „DLP-Profile“ unter Gateway:

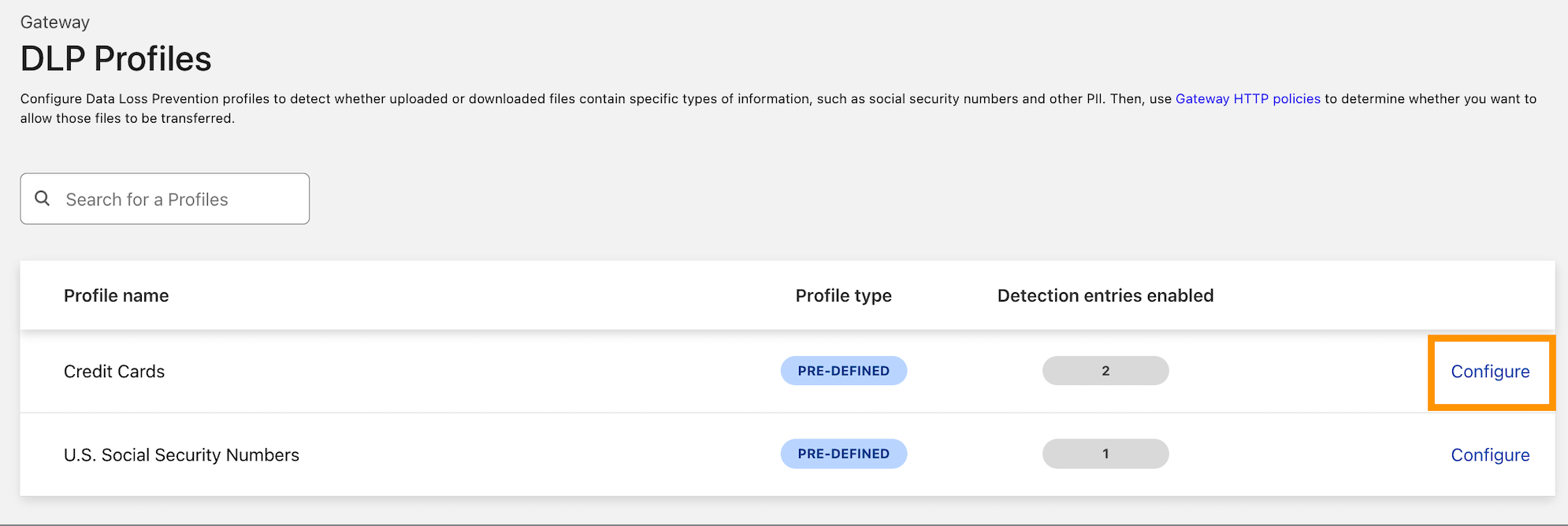

Entscheiden Sie sich für die Art der Daten, die Sie schützen möchten. Derzeit erkennen wir Kreditkartennummern und US-Social-Security-Nummern, aber wir haben vor, in diesem Bereich eine robuste Bibliothek von DLP-Erkennungen aufzubauen. Unsere nächsten Schritte sind benutzerdefinierte und zusätzliche vordefinierte Erkennungen, einschließlich weiterer internationaler Identifikatoren und Finanzdatensatznummern, die in Kürze verfügbar sein werden.

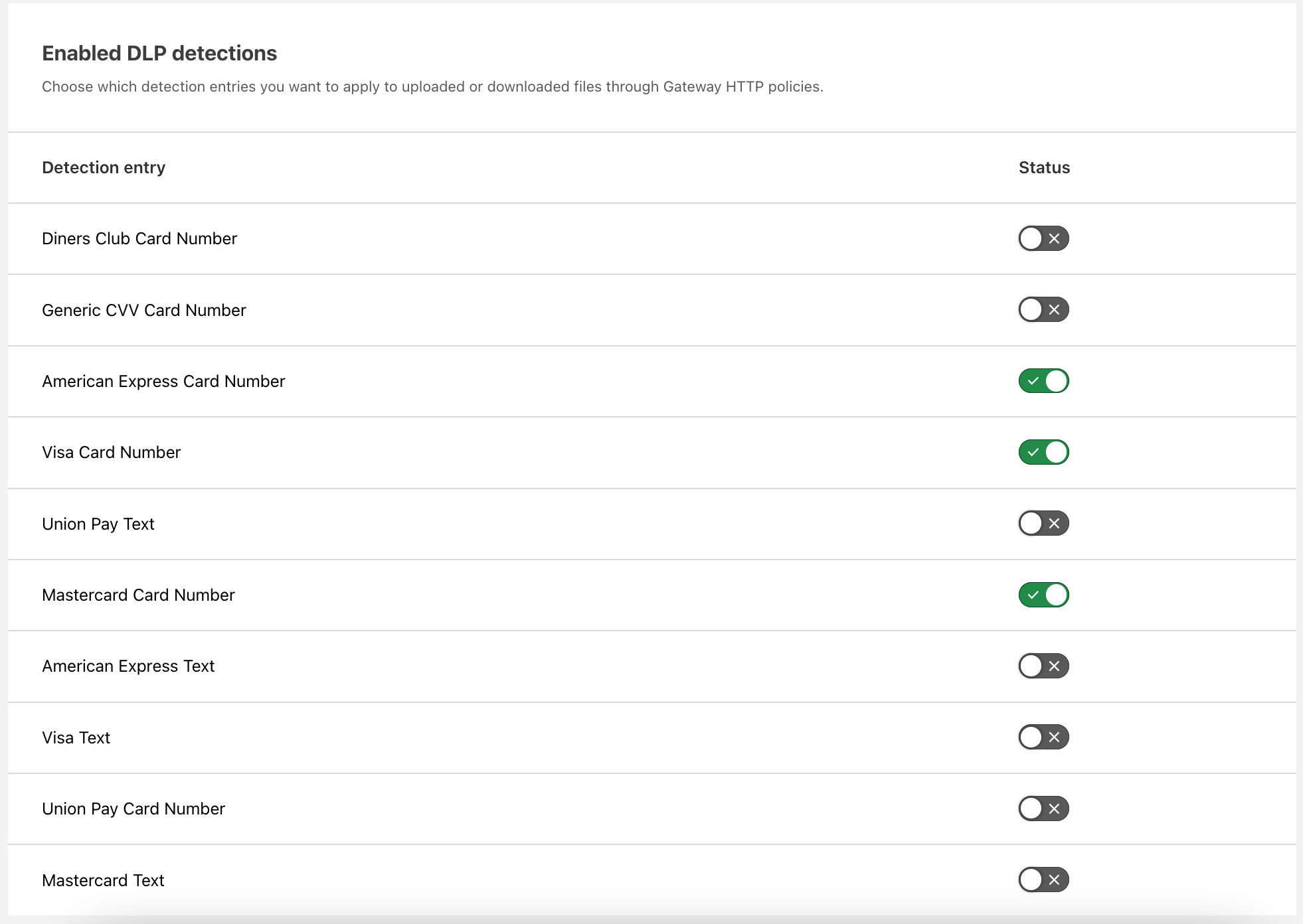

Wenn Sie sich entschieden haben, wählen Sie „Konfigurieren“, um die Erkennungen zu aktivieren:

Aktivieren Sie die Erkennungen, die Sie verwenden möchten. Wie oben beschrieben, werden diese Erkennungen von Kartennummern mit Regexen durchgeführt und mit dem Luhn-Algorithmus validiert. Sie können numerische Erkennungen für Kartennummern durchführen oder Zeichenfolgen erkennen, die mit Kartennamen übereinstimmen, z. B. „American Express“.

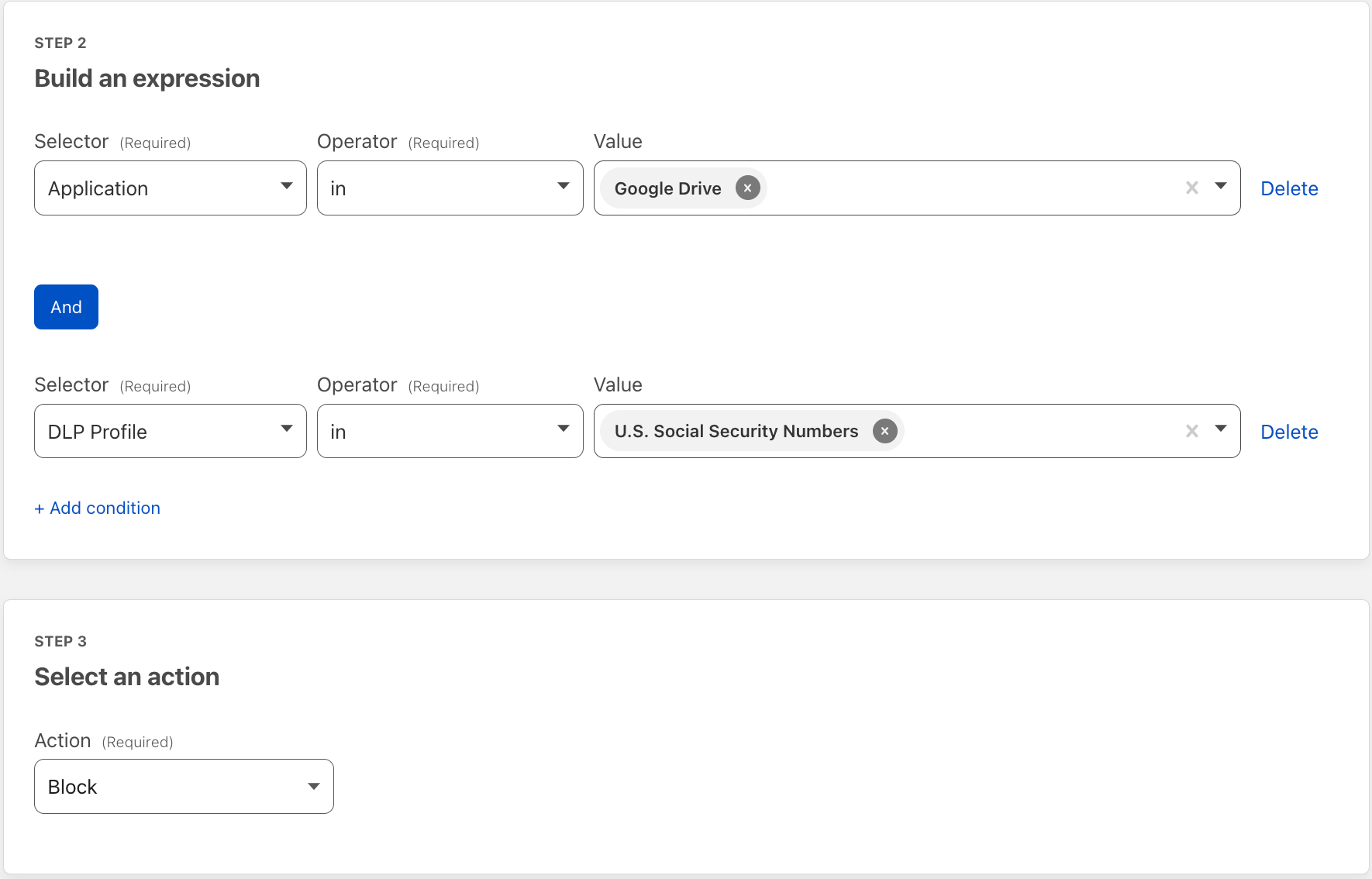

Wenden Sie dann die Erkennungen auf eine Gateway HTTP-Richtlinie für den Datenverkehr Ihrer Wahl an. Hier haben wir DLP auf den Google Drive-Traffic angewendet. Diese Richtlinie blockiert Uploads und Downloads auf Google Drive, die US-Sozialversicherungsnummern enthalten.

Ganzheitlicher Datenschutz mit Cloudflare Zero Trust

Die Überprüfung des HTTP-Traffics auf das Vorhandensein sensibler Daten mit DLP ist eine wichtige Möglichkeit für Unternehmen, das Risiko der Datenexfiltration zu verringern, die Einhaltung gesetzlicher Vorschriften zu stärken und die Datenverwaltung insgesamt zu verbessern.

Die Implementierung von DLP ist nur ein Schritt auf dem Weg zu einem ganzheitlichen Ansatz für die Datensicherheit.

Zu diesem Zweck bietet unsere Cloudflare Zero Trust-Plattform umfassendere Steuerungsmöglichkeiten darüber, wie jeder Benutzer auf jedem Gerät auf Daten zugreift und mit ihnen interagiert – und das alles über eine einzige Verwaltungsoberfläche:

- Um Daten während der Übertragung zu schützen, können Administratoren mit unserem Zero Trust Network Access (ZTNA)-Service identitätsbasierte, präzise Zugriffsrichtlinien durchsetzen oder unser integriertes Secure Web Gateway (SWG) nutzen, um für jede Anwendung unternehmenseigene Kontrollen anzuwenden.

- Unser Dienst Remote-Browserisolierung (RBI) kann kontrollieren, wie Benutzer mit den in einem Browser verwendeten Daten interagieren – zum Beispiel durch die Einschränkung des Herunterladens, des Kopierens/Einfügens und des Druckens von Daten auf lokalen Geräten.

- Für Daten im Ruhezustand erkennt unser API-basierter Cloud Access Security Broker (CASB) – wie bekanntgegeben ab heute allgemein verfügbar!, ob Fehlkonfigurationen in SaaS-Anwendungen zu Datenverlusten führen können.

Wir haben unseren DLP-Service so konzipiert, dass er nahtlos mit diesen ZTNA-, SWG-, CASB- und anderen Sicherheitsdiensten zusammenarbeitet. Wir bauen unsere DLP-Fähigkeiten weiter aus und sind mit diesem Plattformansatz bestens gerüstet, um die Anforderungen unserer Kunden flexibel zu erfüllen.

Erhalten Sie Zugang zu Data Loss Prevention

Um Zugang zu DLP zu erhalten, fordern Sie ein Beratungsgespräch an, oder wenden Sie sich an Ihren Kundenbetreuer.