Wir feiern den achten Jahrestag des Projekts „Galileo“. Aus diesem Anlass möchten wir einen Einblick in die Art von Cyberangriffen geben, denen die im Rahmen des Projekts geschützten Organisationen ausgesetzt waren. Wir befinden uns in einem Jahr voller Herausforderungen für so viele Menschen. Wir hoffen, dass die Analyse der Angriffe auf diese gefährdeten Gruppen Forschern, der Zivilgesellschaft und den Zielorganisationen Aufschluss darüber gibt, wie sie diejenigen, die in diesen Bereichen arbeiten, besser schützen können.

In diesem Blogbeitrag möchten wir uns auf die Angriffe konzentrieren, die wir gegen Organisationen in der Ukraine beobachtet haben, einschließlich der deutlichen Zunahme von DDoS-Angriffen nach Beginn des Konflikts. Im zugehörigen Radar-Dashboard untersuchen wir die Angriffstrends gegen Teilnehmer am Projekt „Galileo“ in einer Reihe von Bereichen wie Menschenrechte, Journalismus und gemeinnützige Organisationen.

Den vollständigen Bericht finden Sie im „8th Anniversary Radar Dashboard von Projekt „Galileo“.

Die Daten richtig interpretieren

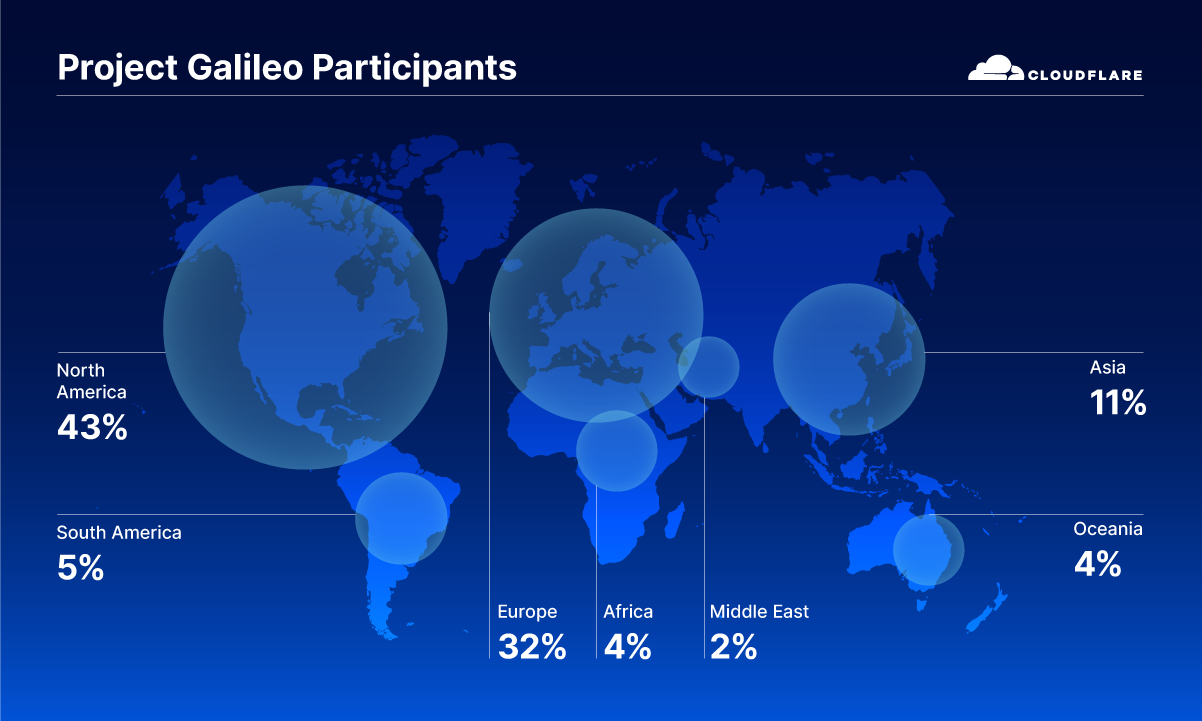

- Für dieses Dashboard haben wir Daten vom 1. Juli 2021 bis zum 5. Mai 2022 von 1.900 Organisationen aus der ganzen Welt analysiert, die im Rahmen des Projekts geschützt sind.

- Bei DDoS-Angriffen klassifizieren wir dies als Datenverkehr, den wir als Teil eines DDoS-Angriffs der Schicht 7 (Anwendungsschicht) eingestuft haben. Bei solchen Angriffen handelt es sich oft um böswillige Fluten von Anfragen, die darauf abzielen, eine Website zu überwältigen, um sie zum Ausfall zu bringen. Wir blockieren die mit dem Angriff verbundenen Anfragen und stellen so sicher, dass legitime Anfragen die Website erreichen und dass sie online bleibt.

- Bei Datenverkehr, der von der Web Application Firewall abgeschwächt wurde, handelt es sich um Datenverkehr, der als bösartig eingestuft und von der Firewall von Cloudflare blockiert wurde. Wir bieten im Rahmen von Projekt „Galileo“ kostenlose Services auf Business-Ebene an. Unsere WAF ist eines der wertvollen Tools, die Versuche abwehren, Schwachstellen auszunutzen, um sich unbefugten Zugang zu den Online-Anwendungen eines Unternehmens zu verschaffen.

- Für die Diagramme, die die Veränderungen des Datenverkehrs oder der Domains im Rahmen des Projekts „Galileo“ darstellen, verwenden wir den durchschnittlichen täglichen Traffic (Anzahl der Anfragen) der ersten beiden Wochen des Monats Juli 2021 als Basiswert.

Highlights des vergangenen Jahres

- Die Zahl der Cyberangriffe nimmt weiter zu, mit fast 18 Milliarden Angriffen zwischen Juli 2021 und Mai 2022. Dies entspricht einem Durchschnitt von fast 57,9 Millionen Cyberangriffen pro Tag in den letzten neun Monaten, ein Anstieg von fast 10 % im Vergleich zum letzten Jahr.

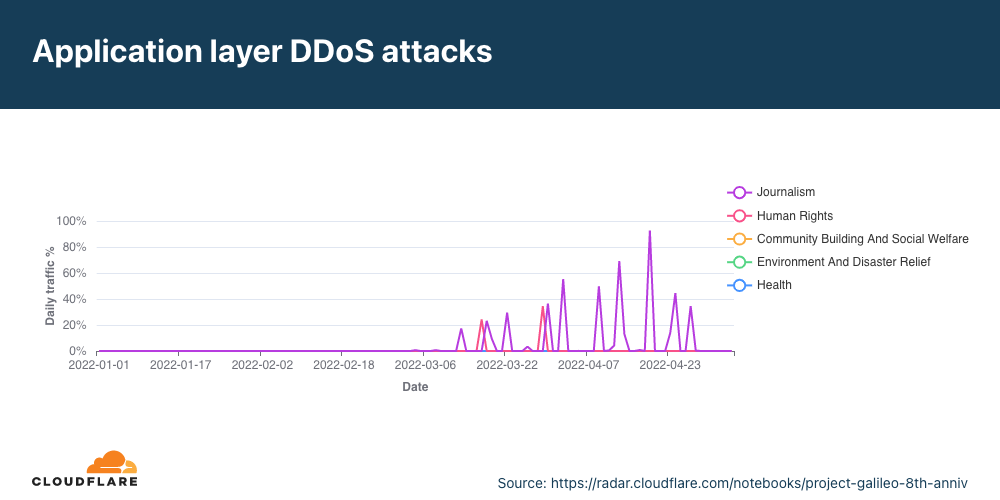

- Während eines Großangriffs im April erreichte der neutralisierte DDoS-Traffic, der Organisationen ansteuerte, einen Anteil von bis zu 90 % am gesamten Datenverkehr.

- Nach Beginn des Krieges in der Ukraine stiegen die Anträge für das Projekt im März 2022 um 177 %.

- Journalisten und Medienorganisationen in Europa und Nord- und Südamerika verzeichneten im letzten Jahr einen Anstieg des Datenverkehrs um 150 %.

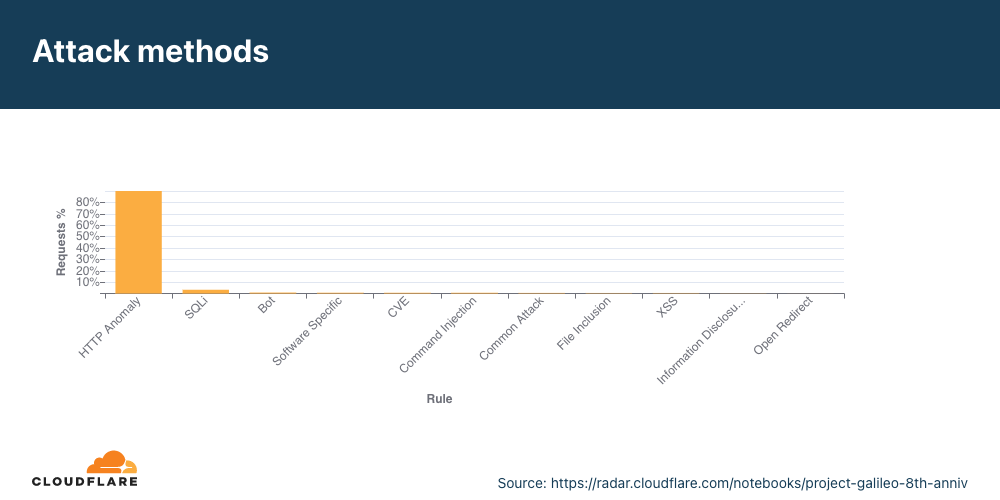

- Wir beobachten eine Reihe von einfachen Cyberangriffen auf Organisationen, die im Bereich der Menschenrechte und des Journalismus tätig sind. Bis zu 40 % der von der WAF abgeschwächten Anfragen wurden als HTTP-Anomalien eingestuft. Das ist der größte Anteil aller WAF-Regelarten, eine Art von Angriffen, die für ungeschützte Unternehmen schädlich sein können, aber von Cloudflare automatisch blockiert werden.

- Von Juli 2021 bis Mai 2022 entfiel die Hälfte bis zwei Drittel des Anfrageaufkommens aller im Rahmen des Projekts erfassten Regionen auf Unternehmen mit Sitz in Europa.

Globaler Schutz im Rahmen des Projekt „Galileo“

Schutz von Organisationen in der Ukraine

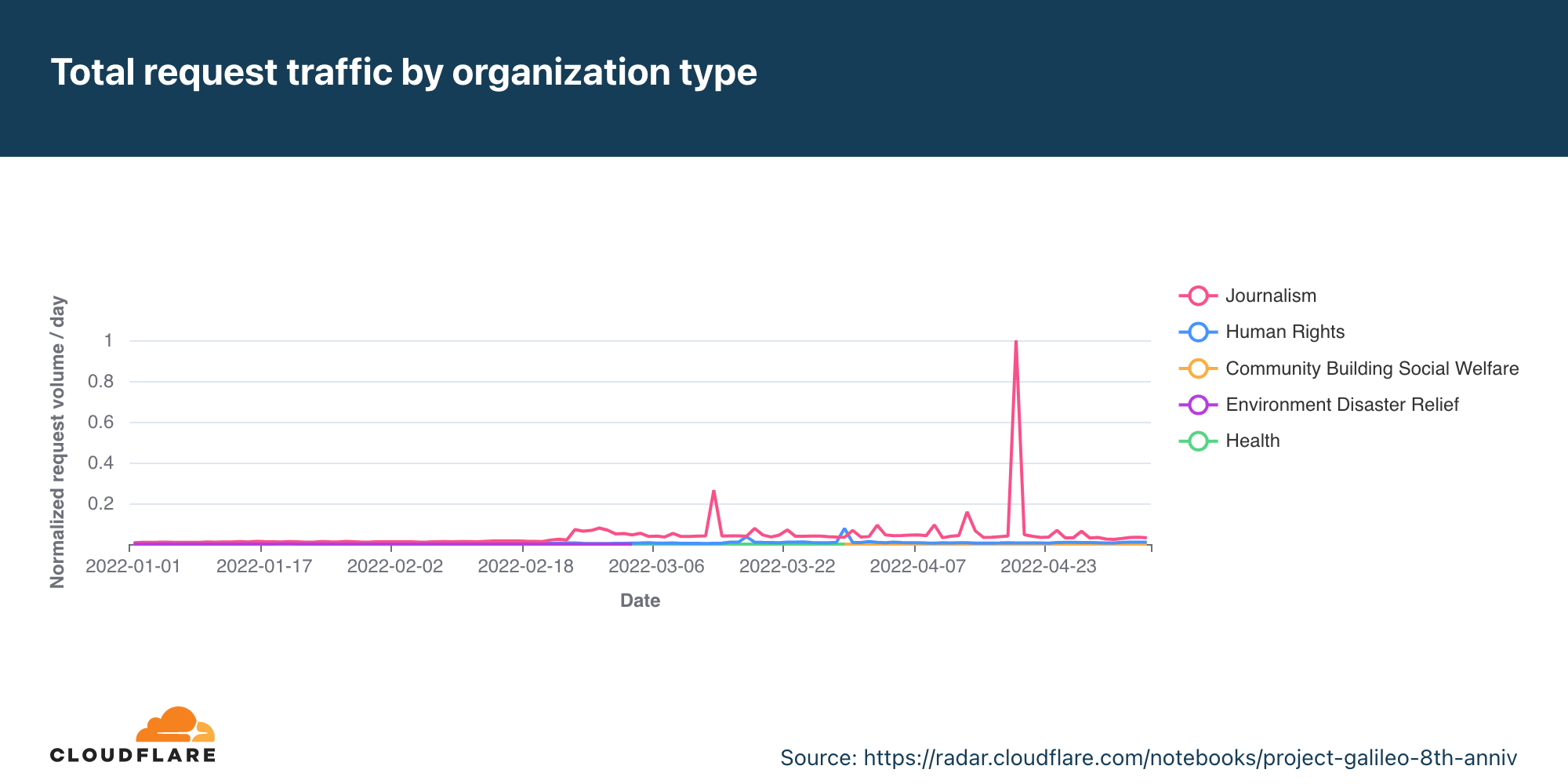

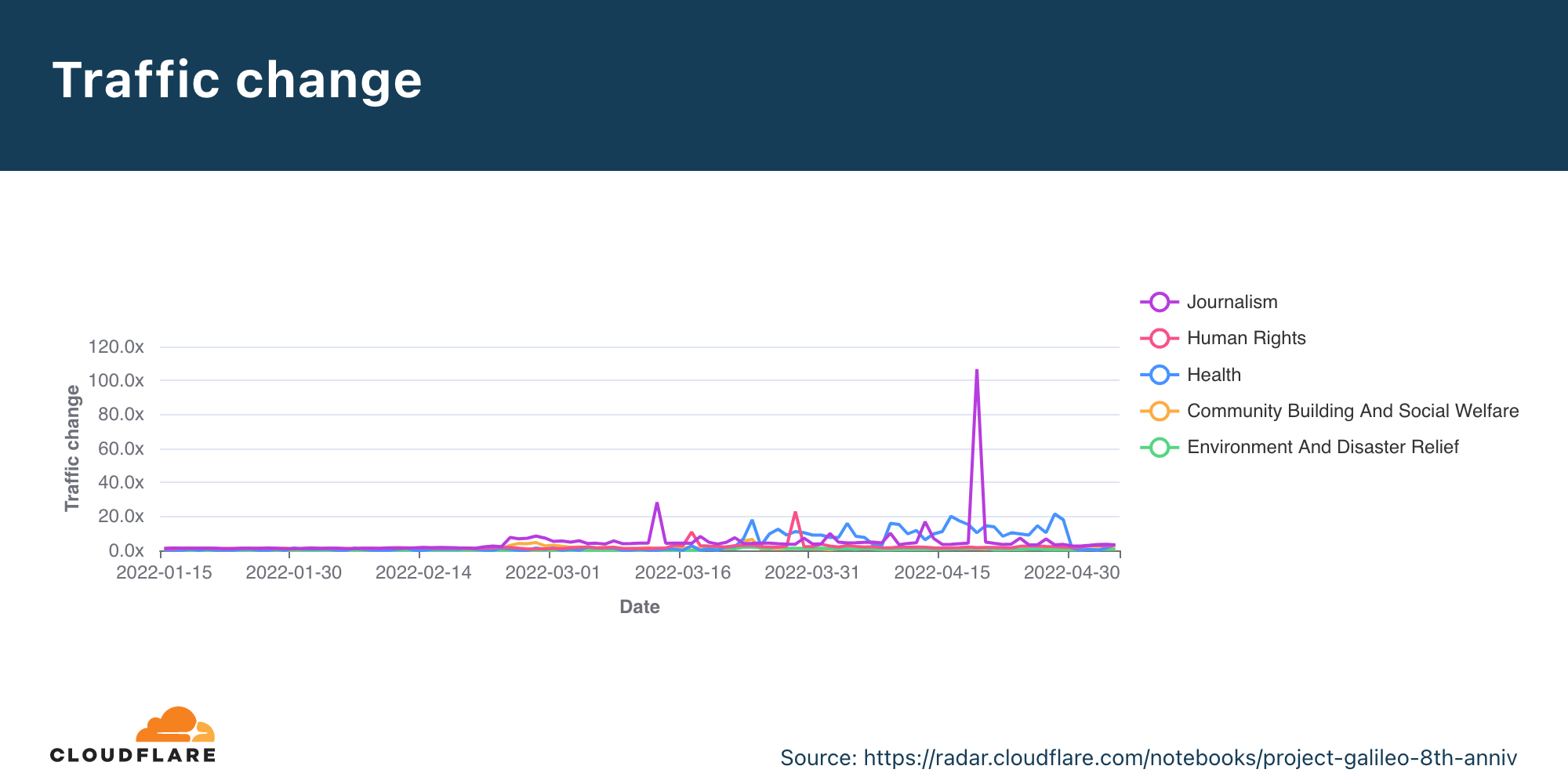

Als der Krieg in der Ukraine begann, verzeichneten wir einen Anstieg der Anträge auf Teilnahme an Projekt „Galileo“ von Organisationen, die unsere Hilfe suchten. Gegen viele von ihnen lief tatsächlich gerade ein DDoS-Angriff. Doch wir beobachteten auch, dass manche dieser Websites große Mengen legitimen Traffic verzeichneten. Dieser wurde von Menschen in der Ukraine generiert, die versuchten, während der Invasion Zugang zu Informationen zu erhalten. Während der Traffic von Organisationen in der Ukraine vor Beginn des Krieges weitgehend stagnierte, wurde der Traffic-Zuwachs seither vor allem von Organisationen getragen, die im Bereich Journalismus und Medien tätig sind.

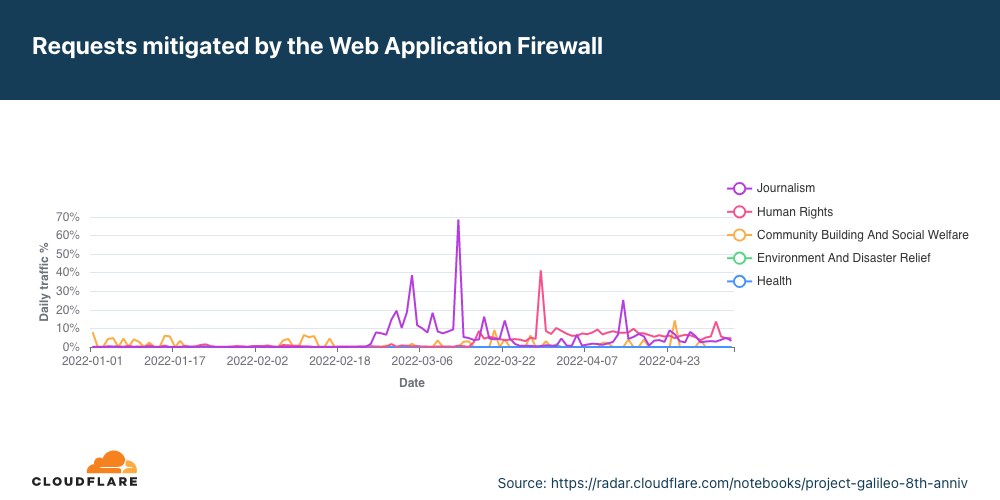

Vor dem Krieg waren Organisationen, die im Bereich Community Building/Sozialwesen tätig sind, wie z. B. solche, die Flüchtlingen direkte Hilfe leisten oder Spendenplattformen zur Unterstützung der Menschen in der Ukraine bereitstellen, für den geringen Datenverkehr verantwortlich, der von der Web Application Firewall (WAF) abgewehrt wurde. Nach Beginn des Krieges verzeichneten jedoch journalistische Organisationen den meisten WAF-geschützten Datenverkehr, mit häufigen Traffic-Spitzen, darunter eine am 13. März, die 69 % des Datenverkehrs ausmachte. Während dieses Zeitraums erhöhter WAF-geprüfter Anfragen, die Ende Februar begann, wurde die Mehrheit der Angriffe als SQLi klassifiziert. Der von der WAF abgewehrte Traffic für Menschenrechtsorganisationen stieg Mitte März auf 5-10 % des Datenverkehrs an.

Der für Organisationen in der Ukraine abgewehrte DDoS-Traffic konzentrierte sich auf den Zeitraum von Mitte März bis Mai, wobei der prozentuale Anteil dieses Traffics rapide anstieg. Die ersten Spitzen lagen im Bereich von 20 %, wuchsen aber schnell an, bevor sie wieder zurückgingen, einschließlich eines Angriffs am 19. April, der über 90 % des Datenverkehrs an diesem Tag ausmachte.

Seit Beginn des Krieges weicht das Wachstum des Datenverkehrs von geschützten Organisationen in den verschiedenen Kategorien stark ab. Zwischen Ende März und Ende April stieg der Traffic bei den Gesundheitsorganisationen um das 20-30-fache gegenüber dem Ausgangswert. Abgesehen von den Angriffsspitzen war der Datenverkehr von Journalismus-Organisationen in der Regel um das 3-4-Fache höher als der Ausgangswert. Das Wachstum in den anderen Kategorien lag im Allgemeinen unter dem Dreifachen.

Beim Datenverkehr, der von der Web Application Firewall (WAF) abgeschwächt wurde, war die am häufigsten angewandte Regel HTTP Anomaly, die mit 92 % der Anfragen verbunden war. Anfragen für Webinhalte (HTTP-Anfragen) haben eine erwartete Struktur, eine Reihe von Header und damit verbundene Werte. Einige Angreifer senden fehlerhafte Anfragen, einschließlich Anomalien wie fehlende Header, nicht unterstützte Anfragemethoden, die Verwendung nicht standardisierter Ports oder ungültige Zeichenkodierung. Diese Anfragen werden als „HTTP-Anomalien“ eingestuft. Diese anomalen Anfragen werden häufig mit einfachen Angriffen in Verbindung gebracht und werden automatisch von der WAF von Cloudflare blockiert.

Aufgrund des andauernden Krieges werden wir weiterhin Organisationen in der Ukraine und den Nachbarländern aufnehmen und ihnen Schutz bieten, um den Zugang zu Informationen zu gewährleisten. Alle ukrainischen Organisationen, die angegriffen werden, können unter www.cloudflare.com/de-de/galileo kostenlosen Schutz im Rahmen des Projekts „Galileo“ beantragen, und wir werden ihre Prüfung und Genehmigung priorisieren.

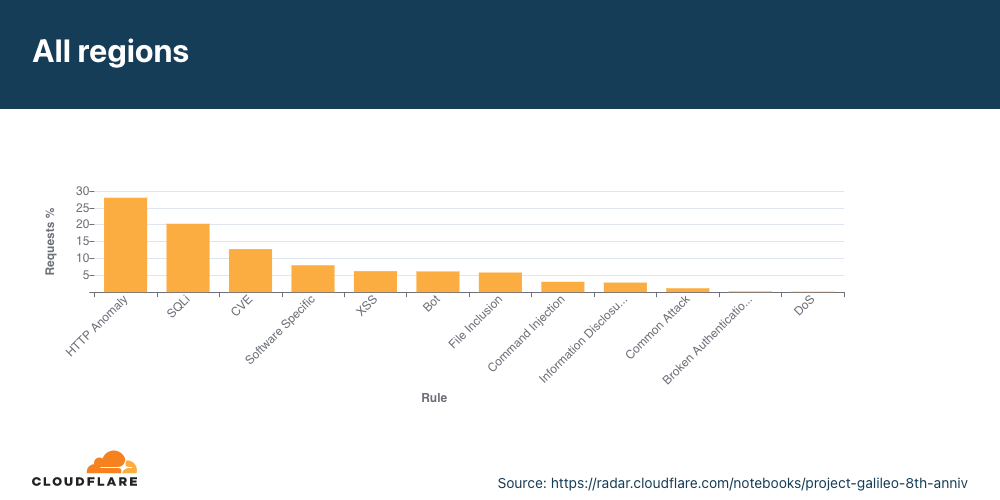

Angriffsmethoden aufgeschlüsselt nach Regionen

In den Regionen Nord- und Südamerika, Asien-Pazifik, Europa und Afrika/Naher Osten wurde der größte Anteil (28 %) der abgewehrten Anfragen als „HTTP-Anomalie“ eingestuft, wobei 20 % der abgewehrten Anfragen als SQL-Injection-Versuche und fast 13 % als Versuche, bestimmte CVEs auszunutzen, gekennzeichnet wurden. CVEs sind öffentlich bekannt gegebene Sicherheitslücken im Cyberspace. Cloudflare überwacht neue Schwachstellen und bestimmt schnell, welche zusätzliche Regelsätze zum Schutz unserer Nutzer erforderlich sind. Je nach Schwachstelle kann es sich um ausgeklügelte Angriffe handeln, die jedoch von der Schwere, der Identifizierung und der Reaktion der Sicherheitsexperten abhängen.

In unserem vorherigen Bericht haben wir ähnliche Angriffstendenzen beobachtet, wobei SQLi-Injection und HTTP-Anomalien, die als User-Agent-Anomalien klassifiziert werden, einen großen Teil der abgewehrten Anfragen ausmachten.

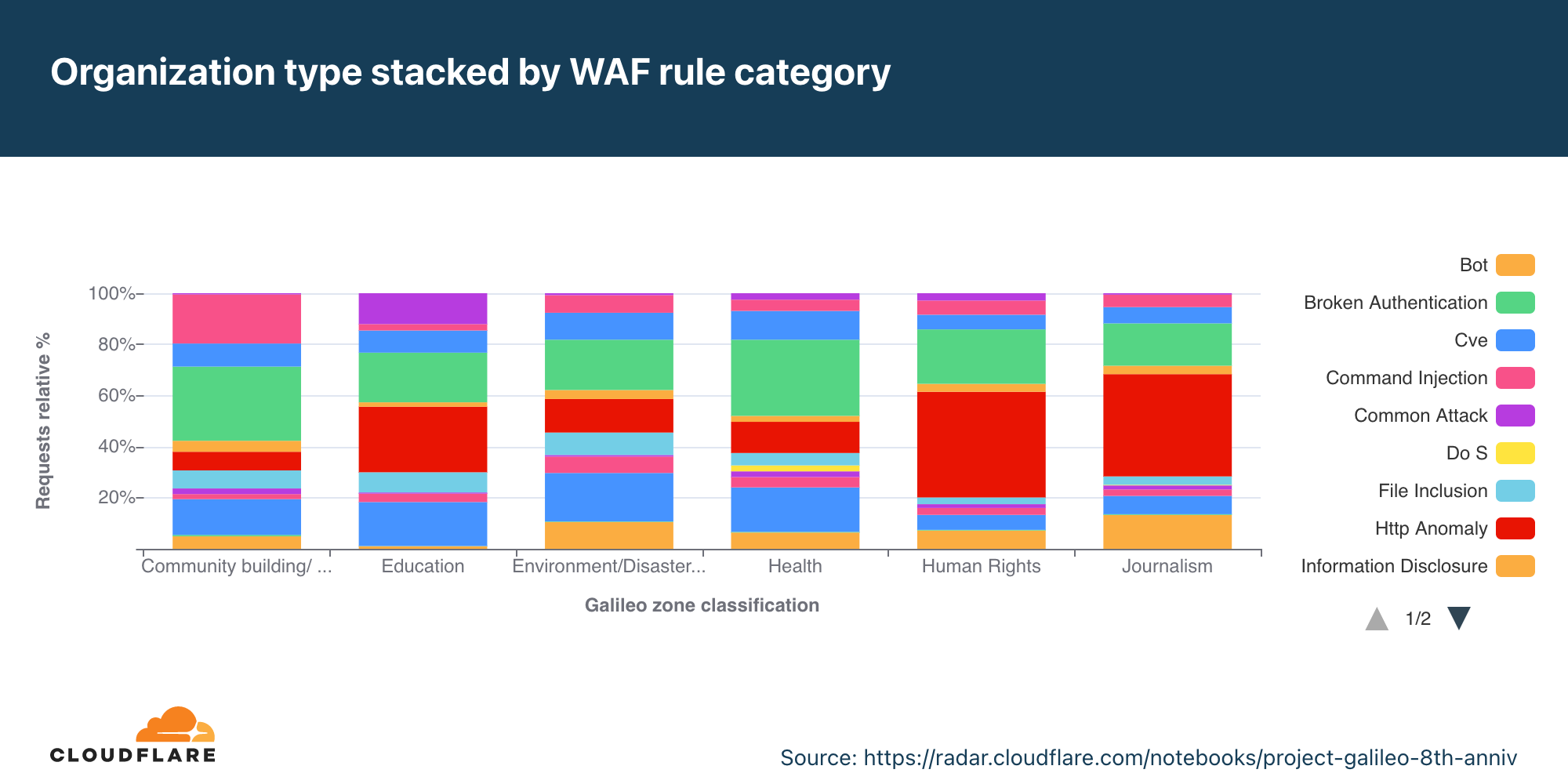

Angriffsmethoden nach Organisationsart

Wir schützen eine Reihe von Organisationen im Rahmen des Projekt „Galileo“. Für dieses Dashboard haben wir sie in sechs Gruppen eingeteilt: Community Building/Sozialwesen, Bildung, Umwelt/Katastrophenhilfe, Menschenrechte und Journalismus. Um die Bedrohungen für diese Gruppen besser zu verstehen, haben wir die Arten von Angriffen aufgeschlüsselt, die wir gesehen haben und die von der Web Application Firewall abgewehrt wurden. Ein Großteil des abgewehrten Datenverkehrs stammt von HTTP-Anomalien und SQLi (SQL-Injection).

SQLi ist eine Angriffstechnik, die darauf abzielt, Daten aus SQL-Datenbanken zu verändern oder abzurufen. Durch das Einfügen spezieller SQL-Anweisungen in ein Formularfeld versuchen Angreifer, Befehle auszuführen, die den Abruf von Daten aus der Datenbank, die Änderung von Daten innerhalb der Datenbank, die Zerstörung sensibler Daten oder andere manipulative Verhaltensweisen ermöglichen.

Erfahren Sie mehr über das „8th Anniversary Radar Dashboard“ und lesen Sie den vollständigen Bericht zu den von uns registrierten Trends bei Angriffen auf diverse Organisationen, die von Projekt „Galileo“ geschützt werden.