Im Rahmen der CIO Week kündigen wir eine neue Integration zwischen unserer DNS-Filterlösung und unserer Partner-Mandantenplattform an, die Eltern-Kind-Richtlinienanforderungen für unser Partner-Ökosystem und unsere Direktkunden unterstützt. Die im Jahr 2019 eingeführte Mandantenplattform hat es unseren Partnern ermöglicht, Cloudflare-Lösungen problemlos in Millionen von Kundenkonten zu integrieren. In nur wenigen Jahren hat das Produkt Cloudflare Gateway, das 2020 auf den Markt gebracht wurde, seinen Aktionsradius vom Schutz privater Netzwerke auf Fortune 500-Unternehmen ausgeweitet. Durch die Integration dieser beiden Lösungen können wir nun Betreibermodellanbieter (Managed Services Provider – MSPs) dabei helfen, große mandantenfähige Implementierungen mit Eltern-Kind-Richtlinienkonfigurationen und Richtlinienaußerkraftsetzung auf Kontoebene zu unterstützen, damit Beschäftigte überall auf der Welt reibungslos vor Online-Bedrohungen geschützt werden können.

Welche Vorteile bieten Betreiberlösungsanbieter?

Betreiberlösungsanbieter (Managed Services Provider – MSPs) sind ein wichtiger Bestandteil des Instrumentariums vieler CIOs. Im Zeitalter bahnbrechender Technologien, hybrider Arbeitsformen und sich wandelnder Geschäftsmodelle kann die Auslagerung von IT- und Sicherheitsaktivitäten eine grundlegende Entscheidung sein, die strategische Ziele vorantreibt und den Geschäftserfolg von Unternehmen gleich welcher Größe sicherstellt. Ein MSP ist ein externes Unternehmen, das die IT-Infrastruktur und die Endnutzersysteme eines Kunden aus der Ferne verwaltet. Betreibermodellanbieter versprechen fundierte technische Kenntnisse, Einblicke in Bedrohungen und langjährige Erfahrung mit einer Vielzahl von Sicherheitslösungen zum Schutz vor Ransomware, Malware und anderen Online-Bedrohungen. Die Entscheidung für eine Partnerschaft mit einem MSP kann es internen Teams ermöglichen, sich auf Initiativen von größerer strategischer Bedeutung zu konzentrieren, während sie gleichzeitig Zugang zu leicht einsetzbaren, preisgünstigen IT- und Sicherheitslösungen erhalten. Wir erleichtern unseren Kunden die Zusammenarbeit mit MSPs zur Durchführung und Organisation einer vollständigen Ausrichtung auf Zero Trust.

Ein Entscheidungskriterium bei der Auswahl eines geeigneten MSP ist die Fähigkeit des Anbieters, im Hinblick auf Technologie, Sicherheit und Kosten das Wohl seines Partners im Blick zu behalten. Ein Lösungsdienstanbieter sollte nach Möglichkeit innovative und kostengünstige Sicherheitslösungen einsetzen, um den besten Nutzen für Ihr Unternehmen zu erzielen. Veraltete Technologien können schnell höhere Implementierungs- und Wartungskosten verursachen als modernere und zweckmäßigere Lösungen, da hybride Arbeit eine größere Angriffsfläche bietet. In einem sich ständig weiterentwickelnden Gebiet wie Zero Trust sollte ein effektiver MSP Lösungen unterstützen können, die weltweit einsetzbar sind, eine Verwaltung in großem Maßstab erlauben und mit denen sich globale Unternehmensrichtlinien in allen Geschäftsbereichen auf wirkungsvolle Weise durchsetzen lassen. Cloudflare hat bereits mit vielen MSPs zusammengearbeitet. Einige von denen, die Zero Trust-Sicherheitsrichtlinien kosteneffizient und in großem Maßstab implementieren und verwalten, möchten wir heute vorstellen.

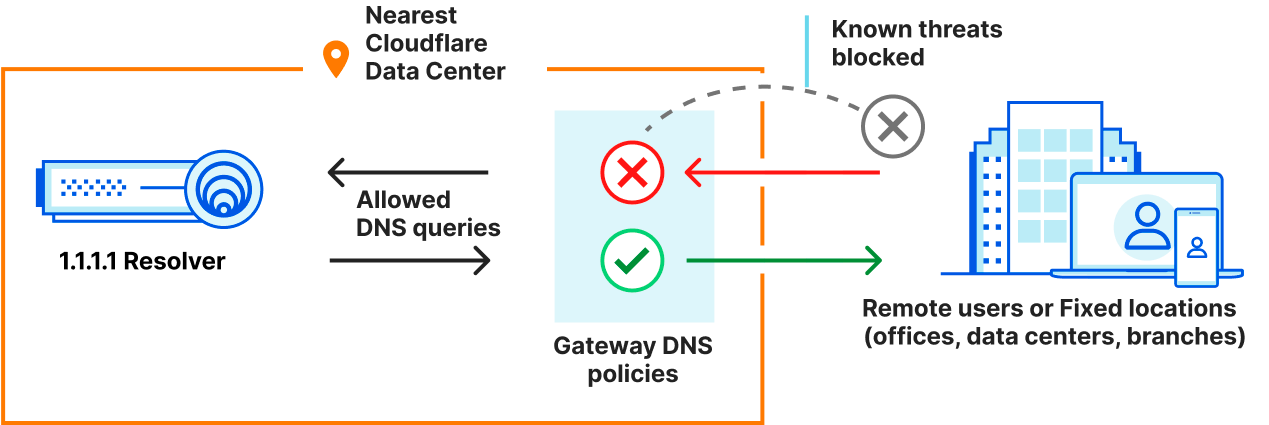

Die von uns präsentierten MSPs haben begonnen, die DNS-Filterung von Cloudflare Gateway einzusetzen, um ihr Portfolio als Teil einer Zero Trust-Zugriffskontrollstrategie. zu ergänzen. DNS-Filterung ermöglicht Unternehmen, die sich vor Ransomware, Malware, Phishing und anderen Internet-Bedrohungen schützen möchten, eine schnelle Amortisierung. Bei diesem Verfahren wird das Domain Name System (DNS) genutzt, um bösartige Websites zu blockieren und zu verhindern, dass Nutzer auf schädliche oder unangebrachte Inhalte im Internet zugreifen. Auf diese Weise wird sichergestellt, dass die Firmendaten geschützt sind, und die Unternehmen haben die Kontrolle darüber, worauf ihre Mitarbeitenden über die von der Firma verwalteten Netzwerke und Geräte zugreifen können.

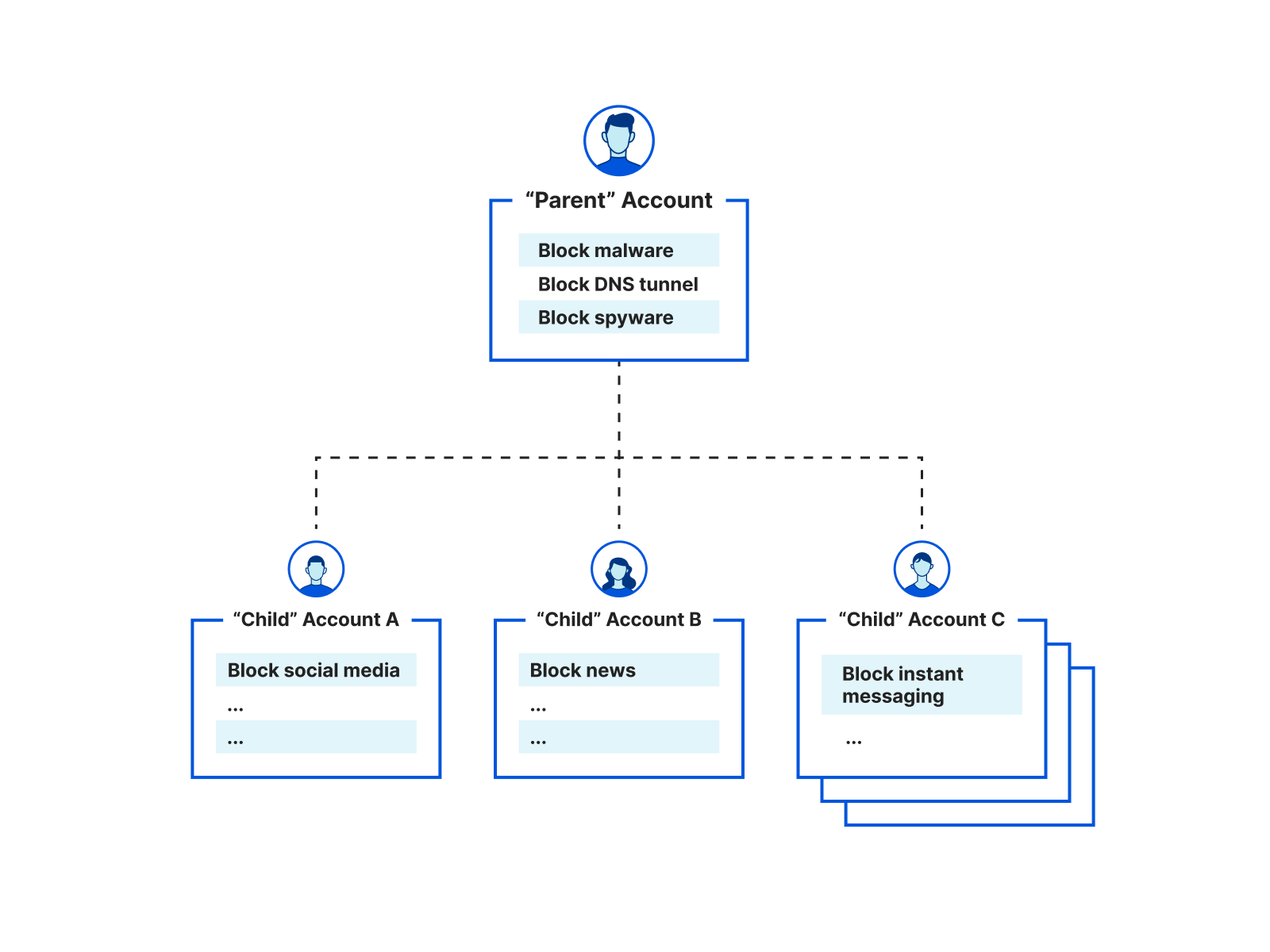

Die Filterrichtlinien werden häufig von dem Unternehmen in Absprache mit dem Dienstanbieter festgelegt. In einigen Fällen müssen sie auch unabhängig auf der Ebene des Kontos oder der Geschäftseinheit entweder vom MSP oder vom Kunden verwaltet werden. Somit ist häufig eine sogenannte Eltern-Kind-Beziehung erforderlich ist, um die Umsetzung von Regeln auf Firmenebene mit der individuellen Anpassung von Geräten, Bürostandorten oder Geschäftseinheiten in Einklang zu bringen. Für MSPs, die Zugriffsrichtlinien für Millionen von Geräten und Konten implementieren, ist eine solche Struktur unabdingbar.

Gemeinsam sind wir stark – die Zero Trust-Mandantenplattform ❤️

Wir wollten MSPs die Verwaltung von Millionen von Konten mit angemessenen Zugriffskontrollen und geeignetem Richtlinienmanagement erleichtern. Deshalb haben wir Cloudflare Gateway mit einer neuen Funktion, die Eltern-Kind-Konfigurationen ermöglicht, in unsere bestehende Mandantenplattform integriert. So können MSP-Partner Konten erstellen und verwalten, globale Sicherheitsrichtlinien für das Unternehmen festlegen und eine geeignete Pflege oder Aussetzung von Richtlinien auf Ebene der einzelnen Geschäftseinheiten oder Teams ermöglichen.

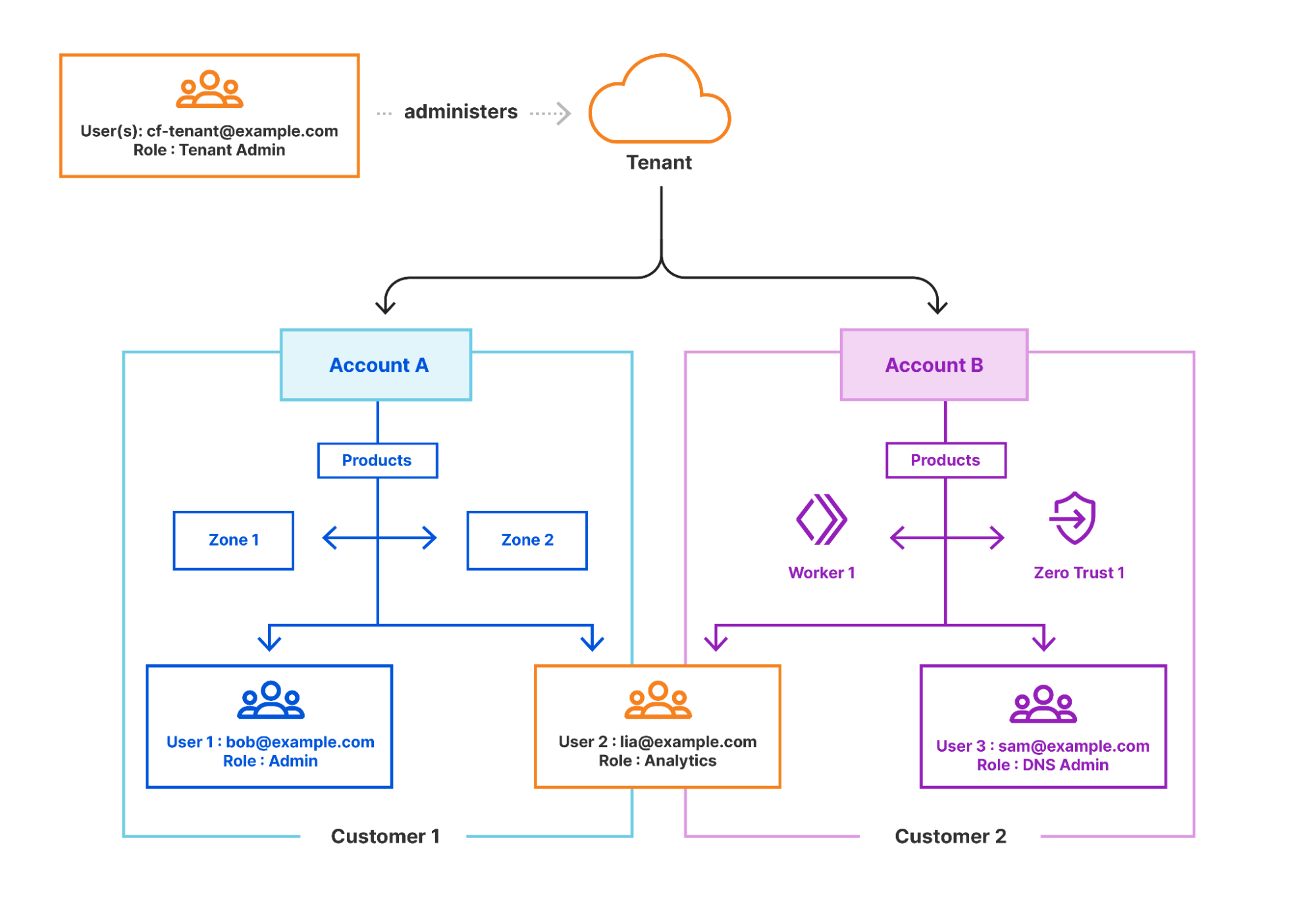

Die Mandantenplattform ermöglicht es Betreiberlösungsanbietern, Millionen von Endkundenkonten nach eigenem Ermessen zu erstellen und auf diese Weise individuelle Onboardingverfahren und Konfigurationen zu unterstützen. Damit wird auch eine angemessene Abgrenzung der einzelnen Kunden gewährleistet. Zudem haben Endkunden so die Möglichkeit, bei Bedarf direkt auf das Cloudflare-Dashboard zuzugreifen.

Jedes Konto wird als separater Container mit abonnierten Ressourcen (Zero Trust-Richtlinien, Zonen, Workers usw.) für jeden Endkunden des MSPs erstellt. Kundenadministratoren können zur Selbstverwaltung bei Bedarf die Rechte für jedes Konto erhalten, während der MSP die Kontrolle über die für jedes Konto aktivierten Funktionen behält.

Somit sind MSPs nun in der Lage, Konten in großem Maßstab einzurichten und zu pflegen. Nun werden wir untersuchen, wie die Integration mit Cloudflare Gateway ihnen die Verwaltung skalierter DNS-Filterrichtlinien für diese Konten erlaubt.

Mehrstufige Zero Trust-Konten

Mit individuellen Konten für jeden MSP-Endkunden können MSPs die Implementierung entweder vollständig verwalten oder ein von Cloudflare-Konfigurations-APIs unterstütztes Selbstbedienungsportal bereitstellen. Die Unterstützung eines Konfigurationsportals bedeutet aber auch, dass Ihre Endnutzer niemals in der Lage sein sollten, den Zugriff auf diese Domain zu sperren. Deshalb kann der Betreibermodellanbieter allen seinen Endkundenkonten bei der Freischaltung eine versteckte Richtlinie hinzufügen. Dabei handelt es sich um einen einfachen einmaligen API-Aufruf. Zugegebenermaßen verursacht jede erforderliche Aktualisierung der Richtlinie Probleme, doch in diesem Fall muss die Richtlinie für jeden einzelnen MSP-Endkunden einzeln aktualisiert werden, was für einige MSPs mehr als 1 Million API-Aufrufe bedeuten kann.

Um nur noch mit einem einzigen API-Aufruf auszukommen, haben wir das Konzept eines übergeordneten Kontos eingeführt, auch bekannt als Elternkonto („Parent Account“). Dieses Elternkonto ermöglicht es Betreiberlösungsanbietern, globale Richtlinien festzulegen, die auf alle DNS-Abfragen angewandt werden, bevor die nachfolgenden MSP-Endkundenrichtlinien greifen, die auch als Richtlinien für untergeordnete Konten (Kindkonten, Child Accounts) bezeichnet werden. Diese Struktur stellt sicher, dass MSPs ihre eigenen globalen Richtlinien für alle ihre Kindkonten festlegen können, während jedes dieser untergeordneten Konten seine DNS-Abfragen gemäß den eigenen Anforderungen noch zusätzlich filtern kann, ohne dadurch die Funktionsweise anderer Kindkonten zu beeinträchtigen.

Dieses Prinzip ist auch nicht auf Richtlinien beschränkt: Jedes Kindkonto kann seine eigene benutzerdefinierte Sperrseite erstellen, zum Anzeigen seiner Sperrseite eigene Zertifikate hochladen und seine eigenen DNS-Endpunkte (IPv4, IPv6, DoH und DoT) über Gateway-Standorte einrichten. Da es sich um die gleichen Konten wie bei Nicht-MSP-Gateways handelt, gibt es auch keine Standarduntergrenzen für die Anzahl der Richtlinien, Standorte oder Listen für die einzelnen Eltern- oder Kindkonten.

Integrationen für Managed Services Provider

Im Folgenden finden Sie Beispiele aus der Praxis dazu, wie Cloudflare-Kunden diese neue Funktion für Managed Services Provider zum Schutz ihrer Unternehmen nutzen.

US-Bundesregierung

Viele der betreffenden Dienste werden auch von der Bundesregierung der Vereinigten Staaten benötigt, um einen DNS-Service zum Schutz ihrer mehr als 100 Zivilbehörden zu unterstützen. Dabei werden viele IT- und Sicherheitsaktivitäten an Dienstleister wie Accenture Federal Services (AFS) ausgelagert.

Im Jahr 2022 wurden Cloudflare und AFS von der US-Behörde für Cyber- und Informationssicherheit (Cybersecurity and Infrastructure Security Agency – CISA) des Ministeriums für Innere Sicherheit (Department of Homeland Security – DHS) für die Entwicklung einer gemeinsamen Lösung ausgewählt, mit der sich die US-Bundesregierung gegen Cyberangriffe schützen kann. Die Lösung besteht aus dem DNS-Resolver von Cloudflare, der DNS-Abfragen von Regierungsbüros und -standorten filtert und Vorfälle direkt an die Plattform von Accenture weitermeldet, um eine einheitliche Verwaltung und Protokollspeicherung zu ermöglichen.

Accenture Federal Services stellt den einzelnen Behörden eine zentrale Schnittstelle zur Verfügung, über die sie ihre DNS-Filterrichtlinien anpassen können. Diese interagiert mit der Mandantenplattform und den Gateway-Client-APIs von Cloudflare, damit die einzelnen Behörden mithilfe unserer neuen Eltern-Kind-Konfigurationen ihre Sicherheitsrichtlinien reibungslos verwalten können. Als Elternkonto kann die CISA ihre eigenen globalen Richtlinien festlegen, während die Behörden als Kindkonten ausgewählte globale Richtlinien bei Bedarf umgehen und ihre eigenen Standardsperrseiten einrichten können.

In Verbindung mit unserer Eltern-Kind-Struktur haben wir einige Verbesserungen an unseren Standardeinstellungen für DNS-Standortabgleiche und Filterungen vorgenommen. Derzeit können für alle Gateway-Konten eigens dafür vorgesehene IPv4-Resolver-IP-Adressen erworben werden. Diese eignen sich hervorragend für Situationen, in denen ein Kunde nicht über eine statische Ursprungs-IP-Adresse verfügt oder in denen er eine eigene IPv4-Adresse zum Hosten der Lösung benötigt.

Die CISA hatte nicht nur Bedarf an einer eigenen IPv4-Adresse, sondern wollte auch die Möglichkeit haben, über ihr übergeordnetes Konto dieselbe Adresse ihren untergeordneten Konten zuzuweisen. Damit würde die CISA über ihre eigenen Standard-IPv4-Adressen für alle Behörden verfügen, was den Onboarding-Aufwand verringern würde. Außerdem wünschte sie sich die Option eines Fail-Closure, bei der eine DNS-Abfrage verworfen wird, wenn sie mit keinem Standort (für den eine IPv4-Ursprungsadresse/ein IPv4-Netzwerk konfiguriert sein muss) übereinstimmt. So kann die Behörde sicherstellen, dass nur konfigurierte IPv4-Netzwerke Zugang zu ihren Schutzdiensten haben. Bei IPv6-, DoH- und DoT-DNS-Endpunkten ist dieser Aspekt nicht relevant, weil diese für jeden einzelnen DNS-Standort individuell eingerichtet werden.

Malwarebytes

Malwarebytes, ein weltweit führender Anbieter von Echtzeit-Schutz vor Cyberangriffen, hat vor Kurzem eine Integration mit Cloudflare geschaffen, um ein DNS-Filtermodul innerhalb seiner Nebula-Plattform bereitstellen zu können. Bei der Nebula-Plattform handelt es sich um eine in der Cloud gehostete Sicherheitslösung, die bei jedem Malware- oder Ransomware-Vorfall die Kontrolle übernimmt – und zwar von der Warnung bis zur Behebung des Problems. Mit dem neuen Modul können Malwarebytes-Kunden nach Inhaltskategorien filtern und Richtlinienregeln für Gerätegruppen hinzufügen. Eine wichtige Anforderung war die unkomplizierte Integration in den aktuellen Geräte-Client, die Möglichkeit einer individuellen Kontoverwaltung und die Option, die Lösung zu einem späteren Zeitpunkt gegebenenfalls um zusätzliche Zero Trust-Dienste wie die Browserisolierung von Cloudflare zu erweitern.

Cloudflare ist es gelungen, eine umfassende Lösung bereitzustellen, die sich leicht in die Malwarebytes-Plattform integrieren ließ. Dazu gehörte die Verwendung von DNS-over-HTTP (DoH) zur Segmentierung von Nutzern an den individuellen Standorten und die Einführung eines eindeutig zuordenbaren Tokens für jedes Gerät, um die Geräte-ID korrekt nachverfolgen und die richtigen DNS-Richtlinien anwenden zu können. Abgerundet wurde die Integration schließlich durch die Mandanten-API von Cloudflare, die eine nahtlose Integration in den aktuellen Workflow und die Plattform von Malwarebytes ermöglichte. Die Kombination aus unseren Zero Trust-Diensten und der Mandantenplattform ermöglichte dem Unternehmen eine schnelle Markteinführung in neuen Segmenten seiner Branche.

„Den Zugang zu schädlichen Websites zu kontrollieren und dafür zu sorgen, dass Endnutzer gut geschützt sind und produktiv arbeiten, ist für Unternehmen heute eine Herausforderung. Mit dem DNS-Filtermodul von Malwarebytes wird unsere cloudbasierte Sicherheitsplattform um den Schutz vor Gefahren aus dem Internet ergänzt. Nach der Auswertung anderer Zero Trust-Anbieter war für uns klar, dass Cloudflare die von IT- und Sicherheitsabteilungen benötigte umfassende Lösung bereitstellen kann und gleichzeitig eine hervorragende Performance bietet. IT- und Sicherheitsteams können jetzt gesamte Kategorien von Websites sperren, auf eine umfangreiche Datenbank mit vordefinierten Scores bekannter, verdächtiger Webdomains zurückgreifen, wichtige internetbasierte Anwendungen schützen und spezifische Website-Beschränkungen verwalten, sodass die Überwachung des Internetseitenzugriffs keine Kopfschmerzen mehr bereitet.“ – Mark Strassman, Chief Product Officer bei Malwarebytes

Großer internationaler ISP

Vor Kurzem haben wir zur Unterstützung einer DNS-Filterung mit einem großen, international tätigen Internetanbieter (Internet Service Provider – ISP) zusammengearbeitet. Diese ist Teil einer umfassenderen Sicherheitslösung, die allein im ersten Jahr für über eine Million Familienkonten bereitgestellt wurde. Der ISP nutzt unsere Mandanten- und Gateway-APIs, um sie mit minimalem technischen Aufwand nahtlos in seine aktuelle Plattform und Nutzererfahrung zu integrieren. Wir freuen uns darauf, in den kommenden Monaten weitere Details zu dieser Implementierung zu veröffentlichen.

Was kommt als Nächstes?

Wie in den vorangegangenen Berichten hervorgehoben wurde, kommt beim Schutz des heutigen facettenreichen Ökosystems aus Unternehmen unterschiedlichster Größen und Entwicklungsstufen MSPs eine Schlüsselrolle zu. Alle Firmen sind unabhängig von ihrer Größe mit der gleichen komplexen Bedrohungslandschaft konfrontiert und stehen vor der Herausforderung, mit endlichen Ressourcen und einer begrenzten Zahl von Sicherheitstools ein angemessenes Sicherheitsniveau zu gewährleisten und Risiken adäquat zu begegnen. MSPs bieten zusätzliche Ressourcen, Fachkenntnisse und fortschrittliche Sicherheitswerkzeuge, die dazu beitragen können, die Angriffsfläche dieser Unternehmen zu reduzieren. Bei Cloudflare haben wir das Ziel, MSPs die effektive Bereitstellung von Zero Trust-Lösungen zu erleichtern.

Angesichts der Bedeutung von MSPs für unsere Kunden und des kontinuierlichen Wachstums unseres Partnernetzwerks planen wir für 2023 und darüber hinaus die Einführung einer Reihe von Funktionen, mit denen unsere MSP-Partner besser unterstützt werden können. Ein wichtiger Punkt auf unserer Roadmap ist die Überarbeitung des Dashboards zur Mandantenverwaltung für ein optimiertes Konten- und Nutzermanagement. Zweitens wollen wir unsere mandantenfähigen Konfigurationen auf unser gesamtes Zero Trust-Lösungspaket ausweiten und MSPs auf diese Weise die Einführung von sicheren Lösungen für hybrides Arbeiten in großem Maßstab erleichtern.

Drittens planen wir zur Vereinfachung des hierarchischen Zugriffs eine Erweiterung der Nutzerrollen und des Zugriffsmodells, die MSP-Partnern derzeit zur Verfügung stehen, um ihren Mitarbeitenden die Unterstützung und Verwaltung ihrer verschiedenen Konten zu erleichtern. Wir waren schon immer stolz auf unsere Benutzerfreundlichkeit und haben uns das Ziel gesetzt, Cloudflare für Service- und Sicherheitsanbieter weltweit zur Zero Trust-Plattform erster Wahl zu machen.

Während der CIO Week haben wir darüber berichtet, wie unsere Partner zur Modernisierung der IT-Sicherheitssysteme ihrer Kunden beitragen, um sie an die veränderten Gegebenheiten hybrider Arbeit und hybrider Multi-Cloud-Infrastrukturen anzupassen. Letztendlich liegt die Stärke der Zero Trust-Lösung von Cloudflare darin, dass es sich um eine kompatible und einheitliche Plattform handelt, deren Vorzüge sich aus der Kombination aus Produkten, Funktionen und unserem Partnernetzwerk ergeben.

- Nähere Informationen darüber, wie Sie MSP-Partner werden können, erhalten Sie hier: https://www.cloudflare.com/de-de/partners/services

- Wenn Sie mehr darüber erfahren möchten, wie Sie Ihre Sicherheit mit DNS-Filterung und Zero Trust verbessern können, oder wenn Sie direkt loslegen möchten, können Sie die Plattform selbst mit 50 kostenlosen Lizenzen testen, indem Sie sich hier anmelden.