Willkommen bei unserem Bericht zu DDoS-Bedrohungen im vierten und damit letzten Quartal des Jahres 2022. Er umfasst Erkenntnisse und Trends bezüglich der DDoS-Bedrohungslandschaft, die jeweils auf Beobachtungen aus dem weltumspannenden Netzwerk von Cloudflare beruhen.

Im Schlussquartal 2022, in dem Milliarden Menschen rund um den Globus Feiertage und Ereignisse wie Thanksgiving, Weihnachten, Chanukka, den Black Friday, den Single's Day und das neue Jahr begangen haben, hielten DDoS-Angriffe nicht nur an, sie nahmen in ihrem Umfang, ihrer Häufigkeit und ihrer Raffinesse sogar noch zu und zielten weiter darauf ab, unseren Alltag zu stören.

Die automatischen DDoS-Abwehrmechanismen von Cloudflare haben dem Ansturm jedoch standgehalten und Millionen von Angriffen allein im vergangenen Quartal vereitelt. Wir haben uns alle diese Attacken angesehen, haben sie kategorisiert, analysiert und daraus Rückschlüsse gezogen, die Ihnen dabei helfen werden, sich ein besseres Bild von der Bedrohungslandschaft zu machen.

Erkenntnisse zu DDoS-Angriffen aus der ganzen Welt

Im Schlussquartal 2022 hat sich die Menge des Traffics aus HTTP-DDoS-Angriffen trotz eines seit einem Jahr anhaltenden Rückgangs gemessen am Vorjahreszeitraum um 79 Prozent erhöht. In den meisten Fällen handelte es sich zwar um kleine Attacken, doch Cloudflare verzeichnete auch beständig große Angriffe im Terabit-Bereich, DDoS-Attacken mit Hunderten Millionen von Paketen pro Sekunde und HTTP-DDoS-Angriffe, bei denen zu Spitzenzeiten mehrere zehn Millionen Anfragen von Botnetzen versandt wurden.

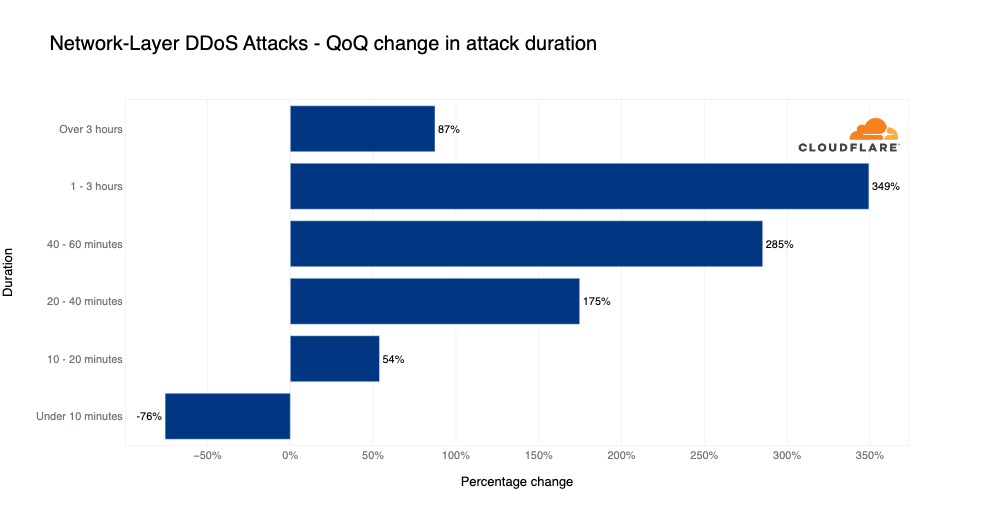

- Die volumetrischen Angriffe schnellten in die Höhe, denn die Anzahl der Attacken mit 100 Gigabit pro Sekunde (Gbit/s) legte im Quartalsvergleich um 67 Prozent zu und bei Angriffen mit einer Dauer von mehr als drei Stunden ergab sich im gleichen Zeitraum eine Steigerung um 87 Prozent.

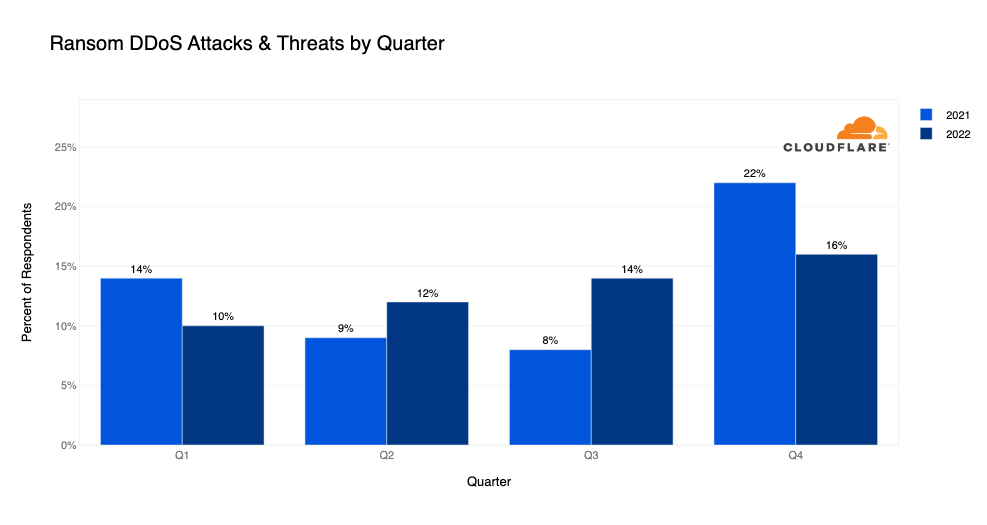

- Ransom-DDoS-Angriffe waren 2022 stetig auf dem Vormarsch. Im vierten Quartal berichteten mehr als 16 Prozent der Befragten, eine Drohung oder Lösegeldforderung im Rahmen eines DDoS-Angriffs erhalten zu haben, der sich gegen ihre Websites und Applikationen im Internet richtete.

Die am stärksten von DDoS-Attacken betroffenen Branchen

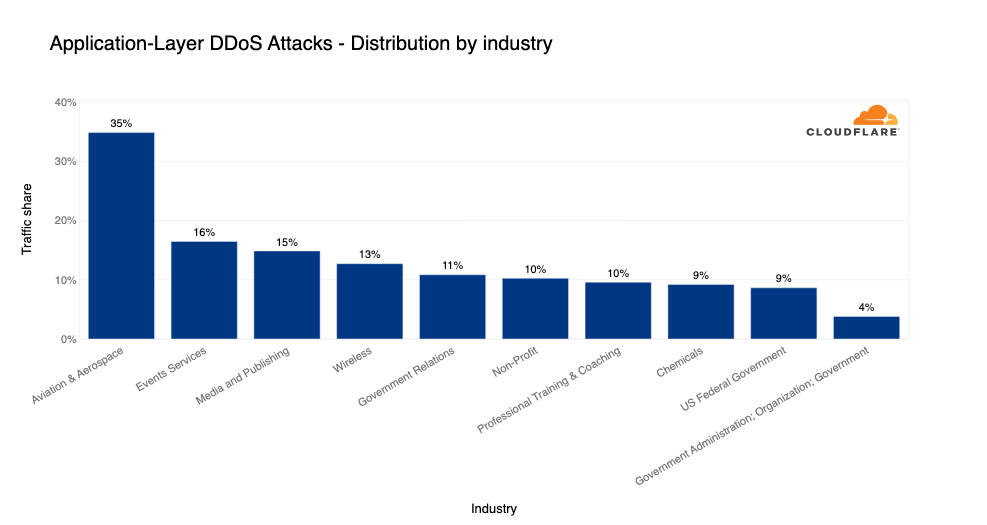

- Auf HTTP-DDoS-Attacken entfielen 35 Prozent des gesamten für Websites und -anwendungen der Luft- und Raumfahrtindustrie bestimmten Datenverkehrs.

- In ähnlicher Weise waren DDoS-Angriffe auf Vermittlungsschicht für ein Drittel des gesamten an die Gaming- und Glücksspielbranche gerichteten Traffics verantwortlich.

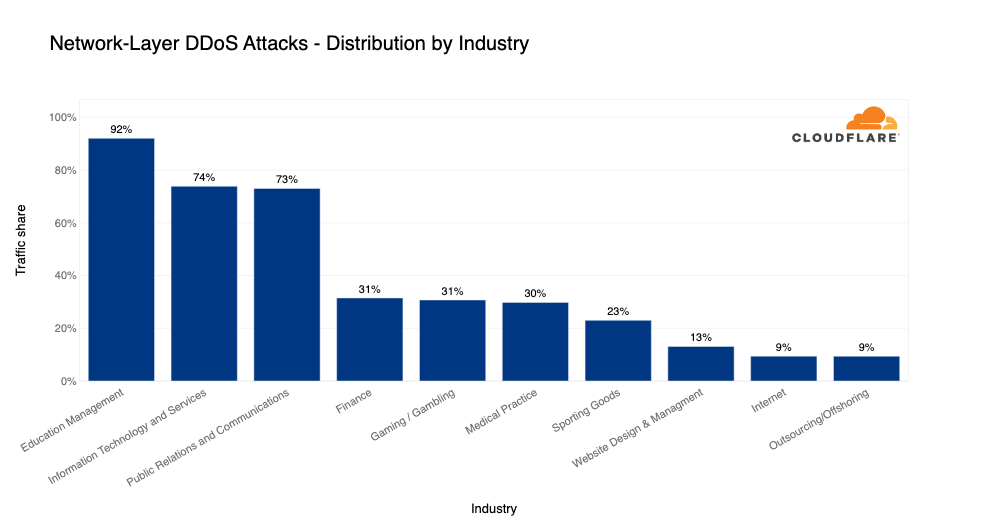

- Nicht weniger als 92 Prozent der für im Bildungsmanagement tätigen Firmen bestimmten Datenströme waren Teil solcher Attacken. Im Segment Informationstechnologie und -dienste sowie im Bereich Öffentlichkeitsarbeit und Kommunikationen betrug dieser Anteil 73 Prozent.

Ursprünge und Ziele von DDoS-Attacken

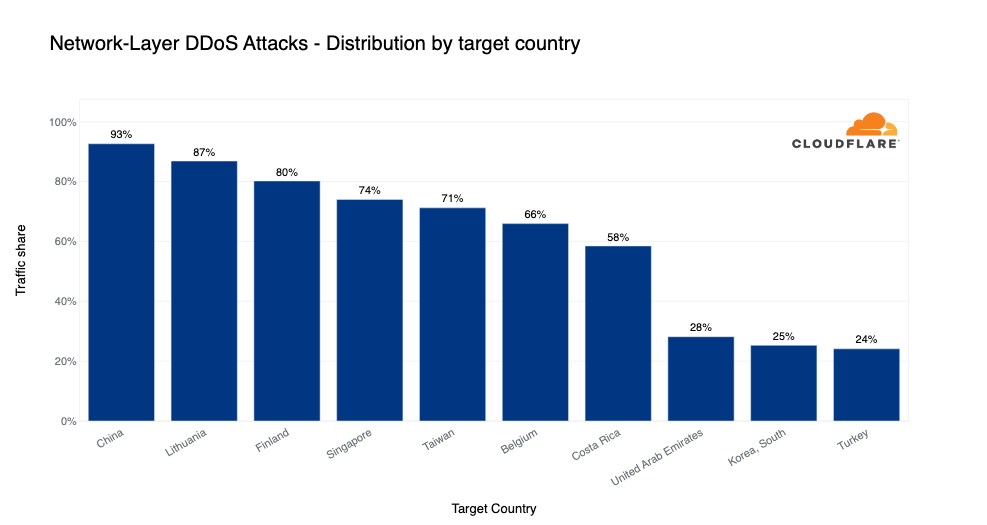

- Im vierten Quartal gehörten 93 Prozent des Traffics auf Vermittlungsebene, der für hinter Cloudflare angesiedelte chinesische Websites und Internetanwendungen bestimmt war, zu DDoS-Angriffen auf Vermittlungsschicht. Zudem wurden 86 Prozent des an Cloudflare-Kunden in Litauen und 80 Prozent des an Cloudflare-Kunden in Finnland adressierten Traffics durch Angriffe verursacht.

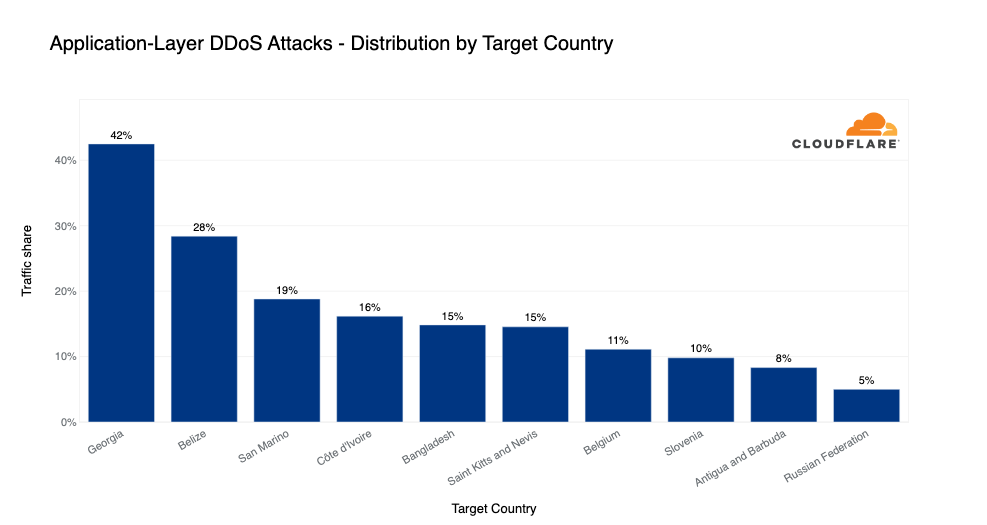

- Auf Anwendungsschicht beruhten mehr als 42 Prozent der zu Websites und Internetapplikationen in Georgien, die von Cloudflare geschützt werden, fließenden Daten auf HTTP-DDoS-Attacken. Darauf folgten Belize mit 28 Prozent und an dritter Stelle San Marino mit knapp 20 Prozent. Fast ein Fünftel des gesamten von Cloudflare aus Libyen registrierten Datenverkehrs wurde durch DDoS-Attacken generiert.

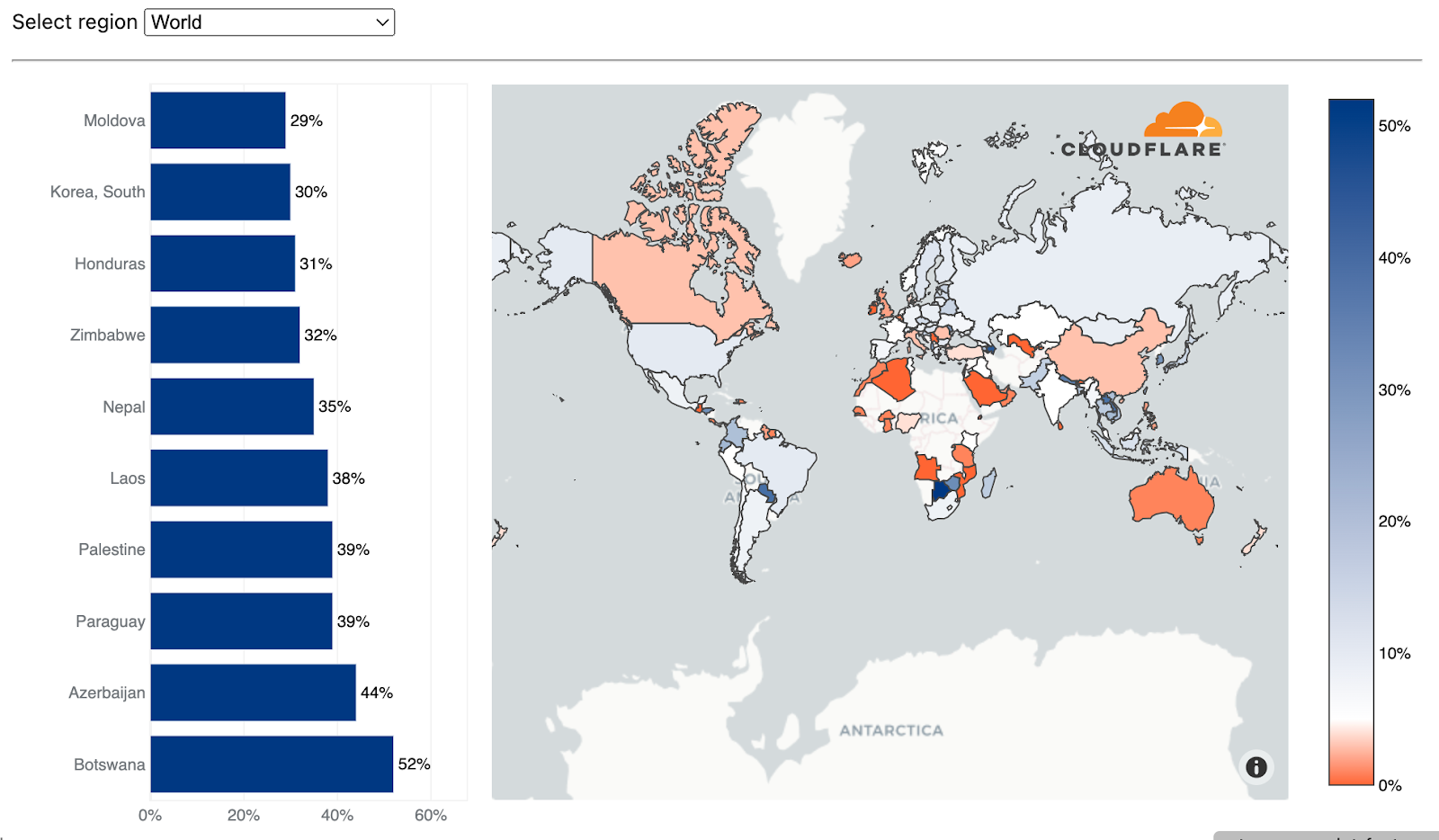

- Mehr als 52 Prozent des von Cloudflare-Rechenzentren in Botswana erfassten Traffics ging auf das Konto von DDoS-Angriffen. In unseren Rechenzentren in Aserbaidschan, Paraguay und Palästina sah es kaum anders aus; dort lag der Anteil bei ungefähr 40 Prozent.

Kurzer Hinweis: Um noch genauere Zahlen zu erhalten, haben wir im Berichtsquartal unsere Algorithmen angepasst. Deshalb können einige unserer Datenpunkte nicht mit denen aus vorherigen Quartalen verglichen werden. Näheres zu diesen Änderungen erfahren Sie im nächsten Abschnitt „Anpassungen der Methodologie“.

Um direkt den Bericht aufzurufen, klicken Sie bitte hier.

Mehr über die neuesten Bedrohungen und darüber, wie Sie sich davor schützen können, erfahren Sie in unserem Webinar zu DDoS-Trends.

Anpassungen der Methodologie

Seit unserem Auftaktbericht im Jahr 2020 haben wir die Entwicklung des Angriffs-Traffic immer mit Prozentangaben dargestellt, also mit dem prozentualen Anteil, den dieser am gesamten (inklusive dem legitimen, von regulären Nutzern verursachten) Datenverkehr ausmacht. Wir wollten auf diese Weise die Daten normalisieren, ihre Verzerrung vermeiden und bei der Einbindung neuer Daten aus den Abwehrsystemen in diesen Bericht über größere Flexibilität verfügen.

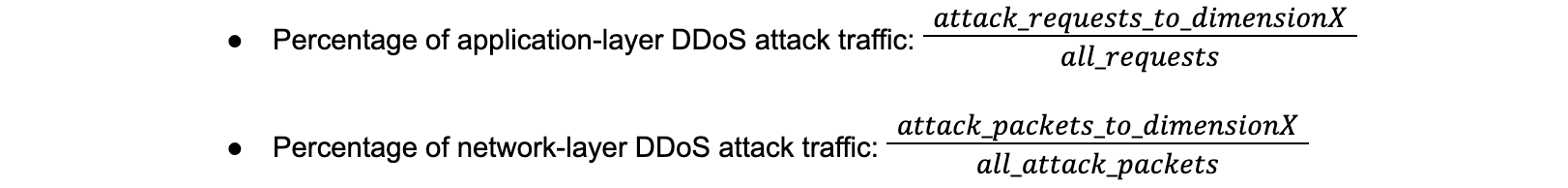

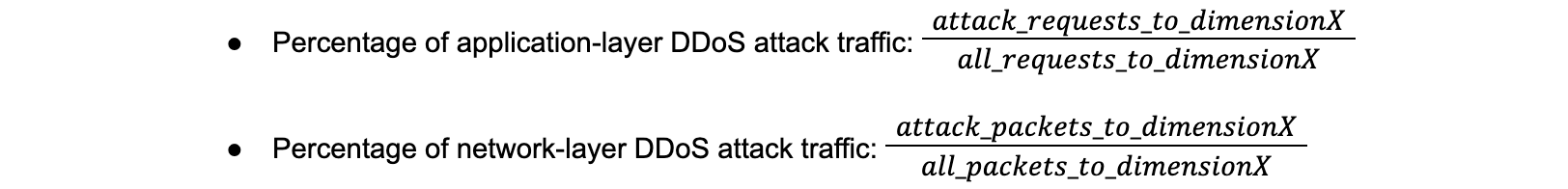

In unserem aktuellen Report haben wir jedoch Anpassungen an den Verfahren vorgenommen, mit denen wir einen Teil dieser Prozentsätze berechnen, und zwar bei der Einteilung der Angriffe nach bestimmten Parametern wie Zielland, Ursprungsland oder Zielbranche. In den Abschnitten zur Anwendungsschicht haben wir bislang die Zahl der Angriffs-HTTP/S-Anfragen eines bestimmten Parameters mit der Gesamtzahl der HTTP/S-Anfragen für alle Parameter ins Verhältnis gesetzt. Im Vermittlungsschicht-Abschnitt, genauer gesagt bei den Parametern Zielbranchen und Zielländer haben wir analog dazu die Zahl der Angriffs-IP-Pakete für einen bestimmten Parameter mit der Gesamtzahl an Angriffs-Paketen für alle Parameter ins Verhältnis gesetzt.

Ab sofort wird die Anzahl der Anfragen (oder Pakete) im Zuge von Angriffen für einen bestimmten Parameter mit der Gesamtzahl der Anfragen (oder Pakete) dieses Parameters ins Verhältnis gesetzt. Mit diesen Änderungen wollen wir unsere Berechnungsmethoden innerhalb des Berichts besser aufeinander abstimmen und eine höhere Datengenauigkeit erzielen, um die Angriffslandschaft realistischer abbilden zu können.

So ergab sich bei Verwendung des bisherigen Verfahrens, dass die Gaming- und Glücksspielbranche am stärksten im Fokus von DDoS-Attacken auf Anwendungsschicht stand. Die auf dieses Segment abzielenden Angriffs-Anfragen machten 0,084 Prozent am gesamten (gut- und bösartigen) Datenverkehr sämtlicher Branchen aus. Der Bereich Luft- und Raumfahrt kam nach dieser Methode auf Platz zwölf. Hier erreichte der Angriffs-Traffic einen Anteil von 0,0065 Prozent. Nach dem neuen Berechnungsverfahren ist es jedoch diese Branche, die am stärksten unter Beschuss steht, denn Attacken waren hier für 35 Prozent des gesamten (bös- und gutartigen) Datenverkehrs verantwortlich, der sich an dieses Segment richtete. Bei dieser Vorgehensweise erreichte der Gaming- und Glücksspielsektor hingegen nur Rang 14: 2,4 Prozent seines Traffics wurde von Attacken verursacht.

Bisher wurde das folgende Berechnungsverfahren benutzt:

Ab sofort kommt die folgende Methode zur Anwendung:

Die Änderungen betreffen diese Parameter:

- Branchen im Fokus von DDoS-Angriffen auf Anwendungsschicht

- Länder im Fokus von DDoS-Angriffen auf Anwendungsschicht

- Ursprung von DDoS-Angriffen auf Anwendungsschicht

- Branchen im Visier von DDoS-Angriffen auf Vermittlungsschicht

- Länder im Fokus von DDoS-Angriffen auf Vermittlungsschicht

Andere methodologische Veränderungen wurden nicht vorgenommen. Für den Ursprung von DDoS-Angriffen auf Vermittlungsschicht wurde die neue Methode bereits seit der ersten Ausgabe dieses Berichts angewandt. Auch in den Kategorien Ransom-DDoS-Angriffe, DDoS-Angriffsintensität, Dauer und Angriffsvektoren von DDoS-Attacken und wichtigste neue Bedrohungen hat es keine Änderungen gegeben, da in diesen Bereichen legitimer Traffic nicht berücksichtigt wird und deshalb keine Korrektur nötig war.

Nun wollen wir näher auf die neuesten Erkenntnisse und Trends eingehen. Eine interaktive Version dieses Berichts finden Sie bei Cloudflare Radar.Ransom-DDoS-Angriffe

Im Gegensatz zu Ransomware-Angriffen, bei denen das Opfer durch Täuschung dazu verleitet wird, eine Datei herunterzuladen oder auf einen Link in einer E-Mail zu klicken, wodurch die Dateien auf seinem Gerät verschlüsselt und gesperrt werden, bis ein Lösegeld gezahlt wurde, sind Ransom-DDoS-Attacken erheblich leichter zu bewerkstelligen. Auch das Eindringen in ein Netzwerk oder das Ausnutzen einer Schwachstelle sind dafür nicht erforderlich.

Für einen Ransom-DDoS-Angrif benöttigt man keinen Zugang zum Computer des Opfers, vielmehr wird dieses einfach mit so viel Traffic bombardiert, dass dadurch seine Internetdienste nicht mehr (richtig) funktionieren. Dann wird ein Lösegeld, das in der Regel in Bitcoin zu entrichten ist, als Bedingung dafür gefordert, dass die Attacke gestoppt wird oder weitere Angriffe vermieden werden.

Im Schlussquartal 2022 berichteten 16 Prozent der Cloudflare-Kunden, die an unserer Umfrage teilgenommen haben, dass sie Ziel von HTTP-DDoS-Angriffen mit einer begleitenden Drohung oder einer Lösegeldforderung waren. Dies entspricht einer Zunahme von 14 Prozent im Quartalsvergleich, aber einem Minus von 16 % gemessen am Vorjahresraum bei den vermeldeten Ransom-DDoS-Angriffen.

So erfassen wir die Entwicklung bei Ransom-DDoS-Attacken

Die Cloudflare-Systeme analysieren ständig den Datenverkehr und wenden automatisch Schutzmaßnahmen an, wenn DDoS-Angriffe entdeckt werden. Jeder von einer DDoS-Attacke betroffene Kunde wird zur Teilnahme an einer automatisiert durchgeführten Umfrage aufgefordert. Diese hilft uns, ein besseres Verständnis der Art des Angriffs und des Erfolgs der Abwehrmaßnahmen zu erlangen. Cloudflare befragt inzwischen seit mehr als zwei Jahren angegriffene Kunden. Unter anderem wollen wir von den Teilnehmenden wissen, ob sie eine Drohung oder Lösegeldforderung erhalten haben. In den vergangenen zwei Jahren haben wir pro Quartal durchschnittlich 187 Antworten erhalten. Anhand der Rückmeldungen aus dieser Umfrage errechnen wir den Anteil von Ransom-DDoS-Attacken.

Die Lage bei DDoS-Angriffen auf Anwendungsschicht

DDoS-Angriffe auf Anwendungsschicht – genauer gesagt HTTP/S-DDoS-Attacken – sind normalerweise Versuche aus dem Cyberspace, Störungen bei Webservern zu verursachen, sodass diese keine legitimen Nutzeranfragen mehr verarbeiten können: Wenn ein Server eine Flut von Anfragen erhält und nicht alle bearbeiten kann, verwirft er legitime Anfragen und stürzt in manchen Fällen sogar ab. Die Folgen für reguläre Nutzer sind eine schlechtere Performance oder Ausfälle.

Trends bei DDoS-Angriffen auf Anwendungsschicht

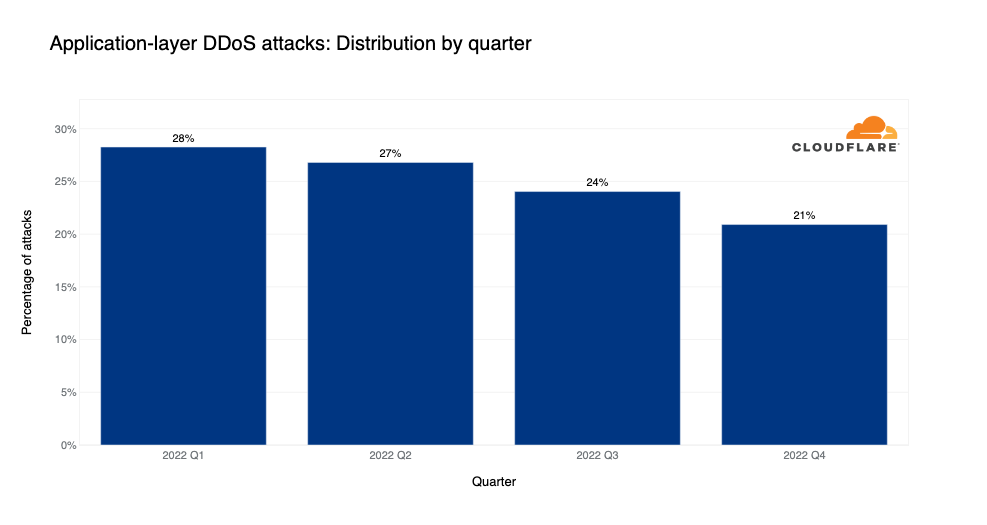

Die folgende Grafik zeigt einen eindeutigen Abwärtstrend bei den Angriffen im Verlauf der Quartale des letzten Jahres. Für das letzte Quartal ist aber trotzdem im Jahresvergleich eine Steigerung um 79 Prozent zu verzeichnen.

Branchen im Fokus von DDoS-Angriffen auf Anwendungsschicht

In dem Quartal, in dem viele Menschen über die Festtage verreisen, richtete sich das Augenmerk der Angreifer am stärksten auf die Luft- und Raumfahrtindustrie. Ungefähr 35 Prozent des Traffics der Branche war Teil eines HTTP-DDoS-Angriffs. Am zweitstärksten getroffen wurden die Veranstaltungsdienstleister, bei denen sich dieser Anteil auf mehr als 16 Prozent belief.

Es folgten die Segmente Medien und Verlagswesen, Wireless, Regierungsbeziehungen und der gemeinnützige Sektor. Mehr darüber, wie Cloudflare Non-Profit- und Menschenrechtsorganisationen schützt, erfahren Sie in unserem aktuellen Impact-Bericht.

Wenn man sich die einzelnen Weltregionen anschaut und typische Kategorien wie Internet und Software ausschließt, wird deutlich, dass in Nordamerika und Ozeanien der Telekommunikationssektor den meisten Angriffen ausgesetzt war. In Südamerika und Afrika stand das Hotel- und Gaststättengewerbe am stärksten im Fokus, während es in Europa und Asien die Gaming- und Glücksspielbranche war. Im Nahen Osten wiederum richteten sich die meisten Angriffe gegen Anbieter aus dem Bildungswesen.

Länder im Fokus von DDoS-Angriffen auf Anwendungsschicht

Die Bündelung der Angriffe nach dem Ort der Rechnungsadresse unserer Kunden verschafft uns eine gewisse Vorstellung davon, gegen welche Länder sich die Attacken häufiger gerichtet haben. Im vierten Quartal waren DDoS-Angriffe für mehr als 42 Prozent des für HTTP-Applikationen, die von Cloudflare geschützt wurden, bestimmten Traffics verantwortlich.

An zweiter Stelle folgten Unternehmen aus Belize, deren Traffic zu fast einem Drittel DDoS-Angriffen geschuldet war. Platz drei ging an San Marino, wo sich dieser Anteil auf 20 Prozent bezifferte.

Ursprung von DDoS-Angriffen auf Anwendungsschicht

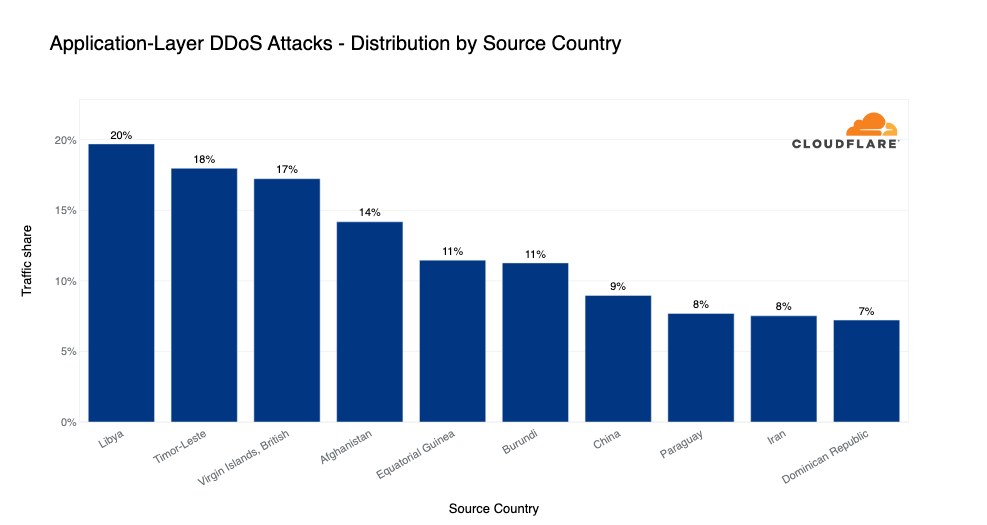

Hier noch ein kurzer Hinweis, bevor wir ins Detail gehen. Wenn wir feststellen, dass besonders viele DDoS-Attacken von einem bestimmten Land aus gestartet werden, kann das täuschen. In der Regel werden solche Angriffe aus der Ferne eingeleitet, um ihren wahren Ursprung nach Möglichkeit zu verschleiern. Häufig lässt die Tatsache, dass ein Land Ursprung einer großen Zahl von Attacken ist, vielmehr darauf schließen, dass dort Botnetz-Knoten betrieben werden. Dabei kann es sich etwa um gekaperte Server oder IoT-Geräte handeln.

Im vierten Jahresviertel waren knapp 20 Prozent des gesamten von Libyen ausgehenden Traffics Teil von HTTP-DDoS-Attacken. Im Fall von Osttimor, einem südostasiatischen Inselstaat nördlich von Australien, lag dieser Wert bei 18 Prozent. Bei den Britischen Jungferninseln waren es 17 Prozent und bei Afghanistan 14 Prozent.

DDoS-Angriffe auf Vermittlungsschicht

Bei Angriffen auf Anwendungsschicht (Layer 7 im OSI-Modell) sind die Dienste betroffen, auf die Endnutzer zugreifen wollen (in unserem Fall HTTP/S). Demgegenüber zielen DDoS-Attacken auf Vermittlungsschicht auf eine Überlastung der Netzwerkinfrastruktur – wie weiterleitende Router und Server – und der Internetverbindung selbst ab.

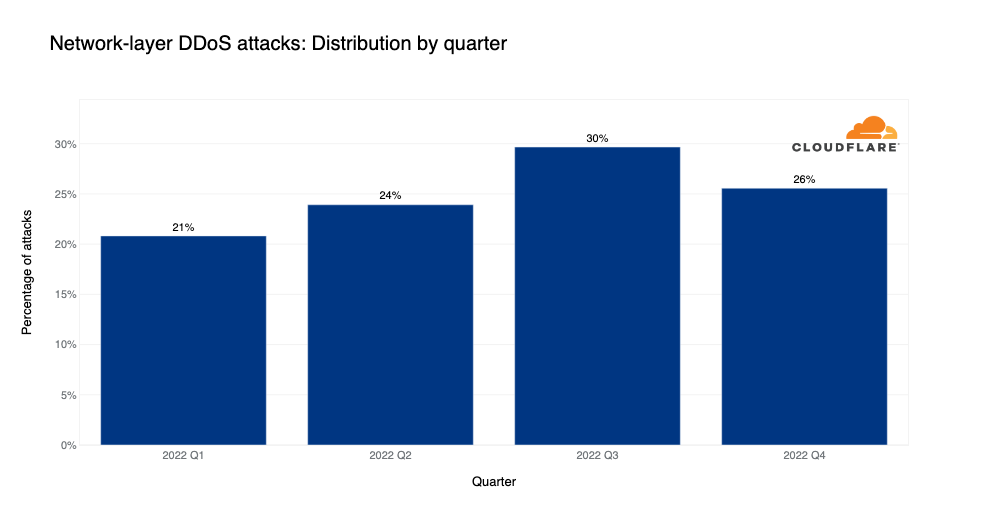

Trends bei DDoS-Angriffen auf Vermittlungsschicht

Nachdem in den vorangegangenen drei Jahresvierteln die DDoS-Angriffe auf Vermittlungsschicht stetig zugenommen hatten, reduzierte sich ihre Zahl im vierten Quartal 2022 um 14 Prozent im Quartals- und 13 Prozent im Jahresvergleich.

Als Nächstes gehen wir näher auf die verschiedenen Merkmale von Angriffen ein, etwa auf ihren volumetrischen Umfang, ihre Dauer und ihre Vektoren sowie auf sich herauskristallisierende neue Bedrohungen.

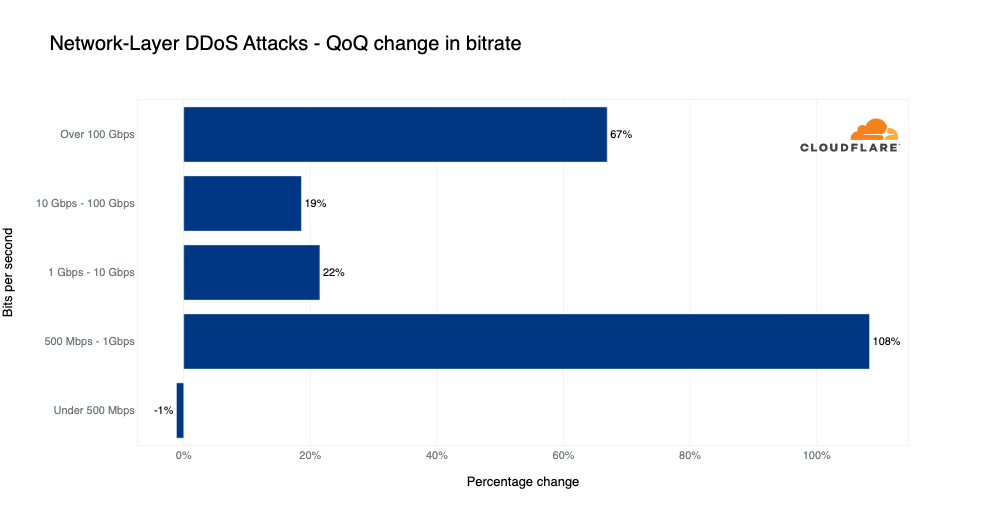

Intensität von DDoS-Angriffen

Die überwiegende Mehrzahl der Attacken ist klein und von relativ kurzer Dauer, doch im Berichtsquartal wurde ein starker Anstieg von längeren und umfangreicheren Offensiven verzeichnet. Die Zahl volumetrischer DDoS-Attacken auf Vermittlungsschicht mit einem Umfang von mehr als 100 Gbit/s erhöhte sich gegenüber den vorangegangenen drei Monaten um 67 Prozent. In ähnlicher Weise kam es bei Angriffen von 1–100 Gbit/s in derselben Zeit zu einem Zugwachs von etwa 20 Prozent und bei Attacken zwischen 500 Mbit/s und 1 Gbit/s war sogar ein Plus von 108 Prozent zu verbuchen.

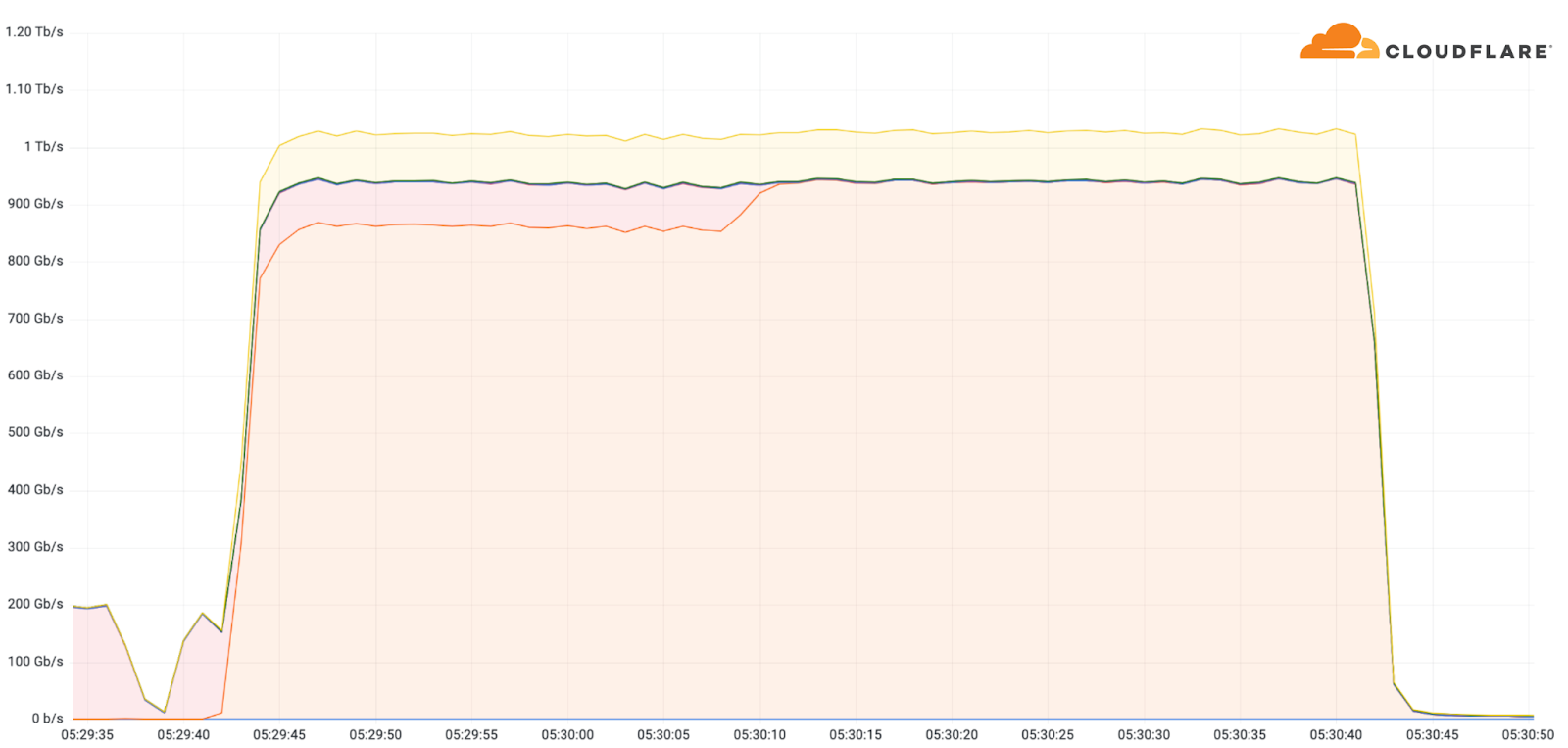

Unten wird ein Beispiel einer DDoS-Attacke mit mehr als 100 Gbit/s dargestellt, die eine Woche nach dem US-Feiertag Thanksgiving stattgefunden hat. Sie hatte einen Umfang von 1 Tbit/s und war gegen einen in Korea ansässigen Hosting-Anbieter gerichtet. In diesem speziellen Fall wurde die ACK-Flood-Methode angewandt und der Angriff dauerte ungefähr eine Minute. Da bei der Firma der Cloudflare-Schutz gegen DDoS-Angriffe auf L3, Magic Transit, im Einsatz war, konnte die Attacke automatisch erkannt und abgewehrt werden.

Attacken mit hoher Bitzahl zielen in der Regel darauf ab, durch das Lahmlegen der Internetverbindung die Nichtverfügbarkeit eines Webdienstes (Denial of Service) zu verursachen. Bei Attacken mit hoher Paketzahl dagegen geht es darum, weiterleitende Geräte zum Absturz zu bringen. Wenn diese nämlich die Zahl der eingehenden Pakete nicht mehr bewältigen können, sind Server und andere solche Appliances womöglich nicht mehr in der Lage, den Traffic regulärer Nutzer noch zu verarbeiten. Unter Umständen kommt es sogar zum Absturz.

Dauer der DDoS-Angriffe

Die Zahl kürzerer Angriffe von unter zehn Minuten verringerte sich vom dritten auf das vierte Quartal 2022 um 76 Prozent, während bei längereren Attacken eine Zunahme registriert wurde. Auf auffälligsten war, dass Angriffe mit einer Dauer von ein bis drei Stunden um 349 Prozent zulegten und die Zahl der Attacken mit mehr als drei Stunden sich um 87 Prozent erhöhte. In 67 Prozent der Fälle dauerten die Angriffe 10–20 Minuten.

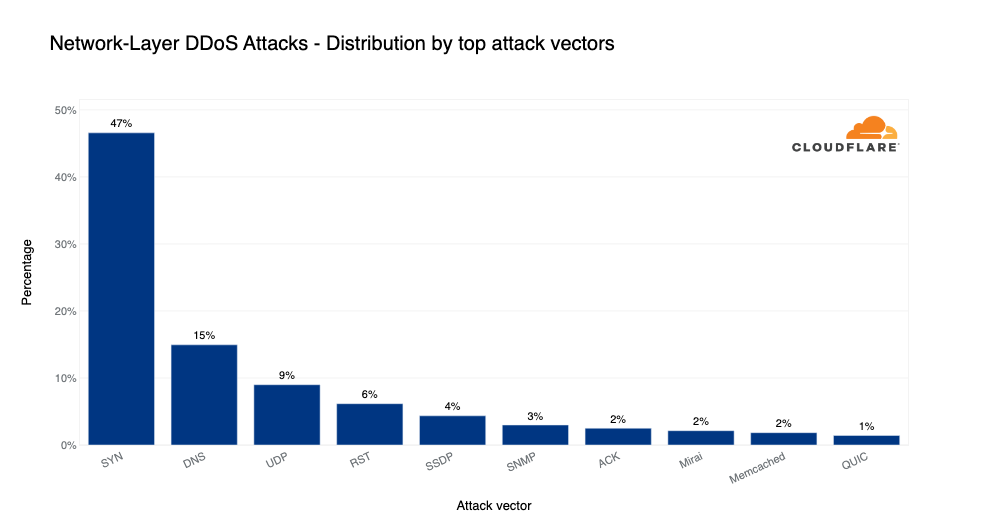

DDoS-Angriffsvektoren

Mit dem Begriff „Angriffsvektor“ wird die Angriffsmethode beschrieben. Im vierten Quartal waren SYN-Flood-Attacken weiterhin das Mittel der Wahl: Tatsächlich entfiel fast die Hälfte aller Angriffe auf Vermittlungsschicht auf diese Methode.

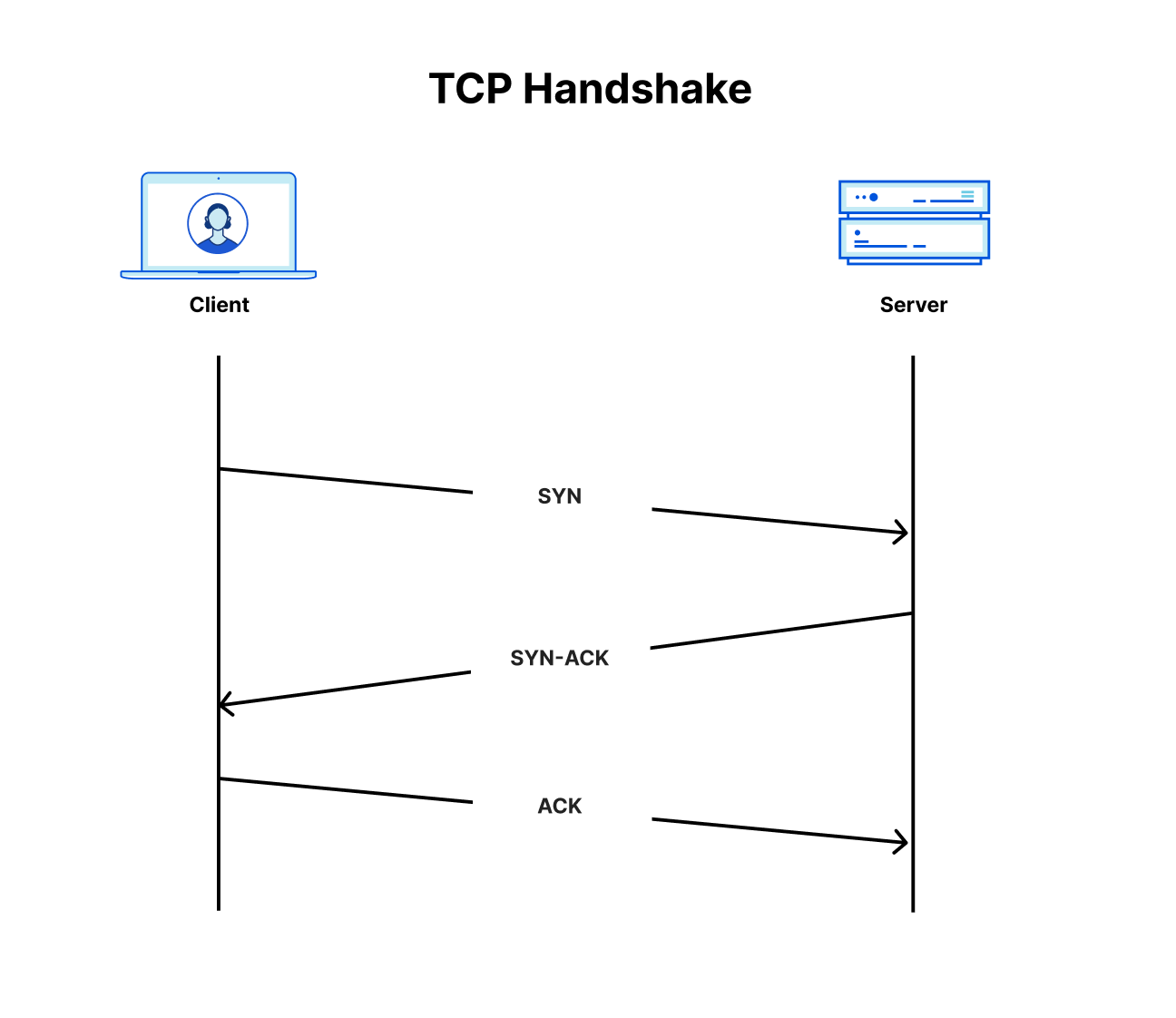

Kurz gesagt wird bei SYN-Flood-Angriffen eine Flut von SYN-Paketen (TCP-Pakete mit aktivierter Synchronize-Kennzeichnung, bei der das Bit auf 1 festgesetzt wurde). SYN-Flood-Angriffe nutzen die Zustandsbehaftung des Drei-Wege-Handshakes des TCP-Protokolls aus, mit dem eine Verbindung zwischen einem Server und einem Client hergestellt wird.

Zunächst sendet der Client ein Synchronize (SYN)-Paket. Der Server antwortet mit einem Synchronize Acknowledgement (SYN/ACK)-Paket und wartet auf das Acknowledgement (ACK)-Paket des Clients. Für jede Verbindung wird eine bestimmte Menge an Speicherkapazität reserviert. Bei einer SYN-Flood-Attacke können die Ursprungs-IP-Adressen durch den Angreifer verfälscht worden sein, sodass der Server seine SYN/ACK-Pakete an die gefälschten IP-Adressen schickt. Diese ignorieren die Pakete wahrscheinlich einfach. Der Server wartet dann auf die nie eintreffenden ACK-Pakete, um den Handshake abzuschließen. Nach einer gewissen Zeit kommt es zu einem Server-Timeout, infolgedessen die Ressourcen durch den Server wieder freigegeben werden. Doch wenn eine ausreichend große Zahl an SYN-Paketen in einer kurzen Zeitspanne versandt wird, kann das ausreichen, um die Ressourcen des Servers voll zu beanspruchen, womit dieser legitime Verbindungen von Nutzern nicht mehr herstellen kann und eventuell sogar zum Absturz gebracht wird.

Hinter SYN-Flood-Angriffen, allerdings weit abgeschlagen, folgen DNS-Flood- und Amplification-Attacken an zweiter Stelle. Diese Kategorie deckt rund 15 Prozent aller DDoS-Angriffe auf Vermittlungsschicht ab. Auf dem dritten Platz finden sich UDP-basierte DDoS-Angriffe und UDP-Floods wieder, die einen Anteil von 9 Prozent erreichen.

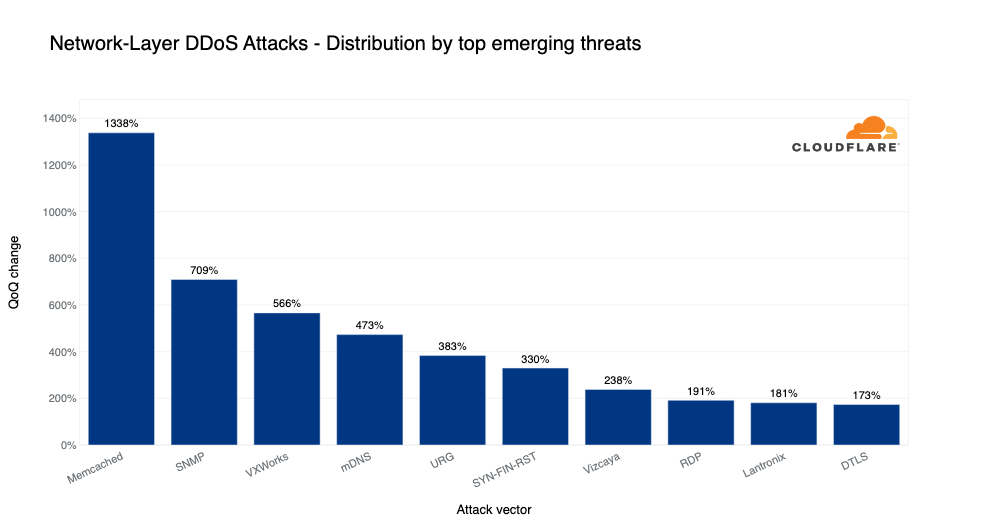

Neue DDoS-Bedrohungen

Das stärkste Wachstum – von 1.338 Prozent im Vergleich zum Vorquartal – verzeichneten im Zeitraum Oktober bis Dezember 2022 DDoS-Angriffe auf Memcached-Basis. Bei Memcached handelt es sich um ein Datenbank-Caching-System zur Beschleunigung von Websites und Netzwerken. Memcached-Server, die UDP unterstützen, können für Amplification/Reflection-DDoS-Angriffe missbraucht werden. In diesem Fall würde der Angreifer Inhalte vom Caching-System anfordern und die IP-Adresse des Opfers als Ursprungs-IP in den UDP-Paketen eintragen. Das Opfer wird mit den Memcached-Antworten bombardiert, die um einen Faktor von bis zu 51.200 verstärkt werden können.

Rang zwei nehmen DDoS-Attacken auf SNMP-Grundlage ein, die im Quartalsvergleich um 709 Prozent zugelegt haben. Das Simple Network Management Protocol (SNMP) ist ein UDP-basiertes Protokoll, das häufig zur Erkennung und Verwaltung von Netzwerkgeräten wie Druckern, Switches, Routern und Firewalls eines Heim- oder Unternehmensnetzwerks über den bekannten UDP-Port 161 verwendet wird. Bei einem SNMP-Reflection-Angriff wird eine große Anzahl von SNMP-Abfragen gesendet, wobei die Absender-IP-Adresse in den Paketen gefälscht ist. Gewählt wird die Adresse des Netzwerks, das angegriffen werden soll. Daher gehen die Antworten an das Opfersystem. Eine große Anzahl von Antworten von den Geräten im Netzwerk führt dazu, dass das Zielnetzwerk legitime Anfragen nicht mehr beantworten kann.

An dritter Stelle stehen infolge einer Steigerung um 566 Prozent gegenüber dem Vorquartal DDoS-Attacken auf VxWorks-Basis. VxWorks ist ein in Echtzeit arbeitendes Betriebssystem (Real Time Operating System – RTOS), das häufig in eingebetteten Systemen wie Geräten aus dem Internet der Dinge (Internet of Things – IoT) zum Einsatz kommt. Es wird auch in Netzwerk- und Sicherheitsgeräten wie Switches, Routern und Firewalls verwendet. Standardmäßig ist ein Debugging-Dienst aktiviert, der es nicht nur jedem erlaubt, mit diesen Systemen so gut wie alles anzustellen, sondern auch DDoS-Amplification-Attacken ermöglicht. Dieser Exploit (CVE-20210-2965)) wurde bereits 2010 offengelegt, wird jedoch nach wie vor für DDoS-Attacken genutzt.

Branchen im Visier von DDoS-Angriffen auf Vermittlungsschicht

Gegen den Bereich Bildungsmanagement war im Berichtsquartal der größte Anteil des Traffic von DDoS-Angriffen auf Vermittlungsschicht gerichtet. Dieser machte 92 Prozent am gesamten Datenverkehr des Sektors aus.

Mit nicht allzu großem Abstand folgten an zweiter und dritter Stelle die Segmente Informationstechnologie und -dienste sowie Öffentlichkeitsarbeit und Kommunikation, bei denen der Anteil des Angriffs-Traffics rund 73 Prozent erreichte. Dahinter kamen deutlich vor den restlichen Branchen die Finanzindustrie, die Gaming- und Glücksspielsparte sowie der Sektor medizinische Dienstleistungen. Hier wurde ungefähr ein Drittel des Datenverkehrs als angriffsbasiert gekennzeichnet.

Länder im Fokus von DDoS-Angriffen auf Vermittlungsschicht

Die Gruppierung der Angriffe nach dem Land der Rechnungsadresse des Kunden verschafft uns einen gewissen Überblick darüber, welche Länder stärker von Angriffen betroffen sind. Im vierten Quartal gehörten beachtliche 93 Prozent des Traffics auf Vermittlungsschicht, der für hinter Cloudflare angesiedelte chinesische Websites und Internetanwendungen bestimmt war, zu DDoS-Angriffen auf Vermittlungsschicht.

Auf dem zweiten Platz fanden sich von Cloudflare geschützte Websites und Internetapplikationen aus Litauen wieder, bei denen 87 Prozent des Traffics durch DDoS-Angriffe auf Vermittlungsschicht hervorgerufen wurde. Dahinter folgten Finnland, Singapur und Taiwan.

Ursprung von DDoS-Angriffen auf Vermittlungsschicht

Auf Anwendungsschicht haben wir anhand der IP-Adressen, von denen die Attacken ausgingen, diese bis zu ihrem Ursprungsland zurückverfolgt. Das ist möglich, weil auf Anwendungsschicht IP-Adressen nicht verfälscht werden können. Allerdings ist dies auf Vermittlungsschicht sehr wohl möglich. möglich. Anstatt also die IP-Adressen heranzuziehen, um etwas über den Ausgangspunkt der Attacken zu erfahren, schauen wir uns stattdessen die Standorte unserer Rechenzentren an, bei denen die Angriffs-Pakete eingegangen sind. Dank unserer guten weltweiten Abdeckung mit mehr als 275 Standorten rund um den Globus ist es uns auf diese Weise gelungen, uns ein gutes Bild von der geographischen Herkunft der Attacken zu machen.

Während des vierten Quartals handelte es sich bei über 52 Prozent des von unserem Rechenzentrum in Botswana aufgenommenen Datenverkehrs um Angriffs-Traffic. Knapp dahinter folgten Aserbaidschan mit mehr als 43 Prozent und Paraguay, Palästina, Laos und Nepal.

Es ist zu beachten, dass Internetprovider Datenverkehr manchmal über anderen Routen leiten, wodurch die Ergebnisse verzerrt werden können. So kann Traffic aus China aufgrund verschiedener betrieblicher Erwägungen einen Umweg über Kalifornien nehmen, auch wenn er für einen völlig anderen Ort bestimmt ist.

Die DDoS-Bedrohungslandschaft verstehen

Im Berichtsquartal traten längere und größere Angriffe häufiger auf. Die Dauer der Attacken nahm allgemein zu, volumetrische Angriffe verzeichneten einen sprunghaften Anstieg und Ransom-DDoS-Attacken waren weiter auf dem Vormarsch. Während der Weihnachts- und Neujahrsfeiertage standen die Luft-/Raumfahrt sowie die Veranstaltungsdienstleister am stärksten im Fadenkreuz von DDoS-Attacken auf Anwendungsschicht. Bei DDoS-Angriffen auf Vermittlungsschicht lag der Schwerpunkt auf der Gaming-/Glücksspielbranche, dem Finanzsektor und auf Unternehmen im Bereich Bildungsmanagement. Unter den Newcomern unter den Bedrohungen kam es zu einer Verschiebung, denn Memcached-basierte DDoS-Kampagnen gewannen weiter an Beliebtheit.

Die Abwehr von DDoS-Attacken ist von Unternehmen gleich welcher Größe von entscheidender Bedeutung. Angriffe können von Menschen initiiert werden, werden aber von Bots ausgeführt. Um dagegen anzukommen, muss Feuer mit Feuer bekämpft werden. Die Erkennung und Abwehr muss so weit wie möglich automatisiert werden, denn wenn man sich nur auf den Menschen verlässt, sind die Verteidiger im Nachteil. Die automatisierten Systeme von Cloudflare erkennen und neutralisieren ständig DDoS-Angriffe, damit unsere Kunden es nicht tun müssen.

Im Lauf der Jahre ist es für Angreifer – ob sie nun in eigener Sache oder im Auftrag anderer agieren – immer leichter und erschwinglicher geworden, DDoS-Angriffe zu starten. Daher wollen wir sicherstellen, dass es für die Verteidiger von Unternehmen jeder Größe noch leichter und zudem kostenlos ist, sich gegen DDoS-Angriffe aller Art zu schützen. Wir bieten allen unseren Kunden seit 2017 – als Pionier dieses Konzepts – zeitlich unbeschränkten und unbegrenzten DDoS-Schutz. Cloudflare hat es sich zur Aufgabe gemacht, ein besseres Internet zu schaffen. Ein besseres Internet ist ein sichereres, schnelleres und zuverlässigeres Web für alle – selbst angesichts von DDoS-Angriffen. Mehr über die neuesten Bedrohungen und darüber, wie Sie sich davor schützen können, erfahren Sie in unserem Webinar zu DDoS-Trends.