In der ersten Jahreshälfte 2021 kam es zu massiven Ransomware- und Ransom-DDoS-Angriffen, die Aspekte kritischer Infrastrukturen auf der ganzen Welt unterbrachen (darunter einen der größten Betreiber von Erdölpipelinesystemen in den USA), sowie zu einer Sicherheitslücke in IT-Verwaltungssoftware, die unter anderem Schulen, den öffentlichen Sektor, Reiseanbieter und Kreditgenossenschaften betraf.

In der zweiten Jahreshälfte wurden ein wachsender Schwarm eines der leistungsfähigsten Botnetze (Meris) sowie rekordverdächtige HTTP-DDoS-Angriffe und Angriffe auf der Netzwerkebene über das Cloudflare-Netzwerk beobachtet. Hinzu kommt die im Dezember entdeckte Sicherheitslücke Log4j2 (CVE-2021-44228), die es einem Angreifer ermöglicht, Code auf einem entfernten Server auszuführen – wohl eine der schwerwiegendsten Sicherheitslücken im Internet seit Heartbleed und Shellshock.

Prominente Angriffe wie die oben genannten sind nur einige Beispiele, die einen allgemeinen Trend zur Intensivierung der Cybersicherheit verdeutlichen. Davon sind alle Arten von Organisationen betroffen, von Technologieunternehmen und Regierungsorganisationen bis hin zu Weinkellereien und Fleischverarbeitungsbetrieben.

Hier sind einige DDoS-Angriff-Trends und Highlights aus dem Jahr 2021 und speziell aus Q4 2021:

Ransom-DDoS-Angriff

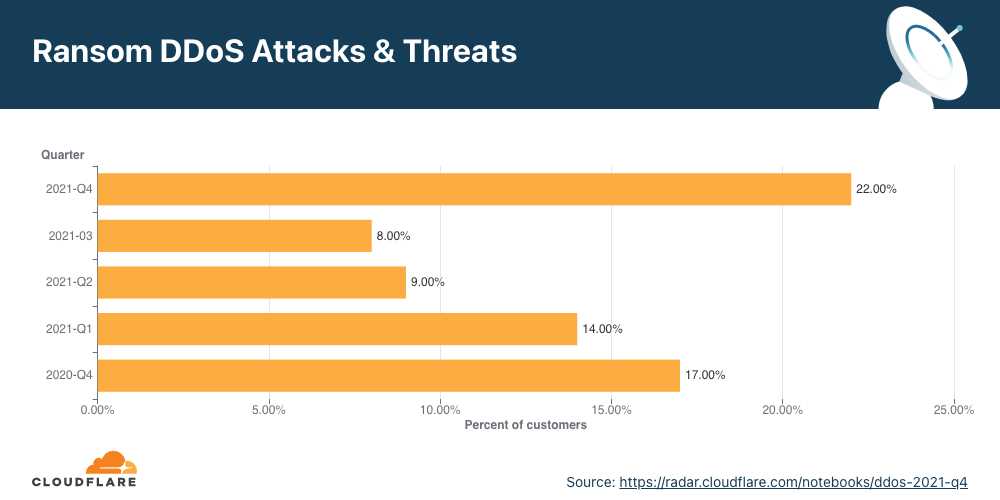

- Im vierten Quartal stiegen die Ransom-DDoS-Angriffe um 29 % gegenüber dem Vorjahr und 175 % gegenüber dem Vorquartal.

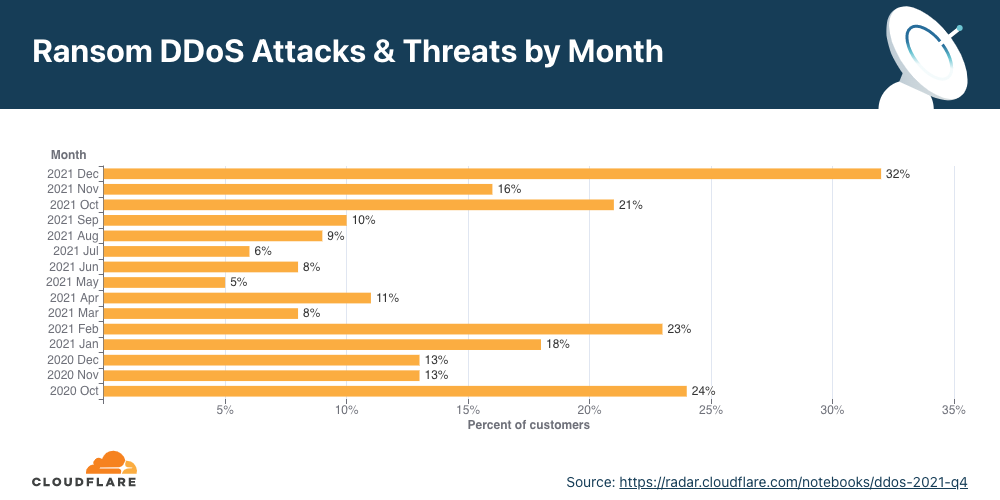

- Allein im Dezember gab einer von drei Befragten an, Ziel eines DDoS-Angriffs mit Lösegeldforderung gewesen zu sein oder von einem Angreifer bedroht worden zu sein.

DDoS-Angriffe in der Anwendungsschicht

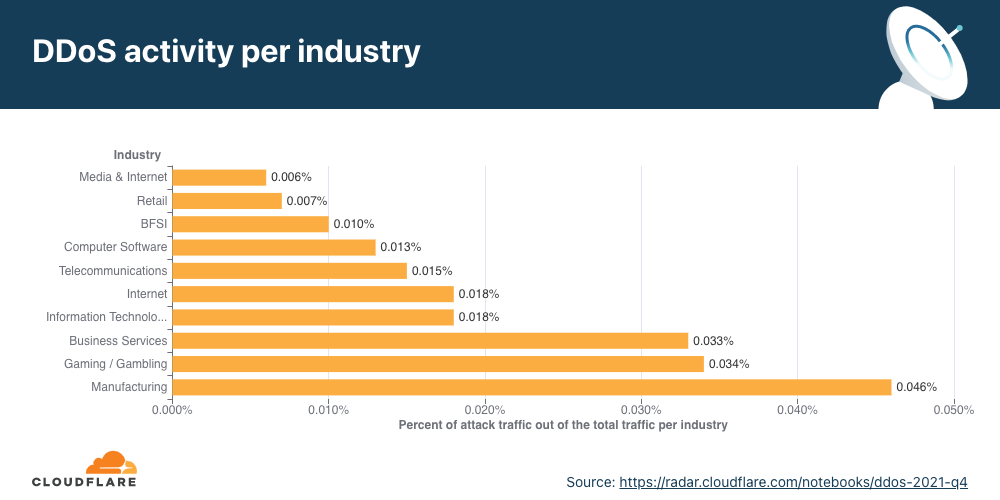

- Das verarbeitende Gewerbe wurde im Q4 2021 am häufigsten angegriffen und verzeichnete einen Anstieg der Zahl der Angriffe um satte 641 % im Vergleich zum Vorjahr. Die Branchen Unternehmensdienstleistungen und Gaming/Glücksspiel waren die am zweit- und drittstärksten von DDoS-Angriffen auf der Anwendungsebene betroffenen Branchen.

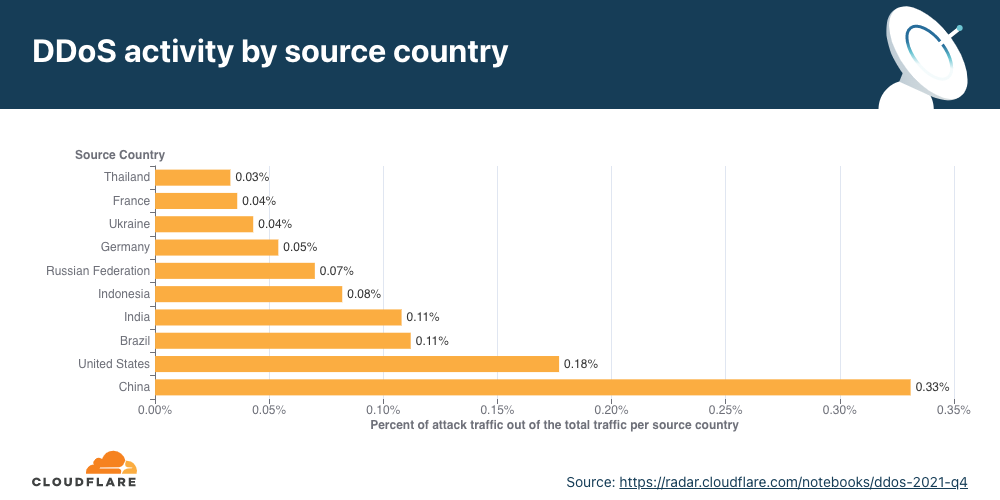

- Zum vierten Mal in Folge führte China in diesem Jahr die Rangliste mit dem höchsten Prozentsatz des von seinen Netzen ausgehenden Angriffs-Traffics an.

- Ein neues Botnetz mit dem Namen Meris-Botnet trat Mitte 2021 in Erscheinung und bombardierte weiterhin Organisationen auf der ganzen Welt mit einigen der größten HTTP-Angriffe, die jemals verzeichnet wurden – einschließlich eines Angriffs mit 17,2 Mio. RPS, den Cloudflare automatisch abwehrte.

DDoS-Angriffe in der Netzwerkschicht

- Im vierten Quartal 2021 waren die Angreifer am aktivsten. Allein im Dezember 2021 gab es mehr Angriffe als in Q1 und Q2 2021 zusammen.

- Während die meisten Angriffe klein waren, wurden in der zweiten Hälfte des Jahres 2021 Angriffe im Terabit-Bereich zur neuen Norm. Cloudflare wehrte Dutzende von Angriffen mit Spitzenwerten von über 1 Tbit/s automatisch ab, wobei der größte Angriff knapp 2 Tbit/s erreichte – der größte, den wir je verzeichnet haben.

- Im Q4 2021 und insbesondere im November wurde eine anhaltende Ransom DDoS-Angriffs Kampagne gegen VoIP-Anbieter auf der ganzen Welt verzeichnet.

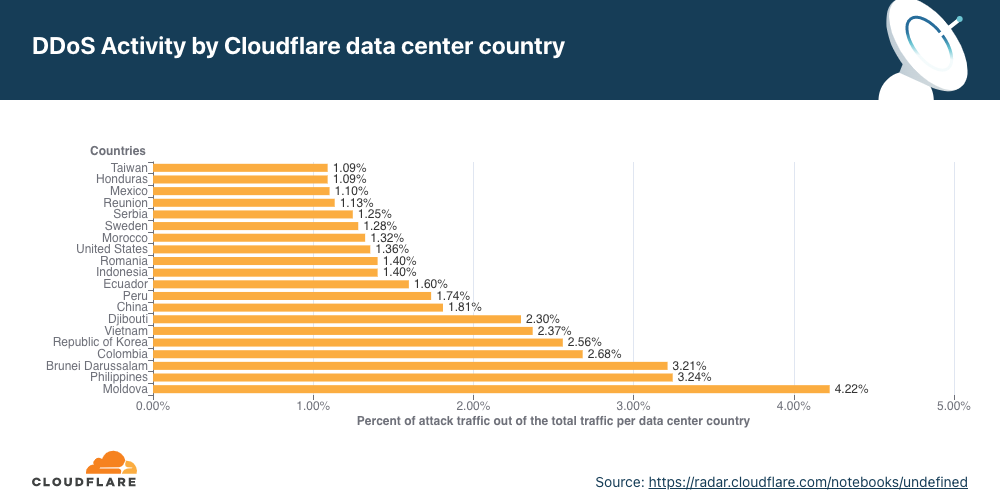

- Die Angriffe aus Moldawien vervierfachten sich im vierten Quartal 2021 im Vergleich zum Vorquartal und machten Moldawien zum Land mit dem höchsten Anteil an DDoS-Aktivitäten auf der Netzwerkebene.

- SYN-Floods und UDP-Floods waren die häufigsten Angriffsvektoren, während neue Bedrohungen wie SNMP-Angriffe um fast 5.800 % im Quartalsvergleich zunahmen.

Dieser Bericht basiert auf DDoS-Angriffen, die von den DDoS-Schutzsystemen von Cloudflare automatisch erkannt und abgewehrt wurden. Mehr über die Funktionsweise erfahren Sie in diesem ausführlichen Blog-Beitrag.

Ein Hinweis dazu, wie wir DDoS-Angriffe messen, die über unser Netzwerk beobachtet werden

Um Angriffstrends zu analysieren, berechnen wir die „DDoS-Aktivitätsrate“, d. h. den prozentualen Anteil des Angriffs-Traffics am gesamten Datenverkehr (Angriffs- + sauberer Traffic), der in unserem globalen Netzwerk beobachtet wurde. Die Messung der Angriffszahlen als Prozentsatz des gesamten beobachteten Datenverkehrs ermöglicht es uns, die Datenpunkte zu normalisieren und Verzerrungen zu vermeiden, die sich in den absoluten Zahlen widerspiegeln, z. B. in Bezug auf ein Cloudflare-Rechenzentrum, das mehr Gesamt-Traffic und wahrscheinlich auch mehr Angriffe erhält.

Eine interaktive Version dieses Berichts ist auf Cloudflare Radar verfügbar.

Ransom-Angriffe

Unsere Systeme analysieren ständig den Datenverkehr und wenden automatisch Schutzmaßnahmen an, wenn DDoS-Angriffe entdeckt werden. Jeder DDoS-Kunde wird zu einer automatischen Umfrage aufgefordert, die uns hilft, die Art des Angriffs und den Erfolg der Abwehrmaßnahmen besser zu verstehen.

Seit über zwei Jahren befragt Cloudflare angegriffene Kunden, ob sie eine Lösegeldforderung erhalten haben, um den DDoS-Angriff zu stoppen. Das vierte Quartal 2021 verzeichnete die höchsten Umfrageergebnisse aller Zeiten in Bezug auf angedrohte Ransom-Angriffe – Ransom-Angriffe nahmen um 29 % gegenüber dem Vorjahr und 175 % gegenüber dem Vorquartal zu. Genauer gesagt, einer von 4,5 Befragten (22 %) berichtete, dass er eine Lösegeldforderung erhalten hat, in dem der Angreifer die Zahlung fordert.

Bei einer Aufschlüsselung nach Monaten zeigt sich, dass der Dezember 2021 mit 32 % der Befragten, die eine Lösegeldforderung erhalten haben, an der Spitze steht – das ist fast einer von drei Befragten.

DDoS-Angriffe in der Anwendungsschicht

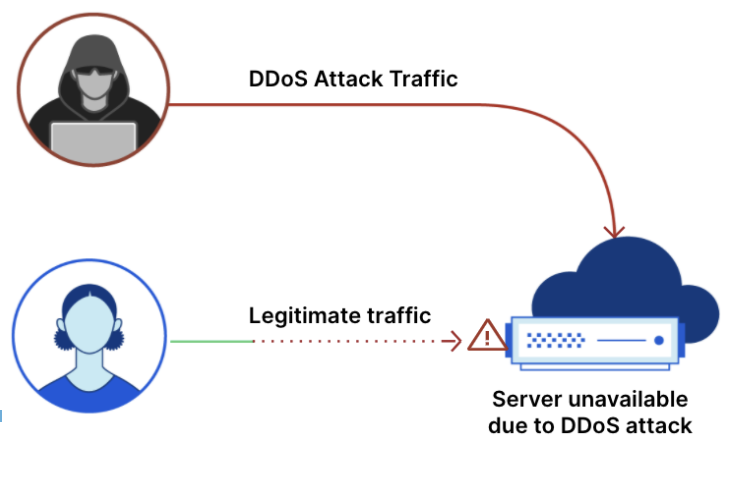

DDoS-Angriffe in der Anwendungsschicht – genauer gesagt HTTP-DDoS-Attacken – sind normalerweise Versuche, einen Webserver zu stören, sodass er keine legitimen Nutzer-Anfragen mehr verarbeiten kann: Wenn ein Server eine Flut von Anfragen erhält und nicht alle bearbeiten kann, verwirft er legitime Anfragen und stürzt in manchen Fällen sogar ab. Für die Nutzer hat das eine schlechtere Performance oder einen Ausfall zur Folge.

DDoS-Angriffe in der Anwendungsschicht aufgeschlüsselt nach Branche

Im 4. Quartal stiegen die DDoS-Angriffe auf Unternehmen des verarbeitenden Gewerbes um 641 % im Vergleich zum Vorquartal, und die DDoS-Angriffe auf Unternehmen der Dienstleistungsbranche nahmen um 97 % zu.

Wenn wir die Angriffe auf der Anwendungsebene nach Branchen aufschlüsseln, waren die Sparten Fertigung, Unternehmensdienstleistungen und Glücksspiel im Q4 2021 die am häufigsten angegriffenen Branchen.

DDoS-Angriffe in der Anwendungsschicht aufgeschlüsselt nach Ursprungsland

Um den Ursprung der HTTP-Attacken in Erfahrung zu bringen, nutzen wir die Geolokalisierungsinformationen der Ursprungs-IP-Adresse des Clients, von dem die für den Angriff eingesetzten HTTP-Anfragen ausgegangen sind. Anders als bei Angriffen in der Netzwerkschicht können Ursprungs-IP-Adressen bei HTTP-Angriffen nicht verfälscht werden. Ein hoher Prozentsatz an DDoS-Aktivität in einem Land signalisiert normalerweise, dass dort Botnetze nicht nur aktiv sind, sondern auch von innerhalb der Landesgrenzen agieren bzw. dort betrieben werden.

Das vierte Quartal in Folge bleibt China das Land mit dem höchsten Prozentsatz an DDoS-Angriffen, die aus dem eigenen Land stammen. Mehr als drei von tausend HTTP-Anfragen, die von chinesischen IP-Adressen ausgingen, waren Teil eines HTTP-DDoS-Angriffs. Die USA blieben an zweiter Stelle, gefolgt von Brasilien und Indien.

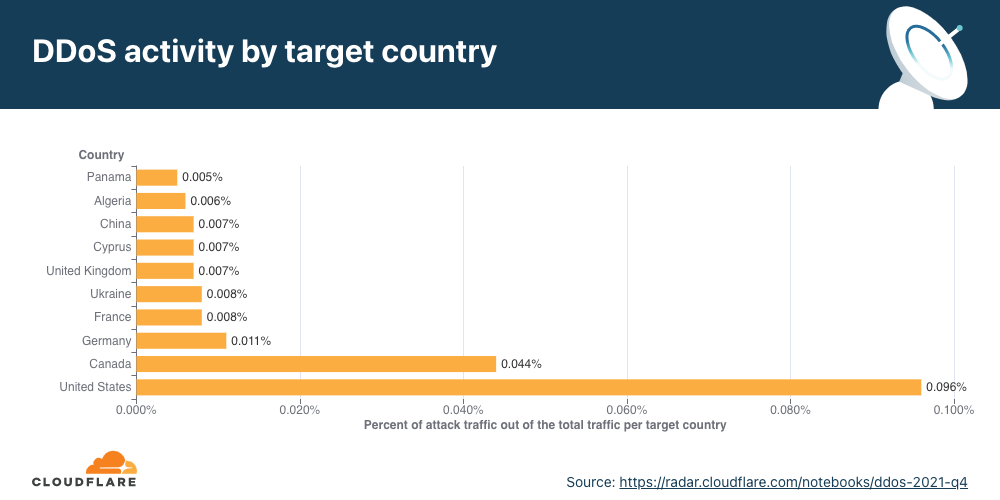

DDoS-Angriffe in der Anwendungsschicht aufgeschlüsselt nach Zielland

Um herauszufinden, auf welche Länder die meisten HTTP-DDoS-Angriffe abzielen, haben wir die DDoS-Angriffe nach den Ländern der Rechnungsadressen unserer Kunden aufgeschlüsselt und als prozentualen Anteil an allen DDoS-Angriffen dargestellt.

Zum dritten Mal in Folge wurden in diesem Jahr Organisationen in den Vereinigten Staaten von den meisten HTTP-DDoS-Angriffen ins Visier genommen, gefolgt von Kanada und Deutschland.

DDoS-Angriffe in der Netzwerkschicht

Bei Angriffen in der Anwendungsschicht (Layer 7 im OSI-Modell) sind die Dienste betroffen, auf die Endnutzer zugreifen wollen. Demgegenüber zielen Attacken in der Netzwerkschicht auf eine Überlastung der Netzwerkinfrastruktur (wie Router und Server innerhalb des Netzwerkpfads) und der Internetverbindung selbst ab.

Cloudflare vereitelt einen Angriff von fast 2 Tbit/s

Im November erkannten unsere Systeme einen beinahe 2 Tbit/s-schweren DDoS-Angriff und wehrten diesen automatisch ab. Dabei handelte es sich um einen Multi-Vektor-Angriff, bei dem DNS-Amplification-Angriffe und UDP-Floods kombiniert wurden. Der gesamte Angriff dauerte nur eine Minute. Der Angriff wurde von etwa 15.000 Bots gestartet, die eine Variante des ursprünglichen Mirai-Codes auf IoT-Geräten und gepatchten GitLab-Instanzen ausführten.

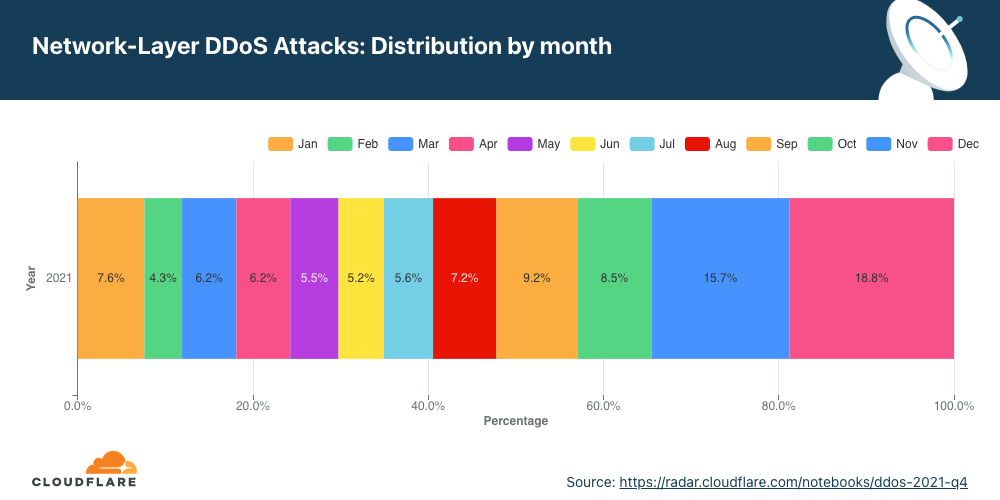

DDoS-Angriffe in der Netzwerkschicht aufgeschlüsselt nach Monaten

Im Dezember waren die Angreifer 2021 am aktivsten.

Im vierten Quartal 2021 waren die Angreifer am aktivsten. Über 43 % aller DDoS-Angriffe auf der Netzwerkebene fanden im vierten Quartal 2021 statt. Während der Oktober ein relativ ruhigerer Monat war, hat sich im November, dem Monat des chinesischen Singles' Day, des amerikanischen Thanksgiving-Feiertags, des Black Friday und des Cyber Monday, die Zahl der DDoS-Angriffe auf der Netzwerkebene fast verdoppelt. Die Zahl der registrierten Angriffe nahm in den letzten Tagen des Dezembers 2021 zu, als sich die Welt auf den Jahreswechsel vorbereitete. Tatsächlich war die Gesamtzahl der Angriffe allein im Dezember höher als alle Angriffe im zweiten Quartal 2021 und entsprach fast allen Angriffen im ersten Quartal 2021.

DDoS-Angriffe in der Netzwerkschicht aufgeschlüsselt nach Angriffsrate

Während die meisten Angriffe noch relativ „klein“ sind, werden Angriffe im Terabit-Bereich immer mehr zur Norm.

Es gibt verschiedene Möglichkeiten, die Größe eines L3/4-DDoS-Angriffs zu messen. So kann man sich das Volumen des damit einhergehenden Traffics ansehen, das als Bitrate ausgedrückt wird. Diese wird in Terabit pro Sekunde oder Gigabit pro Sekunde angegeben. Ein anderer Messwert ist die Anzahl der übermittelten Datenpakete. Diese sogenannte Paketrate wird in Millionen Paketen pro Sekunde angegeben.

Angriffe mit hohen Bitraten zielen darauf ab, die Internetverbindung zu belegen, sodass es zu einer Denial of Service (Nichtverfügbarkeit) kommt. Mit hohen Paketraten dagegen wird versucht, die Server, Router oder andere Hardwaregeräte innerhalb des Netzwerkpfads durch Überlastung lahmzulegen. Diese Geräte wenden eine bestimmte Speicher- und Rechenleistung zur Verarbeitung eines Datenpakets auf. Werden Sie daher mit Paketen regelrecht bombardiert, sind ihre Verarbeitungskapazitäten unter Umständen irgendwann erschöpft. In einem solchen Fall werden Pakete „verworfen“ – mit anderen Worten: Die Appliance ist nicht in der Lage, sie zu verarbeiten. Für Nutzer hat das zur Folge, dass die von ihnen angesteuerten Dienste nicht richtig funktionieren oder nicht mehr verfügbar sind.

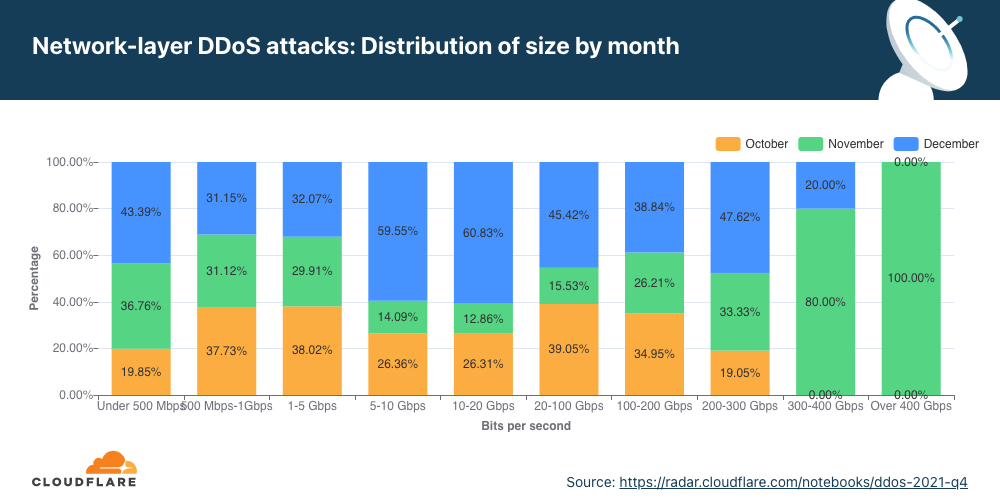

Die Verteilung der Angriffe nach ihrer Größe (in Bitrate) und dem Monat ist unten dargestellt. Wie aus dem obigen Schaubild hervorgeht, fanden die meisten Angriffe im Dezember statt. Aus dem nachstehenden Schaubild geht jedoch hervor, dass größere Angriffe mit über 300 Gbit/s im November stattfanden. Die meisten Angriffe zwischen 5 und 20 Gbit/s fanden im Dezember statt.

Verteilung nach Paketrate

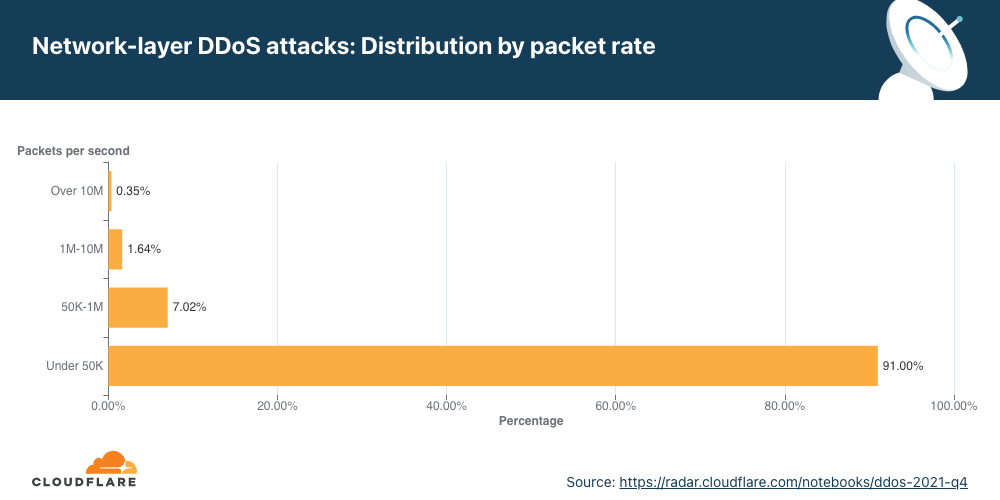

Eine interessante Korrelation, die Cloudflare beobachtet hat, ist, dass mit zunehmender Anzahl der Angriffe deren Größe und Dauer abnehmen. In den ersten zwei Dritteln des Jahres 2021 war die Zahl der Angriffe relativ gering, und dementsprechend stiegen die Angriffsraten, z. B. im dritten Quartal 2021 um 196 % bei Angriffen mit 1 bis 10 Millionen Paketen pro Sekunde (million packets per second –mpps). Im vierten Quartal 2021 stieg die Zahl der Angriffe und Cloudflare beobachtete einen Rückgang der Größe der Angriffe. 91 % aller Angriffe erreichten einen Spitzenwert von weniger als 50.000 Paketen pro Sekunde (pps), was leicht ausreicht, um ungeschützte Internet-Seiten lahm zu legen.

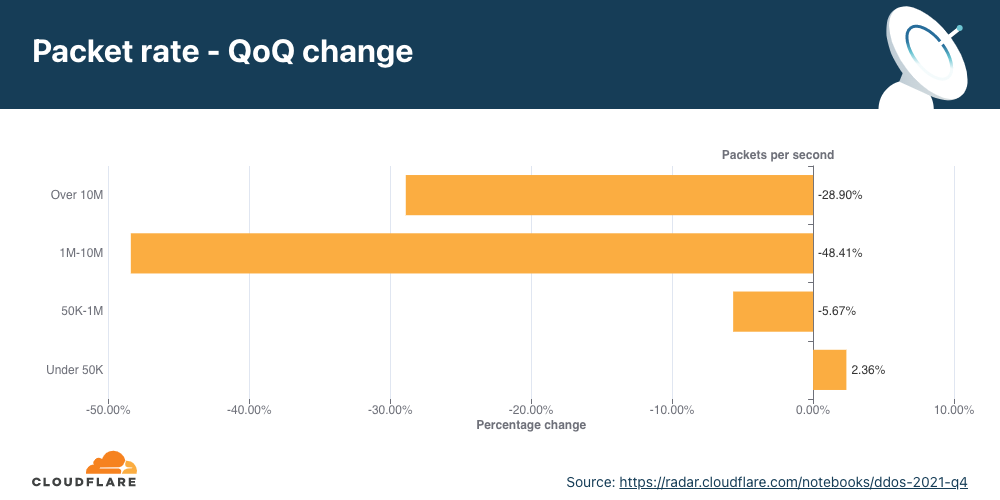

Größere Angriffe mit mehr als 1 Mio. pps gingen um 48 % auf 28 % im Quartalsvergleich zurück, während Angriffe mit weniger als 50.000 pps um 2,36 % im Quartalsvergleich zunahmen.

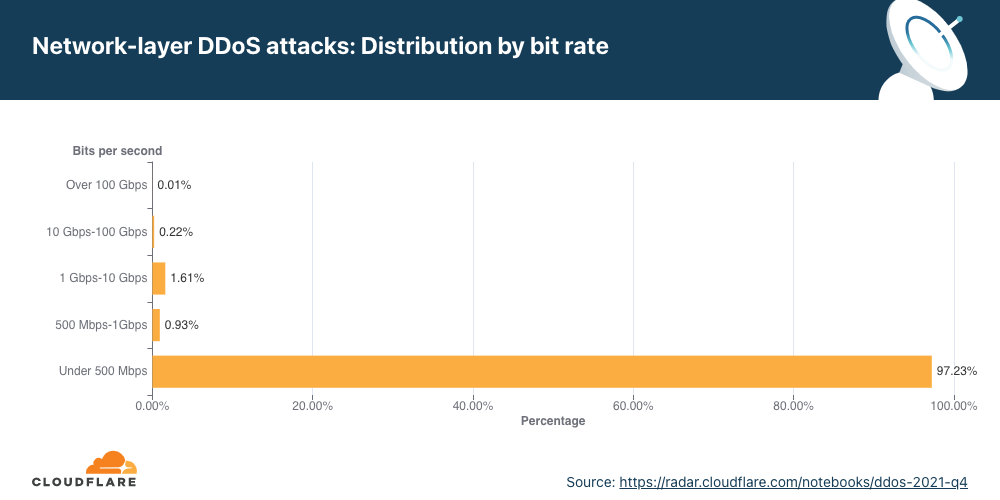

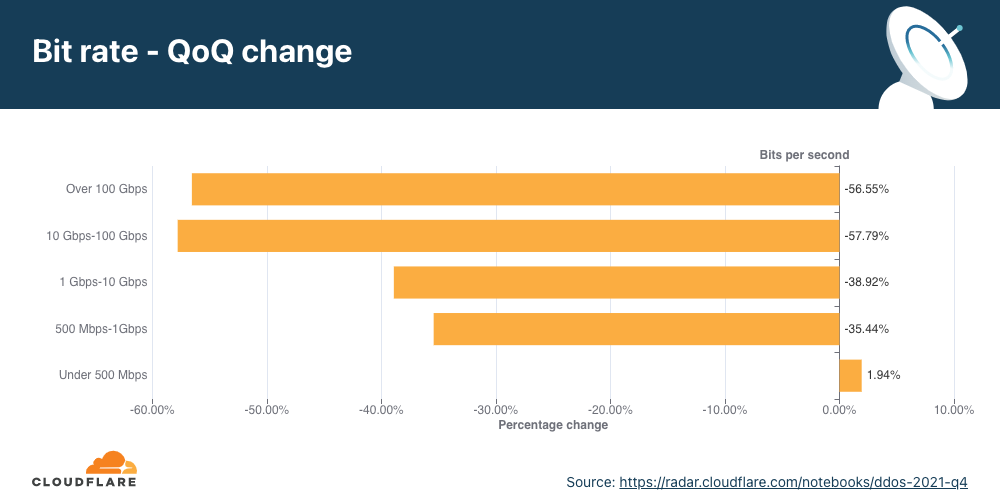

Verteilung nach Bitrate

Ähnlich wie bei den paketintensiven Angriffen ist auch der Anteil der bitintensiven Angriffe zurückgegangen. Während Angriffe mit mehr als 1 Tbit/s zur Norm werden und der größte Angriff, den wir je gesehen haben, knapp unter 2 Tbit/s lag, sind die meisten Angriffe immer noch klein und erreichten einen Spitzenwert von unter 500 Mbit/s (97,2 %).

In Q4 2021 gab es bei größeren Angriffen in allen Bereichen über 500 Mbit/s einen massiven Rückgang von 35 % bis 57 % bei den größeren Angriffen mit 100+ Gbit/s.

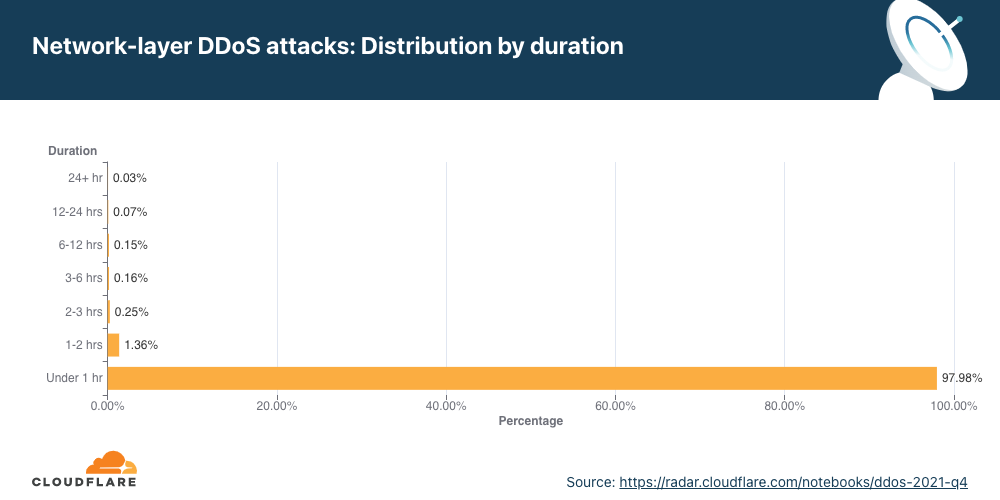

DDoS-Angriffe in der Netzwerkschicht aufgeschlüsselt nach Dauer

Die meisten Attacken sind nach weniger als einer Stunde vorbei, was wieder einmal die Notwendigkeit automatisch handelnder und ständig aktiver DDoS-Abwehrlösungen unterstreicht.

Zur Ermittlung der Dauer eines Angriffs wird die Zeit zwischen dem Moment, in dem er von unseren Systemen erstmals als solcher erkannt wird, und dem Augenblick, in dem wir das letzte Paket mit der Signatur dieser Attacke auf dieses konkrete Ziel registrieren, gemessen. Im letzten Quartal des Jahres 2021 dauerten 98 % aller Angriffe auf der Netzwerkebene weniger als eine Stunde. Dies ist sehr häufig der Fall, da die meisten Angriffe nur von kurzer Dauer sind. Mehr noch, ein Trend, den wir beobachtet haben, ist, dass, wenn die Zahl der Angriffe zunimmt, wie in diesem Quartal, ihre Rate und Dauer abnimmt.

Kurze Attacken bleiben leicht unbemerkt, insbesondere solche, die ein Ziel für wenige Sekunden mit einer großen Zahl an Paketen, Bytes oder Anfragen bombardieren. In diesen Fällen haben Abwehrlösungen, die auf einer manuellen Bekämpfung mittels Sicherheitsanalyse beruhen, keine Chance, den Angriff rechtzeitig zu unterbinden. Es bleibt dann nur die Möglichkeit, ihn im Nachhinein zu untersuchen und auf Grundlage der dabei gewonnenen Erkenntnisse eine neue Regel zu erstellen, anhand derer der Traffic anschließend auf das Angriffsprofil hin gefiltert werden kann. Dann besteht zumindest eine gewisse Hoffnung, dass die nächste Attacke erkannt wird. Ebenso wenig zielführend ist der Einsatz eines „On Demand“-Services, bei dem das Sicherheitsteam den Traffic während eines Angriffs zu einem DDoS-Dienst umleitet, weil die Attacke vorüber ist, bevor der Datenverkehr dort ankommt.

Es wird empfohlen, dass Unternehmen automatisierte, ständig aktive DDoS-Schutzdienste verwenden, die den Datenverkehr analysieren und in Echtzeit Fingerprints erstellen, die schnell genug sind, um kurzlebige Angriffe zu blockieren.

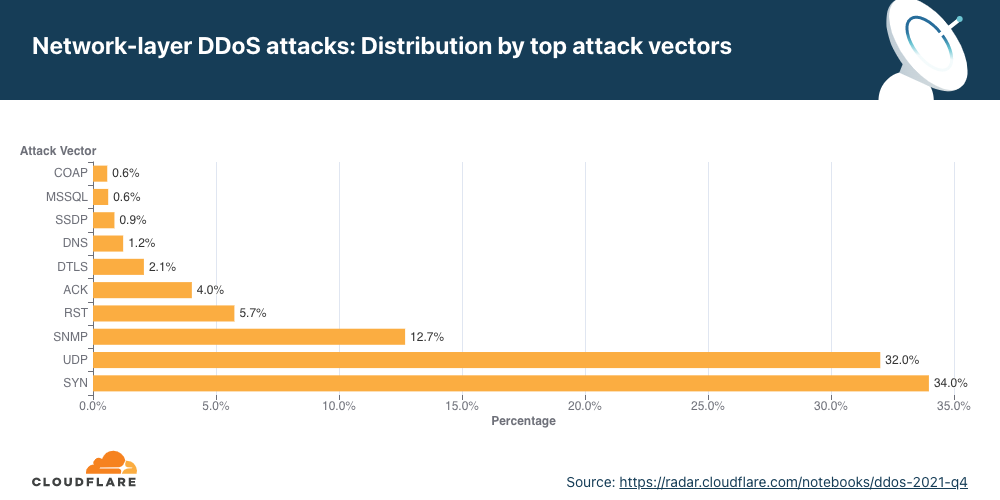

Angriffsvektoren

SYN-Floods sind nach wie vor die beliebteste Angriffsmethode der Angreifer, während Angriffe über SNMP einen massiven Anstieg von fast 5.800 % im Quartalsvergleich verzeichneten.

Ein Angriffsvektor ist ein Begriff, der die Methode beschreibt, die der Angreifer für seinen DDoS-Angriff verwendet, d. h. das IP-Protokoll, Paketattribute wie TCP-Flags, Flooding-Methode und andere Kriterien.

Im Jahr 2021 ist der Anteil der SYN-Flood-Angriffe erstmals deutlich zurückgegangen. Im gesamten Jahr 2021 machten SYN-Floods im Durchschnitt 54 % aller Angriffe auf der Netzwerkebene aus. Obwohl sie immer noch den ersten Platz als häufigster Angriffsvektor einnahmen, sank ihr Anteil um 38 % im Quartalsvergleich auf 34 %.

Es war jedoch ein knappes Rennen zwischen SYN-Angriffen und UDP-Angriffen. Eine UDP-Flood ist eine Art von Denial-of-Service-Angriff, bei dem eine große Anzahl von User-Datagram-Protocol-Paketen (UDP) an einen Zielserver gesendet wird, mit dem Ziel, die Fähigkeit dieses Geräts zur Verarbeitung und Reaktion zu überfordern. Oft ist auch die Firewall, die den Zielserver schützt, infolge des UDP-Floodings erschöpft, was zu einem Denial-of-Service für den legitimen Datenverkehr führt. Angriffe über UDP stiegen vom vierten Platz im dritten Quartal 2021 auf den zweiten Platz im vierten Quartal 2021, mit einem Anteil von 32 % aller Angriffe auf der Netzwerkebene – ein Anstieg um 1.198 % im Quartalsvergleich.

An dritter Stelle steht der Außenseiter SNMP, der mit seinem erstmaligen Auftauchen in den Top-Angriffsvektoren 2021 einen gewaltigen Sprung gemacht hat.

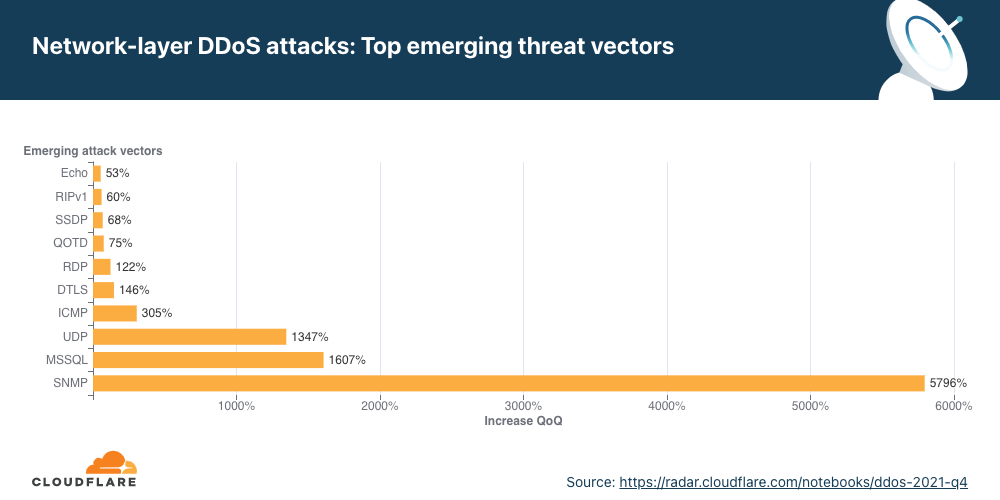

Neue Bedrohungen

Wenn wir uns neue Angriffsvektoren ansehen – was uns hilft zu verstehen, welche neuen Vektoren Angreifer einsetzen, um Angriffe zu starten –, beobachten wir einen massiven Anstieg von SNMP-, MSSQL- und generischen UDP-basierten DDoS-Angriffen.

Sowohl SNMP- als auch MSSQL-Angriffe werden eingesetzt, um den Datenverkehr auf dem Ziel zu reflektieren und zu verstärken, indem die IP-Adresse des Ziels als Quell-IP-Adresse in den Paketen, die zur Auslösung des Angriffs verwendet werden, gefälscht wird.

Das Simple Network Management Protocol (SNMP) ist ein UDP-basiertes Protokoll, das häufig zur Erkennung und Verwaltung von Netzwerkgeräten wie Druckern, Switches, Routern und Firewalls eines Heim- oder Unternehmensnetzwerks über den bekannten UDP-Port 161 verwendet wird. Bei einem SNMP-Reflection-Angriff sendet der Angreifer eine große Anzahl von SNMP-Abfragen, wobei er die Quell-IP-Adresse in den Paketen als Zielgeräte im Netzwerk vortäuscht, die ihrerseits an die Adresse des Zielgeräts antworten. Eine große Anzahl von Antworten von den Geräten im Netz führt dazu, dass das Zielnetz mit DDoS angegriffen wird.

Ähnlich wie der SNMP-Amplification-Angriff basiert der Microsoft SQL (MSSQL)-Angriff auf einer Technik, die das Microsoft SQL Server Resolution Protocol missbraucht, um einen Reflection-basierten DDoS-Angriff zu starten. Der Angriff erfolgt, wenn ein Microsoft SQL Server auf eine Client-Abfrage oder -Anforderung antwortet und versucht, das Microsoft SQL Server Resolution Protocol (MC-SQLR) auszunutzen, das am UDP-Port 1434 abgehört wird.

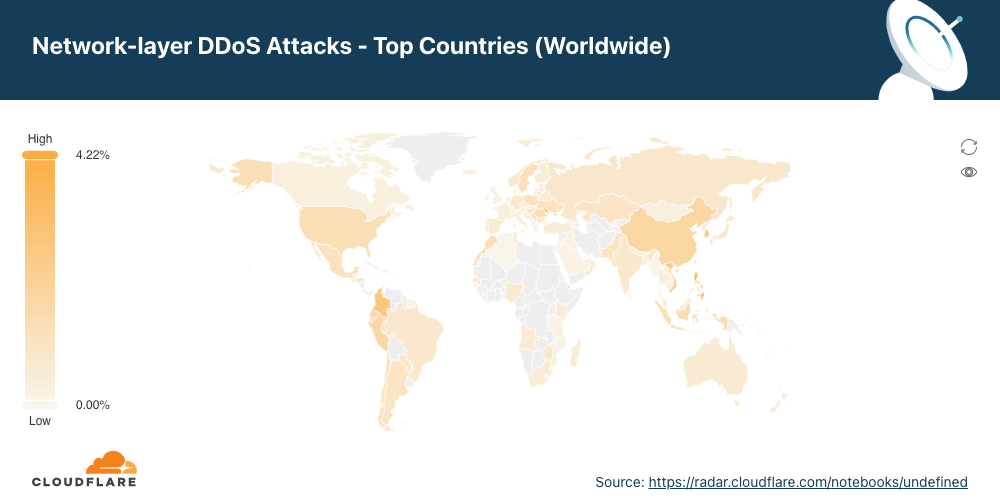

DDoS-Angriffe in der Netzwerkschicht aufgeschlüsselt nach Land

Die Angriffe aus Moldawien vervierfachten sich und machten Moldawien zum Land mit dem höchsten Anteil an DDoS-Aktivitäten auf der Netzwerkebene.

Bei der Analyse von DDoS-Angriffen in der Netzwerkschicht ordnen wir den Traffic nicht nach der Ursprungs-IP ein, sondern nach den Standorten der Cloudflare-Edge-Rechenzentren, bei denen der Traffic eingegangen ist. Der Grund dafür ist, dass bei Attacken in der Netzwerkschicht die Ursprungs-IP-Adresse verfälscht werden kann, um die Angriffsquelle zu verschleiern und die Angriffseigenschaften um einen Zufallsfaktor zu ergänzen. Für einfache DDoS-Schutzsysteme kann es dadurch schwieriger werden, die Attacke zu blockieren. Würde das Land also auf Grundlage einer gefälschten Ursprungs-IP abgeleitet, würde das Ergebnis dadurch verfälscht.

Cloudflare löst das Problem der gefälschten IPs dadurch, dass die Angriffsdaten nach dem Standort des Cloudflare-Rechenzentrums aufgeschlüsselt werden, in dem der Angriff beobachtet wurde. Da wir über Rechenzentren in mehr als 250 Städten weltweit verfügen, können wir in unserem Bericht eine zutreffende geografische Bestimmung vornehmen.

Sie möchten alle Regionen und Länder betrachten? Benutzen Sie hierzu unsere interaktive Karte.

Zusammenfassung

Cloudflare hat es sich zur Aufgabe gemacht, ein besseres Internet zu schaffen. Ein besseres Internet ist ein sicheres, schnelleres und zuverlässigeres Internet für alle - auch im Angesicht von DDoS-Angriffen. Als Teil unserer Mission bieten wir seit 2017 zeitlich unbeschränkten und unbegrenzten DDoS-Schutz kostenlos für alle unsere Kunden. Im Laufe der Jahre ist es für Angreifer immer einfacher geworden, DDoS-Angriffe zu starten. Um dem Vorteil der Angreifer entgegenzuwirken, wollen wir dafür sorgen, dass es auch für Organisationen jeder Größe einfach und kostenlos ist, sich vor DDoS-Angriffen aller Art zu schützen.

Sie sind noch kein Cloudflare-Nutzer? Jetzt starten.