Im dritten Quartal 2021 waren DDoS-Angreifer sehr aktiv. Cloudflare registrierte und neutralisierte eine Rekordzahl an HTTP-DDoS-Attacken, Angriffe auf Netzwerkschicht im Terabit-Bereich, eines der größten jemals eingesetzten Botnetze (Meris) und zuletzt Ransom-DDoS-Attacken auf Voice over IP (VoIP)-Dienstleister und ihre Netzwerkinfrastruktur rund um den Globus.

Die im dritten Quartal 2021 verzeichneten Trends im Überblick:

Trends bei DDoS-Angriffen in der Anwendungsschicht (L7):

- Das zweite Quartal in Folge standen dieses Jahr US-Unternehmen im weltweiten Vergleich am stärksten im Fokus der Angreifer.

- Zum ersten Mal im laufenden Jahr schnellten die Attacken auf Firmen aus Großbritannien und Kanada in die Höhe, was diese Länder zum zweit- und drittgrößten Angriffsziel machte.

- Attacken auf Software-, Gaming-/Glückspiel-, IT- und Internetunternehmen erhöhten sich im Durchschnitt um 573 % gegenüber den vorangegangenen drei Monaten.

- Meris, eines der mächtigsten Botnetze der Geschichte, unterstütze diese Entwicklung mit DDoS-Kampagnen gegen verschiedene Branchen und Länder.

Trends bei DDoS-Angriffen in der Netzwerkschicht (L3/4):

- Weltweit nahmen DDoS-Angriffe im Quartalsvergleich um 44 % zu.

- Der größte Anstieg– um 80 % – wurde im Nahen Osten und in Afrika verzeichnet.

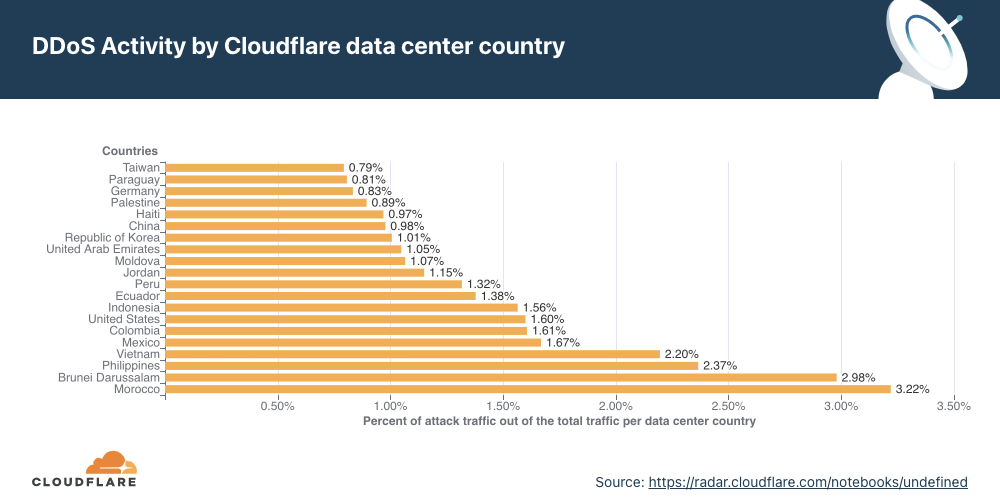

- Im internationalen Vergleich registrierte Marokko während des dritten Quartals die höchste DDoS-Aktivität: von 100 Paketen waren drei Teil eines DDoS-Angriffs.

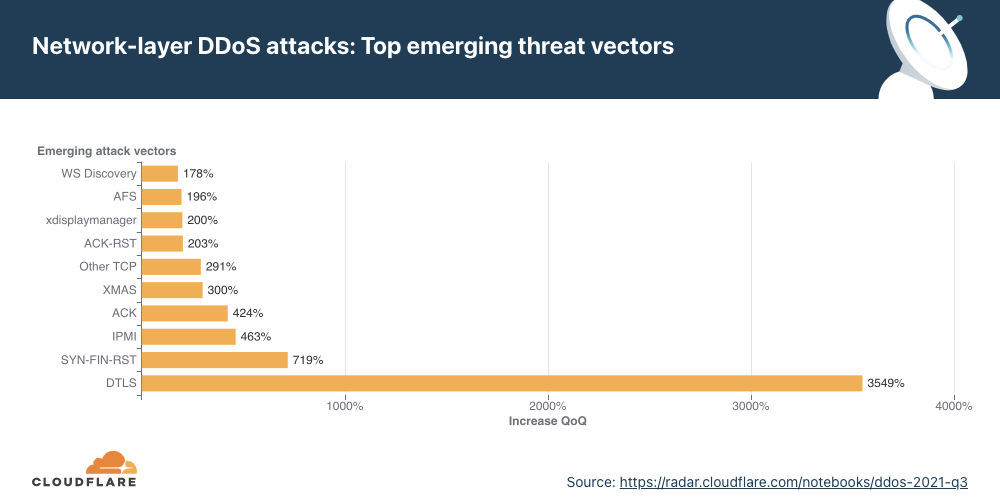

- Am beliebtesten sind zwar nach wie vor SYN- und RST-Attacken, doch Cloudflare beobachtete auch einen sprunghaften Anstieg bei DTLS Amplification-Angriffen, die sich gegenüber dem vorangegangenen Jahresviertel um nicht weniger als 3.549 % steigerten.

- DDoS-Kampagnen enormen Ausmaßes richteten sich gegen VoIP-Dienstleister (die auch im vierten Quartal 2021 weiter im Fadenkreuz stehen) und zielen darauf ab, SIP-Infrastruktur außer Gefecht zu setzen.

Hinweis zur Vermeidung von Datenverzerrungen: Wenn wir Attacken analysieren, berechnen wir unter anderem die „DDoS-Aktivitätsrate“, also den prozentualen Anteil des Angriffs-Traffics am gesamten Datenverkehr (Angriffs-Traffic + „sauberer“ Traffic). Bei der Berichterstattung zu DDoS-Attacken auf Anwendungs- und Netzwerkschicht greifen wir auf diesen Messwert zurück. So erhalten wir normalisierte Datenpunkte und können statistische Verzerrungen vermeiden, wie zum Beispiel ein größeres Cloudflare-Rechenzentrum, das natürlich mehr Traffic und damit gegebenenfalls auch mehr Angriffe zu bewältigen hat als ein kleineres an einem anderen Standort.

DDoS-Angriffe in der Anwendungsschicht

DDoS-Angriffe in der Anwendungsschicht – genauer gesagt HTTP-DDoS-Attacken – sind normalerweise Versuche, einen Webserver zu stören, sodass er keine legitimen Nutzer-Anfragen mehr verarbeiten kann: Wenn ein Server eine Flut von Anfragen erhält und nicht alle bearbeiten kann, verwirft er legitime Anfragen und stürzt in manchen Fällen sogar ab. Für die Nutzer hat das eine schlechtere Performance oder einen Ausfall zur Folge.

Das dritte Quartal 2021 stand ganz im Zeichen von Meris – einem der mächtigsten jemals für einige der größten HTTP-DDoS-Angriffe aller Zeiten eingesetzten Botnetze.

Im verstrichenen Quartal verzeichneten wir einen der größten jemals erfassten HTTP-Angriffe – mit 17,2 Millionen Anfragen pro Sekunde. Ziel war ein Kunde aus dem Finanzdienstleistungsbereich. Es ist bekannt, dass Meris, eines der mächtigsten jemals registrierten Botnetze, für solche Attacken eingesetzt wird.

Meris (was „Plage“ auf Lettisch bedeutet) steckt hinter aktuellen DDoS-Attacken auf Netzwerke und Unternehmen rund um den Globus. Das Botnetz hat Router und weitere Netzwerkausrüstung infiziert, die von MikroTik hergestellt wurden. Laut dem Blog der lettischen Firma wurde eine Schwachstelle in dem MikroTik-Betriebssystem RouterOS (die nach ihrer Entdeckung im Jahr 2018 gepatched wurde) bei ungepatchten Geräten von Kriminellen für den Aufbau eines Botnetzes und die Ausführung koordinierter DDoS-Angriffe ausgenutzt.

Genau wie das Mirai-Botnetz aus dem Jahr 2016 zählt auch Meris zu den mächtigsten jemals erfassten Botnetzen. Während Mirai smarte Kameras und andere IoT-Geräte mit geringer Rechenleistung infizierte, handelt es sich bei Meris um einen wachsenden Schwarm an Bestandteilen von Netzwerkinfrastruktur (wie Router und Switches), die über eine erheblich höhere Verarbeitungs- und Datentransferkapazität verfügen und daher ein weitaus größeres Gefahrenpotenzial in viel größerem Maßstab bergen. Doch wie dem auch sei: Meris ist ein Beleg dafür, dass ein großes Angriffsvolumen nicht automatisch auch bedeutet, dass dem Ziel Schaden zugefügt wird. Soweit bekannt konnte das Botnetz trotz seines Umfangs keine bedeutende Wirkung erzielen oder Internetausfälle herbeizuführen. Mirai hingegen ist es durch taktische Angriffe auf den DNS-Dienst von Dyn 2016 gelungen, im Web erhebliche Störungen zu verursachen.

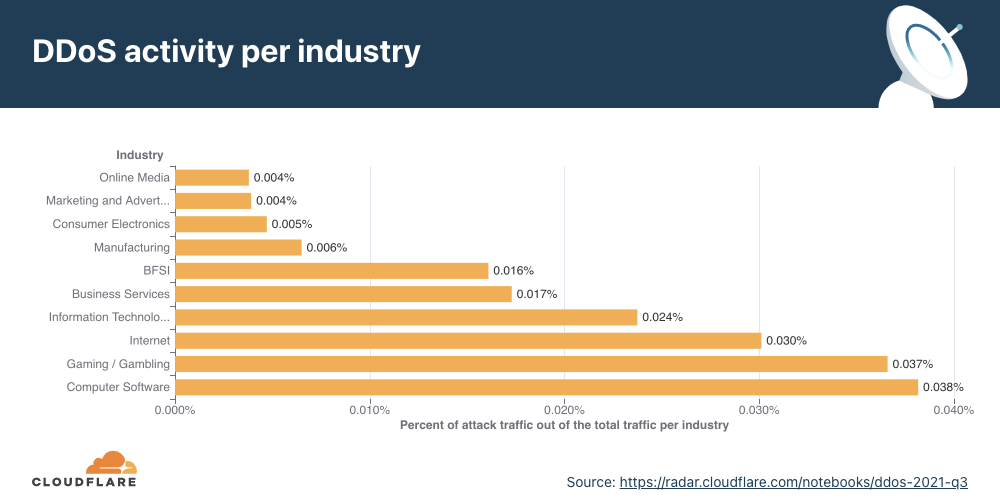

DDoS-Angriffe in der Anwendungsschicht aufgeschlüsselt nach Branche

Am stärksten im Visier der Angreifer standen im dritten Quartal 2021 die Techbranche und die Gamingindustrie.

Die meisten Angriffe in der Anwendungsschicht betrafen Software-Unternehmen. Die Gaming- und Glücksspielsparte, die ebenfalls regelmäßig Online-Angriffen ausgesetzt ist, folgte kurz dahinter. An dritter Stelle standen die Internet- und IT-Branche.

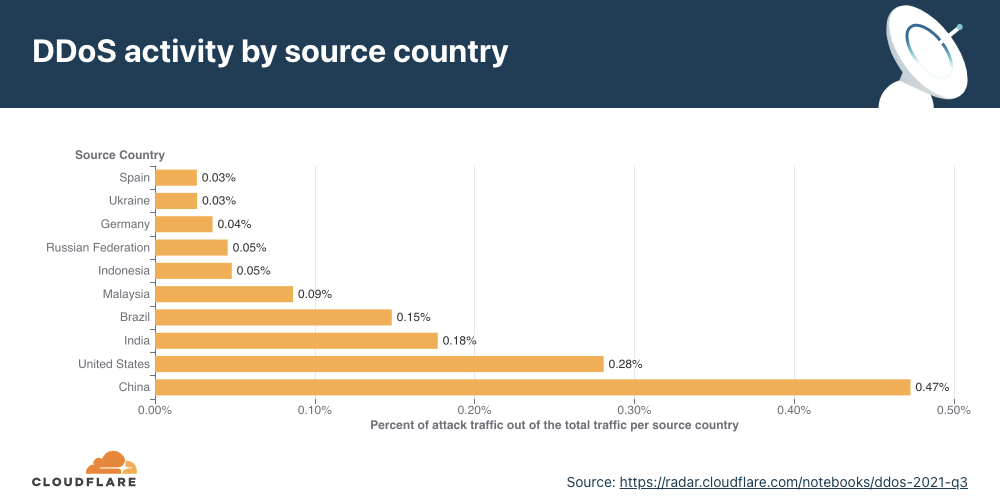

DDoS-Angriffe in der Anwendungsschicht aufgeschlüsselt nach Ursprungsland

Um den Ursprung der HTTP-Attacken in Erfahrung zu bringen, nutzen wir die Geolokalisierungsinformationen der Ursprungs-IP-Adresse des Clients, von dem die für den Angriff eingesetzten HTTP-Anfragen ausgegangen sind. Anders als bei Angriffen in der Netzwerkschicht können Ursprungs-IPs bei HTTP-Angriffen nicht verfälscht werden. Eine hohe DDoS-Aktivität in einem Land signalisiert normalerweise, dass dort Botnetze nicht nur aktiv, sondern auch beheimatet sind.

Im dritten Quartal 2021 gingen die meisten Angriffe von Geräten / Servern in China, den Vereinigten Staaten und Indien aus. Die Volksrepublik verteidigte zwar ihre Führungsposition, doch gemessen am Vorquartal verringerte sich die Zahl der von chinesischen IPs ausgehenden Attacken um 30 %. Eine von 200 HTTP-Anfragen aus China war Teil eines HTTP-DDoS-Angriffs.

Zudem schrumpfte die Zahl der Attacken aus Brasilien und Deutschland im Quartalsvergleich um 38 %. Bei Angriffen aus den USA und Malaysia wurde ein Rückgang um 40 % beziehungsweise 45 % registriert.

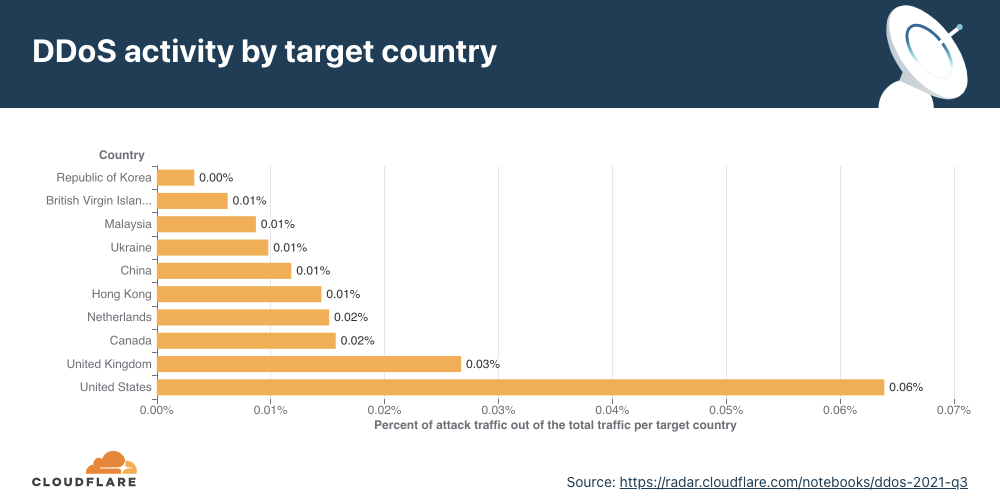

DDoS-Angriffe in der Anwendungsschicht aufgeschlüsselt nach Zielland

Um zu ermitteln, welche Länder am stärksten von L7-Angriffen betroffen sind, schauen wir uns die DDoS-Aktivität in den Ländern der Rechnungsadressen unserer Kunden an.

Unternehmen in den Vereinigten Staaten waren dieses Jahr bereits das zweite Mal in Folge das weltweit größte Angriffsziel von L7-DDoS-Angriffen, gefolgt von britischen und kanadischen Firmen.

DDoS-Angriffe in der Netzwerkschicht

Bei Angriffen in der Anwendungsschicht (Layer 7 im OSI-Modell) sind die Dienste betroffen, auf die Endnutzer zugreifen wollen. Demgegenüber zielen Attacken in der Netzwerkschicht auf eine Überlastung der Netzwerkinfrastruktur (wie Router und Server innerhalb des Netzwerkpfads) und der Internetverbindung selbst ab.

Mirai-Variante greift mit 1,2 Tbit/s an

Im dritten Quartal 2021 erlebte zudem das berüchtigte Mirai-Botnetz ein Comeback. Eine Mirai-Variante startete mehr als ein Dutzend UDP- und TCP-basierte DDoS-Angriffe, die gleich mehrfach jenseits von 1 Tbit/s ihren Höhepunkt und den absoluten Zenit bei rund 1,2 Tbit/s erreichten. Diese Attacken in der Netzwerkschicht richteten sich gegen Cloudflare-Kunden, die unsere Dienste Magic Transit und Spectrum nutzen. Bei einem der Ziele handelte es sich um einen bedeutenden Internet-, Telekommunikations- und Hosting-Dienstleister in der Asien-Pazifik-Region und bei einem anderem um ein Gaming-Unternehmen. In allen Fällen wurden die Attacken automatisch erkannt und ohne menschliches Eingreifen abgewehrt.

DDoS-Angriffe in der Netzwerkschicht aufgeschlüsselt nach Monaten

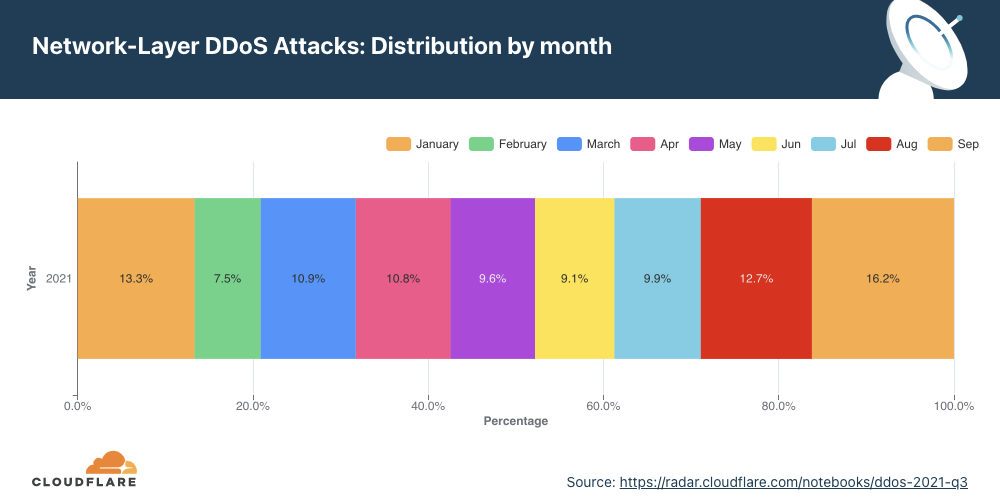

Im September waren die Angreifer 2021 mit Abstand am aktivsten.

Mehr als 38 % aller diesjährigen Attacken fanden im dritten Quartal statt. Am regsten fielen die Aktivitäten 2021 bislang im September aus, in dem über 16 % aller seit Jahresbeginn verbuchten Angriffe ausgeführt wurden.

DDoS-Angriffe in der Netzwerkschicht aufgeschlüsselt nach Angriffsrate

Die meisten Attacken haben zwar nur einen geringen Umfang, doch die Zahl der größeren Angriffe steigt weiter.

Es gibt verschiedene Möglichkeiten, die Größe eines L3/4-DDoS-Angriffs zu messen. So kann man sich das Volumen des damit einhergehenden Traffics ansehen, das als Bitrate ausgedrückt wird. Diese wird in Terabit pro Sekunde oder Gigabit pro Sekunde angegeben. Ein anderer Messwert ist die Anzahl der übermittelten Datenpakete. Diese sogenannte Paketrate wird in Millionen Paketen pro Sekunde angegeben.

Angriffe mit hohen Bitraten zielen darauf ab, die Internetverbindung zu belegen, sodass es zu einer Denial of Service (Nichtverfügbarkeit) kommt. Mit hohen Paketraten dagegen wird versucht, die Server, Router oder andere Hardwaregeräte innerhalb des Netzwerkpfads durch Überlastung lahmzulegen. Appliances wenden eine bestimmte Speicher- und Rechenleistung zur Verarbeitung eines Datenpakets auf. Werden sie daher mit Paketen regelrecht bombardiert, sind ihre Verarbeitungskapazitäten unter Umständen irgendwann erschöpft. In einem solchen Fall werden Pakete „verworfen“ – mit anderen Worten: Die Appliance ist nicht in der Lage, sie zu verarbeiten. Für Nutzer hat das zur Folge, dass die von ihnen angesteuerten Dienste nicht richtig funktionieren oder nicht mehr verfügbar sind.

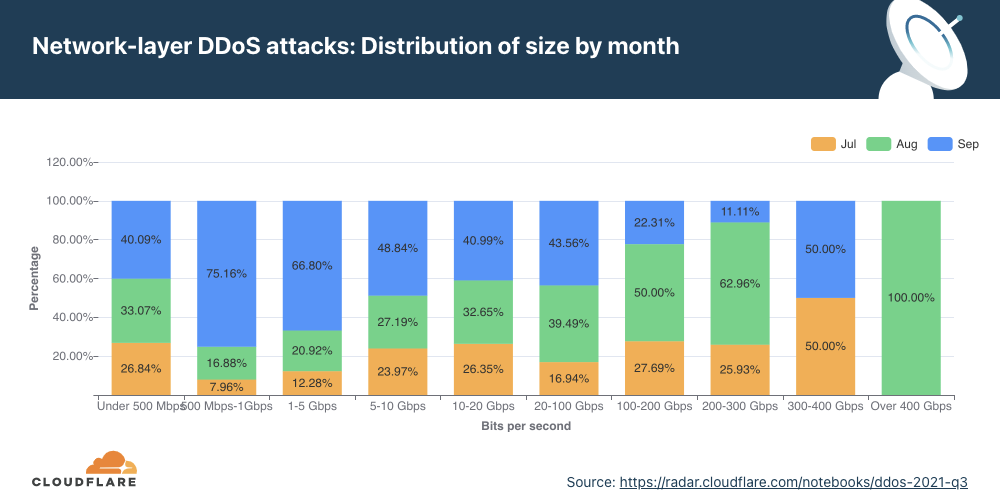

Die Aufschlüsselung der Angriffe nach ihrer Größe (angegeben als Bitrate) und dem Monat ist unten dargestellt. Interessanterweise fanden alle Angriffe mit mehr als 400 Gbit/s im August statt, darunter einige der größten jemals beobachteten Attacken. Etliche von ihnen erreichten ihren Höhepunkt jenseits von 1 Tbit/s und teilweise wurden bis zu 1,2 Tbit/s gemessen.

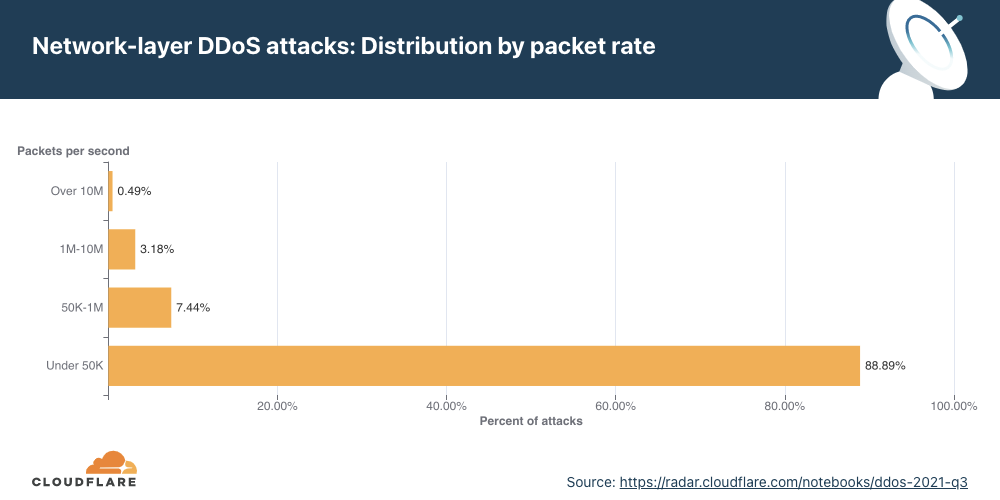

Paketrate

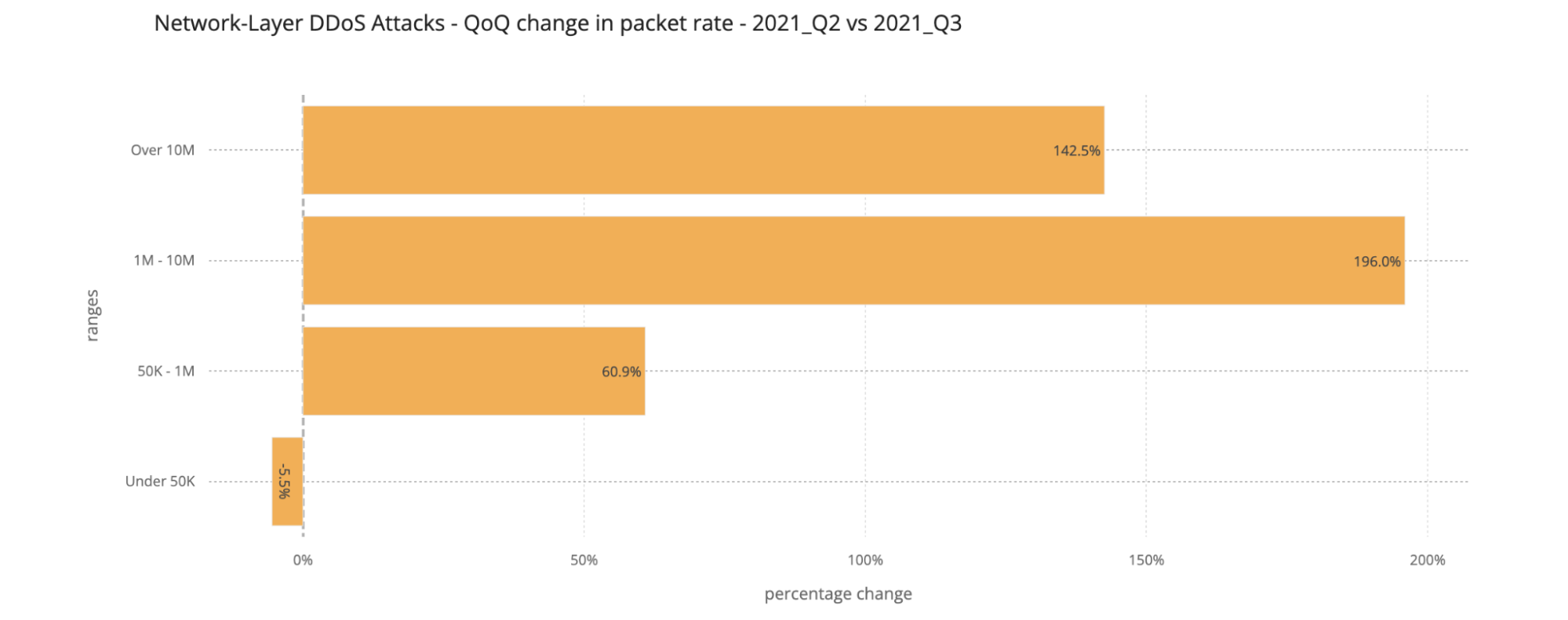

Wie bereits in früheren Quartalen hatten die Angriffe im dritten Jahresviertel 2021 mehrheitlich einen vergleichsweise kleinen Umfang. Fast 89 % von ihnen erreichten ihren Höhepunkt bei nicht einmal 50.000 Paketen pro Sekunde. Doch auch wenn sich die meisten Attacken eher bescheiden ausnehmen, registrierten wir bei den größeren – die Spitzenwerte von mehr als 10 Millionen Paketen pro Sekunde aufwiesen – eine Steigerung um 142 % im Quartalsvergleich.

Angriffe mit Paketraten von 1–10 Millionen Paketen pro Sekunde legten gemessen an den vorangegangenen drei Monaten um 196 % zu. Einen vergleichbaren Trend konnten wir bereits im Vorquartal beobachten, was eine generelle Zunahme größerer Angriffe nahelegt.

Bitrate

Bei der Bitrate zeigte sich ein ähnlicher Trend: 95,4 % aller Angriffe blieben auch während ihrer Hochphase unterhalb von 500 Mbit/s.

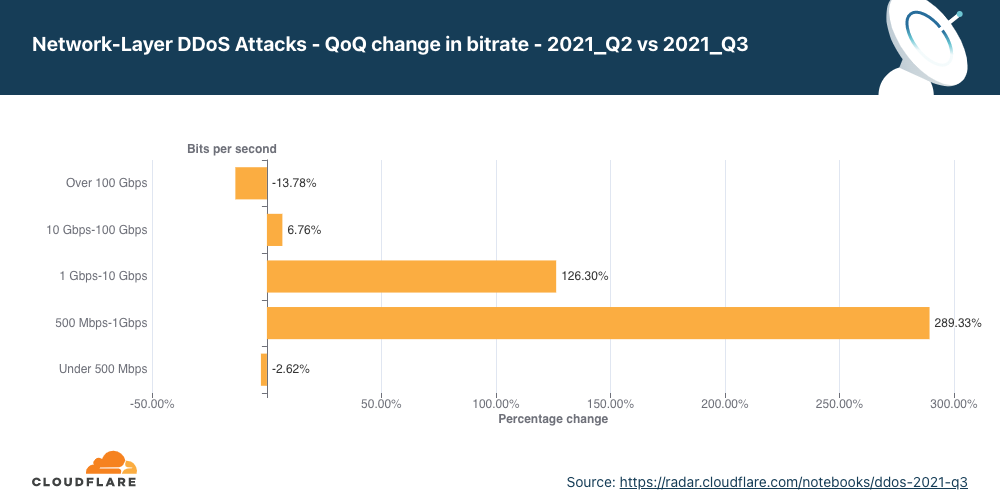

Im Quartalsvergleich ergab sich bei der Zahl der Attacken, deren Umfang von 500 Mbit/s bis 10 Gbit/s reichte, ein gewaltiger Anstieg um 126–289 %. Demgegenüber kam es bei Attacken mit mehr als 100 Gbit/s zu einem Rückgang um fast 14 %.

Bei allen anderen Angriffen mit höherer Bitrate ergab sich gemessen am zweiten Quartal 2021 ein Plus. Insbesondere legte die Zahl der Attacken, die sich zwischen 500 Mbit/s und 1 Gbit/s ansiedelten, um 289 % zu. Für diejenigen mit 1–100 Gbit/s wurde eine Steigerung um 126 % verbucht.

Dieser Trend macht erneut deutlich, dass die Mehrheit der Angriffe tatsächlich nur einen kleinen Umfang erreicht, die Zahl der größeren Attacken aber im Steigen begriffen ist. Dies wiederum lässt darauf schließen, dass mehr Angreifer umfangreichere Ressourcen für größere Angriffe einsetzen.

DDoS-Angriffe in der Netzwerkschicht aufgeschlüsselt nach Dauer

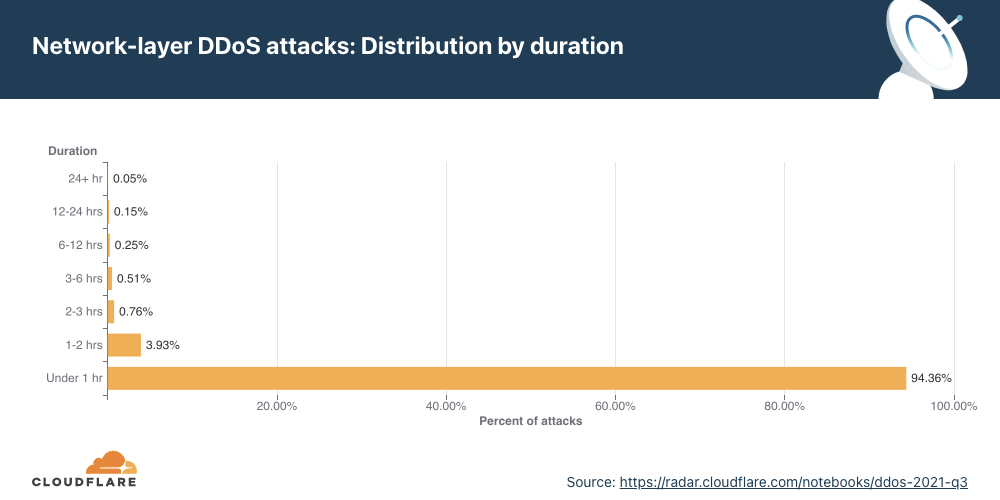

Die meisten Attacken sind nach weniger als einer Stunde vorbei, was wieder einmal die Notwendigkeit automatisch handelnder und ständig aktiver DDoS-Abwehrlösungen unterstreicht.

Zur Ermittlung der Dauer eines Angriffs wird die Zeit zwischen dem Moment, in dem er von unseren Systemen erstmals als solcher erkannt wird, und dem Augenblick, in dem wir das letzte Paket mit der Signatur dieser Attacke registrieren, gemessen. Wie schon in früheren Quartalen dauerten die meisten DDoS-Attacken nur kurz. Konkret waren 94,4 % von ihnen nach weniger als einer Stunde vorüber. Am anderen Ende des Spektrums erstreckten sich im dritten Quartal nicht einmal 0,4 % aller Angriffe über mehr als sechs Stunden. Bei Attacken mit einer Dauer von ein bis zwei Stunden verzeichneten wir gemessen am vorangegangenen Jahresviertel ein Plus von 165 %. In jedem Fall ist ein Angriff nicht unbedingt gefährlicher, nur weil er länger dauert.

Kurze Attacken bleiben leicht unbemerkt, insbesondere solche, die ein Ziel für wenige Sekunden mit einer großen Zahl an Paketen, Bytes oder Anfragen bombardieren. In diesen Fällen haben Abwehrlösungen, die auf einer manuellen Bekämpfung mittels Sicherheitsanalyse beruhen, keine Chance, den Angriff rechtzeitig zu unterbinden. Es bleibt dann nur die Möglichkeit, ihn im Nachhinein zu untersuchen und auf Grundlage der dabei gewonnenen Erkenntnisse eine neue Regel zu erstellen, anhand derer der Traffic anschließend auf das Angriffsprofil hin gefiltert werden kann. Dann besteht zumindest eine gewisse Hoffnung, dass die nächste Attacke erkannt wird. Ebenso wenig zielführend ist der Einsatz eines „On Demand“-Services, bei dem das Sicherheitsteam den Traffic während eines Angriffs zu einem DDoS-Dienst umleitet, weil die Attacke vorüber ist, bevor der Datenverkehr dort ankommt.

Cloudflare empfiehlt Unternehmen, automatisch funktionierende, dauerhaft aktivierte DDoS-Abwehrdienste zu nutzen, die den Datenverkehr analysieren und Fingerprinting in Echtzeit und damit so schnell anwenden, dass kurze Attacken blockiert werden können. Cloudflare untersucht den Traffic außerhalb des Netzwerkpfads und stellt so sicher, dass durch die DDoS-Abwehr die Latenz des legitimen Traffics selbst bei ständig aktivierten Lösungen nicht steigt. Wurde ein Angriff erkannt, erstellt unser autonomes DDoS-Schutzsystem an der Edge (dosd) dynamisch eine mit Echtzeit-Signatur versehene Regel und wendet diese an. Vorkonfigurierte Firewall-Regeln mit Genehmigungs-/Blockierlisten für bekannte Traffic-Muster treten sofort in Kraft.

Angriffsvektoren

SYN Flood-Angriffe erfreuen sich nach wie vor der größten Beliebtheit, aber auch Attacken per DTLS sind im Quartalsvergleich um beachtliche 3.549 % gestiegen.

Mit dem Begriff „Angriffsvektor“ bezeichnet man die Methode, mit der Angreifer versuchen, eine Denial of Service zu verursachen.

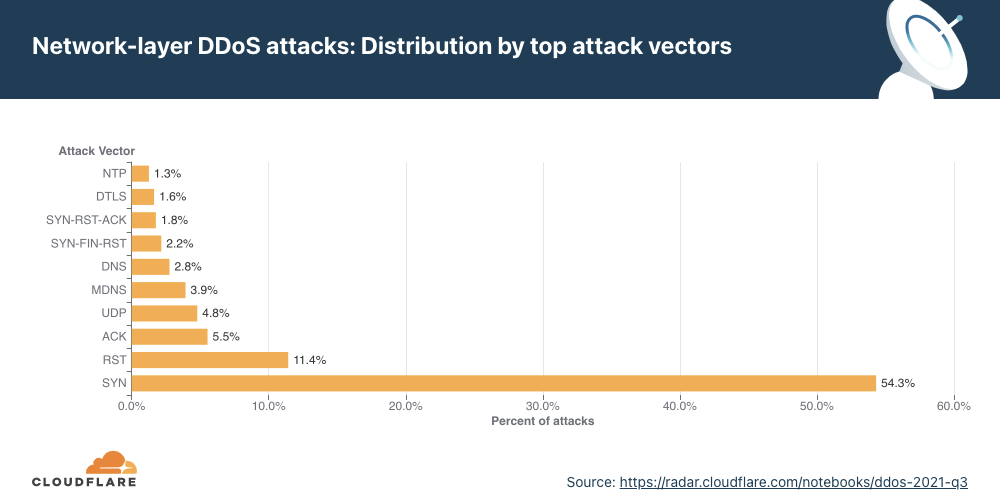

Wie bereits in den Vorquartalen wurden SYN Flood-Attacken am häufigsten eingesetzt.

Ein SYN-Flood-Angriff setzt am Fundament des TCP-Protokolls an: der zustandsabhängigen TCP-Verbindung zwischen einem Client und einem Server bei einem TCP-Handshake in drei Schritten. Dabei sendet zunächst der Client ein Verbindungsanforderungspaket mit einem Synchronisierungsflag (SYN-Flag). Der Server antwortet mit einem Paket, das die Anforderung bestätigt (Acknowledgement Flag – ACK) und seinerseits ein Synchronisierungsflag (SYN) enthält. Abschließend antwortet der Client wiederum mit einem Bestätigungspaket (ACK). Damit ist eine Verbindung aufgebaut und der Datenaustausch kann stattfinden, bis die Verbindung wieder beendet wird. Doch genau dieser zustandsabhängige Prozess kann von Hackern missbraucht werden, um eine Denial of Service zu verursachen.

Dabei sendet der Angreifer immer wieder neue SYN-Pakete und versucht auf diese Weise, einen Server in die Knie zu zwingen oder die Routingtabelle, die den Status von TCP-Verbindungen enthält, zu überfüllen. Der Router antwortet mit einem SYN-ACK-Paket, weist jeder einzelnen Verbindung eine bestimmte Menge Speicherplatz zu und wartet vergeblich darauf, dass der Client mit dem abschließenden ACK-Paket antwortet. Wenn eine ausreichend hohe Anzahl an Verbindungen den Speicher des Servers komplett in Anspruch nimmt, ist er nicht mehr in der Lage, legitimen Clients weiteren Speicherplatz zuzuweisen: Er stürzt ab oder ist jedenfalls unfähig, Verbindungen zu den legitimen Clients aufzubauen – es kommt zu einer Denial of Service.

Bei mehr als der Hälfte der registrierten Angriffe, die über unser Netzwerk erfolgten, handelte es sich um SYN Flood-Attacken. Dahinter folgten RST, ACK und UDP Floods.

Neue Bedrohungen

SYN- und RST-Floods sind nach wie vor beliebt, aber als wir uns die neuen Angriffsvektoren angeschaut haben, registrierten wir einen starken Anstieg bei DTLS Amplification-Attacken. Im Quartalsvergleich nahmen DTLS-Floods um 3.549 % zu.

Das Datagram Transport Layer Security (DTLS)-Protokoll hat Ähnlichkeit mit Transport Layer Security (TLS) und ist darauf ausgelegt, ähnliche Sicherheitsgarantien für verbindungslose Datagramm-basierte Anwendungen zu bieten, um die Fälschung, das Ausspionieren oder die Manipulation von Nachrichten zu verhindern. Aufgrund seiner Verbindungslosigkeit ist DTLS insbesondere nützlich, um VPN-Verbindungen aufzubauen, ohne dass das TCP Meltdown-Problem auftritt. Die Anwendung ist für die Neuordnung und andere Verbindungseigenschaften verantwortlich.

DTLS ist genau wie die meisten Protokolle auf UDP-Basis anfällig für Fälschungen und kann von Angreifern eingesetzt werden, um mit Reflection Amplification-Angriffen Netzwerk-Gateways lahmzulegen.

DDoS-Angriffe in der Netzwerkschicht aufgeschlüsselt nach Land

Zwar stand Marokko auf der Liste der Länder mit der höchsten Netzwerkangriffsrate ganz oben, doch die asiatischen Länder folgten kurz dahinter.

Bei der Analyse von DDoS-Angriffen in der Netzwerkschicht ordnen wir den Traffic nicht nach der Ursprungs-IP ein, sondern nach den Standorten der Cloudflare-Edge-Rechenzentren, bei denen der Traffic eingegangen ist. Der Grund dafür ist, dass bei Attacken in der Netzwerkschicht die Ursprungs-IP-Adresse verfälscht werden kann, um die Angriffsquelle zu verschleiern und die Angriffseigenschaften um einen Zufallsfaktor zu ergänzen. Für einfache DDoS-Schutzsysteme wird es dadurch schwieriger, die Attacke zu blockieren. Würde das Land also auf Grundlage einer gefälschten Ursprungs-IP abgeleitet, würde das Ergebnis dadurch verfälscht.

Cloudflare löst das Problem der gefälschten IPs dadurch, dass die Angriffsdaten nach dem Standort des Cloudflare-Rechenzentrums aufgeschlüsselt werden, in dem der Angriff beobachtet wurde. Da wir über Rechenzentren in mehr als 250 Städten weltweit verfügen, können wir in unserem Bericht eine zutreffende geografische Bestimmung vornehmen.

Weltweit

Die über das Dashboard des „Radar DDoS Report“ abrufbare interaktive Karte bietet einen Überblick über alle Regionen und Länder.

Einige Anmerkungen zu aktuellen Attacken auf Voice over IP-Dienstleister und Ransom-DDoS-Angriffe

Wir haben kürzlich einen sprunghaften Anstieg der DDoS-Angriffe auf VoIP-Anbieter vermeldet und über die weitere Entwicklung berichtet. Einigen Providern wurden außerdem Lösegeldforderungen angedroht. Anfang des vierten Quartals 2021 läuft diese Kampagne nach wie vor. Bei Cloudflare nehmen wir weitere VoIP-Dienstleister in unseren Kundenstamm auf, um ihre Anwendungen und Netzwerke vor Attacken zu schützen.

HTTP-Angriffe auf API-Gateways und die Firmenwebsites der Anbieter wurden mit Attacken in der Netzwerk- und Transportschicht gegen VoIP-Infrastrukturen kombiniert.

Dazu zählen beispielsweise:

- TCP Flood-Angriffe auf Stateful Firewalls: Diese wenden das „Trial and Error“-Prinzip an. Sie sind speziell bei Telefonie-Infrastruktur nicht sonderlich wirksam (weil sie überwiegend UDP nutzen), aber sehr gut bei der Überlastung von Stateful Firewalls.

- UDP Flood-Attacken auf SIP-Infrastruktur: Dabei werden große Mengen an UDP-Datenverkehr ohne bekanntes Profil gegen VoIP-Dienste mit kritischer Bedeutung eingesetzt. Gängige Flood-Angriffe wie diese können einfachen Filtersystemen als legitimer Traffic erscheinen.

- UDP Reflection-Angriffe auf SIP-Infrastruktur: Richtet sich diese Methode gegen SIP- oder RTP-Dienste, können Session Border Controllers (SBCs) und andere Bestandteile der Telefonie-Infrastruktur damit leicht überlastet werden. Der Angreifer bringt scheinbar genug über die Infrastruktur des Ziels in Erfahrung, um solche Services mit hoher Präzision ins Visier zu nehmen.

- SIP-Protokoll-spezifische Attacken: Angriffe in der Anwendungsschicht bieten wegen der höheren Ressourcenkosten, die durch die Generierung von Anwendungsfehlern im Vergleich zur Filterung auf Netzwerkgeräten anfallen, besonderen Grund zur Sorge.

Unternehmen wird außerdem weiter mit Angriffen gedroht, die sie mit Zahlungen in Bitcoin abwenden sollen. Ransomware und Ransom DDoS-Angriffe stellten das vierte Quartal in Folge eine ernstzunehmende Bedrohung für Firmen auf der ganzen Welt dar.

Cloudflare-Produkte neutralisieren mehrere Angriffsvektoren, die eine Infizierung mit Ransomware und Ransom DDoS-Angriffe zur Folge haben können:

- Die DNS-Filterung von Cloudflare blockiert dubiose Websites.

- Mit unserer Browser-Isolierung werden das unbewusste und unbeabsichtigte Herunterladen von Software und andere browserbasierte Angriffe unterbunden.

- Eine Zero Trust-Architektur kann dazu beitragen, die Verbreitung von Ransomware innerhalb eines Netzwerks zu verhindern.

- Magic Transit schützt Firmennetzwerke vor DDoS-Angriffen mittels BGP-Routen-Umverteilung, ohne die Latenz zu erhöhen.

Unser Ziel: ein besseres Internet

Von Anfang an stand bei Cloudflare das Ziel im Vordergrund, ein besseres Internet zu schaffen – ein Internet, mit dem man DDoS-Angriffe und ihre Auswirkungen nicht mehr fürchten muss. Dementsprechend haben wir uns in den vergangenen zehn Jahren unermüdlich darum bemüht, die Websites und Anwendungen unserer Kunden gegen DDoS-Attacken jeglicher Größe und Art abzuschirmen. 2017 gaben wir bekannt, dass wir alle unsere Services und Tarife – auch unseren Free-Tarif – um einen kostenlosen DDoS-Schutz ohne Volumenbegrenzung ergänzt haben, damit die Internetpräsenzen unserer Kunden durchgängig sicher sind und erreichbar bleiben. Unternehmen unterschiedlichster Größe haben sich in den letzten Jahren dem Kundenkreis von Cloudflare angeschlossen, um sicherzustellen, dass ihre Websites, Anwendungen und Netzwerke vor DDoS-Attacken geschützt sind und weiterhin schnell und zuverlässig funktionieren.

Doch Cyberangriffe beschränken sich nicht auf DDoS-Attacken. Schädliche Bots, Ransomware, E-Mail-Phishing und das Kapern von VPN-Verbindungen und Fernzugriffen zählen zu den vielen Angriffsmethoden, die Unternehmen unterschiedlichster Größe rund um den Globus weiterhin zu schaffen machen. Im Visier stehen Websites, APIs, Anwendungen und komplette Netzwerke – das Fundament jedes Online-Unternehmens. Aus diesem Grund berücksichtigt das Cloudflare-Sicherheitsangebot alles, was mit dem Internet verbunden ist.

Wenn Sie mehr über die DDoS-Abwehr von Cloudflare oder unsere Netzwerkdienste erfahren möchten, erstellen Sie ein Konto oder nehmen Sie Kontakt mit uns auf.