Es ist sehr schwierig, ein sicheres Firmennetzwerk zu betreiben. Über die ganze Welt verteilte Mitarbeiter arbeiten im Homeoffice. Anwendungen werden in Rechenzentren betrieben, in der Public Cloud gehostet und als Services bereitgestellt. Hartnäckige und motivierte Angreifer nutzen jede Sicherheitslücke gezielt aus.

Früher haben Unternehmen Netzwerke aufgebaut, die einer Burg mit einem Graben ähnelten („Castle and Moat“-Konzept). Die Mauern und der Burggraben sorgten dafür, dass Angreifer draußen und Daten drinnen blieben. Teammitglieder gelangten über eine Zugbrücke auf das Gelände und blieben tendenziell innerhalb der Mauern. Die Idee war, darauf zu vertrauen, dass die Menschen im Inneren der Burg das Richtige tun und die benötigten Funktionen vergleichsweise ungestört innerhalb eines sicheren Netzwerkperimeters nutzen können.

Das Internet, SaaS und „die Cloud“ haben diesem Plan jedoch einen Strich durch die Rechnung gemacht. Heute laufen in einem modernen Unternehmen mehr Workloads außerhalb der Burg als innerhalb. Warum also geben Unternehmen nach wie vor Geld für immer kompliziertere und ineffektivere Burggräben aus?

Heute haben wir die große Freude, Ihnen Cloudflare One™ vorzustellen: Unsere Vision, wie sich Sicherheit und Vernetzung im Unternehmen miteinander vereinbaren lassen.

Cloudflare One kombiniert Netzwerkprodukte, welche Mitarbeiter unabhängig von ihrem Arbeitsort bestmöglich arbeiten lassen, mit weltweit eingesetzten, einheitlichen Sicherheitskontrollen.

Ab heute können Sie damit beginnen, ausgehenden Internet-Traffic mit Cloudflare WARP und Gateway zu filtern, statt Datenverkehr wie bisher zu Sicherheits-Appliances umzuleiten. Auch für Ihre Firmennetzwerke haben wir Großes geplant: Durch Magic Firewall soll Magic Transit mit Firewall-Fähigkeiten der nächsten Generation ausgestattet werden. Dann können Sie sich endlich von Ihren herkömmlichen Firewall-Appliances trennen.

Mehrere Zugangspunkte zum Internet über Cloudflare und die Beseitigung von Backhauled Traffic sollen dafür sorgen, dass sich dieses Routing im Vergleich zu MPLS- und SD-WAN-Modellen einfach und kostengünstig verwalten lässt. Mit Cloudflare Magic WAN als Kontrollebene können Sie bestimmen, wie Ihr Traffic durch unser Netzwerk geleitet wird.

Nutzen Sie Cloudflare One noch heute und ersetzen Sie die andere Funktion Ihres VPN: Nutzer zum Zweck der Zugangskontrolle in ein privates Netzwerk zu bringen. Cloudflare Access bietet Zero Trust-Kontrollen, die Sicherheitsmodelle mit privaten Netzwerken ersetzen können. Im Laufe dieser Woche werden wir zeigen, wie Sie Access auf jede beliebige Applikation, einschließlich SaaS-Anwendungen, erweitern können. Wir werden auch eine Vorschau auf unsere Technologie für Browser-Isolation geben, mit der die Endpunkte, die sich mit diesen Anwendungen verbinden, vor Malware geschützt werden können.

Der Fokus bei den Produkten von Cloudflare One liegt darauf, Ihrem Team die Protokolle und Tools an die Hand zu geben, die nötig sind, um Probleme zu verstehen und zu beheben. Im Rahmen der Einführung unserer Gateway-Filterung in dieser Woche stellen wir auch Protokolle bereit, die Einblick in den Traffic geben, der Ihr Unternehmen verlässt. Im Laufe dieser Woche werden wir darlegen, wie diese Protokolle durch ein neues Angriffserkennungssystem intelligenter werden, das Eindringversuche erkennt und stoppt.

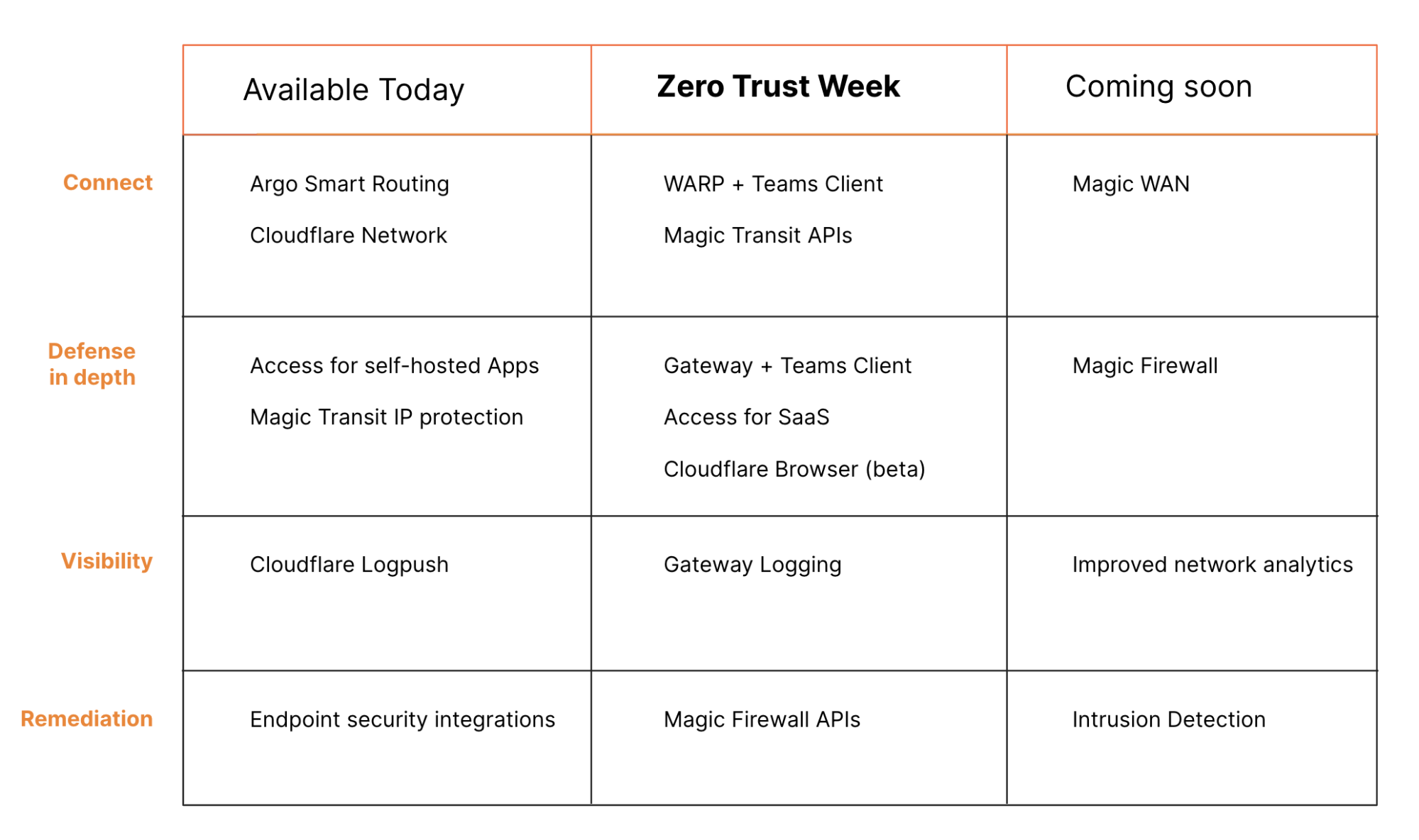

Viele dieser Komponenten sind bereits heute verfügbar, einige neue Features kommen diese Woche hinzu und andere werden in Kürze eingeführt. Wir freuen uns, diese Vision mit Ihnen zu teilen und die Zukunft des Firmennetzwerks Realität werden zu lassen.

Netzwerks- und Sicherheitsprobleme in Unternehmen

Die Anforderungen an ein Firmennetzwerk haben sich dramatisch verändert. Der IT, die früher eine reine Support-Funktion hatte, kommt inzwischen eine geschäftskritische Rolle zu. Parallel zum Bedeutungsgewinn von Netzwerken nimmt die Zahl der im Homeoffice tätigen Mitarbeiter zu. Anwendungen haben das Rechenzentrum verlassen und werden nun aus mehreren Clouds heraus betrieben oder von Anbietern direkt über das Internet bereitgestellt.

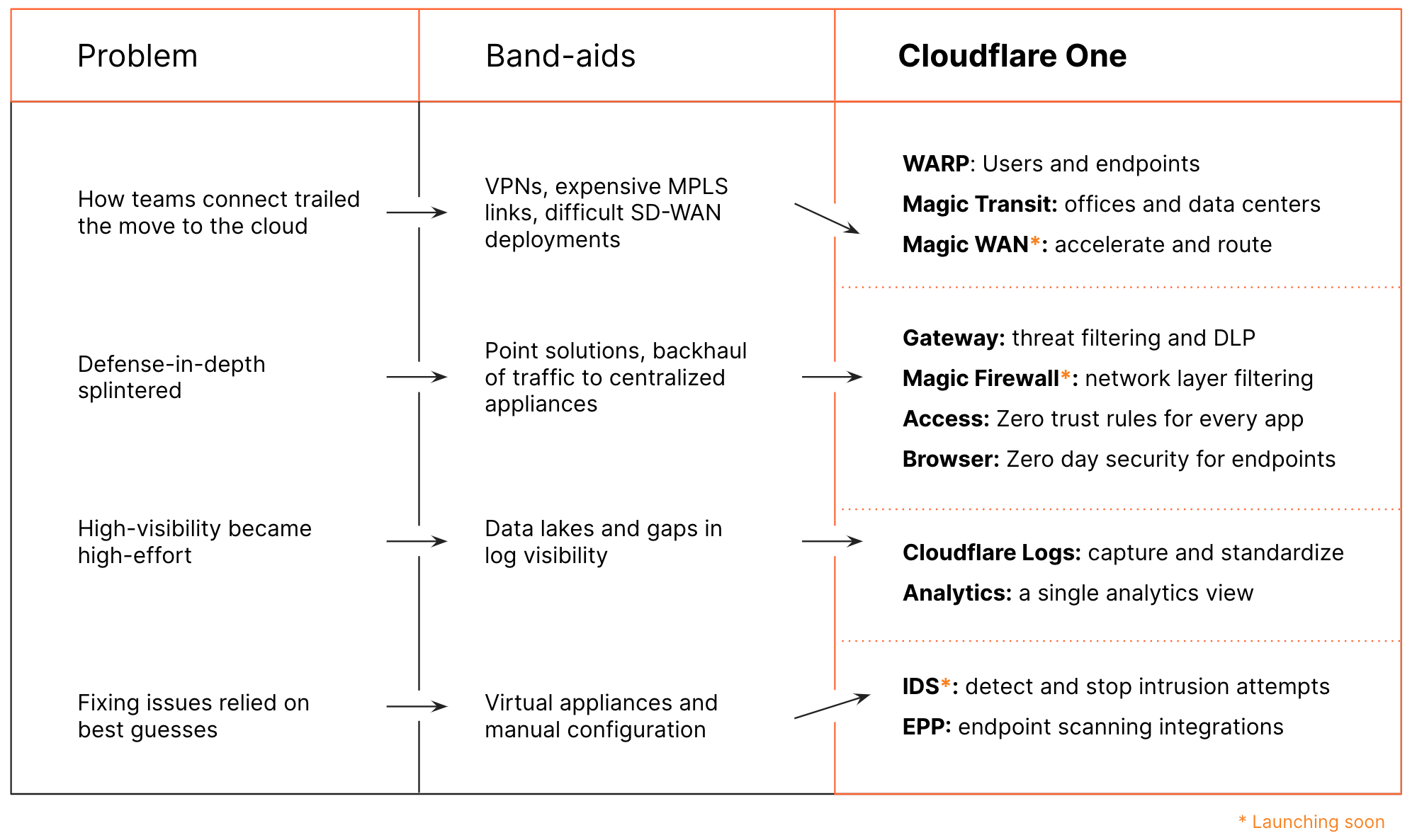

Ehemals direkte Netzwerkpfade sind zu Serpentinen geworden

Mitarbeiter konnten sich im Büro über ein privates Netzwerk mit Anwendungen verbinden, die in einem nahegelegenen Rechenzentrum ausgeführt wurden. Wenn sie das Büro verließen, konnten sie sich von außerhalb mithilfe eines VPN wieder in das Netzwerk einklinken. Firmenniederlassungen nutzten über teure MPLS-Verbindungen dasselbe Netzwerk.

Als die Anwendungen das Rechenzentrum und die Benutzer ihre Büros verließen, versuchten die Unternehmen, diese verstreute Landschaft mit dem altbekannten „Castle and Moat“-Modell in Einklang zu bringen. Darum erwarben sie mehr VPN-Lizenzen und ersetzten MPLS-Verbindungen mit komplizierten SD-WAN-Implementierungen. In dem Versuch, ein älteres Netzwerkmodell nachzuahmen, wurden die Netzwerke immer komplexer. Tatsächlich aber war das Internet zum neuen Firmennetzwerk geworden.

Fragmentierte Tiefenverteidigung

Angreifern steht zur Kompromittierung von Firmennetzwerken eine Vielzahl von Werkzeugen zur Verfügung. Diese reichen von präzisen Malware-Angriffen bis hin zu volumetrischen Attacken, die Ihr Netzwerk in die Knie zwingen. Traditionell wurde jede einzelne Klasse von Angriffen durch eine separate, spezialisierte Hardware abgewehrt, welche in einem Rechenzentrum ausgeführt wurde.

Als sich jeder Benutzer und jede Anwendung noch an der gleichen Stelle befand, ließen sich Sicherheitskontrollen verhältnismäßig einfach durchführen. Als aber die Mitarbeiter die Büros und die Workloads die Rechenzentren verließen, konnten diese Sicherheitskontrollen nicht mehr Schritt halten. Unternehmen setzten einen Flickenteppich von Einzellösungen ein und versuchten, ihre obersten Firewall-Appliances in hybriden und dynamischen Umgebungen neu aufzubauen.

Hohe Transparenz nur mit großem Aufwand

Durch diese fragmentierte Lösung wurde nicht nur die Tiefenverteidigung geopfert – Unternehmen verloren auch den Überblick darüber, was in ihren Netzwerken und Anwendungen passiert. Kunden sagen uns immer wieder, dass die Erfassung und Standardisierung von Protokollen zu den Dingen geworden sind, die ihnen die größten Probleme verursachen. Sie haben teure Tools zur Datenerfassung, -analyse, -speicherung und -auswertung angeschafft.

Unternehmen verlassen sich heute auf mehrere Einzellösungen, wobei die Erfassung und Standardisierung von Protokollen eine der größten Hürden darstellt. Steigender Druck durch Vorschriften und Compliance-Regelungen hat dazu geführt, dass Datenspeicherung und -analyse mehr Aufmerksamkeit erhalten. Fragmentierte Sicherheitslösungen werden zu einem Albtraum für die Datenverwaltung.

Problemlösung auf Basis reiner Vermutungen

Ohne Einblick in dieses neue Netzwerkmodell mussten die Sicherheitsteams raten, was schiefgehen könnte. Wer ein „Assume Breach“-Modell (demzufolge früher oder später in jedem Fall eine Sicherheitsverletzung eintritt) einführen wollte, hatte Schwierigkeiten, die Art der möglicherweise auftretenden Sicherheitsverletzungen überhaupt zu bestimmen. Folglich versuchte man, jede mögliche Lösung auf das Problem anzuwenden.

Wir sprechen immer wieder mit Unternehmen, die in virtuellen Appliances bereitgestellte neue Scan- und Filterdienste kaufen, um Probleme zu lösen, von denen sie nicht wissen, ob sie diese überhaupt haben. Weil ihnen Transparenz fehlt, versuchen diese Teams, jeden möglichen Zwischenfall manuell zu beheben – anstatt sich auf bestimmte Ereignisse zu konzentrieren und das Sicherheitsmodell anzupassen.

Wie kommt Cloudflare One hier ins Spiel?

In den letzten Jahren haben wir die Komponenten von Cloudflare One zusammengesetzt. Wir haben einzelne Produkte eingeführt, um einige dieser Probleme einzeln anzugehen. Nun freuen wir uns, zeigen zu können, wie sich all diese Produkte in Cloudflare One zusammenfügen.

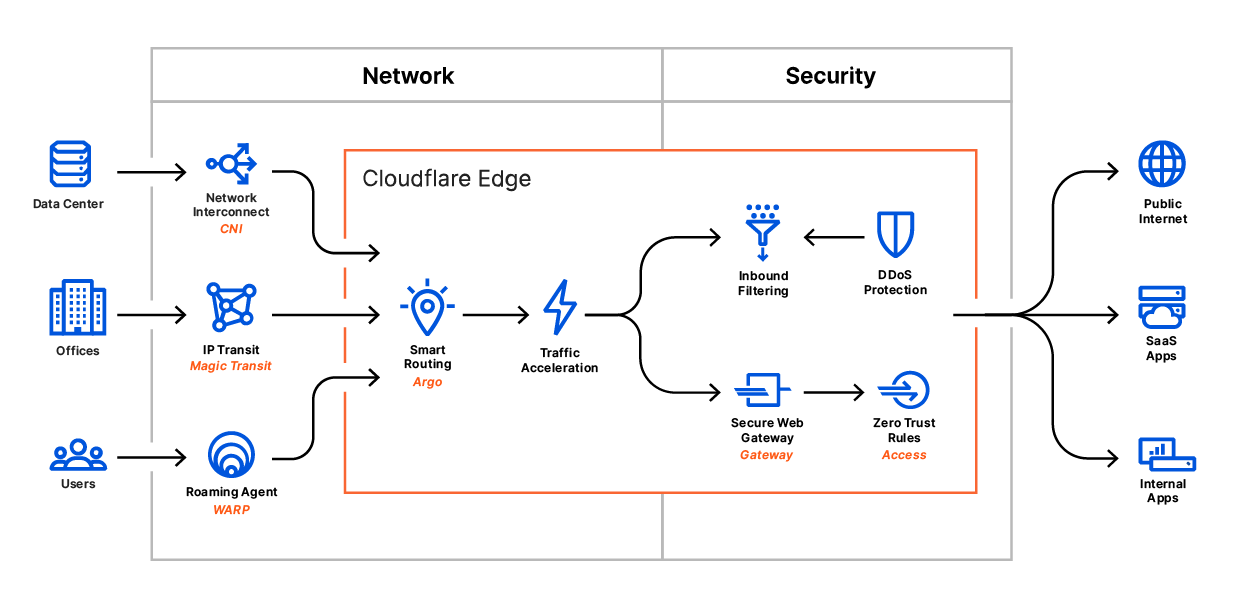

Flexible Datenebenen

Cloudflare hat als Reverse-Proxy begonnen. Kunden haben ihre Internetwebsites und -applikationen in unser Netzwerk eingebunden, sodass sich ihre Zielgruppe darüber mit diesen konkreten Endzielen verbinden konnte. Cloudflare One ist das Ergebnis vieler Jahre von Produkteinführungen, die es unserem Netzwerk ermöglichen, jede Art von Traffic zu verarbeiten – gleichgültig, ob dieser „vorwärts“ oder „rückwärts“ fließt.

2019 haben wir Cloudflare WARP eingeführt – eine mobile Anwendung, die mit einer verschlüsselten Verbindung zu unserem Netzwerk dafür sorgt, dass Internet-Traffic vertraulich bleibt und ihn gleichzeitig schneller und zuverlässiger macht. Nun haben wir eine Firmenversion ebendieser Technologie entwickelt, die diese Woche auf den Markt kommt. Damit können sich Mitarbeiter per Roaming mit dem Cloudflare Gateway verbinden.

Ihre Rechenzentren und Geschäftsstellen sollten denselben Vorteil haben. Letztes Jahr haben wir Magic Transit eingeführt, um Ihre Netzwerke vor Angriffen auf dem IP-Layer zu schützen. Zunächst haben wir uns mit Magic Transit darauf konzentriert, erstklassige DDoS-Abwehr für lokale Netzwerke bereitzustellen. DDoS-Angriffe sind Netzwerkbetreibern ein ständiger Dorn im Auge und Magic Transit entschärft sie effektiv, ohne Kompromisse bei der Performance einzugehen. Diese robuste DDoS-Abwehr bildet die perfekte Grundlage für die Entwicklung von übergeordneten Sicherheitsfunktionen, die ebenfalls auf diesen durch unser Netzwerk fließenden Traffic angewendet werden.

Anfang dieses Jahres haben wir dieses Modell mit dem Launch von Cloudflare Network Interconnect (CNI) erweitert. Unsere Kunden erhalten damit die Möglichkeit, Zweigstellen und Rechenzentren direkt mit Cloudflare zu verbinden. Im Rahmen von Cloudflare One werden wir die Filterung des ausgehenden Traffics auf genau diese Verbindung anwenden.

Cloudflare One soll Ihrem Team nicht nur beim Umstieg auf das Internet als Firmennetzwerk helfen, die Lösung soll auch schneller sein als das Internet. Unser Netzwerk ist betreiberunabhängig, außergewöhnlich gut vernetzt und bietet weltweit die gleichen Dienste an. Bei jedem dieser Zugangspunkte fügen wir ein intelligenteres Routing auf Basis unserer Argo Smart Routing-Technologie hinzu, welche die Latenz in der Praxis nachweislich um mindestens 30 % reduziert. Sicherheit + Performance, weil beides zusammen besser ist.

Eine einzige, einheitliche Kontrollebene

Wenn sich Nutzer über Zweigstellen und Geräte mit dem Internet verbinden, überspringen sie die bisher in der Firmenzentrale untergebrachten Firewall-Appliances vollständig. Um Schritt zu halten, benötigen Unternehmen eine Möglichkeit, den Traffic zu schützen, der nicht mehr ausschließlich im eigenen Netzwerk verbleibt. Cloudflare One wendet Standard-Sicherheitskontrolle auf den gesamten Traffic an – unabhängig davon, wie die Verbindung hergestellt wird oder wo im Netzwerk-Stack sie sich befindet.

Cloudflare Access führt Identitäten in das Cloudflare-Netzwerk ein. Teams wenden Identitäts- und Kontextfilter sowohl auf eingehende als auch auf ausgehende Verbindungen an. Jede Anmeldung, Anfrage und Antwort wird über das Netzwerk von Cloudflare geleitet, unabhängig davon, wo sich Server oder Nutzer befinden. Dank der Größe und Verteilung unseres Netzwerks kann Unternehmens-Traffic gefiltert und protokolliert werden, ohne die Performance zu beeinträchtigen.

Cloudflare Gateway schützt die Verbindungen zum restlichen Internet. Gateway inspiziert von Geräten und Netzwerken ausgehenden Traffic auf Bedrohungen und Datenverluste, die sich in Verbindungen auf der Anwendungsebene verbergen. Die in Kürze erscheinende Gateway-Lösung bringt das gleiche Ausmaß an Kontrolle für die weiter unten im Stack befindliche Transportebene.

Sie sollten das gleiche Maß an Kontrolle darüber haben, wie Ihre Netzwerke Traffic übermitteln. Wir freuen uns, Ihnen Magic Firewall vorzustellen: Eine Firewall der nächsten Generation für jeglichen Traffic, der Ihre Geschäftsstellen und Rechenzentren verlässt. Mit Gateway und Magic Firewall können Sie eine Regel einmal erstellen und überall ausführen oder Regeln für bestimmte Anwendungsfälle über eine zentrale Kontrollebene anpassen.

Wir wissen, dass sich einige Angriffe nicht herausfiltern lassen, weil sie gestartet werden, bevor die entsprechenden Filter entwickelt werden können. Cloudflare Browser, unsere Technologie für Browser-Isolation, bietet Ihrem Team Schutz vor Bedrohungen, die bekannte Filter umgehen können. Im Laufe dieser Woche werden wir Kunden dazu einladen, sich für die Beta-Version anzumelden. Sie können so über den Netzwerkrand von Cloudflare im Internet surfen, ohne zu riskieren, dass Schadcode über den Browser einen Endpunkt infiziert.

Außerdem sollte die PKI-Infrastruktur, die Ihr Netzwerk absichert, modern und einfacher zu verwalten sein. Einige Kunden haben berichtet, dass die Zertifikatsverwaltung zu den Kernproblemen bei der Umstellung auf ein besseres Sicherheitsmodell gehört. Cloudflare arbeitet mit modernen Verschlüsselungsstandards wie TLS 1.3 – nicht dagegen. Wir haben dafür gesorgt, dass Sie mit nur einem einzigen Klick eine Verschlüsselung zu Ihren Websites hinzufügen können. Genau diese einfache Verwaltung werden wir auch für die Netzwerkfunktionen anbieten, die Sie auf Cloudflare One ausführen.

Ein zentraler Ort für Ihre Protokolle und Sicherheitsanalysen

Das Cloudflare-Netzwerk verarbeitet durchschnittlich 18 Mio. HTTP-Anfragen pro Sekunde. Wir haben Protokollierungs-Pipelines entwickelt, die es einigen der größten Internetunternehmen der Welt ermöglichen, ihre Protokolle in großem Umfang zu erfassen und zu analysieren. Cloudflare One baut auf ebendieser Fähigkeit auf.

Cloudflare Access und Gateway erfassen jede ein- oder ausgehende Anfrage ohne serverseitige Codeänderungen oder erweiterte clientseitige Konfiguration. Ihr Team kann diese Protokolle mit unserem Cloudflare Logpush-Service an den SIEM-Anbieter Ihrer Wahl exportieren – dabei handelt es sich um dieselbe Pipeline, die HTTP-Anfrageereignisse in großem Umfang für öffentliche Websites exportiert. Magic Transit erweitert diese Protokollierungsfunktion auf ganze Netzwerke und Geschäftsstellen, damit Sie von jedem Standort aus immer den Überblick behalten.

Doch wir bieten viel mehr als nur eine Ereignis-Protokollierung. Cloudflare Web Analytics ist nun für Ihre Websites verfügbar, um aus den Protokollen auch Erkenntnisse zu ziehen. Wir planen, diesen Einblick in die Funktionsweise Ihres Netzwerks noch weiter auszubauen. Nachdem Cloudflare das Flickwerk, mit dem unterschiedliche Netzwerkfunktionen ausgeführt wurden, in einer einheitlichen und anpassungsfähigen Edge zusammengeführt hat, wollen wir nun dasselbe für das fragmentierte, schwer zu verwendende und teure Ökosystem der Sicherheitsanalyse tun. Nähere Informationen hierzu folgen in Kürze.

Intelligentere und schnellere Problembehebung

Anhand von Daten und Analytics sollten Vorfälle aufgezeigt werden, die ein Team beheben kann. Log-Systeme, die dazu führen, dass sich solche Ereignisse mit einem einzigen Klick beheben lassen, können leistungsstarke Werkzeuge sein. Wir wollen jedoch, dass diese Behebung automatisch erfolgt.

Das Intrusion Detection System (IDS) von Cloudflare, das im Laufe dieser Woche als geschlossene Preview startet, wird Ihr Netzwerk proaktiv nach ungewöhnlichen Ereignissen durchsuchen und Maßnahmen empfehlen oder, besser noch, an Ihrer Stelle Maßnahmen zur Behebung von Problemen ergreifen. Wir planen, den gleichen Ansatz des proaktiven Durchsuchens und Behebens auch auf Cloudflare Access und Cloudflare Gateway anzuwenden.

Betreiben Sie Ihr Netzwerk auf unserem global skalierten Netzwerk

Über 25 Mio. Websites verlassen sich beim Erreichen ihrer Zielgruppen auf das Netzwerk von Cloudflare. Mehr als 10 % aller Websites verbinden sich über unseren Reverse-Proxy, darunter 16 % der Fortune 1000. Cloudflare beschleunigt den Traffic für große Teile des Internet durch die Bereitstellung von Diensten über Rechenzentren auf der ganzen Welt.

Auch Cloudflare One stellen wir von diesen Rechenzentren aus bereit. Entscheidend ist, dass jedes von uns betriebene Rechenzentrum die gleiche Palette an Dienstleistungen bietet – gleichgültig, ob es sich dabei nun um Cloudflare Access, WARP, Magic Transit oder unsere WAF handelt. Wenn sich Ihre Mitarbeiter beispielsweise über Cloudflare WARP mit einem unserer Rechenzentren verbinden, besteht die reale Chance, dass sie unser Netzwerk oder dieses Rechenzentrum nie verlassen müssen, um auf die benötigte Website oder die erforderlichen Daten zuzugreifen. Dadurch wird ihr gesamtes Interneterlebnis außerordentlich schnell – ganz gleich, wo auf der Welt sie sich befinden.

Wir erwarten, dass diese Performance-Steigerung noch bedeutsamer wird, wenn das Surfen mit Cloudflare Browser an den Netzwerkrand von Cloudflare verlagert wird. Die isolierten Browser, die in unseren Rechenzentren betrieben werden, können Inhalte anfordern, die nur wenige Zentimeter entfernt sind. Mehr noch: Da sich immer mehr Websites beim Betreiben ihrer Anwendungen auf Cloudflare Workers verlassen, können ganze Arbeitsabläufe in einem Rechenzentrum bleiben, das weniger als 100 ms von Ihren Mitarbeitern entfernt ist.

Was kommt als Nächstes?

Viele dieser Features sind heute bereits verfügbar, einige weitere neue Funktionen werden wir in den nächsten Tagen im Rahmen der „Zero Trust“-Themenwoche von Cloudflare einführen. Achten Sie auf die täglichen Ankündigungen in dieser Woche, die den Funktionsumfang von Cloudflare One erweitern werden.