Willkommen bei unserem DDoS-Bericht für das dritte Quartal 2022. Darin beschreiben wir Trends innerhalb der DDoS-Bedrohungslandschaft, die sich im globalen Netzwerk von Cloudflare beobachten ließen, und die von uns daraus gezogenen Schlüsse.

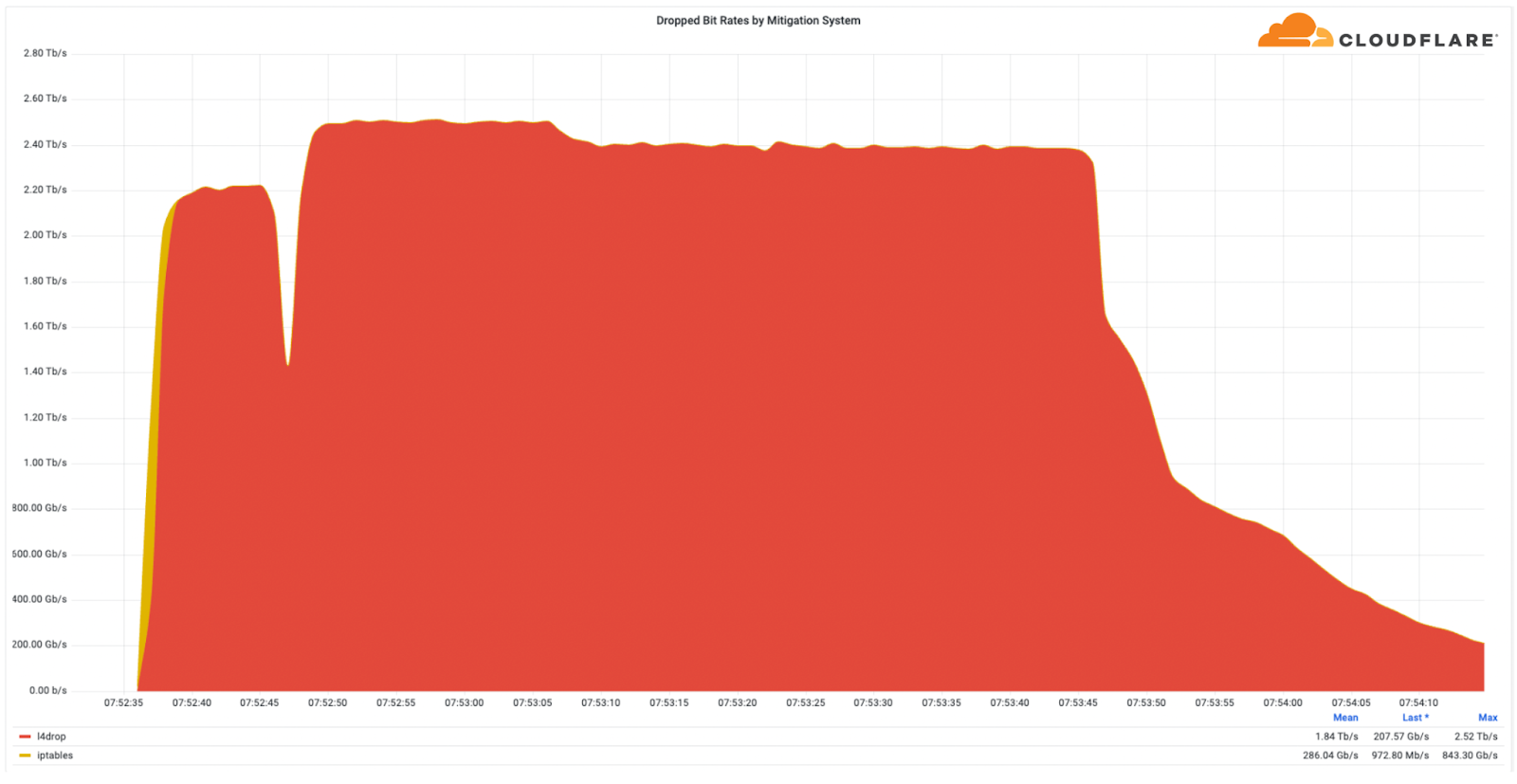

DDoS-Attacken im Terabit-Bereich nehmen zu. Zwischen Juli und September 2022 wurden mehrere Angriffe mit mehr als 1 Tbit/s von Cloudflare automatisch erkannt und abgewehrt. Die größte von ihnen erreichte 2,5 Tbit/s, wurde von einer Variante des Mirai-Botnetzes ausgeführt und richtete sich gegen den Minecraft-Server Wynnncraft. Gemessen an der Bitrate war es die größte jemals von uns verzeichnete Attacke.

Es handelte sich um einen Multi-Vektor-Angriff, bei dem UDP- und TCP-Floods eingesetzt wurden. Weil er von Cloudflare herausgefiltert wurde, blieb er von Wynncraft, einem Minecraft-Server für Massively Multiplayer Online Role-Playing Games, auf dem Hunderttausende Nutzer spielen können, jedoch unbemerkt.

Allgemeine DDoS-Angriffstrends

Entwicklungen im Berichtsquartal:

- Eine Zunahme der DDoS-Attacken im Jahresvergleich

- Länger andauernde volumetrische Angriffe, ein sprunghafter Anstieg der auf das Mirai-Botnetz und seine Varianten zurückgehende Attacken

- Steiler Anstieg der Angriffe auf Taiwan und Japan

DDoS-Angriffe auf Anwendungsschicht

- Erhöhung der Zahl von HTTP-DDoS-Attacken um 111 % im Jahresvergleich, aber ein Rückgang um 10 % gegenüber dem Vorquartal

- Zuwachs der Zahl von HTTP-DDoS-Attacken auf Taiwan um 200 % und auf Japan um 105 % im Quartalsvergleich

- Steigerung der Ransom-DDoS-Angriffe um 67 % im Jahres- und 15 % im Quartalsvergleich

DDoS-Angriffe auf Netzwerkschicht

- Zunahme der DDoS-Attacken auf Layer 3/4 um 97 % im Jahres- und 24 % im Quartalsvergleich

- Erhöhung der DDoS-Angriffe auf Layer 3/4 von Mirai-Botnetzen um 405 % gemessen an den vorangegangenen drei Monaten

- Die Gaming-/Glücksspielindustrie stand am stärksten im Visier von DDoS-Angriffen auf Layer 3/4, wozu eine riesige Attacke mit 2,5 Tbit/s gehörte

Der vorliegende Bericht bildet die DDoS-Angriffe ab, die von den Cloudflare-Schutzsystemen automatisch erkannt und abgewehrt wurden. Wie dabei genau vorgegangen wurde, erfahren Sie in diesem vertiefenden Blogbeitrag.

Eine interaktive Version unseres Berichts zur DDoS-Bedrohungslandschaft finden Sie bei Cloudflare Radar.

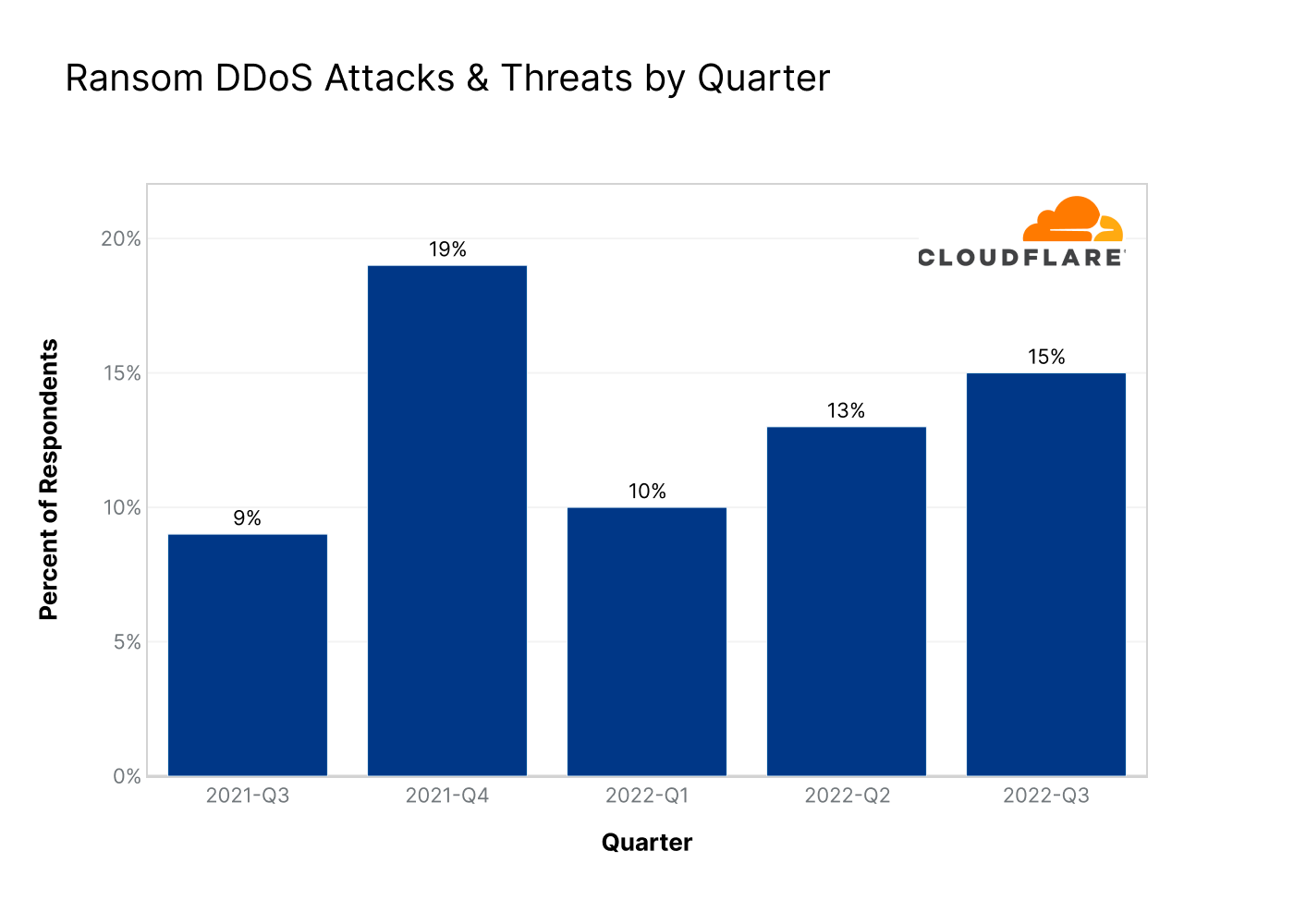

Ransom-Angriffe

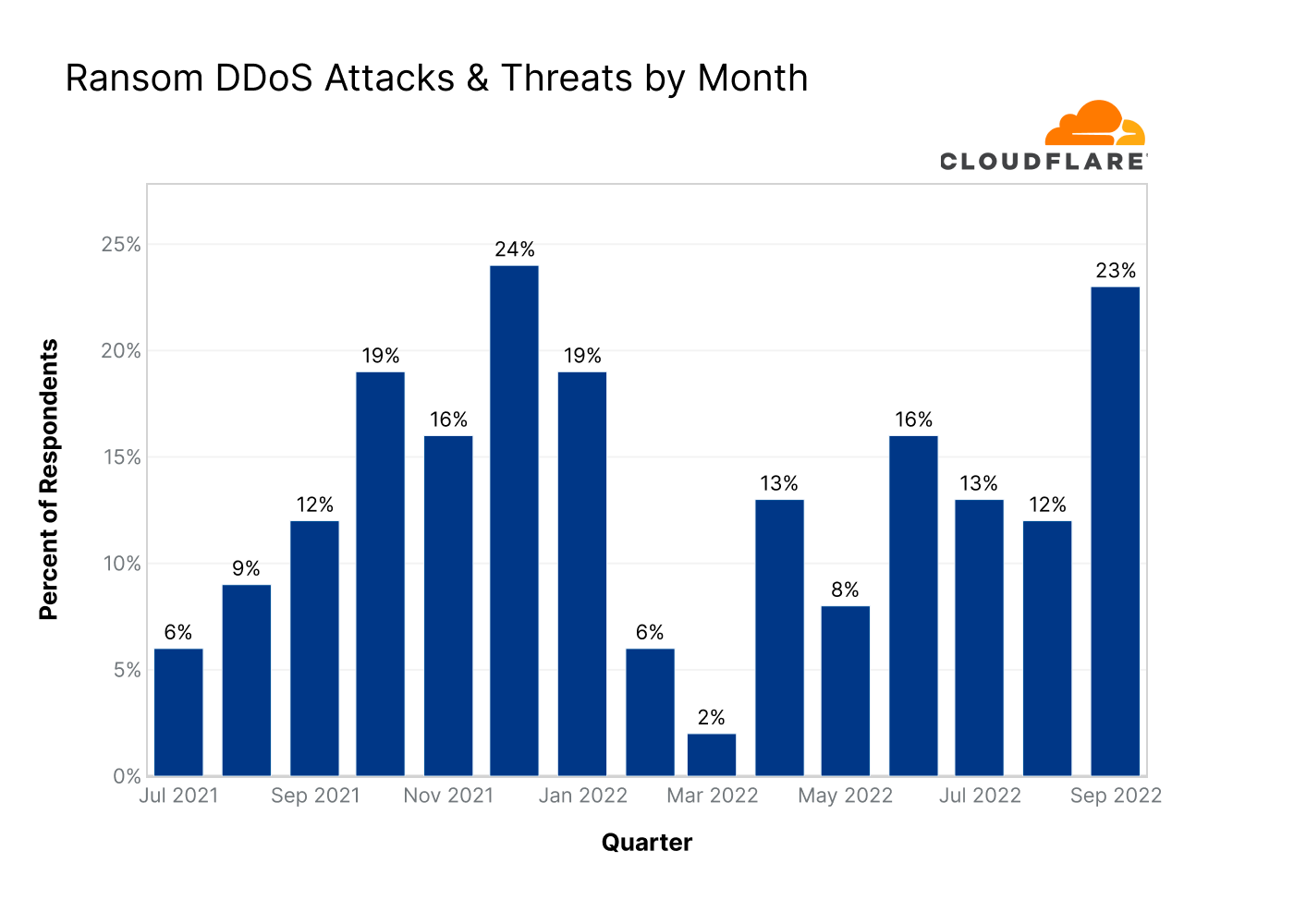

Bei Ransom-DDoS-Attacken wird die Zahlung eines Lösegelds (normalerweise in Bitcoin) verlangt, damit der Angriff gestoppt oder gar nicht erst begonnen wird. Im dritten Quartal gaben 15 % der an unserer Umfrage teilnehmenden Kunden an, im Visier von HTTP-DDoS-Attacken gestanden zu haben, die von einer Lösegeldforderung begleitet wurden. Dies entspricht einer Zunahme um 15 % im Quartals- und 67 % im Jahresvergleich bei den vermeldeten Ransom-DDoS-Angriffen.

Bei näherer Betrachtung stellt man fest, dass die Zahl der vermeldeten Ransom-Attacken ab Juni 2022 stetig abgenommen hat. Im September schnellten die entsprechenden Meldungen aber wieder nach oben. Fast jeder vierte der Befragten berichtete, einen Ransom-DDoS-Angriff erlebt oder eine entsprechende Drohung erhalten zu haben. Dies stellte den bislang höchsten Stand des Jahres dar.

So erfassen wir die Entwicklungen bei Ransom-DDoS-Attacken

Unsere Systeme analysieren ständig den Datenverkehr und wenden automatisch Schutzmaßnahmen an, wenn DDoS-Angriffe entdeckt werden. Jeder von einer DDoS-Attacke betroffene Kunde wird zur Teilnahme an einer automatischen Umfrage aufgefordert. Diese hilft uns, die Art des Angriffs und den Erfolg der Abwehrmaßnahmen besser zu verstehen. Cloudflare befragt inzwischen seit mehr als zwei Jahren angegriffene Kunden. In der Umfrage erkundigen wir uns bei den Teilnehmenden, ob sie eine Drohung oder Lösegeldforderung erhalten haben, in der ihnen in Aussicht gestellt wurde, einen Angriff durch eine Geldzahlung beenden oder abwenden zu können. Im vergangenen Jahr haben wir pro Quartal durchschnittlich 174 Antworten erhalten. Anhand der Rückmeldungen aus dieser Umfrage errechnen wir den Anteil von Ransom-DDoS-Attacken an der Gesamtzahl der Angriffe.

DDoS-Angriffe auf Anwendungsschicht

DDoS-Angriffe auf Anwendungsschicht – genauer gesagt HTTP-DDoS-Attacken – sind normalerweise Versuche, einen Webserver zu stören, sodass er keine legitimen Nutzer-Anfragen mehr verarbeiten kann: Wenn ein Server eine Flut von Anfragen erhält und nicht alle bearbeiten kann, verwirft er legitime Anfragen und stürzt in manchen Fällen sogar ab. Für reguläre Nutzer hat das eine schlechtere Performance oder einen Ausfall zur Folge.

Trends bei DDoS-Angriffen auf Anwendungsschicht

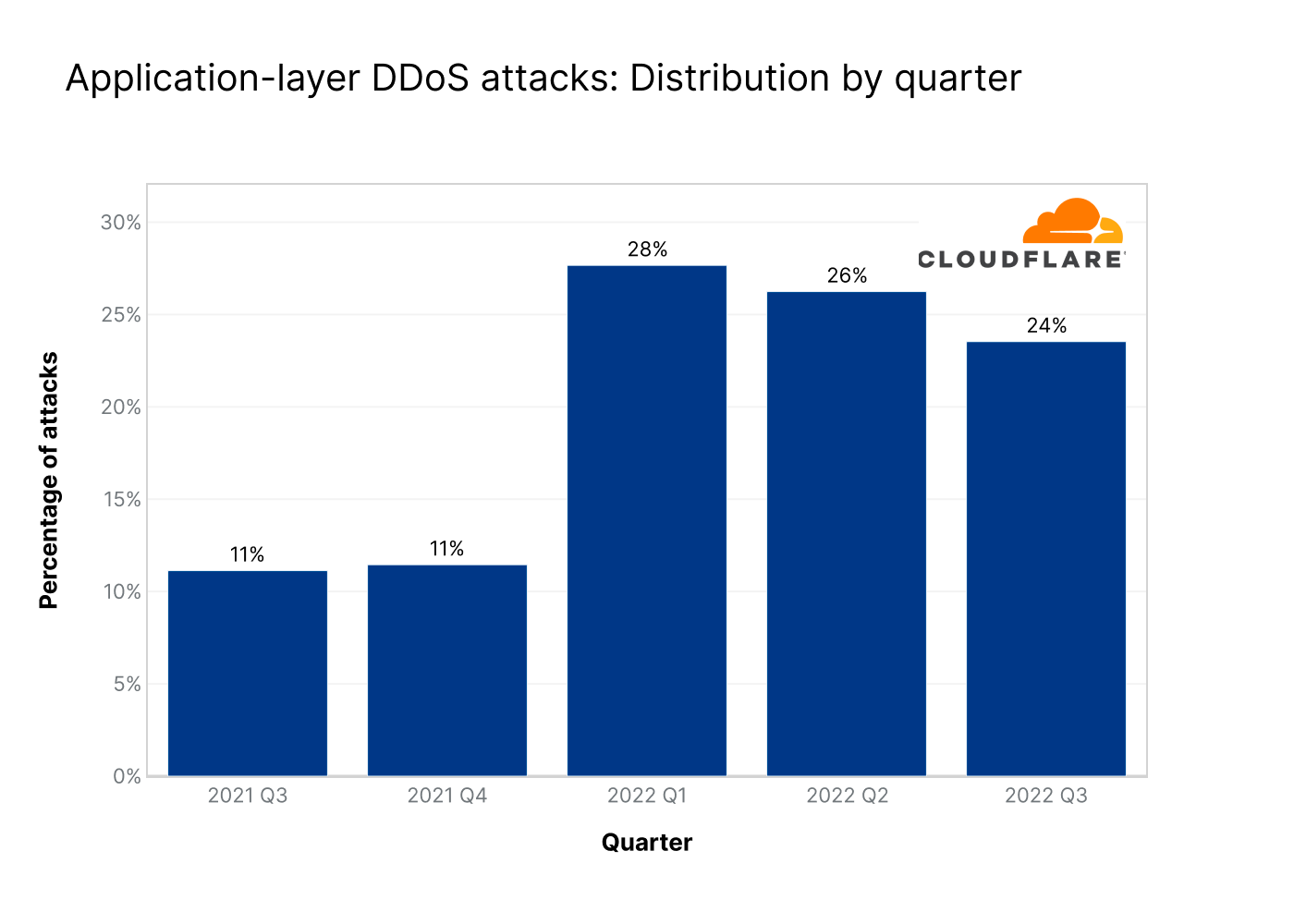

Die folgende Grafik zeigt einen eindeutigen Trend: Seit dem ersten Jahresviertel 2022 sind die Attacken jedes Quartal um annähernd 10 % gesunken. Vergleicht man allerdings das dritte Quartal 2022 mit dem entsprechenden Vorjahreszeitraum, ist immer noch eine Steigerung um 111 % zu verzeichnen.

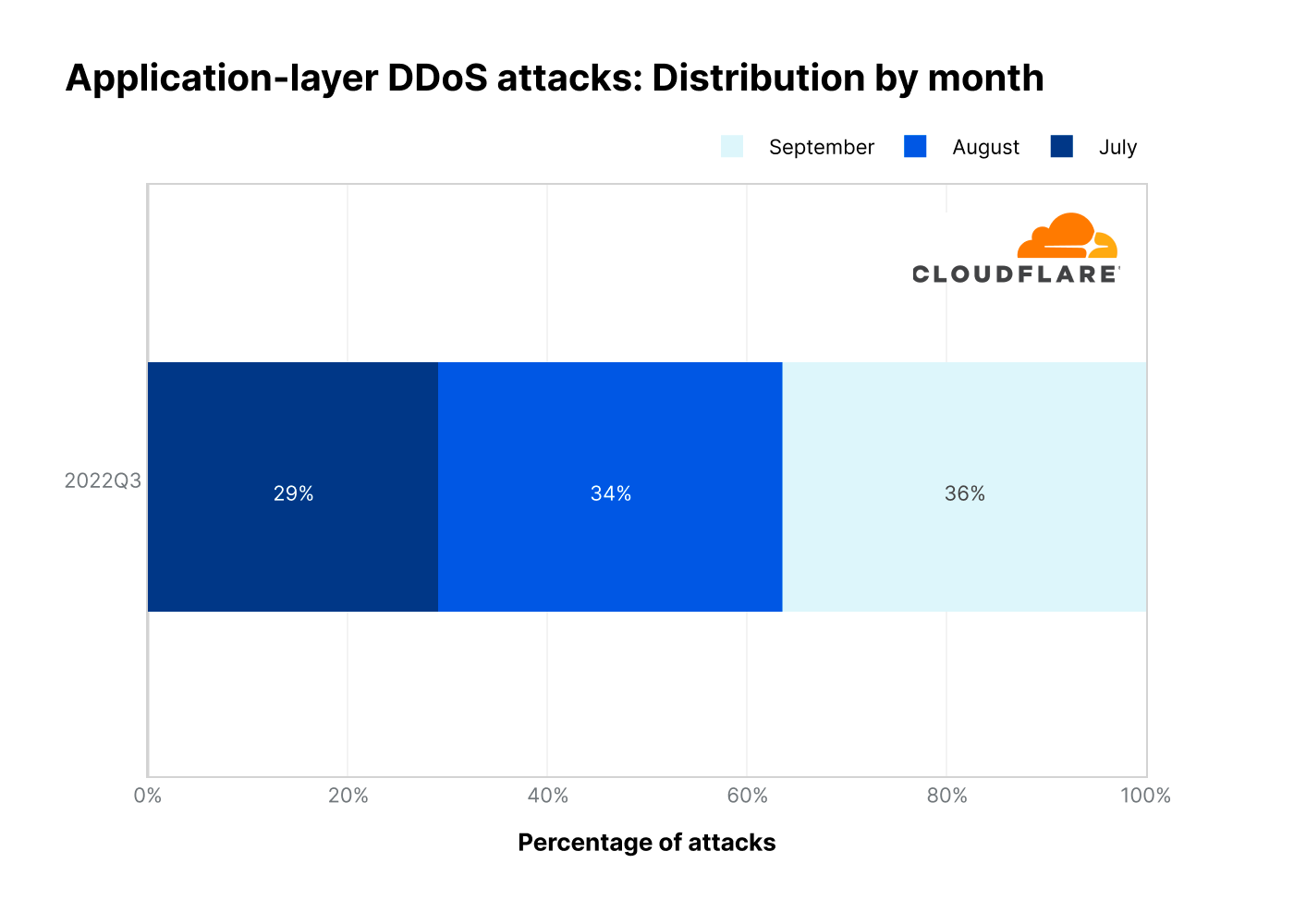

Nimmt man die einzelnen Monate des Berichtsquartals in den Blick, zeigt sich eine relativ gleichmäßige Verteilung über September (36 %) und August (35 %). Der niedrigste Wert des Jahresviertels wurde im Juli (29 %) verbucht.

DDoS-Angriffe auf Anwendungsschicht aufgeschlüsselt nach Branche

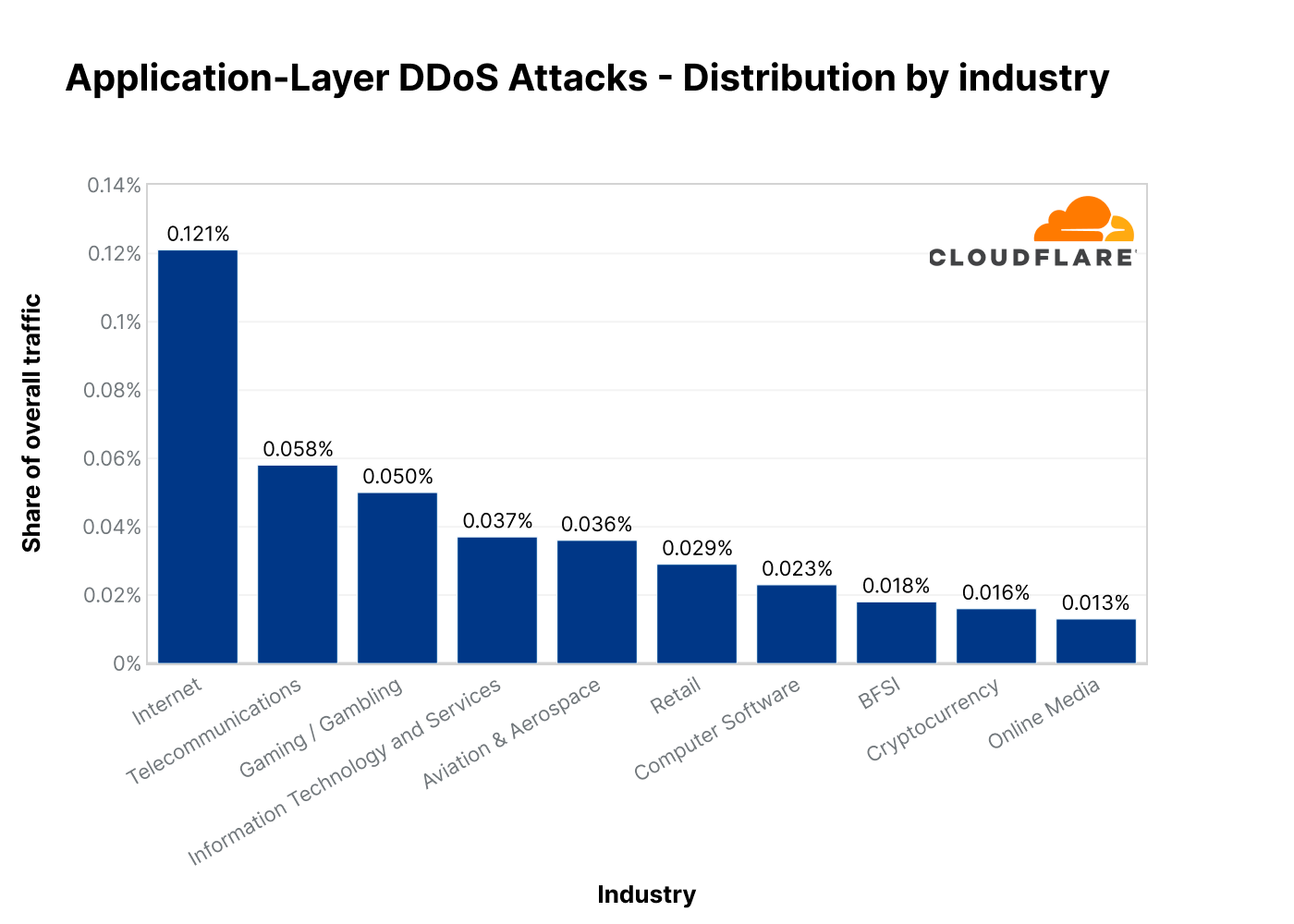

Wir haben die Angriffe nach der Branche der betroffenen Kunden gruppiert. Dadurch konnten wir in Erfahrung bringen, dass von Internetfirmen betriebene HTTP-Anwendungen im dritten Quartal am stärksten im Fadenkreuz gestanden haben. Die Attacken auf die Internetbranche haben um 131 % im Quartals- und 300 % im Jahresvergleich zugelegt.

Am zweitstärksten betroffen war der Telekommunikationsbereich, der eine Steigerung um 93 % im Quartals- und um sage und schreibe 2.317 % im Jahresvergleich verzeichnete. An dritter Stelle folgte der Gaming-/Glücksspielsektor mit einem moderateren Zuwachs von 17 % im Quartals- und 36 % im Jahresvergleich.

DDoS-Angriffe auf Anwendungsschicht aufgeschlüsselt nach Zielland

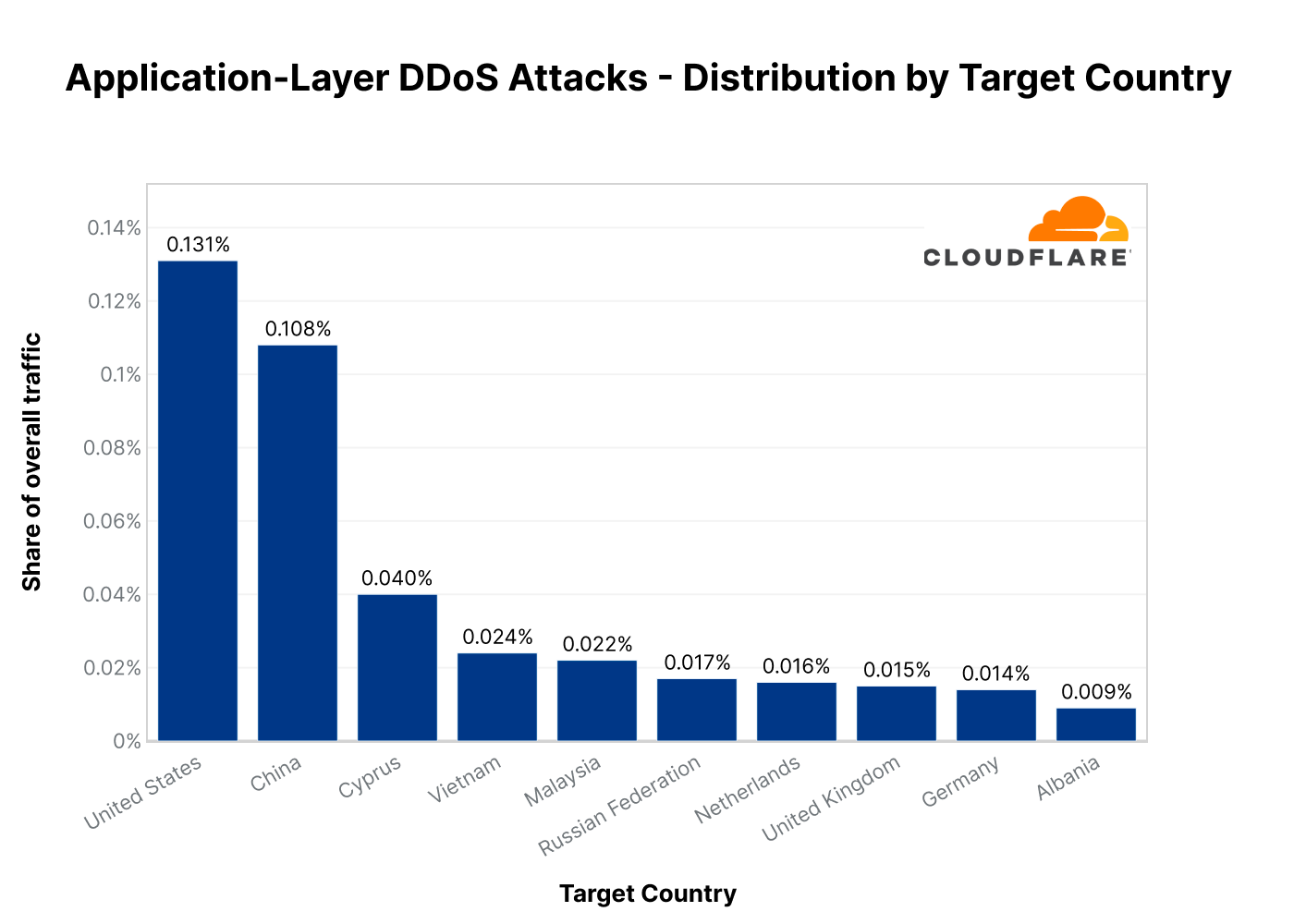

Die Bündelung der Angriffe nach dem Ort der Rechnungsadresse unserer Kunden verschafft uns einen gewissen Überblick darüber, welche Länder besonders stark betroffen waren. HTTP-Applikationen von US-Unternehmen standen im dritten Quartal am stärksten im Angriffsfokus. In den Vereinigten Staaten angesiedelte Websites verbuchten eine Angriffszunahme um 60 % im Quartals- und 105 % im Jahresvergleich. Dahinter folgte China mit einem Plus von 332 % im Quartals- und 800 % im Jahresvergleich.

Was die Ukraine betrifft, sind die Attacken auf dort betriebene Websites gegenüber den vorangegangenen drei Monaten zwar um 67 % gestiegen, im Jahresvergleich aber um 50 % zurückgegangen. Die Angriffe auf russische Websites haben um 31 % im Quartals- und nicht weniger als 2.400 % im Jahresvergleich zugelegt.

In Ostasien ist eine Steigerung der Angriffe auf taiwanische Firmen um 200 % im Quartals- und 60 % im Jahresvergleich zu beobachten. Die gegen japanische Unternehmen gerichteten Attacken haben sich gemessen am zweiten Jahresviertel um 105 % erhöht.

Schaut man sich konkrete Länder an, treten dabei die folgenden Trends hervor, aus denen sich möglicherweise Erkenntnisse hinsichtlich des Kriegs in der Ukraine und geopolitischer Ereignisse in Ostasien gewinnen lassen:

In der Ukraine ist ein überraschender Wandel bei den angegriffenen Branchen zu beobachten. In den letzten beiden Quartalen wurden vor allem Rundfunk-, Online-Medien- und Verlagsunternehmen ins Visier genommen – offenbar in dem Bestreben, Informationen zu unterdrücken und sie für die Zivilbevölkerung unzugänglich zu machen. Im Berichtsquartal finden sich diese Segmente jedoch nicht mehr unter den Top Ten. Stattdessen lag die Marketing- und Werbebranche an der Spitze (40 %), gefolgt vom Bildungswesen (20 %) und der öffentlichen Verwaltung (8 %).

In Russland gibt es zwar weiterhin Angriffe auf den Banken-, Finanzdienstleistungs- und Versicherungssektor (25 %), diese sind jedoch um 44 % im Quartalsvergleich gesunken. An zweiter Stelle steht die Veranstaltungsbranche (20 %), gefolgt von Kryptowährungen (16 %), Rundfunkmedien (13 %) und Einzelhandel (11 %). Ein erheblicher Teil des Angriffstraffics ging von IP-Adressen in Deutschland aus, der Rest war weltweit verteilt.

In Taiwan waren die beiden am meisten angegriffenen Branchen Online-Medien (50 %) und Internet (23 %). Die Attacken auf diese Segmente waren über die ganze Welt verteilt, was auf den Einsatz von Botnetzen hindeutet.

In Japan galten die meisten Angriffe den Sparten Internet/Medien und Internet (52 %), Unternehmensdienstleistungen (12 %) sowie Regierung – national (11 %).

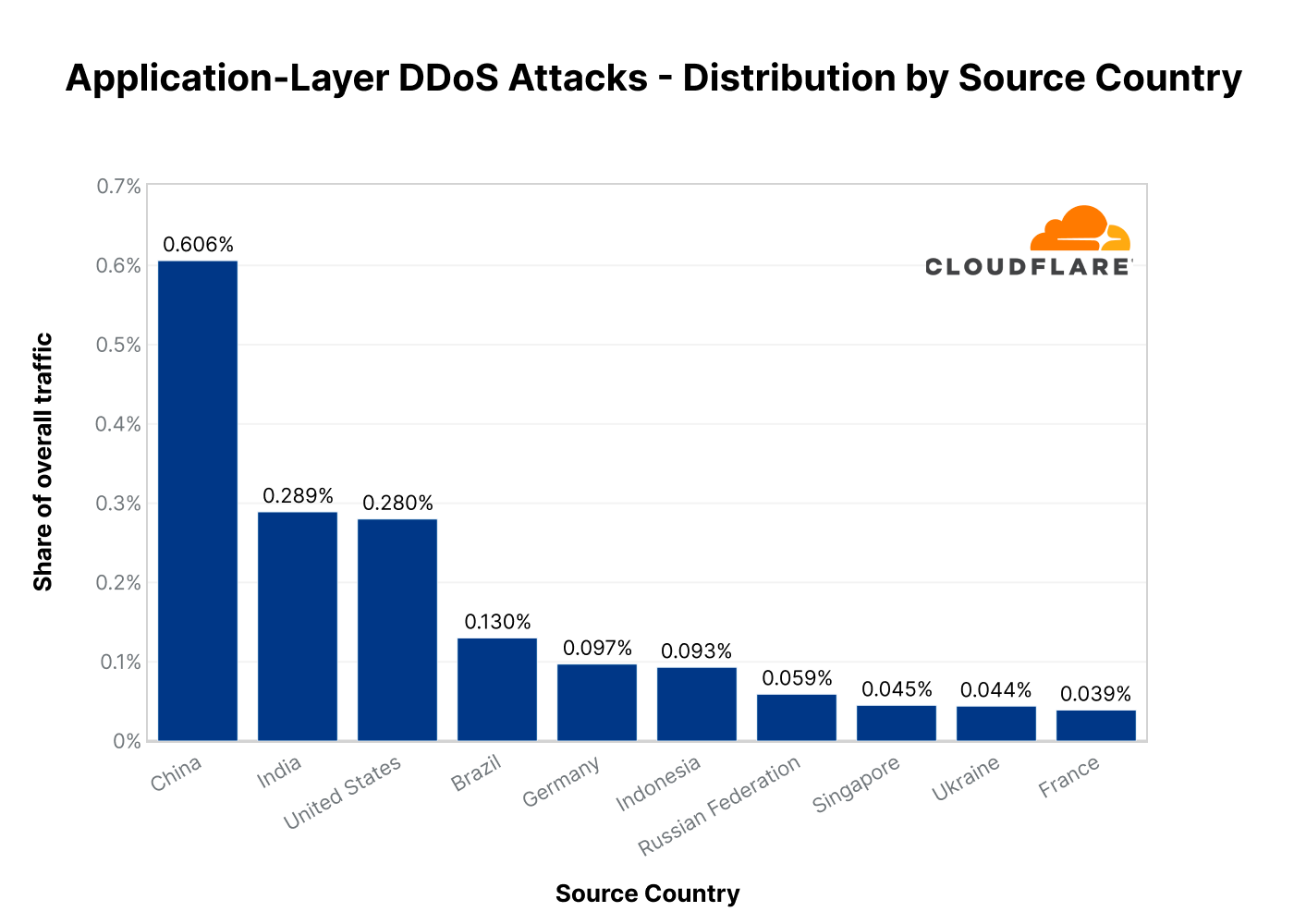

Traffic von DDoS-Angriffen auf Anwendungsschicht aufgeschlüsselt nach Ursprungsland

Bevor wir uns mit den spezifischen Kennzahlen der Ursprungsländer befassen, sei darauf hingewiesen, dass das Ursprungsland zwar interessant ist, aber nicht unbedingt verrät, wo sich der Angreifer befindet. Oft werden DDoS-Angriffe aus der Ferne gestartet, und die Angreifer geben sich große Mühe, ihren tatsächlichen Standort zu verbergen, um nicht gefasst zu werden. Wenn überhaupt, dann ist es ein Hinweis darauf, wo sich die Knoten der Botnetze befinden. Indem wir die angreifende IP-Adresse ihrem Standort zuordnen, können wir verstehen, woher der Angriffstraffic stammt.

Nach zwei aufeinander folgenden Quartalen hat China die USA als Hauptquelle des HTTP-DDoS-Angriffstraffics abgelöst. Im dritten Jahresviertel war die Volksrepublik der wichtigste Ursprung für HTTP-DDoS-Attacken. Der Angriffstraffic von in China registrierten IP-Adressen stieg im Jahresvergleich um 29 % und im Vorquartal um 19 % an. Zweitgrößte Quelle war Indien: Hier wurde eine Steigerung um 61 % gemessen am Vorjahr registriert. Dahinter folgten die Vereinigten Staaten und Brasilien.

Ein Blick auf die Ukraine zeigt, dass der Angriffstraffic von ukrainischen und russischen IP-Adressen in diesem Quartal zurückgegangen ist – und zwar um 29 % bzw. 11 % im Quartalsvergleich. Der Angriffstraffic aus diesen Ländern siedelte sich damit jedoch immer noch 47 % bzw. 18 % höher an als im gleichen Vorjahreszeitraum.

Interessant ist auch, dass der von japanischen IP-Adressen ausgehende Angriffstraffic im Vergleich zum Vorjahr um 130 % zugenommen hat.

DDoS-Angriffe auf Netzwerkschicht

Bei Angriffen auf Anwendungsschicht (Layer 7 im OSI-Modell) sind die Dienste betroffen, auf die Endnutzer zugreifen wollen (in unserem Fall HTTP/S). Demgegenüber zielen Attacken auf Netzwerkschicht auf eine Überlastung der Netzwerkinfrastruktur (wie Router und Server innerhalb des Netzwerkpfads) und der Internetverbindung selbst ab.

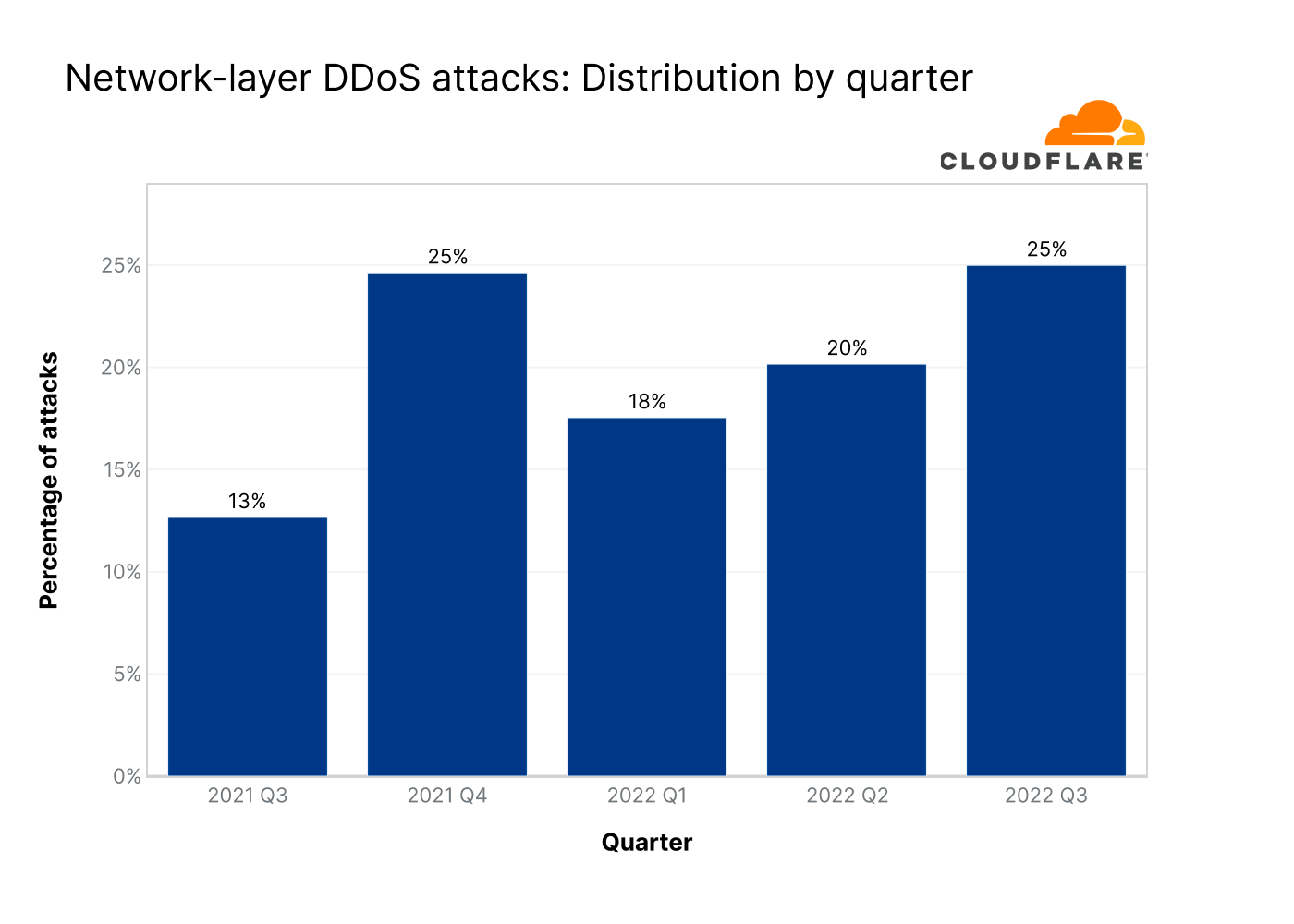

Trends bei DDoS-Angriffen auf Vermittlungsschicht

Im dritten Quartal verzeichneten wir einen starken Anstieg der Layer 3/4-DDoS-Angriffe um 97 % im Jahres- und 24 % im Quartalsvergleich. Darüber hinaus zeigt die Grafik für die letzten drei Jahresviertel einen klaren Trend zur Zunahme der Angriffe.

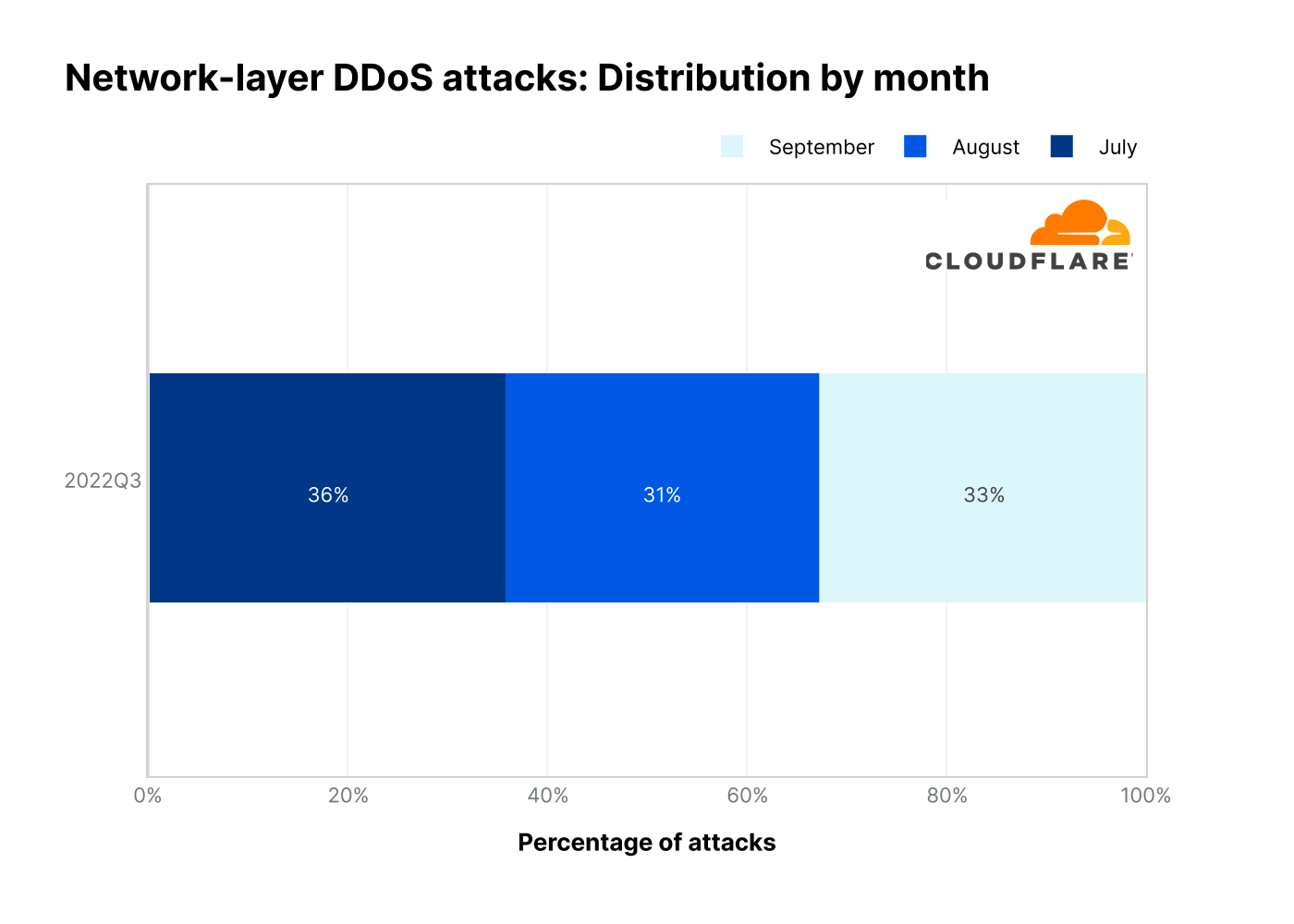

Bei näherer Betrachtung zeigt sich, dass die Angriffe größtenteils gleichmäßig über das Quartal verteilt waren – mit einem etwas größeren Anteil im Juli.

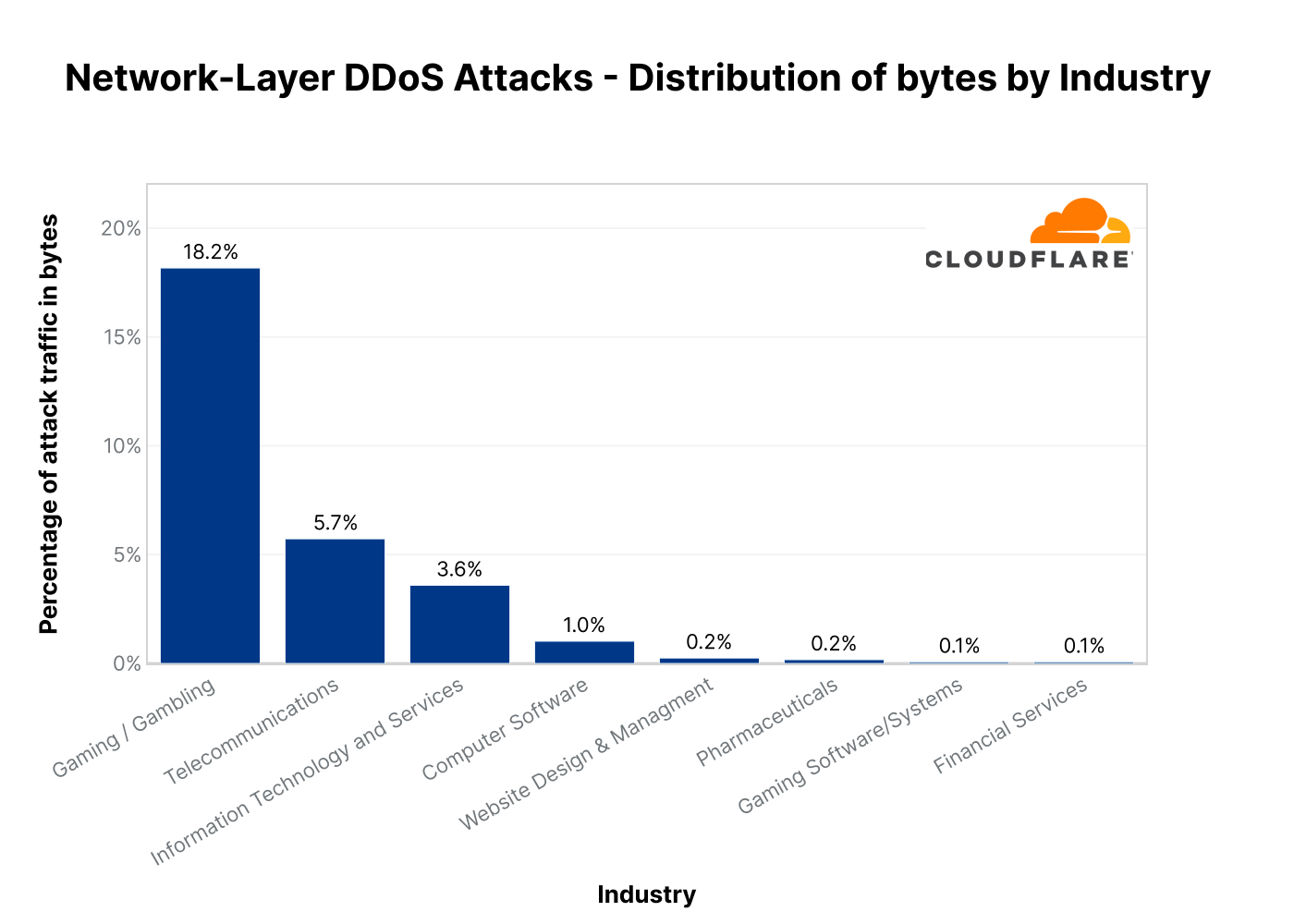

DDoS-Angriffe auf Netzwerkschicht aufgeschlüsselt nach Branche

Die Gaming-/Glücksspielbranche war im dritten Quartal am stärksten von Layer 3/4-DDoS-Angriffen betroffen. Fast jedes fünfte für Gaming/Glücksspiel-Netzwerke bestimmte Byte, das bei Cloudflare einging, war Teil eines DDoS-Angriffs. Dies entspricht einer beeindruckenden Steigerung um 381 % gemessen am Vorquartal.

Am zweithäufigsten war die Telekommunikationsbranche betroffen. Fast 6 % der für Telekommunikationsnetzwerke bestimmten Bytes waren Teil von DDoS-Attacken. Dies entspricht einem Rückgang um 58 % gegenüber dem vorangegangenen Quartal, in dem der Telekommunikationssparte die am häufigsten von Layer 3/4-DDoS-Angriffen betroffene Branche war.

Es folgten der Informationstechnologie- und Dienstleistungssektor sowie die Softwareindustrie. In beiden Fällen wurde ein beträchtlicher Angriffszuwachs registriert: um 89 % bzw. 150 % im Quartalsvergleich.

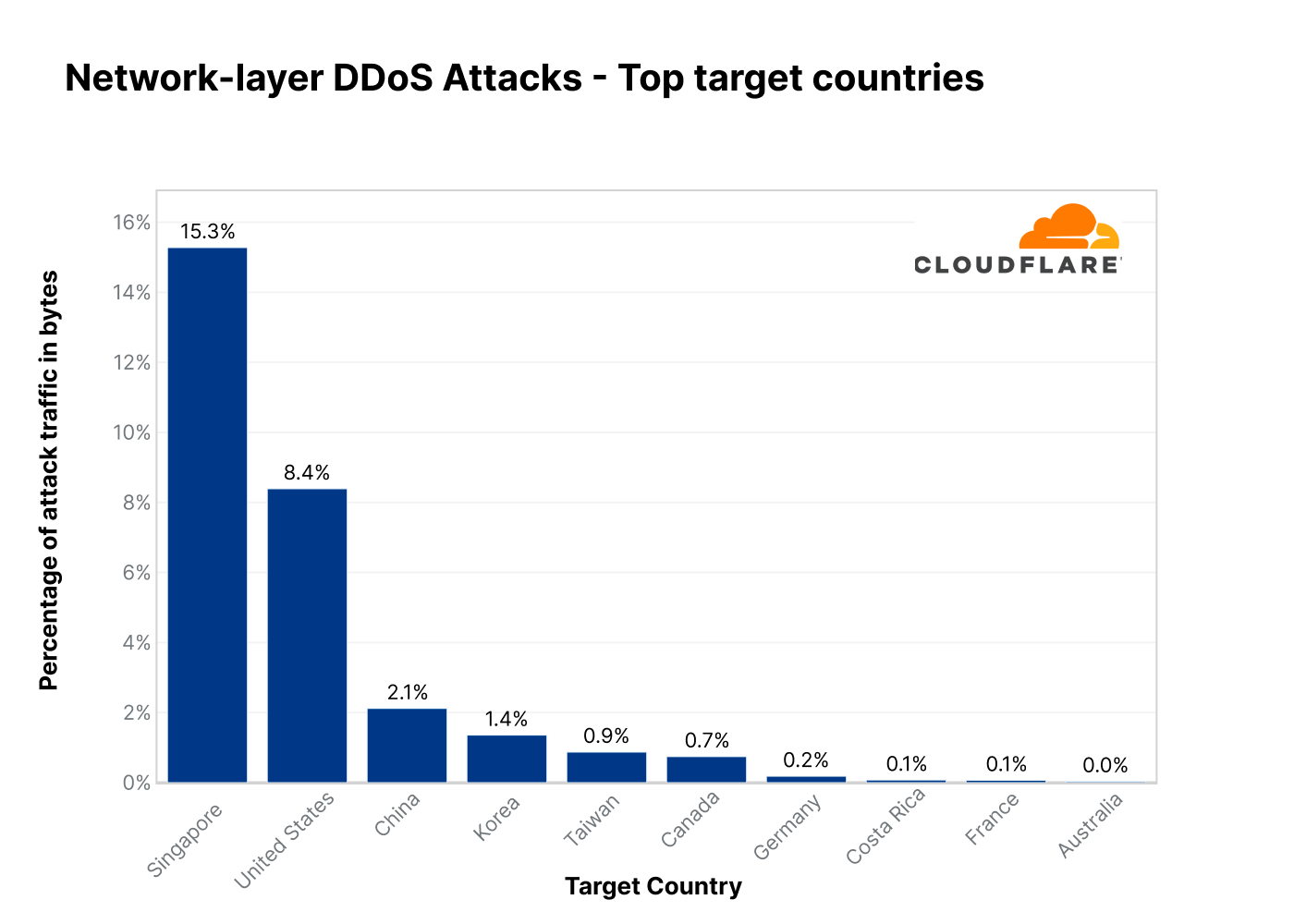

DDoS-Angriffe auf Netzwerkschicht aufgeschlüsselt nach Zielland

Im dritten Quartal sahen sich die in Singapur ansässigen Unternehmen den meisten Layer 3/4-DDoS-Angriffen ausgesetzt – mehr als 15 % aller für ihre Netzwerke bestimmten Bytes waren mit einem DDoS-Angriff verbunden. Das entspricht einem dramatischen Anstieg um 1.175 % gegenüber dem Vorquartal.

Die Vereinigten Staaten stehen hier an zweiter Stelle, nachdem der an US-Netzwerke gerichtete Angriffstraffic im Quartalsvergleich um 45 % zurückgegangen ist. Auf Rang drei folgt China mit einem Plus von 62 % gegenüber den vorangegangenen drei Monaten. Angriffe auf taiwanesische Unternehmen stiegen um 200 % im Quartalsvergleich.

DDoS-Angriffe auf der Netzwerkschicht aufgeschlüsselt nach Land, aus dem der Traffic eingeht

Im dritten Quartal verzeichneten die Rechenzentren von Cloudflare in Aserbaidschan den größten Anteil am Angriffstraffic. Mehr als ein Drittel aller dort eingegangenen Datenpakete waren Teil eines Layer 3/4-DDoS-Angriffs. Dies entspricht einem Anstieg um 44 % im Quartalsvergleich und einer enormen Steigerung um das 59-Fache gegenüber dem Vorjahr.

Auch in unseren Rechenzentren in Tunesien kam es zu einem dramatischen Anstieg der Angriffspakete – und zwar auf das 173-Fache des entsprechenden Vorjahresniveaus. In Simbabwe und Deutschland hat die Zahl der Angriffe ebenfalls deutlich zugenommen.

Ein Blick auf Ostasien zeigt, dass unsere Rechenzentren in Taiwan einen Anstieg der Angriffe verzeichneten – 207 % im Quartalsvergleich und 1.989 % im Jahresvergleich. Ähnliche Zahlen sahen wir in Japan, wo die Angriffe um 278 % im Quartals- und 1.921 % im Jahresvergleich zulegten.

Was die Ukraine betrifft, haben wir in unseren ukrainischen und russischen Rechenzentren einen Rückgang der Zahl der Angriffspakete festgestellt – um 49 % bzw. 16 % verglichen mit dem zweiten Jahresviertel 2022.

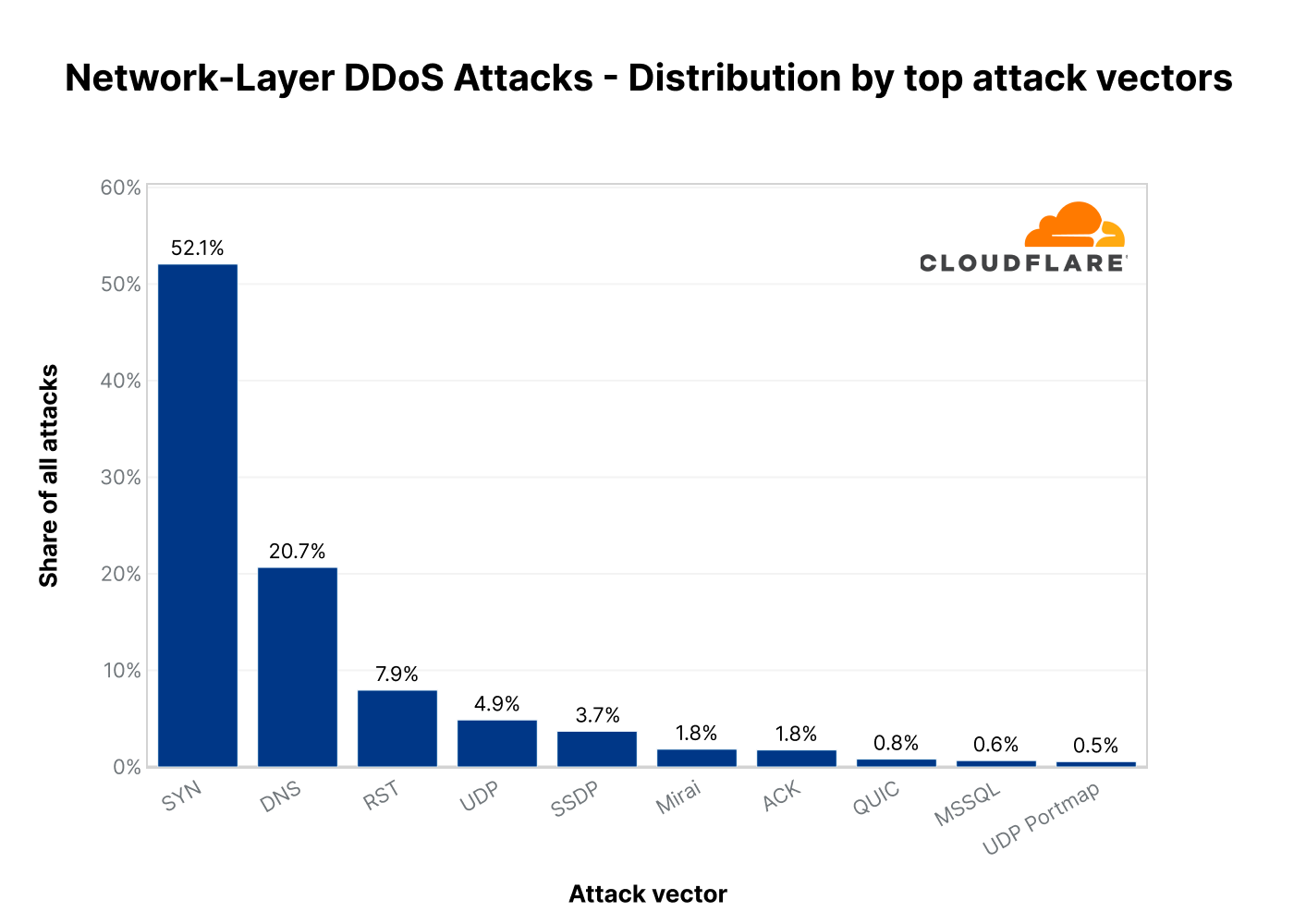

Angriffsvektoren und neue Bedrohungen

Ein Angriffsvektor ist die Methode, mit der die Attacke gestartet oder mit der versucht wird, einen Denial-of-Service (DoS) zu erreichen. Mit einem kombinierten Anteil von 71 % sind SYN-Floods und DNS-Angriffe auch im dritten Quartal weiterhin die beliebtesten DDoS-Angriffsvektoren.

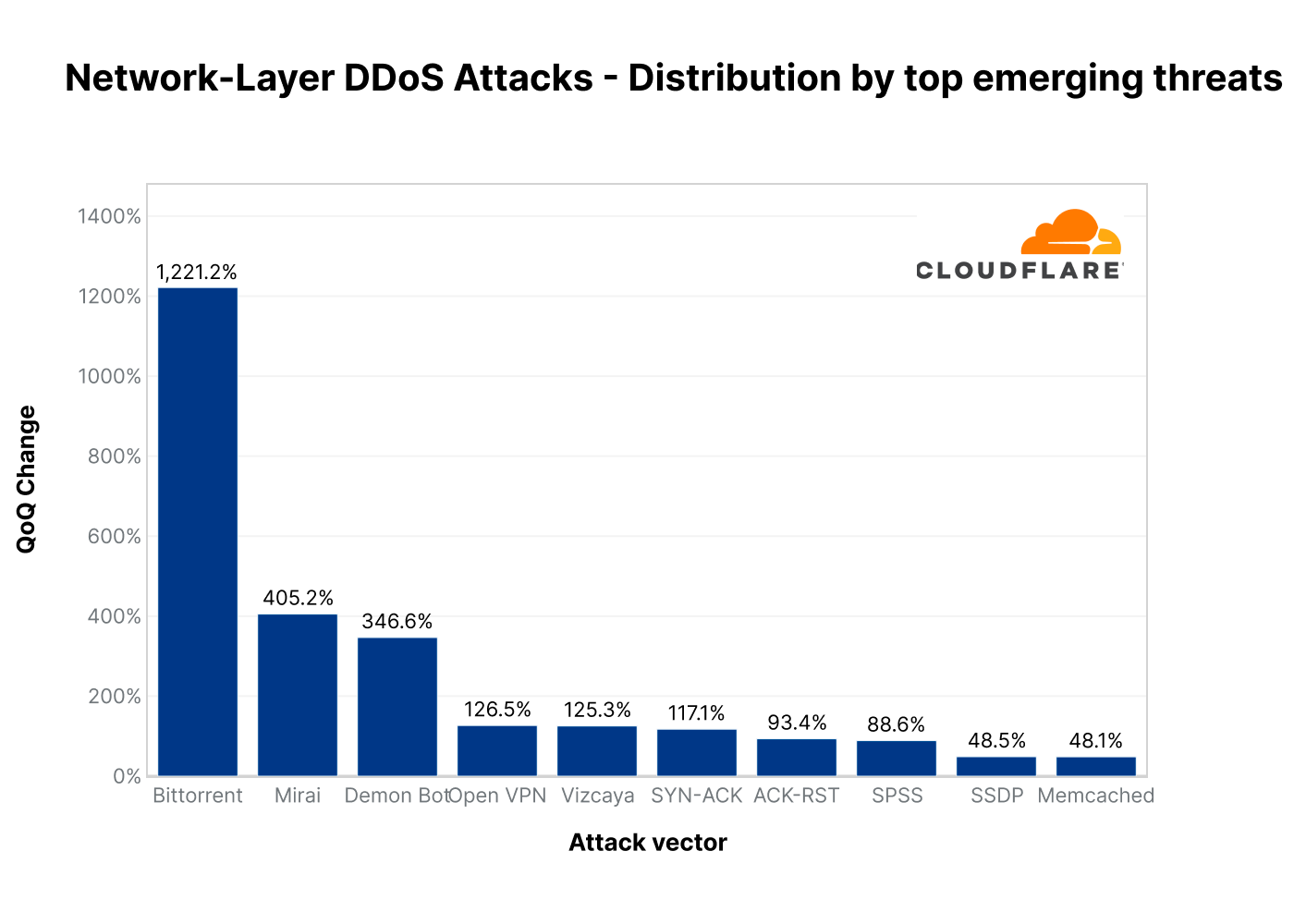

Im letzten Quartal wurden wieder vermehrt Angriffe mittels des CHARGEN-Protokoll sowie des Ubiquity Discovery Protocol und Memcached-Reflection-Attacken beobachtet. Während die Zahl der Memcached-DDoS-Angriffe ebenfalls leicht zunahm (+48 %), gab es in diesem Quartal einen dramatischeren Anstieg bei Angriffen, die das BitTorrent-Protokoll missbrauchen (+1.221 %) sowie bei Attacken, die vom Mirai-Botnetz und seinen Varianten ausgehen.

BitTorrent-DDoS-Angriffe im Quartalsvergleich um 1.221 % gestiegen

Das BitTorrent-Protokoll ist ein Kommunikationsprotokoll, das für den Peer-to-Peer-Dateiaustausch verwendet wird. Damit die BitTorrent-Clients die Dateien effizient finden und herunterladen können, können BitTorrent-Clients BitTorrent-Tracker oder verteilte Hash-Tabellen (Distributed Hash Tables – DHT) verwenden, um die Peers zu identifizieren, die die gewünschte Datei bereitstellen. Dieses Konzept kann missbraucht werden, um DDoS-Angriffe zu starten. Ein böswilliger Akteur kann die IP-Adresse des Opfers als Seeder-IP-Adresse in Trackern und DHT-Systemen fälschen. Dann würden die Clients die Dateien von diesen IPs anfordern. Bei einer ausreichenden Anzahl von Clients, die die Datei anfordern, kann er das Opfer mit mehr Datenverkehr bombardieren, als es bewältigen kann.

Mirai-DDoS-Angriffe im Quartalsvergleichum 405 % gestiegen

Bei Mirai handelt es sich um eine Malware, die intelligente Geräte mit ARC-Prozessoren infiziert und sie in ein Netzwerk von Bots verwandelt, die für DDoS-Angriffe genutzt werden können. Auf diesem Prozessor läuft eine abgespeckte Version des Linux-Betriebssystems. Wenn die Standardkombination aus Benutzername und Kennwort nicht geändert wird, kann sich Mirai bei dem Gerät anmelden, es infizieren und die Kontrolle übernehmen. Der Botnetz-Betreiber kann das Botnetz anweisen, die IP-Adresse des Opfers mit einer Flut von UDP-Paketen zu bombardieren.

DDoS-Angriffe auf Vermittlungsschicht aufgeschlüsselt nach Angriffsintensität und -dauer

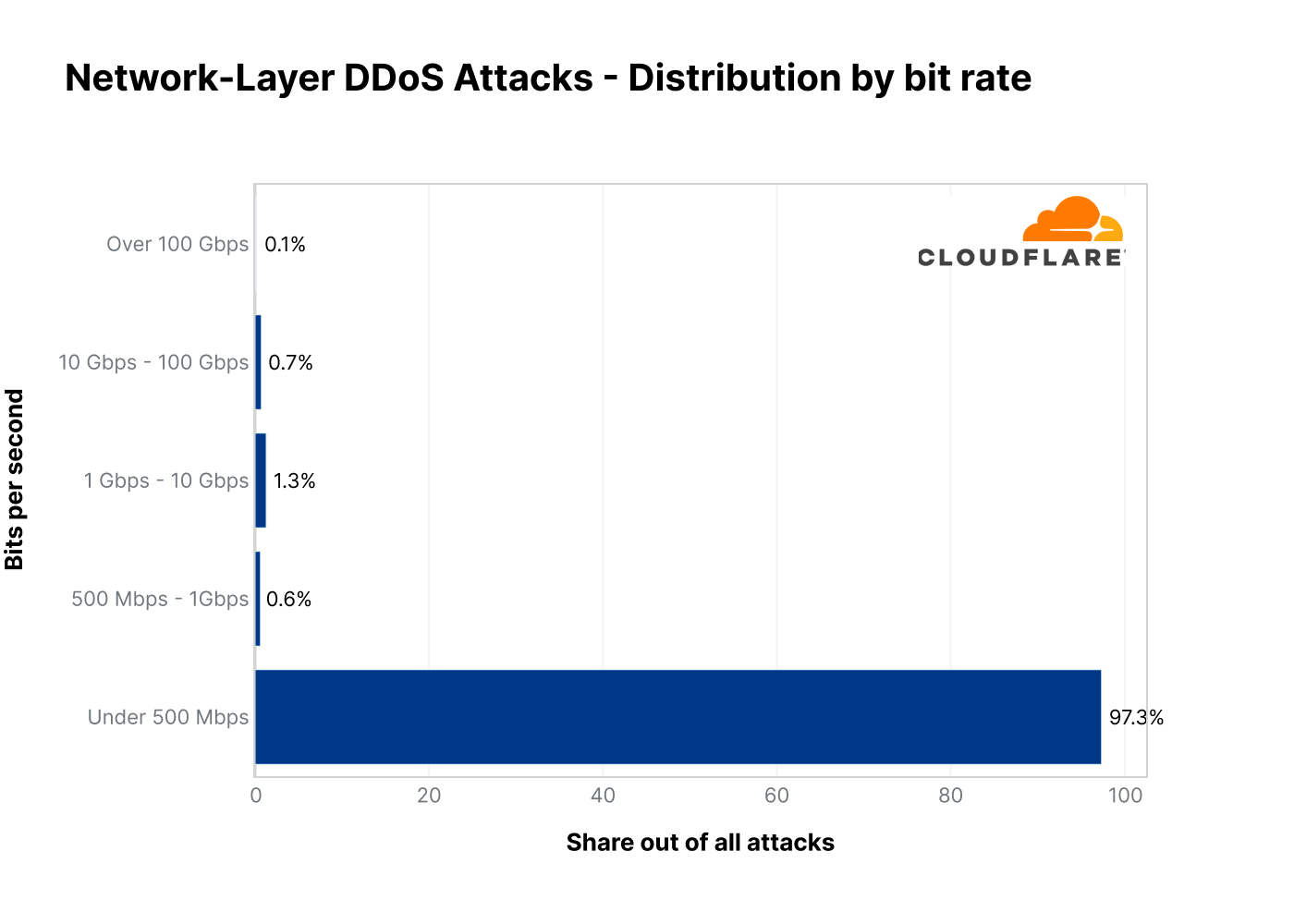

Angriffe im Terabit-Bereich treten nun zwar öfter auf, sind aber immer noch die Ausnahme. Die meisten Attacken sind (nach Cloudflare-Maßstäben) winzig. Über 95 % der Attacken erreichten einen Spitzenwert von unter 50.000 Paketen pro Sekunde (pps) und über 97 % von unter 500 Megabit pro Sekunde (Mbit/s). Wir sprechen in diesem Zusammenhang von „Cyber-Vandalismus“.

Was versteht man unter „Cyber-Vandalismus“? Im Gegensatz zum „klassischen“ Vandalismus, bei dem es darum geht, öffentliches oder privates physisches Eigentum absichtlich zu zerstören oder zu beschädigen – z. B. Graffiti an einer Hauswand –, versteht man unter „Cyber-Vandalismus“ im Cyberspace die absichtliche Beschädigung von Internet-Eigentum. Heute sind die Quellcodes für verschiedene Botnetze online verfügbar und es gibt eine Reihe kostenloser Tools, mit denen sich eine Flut von Datenpaketen absetzen lässt. Indem sie diese Tools gegen Internet-Eigentum einsetzen, können sogenannte Scriptkiddies etwa während der Prüfungszeit Angriffe auf ihre Schule oder jede andere Website starten, die sie lahmlegen oder beeinträchtigen wollen. Dies steht im Gegensatz zur organisierten Kriminalität, zu Advanced Persistent Threats und zu staatlichen Akteuren, die viel größere und ausgeklügeltere Angriffe durchführen können.

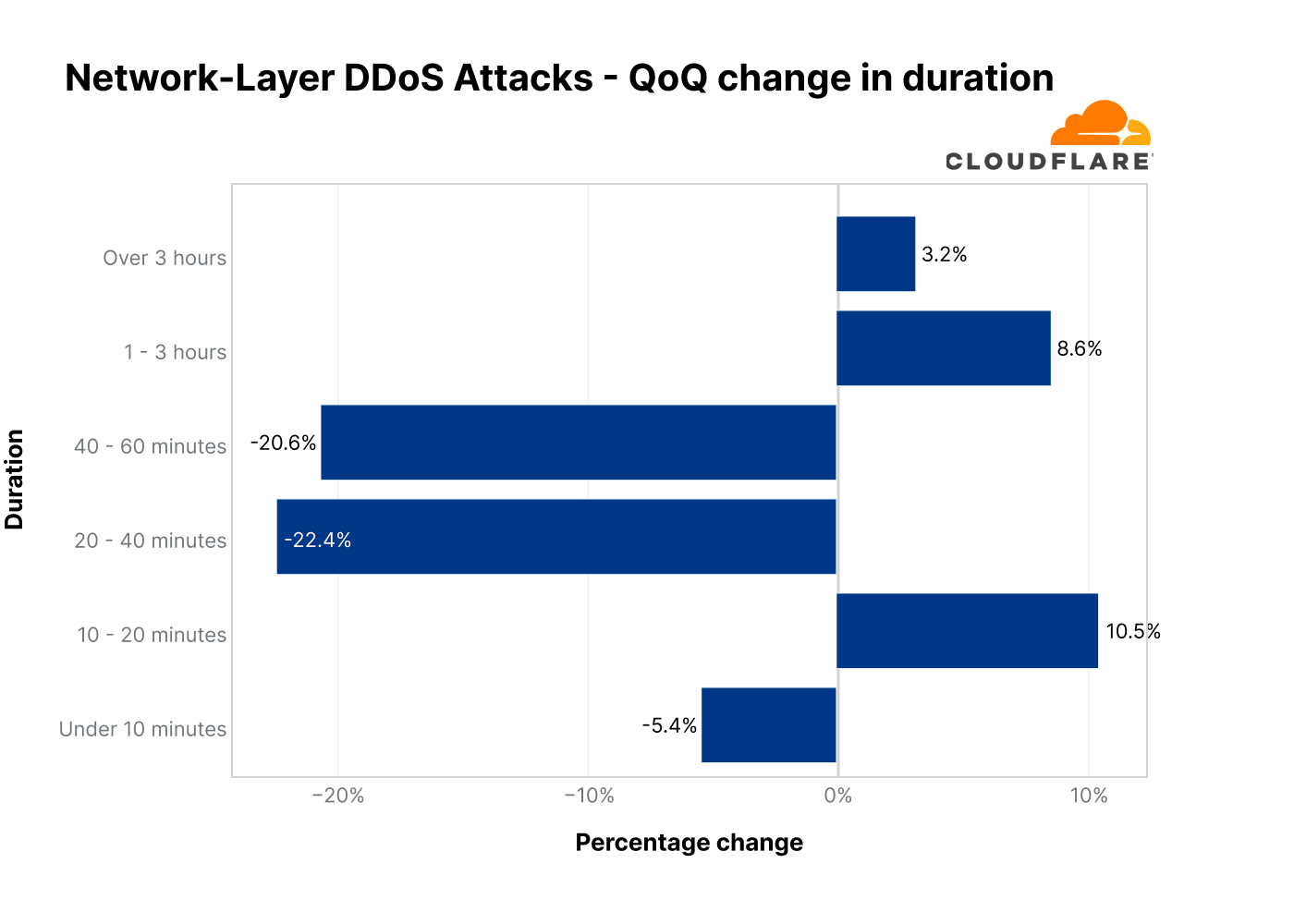

Die meisten Angriffe sind von äußerst kurzer Dauer und enden innerhalb von 20 Minuten (94 %). In diesem Quartal gab es einen Anstieg um 9 % bei Angriffen mit einer Dauer von ein bis drei Stunden und einen Zuwachs um 3 % bei Angriffen mit einer Dauer von mehr als drei Stunden – dabei handelt es sich allerdings immer noch um Ausnahmen.

Selbst bei den größten Attacken, wie dem Angriff mit 2,5 Tbit/s, den wir in diesem Quartal abgewehrt haben, und dem Angriff mit 26 Millionen Anfragen pro Sekunde, den wir im Sommer vereiteln konnten, war der Höhepunkt der Angriffe nur von kurzer Dauer. Die gesamte 2,5 Tbit/s starke Attacke dauerte etwa zwei Minuten, die Spitze des Angriffs mit 26 Millionen Anfragen pro Sekunde gerade einmal 15 Sekunden. Dies unterstreicht den Bedarf an automatisierten, stets verfügbaren Lösungen. IT-Sicherheitsteams können nicht schnell genug reagieren. Wenn der Sicherheitstechniker die PagerDuty-Benachrichtigung auf seinem Telefon sieht, ist der Angriff bereits abgeklungen.

Zusammenfassung

Angriffe können von Menschen initiiert werden, werden aber von Bots ausgeführt – und um zu gewinnen, muss man Bots mit Bots bekämpfen. Die Erkennung und Abwehr muss so weit wie möglich automatisiert werden, denn wenn man sich nur auf den Menschen verlässt, sind die Verteidiger im Nachteil. Die automatisierten Systeme von Cloudflare erkennen und neutralisieren ständig DDoS-Angriffe, damit unsere Kunden es nicht tun müssen.

Im Laufe der Jahre ist es für Angreifer – ob sie nun in eigener Sache oder im Auftrag anderer agieren – immer leichter und erschwinglicher geworden, DDoS-Angriffe zu starten. Daher wollen wir sicherstellen, dass es für die Verteidiger von Unternehmer jeder Größe noch einfacher und zudem kostenlos ist, sich gegen DDoS-Angriffe aller Art zu schützen. Wir bieten allen unseren Kunden seit 2017 – als Pionier dieses Konzepts – zeitlich unbeschränkten und unbegrenzten DDoS-Schutz. Cloudflare hat es sich zur Aufgabe gemacht, ein besseres Internet zu schaffen. Ein besseres Internet ist ein sichereres, schnelleres und zuverlässigeres Web für alle – selbst angesichts von DDoS-Angriffen.