Cloudflare 在上週舉辦了開發人員週,我們的團隊紛紛發佈了酷炫的新產品,其中包括一系列對 Workers 的增強。不僅是客戶喜愛使用 Workers 部署應用程式,我們的工程團隊也不例外。Workers 還是我們在 Cloudflare Radar 上發佈的網際網路流量與攻擊趨勢的驅動力量。今天,與這篇深度解析部落格貼文一同面世的還有全新的 Radar DDoS Report 頁面,這是我們在 Jupyter、Clickhouse 和 Workers 基礎上打造的第一個全面自動化資料筆記本。

上個月,我們推出了自發邊緣 DDoS (分散式阻斷服務) 保護系統,也闡釋了這如何做到既能迅速封鎖攻擊又不影響效能。該系統執行於我們網路的邊緣,異步分析流量以免影響效能,並在偵測到攻擊時立即推送內嵌的緩解規則。一切都自發完成,無需集中共識的介入。

今天,我們將分享最新的 DDoS 洞察和趨勢,這源自於我們系統在 2021 年第一季所緩解的攻擊。在分析攻擊時,我們會計算「DDoS 活動」比率,即攻擊流量占總流量 (攻擊 + 乾淨) 的百分比。這樣,我們能夠規範化資料點,並避免出現偏頗,例如,偏向於看到更多流量 (因而發現更多攻擊) 的資料中心。

重點

應用程式層 DDoS 攻擊

- 2021 年第一季,HTTP 攻擊流量百分比最高的國家是中國。位居其後的是美國、馬來西亞和印度。

- 第一季遭受攻擊最多的是電訊產業,其次是消費者服務、安全與調查、網際網路以及加密貨幣。

- 遭受攻擊最多的網際網路設備來自中國、美國和摩洛哥的公司。

網路層 DDoS 攻擊

- 在 Cloudflare 網路上,我們位於盧安達、中國和汶萊的資料中心中觀察到了最高的 DDoS 活動。

- 第一季的所有攻擊中將近 44% 發生在 1 月份。

- 主要新型威脅包括針對 Jenkins 和 TeamSpeak3 伺服器的攻擊,與前一季相比分別增長了 940% 和 203%。

- 其他新型威脅包括 QUIC 版本協商封包洪水,或許意在破壞 Cloudflare 的基礎結構。

應用程式層 DDoS 攻擊

應用程式層 DDoS 攻擊或 HTTP DDoS 攻擊旨在透過使 HTTP 伺服器無法處理請求來摧毀 HTTP 伺服器。如果伺服器受到數量超出其處理能力的請求轟炸,該伺服器會丟棄合法的請求,甚至會崩潰。

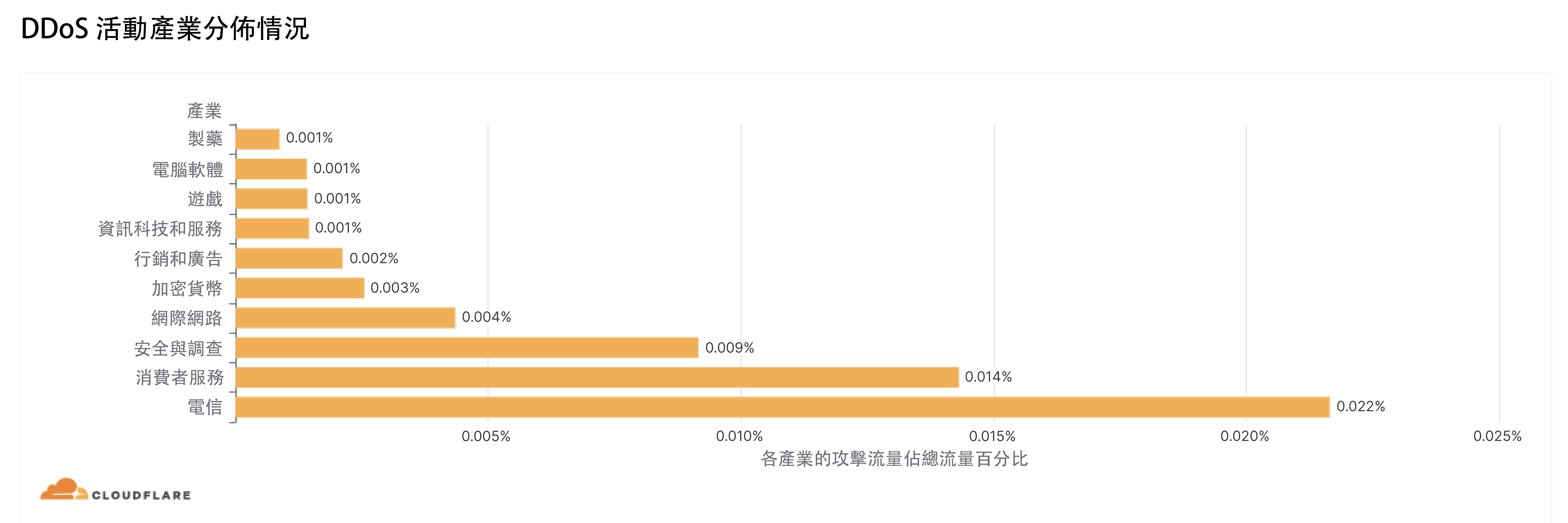

DDoS 攻擊活動產業分佈

如果按照客戶所屬市場產業對 DDoS 活動進行細分,可以發現電訊是第一季遭受攻擊最多的產業。與 2020 年第四季排名第六相比,這一次飛躍了一大步。其次是消費者服務產業,安全與調查產業則排名第三。

DDoS 活動來源國家/地區分佈

與網路層攻擊不同,HTTP 攻擊中不能假冒來源 IP。必須要建立連線。透過查詢用戶端來源 IP 的位置,就能確定其來源國家/地區。如果某一國家/地區中 DDoS 活動比率較高,這表示有大型機器人網路在這個國家/地區運作。2020 年第四季和 2021 年第一季,中國均位居榜首,美國則緊隨其後。

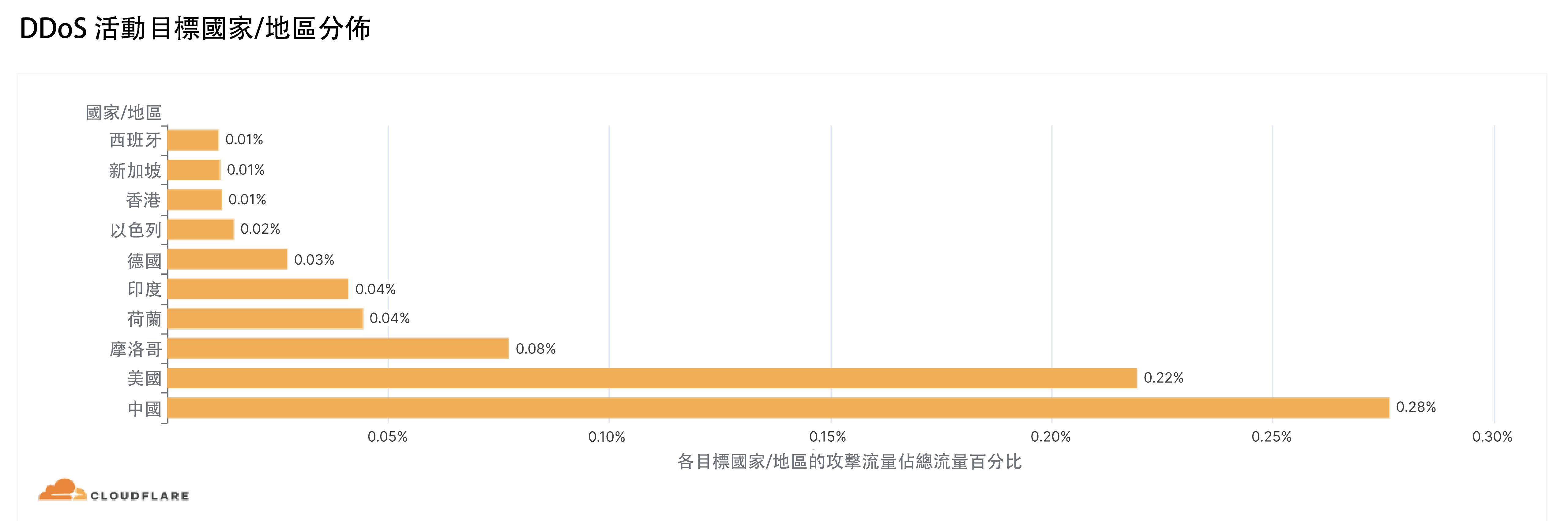

DDoS 活動目標國家/地區分佈

為確定哪些國家/地區遭受攻擊最多,我們按客戶的帳單國家/地區細分了 DDoS 活動。與攻擊來源細分類似,中國和美國分別排名第一和第二。有趣的是,印度在上一季將中國從第一位擠下,原因或許是印度大選同樣也在 2020 年第四季舉行。

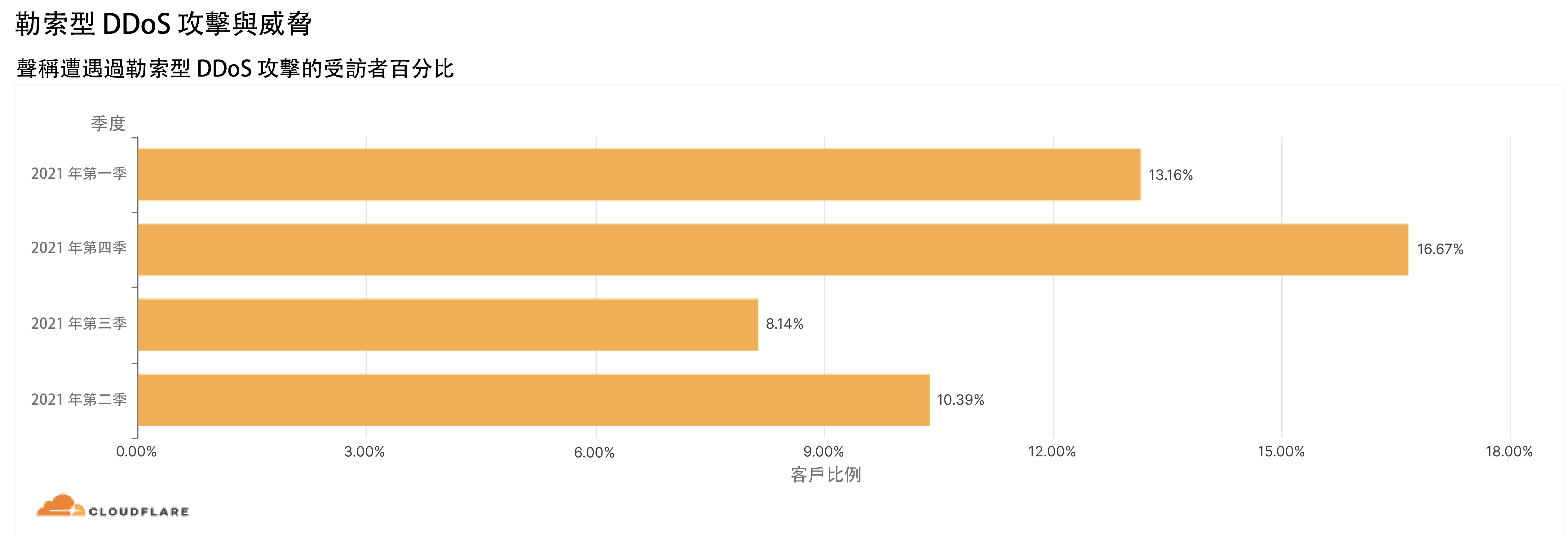

勒索攻擊

如大家所見,我們的非 Enterprise 方案客戶是 DDoS 攻擊的最大目標。然而,不僅是攻擊的數量較高,這些客戶還報告了最高數量的 DDoS 勒索攻擊 (RDDoS)。2021 年第一季,遭受 DDoS 攻擊的被調查 Cloudflare 客戶中有 13% 報告稱他們要麼被 RDDoS 攻擊勒索,要麼提前收到了威脅。在這些客戶當中,62% 是 Pro 方案客戶,33% 是 Business 方案客戶。這是 2020 年第四季起趨勢的延續,當時被勒索客戶的數量為 17%,其中包括自稱 Lazarus Group 的團夥攻擊了一家財富 500 強公司,這家公司被我們吸納到保護範圍之中。

網路層 DDoS 攻擊

應用程式層攻擊的目標是執行終端使用者嘗試存取的服務的應用程式 (OSI 模型的第 7 層),網路層攻擊則以暴露的網路基礎結構 (例如,嵌入式路由器和其他網路伺服器) 和網際網路連結本身為目標。

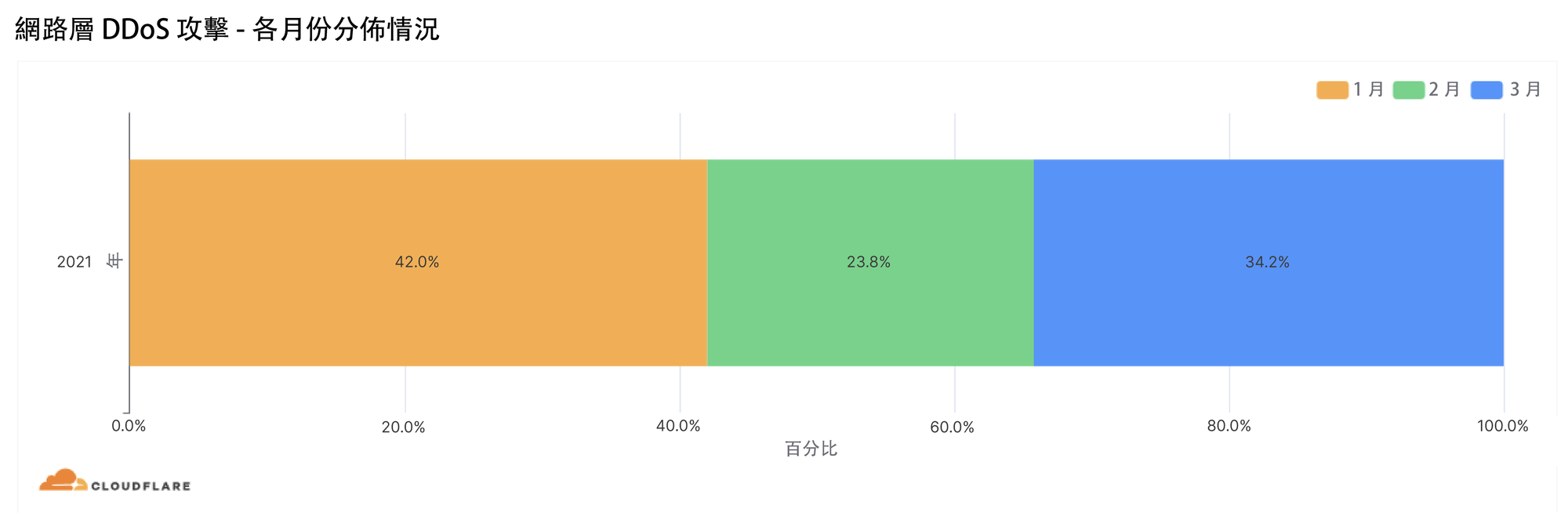

攻擊數量

從月份來看,1 月是第一季中攻擊者最忙碌的月份,占該季度觀察到的攻擊總數的 42%。位列其後的是 3 月 (34.2%) 和 2 月 (23.8%)。

不過,我們確實發現第一季最大攻擊的峰值 (300-400 Gbps) 發生在 2 月。

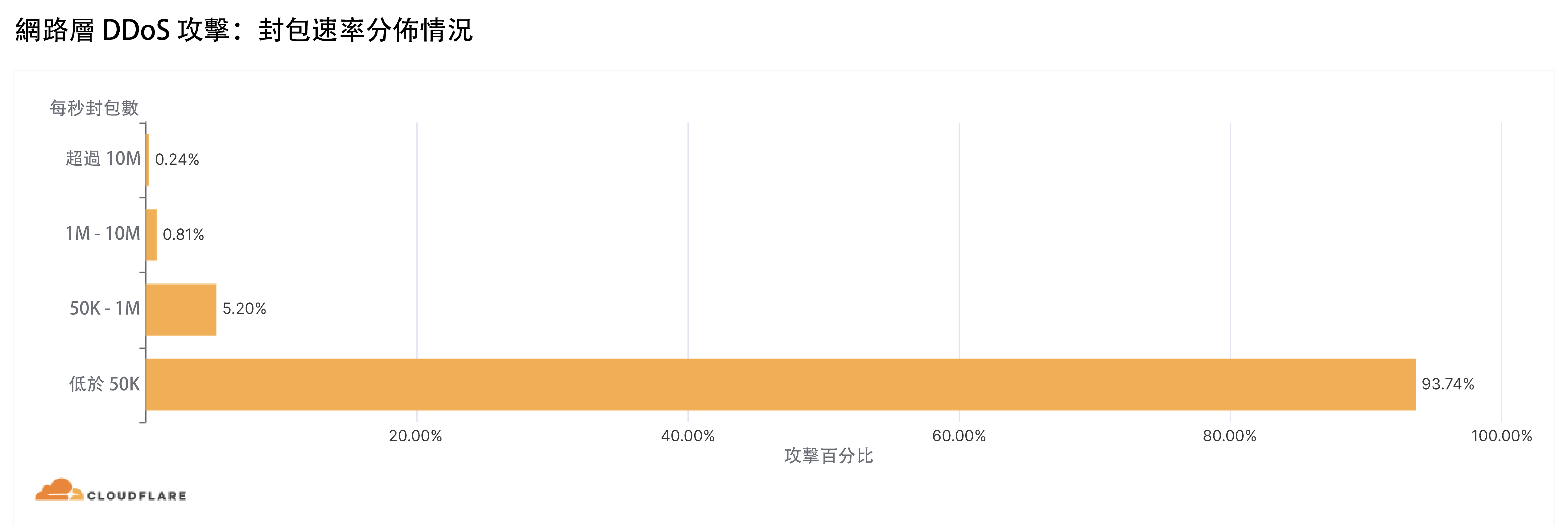

攻擊規模

衡量第 3/4 層 DDoS 攻擊規模有多種不同的方法。一種方法是測量傳送的流量大小,以位元速率為單位 (即,每秒千兆位元)。另一種是測量傳送的封包數,以封包速率為單位 (即,每秒封包數)。高位元速率的攻擊會嘗試使網際網路連結飽和,而高封包速率的攻擊則會使路由器或其他嵌入式硬體裝置不堪負荷。

2021 年第一季觀察到的第 3/4 層攻擊中,絕大多數 (超過 97%) 小於 1 mpps 和 500 Mbps。

這是我們去年一整年趨勢的延續。但是,並不意味著這些攻擊沒有危害。

500 Mbps 以下的攻擊通常足以對不受雲端 DDoS 保護服務保護的網際網路設備造成重大破壞。許多公司從服務提供者那裡獲得的 DDoS 緩解清洗能力小於 1 Gbps。假設他們對外公開的網路介面也會傳輸合法流量,您可以看到,即使是 500 Mbps 以下的 DDoS 攻擊也能輕鬆摧毀網際網路設備。

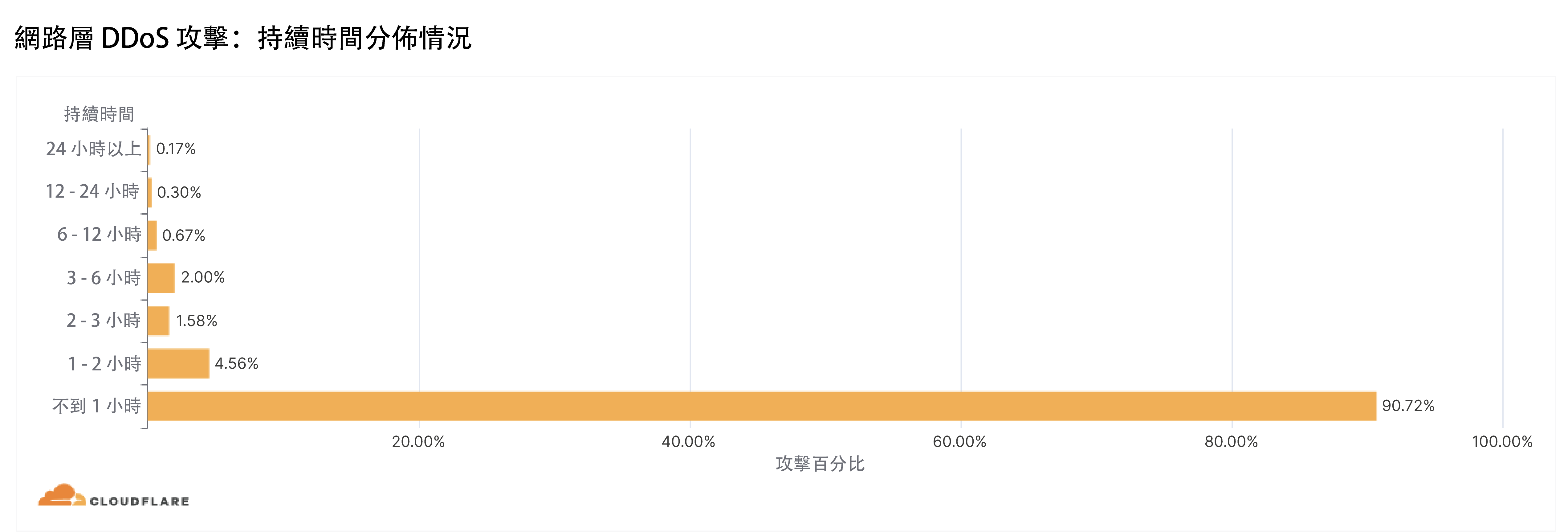

攻擊持續時間

超過 90% 的攻擊持續時間不到一小時。短暫爆發攻擊可能企圖在不被 DDoS 偵測系統偵測到的前提下造成破壞。依靠手動分析和緩解的 DDoS 服務可能對這些類型的攻擊毫無用處,因為在分析人員識別攻擊流量前攻擊便已結束。

或者,短時間攻擊也可能被用來刺探攻擊目標的網路防禦。暗網 (Dark Web) 中廣泛提供的負載測試工具和自動 DDoS 工具可以產生短暫的爆發攻擊 (如 SYN 洪水),然後使用其他攻擊手段發動另一波短時間攻擊。這樣,攻擊者便可瞭解其攻擊目標的安全狀態,然後決定是否可能以更高速率和更長時間發動更大的攻擊。

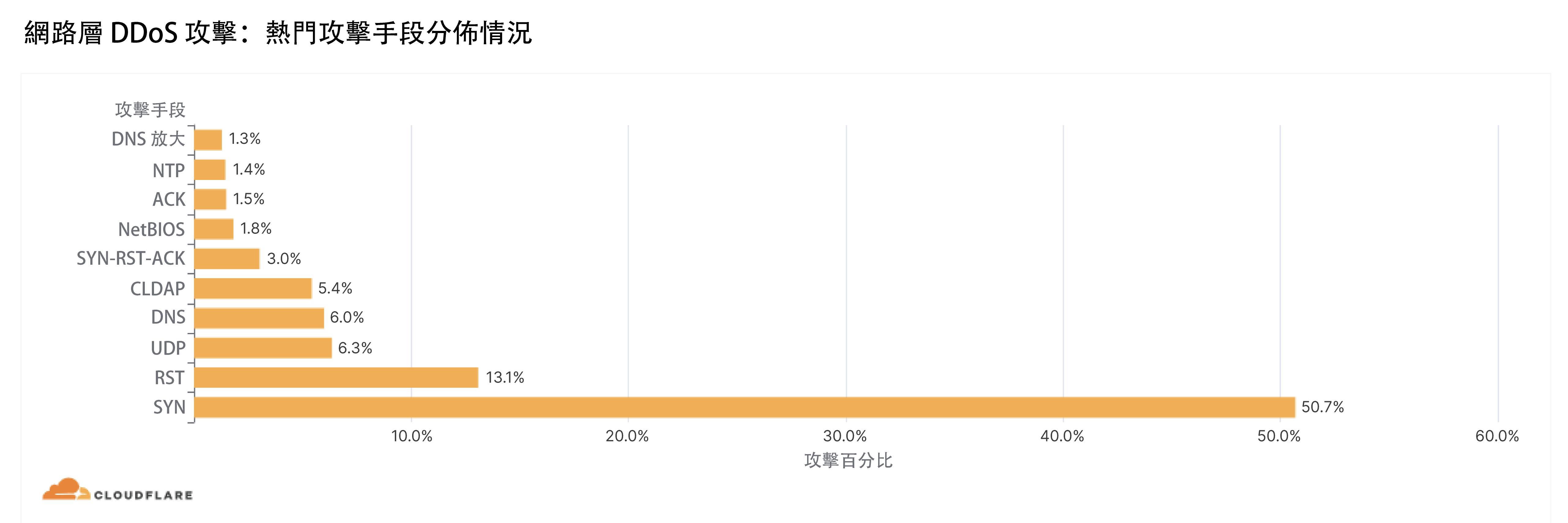

攻擊手段

攻擊手段是攻擊者利用的攻擊方法。在 2021 年第一季,SYN 攻擊依然是最常見的攻擊手段,排在其後的是 RST、UDP 和 DNS 放大攻擊。

什麼是 SYN 洪水攻擊?這是一種利用 TCP 連線基礎的 DDoS 攻擊。用戶端與伺服器之間的有狀態 TCP 連線始於三向 TCP 交握。用戶端發送帶有同步旗標 (SYN) 的初始連線請求封包。伺服器以包含同步確認旗標 (SYN-ACK) 的封包來回應。最後,用戶端以確認 (ACK) 封包來回應。此時連線已經建立並可交換資料,直到連線關閉為止。這個有狀態過程可被攻擊者濫用,以造成阻斷服務事件。

攻擊者透過反覆發送 SYN 封包,試圖淹沒伺服器或追蹤 TCP 連線狀態的路由器連線表。路由器以 SYN-ACK 封包答覆,為每個給定的連線分配一定數量的記憶體,並錯誤地等待用戶端回覆最終 ACK。如果有足夠數量的連線佔用路由器的記憶體,路由器將無法為合法用戶端分配更多記憶體,從而導致路由器崩潰或無力處理合法用戶端連線,這便造成了阻斷服務事件。

同樣,RST 放大洪水攻擊會消耗目標伺服器用於查找當前工作階段傳入封包的系統資源,從而導致目標伺服器資源耗盡。

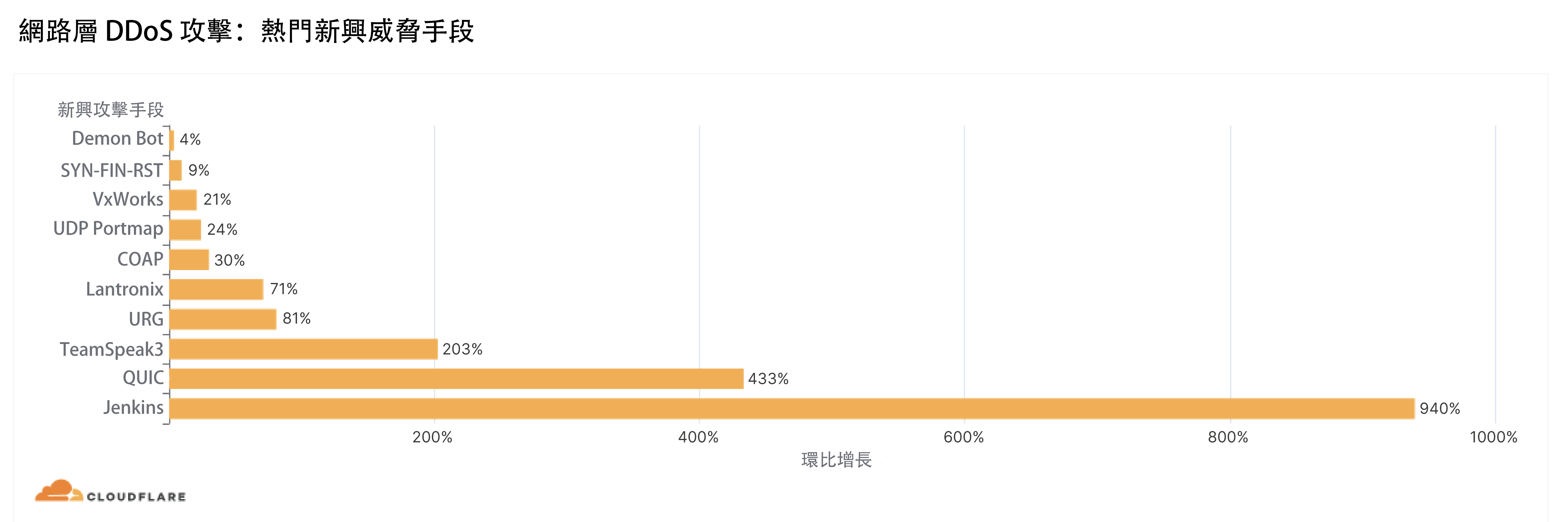

新興威脅

儘管 SYN 攻擊仍然猖獗,但本季我們發現針對 Jenkins 伺服器的攻擊激增了 940%。Jenkins 是一種免費開放原始碼自動化伺服器。這能幫助工程團隊促進軟體開發。此伺服器的較舊版本 (Jenkins 2.218 及更早版本) 存在一個漏洞,為發動 DDoS 攻擊開啟了方便之門。Jenkins 2.219 中已透過預設停用 UDP 多播/廣播訊息修復了這個漏洞。但是,仍然有許多存在漏洞並且暴露的裝置執行基於 UDP 的服務,而被用來發動巨流量放大攻擊。

Cloudflare 還發現,透過 QUIC 通訊協定發動的第 3/4 層 DDoS 攻擊增加了 433%。QUIC 通訊協定是一種透過 UDP 執行的新型預設加密網際網路傳輸通訊協定。伺服器向用戶端發送版本協商封包,以便伺服器向用戶端指示其支援的 QUIC 版本。由於 UDP 是無狀態,因此攻擊者可以透過假冒來源 IP 位址並淹沒用戶端來模仿版本協商封包。

以 Cloudflare 為目標的攻擊可能意在影響 Cloudflare 的基礎結構,或許是藉由降級使用的版本,而不是針對特定的客戶。您可以從這裡瞭解有關 QUIC 放大攻擊的更多資訊。

第三種新興的威脅途徑是 TeamSpeak,這是一種透過 UDP 執行的專有網際網路語音通訊協定 (VoIP),可以幫助遊戲玩家與其他玩家即時對話。這種新興威脅比上一季增加了 203%。玩家之間進行對話而不只是聊天,可以大大提高遊戲團隊的效率並幫助他們獲勝。競爭對手團體可能發起針對 TeamSpeak 伺服器的 DDoS 攻擊,以試圖破壞他們在即時多人遊戲中的通訊路徑,從而影響其團隊的表現。

DDoS 活動 Cloudflare 資料中心國家/地區分佈

縱觀網路層 DDoS 攻擊的國家分佈,盧安達、中國和汶萊觀察到最多的第 3/4 層 DDoS 攻擊。與應用程式層 DDoS 攻擊不同,攻擊者可以 (並且通常是) 假冒來源 IP 位址來掩蓋 DDoS 攻擊的來源位置。因此,在分析第 3/4 層 DDoS 攻擊時,我們按照接收流量的 Cloudflare 邊緣資料中心位置 (而不是來源 IP 位置) 對流量進行分類。Cloudflare 能夠透過在觀察到攻擊的 Cloudflare 資料中心的位置顯示攻擊資料來克服 IP 欺騙的難題。我們的資料中心遍佈全球 200 多個城市,因此能夠在報告中實現地理準確性。

要查看所有國家和地區,請查看 Radar DDoS Report 儀表板的交互式地圖。

協助打造更安全的網際網路環境

Cloudflare 從成立之時起便以協助打造更安全的網際網路環境為己任,讓 DDoS 攻擊的影響不再存在於世。過去十年來,我們一直堅定不移地保護客戶的網際網路資產,使其免受各種規模或種類的 DDoS 攻擊的影響。CCP Games 和 Panasonic 是得益於 Cloudflare DDoS 保護的眾多公司中的兩個例子。

Cloudflare 近期還在「The Forrester WaveTM:DDoS 緩解解決方案,2021 年第一季」中被評為「領導者」。您可以從這裡免費下載這份報告的副本。

Forrester 公司安全與風險資深分析師 David Holmes 撰寫的這份報告稱:「Cloudflare 從邊緣處防護 DDoS 攻擊,而且反應迅速…客戶好評如潮,將 Cloudflare 的邊緣網路視為一種令人讚嘆的保護及傳遞應用程式的方式。」

Cloudflare DDoS 保護受到客戶和產業分析師認可的三個主要原因:

- Cloudflare 的網路架構:Cloudflare 不營運任何清理中心,因為我們認為,清理中心模式是一種存在瑕疵的 DDoS 保護方式。清理中心不僅會導致延遲,其建構和執行成本也過於高昂。與之相反,我們透過自己網路中每一資料中心的每一台伺服器執行 DDoS 保護。基於 Anycast 的架構使我們的處理能力與我們的 DDoS 清理能力相當,達到了 59 Tbps,在市場中獨佔鰲頭。這意味著,Cloudflare 能夠在最接近源頭的位置偵測和緩解 DDoS 攻擊。錦上添花的是,Cloudflare 的全球威脅情報如同網際網路的免疫系統一般,用於部署我們的機器學習模型以緩解針對任何客戶發動的攻擊並從中學習,讓客戶免受所有攻擊的危害。

- 快速的效能:我們的客戶不斷告訴我們,他們需要強大的安全性,但不能以犧牲效能為代價。從一開始,Cloudflare 就經過精心設計,讓客戶不會因為受到攻擊而面臨延遲損失。Anycast 架構使我們能夠從最接近源頭的位置緩解攻擊,並分析路徑外的流量,確保我們的 DDoS 緩解解決方案不會給合法流量帶來額外延遲。在 Linux 堆疊中的最佳位置上套用規則,以實現最具成本效益的緩解,從而確保沒有效能損失。對 Cloudflare 網路進行的效能測試表明,當流量透過 Cloudflare Magic Transit 路由時,延遲僅增加 3 毫秒,並且丟包率幾乎為零。

- Cloudflare 的支援:每個 Cloudflare 企業客戶帳戶都會分配到一個團隊 (包括客戶經理、解決方案工程師和 Customer Success 經理) ,該團隊透過入門培訓等服務為客戶提供支援,幫助他們確定其設定中需要最佳化的方面。

當我們的企業客戶需要緊急支援時,Cloudflare 的 24x7x365 全球支援團隊全天候待命,隨時接聽電話並提供即時人工回應。

引述在 Wikimedia Foundation 擔任技術長的 Grant Ingersoll 的原話,「Cloudflare 擁有可靠的基礎結構和一支非常稱職且反應迅速的團隊。他們準備充分,可以抵禦最大規模的攻擊。」