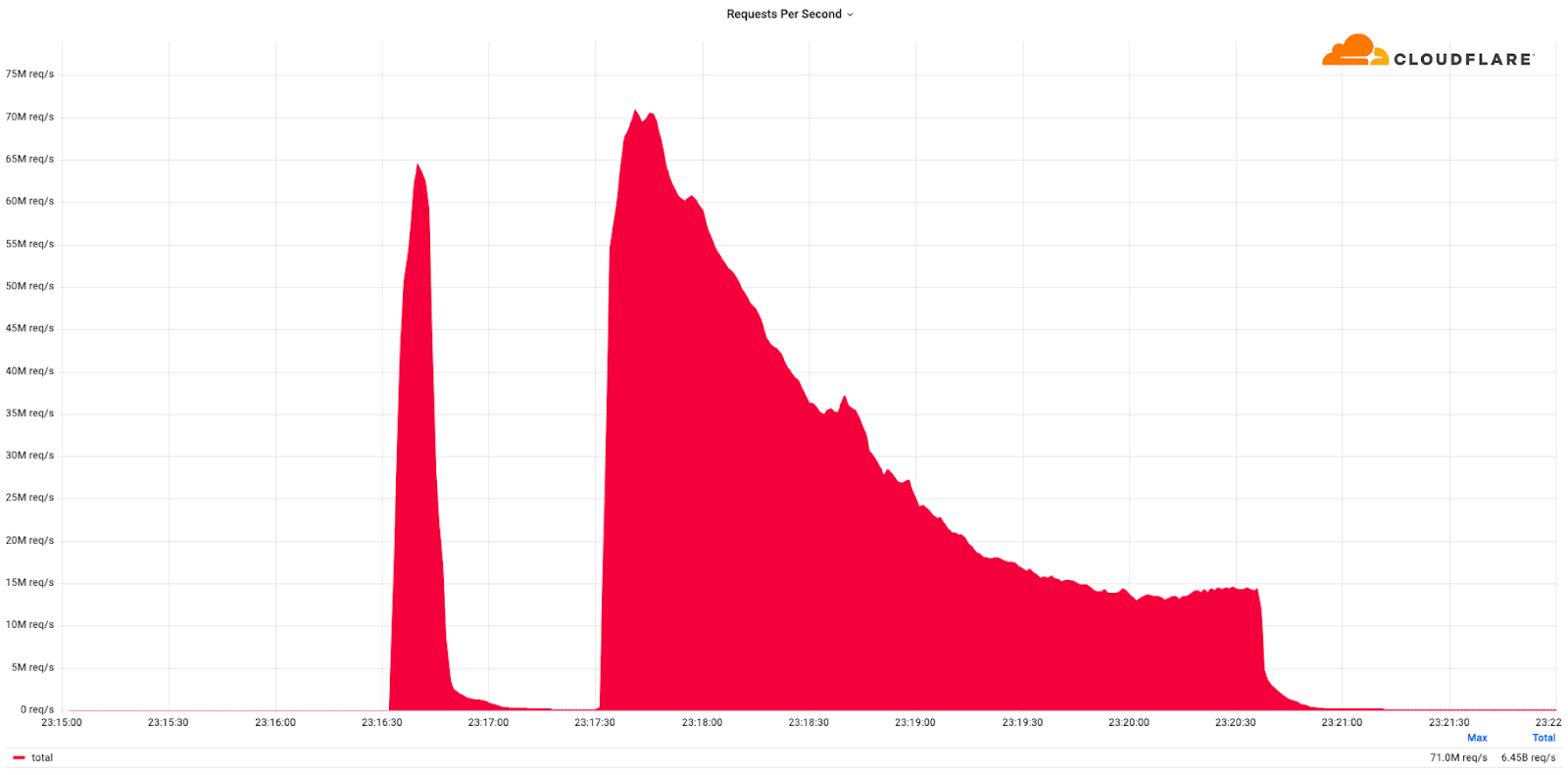

DDoS 攻擊在上個週末打破了記錄。上週末,Cloudflare 偵測並緩解了數十次超流量 DDoS 攻擊。大多數攻擊的峰值在每秒 5000-7000 萬個請求 (rps) 的範圍內,最大的超過 7100 萬 rps。這是有記錄以來報告的最大 HTTP DDoS 攻擊,比 2022 年 6 月報告的 46M rps 記錄高出 54% 以上。

這些攻擊基於 HTTP/2,目標是受 Cloudflare 保護的網站。它們源自 30,000 多個 IP 位址。一些被攻擊的網站包括一家流行的遊戲提供者、加密貨幣公司、代管提供者和雲端運算平台。這些攻擊來自眾多雲端提供者,我們一直在與他們合作打擊殭屍網路。

在過去的一年裡,我們看到更多的攻擊來自雲端運算提供者。出於這個原因,我們將為擁有自己的自發系統的服務提供者提供免費的殭屍網路威脅摘要。該摘要將為服務提供者提供有關其自身 IP 空間的威脅情報;源自其自發系統內部的攻擊。營運自有 IP 空間的服務提供者現在可以註冊加入提前存取等候名單。

這與超級盃或 Killnet 有關嗎?

沒有。在針對醫療保健網站的 Killnet DDoS 攻擊活動發生後不到兩週,攻擊活動就開始了。根據方法和目標,我們認為最近的這些攻擊與針對醫療保健的那次攻擊活動無關。此外,昨天是美國超級盃舉辦的日子,但我們也不認為這次攻擊活動與比賽事件有關。

什麼是 DDoS 攻擊?

分散式阻斷服務攻擊是一種網路攻擊,旨在關閉網際網路內容並讓使用者無法存取這些內容。這些類型的網路攻擊可以非常有效地針對未受保護的網站,並且攻擊者執行它們的成本非常低。

HTTP DDoS 攻擊通常涉及對目標網站的大量 HTTP 請求。攻擊者的目標是用超出其處理能力的請求轟炸網站。如果請求數量足夠多,網站的伺服器將無法處理所有攻擊請求和合法使用者請求。使用者將體驗到網站載入延遲、逾時,甚至最終根本無法連接到他們想要的網站。

為了使攻擊規模更大、更複雜,攻擊者通常會利用由機器人組成的網路,即殭屍網路。攻擊者將協調殭屍網路用 HTTP 請求轟炸受害者的網站。正如我們在此案例中看到的那樣,足夠大和強大的殭屍網路可以產生非常大的攻擊。

然而,建置和營運殭屍網路需要大量投資和專業知識。普通人該怎麼做呢?嗯,想要對網站發起 DDoS 攻擊的普通人不需要從頭開始。他們可以以每月低至 30 美元的價格租用眾多 DDoS 即服務平台中的一個。支付的越多,能夠發起的攻擊就越大,時間越長。

為什麼會出現 DDoS 攻擊?

多年來,攻擊者和雇用攻擊者在發起 DDoS 攻擊上越來越輕鬆方便,成本也越來越低。這對攻擊者而言變得簡單,但是,我們想要確保各種規模的組織的防御者能夠更輕鬆且免費地保護自己免受各種類型的 DDoS 攻擊。

與勒索軟體攻擊不同,勒索 DDoS 攻擊不需要實際系統入侵或在目標網路中立足。通常,一旦某個員工天真地點擊了安裝和傳播惡意程式碼的電子郵件連結,勒索軟體攻擊就開始了。DDoS 攻擊不需要這樣做。他們更像是打了就跑的攻擊。DDoS 攻擊者只需要知道網站地址和/或 IP 位址就行了。

DDoS 攻擊是否有增加?

是。在過去幾個月中,攻擊的規模、複雜性和頻率一直在增加。在我們最新的 DDoS 威脅報告中,我們看到 HTTP DDoS 攻擊的數量同比增長了 79%。此外,超過 100 Gbps 的巨流量攻擊數量環比增長 67%,持續時間超過 3 小時的攻擊數量環比增長 87%。

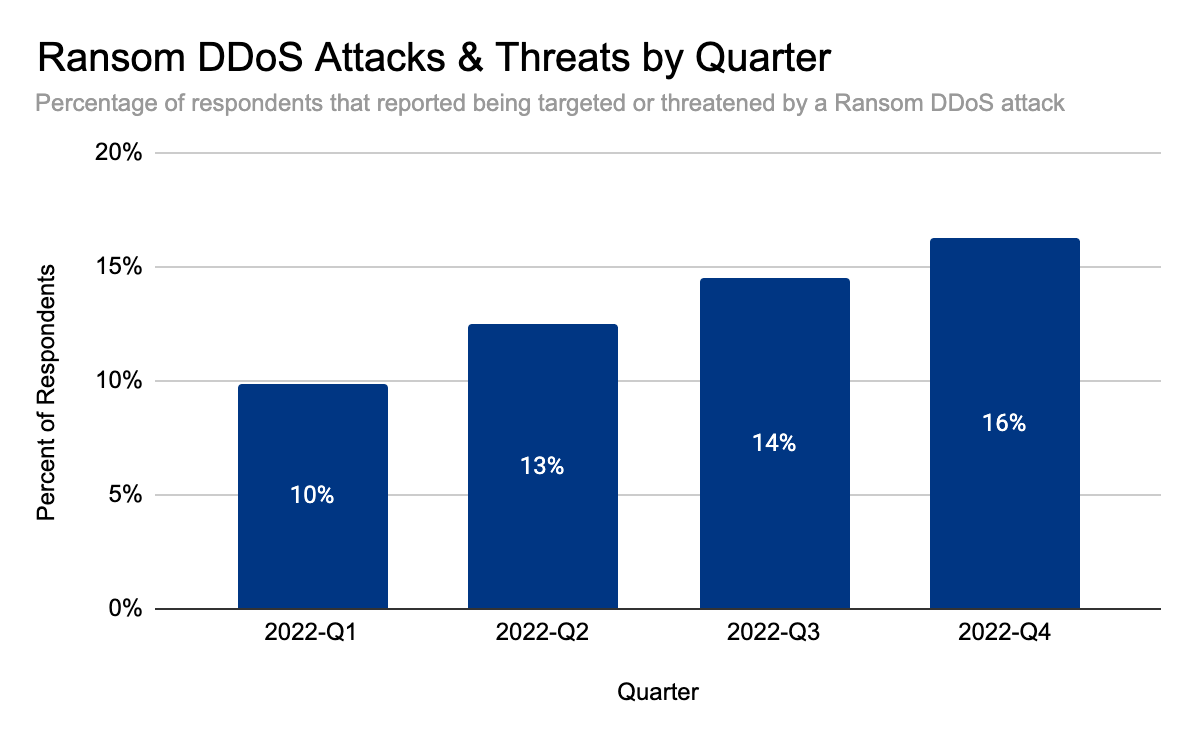

但事情並沒有就此結束。攻擊者的膽大妄為也在增加。在我們最新的 DDoS 威脅報告中,我們看到勒索 DDoS 攻擊全年穩步增加。它們在 2022 年 11 月達到頂峰,四分之一的受訪客戶表示受到勒索 DDoS 攻擊或威脅。

我應該擔心 DDoS 攻擊嗎?

當然。如果您的網站、伺服器或網路無法使用提供自動偵測和緩解的雲端服務來抵禦巨流量 DDoS 攻擊,我們真的建議您考慮一下。

Cloudflare 客戶不必擔心,但應該對其有所瞭解並做好準備。以下是對安全狀態進行最佳化的推薦步驟清單。

我應該採取哪些措施來抵禦 DDoS 攻擊?

Cloudflare 的系統可自動偵測並緩解這些 DDoS 攻擊。

Cloudflare 提供了許多您可能已經可以存取但可能沒有使用的特性和功能。因此,作為額外的預防措施,我們建議利用這些功能來改善和最佳化您的安全狀態:

- 確保所有 DDoS 受管理規則都設定為預設設定(高敏感度層級和緩解動作)以實現最佳 DDoS 啟用。

- 訂閱進階 DDoS 防護服務的 Cloudflare 企业方案客戶應考慮啟用自適應 DDoS 防護,它可以根據您獨特的流量模式更智慧地緩解攻擊。

- 部署防火牆規則和限速規則以實施組合的主動和被動安全模型。根據您已知的使用情況減少允許存取您網站的流量。

- 確保您的源站不暴露在公用網際網路上(即,只允許存取 Cloudflare IP 位址)。作為一項額外的安全預防措施,我們建議聯絡您的託管服務提供者並請求新的來源伺服器 IP(如果它們在過去曾被直接作為目標)。

- 有權存取受管理 IP 清單的客戶應考慮在防火牆規則中利用這些清單。使用傀儡程式管理的客戶應考慮利用防火牆規則中的機器人評分。

- 盡可能啟用快取以減少來源伺服器的壓力,並且在使用 Workers 時,避免用不必要的更多子請求使來源伺服器不堪重負。

- 啟用 DDoS 警示以縮短回應時間。

為下一次 DDoS 浪潮做好準備

抵禦 DDoS 攻擊對各種規模的組織而言都至關重要。雖然攻擊可能由人類發起,但其執行者為機器人——而且為了打場勝戰,您必須利用機器人對抗機器人。請務必盡可能自動化執行偵測與緩解作業,因為如果只依賴人類來即時緩解的話,防禦者會因此屈居下風。Cloudflare 的自動化系統不斷為我們客戶偵測並緩解 DDoS 攻擊,因此他們就不必費事了。這種自動化方法與我們廣泛的安全功能相結合,使客戶能夠根據自己的需要定制保護。

自 2017 年我們率先推出這一概念以來,我們一直在為所有客戶免費提供不計量和無限制的 DDoS 防護。Cloudflare 的使命是協助構建更好的網際網路。更好的網際網路是指對每個人而言都更安全、更快速、更可靠的網路——即使面對 DDoS 攻擊也是如此。