组织的员工有可能刚刚在错误的网站上提交了某个内部系统的管理员用户名和密码。这样一来,攻击者就能够窃取敏感数据了。

这一切是怎么发生的?一封精心制作的电子邮件。

检测、阻止和缓解钓鱼攻击的风险可以说是任何安全团队经常面临的最困难挑战之一。

从今天开始,我们的安全中心仪表板将开放全新品牌保护和防网络钓鱼工具的测试版,旨在针对组织的网络钓鱼活动发生之前进行捕捉和缓解。

网络钓鱼攻击的挑战

网络钓鱼攻击也许是过去几个月内最广为人知的威胁手段。这些攻击非常复杂,难以察觉,越来越频繁,可能给成为受害企业带来毁灭性的后果。

防止网络钓鱼攻击的最大挑战之一是庞大的数量,而且难以区分合法和欺诈性的电子邮件和网站。攻击者制作的钓鱼邮件和网站几可乱真,即使用户保持警惕,也不一定能够发现。

例如,去年 7 月,我们使用 Cloudflare One 产品套件和物理安全密钥 挫败了一次针对 Cloudflare 员工的复杂 “Oktapus” 攻击 。这次 “Oktapus” 攻击成功入侵了 100 多家公司,其攻击者将 “cloudflare-okta.com” 发送给我们的员工前 40 分钟才注册该域名。

当时,我们的安全域名产品发现了这些钓鱼域名——但是,在收到用于监测的新注册域名列表前存在一定延迟。今天,通过流式传送 Cloudflare 1.1.1.1 解析器 (及其他解析器) 解析的新域名,我们能够几乎即时检测到钓鱼域名。这让我们取得了先机,从而能够在网络钓鱼企图发生之前予以阻止。

我们希望将内部使用的同一工具提供给客户,以帮助客户应对当前挑战。

Cloudflare 安全中心的全新品牌保护和防钓鱼工具

我们正在通过自动识别并屏蔽所谓的“易混淆”域名,扩大为 Cloudflare One 客户提供的防钓鱼保护。攻击者往往会注册常见错误拼写(cloudfalre.com)和服务连接(cloudflare-okta.com),旨在欺骗毫无防备的受害者提交密码等隐私信息。这些新工具提供额外的一层保护来防范此类企图。

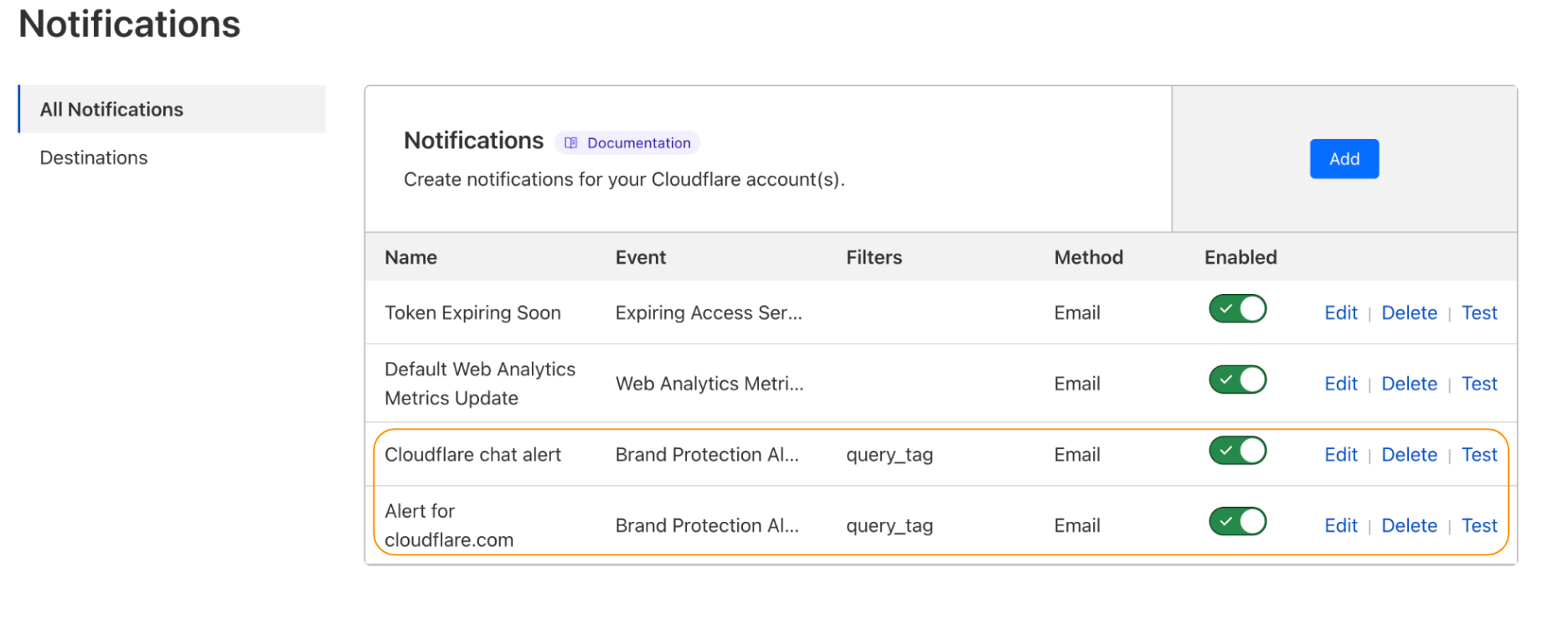

全新品牌和钓鱼防护工具位于 Cloudflare 安全中心,向客户提供更多控制 (例如自定义监控字符串,可搜索的历史域名列表,等)。Cloudflare One 计划可使用该工具,其控制、可见性和自动化级别因计划类型而有所不同。

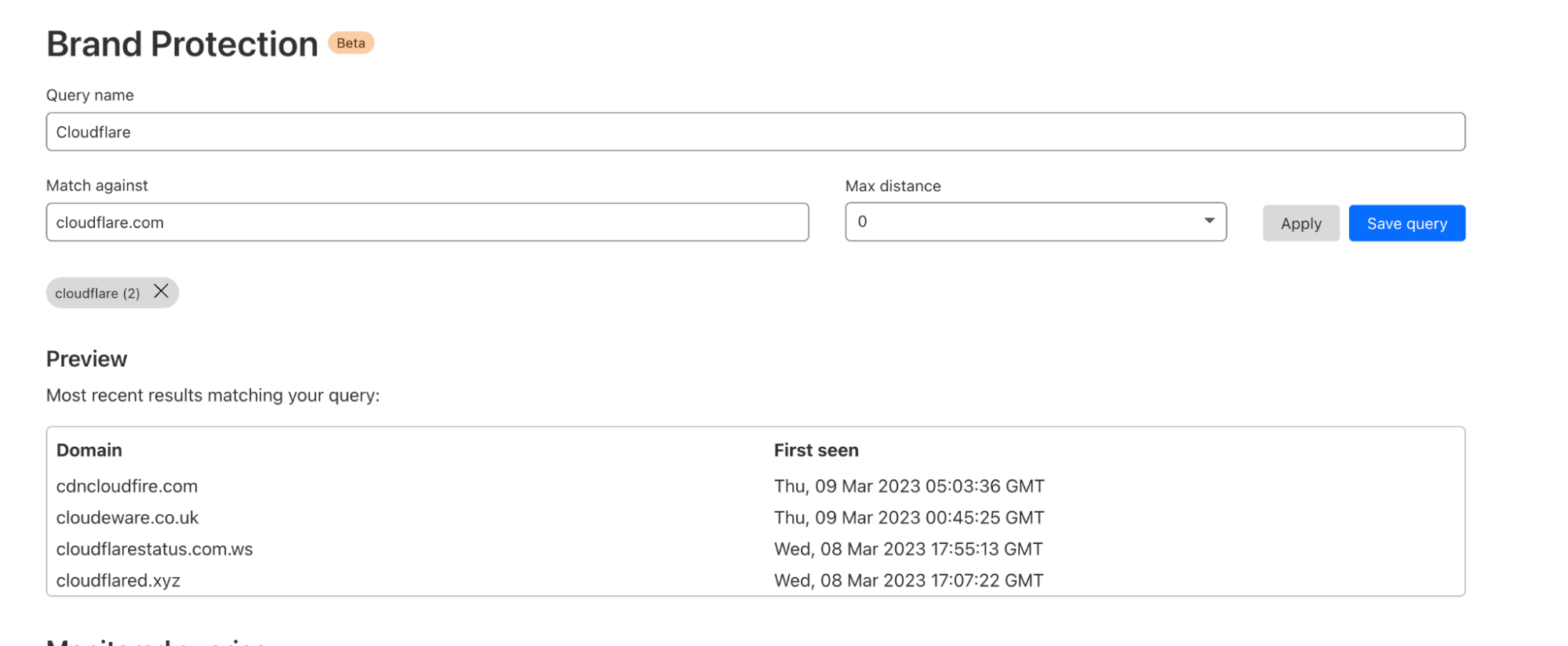

全新域名品牌匹配和警报

全新品牌保护功能的核心是我们检测专门为钓鱼合法品牌而创建的主机名这一能力。首先,通过筛查每日对 Cloudflare 公共 DNS 解析器 1.1.1.1 发出的数万亿 DNS 查询,我们监测某个域或子域的首次使用,从而编制一个首次使用的主机名列表。

通过使用这个列表,我们根据用户的已保存模式实时执行 “模糊”匹配(一种技术,用于匹配两个意义或拼写相似的字符串) 。我们比较字符串,并根据各种因素(例如读音、距离、子字符串匹配)计算相似度分数。通过这些已保存的模式(可能是带有编辑距离的字符串),我们的系统能够在检测到与列表中任何域的匹配时生成警报。

虽然我们的用户目前必须创建和保存这些查询,但我们将在日后引入一个自动匹配系统。该系统将简化为用户进行匹配检测的过程,但自定义字符串仍可用于安全团队跟踪更复杂的模式。

历史搜索

除了实时监控,我们还提供了历史搜索(已保存的查询)和对过去 30 天内新发现域的警报。当创建一个新模式时,我们将列出最近 30 天的搜索结果,以显示任何潜在的匹配。这允许安全团队快速评估新域的潜在威胁级别并采取必要的行动。

此外,这种搜索机制还可以用于专门的域搜索,为可能需要调查特定域或模式的安全团队提供了额外的灵活性。

全网观察:遭到最多钓鱼攻击的品牌

在构建这些全新品牌保护工具时,我们想通过以下经常遭到钓鱼的品牌对我们的能力进行测试。为此,我们仔细查看了包含钓鱼 URL 的域名在我们的 1.1.1.1 解析器上被解析的频率。所有用于共享服务(例如托管网站谷歌、Amazon、GoDaddy),无法被验证为钓鱼企图的域名,都被从数据集中删除。

下表列出了我们发现的前 50 个品牌,以及最常被用于对这些品牌进行钓鱼的域名之一。

| 排名 | 品牌 | 用于对品牌钓鱼的样本域名[1] |

|---|---|---|

| 1 | AT&T Inc. | att-rsshelp[.]com |

| 2 | PayPal | paypal-opladen[.]be |

| 3 | Microsoft | login[.]microsoftonline.ccisystems[.]us |

| 4 | DHL | dhlinfos[.]link |

| 5 | Meta | facebookztv[.]com |

| 6 | Internal Revenue Service | irs-contact-payments[.]com |

| 7 | Verizon | loginnnaolcccom[.]weebly[.]com |

| 8 | Mitsubishi UFJ NICOS Co., Ltd. | cufjaj[.]id |

| 9 | Adobe | adobe-pdf-sick-alley[.]surge[.]sh |

| 10 | Amazon | login-amazon-account[.]com |

| 11 | Apple | apple-grx-support-online[.]com |

| 12 | Wells Fargo & Company | connect-secure-wellsfargo-com.herokuapp[.]com |

| 13 | eBay, Inc. | www[.]ebay8[.]bar |

| 14 | Swiss Post | www[.]swiss-post-ch[.]com |

| 15 | Naver | uzzmuqwv[.]naveicoipa[.]tech |

| 16 | Instagram (Meta) | instagram-com-p[.]proxy.webtoppings[.]bar |

| 17 | WhatsApp (Meta) | joingrub-whatsapp-pistol90[.]duckdns[.]org |

| 18 | Rakuten | rakutentk[.]com |

| 19 | East Japan Railway Company | www[.]jreast[.]co[.]jp[.]card[.]servicelist[].bcens[.]net |

| 20 | American Express Company | www[.]webcome-aexp[.]com |

| 21 | KDDI | aupay[.]kddi-fshruyrt[.]com |

| 22 | Office365 (Microsoft) | office365loginonlinemicrosoft[.]weebly[.]com |

| 23 | Chase Bank | safemailschaseonlineserviceupgrade09[.]weebly[.]com |

| 24 | AEON | aeon-ver1fy[.]shop |

| 25 | Singtel Optus Pty Limited | myoptus[.]mobi |

| 26 | Coinbase Global, Inc. | supp0rt-coinbase[.]com |

| 27 | Banco Bradesco S.A. | portalbradesco-acesso[.]com |

| 28 | Caixa Econômica Federal | lnternetbanklng-caixa[.]com |

| 29 | JCB Co., Ltd. | www[.]jcb-co-jp[.]ascaceeccea[.]ioukrg[.]top |

| 30 | ING Group | ing-ingdirect-movil[.]com |

| 31 | HSBC Holdings plc | hsbc-bm-online[.]com |

| 32 | Netflix Inc | renew-netflix[.]com |

| 33 | Sumitomo Mitsui Banking Corporation | smbc[.]co[.]jp[.]xazee[.]com |

| 34 | Nubank | nuvip2[.]ru |

| 35 | Bank Millennium SA | www[.]bankmillenium-pl[.]com |

| 36 | National Police Agency Japan | sun[.]pollice[.]xyz |

| 37 | Allegro | powiadomienieallegro[.]net |

| 38 | InPost | www.inpost-polska-lox.order9512951[.]info |

| 39 | Correos | correosa[.]online |

| 40 | FedEx | fedexpress-couriers[.]com |

| 41 | LinkedIn (Microsoft) | linkkedin-2[.]weebly[.]com |

| 42 | United States Postal Service | uspstrack-7518276417-addressredelivery-itemnumber.netlify[.]app |

| 43 | Alphabet | www[.]googlecom[.]vn10000[.]cc |

| 44 | The Bank of America Corporation | baanofamericase8[.]hostfree[.]pw |

| 45 | Deutscher Paketdienst | dpd-info[.]net |

| 46 | Banco Itaú Unibanco S.A. | silly-itauu[.]netlify[.]app |

| 47 | Steam | gift-steam-discord[.]com |

| 48 | Swisscom AG | swiss-comch[.]duckdns[.]org |

| 49 | LexisNexis | mexce[.]live |

| 50 | Orange S.A. | orange-france24[.]yolasite[.]com |

[1] 钓鱼站点往往通过特定的 URL 而不是根域名提供服务,例如,hxxp://example.com/login.html 而不是 hxxp://example.com/。这里没有提供完整的 URL。

将威胁情报能力与 Zero Trust 强制实施相结合

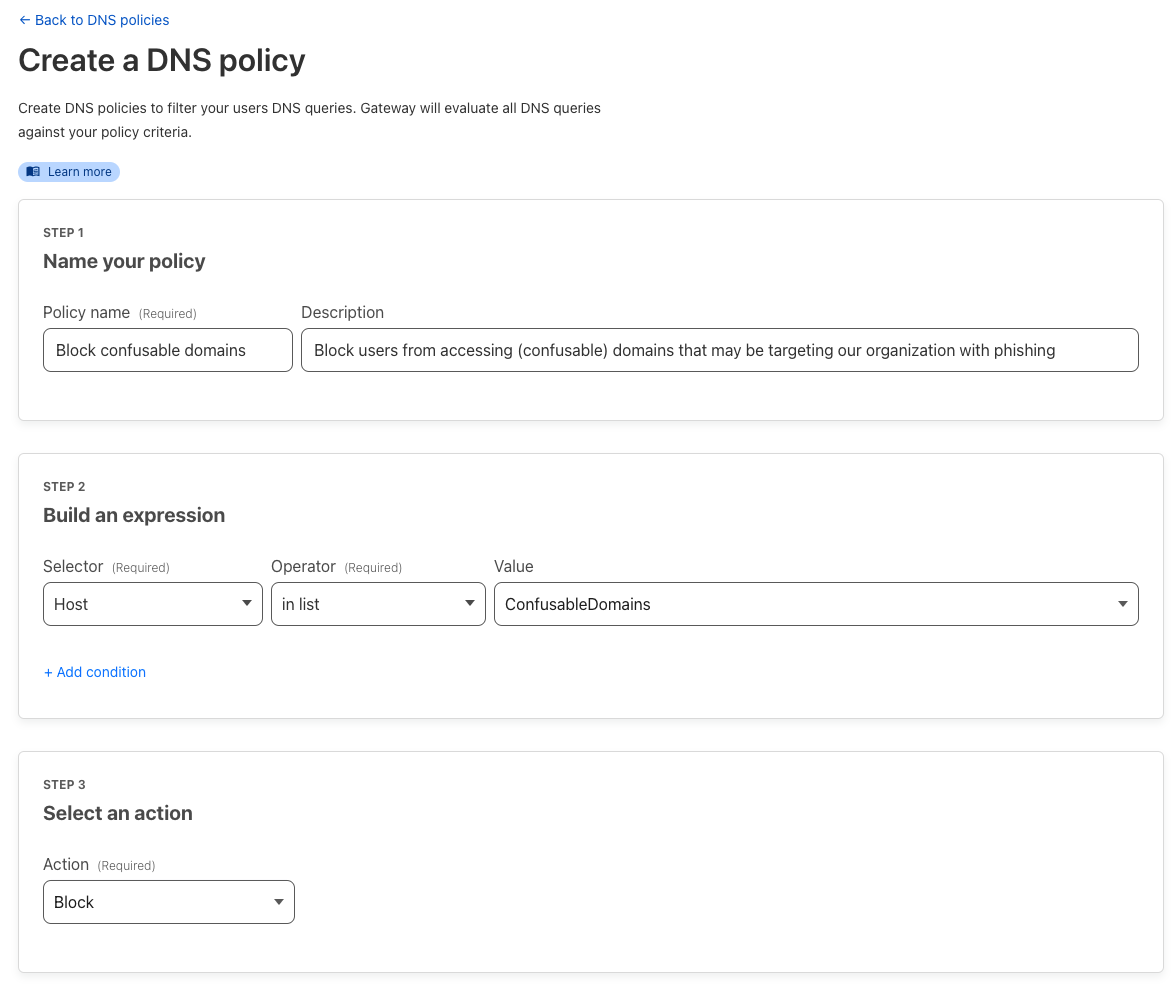

对于使用我们 Zero Trust 产品套件的客户来说,这一新功能变得更加有效。事实上,只要通过创建 Cloudflare Gateway 或 DNS 策略规则检测到易混淆的域名,您就可以轻松阻止它们。这将立即阻止您的用户解析或浏览潜在的恶意站点,从而挫败攻击。

未来增强

这个新功能只是我们更广泛的品牌保护和防钓鱼安全产品组合的开始。

匹配 SSL/TLS 证书

除了与域进行匹配之外,我们还计划与记录在 我们的 Certificate Transparency (CT) 日志 —— Nimbus 中的新 SSL/TLS 证书进行匹配。通过分析 CT 日志,我们可以识别可能用于钓鱼攻击的潜在欺诈证书。这是有帮助的,因为证书通常是在域名注册后不久创建的,试图通过支持 HTTPS 为钓鱼网站提供更多合法性。

托管列表的自动填充

虽然现在客户可以通过脚本更新 Zero Trust 阻止规则中引用的自定义列表,但正如上面提到的,我们计划自动将域添加到动态更新的列表。此外,我们将自动将匹配的域添加到可以在 Zero Trust 规则中使用的列表中,例如:从 Gateway 阻止。

域所有权和其他元数据的变化

最后,我们计划提供监视域所有权或其他元数据(如注册者、名称服务器或解析的 IP 地址)变化的能力。这将使客户能够跟踪与他们的域相关的关键信息的变化,并在必要时采取适当的行动。

立即开始

如果您是 Enterprise 客户,欢迎立刻注册品牌保护的测试版,获得对自有域名的专门扫描,保存查询并为匹配域名设置警报。